Jak zabezpieczyć swojego administratora WordPress (Wp-Admin)

Opublikowany: 2022-08-27Bezpieczeństwo WordPressa jest bardzo ważne w ekosystemie WordPressa. Jednym z podejść do bezpieczeństwa jest zabezpieczenie swojego Wp-admina. Dzieje się tak, ponieważ Wp-admin prawdopodobnie będzie pierwszym punktem, którego atakujący użyją, aby uzyskać dostęp do Twojej witryny.

Domyślnie pliki administracyjne WordPress są przechowywane w folderze Wp-admin. Pomimo tego, że WordPress ma różne środki bezpieczeństwa w celu ochrony folderu, fakt, że domyślny administrator WordPressa jest powszechnie znany, sprawia, że jest to łatwy cel dla hakerów. Dlatego ważne jest, aby zmniejszyć ryzyko ataków internetowych wywoływanych przez administratora WordPress.

W tym artykule przyjrzymy się niektórym podejściom, które możesz zastosować, aby zabezpieczyć swojego administratora WordPress.

Spis treści

Podejścia do zabezpieczenia twojego Wp-admina

- Unikaj używania domyślnej nazwy użytkownika „admin”

- Tworzenie silnych haseł

- Zabezpiecz hasłem obszar Wp-admin

- Utwórz niestandardowy adres URL logowania

- Włącz dwuetapowe uwierzytelnianie/weryfikację

- Włącz automatyczne wylogowanie

- Ogranicz liczbę prób logowania

- Zaimplementuj ograniczenie IP

- Wyłącz błędy na stronie logowania

- Korzystanie z wtyczki bezpieczeństwa

- Zaktualizuj WordPressa do najnowszej wersji

Wniosek

Podejścia do zabezpieczenia twojego Wp-admina

Istnieje wiele sposobów, które możesz wykorzystać, aby zabezpieczyć obszar administracyjny WordPressa. Poniżej znajduje się krótka lista tych praktyk bezpieczeństwa.

1. Unikaj używania domyślnej nazwy użytkownika „admin”

W nowej instalacji WordPressa pierwszym utworzonym kontem jest konto administratora. „admin” jest ustawiony jako domyślna nazwa użytkownika w takiej instalacji. To jest właściwie wiedza publiczna.

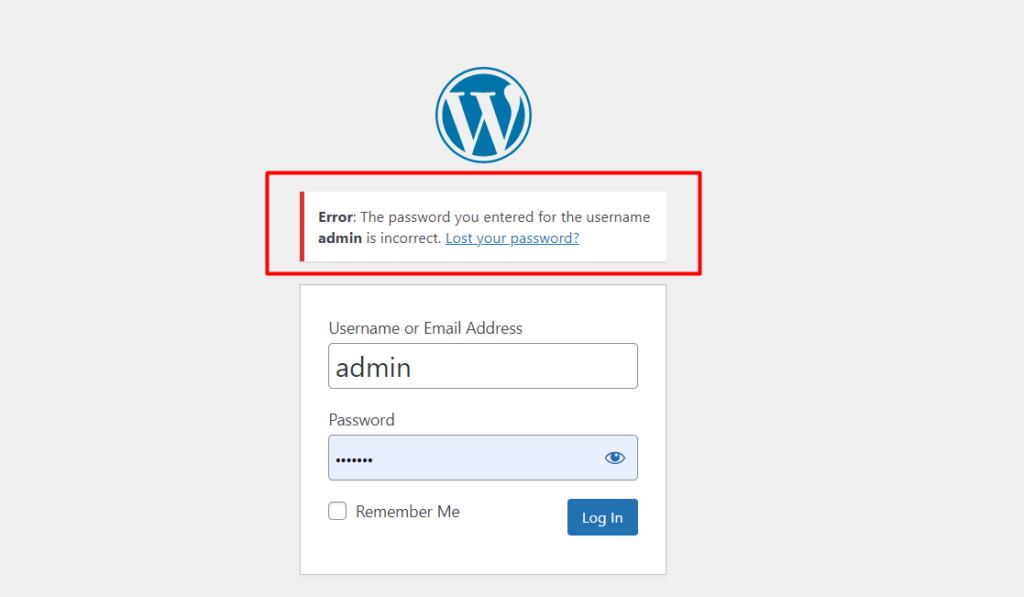

Jednym ze sposobów, w jaki haker może łatwo dowiedzieć się, czy „admin” jest twoją nazwą użytkownika, jest po prostu uzyskanie dostępu do adresu URL logowania do witryny i wypróbowanie nazwy użytkownika „admin”. Jeśli „admin” jest w rzeczywistości nazwą użytkownika w witrynie, pojawi się taki komunikat o błędzie na ekranie logowania; „ Błąd: hasło wprowadzone dla administratora nazwy użytkownika jest nieprawidłowe. Zgubiłeś hasło ?

Taki komunikat o błędzie służyłby hakerowi jako potwierdzenie, że w witrynie istnieje nazwa użytkownika „admin”.

Na tym etapie haker ma już dwie informacje dotyczące Twojej witryny. Są to nazwa użytkownika i adres URL logowania. Jedyne, czego potrzebuje haker, to hasło do strony.

W tym momencie haker będzie próbował przeprowadzać ataki, po prostu uruchamiając hasła przeciwko tej nazwie użytkownika, aby uzyskać dostęp do witryny. Można to zrobić ręcznie lub nawet za pomocą botów.

Innym podejściem, które może zastosować haker, jest po prostu dodanie zapytania „?autor=1/” do adresu URL, tak aby brzmiał on jako twojadomena/?autor=1/. Jeśli masz nazwę użytkownika z administratorem użytkownika, adres URL zwróci posty od użytkownika lub brak, jeśli nie są z nim powiązane żadne posty. Poniżej przykładowa ilustracja:

W obu przypadkach, dopóki błąd 404 nie zostanie zwrócony, służyłoby to jako potwierdzenie, że z pewnością istnieje nazwa użytkownika z nazwą użytkownika „admin”.

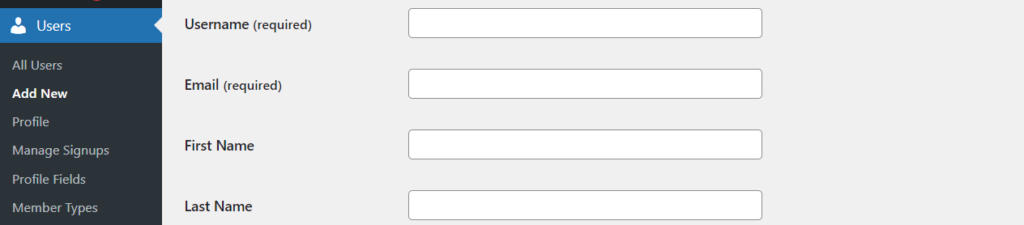

W oparciu o powyższe scenariusze, jeśli masz domyślną nazwę użytkownika „admin”, ważne jest, aby utworzyć nowe konto administratora w sekcji Użytkownicy> Dodaj nowe na pulpicie nawigacyjnym WordPress.

Gdy to zrobisz, upewnij się, że usunąłeś poprzednie konto „admin”.

2. Tworzenie silnych haseł

Silne hasła są niezbędne dla każdej witryny WordPress. Z drugiej strony słabe hasła ułatwiają hakerom uzyskanie dostępu do Twojej witryny WordPress.

Niektóre z zabezpieczeń haseł, które można zastosować, obejmują:

- Upewnij się, że hasło jest wystarczająco długie (minimum 10 znaków)

- Hasło powinno zawierać co najmniej znaki alfanumeryczne, spacje i znaki specjalne

- Upewnij się, że hasła są regularnie zmieniane lub aktualizowane

- Upewnij się, że nie używasz ponownie haseł

- Hasła nie powinny być słowami słownikowymi

- Przechowuj hasła za pomocą menedżera haseł

- Upewnij się, że użytkownicy rejestrujący się na stronie wpisują silne hasła

Hasła również nie powinny być możliwe do odgadnięcia, ponieważ ponownie stanowiłoby to zagrożenie bezpieczeństwa.

3. Zabezpiecz hasłem obszar Wp-admin

WordPress oferuje poziom bezpieczeństwa Wp-admin, umożliwiając użytkownikom wpisanie nazwy użytkownika i hasła w celu zalogowania. Może to jednak nie wystarczyć, ponieważ hakerzy mogą faktycznie przeprowadzać ataki sieciowe po uzyskaniu dostępu do Wp-admin. Dlatego zaleca się dodanie dodatkowej warstwy bezpieczeństwa do Wp-admin. Można to zrobić za pośrednictwem:

i) cPanel

ii) .htaccess

Przez cPanel

Aby zabezpieczyć hasłem Wp-admin za pośrednictwem cPanel, musisz wykonać następujące czynności:

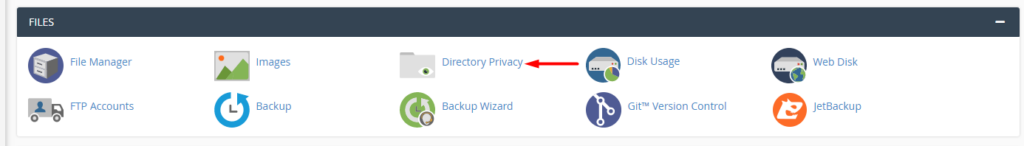

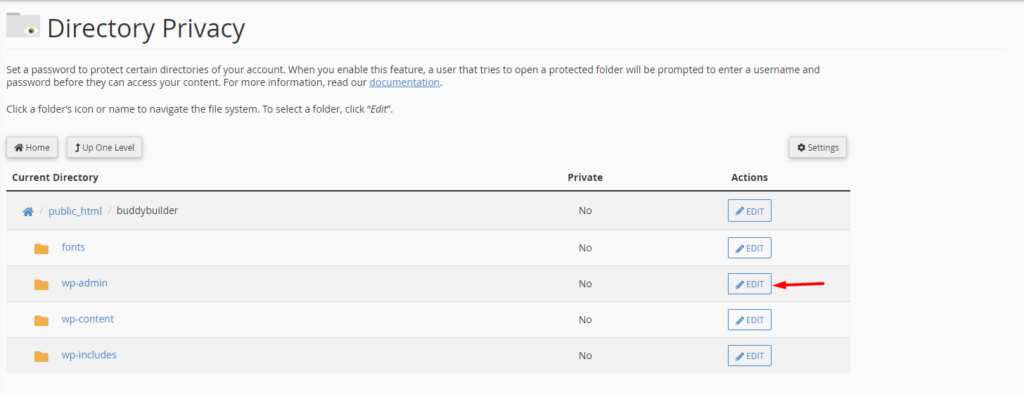

Najpierw uzyskaj dostęp do pulpitu nawigacyjnego cPanel i kliknij „Prywatność katalogu”.

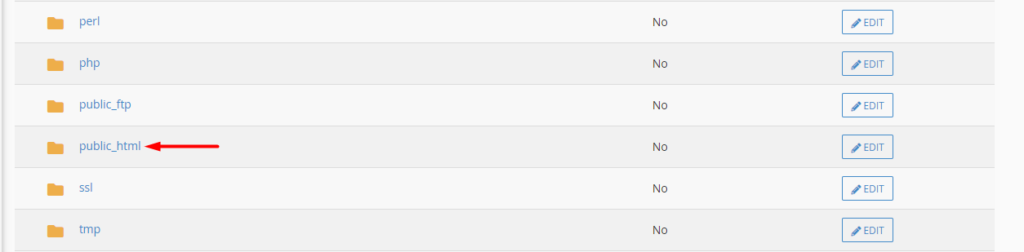

Następnie przejdź do folderu public_html.

W nim kliknij przycisk „Edytuj” w katalogu wp-admin.

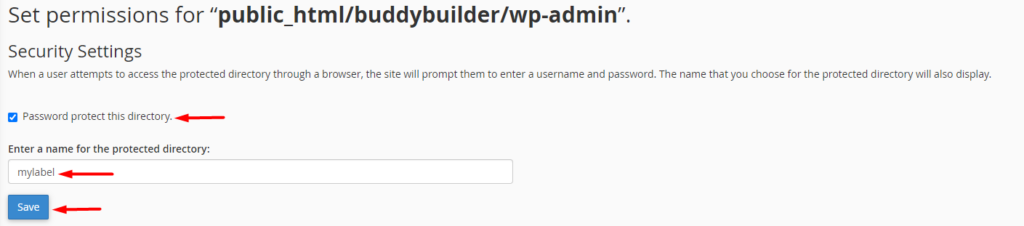

Na następnym ekranie włącz opcję „Chroń ten katalog hasłem” i w polu „Wprowadź nazwę chronionego katalogu” wpisz nazwę swoich preferencji i zapisz zmiany.

Gdy to zrobisz, cofnij się i utwórz nowego użytkownika z żądanymi danymi (nazwą użytkownika i hasłem).

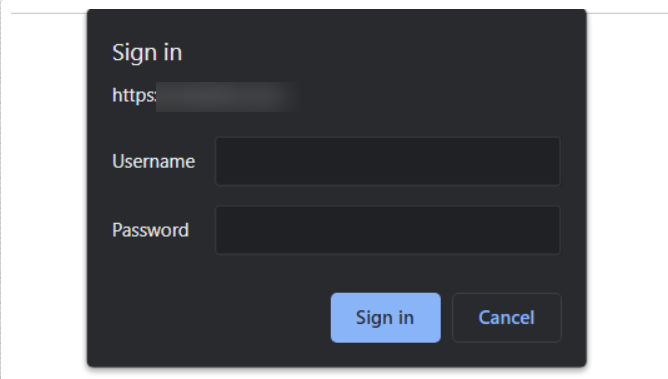

Po wykonaniu powyższych czynności, jeśli użytkownik spróbuje uzyskać dostęp do folderu wp-admin, będzie musiał wpisać nowo utworzoną nazwę użytkownika i hasło przed przekierowaniem na ekran, na którym będzie musiał wypełnić swojego administratora WordPress kwalifikacje.

Przez .htaccess

.htaccess to plik konfiguracyjny używany przez Apache do wprowadzania zmian w katalogach. Więcej informacji o pliku można znaleźć w tym artykule.

W tej sekcji przyjrzymy się, jak używać pliku .htaccess do ograniczania folderu wp-admin. Aby to zrobić, będziemy musieli utworzyć dwa pliki (.htaccess i .htpasswd), wykonując następujące czynności:

i) Utwórz plik .htaccess

Używając edytora tekstu według własnych preferencji, utwórz nowy plik o nazwie .htaccess .

Dodaj do pliku następującą zawartość:

AuthType basic AuthName "Protected directory" AuthUserFile /home/user/public_html/mydomain.com/wp-admin/.htpasswd AuthGroupFile /dev/null require user usernamedetailW powyższym kodzie musisz zmienić określoną ścieżkę „AuthUserFile” (/home/user/public_html/mydomain.com/wp-admin/) na ścieżkę katalogu wp-admin, do której prześlesz plik .htpasswd . Ponadto będziesz musiał również zmienić „szczegóły nazwy użytkownika” w wierszu „wymagaj użytkownika”, podając wybraną nazwę użytkownika.

ii) Utwórz plik .htpasswd

Nadal korzystając z preferowanego edytora tekstu, utwórz nowy plik o nazwie .htpasswd.

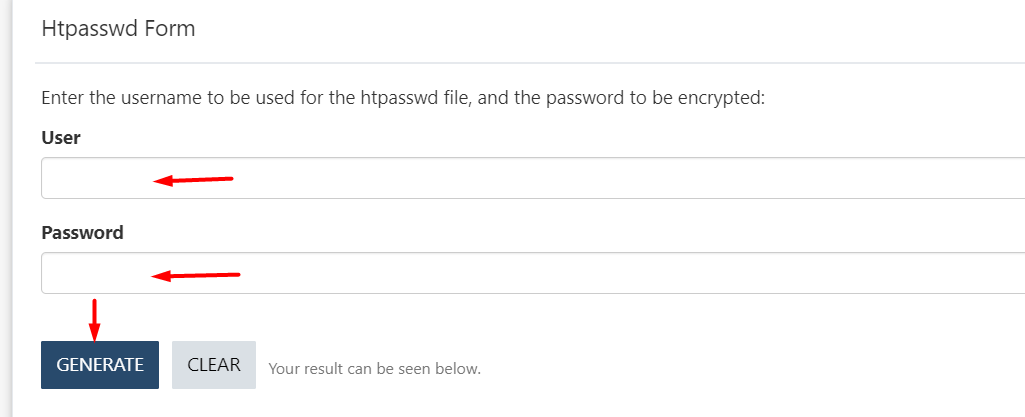

Uzyskaj dostęp do generatora wtools.io.

Wpisz swoją nazwę użytkownika i hasło w odpowiednich polach w formularzu Htpasswd i kliknij przycisk „Generuj”.

Po zakończeniu skopiuj wynik do pliku .htpasswd i zapisz zmiany.

iii) Prześlij pliki przez FTP

Aby przesłać pliki przez FTP, musisz użyć narzędzia takiego jak Filezilla.

Na początek musisz przesłać plik .htaccess do katalogu wp-admin swojej witryny, a następnie plik .htpasswd.

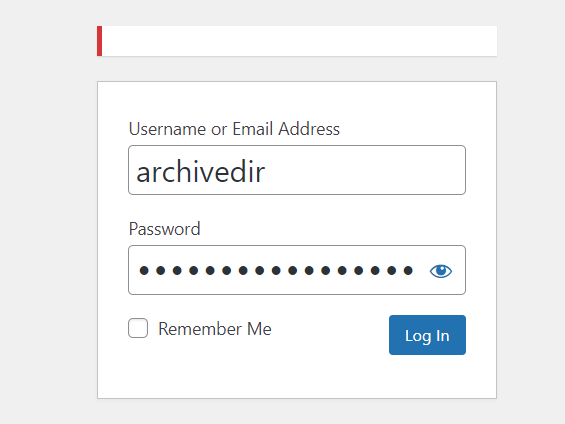

Gdy użytkownik spróbuje teraz uzyskać dostęp do /wp-admin, zostanie mu wyświetlony ekran logowania podobny do tego, który widać poniżej:

4. Utwórz niestandardowy adres URL logowania

Dostęp do adresów URL logowania do WordPressa można uzyskać, dołączając wp-admin lub wp-login.php? do Twojej domeny. Fakt, że są to domyślne punkty końcowe logowania WordPress, oznacza, że dopóki haker ma dostęp do domeny, może łatwo uzyskać dostęp do adresu URL logowania.

Jeśli zdarzy ci się również użyć domyślnej nazwy użytkownika „admin”, oznaczałoby to ponownie, że haker musiałby znaleźć tylko jedną informację, którą jest „hasło”.

Dlatego ważne jest, aby mieć niestandardowy adres URL logowania do swojej witryny. Jednym ze sposobów na osiągnięcie tego jest zainstalowanie wtyczki WPS Hide Login.

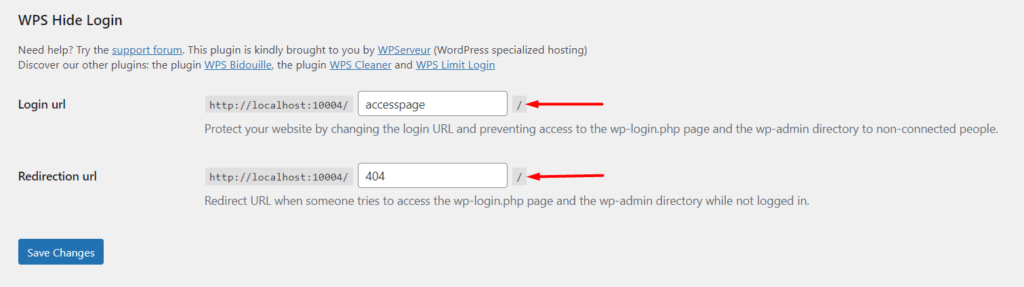

Po zainstalowaniu wtyczki przejdź do sekcji Ustawienia> Ukryj logowanie WPS i określ żądany adres URL logowania oraz adres URL przekierowania, do którego będzie można uzyskać dostęp, gdy niezalogowany użytkownik spróbuje uzyskać dostęp do Wp-login.php lub Wp-admin .

Gdy to zrobisz, zapisz zmiany.

Utrudni to każdemu, kto próbuje uzyskać dostęp do logowania do Twojej witryny, zmniejszając w ten sposób potencjalne zadania.

5. Włącz dwuskładnikowe uwierzytelnianie/weryfikację

Uwierzytelnianie dwuskładnikowe to mechanizm bezpieczeństwa, w którym dodatkowa warstwa bezpieczeństwa jest zapewniana przez dodanie dodatkowego wymogu uwierzytelniania.

Aby wdrożyć uwierzytelnianie dwuskładnikowe w swojej witrynie WordPress, możesz użyć preferowanej wtyczki innej firmy. W tym przewodniku sugerujemy korzystanie z WP 2FA - Uwierzytelnianie dwuskładnikowe dla wtyczki WordPress ze względu na łatwość jej użycia.

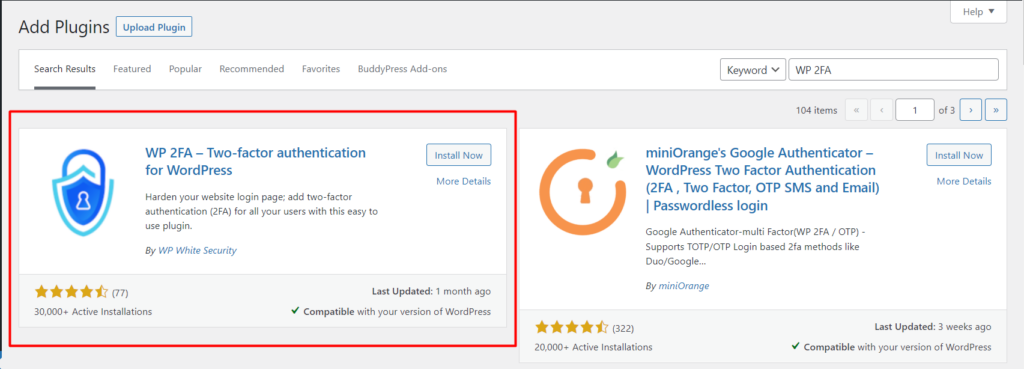

Aby skorzystać z wtyczki, przejdź do sekcji Wtyczki> Dodaj nowy na pulpicie nawigacyjnym WordPress i wyszukaj WP 2FA.

Zainstaluj i aktywuj wtyczkę.

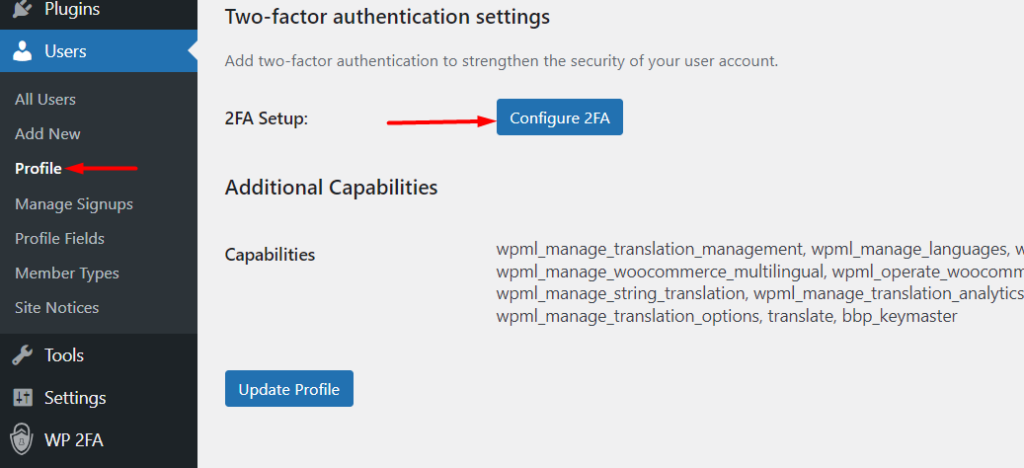

Gdy to zrobisz, przejdź do sekcji Użytkownicy> Profil i kliknij przycisk „Konfiguruj 2FA”.

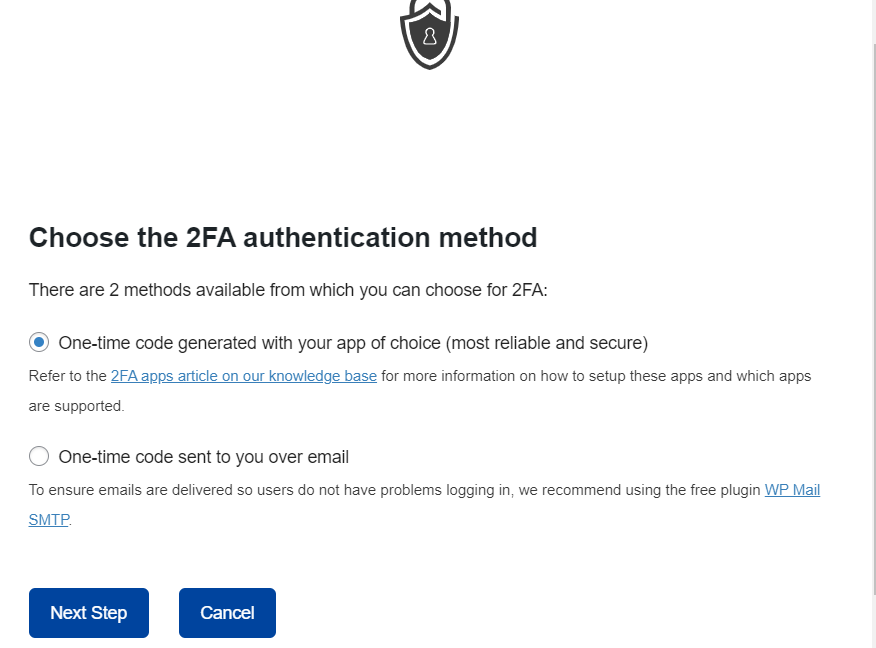

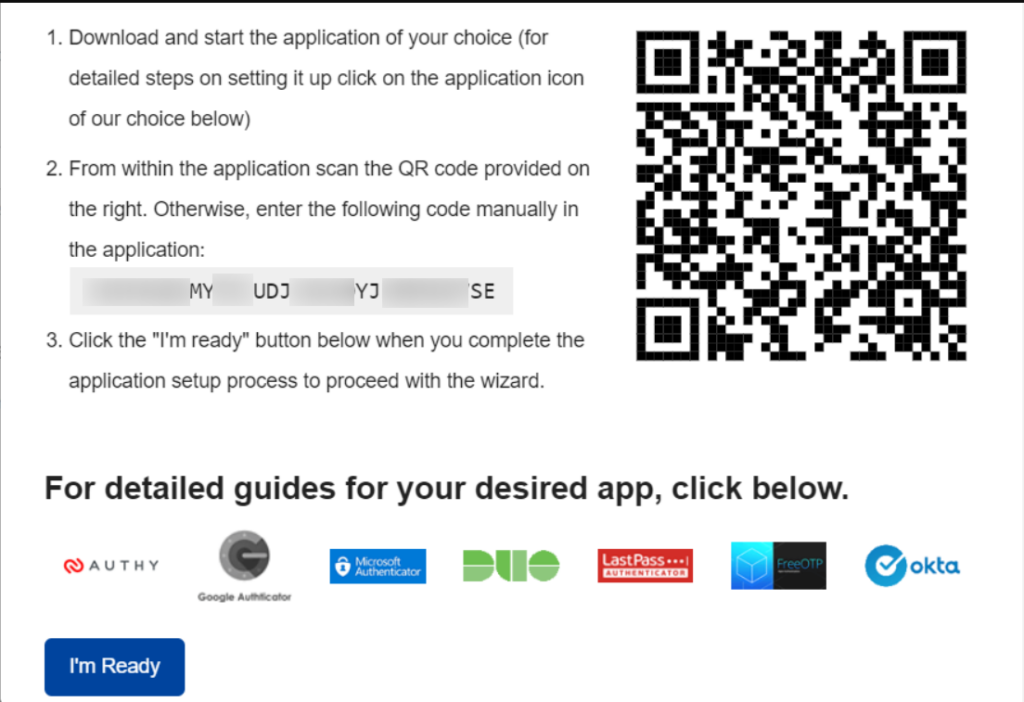

Na następnym ekranie wybierz żądaną metodę 2FA. W naszym przypadku wybierzemy opcję „Kod jednorazowy wygenerowany za pomocą wybranej aplikacji”.

Po dokonaniu wyboru przejdź do następnego kroku. Tutaj wybierz żądaną aplikację do uwierzytelniania z dostarczonej listy ikon. Kliknięcie ikony spowoduje przekierowanie do przewodnika, jak skonfigurować aplikację.

W naszym przypadku skorzystamy z aplikacji „Google Authenticator”. Możesz więc najpierw zacząć od zainstalowania aplikacji Google Authenticator na wybranym urządzeniu, takim jak telefon komórkowy.

Gdy to zrobisz, otwórz aplikację i dotknij pływającej ikony „+” w prawym dolnym rogu aplikacji.

Następnie będziesz musiał zeskanować kod QR na powyższym zrzucie ekranu.

Po wykonaniu tej czynności zostaniesz przekierowany na ekran z nowo dodanym kontem, obok kodu 2FA.

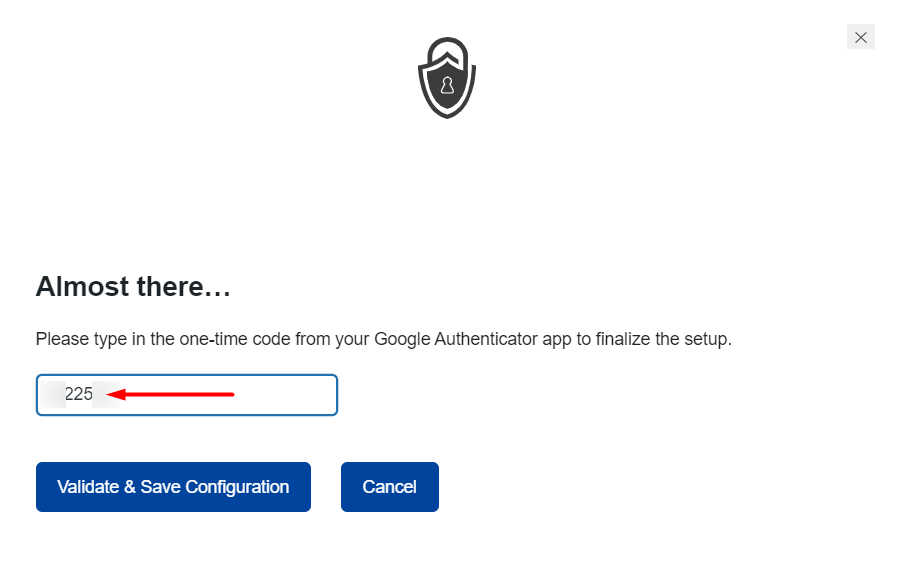

Następnie wróć do swojej witryny i wypełnij kod 2FA, zweryfikuj i zapisz konfigurację. Poniżej przykładowa ilustracja:

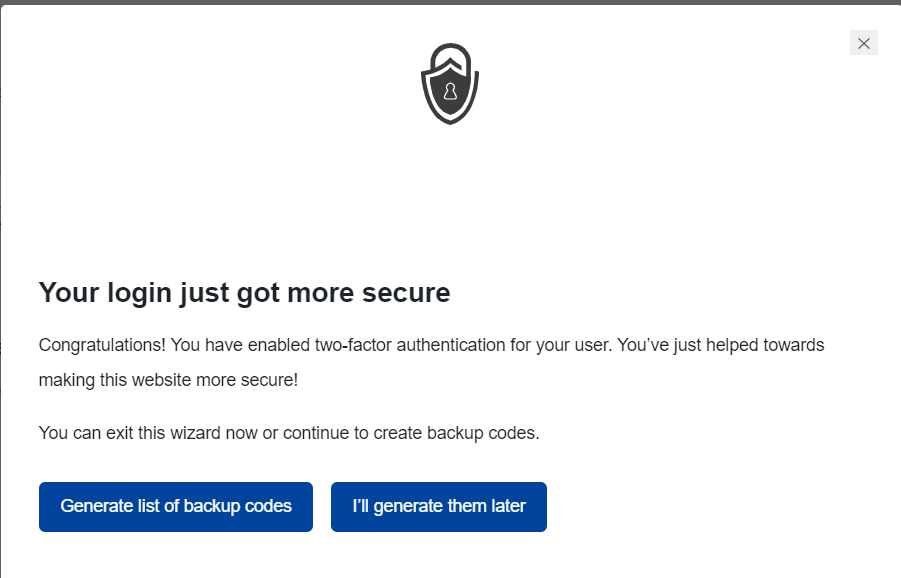

Gdy to zrobisz, otrzymasz komunikat o powodzeniu i będziesz mógł wykonać kopię zapasową swoich kodów.

Aby uzyskać szczegółowe ilustracje, jak się do tego zabrać, możesz zapoznać się z przewodnikiem tutaj.

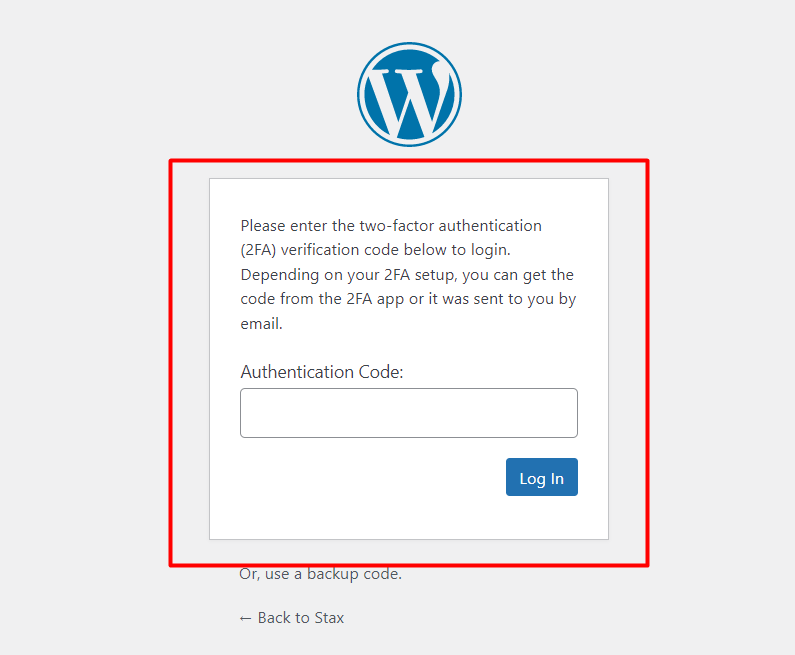

Gdy użytkownik spróbuje teraz zalogować się do witryny, nawet pomijając pierwsze logowanie, zostanie mu przedstawiona dodatkowa warstwa uwierzytelniania, w której będzie musiał wprowadzić kod uwierzytelniający.

6. Włącz automatyczne wylogowanie

Po zalogowaniu się do serwisu i niezamknięciu okna przeglądarki, sesje nie są przerywane przez dłuższy czas. To sprawia, że taka strona internetowa jest podatna na ataki hakerów poprzez przejmowanie plików cookie. Jest to technika, dzięki której haker może złamać sesję, kradnąc lub uzyskując dostęp do plików cookie w przeglądarce użytkownika.

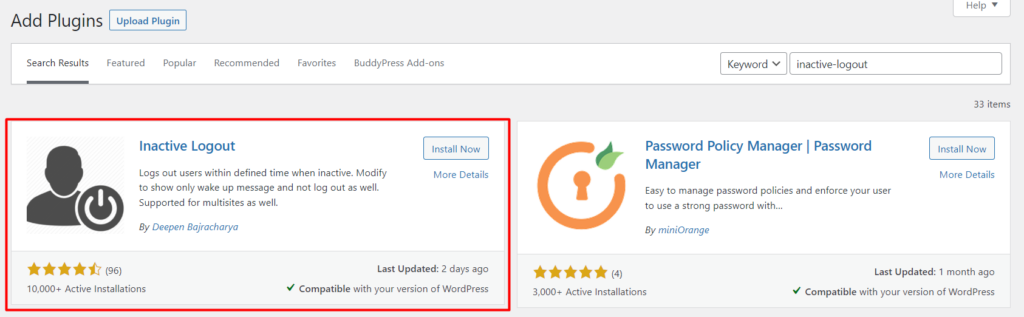

Jako mechanizm bezpieczeństwa ważne jest zatem automatyczne wylogowanie bezczynnych użytkowników w witrynie. Aby to osiągnąć, możesz użyć wtyczki, takiej jak wtyczka Inactive Logout.

Wtyczkę można zainstalować z sekcji Wtyczki > Dodaj nowy, najpierw przeszukując ją, instalując i aktywując.

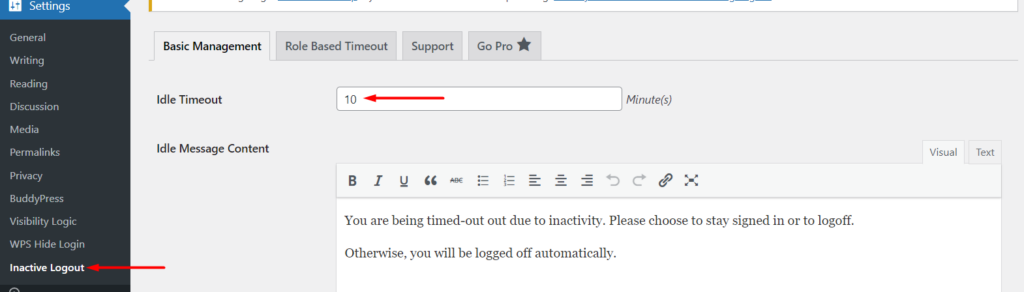

Po aktywacji wtyczki przejdź do sekcji Ustawienia > Wylogowanie nieaktywne, ustaw „Limit czasu bezczynności” i zapisz zmiany.

Możesz ustawić dowolną wartość, ale 5 minut byłoby idealne.

7. Ogranicz liczbę prób logowania

Domyślnie WordPress nie oferuje limitu liczby prób logowania w obrębie witryny. Dzięki temu hakerzy mogą uruchamiać skrypty zawierające typowe dane logowania użytkownika, aby spróbować przeniknąć do witryny. Jeśli liczba prób jest zbyt duża, mogą one spowodować przeciążenie serwera i ostatecznie prawdopodobnie nastąpi przestój w witrynie. W przypadku, gdy używasz wspólnych danych logowania, haker prawdopodobnie również z powodzeniem uzyska dostęp do witryny.

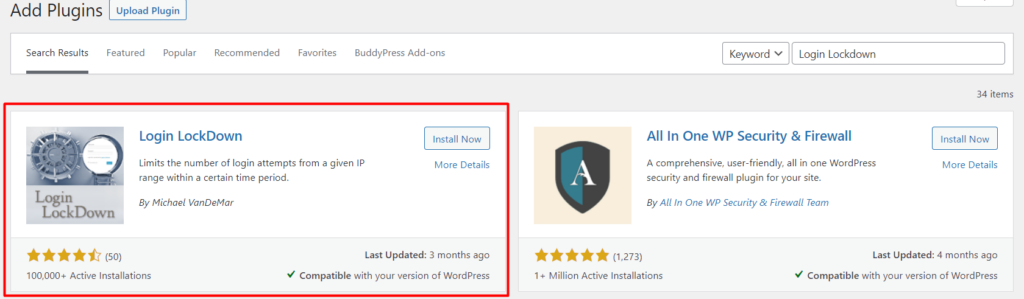

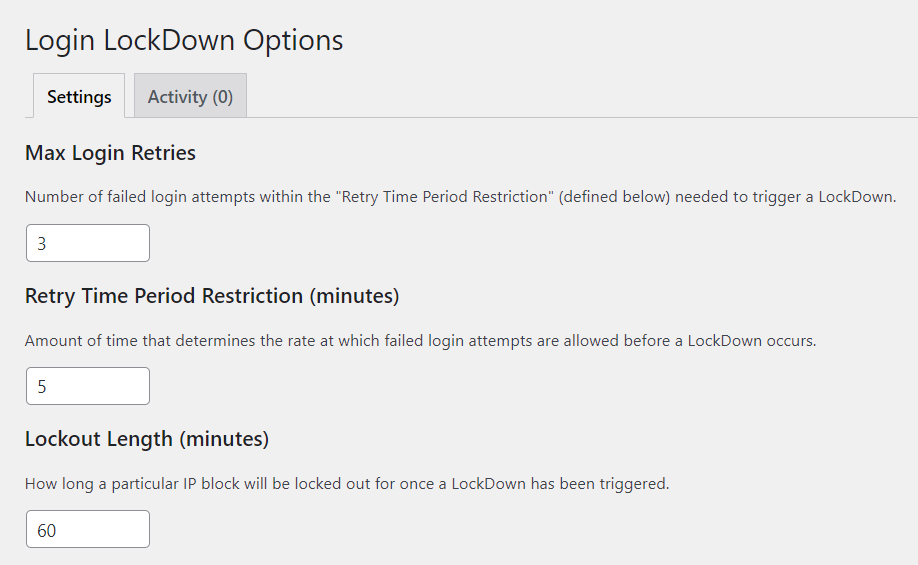

Dlatego ważne jest, aby ograniczyć liczbę prób logowania na stronie. Do tej implementacji możesz użyć wtyczki, takiej jak Login Lockdown.

Podobnie jak w przypadku innych instalacji wtyczek w wordpress.org, możesz zainstalować wtyczkę Login Lockdown z sekcji Wtyczki > Dodaj nowy. W sekcji wyszukaj wtyczkę, zainstaluj ją i aktywuj.

Po aktywacji przejdź do opcji Ustawienia > Blokada logowania i określ żądane ustawienia blokady, takie jak maksymalna liczba ponownych prób logowania, ograniczenie okresu ponawiania prób, długość blokady i wiele innych w zależności od preferencji.

8. Zaimplementuj ograniczenie IP

Ograniczenie IP to podejście, które można również wdrożyć, aby odmówić dostępu do Wp-admin. Ta metoda jest jednak zalecana, jeśli używasz statycznego adresu IP.

Aby zaimplementować ograniczenie IP, musisz utworzyć plik .htaccess w katalogu wp-admin, jeśli jeszcze go nie masz, i dodać do pliku następujący kod:

AuthUserFile / dev / null AuthGroupFile / dev / null AuthName "WordPress Admin Access Control" AuthType Basic <LIMIT GET> order deny, allow deny from all # Allow First IP allow from xx.xx.xx.xxx # Allow Second IP allow from xx.xx.xx.xxx # Allow Third IP allow from xx.xx.xx.xxx </LIMIT>Po zakończeniu musisz zastąpić xx.xx.xx.xxx w kodzie adresami IP, którym chcesz przyznać dostęp.

Jeśli zmienisz również swoją sieć, będziesz musiał uzyskać dostęp do plików witryny i dodać nowy adres IP, aby móc zalogować się do witryny.

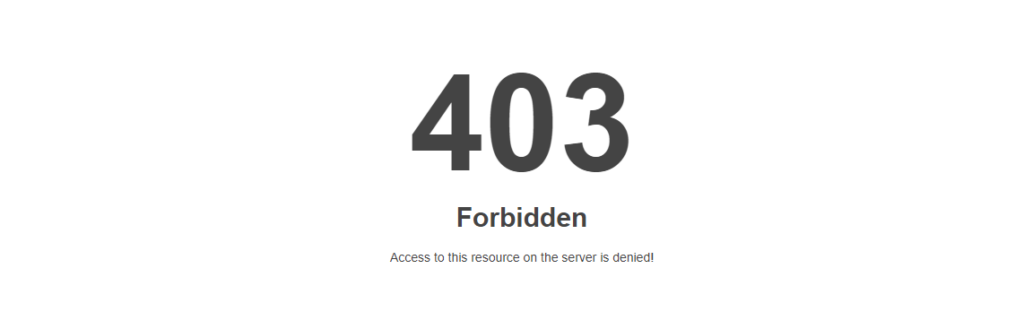

Jeśli teraz użytkownik, którego adres IP nie ma dostępu do wp-admin, spróbuje uzyskać do niego dostęp, napotka komunikat o błędzie Zabroniony podobny do poniższej ilustracji.

9. Wyłącz błędy na stronie logowania

WordPress domyślnie wyświetla błędy na stronie logowania, jeśli użytkownik spróbuje zalogować się do witryny przy użyciu nieprawidłowych danych logowania. Oto kilka przykładów takich komunikatów o błędach:

- “ BŁĄD: nieprawidłowa nazwa użytkownika. Zgubiłeś swoje hasło? “

- “ BŁĄD: Nieprawidłowe hasło. Zgubiłeś swoje hasło? “

Wyświetlając takie wiadomości, w rzeczywistości dostarczają wskazówek dotyczących nieprawidłowych szczegółów logowania, a to oznaczałoby, że haker miałby tylko jeden szczegół do ustalenia. Na przykład druga wiadomość jest wskazówką, że hasło jest nieprawidłowe. Haker musiałby zatem tylko ustalić hasło, aby uzyskać dostęp do witryny.

Aby wyłączyć te komunikaty o błędach, musisz dodać następujący kod w pliku functions.php w motywie:

function disable_error_hints(){ return ' '; } add_filter( 'login_errors', 'disable_error_hints' );Jeśli użytkownik spróbuje teraz zalogować się do witryny z nieprawidłowymi danymi uwierzytelniającymi, nie zostanie wyświetlony żaden komunikat o błędzie. Poniżej znajduje się przykładowa ilustracja na ten temat:

10. Korzystanie z wtyczki bezpieczeństwa

Wtyczki zabezpieczające WordPress pomagają w ograniczaniu zagrożeń bezpieczeństwa w Twojej witrynie. Niektóre z tych wtyczek bezpieczeństwa oferują funkcje, takie jak dodanie reCaptcha, ograniczenie IP i wiele innych.

Dlatego ważne jest, aby rozważyć użycie wtyczki zabezpieczającej, aby zmniejszyć prawdopodobieństwo ataków w ramach Wp-admin. Niektóre przykładowe wtyczki zabezpieczające, których możesz użyć, to: WordFence i Malcare.

11. Zaktualizuj WordPressa do najnowszej wersji

WordPress to regularnie aktualizowane oprogramowanie. Niektóre aktualizacje zawierają poprawki bezpieczeństwa. Jeśli na przykład pojawiła się aktualizacja bezpieczeństwa skierowana do Wp-administratora, a w Twoim przypadku nie udało Ci się zaktualizować wersji WordPressa, oznaczałoby to, że Twój Wp-admin jest podatny na ataki.

Dlatego ważne jest, aby regularnie aktualizować swoją wersję WordPressa, aby zmniejszyć ryzyko exploitów w Twojej witrynie.

Wniosek

Administrator WordPressa jest głównym celem hakerów, aby uzyskać pełną kontrolę nad Twoją witryną. Dlatego ważne jest, aby chronić sekcję administracyjną WordPress w swojej witrynie.

W tym artykule przyjrzeliśmy się wielu sposobom, których możesz użyć, aby zabezpieczyć administratora WordPressa. Mamy nadzieję, że artykuł jest pouczający i pomocny. Jeśli masz jakieś pytania lub sugestie, skorzystaj z sekcji komentarzy poniżej.