Jak powstrzymać atak DDoS

Opublikowany: 2023-03-24Czas pracy jest głównym problemem zarówno dla programistów front-end, jak i back-end, ale ma również kluczowe znaczenie dla wszelkiego rodzaju administratorów po stronie serwera. Niestety, jednym z najskuteczniejszych sposobów zniszczenia Twojej witryny przez złych aktorów jest jej wyłączenie za pomocą ataku typu Distributed Denial of Service (DDoS) i skrócenie czasu jej działania. W związku z tym większość z was, którzy pracują ze stronami internetowymi, będzie chciała wiedzieć, jak powstrzymać atak DDoS lub przynajmniej go złagodzić.

W tym poście przyjrzymy się, jak zatrzymać atak DDoS. Ale zanim przejdziemy do dokładnych kroków, przygotujmy scenę. Aby to zrobić, najpierw przyjrzymy się, czym jest atak DDoS i nauczymy się, jak go zidentyfikować.

Co to jest atak DDoS

Ogólnie rzecz biorąc, zwykły (nierozproszony) atak typu „odmowa usługi” (DoS) ma na celu przeciążenie zasobów serwera i wyłączenie witryny. Zły aktor użyje zbędnych żądań, aby zakłócić działanie usług hosta w sieci, w wyniku czego uzasadnione żądania nie będą mogły dotrzeć do witryny.

Można o tym pomyśleć jak o proteście przed sklepem. Jeśli ludzie zablokują wejście do budynku, klienci nie będą mogli wejść, a w efekcie sklep nie będzie mógł optymalnie handlować (lub w ogóle).

Atak DDoS (Distributed Denial of Service) wykorzystuje do osiągnięcia tego celu wiele zdalnych komputerów w sieci. W rzeczywistości jest to podobne do „efektu Slashdot”, gdzie legalny, bezprecedensowy ruch (często z powodu linku z witryny o dużym natężeniu ruchu) może spowodować spowolnienie lub awarię witryny. Jednak chociaż ma to uzasadniony powód, atak DDoS jest zawsze zaplanowany i złośliwy.

Na przykład wiele maszyn, z których będzie korzystał atak DDoS, padło ofiarą exploita lub wstrzyknięcia złośliwego oprogramowania. Atakujący będzie kontrolował te „boty” za pomocą zdalnych instrukcji w celu namierzenia określonego adresu IP, a każdy z nich może wyglądać na legalny.

Jednym z kluczowych czynników udanego ataku DoS jest wolniejsze łącze internetowe celu niż atakujący. Nowoczesna technologia komputerowa to utrudnia, dlatego ataki DDoS działają znacznie lepiej dla złego aktora.

Ogólnie rzecz biorąc, rozproszony charakter ataku DDoS utrudnia identyfikację ataku w typowych okolicznościach.

Jak zidentyfikować atak DDoS

Jeśli chcesz dowiedzieć się, jak powstrzymać atak DDoS, najpierw musisz zrozumieć, jak on wygląda. Może to być trudne, ponieważ może istnieć uzasadniony powód wysokiego natężenia ruchu.

Na wysokim poziomie, jeśli witryna zwalnia lub ulega awarii, jest to znak, że należy wdrożyć plan awaryjny (więcej o tym później). Stamtąd będziesz chciał zwrócić uwagę na kilka charakterystycznych znaków:

- Dużo ruchu, który ma wspólne sygnatury. Może to oznaczać, że ruch pochodzi z tego samego adresu IP lub zakresu adresów. W innych przypadkach możesz zauważyć ruch pochodzący z podobnej lokalizacji, witryny odsyłającej lub typu urządzenia.

- Może również wystąpić gwałtowny wzrost ruchu do pojedynczego punktu końcowego witryny — zwykle do określonej strony. Wiele błędów 404 może być również wyraźnym znakiem.

- Wzorce ruchu, które nie są zgodne z oczekiwaniami dotyczącymi witryny. Może to być na przykład szczyt poza zwykłym zakresem czasu lub nienaturalne zdarzenie, takie jak godzinne skoki aktywności.

- Każde z nich może być uzasadnione, a nie złośliwe. W związku z tym będziesz chciał polegać na swoim oprogramowaniu analitycznym, aby dowiedzieć się, co jest istotne i powiązane.

Należy również pamiętać, że nie wszystkie ataki DDoS są takie same, a różne typy mogą sprawić, że problem będzie znacznie bardziej złożony. Dlatego ważne jest, aby znać te typy, jeśli chcesz wiedzieć, jak zatrzymać atak DDoS.

Różne typy ataków DDoS, z którymi się spotkasz

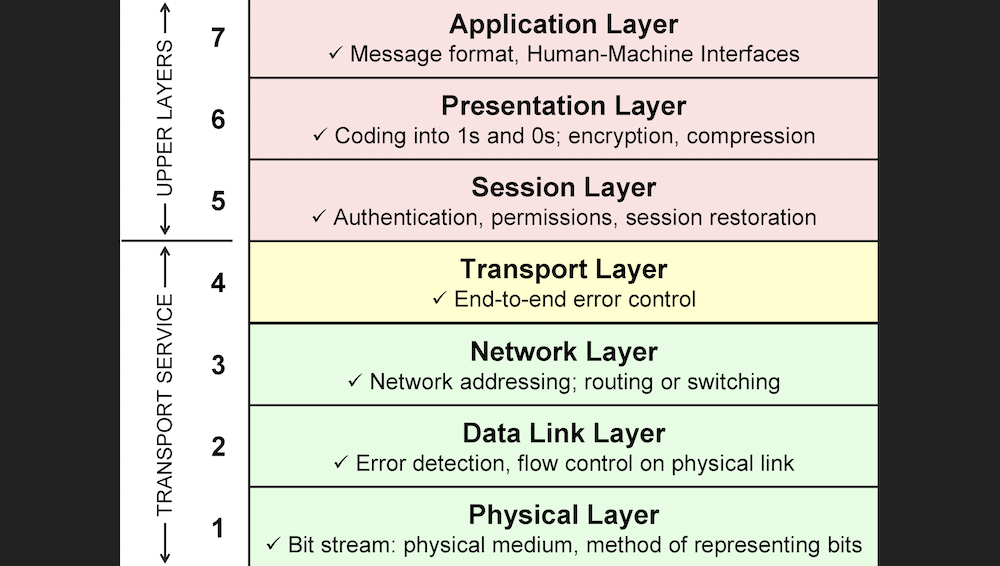

„Łączność sieciowa” może wydawać się prostym zwrotem opisującym sposób, w jaki komputery łączą się w sieci, ale to błąd. Model Open Systems Interconnection (OSI) pokazuje rzeczywiste warstwowe zawiłości połączeń sieciowych i systemów komunikacyjnych:

Ataki DDoS można podzielić na różne kategorie w zależności od warstwy, na którą są ukierunkowane. Mimo to możesz je pogrupować w różne grupy. Chociaż można to zrobić na podstawie poszczególnych warstw, dopuszczalne jest również klasyfikowanie ich według celów ataku DDoS.

Na przykład ataki wolumetryczne mają na celu przytłoczenie warstwy sieciowej i transportowej (trzecia i czwarta). Ataki w tym przypadku mogą zmienić sposób przemieszczania się danych w sieci oraz skuteczność protokołów transmisji.

Jeden rodzaj – atak wzmacniający system nazw domen (DNS) – wykorzystuje „botnety” do fałszowania docelowego adresu IP i wysyłania żądań do otwartego serwera DNS. Powoduje to, że serwer odpowiada na docelowy adres IP i przeciąża zasoby.

Ataki warstwy protokołu

Ataki warstwy protokołu lub infrastruktury są również ukierunkowane na warstwy trzecią i czwartą i stanowią typowy sposób przeprowadzania ataku DDoS. W tym miejscu zasoby serwera i sprzęt sieciowy nie są w stanie obsłużyć przychodzących danych.

Przykładem jest tutaj atak refleksyjny User Datagram Protocol (UDP). Wykorzystuje to bezstanową naturę protokołu UDP. Możesz utworzyć prawidłowy pakiet żądania UDP przy użyciu prawie dowolnego języka programowania. Aby przeprowadzić udany atak, wystarczy podać adres IP celu jako źródłowy adres UDP.

Serwer, do którego kierują się te dane, wzmocni dane, aby utworzyć większy pakiet odpowiedzi, a następnie prześle go z powrotem do docelowego adresu IP. W związku z tym zły aktor nie musi w żadnym momencie łączyć się z serwerem, co jest tanie w produkcji.

Kiedy łączysz się z serwerem sieciowym, przeprowadzasz „trójstronne uzgadnianie” między klientem a serwerem, które obejmuje zarówno pakiety synchronizacji ( SYN ), jak i pakiety potwierdzenia ( ACK ). Podczas gdy serwer wysyła połączony pakiet SYN-ACK , klient wysyła pojedyncze pakiety SYN i ACK .

W przypadku ataku SYN flood klient — w tym przypadku złośliwy użytkownik — wysyła wiele pakietów SYN , ale nie wysyła końcowego pakietu ACK . Pozostawia to wiele na wpół otwartych połączeń protokołu TCP (Transmission Control Protocol), co oznacza, że serwerowi zabraknie możliwości przyjmowania nowych. To kolejny sposób na utrzymanie dostępnych połączeń z dala od legalnych użytkowników.

Ataki warstwy aplikacji

Ataki DDoS zobaczysz nie tylko na trzeciej i czwartej warstwie. Warstwa aplikacji – numer siedem – jest na najwyższym poziomie. Oznacza to, że obsługuje interakcje człowiek-komputer i umożliwia aplikacjom dostęp do usług sieciowych.

W związku z tym istnieje wiele ataków DDoS, które manipulują tą warstwą, często przy użyciu żądań HTTP. Dla klienta żądanie HTTP jest tanie, ale odpowiedź na serwer jest droga z technicznego punktu widzenia. Ataki mogą wyglądać jak legalny ruch, głównie dlatego, że wykorzystują te same metody uzyskiwania dostępu do witryny.

Na przykład powódź HTTP jest podobna do ciągłego naciskania przycisku odświeżania w przeglądarce. Kiedy ten typ interakcji DoS staje się DDoS , staje się bardziej złożony.

Styl ataku HTTP flood może być również złożony, który będzie wykorzystywał wiele różnych adresów IP i losowych sygnatur do atakowania ogromnego zakresu internetowych adresów URL w celu rozszerzenia zakresu ataku. Nawet prosta implementacja ukierunkowana na pojedynczy adres URL spowoduje wiele szkód.

Dla hakera atak Slowloris zajmuje mniej przepustowości, ale może spowodować większy chaos. Tutaj przetwarzanie każdego żądania zajmuje nieskończoną ilość czasu dla serwera i monopolizuje wszystkie dostępne połączenia. Ponieważ ten atak jest skuteczny przeciwko serwerom ze stosunkowo niewielką liczbą jednoczesnych połączeń, często będzie to miało wpływ na mniejsze strony internetowe.

Jak przygotować się na atak DDoS

Przygotowanie polega na powstrzymaniu ataku DDoS, ponieważ im szybciej możesz wrócić do normalności, tym lepiej. W rzeczywistości prawdopodobnie nie możesz całkowicie usunąć zagrożenia, ale możesz zredukować potencjalne problemy do minimum.

Wcześniej jednak będziesz chciał „podliczyć”, ile jesteś gotów wydać, ponieważ przepływ gotówki może określić twój plan powstrzymania ataku DDoS. Powinieneś zacząć od tego, ile atak będzie kosztował Twoją firmę, a następnie cofnij się, aby określić dostępny budżet. To nie jest kalkulacja, którą będziesz chciał wykonać w trakcie ataku.

Stamtąd będziesz chciał zanotować trzy kluczowe obszary, w których powinieneś skupić się na swoich przygotowaniach.

- Stwórz plan awaryjny i naprawczy, ponieważ dzięki temu wszyscy członkowie Twojego zespołu będą wiedzieć, co mają robić, z wyraźnymi szczegółami.

- Stamtąd możesz wydać część swojego budżetu na dedykowaną usługę ochrony przed atakami DDoS. Dzięki temu eksperci będą monitorować witryny, „odpierać” część złośliwego ruchu, który otrzymujesz, i nie tylko.

- Naucz się rozpoznawać moment rozpoczęcia ataku DDoS. Analityka Twojej witryny będzie tutaj kluczowa, ponieważ możesz monitorować charakterystyczne oznaki ataku DDoS i reagować, zanim wydarzy się coś katastrofalnego.

Na poziomie technicznym można zrobić o wiele więcej, aby powstrzymać atak DDoS przed jego rozpoczęciem. Omówimy to dalej.

Jak złagodzić atak DDoS

Ponieważ jednym z największych problemów związanych z powstrzymaniem ataku DDoS jest trudność w odróżnieniu dobrego ruchu od złego, nie można polegać tylko na jednym rozwiązaniu, aby go złagodzić. Jest to szczególnie prawdziwe, jeśli spojrzymy na „wielowektorowy” atak DDoS – tj. taki, który atakuje wiele warstw OSI.

W związku z tym będziesz również chciał ułożyć zapasy, aby wspomóc swoją obronę. Jest na to kilka prostych sposobów:

- Trasowanie metodą czarnej dziury . W tym miejscu filtrujesz ruch do trasy zerowej i odrzucasz go z sieci. Bez określonego filtrowania wyrzucisz cały ruch, co nie będzie idealne.

- Ograniczenie stawki . Chociaż samo to nie wystarczy do powstrzymania ataku DDoS, możesz ograniczyć liczbę działań wykonywanych przez każdego użytkownika.

- Rozpowszechnianie sieci . Jeśli weźmiesz ruch docierający do Twojej witryny i rozproszysz go w rozproszonej sieci, teoretycznie rozłożysz wpływ ataku DDoS.

W związku z tym skalowanie przepustowości, połączeń sieciowych i innych zasobów to jedne z najlepszych sposobów walki z atakiem DDoS. Niektóre z rozwiązań, o których będziemy mówić później, to usługi w chmurze, które rozdzielają ruch w ramach obrony.

Możesz także użyć rozwiązań na miejscu, takich jak CAPTCHA, aby chronić ważne punkty końcowe w swojej witrynie. W tym przypadku strony logowania wymagają wysokiego poziomu bezpieczeństwa, ponieważ elementy witryny wymagające dużej ilości zasobów można umieścić za ekranami logowania lub innymi elementami ochronnymi.

Co więcej, możesz wdrożyć pewne ręczne względy techniczne. Na przykład możesz ustawić niższe progi SYN lub UDP i ustawić limit czasu na wpół otwarte połączenia na serwerze.

Czteroetapowa strategia powstrzymania ataku DDoS

W pozostałej części tego artykułu pokażemy, jak zatrzymać atak DDoS w czterech krokach. Dobrą wiadomością jest to, że porady, których udzielimy, nie są nakazowe i surowe. Dzięki temu możesz dostosować pomysły do własnych potrzeb.

Oto, co omówimy:

- Jak plan reagowania i strategia kryzysowa mogą uratować twój bekon.

- Jakiego podejścia należy użyć do obrony serwera WWW.

- Zalety i wady lokalnej ochrony przed atakami DDoS.

- Co może zrobić dla Ciebie ochrona przed atakami DDoS oparta na chmurze.

Zacznijmy od tematu, o którym już wspomnieliśmy – strategii.

1. Sformułuj strategię i plan reakcji

To fantastyczny pomysł, aby utrwalić wszystko, co zamierzasz zrobić, w oficjalnym planie reagowania na wypadek katastrofy. Powinien to być jeden z najbardziej szczegółowych dokumentów, jakie masz w swojej firmie, i powinien zawierać wszystkie kroki, które podejmiesz, aby powstrzymać atak i odzyskać zasoby.

Oto kilka elementów, które należy uwzględnić:

- Kroki, które każdy członek zespołu powinien wykonać w podanej kolejności, odpowiadając na atak DDoS.

- Powinny istnieć instrukcje dla osób spoza zespołu, które muszą informować o problemach klientów, dostawców, sprzedawców i inne zainteresowane strony.

- Będziesz chciał dołączyć ważne dane kontaktowe swojego dostawcy usług internetowych (ISP) usługi ochrony przed atakami DDoS i innych osób na pierwszej linii.

Gdy to się stanie, cała firma zrozumie, co musi zrobić, aby chronić serwer Twojej witryny.

2. Dowiedz się, jak chronić swój serwer WWW

Ataki DDoS wiążą się z dwoma podstawowymi problemami:

- Trudno powiedzieć, kiedy nastąpi atak.

- Jeśli musisz zareagować na trwający atak, jest już za późno.

Aby rozwiązać oba te problemy, będziesz chciał skorzystać z usługi ochrony przed atakami DDoS. Cloudflare jest jednym z najlepszych i obejmuje dedykowaną architekturę serwera na skalę globalną, aby odpowiednio przechwytywać, rozprzestrzeniać i filtrować ruch internetowy.

Mając to na uwadze, nie będziesz chciał wdrażać statycznych progów ruchu ani wypełniać listy zablokowanych adresów IP, ponieważ to nie wystarczy i w większości przypadków jest środkiem reaktywnym. Ponieważ skalowalność jest jednym z najlepszych sposobów powstrzymania ataku DDoS, metoda „samodzielna” wiąże się z ograniczeniami przepustowości, z którymi usługi dedykowane radzą sobie lepiej.

3. Zaimplementuj ochronę lokalną

Lokalna ochrona przed atakami DDoS używa urządzeń sprzętowych w sieci do filtrowania ruchu dla chronionych serwerów. Może to być opłacalny i wyrafinowany sposób na złagodzenie i zatrzymanie ataku DDoS.

Radware i F5 produkują sprzętowe jednostki ograniczające ataki DDoS, a niektóre produkują również sprzętowy WAF (Web Application Firewall).

Jednak ochrona lokalna może zdziałać tylko tyle i nie będzie w stanie powstrzymać ataku na dużą skalę – zwłaszcza DDoS. W związku z tym będziesz chciał uzupełnić konfigurację DDoS opartą na chmurze, aby uzyskać najlepszą reakcję na powstrzymanie ataku DDoS.

4. Rozważ rozwiązanie DDoS oparte na chmurze

W rzeczywistości więcej witryn polega na ochronie w chmurze, ponieważ jest ona skalowalna, zawsze włączona i tańsza niż sprzęt. Koszty utrzymania są również niskie.

Znajdziesz niektóre usługi DDoS, które działają tylko na poziomie ISP, ale te, które działają w chmurze, mają większy zakres ochrony. Często usługi te mają ogromne sieci komputerów do dystrybucji ruchu.

Na przykład AWS Shield firmy Amazon wykorzystuje swoją sieć do automatycznego wykrywania i łagodzenia ataku DDoS. Co więcej, możesz dostosować sposób, w jaki narzędzie chroni Twój serwer wraz z własnym WAF.

Magic Transit firmy Cloudflare może dobrze działać jako uzupełnienie istniejącego rozwiązania lokalnego. Otrzymasz również pełen zestaw narzędzi ułatwiających zarządzanie siecią wirtualną, takich jak moduły równoważenia obciążenia, zaawansowane filtrowanie pakietów i nie tylko.

Wniosek 🔥

Atak DDoS spowoduje, że Twoja witryna zostanie pokonana w obliczu złośliwej próby jej awarii. Choć może się to wydawać defetyzmem, nie ma realnego sposobu na całkowite powstrzymanie jakiegokolwiek ataku, nie mówiąc już o atakach DDoS. W związku z tym odpowiedź na pytanie, jak zatrzymać atak DDoS, jest złożona.

Łagodzenie ataku to dobra strategia i istnieje wiele implementacji, które można wykonać na poziomie serwera. Ważne jest, aby dowiedzieć się, jaka będzie Twoja strategia i jak chcesz chronić swój serwer WWW. Ochrona lokalna to fantastyczny pomysł, a WAF jest prawie niezbędny. Działają również rozwiązania chmurowe, takie jak AWS Shield, a także lokalne standardy chmurowe, takie jak CAPTCHA.

Czy masz pytania dotyczące powstrzymania ataku DDoS? Zapytaj w sekcji komentarzy poniżej!