Unmasked: co 10 milionów haseł ujawnia o osobach, które je wybierają

Opublikowany: 2022-07-11Wiele wiadomo o hasłach. Większość z nich jest krótka, prosta i dość łatwa do złamania. Ale znacznie mniej wiadomo o psychologicznych powodach, dla których dana osoba wybiera określone hasło. Większość ekspertów zaleca wymyślenie silnego hasła, aby uniknąć naruszenia danych. Ale dlaczego tak wielu internautów wciąż woli słabe hasła?

Przeanalizowaliśmy hasła wybrane przez 10 milionów ludzi, od dyrektorów generalnych po naukowców, aby dowiedzieć się, co ujawniają na temat rzeczy, które uważamy za łatwe do zapamiętania i trudne do odgadnięcia.

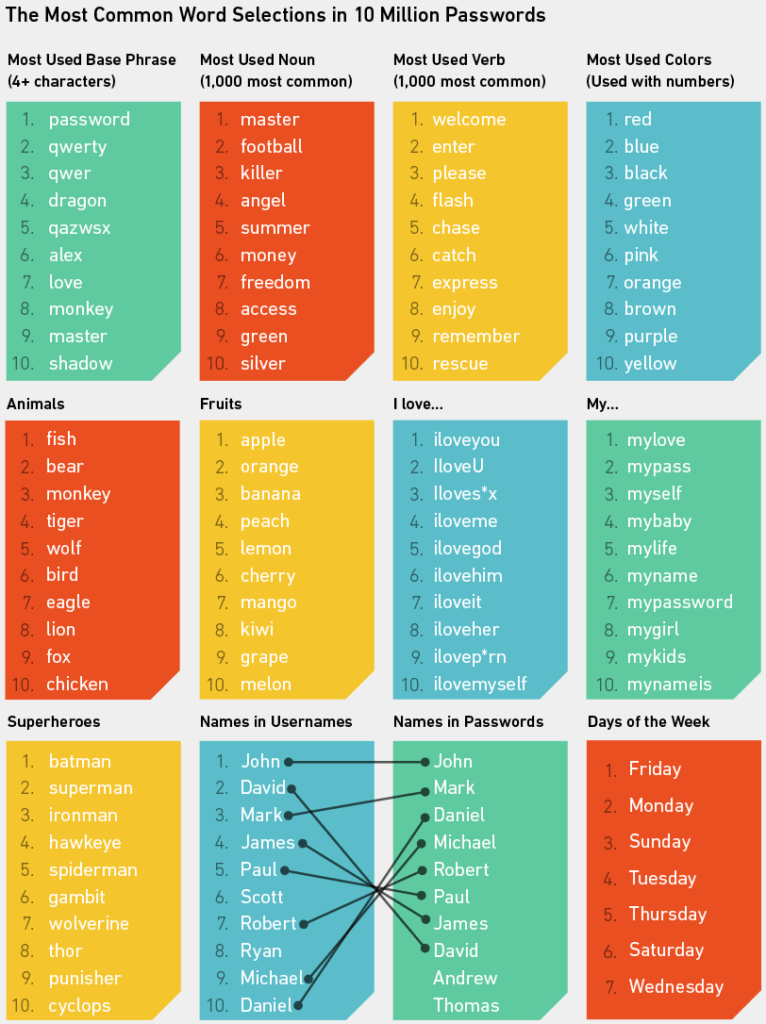

Kto jest pierwszym superbohaterem, który przychodzi na myśl? A co z liczbą od 1 do 10? I wreszcie żywy kolor? Szybko pomyśl o każdej z tych rzeczy, jeśli jeszcze tego nie zrobiłeś, a następnie połącz wszystkie trzy w jedną frazę.

Teraz nadszedł czas, abyśmy to odgadli.

Czy to Superman7red ? Nie, nie: Batman3Pomarańczowy ? Jeśli poprawnie odgadliśmy którąś z indywidualnych odpowiedzi, to dlatego, że ludzie są przewidywalni. I to jest problem z hasłami. To prawda, że daliśmy sobie przewagę kilkoma podstępnie dobranymi pytaniami, ale to nic w porównaniu z podstępnością na skalę przemysłową specjalnie zaprojektowanego oprogramowania do łamania haseł. Na przykład HashCat może zgadywać Twoje hasło 300 000 na sekundę (w zależności od tego, jak jest zaszyfrowane), więc nawet jeśli wybierzesz Hawkeye6yellow , Twoja tajna fraza prędzej czy później nie będzie już tajna.

Hasła są często łatwe do odgadnięcia, ponieważ wielu z nas myśli o oczywistych słowach i liczbach i łączy je w prosty sposób. Chcieliśmy zbadać tę koncepcję, a czyniąc to, zobaczyć, co możemy dowiedzieć się o tym, jak działa umysł osoby, która układa słowa, liczby i (miejmy nadzieję) symbole w (prawdopodobnie niezbyt) niepowtarzalny porządek.

Zaczęliśmy od wybrania dwóch zestawów danych do analizy.

Dwa zbiory danych, kilka ostrzeżeń

Pierwszy zestaw danych to zrzut 5 milionów danych uwierzytelniających, który po raz pierwszy pojawił się we wrześniu 2014 r. na rosyjskim forum BitCoin. 1 Wyglądało na to, że były to konta Gmail (i niektóre Yandex.ru), ale dalsza inspekcja wykazała, że chociaż większość zawartych e-maili była prawidłowymi adresami Gmail, większość haseł w postaci zwykłego tekstu była albo starymi hasłami Gmaila (tj. już nieaktywnymi) lub hasła, które nie były używane z powiązanymi adresami Gmail. Niemniej jednak WordPress.com zresetował 100 000 kont i stwierdził, że kolejne 600 000 jest potencjalnie zagrożonych. 2 Wygląda na to, że zrzut zawiera kilka lat haseł, które zostały zebrane z różnych miejsc na różne sposoby. Dla naszych celów akademickich nie miało to jednak znaczenia. Hasła były nadal wybierane przez posiadaczy kont Gmail, nawet jeśli nie dotyczyły ich własnych kont Gmail, a biorąc pod uwagę, że 98% nie było już używane, uznaliśmy, że możemy je bezpiecznie zbadać. 3

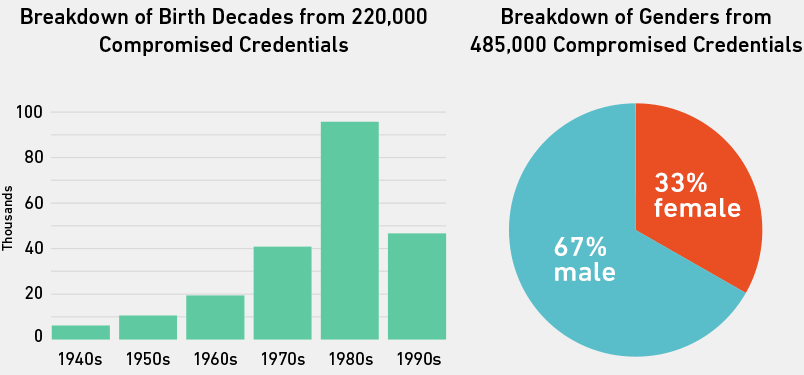

Wykorzystaliśmy ten zestaw danych, który nazwiemy „zrzutem Gmaila”, aby odpowiedzieć na pytania demograficzne (zwłaszcza dotyczące płci i wieku osób wybierających hasła). Wydobyliśmy te fakty, przeszukując 5 milionów adresów e-mail pod kątem tych, które zawierały imiona i lata urodzenia. Na przykład, jeśli adres był [chroniony pocztą e-mail], został zakodowany jako mężczyzna urodzony w 1984 roku. Ta metoda wnioskowania może być trudna. Nie będziemy Cię tu nudzić zbyt wieloma szczegółami technicznymi, ale pod koniec procesu kodowania mieliśmy 485 000 z 5 milionów adresów Gmail zakodowanych ze względu na płeć i 220 000 zakodowanych ze względu na wiek. W tym miejscu warto zadać sobie pytanie: „Czy użytkownicy, którzy podają swoje imiona i lata urodzenia w swoich adresach e-mail, wybierają inne hasła niż ci, którzy tego nie robią?” — ponieważ teoretycznie jest to możliwe. Omówimy to nieco później.

Na razie jednak, oto jak zakodowanych przez nas użytkowników podzielono według dekady urodzenia i płci.

Zrzut Gmaila, a przynajmniej osoby, które się w nim znajdują, z imionami i/lub rokiem urodzenia w adresach, były przekrzywione w stronę mężczyzn i osób urodzonych w latach 80-tych. Jest to prawdopodobnie spowodowane profilami demograficznymi witryn, których bazy danych zostały naruszone w celu utworzenia zrzutu. Wyszukiwanie adresów w zrzucie, które zawierały symbol + (dodane przez użytkowników Gmaila w celu śledzenia, co witryny robią z ich adresami e-mail), ujawniło, że duża liczba danych uwierzytelniających pochodzi z File Dropper, eHarmony, witryny dla dorosłych i Friendster.

Drugi zestaw danych, który wykorzystaliśmy do zebrania większości naszych wyników, został hojnie udostępniony przez konsultanta ds. bezpieczeństwa, Marka Burnetta, za pośrednictwem jego strony xato.net. 4 Składa się z 10 milionów haseł, które zostały zebrane ze wszystkich zakątków sieci w ciągu kilku lat. Mark zebrał publicznie zrzucone, ujawnione i opublikowane listy z tysięcy źródeł, aby stworzyć prawdopodobnie jedną z najbardziej wyczerpujących list prawdziwych haseł w historii. Aby dowiedzieć się więcej o tym zestawie danych, zapoznaj się z FAQ na jego blogu. 5

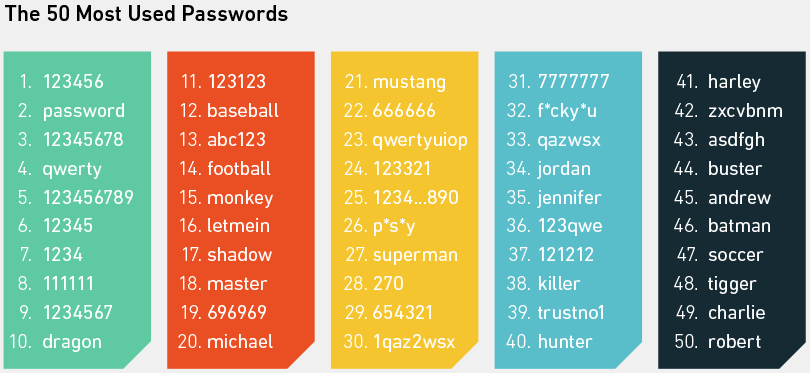

Nie będziemy spędzać zbyt dużo czasu na przekazywaniu naprawdę podstawowych faktów na temat tego zestawu danych (takich jak wszystkie średnie). Robiono to już wiele razy. Zamiast tego spójrzmy na 50 najczęściej używanych haseł z 10 milionów. Następnie wkroczymy na potencjalnie bardziej interesujące terytorium.

Jak widać i prawdopodobnie już wiesz, najpopularniejsze hasła są świetnymi przykładami rzeczy, które od razu przychodzą komuś do głowy, gdy strona internetowa prosi go o utworzenie hasła. Wszystkie są niezwykle łatwe do zapamiętania, a odgadnięcie za pomocą ataku słownikowego jest dziecinnie proste. Kiedy Mark Burnett przeanalizował 3,3 miliona haseł, aby określić najczęstsze z nich w 2014 roku (wszystkie znajdują się na jego większej liście 10 milionów), odkrył, że 0,6 procent to 123456 . Używając 10 najpopularniejszych haseł, haker może odgadnąć średnio 16 z 1000 haseł.

Jednak mniej osób niż w poprzednich latach używa tego rodzaju haseł, o których mowa powyżej. Użytkownicy stają się nieco bardziej świadomi tego, co sprawia, że hasło jest silne. Na przykład dodanie liczby lub dwóch na końcu frazy tekstowej. To sprawia, że jest lepiej, prawda?

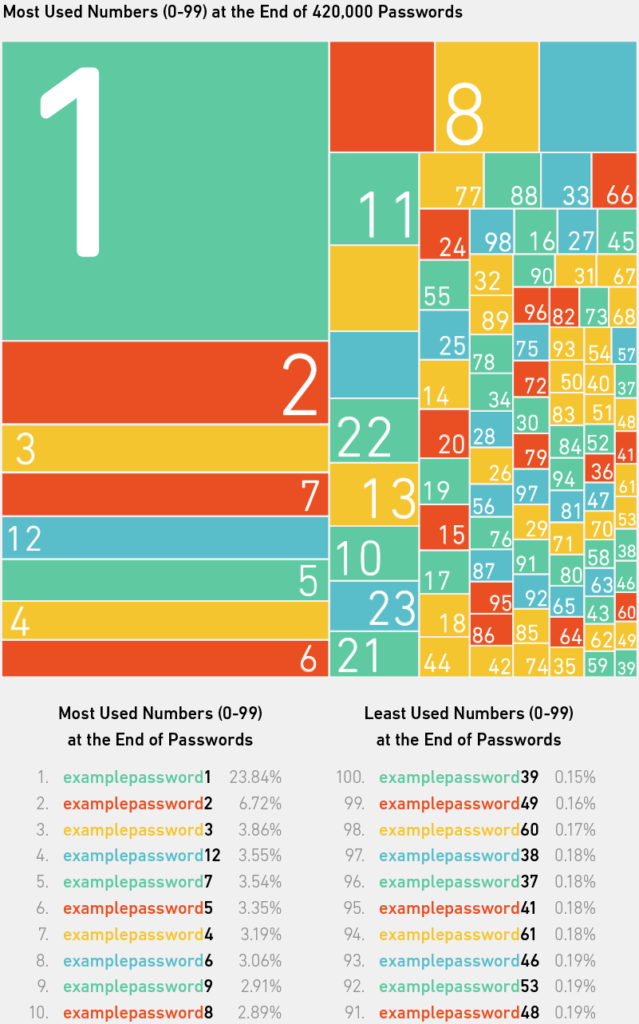

„Dodam numer, aby był bardziej bezpieczny”.

Prawie pół miliona, czyli 420 000 (8,4 procent) z 10 milionów haseł kończyło się liczbą od 0 do 99. A więcej niż jedna na pięć osób, które dodały te liczby, po prostu wybrała 1 . Być może uważali, że to najłatwiejsze do zapamiętania. A może zostali poproszeni przez witrynę o podanie liczby wraz z wyborem podstawowego słowa. Inne najczęstsze wybory to 2, 3, 12 (prawdopodobnie uważane za jeden-dwa, a nie 12), 7 i tak dalej. Zauważono, że kiedy poprosisz kogoś o wymyślenie liczby od jednego do 10, większość mówi siedem lub trzy (stąd nasze przypuszczenia we wstępie), a ludzie wydają się mieć skłonność do myślenia o liczbach pierwszych. 6, 7 Może to być tutaj w grę, ale możliwe jest również, że pojedyncze cyfry zostaną wybrane jako alternatywa dla haseł, których ludzie już używają, ale chcą użyć ponownie bez „naruszania” swoich danych uwierzytelniających w innych witrynach.

Jest to jednak kwestia sporna, gdy weźmie się pod uwagę, że przyzwoity łamacz haseł może bardzo łatwo dodać liczbę lub kilka tysięcy do swojego słownika słów lub metody brutalnej siły. To, do czego tak naprawdę sprowadza się siła hasła, to entropia.

Ocena entropii hasła

Mówiąc prościej, im więcej entropii ma hasło, tym wydaje się silniejsze. Entropia wzrasta wraz z długością hasła i zmiennością znaków, które je tworzą. Jednakże, chociaż zmienność użytych znaków wpływa na wynik entropii (i jak trudno jest odgadnąć), długość hasła jest bardziej znacząca. Dzieje się tak, ponieważ wraz z wydłużaniem się hasła liczba sposobów, w jakie jego części składowe mogą zostać przetasowane w nową kombinację, rośnie wykładniczo, a zatem znacznie trudniej jest zgadywać.

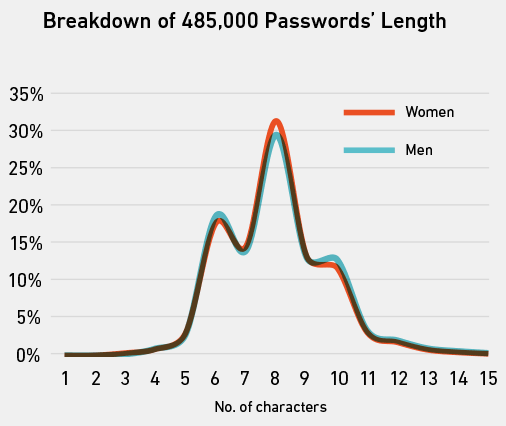

Średnia długość hasła ze zrzutu Gmaila wynosiła osiem znaków (np. hasło ) i nie było znaczącej różnicy między średnią długością haseł męskich i damskich.

A co z entropią? Co lepiej odzwierciedla siłę hasła niż sama długość znaków?

Średnia entropia hasła ze zrzutu Gmaila wynosiła 21,6, co nie jest szczególnie łatwe do konceptualizacji. Wykres po lewej daje wyraźniejszy obraz. Ponownie, różnica między mężczyznami i kobietami była tylko znikoma, ale było znacznie więcej haseł o entropii bliskiej zeru niż powyżej 60.

Przykładowe hasła różnią się o jeden lub dwa znaki w zakresie entropii. Ogólnie rzecz biorąc, entropia skaluje się wraz z długością, a zwiększanie zakresu znaków poprzez uwzględnienie cyfr, wielkich liter i symboli również pomaga.

Jak więc obliczyliśmy entropię dla wszystkich 5 milionów haseł ze zrzutu Gmaila?

Istnieje wiele sposobów obliczania entropii hasła, a niektóre metody są bardziej podstawowe (i mniej realistyczne) niż inne. Najbardziej podstawowy zakłada, że hasło można odgadnąć tylko poprzez wypróbowanie każdej kombinacji jego znaków. Bardziej inteligentne podejście zakłada jednak, że ludzie — jak widzieliśmy — są uzależnieni od wzorców, a zatem można poczynić pewne założenia dotyczące większości ich haseł. W oparciu o te założenia można ustalić zasady prób odgadnięcia ich haseł i wykorzystać je do znacznego przyspieszenia procesu łamania (poprzez dzielenie kombinacji znaków na powszechnie używane wzorce). To wszystko jest bardzo sprytne i nie możemy tego brać pod uwagę. Zamiast tego zasługa Dana Wheelera, który stworzył estymator entropii, którego użyliśmy. Nazywa się Zxcvbn i można go zobaczyć i przeczytać szczegółowo tutaj. 8

Krótko mówiąc, buduje „wiedzę” o tym, w jaki sposób ludzie nieświadomie uwzględniają wzorce w swoich hasłach w swoich szacunkach, co musi zrobić dobry łamacz haseł, aby określić te wzorce. Na przykład hasło , według naiwnej oceny, ma entropię 37,6 bitów. Jednak Zxcvbn ocenia go na zero (najniższy i najgorszy wynik entropii), ponieważ uwzględnia fakt, że każda lista słów używana przez łamacze haseł zawiera słowo hasło . Robi to samo z innymi, bardziej powszechnymi wzorcami, takimi jak leet speak (dodawanie liczb do słów, aby [chronione przez pocztę e-mail] były pozornie mniej zrozumiałe).

Punktuje również inne hasła, które na pierwszy rzut oka wyglądają bardzo losowo, ponieważ mają zerową entropię. Na przykład qaz2wsx (30. najczęściej używane hasło) wygląda dość losowo, prawda? W rzeczywistości to wszystko, ale. W rzeczywistości jest to wzór klawiatury (łatwo powtarzalny „spacer” od jednego klawisza na klawiaturze do następnego). Sam Zxcvbn nosi nazwę jednego z takich wzorców.

Wyciągnęliśmy 20 najczęściej używanych wzorców klawiatury z zestawu danych 10 milionów haseł. Zdecydowaliśmy się wykluczyć wzorce liczb, takie jak 123456 , ponieważ są one tylko rodzajem spacerów po klawiaturze, a także jest ich tak wiele na górze listy najczęściej używanych haseł, że nie byłoby miejsca, aby zobaczyć niektóre z nich bardziej interesujące, gdybyśmy je uwzględnili.

Dziewiętnaście z 20 wzorów klawiatury wygląda tak przewidywalnie, jak można się spodziewać, z wyjątkiem ostatniego: Adgjmptw . Czy możesz zgadnąć, dlaczego znalazło się to wśród najczęściej używanych wzorów?

Prawdopodobnie nie musisz, ponieważ prawie na pewno zajrzałeś już poniżej.

Chociaż bardzo wątpimy, że jesteśmy pierwszymi, którzy to zauważyli, nie znaleźliśmy jeszcze żadnego innego odniesienia do tego wzorca klawiatury będącego jednym z najczęściej używanych w hasłach. Jednak plasuje się na 20. miejscu powyżej.

Jeśli nie zdajesz sobie sprawy, jest on generowany przez naciśnięcie od 2 do 9 na klawiaturze smartfona (pierwsza litera każdego odpowiada każdej literze wzoru klucza w haśle).

Początkowo byliśmy zdezorientowani tym wzorem, ponieważ większość ludzi nie wpisuje liter za pomocą klawiatury; używają układu QWERTY. Potem przypomnieliśmy sobie telefony takie jak Blackberries, które mają fizyczną klawiaturę z numerami zawsze widocznymi na klawiszach.

Ten wzorzec nasuwa interesujące pytanie: Jak zmieni się wybór haseł, ponieważ coraz więcej osób tworzy je na urządzeniach dotykowych, które sprawiają, że niektóre znaki (takie jak symbole i wielkie litery) są trudniejsze do wybrania niż przy użyciu zwykłej klawiatury?

Oczywiście wzory klawiatury, zwłaszcza te powyżej, nie stanowią żadnego problemu dla każdego dobrego łamacza haseł. Passpat wykorzystuje kilka układów klawiatury i sprytny algorytm do mierzenia prawdopodobieństwa, że hasło zostało utworzone na podstawie wzorca klawiatury. 9 Istnieją również inne narzędzia do generowania milionów wzorców klawiatury, kompilowania i używania ich jako listy, zamiast marnowania czasu na próby złamania tych samych kombinacji brutalną siłą. 10

Większość ludzi nie używa jednak wzorców klawiatury. Trzymają się klasycznej i często niepewnej metody doboru losowego słowa.

Teraz możesz zobaczyć, dlaczego odgadliśmy Batmana i Supermana na początku tego artykułu: są to najczęściej używane imiona superbohaterów w zestawie danych 10 milionów haseł. Ważną kwestią związaną z powyższymi listami jest to, że czasami trudno jest określić, w jakim sensie dana osoba używa słowa, gdy umieszcza je w swoim haśle. Na przykład na liście kolorów czarny może czasami odnosić się do nazwiska Black ; to samo dotyczy innych słów o podwójnym kontekście. Aby zminimalizować ten problem przy liczeniu częstotliwości powyższych słów, do każdej listy podeszliśmy osobno. Na przykład kolory były liczone tylko wtedy, gdy hasła zaczynały się od nazwy koloru, a kończyły się cyframi lub symbolami. W ten sposób uniknęliśmy liczenia czerwonego u Alfreda i niebieskiego w BluesBrothers . Korzystanie z tego konserwatywnego podejścia będzie oczywiście oznaczać, że przegapiliśmy wiele uzasadnionych nazw kolorów, ale wydaje się, że lepiej jest wiedzieć, że powyższa lista zawiera tylko „określone”.

Inne listy miały inne zasady. Nie uwzględniliśmy kotów i psów na liście zwierząt, ponieważ kot występuje w zbyt wielu innych słowach. Zamiast tego policzyliśmy osobno koty i psy i stwierdziliśmy, że są używane prawie identyczną liczbę razy. Jednak koty są używane znacznie częściej w połączeniu z Wild- i Bob- (drużyny sportowe) niż psy w innych wyrażeniach. Więc powiedzielibyśmy, że psy prawdopodobnie wygrywają.

Najczęstsze rzeczowniki i czasowniki zostały policzone tylko wtedy, gdy pojawiły się wśród 1000 najpopularniejszych rzeczowników i 1000 najpopularniejszych czasowników używanych w codziennym języku angielskim. W przeciwnym razie listy byłyby pełne rzeczowników takich jak hasło i czasowników takich jak miłość .

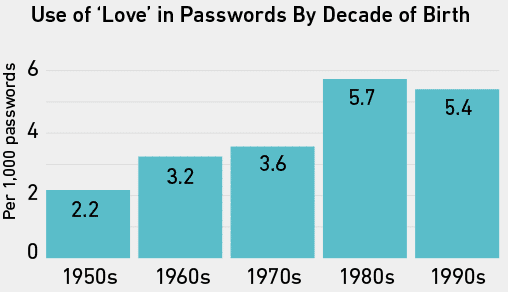

Nie żeby miłość nie była interesującym słowem. W rzeczywistości jest używany zaskakująco często w hasłach. Znaleźliśmy to 40 000 oddzielnych razy w 10 milionach haseł i dużo w 5 milionach danych logowania do Gmaila.

Kiedy policzyliśmy częstotliwość miłości w hasłach osób, których wiek wywnioskowaliśmy z nazwy użytkownika, osoby urodzone w latach 80. i 90. używały jej nieco częściej niż osoby starsze.

W danych Gmaila 1,4 procent haseł kobiet zawierało miłość , w porównaniu do 0,7 procent haseł mężczyzn. Innymi słowy, przynajmniej na podstawie tych danych, kobiety wydają się używać słowa miłość w swoich hasłach dwa razy częściej niż mężczyźni. To odkrycie podąża śladami innych niedawnych badań dotyczących słowa miłość w hasłach. Zespół z Instytutu Technologii Uniwersytetu Ontario poinformował, że ilove [imię męskie] było cztery razy bardziej powszechne niż ilove [imię żeńskie]; iloveyou był 10 razy bardziej popularny niż iloveme ; a <3 był drugą najczęstszą metodą łączenia symbolu z liczbą. 11

Teraz, gdy nauczyliśmy się trochę o najczęściej używanych słowach i liczbach w hasłach, najczęściej używanych wzorcach klawiatury, koncepcji entropii haseł i względnej bezcelowości prostych metod zaciemniania haseł, takich jak leet speak, możemy przejść do naszego ostatniego portu połączenia. To najbardziej osobiste i potencjalnie najciekawsze.

Hasła bogatych i potężnych

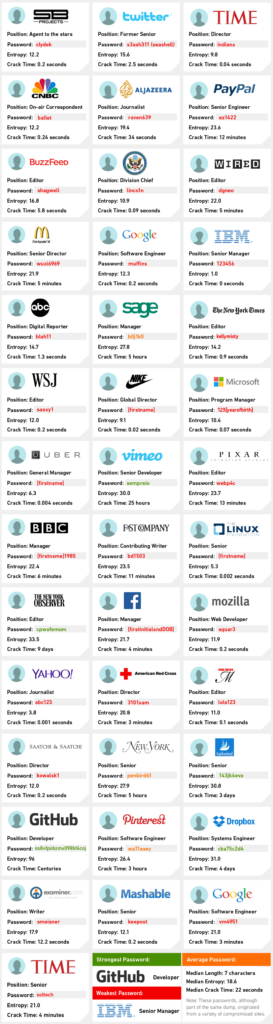

Mark Burnett zauważa na swojej stronie internetowej, że zrzuty haseł są niepokojąco częste. 12 Przeszukiwanie świeżych zrzutów to w końcu sposób, w jaki skompilował zestaw danych 10 milionów haseł. Inne wydarzenia, które wydają się coraz częściej trafiać na pierwsze strony gazet, to głośne hacki celebrytów i korporacji. Jennifer Lawrence i in. i Sony natychmiast przychodzą na myśl. Byliśmy ciekawi, w jaki sposób dane z Gmaila mogłyby zostać potencjalnie wykorzystane do określenia, które głośne osoby zostały szczególnie dotknięte tym zrzutem. Innymi słowy, czyje hasła zostały opublikowane? Zrobiliśmy to za pomocą interfejsu API Person Full Contact, który pobiera listę adresów e-mail i uruchamia je przez interfejsy API kilku głównych serwisów społecznościowych, takich jak Twitter, LinkedIn i Google+. Następnie dostarcza nowe punkty danych dla wszystkich znalezionych danych, takich jak wiek, płeć i zawód. 13

Wiedzieliśmy już, że na zrzucie Gmaila znajdowało się kilka dość znanych osób. Na przykład, Mashable zauważył miesiąc po opublikowaniu listy, że jeden z jej reporterów został uwzględniony (podane dla niego hasło było jego hasłem do Gmaila, ale ma kilka lat i nie jest już używane). 14 Ale nie sądziliśmy, że Full Contact pojawi się o wiele więcej.

Wśród 78 000 znalezionych przez nas meczów były setki bardzo znanych osób. Poniżej wybraliśmy około 40 najbardziej godnych uwagi. Kilka bardzo ważnych punktów:

1. Celowo nie zidentyfikowaliśmy nikogo z imienia i nazwiska.

2. Logo firmy reprezentuje te organizacje, dla których poszczególne osoby pracują teraz , niekoniecznie wtedy, gdy używały podanego dla nich hasła.

3. Nie ma możliwości dowiedzenia się, gdzie pierwotnie używane były hasła. Mogły być osobistymi hasłami do Gmaila, ale jest bardziej prawdopodobne, że były używane w innych witrynach, takich jak File Dropper. Jest zatem możliwe, że wiele słabych haseł nie jest reprezentatywnych dla haseł używanych obecnie w pracy lub gdziekolwiek indziej.

4. Google potwierdził, że w momencie opublikowania listy mniej niż 2 procent (100.000) haseł mogło działać z adresami Gmail, z którymi były sparowane. Wszyscy posiadacze kont, których to dotyczy, musieli zresetować swoje hasła. Innymi słowy, poniższe hasła — choć wciąż edukacyjne — nie są już używane. Zamiast tego zostały zastąpione innymi, miejmy nadzieję, bezpieczniejszymi kombinacjami.

Gdyby jednak hasła nie zostały zresetowane, sytuacja byłaby bardziej niepokojąca. Kilka badań wykazało, że wielu z nas używa tych samych haseł do wielu usług. 15 A biorąc pod uwagę, że poniższa lista zawiera kilku dyrektorów generalnych, wielu dziennikarzy i kogoś bardzo wysoko postawionego w firmie zarządzającej talentami Justina Biebera i Ariany Grande, to wysypisko mogło spowodować wiele chaosu. Na szczęście tak się nie stało, a teraz nie może.

Najbardziej zauważalną rzeczą w powyższych hasłach jest to, ile z nich byłoby żałośnie łatwe do odgadnięcia, gdyby zastosowano przeciwko nim proces łamania offline. Najsilniejszy z nich należał kiedyś do dewelopera GitHub ( ns8vfpobzmx098bf4coj ) i przy entropii 96 wygląda prawie zbyt losowo. Prawdopodobnie został stworzony przez generator losowych haseł lub menedżera haseł. Najsłabszy należał do starszego menedżera IBM ( 123456 ), który – odwrotnie – wydaje się tak podstawowy, że z pewnością był używany do jednorazowej rejestracji. Wiele innych zachowuje równowagę między złożonością a prostotą, by sugerować, że ich właściciele dbali o ich bezpieczeństwo i chcieli chronić konta, do których zostali wybrani.

Na koniec kilka interesujących osobistości: szef wydziału Departamentu Stanu USA, którego hasło (ale nie imię) brzmiało linco1n (Lincoln) i pisarz Huffington Post, który poszedł w ślady Muldera (z Archiwum X) i wybrał trustno1 . Ogólnie rzecz biorąc, interesujące jest, aby zobaczyć, jak wiele głośnych osób, które wybraliśmy, zrobiło dokładnie to samo, co większość z nas: połączyło nasze imiona, daty urodzenia, proste słowa i kilka liczb, aby zrobić kiepskie Hasła. Domyślamy się jednak, że ma to sens. Nawet prezydent Obama przyznał niedawno, że kiedyś użył hasła 1234567 . Hasło o znacznie wyższym wyniku entropii to PoTuS.1776 . Chociaż dla sprytnego crackera mogło to być trochę oczywiste.

***

A co z własnymi hasłami? Czytając ten post, prawdopodobnie pomyślałeś o sobie i zastanawiałeś się: „Czy ktoś mógłby odgadnąć hasło do mojej bankowości internetowej, poczty e-mail lub bloga?” Jeśli korzystasz z jednego z największych dostawców poczty e-mail, takiego jak Gmail, nie musisz się zbytnio martwić, że Twoje hasło zostanie odgadnięte w wyniku ataku brute-force. Gmail niemal natychmiast odcina nielegalne próby. Twoja bankowość internetowa jest prawdopodobnie podobnie chroniona. Jeśli jednak masz bloga, sytuacja jest bardziej skomplikowana, ponieważ – w uproszczeniu – napastnik ma więcej potencjalnych sposobów na znalezienie wejścia, więc każdy z nich musi być proaktywnie zabezpieczony, aby go powstrzymać. Chodzi o to, aby nigdy nie brać bezpieczeństwa hasłem za pewnik i wymyślić łatwy, ale wciąż trudny do wymyślenia system, aby wymyślić bezpieczne hasło.

Zespół WP Engine poświęca dużo czasu i nieustannego wysiłku na zapewnienie bezpieczeństwa witryn WordPress naszych klientów. Nasza bezpieczna platforma hostingowa WordPress integruje się z samym WordPressem i chroni witryny naszych klientów przed atakami brute-force na ich hasła za pomocą inteligentnego, reaktywnego oprogramowania, które stale uczy się i dostosowuje do zagrożeń oraz podejmuje działania. Chronimy również naszych klientów przed atakami, które nie mają nic wspólnego ze zgadywaniem haseł, takimi jak sniffing próby logowania i zastrzyki SQL. WP Engine zapewnia najlepiej zarządzaną platformę hostingową WordPress, która zasila marki i przedsiębiorstwa w celu dotarcia do globalnych odbiorców dzięki technologii WordPress.

Pobierz naszą białą księgę dotyczącą bezpieczeństwa WordPress i poznaj 10 najlepszych praktyk dotyczących zabezpieczania wdrożenia WordPress, w tym jak bezpiecznie generować, przechowywać i regularnie zmieniać hasła.

Bibliografia

1. http://www.dailydot.com/crime/google-gmail-5-million-passwords-leaked/

2. http://www.eweek.com/blogs/security-watch/wordpress-resets-100000-passwords-after-google-account-leak.html

3. https://xato.net/passwords/ten-million-passwords

4. https://xato.net/passwords/ten-million-passwords-faq/

5. http://groups.csail.mit.edu/uid/deneme/?p=628

6. http://micro.magnet.fsu.edu/creatures/pages/random.html

7. http://www.dailymail.co.uk/news/article-2601281/Why-lucky-7-really-magic-number.html

8. https://blogs.dropbox.com/tech/2012/04/zxcvbn-realistic-password-strength-estimation/

9. http://digi.ninja/projects/passpat.php

10. https://github.com/Rich5/Keyboard-Walk-Generators

11. http://www.thestar.com/news/gta/2015/02/13/is-there-love-in-your-online-passwords.html

12. https://xato.net/passwords/understanding-password-dumps

13. https://www.fullcontact.com/developer/person-api/

14. http://mashable.com/2014/09/10/5-million-gmail-passwords-leak/

15. http://www.jbonneau.com/doc/DBCBW14-NDSS-tangled_web.pdf