Jak zapobiec włamaniom do witryny WordPress

Opublikowany: 2024-05-28Strony oparte na WordPressie stanowią ponad 43 procent wszystkich stron internetowych, a ta popularność sprawia, że platforma staje się celem ataków online. Oznacza to, że chociaż WordPress oferuje pozornie nieograniczone korzyści, istnieją również znane luki w zabezpieczeniach, które hakerzy mogą wykorzystać.

Dlatego dobrym pomysłem jest podjęcie odpowiednich środków bezpieczeństwa w sieci, aby zapobiec włamaniom do witryny WordPress. W ten sposób możesz zabezpieczyć wszystkie swoje wrażliwe dane, zachować reputację swojej firmy oraz utrzymać zaufanie i lojalność klientów.

W tym poście przyjrzymy się bliżej typowym hackom i lukom w zabezpieczeniach WordPress. Następnie pokażemy Ci, jak zapobiegać próbom włamań do WordPressa.

Jak powszechne są hacki do WordPressa?

Podstawowe oprogramowanie WordPress jest bardzo bezpieczne i jest regularnie kontrolowane przez programistów. To powiedziawszy, popularność systemu zarządzania treścią (CMS) czyni go celem hakerów, którzy chcą zarzucić szeroką sieć w celu kradzieży poufnych informacji, dystrybucji złośliwego oprogramowania i wykonywania innych złośliwych działań.

Celem ataku może być również WordPress, ponieważ jako oprogramowanie typu open source WordPress upublicznia wszystkie luki w zabezpieczeniach. W rzeczywistości WPScan ma obecnie w swojej bazie danych 49 000 luk w zabezpieczeniach WordPress.

Może to ułatwić złym podmiotom złamanie oprogramowania. Ponadto, jako platforma przyjazna dla początkujących, wielu użytkowników WordPressa nie wie, jak prawidłowo utrzymywać i zabezpieczać swoje witryny internetowe. Na przykład jednym z najlepszych sposobów zabezpieczenia WordPressa jest aktualizowanie oprogramowania. Ale tylko 80 procent użytkowników WordPressa zainstalowało szóstą wersję oprogramowania.

Z tych 80 procent tylko 75 procent korzysta z absolutnie najnowszej wersji WordPressa. W związku z tym witrynom tym może być trudniej zapobiegać włamaniom do WordPressa.

Typowe luki powodujące włamania do witryn WordPress

Teraz, gdy wiesz już trochę więcej o problemie, przyjrzyjmy się głównym lukom, które mogą prowadzić do włamań do WordPressa.

1. Nieaktualny rdzeń i wtyczki WordPress

Podstawowe oprogramowanie WordPress jest regularnie aktualizowane o nowe funkcje, poprawki błędów i inne ulepszenia bezpieczeństwa. Tak naprawdę w tym roku wydano już dziesięć wersji WordPressa.

Najnowsza wersja zawiera dwie poprawki błędów w Core, 12 poprawek dla edytora bloków i jedną dodatkową poprawkę bezpieczeństwa. Większość twórców wtyczek wydaje także nowsze wersje własnego oprogramowania, które zawierają poprawki bezpieczeństwa.

Jeśli więc oprogramowanie istnieje już od jakiegoś czasu, hakerzy z większym prawdopodobieństwem wymyślą, jak wykorzystać jego słabe strony. Następnie mogą wykorzystać go jako backdoora, aby uzyskać nieautoryzowany dostęp do Twojej witryny w celu przeprowadzenia szkodliwych działań.

2. Słabe hasła

Inną częstą przyczyną hacków WordPressa jest słaby wybór hasła i jest to jeden z najłatwiejszych do rozwiązania. Zła wiadomość jest taka, że podczas ustawiania nowych haseł wielu użytkowników przedkłada wygodę nad bezpieczeństwo.

W zeszłym roku najpopularniejszym hasłem było „123456”, które zostało użyte ponad 4,5 miliona razy. Drugim najczęściej używanym hasłem było „admin”, które zostało użyte cztery miliony razy.

Nawet jeśli właściciele witryn internetowych rozumieją znaczenie silnych haseł, nie każdy użytkownik podejmie środki ostrożności, aby je ustawić. Dlatego dobrym pomysłem jest edukowanie użytkowników i egzekwowanie silnych haseł w WordPressie za pomocą narzędzi takich jak Menedżer zasad haseł.

3. Niepewne i nieaktualne motywy

Podobnie jak w przypadku rdzenia i wtyczek WordPress, niepewne i nieaktualne motywy są kolejnym głównym kandydatem do hackowania WordPressa. Podobnie jak w przypadku wtyczek, w przestarzałych motywach często brakuje poprawek zabezpieczeń i poprawek błędów.

Ponadto mogą stać się niekompatybilne z innymi wtyczkami i podstawowym oprogramowaniem, co może prowadzić do błędów WordPress, takich jak biały ekran śmierci. Co więcej, ponieważ WordPress jest oprogramowaniem typu open source, każdy programista może sprzedawać motywy online.

Dlatego ważne jest, aby trzymać się zaufanych źródeł i programistów, aby mieć pewność, że korzystanie z motywów jest bezpieczne. Kolejnym pozytywnym znakiem są częste aktualizacje, które możesz sprawdzić na stronie poświęconej motywowi. Przydatne jest także sprawdzanie ocen i czytanie recenzji. Wiele aktywnych instalacji może również wskazywać, że motyw jest bezpieczny w użyciu.

4. Brak wtyczki zabezpieczającej

Wtyczki zabezpieczające zapewniają proaktywny sposób wykrywania zagrożeń i ochrony witryny przed atakami WordPress. Co więcej, większość wtyczek zabezpieczających działa automatycznie. Oznacza to, że po skonfigurowaniu narzędzia bezpieczeństwa będzie ono działać w tle i nie będzie wymagane żadne ręczne zarządzanie.

Bez wtyczek zabezpieczających łatwo przeoczyć typowe oznaki próby włamania się do WordPressa. Na przykład rozwiązania takie jak Jetpack Security są wyposażone w ochronę przed brutalną siłą i zaporę sieciową aplikacji internetowych (WAF), która filtruje podejrzany ruch w Twojej witrynie.

Co więcej, Jetpack zapewnia skanowanie złośliwego oprogramowania w czasie rzeczywistym, a także ochronę komentarzy i spamu. Możesz także zautomatyzować proces tworzenia kopii zapasowych i przechowywać kopie swojej witryny w bezpiecznej, zdalnej lokalizacji. Ponadto łatwo jest przywrócić witrynę, jeśli coś pójdzie nie tak.

Jak hakerzy wykorzystują te luki

Teraz, gdy znasz już główne luki prowadzące do włamań do WordPressa, przyjrzyjmy się najczęstszym sposobom, w jakie hakerzy wykorzystują te luki. Podstawową metodą hacków WordPress jest atakowanie podstawowych plików, wtyczek, motywów lub stron logowania.

Wielu hakerów wykorzystuje boty, które automatycznie skanują strony internetowe w celu zidentyfikowania słabych punktów, które można później wykorzystać. Ponadto hakerzy mogą oszukiwać witryny internetowe, korzystając z różnych programów użytkownika i wysyłając do witryn internetowych różne informacje na temat przeglądarki i systemu operacyjnego.

Strona logowania WordPress jest również częstym punktem wejścia dla hakerów. Jeśli nie zmienisz domyślnego adresu URL strony logowania WordPress, każdy będzie mógł go znaleźć, dodając pewien przyrostek, np. „/admin”, na końcu nazwy domeny.

Następnie napastnicy mogą zastosować ataki typu brute-force, które polegają na wypróbowywaniu setek kombinacji nazwy użytkownika i hasła, dopóki nie uzyskają dostępu do Twojej witryny. Jak już wspomnieliśmy, wielu użytkowników polega na słabych hasłach, które można bardzo szybko złamać.

Konsekwencje finansowe i reputacyjne zhakowanej witryny

Jednym z głównych powodów, dla których ludzie chcą wiedzieć, jak zapobiegać próbom włamań do WordPressa, jest uniknięcie konsekwencji finansowych zhakowanej witryny. Naturalnie, jeśli nieupoważniona osoba uzyska dostęp do Twojej witryny, może przeglądać, modyfikować i kraść prywatne dane.

Jeśli masz zapisane dane osobowe lub szczegóły płatności klientów, możesz naruszyć przepisy dotyczące ochrony danych, co wiąże się z surowymi karami. W rzeczywistości poważne naruszenia RODO mogą kosztować nawet 20 milionów euro. A w ubiegłym roku średni koszt naruszenia bezpieczeństwa danych w Stanach Zjednoczonych wyniósł prawie 9,5 miliona dolarów.

Co więcej, tego typu naruszenie jest po prostu naruszeniem prywatności, które może prowadzić do utraty zaufania i lojalności wieloletnich klientów. W efekcie może to trwale zaszkodzić reputacji Twojej firmy. Powrót do równowagi może być trudny, zwłaszcza jeśli Twoja marka nie ma już ugruntowanej pozycji.

Musisz także pomyśleć o kosztach naprawy lub odzyskania strony internetowej, które będą zależeć od rodzaju włamania do WordPressa. Aby poradzić sobie z atakami ransomware, być może będziesz musiał zapłacić dużo pieniędzy, aby odzyskać dostęp do swojej witryny. Tymczasem czyszczenie lub wymiana ważnych plików witryny może być kosztowna.

Wreszcie zaatakowane przez hakerów witryny internetowe, które zostaną uznane za podejrzane lub niebezpieczne, mogą zostać umieszczone na listach blokowanych Google. Jeśli tak się stanie, usunięcie Twojej witryny z list zablokowanych może być trudne. A ponieważ Twoja witryna nie pojawi się w wynikach wyszukiwania, dopóki nie zostanie usunięta z tej listy, prawdopodobnie ucierpi na tym ruch i przychody.

Środki zapobiegające włamaniom do witryny WordPress

Teraz, gdy znasz już główne przyczyny i konsekwencje włamań, przyjrzyjmy się, jak zapobiegać próbom włamań do WordPressa.

1. Aktualizuj WordPressa

Jednym z głównych sposobów uzyskania przez hakerów nieautoryzowanego dostępu do Twojej witryny jest wykorzystanie znanych luk w zabezpieczeniach starych wersji oprogramowania. Dotyczy to podstawowego oprogramowania, wtyczek i motywów WordPress.

Ponadto większość aktualizacji zawiera poprawki błędów i inne ulepszenia zabezpieczeń, które utrudniają hakerom przeprowadzanie ataków. A jeśli chodzi o wtyczki i motywy, celem może być nawet dezaktywowane oprogramowanie, dlatego najlepiej usunąć oprogramowanie, którego już nie używasz.

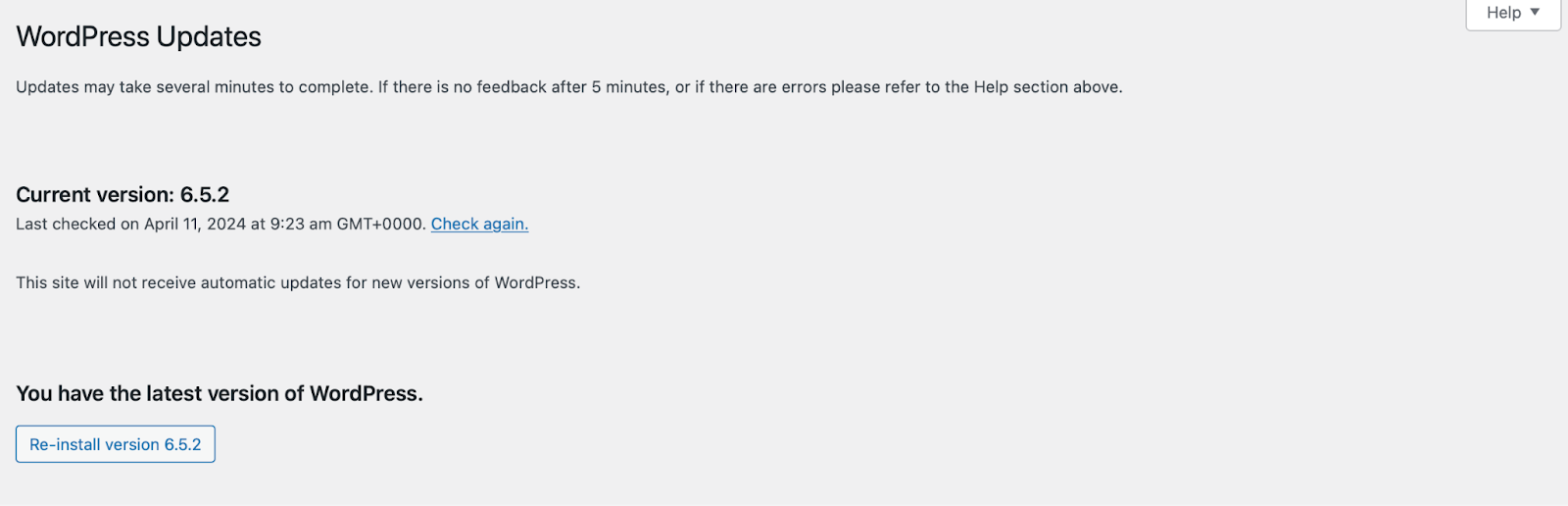

Aby zapobiec włamaniom do WordPressa, ważne jest, aby aktualizować swoją witrynę, gdy tylko pojawią się nowe wersje. Zwykle zobaczysz powiadomienie, gdy aktualizacje będą gotowe. Możesz także przejść do Panelu sterowania → Aktualizacje na ekranie administratora WordPress.

Tutaj możesz sprawdzić, czy dostępna jest nowa wersja WordPressa do zainstalowania, lub możesz kliknąć link Sprawdź ponownie, aby się upewnić. Jeśli dostępna jest nowa wersja, dobrym pomysłem jest utworzenie kopii zapasowej witryny przed uruchomieniem aktualizacji i wykonanie aktualizacji w środowisku przejściowym.

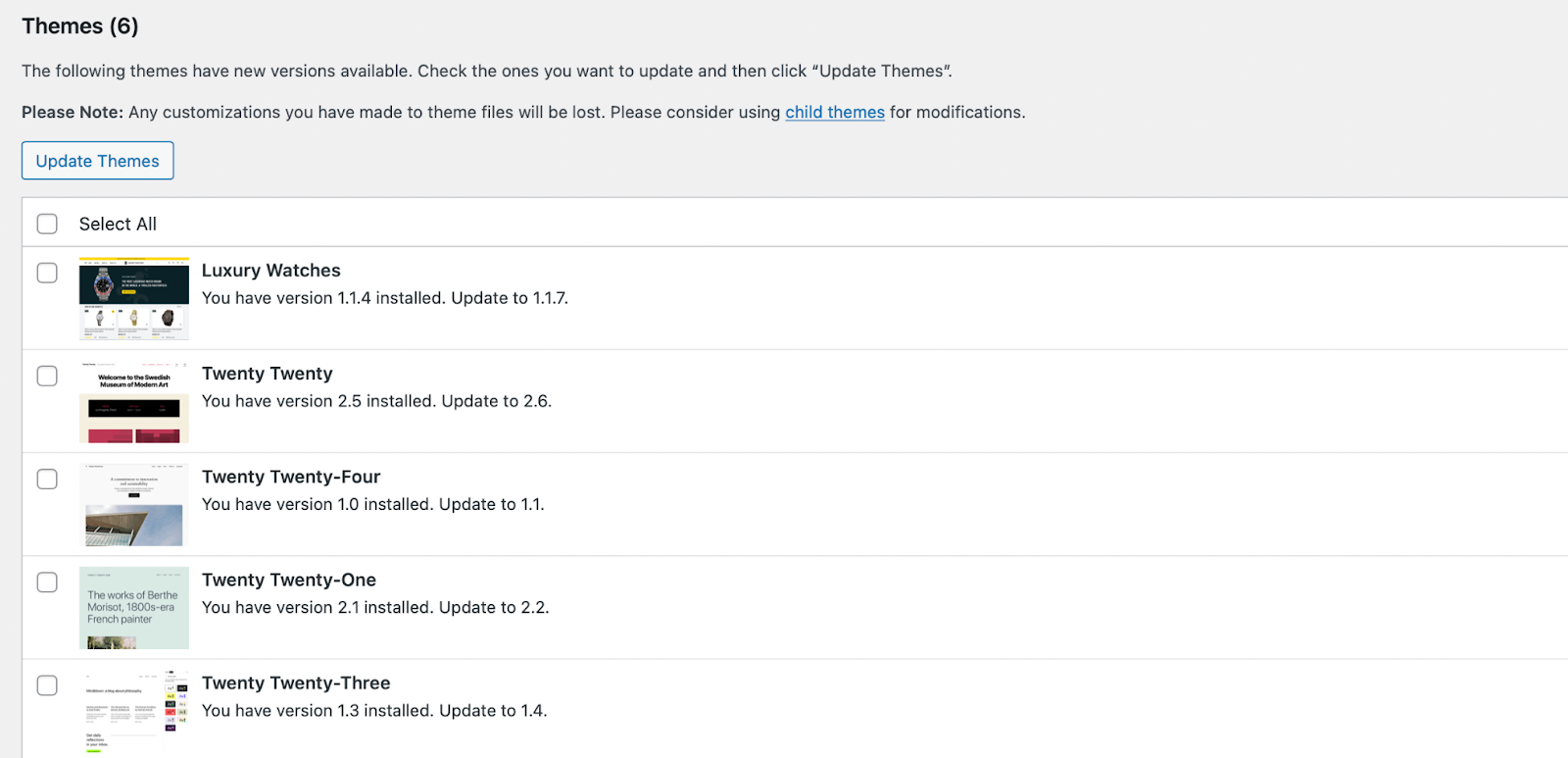

W dalszej części zobaczysz listę wszystkich motywów i wtyczek, dla których dostępne są aktualizacje.

Aby zaktualizować wtyczki i motywy, zaznacz pole obok każdego z nich, a następnie kliknij Aktualizuj wtyczki lub Aktualizuj motywy.

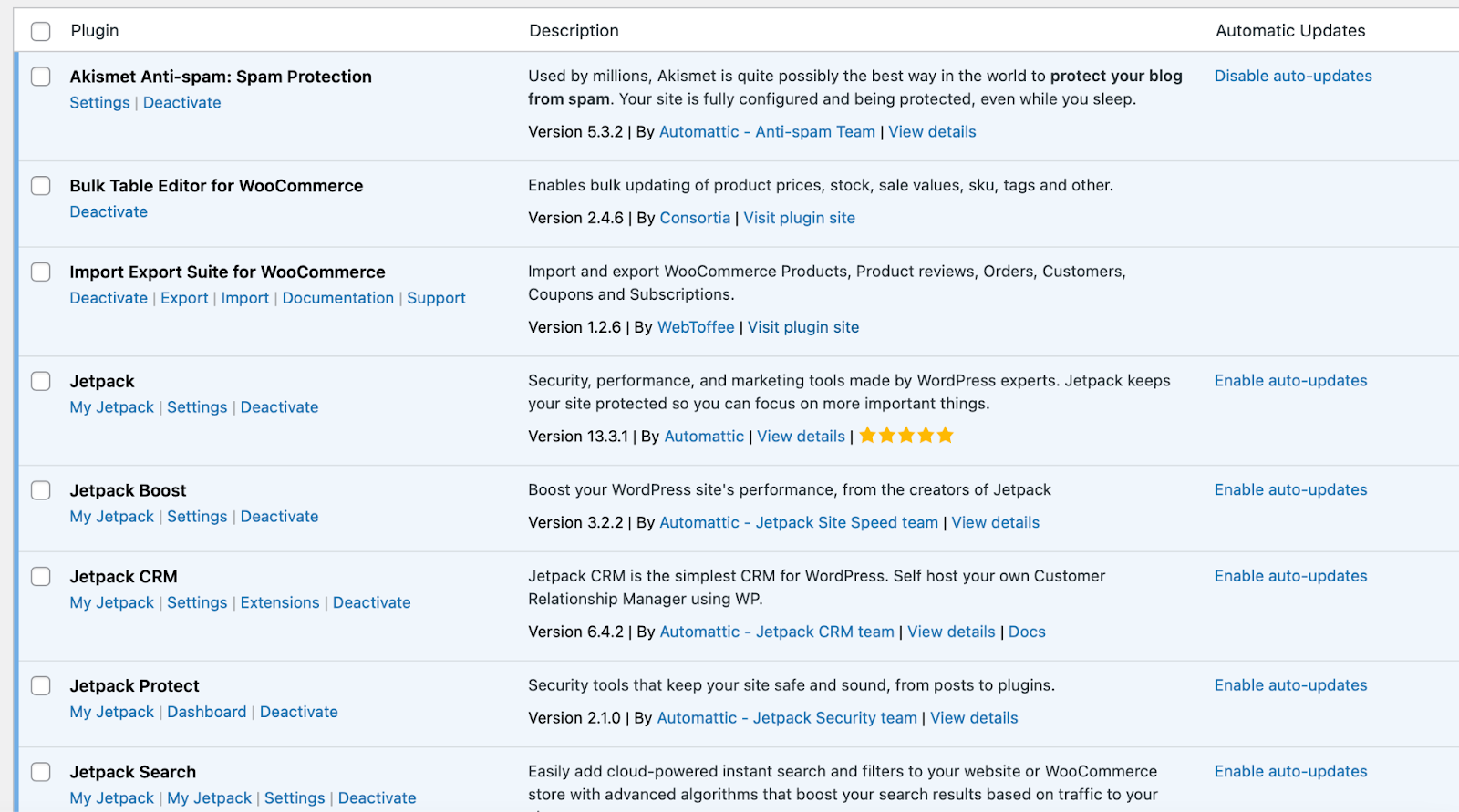

Dla spokoju ducha najlepiej będzie włączyć automatyczne aktualizacje wtyczek, których regularnie używasz. Dzięki temu nie musisz się martwić, że oprogramowanie stanie się przestarzałe i niebezpieczne. Aby to zrobić, po prostu przejdź do strony Zainstalowane wtyczki .

W kolumnie Aktualizacje automatyczne obok każdej zainstalowanej wtyczki powinien pojawić się link Włącz automatyczne aktualizacje . Wszystko, co musisz zrobić, to kliknąć na link. Jeśli w jakimkolwiek momencie zmienisz zdanie, po prostu wyłącz tę funkcję.

2. Wybierz bezpiecznego dostawcę usług hostingowych

Jeśli zastanawiasz się, jak zapobiec próbom włamań do WordPressa, ważne jest, aby wybrać bezpiecznego dostawcę usług hostingowych. Chociaż dostępnych jest mnóstwo hostów internetowych, niektóre rozwiązania podejmują dodatkowe środki w celu ochrony serwerów przed znanymi zagrożeniami.

Wysokiej jakości usługa hostingowa powinna również obejmować metodę monitorowania podejrzanego ruchu (np. zaporę sieciową). Co więcej, większość dobrych dostawców usług hostingowych ma narzędzia zapobiegające atakom typu rozproszona odmowa usługi (DDoS) i regularnie tworzy kopie zapasowe, aby szybko odzyskać witrynę.

Bluehost to jeden z popularnych dostawców hostingu, który oferuje szereg niedrogich planów.

Bluehost oferuje również kompleksowy pakiet funkcji bezpieczeństwa. W rzeczywistości oferuje szyfrowanie danych, automatyczne kopie zapasowe, skanowanie w poszukiwaniu złośliwego oprogramowania i wsparcie 24/7. Co więcej, wybrane pakiety obejmują ochronę przed atakami DDoS, zaporę sieciową aplikacji internetowych (WAF) i wiele więcej.

Ważne jest również, aby wziąć pod uwagę rodzaj hostingu witryny internetowej, z którego będziesz korzystać. Chociaż hosting współdzielony jest najtańszą opcją, wiąże się z większym ryzykiem skażenia między witrynami. Dzieje się tak dlatego, że w przypadku tego typu planu będziesz dzielić serwer z innymi witrynami internetowymi, które mogą nie stosować takich samych środków bezpieczeństwa jak Ty.

Mając to na uwadze, lepszym rozwiązaniem może być hosting dedykowany lub wirtualny serwer prywatny (VPS).

Lub zarządzane rozwiązania hostingowe zazwyczaj zapewniają bezpieczne środowisko dla Twojej witryny, ponieważ wiele zadań konserwacyjnych jest wykonywanych za Ciebie. Często obejmuje to kopie zapasowe, aktualizacje i inne konfiguracje zabezpieczeń.

3. Zainstaluj uniwersalną wtyczkę bezpieczeństwa

Jak wspomniano, jednym z najwygodniejszych sposobów zapobiegania włamaniom do WordPressa jest zainstalowanie uniwersalnej wtyczki zabezpieczającej. W ten sposób możesz zautomatyzować wiele procesów bezpieczeństwa, dzięki czemu nie musisz ciągle sprawdzać ani ręcznie aktualizować konfiguracji.

Ponownie dostępnych jest wiele wtyczek zabezpieczających, ale Jetpack Security stanowi doskonałą opcję dla witryn WordPress.

Dzięki eleganckiemu pulpitowi nawigacyjnemu i intuicyjnemu interfejsowi jest odpowiedni nawet dla początkujących. Otrzymasz dostęp do premium WAF do filtrowania całego przychodzącego ruchu internetowego. Możesz nawet blokować określone adresy IP, o których wiesz, że są podejrzane.

Dzięki 30-dniowemu dziennikowi aktywności możesz na bieżąco śledzić każdą akcję wykonywaną na Twojej stronie. Dzięki temu łatwiej jest zidentyfikować przyczynę problemów i błędów związanych z bezpieczeństwem. Ponadto Jetpack zapewnia skanowanie złośliwego oprogramowania w czasie rzeczywistym z wieloma poprawkami za pomocą jednego kliknięcia.

Co więcej, wszystkie kopie zapasowe przechowywane są w chmurze Jetpack. Jeśli więc Twój serwer zostanie naruszony, Twoje kopie zapasowe pozostaną bezpieczne. Możesz także przywrócić witrynę do dokładnego punktu w czasie, zachowując jednocześnie aktualne szczegóły zamówienia klienta.

4. Egzekwuj zasady silnych haseł

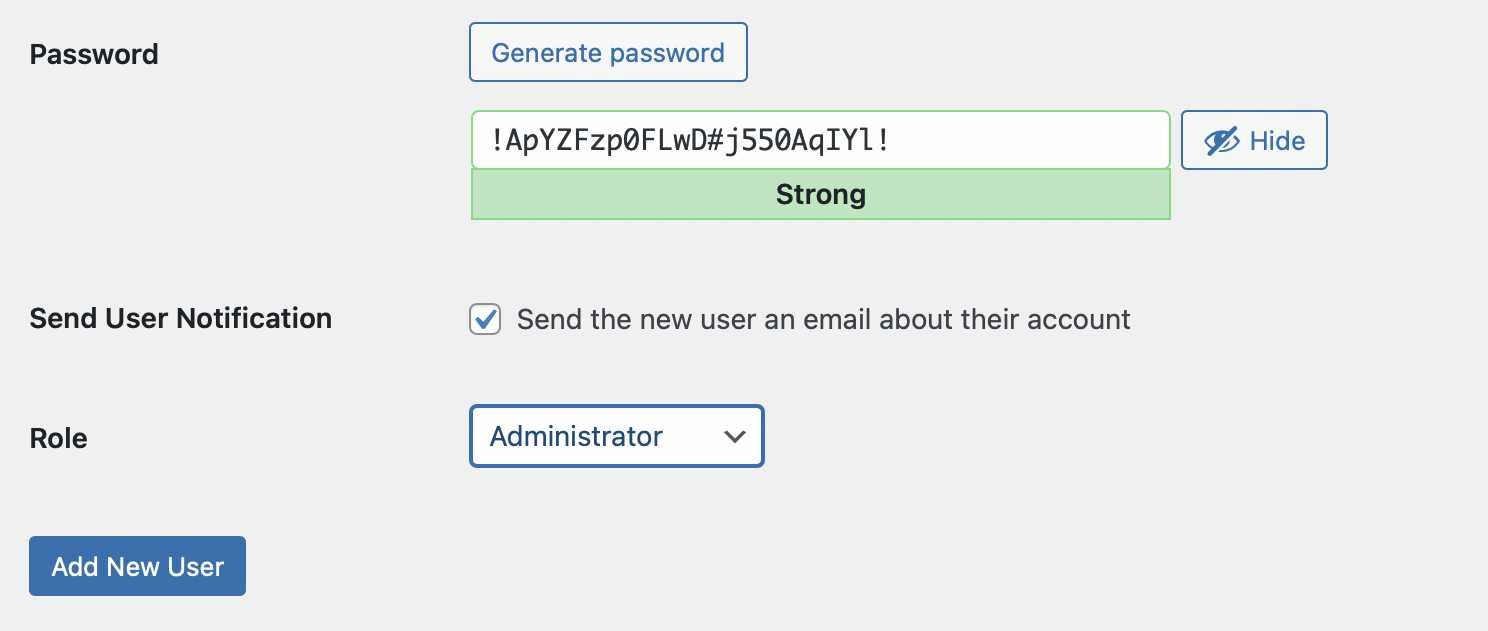

Jeśli chcesz wiedzieć, jak zapobiegać próbom włamań do WordPressa, inną strategią jest wzmocnienie procedury logowania do WordPressa. Duża część tego polega na stosowaniu i egzekwowaniu silnych zasad haseł.

Silne hasło zawiera mieszankę wielkich i małych liter, cyfr i znaków specjalnych. Ale nawet jeśli Twoje hasło spełnia wszystkie te parametry, nadal można je złamać natychmiast, jeśli ma mniej niż siedem znaków. Dlatego najlepiej zdecydować się na długie hasła.

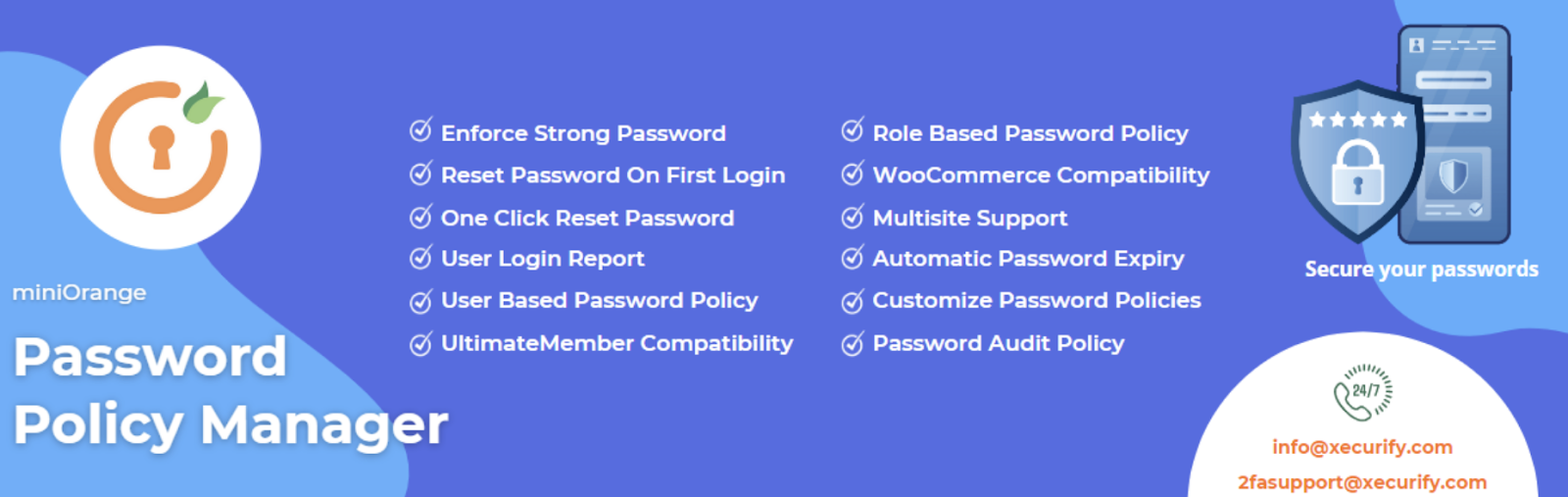

Mimo to, nawet jeśli zastosujesz te najlepsze praktyki dotyczące własnych haseł, będzie to w zasadzie daremne, jeśli inni użytkownicy Twojej witryny będą używać słabych haseł. Dlatego dobrym pomysłem jest egzekwowanie silnych haseł w WordPressie za pomocą wtyczki takiej jak Menedżer zasad haseł.

W ten sposób możesz określić siłę hasła, wymusić resetowanie hasła i zdefiniować okres czasu, po którym hasła będą automatycznie wygasać. Dodatkowo w wersji premium możesz blokować nieaktywnych użytkowników i generować losowe hasła, aby zapobiec atakom typu brute-force.

5. Wdrażaj uwierzytelnianie dwuskładnikowe (2FA)

Silne hasła odgrywają kluczową rolę w utrudnianiu procedury logowania do WordPressa, ale możesz dodać dodatkową warstwę zabezpieczeń, korzystając z uwierzytelniania dwuskładnikowego. W przypadku tej konfiguracji użytkownicy muszą podać drugi klucz (oraz hasło), aby uzyskać dostęp do Twojej witryny.

Zwykle ten drugi klucz to unikalny kod wysyłany na adres e-mail lub urządzenie mobilne powiązane z kontem użytkownika. Dobra wiadomość jest taka, że możesz zabezpieczyć logowanie — w tym wymagać uwierzytelnienia 2FA — wymuszając logowanie do witryny za pośrednictwem konta WordPress.com. Można to zrobić za pomocą funkcji bezpiecznego uwierzytelniania w Jetpack.

W ten sposób, nawet jeśli hakerom uda się odzyskać hasła i nazwy użytkowników, nie będą mogli wprowadzić drugiego klucza (który jest zwykle generowany w czasie rzeczywistym).

6. Zabezpiecz uprawnienia do plików i katalogów

Witryny WordPress składają się z różnych plików i katalogów z elementami sterującymi określającymi, którzy użytkownicy mogą uzyskać do nich dostęp i je edytować. Bez tych uprawnień każda osoba mająca dostęp do Twojej witryny może przeglądać i modyfikować pliki.

Może to stanowić problem bezpieczeństwa, zwłaszcza jeśli konta użytkowników zostaną przejęte przez złośliwych aktorów, którzy mogliby wówczas wyrządzić szkody. Jeśli korzystasz z cPanelu lub uzyskujesz dostęp do swojej witryny za pośrednictwem protokołu przesyłania plików (FTP), prawdopodobnie widziałeś pliki i katalogi WordPress.

Ogólnie rzecz biorąc, prawidłowe wartości uprawnień do plików dla WordPress to 644 dla plików i 755 dla folderów. Są jednak przypadki, w których wolisz dodatkowo zabezpieczyć swoje pliki, jak to często ma miejsce w przypadku plików wp-config.php i plików .htaccess .

Jeśli chcesz, aby te pliki były mniej liberalne, możesz zmienić wartości na 640 lub 600. W rzeczywistości, aby jeszcze bardziej zablokować pliki, możesz nawet preferować wartość 444, ale może to ograniczyć wtyczki wymagające dostępu do plików (jak wiele wtyczek buforujących).

7. Zainstaluj certyfikat SSL

Protokół Secure Sockets Layer (SSL) zapewnia dodatkową warstwę zabezpieczeń witrynom internetowym zajmującym się przesyłaniem poufnych informacji, takich jak dane kart kredytowych. Dzięki certyfikatowi SSL dane są szyfrowane. Oznacza to, że nawet jeśli zostanie przechwycony przez hakerów, pozostanie nieczytelny.

Dodatkowo bezpieczeństwo SSL weryfikuje własność Twojej witryny, co uniemożliwia hakerom tworzenie jej fałszywych wersji. Dlatego może również pomóc w ustaleniu wiarygodności i zwiększeniu zaufania klientów.

Dobra wiadomość jest taka, że wielu dostawców usług hostingowych oferuje bezpłatne certyfikaty SSL w ramach swoich usług hostingowych. Możesz też kupić certyfikat SSL od ważnego urzędu certyfikacji, takiego jak Let's Encrypt.

Chronimy Twoją witrynę. Prowadzisz swój biznes.

Jetpack Security zapewnia łatwą w użyciu, kompleksową ochronę witryny WordPress, w tym kopie zapasowe w czasie rzeczywistym, zaporę sieciową aplikacji internetowych, skanowanie w poszukiwaniu złośliwego oprogramowania i ochronę przed spamem.

Zabezpiecz swoją witrynę8. Zainstaluj zaporę sieciową aplikacji internetowych (WAF)

Innym popularnym sposobem zapobiegania włamaniom do WordPressa jest zainstalowanie zapory aplikacji internetowej. Dzięki temu możesz filtrować cały ruch przychodzący i blokować podejrzane adresy IP.

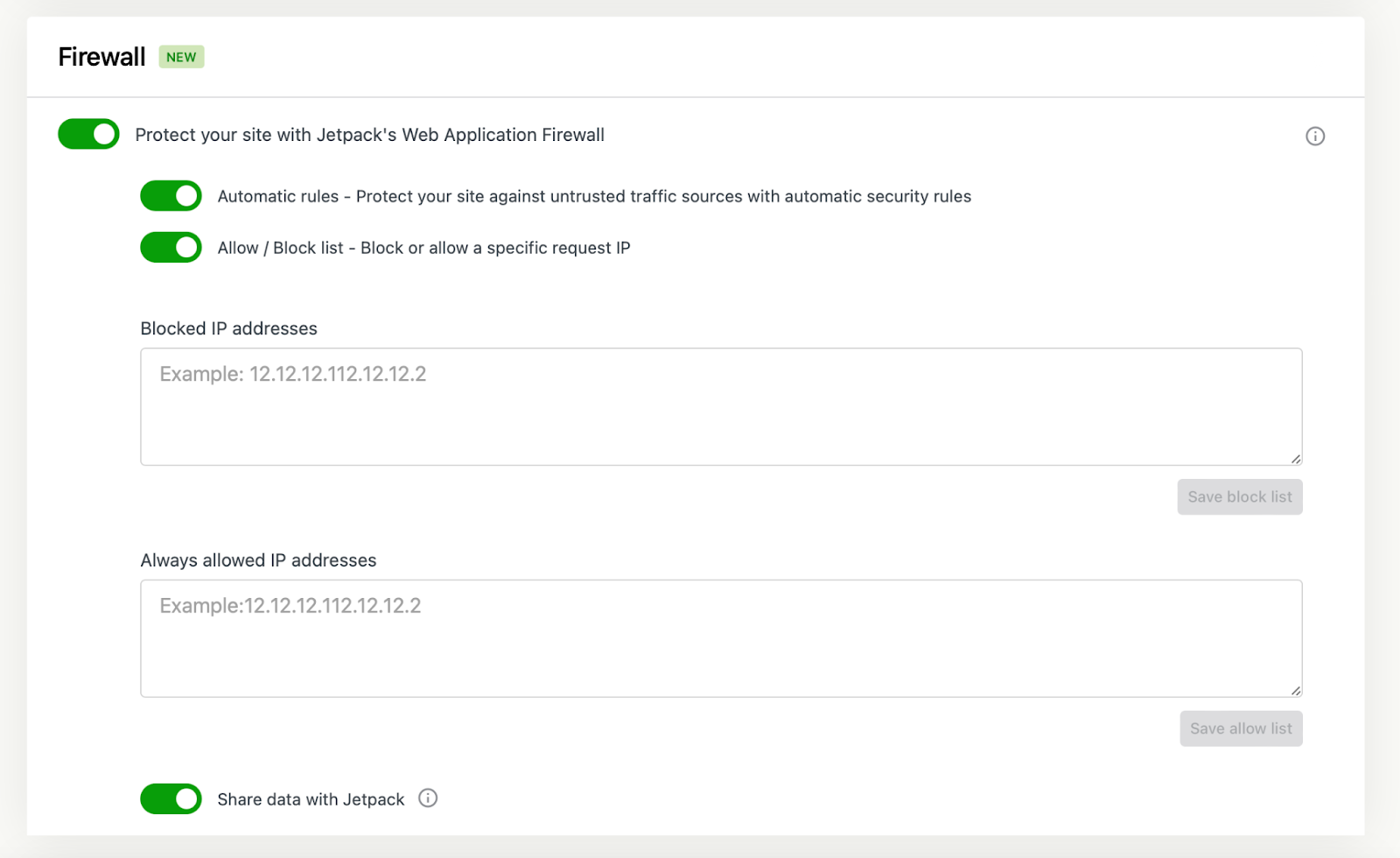

Jest to środek zapobiegawczy, który działa jak bariera, dzięki czemu możesz mieć pewność, że hakerzy nie dostaną się nawet na Twoją witrynę. A jeśli korzystasz z Jetpack Security, możesz uzyskać dostęp do tej dodatkowej warstwy zabezpieczeń i skonfigurować dla niej określone reguły.

Aby włączyć zaporę Jetpack, najpierw potrzebujesz planu obejmującego skanowanie Jetpack. Następnie przejdź do Jetpack → Ustawienia. Następnie przewiń w dół do sekcji Zapora sieciowa i użyj przycisków przełączania, aby włączyć zaporę, zablokować określone adresy IP i zezwolić na określone adresy IP.

Aby zablokować lub zezwolić na adresy IP, musisz wprowadzić pełne adresy IP w odpowiednich polach. Następnie kliknij Zapisz listę zablokowanych lub Zapisz listę dozwolonych.

9. Regularnie skanuj swoją witrynę pod kątem luk w zabezpieczeniach

Jeśli zastanawiasz się, jak zapobiec próbom włamań do WordPressa, dobrym pomysłem jest również skonfigurowanie regularnego skanowania pod kątem luk w zabezpieczeniach. Dzięki temu masz dostęp do całodobowej ochrony i szybko wykrywasz potencjalne zagrożenia.

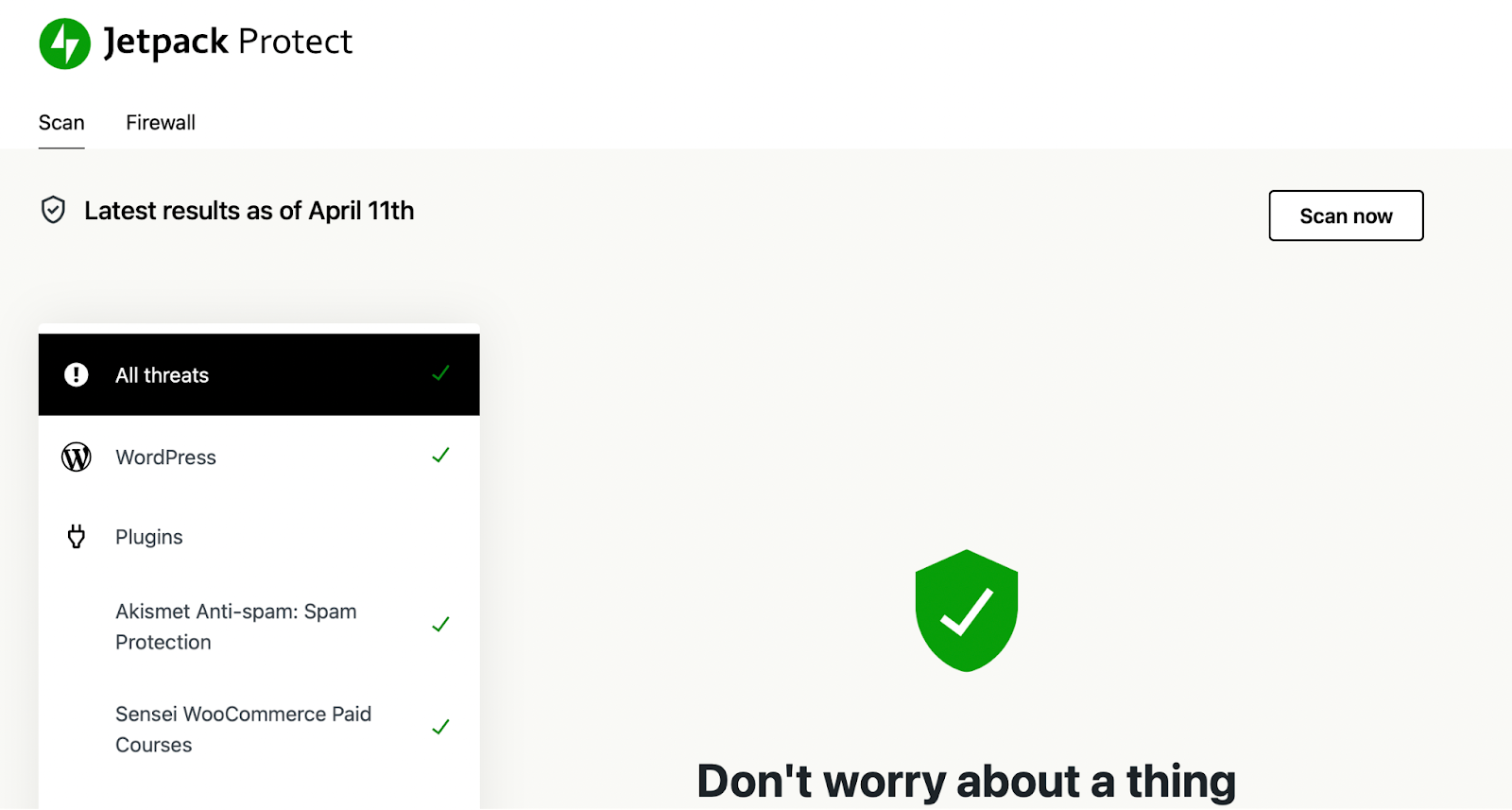

Jetpack Security zapewnia ochronę 24 godziny na dobę, 7 dni w tygodniu dzięki funkcji WAF i skanowaniu złośliwego oprogramowania w czasie rzeczywistym, które wychwytuje najbardziej aktualne zagrożenia. Jeśli jednak masz ograniczony budżet, możesz zacząć od Jetpack Scan, który zapewnia dostęp do samych tych funkcji (bez dodatkowych korzyści Jetpack Security, takich jak kopie zapasowe w czasie rzeczywistym i ochrona przed spamem).

Nadal będziesz mógł korzystać z usługi WAF i złośliwego oprogramowania Jetpack. Jeśli coś będzie nie tak z Twoją witryną, natychmiast otrzymasz powiadomienie e-mailem. Jedną z najlepszych funkcji jest to, że wszystkie skany odbywają się na własnych serwerach Jetpack, dzięki czemu nadal możesz uzyskać dostęp do swojej witryny, nawet jeśli przestanie działać.

Ta wtyczka zidentyfikuje wszelkie luki we wtyczkach, motywach oraz wybranych plikach i katalogach. Domyślnie skanowanie odbywa się codziennie, ale możesz także zainicjować skanowanie ręcznie. Możesz także wyświetlić wyniki skanowania bezpośrednio z pulpitu nawigacyjnego (i włączyć rozwiązanie większości problemów jednym kliknięciem).

10. Usuń nieaktywne konta użytkowników

Nieaktywne konta użytkowników mogą blokować Twoją witrynę i budzić obawy dotyczące bezpieczeństwa. Zazwyczaj, jeśli użytkownik nie logował się na swoje konto w ciągu ostatnich 90 dni, jest to wyraźna oznaka jego braku aktywności.

Aby zapobiec problemom z bezpieczeństwem, należy usunąć te konta. Na przykład stare konta zawierają hasła, które nie były zmieniane od dłuższego czasu, więc istnieje większe ryzyko, że wyciekły one do ciemnej sieci.

Następnie zaloguj się do panelu WordPress i przejdź do Użytkownicy → Wszyscy użytkownicy. Jeśli wolisz, pod profilem użytkownika możesz wysłać link do resetowania hasła. Możesz też po prostu kliknąć Usuń i potwierdzić akcję na następnej stronie.

To od Ciebie zależy określenie konkretnych granic definiowania niewykorzystanych kont. Być może masz użytkowników, którzy utworzyli konto, ale nigdy nie przekazali żadnego wkładu ani nie kupili produktu. Mogą też istnieć użytkownicy, którzy nigdy nie korzystali konsekwentnie ze swoich kont.

Jeśli masz do czynienia z dużą liczbą użytkowników i nie masz pewności, jak bardzo są aktywni, zawsze możesz zainstalować bezpłatną wtyczkę, taką jak WP Last Login, aby to śledzić. Narzędzie to umożliwia podgląd daty ostatniego logowania użytkowników bezpośrednio w panelu WordPress.

11. Śledź i monitoruj aktywność użytkowników

Innym świetnym sposobem zapobiegania próbom włamań do WordPressa jest śledzenie i monitorowanie aktywności użytkowników. W ten sposób możesz zachować pełny zapis każdej akcji wykonywanej w Twojej witrynie.

Na przykład, w zależności od używanego narzędzia, możesz zobaczyć, kiedy użytkownik przeprowadza aktualizację, instaluje wtyczkę, przesyła obrazy, zostawia komentarze i nie tylko. Dzięki temu zarządzanie witryną jest znacznie bardziej przejrzyste i może przyspieszyć naprawy i debugowanie.

Dobra wiadomość jest taka, że jeśli korzystasz z Jetpack Security, uzyskasz dostęp do dziennika aktywności, w którym przechowywane są działania użytkownika. Co więcej, otrzymasz szczegółowe informacje o zdarzeniu, w tym o użytkowniku, który wykonał czynność i dokładnym czasie jej wystąpienia.

Co więcej, nawet w bezpłatnej wersji Jetpack możesz przeglądać 20 ostatnich wydarzeń, które miały miejsce w Twojej witrynie. Może to pomóc w zapobieganiu atakom typu brute-force, ponieważ będziesz również powiadamiany o próbach logowania przez użytkowników.

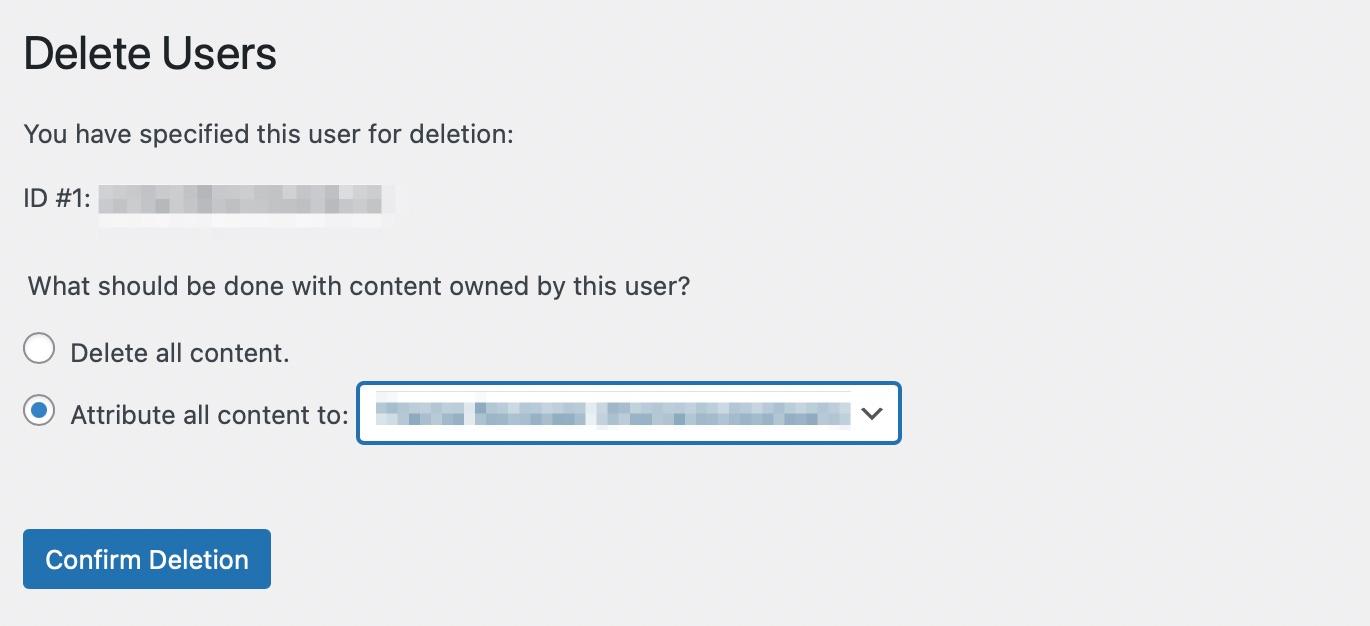

12. Zmień nazwę domyślnego konta użytkownika „admin”.

Jak już wspomnieliśmy, dostęp do Twojej witryny może być łatwy dla hakerów, jeśli nie zmienisz domyślnego adresu URL strony logowania (co omówimy później). Ale wiele osób nadal używa „admin” jako nazwy użytkownika swojego konta WordPress.

Oznacza to, że hakerzy muszą jedynie poprawnie odgadnąć Twoje hasło, a uzyskają pełną kontrolę nad Twoją witryną, ponieważ konto administratora nie ma żadnych ograniczeń. Dlatego najlepiej zmienić domyślną nazwę konta „admin”, aby zapobiec włamaniom do WordPressa.

Aby to zrobić, przejdź do Użytkownicy → Dodaj nowego użytkownika w panelu WordPress. Wypełnij wszystkie wymagane pola, łącznie z unikalną nazwą użytkownika inną niż „admin”. Następnie z menu rozwijanego Rola wybierz opcję Administrator .

Teraz kliknij Dodaj nowego użytkownika na dole strony. Teraz na ekranie Wszyscy użytkownicy powinieneś zobaczyć nowo utworzone konto administratora.

W tym momencie będziesz musiał wylogować się ze swojego bieżącego konta (starego konta administratora) i zalogować się ponownie do WordPressa, korzystając z nowych danych uwierzytelniających konta administratora. Następnie wróć do ekranu Użytkownicy → Wszyscy użytkownicy i kliknij łącze Usuń pod starym kontem administratora.

Ważne jest jednak, aby przypisać wszystkie posty i strony do nowego konta administratora. W przeciwnym razie cała zawartość utworzona przy użyciu starego konta administratora zostanie usunięta.

Dlatego musisz zaznaczyć pole „ Przypisz wszystkie posty do” i skorzystać z listy rozwijanej, aby wybrać nowego administratora.

Następnie kliknij Potwierdź usunięcie.

13. Ukryj wp-admin/ i wp-login.php

Aby zapobiec próbom włamań do WordPressa, możesz także ukryć strony wp-admin i wp-login.php. Domyślnie WordPress używa standardowego adresu URL logowania, który łączy nazwę domeny z przyrostkiem wp-login.php.

Ta podstawowa struktura wygląda tak samo, nawet jeśli używasz subdomen i podkatalogów. Dlatego hakerzy mogą wpisać to w pasku wyszukiwania i wylądować bezpośrednio na stronie logowania WordPress.

Dodatkowo, jeśli połączysz swoją domenę z przyrostkiem wp-admin, hakerzy mogą zostać przekierowani na stronę logowania administratora. Jeśli więc chcesz utrudnić atakującym dostęp do Twojej witryny, najlepiej zmienić adresy URL stron logowania.

Najłatwiej to zrobić, używając wtyczki takiej jak WPS Hide Login, która powoduje, że katalog wp-admin i strona /wp-login.php stają się niedostępne.

Za pomocą tego narzędzia możesz zastąpić go niestandardowym adresem URL logowania, który będziesz udostępniać tylko zaufanym użytkownikom. Działa również na subdomenach i podfolderach. Jeśli jednak nie chcesz używać wtyczki, możesz także ręcznie ukryć adresy URL stron logowania.

14. Zabezpiecz swój plik /wp-config.php

Innym powszechnym sposobem zapobiegania próbom włamań do WordPressa jest zabezpieczenie pliku wp-config.php . Jest to jeden z najważniejszych plików WordPress, ponieważ zawiera informacje o instalacji WordPress, takie jak szczegóły połączenia z bazą danych i klucze bezpieczeństwa WordPress.

Zła wiadomość jest taka, że WordPress ma domyślną lokalizację pliku, co ułatwia hakerom znalezienie go. Dlatego możesz przenieść ten folder poza katalog główny swojej witryny (który zwykle jest oznaczony jako / public_html ) i nadal będzie działać.

Dodatkowo możesz także ograniczyć uprawnienia do pliku, tak aby tylko prawdziwi właściciele mogli go edytować. Aby to zrobić, musisz pobrać plik .htaccess , który znajdziesz również w folderze głównym.

Następnie w edytorze zwykłego tekstu otwórz plik i dodaj następujący kod:

<files wp-config.php> order allow,deny deny from all </files>Teraz możesz przesłać zaktualizowany plik .htaccess z powrotem do folderu głównego, aby odmówić dostępu do pliku wp-config.php .

15. Regularnie twórz kopie zapasowe swojej witryny

Łatwo wpaść w panikę, gdy Twoja witryna zostanie zhakowana. Jeśli jednak masz aktualną kopię swojej witryny, możesz szybko rozwiązać problem.

Chociaż możesz tworzyć ręczne kopie zapasowe bazy danych, najprostszą metodą jest zainstalowanie wtyczki zabezpieczającej, takiej jak Jetpack Security. W ten sposób uzyskasz dostęp do Jetpack VaultPress Backup, który jest dedykowanym rozwiązaniem do tworzenia kopii zapasowych WordPress.

Wtyczka tworzy pierwszą kopię zapasową Twojej witryny zaraz po sfinalizowaniu zakupu. Jest to idealny wybór dla sklepów e-commerce, ponieważ tworzy kopie zapasowe wszystkich danych klientów i zamówień, a także obrazów, zawartości stron i nie tylko.

Najlepsze jest to, że w przeciwieństwie do wbudowanych opcji hostingu, kopie zapasowe są przechowywane w zdalnej chmurze Jetpack. Oznacza to, że możesz przywrócić czystą wersję swojej witryny, nawet jeśli nie możesz się zalogować. Ponadto możesz wybrać dokładny moment, w którym chcesz przywrócić swoją witrynę.

Jak Jetpack Security obsługuje bezpieczeństwo WordPressa, aby zapewnić sobie spokój ducha

Teraz, gdy wiesz, jak zapobiegać próbom włamań do WordPressa, oto, w jaki sposób Jetpack Security chroni Twoją witrynę, dzięki czemu możesz mieć całkowity spokój ducha.

Całodobowe skanowanie złośliwego oprogramowania i luk w zabezpieczeniach

Jednym z głównych sposobów, w jaki Jetpack Security pomaga zapobiegać włamaniom do WordPressa, jest skanowanie w czasie rzeczywistym złośliwego oprogramowania i luk w zabezpieczeniach. Złośliwe oprogramowanie to złośliwe oprogramowanie, którego można używać do kradzieży lub usuwania danych, przejmowania podstawowych funkcji i szpiegowania aktywności komputera.

Jednak Jetpack Scan nie ogranicza się tylko do wykrywania złośliwego oprogramowania. Może także identyfikować podejrzane zmiany w podstawowych plikach WordPress, nieaktualnych lub niepewnych wtyczkach oraz powłokach internetowych, które dają hakerom pełny dostęp do Twojego serwera.

Po zainstalowaniu Jetpack Security pierwsze skanowanie rozpocznie się natychmiast. Następnie przejdź do Jetpack → Chroń → Skanuj, aby wyświetlić wyniki (chociaż może być konieczna najpierw autoryzacja konta WordPress.com).

W tym miejscu możesz także ręcznie zainicjować nowe skanowanie i wyświetlić wyniki skanowania. Ponadto będziesz mógł sprawdzić, czy istnieją jakieś aktywne zagrożenia. Jeśli zidentyfikowanych zostanie więcej niż jedno zagrożenie, zostaną one uszeregowane według ważności.

Jeśli zostaną wykryte zagrożenia, otrzymasz także natychmiastowe powiadomienie e-mailem i będziesz mógł przeglądać zagrożenia w panelu WordPress. Co więcej, Jetpack często zapewnia rozwiązania problemów jednym kliknięciem.

Kopie zapasowe w czasie rzeczywistym i przywracanie jednym kliknięciem

Kopie zapasowe umożliwiają szybkie odzyskanie danych po włamaniu do WordPressa. Bez kopii zapasowej Twoja witryna może nie działać przez jakiś czas, gdy będziesz próbował znaleźć poprawki rozwiązujące problem. Będzie to prawdopodobnie miało wpływ na ruch i przychody w Twojej witrynie.

Dzięki Jetpack Security możesz po prostu zastąpić zaatakowaną witrynę czystą i aktualną wersją. Kopie zapasowe Jetpack w czasie rzeczywistym są przechowywane w chmurze, więc nawet jeśli problem dotyczy całego serwera, nadal będziesz mieć dostęp do zreplikowanej witryny internetowej.

Co więcej, Jetpack tworzy nawet kopie zapasowe zamówień, produktów i baz danych WooCommerce — co pomaga zachować zgodność z przepisami o ochronie danych. Proces przywracania można wykonać jednym kliknięciem.

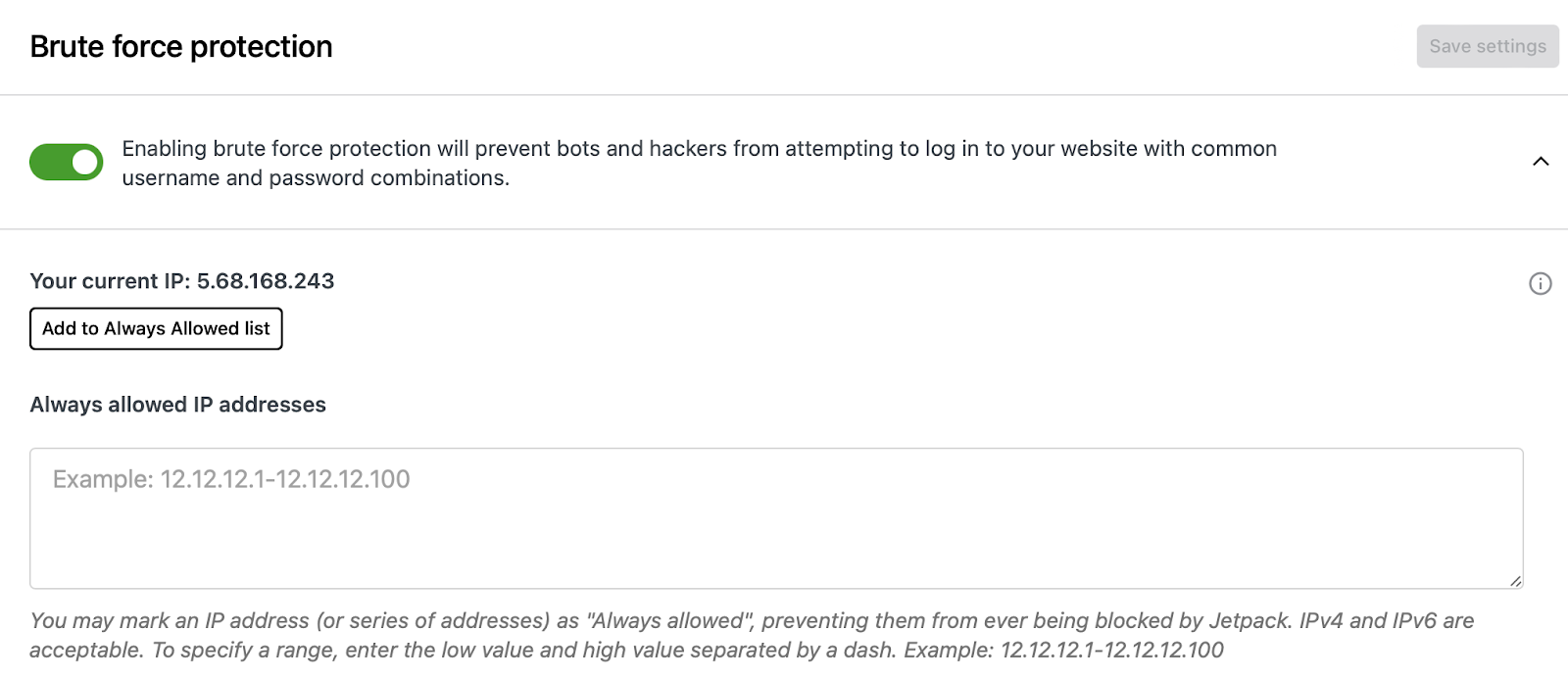

Ochrona przed atakami brutalnej siły

Ataki brutalnej siły zostały wymienione jako jedna z głównych przyczyn cyberataków, na które w 2022 r. natrafiły się firmy w Stanach Zjednoczonych. Według stanu na 2023 r. były one również piątą najczęstszą przyczyną ataków oprogramowania ransomware na świecie.

Ataki typu brute-force spowalniają Twoją witrynę z powodu powtarzających się żądań serwera, ale prawdziwym celem jest uzyskanie dostępu do ważnych plików witryny, w których hakerzy mogą wstawić złośliwy kod lub skrypty. Ale dzięki Jetpack Security możesz blokować ataki tego rodzaju za pośrednictwem pulpitu nawigacyjnego.

Wszystko, co musisz zrobić, to przejść do Jetpack → Ustawienia i przewinąć w dół do odpowiedniej sekcji, w której zobaczysz przełącznik umożliwiający włączenie lub wyłączenie tej funkcji.

W rzeczywistości Jetpack blokuje średnio 5193 ataków metodą brute-force w ciągu całego życia witryny internetowej. Automatycznie blokuje złośliwe adresy IP, zanim dotrą one do Twojej witryny. Możesz także zezwolić znanym adresom IP na zmniejszenie liczby fałszywych alarmów.

30-dniowy dziennik aktywności użytkownika

Jeśli chcesz wiedzieć, jak zapobiegać próbom włamań do WordPressa, dziennik aktywności jest doskonałym rozwiązaniem. W ten sposób możesz śledzić każdą czynność wykonywaną w Twojej witrynie – na przykład aktualizacje wtyczek i motywów, modyfikacje ustawień i logowania użytkowników.

Dzięki Jetpack Security możesz przechowywać działania użytkownika do 30 dni, co może uprościć zadania związane z zarządzaniem witryną oraz poprawić skuteczność debugowania i napraw. Ponadto otrzymasz szczegółowe informacje o każdym zdarzeniu, w tym sygnaturę czasową, użytkownika i opis.

Łatwe poprawki jednym kliknięciem

Innym sposobem, w jaki Jetpack Security pomaga zapobiegać włamaniom do WordPressa, są łatwe poprawki jednym kliknięciem. To odróżnia Jetpack od innych wtyczek zabezpieczających, które mogą być dobre w identyfikowaniu problemów, ale nie zapewniają sposobu ich rozwiązania.

Oznacza to, że Twoja witryna może cierpieć z powodu długich przestojów, gdy zawartość będzie niedostępna dla odwiedzających i nie będziesz w stanie generować przychodów. Dobra wiadomość jest taka, że jeśli korzystasz z Jetpack Security, uzyskasz dostęp do skanowania podatności na zagrożenia w czasie rzeczywistym.

Jak wspomnieliśmy, możesz wykonać skanowanie, przechodząc do Jetpack → Chroń → Skanuj . Tutaj możesz także przeglądać wyniki skanów. Ponadto możesz znaleźć więcej informacji o wykrytych zagrożeniach, a nawet kliknąć przycisk Napraw wszystko , aby zbiorczo rozwiązać problemy.

Komentuj i twórz ochronę przed spamem

Akismet to jedna z najpopularniejszych wtyczek antyspamowych, oferująca imponujące możliwości. Blokuje średnio 7,5 miliona przesyłek spamowych na godzinę. A dzięki bezpieczeństwu JetPack (a także innych wybranych planach JetPack) otrzymasz dostęp do wtyczki, aby zablokować spam komentarz i spam.

Oczywiście spam może być bardzo frustrujący w radzeniu sobie i może sprawić, że Twoja witryna będzie wyglądać mniej godna zaufania i niezawodna z punktu widzenia klienta. Ale może również zawierać niebezpieczne złośliwe oprogramowanie, które można użyć do uszkodzenia urządzeń i kradzieży wrażliwych danych.

Zasadniczo sekcja komentarzy i pola formularzy umożliwiają każdemu interakcję z twoją witryną. W związku z tym obszary te są głównymi celami ataków spamowych.

Na szczęście możesz rozwiązać ten problem, przechodząc do JetPack → Akimet antyspam z deski rozdzielczej.

Tutaj możesz zobaczyć, ile prób spamu zostało zablokowanych, i wyświetlić ocenę dokładności, która uwzględnia pominięte spam i fałszywe pozytywy.

Ponadto możesz skonfigurować automatyczne filtrowanie spamu, aby nigdy nie musieli widzieć najgorszych i najbardziej wszechobecnych instancji spamu. Lub możesz skonfigurować ustawienia, aby każdy kawałek spamu był skierowany do dedykowanego folderu spamu, w którym można go przejrzeć.

5 milionów+ witryn zaufaj Jetpack dla ich bezpieczeństwa witryny

Chociaż WordPress jest w dużej mierze uważany za bezpieczną platformę dla stron internetowych, jest to również atrakcyjny cel dla hakerów, ponieważ jest tak popularny. Mając to na uwadze, ważne jest, aby podjąć środki, aby zapobiec hackom WordPress. W ten sposób możesz lepiej chronić dane klientów i zachować dobrą reputację.

Silne hasła, uwierzytelnianie dwuskładnikowe i zapora internetowa to świetna obrona. Ale musisz także wybrać bezpieczny host internetowy, być aktualny oprogramowanie i regularnie skanować swoją witrynę pod kątem luk.

Dzięki bezpieczeństwu JetPack otrzymasz dostęp do wtyczki bezpieczeństwa typu „wszystko w jednym”, która zapobiega szeregu ataków online. Pomaga zautomatyzować kopie zapasowe, monitorować aktywność użytkownika, blokować komentarz i formularz spam oraz uzyskiwać uzyskiwanie poprawek do jednego kliknięcia. Zacznij dziś!