Jak chronić swoją witrynę przed atakami na zdalne wykonanie kodu (5 sposobów)

Opublikowany: 2022-05-19Jeśli prowadzisz witrynę WordPress, możesz być świadomy wielu zagrożeń bezpieczeństwa, które mogą zagrozić Twojej firmie. Na przykład ataki Remote Code Execution (RCE) mogą wykorzystywać luki w zabezpieczeniach witryny do kradzieży danych, niszczenia treści lub całkowitego przejęcia witryny.

Na szczęście możesz łatwo chronić swoją witrynę, rozumiejąc tajniki tego rodzaju ataku. Mając odpowiednią wiedzę, możesz podjąć niezbędne kroki w celu zabezpieczenia swojej witryny przed włamaniami RCE.

W tym poście omówimy ataki RCE i sposoby, w jakie mogą one zaszkodzić Twojej witrynie. Następnie omówimy pięć sposobów ochrony witryny, w tym za pomocą zapory aplikacji sieci Web (WAF). Zanurzmy się od razu!

Przegląd ataków polegających na zdalnym wykonywaniu

RCE to cyberatak, w którym haker zdalnie wykonuje polecenia kodu na czyimś urządzeniu. Ataki te mogą się zdarzyć, jeśli host nieświadomie pobierze złośliwe złośliwe oprogramowanie. Następnie haker może zainstalować złośliwe oprogramowanie kradnące dane i odmówić dostępu do plików użytkownika, dopóki właściciel nie zapłaci okupu lub nie wykopie kryptowaluty.

Co więcej, gdy atakujący ujawni lukę, może sprawować pełną kontrolę nad Twoimi informacjami i urządzeniem. Twoje dane klientów mogą zostać naruszone, możesz utracić pliki witryny, a Twoja reputacja może zostać zniszczona na zawsze.

Co więcej, ataki RCE rosną, z 7 do 27 procent najczęstszych krytycznych luk w zabezpieczeniach w latach 2019-2020. Ten wzrost jest prawdopodobnie spowodowany pandemią COVID-19, która przeniosła wiele firm do środowiska wirtualnego.

Jak chronić swoją witrynę przed atakami na zdalne wykonanie kodu (5 sposobów)

Właśnie omówiliśmy niebezpieczeństwa ataków RCE. Omówmy teraz pięć sposobów ochrony przed nimi Twojej witryny!

1. Zainstaluj zaporę sieciową aplikacji internetowej

Zapora aplikacji internetowej (WAF) to doskonałe narzędzie prewencyjne, które może chronić Twoją witrynę przed różnymi zagrożeniami bezpieczeństwa, w tym atakami RCE. Monitoruje i filtruje ruch HTTP, aby uniemożliwić podejrzanym stronom naruszenie zabezpieczeń. Zasadniczo działa jako bufor między serwerem internetowym a ruchem przychodzącym.

Na przykład narzędzie takie jak Sucuri WAF może zabezpieczyć Twoją witrynę przed atakami RCE, przyspieszyć czas ładowania, a nawet zwiększyć dostępność witryny:

Oprócz ochrony Twojej witryny przed atakami RCE, Sucuri może usunąć istniejący złośliwy kod z Twojej witryny i zapobiegać atakom DDoS. W zależności od usługodawcy hostingowego Twoja usługa hostingowa może również obejmować ochronę WAF.

2. Upewnij się, że Twoje oprogramowanie jest aktualne

Utrzymywanie aktualności całego oprogramowania witryny ma kluczowe znaczenie dla zapobiegania RCE. Dlatego ważne jest, aby stale monitorować witrynę pod kątem nowych aktualizacji motywów, wtyczek i podstawowego oprogramowania WordPress.

Twórcy WordPressa, wtyczek i motywów regularnie wprowadzają aktualizacje poprawiające bezpieczeństwo i funkcjonalność. W ten sposób aktualizowanie witryny tak często, jak to możliwe, skutecznie minimalizuje zagrożenia bezpieczeństwa, które mogą wykorzystać hakerzy RCE.

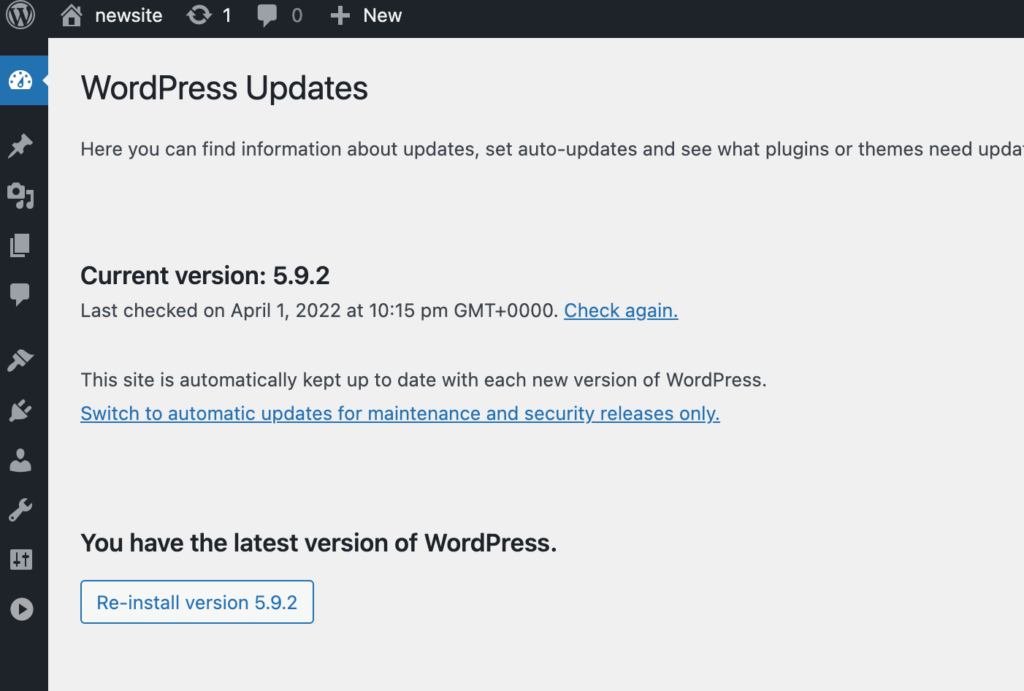

Przejdź do Pulpitu nawigacyjnego> Aktualizacje na pulpicie nawigacyjnym WordPress, aby ręcznie zaktualizować oprogramowanie. Tutaj możesz wyświetlić wszelkie dostępne aktualizacje i włączyć je, klikając je:

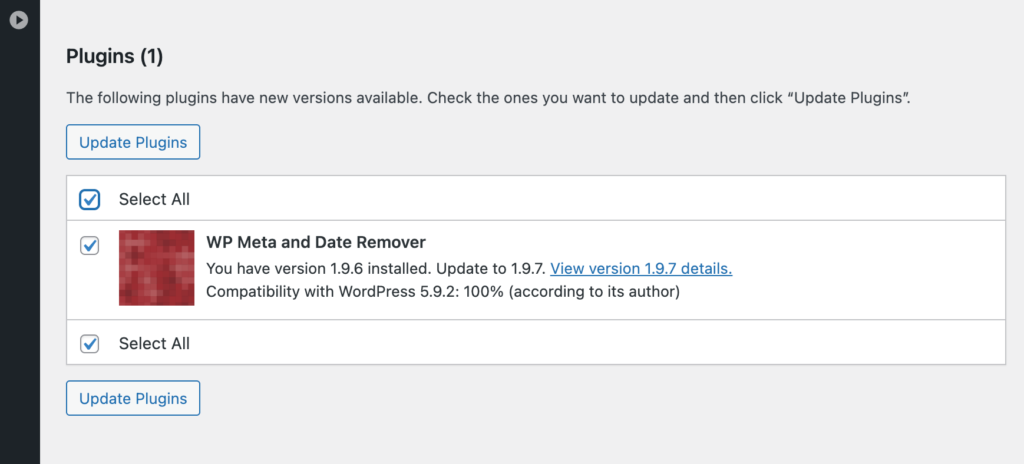

Jeśli masz jakieś nieaktualne wtyczki, kliknij Wybierz wszystko i aktualizuj wtyczki , aby uzyskać dostęp do najnowszych wersji:

Alternatywnie możesz współpracować z zarządzanym dostawcą hostingu WordPress. Ta firma zajmuje się wieloma zakulisowymi zadaniami, takimi jak automatyczne aktualizacje, bezpieczeństwo witryny i zwiększenie wydajności. Wybór hosta zarządzanego może automatycznie chronić Twoją witrynę przed atakami RCE i innymi zagrożeniami bezpieczeństwa.

Na przykład WP Engine jest niezawodnym hostem internetowym z wyrafinowanym WAF, automatycznymi aktualizacjami, codziennymi kopiami zapasowymi i dostępem zarówno do certyfikacji Content Delivery Network (CDN), jak i SSL:

Plany hostingowe WP Engine zaczynają się od 23 USD miesięcznie. Ten pakiet obsługuje jedną stronę internetową i 25 000 odwiedzających miesięcznie.

3. Użyj ochrony przed przepełnieniem bufora

Bufor przechowuje dane w strefie przechowywania pamięci, gdy są one przesyłane między różnymi lokalizacjami. Przepełnienie ma miejsce, gdy ilość danych przekracza pojemność bufora. Kiedy tak się dzieje, program zapisujący dane zaczyna nadpisywać inne lokalizacje pamięci.

Jeśli nastąpi przepełnienie bufora, może to umożliwić exploiterom nadpisanie pamięci Twojego oprogramowania. Mogą dodać złośliwy kod i przeprowadzić atak RCE. Dlatego ochrona witryny przed przepełnieniem bufora ma kluczowe znaczenie dla zapobiegania zagrożeniom RCE.

Na szczęście ochrona przed przepełnieniem bufora jest zazwyczaj wbudowana w większość bibliotek kodu motywów w WordPress. Języki takie jak C/C++ mogą nie mieć ochrony przed przepełnieniem bufora, ale JavaScript, PERL i C# tak.

Dlatego zalecamy również przestrzeganie najlepszych praktyk dotyczących kodowania, aby chronić się przed przepełnieniem bufora podczas tworzenia witryny.

4. Ogranicz uprawnienia dostępu użytkownika

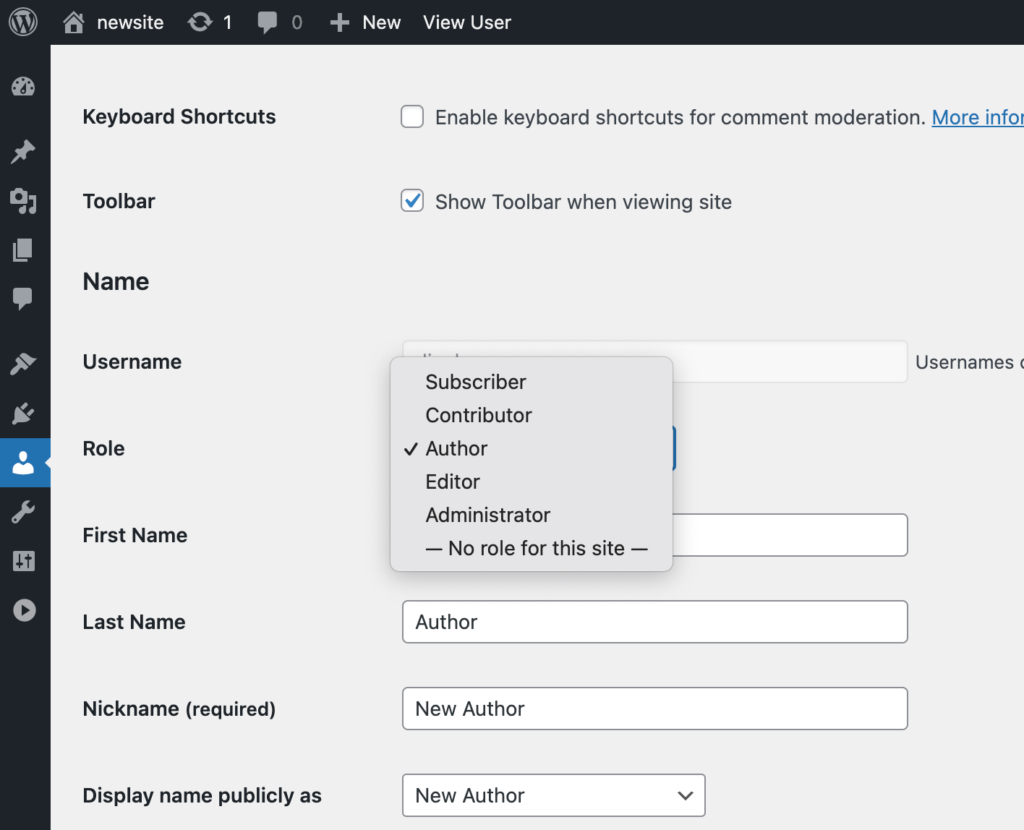

W WordPressie możesz przypisać użytkownikom wiele różnych uprawnień. Na przykład są administratorzy, redaktorzy, autorzy, współtwórcy i subskrybenci. Każdy typ użytkownika ma inne uprawnienia i tylko administrator może bezpośrednio edytować kod.

Zapewniając każdemu użytkownikowi tylko taki poziom dostępu, jakiego potrzebuje do wykonywania swojej pracy, Twoja witryna nie zostanie w pełni naruszona, jeśli haker przeniknie do jednej z ról użytkownika.

Na przykład, jeśli masz na swoim blogu niezależnych autorów, rozważ przypisanie ich jako redaktorów, autorów lub współpracowników, w zależności od ich ról.

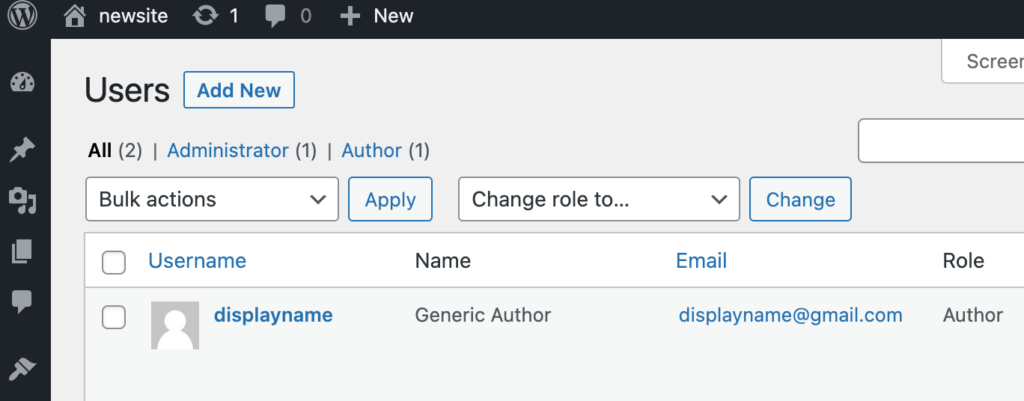

Przejdź do Użytkownicy> Wszyscy użytkownicy na pulpicie WordPress, aby edytować role użytkowników. Następnie kliknij Edytuj pod użytkownikiem, którego chcesz zmodyfikować:

Następnie przewiń w dół do roli i wybierz odpowiednią rolę dla użytkownika z menu rozwijanego:

Zasadniczo nie przydzielaj nikomu roli administratora , chyba że chcesz, aby miał pełny dostęp do Twojej witryny i jej kodu.

5. Użyj oprogramowania do wykrywania włamań

Oprogramowanie do wykrywania włamań (IDS) skanuje ruch przychodzący i wychodzący z Twojej witryny i powiadamia Cię, jeśli wykryje podejrzaną aktywność. Dzięki tym powiadomieniom będziesz wiedzieć, kiedy i czy musisz podjąć proaktywne środki przeciwko atakom RCE.

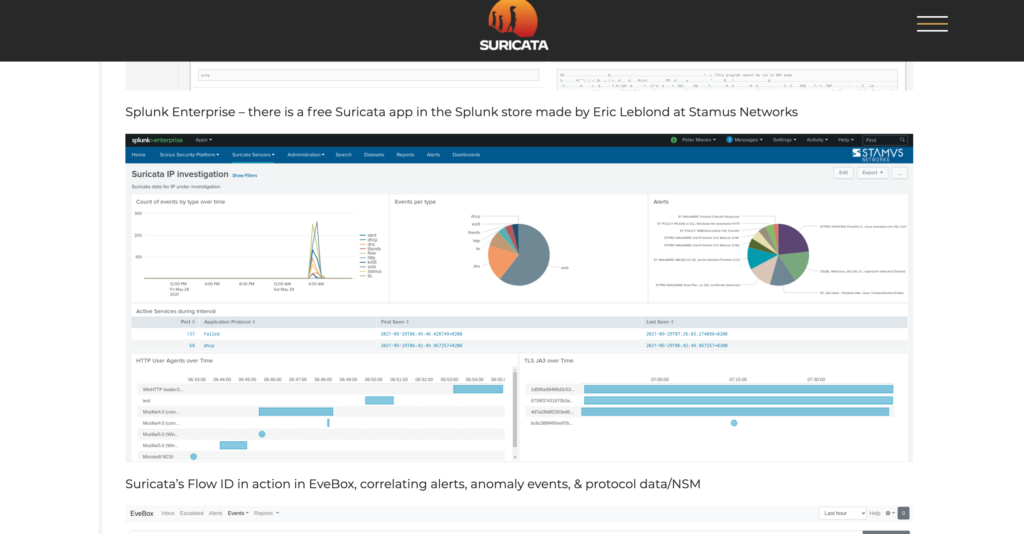

Suricata to przykład bezpłatnego narzędzia IDS o otwartym kodzie źródłowym, które może ostrzegać, gdy Twoja sieć otrzymuje podejrzane żądania:

Oprócz wykrywania włamań Suricata świadczy takie usługi, jak:

- Rejestrowanie i analiza TLS/SSL

- Rejestrowanie HTTP

- Rejestrowanie DNS

Suricata zapewnia również użytkownikom pełny panel kontrolny analiz, zdarzeń według typu, alertów i agentów użytkownika HTTP w czasie.

Wniosek

Utrzymywanie aktualnych zabezpieczeń jest podstawowym zadaniem właściciela witryny WordPress. Jeśli hakerzy mogą uzyskać dostęp do Twojej witryny i wykraść dane klientów, prawdopodobnie spotkasz się z surowymi karami prawnymi i finansowymi. Możesz jednak udaremnić typowe cyberataki, takie jak zdalne wykonanie kodu (RCE), stosując proste środki ostrożności.

W tym poście omówiliśmy pięć metod ochrony witryny przed atakami RCE:

- Zainstaluj zaporę aplikacji internetowej (WAF).

- Upewnij się, że oprogramowanie Twojej witryny jest zaktualizowane w celu zmniejszenia zagrożeń bezpieczeństwa.

- Upewnij się, że Twoja witryna jest chroniona przed przepełnieniem bufora.

- Ogranicz uprawnienia dostępu swoich użytkowników.

- Wykorzystaj oprogramowanie do wykrywania włamań (IDS).

Masz dodatkowe pytania dotyczące ataków Remote Code Execution i sposobów ochrony przed nimi? Daj nam znać w sekcji komentarzy poniżej!