Napraw złośliwe oprogramowanie Wp-Feed.php i Wp-Tmp.php w WordPress - MalCare

Opublikowany: 2023-04-19Czy Twój skaner złośliwego oprogramowania ostrzega Cię, że „Twoja witryna została zaatakowana przez hakerów”, ale wydaje Ci się, że wszystko jest w porządku?

Czy odwiedzający narzekają na reklamy spamu w Twojej witrynie WordPress, ale ich nie widzisz?

Istnieje duże prawdopodobieństwo, że Twoja witryna została zaatakowana przez hakerów.

Hakerzy znajdują sprytne sposoby ukrywania swoich włamań przed właścicielami witryn, aby pozostali niewykryci i mogli nadal wykorzystywać witrynę przez długi czas.

Wp-feed.php to jeden z najlepiej zamaskowanych hacków.

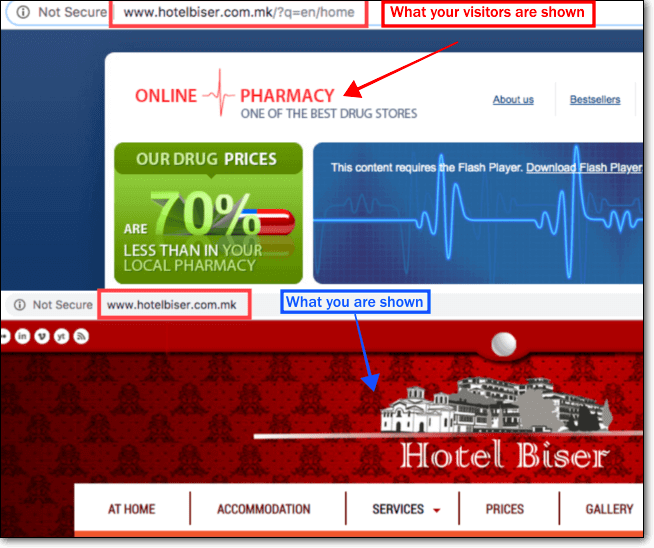

Ukryty przed właścicielami witryny, wyświetla odwiedzającym reklamy nielegalnych produktów, narkotyków i treści dla dorosłych.

Nawet jeśli byłeś w stanie to wykryć, znalezienie wszystkich miejsc, w których rozprzestrzeniła się infekcja, jest nie tylko trudne, ale czasami niemożliwe. Usunięcie infekcji jest skomplikowane i trudne. Jeśli uda ci się go usunąć, w 8 na 10 przypadków infekcja pojawia się ponownie.

Konkluzja: trudno jest usunąć infekcję wp-feed.php ze strony WordPress.

Na szczęście mieliśmy do czynienia z tym złośliwym oprogramowaniem niezliczoną ilość razy. W ciągu ostatniej dekady nie tylko skutecznie usunęliśmy wp-feed z setek i tysięcy witryn WordPress, ale także zapobiegliśmy ponownym infekcjom.

Nie martw się. Jesteś w dobrych rękach.

Z tego artykułu dowiesz się:

- Jak działa złośliwe oprogramowanie wp-feed.php i jak wpływa na Twoją witrynę

- Jak usunąć go ze swojej witryny

- Jak zapobiegać reinfekcji w przyszłości

TL;DR : Aby usunąć infekcję wp-feed.php, wystarczy zainstalować nasz WordPress Malware Removal i uruchomić funkcję automatycznego czyszczenia. Wtyczka pomaga również zapobiegać ponownej infekcji, usuwając backdoory witryny, które umożliwiają ponowną infekcję i blokuje dostęp złośliwego ruchu do witryny za pomocą zapory ogniowej i ochrony logowania.

Co to jest wp-feed.php & wp-tmp.php? (Przyczyny, objawy i ponowne infekcje)

W skrócie: WP-Feed to rodzaj złośliwego oprogramowania, które wyświetla złośliwe reklamy na stronach internetowych. Celem jest nakłonienie odwiedzających do kliknięcia reklam i przekierowania ich na złośliwą stronę internetową.

Pewnie zastanawiasz się –

> W jaki sposób moja witryna została zainfekowana?

Infekcja jest zazwyczaj spowodowana użyciem zerowanych wtyczek lub motywów .

Zerowane oprogramowanie jest kuszące, ponieważ oferuje bezpłatne funkcje premium. Wielu uważa, że zerowane oprogramowanie jest rozpowszechniane jako akt dobroczynności.

Zwykle jest to dalekie od przypadku. Zerowane oprogramowanie jest dystrybuowane, aby hakerzy mogli bez wysiłku uzyskać dostęp do Twojej witryny.

Wyzerowane wtyczki lub motywy roją się od złośliwego oprogramowania. Kiedy instalujesz zerowany motyw lub wtyczkę w swojej witrynie, w zasadzie otwierasz drzwi dla hakerów, aby uzyskać dostęp do Twojej witryny.

Oprócz wyzerowanego oprogramowania, podatne na ataki mogą być również przestarzałe wtyczki i motywy . Hakerzy wykorzystują te luki, aby włamać się do Twojej witryny.

Wykorzystują również słabe nazwy użytkownika i hasła, takie jak „admin” i „h@ssword”. Słabe referencje są łatwe do odgadnięcia.

Haker może odgadnąć Twoją nazwę użytkownika i login oraz zaimplementować złośliwe oprogramowanie wp-feed.php bezpośrednio do Twojej witryny.

> Dlaczego hakerzy infekują strony za pomocą wp-feed.php?

Celem jest kradzież odwiedzających i nakłonienie ich do zakupu fałszywych usług lub produktów, aby hakerzy mogli generować przychody.

To, co jest naprawdę niesamowite, to to, jak często są w stanie to osiągnąć, a właściciel witryny nie otrzymuje ani jednej wskazówki.

Co prowadzi nas do pytania –

> Dlaczego trudno zauważyć objawy tej infekcji?

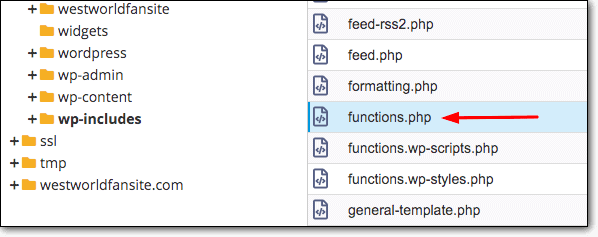

Gdy hakerzy uzyskają dostęp do Twojej witryny, umieszczają dwa pliki (wp-feed.php i wp-tmp.php) w folderze wp-includes.

Folder wp-includes jest częścią rdzenia WordPress. To tam znajduje się motyw Twojej witryny.

Plik kanału WP zaczyna infekować inne pliki WordPress, zwłaszcza function.php, który jest częścią twojego aktywnego motywu.

Z poziomu function.php hakerzy mogą wyświetlać złośliwe wyskakujące reklamy w Twojej witrynie WordPress.

Naprawdę diaboliczne jest jednak to, że reklamy są wyświetlane tylko nowym odwiedzającym , a nie powracającym. Złośliwe oprogramowanie rejestruje osoby odwiedzające Twoją witrynę, aby zapewnić wyświetlanie reklam tylko nowym użytkownikom. To pomysłowy sposób zapobiegania wykryciu.

Dlatego jako częsty gość Twojej witryny nigdy nie zauważysz żadnych objawów włamania.

Jak wyczyścić złośliwe oprogramowanie wp-feed.php?

Istnieją dwa sposoby usunięcia infekcji. To są -

1. Korzystanie z wtyczki (łatwe)

2. Robienie tego ręcznie (trudne)

Zagłębmy się w każdą metodę.

1. Usuwanie złośliwego oprogramowania WP-Feed.php za pomocą wtyczki (prosty sposób)

Niektórzy z was mogą już mieć zainstalowaną wtyczkę bezpieczeństwa na swojej stronie internetowej. To prawdopodobnie ta wtyczka powiadomiła cię o złośliwych plikach – wp-includes/wp-feed.php i wp-includes/wp-tmp.php .

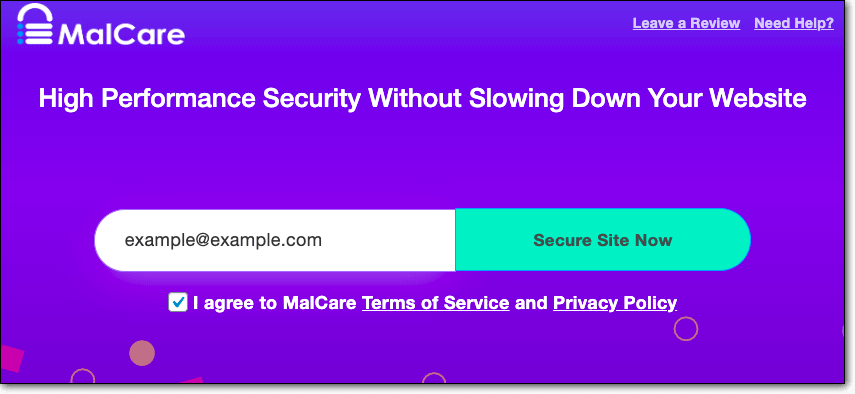

Większość wtyczek zabezpieczających oferuje usługi usuwania złośliwego oprogramowania, ale bardzo niewiele może to zrobić szybko i tak skutecznie, jak MalCare Security.

- MalCare wyczyści Twoją witrynę w mniej niż 60 sekund . Nie musisz podnosić biletu. Nie musisz czekać w kolejce. Nie musisz przekazywać danych logowania do swojej witryny wtyczce innej firmy.

- Nie tylko to, wtyczka wykracza poza każdy zakamarek, szukając ukrytego złośliwego oprogramowania. Znajduje każdy złośliwy skrypt obecny w Twojej witrynie.

- Wykorzystuje nietradycyjne metody do wykrywania nowego i dobrze ukrytego złośliwego oprogramowania . Dokładnie analizuje zachowanie kodu, aby zidentyfikować złośliwe zamiary. Pomaga to również upewnić się, że dobry kod nie jest oznaczany jako zły .

- Robi to wszystko w ciągu kilku minut .

Wyczyśćmy infekcję wp-feed.php za pomocą MalCare.

Krok 1: Zainstaluj i aktywuj MalCare Security na swojej stronie WordPress.

Krok 2: Z menu pulpitu nawigacyjnego wybierz MalCare. Wpisz swój adres e-mail i kliknij Zabezpiecz witrynę teraz .

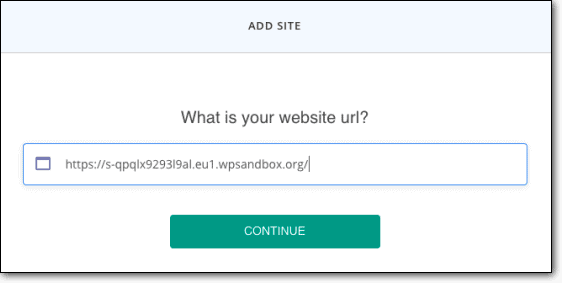

Krok 3: Na następnej stronie zostaniesz poproszony o podanie hasła, a następnie adresu URL .

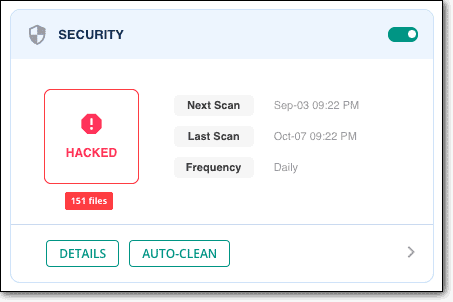

MalCare natychmiast rozpocznie skanowanie Twojej witryny. Celem jest znalezienie każdego pojedynczego wystąpienia złośliwego kodu obecnego w Twojej witrynie.

Oznacza to, że nie tylko wykryje pliki wp-feed.php i wp-tmp.php, ale także cały złośliwy kod infekujący pliki WordPress, w tym instancje ukryte w pliku function.php.

Możesz mieć pewność, że wtyczka znajdzie również każdy backdoor obecny w Twojej witrynie, aby zapobiec ponownym infekcjom.

Po znalezieniu złośliwych skryptów wtyczka powiadomi Cię o tym.

Następnie musisz wyczyścić witrynę.

Należy pamiętać , że usuwanie złośliwego oprogramowania MalCare jest funkcją premium. To jedyna dostępna wtyczka do natychmiastowego usuwania złośliwego oprogramowania. Za 99 USD rocznie możesz czyścić jedną witrynę tyle razy, ile chcesz, i mieć pewność najlepszej możliwej ochrony. Dowiedz się więcej o cenach MalCare .

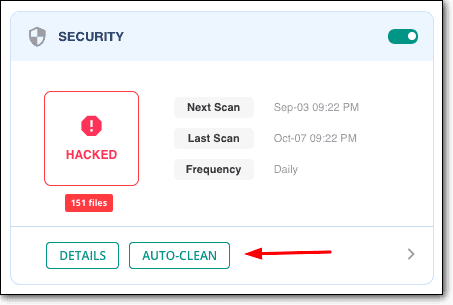

Krok 4: Aby usunąć każdy ślad wp-feed.php ze swojej witryny, wystarczy kliknąć przycisk Auto-Clean .

MalCare natychmiast rozpocznie czyszczenie Twojej witryny.

To wszystko, ludzie. W ten sposób czyścisz swoją witrynę za pomocą wtyczki.

2. Ręcznie usuń złośliwe oprogramowanie WP-Feed.php (trudny sposób)

Ręczne usunięcie infekcji jest dość trudne, ponieważ w przypadku tego typu infekcji jest wiele ruchomych elementów.

- Haker przesyła dwa złośliwe pliki – wp-feed.php i wp-tmp.php. Aby rozpocząć, musisz je usunąć. To chyba jedyny łatwy kawałek.

- Infekcja rozprzestrzenia się na inne pliki WordPress, w tym na plik function.php. To trudne, bo kto wie, gdzie rozprzestrzeniła się infekcja.

- Znalezienie całego złośliwego kodu zajmie Ci wiele godzin.

- Rozpoznanie złośliwego kodu jest trudne, ponieważ są one dobrze zamaskowane i wyglądają jak zwykłe fragmenty kodu.

- Niektóre znane szkodliwe kody, takie jak „eval(base64_decode)”, mogą być częścią legalnych wtyczek. Nie są wykorzystywane w złośliwy sposób. W związku z tym usunięcie kodu wpłynie na wtyczkę, a nawet może spowodować uszkodzenie witryny.

- Istnieje dość duża szansa, że przegapisz fragmenty kodu, które mogą prowadzić do ponownej infekcji.

Dlatego ręczne usuwanie nie jest wcale skuteczne.

Jeśli jednak nadal chcesz to zrobić, wykonaj pełną kopię zapasową swojej witryny. Jeśli przypadkowo coś usuniesz i zepsujesz swoją witrynę, możesz szybko przywrócić ją do normalnego stanu.

Oto lista najlepszych usług tworzenia kopii zapasowych, które możesz wybrać.

A oto artykuł, który pomoże Ci ręcznie usunąć złośliwe oprogramowanie – zhakowany WordPress. Po prostu przejdź do sekcji „Jak ręcznie wyczyścić zhakowaną witrynę WordPress” .

Twoja witryna jest teraz wolna od infekcji, ale daleko jej do bezpieczeństwa. Hakerzy mogą nadal atakować Twoją witrynę i próbować ją zainfekować. Musisz upewnić się, że Twoja witryna jest chroniona przed przyszłymi infekcjami. Ale zanim do tego przejdziemy, przyjrzyjmy się wpływowi infekcji wp-feed.php i wp-tmp.php.

Wpływ infekcji złośliwym oprogramowaniem wp-temp.php

Nie trzeba dodawać, że obecność złośliwego oprogramowania wp-feed.php i wp-tmp.php może mieć niszczący wpływ na Twoją witrynę.

Witryny, które zostały zainfekowane wp-temp.php, często ponoszą następujące konsekwencje:

- Zauważysz skok współczynnika odrzuceń i spadek czasu, jaki odwiedzający spędzają na Twojej stronie.

- Wyskakujące reklamy sprawią, że Twoja witryna będzie ciężka i bardzo powolna .

- Nikt nie lubi powolnej witryny, więc odwiedzający prawdopodobnie klikną przycisk Wstecz , zanim strony załadują się w przeglądarce. To będzie miało efekt domina.

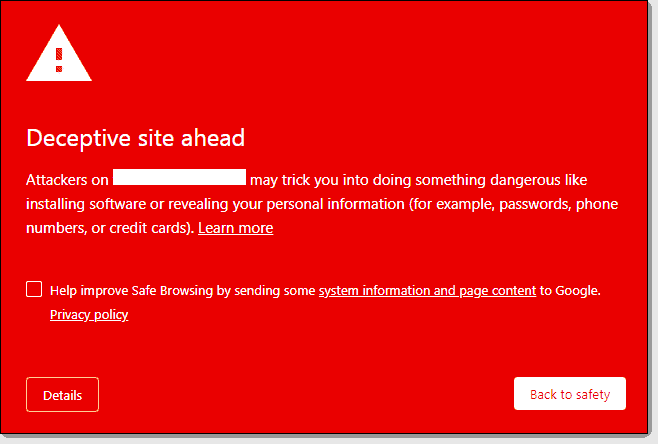

- Wyszukiwarki zauważą, jak szybko ludzie opuszczają Twoją witrynę. Dojdą do wniosku, że nie oferujesz tego, czego szukają użytkownicy. Twoja pozycja w wyszukiwarce spadnie .

- Oznacza to, że cały wysiłek, czas i pieniądze, które mogłeś wydać na wyższą pozycję w SERP , są zmarnowane .

- Zhakowane witryny są umieszczane na czarnej liście Google i zawieszane przez dostawców usług hostingowych. Ponadto, jeśli zaatakowane witryny wyświetlają reklamy Google, konto AdWords zostanie zawieszone. To wszystko spowoduje dalsze utrudnienia w ruchu.

- Co więcej, zhakowane strony internetowe muszą zostać wyczyszczone, co może być kosztowną sprawą, jeśli nie używasz odpowiednich narzędzi.

Dobra wiadomość jest taka, że wiesz, że Twoja witryna została zaatakowana przez hakerów. Dlatego możesz go wyczyścić i zatrzymać uderzenie.

Jak chronić swoją witrynę przed złośliwym oprogramowaniem wp-feed.php w przyszłości?

Wielu naszych czytelników mogło próbować usunąć złośliwe oprogramowanie wp-feed.php ze swoich witryn, tylko po to, by odkryć, że złośliwe oprogramowanie wciąż powraca.

Dzieje się tak, ponieważ w Twojej witrynie jest zainstalowany backdoor. Większość backdoorów jest wyjątkowo dobrze zamaskowana, tak bardzo, że mogą zostać pominięte jako legalny kod przez programistów-amatorów.

W poprzedniej sekcji wyjaśniliśmy, że hakerzy wstawiają do kodu Twojej witryny dwa pliki, wp-feed.php i wp-tmp.php. Plik wp-tmp.php działa jako backdoor. Jeśli otworzysz plik, znajdziesz skrypt, który wygląda mniej więcej tak –

$p = $WYMAGANIE$#91;”m”]; eval(base64_decode ($p));

Dobrą wiadomością jest to, że możesz chronić swoją witrynę przed przyszłymi próbami włamań, podejmując następujące środki:

1. Usuń zerowane oprogramowanie i przestań ich używać

Jeśli używasz zerowanej wtyczki lub motywu w swojej witrynie, usuń ją natychmiast .

Hakerzy uzyskali dostęp do Twojej witryny za pomocą zerowanego oprogramowania. Bez względu na to, jak dobrze wyczyścisz swoją witrynę, jeśli nie usuniesz zerowanego oprogramowania, hakerzy znajdą drogę do Twojej witryny i zaimplantują złośliwe oprogramowanie.

Jeśli zezwoliłeś swoim użytkownikom na instalowanie wtyczek i motywów, upewnij się, że nigdy nie używają zerowanego oprogramowania.

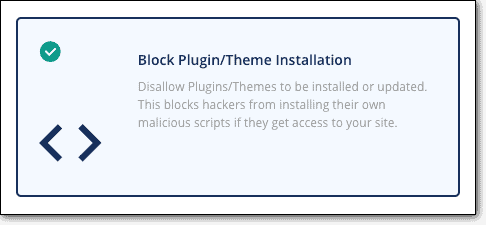

W rzeczywistości lepiej jest poćwiczyć, aby całkowicie uniemożliwić instalację wtyczek i motywów za pomocą MalCare.

Wszystko, co musisz zrobić, to zalogować się do pulpitu nawigacyjnego MalCare, wybrać swoją stronę internetową, kliknąć Zastosuj wzmocnienie i włączyć Zablokuj instalację wtyczki/motywu .

2. Zwiększ bezpieczeństwo swojej witryny

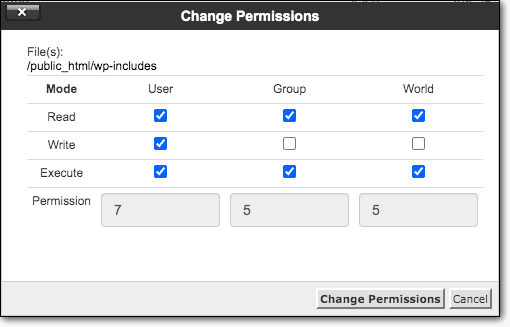

Możesz uniemożliwić hakerom umieszczanie złośliwych plików, takich jak wp-feed.php, w folderach WordPress, zmieniając uprawnienia do plików .

Uprawnienia do plików to zestaw reguł określających, kto może uzyskiwać dostęp do których plików. Możesz zablokować użytkownikom możliwość wprowadzania modyfikacji w folderze wp-includes. Aby dokładniej zrozumieć uprawnienia do plików, zapoznaj się z tym przewodnikiem: Uprawnienia do plików WordPress.

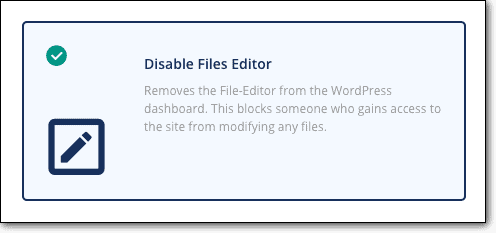

Możesz także uniemożliwić hakerom modyfikowanie motywu, wyłączając edytor plików . Zapobiegnie to umieszczaniu wyskakujących reklam w Twojej witrynie. Możesz to zrobić ręcznie, ale jest to ryzykowne i niezalecane.

Jeśli masz już zainstalowany program MalCare na swojej stronie, wystarczy kliknąć przycisk, aby wyłączyć edytor plików.

Dowiedz się więcej o hartowaniu WordPressa.

3. Aktualizuj swoją witrynę

Podobnie jak każde inne oprogramowanie, wtyczki i motywy WordPress mają luki w zabezpieczeniach. Kiedy programiści dowiadują się o tej luce, szybko tworzą łatkę i publikują ją w formie aktualizacji.

Opóźnienia we wdrażaniu aktualizacji stanowią zagrożenie dla Twojej witryny.

Hakerzy są dobrzy w wykorzystywaniu luk w zabezpieczeniach . W rzeczywistości zawsze szukają stron internetowych z lukami w zabezpieczeniach, aby móc je wykorzystać do uzyskania dostępu do witryny i zainfekowania jej złośliwym oprogramowaniem.

Dlatego nigdy nie opóźniaj aktualizacji.

Możesz dowiedzieć się więcej o aktualizacjach zabezpieczeń tutaj – Aktualizacje zabezpieczeń WordPress.

Oto przewodnik, który pomoże Ci aktualizować witrynę – Jak zaktualizować WordPress.

4. Egzekwuj użycie silnych poświadczeń

Najłatwiejszym sposobem uzyskania dostępu do Twojej witryny jest skorzystanie ze strony logowania.

Haker musi tylko pomyślnie odgadnąć dane uwierzytelniające użytkownika. W rzeczywistości projektują boty, które mogą wypróbować setki kombinacji nazw użytkowników i haseł w ciągu kilku minut. Jeśli Ty lub któryś z członków Twojego zespołu używasz łatwych do odgadnięcia danych uwierzytelniających, takich jak „admin” i „hasło123”, włamanie na Twoją stronę zajmie botom 2 sekundy. Nazywa się to atakiem brutalnej siły.

Ważne jest, aby każdy użytkownik Twojej witryny używał unikalnych nazw użytkownika i silnych haseł.

Możesz nawet wyjść poza to i wdrożyć kilka środków w celu ochrony swojej strony logowania. Zebraliśmy listę środków bezpieczeństwa logowania WordPress, które możesz podjąć.

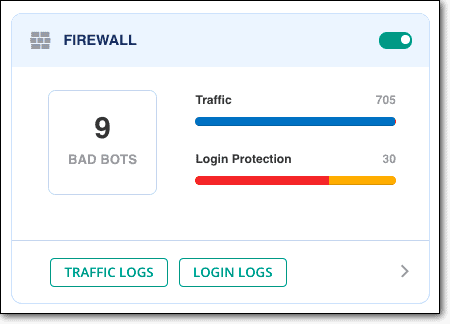

5. Użyj zapory sieciowej

Czy nie byłoby wspaniale, gdybyś mógł uniemożliwić hakerom nawet wylądowanie na Twojej stronie internetowej?

Zapora sieciowa to narzędzie, którego potrzebujesz.

Bada ruch , który chce uzyskać dostęp do Twojej witryny. Jeśli wykryje, że ruch pochodzi ze złośliwego adresu IP, zapora natychmiast zablokuje ruch.

W ten sposób filtruje hakerów i boty.

Oto lista najlepszych zapór ogniowych WordPress, które możesz aktywować w swojej witrynie.

Jeśli jednak korzystasz z MalCare, masz już aktywną zaporę ogniową w swojej witrynie.

Co następne?

Pokazaliśmy Ci, jak wyczyścić witrynę i jak zapewnić, że nigdy więcej nie zostaniesz zhakowany.

Porada, która naszym zdaniem uchroni Twoją witrynę przed wieloma katastrofami, brzmi: regularnie twórz kopie zapasowe swojej witryny.

Niezależnie od tego, czy Twoja witryna nagle zgłasza błąd, czy jest zepsuta, kopia zapasowa pomoże Ci szybko i tymczasowo naprawić witrynę.

Jeśli subskrybujesz MalCare Security, możesz również skorzystać z dodatku do tworzenia kopii zapasowych za dodatkową opłatą. Skontaktuj się z nami, aby dowiedzieć się więcej.

Wypróbuj wtyczkę MalCare Security !