Zabezpiecz swoją witrynę za pomocą Let's Encrypt!

Opublikowany: 2016-11-22Let's Encrypt to inicjatywa, która zapewnia darmowy i zautomatyzowany sposób zabezpieczania ruchu HTTP w Twojej witrynie. Konfiguracja bezpiecznego protokołu HTTPS zawsze była procesem wymagającym zaangażowania i chętnie wesprzemy wszelkie wysiłki, które sprawią, że cały proces będzie prostszy i prostszy dla ludzi.

Ogólnie rzecz biorąc, aby włączyć HTTPS w swojej witrynie, musisz uzyskać certyfikat bezpieczeństwa z urzędu certyfikacji (CA). Urząd certyfikacji jest uważany za zaufaną stronę trzecią, która może zweryfikować tożsamość witryny przed odwiedzającymi. Certyfikat bezpieczeństwa (zwany również certyfikatem SSL) jest instalowany na serwerze sieciowym i zapewnia dwie funkcje: a) Szyfruje cały ruch HTTP między Twoją witryną a odwiedzającymi b) Uwierzytelnia tożsamość Twojej witryny, aby odwiedzający wiedzieli, że są nie odwiedzanie fałszywego.

Zabezpieczenie tożsamości witryny i ruchu odwiedzających jest tu oczywistą korzyścią, ale jest też kilka innych, które wymagają dalszych wyjaśnień.

Przed Let's Encrypt musiałeś wybrać typ certyfikatu, który chciałeś, co było nieco mylące dla użytkowników nie zaznajomionych z systemami kluczy publicznych, następnie musiałeś wygenerować klucze, podpisać żądanie wygenerowania certyfikatu i wreszcie wydać znaczną kwotę pieniędzy na zakup jednego.

Czekaj, ale co to jest SSL?

Secure Sockets Layer lub SSL to protokół kryptograficzny, który zabezpiecza komunikację w sieci. Zapewnia prywatność komunikacji, co oznacza, że dane wymieniane między dwiema stronami są szyfrowane i nie mogą być podsłuchiwane przez osoby trzecie. Uwierzytelnia również tożsamość stron komunikujących się, zwykle serwera, za pomocą certyfikatu SSL, o którym wspomnieliśmy wcześniej.

Jak sprawdzić, czy witryna jest bezpieczna?

Strony internetowe zabezpieczone protokołem SSL można łatwo zidentyfikować za pomocą kilku rzeczy:

- Obok adresu URL znajduje się zielona ikona kłódki (w zależności od używanej przeglądarki)

- Adres URL zaczyna się od https zamiast http.

Certyfikaty SSL mają jednak również datę ważności. Po upływie tej daty komunikacja przestaje być bezpieczna i konieczne jest odnowienie certyfikatu. Możesz łatwo sprawdzić, czy certyfikat SSL Twojej witryny wygasł, czy nie, klikając najpierw ikonę kłódki i w zależności od używanej przeglądarki wykonaj następujące czynności:

W przeglądarce Firefox kliknij przycisk strzałki po prawej stronie, a następnie łącze Więcej informacji . Na koniec kliknij przycisk Wyświetl certyfikat pod zakładką Bezpieczeństwo , aby wyświetlić szczegóły certyfikatu.

Jeśli używasz przeglądarki Chrome, kliknij łącze Szczegóły , a następnie przycisk Wyświetl certyfikat na karcie Przegląd zabezpieczeń .

W sekcji Okres ważności znajdują się dwie daty związane z certyfikatem. Data wydania i data ważności . Pierwsza to data aktywacji certyfikatu, druga to data jego wygaśnięcia. Jeśli minął termin ważności, certyfikat wymaga odnowienia, a komunikacja nie jest już bezpieczna!

Po co dbać o SSL?

Cóż, jest wiele powodów! Zabezpieczanie komunikacji między Twoją witryną a odwiedzającymi, uwierzytelnianie tożsamości Twojej witryny, zapewnienie integralności danych między przeglądarką a serwerem internetowym, a nawet uzyskanie wyższego rankingu SEO.

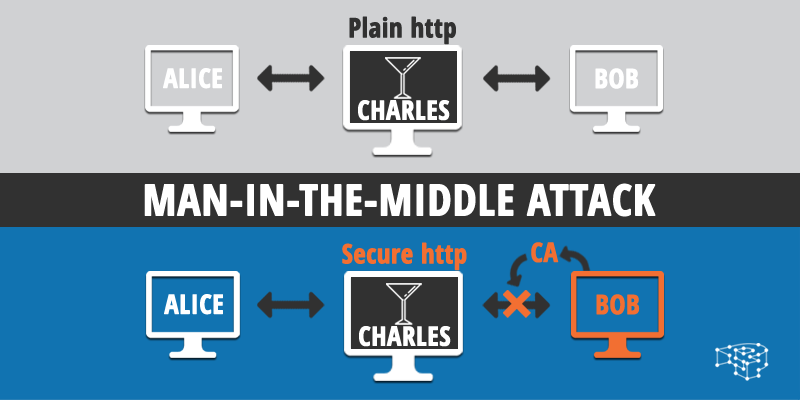

Bezpieczna komunikacja i uwierzytelniona tożsamość brzmią jak miłe rzeczy, ale przed czym chronią Twoją witrynę? Dla niektórych koncepcja może wydawać się mglista. W rzeczywistości ci dwaj współpracują ze sobą, walcząc prawdopodobnie z jedną z najbardziej klasycznych metod ataku udokumentowanych w bezpieczeństwie komputerowym. Atak „man-in-the-middle” (lub w skrócie MitM).

Załóżmy, że mamy witrynę obsługiwaną przez Alicję, którą odwiedza Bob (atak działa również na różne usługi, nie tylko na witryny). Na razie w porządku. Jest też taki zły facet o imieniu Charles (źli ludzie w ochronie komputerowej są zwykle nazywani z jakiegoś powodu Charles. Przychodzą mi na myśl wytrawne martini i tajne kryjówki).

Charles, używając wielu różnych technik, które są zbyt skomplikowane, by omówić je w tym artykule, przejmuje kontrolę nad kanałem komunikacji między Alicją i Bobem. Siedzi cicho i niewidocznie między nimi.

Kiedy Bob odwiedza witrynę Alicji, myśli, że wysyła i odbiera dane od Alicji. W rzeczywistości dane, które wysyła, przechodzą przez Charlesa, który z kolei przekazuje je Alice (upewniając się przed tym, by je przechowywać lub manipulować nimi w jakiś nikczemny sposób). Gdy witryna Alicji odpowiada, dane są ponownie przekazywane od Karola do Boba. To dokładnie tak, jak posiadanie potężnego podsłuchu. Oprócz możliwości przechowywania poufnych danych, takich jak e-maile, hasła i karty kredytowe, Charles może nawet podszywać się pod fragmenty witryny Alicji lub sesji przeglądania Internetu przez Boba.

Widzimy więc, gdzie na ratunek przychodzą nasi dwaj sojusznicy SSL, uwierzytelniona tożsamość i bezpieczna komunikacja!

Gdy Twoja witryna jest chroniona przez SSL, ataki typu Man-in-the-middle stają się znacznie trudniejsze do przeprowadzenia. Kiedy Bob łączy się z witryną Alicji, otrzymuje certyfikat serwera i weryfikuje go względem urzędu certyfikacji. Po zweryfikowaniu certyfikatu serwer i klient wymieniają dodatkowe informacje, a następnie rozpoczyna się komunikacja danych (np. jakiego rodzaju szyfru będą używać, proces zwany uzgadnianiem). Gdyby Charles próbował podszyć się pod Alicję, wysyłając Bobowi swój własny klucz publiczny, nie posunąłby się zbyt daleko. Wewnątrz certyfikatu znajduje się ciąg danych zwany podpisem cyfrowym, który zapewnia integralność pliku. Jeśli jakakolwiek część certyfikatu ulegnie zmianie, zmieni się również podpis.

Jeśli więc Karol spróbuje zmienić klucz publiczny, CA odrzuci certyfikat i powiadomi Boba (ponieważ podpis cyfrowy obliczony przez CA nie byłby zgodny z bieżącym podpisem na certyfikacie). Ponieważ Charles nie ma klucza prywatnego Alicji, nie może odszyfrować komunikacji. Jedynym sposobem, aby Charles mógł cokolwiek zrobić, jest próba skompromitowania również serwerów CA.

Ale oprócz ochrony przed pijącymi martini złoczyńcami, poprawia to również Twój ranking SEO! Według wpisu na blogu Google Webmasters autorstwa Zineba Ait Bahajji i Gary'ego Illyesa, jako sygnał rankingowy używany jest protokół HTTPS:

„ Zaobserwowaliśmy pozytywne wyniki, więc zaczynamy używać protokołu HTTPS jako sygnału rankingowego. Na razie to tylko bardzo lekki sygnał. Jednak z czasem możemy zdecydować się na jej wzmocnienie, ponieważ chcielibyśmy zachęcić wszystkich właścicieli witryn do przejścia z HTTP na HTTPS, aby zapewnić wszystkim bezpieczeństwo w sieci. “

Ponadto od września blog Google Security ogłosił, że przeglądarka Chrome zacznie wyraźnie oznaczać witryny jako „Niezabezpieczone”. Odbywa się to w celu „przejścia w kierunku bezpieczniejszej sieci” i podniesienia świadomości użytkowników.

Jak to wszystko działa?

Do tej pory rozmawialiśmy o certyfikatach SSL io tym, jak ważne są one w zapewnianiu bezpieczeństwa i uwierzytelniania tożsamości. W tej sekcji zakasujemy rękawy i zagłębimy się w sedno sprawy!

SSL działa przy użyciu systemu zwanego infrastrukturą klucza publicznego (lub PKI w przypadku sortowania).

PKI to system bezpieczeństwa komputerowego używany do rozwiązania problemu bezpiecznej komunikacji w niezabezpieczonej sieci. Mówiąc najprościej, jeśli Alicja i Bob chcą bezpiecznie komunikować się przez Internet, muszą wymienić pewnego rodzaju klucz szyfrowania. Ale jeśli to zrobią, a ktoś, kto jest pomiędzy nimi i posiada komputer, dostanie ten klucz, będzie mógł odczytać całą przyszłą komunikację! (może to nie być osoba typu Charles; administratorzy systemu ze względu na charakter swojej pracy mają również dostęp do wszystkich danych w postaci zwykłego tekstu przechodzących przez ich serwery).

Może się to wydawać paradoksalnym problemem, ale można go rozwiązać za pomocą nie tylko jednego, ale pary kluczy. Publiczny i prywatny:

- Alicja i Bob wymieniają się swoimi kluczami publicznymi . Ponieważ są one publiczne, można je bez obaw przesyłać przez niezabezpieczoną sieć. W rzeczywistości publikowanie ich publicznie jest ich przeznaczeniem!

- Alicja następnie szyfruje wiadomość, którą chce wysłać do Boba, używając swojego klucza prywatnego za pomocą klucza publicznego Boba .

- Bob otrzymuje wiadomość i odszyfrowuje ją przy użyciu swojego klucza prywatnego z kluczem publicznym Alicji .

Klucze prywatne są zwykle przechowywane lokalnie na komputerze (lub na dysku USB lub w miejscu, w którym wiesz, że są bezpieczne). Bez względu na to, kto czyta Twoją pocztę e-mail lub komunikację sieciową, otrzymają tylko zniekształcony tekst bez Twojego klucza prywatnego.

Innym użytecznym aspektem szyfrowania kluczem publicznym jest pojęcie podpisu cyfrowego. Wspomnieliśmy o tym wcześniej, kiedy Charles próbował manipulować certyfikatem.

Gdy Alicja wyśle wiadomość do Boba, może również podpisać ją cyfrowo za pomocą swojego klucza prywatnego. Gwarantuje to, że wiadomość jest rzeczywiście wysłana przez Alicję, a nie przez nikogo innego. Podpis cyfrowy jest w rzeczywistości długim ciągiem liczb szesnastkowych obliczanych na podstawie informacji zawartych w certyfikacie. Nawet jeśli w certyfikacie zmieni się jeden bajt, zmieni się również podpis cyfrowy, a urząd certyfikacji go odrzuci.

Certyfikat SSL to po prostu plik danych, który jest instalowany w systemie (zazwyczaj na serwerze WWW) i działa w ten sam sposób. Szyfruje komunikację i zapewnia tożsamość podmiotu (w naszym przypadku strony internetowej). Zawiera informacje takie jak:

- imię i nazwisko właściciela certyfikatu

- adres e-mail

- okres ważności

- w pełni kwalifikowana nazwa domeny serwera WWW

- klucz publiczny właściciela

- podpis cyfrowy, który gwarantuje, że certyfikat nie został w żaden sposób zmieniony.

Wykorzystuje wszystkie te informacje, aby skutecznie powiązać podmiot/organizację z tym systemem.

Certyfikat można wystawić na dwa sposoby. Pierwszym jest podpisanie go samodzielnie (z podpisem własnym), a drugim jest uzyskanie go za pośrednictwem urzędu certyfikacji (zaufany).

Jaka jest różnica między certyfikatem z podpisem własnym a certyfikatem zaufanym?

Certyfikat z podpisem własnym zapewnia ten sam poziom szyfrowania, co certyfikat zaufany, ale nie gwarantuje tożsamości właściciela. Jest używany głównie do testowania lub w lokalnej infrastrukturze sieciowej, gdzie nie ma pilnej potrzeby posiadania właściciela związanego z systemem.

Z drugiej strony zaufany certyfikat zapewnia zarówno szyfrowanie, jak i uwierzytelnianie tożsamości. Certyfikat jest wystawiany przez firmę zewnętrzną (CA), która weryfikuje tożsamość właściciela certyfikatu za pomocą wielu testów w tle.

Oznacza to, że musisz zaufać CA. A co, jeśli jest nieuczciwy i skąd można wiedzieć?

To z pewnością może się zdarzyć i zdarzało się to wielokrotnie w przeszłości. Ponieważ jest to rzeczywiście kwestia zaufania, jedynym rozwiązaniem jest upewnienie się, że urząd certyfikacji, z którego korzystasz, jest znaną i uznaną, szanowaną organizacją. Urzędy certyfikacji pobierają opłaty za wystawienie certyfikatu (zwykle od 10 dolarów do sumy trzycyfrowej), ale nie należy wpadać w pułapkę myślenia, że drogi urząd certyfikacji oznacza większe zaufanie i bezpieczeństwo!

Jak zabezpieczyć swoją witrynę za pomocą SSL za pomocą Let's Encrypt

Istnieje wiele sposobów na wygenerowanie certyfikatu Let's Encrypt i zainstalowanie go na serwerze WWW. Proces zależy od tego, czy będziesz pracować w powłoce Unix, czy nie, jakiego typu serwer WWW używasz itp. Przejdź do strony Let's Encrypt's Getting Started w przeglądarce, aby uzyskać więcej informacji.

Jeśli jesteś już klientem Pressidium, sprawy nie mogą być prostsze!

Najpierw zaloguj się do swojego konta Pressidium Portal:

- Kliknij zakładkę Certyfikaty SSL .

- Kliknij przycisk Wygeneruj bezpłatny certyfikat Let's Encrypt .

- Wybierz witrynę, na której chcesz zainstalować certyfikat, wybierając ją z menu rozwijanego Zainstaluj Let's Encrypt .

- Na koniec kliknij przycisk Utwórz i zainstaluj certyfikat SSL i gotowe!

Aby sprawdzić, czy SSL jest włączony w Twojej witrynie, otwórz przeglądarkę i odwiedź adres URL witryny, używając https w adresie. Jeśli Twoja przeglądarka wyświetla znajomy zielony znak Bezpiecznej kłódki, jesteś w biznesie!

Twój nowy certyfikat Let's Encrypt ma 90 dni, ale automatycznie odnowi się. Możesz także zarządzać i instalować własne zakupione certyfikaty z Portalu. Przeczytaj ten post w Bazie wiedzy, aby dowiedzieć się wszystkiego na ten temat!

Bezpieczeństwo to proces, a nie rozwiązanie pod klucz

Trudna prawda jest taka, że nie możesz po prostu czegoś kupić lub zainstalować oprogramowania i zapomnieć o nim, myśląc, że pomyślnie rozwiązałeś wszystkie problemy związane z bezpieczeństwem. Bezpieczeństwo komputerowe to ogromna zagadka, która obejmuje mechanizmy techniczne, polityki, komputery, a przede wszystkim ludzi i psychologię człowieka! Musisz poprawnie ułożyć wszystkie elementy układanki i stale się do niej starać. Jest to proces, a nie rozwiązanie „pod klucz”.

Czynnik ludzki to coś, co było wielokrotnie wykorzystywane przez wrogich użytkowników. Popieramy w 100% każdą inicjatywę, która ma na celu informowanie, dostarczanie narzędzi i podnoszenie świadomości społecznej na temat bezpieczeństwa w Internecie. W przyszłych postach zagłębimy się w aspekty bezpieczeństwa WordPressa głębiej i dokładniej. WordPress jest używany przez ludzi i korporacje do dostarczania wartości i jedzenia na stole dla wielu. Incydenty związane z bezpieczeństwem nie dotyczą już szpecenia witryn internetowych i cybergraffiti, ale mają namacalny wpływ na życie innych osób. I to jest coś, co traktujemy bardzo poważnie.