Zabezpieczanie aplikacji internetowych: strategie i najlepsze praktyki

Opublikowany: 2024-06-24- Zrozumienie zagrożeń aplikacji internetowych

- Najlepsze praktyki dotyczące zabezpieczania aplikacji internetowych

- Wniosek

Bezpieczeństwo aplikacji internetowych jest ważniejsze, ponieważ Internet odgrywa kluczową rolę w nowoczesnych operacjach biznesowych. Zagrożenia cybernetyczne stale ewoluują, co sprawia, że organizacje muszą nadać priorytet środkom bezpieczeństwa.

Aplikacje internetowe są bramami do wrażliwych danych, co czyni je celem dla złośliwych osób. Sektor cyberbezpieczeństwa ciągle się zmienia, wraz z pojawieniem się nowych wektorów ataków i luk w zabezpieczeniach. Bardzo ważne jest przyjęcie proaktywnego i kompleksowego podejścia do bezpieczeństwa.

Możesz także przeczytać więcej: Przewodnik bezpieczeństwa WordPress dla początkujących 2024

Zrozumienie zagrożeń aplikacji internetowych

Znajomość charakteru krajobrazu zagrożeń jest ważna dla zabezpieczania aplikacji internetowych. Zagrożenia obejmują różne rodzaje luk, które mogą zagrozić integralności i bezpieczeństwu tych aplikacji.

Rozpoznanie tych zagrożeń pozwala organizacjom wdrożyć odpowiednie środki bezpieczeństwa i ograniczyć ryzyko. Poniżej znajdują się najczęstsze zagrożenia dla aplikacji internetowych:

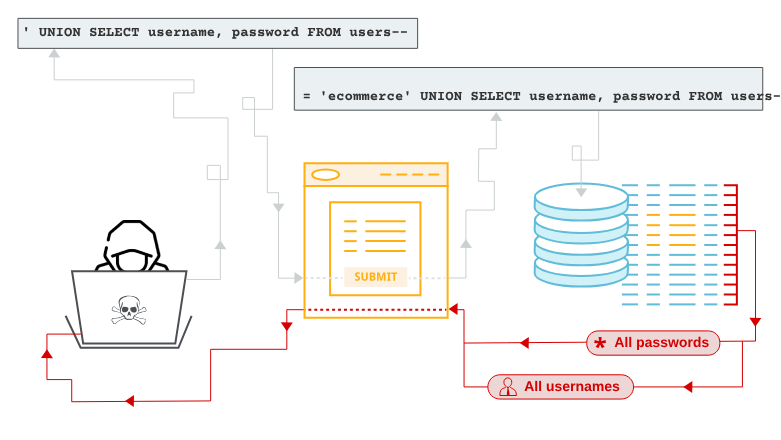

Ataki wtryskowe

Są to najbardziej rozpowszechnione i niebezpieczne zagrożenia. Występują, gdy w ramach zapytania lub polecenia wysyłane są niezaufane łącza lub dane. SQL to najczęstszy atak polegający na wstrzyknięciu, który ma miejsce, gdy do manipulowania bazą danych wykorzystywane są złośliwe zapytania SQL. Aby wykorzystać podatne na ataki aplikacje, osoby atakujące mogą również używać skryptów między witrynami lub wstrzykiwania poleceń.

Luki w zabezpieczeniach uwierzytelniania i zarządzania sesją

Słabe uwierzytelnianie i słabe zarządzanie sesjami również narażają aplikacje internetowe na zagrożenia. Występują trzy kluczowe luki w zabezpieczeniach:

- Słabe hasła: hakerzy mogą z łatwością śledzić proste lub ponownie użyte hasła. Dzięki temu mają nieograniczony, nieupoważniony dostęp.

- Przejmowanie sesji: złośliwe osoby mogą również podszywać się pod legalnych użytkowników, kradnąc lub fałszując pliki cookie sesji.

- Niepewne generowanie tokenów: osoby atakujące mogą złamać łatwo przewidywalne tokeny sesji, dając im dostęp do poufnych informacji.

Błędna konfiguracja zabezpieczeń

Dzieje się tak głównie wtedy, gdy ustawienia zabezpieczeń nie są prawidłowo skonfigurowane lub pozostają domyślne. Używanie domyślnych danych uwierzytelniających, takich jak nazwy użytkownika i hasła, w aplikacjach internetowych sprawia, że stają się one łatwiejszym celem. Podobnie włączenie niepotrzebnych funkcji może zagrozić bezpieczeństwu aplikacji internetowych. W razie potrzeby hakerzy mogą wykorzystywać funkcje takie jak modele debugowania.

Ekspozycja wrażliwych danych

Dzieje się tak, gdy aplikacje internetowe omyłkowo ujawniają poufne informacje, takie jak dane osobowe, dane uwierzytelniające lub dane karty kredytowej. Choć jest to rzadkie, może się to zdarzyć z powodu niepewnej transmisji danych lub niewłaściwego przechowywania. Hakerzy mogą przechwycić transmisję danych przesyłanych przez sieci bez konfiguracji HTTPS. Podobnie przechowywanie tych szczegółów w postaci zwykłego tekstu lub stosowanie słabych metod szyfrowania może prowadzić do naruszeń.

Ryzyko związane z komponentami stron trzecich

Większość aplikacji internetowych opiera się na komponentach innych firm, zwłaszcza bibliotekach i frameworkach. Organizacje wolą przyspieszać rozwój, zwiększać funkcjonalność i redukować koszty. Chociaż są one korzystne, stwarzają poważne zagrożenia bezpieczeństwa, jeśli nie są właściwie obsługiwane. Niektóre komponenty innych firm zawierają luki, które mogą wykorzystać złośliwe osoby. Problemy te często wynikają z błędów w kodowaniu lub przestarzałych zależności.

Poza tym większość komponentów stron trzecich jest obsługiwana przez społeczności open source lub zewnętrznych programistów. Mogą nie być regularnie aktualizowane, przez co aplikacje internetowe są narażone na podstawowe luki w zabezpieczeniach.

Najlepsze praktyki dotyczące zabezpieczania aplikacji internetowych

1. Przyjęcie mechanizmów silnego uwierzytelniania

Wprowadzenie silnych mechanizmów uwierzytelniania jest kluczem do zapewnienia bezpieczeństwa aplikacji internetowych. Uwierzytelnianie pomaga zweryfikować tożsamość użytkownika przed uzyskaniem dostępu do wrażliwych funkcjonalności lub danych w aplikacji. Słabe mechanizmy mogą prowadzić do nieuprawnionego dostępu i naruszeń danych.

Firmy mogą ulepszyć swoje mechanizmy uwierzytelniania na wiele sposobów. Pierwszym z nich są zasady dotyczące haseł i hashowanie. Wdrożenie silnych zasad haseł pomaga udaremnić ataki typu brute-force i próby odgadnięcia hasła. Hasła powinny być skomplikowane i zawierać kombinację wielkich i małych liter, znaków specjalnych i cyfr. Należy je również zaszyfrować przed zapisaniem.

Drugim mechanizmem uwierzytelniania jest zarządzanie sesją. Zapobiegnie to przejęciu i nieautoryzowanemu dostępowi do zweryfikowanych kont użytkowników. Zasadniczo wiąże się to z przekroczeniem limitu czasu sesji, podczas którego aktywne sesje wygasają automatycznie po pewnym okresie bezczynności.

Trzecim i najskuteczniejszym sposobem uwierzytelniania jest zastosowanie uwierzytelniania wieloskładnikowego. Ta dodatkowa warstwa bezpieczeństwa wymaga od użytkowników sprawdzenia wielu opcji weryfikacji przed uzyskaniem dostępu do swoich kont. Może to być kombinacja haseł i danych biometrycznych. Opcje te zmniejszają ryzyko nieautoryzowanego dostępu.

2. Aktualizuj oprogramowanie i biblioteki

Organizacje powinny także na bieżąco aktualizować swoje oprogramowanie i biblioteki, aby zachować bezpieczeństwo i integralność swoich aplikacji internetowych. Postęp technologiczny oznacza, że dostawcy oprogramowania i społeczności open source udostępniają nowe aktualizacje i poprawki złośliwego kodu ze znanymi lukami w zabezpieczeniach. Brak aktualizacji komponentów oprogramowania na czas naraża aplikacje internetowe na ataki.

Organizacje powinny zacząć od automatyzacji mechanizmów aktualizacji oprogramowania. Wdrożenie automatycznych aktualizacji usprawnia procesy stosowania poprawek i aktualizacji zabezpieczeń. Organizacje powinny używać narzędzi takich jak menedżery pakietów, aby zautomatyzować wykrywanie, pobieranie i instalowanie dostępnych aktualizacji. Zmniejsza to obciążenie zespołów IT.

Organizacje powinny posiadać solidny proces zarządzania poprawkami, który zapewni terminowe aktualizacje stosów aplikacji. Obejmuje to struktury aplikacji, serwery internetowe i biblioteki stron trzecich. Powinni także regularnie monitorować porady dostawców i bazy danych o lukach w zabezpieczeniach, aby być na bieżąco z najnowszymi poprawkami i aktualizacjami, które odpowiadają ich stosowi technologicznemu.

Ważne jest również regularne skanowanie i ocena luk w zabezpieczeniach. Pomaga firmom identyfikować przestarzałe lub podatne na ataki komponenty w stosie aplikacji. Na szczęście zautomatyzowane narzędzia skanujące, takie jak narzędzia do analizy kodu statycznego, mogą pomóc w wykryciu luk w zabezpieczeniach bibliotek oprogramowania.

Podobnie należy je przetestować w kontrolowanym środowisku przed integracją aktualizacji z aplikacjami. Dzięki temu organizacje mogą ocenić wpływ tych aktualizacji na wydajność i funkcjonalność aplikacji internetowych przed ich pełnym wdrożeniem. Testowanie pomaga ograniczyć ryzyko niezamierzonych konsekwencji aktualizacji.

Wreszcie aktualizacje oprogramowania mogą czasami powodować nieoczekiwane problemy, nawet po dokładnym przetestowaniu. Organizacje powinny ustanowić procedury wycofywania zmian i plany awaryjne. Pomaga im to powrócić do początkowego stabilnego stanu w przypadku nieudanych aktualizacji lub nieoczekiwanego zachowania. Posiadanie procedur wycofywania minimalizuje przestoje w przypadku nieoczekiwanych sytuacji awaryjnych.

3. Przeprowadzaj regularne oceny i testy penetracyjne

Regularne oceny to proaktywne podejście do identyfikowania i eliminowania luk w aplikacjach internetowych. Oceny te pomagają ocenić stan bezpieczeństwa aplikacji internetowych. Testy penetracyjne polegają na stworzeniu symulowanego ataku w świecie rzeczywistym na aplikację.

Etyczni hakerzy wykorzystują różne techniki w celu zidentyfikowania możliwych punktów wejścia, z których mogą skorzystać napastnicy. Symulacja różnych scenariuszy ataków pomaga organizacjom uzyskać wgląd w ogólny stan bezpieczeństwa i ustalić priorytety naprawy zidentyfikowanych luk. Znaczenie przeprowadzania takich ocen obejmuje:

- Identyfikacja luk w zabezpieczeniach: oceny te zazwyczaj rozpoczynają się od zidentyfikowania potencjalnych luk w aplikacji. Można zastosować kombinację automatycznych narzędzi do skanowania i ręcznego przeglądu kodu. Zautomatyzowane skanery wykrywają typowe luki, takie jak błędy wtrysku, natomiast ręczne przeglądy kodu dokonują doświadczeni specjaliści.

- Priorytetyzacja ryzyka: Nie wszystkie zagrożenia mają ten sam poziom ryzyka. Oceny bezpieczeństwa pomagają ustalić priorytety zagrożeń. Organizacje mogą identyfikować i skupiać się na łagodzeniu luk stanowiących największe zagrożenie dla integralności systemu.

- Sprawozdawczość i środki zaradcze: Organizacje powinny sporządzić szczegółowy raport po ocenie bezpieczeństwa. W raporcie należy wskazać zidentyfikowane słabe punkty, jeśli takie istnieją, ich poziomy ważności oraz skuteczne procedury zaradcze.

Pamiętaj, że bezpieczeństwo aplikacji internetowych powinno być procesem ciągłym. Organizacje powinny regularnie oceniać i testować swoje systemy. Dzięki temu dostosowują się do stale ewoluujących zagrożeń i luk w zabezpieczeniach. Rozsądne jest ustanowienie kultury ciągłego doskonalenia, która obejmuje ocenę bezpieczeństwa. Pomaga organizacjom utrzymać i ulepszyć stan bezpieczeństwa. Mogą zminimalizować ryzyko naruszeń bezpieczeństwa lub lepiej przygotować się na pojawiające się zagrożenia.

4. Wdrażaj nagłówki zabezpieczeń i politykę bezpieczeństwa treści

Nagłówki bezpieczeństwa i zasady bezpieczeństwa treści to niezawodne środki bezpieczeństwa dla aplikacji internetowych. Opcje te zapewniają dodatkową ochronę przed typowymi lukami w zabezpieczeniach. Zacznijmy od tego, że nagłówki zabezpieczeń to zasadniczo nagłówki odpowiedzi HTTP używane przez aplikacje internetowe do instruowania przeglądarek, jak mają się zachować w określonych sytuacjach.

W ten sposób egzekwują zasady dotyczące transmisji danych i obsługi treści, pomagając łagodzić różne formy ataków. Na przykład protokół HTTP zapewnia interakcję przeglądarek ze stronami internetowymi wyłącznie za pośrednictwem protokołu HTTPS. Zapobiega to przejmowaniu plików cookie i atakom na niższą wersję.

Podobnie polityka bezpieczeństwa treści to solidna strategia bezpieczeństwa, która zapobiega różnorodnemu zakresowi ataków. Określa źródła treści, które mogą być ładowane i uruchamiane przez przeglądarki. Ogranicza to ataki, takie jak skrypty między witrynami i wstrzykiwanie danych.

5. Oczyść i zweryfikuj dane wejściowe

Oczyszczanie i sprawdzanie danych wejściowych pomaga również chronić aplikacje internetowe przed atakami polegającymi na wstrzykiwaniu i innymi formami zagrożeń. Walidacja danych wejściowych gwarantuje, że dane wprowadzone do systemu są zgodne z oczekiwanymi formatami. Z drugiej strony odkażanie usuwa niebezpieczne substancje wejściowe w celu zneutralizowania zagrożeń. Utrzymanie tego podwójnego podejścia pomaga zachować integralność danych. Niektóre z korzyści i najlepszych praktyk oczyszczania i sprawdzania poprawności danych wejściowych obejmują:

- Zapobiega atakom typu „wstrzykiwanie”: Ataki typu „wstrzykiwanie” obejmują luki w zabezpieczeniach SQL, wysyłając złośliwe łącza lub dane za pośrednictwem pól wejściowych. Właściwa walidacja uniemożliwia atakującym wstrzykiwanie szkodliwych kodów. Zapewnia, że dane wejściowe nie zawierają podejrzanych znaków.

- Utrzymuje integralność danych: Walidacja zapewnia również, że dane wejściowe są zgodne z oczekiwanymi formatami i zakresami. Jest to niezbędne do utrzymania integralności danych i zapobiegania nieprawidłowemu działaniu aplikacji.

- Zwiększ bezpieczeństwo i wygodę użytkownika: Walidacja i oczyszczanie poprawiają bezpieczeństwo, ponieważ zapewniają, że aplikacje internetowe przetwarzają tylko prawidłowo sformatowane dane.

Organizacje powinny przestrzegać różnych najlepszych praktyk w zakresie walidacji i oczyszczania danych wejściowych. Na przykład organizacje powinny jasno zdefiniować ograniczenia dla każdej dziedziny. Są to dozwolone znaki, format i typ. Egzekwowanie tych ograniczeń po stronie klienta i serwera gwarantuje, że zostaną wprowadzone tylko prawidłowe dane.

Wniosek

Zabezpieczanie aplikacji internetowych wymaga proaktywnego podejścia i dokładnego zrozumienia zmieniającego się krajobrazu zagrożeń. Wdrożenie solidnych środków cyberbezpieczeństwa, takich jak sprawdzanie poprawności danych wejściowych i niezawodne mechanizmy uwierzytelniania, może znacznie ograniczyć to ryzyko. Poza tym bycie na bieżąco z pojawiającymi się zagrożeniami jest ważne dla utrzymania integralności aplikacji internetowych w obecnym wzajemnie połączonym ekosystemie cyfrowym.

Jako jeden ze współzałożycieli Codeless wnoszę do zespołu wiedzę specjalistyczną w zakresie tworzenia WordPress i aplikacji internetowych, a także doświadczenie w skutecznym zarządzaniu hostingiem i serwerami. Moja pasja zdobywania wiedzy oraz entuzjazm w konstruowaniu i testowaniu nowatorskich technologii napędzają mnie do ciągłego wprowadzania innowacji i doskonalenia.

Ekspertyza:

Tworzenie stron internetowych,

Projektowanie stron,

Administracja systemem Linux,

SEO

Doświadczenie:

15 lat doświadczenia w tworzeniu stron internetowych, opracowując i projektując niektóre z najpopularniejszych motywów WordPress, takich jak Specular, Tower i Folie.

Edukacja:

Posiadam dyplom z fizyki inżynieryjnej oraz tytuł magistra inżyniera z zakresu inżynierii materiałowej i optoelektroniki.

Twittera, Linkedina