Co to jest skanowanie pod kątem luk w zabezpieczeniach i jak to działa?

Opublikowany: 2024-08-15Wyobraź sobie, że budzisz się i w ciągu nocy stwierdzasz, że Twoja witryna została zhakowana. Wyobrażanie sobie tego nie jest zabawne i jest czymś, z czym żadna firma nie chce się zmierzyć. Na szczęście skanowanie pod kątem luk w zabezpieczeniach może działać jako swego rodzaju strażnik Twojej obecności w Internecie.

Ale czym dokładnie jest skanowanie pod kątem luk w zabezpieczeniach? A jak to działa, aby zapewnić bezpieczeństwo Twojej witryny internetowej? Tutaj nauczysz się podstaw skanowania pod kątem luk w zabezpieczeniach, aby wyjaśnić ten proces i pokazać, w jaki sposób to narzędzie — a w szczególności Jetpack — może chronić Twoją witrynę internetową przed potencjalnymi zagrożeniami.

Co to jest skanowanie pod kątem luk w zabezpieczeniach?

Skanowanie pod kątem luk w zabezpieczeniach to niezbędny proces cyberbezpieczeństwa, którego celem jest identyfikacja i ocena potencjalnych słabych punktów w systemie, sieci lub aplikacji, które mogą wykorzystać osoby atakujące. To środek proaktywny. Oznacza to, że wdrażasz to, zanim pojawi się problem.

Wiąże się to z wykorzystaniem zautomatyzowanych narzędzi do skanowania i wykrywania luk w zabezpieczeniach. Wyszukuje takie rzeczy, jak błędy w oprogramowaniu, błędne konfiguracje i inne luki w zabezpieczeniach, którymi mogą zająć się złośliwi uczestnicy.

Zasadniczo skanowanie pod kątem luk w zabezpieczeniach zapewnia firmom kompleksowy wgląd w to, jak podatne na ataki (i co za tym idzie, jak chronione) są ich systemy. Regularnie skanując swoje systemy, firmy mogą zlokalizować i rozwiązać potencjalne problemy, zanim będą mogły zostać wykorzystane.

Skanowania te można wykonać wewnętrznie lub zewnętrznie:

- Skanowania wewnętrzne koncentrują się na identyfikacji luk w sieci organizacji.

- Zewnętrzne skanowanie atakuje systemy i aplikacje dostępne w Internecie.

Skanery podatności mogą również wykonywać zarówno skanowanie uwierzytelnione (wymagające danych logowania), jak i skanowanie nieuwierzytelnione, zapewniając dogłębną ocenę potencjalnych zagrożeń bezpieczeństwa.

Dostępne narzędzia różnią się złożonością i funkcjami, ale o tym za chwilę.

Dlaczego skanowanie pod kątem luk jest kluczowe dla bezpieczeństwa witryny?

Skanowanie pod kątem luk w zabezpieczeniach jest istotnym elementem bezpieczeństwa stron internetowych, stanowiącym pierwszą linię obrony przed potencjalnymi zagrożeniami cybernetycznymi. Ale co sprawia, że jest to tak istotne?

Oto kilka powodów:

Oferuje proaktywne wykrywanie zagrożeń

Skanowanie pod kątem luk w zabezpieczeniach pozwala organizacjom proaktywnie identyfikować słabe punkty bezpieczeństwa i radzić sobie z nimi, zanim haker będzie mógł je wykorzystać. Dzięki ciągłemu monitorowaniu skanery te mogą natychmiast wykryć luki w zabezpieczeniach. Oznacza to, że Twoja firma może wyprzedzić potencjalne zagrożenia i zmniejszyć ryzyko skutecznego cyberataku.

Według OWASP regularne skanowanie pomaga utrzymać „solidny poziom bezpieczeństwa”, odkrywając ukryte wady, które w przeciwnym razie mogłyby pozostać niezauważone. Ciągłe „oczy” na swoje systemy, aplikacje i sieci służą jako przysłowiowa straż na murze zamku.

Pomaga w spełnieniu wymogów zgodności i przepisów

Niektóre branże muszą przestrzegać określonych wymogów regulacyjnych dotyczących luk w zabezpieczeniach witryny. Do kilku popularnych ram zgodności należą PCI DSS i HIPAA. Jednak najbardziej znanym w Internecie jest prawdopodobnie RODO. Każdy z nich wymaga od firm rutynowego skanowania, aby mieć pewność, że wrażliwe dane są zawsze bezpieczne.

Ponosisz odpowiedzialność za dane przetwarzane przez Twoją witrynę. A jeśli występują luki w zabezpieczeniach — a Ty nie zrobiłeś nic, aby je zidentyfikować lub naprawić — możesz ponieść odpowiedzialność.

Jest to opłacalny środek bezpieczeństwa

Wczesne eliminowanie luk w zabezpieczeniach poprzez regularne skanowanie jest znacznie bardziej opłacalne niż radzenie sobie ze skutkami naruszenia bezpieczeństwa danych. Cyberatak, który narusza informacje o klientach, może spowodować znaczne szkody finansowe i reputacyjne. A jeśli prowadzisz małą lub średnią firmę, szkody te mogą spowodować, że wypadniesz z interesu. Płacenie za narzędzia, które mogą pomóc w ograniczeniu ryzyka, jest znacznie bardziej opłacalną opcją.

Usprawnia reakcję na incydenty

Skanery podatności często dostarczają szczegółowe raporty, które podkreślają potencjalne problemy związane z bezpieczeństwem. Dzięki temu znacznie łatwiej jest ustalić, co należy traktować priorytetowo przy usuwaniu luk w zabezpieczeniach. Oznacza to również, że będziesz mieć szybszy współczynnik reakcji na incydenty, co skuteczniej niweluje zagrożenia.

Pomaga utrzymać zaufanie klientów

Ludzie zaczęli oczekiwać, że ich dane osobowe będą chronione. Regularne skanowanie pod kątem luk w zabezpieczeniach pomaga zapewnić bezpieczeństwo Twojej witryny oraz utrzymać zaufanie i lojalność klientów. Naruszenie może zaszkodzić Twojej reputacji, prowadząc do utraty biznesu i zaufania klientów.

Jak działa proces skanowania podatności?

Skanowanie pod kątem luk w zabezpieczeniach to systematyczny proces, który pomaga firmom identyfikować i eliminować słabe punkty bezpieczeństwa na długo przed ich znalezieniem przez szkodliwe osoby.

Oto zestawienie kluczowych etapów procesu skanowania podatności na ataki:

Odkrycie

Pierwszym krokiem w skanowaniu podatności jest wykrycie. Polega na identyfikowaniu i rejestrowaniu wszystkiego, co jest podłączone do sieci. Skaner sprawdza aplikację, host lub sieć i identyfikuje wszystko, co jest z nią połączone. Jest to bardzo ważne, ponieważ gwarantuje, że skaner będzie wiedział o wszystkim, co powinien sprawdzić w przyszłości.

Częścią procesu odkrywania jest wyliczanie. Według EC-Council Cybersecurity Exchange wyliczenie obejmuje identyfikację każdego urządzenia na hoście, otwartych portów, nazw użytkowników, nazw katalogów i nazw udziałów. Po zakończeniu skaner rozpozna potencjalne punkty wejścia atakujących.

Identyfikacja

Po zakończeniu fazy wykrywania skaner przechodzi do fazy identyfikacji. Tutaj szuka luk w zidentyfikowanych zasobach. Robi to poprzez sprawdzenie wersji oprogramowania i konfiguracji w oparciu o bazę danych znanych luk, taką jak ta dostępna za pośrednictwem WPScan.

Może jednak również szukać nieaktualnego oprogramowania, brakujących poprawek, oprogramowania nieprawidłowo skonfigurowanego i innych luk w zabezpieczeniach, które można wykorzystać. W witrynie WordPress na tym etapie zwracane są uwagę na takie rzeczy, jak nieaktualne wtyczki lub motywy lub te, które mają zidentyfikowane wady bezpieczeństwa.

Raportowanie

Po zidentyfikowaniu luk skaner generuje szczegółowy raport. Raport ten zawiera listę wszystkich wykrytych luk, kategoryzuje je według ważności i zawiera zalecenia dotyczące ich naprawy.

Ten typ raportu jest bardzo pomocny, ponieważ może wskazać, na czym należy się skupić i jak zaradzić zidentyfikowanym lukom w zabezpieczeniach. Takie raporty zazwyczaj obejmują możliwe do podjęcia kroki w celu ograniczenia każdej luki. Zawierają jednak przynajmniej listę tego, co i gdzie znaleziono luki. Następnie możesz podjąć szybkie działania naprawcze.

Trwa skanowanie

Skanowanie pod kątem luk w zabezpieczeniach nie jest czynnością jednorazową. Jest to raczej proces ciągły. Regularne skanowanie jest konieczne, aby nadążać za nowymi zagrożeniami, które się pojawiają. I niestety, przyjdą . Rdzeń WordPress, wtyczki i motywy to miejsca, w których mogą pojawiać się luki, dlatego automatyczne, zaplanowane skanowanie może pomóc w utrzymaniu bezpieczeństwa witryny w dłuższej perspektywie.

Różne typy skanerów podatności

Jak już się domyśliłeś, dostępne są różne rodzaje skanerów podatności na zagrożenia, a każdy z nich jest dostosowany do różnych aspektów środowiska IT. Podstawowe typy obejmują aplikację, sieć i host.

Skanery na poziomie aplikacji

Skanery na poziomie aplikacji koncentrują się na identyfikowaniu luk w aplikacjach internetowych, witrynach internetowych i usługach sieciowych. Zostały zaprojektowane do wykrywania problemów często spotykanych w aplikacjach, takich jak wstrzykiwanie SQL, skrypty między witrynami (XSS), złośliwe oprogramowanie i inne luki specyficzne dla sieci.

Skanery te działają poprzez symulowanie ataków na aplikację w celu wykrycia luk w zabezpieczeniach wykorzystywanych przez atakujących.

Oto kilka przykładów skanerów skupiających się na bezpieczeństwie aplikacji:

- Acunetix . To narzędzie oferuje testowanie bezpieczeństwa aplikacji internetowych, w tym głębokie skanowanie aplikacji JavaScript i HTML5.

- Nikt . To narzędzie typu open source specjalizuje się w identyfikowaniu luk w zabezpieczeniach serwerów internetowych i aplikacji, dysponując bazą danych zawierającą ponad 7000 testów.

- Plecak odrzutowy . Chociaż Jetpack oferuje szereg funkcji dla witryn WordPress, jest szczególnie znany ze swoich możliwości bezpieczeństwa. Zawiera narzędzia takie jak monitorowanie przestojów, ochrona przed atakami typu brute-force i automatyczne skanowanie złośliwego oprogramowania.

Skanery sieciowe

Skanery sieciowe identyfikują luki w zabezpieczeniach całej sieci. Skanują wszystkie urządzenia podłączone do sieci, w tym serwery, stacje robocze i sprzęt. W ten sposób mogą wykryć otwarte porty, błędną konfigurację i nieaktualne oprogramowanie. Skanery te zapewniają szeroki wgląd w bezpieczeństwo sieci i raport na temat tego, co należy zmienić, aby sieć była bardziej szczelna.

Jeśli bezpieczeństwo sieci jest dla Ciebie priorytetem, dobrym wyborem będzie narzędzie takie jak Nmap. Jest to szeroko stosowany skaner sieciowy typu open source, który działa szybko i oferuje szczegółowe informacje o zasobach sieci, dostępności hostów i otwartych portach.

Skanery oparte na hoście

Istnieją także skanery oparte na hostach, które koncentrują się na poszczególnych systemach. Skanery te sprawdzają je pod kątem luk w zainstalowanym oprogramowaniu, konfiguracjach systemu operacyjnego i ustawieniach zabezpieczeń. Mogą także dostarczyć informacji o stanie bezpieczeństwa hosta. Po zidentyfikowaniu słabych punktów możesz przystąpić do ich naprawiania.

Nessus to popularny skaner podatności, który obejmuje wiele obszarów, w tym sieci i hosty. Po zakończeniu skanowania udostępnia szczegółowe raporty dotyczące wykrytych luk i problemów ze zgodnością.

Zalety korzystania ze skanera podatności

Dodanie skanowania pod kątem luk w zabezpieczeniach do strategii cyberbezpieczeństwa jest mądrym posunięciem i przynosi wiele korzyści. Tak naprawdę każdy dobrze opracowany plan bezpieczeństwa musi zawierać jakąś funkcję „obserwacji” lub skanowania, aby właściwie reagować na zagrożenia i całkowicie im zapobiegać.

Chociaż Twój zespół mógłby próbować regularnie sprawdzać całe oprogramowanie i systemy pod kątem luk w zabezpieczeniach, nie jest to po prostu realistyczny (ani skuteczny) sposób podejścia do cyberbezpieczeństwa w dzisiejszych czasach. Oto najważniejsze zalety korzystania z automatycznego skanera podatności:

Oszczędzaj czas i pieniądze dzięki automatyzacji

Zautomatyzowane skanowanie podatności pozwala zaoszczędzić dużo czasu i pieniędzy. W przeciwieństwie do skanowania ręcznego, które jest pracochłonne i czasochłonne, zautomatyzowane narzędzia przeprowadzają dokładne skanowanie szybko i dokładnie. Po skonfigurowaniu są całkowicie bezobsługowe. Oznacza to, że Ty lub Twój zespół możecie skupić się na innych krytycznych zadaniach związanych z bezpieczeństwem lub konserwacją witryny.

Nie mówiąc już o oszczędnościach wynikających z zapobiegania atakom. Naruszenia danych mogą być kosztowne, więc oszczędzasz pieniądze na kosztach związanych z naprawą tych problemów i wdrożeniem nowych środków bezpieczeństwa, a także karami prawnymi i utratą klientów.

Skorzystaj z często aktualizowanych baz danych o lukach w zabezpieczeniach

Skanery podatności korzystają z obszernych baz danych znanych luk, które są często aktualizowane w celu uwzględnienia najnowszych zagrożeń. Dzięki temu Twoje systemy są chronione przed najnowszymi lukami w zabezpieczeniach. Oznacza to, że nie musisz osobiście śledzić najnowszych zagrożeń bezpieczeństwa.

Na przykład WPScan oferuje największy katalog znanych luk w zabezpieczeniach WordPress.

Chroń reputację swojej marki i zaufanie klientów

Regularne skanowanie i naprawianie luk pomaga chronić reputację Twojej firmy i utrzymać zaufanie klientów. Naruszenia danych i incydenty związane z bezpieczeństwem mogą z czasem poważnie zaszkodzić Twojej reputacji i podważyć zaufanie klientów. Jeśli więc wykażesz się zaangażowaniem w bezpieczeństwo i ochronę danych, sprawisz, że Twoja firma będzie wyglądać bardziej wiarygodnie w oczach potencjalnych i klientów.

Chronimy Twoją witrynę. Prowadzisz swój biznes.

Jetpack Security zapewnia łatwą w obsłudze, kompleksową ochronę witryny WordPress, w tym kopie zapasowe w czasie rzeczywistym, zaporę sieciową aplikacji internetowych, skanowanie w poszukiwaniu złośliwego oprogramowania i ochronę przed spamem.

Zabezpiecz swoją witrynęJetpack Security: znacznie więcej niż skaner podatności na WordPress

Jetpack Security oferuje kompleksowy zestaw narzędzi zaprojektowanych w celu ochrony Twojej witryny WordPress daleko poza zwykłym skanowaniem pod kątem luk w zabezpieczeniach.

Przyjrzyj się kluczowym funkcjom, które sprawiają, że Jetpack Security jest niezbędnym narzędziem do ochrony stron internetowych – i dlaczego może służyć jako rozwiązanie do skanowania podatności.

1. Zautomatyzowane skanowanie złośliwego oprogramowania i luk w zabezpieczeniach

Jetpack zapewnia skanowanie w czasie rzeczywistym pod kątem złośliwego oprogramowania, zasilane przez wiodącą w branży bazę danych WPScan, o której wspominaliśmy wcześniej, zapewniając ciągłą ochronę przed zagrożeniami. Skaner identyfikuje i usuwa potencjalne luki, takie jak nieaktualne wtyczki. Następnie natychmiast poinformuje Cię, co należy zrobić, aby naprawić znalezione problemy. Po skonfigurowaniu jest to rozwiązanie typu „ustaw i zapomnij”.

2. Rozwiązanie większości problemów jednym kliknięciem

Jedną z wyróżniających się funkcji Jetpack Security jest możliwość naprawienia wielu problemów związanych z bezpieczeństwem jednym kliknięciem. Po wykryciu problemów wystarczy kliknąć przycisk, aby je naprawić. Nie ma potrzeby zagłębiania się w kod. Jest to świetne rozwiązanie dla osób z minimalnym doświadczeniem technicznym lub ograniczonym czasem, który można przeznaczyć na takie procesy.

3. Natychmiastowe powiadomienia e-mail w przypadku wykrycia zagrożeń

Jetpack wysyła natychmiastowe powiadomienia e-mail, jeśli w Twojej witrynie zostaną wykryte jakiekolwiek zagrożenia. Ten system natychmiastowych alertów pomaga Ci być na bieżąco ze stanem bezpieczeństwa Twojej witryny i w razie potrzeby podejmować szybkie działania. Powtórzę jeszcze raz: fakt, że nie musisz logować się do panelu WordPress, aby sprawdzić, czy wystąpił problem – otrzymasz powiadomienie automatycznie – to kolejny sposób, w jaki chronisz swoją witrynę przed zagrożeniami.

4. Zapora sieciowa WordPress działająca 24 godziny na dobę, 7 dni w tygodniu (WAF)

Zawsze włączona zapora aplikacji internetowych (WAF) dostarczana przez Jetpack pomaga blokować złośliwy ruch, zanim dotrze on do Twojej witryny. Ta zapora sieciowa stanowi krytyczną linię obrony przed typowymi zagrożeniami internetowymi, w tym atakami typu brute-force i wstrzykiwaniem SQL.

5. Kopie zapasowe Twojej witryny WordPress w czasie rzeczywistym

Jetpack obejmuje możliwości tworzenia kopii zapasowych w czasie rzeczywistym za pośrednictwem funkcji Jetpack VaultPress Backup. Zintegrowane kopie zapasowe zapewniają ciągłe tworzenie kopii zapasowych danych witryny w chmurze. W ten sposób, jeśli pojawią się jakiekolwiek problemy lub zostaną znalezione luki, możesz szybko przywrócić witrynę do poprzedniej wersji – takiej, która nie sprawiała problemów. Kopie zapasowe są tworzone w czasie rzeczywistym, więc każdy nowy komentarz do postu, dokonana edycja lub uzyskana sprzedaż są natychmiast zapisywane. Nigdy nic nie stracisz.

6. Komentuj i twórz ochronę przed spamem

Spam to kolejny czynnik, którym należy się zająć, a Jetpack pomaga również przed nim chronić. Obejmuje ochronę przed spamem w komentarzach i formularzach, a wszystko to jest obsługiwane przez firmę Akismet. Dzięki temu Twoja witryna będzie wolna od rozpraszających spamowych komentarzy i zapewni autentyczność interakcji użytkowników.

7. Monitorowanie przestojów

Funkcja monitorowania przestojów natychmiast powiadamia Cię, jeśli Twoja witryna nie działa. Oznacza to, że możesz rozwiązać wszelkie problemy — gdy tylko się pojawią — aby mieć pewność, że Twoja witryna będzie ponownie gotowa do działania tak szybko, jak to możliwe. Monitorowanie przestojów skraca czas, przez który Twoja witryna jest offline, co oznacza, że prawdopodobnie będzie to miało wpływ na mniejszą liczbę klientów.

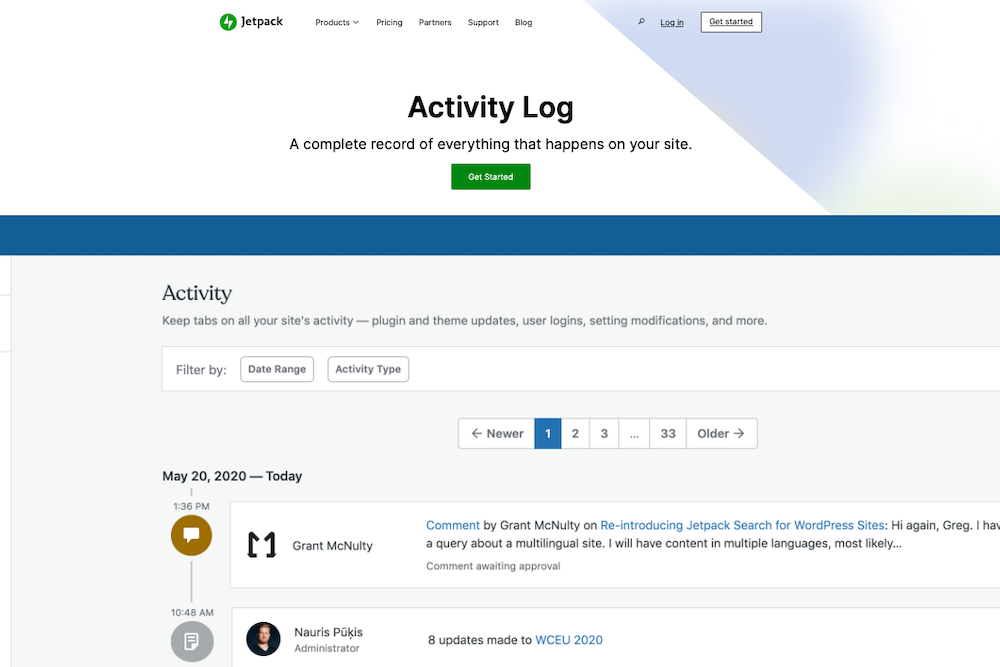

8. Dziennik aktywności

Następnie znajduje się dziennik aktywności, który śledzi wszystkie zmiany i działania użytkowników w Twojej witrynie. Rejestruje każde istotne wydarzenie — takie jak logowanie, aktualizacje i zmiany w ustawieniach witryny — dzięki czemu możesz wrócić i przejrzeć je później. Ten dziennik może pomóc w rozwiązywaniu problemów, udostępniając szczegółową historię tego, co wydarzyło się w Twojej witrynie. Jeśli Twoja witryna przestanie działać lub zostanie wykryta luka w zabezpieczeniach, możesz uzyskać dostęp do dziennika aktywności, aby zobaczyć, co się stało i kiedy to się stało, aby szybko zdiagnozować problem.

Jetpack Security łączy te funkcje, aby zapewnić kompleksowe rozwiązanie zabezpieczające dla witryn WordPress. A ponieważ wiele z tych podstawowych zadań związanych z bezpieczeństwem jest zautomatyzowanych, możesz lepiej skupić się na prowadzeniu witryny, mając jednocześnie świadomość, że jest ona chroniona przed potencjalnymi zagrożeniami.

Często zadawane pytania

Mamy nadzieję, że teraz dobrze rozumiesz, czym jest skanowanie podatności na ataki, jak działa i w jaki sposób Jetpack może zapewnić tę funkcję (i nie tylko). Na zakończenie przyjrzyjmy się często zadawanym pytaniom na ten temat.

Jaka jest różnica między skanowaniem podatności a testem penetracyjnym?

Skanowanie pod kątem luk w zabezpieczeniach to zautomatyzowany proces, który identyfikuje i raportuje potencjalne słabe punkty bezpieczeństwa w sieci, hoście lub aplikacji. Wykorzystuje bazy danych znanych luk w zabezpieczeniach do wykrywania problemów, takich jak oprogramowanie, które nie było aktualizowane od jakiegoś czasu lub błędna konfiguracja.

Test penetracyjny, w przeciwieństwie do skanowania podatności, to ocena, która symuluje ataki w świecie rzeczywistym w celu ujawnienia luk. Testy piórkowe wykraczają poza wykrywanie i mają na celu przełamanie zabezpieczeń w celu oceny ich skuteczności.

Jakie potencjalne ryzyko wiąże się z nieprzeprowadzaniem regularnego skanowania pod kątem luk w zabezpieczeniach?

Brak regularnego skanowania pod kątem luk w zabezpieczeniach może narazić system na zagrożenia. Jeśli w Twoim bezpieczeństwie występują słabe punkty, złośliwi aktorzy mogą je wykorzystać. Pozostawienie bez nadzoru może skutkować naruszeniem bezpieczeństwa danych, utratą dochodów i zszarganą reputacją.

Jakich kluczowych funkcji należy szukać w narzędziu do skanowania podatności na zagrożenia?

Wybierając narzędzie do skanowania podatności, szukaj takich funkcji, jak połączenie z kompleksowymi bazami danych podatności, automatyzacja, szczegółowe raportowanie, monitorowanie w czasie rzeczywistym i szybkie korygowanie. Ta kombinacja funkcji zapewnia, że narzędzie może automatycznie identyfikować zagrożenia bezpieczeństwa i dostarczać sugerowane poprawki, których naprawa wymaga minimalnego wysiłku z Twojej strony.

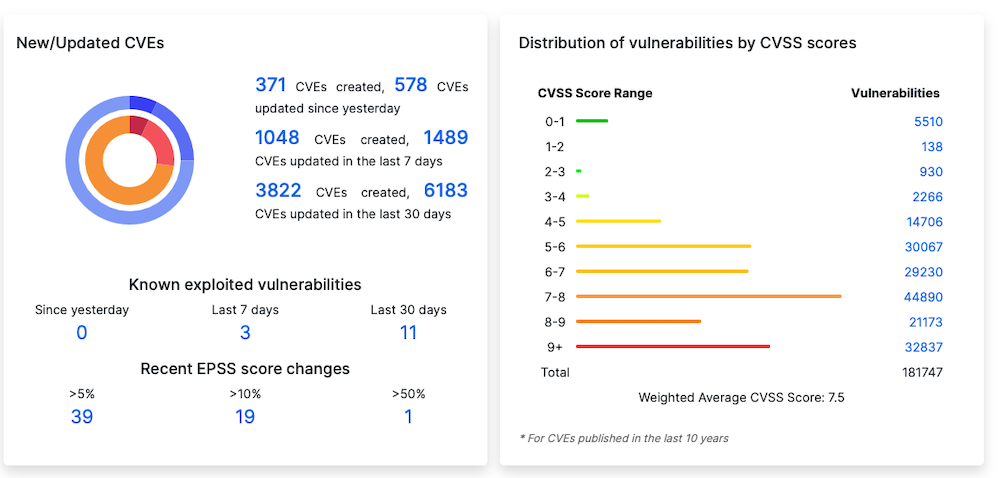

Co to jest wynik CVE i jak jest używany przy skanowaniu podatności?

CVE oznacza „typowe luki i narażenia”. Zatem wynik CVE to ujednolicona ocena przypisana znanym lukom w zabezpieczeniach. Pomaga określić priorytety ważności luk w zabezpieczeniach na podstawie ich potencjalnego wpływu. Narzędzia do skanowania pod kątem luk w zabezpieczeniach wykorzystują te wyniki do kategoryzowania i ustalania priorytetów zidentyfikowanych problemów, dzięki czemu łatwiej jest podjąć decyzję o tym, które problemy należy rozwiązać w pierwszej kolejności.

Jakie są najczęstsze luki w zabezpieczeniach witryn WordPress?

Typowe luki w zabezpieczeniach witryn WordPress obejmują nieaktualne wtyczki i motywy, słabe hasła, brak odpowiednich konfiguracji, wstrzykiwanie SQL, skrypty między witrynami (XSS) i narażenie na ataki typu brute-force.

Jak często powinienem uruchamiać skanowanie pod kątem luk w zabezpieczeniach mojej witryny WordPress?

Zaleca się codzienne skanowanie witryny WordPress pod kątem luk w zabezpieczeniach — a skanowanie w czasie rzeczywistym jest jeszcze lepsze.

Czy Jetpack Security jest kompatybilny ze wszystkimi wersjami, motywami i wtyczkami WordPress?

Jetpack Security został zaprojektowany tak, aby był kompatybilny z większością wersji, motywów i wtyczek WordPress. Jednak zawsze najlepiej jest upewnić się, że rdzeń, motywy i wtyczki WordPress są zaktualizowane do najnowszych wersji. Dzięki temu Twoja witryna pozostanie kompatybilna z Jetpack i pomoże zapobiec problemom związanym z bezpieczeństwem.

Kto opracował Jetpack Security i dlaczego powinienem im zaufać?

Jetpack Security został opracowany przez Automattic, twórców WordPress.com. Ich wiedza i reputacja sprawiają, że Jetpack jest niezawodnym wyborem do zabezpieczenia Twojej witryny WordPress.

Skąd pochodzi baza danych luk w zabezpieczeniach Jetpack Security?

Jetpack Security wykorzystuje dane o lukach w zabezpieczeniach z WPScan. WPScan utrzymuje obszerną bazę danych znanych luk specyficznych dla WordPress. Dzięki temu Jetpack może dokładnie wykryć i rozwiązać wszystkie znane problemy związane z bezpieczeństwem w czasie rzeczywistym.

Gdzie mogę dowiedzieć się więcej o bezpieczeństwie Jetpack?

Więcej informacji na temat zabezpieczeń Jetpack można znaleźć tutaj. Znajdziesz tam szczegółowe informacje na temat jego funkcji, cen i sposobu korzystania z wtyczki, aby lepiej zabezpieczyć witrynę WordPress.