Czym są cyberataki i jak można im zapobiegać?

Opublikowany: 2023-04-18Najprostszym sposobem zrozumienia cyberataku jest powiązanie go ze złodziejami włamującymi się do Twojego domu. Uzyskują dostęp do twoich rzeczy osobistych i mogą ukraść twoje rzeczy. Podobnie hakerzy, którzy przeprowadzają cyberatak na Twoją witrynę, uzyskują dostęp do jej plików i uprawnień administratora. Mogą siać spustoszenie – mogą przekierowywać Twój ruch, sprzedawać Twoje dane, a nawet przeprowadzać ataki na innych, podszywając się pod Ciebie.

Ale czy zauważyłeś, że to zawsze właściciel witryny jest obwiniany, gdy jego witryna zostanie naruszona? Chociaż Twoim obowiązkiem jest „nie zostawiać kluczy pod wycieraczką”, jak daleko powinieneś się posunąć, aby zabezpieczyć swoją witrynę i dlaczego?

W tym artykule zrozumiemy, dlaczego i jak dochodzi do cyberataków. Dobrze jest wiedzieć, jakie są tego konsekwencje i jakie środki można podjąć, aby temu przeciwdziałać.

[lwptoc skipHeadingLevel=”h3,h4,h5,h6″]

Pierwszym krokiem jest zrozumienie DLACZEGO – dlaczego hakerzy w ogóle hakują? Co oni z tego mają?

Główne powody, dla których hakerzy atakują strony internetowe

Hakerzy atakują strony internetowe wszystkich rozmiarów, kształtów i kolorów! Wbrew powszechnemu przekonaniu nie skupiają się tylko na popularnych witrynach i dużych markach. Być może zastanawiasz się, dlaczego ktoś miałby kierować reklamy na małą witrynę. Co mogliby zyskać? Oto główne powody, dla których hakerzy włamują się:

1) Twoja witryna jest ich poligonem doświadczalnym

Hakerzy mogą bawić się bezpieczeństwem Twojej witryny, aby zrozumieć, jak włamać się do większej witryny zbudowanej na tym samym oprogramowaniu. Jeśli znajdą lukę w zabezpieczeniach lub lukę, którą można wykorzystać, mogą powtórzyć ten sam atak na większej witrynie.

2) Chcą zarobić

Jeśli posiadasz witrynę, która zbiera dane od odwiedzających, możesz być pewien, że znajdzie się ktoś, kto zapłaci za te dane. Jest to jeden z najprostszych i największych motywów hakera do hakowania, sprzedawania informacji i zarabiania dolarów! W wielu przypadkach hakerzy wykorzystują zainfekowaną witrynę jako medium do sprzedaży nielegalnych narkotyków i fałszywych produktów.

3) Chcą zwrócić uwagę na niektóre praktyki firmowe, które im się nie podobają

Zrozummy to na przykładzie z życia wziętego. W 2018 r. firma Restaurant-Delivery Giant Zomato doznała poważnego naruszenia bezpieczeństwa danych. Dane z 17 milionów kont zostały skradzione, a następnie wystawione na sprzedaż w Dark Web. Haker poprosił firmę o ulepszenie programu nagród za błędy i zapewnienie etycznym hakerom większego uznania i korzyści finansowych. Po tym, jak Zomato się zgodził, haker zniszczył wszystkie kopie skradzionych danych i usunął je z Dark Web.

4) „Po prostu dlatego” i „Chcę być sławny”

Niektórzy hakerzy włamują się tylko dlatego, że mogą . Wandalizm w Internecie jest powszechny, a niektórzy hakerzy pozostawiają przypadkowe pliki w witrynach, które zhakowali, bez wyraźnego powodu. Hakerzy hakują również po to, by „zdobyć sławę” i złagodzić swój status w kulturze hackerskiej. Właśnie dlatego wielu hakerów pozostawia po sobie podpis – aby pochwalić się swoim dziełem.

Intencje te wskazują na jeden fakt – niezależnie od wielkości i charakteru WSZYSTKIE strony internetowe są podatne na cyberataki.

Następną rzeczą do zrozumienia jest JAK – jakie są typowe sposoby hakowania hakerów? Poniżej wymieniono najczęstsze hacki wyjaśnione za pomocą prostych analogii.

Typowe metody hakowania witryn WordPress:

1) Zastrzyki SQL

Wyobraź sobie, że Twoja baza danych witryny to sprzedawca w sklepie. Kiedy nowy klient podchodzi do lady, sprzedawca ma zapytać „Co mogę ci podać?” Teraz wyobraź sobie, że klient mówi: „Pudełko płatków śniadaniowych i daj mi 100 dolarów”. W przeciwieństwie do sprzedawcy, baza danych nie rozróżnia danych od instrukcji. Zrozumiałby, że musi wręczyć ci pudełko płatków śniadaniowych i dać ci 100 $.

Bez odpowiednich protokołów bezpieczeństwa Twoja baza danych może zostać łatwo oszukana przez hakera. Twoja strona internetowa może mieć angielski front-end, ale w backendzie, czyli w Twojej bazie danych, wszystko jest kodem MySQL. Ponieważ twoja baza danych nie rozróżnia danych od poleceń, haker może po prostu dodać instrukcje w MySQL.

2) Ataki DDoS

Wyobraź sobie, że twój serwer WWW to lokalny pociąg, który może pomieścić jednocześnie 100 osób. Co by było, gdybym zatrudnił 200 osób, żeby wsiadły do pociągu na raz? Spowodowałoby to przeciążenie pociągu i jego zatrzymanie. Nie pozostawiłoby to również miejsca dla autentycznych osób dojeżdżających do pracy.

Podczas ataku DDoS hakerzy włamują się do setek lub tysięcy mniejszych stron internetowych. Mogli długo siedzieć bezczynnie niezauważeni. Te małe witryny są tylko pionkami do pokonania większego celu.

Kiedy są gotowe, używają tych mniejszych witryn do wysyłania milionów żądań ruchu do serwera docelowego. Spowodowałoby to przeciążenie i odmowę świadczenia usług rzeczywistym użytkownikom. Witryna docelowa może ulec awarii i może zostać zawieszona przez hosta internetowego z powodu przekroczenia zasobów sieciowych.

Ataki te są zwykle wymierzone w duże marki w celu zrujnowania ich reputacji lub spowodowania ogromnych strat finansowych.

3) Wyłudzanie informacji

Ataki typu phishing to stara metoda nakłaniania użytkownika do udostępnienia danych uwierzytelniających poprzez podszywanie się pod kogoś innego. Najbardziej udane wiadomości phishingowe to te, w których nadawca podszywa się pod osobę, której użytkownik ufa lub kogoś z banku użytkownika. Mogą poprosić użytkownika o wypełnienie formularza lub odpowiedź z określonymi informacjami.

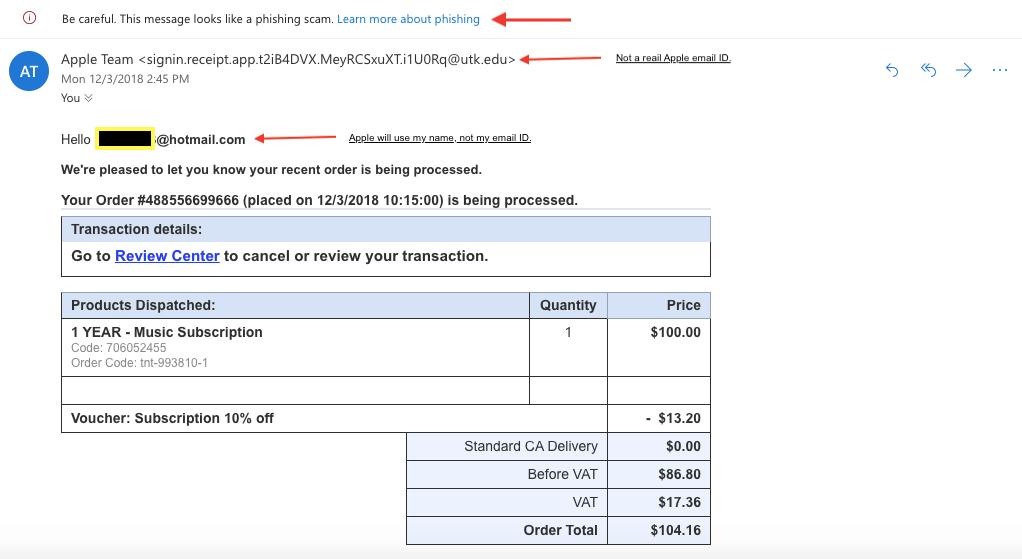

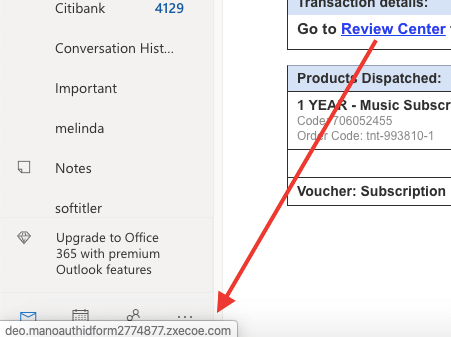

Ilu książąt Nigerii wysłało do ciebie e-maile z prośbą o pomoc? Czy kiedykolwiek otrzymałeś wiadomość e-mail od Apple iTunes, która wymaga dokonania automatycznych płatności? Jest to jedno z najczęstszych oszustw phishingowych i jest niezwykle podstępne, jak widać na poniższych obrazkach.

Jak widać, e-mail wydaje się być rutynowym e-mailem od zespołu Apple z prośbą o dokonanie płatności za iTunes. Jednak kilka rzeczy jest nie tak. Na przykład zwracają się do użytkownika za pomocą identyfikatora e-mail Użytkownika zamiast imienia i nazwiska Użytkownika. Ich identyfikator e-mail nadawcy jest wszelkiego rodzaju błędny, a link do ich „Centrum recenzji” nie prowadzi do oficjalnej witryny Apple.

4) Atak Man-In-The-Middle

Atak MITM ma miejsce w miejscach z niezabezpieczonym routerem Wi-Fi. Załóżmy, że korzystasz z bezpłatnego niezabezpieczonego Wi-Fi w restauracji. Jeśli haker znajdzie lukę w routerze, może łatwo przechwycić wszystkie dane przesyłane przez tę sieć. Haker może umieszczać narzędzia między użytkownikami Wi-Fi a odwiedzanymi przez nich witrynami. Urządzenia te mogą umożliwić im przeglądanie i zapisywanie wszelkich danych osobowych udostępnionych przez użytkownika. Strony internetowe bez certyfikatu SSL są najbardziej narażone na ten atak. Wynika to z faktu, że ich dane są w formacie zwykłego tekstu. Wszelkie informacje o karcie kredytowej lub dane kontaktowe mogą zostać przechwycone i zapisane przez hakera. Certyfikat SSL szyfrowałby wszelkie dane przesyłane przez sieć.

5) Wykorzystywanie ponownego użycia hasła i słabych haseł

Zajmijmy się największym błędem popełnianym przez ludzi! Wszyscy wiedzą, że nie należy używać „hasła” jako hasła. Jednak nadal jest to najczęściej używane hasło, obok „123456”.

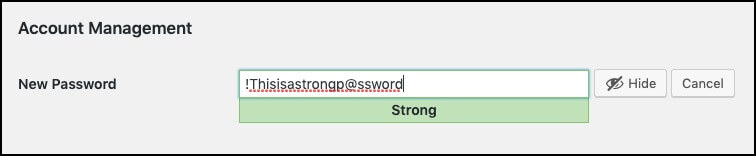

Używanie słabego hasła i włamanie jest równoznaczne z pozostawieniem otwartych głównych drzwi i narzekaniem, gdy zostaniesz okradziony. Aby uniknąć takiej sytuacji, zawsze najlepiej jest używać haseł będących mieszanką liter, cyfr i symboli.

Przykład często używanego hasła

Możesz zapytać – co najgorszego może się stać, jeśli zostaniesz zhakowany? Czy jest tak źle, jak się wydaje?

Co się stanie, gdy zostaniesz zhakowany

Opowiem incydent, który wydarzył się wiele lat temu jednemu z pracowników BlogVault.

Alex zaczął blogować w wieku 14 lat. Pisał o najnowszych telefonach i gadżetach komputerowych. Rok później życie wydawało się dobre. Hosting był tani, a jego artykuły zajmowały wysokie pozycje w Google. Zarabiał również przyzwoite dochody z prowizji partnerskich. A potem został zhakowany.

W ciągu jednej nocy jego strona internetowa została zdmuchnięta z powierzchni ziemi. Przypadkowy haker włamał się do bazy danych jego witryny za pomocą wstrzyknięcia SQL i cały jego ruch został przekierowany do witryny dla dorosłych. Wkrótce jego host internetowy zawiesił jego konto, ponieważ stanowiło to zagrożenie dla bezpieczeństwa innych witryn w ich sieci. Ponieważ głównym celem Google jest zapewnienie użytkownikom jak najlepszych wrażeń w jak najkrótszym czasie, jego witryna również znalazła się na czarnej liście.

Ponieważ koszty odzyskiwania były wówczas zbyt wysokie, Alex zdecydował się zlikwidować swoją stronę internetową. Gdyby miał wtedy ochronę MalCare, mógłby odzyskać swoją witrynę w ciągu kilku minut – za ułamek kosztów!

Jest całkiem jasne, że zaatakowana witryna może być katastrofalna. Na szczęście Alex nie był zależny od swojej witryny, jeśli chodzi o środki do życia. Ale co jeśli był?

Konsekwencje zaatakowanej witryny:

- Witryna ulega awarii i jest niedostępna dla odwiedzających, co powoduje utratę zamówień lub zaangażowania.

- Odwiedzający mogą zostać przekierowani na niechciane strony, powodując utratę reputacji i zaufania.

- Twój dostawca usług hostingowych może Cię zawiesić, jeśli uzna, że Twoja witryna może mieć wpływ na inne witryny w jego sieci.

- Możesz zostać umieszczony na czarnej liście przez Google lub przynajmniej narażony na znaczny spadek pozycji w rankingu SEO.

- Haker może uzyskać dostęp do poufnych informacji i, co ważne, danych klientów, które mogą zostać sprzedane lub wykorzystane niezgodnie z przeznaczeniem.

- Nie wspominając o tym, że koszty odzyskiwania są wysokie. W zależności od wagi włamania może kosztować od 100 do ponad 1 miliarda dolarów.

Tylko w 2019 roku przeprowadzono ponad 4 miliardy udanych włamań. Jeśli witryna zostanie zhakowana, odzyskanie strat może zająć od 3 miesięcy do roku. To skłania nas do zadania pytania, co możesz zrobić, aby zachować czujność i zapewnić bezpieczeństwo swojej witryny?

Jak chronić witrynę WordPress przed włamaniem

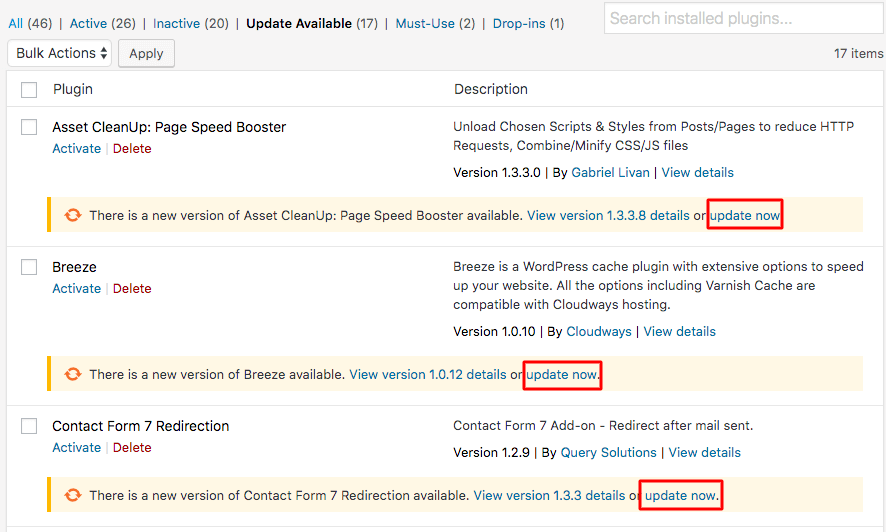

1) Aktualizuj swoją witrynę

Upewnij się, że Twój rdzeń, wtyczki i motywy WordPress są zaktualizowane do najnowszych wersji. Pozostanie przy przestarzałej wersji może grozić narażeniem na błędy i luki w zabezpieczeniach, które można wykorzystać. Możesz zobaczyć, które wtyczki i motywy mają dostępne aktualizacje z pulpitu administratora WordPress.

Oprócz aktualizowania wtyczek, motywów i rdzenia, zdecydowanie zalecamy aktualizowanie soli WordPress i kluczy bezpieczeństwa.

2) Jeśli chodzi o hosting, przedkładaj jakość nad cenę

Chociaż hosting współdzielony jest tańszy, wiąże się to z pewnymi kosztami — na Twoją witrynę mogą wpływać inne witryny w sieci. Jeśli inna witryna w Twojej sieci zostanie zaatakowana przez hakerów lub zużywa zbyt wiele zasobów serwera, może to mieć wpływ na bezpieczeństwo i wydajność witryny. Użyj także hosta, który jest wystarczająco inteligentny, aby zidentyfikować atak DDoS i rozesłać lub zablokować żądania.

3) Używaj unikalnych i silnych nazw użytkowników i haseł

Używaj dłuższych haseł, które nie są oparte na żadnych publicznie dostępnych informacjach. Zalecamy korzystanie z menedżera haseł na wypadek, gdybyś nie pamiętał haseł. Hasła najlepiej zmieniać co kilka miesięcy.

4) Oceń i usuń wszelkie nieużywane wtyczki lub motywy

Jako właściciel witryny masz tendencję do instalowania wielu motywów i wtyczek i zapominania o tych, których już nie używasz. Prawdopodobnie zapomniałeś też je zaktualizować. Nieużywane, przestarzałe wtyczki zajmują miejsce i stanowią zagrożenie dla bezpieczeństwa.

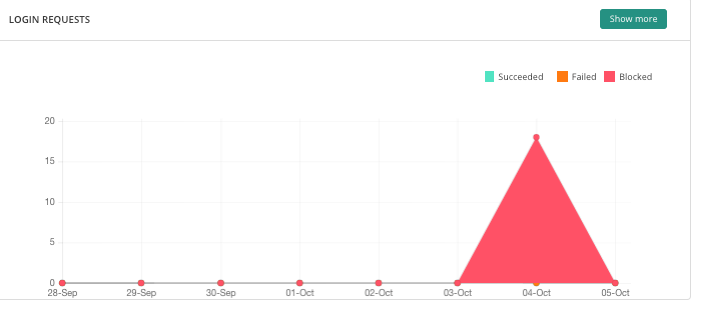

5) Użyj ochrony logowania, aby zapobiec atakom Brute Force

Atak siłowy ma miejsce, gdy boty próbują zalogować się do pulpitu administratora, próbując odgadnąć Twoje dane uwierzytelniające. Setki żądań mogą łatwo przeciążyć serwer i spowolnić lub nawet zawiesić witrynę. Ochrona logowania oparta na captcha lub uwierzytelnianie dwuskładnikowe może zidentyfikować i zablokować te boty (zalecana lektura – przewodnik ochrony strony logowania WordPress).

6) Regularnie skanuj swoją witrynę w poszukiwaniu złośliwego oprogramowania i usuwaj je

Pamiętaj, aby codziennie skanować witrynę pod kątem złośliwego kodu lub podejrzanej aktywności. Możesz zdusić złośliwe oprogramowanie, gdy jest w pąku, i zapobiec potencjalnym włamaniom.

7) Zachowaj kopię zapasową swojej witryny

W przypadku awarii witryny z jakiegokolwiek powodu kopia zapasowa umożliwia natychmiastowe przywrócenie witryny i przynajmniej jej kopię zapasową. Minimalizuje to przestoje i pozwala odwiedzającym przeglądać Twoją witrynę bez zauważalnych przerw. Jednak zdecydowanie nie naprawia to włamania, a jedynie zmniejsza dotkliwość jego konsekwencji.

Ważne: jeśli Twoja witryna została dotknięta złośliwym oprogramowaniem, nie wiadomo, kiedy to się stało. Zawsze istnieje ryzyko, że kopia zapasowa również może zostać uszkodzona. Zawsze pamiętaj o przetestowaniu kopii zapasowych przed przywróceniem!

8) Zawsze korzystaj z bezpiecznych połączeń internetowych

Staraj się unikać darmowych miejsc Wi-Fi, których nie jesteś pewien. Z drugiej strony możesz uzyskać certyfikat SSL, aby upewnić się, że wszelkie dane przesyłane do innej witryny są szyfrowane.

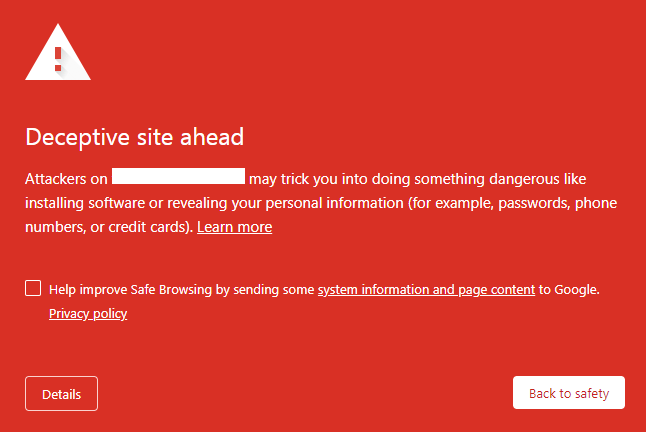

9) Nie klikaj w podejrzane linki

Uważaj na wszelkie łącza w otrzymywanych wiadomościach e-mail, zwłaszcza te, które proszą o podanie jakichkolwiek danych osobowych. Nie dodawaj żadnych szczegółów transakcji, chyba że masz pewność, że jest to zweryfikowana witryna firmy.

10) Użyj potężnej wtyczki zabezpieczającej, takiej jak MalCare

MalCare działa jako kompleksowa linia obrony i usuwa złośliwe oprogramowanie z Twojej witryny. Oto niektóre z jego funkcji, które zapewniają Twojej witrynie najlepszą ochronę.

- Skaner Deep-Clean firmy MalCare powstał po zbadaniu 200 000 stron internetowych. Jest zaprogramowany do sprawdzania wzorca i zachowania kodu w celu określenia, czy jest złośliwy.

- Zaawansowana zapora ogniowa sprawdza wszystkie żądania ruchu, aby zidentyfikować i zablokować wszelkie boty lub hakerów.

- Jeśli masz witrynę zaatakowaną przez hakera, możesz użyć funkcji MalCare do usuwania złośliwego oprogramowania jednym kliknięciem, aby natychmiast wyczyścić witrynę. Koniec z czekaniem na wyczyszczenie witryny, możesz to zrobić sam – natychmiast!

Podjęcie tych kroków z pewnością znacznie zwiększy bezpieczeństwo Twojej witryny. Jeśli chcesz zrobić krok naprzód, zapoznaj się z bardziej szczegółowym przewodnikiem dotyczącym zabezpieczania witryny.

Możesz mieć niektóre z tych środków i nadal ryzykować włamaniem. Jakie są wyraźne oznaki, że możesz mieć złośliwe oprogramowanie lub ktoś ma nieautoryzowany dostęp do Twojej witryny?

Jak się dowiedzieć, czy zostałeś zhakowany

- Twoja strona główna została uszkodzona lub wyświetla błąd

- Szybkość Twojej witryny spadła, a niektóre strony przestają odpowiadać

- Twoja witryna przekierowuje do innej witryny

- W Twojej witrynie są wyskakujące okienka, których nie skonfigurowałeś

- Twoja witryna zostaje zablokowana przez Twojego dostawcę usług hostingowych

- Nie możesz zalogować się do pulpitu nawigacyjnego WordPress

- Google powiadomi Cię w Search Console w sekcji „Alerty bezpieczeństwa”.

- Następuje nagły spadek ruchu na stronie

- Wyniki wyszukiwania Twojej witryny zawierają chińskie linki lub linki do nielegalnych leków

- Jeśli używasz wtyczki zabezpieczającej, która przeprowadza regularne skanowanie w Twojej witrynie, może ona powiadomić Cię, że wykryła złośliwe oprogramowanie

- Rozwiązania antywirusowe Twoich gości oznaczają Twoją witrynę jako niezabezpieczoną

- Wyszukiwarki umieszczają Twoją witrynę na czarnej liście

- Na pulpicie nawigacyjnym WordPress są nowi użytkownicy administracyjni, których nie rozpoznajesz

Samo zidentyfikowanie hacka nie wystarczy. Gdy dojdziesz do wniosku, że Twoja witryna najprawdopodobniej padła ofiarą ataku hakerskiego, jak możesz sobie poradzić z następstwami tego ataku?

Co zrobić, jeśli Twoja witryna WordPress została zhakowana

1) Przywróć witrynę

Jeśli witryna nie działa, znajdź ostatnią kopię zapasową i użyj jej do przywrócenia witryny. Przywrócenie i uruchomienie witryny powinno być priorytetem nr 1, aby nie stracić żadnych odwiedzających ani nie wywołać u nich niepokoju.

2) Poinformuj gospodarza

Większość firm hostingowych wdrożyłaby określone procedury radzenia sobie z zaatakowaną witryną. Powinieneś skontaktować się ze swoim gospodarzem i poinformować go, że jesteś zagrożony. Razem możesz uzyskać jasność co do tego, jak mogło dojść do włamania. Pomogłoby to również w Twoim przypadku, gdyby dostawca usług hostingowych rozważał zawieszenie Twojego konta.

3) Przeskanuj swoją witrynę i wyczyść złośliwe oprogramowanie

Użyj wtyczki zabezpieczającej, takiej jak MalCare, aby przeskanować i zidentyfikować złośliwe oprogramowanie, a następnie je usunąć. Wystarczy zainstalować wtyczkę i uruchomić skanowanie – MalCare pokaże Ci pliki, które zostały zhakowane. Następnie możesz kliknąć „Automatyczne czyszczenie”, aby usunąć to złośliwe oprogramowanie w kilka sekund! MalCare oferuje również opcję awaryjnego usuwania złośliwego oprogramowania na wypadek, gdybyś nie miał dostępu do pulpitu nawigacyjnego w celu zainstalowania wtyczki.

Jeśli jesteś obeznany z technologią, możesz także ręcznie znaleźć i usunąć złośliwe oprogramowanie. Oto przewodnik po ręcznym czyszczeniu witryny. Ręczny proces jest jednak żmudny i ryzykowny, ponieważ wiąże się z modyfikacją ważnych plików WordPress.

4) Usuń niechcianych użytkowników

Sprawdź swoje konta administratora i zobacz, czy nie zostały dodane nowe konta bez Twojej wiedzy. W sekcji „Użytkownicy” w swoim WP-Admin kliknij „Administrator”. Jeśli nie rozpoznajesz żadnych użytkowników jako swoich, zaznacz ich i kliknij „Usuń” z listy Działania zbiorcze.

5) Zmień wszystkie swoje hasła

Jeśli jesteś podobny do mnie, kiedy zaczynałem, prawdopodobnie używasz tego samego hasła do wszystkich kont internetowych. Jeśli haker odgadnie choć jedno z Twoich haseł, może wkrótce uzyskać dostęp do wszystkich innych kont. W przypadku włamania należy zresetować hasło SFTP, hasło do konta hostingowego, hasło logowania wp-admin i hasło do bazy danych.

To tylko niektóre ze środków, które możesz podjąć. Jeśli naprawdę chcesz zwiększyć bezpieczeństwo swojej witryny, zalecamy zapoznanie się z naszym Kompletnym przewodnikiem dotyczącym tego, co zrobić, jeśli nasza witryna została zaatakowana przez hakerów.

Cyberatak to nic innego jak koszmar. Jednak wielu właścicieli witryn nie stosuje środków bezpieczeństwa cybernetycznego. Mniej niż 25% użytkowników WordPressa korzysta z najnowszej wersji WordPressa. To pokazuje, że brakuje zrozumienia, jak ważne jest naprawdę bezpieczeństwo.

Dlaczego nie traktować cyberbezpieczeństwa poważnie?

1) Twoja witryna nie została jeszcze zaatakowana przez hakerów.

2) Zakładasz, że dzięki przestrzeganiu określonych zasad, takich jak PCI, Twoja witryna jest wystarczająco bezpieczna.

3) Uważasz, że Twoja witryna nie jest wystarczająco duża, aby być celem.

Jak omówiliśmy wcześniej, hakerzy nie dyskryminują. Ty też nie powinieneś, jeśli chodzi o bezpieczeństwo w sieci. Jeśli prowadzisz organizację, oto kilka rzeczy, które możesz zrobić, aby zachować nienaruszone dane organizacji i chronić swoją witrynę internetową.

Środki zapobiegawcze w celu ochrony Twoich danych organizacyjnych

1) Upewnij się, że każdy pracownik jest świadomy zagrożeń online i przestrzega dobrych praktyk w zakresie cyberbezpieczeństwa. Poinformuj ich o e-mailach phishingowych i zachęć ich do używania bezpiecznych haseł. Muszą uważać, komu udostępniają informacje o firmie.

2) Przygotuj odpowiedni plan tworzenia kopii zapasowych witryny. Użyj wtyczki, takiej jak BlogVault, która oferuje automatyczne, szyfrowane i łatwe do przywrócenia kopie zapasowe.

Porada od specjalistów : pamiętaj, aby zachować jedną kopię swojej witryny również na bezpiecznym komputerze lokalnym!

3) Zabezpiecz swoją witrynę za pomocą narzędzia takiego jak MalCare.

4) Zastosuj podstawowe środki bezpieczeństwa omówione powyżej i wzmocnij swoją witrynę.

Podsumowując

To tak, jakby ktoś sławny powiedział kiedyś: „Nie chodzi o to, czy kiedykolwiek zostaniesz zhakowany, ale o to, kiedy ”. Podczas gdy walka ze złem świata online jest ciągłą walką, to od Ciebie zależy posiadanie dobrej zbroi i broni.

Ponieważ każdego dnia ma miejsce coraz więcej cyberataków, teraz ważniejsze niż kiedykolwiek jest, aby właściciele witryn podjęli środki ochronne i zabezpieczyli swoją witrynę. Mam nadzieję, że ten artykuł zwrócił uwagę na poważną potrzebę poprawy bezpieczeństwa cybernetycznego i zachęci Cię do uzyskania ochrony dla Twojej witryny.

Jeśli szukasz prostego rozwiązania, które zaspokoi wszystkie Twoje potrzeby w zakresie bezpieczeństwa, sugeruję wypróbowanie MalCare. Jest to kompleksowe narzędzie, które zbudowaliśmy po przeanalizowaniu ponad 240 000 stron internetowych. Jest wyposażony do skanowania Twojej witryny i wykrywania wszelkich form złośliwego oprogramowania – ukrytego lub ukrytego (na przykład złośliwe oprogramowanie WP-VCD). Jeśli masz zaatakowaną witrynę, MalCare ma funkcję natychmiastowego usuwania złośliwego oprogramowania. Zapobiegnie to również całkowitemu odwiedzeniu Twojej witryny przez znanych hakerów.

Możesz mieć pewność, że Twoja witryna będzie bezpieczna tak długo, jak będzie na niej działać MalCare. Dowiedz się więcej tutaj.