Co to jest zatrucie DNS?

Opublikowany: 2022-11-12Chcesz wiedzieć, czym jest zatruwanie DNS? Metoda zatruwania DNS, znana również jako zatruwanie pamięci podręcznej DNS i spoofing DNS, to wysoce wyrafinowany cyberatak, który przekierowuje ruch sieciowy między fałszywymi serwerami a witrynami phishingowymi.

Hakerzy mogą używać fałszywych witryn do nakłaniania odwiedzających do udostępniania poufnych informacji, ponieważ zazwyczaj wyglądają podobnie do miejsca docelowego użytkownika.

W tym artykule wyjaśnimy zatruwanie DNS, jak to działa, dlaczego jest tak niebezpieczne oraz jak zapobiegać podszywaniu się pod DNS i zatruwaniu DNS w porównaniu z podszywaniem się pod DNS.

Co to jest zatrucie DNS?

Praktyka wstrzykiwania fałszywych informacji do pamięci podręcznej DNS nazywana jest zatruwaniem pamięci podręcznej DNS, ponieważ nieprawidłowa odpowiedź jest zwracana na zapytania DNS, co powoduje kierowanie użytkowników na niewłaściwą stronę internetową.

Istnieje również termin znany jako DNS Spoofing, który odnosi się do zatruwania DNS. Adresy IP to „numery pokoi” w Internecie, które umożliwiają kierowanie ruchu internetowego we właściwe miejsce.

Pamięć podręczna resolwera DNS jest często określana jako „katalog kampusowy”, a gdy są one niepoprawne, ruch jest przekierowywany do niewłaściwych miejsc, dopóki buforowane informacje nie zostaną poprawione.

W przypadku braku możliwości weryfikacji danych w pamięciach podręcznych przez przeliczniki DNS, nieprawidłowe informacje DNS pozostają w pamięci podręcznej do czasu wygaśnięcia czasu życia (TTL) lub do momentu ręcznego usunięcia przez przelicznik.

Zatrucie DNS jest możliwe ze względu na kilka luk w zabezpieczeniach, ale głównym problemem jest to, że DNS został zaprojektowany dla stosunkowo małego Internetu opartego na zaufaniu, podobnie jak BGP.

Próbując rozwiązać niektóre z tych problemów, zaproponowano DNSSEC, bezpieczniejszy protokół DNS, ale nie zyskał on jeszcze powszechnej akceptacji.

Jak działa zatrucie DNS?

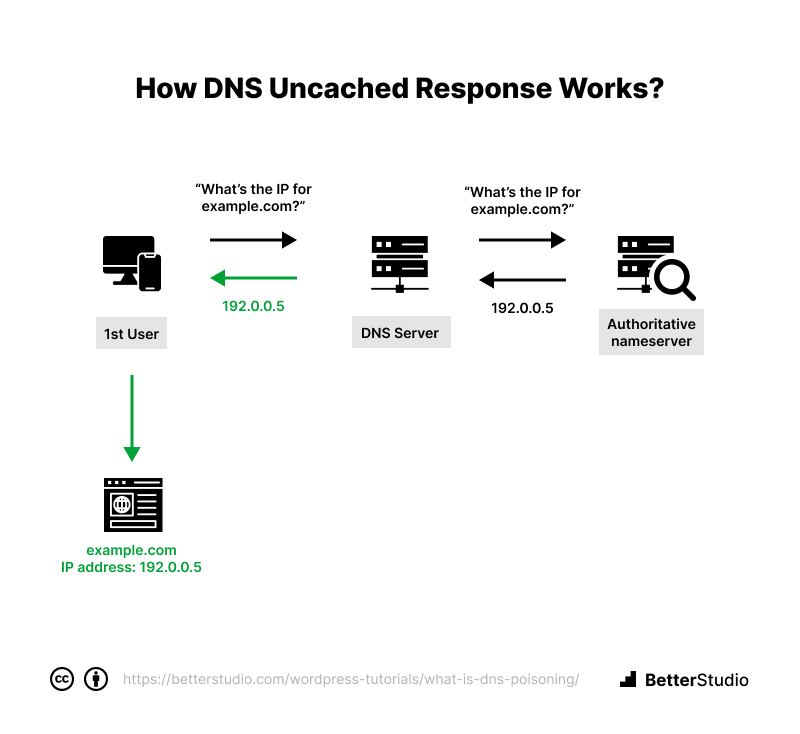

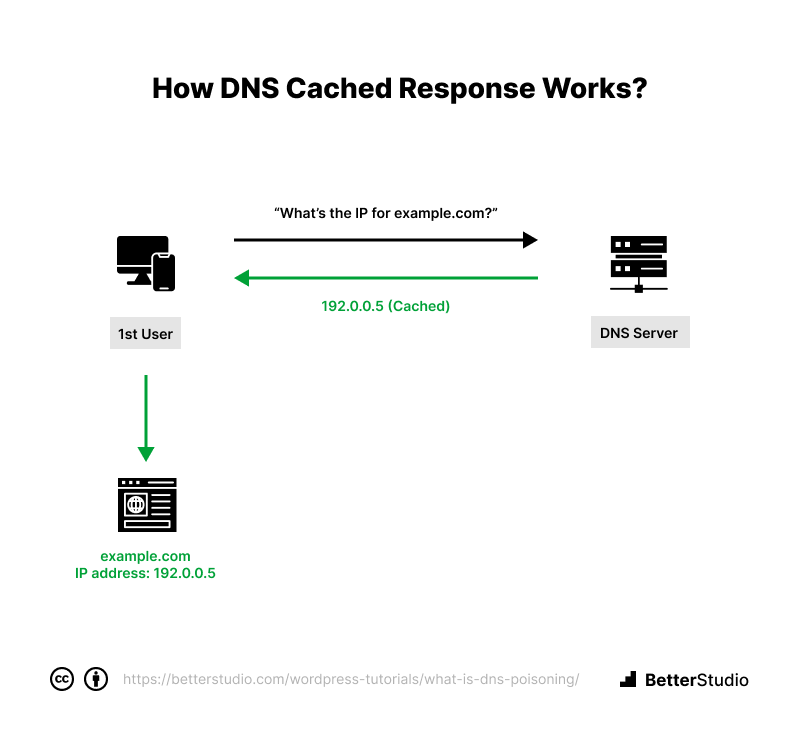

Przelicznik DNS będzie przechowywać odpowiedzi na zapytania o adres IP przez określony czas.

Pozwala to przelicznikowi na szybsze odpowiadanie na przyszłe zapytania i bez komunikowania się z wieloma serwerami zaangażowanymi w tradycyjny proces rozpoznawania nazw DNS.

Przelicznik DNS przechowuje odpowiedzi w swojej pamięci podręcznej przez określony czas życia (TTL) skojarzony z adresem IP.

Niezbuforowana odpowiedź DNS:

Odpowiedź z pamięci podręcznej DNS:

Dlaczego zatrucie DNS jest tak niebezpieczne?

Istnieje kilka zagrożeń związanych z zatruciem DNS zarówno dla osób indywidualnych, jak i organizacji.

W wyniku zatrucia DNS, gdy urządzenie zostało zaatakowane, zwłaszcza zatrucie pamięci podręcznej DNS, rozwiązanie problemu może być trudne, ponieważ domyślnie przejdzie na nielegalną stronę internetową.

Problem zatruwania DNS jest dodatkowo spotęgowany trudnościami, jakie użytkownicy mają z jego wykryciem, szczególnie jeśli hakerzy tworzą fałszywe strony internetowe, aby kierować odwiedzających na takie, które wyglądają prawie identycznie jak prawdziwe.

Gdy witryna jest fałszywa, użytkownicy raczej nie będą świadomi, że wprowadzają poufne informacje, nie zdając sobie sprawy, że narażają siebie i/lub swoje organizacje na poważne zagrożenia bezpieczeństwa.

Generalnie tego typu ataki niosą ze sobą następujące zagrożenia:

Wirusy i złośliwe oprogramowanie

Użytkownicy skierowani do fałszywych witryn internetowych mogą zostać zainfekowani wirusami i złośliwym oprogramowaniem, gdy tylko uzyskają dostęp do tych witryn.

W celu uzyskania dostępu do urządzenia i jego danych można użyć wielu rodzajów złośliwego oprogramowania, od wirusów infekujących ich urządzenia po złośliwe oprogramowanie zapewniające hakerom stały dostęp do ich urządzeń i danych.

Kradzież

Za pomocą zatruwania DNS hakerzy mogą ukraść informacje, w tym dane logowania do bezpiecznych witryn, informacje umożliwiające identyfikację, takie jak numery ubezpieczenia społecznego, oraz informacje poufne, takie jak dane dotyczące płatności.

Blokery bezpieczeństwa

Złośliwi aktorzy mogą wykorzystać zatruwanie DNS jako sposób na spowodowanie poważnych, długotrwałych uszkodzeń urządzeń, blokując im otrzymywanie krytycznych poprawek i aktualizacji, które wzmacniają ich bezpieczeństwo.

Takie podejście może z czasem sprawić, że urządzenia będą coraz bardziej podatne na ataki, co pozwoli na ich atakowanie przez trojany i wirusy oraz wiele innych rodzajów ataków.

Cenzura

W przeszłości rządy ingerowały w ruch sieciowy ze swoich krajów poprzez zatruwanie DNS w celu cenzurowania niektórych informacji w Internecie.

Te rządy skutecznie zablokowały obywatelom dostęp do stron internetowych, które zawierają informacje, z którymi nie chcą być narażeni na tę metodę interwencji.

Przykłady ataków fałszowania DNS

Istnieją różne przykłady ataków polegających na spoofingu DNS. Cyberprzestępcy stosowali coraz bardziej wyrafinowane taktyki, aby fałszować adresy DNS w całej historii.

Nie ma gwarancji, że każdy atak fałszowania DNS będzie wyglądał tak samo; jednak typowy scenariusz fałszowania DNS może wyglądać następująco:

- Atakujący może przechwycić komunikację między komputerem klienckim a serwerem docelowej witryny internetowej.

- Atakujący może użyć narzędzia takiego jak arpspoof , aby nakłonić zarówno klienta, jak i serwer do śledzenia złośliwych adresów IP, które prowadzą do serwera atakującego, kopiując obie te strony.

- W ramach ataku osoba atakująca tworzy fałszywą stronę internetową, w której złośliwy adres IP kieruje użytkowników w celu zdobycia poufnych informacji na ich temat.

Jak zapobiegać podszywaniu się pod DNS?

Zarówno fałszowanie DNS, jak i zatruwanie pamięci podręcznej mogą być trudne do wykrycia, ponieważ mogą jednocześnie wpływać na urządzenia konsumenckie i serwery DNS.

Mimo to osoby prywatne i firmy mogą podjąć kroki w celu zmniejszenia ryzyka stania się ofiarami cyberataków.

Oto kilka sposobów zapobiegania atakom typu DNS spoofing:

Nigdy nie klikaj nieznanych linków

Złośliwe witryny wyświetlają fałszywe reklamy lub powiadomienia, które zachęcają do kliknięcia łącza.

Kliknięcie nieznanych linków może narazić urządzenie na wirusy i złośliwe oprogramowanie. Najlepiej unikać klikania nieznanych linków lub reklam w witrynie, z której zwykle korzystasz.

Skonfiguruj DNSSEC

DNSSEC to skrót od Domain Name System Security Extensions, używany do weryfikacji integralności danych DNS i pochodzenia rekordów DNS.

W pierwotnym projekcie DNS nie było takiej weryfikacji, dlatego możliwe jest zatrucie DNS.

Podobnie jak TLS/SSL, DNSSEC wykorzystuje kryptografię klucza publicznego do weryfikacji i uwierzytelniania danych.

Rozszerzenia DNSSEC zostały opublikowane w 2005 r., ale DNSSEC nie został jeszcze włączony do głównego nurtu, dzięki czemu DNS jest podatny na ataki.

DNSSEC przypisuje podpis cyfrowy do danych DNS i analizuje certyfikaty domeny głównej, aby sprawdzić, czy każda odpowiedź jest autentyczna. Dlatego jest to doskonały sposób na naprawienie zatrucia DNS.

W ten sposób każda odpowiedź DNS pochodzi z legalnej witryny.

Niestety, ponieważ DNSSEC nie jest powszechnie używany, dane DNS w większości domen pozostają niezaszyfrowane

Skanuj w poszukiwaniu i usuwaj złośliwe oprogramowanie

Ponieważ osoby atakujące często wykorzystują fałszowanie DNS w celu rozpowszechniania wirusów, robaków i innych rodzajów złośliwego oprogramowania, należy upewnić się, że urządzenia są regularnie skanowane w poszukiwaniu wirusów, robaków i innych zagrożeń złośliwym oprogramowaniem.

Zainstalowanie oprogramowania antywirusowego umożliwi identyfikację zagrożeń i ich usunięcie. Ponadto możesz zainstalować narzędzia do wykrywania fałszowania DNS, jeśli jesteś właścicielem witryny internetowej lub serwera DNS. Systemy te skanują wszystkie wychodzące dane, aby upewnić się, że są one zgodne z prawem.

Użyj VPN

Korzystanie z wirtualnej sieci prywatnej (VPN) zapewnia dodatkową warstwę ochrony przed śledzeniem online przez atakujących.

W przeciwieństwie do łączenia urządzeń z lokalnym serwerem dostawcy Internetu, VPN łączy Cię z prywatnymi serwerami DNS na całym świecie, które wykorzystują szyfrowanie typu end-to-end.

Zaletą tego jest to, że osoby atakujące nie mogą przechwytywać Twojego ruchu, a Ty masz połączenie z serwerami DNS, które są lepiej chronione przed fałszowaniem DNS.

Sprawdź, czy Twoje połączenie jest bezpieczne

Na pierwszy rzut oka często trudno jest odróżnić złośliwe witryny od legalnych, ale istnieje kilka sposobów na ustalenie, czy jesteś połączony z autentyczną witryną.

W przeglądarce Google Chrome po lewej stronie adresu URL na pasku adresu zobaczysz mały szary symbol kłódki.

Wskazuje, że Google zaufało certyfikatowi bezpieczeństwa dostawcy hostingu domeny i że witryna nie jest duplikatem innej witryny.

Twoja przeglądarka może ostrzec Cię, jeśli spróbujesz uzyskać dostęp do niezabezpieczonej witryny. Twoje połączenie może nie być bezpieczne, jeśli pojawi się komunikat z ostrzeżeniem.

W takim przypadku możliwe jest, że witryna, do której próbujesz uzyskać dostęp, może być fałszywą lub nie ma ważnego certyfikatu SSL.

Jednym z bardziej złożonych rodzajów cyberataków do wykrycia jest spoofing DNS, ale możesz podjąć kroki w celu ochrony siebie i swoich danych za pomocą różnych strategii.

Rozważ zainstalowanie niezawodnego programu antywirusowego lub wirtualnej sieci prywatnej (VPN), aby chronić się przed przyszłymi cyberatakami.

Podszywanie się pod DNS a zatruwanie DNS

Skutki zatrucia DNS i spoofingu są podobne, ale różnią się na kilka sposobów. W obu przypadkach użytkownicy są nakłaniani do ujawnienia poufnych informacji, co skutkuje zainstalowaniem złośliwego oprogramowania na docelowym komputerze.

Użytkownicy komunikujący się z serwerami za pośrednictwem publicznych sieci bezprzewodowych są narażeni na kradzież tożsamości i zatrucie danych z powodu fałszowania i zatruwania DNS.

Zatrucie DNS zmienia wpisy na przelicznikach lub serwerach DNS, które przechowują adresy IP. W konsekwencji użytkownicy z dowolnego miejsca w Internecie będą przekierowywani na stronę złośliwego atakującego, jeśli użyją wpisów zatrutego serwera DNS.

Możliwe, że zatrucie wpłynie na globalnych użytkowników w zależności od zatrutego serwera. Atak fałszowania DNS to szerszy termin odnoszący się do manipulacji rekordami DNS.

Zmiana rekordów DNS i zmuszanie użytkowników do odwiedzenia witryny kontrolowanej przez atakującego jest uważane za podszywanie się, w tym zatruwanie.

Atak polegający na fałszowaniu może prowadzić do bezpośrednich ataków na sieć lokalną, w których atakujący może zatruć rekordy DNS podatnych na ataki maszyn, umożliwiając im kradzież danych biznesowych lub osobistych.

Często Zadawane Pytania

W tej sekcji udzielimy kilku odpowiedzi na najczęściej zadawane pytania:

Domain Name System (DNS) to system konwersji nazw domen (dla użytkowników) na adresy IP (dla maszyn).

Każdemu urządzeniu podłączonemu do Internetu przypisywany jest unikalny adres IP. Ten adres umożliwia innym maszynom zlokalizowanie urządzenia.

Dzięki DNS użytkownicy nie muszą już zapamiętywać długich i złożonych adresów IP, ale mogą używać prostych nazw domen.

Zatrucie pamięci podręcznej DNS można wykryć za pomocą rozwiązań do analizy danych, które monitorują aktywność DNS.

Istnieje kilka wskaźników zatrucia DNS:

1. Wzrost liczby żądań DNS ze źródła, które wysyła zapytania do serwera DNS o wiele nazw domen bez zwracania odpowiedzi.

2. Znaczący wzrost aktywności DNS z jednego źródła do jednej domeny.

1. Nie klikaj linków, które są Tobie nieznane.

2. Wyczyść pamięć podręczną DNS, aby usunąć wszelkie zainfekowane dane.

3. Korzystając z wirtualnej sieci prywatnej (VPN), możesz szyfrować cały ruch internetowy za pośrednictwem szyfrowanych serwerów typu end-to-end.

4. Powinieneś sprawdzić pasek adresu URL pod kątem błędów pisowni, aby upewnić się, że jesteś kierowany do właściwej witryny.

Wniosek

W tym artykule omówiono zatruwanie DNS, jak to działa, dlaczego jest tak niebezpieczne, jak zapobiegać podszywaniu się pod DNS i zatruwaniu DNS w porównaniu z podszywaniem się pod DNS.

Mamy nadzieję, że ten artykuł dostarczy Ci przydatnych informacji. Jeśli masz jakieś pytania lub komentarze, możesz je zamieścić w sekcji komentarzy.

Najnowsze artykuły, które napisaliśmy, są dostępne na Facebooku i Twitterze, więc zachęcamy do śledzenia nas tam.