Co to jest wstrzykiwanie SQL w cyberbezpieczeństwie? Jak zapobiegać atakom SQLi

Opublikowany: 2024-06-20Wstrzyknięcie SQL (SQLi) ma miejsce wtedy, gdy hakerzy wstawiają szkodliwy kod do bazy danych w celu uzyskania dostępu do poufnych informacji, takich jak dane osobowe lub dane karty kredytowej. Niestety jest to jedno z najpowszechniejszych zagrożeń w sieci. Jeśli więc jesteś właścicielem witryny internetowej, warto zapoznać się z zapobieganiem wstrzykiwaniu SQL.

Kiedy poznasz różne typy ataków SQLi i ich typowe cele, będziesz lepiej przygotowany do ochrony swojej witryny przed nimi. Możesz zdecydować się na wdrożenie sprawdzania poprawności danych wejściowych, wdrożenie zapory aplikacji internetowej lub uruchomienie skanera luk w zabezpieczeniach.

W tym poście omówimy wszystko, co musisz wiedzieć o wstrzykiwaniu SQL w cyberbezpieczeństwie. Zaczniemy od odpowiedzi na pytanie „Co to jest zastrzyk SQL?” i od innych pytań dotyczących najczęstszych typów ataków i celów. Następnie przyjrzymy się niektórym potencjalnym zagrożeniom i skutkom ataków SQLi. Na koniec pokażemy, jak zapobiec wstrzyknięciu SQL.

Co to jest zastrzyk SQL?

Aby zrozumieć podstawy tego powszechnego cyberataku, musisz najpierw posiadać pewną wiedzę na temat języka zapytań strukturalnych (SQL). Jest to język programowania używany w aplikacjach internetowych i bazach danych. Umożliwia dostęp do danych strukturalnych lub relacyjnych, zarządzanie nimi i manipulowanie nimi. Tabele danych SQL składają się z prostych kolumn i wierszy.

Do zmiany, dodania lub usunięcia informacji można używać zapytań SQL lub „poleceń”. Alternatywnie możesz po prostu wyodrębnić zestawy danych do analizy.

Załóżmy, że masz bazę danych SQL zawierającą wynagrodzenia instruktorów i chcesz uzyskać ogólny pogląd na porównanie tych zarobków. W takim przypadku możesz użyć tego zapytania SQL:

SELECT Id, Name, Salary, (SELECT Count(*) from instructor ii where ii.salary > i.salary) as num from instructor i;Spowoduje to zwrócenie przez bazę danych żądania zwrócenia nazwiska każdego instruktora, jego wynagrodzenia i wartości liczbowej wskazującej, ile osób zarabia więcej niż określony profesor na liście.

Wstrzyknięcie SQL ma miejsce, gdy haker wstawia złośliwy kod do aplikacji lub bazy danych, aby zakłócać jej działanie. W wielu przypadkach celem jest uzyskanie dostępu do ukrytych informacji lub ominięcie mechanizmów uwierzytelniania.

Hakerzy mogą wtedy zmienić lub usunąć informacje w tabelach danych. Poważniejsze ataki polegające na wstrzykiwaniu kodu SQL mogą uszkodzić podstawowy serwer lub infrastrukturę Twojej witryny. Jeśli osoba atakująca przeciąża bazę danych nadmiernymi zapytaniami SQL, jest to odmiana ataku typu rozproszona odmowa usługi (DDoS).

Różne typy ataków typu SQL Injection

Istnieją trzy różne typy ataków polegających na wstrzykiwaniu kodu SQL. Przyjrzyjmy się im bliżej.

SQLi w paśmie

Ataki wewnątrzpasmowe SQLi (nazywane także „klasycznymi” SQLi) są zazwyczaj najłatwiejsze do wykrycia i wykorzystania. W tym scenariuszu haker wykorzystuje tylko jeden kanał komunikacji, aby uzyskać bezpośrednią odpowiedź.

Innymi słowy, używają tego samego medium do przeprowadzenia ataku i odzyskania wyników. Typowym przykładem może być atak przeprowadzony na stronie internetowej.

Dwie główne odmiany SQLi wewnątrzpasmowego to:

- Ataki polegające na wstrzykiwaniu SQL oparte na błędach . Dzieje się tak, gdy hakerzy umieszczają złośliwe zapytania w bazie danych, aby celowo wywołać komunikat o błędzie. Gdy tak się stanie, powstały komunikat o błędzie ujawnia poufne informacje, które mogą umożliwić im przeprowadzenie dalszych ataków i wyliczenie bazy danych.

- Ataki polegające na wstrzykiwaniu kodu SQL z wykorzystaniem Unii . W tym przypadku atakujący używa operatora UNION do pobrania danych z więcej niż jednej tabeli. Wyniki pokażą co najmniej jeden prawidłowy zestaw danych, jednocześnie ujawniając tabelę danych, która powinna być ukryta.

Jak wspomnieliśmy, są to jedne z najczęstszych typów ataków SQLi.

Ślepy SQLi

Inną, bardziej wyrafinowaną i ukrytą formą wstrzyknięcia SQL jest ślepy atak SQLi. Nazywa się to także „wnioskowanym SQLi”.

W przypadku tego typu cyberataku haker wstawia szkodliwy kod do aplikacji internetowej, ale nie może bezpośrednio zobaczyć wyników (jak w przypadku klasycznego SQLi). Oznacza to, że działają „na ślepo”, stąd nazwa.

Aby ujawnić pożądane dane, hakerzy mogą następnie wysyłać zapytania SQL, które ujawniają poufne informacje w oparciu o opóźnienia czasowe lub zachowanie logiczne.

W przypadku ślepego SQLi opartego na czasie złośliwe zapytanie zmusza bazę danych do oczekiwania przez określony czas, zanim będzie mogła odpowiedzieć. Hakerzy mogą następnie wywnioskować, czy odpowiedź jest PRAWDA, czy FAŁSZ, na podstawie opóźnienia czasowego.

Tymczasem w przypadku ataków SQLi opartych na wartościach logicznych lub opartych na zawartości zapytanie zmusza bazę danych do zwrócenia różnych wyników. Wyniki te pozwalają hakerowi wywnioskować, czy treść jest prawdziwa, czy fałszywa.

Ślepe ataki SQLi zazwyczaj wymagają wielu iteracji, aby uzyskać wystarczającą ilość informacji do wyliczenia bazy danych. Z tego powodu są one zazwyczaj wolniejsze i trudniejsze do wykonania.

Jednak zaletą (dla hakerów) jest to, że ze względu na swoją subtelność ślepe ataki SQLi mogą pozostać niewykryte przez dłuższy czas. W rezultacie cyberprzestępcy mogą być w stanie wydobyć cenniejsze dane (i siać większe spustoszenie) niż w przypadku klasycznego ataku SQLi.

Warto również zauważyć, że ataki SQLi przeprowadzane przez boty mogą być szczególnie niebezpieczne, ponieważ umożliwiają hakerom znacznie szybszą pracę.

Pozapasmowy SQLi

Ostatnim rodzajem ataku polegającego na wstrzykiwaniu SQL jest SQLi pozapasmowy. W przeciwieństwie do przychodzącego wstrzykiwania SQL, ta odmiana wymaga wielu kanałów komunikacyjnych do przeprowadzenia ataku.

Zazwyczaj pozapasmowy SQLi działa tylko w przypadku serwerów, które mogą wyzwalać odpowiedzi HTTPS lub DNS (co ma miejsce w przypadku większości baz danych SQL). Jednym z typowych przykładów pozapasmowego SQLi jest sytuacja, gdy hakerzy wstawiają kod, który powoduje, że serwer przechwytuje dane logowania użytkowników i wysyła je do zdalnego punktu końcowego.

Typowe cele wstrzykiwania SQL

Teraz, gdy omówiliśmy główne formy wstrzykiwania SQL, przyjrzyjmy się najczęstszym celom tego typu ataków.

1. Systemy zarządzania treścią (CMS)

System zarządzania treścią (CMS) umożliwia użytkownikom tworzenie, modyfikowanie i zarządzanie treściami internetowymi. Niektóre przykłady obejmują Wix, Joomla i WordPress.

Rozwiązania te są bardziej wyrafinowane i konfigurowalne niż narzędzia do tworzenia witryn internetowych, takie jak Squarespace. Możesz użyć CMS-a takiego jak WordPress do zbudowania niemal każdego rodzaju strony internetowej, od prostego portfolio po dobrze prosperujący sklep internetowy.

To powiedziawszy, wiele systemów CMS korzysta z systemu baz danych MySQL do zarządzania treścią. Z założenia czyni to je celem ataków polegających na wstrzykiwaniu kodu SQL.

Co więcej, niektóre systemy CMS, takie jak WordPress, są open source. Oznacza to, że oprogramowanie można pobrać bezpłatnie i każdy może je modyfikować. W przypadku WordPressa CMS otrzymuje także regularne aktualizacje konserwacyjne i bezpieczeństwa, które zawierają ważne łatki podatności.

Ponieważ zawartość tych aktualizacji jest udostępniana publicznie w Internecie, hakerzy mogą je przestudiować, aby dowiedzieć się, jak je wykorzystać. Następnie mogą atakować witryny działające na starszych, mniej bezpiecznych wersjach WordPressa.

Co więcej, witryny internetowe zbudowane za pomocą systemów CMS zazwyczaj zawierają funkcje angażujące, takie jak formularze kontaktowe, paski wyszukiwania i sekcje komentarzy, które mogą być podatne na ataki polegające na wstrzykiwaniu kodu SQL.

2. Wtyczki i integracje innych firm

Wiele systemów CMS i innych narzędzi do tworzenia witryn internetowych korzysta z wtyczek innych firm w celu rozszerzenia ich funkcjonalności. Na przykład WordPress ma obszerny katalog wtyczek zawierający prawie 60 000 narzędzi.

Możesz użyć tych wtyczek, aby dodać wszystko, od rozwiązań bezpieczeństwa, takich jak Akismet, po narzędzia do optymalizacji wydajności, takie jak Jetpack Boost.

Integracje działają podobnie do wtyczek i rozszerzeń. Na przykład wiele popularnych rozwiązań marketingowych, takich jak Mailchimp, oferuje integracje (które często ułatwiają wtyczki lub rozszerzenia).

Zasadniczo wtyczki i integracje umożliwiają użytkownikom tworzenie wysoce niestandardowych witryn internetowych. Jednak twórcy podstawowego oprogramowania WordPress nie kontrolują wszystkich bezpłatnych i premium wtyczek dostępnych na rynku. Dlatego integralność i bezpieczeństwo każdego narzędzia nie są regulowane. Do właścicieli witryn internetowych należy upewnienie się, że instalują wtyczki wysokiej jakości. Jednym ze sposobów, aby to zrobić, jest wybranie wtyczek z biblioteki WordPress.org.

Do właścicieli witryn internetowych należy także upewnienie się, że wszystkie wtyczki są aktualne. Jeśli tak nie jest, hakerzy mogą wykorzystać bazy danych zawierające luki w zabezpieczeniach w celu wykorzystania nieaktualnego oprogramowania (więcej na ten temat później).

3. Aplikacje intensywnie korzystające z danych

Jak już wspomnieliśmy, SQL jest językiem programowania używanym w systemach zarządzania bazami danych, a celem zastrzyków SQL dla tych baz danych jest wyodrębnianie, modyfikowanie, dodawanie lub usuwanie danych w nikczemnych zamiarach.

Naturalnie aplikacje przetwarzające duże ilości danych stają się najbardziej realnymi celami tego typu cyberataków. Hakerzy mogą najwięcej zyskać, gdy trzeba wyodrębnić duże ilości danych.

Dlatego sklepy internetowe i duże witryny internetowe są prawdopodobnie narażone na większe ryzyko ataków SQLi.

4. Starszy kod i przestarzałe systemy

Jak wspomnieliśmy, nieaktualne oprogramowanie i systemy mogą zwiększyć ryzyko włamania do witryny internetowej poprzez zastrzyki SQL. Jest to szczególnie prawdziwe, gdy witryna jest zbudowana na oprogramowaniu typu open source, takim jak WordPress, Drupal lub Joomla.

Dzieje się tak dlatego, że cyberprzestępcy mogą wykorzystywać bazy danych lub publiczne rejestry poprawek zabezpieczeń do znajdowania i wykorzystywania tych luk. Starszy kod może być również dużym problemem w przypadku starszych witryn internetowych.

5. Interfejsy API danych i usługi sieciowe

Jak już wspomnieliśmy, wiele witryn zbudowanych na systemach CMS wykorzystuje różnorodne integracje wtyczek, aby usprawnić proces zarządzania witryną. Większość tych integracji działa dzięki interfejsom programowania aplikacji danych (API), które korzystają z języka SQL.

Na przykład API REST WordPress umożliwia CMS-owi komunikację ze wszystkimi niezbędnymi aplikacjami.

Podobnie Drupal i Joomla mają własne, zastrzeżone interfejsy API. Te interfejsy API umożliwiają korzystanie z bezpłatnych lub płatnych rozszerzeń, a także innych usług internetowych, takich jak oprogramowanie analityczne lub zabezpieczające.

Ponieważ interfejsy API stale przetwarzają żądania, istnieje wiele możliwości wykorzystania luk w zabezpieczeniach SQLi.

Motywacje stojące za atakami SQL Injection

Jak dotąd szczegółowo wyjaśniliśmy, na czym polega wstrzyknięcie SQL, ale nadal możesz zastanawiać się nad motywacjami tych ataków.

Oto niektóre z najczęstszych intencji:

- Kradzież i manipulacja danymi . Celem wielu ataków SQLi jest kradzież danych lub manipulowanie bazą danych w celu wykonania żądań na jej szkodę. Skradzione dane można następnie wykorzystać do popełnienia innych cyberprzestępstw, takich jak oszustwa w handlu elektronicznym lub kradzież tożsamości.

- Dystrybucja złośliwego oprogramowania i oprogramowania ransomware . Niektóre ataki polegające na wstrzykiwaniu SQL mają na celu złamanie bazy danych, infrastruktury lub serwera witryny internetowej przy użyciu złośliwego oprogramowania. Mogą chcieć usunąć witrynę internetową lub uzyskać dostęp do serwera głównego (a tym samym do zawartości bazy danych).

- Wpływ na integralność i reputację witryny internetowej . Bardziej ukrytą motywacją ataków SQLi jest zniszczenie reputacji firmy. Na przykład hakerzy, którym nie podoba się Twoja firma, mogą ukraść i ujawnić dane klientów, aby wysłać wiadomość.

Oczywiście ważne jest, aby zrozumieć motywy stojące za tymi cyberatakami, ale kluczowa jest również świadomość wpływu złośliwych zastrzyków SQL. Zajmiemy się tym w następnej sekcji.

Wpływ ataków typu SQL Injection

Zaczniemy od mniej poważnych konsekwencji dla odwiedzających Twoją witrynę. Są to głównie niedogodności, które mogą powodować pogorszenie komfortu użytkowania.

Zasadniczo, gdy osoby atakujące SQLi modyfikują tabele danych, może to prowadzić do ciągłych problemów, które zakłócają działanie stron internetowych, formularzy online i nie tylko. Nie należy bagatelizować tego negatywnego wyniku, ponieważ odwiedzający oczekują, że będą korzystać z Twojej witryny bez problemów. Napotkanie trudności może spowodować, że opuszczą Twoją witrynę.

Jeśli chodzi o firmy i organizacje, skutki mogą być poważniejsze. W szczególności sklepy internetowe przechowują wiele wrażliwych informacji o klientach, takich jak adresy fizyczne do wysyłki i numery kart kredytowych do płatności.

Jeśli atak SQLi doprowadzi do naruszenia bezpieczeństwa danych, dane osobowe Twoich klientów mogą zostać sprzedane oszustom. Może to narazić ich na ryzyko ataków typu phishing, kradzieży tożsamości, oszustw związanych z kartami kredytowymi i nie tylko. Może to również zaszkodzić reputacji Twojej firmy lub spowodować straty pieniężne.

Co więcej, brak ochrony wrażliwych informacji użytkownika może przełożyć się na nieprzestrzeganie niektórych standardów bezpieczeństwa w Internecie lub przepisów dotyczących ochrony danych, takich jak PCI-DSS i RODO.

Może to narazić firmy na większe ryzyko sporów sądowych w przypadku naruszenia danych. Oczywiście ryzyko staje się wyższe, jeśli Twoja firma internetowa działa w branży regulowanej, takiej jak opieka zdrowotna lub finanse, ponieważ takie firmy podlegają wyższym standardom w zakresie prywatności i ochrony danych. Na przykład praktyki medyczne będą musiały pozostać zgodne z ustawą HIPAA.

Jak zapobiegać atakom polegającym na wstrzykiwaniu SQL

Teraz, gdy wiesz już o potencjalnych skutkach wstrzyknięcia SQL, pokażemy Ci, jak zapobiec wstrzyknięciu SQL. Omówimy siedem różnych strategii, które możesz wdrożyć.

1. Zaimplementuj sprawdzanie poprawności danych wejściowych

Jedną z najlepszych strategii zapobiegania iniekcji SQL jest wdrożenie sprawdzania poprawności danych wejściowych. Dzięki temu możesz mieć pewność, że tylko uprawnieni użytkownicy wchodzą w interakcję z Twoją bazą danych — i to w odpowiedni sposób.

Istnieje wiele skutecznych technik sprawdzania poprawności danych, których można używać z językiem SQL. Na początek możesz wypróbować wbudowane ograniczenia SQL, takie jak UNIQUE lub NOT NULL.

Ponadto możesz chcieć użyć typów danych i wyświetlania, aby zdefiniować sposób przechowywania i prezentowania informacji. Możesz także użyć wyrażeń regularnych (RegEx), aby zdefiniować, jakie wzorce danych są dopuszczalne.

Dzięki którejkolwiek z tych strategii atakujący SQLi zostaną zatrzymani, ponieważ ich nikczemne dane wejściowe zostaną oznaczone jako nieprawidłowe.

2. Regularnie aktualizuj swoje oprogramowanie i bazę danych

Jak już wspomniano, różne typy nieaktualnego oprogramowania mogą stać się celem atakujących SQLi, zwłaszcza jeśli korzystasz z oprogramowania typu open source. Dlatego jednym z najprostszych sposobów zapobiegania atakom polegającym na wstrzykiwaniu SQL jest regularne aktualizowanie oprogramowania i bazy danych. Ten proces będzie zależał od tego, jakiego CMS-a lub kreatora stron internetowych używasz.

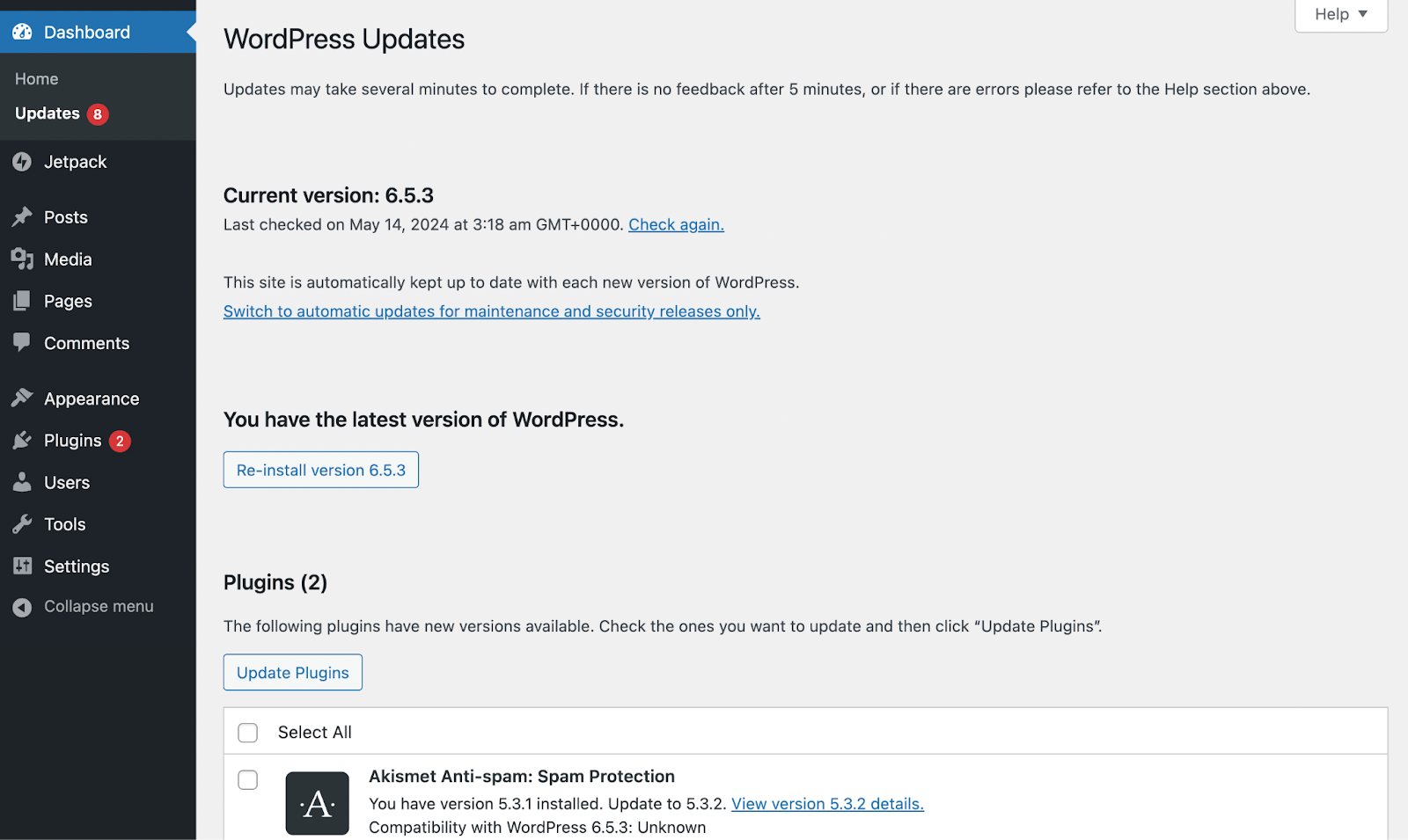

Dzięki WordPressowi aktualizacja podstawowego oprogramowania jest prosta. Przejdź do Panelu → Aktualizacje .

Gdy będą dostępne aktualizacje, zobaczysz czerwone powiadomienie, ale nadal możesz je sprawdzić w dowolnym momencie. Na górze możesz zaktualizować WordPress. Przewiń w dół, aby zaktualizować wtyczki lub motywy.

Przed aktualizacją jakiegokolwiek oprogramowania ważne jest wykonanie kopii zapasowej witryny. Aktualizacje mogą prowadzić do nieprzewidzianych problemów w Twojej witrynie, zwłaszcza jeśli zainstalowałeś wiele wtyczek.

Nie możesz przewidzieć, jak zaktualizowane oprogramowanie będzie współdziałać z innymi narzędziami w Twojej witrynie. Dlatego z reguły należy unikać instalowania zbyt wielu wtyczek WordPress.

W idealnym przypadku utworzysz automatyczne kopie zapasowe, aby nie stracić ważnych danych. Alternatywnie możesz użyć witryny tymczasowej do przetestowania aktualizacji przed ich publikacją.

Aktualizacja bazy danych może być bardziej skomplikowana. Ponownie będzie to zależeć od platformy, z której korzystasz.

Dzięki WordPressowi istnieje kilka sposobów czyszczenia i optymalizacji bazy danych. Jeśli jesteś bardziej doświadczonym użytkownikiem, możesz zaktualizować swoją bazę danych za pomocą phpMyAdmin.

Zainstalowanie wtyczki takiej jak Jetpack Akismet Anti-Spam może również pomóc w utrzymaniu optymalnego stanu bazy danych.

Dzieje się tak, ponieważ minimalizuje liczbę otrzymywanych spamerskich komentarzy i formularzy. Może to nawet blokować ataki SQLi oparte na podejrzanym zachowaniu.

Chronimy Twoją witrynę. Prowadzisz swój biznes.

Jetpack Security zapewnia łatwą w użyciu, kompleksową ochronę witryny WordPress, w tym kopie zapasowe w czasie rzeczywistym, zaporę sieciową aplikacji internetowych, skanowanie w poszukiwaniu złośliwego oprogramowania i ochronę przed spamem.

Zabezpiecz swoją witrynę3. Wdrażaj kontrolę dostępu opartą na rolach (RBAC)

W przypadku większych witryn internetowych na zapleczu zazwyczaj współpracuje wiele osób. Na przykład witryna e-commerce z blogiem może mieć programistę, projektanta stron internetowych, kierownika sklepu, specjalistę ds. marketingu i różnych autorów blogów.

Jeśli ci użytkownicy otrzymają zbyt wiele uprawnień, mogą przypadkowo utworzyć luki w zabezpieczeniach Twojej witryny — w tym te, które prowadzą do ataków SQLi.

Dlatego warto wdrożyć kontrolę dostępu opartą na rolach (RBAC). Robiąc to, weź pod uwagę zasadę najmniejszych uprawnień, która jest dobrą praktyką w cyberbezpieczeństwie.

Dzięki takiemu podejściu przyznasz każdemu użytkownikowi minimalne uprawnienia niezbędne do wykonywania jego zadań. Na przykład autor bloga w witrynie odzieżowej powinien mieć możliwość tworzenia jedynie postów i nie powinien uzyskiwać dostępu do innych, delikatniejszych części witryny, takich jak katalog produktów.

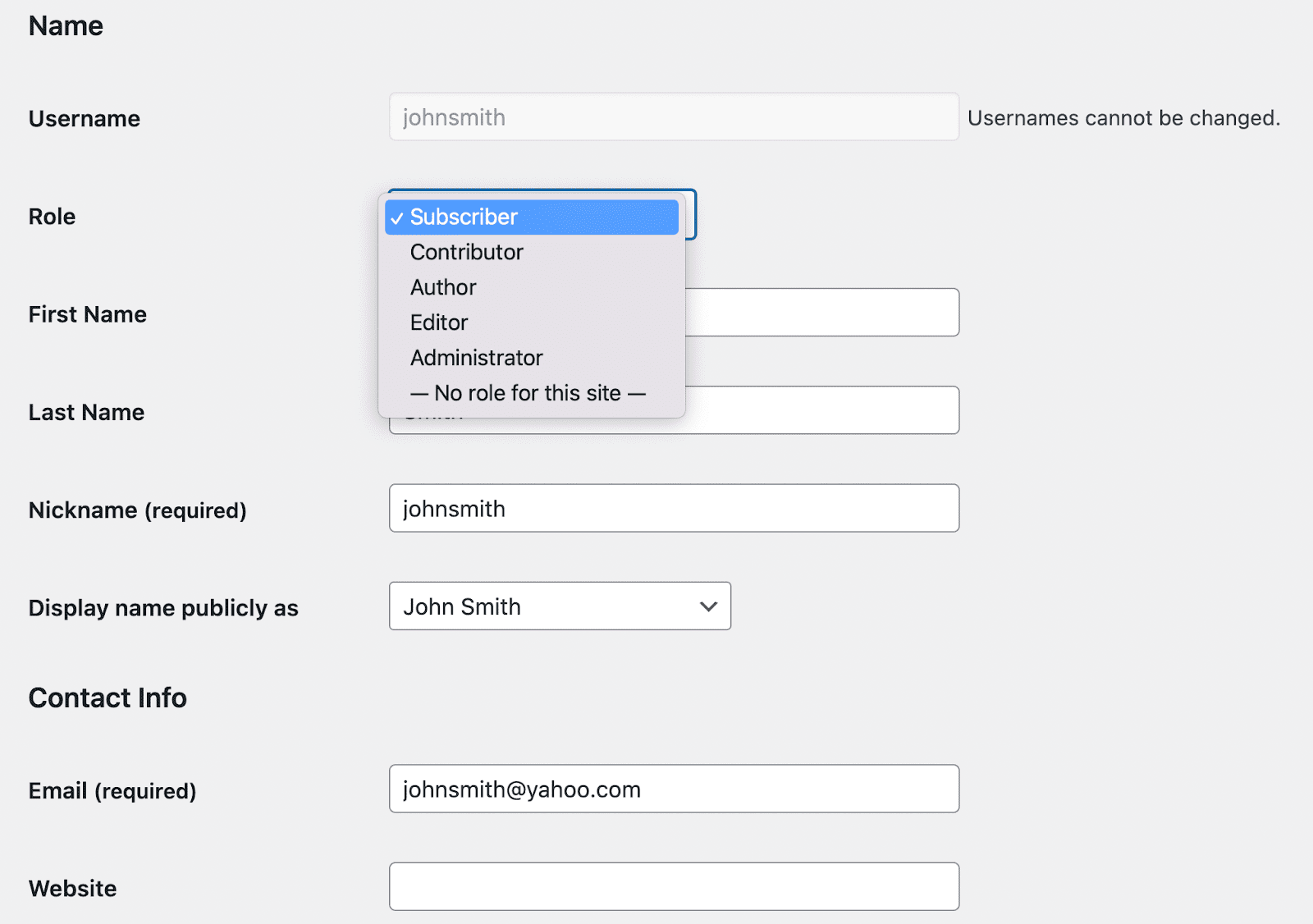

Dzięki WordPressowi możesz łatwo przypisać rolę wszystkim użytkownikom. W tym celu przejdź do Użytkownicy → Wszyscy użytkownicy . Następnie znajdź odpowiedniego użytkownika i kliknij Edytuj .

W menu rozwijanym Rola będziesz mógł wybrać najbardziej odpowiednią rolę dla tej osoby. Domyślnie istnieje pięć ról użytkownika WordPress, ale zyskasz więcej, instalując określone wtyczki, takie jak WooCommerce.

4. Wdróż zaporę aplikacji internetowej (WAF)

Zapora aplikacji internetowych (WAF) to kolejna doskonała obrona przed atakami polegającymi na wstrzykiwaniu kodu SQL. Jest to oprogramowanie, które znajduje się pomiędzy aplikacjami klienckimi a serwerami internetowymi i filtruje cały ruch (zarówno przychodzący, jak i wychodzący).

WAF wyszukuje podejrzane działania i żądania, blokując je w razie potrzeby. To rozwiązanie zabezpieczające jest idealne do zapobiegania wstrzykiwaniu SQL, ponieważ niektóre ataki są łatwe do wykrycia przez WAF.

Ponadto niektóre WAF umożliwiają ustawianie reguł dotyczących adresów IP. Możesz tworzyć listy dozwolonych i blokowanych, aby kontrolować, kto może uzyskać dostęp do Twojej witryny.

Niektórzy zarządzani dostawcy hostingu zainstalują za Ciebie WAF i będą nim zarządzać. W przeciwnym razie może być konieczne zakupienie własnej zapory sieciowej. Jetpack Scan to potężne rozwiązanie dla witryn WordPress, które oferuje również automatyczne skanowanie złośliwego oprogramowania.

5. Uruchom skaner podatności

Skaner podatności może pomóc zabezpieczyć witrynę przed wieloma typowymi zagrożeniami, w tym atakami SQLi. Po prostu regularnie sprawdza Twoją witrynę i porównuje swoje ustalenia z bazą danych znanych luk.

W przypadku witryn WordPress przedostatnią bazą danych jest WPScan.

Z udokumentowaną liczbą ponad 50 000 luk w zabezpieczeniach, jest to jedna z największych baz danych o lukach w zabezpieczeniach. Dostęp do tych ważnych informacji można uzyskać po zainstalowaniu Jetpack Protect.

6. Przeprowadź testy penetracyjne

W cyberbezpieczeństwie testy penetracyjne (lub po prostu „pentesting”) odnoszą się do symulowanego cyberataku, którego celem jest ujawnienie luk w zabezpieczeniach. Nazywa się to również „hakowaniem etycznym” i może być kolejnym doskonałym sposobem zapobiegania atakom polegającym na wstrzykiwaniu kodu SQL.

Dzięki kompleksowym testom penetracyjnym eksperci ds. bezpieczeństwa sieciowego analizują jak największą część Twojej witryny. Może to obejmować jego systemy, sieci, podstawowe oprogramowanie, wtyczki itp.

Gdy pentester zidentyfikuje luki, spróbuje je wykorzystać (zwykle w witrynie tymczasowej). W ten sposób mogą skuteczniej ocenić ryzyko i doradzić w zakresie wyeliminowania tych podatności.

Strategia ta obejmuje zatrudnienie ekspertów ds. bezpieczeństwa sieciowego, więc może być kosztowna. Jeśli jednak posiadasz dużą witrynę lub sklep internetowy, pentesting może pomóc chronić Twoje dane.

7. Zainstaluj uniwersalną wtyczkę bezpieczeństwa

Jeśli chcesz skutecznie chronić swoją witrynę przed atakami SQLi, możesz rozważyć użycie uniwersalnej wtyczki zabezpieczającej. Zwykle będzie to obejmować szeroki zestaw funkcji bezpieczeństwa, w tym wiele narzędzi, które omówiliśmy do tej pory.

Na przykład może oferować WAF, skaner luk w zabezpieczeniach, oprogramowanie antyspamowe i automatyczne kopie zapasowe.

Jetpack Security zawiera wszystko, czego potrzebujesz do zapobiegania wstrzykiwaniu SQL w WordPress. Zajmiemy się bardziej szczegółowo tymi funkcjami zabezpieczeń w następnej sekcji.

Jak Jetpack Security pomaga zapobiegać zastrzykom SQL w WordPress

Jeśli jesteś właścicielem witryny WordPress, Jetpack Security jest jednym z najlepszych rozwiązań zapobiegających atakom polegającym na wstrzykiwaniu kodu SQL. Zawiera wiele wtyczek zabezpieczających WordPress: Jetpack VaultPress Backup, Jetpack Scan i Akismet Anti-Spam.

Oznacza to, że Jetpack Security zapewnia prawie wszystkie funkcje zapobiegania wstrzykiwaniu SQL omówione w tym artykule. Obejmują one:

- Zapora sieciowa aplikacji internetowych

- Solidny skaner podatności

- Automatyczne skanowanie złośliwego oprogramowania

- Oprogramowanie antyspamowe (do blokowania spamu w komentarzach i spamu w złośliwych formularzach)

Co więcej, otrzymasz kompletne rozwiązanie do tworzenia kopii zapasowych, które umożliwia automatyczne tworzenie kopii zapasowych w czasie rzeczywistym.

Dzięki VaultPress Backup nie będziesz musiał się martwić o utworzenie kopii swojej witryny podczas przeprowadzania rutynowych aktualizacji i konserwacji, ponieważ zawsze będziesz mieć kopię swojej witryny na żądanie.

Jak zainstalować Jetpack Security

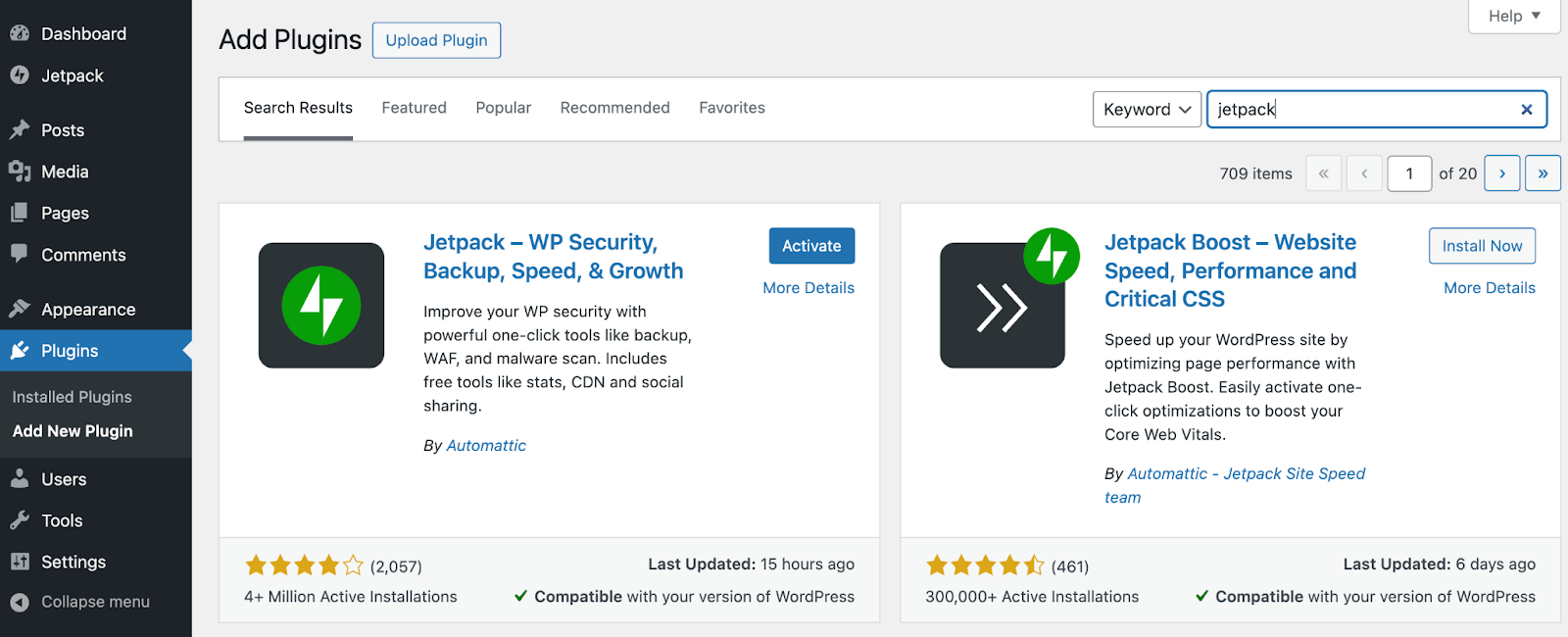

Oto jak zainstalować Jetpack Security w WordPress. Aby rozpocząć, przejdź do panelu WordPress. Przejdź do Wtyczki → Dodaj nową wtyczkę i wyszukaj „Jetpack”.

Kliknij Zainstaluj teraz, a następnie Aktywuj . Następnie zostaniesz poproszony o skonfigurowanie Jetpacka. Jeśli nie masz jeszcze konta WordPress.com, musisz je utworzyć i połączyć ze swoją witryną.

Następnie musisz wybrać plan Jetpack Security i sfinalizować zakup. To takie proste!

Będziesz wtedy mógł skonfigurować WAF, uruchomić pierwsze skanowanie pod kątem luk w zabezpieczeniach i nie tylko. Aby uzyskać więcej informacji na temat konfiguracji Jetpack, zapoznaj się z naszym przewodnikiem, jak rozpocząć.

Często Zadawane Pytania

Do tej pory omówiliśmy już wiele na temat wstrzykiwania SQL w cyberbezpieczeństwie. Na zakończenie przeanalizujemy niektóre z najczęściej zadawanych pytań na ten temat.

Co to jest SQL?

SQL to język programowania popularny w aplikacjach internetowych i bazach danych. Umożliwia dostęp do danych strukturalnych lub relacyjnych, zarządzanie nimi i manipulowanie nimi. Tabele danych SQL składają się z prostych kolumn i wierszy.

Co to są zapytania SQL?

Zapytania SQL, zwane także „instrukcjami” lub „poleceniami”, umożliwiają zarządzanie danymi. Można ich używać do dodawania, usuwania lub modyfikowania informacji. Możesz też użyć ich do wyodrębnienia zestawów danych. Do najpopularniejszych zapytań SQL należą SELECT, DELETE, UPDATE, DROP TABLE i INSERT INTO.

Co to jest wstrzykiwanie SQL i jak to działa?

Wstrzyknięcie SQL ma miejsce, gdy haker wstawia złośliwy kod do aplikacji internetowej lub bazy danych. Często celem ataku SQLi jest uzyskanie dostępu do poufnych informacji lub ominięcie środków uwierzytelniających.

Hakerzy SQLi mogą również próbować zmienić lub usunąć informacje w tabelach danych i siać spustoszenie w działaniu Twojej witryny. Poważniejsze ataki polegające na wstrzykiwaniu kodu SQL mogą uszkodzić serwer WWW lub infrastrukturę. Osoba atakująca może również przeciążyć bazę danych zapytaniami SQL w celu przeprowadzenia ataku DDoS.

Jakie są najczęstsze oznaki ataku polegającego na wstrzykiwaniu SQL?

Ponieważ ataki polegające na wstrzykiwaniu SQL wykorzystują złośliwe zapytania do włamania się do Twojej witryny, największym wskaźnikiem jest duża liczba nietypowych zapytań do Twojej bazy danych.

Podobnie, jeśli zauważysz, że Twoja aplikacja internetowa zachowuje się nietypowo, może to również oznaczać, że osoby atakujące SQLi manipulowały przy niej. Możesz także otrzymać prośby o dostęp do bazy danych, zauważyć nieoczekiwane zmiany w swoich danych lub odkryć, że niektórzy użytkownicy otrzymali więcej uprawnień, niż powinni.

Jak mogę sprawdzić, czy moja witryna jest podatna na zastrzyki SQL?

Każda witryna internetowa korzystająca z języka SQL jest podatna na atak polegający na wstrzykiwaniu kodu SQL. Ryzyko wzrasta, jeśli korzystasz z systemu CMS, narzędzi i wtyczek innych firm, starszego kodu i nieaktualnych systemów, aplikacji intensywnie przetwarzających dane lub interfejsów API danych.

Jaką rolę odgrywają zapory aplikacji internetowych (WAF) w obronie przed atakami SQLi?

WAF-y filtrują cały ruch przychodzący i wychodzący. Dlatego w wielu przypadkach mogą szybko zidentyfikować i zablokować podejrzane żądania, powstrzymując w ten sposób ataki SQLi.

Korzystając z WAF premium, takiego jak ten dostarczany z Jetpack Security, możesz także utworzyć listę dozwolonych. W ten sposób możesz zdecydować, które adresy IP mogą wchodzić w interakcję z Twoją witryną.

Alternatywnie możesz utworzyć listy blokowania, które uniemożliwiają znanym hakerom próby ataku na Twoją witrynę.

Jak mogę się upewnić, że moje wtyczki nie wprowadzają luk w zabezpieczeniach związanych z iniekcją SQL?

Najlepszym sposobem, aby mieć pewność, że zainstalowane wtyczki nie otworzą Twojej witryny na potencjalne ataki SQLi, jest użycie skanera podatności na ataki, takiego jak ten oferowany w Jetpack Security.

Bezpieczeństwo Jetpack: Chroń swoją witrynę WordPress przed zastrzykami SQL

Ataki polegające na wstrzykiwaniu SQL mają miejsce, gdy hakerzy naruszają bazę danych za pomocą złośliwych zapytań. Mogą prowadzić do naruszeń bezpieczeństwa danych i narazić Twoje dane osobowe na ryzyko. W przypadku firm internetowych może to oznaczać utratę reputacji i utratę przychodów. Tymczasem może to zaszkodzić doświadczeniu użytkownika i narazić klientów na oszustwa internetowe, takie jak phishing.

Dobra wiadomość jest taka, że istnieje wiele sposobów zapobiegania atakom polegającym na wstrzykiwaniu kodu SQL. Możesz zacząć od wdrożenia sprawdzania poprawności danych wejściowych i kontroli dostępu opartej na rolach. Jeśli naprawdę chcesz zwiększyć swoje bezpieczeństwo, możesz zaopatrzyć się w zaporę sieciową dla aplikacji internetowych i skaner podatności na zagrożenia.

Alternatywnie możesz zainstalować wszechstronną wtyczkę zabezpieczającą, taką jak Jetpack Security, aby uzyskać połączenie wielu funkcji bezpieczeństwa. Obejmuje to kopie zapasowe w czasie rzeczywistym, skaner złośliwego oprogramowania i oprogramowanie antyspamowe. Zarejestruj się w Jetpack Security już dziś!