Co zrobić, jeśli Twoja witryna WordPress została zhakowana

Opublikowany: 2021-04-15To największa obawa każdego właściciela witryny: usłyszenie, że ich witryna została naruszona. Chociaż WordPress jest bezpieczną platformą, wszystkie strony internetowe są podatne na ataki, zwłaszcza jeśli nie korzystają z najnowszych wtyczek zabezpieczających WordPress.

Ale jeśli Twoja witryna została zhakowana, a szkody zostały już wyrządzone, nadzieja nie jest stracona; istnieje kilka sposobów na odzyskanie zawartości, naprawienie szkód i, co najważniejsze, ochronę witryny przed przyszłymi atakami.

W tym artykule odpowiemy na następujące pytania:

- Skąd mam wiedzieć, czy moja witryna WordPress została zhakowana?

- Dlaczego zostałem zhakowany?

- Pięć najczęstszych sposobów na zhakowanie witryny WordPress.

- Jak naprawić zhakowaną witrynę WordPress?

- Jak chronić witrynę WordPress przed włamaniem?

- Często zadawane pytania dotyczące hacków WordPress

Czy moja witryna WordPress została zhakowana? Oto jak się dowiedzieć

(Jeśli wiesz, że Twoja witryna została już zhakowana, przejdź dalej i dowiedz się, jak to naprawić).

Jeśli Twoja witryna działa dziwnie i nie masz pewności, co jest nie tak, nie musi to oznaczać, że zostałeś zhakowany. Możliwe, że wystąpił błąd oprogramowania, problemy z hostingiem, problemy z pamięcią podręczną lub wiele innych problemów. Czasami początkowo może być trudno stwierdzić, czy witryna została zaatakowana przez hakerów, czy też występują inne przyczyny.

Oznaki, że Twoja witryna została zhakowana:

1. Twoja strona internetowa się nie ładuje.

Istnieje wiele powodów, dla których Twoja witryna może się nie ładować. Złośliwy atak to tylko jedna z wielu możliwości. Podczas próby załadowania witryny sprawdź wyświetlony komunikat o błędzie. Niektóre błędy są na tyle ogólne, że nie są szczególnie pomocne w natychmiastowym zdiagnozowaniu problemu, ale wiedza o rodzaju pojawiającego się błędu jest pierwszym krokiem do zdiagnozowania przyczyny.

Oto kilka najczęstszych błędów WordPressa:

- Wewnętrzny błąd serwera HTTP 500. Jest to najczęstszy błąd, jaki napotkają odwiedzający witrynę internetową. W przypadku witryn WordPress może pojawić się komunikat o błędzie jako „Błąd nawiązywania połączenia z bazą danych”, „Wewnętrzny błąd serwera” lub „Przekroczono limit czasu połączenia”. W dziennikach serwera prawdopodobnie wyświetli kod błędu „HTTP 500”. Jest to bardzo ogólny błąd i jedyną konkretną rzeczą, na którą wskazuje, jest problem z serwerem Twojej witryny. Może to być spowodowane przez hakera, ale może to być również problem z konfiguracją serwera z hostem, problem z pamięcią podręczną, przestarzałe lub źle zakodowane wtyczki lub oprogramowanie lub uszkodzony kod.

- Błąd nieprawidłowej bramy HTTP 502 lub usługa 503 niedostępna. Chociaż każdy z tych błędów nieco się od siebie różni, oba wskazują na problem po stronie serwera. Najczęstszą przyczyną każdego z tych błędów jest nagły wzrost ruchu lub żądania http, ale te same problemy, które mogą powodować wewnętrzny błąd serwera 500, mogą również powodować błąd 502 lub 503. Jeśli nie spodziewasz się ogromnego wzrostu ruchu w witrynie, istnieje duża szansa, że masz wadliwą wtyczkę lub Twoja witryna jest atakowana. Inne potencjalne przyczyny błędów 502 i 503 to niewłaściwa konfiguracja zapory i problemy z konfiguracją sieci dostarczania treści (CDN). Jeśli korzystasz ze współdzielonej platformy hostingowej, w innej witrynie na Twoim serwerze może występować problem, który powoduje awarię całego serwera.

- 401 Nieautoryzowany, 403 Zabroniony i połączenie odrzucone przez hosta. Jeśli otrzymujesz jeden z tych komunikatów o błędach, oznacza to, że nie masz już uprawnień dostępu do zawartości lub serwera. Błędy 401 i 403 są zwykle spowodowane zmianą uprawnień do plików lub haseł, podczas gdy połączenie odrzucone przez hosta może być nieprawidłowym hasłem lub problemem z konfiguracją portu serwera. Jeśli nie zmieniłeś swoich haseł lub uprawnień do plików, winowajcą może być haker.

Nie widzisz tutaj swojego błędu? Sprawdź tę obszerną listę błędów, które uniemożliwiają wczytanie Twojej witryny.

2. Nie możesz zalogować się do swojego pulpitu WordPress.

Jeśli nie możesz zalogować się do pulpitu WordPress, pierwszą rzeczą, którą powinieneś zrobić, jest zresetowanie hasła. Jeśli zarządzasz wieloma stronami internetowymi, możliwe, że po prostu zapomniałeś, że zmieniłeś hasło w konkretnej witrynie.

Jeśli nie otrzymujesz wiadomości e-mail dotyczących resetowania hasła, może to być spowodowane tym, że Twoja witryna korzysta z natywnej funkcji PHP mail() WordPressa. Dostawcy poczty e-mail, tacy jak Gmail, Yahoo i Outlook, często blokują wiadomości e-mail wysyłane za pomocą funkcji PHP mail(). Jeśli nie używasz jeszcze serwera SMTP do wysyłania wiadomości e-mail ze swojej witryny, może to być przyczyną. Jeśli w przeszłości nie wystąpiły żadne problemy z dostarczaniem wiadomości e-mail lub jeśli używasz już serwera SMTP do obsługi wiadomości e-mail w swojej witrynie, być może nadszedł czas, aby się martwić, że Twoje konto zostanie przejęte.

Haker mógł uzyskać dostęp do Twojego konta i zmienić Twoje hasło oraz powiązany adres e-mail. Jeśli pojawi się błąd, który mówi „Błąd: nazwa użytkownika „twoja nazwa użytkownika” nie jest zarejestrowana w tej witrynie”, prawdopodobnie haker usunął Twoje konto i utworzył dla siebie nowe konto administratora.

3. Gdy szukasz swojej witryny w Google lub próbujesz załadować swoją witrynę, otrzymujesz ostrzeżenie o złośliwym oprogramowaniu.

Bezpieczne przeglądanie Google wykrywa niebezpieczne witryny i wyświetla ostrzeżenie o złośliwym oprogramowaniu, gdy użytkownik próbuje odwiedzić witrynę. Wszystkie główne przeglądarki używają danych Bezpiecznego przeglądania Google do ostrzegania odwiedzających o obecności złośliwego oprogramowania. Jeśli widzisz ten alert w swojej witrynie, prawdopodobnie zostałeś zhakowany.

4. Na Twojej stronie pojawią się zmiany, których nie wprowadziłeś.

Niektórzy hakerzy wstrzykują treści, próbując wyłudzić dane osobowe odwiedzających lub przekierować ich na inne strony internetowe w niecnych celach. Jeśli widzisz w swojej witrynie treści, których nie utworzyłeś Ty lub inny autoryzowany użytkownik, prawdopodobnie doszło do ataku hakerów.

Zmiany te mogą być czymś tak oczywistym, jak zastąpienie całej strony głównej nową treścią, dziwnym wyskakującym okienkiem lub miejscami docelowymi reklam w witrynie, która nie powinna wyświetlać reklam. Ale może to być również coś bardziej niepozornego, na przykład linki lub przyciski w Twojej witrynie, których nie utworzyłeś. Czasami hakerzy używają spamu w komentarzach lub ukrywają linki w miejscach, które utrudniają ich wyśledzenie. Mogą dodawać linki do odległych miejsc, takich jak stopka, lub wstawiać je losowo do kopii artykułu. Mogą też wymieniać linki na przyciskach, które już masz w swojej witrynie.

5. Reklamy w Twojej witrynie kierują użytkowników na podejrzane witryny.

Jeśli zwykle wyświetlasz reklamy w swojej witrynie, może minąć trochę czasu, zanim zauważysz, czy któraś z nich nie kieruje do złośliwej witryny. Hakerzy, którzy angażują się w „malvertising”, wykorzystują reklamy do kierowania odwiedzających do witryn phishingowych i złośliwego oprogramowania. Tego typu włamania mogą łatwo pozostać niezauważone, zwłaszcza w przypadku reklam w sieci reklamowej, w których witryna niekoniecznie ma kontrolę nad wyświetlanymi reklamami.

Jeśli znajdziesz takie reklamy, które udostępniasz w swojej witrynie, natychmiast usuń obraźliwą reklamę i konto użytkownika reklamodawcy. Jeśli reklama jest wyświetlana przez sieć reklamową, możesz tymczasowo wyłączyć reklamy w swojej witrynie i powiadomić sieć reklamową, aby mogła usunąć ją ze swojego systemu.

6. Na Twojej stronie nastąpił nagły spadek wydajności — ładuje się bardzo wolno lub zgłasza błędy przekroczenia limitu czasu.

Twoja witryna może się ładować, ale jeśli jest wyjątkowo powolna lub widzisz przekroczenie limitu czasu serwera, przyczyną jest prawdopodobnie przeciążenie serwera. Może to być próba włamania, wadliwa wtyczka lub coś innego w Twojej witrynie, które obciąża zasoby Twojego serwera.

7. Twoja witryna przekierowuje w inne miejsce.

To zła wiadomość. Jeśli spróbujesz odwiedzić swoją witrynę i zamiast tego zostaniesz przeniesiony do innej witryny, na pewno zostałeś zhakowany. Haker musiałby uzyskać dostęp do plików na Twoim serwerze lub do Twojego konta rejestratora domeny.

Jeśli udało im się uzyskać dostęp do Twojego konta rejestratora, mogli dodać przekierowanie 301 do Twoich wpisów DNS. Jeśli uzyskali dostęp do Twojej witryny przez złamanie hasła administratora WordPress lub uzyskanie poświadczeń FTP, mogliby dodać kod przekierowania do różnych plików w Twojej witrynie, w tym do plików index.php lub wp-config.php.

8. Klienci kontaktują się z Tobą w sprawie nieautoryzowanych opłat.

Jeśli korzystasz z WooCommerce lub innego systemu eCommerce i otrzymujesz skargi dotyczące nieautoryzowanych opłat, możesz mieć naruszenie bezpieczeństwa danych. Ktoś mógł włamać się do Twojej witryny lub bramki płatności.

WooCommerce nie przechowuje numerów kart kredytowych ani kodów bezpieczeństwa w Twojej witrynie, ale inne szczegóły, takie jak nazwy klientów, adresy i e-maile, są zapisywane w Twojej bazie danych. Informacje te mogą zostać wykorzystane przez hakerów do kradzieży tożsamości klientów lub inicjowania opłat na skradzionych kartach kredytowych.

9. Zauważasz nowe, nieznane konta użytkowników lub poświadczenia FTP/SFTP.

Nie możesz regularnie sprawdzać swojej listy kont użytkowników. Ale jeśli prowadzisz dużą witrynę, która pozwala ludziom na rejestrację konta, postaraj się regularnie sprawdzać listę użytkowników na pulpicie WordPress pod kątem kont spamowych. Jeśli zauważysz konta administratora, redaktora lub menedżera sklepu, których nie utworzyłeś, mogło dojść do ataku hakera.

Konta spamowe są często tworzone przez boty. Nie zawsze mogą uzyskać dostęp do jakiegokolwiek podstawowego pliku, ale nadal mogą wyrządzić poważne szkody, pozostawiając komentarze spamowe, które negatywnie wpływają na twoją reputację, nadużywają bazy danych i kierują użytkowników na szkodliwe witryny lub złośliwe oprogramowanie.

Możesz także zwrócić szczególną uwagę na swoje konta protokołu transferu plików (FTP). Jeśli zatrudniłeś programistę do zbudowania swojej witryny, a praca techniczna, którą wykonujesz, aby ją utrzymać, jest dość ograniczona, być może nigdy nawet nie spojrzałeś na swoje dane uwierzytelniające FTP. Jeśli nie masz kopii tych informacji, znajdziesz je na swoim koncie hostingowym. Najlepiej byłoby używać protokołu SFTP (Secure File Transfer Protocol) zamiast FTP.

Dostęp FTP do Twojej witryny jest całkowicie niezabezpieczony, przesyłając poufne dane w postaci zwykłego tekstu, aby każdy haker mógł łatwo uzyskać do nich dostęp. SFTP szyfruje informacje, dzięki czemu Twoje polecenia, dane uwierzytelniające i inne dane pozostają bezpieczne.

Po skonfigurowaniu konta hostingowego zazwyczaj automatycznie tworzony jest jeden użytkownik SFTP. Jeśli znajdziesz więcej niż jednego użytkownika SFTP lub nieznane konto FTP powiązane z Twoją witryną, jest to powód do niepokoju. Usuń nieznane konta i natychmiast zmień hasła do znanych kont.

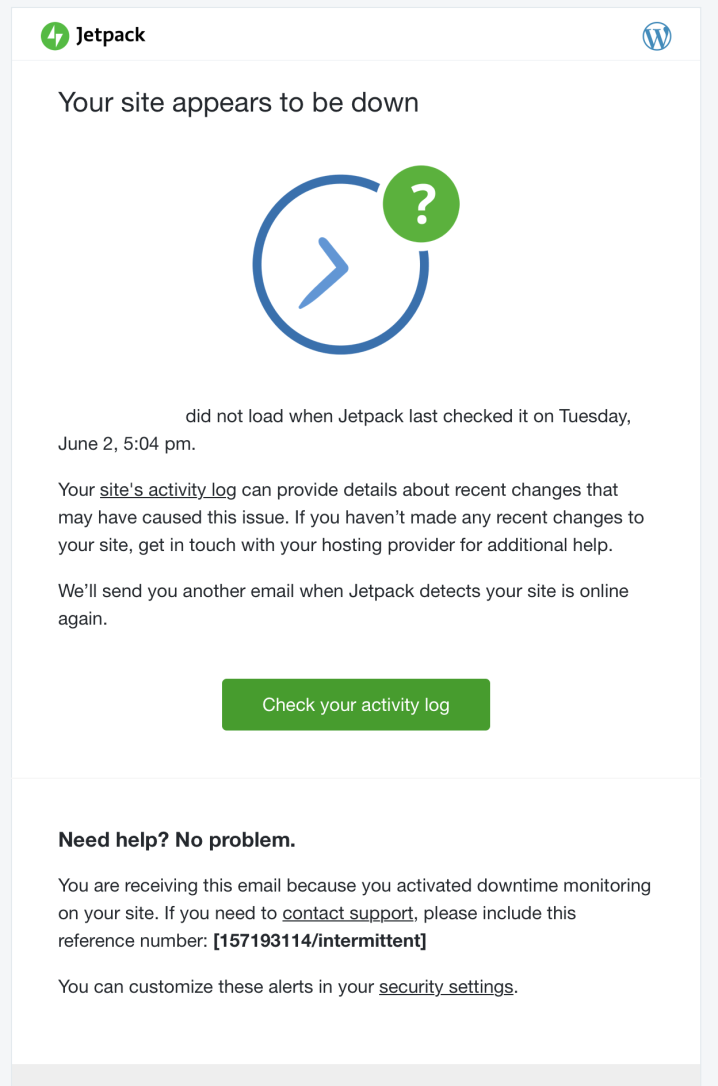

10. Zostałeś powiadomiony o problemie przez wtyczkę bezpieczeństwa.

Jeśli korzystasz z wtyczki zabezpieczającej, otrzymasz wiadomość e-mail w przypadku wykrycia podejrzanej aktywności w Twojej witrynie. Jeśli Twoja wtyczka bezpieczeństwa obejmuje monitorowanie przestojów, otrzymasz również powiadomienie, jeśli Twoja witryna z jakiegoś powodu przestanie działać. Alerty te mogą pomóc szybko zidentyfikować, zdiagnozować i zareagować na wszystko, od luk w zabezpieczeniach wtyczek i błędów krytycznych po próby włamań.

11. Twój usługodawca hostingowy powiadomił Cię o problemie w Twojej witrynie.

Firmy hostingowe nienawidzą hakerów, spamu i zablokowanych serwerów, więc zwracają uwagę na wszelkie poważne problemy z witrynami swoich klientów. Jeśli Twój serwer jest przeciążony lub jeśli Twój host otrzymuje wiele skarg dotyczących nadużyć dotyczących Twojej domeny, powinien szybko skontaktować się z Tobą w sprawie problemu. Jeśli otrzymujesz wiadomości od swojego usługodawcy hostingowego dotyczące problemu z Twoją witryną, powinieneś to jak najszybciej zbadać.

Dlaczego zostałem zhakowany?

Jeśli zostałeś zhackowany, prawdopodobnie zastanawiasz się, dlaczego. To może być osobiste — i czasami tak jest. Jeśli prowadzisz stronę internetową, która zajmuje się drażliwą tematyką, możesz być celem hakerów. A może masz pracownika, który wykorzystuje swój dostęp dla osobistych korzyści, lub niezadowolonego byłego pracownika, który chce się zemścić.

Ale większość hakerów nie próbuje zrealizować jakiegoś wielkiego, złożonego planu i nie atakuje cię osobiście. Częściej prowadzą proste schematy na łatwych celach, aby ukraść pieniądze, zbierać poufne informacje lub sprawiać kłopoty w celu spowodowania kłopotów. Jeśli zostawisz drzwi frontowe swojego domu otwarte przez cały dzień, każdego dnia, nie zdziwisz się, jeśli ktoś wejdzie i ukradnie kilka rzeczy. Twoja strona internetowa nie jest inna. Złe praktyki bezpieczeństwa są głównym powodem, dla którego każda witryna zostaje zhakowana.

Pomimo faktu, że wiele małych firm nie uważa cyberbezpieczeństwa za wysoki priorytet, prawda jest taka, że 43% cyberataków jest wymierzonych w małe firmy.

Małe firmy rzadziej dysponują wiedzą i zasobami, aby zapewnić bezpieczeństwo i ochronę swoich witryn. Nawet największe korporacje, które mają zespoły zajmujące się bezpieczeństwem online, od czasu do czasu potrafią zostać zhakowane. Jednak miliony małych firm, które pozostawiają swoje witryny bez ochrony, są najłatwiejsze do zaatakowania — i właśnie dlatego atakują je hakerzy.

Pięć najczęstszych sposobów na zhakowanie witryny WordPress

Jakie są najczęstsze sposoby, w jakie właściciele witryn WordPress narażają się na ataki hakerów? Chociaż istnieje wiele różnych metod, które hakerzy mogą wykorzystać, aby uzyskać dostęp do Twojej witryny, oto pięć najważniejszych:

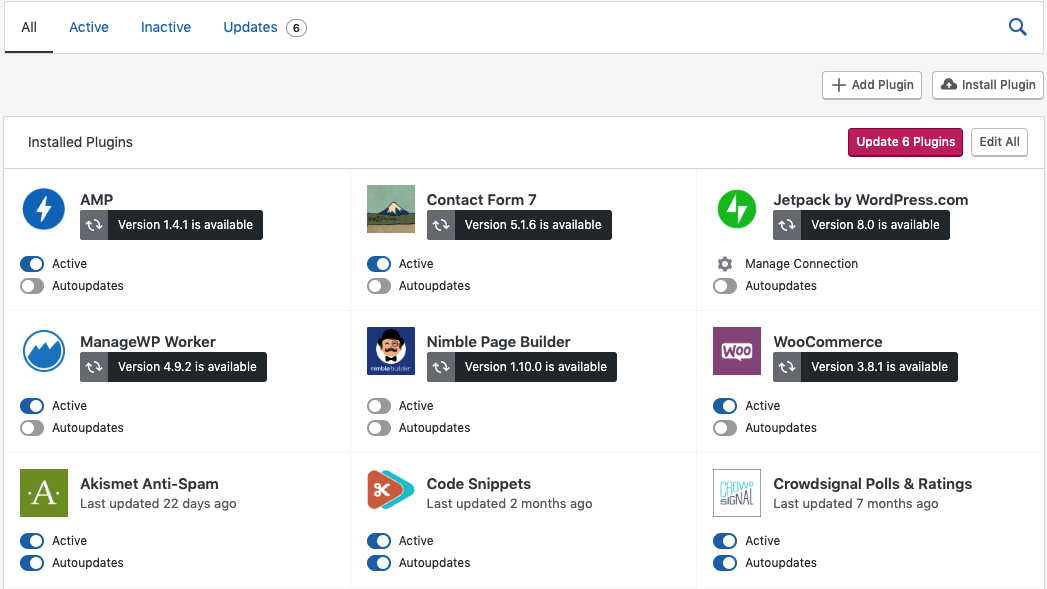

1. Nieaktualne wtyczki, rdzeń WordPress i pliki motywów

Nieaktualne oprogramowanie i struktury witryny to jeden z najpopularniejszych sposobów, w jaki haker może uzyskać dostęp do Twojej witryny. Ponieważ WordPress obsługuje 42% wszystkich stron internetowych, nic dziwnego, że strony korzystające z WordPressa są częstym celem hakerów. Dzięki 54 000 darmowych wtyczek w samym katalogu WordPress hakerzy mają wiele okazji do wykorzystania słabo zakodowanych, porzuconych lub nieaktualnych wtyczek.

Zwykle, gdy nowe wersje wtyczek zostaną wydane w celu naprawienia luki w zabezpieczeniach, ta luka zostanie upubliczniona. Nieupublicznianie jej do czasu wydania poprawki uniemożliwia hakerom maksymalne wykorzystanie tych informacji, ale po ich udostępnieniu hakerzy będą śpieszyć się, aby wykorzystać te tylne drzwi tak długo, jak to możliwe.

Co najmniej 33% wszystkich witryn WordPress używa przestarzałego oprogramowania, co naraża je na ataki hakerów, którzy mają teraz potrzebne informacje.

2. Luki w atakach typu brute force

Ataki typu brute force wykorzystują oprogramowanie, które próbuje różnych kombinacji nazw użytkowników i haseł, dopóki nie zostanie znaleziona poprawna kombinacja. Następujące zagrożenia w Twojej witrynie mogą zwiększyć szanse na atak brute force:

- Nieograniczanie prób logowania. Jeśli nie ustawisz limitu prób logowania, haker może wypróbować nieskończoną liczbę nazw użytkowników i haseł. Może to w końcu doprowadzić do uzyskania przez nich dostępu do Twojej witryny (w najgorszym przypadku) lub ogromnego obciążenia serwera i wyłączenia go (w najlepszym przypadku).

- Krótkie lub łatwe do odgadnięcia hasła. Im krótsze hasło lub mniej typów znaków, które są używane, tym łatwiej hakerowi złamać za pomocą ataku brute force. Przy tak wielu osobach używających haseł, takich jak „123456” lub „hasło”, możesz sobie wyobrazić, dlaczego ataki typu brute force są tak powszechne.

- Brak CAPTCHA w formularzu logowania . CAPTCHA służą do weryfikacji, czy osoba próbująca się zalogować lub przesłać formularz jest człowiekiem. Ponieważ większość ataków brute force jest wykonywana przez boty, CAPTCHA są bardzo skuteczne w zapobieganiu tego typu atakom.

- Nie używam uwierzytelniania dwuskładnikowego. Uwierzytelnianie dwuskładnikowe (2FA) wykorzystuje dodatkowe środki bezpieczeństwa poza hasłem w celu uwierzytelnienia użytkownika. Może to być pytanie zabezpieczające, takie jak „Jak ma na imię twój pierwszy zwierzak?”, kod wysłany na adres e-mail lub numer telefonu użytkownika albo aplikacja uwierzytelniająca innej firmy. Jeśli nie dodajesz tej dodatkowej warstwy zabezpieczeń do swojej witryny, hakerowi znacznie łatwiej będzie się włamać.

- Brak ochrony przed atakami brute force . Narzędzie do ochrony przed atakami typu brute force blokuje podejrzane boty i osoby przed automatycznym dostępem do Twojej witryny.

3. Niepewny hosting

Jeśli Twoja witryna nie ma certyfikatu SSL lub korzysta z protokołu FTP zamiast SFTP w celu uzyskania dostępu do witryny na poziomie serwera, oznacza to, że Twój hosting jest niezabezpieczony. Bezpieczny hosting wykorzystuje szyfrowanie Secure Socket Layer (SSL), aby zapewnić bezpieczną komunikację między Twoją witryną a przeglądarkami. Współdzielone środowiska hostingowe mogą również osłabić bezpieczeństwo Twojej witryny. Jeśli inna witryna na Twoim serwerze doświadczy naruszenia, może to również wpłynąć na Twoją witrynę.

4. Uprawnienia do plików

Z plikami w Twojej witrynie są powiązane uprawnienia, które zapewniają różne poziomy dostępu. Jeśli uprawnienia do plików WordPress są ustawione nieprawidłowo, może to zapewnić hakerom łatwy dostęp do ważnych plików i poufnych danych.

5. Kradzież hasła

Każdego roku kradzione są dziesiątki milionów haseł. Możesz otrzymywać powiadomienia o naruszeniu danych od Google, jeśli przechowujesz hasła w swojej przeglądarce. Google porówna Twoje zapisane hasła do niektórych witryn z listą znanych naruszeń bezpieczeństwa danych i wyśle Ci alert, jeśli znajdzie Twoje informacje na liście haseł, które wyciekły. Niezmienianie zhakowanych haseł, gdy się o nich dowiesz, może łatwo doprowadzić do włamania.

Jak naprawić i przywrócić zhakowaną witrynę WordPress?

Nie panikować! Weź głęboki oddech i zachowaj spokój, wykonując te czynności, aby odzyskać witrynę i uchronić się przed przyszłymi włamaniami.

Zanim zagłębimy się w ten temat, jest kilka prostych rzeczy, które możesz zrobić, próbując rozwiązać problemy, które widzisz w swojej witrynie, zanim przejdziesz do wniosku, że zostałeś zhakowany:

- Poczekaj kilka minut i odśwież stronę

- Wyczyść pamięć podręczną i pliki cookie

- Opróżnij pamięć podręczną DNS

- Uruchom ponownie przeglądarkę

- Uruchom ponownie urządzenie

Jeśli te szybkie kroki nie rozwiążą Twojego problemu, czas na dokładniejsze zbadanie sprawy.

1. Ustal, co się stało

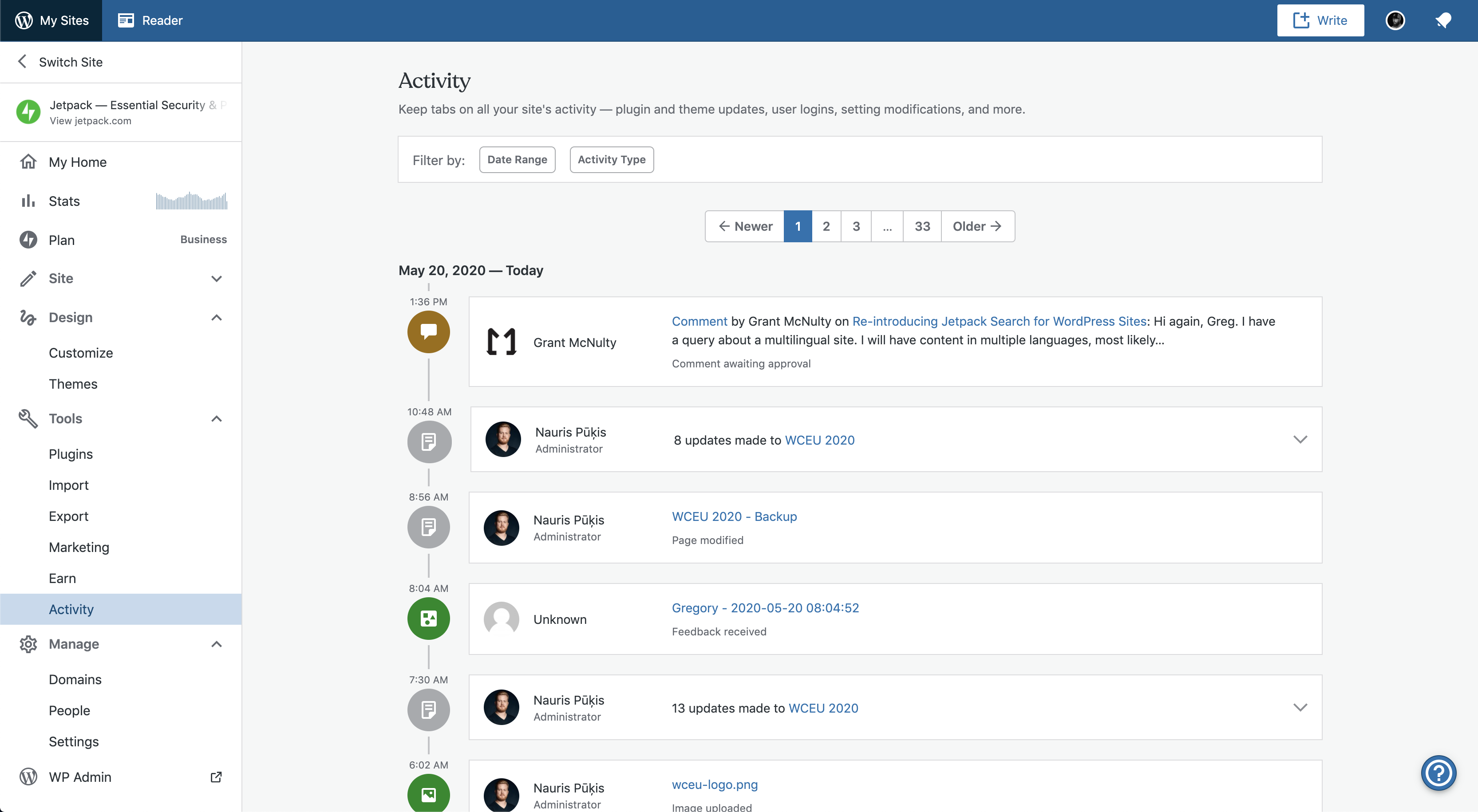

Jeśli jesteś w stanie zalogować się do swojej witryny i masz wtyczkę bezpieczeństwa WordPress do monitorowania aktywności (np. dziennik aktywności Jetpack), sprawdź, kto się zalogował, kiedy i co zmienił.

Może to pomóc w ustaleniu, których plików dotyczy problem, a także które konta użytkowników należy zresetować. Zrób listę wszystkich podejrzanych rzeczy, które znajdziesz.

Jeśli twoja wtyczka bezpieczeństwa nie ma dziennika aktywności, nie masz wtyczki bezpieczeństwa lub w ogóle nie możesz uzyskać dostępu do swojej witryny, skontaktuj się z usługodawcą hostingowym i poproś go o sprawdzenie dzienników błędów serwera. Ich zespół pomocy technicznej może nie być w stanie dokładnie określić, co się dzieje, ale powinni być w stanie przynajmniej ocenić, czy problem pochodzi z serwera, wtyczek, niepoprawnie skonfigurowanego pliku .htaccess lub .wp-config, czy też włamanie na stronę.

Jeśli wydaje się, że problem jest najprawdopodobniej związany z oprogramowaniem lub serwerem, będziesz chciał dowiedzieć się więcej o rozwiązywaniu problemów z WordPress. Jeśli wygląda na to, że zostałeś zhakowany, czas wyczyścić i odzyskać witrynę, przechodząc do następnego kroku.

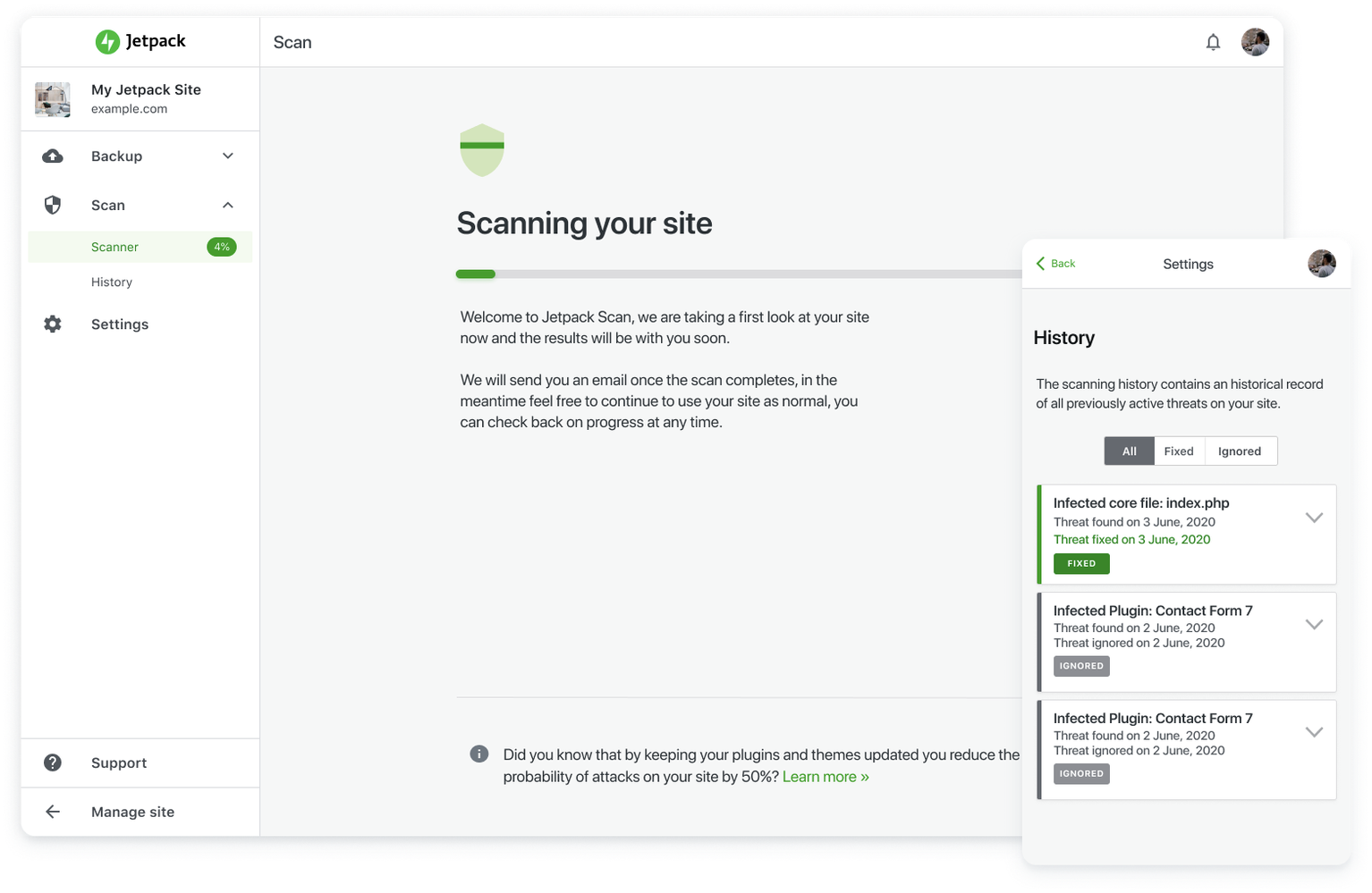

2. Użyj skanera witryny, aby wykryć złośliwe oprogramowanie i naprawić witrynę

Istnieje kilka doskonałych skanerów witryn, które przeszukają Twoją witrynę w poszukiwaniu wstrzykniętego kodu, zmodyfikowanych plików podstawowych lub innych sygnałów ostrzegawczych wskazujących na włamanie. Pamiętaj, aby odwołać się do dzienników aktywności lub błędów w przypadku wszystkich oznaczonych plików.

Dobry skaner witryn WordPress będzie również w stanie naprawić wszelkie znalezione problemy. Jedną z zalet Jetpack Scan jest to, że jednym kliknięciem można naprawić większość znanych problemów ze złośliwym oprogramowaniem. A jako dodatkowy bonus, ochroni Twoją witrynę WordPress za pomocą ciągłych, regularnych skanów złośliwego oprogramowania.

Jeśli nie masz skanera złośliwego oprogramowania i nie możesz uzyskać dostępu do swojej witryny w celu zainstalowania wtyczki, możesz spróbować użyć bezpłatnego skanera internetowego, takiego jak PCrisk. Nie będzie w stanie usunąć złośliwego oprogramowania, ale przynajmniej pomoże Ci określić, czy w Twojej witrynie jest złośliwe oprogramowanie, dzięki czemu możesz spróbować usunąć je ręcznie.

3. Przywróć z kopii zapasowej, jeśli to możliwe

Jeśli nie jesteś w stanie usunąć złośliwego oprogramowania lub nie masz pewności, że Twoja witryna została całkowicie wyleczona, możesz zamiast tego przywrócić dane z kopii zapasowej. Twój host może przechowywać kopie zapasowe Twojej witryny lub możesz już korzystać z wtyczki do tworzenia kopii zapasowych WordPress, takiej jak Jetpack Backup. Jetpack przechowuje wiele kopii plików kopii zapasowych na tych samych bezpiecznych serwerach, których WordPress używa do własnych witryn — nie tylko są one chronione przed infekcją, ale można je również przywrócić, jeśli Twoja witryna jest całkowicie niedostępna.

Przywracanie z kopii zapasowych nie jest jednak niezawodne. Chociaż najważniejszą częścią jest odzyskanie kontroli i funkcji witryny oraz usunięcie wszelkich śladów hakera, nadal możesz stracić pewne istotne dane. Jeśli nie wiesz, jak długo Twoja witryna została zhakowana, możliwe, że Twoje kopie zapasowe również mogą zostać naruszone.

Jeśli prowadzisz witrynę eCommerce i przechowujesz zamówienia klientów w swojej bazie danych, powrót do kopii zapasowej (chyba że masz kopie zapasowe w czasie rzeczywistym z Jetpack) może usunąć setki zamówień klientów, których jeszcze nie przetworzyłeś. Możesz także stracić recenzje klientów, posty na blogu i wszelkie poważne zmiany, które mogłeś wprowadzić w swojej witrynie między momentem włamania a kopią zapasową, z której przywracasz.

Jeśli nie masz kopii zapasowych swojej witryny lub wszystkie są zagrożone, nadzieja nie jest całkowicie stracona. Nawet jeśli chcesz odbudować swoją witrynę od podstaw, możesz sprawdzić w Wayback Machine poprzednie migawki Twojej witryny. Chociaż nie przywróci plików, jeśli będziesz musiał odbudować, możesz odzyskać dużą część zawartości.

4. Zresetuj wszystkie hasła i usuń podejrzane konta użytkowników

Samo usunięcie złośliwego oprogramowania lub powrót do poprzedniej wersji witryny nie wystarczy, aby zapewnić bezpieczeństwo. Bez względu na wszystko, zawsze resetuj WSZYSTKIE swoje hasła i hasła innych użytkowników wysokiego poziomu po zhakowaniu Twojej witryny. Użyj przycisku „sugerowane hasło” na stronie profilu WordPress, aby upewnić się, że nowe hasła są długie, złożone i trudne do odgadnięcia. Martwisz się, że pamiętasz swoją kombinację? Wypróbuj menedżera haseł, taki jak LastPass lub 1Password.

Jeśli w dzienniku aktywności pojawiają się podejrzane logowania, usuń te konta. Jeśli znajdziesz obce lub wyglądające na spamer konta użytkowników, bez względu na ich poziom dostępu, prawdopodobnie powinieneś je również usunąć, aby być bezpiecznym. To, że haker użył jednego konta do złośliwej aktywności, nie oznacza, że nie utworzył wielu kont, aby móc wracać.

5. Zadzwoń do eksperta

Niektóre hacki są bardziej złożone, nie można ich usunąć za pomocą automatycznego skanera witryny i nie są w stanie zidentyfikować i usunąć przeciętnego użytkownika. Przypadki te mogą obejmować skomplikowane systemy wstrzykiwanego kodu lub reguł dostępu, które mogą ukrywać się w wielu plikach.

Jeśli uważasz, że zrobiłeś wszystko, co w Twojej mocy, a Twoja witryna jest nadal zagrożona, lub po prostu czulibyście się bezpieczniej, gdyby ktoś znający się na rzeczy sprawdził wszystko za Was dwukrotnie, warto zwrócić się do eksperta. Jeśli nie znasz nikogo z tego rodzaju doświadczeniem, rozważ zatrudnienie specjalisty ds. odzyskiwania WordPress od Codeable.

6. Zaktualizuj oprogramowanie

Ponieważ większość hacków do WordPressa wykorzystuje luki w przestarzałym oprogramowaniu, ważne jest, aby jak najszybciej umieścić w witrynie najnowsze wersje wtyczek, motywu i rdzenia WordPress.

Przed rozpoczęciem aktualizacji wykonaj pełną kopię zapasową. Po pomyślnym zakończeniu tworzenia kopii zapasowej zacznij od aktualizacji rdzenia WordPress, następnie wtyczek, a następnie motywu.

Uwaga: jeśli korzystasz z WooCommerce, zawsze najpierw aktualizuj rozszerzenia WooCommerce, a następnie aktualizuj WooCommerce.

7. Ponownie prześlij swoją witrynę do Google

Jeśli Twoja witryna została umieszczona na liście zablokowanych przez Google, prześlij ją ponownie, aby przywrócić dobre imię. Dowiesz się, że zostałeś zablokowany, jeśli obok Twojej witryny w wynikach wyszukiwania pojawi się ostrzeżenie lub jeśli nie będziesz już pojawiać się w wynikach wyszukiwania, dla których kiedyś byłaś umieszczana w rankingu. Pamiętaj jednak, że mogą istnieć również inne powody, dla których nie wyświetlasz się już w wynikach wyszukiwania.

Aby usunąć swoją witrynę z tej listy, poproś o sprawdzenie w Google Search Console.

Jak zapobiec zhakowaniu mojej witryny WordPress?

Zapobieganie włamaniom jest zawsze o wiele lepszym rozwiązaniem niż próba odzyskania po nim. Upewnij się, że Twoja witryna WordPress jest chroniona, wykonując następujące czynności:

1. Użyj wtyczki bezpieczeństwa.

Wtyczki zabezpieczające wykorzystują różne środki, aby chronić Twoją witrynę przed hakerami. Niektórzy powiadomią Cię również o podejrzanej aktywności lub przestoju. Jetpack Security zapewnia podstawowe funkcje, takie jak:

- Kopie zapasowe w czasie rzeczywistym

- Skanowanie w czasie rzeczywistym

- Zapobieganie spamowi

- Dziennik aktywności

- Monitorowanie przestojów

- Ochrona przed atakami brute force

Korzystanie z wtyczki zabezpieczającej zabiera większość ciężkiej pracy i wiedzy technicznej związanej z ochroną Twojej witryny, dzięki czemu możesz poświęcić więcej czasu na tworzenie treści, dokonywanie sprzedaży lub wreszcie relaks przez kilka minut.

2. Aktualizuj WordPress, wtyczki i motyw

Aktualizacja oprogramowania po włamaniu to świetny sposób na zamknięcie tych tylnych drzwi w witrynie, ale jednokrotne wykonanie tego nie wystarczy. Będziesz chciał, aby wszystko było aktualne tak bardzo, jak to możliwe, w przyszłości. Możesz to zrobić, regularnie monitorując i ręcznie aktualizując oprogramowanie, korzystając z funkcji automatycznej aktualizacji Jetpack lub sprawdzając u dostawcy usług hostingowych, czy oferuje automatyczne aktualizacje.

Nawet jeśli aktualizowanie oprogramowania poprawi bezpieczeństwo witryny, należy również pamiętać, że aktualizacje mogą czasami powodować konflikty wtyczek lub motywów. Nadal będziesz chciał regularnie sprawdzać funkcjonalność swojej witryny, aby upewnić się, że wszystko działa poprawnie.

3. Wzmocnij logowanie i bezpieczeństwo formularzy

Ochrona formularza logowania, formularza kontaktowego i formularza przesyłania komentarzy to jedna z najprostszych rzeczy, które możesz zrobić, aby chronić się przed atakami typu brute force i spamem w komentarzach. Oto kilka sposobów na zapewnienie bezpieczeństwa formularzy:

- Ogranicz próby logowania. Jeśli zamrozisz użytkowników na pewien czas po kilku próbach logowania, całkowicie zapobiegnie to większości ataków typu brute force.

- Wymagaj silniejszych haseł. Wymagaj od użytkowników tworzenia dłuższych haseł o długości co najmniej 16 znaków i kombinacji małych i wielkich liter, cyfr i znaków specjalnych. Im dłuższe i bardziej złożone hasło, tym trudniej będzie je złamać hakerowi.

- Użyj CAPTCHA we wszystkich formularzach. CAPTCHA pomogą zweryfikować, czy użytkownik jest człowiekiem. Nie tylko świetnie spisują się w zapobieganiu atakom botów, ale także pomagają łagodzić spam w komentarzach.

- Wymagaj 2FA dla wszystkich użytkowników. Powinieneś przynajmniej wymagać uwierzytelniania dwuskładnikowego dla kont administratorów lub dowolnego konta, które może mieć dostęp do poufnych informacji, takich jak klienci.

- Użyj wtyczki antyspamowej. Jetpack Anti-spam jest zbudowany z Akismet, najbardziej niezawodnym rozwiązaniem antyspamowym dla WordPress. Chociaż spam w komentarzach nie jest tak samo ryzykowny, jak ktoś uzyskujący dostęp do danych na poziomie administratora, nadal może stanowić duże zagrożenie dla bezpieczeństwa i reputacji. Wyeliminowanie lub znaczne ograniczenie spamu w komentarzach jest tak proste, jak instalacja jednym kliknięciem za pomocą Jetpack.

4. Zmień dostawców hostingu lub środowiska.

Hosting to jedno miejsce, którego nigdy nie powinieneś oszczędzać, jeśli chodzi o twoją stronę internetową. Wysokiej jakości pakiet hostingowy pomoże chronić Twoją witrynę za pomocą własnej zapory ogniowej, certyfikatu SSL, monitorowania systemu i konfiguracji zoptymalizowanej pod kątem WordPressa.

Jeśli korzystasz ze współdzielonego środowiska hostingowego, które było przyczyną twoich nieszczęść, ale poza tym lubisz swojego obecnego hosta, możesz zapytać o opcje hostingu w chmurze, VPS lub serwera dedykowanego.

5. Twórz własne automatyczne kopie zapasowe

Nawet jeśli Twój pakiet hostingowy zawiera kopie zapasowe, możesz wiele zyskać, generując własne kopie zapasowe poza witryną. Większość hostów tworzy kopie zapasowe tylko codziennie lub co tydzień i przechowuje je przez 30 dni. A jeśli zostaną zapisane na Twoim hoście, mogą zostać naruszone w tym samym czasie, co Twoja witryna.

Jeśli korzystasz z oddzielnej wtyczki do tworzenia kopii zapasowych WordPress, takiej jak Jetpack Backup, Twoje pliki są przechowywane oddzielnie od hosta, masz bardziej szczegółową kontrolę nad tym, które części witryny są przywracane, kopie zapasowe są przechowywane przez okres do jednego roku i możesz się zająć wszystkiego z dowolnego miejsca dzięki aplikacji mobilnej Jetpack.

Kompleksowe narzędzie do zapobiegania i odzyskiwania

Dobra wtyczka bezpieczeństwa może zapobiec większości najczęstszych włamań, a nawet pomóc odzyskać, jeśli już zostałeś trafiony. Jetpack został zaprojektowany, aby pokryć wszystkie najważniejsze bazy i zapewnić intuicyjny i niezawodny sposób na odzyskanie sprawności w sytuacji awaryjnej.

Zespół wsparcia inżynierów szczęścia Jetpack nie kocha nic bardziej niż pomaganie właścicielom witryn w rozwiązywaniu problemów i pokonaniu cyberprzestępców we własnej grze. To właśnie to pierwsze podejście społecznościowe, zespołowe, sprawiło, że Jetpack stał się jedną z najpopularniejszych wtyczek WordPress wszechczasów.

Zabezpiecz swoją witrynę WordPress za pomocą Jetpack Security.

Często zadawane pytania dotyczące hacków WordPress

Jak często hakowane są witryny WordPress?

Chociaż nie ma żadnych konkretnych statystyk dotyczących tego, jak często witryny WordPress są hackowane, na całym świecie codziennie hakowanych jest 30 000 witryn na wszystkich platformach. Ponieważ WordPress obsługuje prawie 40% wszystkich stron internetowych, prawdopodobne jest, że 10-12 000 witryn WordPress jest codziennie hakowanych.

Jakie są najczęstsze rodzaje hacków?

- Przynęta i przełącznik. Jest to wykorzystywane przez hakerów głównie w reklamach internetowych lub sieciach reklamowych. Będą udawać renomowaną markę, ale link w reklamie przeniesie użytkownika do złośliwej witryny, która próbuje wyłudzić informacje, skłonić go do dokonania nieuczciwych zakupów lub pobrania złośliwego oprogramowania na swoje urządzenia.

- Wstrzyknięcie SQL. Ta technika polega na tym, że haker przesyła polecenia SQL do witryny w celu kradzieży lub zmiany danych serwera, zwykle w celu kradzieży tożsamości, dokonywania nielegalnych transakcji z informacjami finansowymi lub po prostu dla zabawy polegającej na zniszczeniu czyjejś bazy danych. Ataki te są zwykle przeprowadzane za pośrednictwem niezabezpieczonych formularzy internetowych, plików cookie lub innych danych wejściowych użytkownika, które nie zostały zweryfikowane.

- Nadzienie poświadczeń. Zwykle wykonywane przez boty, upychanie poświadczeń wykorzystuje listę skradzionych nazw użytkowników i haseł, aby automatycznie podejmować próby logowania w Twojej witrynie. Celem jest uzyskanie wystarczającego dostępu do Twojej witryny, aby mogli oni inicjować nieautoryzowane transakcje, wykradać dane osobowe, przekierowywać odwiedzających na szkodliwe witryny lub używać Twojej witryny do masowego wysyłania wiadomości phishingowych.

- Clickjacking. W przypadku clickjackingu haker użyje kodu do utworzenia wielu warstw treści z zamiarem skłonienia użytkownika do niezamierzonego kliknięcia. Mogą myśleć, że klikają link do strony Informacje, ale w rzeczywistości klikają ukryte łącze, które prowadzi ich do złośliwej witryny. Hakerzy mogą również wykorzystać tę technikę do kradzieży haseł, tworząc „niewidzialne” formularze oprócz legalnych. Użytkownicy będą myśleć, że logują się na jedno ze swoich kont, podczas gdy w rzeczywistości wysyłają te informacje bezpośrednio do hakera.

- Skrypty między witrynami (XSS). Jest to podobne do wstrzykiwania SQL, ponieważ używa tych samych punktów wejścia — niezabezpieczonych formularzy i innych niesprawdzonych danych wejściowych użytkownika — ale wstrzykiwany kod to JavaScript lub HTML, a czasami VBScript lub Flash.

- Ataki typu man-in-the-middle. Ataki te zwykle mają miejsce w miejscach publicznych, ponieważ hakerzy używają niezabezpieczonych routerów do przechwytywania przesyłanych danych. Mogą używać tej techniki do pozyskiwania nazw użytkowników, haseł, danych finansowych i innych danych osobowych, aby kierować reklamy na Twoje witryny i inne konta, o których udało im się uzyskać informacje.

- Ataki DDoS i brute force. Rozproszone ataki sieciowe (DDoS) polegają na wysyłaniu dużej liczby żądań do witryny internetowej w celu spowodowania awarii serwera. Ataki typu brute force to rodzaj ataków DDoS, które próbują uzyskać dostęp do różnych kombinacji nazw użytkowników i haseł w formularzu logowania do witryny. Spowoduje to powstanie dużej liczby żądań, a jeśli nie zostaną przechwycone i zatrzymane, może spowodować przeciążenie serwera i przestanie odpowiadać.

- Przejęcie DNS. Ta metoda jest często używana w celu przekierowania Twojej witryny na inną witrynę (spoofing DNS). With DNS hijacking, a hacker gains access to your registrar or your active nameserver and points your IP address or uses redirects to send visitors to harmful sites.

What are the consequences of my site being hacked?

If there's nothing of much importance on your site or the hack isn't really affecting performance in any way, why should you worry about your site being hacked?

Even if the hack isn't directly affecting you and your site, it's going to affect other people. You might not notice, but a hacker might be phishing personal information from your visitors so they can steal their identities, redirecting them to sites that download malware onto their devices, or using your servers to send spam or dangerous content to people all over the world.

It might not affect you immediately, but it may cause your site to get blocklisted or your hosting provider to remove your site from the server. If the hacker does end up causing harm to a user of your site, you could be held liable if the claimant files a negligence claim against you.

How do I turn a hacker in to the authorities?

Most hacking crimes are difficult to prosecute. The hacker may be in another country, or the value of the damage is too low for authorities to prioritize. If you're in the US, the FBI recommends reporting the crime to them. The more complaints that are filed, the better chances they'll have of being able to build a case. If you know who the hacker is — like an employee or personal acquaintance — it may be easier for the FBI to respond.