WordPress i Cross-Site Scripting (XSS)

Opublikowany: 2022-11-02Ataki cross-site scripting to jeden z najczęstszych rodzajów ataków na witryny internetowe, jakie można spotkać w Internecie. Zrozumienie, czym one są i jak się przed nimi chronić, ma kluczowe znaczenie dla zapewnienia bezpieczeństwa Twojej witryny, odwiedzających i firmy. Czytaj dalej, aby dowiedzieć się więcej!

Czym są ataki Cross-Site Scripting?

Atak Cross-Site Scripting (powszechniej nazywany atakiem XSS) ma miejsce, gdy fragment złośliwego kodu (zwykle JavaScript) jest wstrzykiwany na stronę internetową z zamiarem wyrządzenia szkody użytkownikowi końcowemu.

Ten kod jest zwykle wstawiany na końcu identyfikatora URI (Uniform Resource Identifier) jako parametr lub za pomocą aplikacji sieci Web na stronie sieci Web, takiej jak formularz wprowadzania danych przez użytkownika. Złośliwy kod jest zwykle zaprojektowany w celu obejścia kontroli dostępu i manipulowania funkcjonalnością witryny.

Luka w zabezpieczeniach cross-site Scripting

Jak widzieliśmy, atak XSS to atak internetowy, który wykorzystuje złośliwy kod w celu uzyskania dostępu do podatnej na ataki witryny internetowej i podjęcia szkodliwych działań. Kluczowym słowem w tym zdaniu jest „podatny na zagrożenia”. To (niestety!) może oznaczać wiele, wiele rzeczy. Witryna WordPress, która używa „admin” i „123456” jako nazwy użytkownika i hasła, jest podatna na ataki, nawet jeśli zastosowano wszystkie inne środki ostrożności. Witryny WordPress z nieaktualnymi wtyczkami mogą zostać uznane za podatne na ataki. Lub nawet aplikacja internetowa, która zawiera dane wejściowe użytkownika w formularzu i nie weryfikuje ani nie koduje przesłanych wartości, zostałaby uznana za podatną na ataki.

Hakerzy wdrażający ataki XSS nieustannie poszukują luk, które mogą wykorzystać. Te, które są częściej spotykane, a tym samym otwierają więcej witryn do ataku, są, co zrozumiałe, preferowane, ale hakerzy będą szukać bardziej niejasnych luk w zabezpieczeniach, aby zaatakować witryny, które uważają za wartościowe dla nich jako hakerów.

Fakt, że istnieje tak wiele potencjalnych luk w zabezpieczeniach i wszelkiego rodzaju rodzaje ataków, sprawia, że identyfikacja potencjalnych słabych punktów i łagodzenie ataków jest trudnym zadaniem.

Strony docelowe

Internetowy serwer lub klient poczty e-mail, system CRM / ERP, publicznie dostępna strona profilu (taka jak te, które są powszechnie widywane w serwisach społecznościowych i grupach członkowskich) to tylko niektóre rodzaje witryn i aplikacji, które stanowią doskonałe cele dla ataków XSS .

Inne witryny, które są zwykle podatne na ataki, to te, w których użytkownicy mogą publikować tekst w formacie HTML, który mogą wyświetlać inni, na przykład na forach lub w polach komentarzy.

Rodzaje skryptów cross-site

Ataki znane jako cross-site scripting (XSS) można podzielić na trzy podstawowe typy w zależności od tego, czy wstrzyknięty kod działa na serwerze, czy tylko w przeglądarce osoby próbującej atakować. Są to:

- Trwały (lub przechowywany) XSS, w którym kod wstrzyknięty przez atakującego jest trwale przechowywany na serwerze.

- Nietrwały (lub odblaskowy) XSS, w którym atak odbywa się za pośrednictwem spreparowanego adresu URL, z którego korzysta użytkownik końcowy.

- XSS oparty na DOM (lub XSS po stronie klienta), który, podobnie jak wszystkie inne typy, jest również wykonywany w przeglądarce odwiedzającego, z tą różnicą, że zmienia DOM witryny.

Wpływ Cross-Site Scripting XSS

Wpływ, jaki może mieć każdy atak XSS, będzie się różnić w zależności od szeregu czynników. Jednym z największych będzie wrażliwość przechowywanych danych, które są celem ataku. Komentarze na forum o gotowaniu są wyraźnie mniej wrażliwe niż tajemnice przechowywane na stronie rządu narodowego!

Zazwyczaj celem ataku XSS jest osoba korzystająca ze strony internetowej lub aplikacji. W zależności od rodzaju ataku i wstrzykniętego skryptu osoba atakująca może ukraść pliki cookie sesji ofiary oraz dane osobowe, takie jak dane uwierzytelniające dostępu. Atak może również próbować podnieść poufne informacje, takie jak dane karty kredytowej (zakładając, że takie są obecne).

Szczególnie straszne w atakach XSS jest to, że są one skutecznie maskowane… tak więc użytkownik, który jest celem, może wyglądać na osobę, która może powodować złośliwe szkody, gdy, najprawdopodobniej, nie ma pojęcia, że coś jest nie tak.

Oczywiście wpływ tego może być znaczący dla firmy. Każdy hack, który uszkadza witrynę i potencjalnie ujawnia poufne informacje, to zła wiadomość. To, jak zły będzie zależeć od powagi ataku i wpływu na Twoich klientów.

Chroń swoją witrynę WordPress przed atakami XSS

Witryny WordPress cierpią z powodu sporego udziału ataków XSS. Częściowo wynika to z samej liczby witryn obsługiwanych przez WordPress (obecnie 43,1% na całym świecie). Wynika to również z wielu luk XSS, które ma wiele wtyczek WordPress. To z kolei oznacza, statystycznie rzecz biorąc, że im więcej wtyczek jest używanych na stronie WordPress, tym większe są szanse na atak XSS.

Z tego powodu zazwyczaj wszystko, czego potrzebujesz, aby zmniejszyć do minimum podatność na XSS swojej witryny WordPress, to zweryfikować i oczyścić każdą zmienną, która może być zawarta w adresie URL od atakującego. Oto kilka ogólnych wskazówek wraz z innymi, bardziej wyspecjalizowanymi rozwiązaniami, które możesz zastosować w swojej witrynie, aby ją chronić.

Bądź na bieżąco!

Bardzo ważne dla bezpieczeństwa Twojej witryny jest zapewnienie aktualizacji podstawowych plików, wtyczek i motywów do ich najnowszej wersji. W ten sposób zmniejszasz ryzyko wszelkich form ataków na Twoją witrynę, nie tylko ataków XSS.

Aby uzyskać więcej informacji na temat ogólnych kroków, które możesz podjąć, aby chronić swoją witrynę WordPress, zapoznaj się z naszym artykułem Jak zabezpieczyć witrynę WordPress.

Wdróż wtyczkę „Zapobiegaj luki XSS”

Być może nie jest zaskoczeniem (ponieważ jest to WordPress) opracowano wtyczkę, która może pomóc zmniejszyć ryzyko ataków XSS. Nazywa się „Zapobieganie podatności XSS”

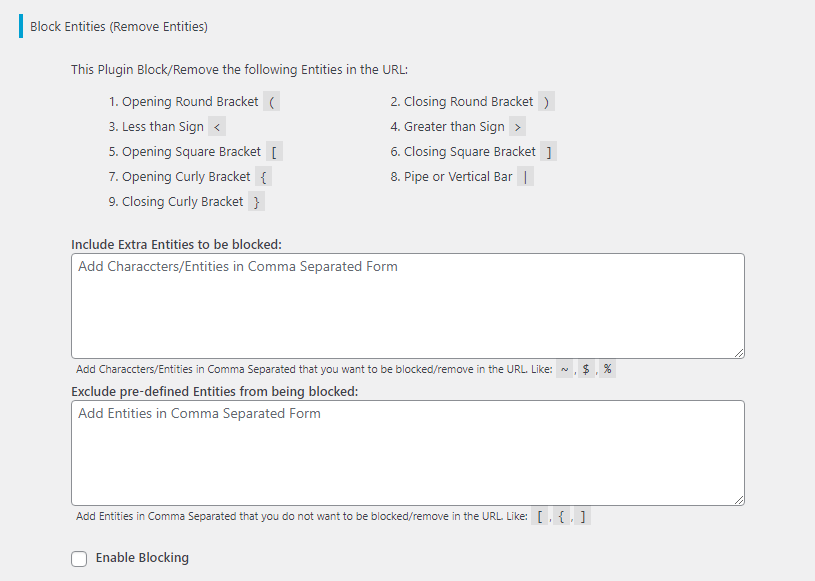

Po zainstalowaniu i aktywacji wtyczki przejdź do jej strony ustawień, pod pozycją menu „Odbite skrypty między witrynami (XSS)”, która się pojawi.

Wtyczka Zapobiegaj XSS domyślnie konfiguruje zakres encji, które są blokowane z adresu URL. Pomaga to zatrzymać ataki na ich śladach. Oprócz ustawień domyślnych możesz określić kolejne jednostki, które chcesz zablokować w adresie URL.

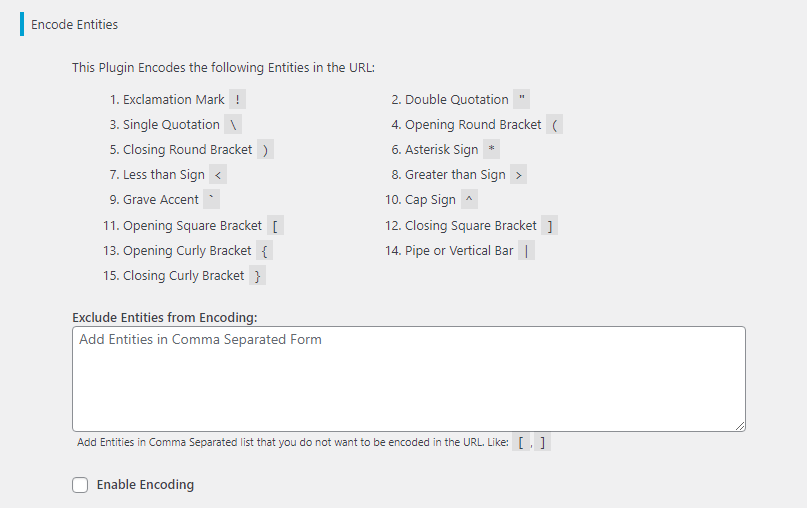

To samo dotyczy jednostek, które wtyczka koduje w adresie URL. Możesz wykluczyć jednostki, których nie chcesz zakodować w dostarczonym obszarze tekstowym, oddzielając je przecinkiem.

Zabezpiecza również luki w zabezpieczeniach, unikając kodu HTML w parametrze $_GET. Dlatego jeśli ktoś spróbuje wstrzyknąć HTML do adresu URL, to nie zadziała.

Po zainstalowaniu wtyczki i zakończeniu dostosowywania ustawień bardzo ważne jest, abyś przynajmniej losowo sprawdził kilka stron, aby upewnić się, że Twoja witryna działa tak, jak powinna. Jest to szczególnie ważne, jeśli korzystasz z WooCommerce. W takim przypadku upewnij się, że przeszedłeś przez cały proces kasy (w tym płatność), aby upewnić się, że to działa.

Ochrona danych wyjściowych

Oprócz sprawdzania poprawności danych wejściowych, gdy są one odbierane od gościa, należy również zakodować wszystkie odpowiedzi HTTP, które wyprowadzają dane. W praktyce oznacza to, że każdy znak powinien zostać przekonwertowany na jego nazwę jednostki HTML.

Jeśli jesteś programistą WordPress, istnieje świetny podręcznik na temat unikania danych wyjściowych, który warto przeczytać.

XSS Attack Protection z Pressidium

Jeśli korzystasz z Pressidium, automatycznie będziesz cieszyć się ochroną naszej zarządzanej warstwy zapory sieciowej aplikacji internetowych, która ochroni Twoją witrynę na wiele sposobów, w tym przed atakami XSS. Dzięki temu możesz skupić się na swojej firmie bez martwienia się o swoją witrynę. Dowiedz się więcej o funkcjach platformy Pressidium tutaj.