Jak chronić swoją witrynę przed atakami Brute Force WordPress?

Opublikowany: 2022-04-22Ataki typu brute force na WordPress są przytłaczające, nawet zanim atak się powiedzie.

Wielu administratorów witryn zauważa, że zasoby ich serwerów szybko się wyczerpują, ich witryny przestają odpowiadać, a nawet ulegają awarii, co powoduje zablokowanie rzeczywistych użytkowników. Problem polega na tym, że możesz czuć się bezradny, gdy boty typu brute force uderzają w stronę logowania, próbując połączyć się z wp-adminem.

Ale nie jesteś bezradny. Jeśli zauważysz kilka nieudanych prób logowania dla jednego użytkownika, być może pochodzących z wielu adresów IP, jesteś we właściwym miejscu.

W tym artykule wyjaśnimy, jak wygląda atak brute force na WordPress i jak chronić przed nimi swoją witrynę.

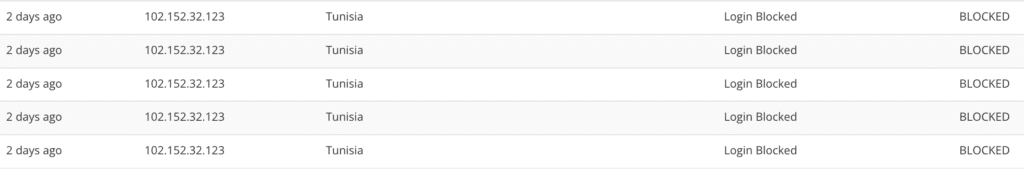

TL;DR Chroń swoją witrynę przed brutalną siłą WordPress, włączając ochronę logowania MalCare. Zapobiegaj atakom złych botów na Twoją witrynę dzięki potężnej zaporze i zintegrowanej ochronie przed botami. Dbaj o bezpieczeństwo swojej witryny, danych i użytkowników dzięki MalCare, najlepszej wtyczce zabezpieczającej przed brutalną siłą w WordPress.

Co to jest atak brute force na WordPress?

Ataki typu brute force na WordPress to próby uzyskania nieautoryzowanego dostępu do wp-admin poprzez wypróbowanie różnych kombinacji nazw użytkowników i haseł . Hakerzy opracowali boty do ciągłego bombardowania strony logowania danymi uwierzytelniającymi na zasadzie prób i błędów.

Często boty próbują serii haseł ze słownika i dlatego są również znane jako ataki słownikowe lub ataki polegające na zgadywaniu haseł. Ataki można skonfigurować tak, aby pochodziły z różnych adresów IP, a tym samym ominąć podstawowe środki bezpieczeństwa. Istnieją inne rodzaje ataków brute force, które omówimy w dalszej części artykułu.

Celem ataku brute force jest uzyskanie dostępu do wp-admin, a następnie najczęściej zainstalowanie złośliwego oprogramowania w witrynie.

Jak chronić swoją witrynę przed atakami brute force na WordPress (9 sposobów)

Doświadczanie ataku brutalnej siły jest przerażające, zwłaszcza że wydaje się, że nie możesz nic zrobić, aby go powstrzymać. Dodatkowo efekty ataku są natychmiast widoczne. Większość witryn ma ograniczone zasoby serwera, które szybko się zużywają, a często atakowana witryna całkowicie się zawiesza.

Na szczęście jest wiele rzeczy, które możesz zrobić, aby zapobiec atakom typu brute force w WordPressie. Oto lista kroków ochrony przed brutalną siłą WordPress, które zablokują większość ataków i złagodzą najgorsze efekty na dokładkę.

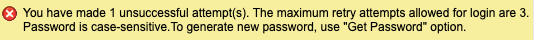

1. Ogranicz próby logowania

Najlepszym sposobem na powstrzymanie ataków typu brute force na wordpress jest ograniczenie prób logowania. Jeśli nieprawidłowe hasło zostanie wprowadzone na stronie logowania zbyt wiele razy, konto zostanie tymczasowo zablokowane. Blokuje to skuteczność bota typu brute force, ponieważ do odgadywania danych uwierzytelniających wykorzystuje metodę prób i błędów. Co więcej, ponieważ bot nie może wypróbować kilku tysięcy kombinacji, żądania nie są wysyłane na serwer, a jego aktywność nie zużywa zasobów.

WordPress domyślnie dopuszcza nieograniczoną liczbę prób logowania, dlatego jest przede wszystkim podatny na ataki typu brute force. Dzięki MalCare ograniczona ochrona logowania jest aktywowana automatycznie. W rzeczywistości, jeśli użytkownik legalnie zapomniał swojego hasła, może rozwiązać captcha, aby łatwo ominąć blokadę. Dlatego ograniczenie prób logowania zapobiega botom typu brute force bez negatywnego wpływu na prawdziwych użytkowników.

Więcej informacji znajdziesz w naszym poradniku, jak ograniczyć próby logowania w WordPressie.

2. Blokuj złe boty

Ataki brute force są prawie zawsze przeprowadzane przez boty. Boty to małe programy, które są przeznaczone do powtarzalnego wykonywania prostych zadań, a zatem są idealne do ataków typu brute force. Bot wypróbuje serię danych logowania na stronie logowania, aż znajdzie dopasowanie.

Co więcej, ponad 25% całego ruchu w witrynie to boty, więc istnieje wiele systemów bezpieczeństwa, które mają ochronę przed botami. Należy jednak dokonać ważnego rozróżnienia: wszystkie boty nie są złe. Są dobre, takie jak inne roboty wyszukiwarek i boty monitorujące czas pracy. Chcesz, aby mieli dostęp do Twojej witryny, dlatego ważne jest, aby uzyskać ochronę przed botami, która inteligentnie blokuje tylko złe boty, takie jak MalCare. Istnieją również inne wtyczki do ochrony przed botami, takie jak All in One, ale domyślnie blokują wszystkie boty, w tym Googlebota.

3. Zainstaluj zaporę sieciową aplikacji internetowej

Ochrona logowania to obrona w szczególności przed atakami typu brute force, podczas gdy zapora ogniowa to obrona przed wszelkiego rodzaju atakami; w tym brutalnej siły.

Zapory sieciowe wykorzystują reguły do blokowania złośliwego ruchu i bardzo dobrze chronią Twoją witrynę. Ponadto zapory łagodzą jeden z największych problemów z atakami typu brute force — nadmierne obciążenie zasobów serwera — poprzez blokowanie powtarzających się nieprawidłowych żądań.

Ataki typu brute force są często skonfigurowane do atakowania z różnych adresów IP i dlatego mogą ominąć większość zapór. Jednak dzięki zaporze sieciowej MalCare Twoja witryna staje się częścią globalnej ochrony IP. Zapora sieciowa uczy się, które adresy IP są szkodliwe na podstawie zachowań zarejestrowanych z ponad 100 000 witryn i aktywnie blokuje z nich ruch. Środki te znacznie zmniejszają ilość złego ruchu na Twojej stronie, zanim bot zdąży nawet brutalnie wymusić stronę logowania do Twojej witryny.

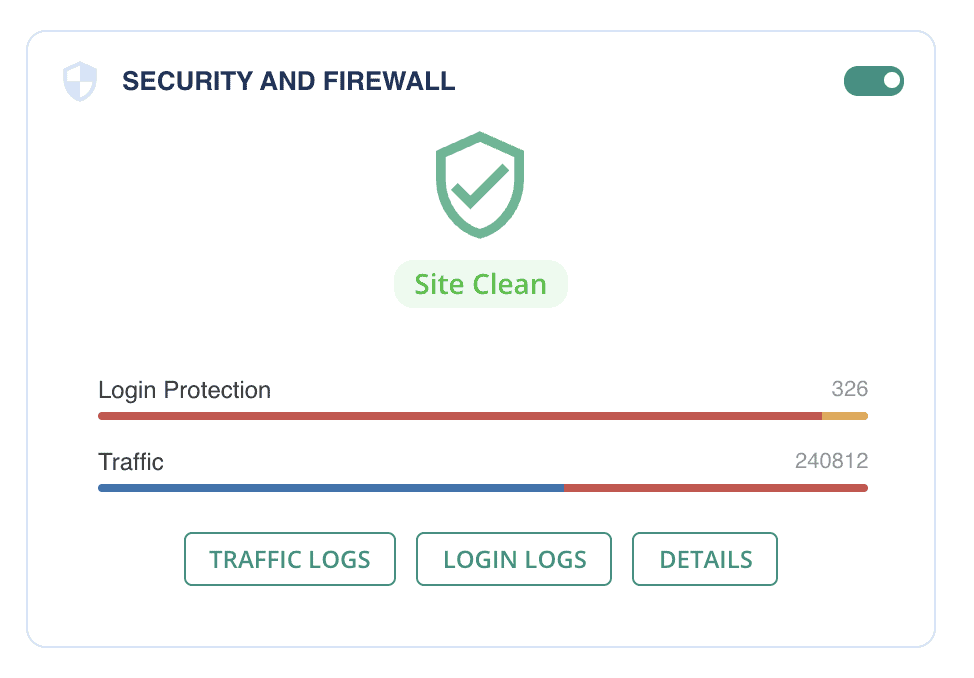

4. Dodaj uwierzytelnianie dwuskładnikowe w WordPress

Nazwy użytkowników i hasła można odgadnąć, więc uwierzytelnianie dwuskładnikowe — a nawet uwierzytelnianie wieloskładnikowe — pojawiło się jako sposób na dynamiczne elementy uwierzytelniania użytkowników. W przypadku uwierzytelniania dwuskładnikowego token logowania w czasie rzeczywistym, taki jak kod OTP lub QR, jest udostępniany urządzeniu użytkownika. Ma ograniczoną ważność, zwykle około 10-15 minut, i może uwierzytelniać użytkownika tylko w tej sesji.

Dodatkowy token jest trudny do złamania oprócz nazwy użytkownika i hasła. Dlatego dodaje kolejną warstwę bezpieczeństwa do strony logowania. Możesz zainstalować wtyczkę, taką jak WP 2FA, aby łatwo dodać uwierzytelnianie dwuskładnikowe do swojej witryny.

Aby dowiedzieć się więcej, zapoznaj się z naszym przewodnikiem dotyczącym uwierzytelniania dwuskładnikowego WordPress.

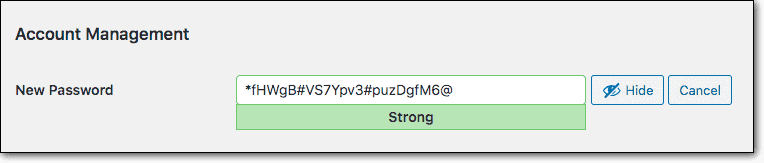

5. Używaj silnych i unikalnych haseł

Największą wadą bezpieczeństwa jest sam użytkownik, a co za tym idzie, ustawione przez niego hasła. Hasła są największą luką w każdym systemie bezpieczeństwa ze względu na (zrozumiałą) ludzką tendencję do ustawiania łatwych do zapamiętania haseł i ponownego wykorzystywania ich na różnych kontach. W rzeczywistości są to dwa oddzielne i odrębne problemy z hasłami.

Po pierwsze, nigdy nie używaj ponownie haseł na różnych kontach. Wiele botów typu brute force wykorzystuje hasła skradzione w wyniku naruszenia bezpieczeństwa danych do atakowania stron logowania. Po drugie, jak możesz sobie wyobrazić, hasło takie jak „hasło” jest strasznie łatwe do odgadnięcia. Użyj co najmniej 12 znaków bełkotu, a jeszcze lepiej użyj hasła jako hasła.

Zalecamy korzystanie z menedżera haseł, takiego jak LastPass lub 1Password, aby uniknąć ponownego używania haseł i generować silne hasła w razie potrzeby. Jeśli podejrzewasz, że konto zostało naruszone, możesz wymusić zresetowanie wszystkich haseł z sekcji hartowania na pulpicie MalCare.

Aby uzyskać więcej informacji, zapoznaj się z naszym artykułem na temat bezpieczeństwa haseł WordPress.

6. Wyłącz XML-RPC w WordPressie

Plik XML-RPC to kolejny sposób uwierzytelniania użytkowników. Innymi słowy, jest to alternatywny sposób na uzyskanie dostępu do pulpitu administracyjnego, więc jest również podatny na ataki typu brute force. Jest to w dużej mierze przestarzały plik i nie jest aktywnie używany przez wiele wtyczek ani motywów. Jest nadal zawarty w WordPressie w celu zapewnienia kompatybilności wstecznej i dlatego można go stosunkowo bezpiecznie wyłączyć.

Oto nasz przewodnik, jak wyłączyć XML-RPC w wordpressie.

7. Regularnie przeglądaj i usuwaj nieużywane konta użytkowników

Uśpione konta są często celem hakerów, ponieważ istnieje prawdopodobieństwo, że użytkownicy nie zauważą, że ich konta zostały przejęte. Dodatkowo, uśpione konta mają te same hasła przez długi czas, co ułatwia ich brutalne użycie.

Dlatego regularnie sprawdzaj konta użytkowników i usuwaj te, które nie są aktywnie używane. Aby uzyskać dodatkowy kredyt, upewnij się, że każde konto ma minimalne uprawnienia użytkownika potrzebne do zarządzania kontem. Na przykład nierozsądne jest uczynienie każdego administratorem.

8. Rozważ geoblokowanie w WordPress

Jeśli widzisz duży ruch botów z jednej lokalizacji, możesz rozważyć zablokowanie całego kraju. Zalecamy jednak dyskrecję podczas korzystania z blokowania geograficznego. Jest to przydatne tylko wtedy, gdy w ogóle nie przewidujesz żadnych legalnych użytkowników z tej lokalizacji.

Dodatkowo uważaj, że może powstrzymać dobre boty z tego regionu. Na przykład Googlebot może działać z dowolnej lokalizacji serwera na świecie i zdecydowanie chcesz, aby Googlebot miał dostęp do Twojej witryny.

Oto przewodnik krok po kroku dotyczący blokowania krajów w WordPress.

9. Wyłącz przeglądanie katalogów

Domyślnie większość głównych folderów i plików WordPressa jest ogólnie dostępna za pośrednictwem przeglądarki. Na przykład możesz wpisać yourwebsite.com/wp-includes w pasku adresu przeglądarki, a cała zawartość folderu będzie natychmiast widoczna.

Chociaż przeglądanie katalogów samo w sobie nie jest luką w zabezpieczeniach, może ujawnić informacje o witrynie, które z kolei mogą zostać wykorzystane do wykorzystania luk w zabezpieczeniach. Folder /wp-content zawiera wtyczki i motywy, a jeśli haker może zobaczyć, które z nich są zainstalowane i ich numery wersji, może potencjalnie znaleźć i wykorzystać luki w zabezpieczeniach. Jest to mniej popularny rodzaj ataku brute force, zwany brute force.

Dlatego warto całkowicie wyłączyć przeglądanie katalogów, jako zabezpieczenie.

Oto nasz kompletny przewodnik dotyczący wyłączania przeglądania katalogów w WordPress.

Rzeczy, które przeczytasz gdzie indziej, ale powinieneś unikać robienia

Istnieje mnóstwo dobrych intencji, ale słabych porad dotyczących bezpieczeństwa. Tak więc, oprócz naszej listy rzeczy do zrobienia, równie dobrze podajemy, czego nie należy robić.

- Zabezpiecz hasłem katalog wp-admin : W ogóle tego nie rób. Pojawia się praktycznie w każdym artykule dotyczącym zapobiegania brutalnej sile. Hasło chroniące katalog wp-admin złamie AJAX dla niezalogowanych użytkowników, ograniczając dostęp do pliku admin-ajax.php.

AJAX jest często używany do napędzania dynamicznych aspektów witryn internetowych. Załóżmy, że w Twojej witrynie znajduje się pasek wyszukiwania. Jeśli użytkownik użyje go do przeszukiwania produktów, odświeżą się tylko wyniki wyszukiwania, a nie cała witryna. To ogromna oszczędność zasobów i sprawia, że korzystanie z witryn internetowych jest znacznie szybsze i lepsze.

Zobaczysz również wiele obejść związanych z wykluczeniem pliku admin-ajax.php, ale nie zawsze działają one bezproblemowo. Najważniejsze jest to, że wysiłek związany z obejściem problemu nie odzwierciedla współmiernego poziomu bezpieczeństwa. Dlatego jest to ogromny krok w kierunku niewielkich dodatkowych korzyści. - Zmiana adresu URL logowania wp: Ta porada często pojawia się w artykułach dotyczących utwardzania WordPress. Jednak zdecydowanie odradzamy zmianę adresu URL logowania, ponieważ jego odzyskanie jest prawie niemożliwe.

- Unikaj używania admin jako nazwy użytkownika: ponieważ boty typu brute force skutecznie próbują odgadnąć kombinacje nazwy użytkownika i hasła, warto unikać oczywistych nazw użytkownika, takich jak admin. WordPress nie pozwala na zmianę nazwy użytkownika z pulpitu nawigacyjnego, więc musisz zainstalować wtyczkę, aby to zrobić.

Jednak ten środek ma ograniczoną wartość i odradzamy spędzanie tutaj zbyt wiele czasu i wysiłku. Istnieją inne sposoby odzyskiwania nazw użytkowników z niektórych typów witryn, takich jak witryny członkowskie. Wysiłek potrzebny do posiadania unikalnych nazw użytkowników dla członków, egzekwowania zasad, a następnie radzenia sobie z nieuniknionymi konsekwencjami, gdy ludzie zapominają o swoich unikalnych nazwach użytkownika, nie jest wart ograniczonego korzystnego efektu.

Wpływ ataku brute force na WordPress

Są dwa sposoby myślenia o skutkach ataku brute force. Po pierwsze, co dzieje się podczas ataku, a po drugie, co się dzieje, gdy atak się powiedzie.

Ogólnie rzecz biorąc, w przypadku ataków pierwsze pytanie nie pojawia się często, ponieważ wpływ na witrynę jest niewielki lub żaden, ponieważ jest ona atakowana. Konsekwencje pojawiają się w głowie, gdy atak się powiedzie. Jednak tak nie jest w przypadku ataku brute force.

Co się dzieje, gdy Twoja witryna jest wymuszana brutalnie?

Zobaczysz natychmiastowy wpływ na zasoby serwera. Ponieważ atak polega na bombardowaniu strony logowania żądaniami, serwer musi na każde z nich odpowiedzieć. W związku z tym zobaczysz wszystkie skutki zwiększonego wykorzystania serwera na swojej stronie internetowej: wolniejsza strona internetowa, niektórzy użytkownicy nie mogą się zalogować, przestoje, niedostępność i tak dalej. Hosty internetowe również szybko ograniczają wykorzystanie serwera, który przechodzi przez dach, ponieważ wpłynie to na ich metryki, zwłaszcza jeśli korzystasz z hostingu współdzielonego.

Co się stanie, jeśli atak brute force się powiedzie?

Jeśli atak się powiedzie, można rozsądnie oczekiwać, że zobaczysz złośliwe oprogramowanie lub jakiegoś rodzaju zniekształcenie. Istnieje kilka powodów, dla których hakerzy chcą uzyskać dostęp do Twojej witryny, ale żaden z nich nie jest dobry.

Gdyby tego było mało, Twoja witryna może stać się częścią botnetu i zostać wykorzystana do atakowania innych witryn bez Twojej zgody. Może to mieć poważne konsekwencje, ponieważ inne systemy bezpieczeństwa oznaczą Twoją witrynę jako złośliwą, jeśli jest ona częścią botnetu.

Radzenie sobie z konsekwencjami ataku brute force na WordPress

Jeśli atak brute force się powiódł, powinieneś założyć najgorsze: Twoja witryna została naruszona. Dlatego Twoim priorytetem jest zabezpieczenie Twojej witryny. Oto główne kroki, które należy podjąć, aby powstrzymać szkody:

- Wymuś wylogowanie wszystkich użytkowników i zmień wszystkie hasła

- Natychmiast przeskanuj swoją witrynę w poszukiwaniu złośliwego oprogramowania

Gdy masz pewność, że Twoja witryna jest wolna od złośliwego oprogramowania, zastosuj wymienione powyżej środki zapobiegawcze. Zdecydowanie zalecamy zainstalowanie MalCare, które dba o ochronę logowania i ochronę przed botami, a także zawiera skaner złośliwego oprogramowania, narzędzie do czyszczenia i zaawansowaną zaporę ogniową na dokładkę. Po zainstalowaniu MalCare możesz mieć pewność, że Twoja witryna jest bezpieczna przed atakami WordPress.

Czy Twoja witryna jest podatna na ataki typu brute force?

Tak, wszystkie systemy są podatne na ataki typu brute force. Ze względu na sposób, w jaki działają, ataki typu brute force można przeprowadzać na dowolny system ze stroną logowania. Witryny WordPress nie różnią się.

Popularność WordPressa sprawia, że jest celem hakerów. Po pierwsze, dzieje się tak dlatego, że znaczna część Internetu jest obsługiwana przez WordPress, a po drugie dlatego, że niektóre aspekty WordPressa są dobrze znane. W przykładzie szczególnie istotnym dla ataków typu brute force, WordPress nie ogranicza niepoprawnych prób logowania. Możesz to poprawić za pomocą funkcji limitu logowania MalCare, o czym mówiliśmy w sekcji środków.

Ponadto wielu właścicieli witryn używa łatwych do zapamiętania nazw użytkowników i haseł. Typowe to admin jako nazwa użytkownika i hasło 1234 lub 12345678 ustawione jako hasło.

Czynniki te sprawiają, że Twoja witryna jest podatna na ataki typu brute force.

Rodzaje ataków brute force

Ataki typu brute force różnią się od innych rodzajów zagrożeń i ataków, takich jak ataki socjotechniczne czy ataki XSS. Ataki socjotechniczne, takie jak phishing, nakłaniają ludzi do udostępniania swoich danych uwierzytelniających, podszywając się pod zaufany podmiot, podczas gdy ataki XSS wykorzystują luki w zabezpieczeniach witryny. Ataki typu brute force opierają się na słabych lub skradzionych poświadczeniach, aby odnieść sukces.

Na wolności zobaczysz kilka odmian ataków brutalnej siły. Wszystkie stosują ten sam schemat prób i błędów, ale poświadczenia, których próbują, lub mechanizm, którego używają, mogą się różnić. Oto kilka najczęstszych rodzajów ataków brute force:

- Proste ataki: proste ataki typu brute force wykorzystują logikę do odgadywania danych uwierzytelniających na podstawie wiedzy użytkownika, na przykład imion zwierząt domowych lub urodzin otrzymanych na przykład z serwisów społecznościowych.

- Wypychanie poświadczeń: ten rodzaj ataku wykorzystuje dane uzyskane z włamań, działając przy założeniu, że użytkownicy zwykle używają tych samych nazw użytkowników i haseł w wielu systemach.

- Atak słownikowy: Jak sama nazwa wskazuje, te boty używają plików słownikowych do haseł. Może to być rzeczywisty słownik lub słownik stworzony specjalnie do odgadywania haseł.

- Ataki na tęczową tablicę: Podobnie jak w przypadku ataku słownikowego, tęczowa tablica jest specjalnym rodzajem listy słowników. Zamiast listy haseł, tęczowa tabela zawiera listę zaszyfrowanych haseł.

- Rozpylanie haseł: ten rodzaj ataku jest logicznie odwrotnym atakiem typu brute force. W typowych atakach typu brute force celem jest określona nazwa użytkownika, a w zgadywanie odbywa się za pomocą hasła. I odwrotnie, w przypadku rozpylania haseł lista haseł jest sprawdzana względem wielu nazw użytkowników w celu znalezienia potencjalnego dopasowania. Jest to atak bardziej rozproszony w porównaniu z atakiem ukierunkowanym.

Jako administrator witryny możesz nie znać różnic między różnymi typami ataków brute force. Jednak terminy te są często używane zamiennie, więc zrozumienie podstawowych mechanizmów pomaga.

Inne dobre praktyki bezpieczeństwa

Zapobieganie atakom typu brute force w WordPress to godny podziwu cel, ale to tylko część bezpieczeństwa witryny. Oto kilka naszych najlepszych zaleceń dotyczących ochrony witryny przed złośliwym oprogramowaniem:

- Zainstaluj wtyczkę bezpieczeństwa z dobrym skanerem złośliwego oprogramowania i narzędziem czyszczącym

- Aktualizuj wszystko

- Zainwestuj w codzienne kopie zapasowe

Aby uzyskać pełną listę zaleceń, zapoznaj się z naszym najlepszym przewodnikiem dotyczącym bezpieczeństwa.

Wniosek

Ataki typu brute force mogą osłabić witrynę, nawet jeśli nie są skuteczne. Najlepszym sposobem radzenia sobie z tym potencjalnym zagrożeniem jest zainstalowanie zapory ze zintegrowaną ochroną przed botami, takiej jak MalCare.

Nawet jeśli atak brute force zakończył się sukcesem, MalCare pomoże Ci szybko wykryć złośliwe oprogramowanie i usunąć je. Jak w przypadku wszystkich infekcji, szybkie działanie znacznie ogranicza uszkodzenia.

Często zadawane pytania

Czym jest atak brute force w WordPressie?

Atak brute force w WordPress ma miejsce, gdy haker próbuje uzyskać dostęp do wp-admin witryny, próbując odgadnąć dane logowania do legalnego konta użytkownika. Ataki typu brute force wykorzystują boty do wypróbowania setek, tysięcy, a czasem nawet milionów haseł na stronie logowania wp w celu odgadnięcia właściwego.

Ataki typu brute force są nie tylko niebezpieczne dla witryny w przypadku ich powodzenia, ale mają również ogromny wpływ na wydajność witryny. Atak zużywa zasoby serwera, a czasami może nawet spowodować awarię witryny.

Jak chronić swoją witrynę WordPress przed atakami typu brute force?

Najskuteczniejszym sposobem ochrony witryny przed atakami typu brute force jest ograniczenie prób logowania. Domyślnie WordPress umożliwia nieograniczoną liczbę prób logowania, więc możesz użyć MalCare do ochrony swojej witryny przed atakami typu brute force. Oprócz ochrony logowania MalCare obejmuje ochronę przed botami i zaawansowaną zaporę ogniową, które pomagają chronić Twoją witrynę i łagodzić skutki ataku brute force.