Zhakowany WordPress? Przeskanuj i wyczyść zhakowaną witrynę WordPress

Opublikowany: 2023-04-19Zhakowany WordPress – te dwa słowa budzą strach i zamieszanie w sercach administratorów witryny.

Zhakowana witryna WordPress może oznaczać utratę:

- Ruch drogowy;

- Przychód;

- Wartość marki;

I dni warte walki, próbując i ponosząc porażkę, aby to posprzątać.

Jest to szczególnie prawdziwe w przypadku witryn WooCommerce, w których możesz dosłownie zobaczyć, jak Twój sklep traci pieniądze na pulpicie nawigacyjnym!

Najbardziej mylące jest to, że prawdopodobnie nawet nie rozumiesz, czy Twoja witryna WordPress jest naprawdę zhakowana, czy nie. WordPress może często działać nieprawidłowo.

Tak więc większość ludzi postępuje logicznie i instaluje wtyczkę skanera złośliwego oprogramowania. Potem zdają sobie sprawę, że większość z nich nie wykonuje dobrej roboty przy czyszczeniu witryny.

Najgorsza część?

Podczas gdy ty walczysz o przywrócenie swojego życia na właściwe tory, haker oczekuje, że nie uda ci się wyczyścić witryny.

Czas nacisnąć przycisk resetowania.

W tym artykule pomożemy Ci:

- Dowiedz się na pewno, czy Twoja witryna została zaatakowana przez hakerów, czy nie;

- Dowiedz się, jakie złośliwe oprogramowanie zainfekowało Twoją zhakowaną witrynę WordPress;

- Wyczyść zaatakowaną witrynę WordPress w 3 minuty;

- Zrozum konsekwencje włamania;

- Dowiedz się, jak możesz zostać zhakowany i jak możesz temu zapobiec;

Pomożemy Ci wrócić na właściwe tory bez względu na to, jaka jest sytuacja.

Zanurzmy się.

TL;DR: Najskuteczniejszym sposobem naprawy zaatakowanej witryny WordPress jest użycie wtyczki do usuwania złośliwego oprogramowania W ordPress . Można to zrobić na inne sposoby, ale nie zalecamy stosowania ręcznych metod czyszczenia, ponieważ mogą one całkowicie zniszczyć Twoją witrynę.

Czy naprawdę masz zhakowaną witrynę WordPress?

Wiemy, że jesteś zdezorientowany.

Czy masz nawet zhakowaną witrynę WordPress?

Natura WordPressa jest taka, że może on bardzo często działać nieprawidłowo. W wielu przypadkach witryna nie została zaatakowana przez hakerów. Po prostu... ma regularne kłopoty.

Jaki jest więc prosty sposób na upewnienie się, że witryna została zaatakowana przez hakerów?

Skorzystaj z BEZPŁATNEGO skanera złośliwego oprogramowania MalCare.

To wymaga:

- 1 minuta do zainstalowania;

- 1 minuta na przeskanowanie Twojej witryny;

W ciągu 2 minut dowiesz się na pewno, czy masz zhakowaną witrynę WordPress, czy nie.

Skaner złośliwego oprogramowania MalCare to super lekka wtyczka, która tworzy kopię Twojej zhakowanej witryny WordPress na dedykowanym serwerze. Po utworzeniu kopii MalCare uruchamia złożone algorytmy skanowania, aby zlokalizować złośliwe oprogramowanie w Twojej witrynie.

W ten sposób skanowanie jest głębsze i dokładniejsze niż jakakolwiek inna wtyczka skanera złośliwego oprogramowania.

Najlepsza część?

Twój serwer nie jest całkowicie obciążony. Ponadto jest to całkowicie bezpłatne.

MalCare używa algorytmu uczenia się, aby z czasem stawać się mądrzejszy, stawiając czoła większej liczbie złośliwego oprogramowania.

Oto, co musisz zrobić, aby przeskanować swoją witrynę pod kątem złośliwego oprogramowania:

- Następny krok: przeskanuj swoją witrynę WordPress za pomocą MalCare

To wszystko!

Cały proces trwa najwyżej kilka minut. Jeśli MalCare zasugeruje – nie masz zhakowanej witryny WordPress, potrzebujesz zamiast tego porady dotyczącej rozwiązywania problemów z WordPress.

Ale jeśli MalCare mówi, że masz zhakowaną witrynę WordPress, musisz później wykonać proces czyszczenia.

Tak czy inaczej, musisz najpierw przeskanować swoją witrynę za pomocą MalCare.

Typowe objawy niektórych zaatakowanych witryn WordPress

Zdiagnozujmy teraz Twoją zhakowaną witrynę WordPress.

Zidentyfikujemy problem i znajdziemy sposób, aby go naprawić, abyś mógł wrócić do zarabiania pieniędzy.

Jest wysoce prawdopodobne, że znalazłeś ten artykuł z powodu jednego lub więcej z tych symptomów.

Nie martw się.

Mamy artykuły na temat usuwania typowych hacków, a kiedy zidentyfikujemy Twój problem, możemy porozmawiać o rozwiązaniu.

Nawet jeśli Twoja zaatakowana witryna WordPress zawiera rzadkie złośliwe oprogramowanie, jest kilka dobrych wiadomości:

„Prawie wszystkie złośliwe oprogramowanie to warianty innego złośliwego oprogramowania. Złośliwe oprogramowanie to na koniec dnia tylko kod. Istnieje wiele sposobów włamania się do witryny WordPress i wiele sposobów jej zainfekowania. Ale sposoby działania hakerów są prawie zawsze stałe. Zrozumienie wyniku to najlepszy sposób na zrozumienie włamania – a następnie usunięcie go”

– Akshat Choudhary, dyrektor generalny MalCare

Krótko mówiąc: musisz znaleźć sposób na wyczyszczenie witryny, aby powstrzymać hakera i ponownie przejąć kontrolę nad swoim życiem.

Rzućmy okiem na najczęstsze symptomy zaatakowanej witryny WordPress:

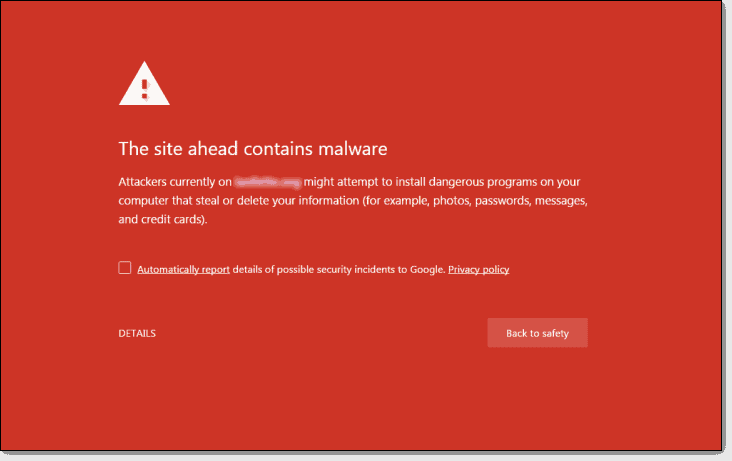

1. Google Chrome wyświetla ostrzeżenie podczas odwiedzania Twojej witryny

Jednym z najbardziej wymownych znaków, że Twoja witryna została zaatakowana przez hakerów, jest komunikat Google Chrome dla odwiedzających, że „witryna przed nami zawiera złośliwe oprogramowanie”.

Powiadomienie przeglądarki o zaatakowanych witrynach WordPress pochodzi z Bezpiecznego przeglądania Google.

W rzeczywistości Opera, Chrome, Firefox i Safari używają czarnej listy Google do weryfikowania zainfekowanych witryn i powiadamiania użytkowników o złośliwym oprogramowaniu.

Takie powiadomienie może natychmiast zniszczyć Twoją reputację i ruch. W przypadku witryn WooCommerce może to całkowicie zakończyć Twój biznes.

Jeśli właśnie przez to przechodzisz, weź głęboki oddech. Rozumiemy, jak bardzo jesteś teraz zirytowany. To jedno z najbardziej niejednoznacznych powiadomień w historii. To bardzo publiczne powiadomienie, że Twoja witryna została zaatakowana przez hakerów. Jednocześnie NIC nie mówi o tym, co tak naprawdę jest nie tak.

Następnie przejdź dalej, aby przeczytać, jak wyczyścić zhakowaną witrynę WordPress.

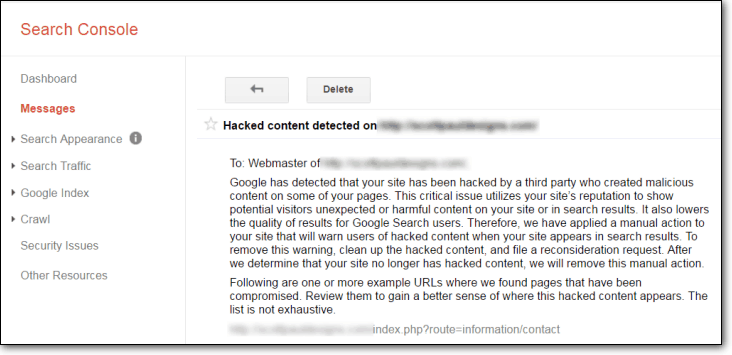

2. Google Search Console wysyła wiadomość, że Twoja witryna została zaatakowana przez hakerów lub zawiera złośliwe oprogramowanie

Jeśli znaczna część Twojej firmy opiera się na SEO, Google Search Console nie jest Ci obce. Jeśli Google wykryje złośliwą zawartość na zaatakowanej przez Ciebie witrynie WordPress, wyśle Ci wiadomość w Search Console, która wygląda tak:

Google zaleci użycie opcji „Pobierz jako Google” w celu znalezienia złośliwego kodu. Ale to nie jest dobry pomysł. Korzystanie ze skanerów Google jest dobre do skanowania na poziomie powierzchni. To, co robi, to szukanie oczywiście złośliwego kodu w kodzie HTML i javascript witryny.

Więc w czym problem?

Problem polega na tym, że zhakowana witryna WordPress jest zwykle zainfekowana bardzo dobrze ukrytym złośliwym oprogramowaniem. Skaner HTML nie wystarczy, aby wskazać źródło włamania.

Zalecamy użycie skanera na poziomie serwera, aby odkryć prawdziwy problem.

Zarejestruj się w MalCare, aby skanować jednym kliknięciem i znaleźć najbardziej złożone złośliwe oprogramowanie w 60 sekund.

Dodatkowe zasoby: Jak usunąć ostrzeżenie Google „Ta witryna została zaatakowana przez hakerów”.

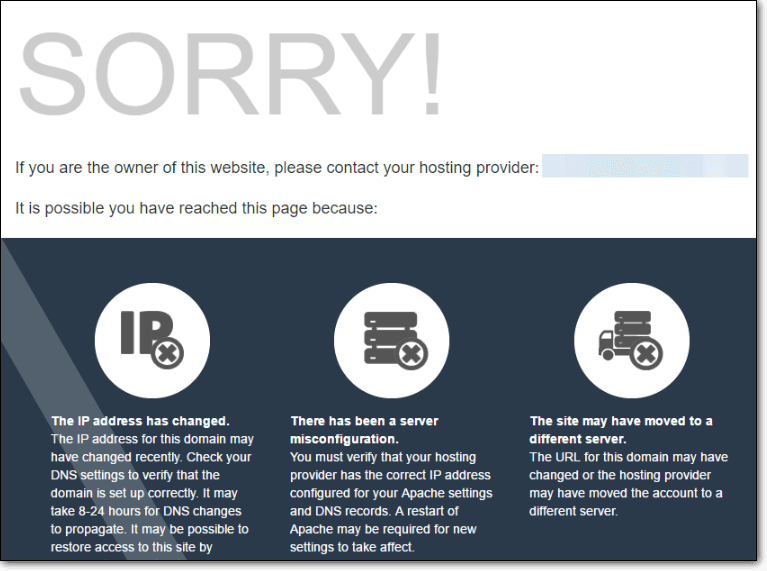

3. Twoja firma hostingowa wyłączyła Twoją witrynę

Większość firm hostingowych regularnie skanuje swoje serwery w poszukiwaniu zhakowanych witryn WordPress. Istnieje kilka charakterystycznych znaków, których szukają firmy hostingowe:

- Nadmierne wykorzystanie zasobów procesora

- E-maile ze spamem wysyłane masowo

- Domeny na czarnej liście w Google, Norton Safe Web, Spamhaus itp.

I zwykle wysyłają bardzo mylący e-mail:

W niektórych przypadkach firmy hostingowe współpracują nawet z firmami hostingowymi w celu regularnego skanowania w poszukiwaniu złośliwego oprogramowania. Sprawdź ten artykuł o tym, jak MalCare zapewnia Cloudways ochronę przed botami.

Jeśli znajdujesz się w takiej sytuacji, musisz działać szybko, zanim będzie za późno.

Niektóre firmy hostingowe, takie jak GoDaddy, będą próbowały narzucić ci własne usługi bezpieczeństwa. Chociaż wydaje się to przyzwoitym pomysłem, tak naprawdę nie jest. Większość z tych usług obciąży Cię DUŻO pieniędzy za każdym razem, gdy zostaniesz zhakowany. Oczyszczenie witryny przez usługę może również zająć tygodnie.

W międzyczasie Twoja witryna będzie tracić ruch, przychody i wartość marki.

Przeczytaj wszystko o tym, jak MalCare pomogło zhakowanym witrynom WordPress na GoDaddy.

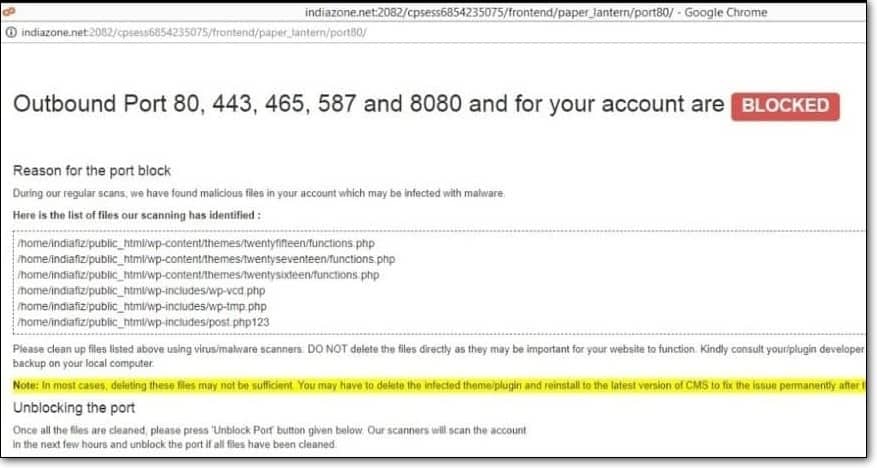

4. Porty wychodzące 80, 443, 587 i 465 dla Twojego konta są zablokowane

Dostawcy usług hostingowych, tacy jak BigRock, GoDaddy i HostGator, najpierw wyślą ostrzeżenie, zanim usuną Twoją witrynę. Gdy wyślą Ci wiadomość e-mail z ostrzeżeniem, zablokują również porty wychodzące 80, 443, 587 i 465, aby złośliwe oprogramowanie w Twojej witrynie się nie rozprzestrzeniało.

Większość ich kont to współdzielone konta hostingowe .

Dlatego ich pierwszym priorytetem jest powstrzymanie złośliwego oprogramowania i powstrzymanie jednej zhakowanej witryny WordPress przed zainfekowaniem innych witryn na tym samym serwerze.

Ponownie, jeśli jeszcze tego nie zrobiłeś – natychmiast przeskanuj swoją witrynę pod kątem złośliwego oprogramowania.

5. Klienci skarżą się, że ich karta kredytowa została nielegalnie obciążona

Użytkownicy WooCommerce: Jeśli masz zhakowaną witrynę WordPress, jest to dla Ciebie duże.

Wiesz na pewno, że Twoja witryna została zaatakowana przez hakerów, jeśli Twoi klienci narzekają, że ich karty kredytowe są używane bez pozwolenia. Bazy danych WooCommerce przechowują wszystkie informacje, których haker potrzebowałby do kradzieży informacji o karcie kredytowej.

Zazwyczaj wskazuje to na obecność backdoora w kodzie – punktu wejścia w zhakowanej witrynie WordPress, za pomocą którego hakerzy mogą uzyskać dostęp do twoich plików i bazy danych w dowolnym momencie.

Ten rodzaj ataku może pochodzić z absolutnie każdego rodzaju złośliwego oprogramowania, które jest wystarczająco dobrze napisane.

Przejdź prosto i dowiedz się, jak wyczyścić zaatakowaną witrynę WordPress.

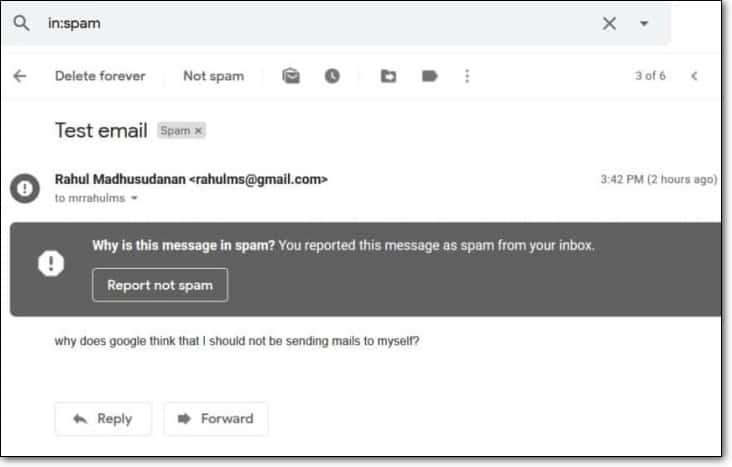

6. Twoje e-maile są wysyłane do folderu ze spamem

Jeśli Twoja skrzynka odbiorcza e-mail wysyła zbyt wiele e-maili, które są spamem, większość skrzynek odbiorczych e-mail wyśle Twoje przyszłe e-maile bezpośrednio do folderu ze spamem.

Hakerzy mogą wykorzystać zhakowaną witrynę WordPress do wysyłania ton spamu do użytkowników na całym świecie.

Jeśli Twój folder „Wysłane” jest pełen e-maili, których ZDECYDOWANIE nie wysłałeś, zapoznaj się z naszym artykułem na temat tego, co zrobić, jeśli Twoja witryna wysyła e-maile ze spamem.

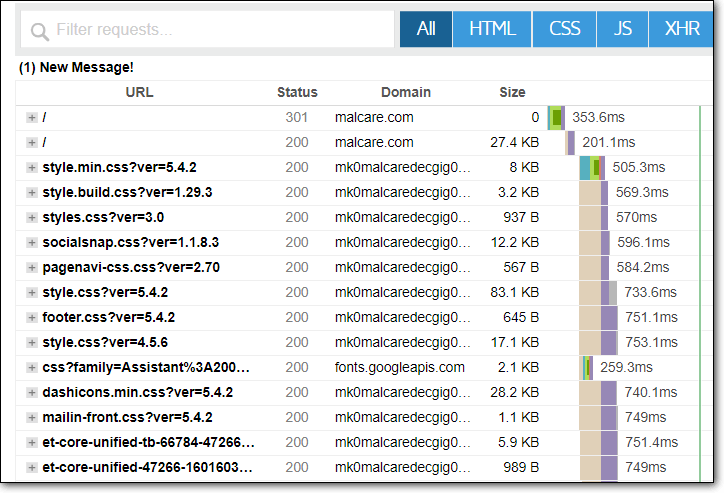

7. Twoja strona internetowa staje się bardzo wolna

Szybkość witryny nie jest dobrym wskaźnikiem złośliwego oprogramowania. Istnieje wiele rzeczy, które mogą spowolnić witrynę WordPress. Najprostszym sposobem zrozumienia, co się dzieje, jest przejście do GTMetrix i wygenerowanie raportu dotyczącego szybkości witryny.

Pro Tip: skorzystaj z wykresu Waterfall, aby dowiedzieć się, które komponenty Twojej witryny ładują się najdłużej.

Jeśli zobaczysz tutaj coś niezwykłego, możesz być zainfekowany złośliwym oprogramowaniem.

Niektóre z najczęstszych złośliwych ataków, które spowalniają Twoją witrynę, to:

- zastrzyki SQL

- Ataki Coinhive

- Brutalne ataki botów

Dobrą wiadomością jest to, że wszystkie te hacki można usunąć.

Na wypadek, gdybyś poczuł się trochę zagubiony: nie martw się. To zupełnie normalne, że czujesz się trochę przytłoczony. Działamy w tej branży już ponad 8 lat. Dlatego nie mrugamy okiem na złośliwy kod i różnego rodzaju hacki. Dla kogoś nowego w tym świecie może to być dużo do przyswojenia – zwłaszcza jeśli po raz pierwszy masz do czynienia z zaatakowaną witryną WordPress.

Właśnie dlatego stworzyliśmy MalCare.

Zainstaluj pełny zestaw funkcji bezpieczeństwa MalCare, aby skanować, czyścić i chronić swoją witrynę 24 godziny na dobę, 7 dni w tygodniu.

8. Reklamy i wyskakujące okienka otwierają się podczas odwiedzania Twojej witryny

Jeśli zauważyłeś reklamy i wyskakujące okienka, których sam nie umieściłeś, potrzebujesz pomocy już teraz. Często mieliśmy do czynienia z takim złośliwym oprogramowaniem. To kolejna forma niszczenia strony internetowej, którą często obserwujemy.

Najgorsze w oprogramowaniu reklamowym jest to, że może odprowadzić ogromną część ruchu. Długoterminowe szkody wynikają z faktu, że te wyskakujące okienka mogą całkowicie zaszkodzić Twojej reputacji. Zhakowana witryna WordPress może wyświetlać reklamy nielegalnych narkotyków, pornografii i nienawiści politycznej.

Nie fajnie.

Większość reklam i wyskakujących okienek pochodzi z ataków SQL injection. Jeśli więc widzisz nieautoryzowane reklamy i wyskakujące okienka, musisz wyczyścić swoją bazę danych.

WAŻNE: Nie próbuj czyścić bazy danych, jeśli masz zhakowaną witrynę WordPress, chyba że masz duże doświadczenie jako administrator bazy danych. Może całkowicie zniszczyć twoją witrynę na dobre.

9. Twoja witryna jest przekierowywana do witryn zaatakowanych przez hakerów

Wspomnieliśmy już o tym wcześniej, ale nie ma nic jaśniejszego:

Masz zhakowaną witrynę WordPress.

Może się to zdarzyć na wiele różnych sposobów. Najczęściej jest to kod przekierowania w pliku wp-config.php lub .htaccess.

Niektóre z możliwych objawów to:

- Twoja witryna wyświetla pustą stronę i nie ładuje się

- Twoja witryna zostaje przekierowana do złośliwej witryny

- Twoja witryna przekierowuje Cię do Google

- Google nie ma dostępu do Twojej witryny

- Twój plik .htaccess jest ciągle modyfikowany

Sprawdź nasz artykuł na stronie WordPress przekierowującej do spamu, aby uzyskać szczegółowe informacje na temat złośliwego oprogramowania i sposobu jego czyszczenia.

10. Widzisz wzrost ruchu, czasami na stronach, które nie istnieją

Hakerzy mogą wykorzystać zhakowaną witrynę WordPress do „spamvertisingu”.

Powoduje to szalony wzrost ruchu. E-maile ze spamem są wysyłane z Twojego serwera z linkami do istniejących lub nowych stron utworzonych przez hakera.

Spamvertising może niszczyć blogi, strony internetowe, fora i sekcje komentarzy z hiperłączami, aby uzyskać wyższą pozycję witryny hakera w wyszukiwarce.

Oczywiście to już nie działa – powie Ci to każdy w SEO .

To bardzo przestarzała technika blackhat, która jest całkowicie ignorowana przez Google. Ale jednocześnie haker, który zapełnia twoją zhakowaną witrynę WordPress, tak naprawdę nie przejmuje się tym. Złośliwe oprogramowanie zniszczy Twoją witrynę tak samo.

Prosta diagnostyka do uruchomienia

Oprócz tych symptomów, istnieją 4 proste diagnostyki, które możesz uruchomić, aby sprawdzić, czy masz zhakowaną witrynę WordPress, czy nie:

1. Dziwnie wyglądający JavaScript w kodzie Twojej witryny

Jeśli w kodzie Twojej witryny znajduje się dziwnie wyglądający JavaScript i możesz to zrozumieć, jesteś osobą dość techniczną.

Jeśli nie jesteś osobą techniczną, oto, co może zrobić ze zhakowaną witryną WordPress:

Na szczęście jest to jeden hack, który można wskazać nieco wyraźniej.

Masz jedno z tych złośliwych programów na zaatakowanej przez hakerów witrynie WordPress:

- Zhakowane przekierowanie na WordPress

- Skrypty XSS

- Wstrzyknięcie SQL

Bądź bardzo ostrożny!

Te hacki ostatecznie prowadzą do zniszczenia strony internetowej. Jeśli nie podejmiesz teraz działań, możesz bardzo szybko stracić kontrolę nad zhakowaną witryną WordPress.

Najgorsze jest to, że Javascript może znajdować się w dowolnym miejscu na zhakowanej witrynie WordPress.

2. W dziennikach błędów znajdują się nieoczekiwane komunikaty o błędach

Nie każdy użytkownik WordPress sprawdza swoje dzienniki błędów.

Jeśli jesteś jednym z niewielu supertechnicznych ludzi, którzy potrafią czytać i rozumieć dzienniki błędów, to niewiele jest rzeczy, których już nie wiesz.

Wszystko, co możemy Ci powiedzieć, to to, że już w pełni rozumiesz, jak wiele szkód może wyrządzić haker, jeśli uzyska nieograniczony dostęp do Twojej witryny.

Przejdź do części, w której dowiesz się, jak naprawić zhakowaną witrynę WordPress.

3. Znajdujesz nowych administratorów lub konta FTP, których nie utworzyłeś

Jest to trudne w przypadku dużych witryn. Wypatrywanie podejrzanych kont administratorów i kont FTP może być naprawdę trudne.

Ale jeśli to zauważyłeś, nadszedł czas, aby sprawdzić podstawowe pliki WordPress. Zhakowana witryna WordPress zwykle zostaje zainfekowana w sposób, który może wpłynąć na całą witrynę. To sprawia, że podstawowe pliki WordPress są idealnym celem.

W niektórych przypadkach w plikach, które wyglądają na łagodne, ukryty jest kod wykonywalny. Co dziwne, można go nawet ukryć w pliku favicon.ico! Po prostu sprawdź nasz artykuł na temat złośliwego oprogramowania przekierowującego WordPress. Fałszywe konta administratora i konta FTP są bardzo powszechne w przypadku takiego złośliwego oprogramowania.

4. Pliki zostały ostatnio zmodyfikowane

W przypadku większości złośliwego oprogramowania hakerzy najpierw infekują zhakowaną witrynę WordPress złośliwym kodem zmieszanym z normalnym kodem WordPress.

Najprostszym sposobem na to jest wstawienie tego kodu do plików WordPress, takich jak wp-config.php, .htaccess i tak dalej.

Edytowanie plików na zhakowanej witrynie WordPress to powracający temat w przypadku złośliwego oprogramowania, takiego jak wp-vcd.php. Prostym środkiem ostrożności jest cofnięcie uprawnień do edycji podstawowych plików. Jeśli jednak Twoja witryna WordPress została już zhakowana, musisz ją natychmiast wyczyścić.

Pro Tip: NIE usuwaj niczego z plików i tabel bazy danych, chyba że masz 100% pewności, że jest to złośliwe.

Jak wyczyścić zhakowaną witrynę WordPress

Istnieją dwa sposoby na wyczyszczenie zaatakowanej witryny WordPress:

- Możesz użyć skanera złośliwego oprogramowania i narzędzia czyszczącego;

- Możesz też ręcznie zagłębić się w kod swojej witryny i go wyczyścić.

Pod każdym względem nigdy nie zalecamy ręcznego czyszczenia.

Kiedykolwiek.

Dlaczego? To zbyt niebezpieczne.

Zhakowana witryna WordPress zwykle zawiera złośliwy kod ukryty w łagodnym kodzie, bez którego witryna nie działałaby. Ręczne usuwanie fragmentów kodu może doprowadzić do trwałego uszkodzenia witryny.

Możesz pomyśleć, że możesz przywrócić witrynę z kopii zapasowej. Ale skąd wiesz, czy kopia zapasowa również nie jest zainfekowana? Czy kopia zapasowa zastępuje nawet zainfekowane pliki?

Zalecamy jednak użycie skanera złośliwego oprogramowania WordPress i wtyczki czyszczącej.

Jak wyczyścić zhakowaną witrynę WordPress za pomocą MalCare

Zadaniem skanera złośliwego oprogramowania i narzędzia czyszczącego jest ułatwienie znalezienia, zlokalizowania i wyczyszczenia zainfekowanej witryny.

Smutne jest to, że:

- Większość skanerów złośliwego oprogramowania nie jest w stanie wskazać pochodzenia złożonego złośliwego oprogramowania;

- Uciekają się do prymitywnych metod skanowania, które wywołują fałszywe alarmy;

- Po zakończeniu skanowania większość wtyczek zabezpieczających wymaga ręcznego czyszczenia;

- Ręczne czyszczenie jest drogie, a gdy jesteś w potrzebie, płacisz przez nos;

- A potem zostaniesz obciążony dodatkową opłatą za powtarzające się włamania.

W skrócie: Wtyczka bezpieczeństwa, która ma chronić Twoją witrynę, przetrzymuje Cię dla okupu, a następnie zapewnia w najlepszym razie słabe rozwiązanie.

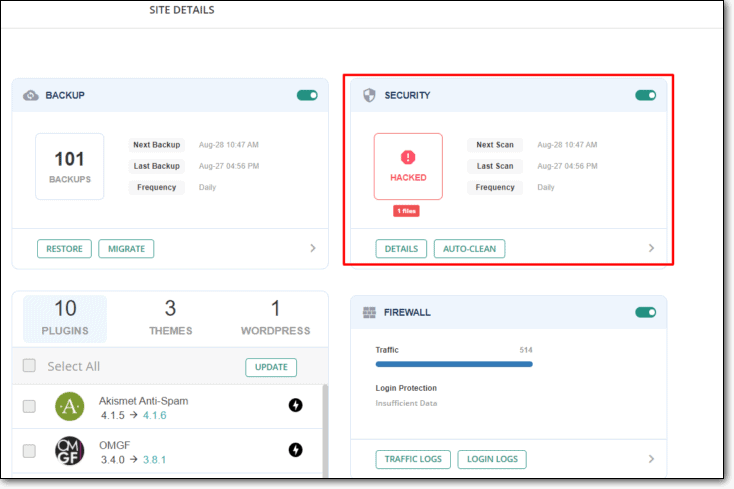

Właśnie dlatego zalecamy przeskanowanie witryny za pomocą MalCare.

MalCare oferuje kompletny zestaw funkcji bezpieczeństwa, które będą skanować, czyścić i chronić Twoją witrynę WordPress przed atakami złośliwego oprogramowania ze strony hakerów.

Dzięki najbardziej zaawansowanym algorytmom uczenia się MalCare jest zdecydowanie najlepszą wtyczką bezpieczeństwa WordPress, która z czasem staje się coraz inteligentniejsza.

Wiemy, że może to zabrzmieć trochę stronniczo, więc oto kilka ważnych statystyk dotyczących MalCare, o których warto pamiętać:

- Natychmiastowe usuwanie złośliwego oprogramowania jednym kliknięciem w ciągu 3 minut lub mniej;

- 99% złośliwego oprogramowania jest automatycznie wykrywanych i usuwanych bez konieczności ręcznego czyszczenia;

- Mniej niż 0,1% fałszywych alarmów oznaczonych w sieci ponad 250 000 stron internetowych;

- Bez dodatkowych opłat i bez BS;

- Wszystko za 99 USD rocznie!

Jeśli brzmi to dla Ciebie dobrze, możemy to ulepszyć za pomocą zaledwie dwóch słów:

PRAWDA. Fabuła.

Jeśli jeszcze tego nie zrobiłeś, zainstaluj MalCare i wyczyść swoją witrynę WordPress zaatakowaną przez hakerów już dziś.

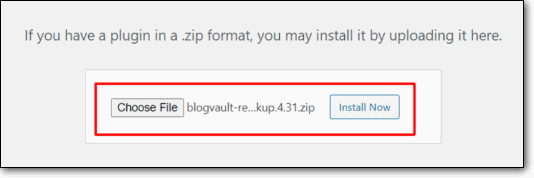

Oto jak możesz to zrobić:

Krok 1: Zarejestruj się w MalCare

Zarejestruj się, aby uzyskać wtyczkę MalCare z naszej strony.

Krok 2: Przeskanuj swoją witrynę

Użyj MalCare, aby automatycznie przeskanować swoją witrynę:

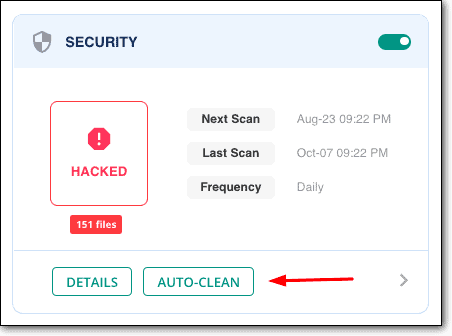

Krok 3: Wyczyść swoją witrynę jednym kliknięciem

Kliknij „Automatyczne czyszczenie”, aby natychmiast wyczyścić:

Po wykonaniu wszystkich tych czynności zdecydowanie powinieneś zapoznać się z naszym przewodnikiem dotyczącym ochrony witryny przed przyszłymi atakami.

Dostajesz to wszystko za jedyne 89 USD rocznie!

Dołącz do 250 000 innych stron i zainstaluj MalCare już dziś.

Jak ręcznie wyczyścić zhakowaną witrynę WordPress (NIEZALECANE)

Ręczne czyszczenie zhakowanej witryny WordPress składa się głównie z trzech części:

- Skanowanie serwera w poszukiwaniu złośliwego kodu w plikach;

- Skanowanie bazy danych w poszukiwaniu złośliwego kodu;

- Wykrywanie backdoorów i fałszywych kont administratorów;

A następnie usuń złośliwe oprogramowanie ze zhakowanej witryny WordPress.

To jednak zbytnie uproszczenie.

W wielu przypadkach mogłeś zostać umieszczony na czarnej liście wyszukiwarek i zablokowany przez twojego dostawcę usług hostingowych. W takim przypadku nie wystarczy tylko wyczyścić witrynę, ale także podjąć działania w celu usunięcia witryny z czarnej listy.

Ale zacznijmy:

#1 Szukanie złośliwego kodu w plikach i folderach WordPress

Najbardziej oczywistym sposobem, w jaki złośliwe oprogramowanie może zostać wstrzyknięte do zhakowanej witryny WordPress przez hakera, jest bezpośrednie przesłanie pliku. Rzadko się to zdarza, ale warto spróbować.

Szukaj plików, które mają podejrzaną nazwę. Zacznij od folderów WordPress, takich jak:

- zawartość wp

- wp zawiera

Są to foldery, które nie powinny zawierać żadnych plików wykonywalnych. Jeśli są tu jakieś pliki PHP lub javascript, to jest to zła rzecz.

Wskazówka: szukaj szczególnie plików PHP. PHP samo w sobie nie może wykonać kodu javascript bez widoku HTML. JavaScript zazwyczaj wstrzykuje treść do interfejsu użytkownika. Pierwszą rzeczą, której musisz się pozbyć, jest kod PHP.

Jeśli to nie zadziała, czytaj dalej.

#2 Wyszukiwanie złośliwych wzorców łańcuchów

Większość złośliwego oprogramowania pozostawia pewne typowe fragmenty kodu zwane wzorami ciągów znaków na zhakowanej witrynie WordPress.

Następnym krokiem jest przejście do plików WordPress i wyszukanie tych fragmentów kodu. Zazwyczaj znajdziesz je w podstawowych plikach WordPress, takich jak:

- wp-config.php;

- .htaccess

- wp-aktywacja.php

- wp-blog-header.php

- wp-comments-post.php

- wp-config-przyklad.php

- wp-cron.php

- wp-links-opml.php

- wp-load.php

- wp-login.php

- wp-mail.php

- wp-settings.php

- wp-signup.php

- wp-trackback.php

- xmlrpc.php

UWAGA: NIE próbuj tego robić, jeśli nie rozumiesz głęboko języka PHP. Jak widać, prawie wszystkie pliki w WordPressie to pliki PHP z wyjątkiem .htaccess. Wiele z tych łańcuchów może być częścią zwykłego kodu. Usunięcie czegoś opartego tylko na tej liście może spowodować uszkodzenie witryny.

Poszukaj fragmentów, takich jak:

- tmpcontentx

- funkcja wp_temp_setupx

- wp-tmp.php

- derna.top/code.php

- stripos($tmpcontent, $wp_auth_key)

Jeśli te dwa pomysły nie zadziałały, mamy kilka bardziej zaawansowanych pomysłów, które możesz wypróbować.

#3 Sprawdzanie pliku functions.php

Plik functions.php jest jednym z najpopularniejszych celów w każdej zhakowanej witrynie WordPress.

Więc spójrz też na ten plik.

Trudno powiedzieć dokładnie, czego powinieneś tu szukać. W zależności od złośliwego oprogramowania plik może zawierać różne rodzaje złośliwego kodu.

Możesz chcieć sprawdzić, czy kod functions.php nie dodaje nieautoryzowanych funkcji do motywu lub wtyczki. Jest to boleśnie trudne do znalezienia w najlepszych czasach i desperacko trudne do uzyskania.

Oto kilka prostych sposobów sprawdzenia, czy plik functions.php został zmodyfikowany:

- Jeśli włamanie jest bardzo widoczne, jak zhakowane przekierowanie, spróbuj zmienić motyw i sprawdź, czy problem nadal występuje.

- Sprawdź i zobacz, czy aktualizacja motywu coś rozwiązuje. Przeważnie to wcale nie pomoże, ale warto spróbować.

- Spróbuj zalogować się do pulpitu nawigacyjnego WordPress. Jeśli nie możesz, może to być spowodowane złośliwym kodem w pliku functions.php.

Jeśli którykolwiek z tych pomysłów wykazuje choćby niewielką zmianę, to wiesz, że functions.php jest dobrym miejscem do rozpoczęcia poszukiwań.

# 4 Uruchom narzędzie Diffchecker przeciwko podstawowym plikom WordPress

Narzędzie do sprawdzania różnic to program, który sprawdza dwa fragmenty kodu i wykrywa różnice między nimi.

Oto, co możesz zrobić:

- Pobierz oryginalne pliki rdzenia WordPress z repozytorium GitHub.

- Pobierz pliki ze swojego serwera za pomocą cPanel.

- Uruchom narzędzie do sprawdzania różnic między dwoma plikami.

Najgorsze w tym pomyśle jest to, że musiałbyś przeglądać każdy plik na zhakowanej witrynie WordPress pojedynczo i sprawdzać różnice. Oczywiście musiałbyś wtedy dowiedzieć się, czy inny kod jest złośliwy, czy nie.

Jeśli wydaje się to zbyt techniczne lub zbyt pracochłonne, zalecamy zainstalowanie MalCare.

To szybka, łatwa i niedroga naprawa.

Dlaczego Twoja witryna została zhakowana?

Mówią, że lepiej zapobiegać niż leczyć.

Zgadzamy się. Ale szczerze mówiąc, nie jest to takie proste, gdy mówisz o zhakowanych witrynach WordPress.

Hakerzy codziennie tworzą 300 000 nowych złośliwych programów. Oznacza to, że prawie całe oprogramowanie zabezpieczające staje się przestarzałe lub nieistotne w ciągu kilku dni, jeśli nie godzin.

Większość zhakowanych witryn WordPress ma jedną lub więcej z następujących luk:

- Nieaktualna wersja WordPressa: Wielu webmasterów uważa, że aktualizacja wersji WordPressa może zepsuć ich witrynę. Jest to do pewnego stopnia prawdą. Ale nie aktualizowanie WordPressa w Twojej witrynie to znacznie gorszy pomysł. WordPress otwarcie deklaruje swoje słabości, a przestarzałe wersje są łatwo wykorzystywane przez hakerów. Zalecamy skorzystanie z witryny testowej w celu przetestowania aktualizacji, a następnie wdrożenia jej po naprawieniu wszystkich błędów.

- Przestarzałe motywy i wtyczki: Przestarzałe motywy i wtyczki WordPress zwykle zawierają exploity, które są bardzo dobrze udokumentowane i łatwe do znalezienia przez hakerów. Jeśli dostępne są zaktualizowane wersje, po prostu zaktualizuj oprogramowanie. Warto poświęcić na to czas.

- Pirackie wtyczki i motywy: Jeśli używasz zerowanych lub pirackich wtyczek i motywów, to na 100% masz w rękach zhakowaną witrynę WordPress. Skorzystaj z bezpłatnej alternatywy, jeśli nie chcesz płacić za wtyczkę lub motyw. To takie proste.

- Niezabezpieczona strona logowania WordPress: Strony logowania WordPress są łatwe do znalezienia i bardzo podatne na ataki siłowe. Domyślnie nie ma ochrony przed botami. Najlepsze, co możesz uzyskać w instalacji WordPress poza szafą, to blokada wielu prób logowania. Szczerze mówiąc, ominięcie tych wtyczek jest zbyt łatwe.

- Słabe hasła: Byłbyś zszokowany, jak często to twoja wina, że zostałeś zhakowany. Najpopularniejsze hasła to słabe, takie jak „h@sło” lub „Hasło@1234”. Algorytmowi brutalnej siły potrzeba mniej niż 1 sekundy, aby ominąć coś takiego. NIE ufaj uproszczonym regułom, takim jak uwzględnianie cyfr i znaków specjalnych, aby ocenić siłę hasła. Środki te są rażąco niewystarczające.

- Role WordPress: NIE pozostawiaj domyślnej roli użytkownika WordPress jako administrator. WordPress nie bez powodu ma wiele ról użytkowników. Jeśli zbyt wiele osób ma dostęp administratora, istnieje większe prawdopodobieństwo, że zostaniesz zhakowany. Najgorsza część? Będziesz atakowany raz po raz, nie zdając sobie sprawy, dlaczego tak się dzieje.

- Możliwość wykonywania kodów w nieznanych folderach: Kod wykonywalny, zwłaszcza kod PHP, powinien znajdować się tylko w zaufanych folderach. Idealnie byłoby, gdyby foldery zawierające pliki rdzenia WordPress, pliki motywów i wtyczki były jedynymi folderami, które powinny zawierać kod wykonywalny.

- Uruchamianie witryny na HTTP: Jeśli Twoja witryna nadal działa na HTTP, a nie na HTTPS, po prostu zapraszasz hakerów, aby podarowali Ci zhakowaną witrynę WordPress. A jeśli prowadzisz witrynę WooCommerce bez certyfikatu SSL, niech Bóg ci pomoże. Zainstaluj certyfikat SSL lub ryzykuj kradzież wszystkich informacji.

- Ustawienie nieprawidłowych uprawnień do pliku: Może się to wydawać nieistotne, ale nieprawidłowe uprawnienia do pliku mogą dać hakerom możliwość zapisania kodu w niezabezpieczonym pliku. Wszystkie twoje pliki WordPress powinny mieć wartość 644 jako uprawnienia do plików. Wszystkie foldery w Twojej witrynie WordPress powinny mieć 755 jako uprawnienia do plików.

- Niechroniona konfiguracja WordPress Plik wp-config.php: Plik wp-config.php ładuje się za każdym razem, gdy ktoś próbuje zalogować się do Twojej witryny i zawiera wszystkie dane uwierzytelniające bazy danych. Jeśli plik pozostanie niezabezpieczony, haker może uzyskać dostęp do bazy danych za pomocą pliku. Jest to jednak dość prosta poprawka. Po prostu dodaj ten mały fragment kodu do pliku .htaccess:

<files wp-config.php> order allow, deny deny from all </files>- Zmiana prefiksu bazy danych WordPress: Domyślny prefiks bazy danych WordPress to „wp_” i możesz go zmienić podczas instalacji WordPressa na swojej stronie. Pozostawienie tego bez zmian znacznie ułatwia hakerom odgadnięcie nazw baz danych. Dlatego zdecydowanie zalecamy zmianę prefiksu bazy danych w pliku wp-config.php.

Jak zapewne rozumiesz, istnieje zbyt wiele sposobów, w jakie można zostać zhakowanym.

Ale jako ogólne zasady:

- Zainstaluj potężną zaporę ogniową i ochronę przed botami dla swojej witryny

- Zainstaluj certyfikat SSL, który ochroni Twoją witrynę przed dalszymi atakami

- Przestań używać zerowanych motywów i wtyczek

- Nie ufaj bezgranicznie żadnemu dostawcy – zawsze sprawdzaj adresy URL wszystkiego, co robisz

- Jeśli kiedykolwiek podejrzewasz jakąkolwiek nieczystą grę, natychmiast przeskanuj i wyczyść swoją witrynę

Szczerze mówiąc, większość złośliwego oprogramowania nie zaczyna od razu uszkadzać zaatakowanej witryny WordPress. Jeśli potrafisz wcześnie skanować i znajdować złośliwe oprogramowanie, możesz je skutecznie usunąć, nie powodując żadnych szkód.

W tym celu zdecydowanie zalecamy natychmiastowe przeskanowanie witryny pod kątem złośliwego oprogramowania.

Środki po włamaniu: jak zapobiec ponownemu włamaniu do witryny

Pozostała część tego artykułu dotyczy silniejszych środków bezpieczeństwa, które możesz zastosować, aby chronić swoją witrynę przed atakami złośliwego oprogramowania. Wyjaśniliśmy również niektóre najpopularniejsze żargon związane z bezpieczeństwem, abyś nie czuł się zagubiony w innych zasobach.

Zachęcamy do zapoznania się z nimi wszystkimi, a jeśli masz jakieś pytania, napisz do nas.

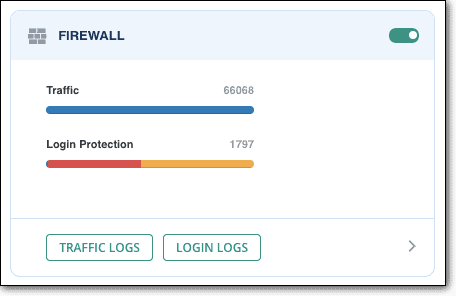

Zainstaluj zaporę ogniową, aby uniemożliwić złośliwy ruch z Twojej witryny

Zapora ogniowa to warstwa ochrony, która chroni witrynę przed ruchem przychodzącym. Działa jako bariera między zaufaną i niezaufaną siecią. W tym przypadku: bariera między botem a Twoją witryną, która zapobiega powstawaniu zhakowanych witryn WordPress.

Mówiąc prościej: jeśli Twoja witryna otrzymuje złośliwy ruch lub próby włamań, zapora ogniowa zapobiega odbieraniu takiego ruchu przez witrynę.

Zapora WordPress została zaprojektowana specjalnie w celu ochrony witryn WordPress przed włamaniem. Działa między Twoją witryną a Internetem, aby analizować wszystkie przychodzące żądania HTTP. Gdy żądanie HTTP zawiera złośliwy ładunek, zapora WordPress przerywa połączenie.

Tak jak skaner złośliwego oprogramowania szuka sygnatur złośliwego oprogramowania w zaatakowanych witrynach WordPress, zapora WordPress będzie skanować w poszukiwaniu złośliwych żądań HTTP.

Niektóre rzadkie zapory ogniowe, takie jak ta, której używamy w MalCare, mogą uczyć się na podstawie poprzednich ataków iz czasem stają się coraz inteligentniejsze. MalCare może analizować ruch przychodzący i rozpoznawać złośliwe adresy IP z ogromnej bazy danych, którą skompilował, chroniąc ponad 250 000 witryn.

Gdy żądanie HTTP zostanie oznaczone przez MalCare jako podejrzane lub złośliwe, Twoja witryna nawet nie załaduje WordPressa. Będzie tak, jakby nie było złośliwego ruchu.

Pro Tip: MalCare faktycznie rejestruje wszystkie próby połączenia z Twoją witryną w dziennikach ruchu. Tak więc, jeśli korzystasz z MalCare, staraj się mieć oko na rodzaj generowanego ruchu. Każda próba logowania jest oznaczona kolorami, dzięki czemu można ją szybko przeanalizować.

Dwa najczęstsze ataki hakerskie, przed którymi może chronić instalacja zapory ogniowej, to ataki typu brute force i ataki DDoS. Omówmy oba w skrócie, abyś wiedział, czego się po nich spodziewać.

Co to jest atak Brute Force?

Atak siłowy to sposób na odgadnięcie twoich danych uwierzytelniających poprzez dosłownie użycie każdego możliwego hasła. To prosty i nieelegancki hack. Komputer wykonuje całą ciężką pracę, a haker siedzi nieruchomo, czekając, aż program wykona swoją pracę.

Zazwyczaj atak siłowy jest używany do dwóch celów:

- Rekonesans: bot używa brutalnej siły, aby znaleźć luki w zabezpieczeniach, które może wykorzystać

- Infiltracja: bot próbuje odgadnąć dane uwierzytelniające, aby przejąć kontrolę nad zhakowaną witryną WordPress

Najbardziej prymitywnym rodzajem ataku siłowego jest atak słownikowy, w którym program wykorzystuje listę kombinacji haseł w oparciu o pewne założenia dotyczące hasła.

Słabą formą ataków słownikowych jest recykling danych uwierzytelniających, w którym wykorzystuje się nazwy użytkowników i hasła z innych udanych ataków hakerskich, aby spróbować włamać się do Twojej witryny.

Ale bardziej nowoczesny wariant to wyczerpujące wyszukiwanie klucza. Tego rodzaju ataki siłowe dosłownie wypróbowują każdą możliwą kombinację wszystkich możliwych znaków w haśle.

Pro-Tip: Wyczerpujący algorytm brutalnej siły wyszukiwania klucza może złamać 8-znakowe hasło z dużymi i małymi literami, cyframi i znakami specjalnymi w ciągu dwóch godzin. Zawsze twórz długie, losowe hasła z dobrą mieszanką znaków, aby było to trudniejsze.

Atakujący używają również ataków siłowych do wyszukiwania ukrytych stron internetowych. Ukryte strony internetowe to aktywne strony, które nie są powiązane z innymi stronami. Atak siłowy testuje różne adresy, aby sprawdzić, czy zwracają prawidłową stronę internetową, i szuka strony, którą można wykorzystać.

Dodatkowa wskazówka: jeśli zauważysz nagły wzrost ruchu bez wyraźnego powodu, sprawdź swoje statystyki. Jeśli widzisz kilka błędów 404 ze stron, które nie istnieją, prawdopodobnie jesteś atakowany przez brutalnego bota.

Możesz zapobiec atakowi siłowemu poprzez:

- Używanie dłuższych haseł

- Używanie bardziej złożonych haseł

- Ograniczenie prób logowania

- Wdrażanie strony logowania Captcha

- Konfigurowanie uwierzytelniania dwuskładnikowego WordPress

To oczywiste, ale potrzebujesz także naprawdę potężnej zapory ogniowej dla swojej witryny WordPress. Zapora ogniowa oprócz wszystkich tych środków zapobiegawczych pomoże chronić Twoją firmę przed hakerami próbującymi włamać się do niej.

Jako alternatywę dla tego wszystkiego możesz zainstalować MalCare. MalCare comes with a built-in premium firewall that spots suspicious traffic and prevents your website from even loading the WordPress login page.

To learn more about Login Protection checkout our Guide on WordPress Login Security.

What is a DDoS Attack?

A distributed denial-of-service (DDoS) attack is a malware attack that sends too much traffic to your WordPress website for your server to handle.

Hackers don't hack just one website or device. Instead, they establish an entire army of hacked devices and websites to direct focused DDoS attacks.

The collection of compromised devices used for a DDoS attack acts on an internet called a botnet. Once a botnet is established, the hacker remotely sends instructions to it and causes other servers to be overwhelmed by a huge surge of traffic.

Pro-Tip: If your website is loading very slowly or if your web host refuses to serve your website, check your analytics immediately. DDoS attacks work in patterns that can be discerned:

- Traffic originating from a single IP address or IP range;

- Traffic from users who share a single behavioral profile, such as device type, geolocation, or web browser version;

- An unexplained surge in requests to a single page or WooCommerce endpoint;

- Traffic spikes at odd hours of the day or a spike every 10 minutes;

These are all symptoms of a DDoS attack.

One of the major motivations behind a DDoS attack is extortion under the threat of destruction of property. The only way to prevent a DDoS attack is to use an effective firewall that can clamp down on suspicious traffic immediately.

Install an SSL Certificate to Secure Your Traffic

SSL Certificates are now the staple for almost all cPanel hosting providers and resellers. An SSL certificate is a small digital file that encrypts an organization's details. Commonly, SSL certificates, when installed, binds:

- A domain name, server name, or hostname;

- And the organization's identity and location.

This secure connection ensures that the traffic between the server and the browser is encrypted.

Before we get into the kind of security an SSL certificate provides, let's understand how it works.

SSL certificates use a method of encryption called public key cryptography.

Public key cryptography uses two sets of keys for encryption – a public key and a private key. It's in many ways similar in concept to WordPress Salts and Keys.

In this kind of encryption, if:

- Angelina sends Brad a message, then the message is locked using Brad's public key.

- But for Brad to read the message, he must unlock it using his private key.

If a hacker intercepts the message without having Brad's private key, they will only see encrypted code that not even a computer can decrypt.

What is Man-In-the-Middle Attack?

A MITM attack is when a third party intercepts a communication between two people. Here, the hacker is essentially a 'man in the middle'.

This might sound all fun and frivolous, but this is a very dangerous attack. The hacker can effectively see every request coming in and out of your website including all transactions.

If the hacker can't get admin access, they can send your users fake web pages that can grab their access credentials.

Imagine this for an instant:

The credit card, the phone number, the email address – everything your users submit on your WordPress hacked website is openly accessible to a hacker.

The simplest way to protect against attacks like this one is to install an SSL certificate.

Pro-Tip: Check all your web pages for the 'https' in the URL. If there are pages missing out on that, you may have a mixed content issue. Fix that as soon as possible. A brute force attack could find the vulnerable pages and push for a MITM attack.

Implement WordPress Hardening and Basic Hygeine

This segment is all about protecting your WordPress website from getting hacked again.

Now, the simplest thing you can do is to implement WordPress hardening measures. Hardening makes sure that even if your website gets hacked again, the hacker can't really edit any files and databases.

Another major tip we have: stop using nulled themes and plugins. Nulled themes and plugins are essentially cracked versions of the plugin. The only problem is that nulled themes and plugins are usually chock full of malware.

Also, if you are using a lot of plugins, be careful of zero-day vulnerabilities. A zero-day vulnerability is essentially a security flaw that the developers and vendors know about, but haven't really fixed. Many WordPress hacked websites have plugins with zero-day vulnerabilities.

The most troubling part about a zero-day vulnerability is that people assume that updating the plugin or theme can automatically fix the WordPress hacked website. That's not true, though. You will have to clean up the website first and then update the software to prevent future hacks.

What Are The Consequences of Getting Hacked?

One of the major questions that we get all the time is – why does it matter if my website gets hacked? Unless it completely defaces the website, why should I even care?

Short answer: you really should care because a hacked website can severely damage your business even if it isn't visibly defacing your website.

A WordPress hacked website can damage your traffic, revenue, and brand value (more on this soon).

But the biggest reason to care is:

Almost all malware is created with the intent to make money off your hard work.

In essence, you spend a lot of time and money on building traffic and revenue, and then because you have a WordPress hacked website, the hacker makes money instead of you.

Nie fajnie.

How Hackers Make Money Off Your WordPress Hacked Site

Hackers make money from your website by using your traffic and here's how it works:

- Illicit ads and pop-ups redirect a huge portion of your traffic to other sites and the hacker gets paid for that traffic.

- URL redirections work in the same way – the hacker can redirect the traffic from your WordPress hacked website to make some quick cash.

- If a hacker gets into a WooCommerce website, they can steal the credit card information of your buyers.

- In some cases, a hacker can redirect to a page that looks like yours. When people buy something from the fake page, the hacker gets paid and you never get to know about it.

- A hacker can easily replace a bank account linked to your WooCommerce store. You'll still make the sales number, but the hacker steals all the money.

Let's put this into perspective:

It's not just you who's getting hacked. And it's definitely not just you who's unprepared for a WordPress hacked website.

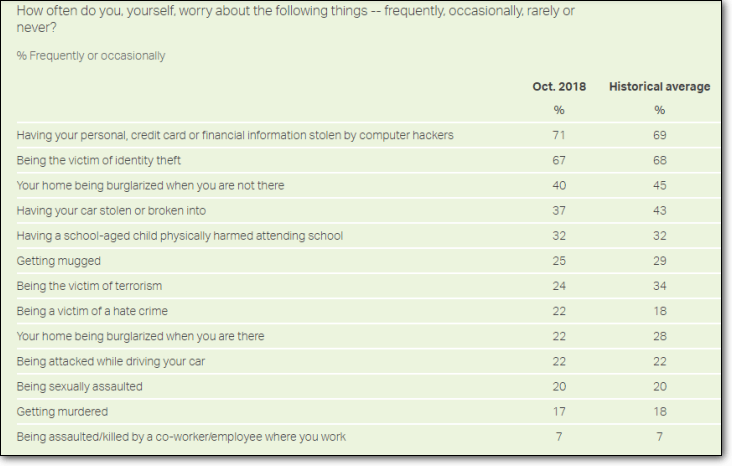

People in America panic a lot more over cybersecurity than personal security:

A study of more than 4,000 organizations across the US, UK, Germany, Spain, and the Netherlands found that 73% of companies are not ready for a cyber attack. (Source: hiscox.co.uk)

We know this sounds bad. But honestly, this is just the tip of the iceberg with WordPress hacked websites.

Believe it or not, it actually gets much worse in the long term.

In the long term, a WordPress hacked website can:

- Completely stop traffic to your business because it got blacklisted

- Destroy your brand's reputation because no one wants to be a victim of cybercrime

- Essentially destroy your revenue channels by destroying trust and stealing traffic

That's not even the worst part.

The worst part is that the hack may not even have visible consequences. You might be getting robbed on a daily basis without ever knowing it.

Now, maybe a security plugin flags a malware along with 10 other false alarms. And maybe you do see it. How often do you take action and check out all the alarms?

And even if you do find the malware and clean it, even if you miss a single backdoor on your WordPress hacked website, you can get infected all over again.

The simplest way to get out of this vicious cycle is to install an automatic malware scanner and removal tool.

Podsumowanie

Now that you know how to scan and clean a WordPress hacked website, just take the time to set up security measures to prevent future hacks. You have successfully defeated the hacker. You can now go back to building your business after you set up the basic security measures.

Bonus Tip: You can set up WordPress hardening manually or install MalCare and do it in 3 minutes or less.

It's time to take a sip of hot, steaming tea and relax – especially if you're a MalCare user. You never have to worry about WordPress security again.

If you have any questions, feel free to drop a comment below. We have a team of WordPress security experts who can help you resolve any issue you might face.

Do następnego razu!