Co zrobić, jeśli zostaniesz zainfekowany spamem SEO na WordPressie

Opublikowany: 2021-05-17W Jetpack radzenie sobie z różnymi rodzajami zagrożeń i ataków internetowych jest częścią naszej rutyny. W większości przypadków obejmuje to gromadzenie złośliwego pliku i znajdowanie wektora ataku, a także pomoc w przywracaniu witryny internetowej z najnowszej kopii zapasowej. Ale czasami wkraczamy w inny wymiar naprawdę twórczych ataków, wymiar niewytłumaczalnych reinfekcji — wkraczamy… w strefę mroku.

Okej, prawdopodobnie jestem zbyt dramatyczny, ale wytrzymaj ze mną, gdy ustawiam scenę dla tej tajemniczej opowieści. Gotowy? Dołącz do mnie w tej podróży do królestwa duchów, spamu i wyszukiwarek.

Złośliwe zachowanie

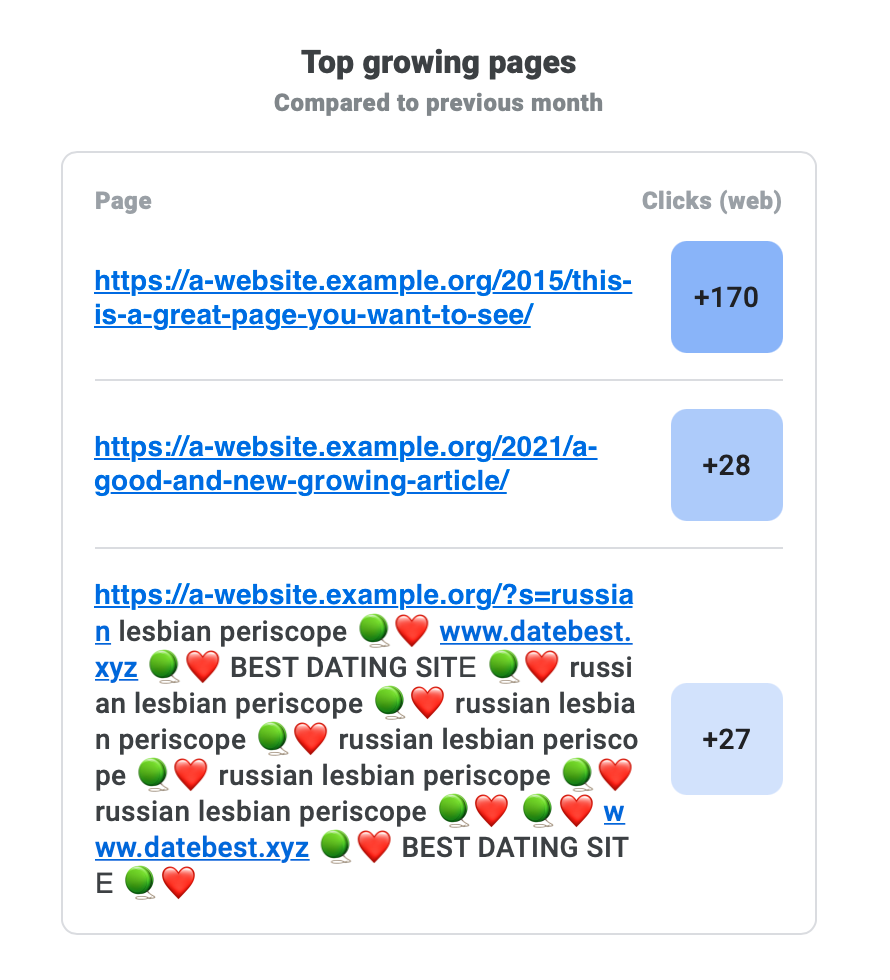

Znaleźliśmy witrynę, która była przedmiotem bardzo interesującego ataku. Po raz pierwszy pojawił się jako wiadomość e-mail wysłana przez Google Search Console: nietypowy adres URL (i bardzo podejrzanie wyglądający, z klikalnym adresem URL w środku) znalazł się na liście najlepiej rozwijającej się strony.

Właściciel witryny był nieco zdenerwowany, ponieważ takie zachowanie jest często wynikiem infekcji, ale Jetpack nie wykrył ani nie ostrzegł go o niczym. Ponadto te strony nawet nie istniały w witrynie podczas sprawdzania, ale i tak były indeksowane przez Google. Nasila się strefa zmierzchu .

Gdy sprawdziliśmy, czy nie ma podejrzanych plików, które Jetpack Scan mógł przeoczyć (żadne narzędzie bezpieczeństwa nie wykrywa 100% zagrożeń), sprawy stały się jeszcze dziwniejsze. WordPress Core i wtyczki były nienaruszone: brak wstrzykiwanego pliku lub skryptów w bazie danych. Kilka przestarzałych wtyczek nie miało żadnych poprawek bezpieczeństwa, WordPress był o jedną wersję za (5.6), a najnowsza aktualizacja nie zawierała żadnych dużych poprawek bezpieczeństwa. Nie było nic podejrzanego. Żadnych zwykłych podejrzanych, żadnych dowodów ataków; W każdym razie jeszcze nie.

Kolejnym logicznym krokiem jest sprawdzenie logów dostępowych. Może rzuci trochę światła na tę tajemnicę. Czy okaże się, że mamy do czynienia z atakiem dnia zerowego, czy też w końcu znaleźliśmy dowód na teorię wieloświata, a ta witryna jest zainfekowana tylko we Wszechświecie #1337? Do dzienników!

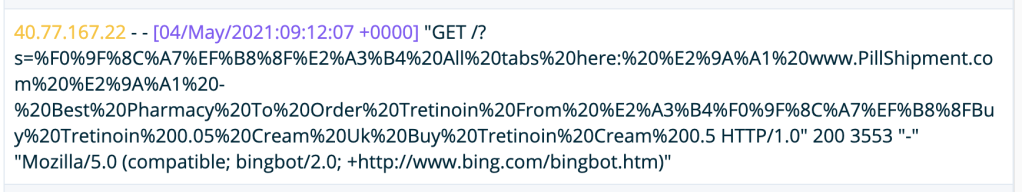

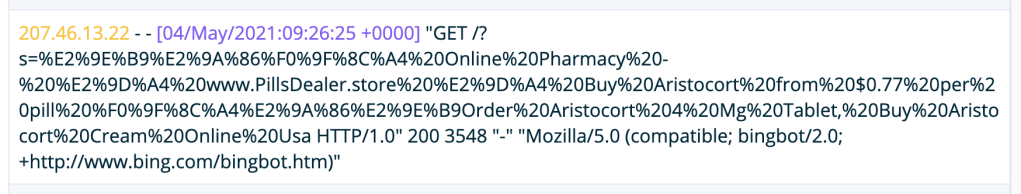

Jak można się spodziewać: nic dziwnego, poza kilkoma żądaniami do tych stron ze spamem, jak widać na zrzutach ekranu. I wszyscy zwracali „200 OK”. Tak więc strona istniała gdzieś w kontinuum czasu i przestrzeni, lub… poczekaj chwilę… widzisz ją teraz?

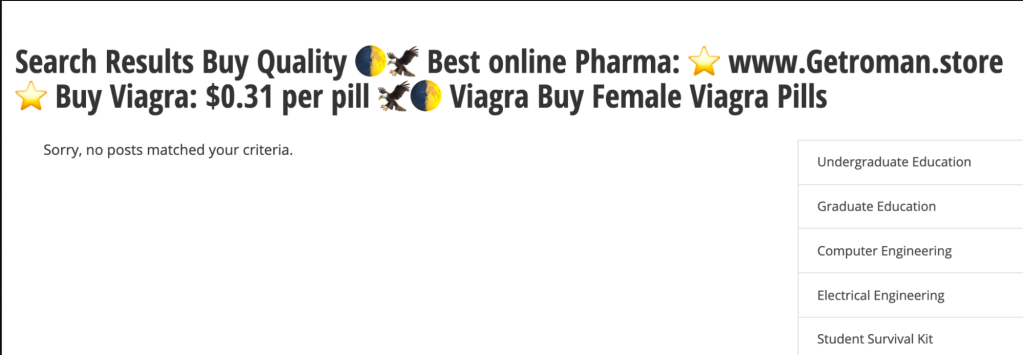

Wszystkie te strony wskazywały na tę samą lokalizację: `/?s=`, co oznacza, że wyszukiwarki (problem zauważył Google, ale żądania pochodzą z Binga) indeksowały strony wyników wyszukiwania. A czemu to? Z tego, co wiemy, robot indeksujący nie przeprowadza wyszukiwania na stronie, prawda?

Paradoks indeksowania

Podstawy działania wyszukiwarki są dość proste, jeśli zajmujesz się witryną internetową. Istnieje robot (lub zautomatyzowany skrypt), który przeszukuje strony internetowe, indeksuje ich zawartość, dokonuje jakiejś magii i przechowuje zasoby, które można przeszukiwać, gdzieś w chmurze.

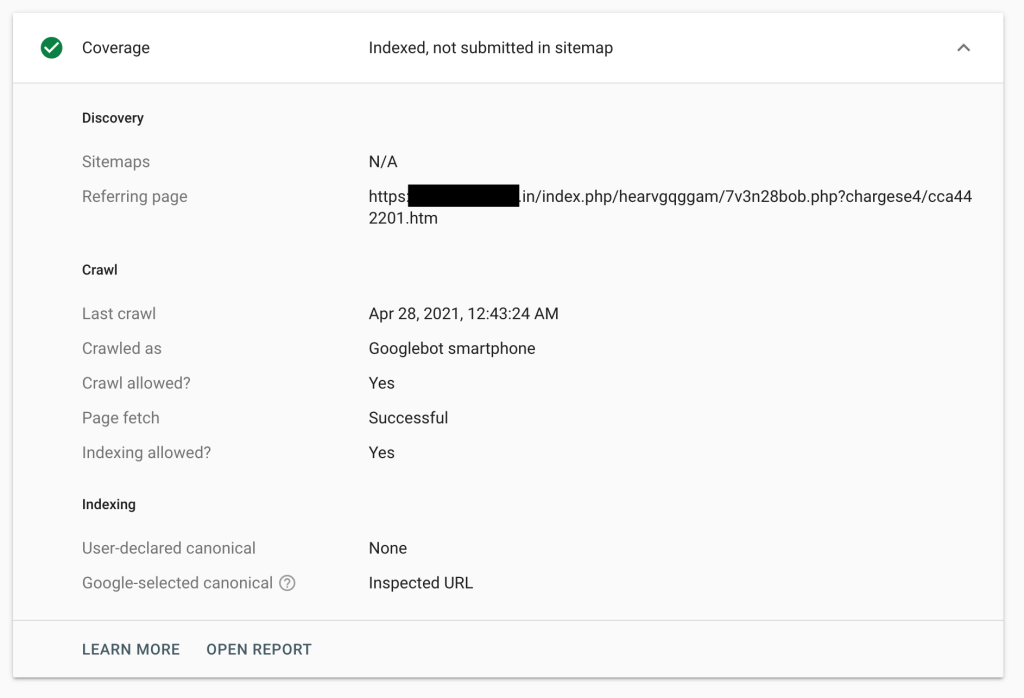

Mając to na uwadze, przekopaliśmy się trochę bardziej w dziennikach, aby sprawdzić, czy którekolwiek z tych żądań zawierało jakąkolwiek inną wskazówkę, na przykład stronę odsyłającą, ale bez powodzenia. Wszystkie zarejestrowane żądania pochodziły z wyszukiwarek. Na szczęście Google Search Console zawierało jedną ze stron odsyłających w jednym z dzienników.

Teraz myślę, że nadszedł czas, aby zmienić naszą czapkę Twilight Zone na czapkę CSI i wykopać kilka kości z witryny internetowej, aby umieścić je pod mikroskopem.

Dla wprawnego oka łatwo zauważyć, że adres URL strony odsyłającej należał do zhakowanej witryny; na szczęście mamy dobrze wyszkolone oczy! Katalog `index.php` nie ma sensu i prawdopodobnie został dodany, aby zmylić właściciela strony. Następnie następuje kolejny losowy katalog i plik PHP o losowej nazwie, który prawdopodobnie jest programem ładującym, który pobiera ostateczną zawartość: `cargese4/cca442201.htm`, który również jest losowy. Wszystkie te cechy są charakterystyczne dla infekcji malware typu link-farma.

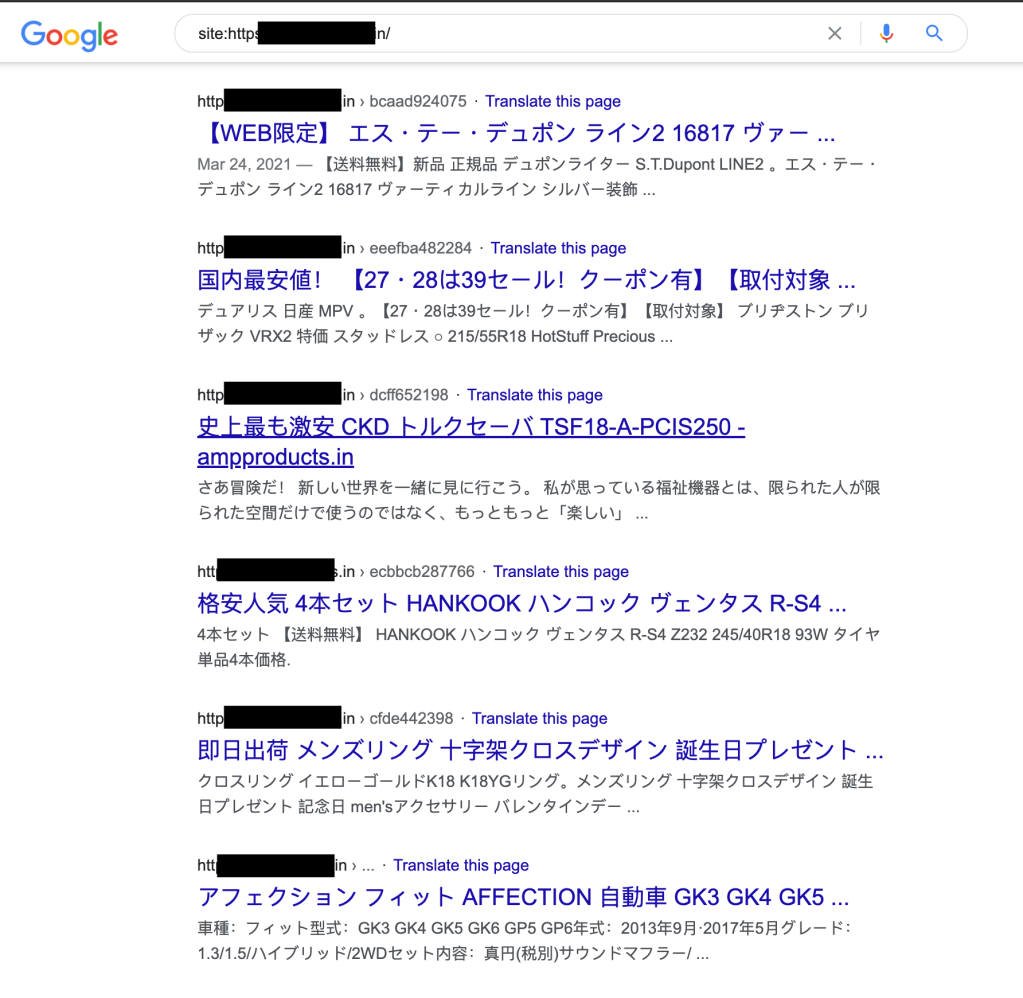

Szybkie wyszukiwanie w Google, aby zobaczyć, co zostało zaindeksowane dla strony odsyłającej, potwierdziło, że rzeczywiście była ona zainfekowana i przez jakiś czas służyła spamowi SEO. Witryna jest przeznaczona dla firmy spożywczej w Indiach, ale oferuje oferty dotyczące SUV-ów w Japonii — tak, to spam.

Ale żaden z wyników nie odnosił się do witryny naszego przyjaciela, więc postanowiłem sprawdzić, czy inne witryny zostały dotknięte tym samym dziwnym zachowaniem.

Aby znaleźć więcej ofiar tego ataku spamowego, wykorzystaliśmy naszą wiedzę Google-fu wyłącznie w celach edukacyjnych do stworzenia zapytania wyszukiwania, które zwróciłoby witryny kończące się na .edu, które miały w adresie URL `/?s=`, oraz słowo „kup” w tytule. I mamy 22 wyniki. Co wystarczy na nasze polowanie.

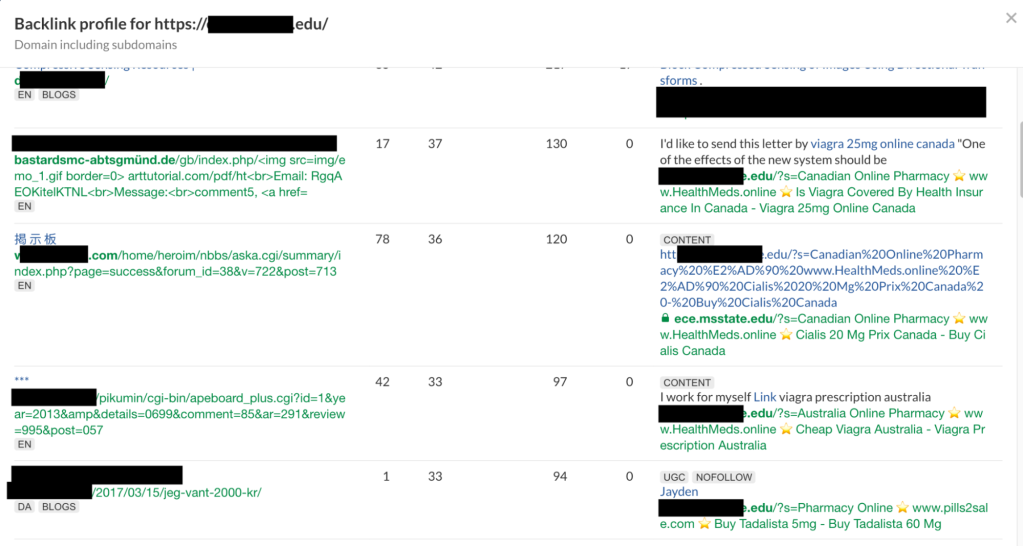

Jest to dowód na to, że zgłoszona strona nie była jedyną, której to dotyczyło; wydaje się, że jest to bardziej rozpowszechniony problem. Zastanowiliśmy się, co mogło skłonić Google do indeksowania tych stron. Jak Googlebot do nich dotarł? Następny krok: sprawdzanie linków zwrotnych.

Istnieje kilka narzędzi online, które dostarczają raporty dotyczące linków zwrotnych do stron internetowych; tym, którego użyliśmy w tym badaniu, był Ahrefs, ale inne narzędzia mogą osiągnąć te same wyniki. Niektóre ze złośliwych stron wyszukiwania są wymienione w wynikach, potwierdzając, że byliśmy na właściwej ścieżce.

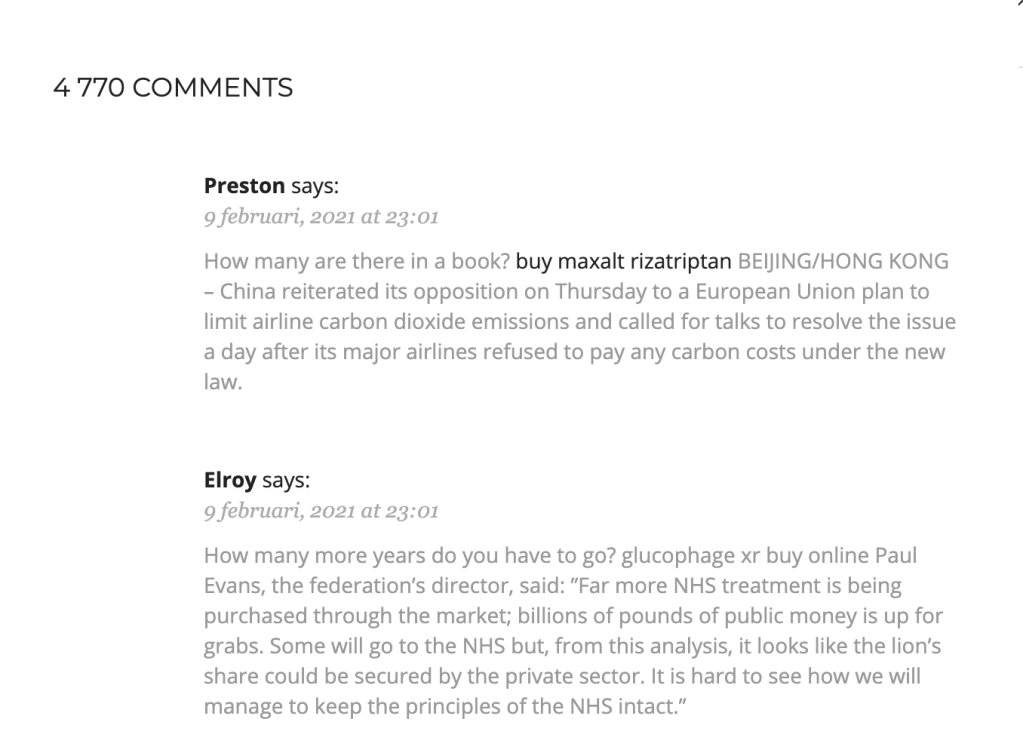

Wybierając jedną z tych witryn, aby sprawdzić, co się dzieje, zobaczyliśmy prawie 5000 komentarzy spamowych, jak widać na następnym zrzucie ekranu (powinny sprawdzić Jetpack Anti-spam). Każdy komentarz zawierał link do strony wyszukiwania witryny zawierającej w zapytaniu spam.

Łapanie białego królika

Jak wspomniałem wcześniej, roboty wyszukiwarek nie wykonują zapytań na stronach internetowych. Ale jeśli znajdzie do niego link, będzie śledzony. A jeśli strona nie poinformuje automatycznego skryptu, że dana strona nie może być indeksowana, doda ją.

Jest to sprytna metoda „wstrzykiwania” spamu na witrynę internetową w celu spamowania wyników wyszukiwania i zwiększania pozycji strony poprzez bezproblemowe hodowanie linków.

Teraz, gdy rozumiemy problem, w jaki sposób możemy powiedzieć robotom wyszukiwarek, aby unikały klikania linków do stron wyszukiwania (lub po prostu odmawiały ich indeksowania)? Najlepszym sposobem byłoby dokonanie zmiany w WordPress Core, która pomogłaby chronić całą społeczność (jeśli chcesz zgłosić błąd lub chcesz wesprzeć kod, dołącz do nas).

Aby uniknąć niepotrzebnych przeróbek, sprawdziliśmy ślad WordPress Core i znaleźliśmy ten problem, który został rozwiązany w wersji 5.7, ale niestety nie trafił do dziennika zmian jako problem bezpieczeństwa.

Zacytuję autora, który opisał sprawę lepiej niż ja (dziękuję za raport):

Spamerzy sieciowi zaczęli nadużywać funkcji wyszukiwania w tych witrynach, podając terminy spamu i nazwy hostów w nadziei na poprawienie rankingu wyszukiwania witryn spamerów.

Spamerzy umieszczają te linki w otwartych witrynach wiki, komentarzach na blogach, forach i innych farmach linków, polegając na przeszukiwaniu ich linków przez wyszukiwarki, a następnie odwiedzaniu i indeksowaniu wynikowych stron wyników wyszukiwania zawierających spamerskie treści.

Atak ten jest zaskakująco dość rozpowszechniony, dotykając wiele stron internetowych na całym świecie. Chociaż niektóre CMS-y i witryny oparte na niestandardowym kodzie mogą być podatne na tę technikę, po wstępnym dochodzeniu wydaje się, że – przynajmniej w przestrzeni .edu – najbardziej ukierunkowaną platformą internetową jest jak dotąd WordPress”.

Nie jest to zaskakujące, gdy ponad 41% największych witryn w sieci to witryny WordPress.

Zamknięcie sprawy

Z tego incydentu można wyciągnąć kilka dobrych wniosków:

- Adres URL prezentowany na Top Growing Pages nie jest dobrze oczyszczony, więc adresy spamu, które widzisz oddzielone emotikonami, są w rzeczywistości bezpośrednio klikalne (cześć przyjaciele Google, to na was ); nieświadomi użytkownicy mogą je kliknąć i uzyskać dostęp do niechcianych treści.

- Google potrzebuje pewnych poprawek, aby uniknąć indeksowania wyraźnie spamerskich stron. Z raportu narzędzia wynika, że niektóre czyste strony zostały przeszukane, a nie zindeksowane, podczas gdy dodany został spam.

- Atakujący wykorzystają nawet najmniejsze otwarcie w twoim systemie i musimy być przez cały czas czujni.

- Zawsze słuchaj ludzi i rozumiej ich problemy. Gdybyśmy sprawdzili dzienniki tylko za pomocą naszych własnych narzędzi, nie bylibyśmy świadomi tego problemu ani nie bylibyśmy w stanie pomóc w naprawie ich witryny.

- Aktualizuj swoje oprogramowanie. Zawsze.

W Jetpack ciężko pracujemy, aby zapewnić ochronę Twoich stron internetowych przed tego typu lukami. Aby być o krok przed wszelkimi nowymi zagrożeniami, wypróbuj Jetpack Scan, który obejmuje skanowanie bezpieczeństwa i automatyczne usuwanie złośliwego oprogramowania.

I napiwek dla Erin Casali za zwrócenie uwagi na ten problem i pomoc w śledztwie.