Co to jest skaner złośliwego oprogramowania WordPress? Czy warto?

Opublikowany: 2024-03-12Niezależnie od tego, czy Twoja witryna WordPress jest wielomilionowym sklepem e-commerce, czy osobistym blogiem, negatywne skutki złośliwego oprogramowania mogą być druzgocące. Bez względu na to, ile środków zapobiegawczych podejmiesz, nigdy nie wiesz, kiedy ktoś może znaleźć i wykorzystać nową lukę w zabezpieczeniach.

Wiele rodzajów złośliwego oprogramowania nie zakłóca codziennego funkcjonowania Twojej witryny, więc możesz nawet nie wiedzieć, że ktoś został naruszony. Chociaż złośliwe oprogramowanie jest ukryte, po cichu kradnie wrażliwe dane, wstawia spamowe linki do szkodliwych stron internetowych, dodaje złośliwe przekierowania, wysyła oszukańcze e-maile do odwiedzających lub wykorzystuje Twój serwer do wydobywania kryptowaluty. Odkrycie, że coś jest nie tak, może zająć tygodnie lub miesiące, a do tego czasu zostaniesz zablokowany w wyszukiwarkach, stracisz zaufanie użytkowników i rozpoczniesz żmudną walkę o odzyskanie danych.

Pierwszym krokiem w zapobieganiu infekcjom złośliwym oprogramowaniem jest wdrożenie rygorystycznych środków bezpieczeństwa. Następnym krokiem jest zainstalowanie skanera złośliwego oprogramowania, takiego jak Jetpack Scan, aby wychwycić niektóre z bardziej powszechnych typów złośliwego oprogramowania i usunąć je, zanim wyrządzą poważne szkody.

W tym artykule porozmawiamy o tym, jak działają skanery złośliwego oprogramowania i dlaczego są ważne dla bezpieczeństwa Twojej witryny. Obalamy także kilka powszechnych mitów na temat skanerów złośliwego oprogramowania, omówimy czynniki, które należy wziąć pod uwagę przy wyborze rozwiązania i pokażemy, jak zainstalować skaner złośliwego oprogramowania w witrynie WordPress.

Co to jest skaner złośliwego oprogramowania w witrynach internetowych?

Skaner złośliwego oprogramowania witryn internetowych ma na celu identyfikację złośliwego kodu i oprogramowania, powszechnie określanego jako złośliwe oprogramowanie, na serwerze witryny internetowej. Skanują pliki i katalogi na serwerze w poszukiwaniu cech, zachowań i znanych wzorców złośliwego oprogramowania, powszechnie nazywanych sygnaturami, które mogą wskazywać na obecność złośliwego oprogramowania.

Skanowania te są zwykle wykonywane w stałych, okresowych odstępach czasu, aby zapewnić ciągłe monitorowanie złośliwych plików i działań na serwerze. Takie podejście może przynajmniej zminimalizować szkody wyrządzane przez złośliwe oprogramowanie, ale w wielu przypadkach może wykryć i zablokować złośliwe oprogramowanie, zanim będzie mogło zostać uruchomione lub spowodować szkody.

Gdy skaner złośliwego oprogramowania zidentyfikuje złośliwy kod, zazwyczaj oferuje opcje poradzenia sobie z zagrożeniem. Może to obejmować poddanie zainfekowanego pliku kwarantannie, próbę jego wyleczenia lub powiadomienie administratora sieci o konieczności ręcznego usunięcia.

Czy warto używać skanera złośliwego oprogramowania w przypadku witryn WordPress?

Nawet przy zastosowaniu dobrych praktyk bezpieczeństwa Twoja witryna może zostać zhakowana. Żadne rozwiązanie nie jest idealne, a hakerzy zawsze ciężko pracują, wymyślając nowe sposoby włamywania się do stron internetowych i unikania wykrycia.

Jeśli najwięksi światowi gracze nadal okresowo mają do czynienia z witrynami zaatakowanymi przez hakerów, nie ma powodu sądzić, że Twoja witryna jest w 100% nieprzenikniona. Dobre praktyki bezpieczeństwa znacznie zmniejszą ryzyko, zapobiegając znacznej większości włamań. Jeśli jednak coś się prześlizgnie, skaner złośliwego oprogramowania może pomóc, szybko identyfikując i eliminując te zagrożenia.

Szybko identyfikując złośliwe oprogramowanie, możesz chronić reputację swojej witryny WordPress i utrzymać jej solidne działanie. Jeśli złośliwe oprogramowanie będzie mogło działać w Twojej witrynie bez kontroli, może to skutkować karami dla wyszukiwarek lub umieszczeniem ich na liście zablokowanych. Może również spowolnić szybkość witryny, wykorzystując zasoby serwera do uruchamiania złośliwego oprogramowania.

Rola skanerów złośliwego oprogramowania

Skanery złośliwego oprogramowania odgrywają ważną rolę w ekosystemie bezpieczeństwa. Jeśli złośliwe oprogramowanie przedostanie się przez pierwszą linię obrony witryny internetowej i może ją przeniknąć, skanery pomagają ekspertom ograniczyć potencjalne szkody poprzez podjęcie natychmiastowych działań. Przyjrzyjmy się nieco bliżej roli skanerów złośliwego oprogramowania.

Wczesne wykrywanie zagrożeń

Skanery złośliwego oprogramowania mogą zapobiegawczo wyszukiwać znane luki w rozszerzeniach, ostrzegając użytkownika o konieczności aktualizacji lub zastosowania potrzebnych poprawek. Niektóre dodatkowe skanery luk w zabezpieczeniach mogą ostrzegać Cię o:

- Niebezpieczne hasła użytkowników

- Nieaktualne wtyczki i motywy

- Nieaktualne lub źle skonfigurowane podstawowe pliki WordPress

- Lista bloków

- Podejrzana aktywność w witrynie

Usprawnione procesy czyszczenia

Niektóre skanery złośliwego oprogramowania oferują opcję automatycznego usuwania złośliwego oprogramowania lub udostępniają raporty o zainfekowanych plikach lub katalogach WordPress, dzięki czemu można łatwo znaleźć i usunąć dowolny kod naruszający zasady.

Integracja z innymi środkami bezpieczeństwa

Skanery złośliwego oprogramowania są ważnym elementem wielowarstwowej strategii bezpieczeństwa — czasami nazywanej szwajcarskim modelem bezpieczeństwa. Żaden indywidualny środek bezpieczeństwa nie wystarczy, aby zapewnić bezpieczeństwo Twojej witryny. Zawsze będzie jakaś dziura, przez którą atakujący będzie mógł się przedostać. Stosując strategię sera szwajcarskiego, tworzysz wiele warstw ochrony, które użyte razem zapewniają pełniejszą ochronę.

Jeśli skaner złośliwego oprogramowania stanowi część szerszego pakietu oprogramowania zabezpieczającego lub jest zgodny z innymi narzędziami zabezpieczającymi, których używasz, Twoja witryna internetowa będzie wyposażona w dodatkową warstwę ochrony przed złośliwym oprogramowaniem.

Obalamy powszechne mity na temat skanerów złośliwego oprogramowania WordPress

Mit 1: Skanery dają fałszywe poczucie bezpieczeństwa

Skanerów złośliwego oprogramowania nigdy nie należy uważać za jedyną metodę zabezpieczania witryn internetowych. Należy unikać oprogramowania zabezpieczającego, które obiecuje, że do pełnego bezpieczeństwa wystarczy jedynie skaner złośliwego oprogramowania. To samo dotyczy każdej firmy produkującej oprogramowanie zabezpieczające, która twierdzi, że skanowanie pod kątem złośliwego oprogramowania jest niepotrzebne.

Pomyśl o tym w ten sposób — jeśli zamkniesz drzwi i okna, intruz nadal może się włamać. Możesz zbudować swój dom w podziemnej jaskini z tylko jednym wejściem i wyjściem, otoczonym wieloma rzędami płotów i fosą pełną aligatorów oraz szereg skomplikowanych min-pułapek.

Ale jest to nie tylko niepraktyczne dla większości właścicieli domów (i zdecydowanie sprzeczne z większością zasad HOA), ale byłoby to dość odstraszające dla zaproszonych gości, a intruz i tak mógłby znaleźć sposób.

Rozsądne podejście może skupić się na bezpiecznych zamkach we wszystkich oknach i drzwiach, przechowywaniu kosztowności w zamkniętym sejfie, gdy Cię nie ma, a następnie zainstalowaniu kamer bezpieczeństwa na zewnątrz, aby wyłapać wszelkich intruzów, którzy wkraczają na Twoją posesję lub próbują dostać się do Twojego domu .

To samo podejście dotyczy bezpieczeństwa witryn internetowych. Jedynym sposobem na zapewnienie 100% bezpieczeństwa witryny internetowej byłoby uniemożliwienie dostępu do niej komukolwiek poza Tobą (a to jest sprzeczne z celem posiadania witryny internetowej). Zawsze będziesz musiał zrównoważyć bezpieczeństwo z użytecznością, a to, jak to będzie wyglądać, będzie się różnić w zależności od Twoich potrzeb.

Skoncentruj się na środkach zapobiegawczych, które mają największy wpływ na bezpieczeństwo, a następnie zainstaluj wtyczkę skanującą złośliwe oprogramowanie, aby wychwycić najczęstsze zagrożenia i luki w zabezpieczeniach, które mogą się prześlizgnąć.

Mit 2: Wszystkie skanery są równe

Nie wszystkie skanery złośliwego oprogramowania WordPress działają w ten sam sposób i oferują te same funkcje. Istnieją również różnice w kosztach, a w ofercie każdego dostawcy oprogramowania mogą znajdować się różne poziomy usług w różnych przedziałach cenowych.

Oto kilka cech, którymi mogą się różnić skanery złośliwego oprogramowania:

- Metody skanowania. Skanery złośliwego oprogramowania mogą wykorzystywać różne techniki skanowania witryn WordPress. Niektóre opierają się na wykrywaniu opartym na sygnaturach, analizie heurystycznej lub analizie behawioralnej, podczas gdy inne wykorzystują kombinację tych metod.

- Monitorowanie na żywo. Niektóre skanery złośliwego oprogramowania WordPress zapewniają monitorowanie w czasie rzeczywistym, stale sprawdzając obecność złośliwego oprogramowania i podejrzanych działań w Twojej witrynie. Inne oferują skanowanie zaplanowane lub na żądanie.

- Skanowanie baz danych i systemów plików. Skanery złośliwego oprogramowania mogą skanować zarówno bazę danych witryny, jak i system plików w poszukiwaniu złośliwego kodu i plików. Głębokość i dokładność tych skanów może być różna.

- Możliwości usuwania. Chociaż większość skanerów złośliwego oprogramowania potrafi wykryć złośliwe oprogramowanie, nie wszystkie oferują opcje automatycznego lub ręcznego usuwania. Niektóre mogą jedynie ostrzegać o obecności złośliwego oprogramowania i pozostawiać proces usuwania administratorom witryn.

- Łatwość użycia. Interfejs użytkownika i łatwość obsługi mogą się różnić w zależności od różnych skanerów złośliwego oprogramowania WordPress. Niektóre oferują przyjazne dla użytkownika pulpity nawigacyjne i szczegółowe raporty, podczas gdy inne mogą wymagać bardziej stromej krzywej uczenia się.

- Integracja. Niektóre wtyczki i skanery do usuwania złośliwego oprogramowania WordPress są zaprojektowane tak, aby bezproblemowo współpracować z określonymi usługami bezpieczeństwa WordPress, ułatwiając integrację użytkownikom WordPress.

- Zgodność. Zgodność skanera złośliwego oprogramowania z konfiguracją WordPress (w tym platformą hostingową, wersją WordPress, wtyczkami i motywami, których używasz) może się różnić. Niektóre skanery mogą mieć ograniczenia lub problemy ze zgodnością.

- Użycie zasobów. Wpływ skanerów złośliwego oprogramowania na wydajność Twojej witryny i zasoby serwera może się różnić. Skanery lokalne zużywają więcej zasobów niż skanery zdalne, co może mieć wpływ na szybkość i responsywność witryny.

- Koszt. Chociaż niektóre skanery złośliwego oprogramowania oferują wersję bezpłatną, inne to narzędzia lub usługi premium, które wymagają subskrypcji lub jednorazowej płatności. Struktura cen i funkcje mogą się znacznie różnić.

- Wsparcie i aktualizacje. Poziom obsługi klienta i częstotliwość aktualizacji udostępnianych przez twórców skanera złośliwego oprogramowania mogą się różnić, co może mieć kluczowe znaczenie dla utrzymania efektywności narzędzia.

- Dodatkowe funkcje. Niektóre skanery złośliwego oprogramowania mogą zawierać dodatkowe funkcje bezpieczeństwa, takie jak zapora ogniowa, skanowanie podatności i sprawdzanie list zablokowanych, podczas gdy inne skupiają się wyłącznie na wykrywaniu złośliwego oprogramowania.

Ponieważ istnieje wiele różnic między skanerami, ważne jest, aby przeprowadzić dokładne badania, aby wybrać skaner złośliwego oprogramowania odpowiadający Twoim konkretnym potrzebom, budżetowi i wymaganiom technicznym.

Mit 3: Skanery spowalniają strony internetowe

Tak, skanery lokalne mogą wymagać dużych zasobów, ale mimo to można ustawić uruchamianie tych skanów w godzinach, w których zazwyczaj występuje najmniejsze natężenie ruchu w sieci.

Jest wiele innych rzeczy, które spowalniają Twoją witrynę bardziej konsekwentnie niż nawet okresowe skanowanie za pomocą lokalnego skanera złośliwego oprogramowania. Oto kilka najczęstszych przyczyn powolnego działania witryny internetowej:

- Hosting niskiej jakości. Jeśli Twoja witryna WordPress jest hostowana w ramach planu hostingowego o niskiej jakości z ograniczonymi zasobami pamięci, pamięci i procesora, odczujesz powolne ładowanie. Jeśli znajduje się na serwerze współdzielonym, nie będziesz wiedział, czy Twoje „sąsiadujące” witryny są skutecznie skonfigurowane, zainfekowane złośliwym oprogramowaniem lub wykonują zadania pochłaniające mnóstwo zasobów serwera.

- Duże pliki obrazów i wideo. Jeśli rozmiary plików obrazów nie zostaną zoptymalizowane tak, aby były jak najmniejsze (przy zachowaniu wymaganej jakości), mogą one spowolnić czas ładowania Twojej witryny. Pliki wideo mogą również pochłaniać dużo zasobów serwera i najlepiej przechowywać je poza siedzibą firmy, korzystając z usługi takiej jak Jetpack VideoPress, która została zaprojektowana w celu wydajniejszego dostarczania treści wideo.

- Brak buforowania. Buforowanie poprawia wydajność witryny internetowej poprzez tymczasowe przechowywanie i udostępnianie wstępnie przetworzonej treści z serwera sieciowego, dzięki czemu można ją szybko odzyskać i dostarczyć użytkownikom bez konieczności ponownego generowania treści od zera za każdym razem, gdy zostanie wysłane żądanie. Zmniejsza to obciążenie serwera i minimalizuje czas ładowania stron internetowych.

- Niezoptymalizowany kod. Techniki takie jak minifikacja kodu, kompresja oraz asynchroniczne lub leniwe ładowanie mogą pomóc radykalnie poprawić wydajność.

- Rozszerzenie wtyczki i motywu. Używanie źle zakodowanych motywów i wtyczek, zbyt wielu wtyczek lub zbędnych wtyczek może przyczynić się do spowolnienia Twojej witryny.

- Nie korzystasz z sieci dostarczania treści (CDN). CDN to rozproszona sieć serwerów strategicznie rozmieszczonych w wielu lokalizacjach geograficznych, których celem jest wydajniejsze i lepsze dostarczanie treści internetowych użytkownikom końcowym. Sieci CDN zaprojektowano tak, aby zmniejszały opóźnienia, minimalizowały obciążenie serwera źródłowego i poprawiały ogólne wrażenia użytkownika.

Jeśli zrobiłeś wszystko, co w Twojej mocy, aby zoptymalizować szybkość swojej witryny i chcesz mieć pewność, że ładuje się ona szybko przez cały czas, wybierz skaner złośliwego oprogramowania WordPress, który korzysta ze zdalnego skanowania. Skanery zdalne wykorzystują własne zasoby serwera do wykonywania skanów, więc wpływ na Twój serwer jest niewielki lub żaden.

Niezależnie od tego, jaki rodzaj skanera rozważasz, możesz być pewien, że jest jedna rzecz, która spowalnia Twoją witrynę bardziej niż skaner złośliwego oprogramowania — rzeczywiste złośliwe oprogramowanie.

Mit 4: Jeśli złośliwe oprogramowanie i tak może wyłączyć wtyczkę skanera, nie ma sensu jej instalować.

Głównym problemem związanym z niemal każdym rozwiązaniem do skanowania złośliwego oprogramowania dla witryn WordPress jest to, że do użycia wymagane jest zainstalowanie wtyczki. A jeśli jakieś dodatkowe, podstępne złośliwe oprogramowanie lub jakikolwiek haker z dostępem na poziomie administratora może po prostu wkroczyć i usunąć wtyczkę skanera złośliwego oprogramowania, to po co zawracać sobie tym głowę? Jaki jest sens?

Prawda jest taka, że to, że skanery złośliwego oprogramowania nie są doskonałe, nie oznacza, że nie są przydatne i nie stanowią kluczowego elementu kompleksowego, wielowarstwowego podejścia do bezpieczeństwa witryn internetowych. Korzystanie z wysokiej jakości usługi skanowania pod kątem złośliwego oprogramowania w połączeniu z innymi zapobiegawczymi środkami bezpieczeństwa zapewni najlepszą ochronę i możliwości reagowania.

Jak szybko reagować na podejrzane złośliwe oprogramowanie

Jeśli obawiasz się, że Twoja wtyczka bezpieczeństwa zostanie usunięta przez osobę złą, oto kilka rzeczy, które możesz zrobić, aby ułatwić szybką reakcję:

- Skorzystaj z usługi skanowania pod kątem złośliwego oprogramowania, która wyśle Ci powiadomienia, gdy połączenie z ich usługą zostanie zakłócone. Twoja usługa powinna przynajmniej powiadomić Cię e-mailem, jeśli nie będzie mogła połączyć się z Twoją witryną.

- Utwórz filtr dla wiadomości e-mail od dostawcy oprogramowania zabezpieczającego. Oznacz je jako priorytetowe lub ważne, aby mieć pewność, że nie trafią przypadkowo do folderu SPAM.

- Otrzymuj natychmiastowe powiadomienia na swój telefon, gdy usługa zostanie zakłócona. Upewnij się, że wybrany dostawca oprogramowania zabezpieczającego oferuje powiadomienia push lub powiadomienia SMS, dzięki czemu będziesz mógł jak najszybciej uzyskać aktualizacje dotyczące potencjalnych problemów.

- Użyj dziennik aktywności przechowywany poza witryną. Upewnij się, że Twoja usługa bezpieczeństwa oferuje rejestrowanie aktywności i że dziennik jest przechowywany na serwerach oddzielnych od Twojej witryny, dzięki czemu będzie dostępny nawet w przypadku naruszenia bezpieczeństwa Twojej witryny. Powinieneś być w stanie przejrzeć dziennik, aby znaleźć nietypową aktywność, która może wskazywać, kiedy ktoś włamał się do Twojej witryny.

Jeśli zalogujesz się na swojej stronie i okaże się, że Twój skaner został wyłączony lub usunięty, oto dwie różne opcje kolejnych kroków:

- Przywróć z czystej kopii zapasowej. Jeśli wiesz, że Twoja witryna nie została zainfekowana w określonym dniu, możesz przywrócić witrynę z poprzedniej kopii zapasowej wykonanej tego dnia. Jeśli Twój usługodawca hostingowy codziennie tworzy kopie zapasowe, możesz je przywrócić lub możesz użyć wtyczki takiej jak Jetpack VaultPress Backup, która działa w czasie rzeczywistym w celu zapewnienia najbardziej kompleksowej ochrony i przechowuje pliki poza siedzibą firmy, co zapewnia większe bezpieczeństwo i mniejsze obciążenie zasobów.

Uwaga: jeśli masz witrynę e-commerce zawierającą zamówienia złożone od czasu utworzenia ostatniej czystej kopii zapasowej lub jeśli opublikowałeś nowe posty lub produkty, możesz utracić te dane podczas przywracania kopii zapasowej. Przed przywróceniem z kopii zapasowej pamiętaj o wyeksportowaniu wszystkich plików, klientów, postów, produktów i zamówień, aby móc je ponownie zaimportować.

To tutaj ponownie błyszczy Jetpack Backup. Zachowuje dane zamówień WooCommerce, nawet jeśli musisz przywrócić resztę witryny do daty sprzed złożenia ostatnich zamówień.

Będziesz chciał sprawdzić wyeksportowane pliki, aby upewnić się, że nie ma w nich ukrytych śladów złośliwego oprogramowania. Można to zrobić, przywracając kopię zapasową i wyeksportowane pliki w witrynie tymczasowej oraz wykonując skanowanie przed wdrożeniem w środowisku aktywnym.

- Zainstaluj nową kopię wtyczki zabezpieczającej i uruchom skanowanie. Jeśli nie wiesz, kiedy doszło do włamania, powinieneś usunąć wtyczkę zabezpieczającą i ponownie zainstalować nową kopię bezpośrednio z biblioteki WordPress.org lub ze strony programisty. W przypadku naruszenia bezpieczeństwa samej wtyczki zabezpieczającej powinno to zastąpić wszelkie zmiany wprowadzone we wtyczce.

Następnie przeskanuj swoją witrynę. Jeśli skanowanie wykryje złośliwe oprogramowanie, możesz zlecić jego usunięcie lub naprawić ręcznie.

Jeśli po przeskanowaniu nie wykryje żadnego złośliwego oprogramowania, ale nadal masz obawy, że dzieje się coś podejrzanego, wykonaj czynności opisane w naszym artykule Jak wykryć i usunąć złośliwe oprogramowanie z witryny WordPress. Na końcu tego artykułu znajduje się również kilka przydatnych wskazówek, co zrobić po usunięciu złośliwego oprogramowania, aby chronić się przed przyszłymi atakami.

Pięć czynników, które należy wziąć pod uwagę przy wyborze skanera złośliwego oprogramowania

1. Czy jest to skaner lokalny czy zdalny?

Niektóre skanery działają lokalnie na Twoim własnym serwerze, a inne na serwerach zdalnych. Istnieje kilka kluczowych różnic, o których powinieneś wiedzieć pomiędzy skanerami lokalnymi, skanerami całkowicie zdalnymi i skanerami zdalnymi, które integrują się z witryną WordPress za pomocą wtyczki.

Lokalne skanery

Lokalne skanery złośliwego oprogramowania są instalowane bezpośrednio na serwerze internetowym, na którym hostowana jest Twoja witryna WordPress (za pośrednictwem wtyczki) i działają w tym środowisku serwerowym. Koncentrują się na głębokim skanowaniu i monitorowaniu plików, katalogów i baz danych WordPress. Mogą zapewniać monitorowanie w czasie rzeczywistym lub można je ustawić tak, aby skanowały w określonych odstępach czasu, aby ostrzegać właścicieli witryn o podejrzanych zmianach lub działaniach.

Ponieważ lokalne skanery mają dostęp do Twoich plików i katalogów, niektóre mogą również oferować automatyczne czyszczenie infekcji złośliwym oprogramowaniem.

Wadą skanerów lokalnych jest to, że mogą zużywać więcej zasobów serwera niż skanery zdalne, co może mieć negatywny wpływ na wydajność witryny. Jest to szczególnie ważne, jeśli Twoja witryna internetowa znajduje się we współdzielonym środowisku hostingowym, które może mieć ograniczone dostępne zasoby.

Ponadto, ponieważ skaner lokalny i złośliwe oprogramowanie działają w tym samym środowisku, złośliwe oprogramowanie może bezpośrednio zaatakować skaner i umieścić złośliwe oprogramowanie na liście dozwolonych, dzięki czemu nie zostanie oznaczone jako podejrzane.

Skanery działające wyłącznie zdalnie

Zdalne skanery złośliwego oprogramowania są hostowane zewnętrznie przez zewnętrznego dostawcę usług bezpieczeństwa. Działają na serwerze innym niż Twój host. Ponieważ dane, z którymi porównują dane podczas skanowania Twojej witryny, znajdują się na serwerze zewnętrznym, żadne złośliwe oprogramowanie, które może zostać zainstalowane w Twojej witrynie, nie będzie w stanie wprowadzać zmian, np. próbując samodzielnie umieścić je na liście dozwolonych.

Czysto zdalne skanery (np. usługi oparte na przeglądarce, w których wpisujesz adres URL swojej witryny i przeprowadzasz ręczne skanowanie) nie mają bezpośredniego dostępu do systemu plików lub bazy danych Twojej witryny, jak miałby to skaner lokalny, więc mogą jedynie sprawdzać, czy nie ma żadnych luk w zabezpieczeniach i dowodów obecności złośliwego oprogramowania w publicznie dostępnych częściach Twojej witryny. Oznacza to, że istnieje wiele elementów witryny, których w ogóle nie można sprawdzić.

Zintegrowane zdalne skanery

Większość zdalnych skanerów zaprojektowanych specjalnie dla witryn WordPress polega na zainstalowaniu wtyczki, która ustanawia bezpieczne połączenie z Twoją witryną z uprawnieniami umożliwiającymi głęboki dostęp do katalogów.

To podejście ma następujące zalety:

- Zmniejszony wpływ na wydajność witryny podczas skanowania. Zdalna realizacja większości lub całego procesu skanowania pozwala na skanowanie bez spowalniania witryny.

- Dogłębne skanowanie plików i katalogów oraz automatyczne czyszczenie. Posiadanie lokalnego komponentu do zdalnego skanera złośliwego oprogramowania oznacza, że skaner będzie miał dostęp do plików i katalogów, co umożliwi dokładne skanowanie i automatyczne usuwanie złośliwego oprogramowania. Zwiększa to Twoje szanse na wykrycie złośliwego oprogramowania i szybkie jego usunięcie.

- Skany porównywane z najbardziej aktualnymi bazami danych. Kiedy bazy danych znanego złośliwego oprogramowania są hostowane poza witryną Twojego dostawcy, Twoje skany są zawsze porównywane z najnowszymi dostępnymi informacjami, nawet jeśli wtyczka jest nieaktualna.

- Rejestrowanie poza siedzibą firmy. Ponieważ skaner zbiera informacje na serwerze zdalnym, informacje te można również przechowywać zdalnie. Dzięki temu nadal będziesz mógł przeglądać wszystkie swoje dzienniki aktywności na wypadek utraty dostępu do swojej witryny z powodu infekcji złośliwym oprogramowaniem (lub z innego powodu).

Skaner korzystający z tego hybrydowego podejścia będzie prawdopodobnie najbardziej wydajną i niezawodną opcją.

2. Czy posiada zaporę sieciową aplikacji internetowych (WAF)?

Chociaż skanery złośliwego oprogramowania i narzędzia WAF służą różnym głównym celom, skutecznie się uzupełniają, zapewniając kompleksową ochronę przed różnymi zagrożeniami.

Połączenie WAF ze skanerem złośliwego oprogramowania zapewnia bardziej kompleksową ochronę. WAF zostały zaprojektowane do blokowania i łagodzenia szerokiego zakresu zagrożeń, w tym złośliwego ruchu, podejrzanych żądań i typowych ataków na aplikacje internetowe, takich jak wstrzykiwanie SQL, skrypty między witrynami (XSS) i fałszowanie żądań między witrynami (CSRF). Jeśli trafisz na zhakowaną witrynę WordPress, WAF może zapobiec rozprzestrzenianiu się złośliwego oprogramowania, blokując wysyłane przez nią złośliwe żądania.

Kolejną zaletą WAF jest to, że oferują monitorowanie i ochronę w czasie rzeczywistym poprzez sprawdzanie przychodzącego ruchu sieciowego i blokowanie zagrożeń w momencie ich wystąpienia. WAF są również wyposażone w ochronę przed lukami dnia zerowego i pojawiającymi się zagrożeniami poprzez identyfikację podejrzanych wzorców i zachowań. Jeśli pojawi się nowa odmiana złośliwego oprogramowania lub technika ataku, WAF często może ją wykryć i zablokować, zanim skaner złośliwego oprogramowania zostanie zaktualizowany w celu jej rozpoznania.

Integrując skaner złośliwego oprogramowania z zaporą aplikacji internetowych, tworzysz wielowarstwową strategię ochrony, która uwzględnia różne aspekty bezpieczeństwa sieci, od wykrywania i usuwania złośliwego oprogramowania po proaktywne zapobieganie zagrożeniom i łagodzenie ich.

3. Kto opracował skaner i zarządza nim?

Ważne jest, aby wiedzieć, że możesz zaufać twórcy oprogramowania zabezpieczającego, którego używasz. Chcesz, aby Twoje oprogramowanie zabezpieczające było na najwyższym poziomie, dobrze utrzymane i zaprojektowane specjalnie do współpracy z WordPress.

Oceniając firmę zajmującą się oprogramowaniem do skanowania złośliwego oprogramowania, zastanów się nad zadaniem następujących pytań:

- Czy są uznanym i renomowanym programistą? Renomowani programiści aktywnie utrzymują swoje narzędzia, publikując aktualizacje usuwające nowe zagrożenia i luki w zabezpieczeniach. Znajomość dewelopera pozwala ocenić zaangażowanie narzędzia w ciągłe wsparcie i udoskonalanie.

- Czy mają dogłębną wiedzę na temat bezpieczeństwa WordPressa? Znajomość programistów i ich reputacji w społeczności bezpieczeństwa WordPress może pomóc Ci określić, czy skaner jest godny zaufania i niezawodny. Programiści, których produkty są przeznaczone specjalnie dla witryn WordPress i którzy mają długą historię pracy z WordPressem, są bardziej skłonni do tworzenia i utrzymywania skutecznych i bezpiecznych narzędzi dla WordPress.

- Czy dbają o przejrzystość i prywatność w przetwarzaniu danych? Skanery złośliwego oprogramowania mają dostęp do poufnych informacji o Twojej witrynie, w tym plików i zawartości baz danych. Przejrzystość dotycząca praktyk wykorzystania i przechowywania danych może zapewnić Ci informacje, których potrzebujesz, aby wiedzieć, czy Twoje dane są przetwarzane w sposób bezpieczny.

- Czy są szanowani wśród użytkowników? Deweloperzy silnie obecni w Internecie często mają aktywne społeczności użytkowników. Sprawdzanie opinii i recenzji użytkowników może zapewnić wgląd w skuteczność i niezawodność skanera złośliwego oprogramowania.

- Czy mają wysoki poziom obsługi klienta? Jeśli chodzi o pilne problemy związane z bezpieczeństwem, chcesz mieć możliwość łatwego skontaktowania się z pomocą techniczną, pytaniami lub pomocą, jeśli napotkasz problem. Upewnij się, że programista skanera złośliwego oprogramowania oferuje wsparcie, którego potrzebujesz.

Zrozumienie twórców i administratorów skanera złośliwego oprogramowania WordPress ma kluczowe znaczenie dla zapewnienia legalności, bezpieczeństwa i skuteczności narzędzia. Renomowani programiści z rozległą wiedzą na temat wtyczek zabezpieczających WordPress z większym prawdopodobieństwem dostarczają niezawodne i bezpieczne rozwiązania, oferują terminową pomoc techniczną i aktualizacje oraz zachowują przejrzystość w zakresie swoich praktyk postępowania z danymi. Wybierając skaner złośliwego oprogramowania dla swojej witryny WordPress, mądrze jest sprawdzić twórców i ich osiągnięcia, aby dokonać świadomego wyboru.

4. Ile to kosztuje w porównaniu do skutków finansowych ataku?

Koszt skanera złośliwego oprogramowania WordPress może się znacznie różnić w zależności od kilku czynników, w tym funkcji, możliwości i wybranego dostawcy. Niektóre ogólne poziomy cenowe skanerów złośliwego oprogramowania WordPress obejmują:

- Darmowe wtyczki. W katalogu wtyczek WordPress dostępnych jest kilka bezpłatnych wtyczek do skanowania złośliwego oprogramowania. Wtyczki te oferują bezpłatne podstawowe funkcje skanowania w poszukiwaniu złośliwego oprogramowania. Chociaż mogą być przydatne do prostych zastosowań związanych ze skanowaniem, mogą brakować im zaawansowanych funkcji i wsparcia.

- Wtyczki premium. Wtyczki premium do skanera złośliwego oprogramowania WordPress zazwyczaj oferują bardziej zaawansowane funkcje, częstsze skanowanie, automatyczne czyszczenie i dodatkowe środki bezpieczeństwa. Ceny wtyczek premium mogą wahać się od około 100 do 500 dolarów lub więcej rocznie, w zależności od funkcji i liczby witryn, które chcesz chronić. Niektóre wtyczki premium oferują również bezpłatną wersję z ograniczonymi funkcjami, jeśli chcesz wypróbować oprogramowanie przez jakiś czas przed podjęciem decyzji o aktualizacji.

- Rozwiązania dla przedsiębiorstw. Duża organizacja ze złożoną witryną WordPress i wysokimi wymaganiami bezpieczeństwa może zdecydować się na niestandardowe rozwiązania dla przedsiębiorstw. Ceny tych rozwiązań znacznie się różnią i zazwyczaj są negocjowane z dostawcą w oparciu o konkretne potrzeby, w tym liczbę stron internetowych, dostosowania i umowy o poziomie usług (SLA).

- Jednorazowe usługi skanowania. Niektóre firmy oferują jednorazowe usługi skanowania i czyszczenia za stałą opłatą. Ceny jednorazowych usług skanowania i usuwania zazwyczaj wahają się od 50 do 200 dolarów lub więcej, w zależności od złożoności czyszczenia i wielkości witryny.

Wybierając skaner złośliwego oprogramowania WordPress, ważne jest, aby wziąć pod uwagę specyficzne potrzeby i budżet swojej witryny. Chociaż bezpłatna wersja wtyczki zabezpieczającej może wystarczyć do podstawowych potrzeb, wtyczki premium i usługi subskrypcyjne oferują bardziej wszechstronne funkcje bezpieczeństwa i wsparcie.

5. Czy dobrze integruje się z innymi rozwiązaniami bezpieczeństwa?

Zabezpieczanie witryny WordPress obejmuje szereg kroków i jest procesem ciągłym. Nie jest to coś, co można po prostu ustawić i zapomnieć. Środki zapobiegawcze, takie jak kopie zapasowe w czasie rzeczywistym, zapory sieciowe aplikacji internetowych (WAF), ochrona przed brutalną siłą, silne hasła, uwierzytelnianie dwuskładnikowe (2FA), rygorystyczne ustawienia uprawnień dostępu do wrażliwych obszarów witryny internetowej i inne środki ostrożności są ważnymi elementami dbanie o bezpieczeństwo Twojej witryny.

Skanery złośliwego oprogramowania to tylko część większego ekosystemu bezpieczeństwa.

Niektóre wtyczki lub skanery do usuwania złośliwego oprogramowania WordPress działają samodzielnie i mogą nie być kompatybilne z innym używanym oprogramowaniem zabezpieczającym. Inne skanery złośliwego oprogramowania są zintegrowane z wtyczkami zabezpieczającymi o szerszych funkcjach lub stanowią jeden moduł w pakiecie wtyczek tego samego twórcy.

Na przykład Jetpack Scan można włączyć samodzielnie, ale jest on również dostępny w ramach popularnego planu bezpieczeństwa WordPress Jetpack Security, który oferuje:

- Skanowanie i usuwanie złośliwego oprogramowania. Jetpack automatycznie przeskanuje Twoją witrynę WordPress i jednym kliknięciem usuniesz większość wykrytego złośliwego oprogramowania.

- Ochrona przed atakami brutalnej siły. Ataki te to złośliwe próby logowania podejmowane przez boty, które szybko przeglądają kombinacje nazw użytkowników i haseł i przesyłają je do formularza logowania. Jeśli wprowadzą właściwą kombinację i uzyskają dostęp do Twojej witryny, mogą zainstalować złośliwe oprogramowanie, ukraść wrażliwe dane lub całkowicie zamknąć witrynę.

Nawet jeśli się to nie powiedzie, wielokrotne i szybkie przesyłanie formularzy może spowodować gwałtowny wzrost liczby żądań HTTP, co może drastycznie spowolnić witrynę lub spowodować brak pamięci na serwerze, przez co witryna przestanie odpowiadać.

Gdy Jetpack wykryje tego typu aktywność bota, zablokuje temu adresowi IP dostęp do formularza logowania i zapobiegnie nadmiernej liczbie żądań HTTP, zanim wpłyną one na funkcjonalność Twojej witryny.

- Monitorowanie przestojów. Jetpack Security aktywnie i stale śledzi i ocenia dostępność i wydajność Twojej witryny, ostrzegając Cię o wszelkich nieoczekiwanych przerwach lub okresach niedostępności.

- Zapora sieciowa aplikacji internetowych (WAF). WAF chronią strony internetowe przed zagrożeniami i atakami internetowymi, działając jako bariera między ruchem internetowym a samą witryną. Filtruje i monitoruje ruch przychodzący i wychodzący, aby identyfikować i blokować złośliwą aktywność.

- Kopia zapasowa VaultPress. Kolejnym ważnym aspektem bezpieczeństwa jest tworzenie i regularne tworzenie kopii zapasowych Twojej witryny. Jeśli będziesz regularnie tworzyć kopie zapasowe swojej witryny, będziesz mógł przywrócić poprzednią, czystą wersję witryny na wypadek infekcji złośliwym oprogramowaniem.

VaultPress automatycznie tworzy kopie zapasowe Twojej witryny w czasie rzeczywistym i przechowuje je poza witryną, na własnych serwerach, aby były bezpieczne w przypadku naruszenia bezpieczeństwa Twojego serwera. - Ochrona antyspamowa Akismet. Chociaż spam w komentarzach jest irytujący, często jest pomijany jako zagrożenie bezpieczeństwa. Spam w komentarzach zwykle dodaje niechciane linki partnerskie w celu gromadzenia kliknięć lub linków zwrotnych SEO, ale może również zawierać linki do phishingu lub złośliwego oprogramowania. Spamer może nawet dodać Twoją witrynę do listy witryn zawierających spam, z których będą mogły korzystać inne boty, co spowoduje zasypanie Cię spamowymi komentarzami, gwałtownym wzrostem liczby żądań HTTP lub Twoja witryna może stać się centrum ataków typu watering hole.

Akismet nie wymaga captcha ani innych dodatków do interfejsu użytkownika, aby identyfikować spam i zatrzymywać go. Działa cicho w tle, blokując komentarze spamowe i przesyłanie formularzy, dzięki czemu odwiedzający mogą cieszyć się bezproblemową obsługą.

Akismet działa w branży ochrony przed spamem dłużej niż jakakolwiek inna firma i posiada najbardziej wszechstronną bazę danych na świecie. A ponieważ wszystkie wykorzystywane dane są przechowywane w chmurze, Akismet ma zerowy negatywny wpływ na szybkość witryny, współczynniki odrzuceń i współczynniki konwersji.

Bez względu na to, jaki skaner złośliwego oprogramowania wybierzesz, upewnij się, że zawiera on opcję dodatkowych funkcji zapobiegania bezpieczeństwu lub może współpracować z innymi wtyczkami i środkami bezpieczeństwa, których używasz.

Jak zainstalować i używać skanera złośliwego oprogramowania w witrynie WordPress

Zainstalowanie skanera złośliwego oprogramowania w Twojej witrynie może być tak proste, jak przejście do Wtyczki → Dodaj nowe w panelu WordPress, wyszukanie „skanera złośliwego oprogramowania”, znalezienie wtyczki WordPress odpowiadającej Twoim potrzebom i kliknięcie Instaluj na tej, której chcesz użyć.

Możesz mieć dodatkowe ustawienia skanera, które będziesz musiał skonfigurować. Zazwyczaj instrukcje te można znaleźć na stronie internetowej twórcy wtyczki lub mogą być one wymienione na karcie Szczegóły strony wtyczki skanującej złośliwe oprogramowanie w katalogu wtyczek WordPress.

Jeśli korzystasz z płatnego skanera złośliwego oprogramowania, jego programista powinien udostępnić na swojej stronie internetowej lub przy zakupie dokumentację dotyczącą instalacji i konfiguracji skanera.

W tym przykładzie pokażemy, jak zainstalować i włączyć Jetpack Scan.

Instalowanie programu Jetpack Scan

Jetpack Scan to funkcja premium dostępna poprzez wtyczkę Jetpack Protect.

Jeśli potrzebujesz bardziej wszechstronnego narzędzia, możesz uzyskać dostęp do Skanowania wraz z dodatkowymi funkcjami bezpieczeństwa WordPress poprzez plan Bezpieczeństwo lub Kompletny z pełną wtyczką Jetpack.

Podczas procesu płatności zostaniesz poproszony o utworzenie konta WordPress.com, jeśli jeszcze go nie masz. Po dokonaniu zakupu zostaniesz poproszony o wybranie witryny, na której chcesz zainstalować Jetpack Scan. Jeśli nie widzisz swojej witryny na liście, musisz zainstalować podstawową wtyczkę Jetpack na swojej stronie i połączyć ją z kontem WordPress.com. Do korzystania ze skanera Jetpack wymagana jest główna wtyczka Jetpack.

1. Instalowanie Jetpacka

Przejdź do pulpitu nawigacyjnego witryny WordPress, przejdź do Wtyczki → Dodaj nową , wyszukaj „Jetpack” i kliknij Zainstaluj . Po zainstalowaniu Jetpack kliknij Aktywuj .

2. Podłącz JetPack do swojego konta WordPress.com

Przejdź do JetPack → Mój JetPack w deski rozdzielczej WordPress w Twojej witrynie. Pod połączeniem kliknij Connect . Następnie zostaniesz poproszony o podłączenie konta użytkownika.

Wprowadź swoje poświadczenia WordPress.com, jeśli nie jesteś jeszcze zalogowany i kliknij podłącz konto użytkownika .

Następnie kliknij Zatwierdź , aby podłączyć witrynę z WordPress.com.

3. Aktywacja skanowania JetPack

W deski rozdzielczej WordPress w witrynie przejdź do JetPack → Dashboard , a następnie kliknij kartę My Plan. W lewym górnym rogu tej zakładki jest tekst z napisem: „Masz klucz licencyjny? Aktywuj to tutaj. ” Kliknij aktywuj go tutaj .

Stąd możesz wybrać klucz licencyjny powiązany z zakupem i kliknij Aktywuj .

Uwaga: Po podłączeniu witryny do skanowania JetPack Twoja strona pozostanie w rozwiązaniu Scan JetPack, nawet jeśli zmienisz lub dodasz plan odrzutowy lub przenieś witrynę do nowego hosta.

Ukończenie konfiguracji skanowania JetPack

Gdy tylko skanowanie JetPack zostanie aktywowane, pierwszy skan rozpoczyna się natychmiast. Jest jednak jeszcze kilka rzeczy, które będziesz chciał zrobić:

1. Upewnij się, że uprawnienia do plików są ustawione poprawnie

Aby skanowanie JetPack skanuje witrynę, musi być w stanie tworzyć pliki w katalogu /JetPack-Temp /(znajdującym się w korzeni strony obok /WP-Content /i /WP-Includes /). Pisze tymczasowy plik pomocniczy do tego katalogu podczas skanowania i usuwa go po zakończeniu skanowania.

Jeśli Twoja witryna jest hostowana na serwerze, który zapobiega zmianie plików, musisz pracować z hostem, aby upewnić się, że JetPack może zapisać pliki do katalogu / JetPack-Temp /.

2. Dodaj poświadczenia serwera

Jetpack może skanować twoją witrynę bez poświadczeń serwerów, ale poświadczenia serwera są wymagane do używania poprawek jednego kliknięcia. Uwierzytelniania serwera mogą również pomóc skanom szybciej i bardziej niezawodne.

Przeczytaj więcej o tym, jak dodać zdalne dane dotyczące dostępu/serwera.

Prowadzenie skanowania

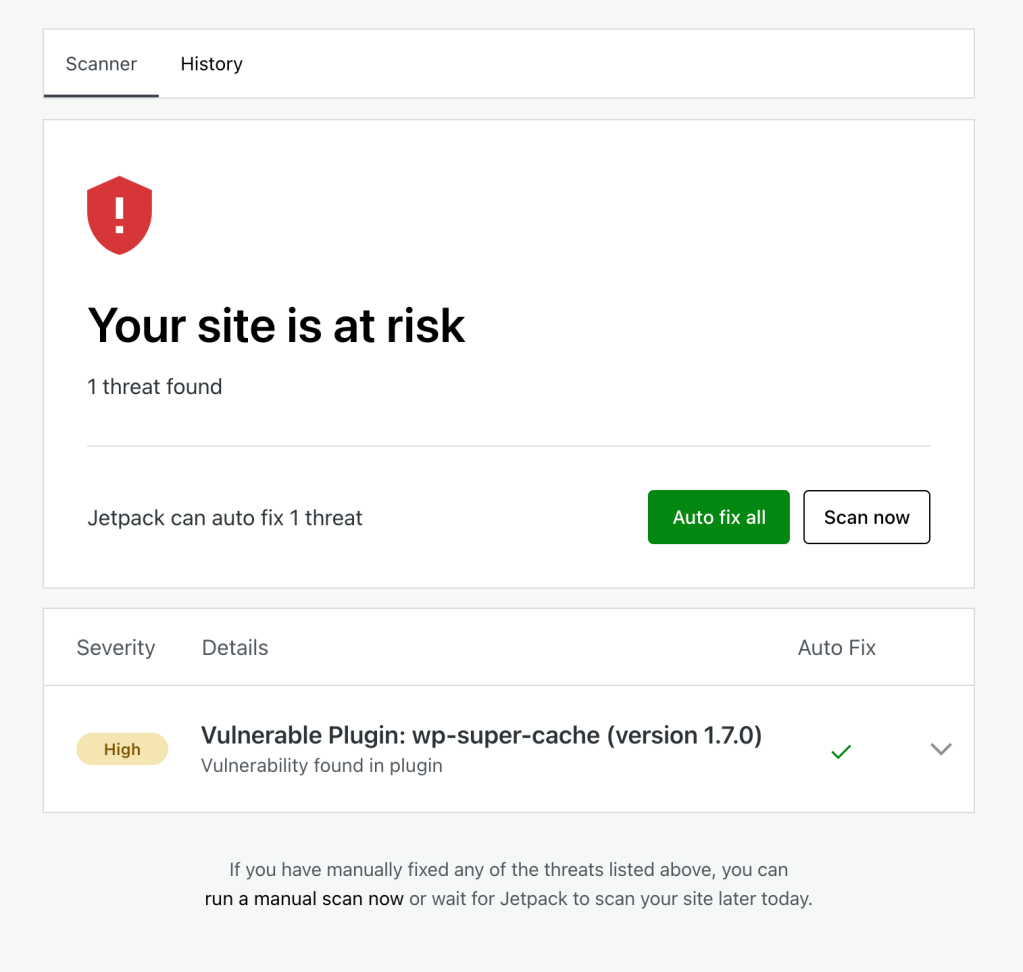

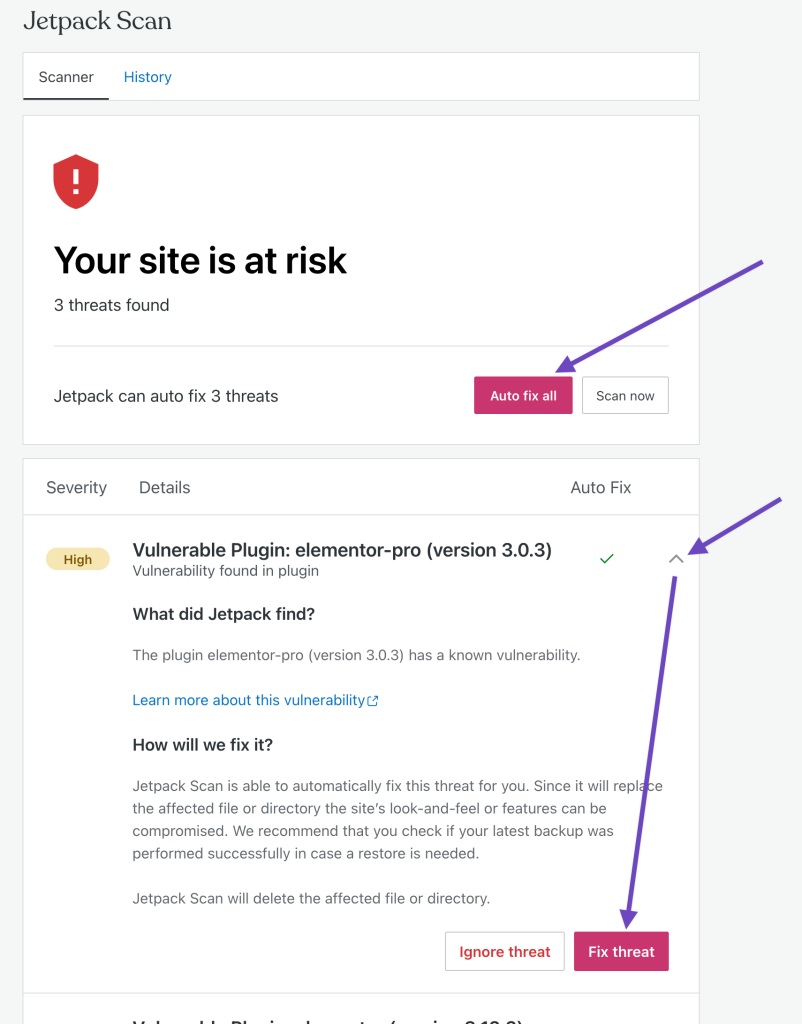

Przejdź do JetPack → Zeskanuj na desce rozdzielczej WordPress w witrynie. Po otwarciu strony skanowania zobaczysz dwa interfejsy: skaner i historia .

Strona skanera zawiera odniesienie AT-a-A-Grance do obecnego stanu witryny. Albo pokaże, że strona wygląda świetnie, albo wymienia wszelkie obecnie aktywne zagrożenia.

Kliknięcie przycisku skanowania teraz rozpocznie nowy skan.

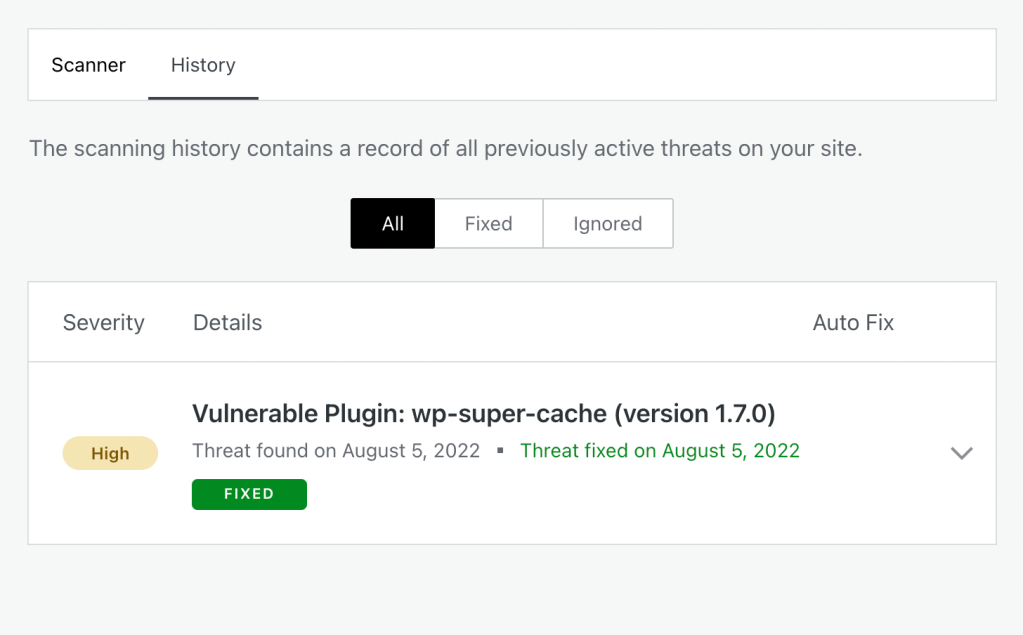

Na stronie historii zobaczysz listę wszystkich poprzednich zagrożeń, które wpłynęły na Twoją witrynę. Możesz je filtrować ich status naprawy/ignorowania i nadal zdecydować się na naprawienie ignorowanych zagrożeń, jeśli chcesz.

Po zakończeniu skanowania otrzymasz powiadomienie, jeśli zostaną znalezione jakiekolwiek zagrożenia. Te powiadomienia będą znajdować się w WordPress administratora witryny, pulpicie pulpitu WordPress.com i wysyłane do Ciebie za pośrednictwem poczty elektronicznej.

Jakie dane są skanowane?

- Wszystkie pliki w wtyczkach, konieczne zastosowanie wtyczek, motywów i przesyłania katalogów.

- Określone pliki z katalogu głównego WordPress, takie jak /WP-Config.php .

- Inne Wybierz pliki w katalogu / WP-Content .

Jak często występują skany?

Skany występują codziennie lub po ręcznym uruchomieniu.

Jak naprawić zagrożenia?

Jetpack Scan oferuje poprawki jednego kliknięcia dla większości wykrytych zagrożeń.

Auto-Fix All Button będzie obsługiwać wszystkie zagrożenia jednocześnie. Jeśli chcesz indywidualnie zająć się każdym zagrożeniem, możesz kliknąć zagrożenie, aby zobaczyć więcej informacji o problemie. Stąd możesz kliknąć zignoruj zagrożenie lub naprawić zagrożenie .

Zagrożenia i to, czy zostały zignorowane lub ustalone, zostaną zalogowane na karcie History.

Aby uzyskać bardziej złożone problemy, których nie można rozwiązać za pomocą poprawki jednego kliknięcia, postępuj zgodnie z tym przewodnikiem o czyszczeniu zhakowanej witryny WordPress. Doprowadzi to do usunięcia złośliwego oprogramowania i poprawę bezpieczeństwa witryny w celu ochrony przyszłych hacków.

Często Zadawane Pytania

Czym dokładnie jest złośliwe oprogramowanie i jak różni się od innych zagrożeń cybernetycznych?

Złośliwe oprogramowanie jest szeroką kategorią oprogramowania, która wykorzystuje złośliwe wtrysk wtrysku kodu ze szczególnym zamiarem szkody, wykorzystania lub narażania systemów komputerowych, sieci i danych. Złośliwe oprogramowanie obejmuje szeroką gamę rodzajów oprogramowania, takich jak wirusy, robaki, trojany, oprogramowanie szpiegujące, oprogramowanie reklamowe, oprogramowanie ransomware i rootkits.

Jednym ze sposobów, w jaki złośliwe oprogramowanie różni się od niektórych innych zagrożeń, jest jego zamiar. Złośliwe oprogramowanie jest celowo tworzone w celu naruszenia, uszkodzenia, kradzieży lub manipulowania danymi i uzyskania nieautoryzowanego dostępu do systemów.

Złośliwe oprogramowanie działa również inaczej niż inne zagrożenia.

Niektóre aspekty funkcjonalności złośliwego oprogramowania obejmują:

- Tajna operacja. Złośliwe oprogramowanie zostało zaprojektowane w celu uniknięcia wykrywania, aby mogło przeprowadzić swój cel nieprzerwany.

- Techniki propagacji. Złośliwe oprogramowanie rozprzestrzeniają się za pomocą różnych środków, w tym załączników e -mail, zainfekowanych plików, złośliwych pobrań, zainfekowanych stron internetowych, wymiennych mediów i taktyk inżynierii społecznej.

Niektóre rodzaje złośliwego oprogramowania, takie jak wirusy i robaki, mogą autonomicznie samodzielnie się replikować i rozprzestrzeniać się na inne systemy, tworząc kaskadę infekcji.

- Ładunki. Złośliwe oprogramowanie nosi ładunek, który jest złośliwym działaniem, który zamierza wykonać. Może to obejmować kradzież poufnych danych, uszkodzenie plików, prowadzenie nadzoru lub rozpoczęcie ataków na inne systemy.

- Polecenie i kontrola. Wiele wariantów złośliwego oprogramowania nawiązuje połączenie ze zdalnymi serwerami kontrolowanymi przez cyberprzestępcy, umożliwiając im odbieranie instrukcji i aktualizacji, przesyłanie skradzionych danych lub propagowanie do innych celów.

- Ewolucja i adaptacja. Złośliwe oprogramowanie nieustannie ewoluuje, aby uniknąć wykrywania i poprawić jego skuteczność. Cyberprzestępcy często wydają nowe wersje i warianty złośliwego oprogramowania w celu wykorzystania pojawiających się luk w zabezpieczeniach.

Natomiast inne zagrożenia nie zawsze mogą mieć złośliwe zamiary, mieć zautomatyzowany mechanizm rozpowszechniania lub wdrażania szkodliwego kodu lub jest zaprojektowany do działania potajemnego. Na przykład:

- Luki i wyczyny. Podatności to słabości oprogramowania lub systemów, które mogą być wykorzystywane przez atakujących. Exploits to narzędzia lub techniki korzystające z tych luk. Podczas gdy exploits może prowadzić do złośliwych działań i instalacji złośliwego oprogramowania, exploits niekoniecznie wymaga wdrażania złośliwego oprogramowania.

- Błędne konfiguracje bezpieczeństwa. Błędne konfiguracje bezpieczeństwa wynikają z błędów w konfigurowaniu oprogramowania, serwerów lub sieci. Błędy te mogą narażać systemy na ataki, ale nie są tworzone z złośliwymi zamiarami.

- Phishing i inżynieria społeczna . Ataki phishingowe i inżynieria społeczna mogą również obejmować komponent złośliwego oprogramowania, ale wiele takich ataków po prostu opiera się na oszustwach, a nie złośliwym oprogramowaniu. Oszukują osoby do ujawnienia wrażliwych informacji lub podejmowania szkodliwych działań, udając zaufane źródło, takie jak przyjaciel, członek rodziny lub usługa, której używasz.

- Ataki odmowy usług (DOS). Ataki DOS mają na celu zakłócenie usług lub sieci poprzez przytłoczenie ich nadmiernym ruchem lub żądaniami. Chociaż wpływ może być szkodliwy, ataki DOS nie obejmują złośliwego oprogramowania ani nieautoryzowanego dostępu.

- Brutalna siła atakuje. Ataki brutalnej siły obejmują próbę każdej możliwej kombinacji haseł lub kluczy szyfrowania w celu uzyskania dostępu do systemu. Chociaż mogą prowadzić do nieautoryzowanego dostępu, niekoniecznie wiążą się z złośliwym oprogramowaniem.

Podczas gdy złośliwe oprogramowanie jest wyraźnie utworzone w celu wykonywania szkodliwych działań, inne zagrożenia mogą obejmować luki, exploits, błędne konfigurację lub taktyki inżynierii społecznej, które mogą również zagrozić systemom, ale bez użycia określonego szkodliwego oprogramowania. Każdy rodzaj zagrożenia wymaga konkretnych strategii zapobiegania i łagodzenia w celu ochrony przed jego potencjalnymi konsekwencjami.

Jak hakerzy często wprowadzają złośliwe oprogramowanie do witryny WordPress?

Hakerzy mogą używać luk w wtyczkach, motywach i plikach WordPress Core do instalacji złośliwego oprogramowania w witrynach WordPress. Mogą również skorzystać z błędnych konfiguracji bezpieczeństwa, korzystać z technik phishingowych lub inżynierii społecznej oraz ataków brutalnych sił, aby uzyskać nieautoryzowany dostęp i zainstalować złośliwe oprogramowanie w Twojej witrynie.

Jedną z powszechnych metod jest uzyskanie dostępu administratora poprzez wypróbowanie wspólnych nazw użytkowników, takich jak „admin” wraz z bazą danych wycieków, dlatego unikalne nazwy użytkowników i dłuższe złożone hasła są ważne dla bezpieczeństwa.

Wprowadzone przez nich złośliwe oprogramowanie może przybierać różne formy, w tym:

- Wirusy. Wirusy są zaprojektowane do replikacji i rozprzestrzeniania się z jednego systemu na drugi. Dołącza się lub osadza w legalnych programach lub plikach, a gdy te zainfekowane programy lub pliki są wykonywane, kod wirusa aktywuje się i może zarażać inne pliki i systemy.

- Robaki. Robaki są podobne do wirusów, ponieważ są zaprojektowane tak, aby się replikowali. Różnica między robakami i wirusami polega na tym, że wirusy przywiązują się do istniejących plików i polegają na działaniach użytkowników do propagowania. Robaki to samodzielne programy i mogą rozprzestrzeniać się automatycznie.

- Trojany. Złośliwe oprogramowanie Trojan, nazwane na cześć słynnego konia trojańskiego w Aeneid Wergiliusza, często ukrywa się jako nieszkodliwe lub pożądane oprogramowanie lub inne typy plików, oszukując użytkowników do ich pobierania i realizacji. Trojany używają różnych metod do kradzieży wrażliwych danych, plików uszkodzeń, pobierania dodatkowego złośliwego oprogramowania lub szpiegowania w zakresie zachowań użytkowników.

- Programy szpiegujące. Spyware ma na celu potajemne gromadzenie informacji bez wiedzy i zgody użytkownika. Informacje mogą być dane osobowe, nawyki przeglądania lub naciśnięcia klawiszy w celu przechwytywania poświadczeń logowania i informacji o karcie kredytowej.

- Oprogramowanie ransomware. Ransomware szyfruje pliki ofiary lub blokuje je z ich kont lub urządzeń, co czyni je niedostępnymi. Następnie atakujący domaga się okupu, zazwyczaj w kryptowalutach, takiej jak Bitcoin, od ofiary, aby zapewnić klucz do odszyfrowania lub odblokować zagrożony system. Ataki oprogramowania ransomware są motywowane finansowo i stają się coraz bardziej powszechne w ostatnich latach.

- Rootkits i backdoors. Rootkits i backdoors próbują uzyskać nieautoryzowany dostęp i kontrolę nad witryną, siecią lub urządzeniem, tworząc dostęp do poziomu administratora, który omija normalne protokoły uwierzytelniania. Rootkits i backdoors są szczególnie ukryte i wyrafinowane, ponieważ często są wykorzystywane do utrzymania trwałego i ukrytego dostępu do naruszenia systemu, jednocześnie unikanie wykrywania przez oprogramowanie bezpieczeństwa i administratorów.

Jeśli moja witryna WordPress jest niewielka, czy nadal jestem narażony na ataki złośliwego oprogramowania?

Każda strona internetowa, bez względu na to, jak duża i jak mała, jest zagrożona próbami złośliwego oprogramowania. W rzeczywistości wiele małych i średnich stron internetowych jest bardziej narażonych na atak, ponieważ hakerzy wiedzą, że tego typu witryny mają mniejszą wiedzę i mniej zasobów, aby poświęcić bezpieczeństwo.

Czy skanowanie JetPack oferuje skanowanie złośliwego oprogramowania w czasie rzeczywistym?

WAF Jetpack działa w czasie rzeczywistym, ale skanowanie złośliwego oprogramowania działa automatycznie na Twojej stronie każdego dnia. Możesz także ręcznie skanować swoją witrynę w dowolnym momencie.

Czy skanery złośliwego oprogramowania mogą spowolnić wydajność mojej witryny?

Lokalne skanery złośliwego oprogramowania, które wykorzystują zasoby twojego serwera do skanowania witryny, mogą spowolnić wydajność witryny. Zdalne skanery, które wykorzystują serwery poza witryną do wykonywania skanów, nie wpływają na wydajność Twojej witryny.

Czy istnieją różne rodzaje skanerów złośliwego oprogramowania, a jeśli tak, co jest najlepsze dla WordPress?

Tak, istnieją różne rodzaje skanerów złośliwego oprogramowania - lokalne skanery, w pełni zdalne skanery i zdalne skanery, które mają dostęp do serwera lokalnego za pośrednictwem wtyczki.

Lokalne skanery mogą przeprowadzać głębokie skanowanie Twoich plików i katalogów, ale informacje używane do porównywania Twojej witryny są przechowywane na Twoim serwerze, co czyni ją podatną na manipulację przez złośliwe oprogramowanie. Ponieważ skanery lokalne korzystają z zasobów serwera do skanowania, mogą one również wpływać na wydajność witryny, dlatego warto zaplanować skanowanie w godzinach, w których ruch w witrynie jest mniejszy.

Czysto zdalne skanery, takie jak skanery oparte na przeglądarce, w których wpisujesz adres URL witryny, a następnie ręcznie uruchamiasz skanowanie, mogą skanować tylko publicznie dostępne katalogi i strony w Twojej witrynie. Oznacza to, że nie mogą wykryć złośliwego oprogramowania ukrytego na głębszym poziomie. Działają jednak na własnych serwerach, co pomaga zmaksymalizować wydajność witryny podczas skanowania.

Wśród tego typu skanerów znajdziesz także pewne różnice w funkcjonalności. Na przykład niektóre skanery muszą być obsługiwane ręcznie, podczas gdy inne można ustawić tak, aby automatycznie skanowały Twoją witrynę w okresowych odstępach czasu (codziennie, co tydzień, co miesiąc itp.). Skanery mogą również różnić się jakością wykonywanych skanów i metodami używanymi do skanowania witryny WordPress.

Najlepszym typem skanera dla witryn WordPress jest taki, jak Jetpack Scan, który wykorzystuje zdalne skanowanie, ale ma również dostęp do wszystkich plików i katalogów, dzięki czemu może przeprowadzać dokładne, automatyczne skanowanie, które nie ma wpływu na wydajność witryny. Powinien także rejestrować historię skanowania i dane dotyczące aktywności oraz przechowywać je na zdalnym serwerze, aby móc uzyskać do nich dostęp nawet w przypadku awarii witryny lub braku możliwości dostępu do niej.

Jak często powinienem uruchamiać skanowanie w poszukiwaniu złośliwego oprogramowania w mojej witrynie WordPress?

Zaleca się regularne skanowanie witryn WordPress, nawet jeśli nie podejrzewasz infekcji. Częstotliwość zależy od aktywności Twojej witryny, częstotliwości aktualizacji lub dodawania treści oraz akceptowanego przez Ciebie poziomu ryzyka. W przypadku aktywnych witryn często zalecane jest codzienne lub cotygodniowe skanowanie.

Oto kilka innych sytuacji, w których warto uruchomić skanowanie w poszukiwaniu złośliwego oprogramowania:

- Po podejrzanej aktywności. Za każdym razem, gdy zauważysz coś niezwykłego w swojej witrynie — na przykład nieoczekiwane wyskakujące okienka, spowolnienia, nieautoryzowany dostęp, wiadomości spamowe pochodzące z Twojej witryny lub podejrzane pliki — konieczne jest natychmiastowe uruchomienie skanowania w poszukiwaniu złośliwego oprogramowania. Szybkie działanie może zapobiec dalszym uszkodzeniom lub utracie danych.

- Po zainstalowaniu nowych wtyczek lub motywów. Po zainstalowaniu jakiejkolwiek nowej wtyczki lub motywu, zwłaszcza z niezaufanych źródeł lub nieznanych witryn internetowych, rozważ wykonanie skanowania tych plików w poszukiwaniu złośliwego oprogramowania przed ich aktywacją. Praktyka ta pomaga zapewnić bezpieczeństwo nowo nabytych treści.

- Po aktualizacjach wtyczek i motywów. Dobrą praktyką jest uruchomienie skanowania w poszukiwaniu złośliwego oprogramowania po wykonaniu jakichkolwiek aktualizacji, aby upewnić się, że nic nie zostało naruszone.

Pamiętaj, że choć regularne badania są ważne, równie ważna jest profilaktyka. Wdrażaj rygorystyczne praktyki bezpieczeństwa, aktualizuj całe oprogramowanie, korzystaj ze sprawdzonych narzędzi bezpieczeństwa z zaporą sieciową w czasie rzeczywistym i zachowaj ostrożność podczas pobierania plików lub klikania łączy. Połączenie tych praktyk z okresowym skanowaniem w poszukiwaniu złośliwego oprogramowania pomaga w utrzymaniu bezpiecznej i niezawodnej witryny internetowej.

Czy skanery złośliwego oprogramowania usuwają również wykryte zagrożenia, czy tylko je identyfikują?

Niektóre skanery złośliwego oprogramowania mogą usunąć złośliwe oprogramowanie za Ciebie. Na przykład Jetpack Scan oferuje poprawki usuwania złośliwego oprogramowania jednym kliknięciem. Inne skanery identyfikują jedynie zagrożenia bezpieczeństwa lub mogą wymagać uaktualnienia usług do wyższego poziomu, aby umożliwić automatyczne usuwanie złośliwego oprogramowania.

Niektóre złośliwe oprogramowanie jest zbyt złożone, aby można je było usunąć automatycznie. W takich przypadkach należy postępować zgodnie z tym przewodnikiem, aby wykryć i usunąć złośliwe oprogramowanie z witryny WordPress.

Jakie inne środki bezpieczeństwa powinienem zastosować oprócz skanowania w mojej witrynie WordPress?

Skanowanie złośliwego oprogramowania to tylko jeden z elementów dobrej strategii bezpieczeństwa. Są jeszcze inne rzeczy, które powinieneś zrobić, aby zapewnić bezpieczeństwo swojej witryny WordPress. Poniżej znajduje się kilka najlepszych praktyk dotyczących bezpieczeństwa witryn internetowych, które warto wdrożyć:

- Aktualizuj rdzeń, motywy i wtyczki WordPress. Regularnie aktualizuj swoje podstawowe oprogramowanie, motywy i wtyczki WordPress do najnowszej wersji. Nieaktualne oprogramowanie może czasami zawierać luki, które atakujący mogą wykorzystać. Renomowani programiści na bieżąco śledzą luki w zabezpieczeniach swojego oprogramowania i publikują aktualizacje, aby je wyeliminować. Aktualizowanie oprogramowania Twojej witryny internetowej zminimalizuje liczbę słabych punktów w oprogramowaniu i infrastrukturze Twojej witryny.

- Użyj silnego uwierzytelniania. Unikaj używania domyślnej nazwy użytkownika „admin” dla konta administratora i nie używaj tej samej nazwy użytkownika, co nazwa wyświetlana. Wdrażaj silne i unikalne hasła do swoich kont użytkowników WordPress. Włącz uwierzytelnianie dwuskładnikowe (2FA), aby uzyskać dodatkową warstwę bezpieczeństwa logowania.

- Ogranicz próby logowania. Ogranicz liczbę prób logowania, aby zapobiec atakom typu brute-force. Jetpack Security automatycznie ogranicza próby logowania w ramach funkcji ochrony przed brutalną siłą.

- Wykonuj regularne kopie zapasowe swojej witryny. Zautomatyzuj regularne tworzenie kopii zapasowych swojej witryny i jej bazy danych, a jeśli nie masz kopii zapasowych w czasie rzeczywistym, wykonaj ręczną kopię zapasową swojej witryny przed wprowadzeniem jakichkolwiek większych zmian, takich jak aktualizacja, dodanie lub usunięcie wtyczek. Upewnij się, że kopie zapasowe są przechowywane bezpiecznie i zdalnie, abyś miał do nich dostęp, nawet jeśli Twoja witryna stanie się niedostępna z powodu infekcji złośliwym oprogramowaniem lub z innego powodu.

- Wybierz bezpiecznego hosta. Hostuj swoją witrynę u renomowanego dostawcy usług hostingowych, który specjalizuje się w bezpieczeństwie WordPress. Upewnij się, że serwer i środowisko hostingowe są skonfigurowane bezpiecznie.

- Użyj ochrony firewall. Zaimplementuj zaporę aplikacji internetowych (WAF), aby odfiltrować złośliwy ruch i zablokować typowe zagrożenia bezpieczeństwa.

- Ustaw bezpieczne uprawnienia do plików. Ustaw uprawnienia do katalogów i folderów WordPress na 755. Uprawnienia do plików powinny zwykle być ustawione na 644, z wyjątkiem wp-config.php , które powinno być ustawione na 600.

- Wyłącz wyświetlanie katalogów. Zapobiegaj publicznemu wyświetlaniu katalogu Twojej witryny, konfigurując serwer WWW tak, aby ukrywał zawartość katalogu.

- Nagłówki bezpieczeństwa. Zaimplementuj nagłówki HTTP, takie jak polityka bezpieczeństwa treści (CSP), opcje X-Content-Type i opcje X-Frame, aby zwiększyć bezpieczeństwo swojej witryny.

- Użyj szyfrowania HTTPS. Większość przeglądarek wymaga, aby strony internetowe miały bezpieczne połączenie HTTPS i ważny certyfikat SSL, aby mogły być prawidłowo wyświetlane. Jeśli Twoja witryna przed adresem URL zamiast https:// używa http://, może zostać oznaczona jako niebezpieczna, a przeglądarki mogą wyświetlić ostrzeżenie, że Twoja witryna jest niebezpieczna. Wielu dostawców usług hostingowych oferuje bezpłatne certyfikaty SSL, dzięki którym proces ten przebiega bezproblemowo.

- Popraw bezpieczeństwo swojej bazy danych. Zmień domyślny prefiks tabeli bazy danych z „wp_” na coś unikalnego, np. „xyzzy_” podczas instalacji WordPressa, aby udaremnić ataki polegające na wstrzykiwaniu SQL.

- Ogranicz uprawnienia użytkownika. Ogranicz uprawnienia użytkowników do minimum niezbędnego dla każdej roli. Unikaj przypisywania dostępu na poziomie administratora użytkownikom, którzy go nie potrzebują.

- Monitoruj zmiany plików. Skonfiguruj monitorowanie zmian plików, aby otrzymywać powiadomienia w przypadku nieoczekiwanej modyfikacji lub dodania krytycznych plików.

- Ochrona DDoS. Rozważ usługę ochrony DDoS lub CDN, aby złagodzić rozproszone ataki typu „odmowa usługi”. Jetpack Complete oferuje między innymi ochronę DDoS i CDN.

- Wzmocnienie bezpieczeństwa. Wdrażaj środki zwiększające bezpieczeństwo, wyłączając niepotrzebne funkcje i usługi, takie jak XML-RPC, pingbacki i trackbacki.

- Inwestuj w edukację użytkowników. Przeszkol swój zespół w zakresie najlepszych praktyk w zakresie bezpieczeństwa, aby zapobiegać atakom wykorzystującym socjotechnikę i phishing. W formularzach rejestracyjnych i obszarach zarządzania kontem na swojej stronie internetowej wyjaśnij jasno i zwięźle swoje wymagania dotyczące bezpieczeństwa oraz dlaczego są one konieczne, w sposób, który nie przytłacza ani nie denerwuje użytkowników.

- Opracuj plan reagowania kryzysowego. Opracuj plan reagowania na incydenty związane z bezpieczeństwem. Dowiedz się, jak szybko przywrócić witrynę z kopii zapasowych, jeśli zajdzie taka potrzeba.

Pamiętaj, że bezpieczeństwo to proces ciągły i niezwykle ważne jest, aby zachować czujność i aktualizować witrynę WordPress oraz chronić ją przed zmieniającymi się zagrożeniami bezpieczeństwa. Regularnie przeglądaj swoje środki bezpieczeństwa i dostosowuj je w razie potrzeby, aby zachować bezpieczną obecność w Internecie.

Aby usprawnić proces bezpieczeństwa, skorzystaj z planu bezpieczeństwa, takiego jak Jetpack Security, który automatycznie skanuje Twoją witrynę internetową i oferuje szerokie funkcje zapobiegania zagrożeniom i ich wykrywania.

Aby dowiedzieć się więcej o krokach, które możesz podjąć, aby zabezpieczyć swoją witrynę WordPress, rozważ przeczytanie następujących artykułów: Bezpieczeństwo WordPress: Jak zabezpieczyć swoją witrynę przed hakerami oraz Jak znaleźć, uzyskać dostęp i edytować plik wp-config.php w WordPress.

Jetpack Security: automatyczne skanowanie w poszukiwaniu złośliwego oprogramowania, poprawki jednym kliknięciem i kopie zapasowe dla WordPress

Twoja strona internetowa jest jednym z kluczowych miejsc, w których buduje się zaufanie do Twojej marki. To tutaj wchodzisz w interakcję z czytelnikami, konwertujesz nowych subskrybentów i przechowujesz dane klientów. Jeśli Twoja witryna nie jest dobrze zabezpieczona przed atakami, może poważnie zaszkodzić Twojej firmie i narazić na szwank informacje użytkowników.

Korzystanie z najlepszej w swojej klasie wtyczki zabezpieczającej WordPress, która oferuje warstwowe podejście do bezpieczeństwa, ma kluczowe znaczenie dla ochrony użytkowników, Ciebie i Twojej marki.

Jetpack Security jest rozwijany i utrzymywany przez ludzi stojących za WordPress.com, dlatego został zaprojektowany specjalnie dla WordPress przez programistów posiadających dogłębną wiedzę na temat bezpieczeństwa WordPress. Funkcje zabezpieczeń Jetpack obejmują:

- Komentuj i twórz ochronę przed spamem

- Kopie zapasowe w chmurze w czasie rzeczywistym

- 10 GB miejsca na kopie zapasowe

- 30-dniowe archiwum i dziennik aktywności

- Przywracanie jednym kliknięciem

- Zapora sieciowa

- Zautomatyzowane codzienne skanowanie złośliwego oprogramowania i luk w zabezpieczeniach

- Rozwiązanie większości problemów ze złośliwym oprogramowaniem jednym kliknięciem

- Natychmiastowe powiadomienia o zagrożeniach e-mailem

- Integracja z pojedynczym logowaniem (SSO) i 2FA w celu zapewnienia bezpieczeństwa logowania

- Wsparcie priorytetowe

Jetpack Security wykorzystuje również techniki zdalnego skanowania, więc nie ma to wpływu na szybkość i wydajność Twojej witryny. Kopie zapasowe i dzienniki aktywności są przechowywane poza witryną, więc zawsze masz do nich dostęp, nawet jeśli Twoja witryna ulegnie awarii.

Jeśli Twoja witryna przestanie działać lub połączenie Jetpack z Twoją witryną zostanie utracone, otrzymasz natychmiastowe powiadomienie e-mailem (lub uaktualnisz do Jetpack Manage i włączysz powiadomienia SMS), dzięki czemu będziesz mógł jak najszybciej odpowiedzieć na wszelkie problemy lub zagrożenia bezpieczeństwa.

Zdobądź Jetpack Security już dziś i ciesz się spokojem ducha oraz najwyższą ochroną swojej witryny internetowej.