Co to jest WordPress Pharma Hack?

Opublikowany: 2022-06-24Jedną z najczęstszych technik włamywania się na stronę internetową jest manipulowanie indeksami wyszukiwania w celu umieszczania niezasłużonych treści na wysokich pozycjach wyszukiwania. Jest to rodzaj hackowania Black Hat SEO, znanego również jako hack pharma WordPress lub spam SEO.

Dla milionów właścicieli witryn na całym świecie WordPress jest najlepszym rozwiązaniem do tworzenia sklepów e-commerce i każdego innego rodzaju witryny. A ze względu na popularność WordPress CMS jest częstym celem złośliwych ataków i hacków. Ale czym właściwie jest WordPress Pharma hack?

W tym przewodniku omówimy szczegóły tego, czym jest włamanie do farmacji WordPress, kilka znanych przykładów tego, jak wygląda ten rodzaj ataku i jak im zapobiegać. Spójrzmy.

Co to jest WordPress Pharma Hack?

W skrócie, haker farmaceutyczny WordPress to technika hakerska, która wykorzystuje złośliwe oprogramowanie do infekowania legalnej witryny WordPress w celu przekierowywania na strony internetowe ze spamem, które prezentują reklamy sprzedające podróbki markowych leków, takich jak Cialis i Viagra.

Czasami te hacki będą kierować do innych rodzajów produktów farmaceutycznych. Ale Cialis i Viagra są zdecydowanie najczęstsze.

Hakowanie farmaceutyczne to rodzaj hakowania Black Hat SEO lub spamu SEO.

Dlaczego hakerzy wykorzystują witryny WordPress z hakerami farmaceutycznymi?

Istnieje prosta odpowiedź na pytanie, dlaczego hakerzy atakują witryny WordPress za pomocą hakerów farmaceutycznych: Wyszukiwania online są ogromnym źródłem odesłań do ruchu. Hack SEO to najłatwiejszy sposób na zwiększenie ruchu z witryn odsyłających bez wkładania pracy w organiczne generowanie ruchu.

Hacki farmaceutyczne WordPress zapewniają, że haker zajmuje widoczne miejsce w SERP (strona wyników wyszukiwania), włamując się do witryn o wysokim autorytecie wyszukiwania, a następnie infekując je hakerami przekierowującymi spam.

Jak wygląda WordPress Pharma Hack?

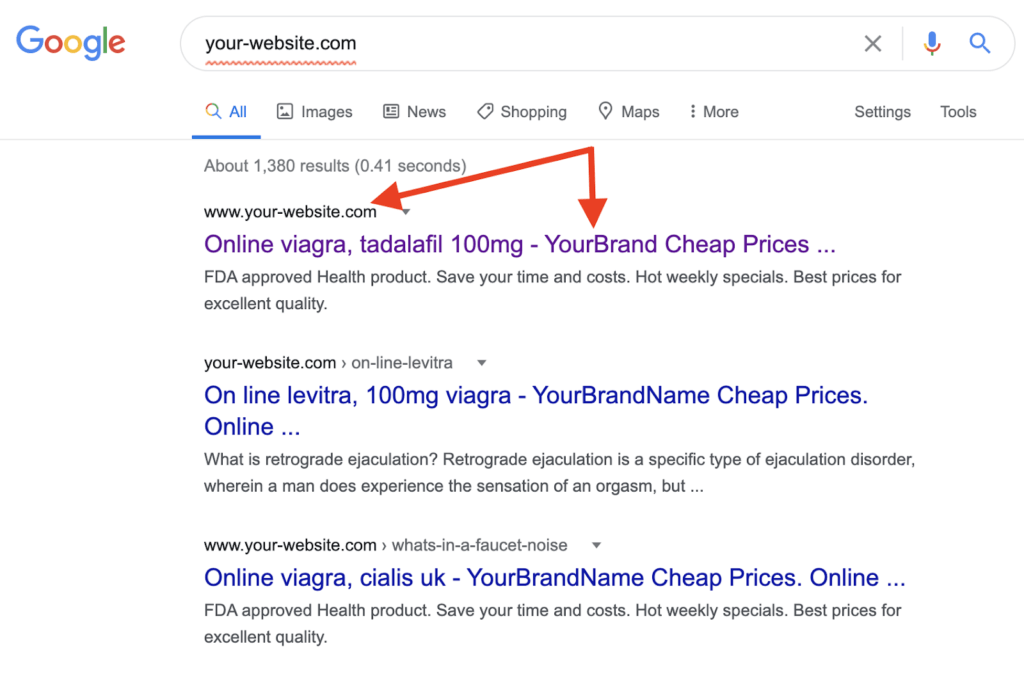

W niedawnym włamaniu do farmacji WordPress byliśmy świadkami bardzo wyrafinowanej wersji tego, jak wygląda włamanie. W tym ataku farmaceutycznym haker dostosował wyniki wyszukiwania Google bezpośrednio do nazwy strony internetowej w tytule.

W ten sposób ludzie naprawdę wierzą, że klikają legalną witrynę internetową, która sprzedaje legalne leki.

Jak widać, haker sprawia, że wygląda na to, że zaraz klikniesz legalną reklamę farmaceutyczną, podczas gdy naprawdę klikasz spam.

Jak się dowiedzieć, czy Twoja witryna WordPress jest zainfekowana przez hakera farmaceutycznego?

Nie wiedząc, czego szukasz, trudno jest wykryć spam SEO, ponieważ nie jest on od razu widoczny, jeśli jesteś administratorem WordPress lub menedżerem witryny. Dobrzy hakerzy wiedzą, jak ukryć to, co robią, stosując praktyki, takie jak maskowanie.

Istnieje jednak kilka prostych sztuczek i narzędzi, które możesz zastosować, aby odkryć, czy Twoja witryna została zainfekowana hakerem farmaceutycznym.

1. Użyj wtyczki zabezpieczającej WordPress

Jako odpowiedzialny właściciel witryny WordPress, ważne jest, aby zrozumieć, że bezpieczeństwo Twojej witryny ma ogromne znaczenie. Jeśli prowadzisz witrynę, która nie jest w pełni zabezpieczona przez potężny pakiet wtyczek zabezpieczających WordPress, narażasz całą witrynę i użytkowników na ryzyko potencjalnego ataku cyberbezpieczeństwa.

Dobra wtyczka bezpieczeństwa WordPress musi być potężna, całkowicie aktualna i łatwa w użyciu dla właścicieli witryn.

A wtyczka iThemes Security Pro to świetne rozwiązanie. iThemes Security ma zaawansowaną funkcję skanowania witryny, która integruje się z Bezpiecznym przeglądaniem Google, aby pokazać, czy Twoja witryna znajduje się na liście zablokowanych Google, co zwykle wskazuje, że masz w niej jakiś rodzaj złośliwego oprogramowania.

iThemes Security oferuje również wykrywanie zmian plików, co jest potężnym sposobem monitorowania wszelkich zmian plików w Twojej witrynie. Hakerzy zwykle modyfikują lub zmieniają pliki w Twojej witrynie, więc prowadzenie dziennika tych zmian (i otrzymywanie alertów o zmianie plików) może pomóc wskazać, że wydarzyło się coś podejrzanego, co zostało zmienione i kiedy to się stało.

2. Sprawdź wyszukiwarkę Google

Aby znaleźć zainfekowane strony internetowe, wyszukaj słowa kluczowe, takie jak viagra wp-page . Należy pamiętać, że ze względu na zasady Google dla webmasterów zainfekowane witryny nie będą wyświetlane na pierwszej stronie wyników. Musisz przewinąć co najmniej do strony trzeciej i czwartej.

Jeśli widzisz swoją witrynę w wyszukiwaniu, oznacza to, że jest ona ofiarą włamania na WordPress lub innego spamu SEO.

Zauważysz, że lista zawiera zarówno zainfekowane witryny, jak i fałszywe strony. Jeśli klikniesz te strony, prawdopodobnie zostaniesz przekierowany na inne strony. Lub zawartość spamu może zostać załadowana na legalnej stronie internetowej w wyniku infekcji.

Aby dowiedzieć się, czy którakolwiek ze stron Twojej witryny jest zainfekowana spamem SEO dla Viagry, po prostu dodaj słowo „viagra” do nazwy domeny w wyszukiwarce Google ( witryna viagra:twojadomena.com ).

Często zainfekowanych zostanie tylko kilka stron Twojej witryny. A te strony nie są dla Ciebie widoczne na pulpicie WordPress. Przeprowadzając to wyszukiwanie, odkryjesz, jakie są zainfekowane strony/adresy URL.

3. Sprawdź wyniki jako Google Bot

Jak wspomniano, te strony ze spamem farmaceutycznym nie są widoczne w standardowej wyszukiwarce. Ale klient użytkownika, taki jak Googlebot, może je zobaczyć i wykryć.

Aby zobaczyć, co widzi Googlebot, po prostu użyj przeglądarki User-Agent Switcher, którą można zainstalować w przeglądarce Firefox lub Chrome.

Oto jak:

- Zainstaluj dodatek User-Agent Switcher

- Przejdź do zainfekowanej strony internetowej

- Edytuj ciąg User-Agent na dowolny z podanych poniżej:

- Mozilla/5.0 (zgodna; Googlebot/2.1; +http://www.google.com/bot.html)

- Googlebot/2.1 (+http://www.google.com/bot.html)

- Kliknij stronę prawym przyciskiem myszy i wyświetl źródło strony. Dzięki temu zobaczysz przekierowanie

Pamiętaj, że jeśli masz aktywny przełącznik User-Agent przez zbyt długi czas, możesz zostać umieszczony na czarnej liście lub zablokowany w witrynach, które utrzymują dobre protokoły bezpieczeństwa. Dzieje się tak, ponieważ dla nich będziesz widoczny jako Googlebot.

Anatomia WordPress Pharma Hack

Teraz przeanalizujmy rzeczywistą anatomię tego, co dzieje się podczas włamania do farmacji WordPress.

1. Twoja podatność na włamanie do farmacji

Aby przeprowadzić tego typu włamanie, haker musi najpierw wykorzystać znaną lukę lub exploita dnia zerowego.

Niektóre z najczęstszych luk w zabezpieczeniach to:

- Wstrzyknięcia SQL XSS. Dzieje się tak z powodu słabych standardów kodowania oprogramowania w motywie lub uruchamianych wtyczkach. Czasami te problemy występują nawet w podstawowym oprogramowaniu WordPress. Zawsze aktualizuj oprogramowanie, które uruchamiasz na WordPressie, w tym wtyczki i motywy.

- Słabe hasła do FTP i kont. Silne hasła są absolutnie niezbędne, jeśli jesteś właścicielem witryny WordPress. Dotyczy to stron internetowych wszystkich rozmiarów. Nawet repozytorium GitHub Linuksa Gen zostało niedawno zhakowane z powodu słabych danych logowania.

- Wyświetlanie błędów i lista zawartości jest włączona. W rezultacie krytyczne pliki Twojej witryny są dostępne dla każdego w Internecie.

2. Trwałość hackowania farmacji

Włamanie do WordPressa polega na zmianie zawartości katalogu głównego. Większość ataków spamowych odbywa się za pośrednictwem folderów /includes lub /misc .

Spamer zyska wytrwałość lub przedłużony dostęp, używając metod takich jak:

- Dodanie nowych stron, takich jak leftpanelsin.php , cache.php itp.

- Modyfikowanie plików PHP, takich jak index.php , wp-page.php , nav.php itp.

- Ukrywanie plików spamu w folderze /images . Przeszukiwacze sieci WWW nie spodziewają się zobaczyć tutaj plików, co uniemożliwia ich wykrycie.

- Zaciemnianie kodu przy użyciu kodowania base64

- Edycja xmlrpc.php w celu uniknięcia wykrycia przez webmasterów

- Używanie zadań crona do reinfekowania

- Maskowanie: rozróżnianie robotów indeksujących na podstawie klienta użytkownika. W rezultacie zawartość widziana przez Googlebota różni się od zawartości widzianej przez użytkownika Mozilli.

- Dodanie kropki przed rozszerzeniem pliku. Dlatego zmiana nazwy strony na .otherfile , aby była niewidoczna.

3. Wyniki hakowania farmacji

Co się stanie z Tobą, jako właścicielem witryny WordPress, gdy hakerowi uda się włamać się do Twojej witryny w farmacji?

- Twoja witryna straci dobrą reputację, ponieważ będzie teraz wyświetlać reklamy Cialis i Viagra.

- Prawdopodobnie zostaniesz umieszczony na liście zablokowanych przez Google, co oznacza, że bardzo trudno będzie odzyskać reputację Twojej witryny.

- Użytkownicy nie będą już ufać Twojej witrynie i nie wrócą.

- Rankingi w wyszukiwarkach spadną.

- Twoja witryna będzie generować kliknięcia do innych witryn. Te same kliknięcia, na które tak pilnie pracowałeś, trafią gdzie indziej.

Oczywiście wszystkie te wyniki są szkodliwe dla Twojej witryny i Twojej firmy.

Naprawianie WordPress Pharma Hack

Hacki farmaceutyczne są ukryte. W związku z tym wyszukiwanie i usuwanie włamań do WordPressa może być długim i żmudnym procesem.

Oto, co należy zrobić:

1. Utwórz kopię zapasową swojej witryny

Aby upewnić się, że nie stracisz całej pracy, którą włożyłeś w swoją witrynę, pobierz wtyczkę BackupBuddy i wykonaj pełną kopię zapasową swoich podstawowych plików, bazy danych oraz plików motywów i wtyczek. Tak, nawet złośliwe oprogramowanie. Zaufaj nam, będziesz zadowolony, że coś pójdzie nie tak podczas procesu czyszczenia.

Oczywiście pomaga, jeśli masz kopię zapasową „czystej” wersji swojej witryny przed włamaniem, więc pamiętaj o wdrożeniu kopii zapasowych jako zapobiegawczego środka bezpieczeństwa.

2. Skanuj w poszukiwaniu luk w zabezpieczeniach, znanego złośliwego oprogramowania i statusu Twojej listy blokowania Google

Użyj omówionej wcześniej wtyczki iThemes Security Pro, aby uruchomić pełne skanowanie witryny. Funkcja Site Scan skanuje Twoją podstawową wersję WordPressa, wtyczki i motywy pod kątem wszelkich znanych luk w zabezpieczeniach, które mogły otworzyć tylne drzwi do ataku. Ponadto Site Scan integruje się z Google Safe Browsing, który wskazuje, czy Google znalazło znane złośliwe oprogramowanie w Twojej witrynie. Jeśli tak, Twoja witryna zostanie dodana do listy blokowania Google. iThemes Security pokaże Twój status Google Blocklist.

3. Usuń zainfekowane pliki

Użyj klienta FTP, aby połączyć się z serwerem hostingowym. Alternatywnie możesz użyć menedżera plików.

Przejdź do folderu /wp-content/ i poszukaj zhakowanych wtyczek i plików. Zhakowane pliki zawierają słowa takie jak .cache , .class lub .old , które służą do kamuflażu ich jako prawdziwych plików wtyczek.

Pamiętaj, że kropka umieszczona na początku nazwy pliku powoduje, że są one ukryte. Dlatego upewnij się, że masz wybraną opcję „pokaż ukryte pliki”.

Po złożeniu tych plików usuń je.

Sprawdź nasz pełny post, listę kontrolną do pobrania i film o tym, jak wyczyścić zhakowaną witrynę WordPress.

4. Wyczyść swój plik .htaccess

Plik .htaccess to plik konfiguracyjny wysokiego poziomu dla serwera, który definiuje sposób przetwarzania żądań serwera.

Haker może wykorzystać ten plik do tworzenia backdoorów internetowych. W pliku .htaccess poszukaj dowolnego kodu, który wygląda tak:

Przepisz silnik włączony

Przepisz Warunek %{ENV:REDIRECT_STATUS} 200

Przepisz regułę ^ - [L]

RewriteCond %{HTTP_USER_AGENT} (google|yahoo|msn|aol|bing) [LUB] #checks dla robota indeksującego Google, Yahoo, msn, aol i bing

RewriteCond %{HTTP_REFERER} (google|yahoo|msn|aol|bing)

RewriteRule ^(.*)$ somehackfile.php?$1 [L] #przekierowuje do pliku hakerskiegoZmień nazwę bieżącego pliku .htaccess. Następnie, aby całkowicie zregenerować plik .htaccess, po prostu przejdź do pulpitu WordPress, przejdź do Ustawień, a następnie wybierz Permalink i kliknij Zapisz.

5. Usuń złośliwy kod z bazy danych

Jest to krok, którego nie powinieneś wykonywać, dopóki nie masz pełnej kopii zapasowej witryny za pomocą wtyczki BackupBuddy.

Po wykonaniu tych czynności możesz ręcznie wyczyścić bazę danych, wykonując następujące czynności:

- Przejdź do phpMyAdmin

- Wybierz bazę danych

- Kliknij tabelę wp_options

- Użyj zakładki Szukaj, aby wyszukać złośliwe wpisy

Próbka możliwych szkodliwych wpisów do wyszukania to:

- fwp

- wp_check_hash

- class_generic_support

- widget_generic_support

- ftp_credentials

Pamiętaj, aby być bardzo ostrożnym, aby nie usunąć niczego ważnego z tabeli wp_options . Może to spowodować poważną awarię lub całkowitą awarię witryny.

Oczywiście, jeśli nie czujesz się komfortowo zagłębiając się tak daleko w swojej witrynie, najlepiej poszukaj pomocy eksperta.

6. Znajdź i usuń podejrzany kod

Podejrzany kod jest główną przyczyną włamań do witryny WordPress. Podejrzany kod będzie wyglądał mniej więcej tak:

<ul> <li><a href="hackerdomain.com">Coś2</a></li>

Taki kod przekieruje Twoją witrynę do domeny kontrolowanej przez atakującego. Ważne jest, aby sprawdzić, czy w kodzie witryny nie ma domen, które nie powinny się tam znajdować.

Najczęściej haker ukryje swój kod w base64. To pomaga im uniknąć wykrycia. Oznacza to, że zamiast widzieć adres URL swojej witryny (hackerdomain.com), zamiast tego będzie wyglądać podobnie do YXR0YWNrZXJkb21haW4uY29t .

Oczywiście utrudnia to wykrycie podejrzanego kodu. Aby wyszukać te kodowania base64 w plikach, pomocne jest użycie polecenia grep:

odnaleźć . -name "*.php" -exec grep "base64"'{}'\; -print &> b64-detections.txtTen kod przeszukuje wybrane pliki .php pod kątem kodowania base64. Następnie wyniki są przechowywane w b64-detections.txt.

Gdy już będziesz mieć ten plik, wyszukaj zasób online, który je zdekoduje, abyś mógł dowiedzieć się, co dzieje się w Twojej witrynie za kulisami.

7. Skanuj w poszukiwaniu różnic w treści

Wtyczka iThemes Security Pro może być używana do monitorowania wszelkich zmian w plikach w Twojej witrynie i będzie porównywać Twoje pliki podstawowe WordPress i pliki stron trzecich w repozytorium WordPress pod kątem nietypowych lub podejrzanych wpisów i nazw plików.

Po ustaleniu, które z Twoich plików zostały zhakowane, możesz usunąć zainfekowany kod lub przywrócić pliki wtyczek. Bardzo ważne jest całkowite wyczyszczenie kodu witryny. Złośliwy kod, który zostanie pozostawiony, może szybko spowodować ponowne zainfekowanie witryny.

8. Przywróć reputację swojej witryny

Teraz, gdy już wyczyściłeś swoją witrynę, musisz przeprowadzić ocenę jej reputacji w Google.

Samo wyczyszczenie i przywrócenie zhakowanej witryny WordPress nie przywróci automatycznie jej reputacji. W rzeczywistości jest kilka rzeczy, które musisz zrobić, aby upewnić się, że Google i inne wyszukiwarki nie będą dalej karać Twojej witryny po jej zhakowaniu i oczyszczeniu.

Często pierwszą oznaką ataku hakera na Twoją witrynę jest poinformowanie Cię przez Google o zaistniałej sytuacji. Aby zobaczyć, jak Google aktualnie wyświetla Twoją witrynę, przejdź do Google Search Console.

Jeśli znajdziesz w Search Console jakiekolwiek nieistotne mapy witryn, których nie powinno tam być, lub które wydają się umieszczać linki spamowe, natychmiast je usuń. Następnie przyjrzyj się wszystkim problemom związanym z bezpieczeństwem, które występują w Search Console. Jeśli obecnie wyświetla się duży czerwony ekran zagłady i mroku od Google, zobaczysz kilka dużych flag w Search Console w obszarze Problemy z bezpieczeństwem.

W tym miejscu poprosisz Google o sprawdzenie Twojej witryny po jej oczyszczeniu.

Zapobieganie hakowaniu WordPress Pharma

Jeśli kiedykolwiek znajdziesz obszary swojej witryny, które zostały dotknięte tego typu atakiem hakerskim, wykonaj czynności opisane w tym przewodniku, aby jak najszybciej rozwiązać problem. Teraz, gdy już wiesz, czym jest haker farmaceutyczny na WordPress i jak upewnić się, że nie ma to wpływu na Twoją witrynę, nadszedł czas, aby zająć się zabezpieczeniem witryny przed przyszłymi atakami.

1. Zainstaluj i aktywuj wtyczkę iThemes Security Pro

Zacznij od pobrania i zainstalowania wtyczki iThemes Security Pro, aby ustalić, czy Twoja witryna została zainfekowana. Wtyczka dodaje wiele warstw bezpieczeństwa witryny, monitorując zmiany plików, zwiększając bezpieczeństwo użytkowników, skanując wtyczki i motywy pod kątem luk w zabezpieczeniach (a następnie automatycznie je aktualizując) oraz zapewniając porównania plików online, które mogą wskazywać na włamanie.

Włącz przynajmniej następujące ustawienia we wtyczce iThemes Security:

- Włącz uwierzytelnianie dwuskładnikowe dla wszystkich użytkowników administracyjnych.

- Włącz iThemes Site Scan, aby skanować witrynę dwa razy dziennie w poszukiwaniu podatnych na ataki wtyczek, motywów i podstawowych wersji WordPress.

- Włącz zarządzanie wersjami z automatycznym łataniem luk w zabezpieczeniach.

- Włącz wykrywanie zmian plików

2. Zainstaluj i aktywuj wtyczkę BackupBuddy

Posiadanie strategii tworzenia kopii zapasowych dla Twojej witryny jest kluczowym elementem zapobiegania przyszłym włamaniom. Kopia zapasowa oznacza, że masz kopię swojej witryny w określonym czasie, na przykład przed włamaniem. Posiadanie tej kopii zapasowej oznacza, że możesz łatwo przywrócić swoją witrynę do poprzedniej wersji. (Pamiętaj tylko, aby naprawić wszelkie luki w zabezpieczeniach lub backdoory witryny), które istnieją w tej wersji witryny, w przeciwnym razie włamanie może nastąpić ponownie.

3. Korzystaj z najlepszych praktyk w zakresie bezpieczeństwa witryn

Jako menedżer witryny, administrator lub właściciel Twoje bezpieczeństwo online będzie miało wpływ na bezpieczeństwo Twojej witryny.

Na przykład:

- Nigdy nie używaj ponownie haseł do wielu kont.

- Nigdy nie udostępniaj swoich haseł innym osobom.

- Użyj uwierzytelniania dwuskładnikowego do logowania administratora WordPress.

- Nigdy nie instaluj pustych wtyczek lub motywów WordPress.

- Aktualizuj swoją podstawową wersję WordPress, wtyczki i motywy do najnowszych wersji.

- Korzystaj z renomowanego hosta internetowego z solidnymi zabezpieczeniami serwera.

- Użyj wtyczki bezpieczeństwa WordPress i wtyczki do tworzenia kopii zapasowych.

4. Zachowaj czujność w kwestii bezpieczeństwa swojej witryny

Badania pokazują, że średni czas potrzebny na wykrycie naruszenia bezpieczeństwa lub włamania wynosi 200 dni! Zaniedbane witryny są często najbardziej narażone na tego rodzaju ataki hakerów, dlatego warto sprawdzić bezpieczeństwo i wydajność witryny, nawet jeśli masz witryny, do których rzadko się logujesz.

Wystarczy sprawdzić, jak wygląda Twoja witryna, przejrzeć dzienniki bezpieczeństwa i upewnić się, że wszystkie motywy, wtyczki i podstawowe wersje WordPress są aktualne, aby zapobiec włamaniom farmaceutycznym WordPress. Dzięki wiedzy o tym, jak zabezpieczyć witrynę, oraz kilku narzędziom ułatwiającym wykonanie tej pracy, Twoja witryna z większym prawdopodobieństwem będzie bezpieczna .

Zabezpiecz i chroń swoją witrynę przed włamaniami i naruszeniami bezpieczeństwa

WordPress obsługuje obecnie ponad 40% wszystkich stron internetowych, więc stał się łatwym celem dla hakerów o złych zamiarach. Wtyczka iThemes Security Pro eliminuje zgadywanie z zabezpieczeń WordPress, aby ułatwić zabezpieczanie i ochronę witryny WordPress. To tak, jakby zatrudniać pełnoetatowego eksperta ds. bezpieczeństwa, który stale monitoruje i chroni Twoją witrynę WordPress.

Kristen pisze samouczki, które pomagają użytkownikom WordPressa od 2011 roku. Jako dyrektor ds. marketingu w iThemes, poświęca się pomaganiu w znalezieniu najlepszych sposobów tworzenia, zarządzania i utrzymywania skutecznych witryn WordPress. Kristen lubi też prowadzić dzienniki (sprawdź jej projekt poboczny, The Transformation Year !), wędrować i biwakować, stepować aerobik, gotować i codzienne przygody z rodziną, mając nadzieję na bardziej obecne życie.