16 najlepszych praktyk i wskazówek dotyczących bezpieczeństwa WordPress na rok 2025

Opublikowany: 2024-11-15Czy słyszałeś kiedyś, że każdego roku 4 700 000 witryn opartych na WordPressie pada ofiarą hakerów?

WordPress jest znany jako stosunkowo bezpieczny system zarządzania treścią (CMS), ale ze względu na swoją popularność jest również chętnie atakowany przez hakerów. Jeśli Twoja witryna stanie się celem ataku, może to zaszkodzić Twojej reputacji i wpłynąć na wyniki sprzedaży. Ochrona witryny WordPress jest niezbędna do utrzymania zaufania i lojalności wśród klientów.

W tym przewodniku dowiesz się:

- 7 najczęstszych zagrożeń bezpieczeństwa WordPressa, z którymi często spotyka się Twoja witryna.

- 16 najlepszych praktyk bezpieczeństwa WordPress w celu ochrony Twojej witryny.

- Co zrobić, jeśli zostaniesz zhakowany.

7 najważniejszych problemów związanych z bezpieczeństwem WordPressa

Po pierwsze: jakie są różne problemy bezpieczeństwa dotyczące WordPress? Według Jetpack słabe dane uwierzytelniające użytkownika i nieaktualne wtyczki to główne punkty wejścia dla hakerów – ale to nie wszystko. Poniżej wymieniliśmy 7 głównych zagrożeń bezpieczeństwa, przed którymi stoją obecnie witryny WordPress, wraz ze statystykami i przykładami z życia.

1. Luki we wtyczkach

Jeśli używasz nieaktywnych lub nieaktualnych wtyczek na swojej stronie WordPress, pamiętaj, że mogą one nie zawierać najnowszych aktualizacji zabezpieczeń dostarczonych przez programistów. Twórcy motywów i wtyczek często wydają aktualizacje mające na celu usunięcie luk w zabezpieczeniach, ale niezastosowanie tych wersji może narazić Twoją witrynę na ataki.

Statystyki:

- Według ostatniej analizy przeprowadzonej przez Patchstack, 97% problemów związanych z bezpieczeństwem WordPressa wynika z wtyczek.

- Ponadto MelaPress odkryła, że tylko 30% użytkowników WordPressa ma włączone automatyczne aktualizacje na swoich stronach internetowych.

Przykład: W 2023 roku wykryto poważne problemy we wtyczkach, takich jak WP Fastest Cache i Essential Add-ons dla Elementora. Twórcy wezwali użytkowników do jak najszybszej aktualizacji do najnowszej wersji.

2. Ataki brutalnej siły (słabe hasła)

Ataki brute-force polegają na wielokrotnych próbach logowania w celu odgadnięcia hasła, dopóki haker nie uzyska dostępu do Twojej witryny. Używają botów, które łączą tysiące różnych kombinacji nazw użytkowników i haseł, dopóki nie znajdą tego właściwego.

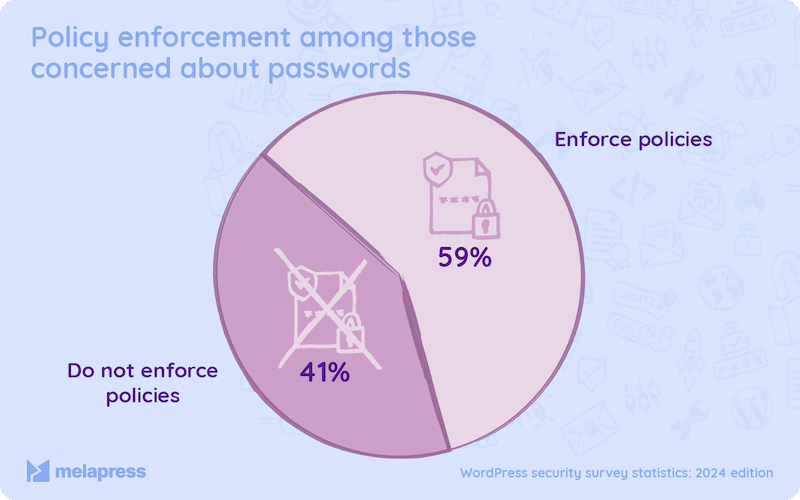

Statystyki: Według badania przeprowadzonego przez Melapress 41% respondentów korzystających z WordPressa nie używa identyfikacji dwuskładnikowej (2FA) ani wystarczająco silnego hasła.

Przykład: te boty mogą w ciągu kilku sekund znaleźć hasło typu „ADMIN123” i udzielić nieautoryzowanego dostępu do całej Twojej witryny.

3. Zepsuta kontrola dostępu oraz źle zarządzane i niezdefiniowane role użytkowników

Zepsuta kontrola dostępu stanowi poważne zagrożenie bezpieczeństwa, które umożliwia nieupoważnionym osobom dostęp do prywatnych informacji, do których nie powinny mieć dostępu. Zwiększa to ryzyko naruszeń bezpieczeństwa i udostępniania prywatnych informacji niewłaściwym osobom.

Statystyki: Według Patchstack w 2023 roku 12,9% problemów z bezpieczeństwem WordPress wynikało z nieprawidłowej kontroli dostępu.

Przykład: przydzielanie dostępu na poziomie redaktora autorom-gościom bez ograniczeń może prowadzić do niepożądanych zmian lub wycieków danych.

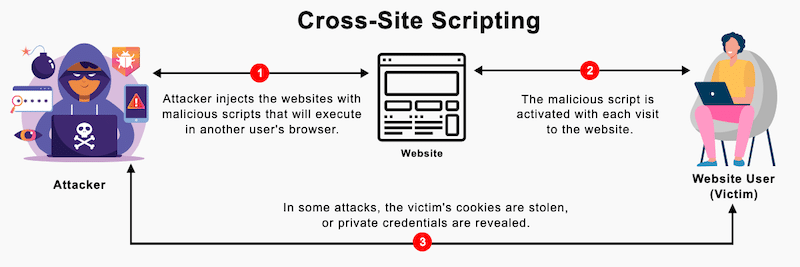

4. Ataki typu Cross-Site Scripting (XSS).

Cross-site scripting (XSS) to problem bezpieczeństwa, który umożliwia osobie atakującej wstrzyknięcie złośliwego kodu JavaScript do Twojego kodu. Ten szkodliwy kod jest nieświadomie wykonywany przez ofiary i ujawnia atakującym ich login i hasła. Po uzyskaniu danych uwierzytelniających mogą podszywać się pod użytkowników.

Statystyki: Według Patchstack w 2023 r. ataki XSS stanowiły 53,3% wszystkich nowych luk w zabezpieczeniach ekosystemu WordPress.

Przykład: osoba atakująca umieszcza złośliwe skrypty w sekcji komentarzy w Twojej witrynie. Ponieważ Twoja witryna przechowuje ten komentarz w bazie danych, haker może wykonać szkodliwy kod, gdy niczego niepodejrzewający użytkownicy przeglądają stronę. Może to potencjalnie skutkować kradzieżą danych logowania.

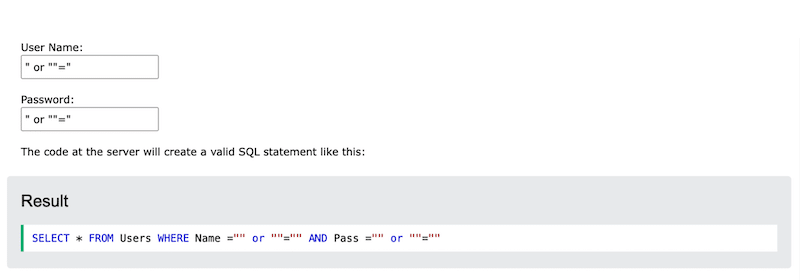

5. Ataki typu SQL Injection

Zastrzyki SQL umożliwiają atakującym dodanie złośliwego kodu do zapytań do bazy danych, potencjalnie ujawniając poufne informacje. Może to umożliwić atakującym odzyskanie poufnych danych.

Statystyki: Według WPHackedhelp około 20% hakerów przeprowadza ataki SQL. Najczęstszymi ofiarami są witryny e-commerce zbudowane w oparciu o WooCommerce.

Przykład: haker może uzyskać dostęp do nazw użytkowników i haseł w bazie danych, po prostu wstawiając „LUB „”=” w polu tekstowym nazwy użytkownika lub hasła:

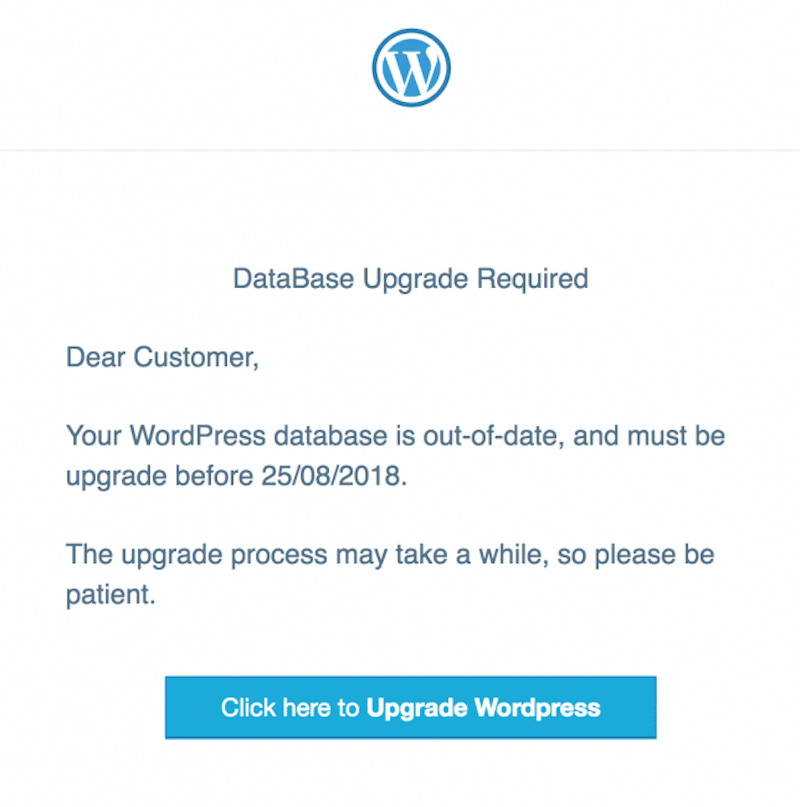

6. Luki w zabezpieczeniach związane z fałszowaniem żądań między witrynami (CSRF) i phishingiem

Phishing oszukuje użytkowników, imitując legalne strony witryn. Dostarczają poufnych informacji, nie wiedząc, że haker faktycznie je zbiera.

Statystyki: W 2023 r. prawie 17% problemów związanych z bezpieczeństwem wynikało z CSRF.

Przykład: Typowy atak typu phishing polega na tym, że hakerzy tworzą fałszywą stronę logowania do witryny WordPress. Użytkownicy uważają, że jest to bezpieczne i umieszczają swoje dane uwierzytelniające, które w rzeczywistości zostały „przechwycone” przez hakerów.

7. Ataki typu „odmowa usługi” (DoS i DDoS) i słaby hosting

Wybór niezawodnego i bezpiecznego hostingu jest niezbędny, aby chronić Twoją witrynę przed atakami DoS i DDoS. Te problemy bezpieczeństwa powodują przeciążenie serwerów i sprawiają, że Twoja witryna jest tymczasowo niedostępna dla legalnych użytkowników.

Przykład: Twój konkurent przeprowadza atak DDoS na Twoją witrynę eCommerce WordPress w znaczącym okresie sprzedaży. Twoja witryna stanie się niedostępna i stracisz część przychodów. Przykład jest nieco ekstremalny, ale rozumiesz, o co chodzi.

Jak opanować bezpieczeństwo WordPressa

Teraz, gdy jesteś już lepiej poinformowany o najczęstszych zagrożeniach bezpieczeństwa WordPressa, zalecamy przestrzeganie 16 najlepszych praktyk. Obejmują istotne obszary, takie jak bezpieczeństwo logowania, aktualizacje i kontrola uprawnień do plików. Przejrzyj je wszystkie i odkryj narzędzia i wtyczki, które ułatwią Ci pracę, jednocześnie chroniąc Twoją witrynę.

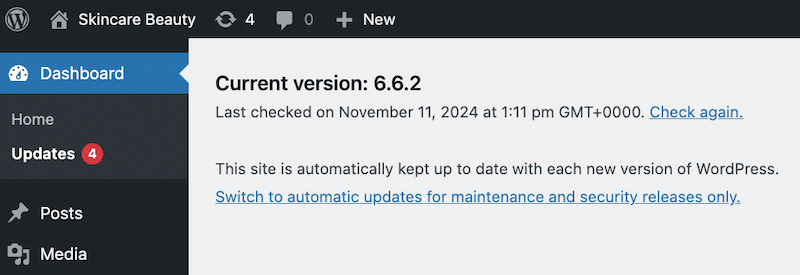

1. Zaktualizuj wszystkie swoje wtyczki, motywy i rdzeń WordPress

Szybka wygrana: aktualizując wtyczki, motywy i rdzeń WordPress, unikasz wielu problemów związanych z bezpieczeństwem. Aktualizacje często zawierają łatki usuwające luki w zabezpieczeniach, które hakerzy mogą wykorzystać, więc pozbądź się nieaktualnych motywów i wtyczek i wybierz najnowszą wersję.

Najlepsze praktyki:

Zaktualizuj wszystko ręcznie.

- Aby zaktualizować rdzeń WordPressa, przejdź do Panelu sterowania > Aktualizacje . Powinieneś wtedy zobaczyć zainstalowaną najnowszą wersję:

- W przypadku wtyczek i motywów przejdź do Wtyczki > Zainstalowane wtyczki lub Wygląd > Motywy i kliknij Aktualizuj dla każdego elementu.

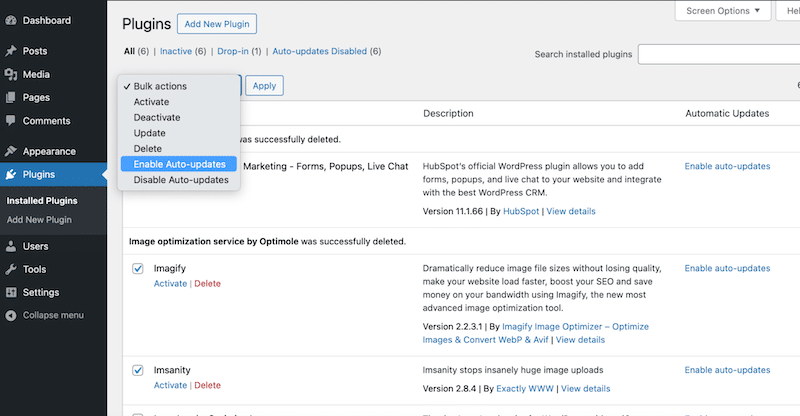

Możesz też rozważyć włączenie automatycznych aktualizacji, aby zawsze aktualizować swoje witryny.

- Przejdź do Wtyczki > Zainstalowane wtyczki > Zaznacz wszystko > Włącz automatyczne aktualizacje.

️ Narzędzia i wtyczki:

- WPUmbrella: To niezawodna usługa konserwacji WordPressa, która monitoruje bezpieczeństwo Twojej witryny WordPress.

- MainWP: Jest to poręczny, hostowany pulpit nawigacyjny do jednoczesnego zarządzania wieloma witrynami WordPress. Idealnie jest aktualizować wszystko automatycznie i oszczędzać czas.

- ManageWP: To potężne narzędzie, które pozwala przeglądać, zarządzać i aktualizować wszystkie witryny w jednym miejscu.

2. Usuń wszystkie zerowane i nieużywane wtyczki

Szybka wygrana: wtyczki zerowe są niebezpieczne, ponieważ brakuje im poprawek bezpieczeństwa, co tworzy podatne punkty wejścia na Twojej witrynie WordPress. Podobnie usuń nieużywane wtyczki, aby uniknąć tworzenia przez hakerów backdoorów we wtyczce, której nawet nie używasz.

Najlepsze praktyki:

- Przejdź do Wtyczki > Zainstalowane wtyczki . Możesz dezaktywować i usunąć wszelkie wtyczki, których nie potrzebujesz lub których już nie używasz.

- Regularnie sprawdzaj wtyczki i usuwaj niepotrzebne.

️ Narzędzia i wtyczki:

- Kontrola stanu i rozwiązywanie problemów: Pomaga zidentyfikować konflikty i problemy wtyczek.

- Bezpieczeństwo Wordfence: Może pomóc w identyfikacji złośliwych wtyczek.

3. Zmień domyślną nazwę użytkownika „Admin”.

Szybka wygrana: utrudnij znalezienie Twojej nazwy użytkownika botnetom, aby zmniejszyć prawdopodobieństwo ataków siłowych.

Najlepsze praktyki:

- Przejdź do Użytkownicy > Wszyscy użytkownicy w panelu administracyjnym WordPress.

- Edytuj użytkownika „admin” i zmień nazwę użytkownika na unikalną.

- Utwórz nowego użytkownika z rolą Administratora, przypisz mu unikalną nazwę użytkownika i usuń pierwotnego użytkownika „admin”.

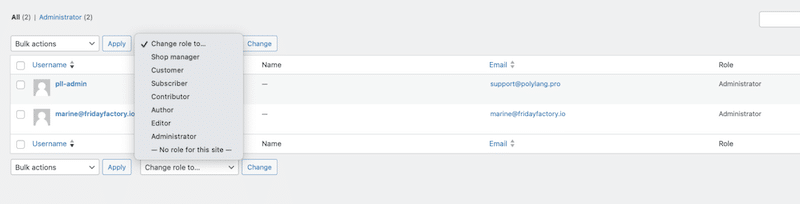

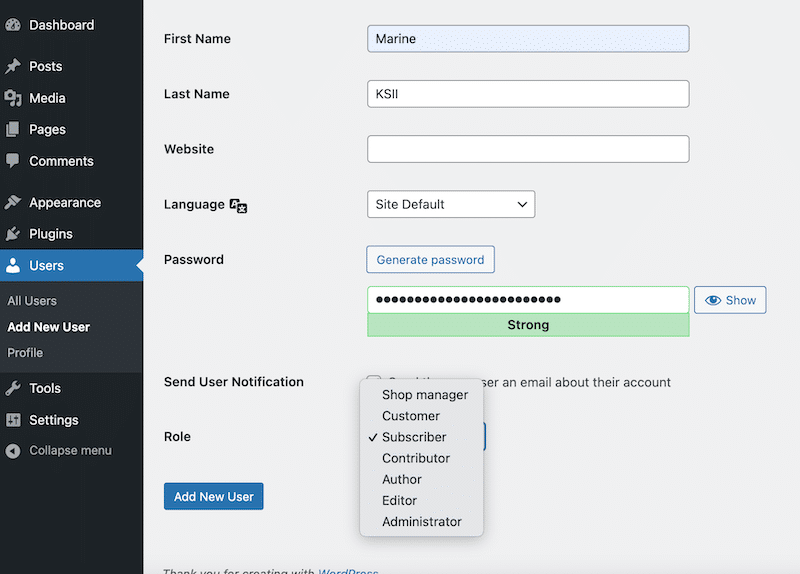

4. Prawidłowo zdefiniuj role użytkowników

Szybka wygrana: ostrożnie przypisuj role, aby ograniczyć dostęp i zwiększyć bezpieczeństwo.

Przykład: Autor gościnny powinien mieć dostęp tylko do pisania postów i powinien widzieć inną treść niż rola właściciela sklepu WooCommerce.

Najlepsze praktyki:

- Przejdź do Użytkownicy > Wszyscy użytkownicy, aby edytować lub przypisać role użytkowników.

- Upewnij się, że każdy użytkownik ma tylko takie uprawnienia, jakich potrzebuje.

️ Narzędzia i wtyczki:

- Edytor ról użytkownika: Dostosuj role użytkowników za pomocą więcej niż pięciu domyślnych ról w WordPress.

- Członkowie: Wtyczka do tworzenia i zarządzania niestandardowymi rolami.

5. Używaj silnych haseł z uwierzytelnianiem dwuskładnikowym (2FA)

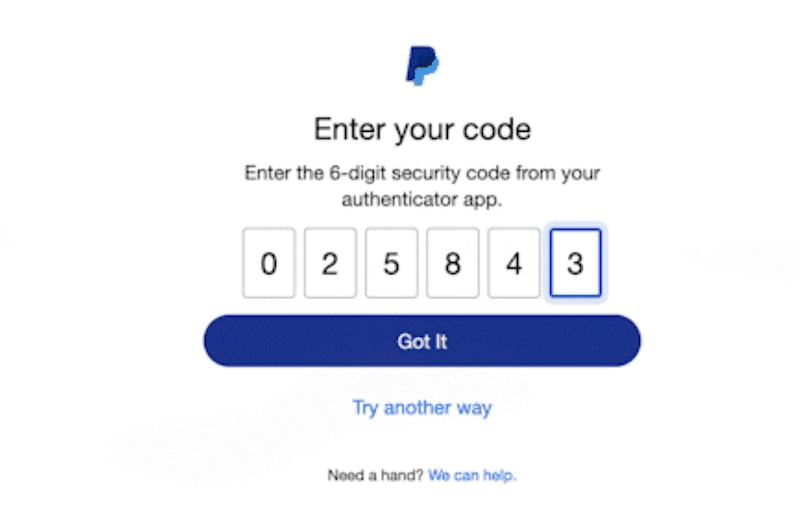

Szybka wygrana: używaj automatycznie generowanych haseł i regularnie je zmieniaj. Uwierzytelnianie dwuskładnikowe (2FA) wymaga drugiej formy identyfikacji i hasła, aby zwiększyć bezpieczeństwo podczas logowania. Może to być hasło jednorazowe (OTP) wysłane SMS-em, WhatsApp, prostym e-mailem lub nawet kodem QR .

Najlepsze praktyki: tworząc nowe hasło, unikaj łatwych do odgadnięcia haseł, takich jak „admin123” lub „hasło”. Zamiast tego postępuj zgodnie z tymi najlepszymi praktykami:

- Silne hasło oznacza użycie wielkich i małych liter, znaków specjalnych i cyfr.

- Regularnie zmieniaj hasła na różnych platformach (cPanel, FTP, WordPress Admin itp.)

- Zaimplementuj 2FA, aby dodać dodatkową warstwę zabezpieczeń, gdy jeden z użytkowników chce połączyć się z administratorem witryny.

️ Narzędzia i wtyczki:

- WP2FA: Upraszcza proces konfigurowania 2FA.

- Google Authenticator: prosta aplikacja do generowania haseł jednorazowych w celu bezpiecznego logowania.

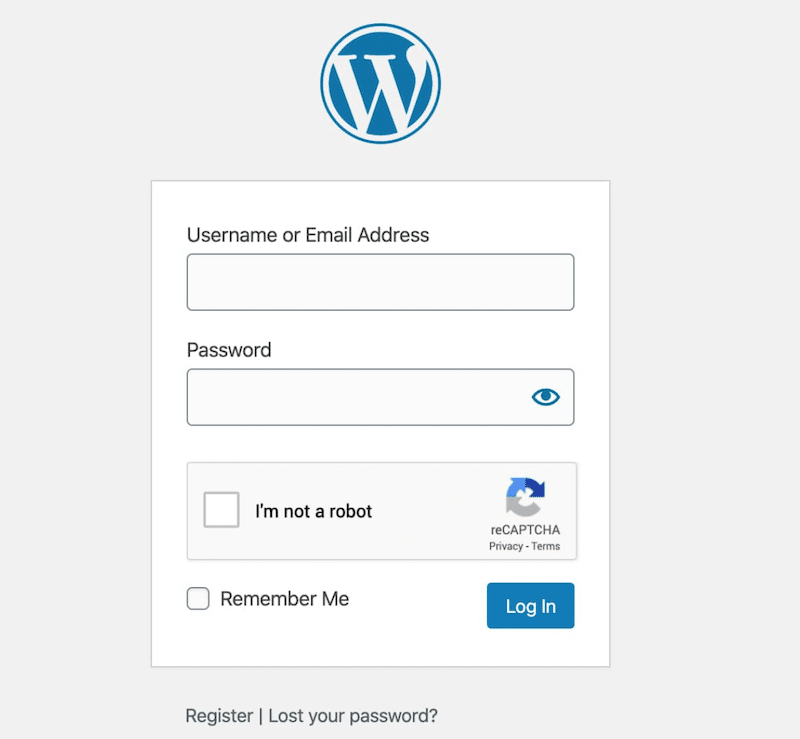

6. Zaimplementuj reCAPTCHA w formularzach (w tym na stronie logowania)

Szybka wygrana: reCAPTCHA to jeden z najlepszych sposobów ochrony Twojej witryny przed botami i atakami na WordPress. Podczas wysyłania formularza sprawdza, czy użytkownik jest prawdziwy. Ta dodatkowa warstwa zabezpieczeń zapobiega próbom logowania metodą brute-force i niechcianemu spamowi.

Najlepsze praktyki:

- Dodaj opcję reCAPTCHA do swojej strony logowania, formularzy rejestracyjnych i wszelkich innych formularzy generowanych przez użytkownika. Pomoże to zatrzymać automatyczne przesyłanie zgłoszeń.

- Upewnij się, że Twoja wersja reCAPTCHA jest zawsze aktualna.

️ Narzędzia i wtyczki:

- Zaawansowane Google reCAPTCHA: To jedna z najlepszych wtyczek umożliwiających dodanie reCAPTCHA do dowolnego formularza, w tym na stronie logowania WordPress.

7. Ogranicz próby logowania i ukryj adres URL logowania wp-admin

Szybka wygrana: ograniczenie prób logowania zmniejsza ryzyko ataków siłowych, a ukrywanie adresu URL logowania wp-admin utrudnia hakerom atak na Twoją witrynę.

Najlepsze praktyki:

- Zawsze ustawiaj limit nieudanych prób logowania. Na przykład zaleca się zezwolenie tylko na trzy nieudane próby. Następnie możesz polecić użytkownikom, aby wrócili za 15 minut na kolejną wersję próbną).

- Zmień domyślny adres URL „yourwordpresssite.com/wp-admin” na coś bardziej unikalnego i trudniejszego do odgadnięcia, np. „twoja_witryna.com/welcome-to-your-account”.

️ Narzędzia i wtyczki:

- Ogranicz liczbę ponownych prób logowania: pozwala łatwo ograniczyć liczbę nieudanych prób logowania w Twojej witrynie.

- WPS Ukryj logowanie: Umożliwia zmianę adresu URL strony formularza logowania na wybrany przez Ciebie.

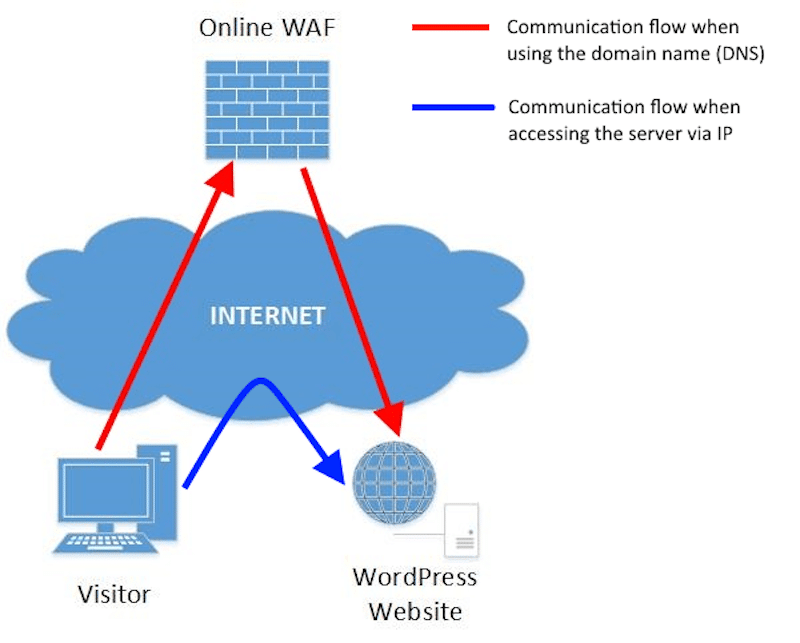

8. Użyj zapory sieciowej (WAF)

Szybka wygrana: zapora sieciowa pomaga w blokowaniu połączeń ze złośliwych adresów IP. Uniemożliwia hakerowi kradzież Twoich danych uwierzytelniających i zalogowanie się do Twojej witryny.

Najlepsze praktyki:

- Włącz zaporę aplikacji sieci Web (WAF), aby blokować podejrzany ruch, zanim dotrze on do Twojego serwera.

- Skonfiguruj ustawienia zapory sieciowej, aby odfiltrować ruch ze znanych złośliwych adresów IP i botnetów.

- Wyłącz XML-RPC, jeśli nie jest to wymagane, ponieważ jest to częsty cel ataku.

️ Narzędzia i wtyczki:

- Wordfence Security lub Sucuri Security mogą identyfikować i blokować złośliwy ruch oraz chronić witrynę WordPress przed zagrożeniami, takimi jak ataki brute-force, DDoS i złośliwe oprogramowanie.

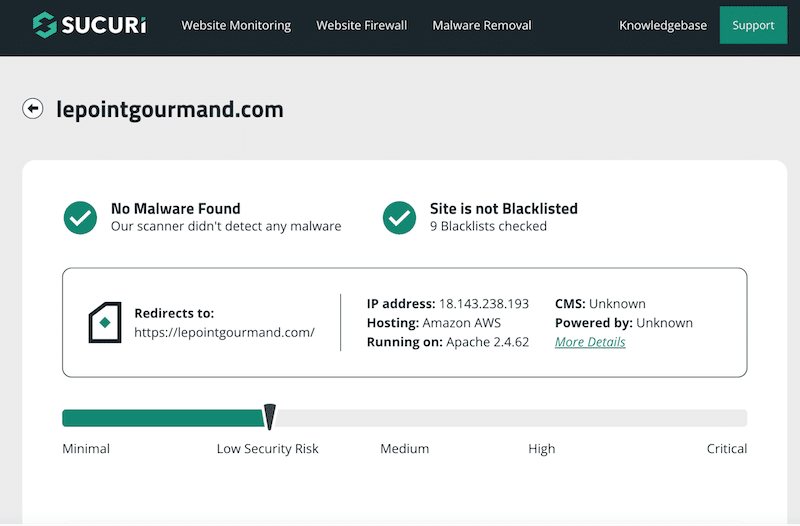

9. Regularnie skanuj swoją witrynę w poszukiwaniu złośliwego oprogramowania

Szybka wygrana: regularne skanowanie pod kątem złośliwego oprogramowania pomaga wykryć i usunąć szkodliwy kod, który może uszkodzić Twoją witrynę lub naruszyć poufne dane.

Najlepsze praktyki:

- Co tydzień i co miesiąc przeprowadzaj skanowanie w poszukiwaniu złośliwego oprogramowania, aby wykryć i usunąć każdego wirusa.

- Skonfiguruj alerty, aby otrzymywać powiadomienia e-mail o wszelkich wykrytych zagrożeniach awaryjnych.

- Upewnij się, że wybierasz motywy, wtyczki i podstawowe pliki WordPress, które są wolne od złośliwego oprogramowania. Przed zakupem sprawdź także niektóre referencje.

- Zawsze utrzymuj swoją bazę danych w czystości i aktualności.

️ Narzędzia i wtyczki:

- SiteCheck (autorstwa Sucuri) i Wordfence Security do skanowania Twojej witryny i identyfikowania potencjalnych ataków hakerskich.

- WP Rocket: To najłatwiejsza wtyczka wydajnościowa do WordPressa, która może zoptymalizować bazę danych jednym kliknięciem. Jest to także najpotężniejsze narzędzie, które pozwala skrócić czas ładowania, poprawić wynik wydajności PageSpeed i zoptymalizować podstawowe wskaźniki internetowe.

10. Wykonuj regularne kopie zapasowe

Szybka wygrana: wykonując regularne kopie zapasowe, możesz szybko przywrócić czystą wersję swojej witryny, jeśli coś pójdzie nie tak.

Najlepsze praktyki:

- Wdróż strategię polegającą na uruchamianiu automatycznych kopii zapasowych bez ręcznego wysiłku. W ten sposób cotygodniowe kopie zapasowe będą zawsze wykonywane.

- Zalecamy przechowywanie kopii zapasowych w wielu lokalizacjach, aby mieć pewność, że będziesz mógł odzyskać dowolną wersję, na przykład w przypadku awarii chmury.

- Od czasu do czasu testuj kopie zapasowe, aby upewnić się, że można je prawidłowo przywrócić.

Narzędzia i wtyczki: Użyj narzędzia do tworzenia kopii zapasowych swojego dostawcy usług hostingowych za pośrednictwem cPanel lub wtyczek, takich jak UpdraftPlus, aby bezproblemowo zarządzać kopiami zapasowymi.

11. Wyłącz edycję plików

Szybka wygrana: zapobiegaj nieautoryzowanemu dostępowi do plików motywów i wtyczek za pośrednictwem obszaru administracyjnego WordPress, zmniejszając ryzyko bezpieczeństwa.

Najlepsze praktyki: Jeśli nie masz doświadczenia w edytowaniu kodu, zalecamy dodanie następującego wiersza do pliku w p-config.php, aby wyłączyć edycję pliku:

// Disallow file edit define( 'DISALLOW_FILE_EDIT', true );Wykonując ten dodatkowy krok bezpieczeństwa, nawet jeśli osoba atakująca uzyska dostęp do panelu administracyjnego WordPressa, nie będzie mogła modyfikować żadnych krytycznych plików.

‼️ Narzędzia i wtyczki: Możesz użyć darmowej wersji wtyczki Sucuri, aby automatycznie wyłączyć edycję plików, jeśli nie masz ochoty edytować żadnego kodu ręcznie.

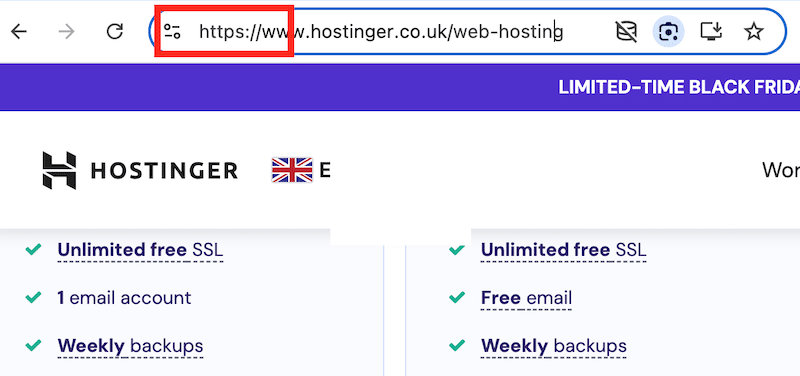

12. Zainstaluj certyfikat SSL (HTTPS)

Szybka wygrana: dzięki certyfikatom SSL Twoja witryna może łatwo przejść z protokołu HTTP na HTTPS. HTTPS szyfruje dane pomiędzy użytkownikami i serwerami oraz pomaga zabezpieczyć Twoją witrynę.

Najlepsze praktyki:

- Zdobądź certyfikat SSL od swojego dostawcy usług hostingowych. Większość z nich uwzględnia to w swoich planach.

- Pamiętaj o jego aktualizacji, ponieważ certyfikat bezpieczeństwa witryny internetowej ważny jest przez około rok.

‼️ Narzędzia i wtyczki: Większość dostawców hostingu oferuje certyfikaty SSL, możesz też skorzystać z narzędzia Let's Encrypt za darmo.

| Wskazówka: dodając do przeglądarki małą ikonę kłódki, protokół HTTPS służy użytkownikom jako wskaźnik zaufania, dając im pewność, że ich dane są bezpieczne. Dodatkowo zapobiega porzucaniu koszyków przez potencjalnych nabywców ze względów bezpieczeństwa. |

13. Wyłącz indeksowanie i przeglądanie katalogów

Szybka wygrana: Uniemożliwiaj hakerom odkrywanie luk w zabezpieczeniach i wrażliwych plików, blokując dostęp do struktury katalogów.

Najlepsze praktyki:

Wyłącz przeglądanie katalogów, dodając następujący wiersz na końcu pliku .htaccess swojej witryny:

Options -Indexes- Dzięki temu hakerzy nie zobaczą w Twoich katalogach listy plików, które mogliby wykorzystać przeciwko Tobie. Upewnij się, że. htaccess jest widoczny w menedżerze plików hostingu lub kliencie FTP, jeśli go nie widzisz.

️ Narzędzia i wtyczki: Możesz użyć FTP lub menedżera plików swojego dostawcy usług hostingowych, aby zaktualizować plik .htaccess.

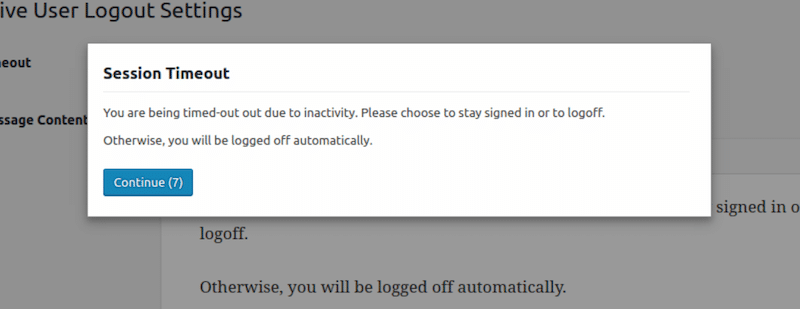

14. Automatycznie wyloguj nieaktywnych użytkowników w WordPress

Szybka wygrana: Aby zmniejszyć ryzyko nieautoryzowanego dostępu, należy automatycznie wylogowywać nieaktywnych (bezczynnych) użytkowników. Atakujący często wykorzystują nieaktywne sesje do hakowania kont i haseł (zwłaszcza jeśli użytkownicy pozostawiają swoje urządzenia bez nadzoru).

Najlepsze praktyki:

- Dodaj ustawienie automatycznego wylogowywania bezczynnych użytkowników, aby mieć pewność, że dane sesji nie zostaną niepotrzebnie ujawnione.

️ Narzędzia i wtyczki:

Wylogowanie bezczynnego użytkownika i wylogowanie nieaktywnego: Automatycznie wylogowują użytkowników po ustalonym okresie bezczynności, aby zapobiec nieautoryzowanemu dostępowi z otwartych sesji.

15. Zainstaluj renomowaną wtyczkę zabezpieczającą WordPress

Szybka wygrana: wszechstronna wtyczka bezpieczeństwa pomaga scentralizować ochronę Twojej witryny, zapewniając najważniejsze funkcje w jednym miejscu. Dzięki temu zaoszczędzisz czas i wysiłek!

Najlepsze praktyki:

Poszukaj wtyczek wyposażonych w następujące funkcje:

- Ochrona przed złośliwym oprogramowaniem i zagrożeniami za pomocą zapór sieciowych, skanowania złośliwego oprogramowania, ochrony przed atakami DDoS i blokowania adresów IP w celu zapobiegania złośliwej aktywności.

- Kontrola dostępu i uwierzytelnianie zabezpieczają dostęp użytkowników za pomocą uwierzytelniania dwuskładnikowego (2FA), ograniczają próby logowania i zarządzają rolami użytkowników.

- Integralność witryny i tworzenie kopii zapasowych, aby zapewnić możliwość przywrócenia witryny po naruszeniu.

- Monitorowanie i alerty śledzą zagrożenia i powiadamiają Cię o podejrzanych działaniach.

- Konserwacja i aktualizacje zapewniają bezpieczeństwo Twojej witryny dzięki automatycznym aktualizacjom i zarządzaniu SSL.

- Filtry spamu i inne narzędzia zabezpieczające wrażliwe obszary Twojej witryny.

️ Narzędzia i wtyczki:

- Wordfence Security: Jest to wysoce zaufana wtyczka bezpieczeństwa WordPress z ochroną w czasie rzeczywistym, skanowaniem złośliwego oprogramowania i funkcjami zapory ogniowej.

- Sucuri Security: jest znany z wykrywania złośliwego oprogramowania, monitorowania stron internetowych i funkcji ochrony przed DDoS.

16. Skorzystaj z dostawcy usług hostingowych stawiających na bezpieczeństwo

Szybka wygrana: bezpieczny dostawca usług hostingowych jest podstawą całej strategii bezpieczeństwa, ponieważ zapewnia ochronę Twojej witryny od poziomu serwera, minimalizując ryzyko ataków i przestojów.

Najlepsze praktyki:

- Przeczytaj recenzje online, aby ocenić reputację dostawcy w zakresie rozwiązywania problemów związanych z bezpieczeństwem i zapewniania obsługi klienta. Poszukaj funkcji takich jak zapory ogniowe, ochrona DDoS i codzienne kopie zapasowe.

- Wybierz hosta z gwarancją dostępności na poziomie 99% i szybkimi serwerami, aby zapewnić optymalną wydajność witryny.

- Wybierz przyjazny dla użytkownika pulpit nawigacyjny, aby łatwo zarządzać ustawieniami zabezpieczeń.

️ Wtyczki i narzędzia: rozważ użycie SiteGround lub Kinsta, obu znanych z najwyższej klasy protokołów bezpieczeństwa i niezawodnej wydajności.

| Wskazówka: przeczytaj więcej o najlepszym dostawcy hostingu zarządzanym przez WordPress w naszym dedykowanym przewodniku. |

Znasz już najlepsze praktyki bezpieczeństwa i różne źródła ataków na WordPress! Jednak Twoja witryna może zostać naruszona, nawet jeśli wdrożysz solidną strategię bezpieczeństwa. W poniższej sekcji opisano kroki niezbędne do odzyskania kontroli nad witryną, jeśli coś takiego się stanie.

Co zrobić, jeśli Twoja witryna WordPress została zhakowana

Jeśli Twoja witryna WordPress została zhakowana, postępuj zgodnie z naszymi wskazówkami poniżej, aby szybko odzyskać kontrolę i poprawić jej bezpieczeństwo.

1. Przełącz swoją witrynę w tryb offline

Powinieneś tymczasowo przełączyć swoją witrynę w tryb offline lub w tryb konserwacji, aby uniemożliwić dalszy dostęp. Ogranicza to rozprzestrzenianie się złośliwego oprogramowania w innych plikach WordPress i chroni dane odwiedzających.

2. Zmień wszystkie hasła

Zaktualizuj hasła do wszystkich kont połączonych z Twoją witryną — administratora WordPress, konta hostingowego, FTP, bazy danych i poczty e-mail. Używaj silnych, unikalnych haseł, aby zapobiec dalszym naruszeniom.

3. Skontaktuj się ze swoim dostawcą usług hostingowych

Skontaktuj się ze swoim dostawcą usług hostingowych; wiele z nich oferuje pomoc w przypadku zaatakowanych witryn i może skanować w poszukiwaniu problemów na poziomie serwera. Przygotuj się do odpowiedzi na następujące pytania, aby przyspieszyć proces:

- Czy możesz uzyskać dostęp do panelu administracyjnego WordPress?

- Czy w Twojej witrynie znajdują się podejrzane linki lub nowa treść?

- Czy Google oznacza Twoją witrynę ze względu na problemy z bezpieczeństwem?

- Czy Twoja witryna przekierowuje na inny adres URL?

4. Skanuj w poszukiwaniu złośliwego oprogramowania

Czas zainstalować wtyczkę zabezpieczającą, taką jak Wordfence lub Sucuri, jeśli nadal możesz uzyskać dostęp do panelu administracyjnego WordPress. Wtyczki te znajdą złośliwe pliki i przeprowadzą skanowanie w poszukiwaniu złośliwego oprogramowania, aby wskazać źródło ataku.

5. Przywróć czystą kopię zapasową

Jeśli masz najnowszą kopię zapasową, przywróć witrynę do czystej wersji. Upewnij się, że kopia zapasowa pochodzi z daty poprzedzającej atak, aby uniknąć ponownego wprowadzenia szkodliwych plików.

6. Skontaktuj się z firmą zajmującą się bezpieczeństwem WordPress

Jeśli potrzebujesz pomocy eksperta, rozważ wynajęcie usługi bezpieczeństwa WordPress. Na przykład WPBeginner Pro oferuje naprawę witryn zaatakowanych przez hakerów za jednorazową opłatą w wysokości 249 USD, zapewniając szybkie rozwiązanie.

Podsumowanie

Podsumowując, znasz już najlepsze praktyki ochrony witryny WordPress, a także najczęstsze źródła ataków. Standardy bezpieczeństwa skupiają się na podstawowych działaniach: zabezpieczaniu strony logowania, tworzeniu silnych haseł oraz utrzymywaniu wtyczek w czystości i spójnej aktualizacji. Zapewnienie bezpiecznej witryny ma kluczowe znaczenie dla Twojej reputacji — wyobraź sobie konsekwencje, jeśli klient otrzyma powiadomienie o naruszeniu danych z ostrzeżeniem, że jego karta kredytowa została naruszona z powodu braku środków bezpieczeństwa. Nie chcesz, żeby tak się stało!

Oprócz bezpieczeństwa, wydajność i szybkość ładowania również odgrywają kluczową rolę w budowaniu zaufania. Po zabezpieczeniu witryny za pomocą odpowiednich narzędzi rozważ zwiększenie jej szybkości za pomocą wtyczki takiej jak WP Rocket.

WP Rocket to jedna z wtyczek o najlepszej wydajności, która po aktywacji stosuje 80% najlepszych praktyk dotyczących wydajności. Oferuje również 14-dniową gwarancję zwrotu pieniędzy, więc nie podejmujesz żadnego ryzyka.

Wygląda na to, że nadszedł czas, aby mieć witrynę WordPress, która jest zarówno bezpieczna, jak i błyskawiczna!