Ponad 30 najczęstszych problemów i luk w zabezpieczeniach WordPress

Opublikowany: 2023-08-18WordPress to jeden z najbezpieczniejszych systemów zarządzania treścią (CMS), którego możesz użyć do prowadzenia strony internetowej. Mimo to każde oprogramowanie ma luki w zabezpieczeniach i problemy z bezpieczeństwem, z których większość zależy od zachowania użytkownika. Jeśli nie wiesz, na czym polegają te problemy i jak im zapobiegać, nawet najbezpieczniejsze oprogramowanie może nie być w stanie ochronić Twojej witryny przed atakami.

Dobrą wiadomością jest to, że ochrona witryn WordPress jest łatwiejsza niż w przypadku innych systemów, ponieważ masz dostęp do potężnych wtyczek bezpieczeństwa. Połącz to z bezpiecznymi danymi uwierzytelniającymi, a wszystkie, z wyjątkiem najbardziej wyrafinowanych ataków, nie będą miały szans na włamanie się do Twojej witryny.

W tym artykule porozmawiamy o znaczeniu zapobiegania, jeśli chodzi o zapewnienie bezpieczeństwa WordPress. Następnie omówimy najczęstsze rodzaje problemów, z którymi mogą się spotkać właściciele witryn WordPress oraz jakie rodzaje ataków najczęściej padają ofiarą witryn internetowych.

Od pierwszej wstępnej instalacji WordPressa po zarządzanie tętniącą życiem, odnoszącą sukcesy witryną — zapewniamy Ci wsparcie.

Znaczenie zamknięcia wszystkich potencjalnych luk w zabezpieczeniach

Koncepcja utrzymywania „bezpiecznej” witryny może być nieco mglista. Kiedy ludzie mówią o ochronie Twojej witryny, zwykle mają na myśli powstrzymanie nieautoryzowanych użytkowników WordPress przed wprowadzaniem w niej zmian, zapobieganie przesyłaniu złośliwych plików lub zmniejszanie szans na naruszenie bezpieczeństwa danych.

Brak ochrony witryny przed potencjalnymi naruszeniami bezpieczeństwa może mieć na Ciebie wpływ na wiele sposobów, nawet jeśli nie masz do czynienia z dużą ilością poufnych informacji o użytkownikach. Na przykład, jeśli prowadzisz małą, ale ugruntowaną firmę internetową, problemy z bezpieczeństwem mogą negatywnie wpłynąć na sposób, w jaki postrzegają Cię klienci.

Aby zrozumieć, jak ważne jest zapobieganie kwestie bezpieczeństwa, wyjaśnijmy dlaczego mogą być tak szkodliwe:

- Nieautoryzowany dostęp. Wiele aktualizacji witryn WordPress zawiera łaty usuwające luki w zabezpieczeniach, które zostały wykryte od czasu wydania poprzedniej wersji. Jeśli Twoja witryna nie jest aktualizowana, istnieje ryzyko, że hakerzy, którzy są świadomi tych luk, uzyskają do niej dostęp i będą ją wykorzystywać.

- Utrata poufnych informacji. Jeśli Twoja witryna zostanie naruszona, złośliwe osoby mogą przejąć kontrolę nad Twoją witryną i poufnymi danymi, w tym informacjami o użytkownikach i innymi poufnymi materiałami. Jeśli prowadzisz sklep internetowy lub inny rodzaj witryny obsługującej prywatne dane użytkowników, może to mieć poważne konsekwencje, zarówno prawne, jak i pod względem reputacji.

- Słaba wydajność witryny. Jeśli ktoś uzyska dostęp do Twojej witryny, może zmodyfikować sposób jej działania i negatywnie wpłynąć na jej wydajność. W niektórych przypadkach osoby atakujące mogą nawet nie potrzebować dostępu, aby „wyłączyć” witrynę internetową, jak w przypadku ataków typu Direct Denial of Service (DDoS).

- Naruszenie zgodności. W niektórych branżach brak zabezpieczenia danych użytkownika może spowodować naruszenie zgodności z przepisami. Na przykład w sektorach opieki zdrowotnej i finansów firmy są zobowiązane do korzystania z aktualnego oprogramowania, aby zapewnić najwyższy poziom bezpieczeństwa danych. A witryny, które akceptują płatności kartą kredytową, muszą być zgodne ze standardem Payment Card Industry Data Security Standard (PCI DSS).

Jeśli prowadzisz witrynę WordPress, bezpieczeństwo ma ogromne znaczenie. Wzmocnienie witryny od samego początku zapobiegnie najczęstszym typom problemów i pomoże zapewnić bezpieczeństwo danych użytkowników.

Jak wykryć luki w zabezpieczeniach witryny WordPress

Niestety, możliwe jest korzystanie z zainfekowanego komputera bez wiedzy o tym. W wielu przypadkach urządzenia są pełne złośliwego oprogramowania, a użytkownicy nie są mądrzejsi.

To samo może się zdarzyć ze stroną internetową. Twoja witryna WordPress może być podatna na ataki lub może już być zainfekowana złośliwym oprogramowaniem. Może to być trudne do wykrycia, o ile atakujący nie wyjaśnią tego lub nie masz dostępu do odpowiednich narzędzi.

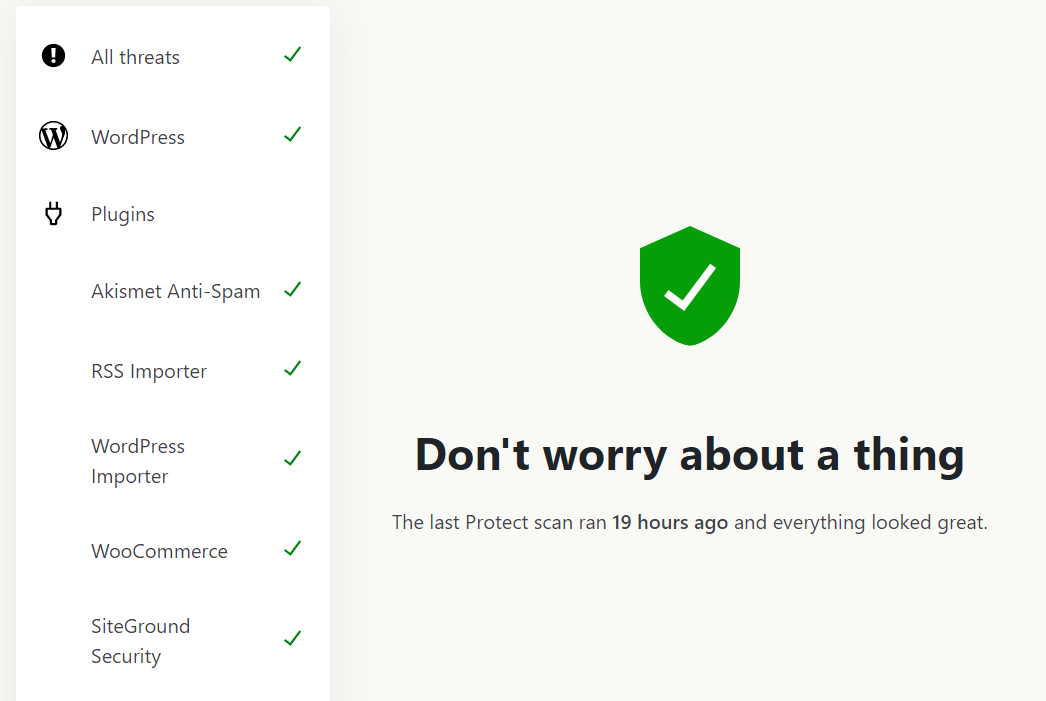

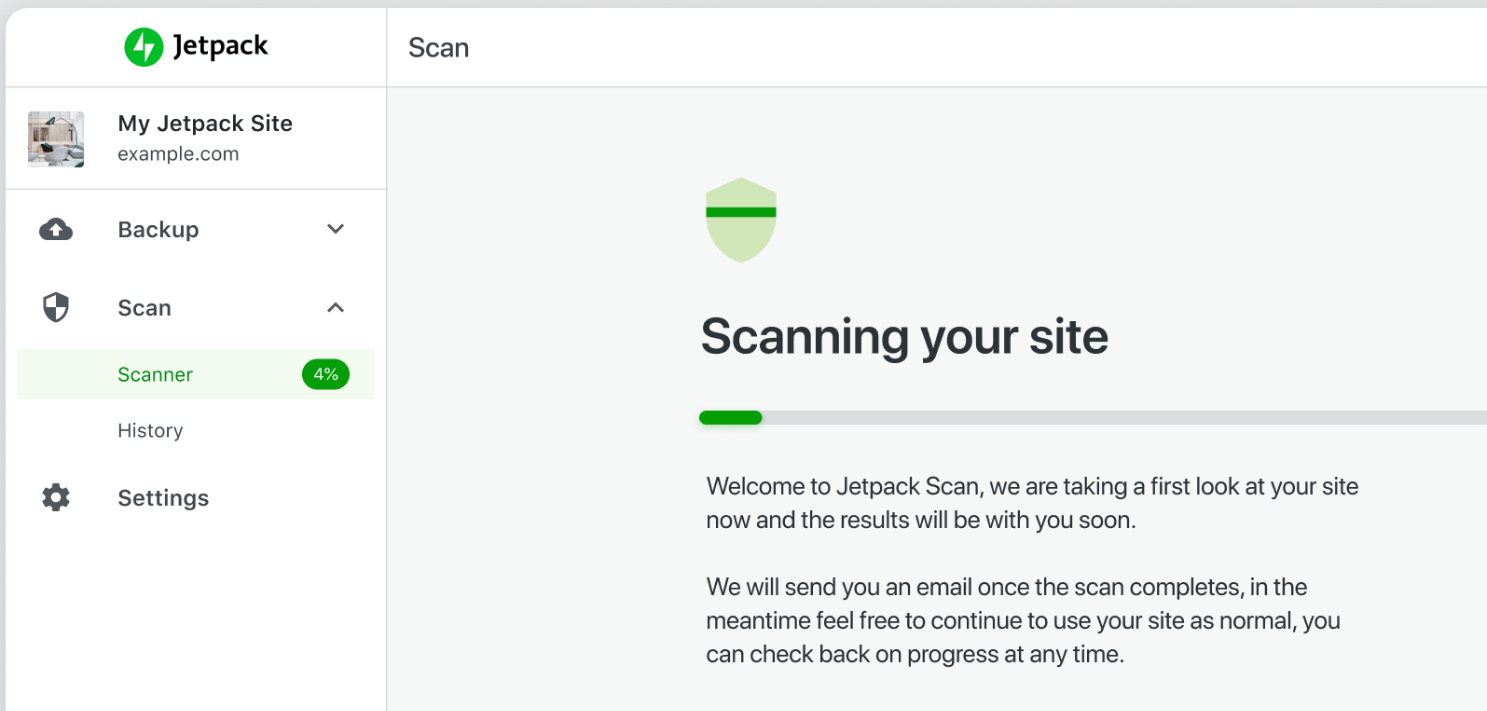

Tak jak masz oprogramowanie antywirusowe dla komputerów, istnieją również skanery bezpieczeństwa dla WordPress. Narzędzia takie jak Jetpack Security mogą skanować Twoją witrynę pod kątem luk w zabezpieczeniach WordPress i informować Cię, czy są jakieś problemy lub nieprawidłowości, które musisz naprawić.

Narzędzie do skanowania Jetpack Security opiera się na bazie danych luk w zabezpieczeniach WPScan, z której korzystają firmy korporacyjne. Oznacza to, że baza danych jest bardzo obszerna i umożliwia identyfikację najczęstszych luk w zabezpieczeniach, na jakie może napotkać Twoja witryna.

Ponadto Jetpack Security to łatwa w użyciu wtyczka bezpieczeństwa opracowana przez Automattic, firmę stojącą za WordPress.com. Oprócz Jetpack Scan obejmuje VaultPress Backup i Akismet. Decydując się na to narzędzie, będziesz mógł chronić swoją witrynę przed lukami w zabezpieczeniach i spamem, a także uzyskasz zaawansowane funkcje tworzenia kopii zapasowych.

20 najczęstszych problemów i luk w zabezpieczeniach WordPress

W tej sekcji skupimy się na najczęstszych problemach bezpieczeństwa występujących w witrynach WordPress. Każdy z tych problemów może prowadzić do powstania luk, które atakujący mogą wykorzystać.

Może to być wiele informacji do przetrawienia, więc nie daj się przytłoczyć. Powiemy Ci, co musisz wiedzieć o każdym problemie z bezpieczeństwem, i zapewnimy dodatkowe zasoby, aby dowiedzieć się więcej o tych problemach i sposobach ich naprawy.

1. Brak wtyczek zabezpieczających WordPress

Wtyczki bezpieczeństwa należą do najpopularniejszych narzędzi WordPress. W zależności od używanej wtyczki może ona skanować Twoją witrynę w poszukiwaniu złośliwego oprogramowania, konfigurować zaporę ogniową, pomagać w tworzeniu kopii zapasowych, zapobiegać spamowi i nie tylko.

Możesz zrobić wszystko, co robi wtyczka bezpieczeństwa ręcznie. Ale zazwyczaj wiąże się to z dostosowaniem wielu aspektów witryny na zapleczu. Na przykład edytowanie podstawowych plików w celu zablokowania podejrzanych adresów IP. Jak możesz sobie wyobrazić, ręczne zabezpieczanie witryny może być bardzo czasochłonne.

Piękno wtyczek bezpieczeństwa polega na tym, że mogą zaoszczędzić mnóstwo czasu i kłopotów. Co więcej, mogą działać jako rozwiązania typu „wszystko w jednym” dla wielu bardziej powszechnych luk w zabezpieczeniach WordPress.

Wtyczki WordPress oferują różne funkcje, dlatego zalecamy wybranie narzędzia, które obejmuje jak najwięcej luk w zabezpieczeniach, na przykład Jetpack Security.

Jak wspomnieliśmy, Jetpack Security może pomóc Ci zautomatyzować tworzenie kopii zapasowych, prowadzić dzienniki bezpieczeństwa dla Twojej witryny, skonfigurować zaporę ogniową, skanować Twoją witrynę pod kątem złośliwego oprogramowania i nie tylko. Ponadto integruje się z Akismet, aby pomóc Ci zapobiegać spamowi w komentarzach i formularzach w Twojej witrynie.

2. Brak regularnych skanów witryny

Regularne skanowanie jest jak kontrola stanu Twojej witryny. Pomagają identyfikować zagrożenia, takie jak infekcje złośliwym oprogramowaniem, luki w zabezpieczeniach i nietypowa aktywność.

Mówiąc prościej, jeśli nie przeprowadzasz regularnych skanów swojej witryny WordPress, narażasz ją na zagrożenia bezpieczeństwa. Może to prowadzić do naruszenia bezpieczeństwa witryny, utraty poufnych danych, obniżenia pozycji w rankingach wyszukiwarek i utraty zaufania odwiedzających.

Narzędzia do skanowania witryn zwykle działają w tle bez wpływu na jakąkolwiek funkcjonalność. Tak więc, jeśli masz wtyczkę bezpieczeństwa lub narzędzie do skanowania, zwykle będzie ono uruchamiane automatycznie od czasu do czasu i ostrzegać tylko wtedy, gdy wykryje coś złego w Twojej witrynie.

Pomyśl o skanerach witryn, takich jak narzędzia antywirusowe dla Twojej witryny. Każdy nowoczesny system operacyjny (OS) ma wbudowane skanery złośliwego oprogramowania i narzędzia do usuwania, nawet jeśli nie jesteś tego świadomy, działają one w tle. Te narzędzia pomagają chronić komputer, a bez nich korzystanie z niego byłoby o wiele gorsze.

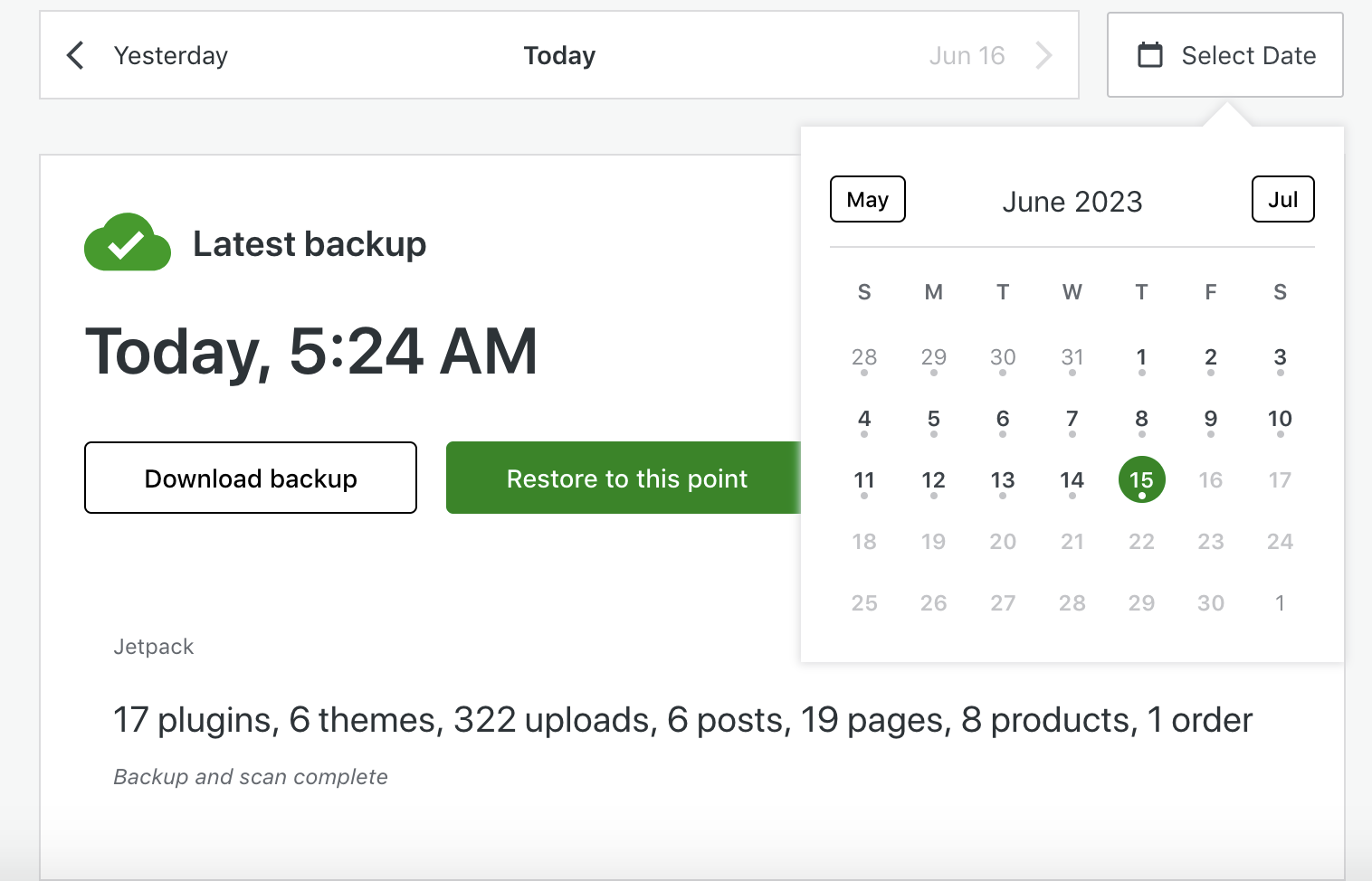

3. Brak regularnych kopii zapasowych witryny

Kopie zapasowe działają jak sieć bezpieczeństwa, chroniąc dane Twojej witryny na wypadek awarii technicznych lub naruszenia bezpieczeństwa. Bez regularnych kopii zapasowych możesz utracić całą zawartość witryny i dane użytkownika.

Być może największą zaletą regularnych kopii zapasowych witryn jest to, że zapewniają one punkty przywracania na wypadek wystąpienia jakichkolwiek problemów. Zamiast spędzać godziny lub dni na rozwiązywaniu problemów z naruszeniami bezpieczeństwa, możesz po prostu przywrócić witrynę do poprzedniego stanu bez utraty krytycznych danych.

W idealnej sytuacji kopie zapasowe powinny być wykonywane automatycznie i nie powinno upłynąć zbyt wiele czasu między nimi. Wtyczki, takie jak Jetpack Security, zawierają narzędzia do tworzenia kopii zapasowych, które umożliwiają zapisywanie informacji o witrynie w chmurze. Dzięki VaultPress Backup (który jest częścią Jetpack Security) uzyskasz dostęp do kopii zapasowych w czasie rzeczywistym za każdym razem, gdy wprowadzisz zmiany w swojej witrynie.

4. Nieaktualne wersje lub wtyczki WordPress

Aktualizowanie rdzenia i wtyczek WordPress ma kluczowe znaczenie dla bezpieczeństwa i funkcjonalności Twojej witryny. Dzieje się tak dlatego, że przestarzałe wersje oprogramowania mają zwykle znane luki w zabezpieczeniach, które hakerzy mogą wykorzystać.

Ponadto mogą powodować problemy ze zgodnością, które wpływają na wydajność Twojej witryny. Może to prowadzić do naruszenia bezpieczeństwa danych, utraty funkcjonalności witryny i złego doświadczenia użytkownika.

Jeśli Twoja witryna WordPress ma wiele oczekujących aktualizacji, nadszedł czas, aby zabrać się do aktualizacji wszystkich jej komponentów. Możesz także włączyć automatyczne aktualizacje rdzenia WordPress bezpośrednio z Dashboard → Updates ekran.

5. Nieaktualna wersja PHP

Hypertext Preprocessor, czyli PHP, jest podstawą WordPressa. Jest to jeden z głównych języków programowania, na którym zbudowany jest CMS. Używanie przestarzałej wersji PHP może prowadzić do problemów z bezpieczeństwem WordPress i problemów ze zgodnością.

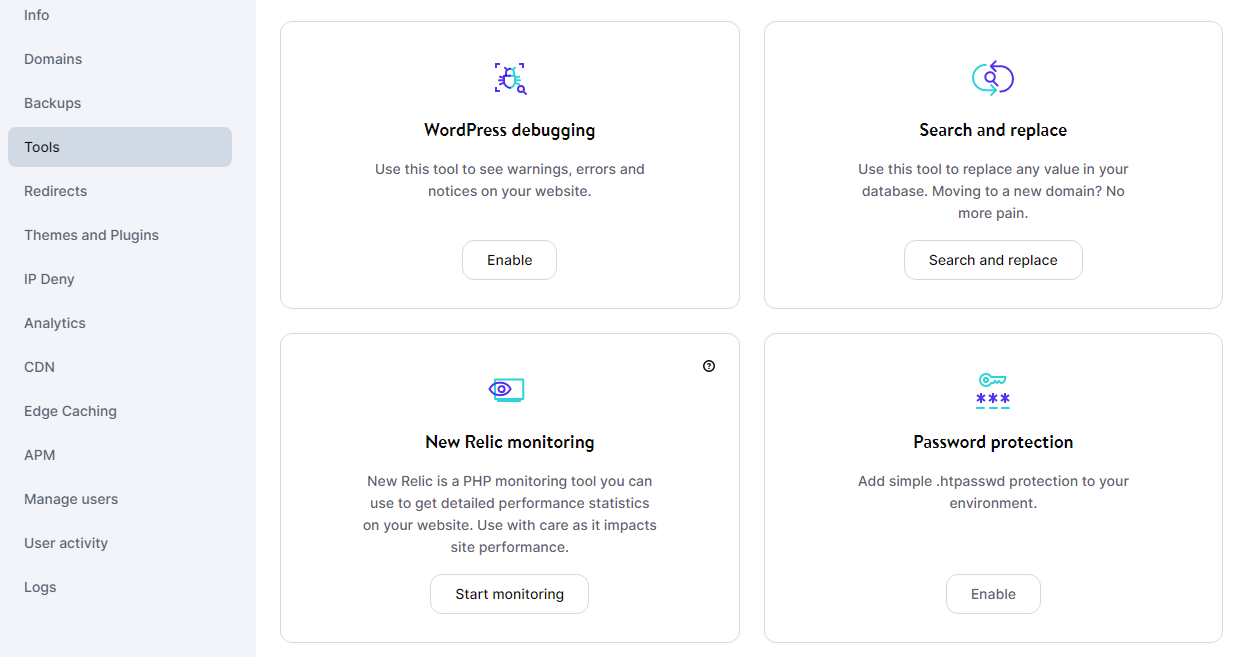

Nowsze wersje PHP również drastycznie poprawiają wydajność. Zazwyczaj Twój dostawca usług hostingowych zaktualizuje Twój serwer, aby korzystał z nowszych wersji PHP, gdy tylko się pojawią. Jeśli chcesz dokładnie sprawdzić, jakiej wersji PHP używasz, możesz to zrobić bezpośrednio z WordPress.

6. Środowisko hostingowe, które nie jest bezpieczne

Zadaniem dostawcy usług hostingowych jest pomoc w stworzeniu strony internetowej poprzez zapewnienie najlepszych możliwych zasobów. Oznacza to stabilny serwer z przyzwoitym sprzętem, łatwym w obsłudze pulpitem do zarządzania hostingiem i solidnymi środkami bezpieczeństwa.

Jeśli dostawca usług hostingowych nie zapewnia podstawowych ustawień zabezpieczeń, wpłynie to na sposób prowadzenia witryny. Zasadniczo będziesz musiał spędzić dużo więcej czasu pracując nad pokryciem podstawowych luk w zabezpieczeniach WordPress zamiast pracować nad swoją witryną.

Bezpieczny dostawca hostingu WordPress będzie oferował takie funkcje, jak automatyczne tworzenie kopii zapasowych, zapory sieciowe (WAF), automatyczne blokowanie znanych złośliwych adresów IP, ograniczanie ataków DDoS i inne. Jeśli korzystasz z usług hostingowych, które nie oferują przyzwoitych środków bezpieczeństwa WordPress, zalecamy przejście na dostawcę usług hostingowych WordPress o wyższej jakości.

7. Słabe hasło i dane logowania

Używanie słabych haseł i danych logowania jest prawdopodobnie najczęstszym problemem bezpieczeństwa w witrynach WordPress. W rzeczywistości jest to ogromny problem dla każdej witryny lub oprogramowania, które wymaga zalogowania.

Należy zauważyć, że obejmuje to nie tylko stronę logowania administratora WordPress. Słabe poświadczenia hostingu internetowego i protokołu FTP (File Transfer Protocol) mogą również prowadzić do luk w zabezpieczeniach.

Mówiąc najprościej, większość użytkowników nie lubi kłopotów ze skomplikowanymi, unikalnymi hasłami do każdej aplikacji, z którą pracują.

Chociaż słabe i przetworzone hasła mogą być łatwiejsze do zapamiętania, mogą narazić Twoją witrynę na ryzyko. To dlatego, że znacznie ułatwiają atakującym włamanie się do stron internetowych lub wykorzystanie ujawnionych danych uwierzytelniających w celu uzyskania dostępu do kont na innych platformach.

Jeśli chcesz, aby Twoja witryna była bezpieczna, każdy, kto ma dostęp do kluczowych narzędzi, będzie musiał nauczyć się korzystać z bezpiecznych danych uwierzytelniających, tworząc tylko silne hasła i nazwy użytkownika. Dodatkowo dodanie obsługi uwierzytelniania dwuskładnikowego (2FA) może pomóc w dalszym zabezpieczeniu witryny.

8. Brak 2FA

Uwierzytelnianie dwuskładnikowe lub 2FA dodaje dodatkową warstwę bezpieczeństwa, wymagając drugiego etapu weryfikacji podczas procesu logowania. To sprawia, że nieautoryzowane logowanie jest znacznie trudniejsze, ponieważ atakujący również by to zrobili potrzebujesz dostępu do swojego konta e-mail lub telefonu, w zależności od tego, jaki typ 2FA skonfigurujesz dla swojej witryny.

Nie ma powodu, aby nie oferować 2FA jako opcji w swojej witrynie. Wdrożenie systemu jest niezwykle łatwe i istnieje wiele wtyczek WordPress, w tym Jetpack, które mogą skonfigurować dla Ciebie 2FA.

9. Niebezpieczne przechowywanie danych logowania

Przechowywanie danych logowania w sposób niezabezpieczony, na przykład w postaci zwykłego tekstu (lub przy użyciu karteczek samoprzylepnych), jest podobne do pozostawiania danych bankowych na widoku. Złe praktyki w zakresie przechowywania danych ułatwiają atakującym uzyskanie tych informacji, jeśli uzyskają dostęp do lokalizacji. Może to prowadzić do nieautoryzowanego dostępu, naruszenia danych i potencjalnej utraty kontroli nad witryną.

Zasadniczo nie przechowuj danych logowania w miejscach, w których inne osoby mogłyby uzyskać do nich dostęp, czy to fizycznie, czy cyfrowo. Jeśli musisz przechowywać dane logowania, użyj narzędzia do przechowywania haseł, takiego jak 1Password, które może zaszyfrować te dane.

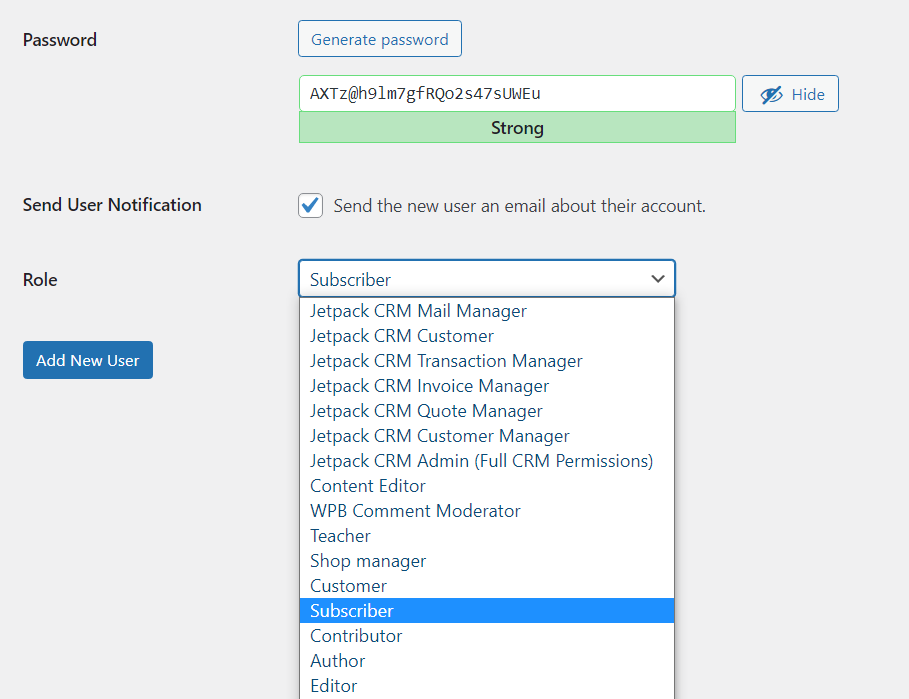

10. Źle zarządzane i niezdefiniowane role użytkowników

Źle zarządzane role użytkowników mogą prowadzić do tego, że użytkownicy będą mieli więcej uprawnień niż potrzebują, co stwarza zagrożenie dla bezpieczeństwa. Może to spowodować nieautoryzowane lub przypadkowe zmiany w witrynie, wycieki danych lub niewłaściwe wykorzystanie zasobów.

Idealnie byłoby, gdyby Administrator był jedyną osobą z pełnym dostępem do zaplecza WordPress. W przypadku każdej innej roli użytkownika, konto powinno otrzymać minimalne uprawnienia niezbędne do wykonywania swoich obowiązków.

Dobrą wiadomością jest to, że WordPress daje Administratorowi pełną kontrolę nad przypisaniem ról użytkowników. Ponadto każda rola ma zdefiniowany zestaw uprawnień odpowiadający ich obowiązkom. A jeśli chcesz utworzyć dodatkowe role lub zmodyfikować ich uprawnienia, możesz to zrobić za pomocą wtyczek WordPress.

11. Niewystarczające monitorowanie logowań i działań użytkowników

Bez odpowiedniego monitorowania możesz przegapić podejrzane zachowania lub złośliwe działania w swojej witrynie. Ten brak widoczności może prowadzić do nieautoryzowanych zmian, naruszeń danych i niewłaściwego użycia systemu — a wszystko to może zaszkodzić funkcjonalności Twojej witryny.

Po wyjęciu z pudełka rdzeń WordPress nie oferuje żadnej funkcji dziennika bezpieczeństwa. Ale możesz użyć wtyczek, takich jak Jetpack, z funkcją dziennika aktywności, aby śledzić, co dzieje się w Twojej witrynie (i kto ma do niej dostęp).

Niektóre hosty internetowe WordPress zapewniają również dostęp do dzienników aktywności na poziomie serwera, co umożliwia monitorowanie, czy ktoś wprowadza zmiany w jego konfiguracji.

Podczas korzystania z tego typu narzędzi najlepiej jest skonfigurować powiadomienia dla określonych typów działań, takich jak nieudane próby logowania. W ten sposób otrzymasz ostrzeżenie, jeśli dzieje się coś pobieżnego, bez konieczności czytania dziesiątek stron dzienników.

12. Motywy i wtyczki zawierające luki

Motywy i wtyczki WordPress z lukami w zabezpieczeniach są często celem hakerów. Jeśli uda im się wykorzystać te luki, może to doprowadzić do nieautoryzowanego dostępu, naruszenia danych i nie tylko.

Dobrą wiadomością jest to, że zazwyczaj dzieje się tak tylko wtedy, gdy używasz przestarzałych wtyczek i motywów. Podobnie, może to być bardziej prawdopodobne, gdy pobierasz „darmowe” wersje wtyczek premium i motywów z podejrzanych stron internetowych.

Te bezpłatne wersje mogą zawierać kod umożliwiający atakującym uzyskanie dostępu do Twojej witryny. Więc jeśli regularnie nie skanujesz w poszukiwaniu luk w zabezpieczeniach, najlepiej tego unikać.

Mimo to istnieje wiele wysokiej jakości wtyczek i motywów, które są również bezpłatne. Tak więc, jeśli musisz go zainstalować, najlepiej przeczytać komentarze użytkowników na stronach takich jak WordPress.org przed ich pobraniem. Wielu użytkowników podzieli się swoimi historiami problemów lub problemów z bezpieczeństwem WordPressa, co może pomóc w podjęciu świadomej decyzji.

13. Błędnie skonfigurowana baza danych WordPress

Źle skonfigurowana baza danych może narazić dane Twojej witryny, czyniąc ją podatną na ataki typu SQL injection i/lub naruszenia bezpieczeństwa danych. Jednym z najczęstszych rodzajów błędnych konfiguracji jest używanie domyślnego prefiksu dla baz danych w WordPress ( wp) .

Ułatwia to atakującym zidentyfikowanie bazy danych i próbę uzyskania do niej dostępu. Podobnie użycie słabych poświadczeń na poziomie bazy danych może narazić ją na ataki.

Pamiętaj, że WordPress przechowuje całą zawartość Twojej witryny w unikalnej bazie danych. Oznacza to, że jeśli ktoś uzyska dostęp do bazy danych, może zobaczyć wszystko w Twojej witrynie i zmodyfikować krytyczne ustawienia.

14. Źle skonfigurowana sieć dostarczania treści (CDN)

Jeśli Twoi odbiorcy są rozsiani po całym świecie, wdrożenie sieci dostarczania treści (CDN) może być świetnym sposobem na poprawę jej wydajności dla gości, którzy znajdują się dalej od Twoich serwerów. Ale źle skonfigurowany CDN może prowadzić do luk w zabezpieczeniach.

Atakujący mogą wykorzystać te luki do przeprowadzania ataków DDoS, manipulowania zawartością lub uzyskiwania nieautoryzowanego dostępu do poufnych danych. Przez błędną konfigurację rozumiemy błąd ludzki w zakresie zawartości buforowanej przez CDN, problemy z konfiguracją SSL/TLS lub ujawnienie oryginalnego adresu IP witryny.

Konfigurowanie CDN może być trudne w przypadku niektórych dostawców. Jeśli szukasz prostej opcji, CDN Jetpack jest bardzo łatwy w konfiguracji i obsłudze. Nie jest wymagana konfiguracja, więc nie musisz się martwić o błąd użytkownika!

15. Niepewne uprawnienia do plików i katalogów

Uprawnienia do plików i katalogów określają, kto może czytać, zapisywać i wykonywać pliki w Twojej witrynie WordPress. Uprawnienia te są kluczowe dla zachowania bezpieczeństwa i integralności Twojej witryny.

Jeśli nie są bezpieczne lub źle skonfigurowane, mogą narazić Twoją witrynę na różne zagrożenia, takie jak przesyłanie złośliwego oprogramowania przez osoby atakujące lub uzyskiwanie nieautoryzowanego dostępu do plików.

Niezabezpieczone pliki również narażają Cię na potencjalne naruszenia bezpieczeństwa danych. Jeśli uprawnienia nie zostaną ustawione poprawnie, osoby atakujące będą mogły odczytywać lub modyfikować zawartość plików, co oznacza, że mogą ukraść lub usunąć krytyczne dane.

16. Nieograniczone publiczne przesyłanie plików

Wiele witryn WordPress umożliwia użytkownikom przesyłanie plików za pomocą formularzy. Może to być przydatne, jeśli chcesz, aby inne osoby mogły przesyłać pliki do recenzji, dołączać obrazy do komentarzy i nie tylko.

Każdy formularz, który umożliwia użytkownikom przesyłanie i przesyłanie plików do Twojej witryny, musi być ściśle zabezpieczony. Oznacza to pełną kontrolę nad tym, jakie typy plików ludzie mogą przesyłać, aby nie mogli używać formularzy do pobierania złośliwego oprogramowania na Twój serwer.

Jeśli używasz wtyczki bezpieczeństwa WordPress, która oferuje skanowanie złośliwego oprogramowania w czasie rzeczywistym, powinna wykryć wszelkie złośliwe pliki, które przekraczają zabezpieczenia formularza. Bez skanowania bezpieczeństwa możesz hostować złośliwe pliki, które mogą dać atakującym dostęp do Twojej witryny.

17. Niebezpieczne usługi i integracje stron trzecich

Jak być może już wiesz, powszechną praktyką jest korzystanie z usług i integracji stron trzecich w WordPress. Może to pomóc w dodaniu nowych funkcji. Jeśli jednak połączysz swoją witrynę z usługą, która nie jest bezpieczna, w witrynie mogą pojawić się dodatkowe luki.

Na przykład, jeśli usługa innej firmy zapewnia niezabezpieczony interfejs API do integracji, może służyć jako brama do ataków. Hakerzy mogą wykorzystywać słabe zabezpieczenia interfejsu API do wykonywania działań, takich jak wstrzykiwanie złośliwego kodu, kradzież danych lub zakłócanie działania witryny.

Usługi innych firm o niskich standardach bezpieczeństwa mogą również naruszyć Twoje dane uwierzytelniające, co może dać atakującym dostęp do Twojej witryny, jeśli nie korzystasz z 2FA lub dodatkowych zabezpieczeń. Krótko mówiąc, nigdy nie należy łączyć swojej witryny z jakąkolwiek usługą strony trzeciej, chyba że masz pewność, że jest ona godna zaufania.

18. Nieuwierzytelnione akcje AJAX

AJAX (Asynchronous JavaScript and XML) to technika używana do tworzenia dynamicznych, responsywnych aplikacji internetowych poprzez asynchroniczne wysyłanie i pobieranie danych z serwera. Oznacza to, że proces wysyłania i pobierania nie zakłóca ładowania strony.

Jeśli chodzi o WordPress, często używa się AJAX do obsługi przesyłania i pobierania danych w tle. Na przykład wiele wtyczek wykorzystuje AJAX do zasilania „nieskończonego” ładowania treści. Jest również często używany do włączania funkcji wyszukiwania błyskawicznego w witrynach e-commerce.

Każde działanie AJAX musi być zgodne z wytycznymi dotyczącymi bezpieczeństwa i uwierzytelniania, aby Twoja witryna była bezpieczna. Bez odpowiedniej weryfikacji użytkownika atakujący mogą „oszukać” Twoją witrynę internetową, aby wykonała działania, które pobierają poufne informacje z bazy danych.

19. Błędnie skonfigurowane serwery WWW

Serwer WWW, który nie jest odpowiednio skonfigurowany, może być podatny na ataki z punktu widzenia bezpieczeństwa. Przez „konfigurację serwera” rozumiemy wdrożenie podstawowych zasad bezpieczeństwa i dostępu w celu ochrony przed atakami.

Na przykład bezpieczny serwer nie pozwoli odwiedzającym wykonać kodu, ponieważ nie mają odpowiednich uprawnień. Podobnie dobra konfiguracja zabezpieczeń zapobiegnie interakcji znanych złośliwych adresów IP z serwerem za pomocą narzędzi, takich jak zapora aplikacji sieci Web (WAF).

O ile nie masz bezpośredniego dostępu do serwera, to bezpieczeństwo zależy od usługodawcy hostingowego. Niektórzy dostawcy usług hostingowych traktują kwestie bezpieczeństwa WordPress poważniej niż inni, dlatego ważne jest, aby wybrać odpowiedniego dostawcę dla swojej witryny.

20. Exploity dnia zerowego i nieznane luki w zabezpieczeniach

Zawsze będą pojawiać się nowe exploity i luki w zabezpieczeniach WordPress, które atakujący będą chcieli wykorzystać do uszkodzenia Twojej witryny.

Exploity dnia zerowego i nieznane luki w zabezpieczeniach odnoszą się do luk w zabezpieczeniach oprogramowania, które nie są znane programistom, dopóki nie zostaną wykorzystane przez atakujących. Dobrą wiadomością jest to, że gdy atakujący zaczną atakować nowe luki w zabezpieczeniach, programiści zazwyczaj dość szybko je łatają.

Teoretycznie niemożliwe jest zapobieganie exploitom dnia zerowego, ponieważ nie wiemy, czym one są. Mimo to możesz drastycznie ograniczyć ryzyko, jakie stwarzają, używając solidnej wtyczki bezpieczeństwa WordPress, takiej jak Jetpack Security. Ponieważ Jetpack Scan (obsługiwany przez WPScan) korzysta z obszernej bazy danych, która jest regularnie aktualizowana, będzie w stanie szybko wykryć najnowsze problemy z bezpieczeństwem WordPress, gdy tylko się pojawią.

Główne rodzaje zagrożeń bezpieczeństwa, na jakie napotykają witryny WordPress

Do tej pory skupialiśmy się na konkretnych lukach w zabezpieczeniach WordPress i ich wpływie na Twoją witrynę. Jednak ważne jest, aby zrozumieć, jak „atak” lub „naruszenie” witryny może wyglądać w rzeczywistości.

W przeciwieństwie do filmów, napastnicy zwykle nie piszą na ekranie z neonowymi literami, aby zhakować Twoją witrynę. W rzeczywistości „hakowanie” jest o wiele bardziej interesujące, a ataki mogą przybierać różne formy. Przyjrzyjmy się więc niektórym najczęstszym problemom z bezpieczeństwem WordPress.

1. Infekcje złośliwym oprogramowaniem i wirusami

Prawdopodobnie znasz terminy złośliwe oprogramowanie i wirusy. W kontekście witryny internetowej złośliwe oprogramowanie (skrót od złośliwego oprogramowania) i wirusy to rodzaje złośliwego kodu, które mogą zaszkodzić Twojej witrynie lub jej odwiedzającym.

Złośliwe oprogramowanie jest zwykle umieszczane w Twojej witrynie i może powodować wiele problemów. Na przykład może służyć do niszczenia witryny, kradzieży danych, a nawet rozpowszechniania złośliwego oprogramowania wśród odwiedzających.

Typy złośliwego oprogramowania witryn internetowych mogą obejmować backdoory (umożliwiające nieautoryzowany dostęp), pobieranie typu drive-by download (automatyczne pobieranie szkodliwego oprogramowania na urządzenie użytkownika) oraz niszczenie (zmiana wyglądu witryny internetowej).

2. Ataki polegające na iniekcji SQL

SQL Injection to rodzaj ataku, który umożliwia ingerowanie w zapytania wysyłane przez aplikację do jej bazy danych. W tym przypadku zapytania, które WordPress przesyła do bazy danych. Celem tego typu ataku jest uzyskanie nieautoryzowanego dostępu do informacji lub samej witryny.

Oto jak to działa: Kiedy WordPress pobiera dane od użytkownika, porządkuje je w Structured Query Language (SQL), aby pobrać odpowiednie informacje z bazy danych. Jeśli zapytanie nie zostanie najpierw „oczyszczone”, osoba atakująca może je zmodyfikować. Te instrukcje mogą manipulować pierwotną intencją zapytania, prowadząc do nieautoryzowanego ujawnienia danych, modyfikacji danych, a nawet usunięcia danych.

3. Ataki typu Cross-Site Scripting (XSS).

Cross-Site Scripting lub ataki XSS mają miejsce, gdy atakującemu udaje się wstrzyknąć złośliwe skrypty na strony internetowe przeglądane przez innych użytkowników. Skrypty te są zazwyczaj napisane w języku JavaScript i wykonywane w przeglądarce użytkownika.

Po pomyślnym ataku XSS osoba atakująca może ukraść poufne dane (takie jak sesyjne pliki cookie) i podszyć się pod użytkownika. W zależności od tego, jak duży dostęp ma użytkownik do strony, mogą siać spore spustoszenie.

4. Ataki polegające na fałszowaniu żądań między witrynami (CSRF).

Cross-Site Request Forgery (CSRF), znany również jako XSRF, to rodzaj ataku, który nakłania ofiarę do przesłania złośliwego żądania. Wykorzystuje zaufanie, jakim witryna obdarza przeglądarkę użytkownika, zasadniczo wykorzystując tożsamość i uprawnienia ofiary do „infiltracji” jej.

Załóżmy, że użytkownik jest zalogowany do aplikacji internetowej, w której może wykonać określone czynności, takie jak zmiana adresu e-mail. Atak CSRF może polegać na wysłaniu przez atakującego wiadomości e-mail z łączem lub umieszczeniu łącza na innej stronie internetowej.

Kliknięcie łącza przez użytkownika powoduje wysłanie żądania do aplikacji internetowej, która wykorzystuje już uwierzytelnioną sesję użytkownika w celu wykonania działania — w tym przypadku zmiany adresu e-mail na adres kontrolowany przez atakującego.

5. Brutalne ataki

Atak siłowy polega na wypróbowaniu wielu kombinacji poświadczeń, aż do znalezienia właściwej. Atakujący zwykle używają do tego botów lub oprogramowania. Oznacza to, że jeśli Twoja witryna nie blokuje im dostępu do ekranu logowania, mogą wypróbować tysiące kombinacji.

Próby te mogą być losowe, ale częściej atakujący używają słownika powszechnie używanych haseł lub stosują bardziej zaawansowane metody, takie jak listy naruszonych danych uwierzytelniających z innych witryn.

6. Ataki DDoS

Ataki typu Distributed Denial of Service (DDoS) polegają na jednoczesnym połączeniu wielu komputerów z witryną internetową w celu jej przeciążenia. Jest to możliwe, ponieważ każdy serwer może obsłużyć tylko określony ruch, zanim zacznie odrzucać żądania lub tymczasowo przestanie działać.

Zazwyczaj osoby atakujące wykorzystują sieć zainfekowanych komputerów do przeprowadzania ataków DDoS. W zależności od tego, jak chroniona jest Twoja witryna, ten rodzaj ataku może spowodować przedłużone przestoje.

7. Złośliwe przekierowania

„Przekierowanie” ma miejsce, gdy odwiedzasz adres URL, a Twoja przeglądarka odsyła Cię na inny adres. Dzieje się tak, ponieważ serwer, do którego próbujesz uzyskać dostęp, zawiera instrukcje przekierowania całego lub części ruchu do tej lokalizacji.

Istnieje wiele powodów, dla których warto korzystać z przekierowań. Na przykład, jeśli zmieniasz nazwy domen lub chcesz uniknąć odwiedzania przez użytkowników stron, które już nie istnieją. Ale jeśli atakujący mają dostęp do serwera, mogą zamiast tego skonfigurować złośliwe przekierowania, kierując użytkowników do niebezpiecznych stron internetowych.

8. Ataki na włączanie plików

Atak polegający na włączeniu plików ma miejsce, gdy atakującemu udaje się oszukać Twoją witrynę internetową, aby włączyła pliki z kontrolowanego przez siebie zdalnego serwera. Ten typ ataku zwykle wykorzystuje słabo zweryfikowane lub nieoczyszczone dane wejściowe użytkownika.

Właściwe oczyszczanie danych wejściowych może pomóc w zapobieganiu atakom polegającym na dołączaniu plików, a także wstrzykiwaniu kodu SQL i innym rodzajom luk w zabezpieczeniach. Innym sposobem zapobiegania temu jest użycie WAF i aktualizowanie witryny w celu uniknięcia luk w jej zabezpieczeniach.

9. Ataki polegające na przeglądaniu katalogów

Ataki polegające na przechodzeniu przez katalogi lub ścieżki polegają na manipulowaniu adresem URL przez osoby atakujące w taki sposób, że serwer wykonuje lub ujawnia zawartość plików znajdujących się w dowolnym miejscu w jego systemie plików.

Celem tego typu ataku jest uzyskanie dostępu do plików, których nie masz uprawnień do przeglądania lub modyfikowania. Najlepszym sposobem zapobiegania tego typu atakom jest skonfigurowanie bezpiecznych uprawnień do plików i katalogów.

10. Ataki polegające na zdalnym wykonaniu kodu

Atak na zdalne wykonanie kodu ma miejsce, gdy ktoś może zdalnie wykonać szkodliwy kod. W przypadku stron internetowych oznacza to, że osoby atakujące mogą wykonywać złośliwe skrypty na serwerze hostingowym.

Ten rodzaj ataku może się zdarzyć, jeśli serwer jest podatny na ataki. W zależności od rodzaju dostępu, jaki uzyskają atakujący, mogą potencjalnie uruchomić dowolne polecenie na serwerze.

11. Ataki polegające na przejmowaniu i utrwalaniu sesji

„Przejęcie sesji” to rodzaj ataku, który wykorzystuje mechanizmy używane przez witryny, aby pomóc Ci pozostać zalogowanym podczas wielu wizyt. Zazwyczaj strony internetowe używają plików cookie do przechowywania informacji o każdej sesji. Jeśli osoba atakująca może „ukraść” te pliki cookie, może przejąć sesję.

W praktyce oznacza to, że strona umożliwi atakującemu korzystanie z Twojego konta bez konieczności przechodzenia przez proces logowania. W zależności od tego, jakie uprawnienia ma konto, ktoś może wyrządzić wiele szkód za pomocą przechwyconej sesji.

12. Spam SEO

Jeśli chodzi o optymalizację wyszukiwarek (SEO), spam może odnosić się do ponownego wykorzystywania słów kluczowych, wielokrotnego udostępniania tych samych linków i innych prób oszukiwania algorytmów określających rankingi witryn na stronach wyników.

Często osoby atakujące będą próbowały uzyskać dostęp do stron internetowych i wykorzystać je do poprawy własnych rankingów. Mogą to zrobić, używając Twojej witryny do nadmiernego linkowania do własnej.

W zależności od tego, jak agresywny jest spam, może on wpłynąć na twoje rankingi w wyszukiwarkach i doprowadzić do ukarania. Może to również podważyć zaufanie użytkowników, ponieważ mogą pomyśleć, że to Ty ich spamujesz.

13. Ataki phishingowe

Prawdopodobnie znasz ataki typu phishing. Polegają one na podszywaniu się pod kogoś z organizacji lub strony internetowej w celu uzyskania danych logowania lub innych ważnych informacji od określonego użytkownika.

W przypadku witryny WordPress może to wyglądać jak fałszywa wiadomość e-mail z prośbą o zresetowanie danych uwierzytelniających i przekierowanie ich na stronę, która zapisuje wprowadzone dane. Wielu użytkowników, którzy nie znają się na technologii, daje się nabrać na ataki typu phishing, dlatego ważne jest, aby spróbować poinformować odwiedzających o oficjalnych komunikatach z Twojej witryny.

Często Zadawane Pytania

Jeśli masz jeszcze jakieś pytania dotyczące luk w zabezpieczeniach WordPress lub rodzajów ataków, na które możesz się natknąć, ta sekcja, miejmy nadzieję, na nie odpowie.

Czy WordPress jest bezpieczny?

Krótka odpowiedź brzmi: tak. Z założenia WordPress jest bezpiecznym systemem CMS. Co więcej, jego podstawowe oprogramowanie jest regularnie aktualizowane w celach konserwacyjnych i bezpieczeństwa.

Ale, podobnie jak w przypadku każdego innego oprogramowania, jego bezpieczeństwo zależy od tego, jak go używasz.

Jeśli nie aktualizujesz regularnie WordPressa i jego komponentów oraz używasz słabych danych logowania, narażasz swoją witrynę na wiele zagrożeń.

Jakie są oznaki, że witryna WordPress została zhakowana?

Czasami może być trudno wykryć, czy witryna WordPress jest zagrożona. Mimo to istnieje wiele charakterystycznych oznak ataków, które mogą cię ostrzec. Po pierwsze, możesz zauważyć zmiany na kluczowych stronach lub różnice w linkach.

Jeśli witryna zostanie zhakowana, niektóre wyszukiwarki będą również wprost ostrzegać odwiedzających, gdy spróbują uzyskać do niej dostęp. Wyświetlenie jednego z tych powiadomień o bezpieczeństwie jest solidną wskazówką, że powinieneś przeskanować swoją witrynę w poszukiwaniu złośliwego oprogramowania i poszukać sposobów na jego usunięcie.

Jak usunąć złośliwe oprogramowanie z witryny WordPress?

Najprostszym sposobem na usunięcie złośliwego oprogramowania z WordPress jest dostęp do kopii zapasowych. Jeśli używasz skanera złośliwego oprogramowania, takiego jak Jetpack Scan, może on wykrywać zmiany w plikach serwera, a także szkodliwy kod.

Możesz kupić to narzędzie samodzielnie lub otrzymać jako część pakietu Jetpack Security.

Ten skaner może być w stanie wyczyścić Twoją witrynę, usuwając złośliwe oprogramowanie lub przywracając kopię zapasową z czasu, gdy serwer nie był zainfekowany.

Jak możesz zapobiec atakom brute force na WordPress?

Możesz zapobiec atakom siłowym na swoją witrynę, używając zapory sieciowej do blokowania połączeń ze znanych złośliwych adresów IP. Wtyczki, takie jak Jetpack, umożliwiają to i pomagają chronić stronę logowania przed powtarzającymi się próbami jej naruszenia.

Co to jest bezpieczeństwo Jetpack?

Jetpack Security to usługa obejmująca VaultPress Backup, Jetpack Scan i Akismet w jednym pakiecie. Oznacza to, że pomaga zautomatyzować tworzenie kopii zapasowych, skonfigurować regularne skanowanie w poszukiwaniu złośliwego oprogramowania i chronić witrynę przed spamem, a wszystko to w ramach jednego planu.

Co to jest baza danych luk w zabezpieczeniach WPScan?

WPScan to baza danych luk w zabezpieczeniach WordPress, prowadzona przez ekspertów w dziedzinie CMS i bezpieczeństwa. Baza danych jest stale aktualizowana, a jeśli jesteś programistą, możesz uzyskać do niej dostęp za pośrednictwem WP-CLI. Jetpack Protect korzysta z bazy danych WPScan, aby zidentyfikować wszelkie potencjalne luki w zabezpieczeniach WordPress lub złośliwe oprogramowanie w Twojej witrynie.

Jetpack Security: Ochrona Twojej witryny WordPress przed lukami w zabezpieczeniach

Bez względu na to, jakiego typu witrynę WordPress prowadzisz, najlepiej jest aktywnie chronić ją przed zagrożeniami i lukami w zabezpieczeniach. W przeciwnym razie wydajność Twojej witryny może ucierpieć, a wrażliwe dane użytkowników mogą dostać się w niepowołane ręce. W rezultacie Twoja firma lub reputacja mogą ucierpieć.

Najprostszym sposobem, aby temu zapobiec, jest zaostrzenie sytuacji za pomocą wtyczki bezpieczeństwa WordPress, takiej jak Jetpack Security. To potężne narzędzie pozwala każdemu szybko poradzić sobie z najważniejszymi zadaniami związanymi z bezpieczniejszymi witrynami WordPress, w tym generowaniem kopii zapasowych w czasie rzeczywistym, uruchamianiem automatycznego skanowania pod kątem luk w zabezpieczeniach i złośliwego oprogramowania oraz filtrowaniem spamu.