Senhas comprometidas: por que ocorrem e como evitá-las

Publicados: 2024-01-24A segurança das informações pessoais e organizacionais depende da força e integridade das senhas. Muitas vezes sendo a primeira linha de defesa em segurança cibernética, as senhas podem ser vulneráveis a diversas ameaças, levando a acesso não autorizado, violações de dados e uma série de outros problemas de segurança. Compreender por que as senhas são comprometidas e aprender como evitar esse tipo de problema é essencial para proteger identidades e ativos digitais.

Essa análise abrangente das senhas comprometidas abordará as técnicas usadas para violá-las e os riscos que uma violação representa. Mais importante ainda, oferecerá estratégias viáveis para proteção contra essas vulnerabilidades, incluindo o uso de soluções de segurança especializadas, como Jetpack Security para sites WordPress.

À medida que trabalhamos nas nuances da segurança de senhas, lembre-se de que as ferramentas e o conhecimento certos são seus melhores aliados nesta batalha contínua contra ameaças cibernéticas.

O que é uma senha comprometida?

Uma senha comprometida é aquela que foi divulgada, intencionalmente ou não, a indivíduos não autorizados. Essa exposição coloca a conta ou os dados que ela protege em risco daqueles com más intenções. As senhas comprometidas são uma preocupação significativa na segurança cibernética porque podem levar a uma série de violações de segurança, desde roubo de dados pessoais até invasões corporativas em grande escala.

O conceito é simples, mas as implicações podem ser bastante graves. Quando uma senha cai em mãos erradas, pode causar sérios danos que podem passar despercebidos até que seja tarde demais. Isso torna a compreensão da anatomia dos comprometimentos de senhas crucial para indivíduos e organizações.

Não se trata apenas de uma senha ser roubada – trata-se das possíveis consequências do roubo de senha.

Causas comuns de senhas comprometidas

Existem dezenas, senão centenas, de possíveis causas por trás do vazamento de senhas. Às vezes, eles são o resultado de um simples erro. Outras vezes, são o resultado de um esquema intrincado. Veremos algumas das causas mais comuns abaixo.

Senhas fracas e reutilização de senhas

Uma das causas mais comuns de senhas comprometidas é o uso de senhas fracas ou facilmente adivinháveis. Senhas simples, como “123456” ou “senha”, são fáceis de serem quebradas pelos invasores.

Além disso, a reutilização de senhas em várias contas aumenta significativamente o risco. Se uma conta for violada, todas as contas que usam a mesma senha serão potencialmente comprometidas.

Táticas de phishing e engenharia social

Phishing, uma forma de engenharia social, envolve enganar indivíduos para que revelem suas senhas. Esse engano geralmente ocorre por meio de e-mails ou mensagens que imitam fontes legítimas, persuadindo os usuários a inserirem suas credenciais em sites falsos. A sofisticação dessas táticas pode dificultar sua detecção, levando à divulgação inadvertida de senhas.

Violações de dados e vulnerabilidades de terceiros

As violações de dados em grandes organizações podem levar à exposição de milhões de senhas. Essas violações geralmente ocorrem devido a vulnerabilidades nos sistemas de segurança da empresa ou a tentativas bem-sucedidas de hackers. Quando serviços de terceiros são comprometidos, todos os utilizadores que dependem destas plataformas tornam-se vulneráveis.

Invasões de malware e keylogger

O malware, especialmente os keyloggers, representa uma ameaça significativa. Esses programas maliciosos se instalam secretamente no dispositivo do usuário e registram as teclas digitadas, incluindo entradas de senha. Essas informações são então transmitidas ao invasor.

Como as senhas são comprometidas

Compreender os mecanismos e técnicas por trás do comprometimento de senhas é essencial para uma proteção eficaz. A sofisticação e variedade destas violações realçam a necessidade de medidas de segurança robustas e práticas informadas dos utilizadores. Ao aprender sobre os riscos, tanto os indivíduos como as organizações podem antecipar e mitigar melhor os riscos.

Quebra de senha

A quebra de senhas é um método usado por cibercriminosos para obter acesso não autorizado a contas, essencialmente “adivinhando” senhas.

Ataques de força bruta

Os ataques de força bruta envolvem a verificação sistemática de todas as combinações possíveis de senhas até que a correta seja encontrada. Este método é simples, mas pode ser eficaz contra senhas fracas. O tempo que leva para quebrar uma senha usando força bruta depende de sua complexidade e extensão.

Ataques de dicionário

Os ataques de dicionário usam uma lista de palavras e frases comuns para adivinhar senhas. Ao contrário dos ataques de força bruta que tentam todas as combinações, os ataques de dicionário dependem da probabilidade de alguém usar palavras comuns ou simples variações delas como senha.

tabelas arco-íris

As tabelas Rainbow são tabelas pré-computadas usadas para reverter funções de hash criptográfico, principalmente para quebrar hashes de senha. Ao usar tabelas arco-íris, os invasores podem encontrar rapidamente uma senha se seu valor de hash for conhecido, evitando a necessidade de tentar todas as combinações de senha possíveis.

Essas técnicas destacam a importância de senhas fortes e complexas e de medidas de segurança avançadas para proteção contra tais ataques.

Engenharia social

A engenharia social é uma tática usada por cibercriminosos para manipular indivíduos para que divulguem informações confidenciais, como senhas. Este método depende mais da psicologia humana do que de técnicas técnicas de hacking.

Phishing

O phishing envolve o envio de comunicações fraudulentas que parecem vir de uma fonte confiável, geralmente por e-mail. Esses e-mails geralmente incentivam o destinatário a inserir suas informações em um site falso que se parece muito com o legítimo.

Phishing lança

O spear phishing é uma forma de phishing mais direcionada. Os invasores personalizam sua abordagem para se adequar à vítima específica, muitas vezes usando informações pessoais para tornar o ataque mais convincente. Isso pode envolver se passar por um colega ou organização de confiança e enviar mensagens personalizadas à vítima.

Representação

A personificação no mundo digital envolve fingir ser outra pessoa para ganhar confiança e acessar informações confidenciais. Isto pode ser conseguido através de perfis falsos de redes sociais, contas de e-mail sequestradas ou outros meios. O invasor, uma vez confiável, pode obter senhas e outros dados confidenciais.

A conscientização e a educação são cruciais na defesa contra ataques de engenharia social. Ao compreender estas tácticas, os indivíduos e as organizações podem identificar e evitar de forma mais eficaz práticas enganosas.

Violações e vazamentos de dados

Violações e vazamentos de dados representam uma ameaça significativa à segurança das senhas. Na verdade, estes são frequentemente o objetivo principal de muitas violações de dados. Uma violação ocorre sempre que dados sensíveis, protegidos ou confidenciais são acessados ou divulgados de forma não autorizada. Isso geralmente envolve informações pessoais, como senhas, detalhes financeiros e registros de saúde.

As violações de dados podem ocorrer por vários meios. Descreveremos alguns dos mais difundidos abaixo.

Ataques cibernéticos

Os hackers podem explorar vulnerabilidades em um sistema para obter acesso não autorizado aos dados.

Ameaças internas

Às vezes, as violações são causadas por indivíduos dentro de uma organização que fazem uso indevido de seu acesso a informações confidenciais.

Exposição acidental

Em alguns casos, o vazamento de dados pode ocorrer por exposição acidental, como um funcionário enviando por engano dados confidenciais para a pessoa errada ou deixando-os desprotegidos.

Medidas de segurança inadequadas

As violações acontecem frequentemente devido a medidas de segurança insuficientes, onde os sistemas não possuem as defesas necessárias para proteger contra tentativas de hackers.

As consequências das violações de dados são de longo alcance. Eles não apenas levam ao risco imediato de senhas e contas comprometidas, mas também prejudicam a confiança, prejudicam a reputação e impactam as finanças.

A proteção contra violações de dados envolve a implementação de práticas sólidas de segurança cibernética, o monitoramento regular dos sistemas e a educação dos funcionários sobre a importância da segurança dos dados.

Para os indivíduos, manter-se informado sobre as últimas violações de segurança e alterar as senhas regularmente são etapas essenciais para proteger as informações.

Os riscos multifacetados de senhas comprometidas

Senhas comprometidas apresentam riscos que vão muito além do acesso não autorizado a uma única conta. Esses riscos costumam impactar indivíduos e organizações de diversas maneiras. Abaixo, analisaremos os impactos diretos e secundários das senhas comprometidas, destacando a natureza extensa desses riscos.

Consequências diretas

Acesso não autorizado

A consequência mais imediata de uma senha comprometida é o acesso não autorizado. Com esse acesso, os hackers podem fazer uso indevido de contas pessoais, sistemas corporativos ou bancos de dados confidenciais para atividades maliciosas.

Roubo de dados e violações de privacidade

Senhas comprometidas geralmente levam ao roubo geral de dados, incluindo informações pessoais, dados comerciais confidenciais e propriedade intelectual proprietária. Isto pode ter graves implicações em termos de privacidade para os indivíduos e desvantagens competitivas para as empresas.

Perda financeira

A perda financeira é um risco significativo associado a senhas comprometidas. Estas podem variar desde compras e transações não autorizadas até fraudes financeiras mais extensas, afetando indivíduos e organizações.

Roubo de identidade e fraude

Senhas comprometidas podem levar ao roubo de identidade, onde um invasor usa informações pessoais roubadas para se passar por sua vítima. Com essa nova identidade em mãos, os criminosos podem cometer atividades fraudulentas como abrir novas contas ou obter empréstimos em nome da vítima.

Nós protegemos seu site. Você administra seu negócio.

O Jetpack Security oferece segurança abrangente e fácil de usar para sites WordPress, incluindo backups em tempo real, firewall de aplicativos da Web, verificação de malware e proteção contra spam.

Proteja seu siteImpacto na reputação pessoal e organizacional

As consequências de uma violação de senha podem prejudicar gravemente a reputação de indivíduos e organizações. A aparente falta de segurança pode minar a confiança dos clientes, parceiros e do público, causando danos à reputação a longo prazo.

Estas consequências diretas demonstram a importância crítica de manter uma segurança robusta de senhas e a necessidade de medidas eficazes para evitar o comprometimento de senhas.

Impactos secundários

O efeito dominó nos sistemas conectados

Hoje em dia, os sistemas digitais estão tão interligados que o acesso a uma conta pode fornecer uma porta de entrada para inúmeras outras contas e sistemas. Isto é especialmente verdadeiro quando a reutilização de senhas é tão comum. O efeito dominó resultante pode ampliar o impacto de uma única senha comprometida.

Ações e responsabilidades legais

As organizações que sofrem com violações de senhas muitas vezes enfrentam consequências legais. Eles podem ser responsabilizados por não protegerem os dados dos clientes, gerando ações judiciais, multas e ações regulatórias. Estes desafios legais podem ser dispendiosos e prejudiciais para a credibilidade da organização.

Conformidade com as leis de proteção de dados

As violações de dados resultantes de senhas comprometidas podem resultar na não conformidade com leis de proteção de dados, como GDPR e CCPA. Isto pode gerar multas pesadas e exigir medidas abrangentes para recuperar a conformidade, aumentando os encargos financeiros e operacionais.

A compreensão destes impactos secundários sublinha a importância de práticas robustas de segurança de palavras-passe, não só para evitar danos diretos, mas também para mitigar riscos mais amplos que podem ter efeitos duradouros sobre indivíduos e organizações.

Como evitar que suas senhas sejam comprometidas

Crie senhas fortes

Criar senhas fortes e exclusivas é o primeiro passo para proteger suas contas. Uma senha forte deve ser uma combinação complexa de letras, números e caracteres especiais. Evite usar informações facilmente adivinháveis, como aniversários ou palavras comuns.

Comprimento e complexidade da senha

O comprimento e a complexidade de uma senha são fundamentais para definir sua força. Senhas mais longas são inerentemente mais seguras devido ao maior número de combinações possíveis que um bot deve tentar em um ataque de força bruta. Recomenda-se um mínimo de 12 a 15 caracteres.

A complexidade é igualmente importante. Uma senha complexa é uma mistura de letras maiúsculas e minúsculas, números e símbolos. Essa complexidade torna exponencialmente mais difícil para as ferramentas de quebra de senha decifrarem a senha, pois cada tipo de caractere adicional aumenta o número de combinações possíveis.

Use caracteres especiais, números e casos mistos

Incorporar uma combinação de tipos de caracteres em suas senhas é essencial. Caracteres especiais (como!, @, #) e números adicionam camadas de dificuldade. Uma estratégia eficaz é substituir letras por números ou símbolos de aparência semelhante (por exemplo, substituir “o” por “0” ou “E” por “3”).

Essa abordagem, conhecida como “leet” speak, pode aumentar a força da senha e ao mesmo tempo mantê-la memorável. Infelizmente, os hackers estão se tornando cada vez mais hábeis em decifrar esse tipo de truque, então você não deve confiar apenas neles.

Evite palavras e padrões comuns

Senhas que contenham palavras, frases ou padrões sequenciais comuns (como “qwerty” ou “12345”) são especialmente vulneráveis a ataques de dicionário. Os ataques geralmente usam listas pré-compiladas de senhas e variações comuns; portanto, para aumentar a segurança, evite usar esses elementos previsíveis. Em vez disso, opte por combinações aleatórias de caracteres ou use uma frase secreta – uma sequência de palavras que cria uma senha mais longa (por exemplo, “Blue#Coffee7!Rainbow”).

Evite reutilizar senhas

A reutilização de senhas em várias contas é uma armadilha comum. Se uma conta for comprometida, todas as outras contas com a mesma senha estarão em risco. Para manter a segurança em todas as plataformas, use uma senha exclusiva para cada conta. Essa prática garante que uma violação em um site não leve a um efeito dominó de comprometimento de outros sites.

Use gerenciadores de senhas

Os gerenciadores de senhas são ferramentas valiosas para manter senhas fortes e exclusivas para cada conta. Eles geram, recuperam e armazenam senhas complexas, para que você não precise se lembrar de cada uma delas.

Os gerenciadores de senhas também oferecem armazenamento criptografado, garantindo que suas senhas sejam seguras. Muitos podem preencher automaticamente suas credenciais em sites, reduzindo o risco de cair em sites de phishing, já que só preenchem automaticamente no site legítimo.

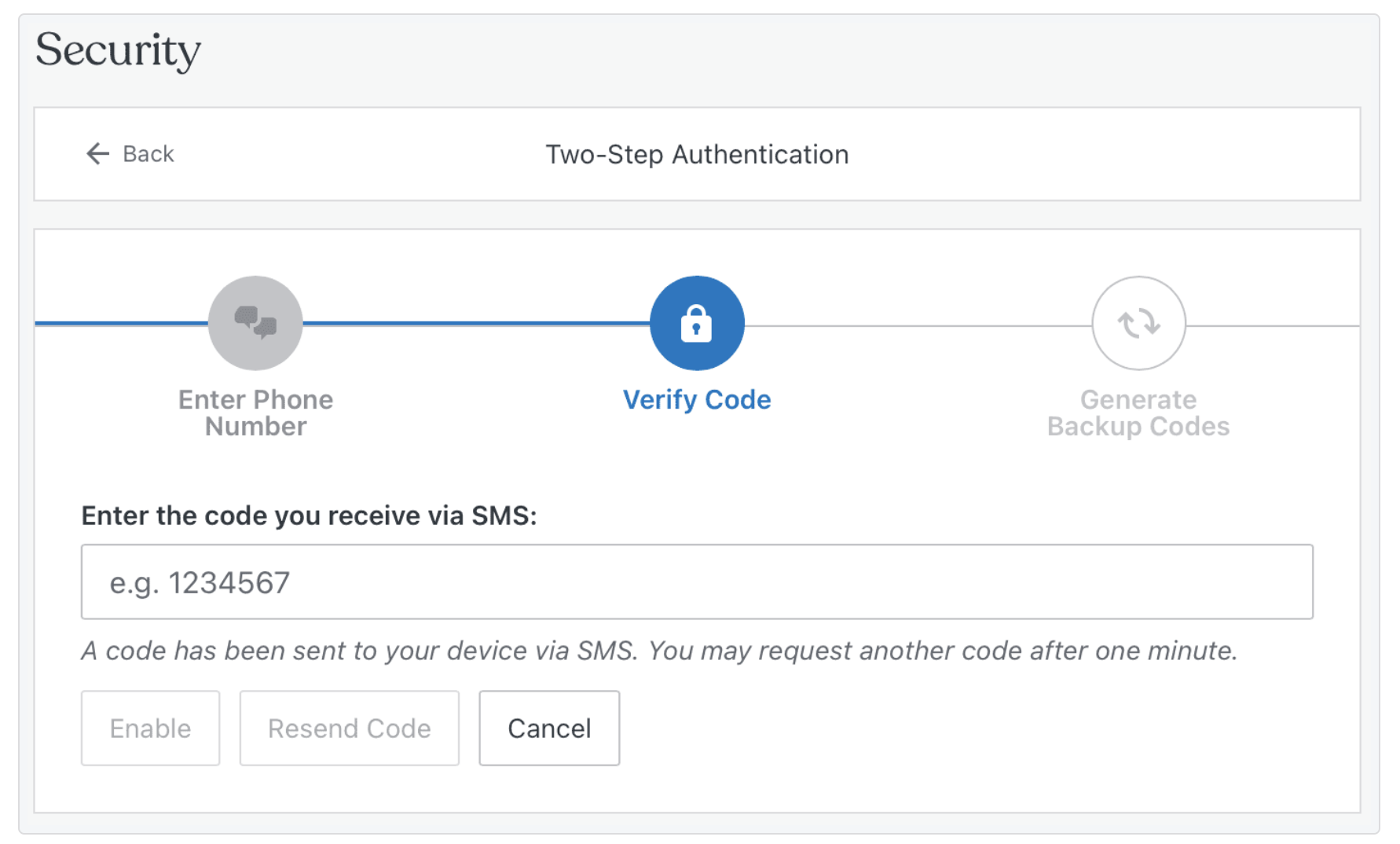

Implementar autenticação multifator (MFA)

A autenticação multifator (MFA) adiciona uma camada crítica de segurança além de uma senha. Requer uma ou mais verificações adicionais, o que diminui significativamente a probabilidade de acesso não autorizado. Este sistema requer algo que você conhece (uma senha) e algo que você possui (um smartphone ou um token de segurança). Mesmo que uma senha seja comprometida, o MFA muitas vezes pode impedir que um invasor obtenha acesso.

Atualize as senhas regularmente

Atualizar senhas regularmente é uma prática fundamental em segurança digital. É melhor alterar as senhas a cada três ou seis meses, especialmente para contas confidenciais. Isto limita a janela de exposição se uma senha for comprometida. Ao atualizar senhas, certifique-se de que a nova seja significativamente diferente da anterior para maximizar o benefício de segurança.

Monitore a atividade da conta em busca de violações de dados

O monitoramento da atividade da conta é crucial para a detecção precoce de acesso não autorizado. Muitos serviços agora oferecem alertas para novos logins ou atividades incomuns. Além disso, o uso de serviços como “Have I Been Pwned” pode informá-lo se os detalhes da sua conta fizeram parte de uma violação de dados. Ficar atento e responder a esses alertas permite que você tome medidas imediatas, como alterar sua senha, para proteger sua conta.

Aplicar políticas de senha nas organizações

As organizações devem aplicar políticas fortes para proteger dados confidenciais. Isso inclui diretrizes para complexidade, regras contra compartilhamento de senhas e requisitos para alterações regulares de senhas. Além disso, as organizações devem considerar a implementação de gerenciadores de senhas de nível empresarial para ajudar os funcionários a manter senhas seguras sem o risco de esquecê-las.

Eduque funcionários e usuários sobre higiene de senhas

A educação é um componente crucial da segurança cibernética. Sessões regulares de treinamento, lembretes e materiais educacionais podem ajudar os membros da equipe a compreender a importância de senhas fortes e como criá-las.

Essa educação deve incluir os riscos associados a senhas fracas, os métodos usados pelos hackers para comprometer senhas e as melhores práticas para criação e gerenciamento de senhas.

Use uma solução de segurança de site se você administra um site

Para gerentes de sites WordPress, implementar uma solução robusta de segurança de sites é vital. Jetpack Security para WordPress oferece proteção abrangente. Inclui recursos como proteção contra ataques de força bruta, login seguro (2FA) e monitoramento de tempo de inatividade.

Ao integrar o Jetpack Security ao gerenciamento de seus sites, os administradores do WordPress podem melhorar significativamente as defesas de seus sites contra ataques relacionados a senhas, garantindo a segurança e a integridade dos dados dos visitantes e da funcionalidade do site.

O Jetpack Security não apenas fornece uma camada adicional de proteção, mas também oferece tranquilidade, sabendo que o site está protegido contra os tipos de ameaças cibernéticas mais prevalentes e prejudiciais.

Saiba mais sobre a segurança do Jetpack.

Perguntas frequentes

Quais são os erros mais comuns que as pessoas cometem e que levam ao comprometimento de senhas?

A jornada para senhas comprometidas geralmente começa com erros comuns e esquecidos. Os mais frequentes incluem:

- Usando senhas simples e previsíveis . Optar por senhas fáceis de lembrar geralmente significa que elas são fáceis de adivinhar. Isso inclui o uso de informações pessoais como nomes, aniversários ou sequências simples (por exemplo, “123456”).

- Reutilizando senhas em várias contas . Muitas pessoas usam a mesma senha para várias contas. Se uma conta for violada, todas as outras ficarão igualmente vulneráveis.

- Ignorando atualizações de software . A falha na atualização do software pode deixar vulnerabilidades de segurança sem correção, facilitando a exploração de pontos fracos pelos hackers.

- Clicando em links de phishing . As tentativas de phishing, que muitas vezes parecem enganosamente legítimas, podem induzir os usuários a revelar voluntariamente suas senhas.

- Não usar autenticação multifator (MFA) . Ignorar essa camada adicional de segurança torna as contas mais suscetíveis a violações.

Como posso identificar se minha senha foi comprometida?

A detecção de uma senha comprometida geralmente envolve a observação de atividades incomuns, como:

- Notificações de conta inesperadas . Receber e-mails ou mensagens de texto sobre tentativas de login ou alterações nos detalhes da conta que você não iniciou.

- Atividade estranha na conta . Observar ações desconhecidas em sua conta, como mensagens enviadas que você não escreveu ou transações não reconhecidas.

- Alertas de segurança . Muitos serviços online notificam os usuários sobre atividades suspeitas, como logins em locais incomuns.

- Notícias sobre violação de dados . Ser proativo no monitoramento de notícias sobre violações de dados envolvendo os serviços que você usa pode fornecer um alerta sobre possíveis comprometimentos de senha.

Quais são os primeiros passos a tomar quando suspeito que minha senha esteja comprometida?

Se você suspeitar que sua senha foi comprometida, uma ação imediata é crucial. Você pode começar com estas etapas:

- Mude sua senha . Faça isso para a conta afetada e quaisquer outras contas nas quais você usou a mesma senha.

- Verifique se há anomalias . Revise a atividade recente da conta em busca de ações não autorizadas.

- Habilite ou atualize o MFA . Se ainda não o fez, configure a autenticação multifator. Se já estiver configurado, verifique se está funcionando corretamente e atualize os códigos de recuperação, se necessário.

- Notifique as partes relevantes . Entre em contato com o provedor de serviços da conta comprometida e, se necessário, alerte suas instituições financeiras ou autoridades legais.

- Execute uma verificação de segurança . Use uma ferramenta de segurança confiável para verificar se há malware em seus dispositivos.

Como os cibercriminosos usam senhas vazadas para novos ataques?

Os cibercriminosos exploram senhas vazadas de diversas maneiras:

- Recheio de credenciais . Usando ferramentas automatizadas para testar senhas vazadas em vários sites, explorando a reutilização de senhas.

- Ataques direcionados . Utilizar informações pessoais coletadas de uma conta para personalizar ataques de phishing ou tentativas de fraude em outras plataformas.

- Roubo de identidade . Usar informações pessoais associadas a senhas comprometidas para se passar pela vítima em atividades fraudulentas.

Para gerentes e proprietários de sites, quais são as melhores maneiras de evitar o comprometimento de senhas?

Para gerentes e proprietários de sites, mitigar o risco de comprometimento de senha envolve várias etapas:

- Implemente políticas de senhas fortes . Imponha a criação de senhas complexas e atualizações regulares para todos os usuários.

- Use plug-ins de segurança . Usar ferramentas como Jetpack Security pode melhorar muito as defesas do seu site. O Jetpack Security oferece recursos como proteção contra ataques de força bruta, tornando mais difícil para os invasores obterem acesso não autorizado.

- Atualize e corrija regularmente os sistemas . Manter o software do seu site atualizado é crucial para proteção contra vulnerabilidades conhecidas.

- Eduque sua equipe . Certifique-se de que todos os envolvidos no gerenciamento do site estejam cientes das melhores práticas de segurança de senha e entendam como identificar tentativas de phishing.

Como posso proteger meu site contra técnicas de quebra de senha, como ataques de força bruta?

Proteger seu site contra técnicas de quebra de senha envolve uma combinação de boas práticas e soluções de segurança robustas:

- Limite as tentativas de login . Implemente recursos que bloqueiem usuários após um certo número de tentativas de senha incorretas.

- Use senhas fortes e MFA . Incentive ou imponha o uso de senhas complexas e autenticação multifator para todas as contas.

- Monitore atividades suspeitas . Fique de olho nos padrões de login e esteja atento a atividades incomuns.

- Implemente ferramentas de segurança como Jetpack Security . Para proprietários de sites WordPress, o Jetpack Security oferece uma solução de segurança abrangente. Ele protege contra ataques de força bruta, monitora atividades suspeitas e garante logins seguros. Essa abordagem integrada é crucial para proteger seu site das técnicas de ataque de senha mais comuns e prejudiciais.

Jetpack Security: Proteja seu site WordPress contra ataques de senha

Jetpack Security se destaca como um guardião robusto para sites WordPress, atendendo à necessidade crítica de segurança de senha forte e proteção contra vários ataques. Seu conjunto abrangente de recursos de segurança foi projetado para combater as ameaças sofisticadas que os proprietários e gerentes de sites enfrentam atualmente.

Principais recursos do Jetpack Security:

Proteção contra ataques de força bruta . O Jetpack Security impede ativamente ataques de força bruta monitorando e bloqueando tentativas de login suspeitas. Esse recurso é crucial para evitar que invasores adivinhem senhas.

Verificação regular de malware . O Jetpack Security verifica malware e vulnerabilidades, garantindo que ameaças potenciais sejam identificadas e abordadas imediatamente. Os proprietários de sites podem até resolver a maioria dos problemas com apenas um clique.

Monitoramento de tempo de inatividade . A ferramenta fica de olho no tempo de atividade do seu site, alertando você imediatamente se ele cair – um indicador potencial de uma violação de segurança.

Backups em tempo real. O Jetpack armazena com segurança os dados do seu site na nuvem e os atualiza sempre que você faz uma alteração. Cada comentário, edição, compra ou envio de formulário é bloqueado caso você precise se recuperar.

Um registro de atividades . Este recurso registra todas as ações significativas no site, permitindo que os gerentes do site monitorem quaisquer alterações ou logins não autorizados. Isso também ajuda na solução de problemas e na determinação do ponto exato para o qual o site deve ser restaurado.

O Jetpack Security serve não apenas como uma ferramenta defensiva, mas como uma medida proativa para manter a integridade e a confiabilidade dos sites WordPress. Ao integrar o Jetpack em sua estratégia de segurança, os proprietários e gerentes de sites WordPress podem melhorar significativamente sua defesa contra o cenário em constante evolução de ataques de senha, garantindo que seus ativos digitais permaneçam seguros e confiáveis.

Saiba mais sobre a segurança do Jetpack.