Como remover o aviso de 'site enganoso à frente'? - MalCare

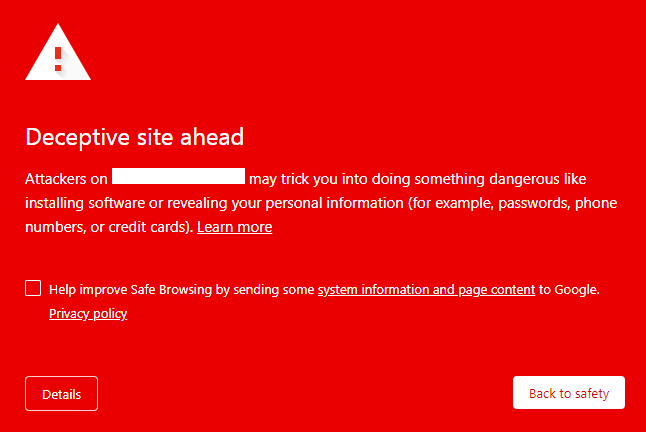

Publicados: 2023-04-19A grande tela vermelha aparece no seu navegador Google Chrome. O aviso perto da barra de endereço do site diz 'Perigoso'. Estes são os sinais de que seu site está na lista negra do Google porque seu site foi invadido e é enganoso.

A primeira coisa a fazer é escanear seu site para ter 100% de certeza do hack.

O aviso de site enganoso é o aviso do Google aos visitantes sobre o seu site WordPress, pois o malware tornou seu site perigoso para eles visitarem. É uma situação séria, pois o malware pode causar perdas consideráveis para o seu site.

Vamos nivelar com você: ter o aviso de site enganoso à frente exibido para o seu site WordPress é ruim. Mas, pode ser consertado. Mostraremos como corrigir o site enganoso do Google Chrome adiante neste artigo.

TL;DR Para remover o aviso de site enganoso, primeiro você precisa primeiro se livrar do malware do seu site. Use o MalCare para limpar instantaneamente seu site e, em seguida, envie uma solicitação de revisão do Google Search Console. Em 1 a 3 dias, o Google atualizará o status e removerá o aviso do seu site.

O que é o aviso de site enganoso à frente?

O aviso de site enganoso é simplesmente o Google informando aos visitantes que o site que eles estão prestes a visitar não é seguro. Geralmente significa que o site contém malware ou conteúdo enganoso e está sendo usado para ataques de phishing. Isso pode levar os visitantes a serem expostos a páginas de spam, conteúdo inapropriado ou inseguro ou até mesmo ser uma fachada para coletar informações de cartão de crédito deles.

É um aviso de navegação segura do Google que aparece quando os visitantes clicam em um site WordPress invadido a partir dos resultados de pesquisa do Google Chrome. Ele pode aparecer como uma grande tela vermelha (e às vezes é conhecida como a tela vermelha da morte) antes de alguém clicar no site ou como um aviso 'Perigoso' na barra de endereço.

O aviso de site enganoso não está restrito ao Google ou ao Chrome, porque todos os outros navegadores também usam a mesma lista negra para proteger seus usuários. Isso significa que, independentemente de seu usuário estar no Internet Explorer, Safari, Firefox ou Opera, ele verá alguma variante desse aviso.

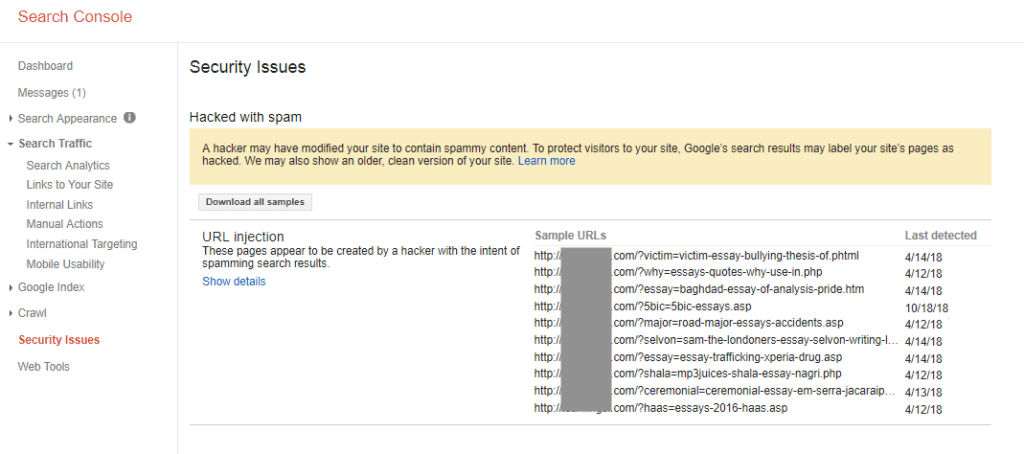

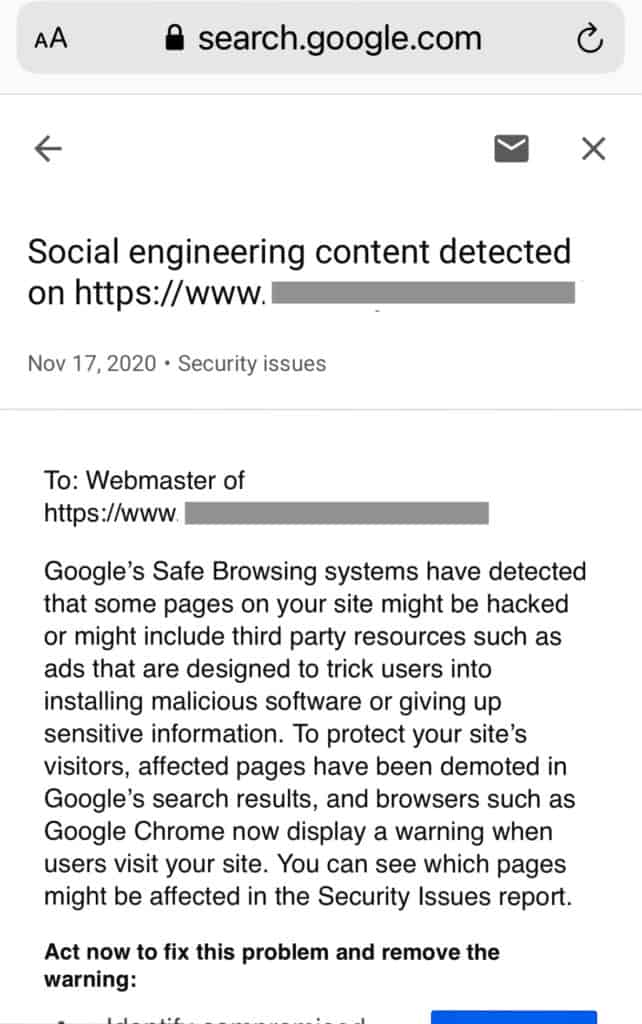

Se você usar o Google Search Console para o seu site, também verá avisos sinalizados na guia Problemas de segurança. O Search Console também enviará e-mails para você, para que você resolva esses problemas com prioridade.

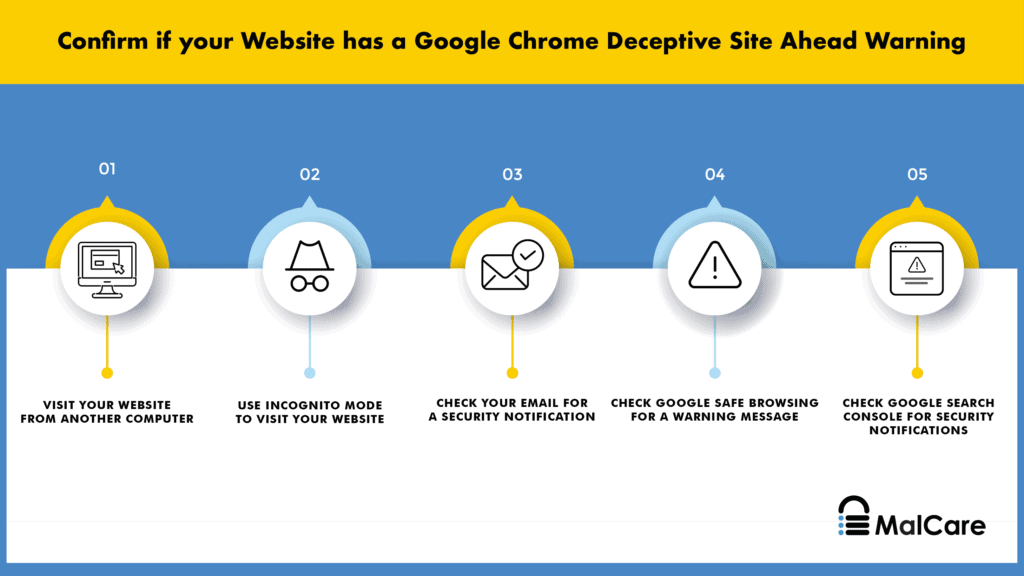

Para verificar se o seu site está na lista negra, confira o Transparency Report.

Por que o aviso de site enganoso está aparecendo em seu site?

O aviso de site enganoso à frente é um sinal claro de que seu site WordPress foi invadido. Na verdade, na maioria dos casos, se um site foi sinalizado pelo Google, ele foi invadido por pelo menos alguns dias.

Além disso, o aviso Site Ahead enganoso do cromo é apenas um dos avisos do Google. Seu site pode conter vulnerabilidades em plug-ins ou não aderir às boas práticas de segurança do WordPress, como usar HTTP em vez de HTTPS. Nesses casos, o Google pode sinalizar seu site como 'Não seguro' ou 'Este site pode danificar seu computador.

Tudo isso é ruim para o seu site e seus rankings de SEO. No entanto, seria muito pior se o hack não fosse detectado. Falaremos mais sobre o impacto dos hacks mais adiante neste artigo. Por enquanto, queremos nos concentrar no problema do malware em questão.

Como remover a infecção por malware do seu site?

Para se livrar do aviso de site enganoso à frente, você precisa remover a infecção por malware que está causando o aviso em primeiro lugar. Detalhamos as etapas de remoção de malware abaixo, mas primeiro veremos uma visão geral rápida. Este é um processo de 3 etapas:

- Escaneie seu site em busca de malware

- Limpe o malware do seu site

- Remova a mensagem enganosa do site à frente enviando uma solicitação de revisão ao Google

Coisas importantes para lembrar

Antes de começar, há algumas coisas que você precisa ter em mente.

- Aja rápido: além do malware causando estragos em seu site, o Google também rastreia quanto tempo as pessoas levam para resolver os problemas de segurança em seus sites. Agora não é hora de atrasar.

- A remoção de malware é difícil: para a maioria das pessoas, em qualquer caso. Você pode desconsiderar nossa cautela se for um especialista em WordPress. Mas vimos muitos sites quebrados por causa de tentativas malsucedidas de remoção de malware para contar, e é horrível ter que dar as más notícias ao administrador do site.

- Você também precisa corrigir os problemas subjacentes: os hackers conseguiram infectar seu site devido a uma vulnerabilidade ou backdoor. Embora existam outras maneiras de obter acesso ao seu site, mais de 90% dos hacks ocorrem devido a vulnerabilidades. Se você se livrar do malware, mas não da vulnerabilidade, a infecção ocorrerá novamente.

- Há um mau conselho por aí: muitas pessoas vêm até nós com sites quebrados, por causa das correções que leram online. O mau conselho não é deliberadamente malicioso, mas pode fazer mais mal do que bem.

Sem mais delongas, vamos começar a salvar seu site de hackers.

1. Analise seu site em busca de malware

A primeira coisa que você precisa fazer é escanear seu site em busca de malware. Sim, você sabe que seu site já foi invadido, mas uma verificação profunda verificará todos os arquivos, pastas e banco de dados em busca de malware, conteúdo enganoso e vulnerabilidades. Como dissemos antes, limpar o malware não é suficiente; você precisa se livrar do problema subjacente que permitiu isso em primeiro lugar.

Existem algumas maneiras de escanear seu site e falaremos um pouco sobre cada método.

- Faça uma varredura profunda em seu site [RECOMENDADO]: Para verificar todos os arquivos, pastas e entradas no banco de dados do seu site WordPress, você precisa instalar um plug-in de segurança do WordPress e executar uma varredura. Varreduras profundas descobrirão todas as linhas de malware e todas as variáveis alteradas que sejam suspeitas. Instale o MalCare e obtenha os resultados da verificação em menos de 5 minutos.

- Use um scanner online: Se você quiser escanear seu site sem instalar um plugin de segurança, você pode usar um scanner online como o Sucuri Sitecheck. Este tipo de scanner irá escanear todo o código publicamente visível do seu site. Este é um bom primeiro passo no diagnóstico, porque um scanner de front-end sinalizará malware em postagens e páginas.

No entanto, fica aquém ao verificar os arquivos principais do WordPress, como o arquivo wp-config, por exemplo. O malware nem sempre adere convenientemente a áreas de código publicamente visíveis, portanto, isso é, na melhor das hipóteses, uma meia medida. - Varredura manual: Além dos motivos óbvios de erro humano, há muitos, muitos motivos pelos quais não recomendamos que ninguém escaneie manualmente (ou limpe) seu site. Com grandes sites, esta é uma tarefa assustadora e propensa a muitos malwares escaparem despercebidos.

A melhor maneira de encontrar malware em seu site é escaneá-lo com um plug-in de segurança, como o MalCare. Você terá uma avaliação conclusiva da infecção e poderá prosseguir com a limpeza do malware.

Outros diagnósticos para verificar se há malware

Se você usar um plug-in de segurança que não seja MalCare para escanear seu site, poderá obter falsos positivos. Outros plugins como WordFence e iThemes são conhecidos por sinalizar códigos personalizados inócuos como malware por causa de seus mecanismos de varredura.

Embora a mensagem de erro Site enganoso à frente seja uma indicação suficiente de malware, você pode usar os métodos a seguir para testar infecções por malware por conta própria.

- Visite seu site em um navegador anônimo ou em um computador diferente, pois os hackers podem ocultar o malware do administrador

- Verifique o número de páginas indexadas no Google. Se páginas com spam foram inseridas em seu site, você verá uma incompatibilidade numérica nos resultados da pesquisa. Por exemplo, se o seu site tiver cerca de 10 páginas, você deve esperar ver um pouco mais ou menos. Um número descomunal, digamos 100 ou mesmo 1000, é um bom indicador de páginas de spam.

- Procure logs de atividades de usuários incomuns , que podem indicar que um hacker obteve acesso não autorizado ao seu site com uma conta de usuário. t pode ser um usuário comprometido ou um usuário fantasma, que mostra atividades incomuns para essa conta. Permissões de usuário alteradas, uma enxurrada de alterações em postagens e páginas ou a criação de novas páginas são bons indicadores aqui.

- Verifique se há tendências estranhas nos dados analíticos , como picos de tráfego. Se você estiver executando um evento de marketing ou anúncios, esses picos podem ser justificados, caso contrário, eles podem ser sintomáticos de malware.

Além disso, seu site terá um impacto nos números de tráfego por causa do aviso de site enganoso à frente. Menos pessoas visitando seu site resultarão em números menores, e você também verá uma queda correspondente nas métricas de engajamento. - Procure os avisos do Google Search Console. A Google tenta alertar os seus utilizadores de forma a promover uma experiência de navegação segura. Mesmo se você não tiver uma conta no console de pesquisa, ainda poderá verificar se o Google exibe um aviso 'Não seguro' para o seu site.

- Verificações de vulnerabilidade para plug-ins e temas instalados , se você não os manteve atualizados. Se você tiver versões mais antigas de plugins e temas, provavelmente existem pontos de entrada para o malware. Se o seu painel tiver um sinalizador 'Atualizar agora' ao lado de um plug-in ou tema instalado, pesquise no Google as vulnerabilidades descobertas recentemente nessas vulnerabilidades específicas.

- Remova plug-ins e temas anulados. É tentador obter um plugin ou tema premium por nada, mas sempre há uma agenda oculta. Não existe almoço grátis. Os plugins e temas premium têm licenças quebradas, o que significa que os desenvolvedores originais não poderão oferecer suporte com atualizações. E esse é o lado benigno do software nulled. Este software geralmente possui backdoors e malware embutidos, para que os hackers possam acessar seu site quando ele for instalado.

2. Limpe o malware do seu site

Tudo bem, agora estamos no modo de batalha. É aqui que as coisas podem ficar complicadas, dependendo do caminho que você seguir para remover o malware do seu site. Existem 3 maneiras de se livrar do malware de um site WordPress que está causando sites enganosos à frente, e falaremos sobre cada uma delas, da mais eficaz para a menos eficaz :

- Use um plug-in de segurança para remover malware

- Contrate um especialista em segurança para limpar seu site

- Limpe seu site manualmente

O mais importante é limpar seu site rapidamente. A cada momento que você deixa o malware em seu site, as perdas pioram. Em alguns casos, eles estão ficando exponencialmente piores.

Opção 1: Use um plug-in de segurança para remover malware do seu site

Recomendamos que você use o MalCare para remover malware do seu site. É o melhor plug-in de segurança da categoria para o seu site WordPress porque removerá os hacks cirurgicamente dos arquivos do site e do banco de dados. No final de uma limpeza do MalCare, você terá seu site e dados completamente intactos.

Para usar o MalCare, tudo o que você precisa fazer é:

- Instale o MalCare no seu site

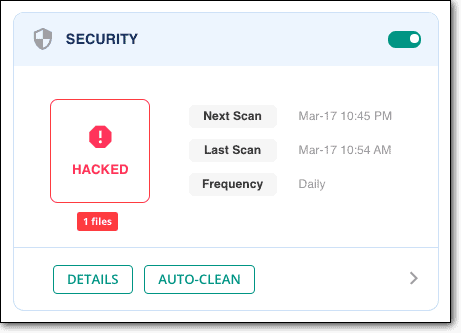

- Escaneie seu site a partir do painel

- Limpeza automática quando solicitado para se livrar do malware

E é isso. A limpeza leva alguns minutos para ser concluída e seu site fica como novo novamente. Se você usou o MalCare para escanear seu site, tudo o que você precisa fazer é atualizar para limpar instantaneamente.

Depois que o MalCare estiver instalado, ele verificará seu site diariamente em busca de ameaças e protegerá seu site contra bots e hackers. Com o MalCare, você também obtém um poderoso firewall de aplicativo da web que o ajudará a filtrar o tráfego malicioso do país ou dispositivo e um painel a partir do qual você pode administrar seu site facilmente.

Como usar o MalCare se você não tiver acesso ao seu site ?

Quando seu site é invadido, muitas vezes parece que todas as portas estão se fechando na sua cara. O Google sinalizou seu site com o site enganoso à frente e agora você pode não ter acesso ao seu site. Esse estado de coisas pode acontecer se o hacker tiver infectado seu site com um hack de redirecionamento ou se um host da Web tiver suspendido sua conta. De qualquer forma, você não pode acessar o wp-admin para instalar um plug-in de segurança.

Nem tudo está perdido entretanto. Entre em contato conosco ou envie-nos um e-mail para support [at] malcare [dot] com, e iremos orientá-lo nas próximas etapas. Também orientaremos você no processo de cancelamento da suspensão do seu site.

Opção 2: Contrate um especialista em segurança do WordPress

Se você optar por não instalar um plug-in de segurança, siga a rota do especialista em segurança do WordPress para limpar malware e conteúdo enganoso do seu site. Embora não possamos falar sobre a eficácia de outros especialistas em segurança, esperamos que eles estejam conectados ao domínio de segurança do site WordPress e, assim, sejam capazes de fornecer uma solução viável.

Nossa experiência mostra que os especialistas em segurança realmente eficazes são proibitivamente caros; justificadamente, pois o que eles fazem é incrivelmente técnico e difícil. Devemos saber, porque temos uma equipe deles na MalCare. A única diferença é que os serviços de nossos especialistas estão disponíveis gratuitamente com nosso plugin de segurança.

Opção 3: Limpe o site manualmente

Limpamos milhares de sites para clientes e, mesmo assim, não recomendamos a limpeza manual. É um processo repleto de riscos, com poucas chances de sucesso - a menos que você seja um especialista em segurança do WordPress genuíno. (Nesse caso, você não precisaria ler este artigo.)

Se você pretende lidar com o malware por conta própria, nós o ajudaremos da melhor maneira possível. Não podemos garantir que você terá sucesso, porque cada hack pode ser muito diferente e não existe uma abordagem única para todos.

Para iniciar este processo, você precisa saber o seguinte:

- Estrutura de arquivos do WordPress e seu funcionamento: quais arquivos são importantes, como funcionam entre si, como os temas e plugins são instalados, como funcionam.

- Programação: O que os scripts fazem? Como eles interagem uns com os outros? O que eles estão realmente fazendo? O código extra que você vê é um código personalizado ou malware?

- Ferramentas de back-end: familiaridade de trabalho com cPanel, SFTP, gerenciador de arquivos, phpMyAdmin e todas as outras ferramentas em sua conta de host da web.

Se, de alguma forma, você não estiver familiarizado com qualquer um dos itens acima, sugerimos que pare aqui e limpe usando o MalCare. Mencionamos anteriormente que o tempo é essencial, e este não é o momento de adquirir proficiência nessas ferramentas para lidar com um hack.

a. Tenha acesso ao seu site

Se o seu host suspendeu sua conta, este é o primeiro passo. Caso contrário, pule para o próximo.

Entre em contato com o suporte do host da Web para que eles coloquem seu IP na lista de permissões para limpeza. Eles teriam bloqueado seu site após a execução de varreduras, portanto, peça esses resultados também. Os resultados fornecerão um ponto de partida para a limpeza do malware.

b. Faça um backup do seu site

Esta é uma etapa crítica na limpeza: faça um backup do seu site. As limpezas manuais podem dar errado muito rapidamente, e um backup é a única coisa que salvará o dia. Mesmo um site com malware é melhor do que nenhum site.

Se o seu host detectar malware em seu site, ele também poderá excluí-lo sem aviso prévio. Claro, isso depende do host em questão, mas é realmente melhor errar por excesso de cautela.

Para fazer um backup, use o BlogVault. Há uma avaliação gratuita de 7 dias para você começar e, uma vez configurado, serão necessários backups automatizados regulares do seu site. Mesmo que seu host desative seu site, você ainda terá backups de seu site, porque os backups do BlogVault são armazenados em servidores externos. Além disso, um plug-in de backup é sempre uma aposta muito melhor do que depender de backups e restaurações manuais.

c. Baixe o núcleo, plugins e temas do WordPress novamente do repositório

Não sabemos onde o malware pode estar escondido, então, felizmente, há algumas coisas que você pode substituir totalmente sem problemas. Anote as versões que foram instaladas em seu site e baixe-as. Versões mais antigas ou mais recentes podem ter códigos diferentes e podem causar problemas de compatibilidade em seu site posteriormente.

Depois de baixado e descompactado, compare os arquivos e pastas das novas instalações com os do seu site. Este é um processo tedioso para fazer manualmente, então você pode usar um verificador de diferenças online para destacar as diferenças. Ainda será tedioso, mas um pouco mais rápido.

Uma palavra de cautela aqui: o código personalizado do seu site não é malware. Às vezes, é necessário que os web designers alterem o código oficial para criar a experiência certa para o site. As diferenças podem ser devidas a este motivo.

Como um aparte, essa técnica de correspondência de arquivo é o que a maioria dos plug-ins de segurança, exceto o MalCare, usa para descobrir malware. Pode revelar-se ineficaz, especialmente no caso de código personalizado.

De qualquer forma, anote todas as diferenças e deixe os arquivos de lado. Neste ponto, não exclua nada.

d. Verifique se há plugins falsos

Como você tem uma lista de plugins e temas facilmente à mão agora, pode verificar se algum deles é falso. Você não encontrará plugins falsos no repositório do WordPress para baixar, e a pasta do plugin normalmente conterá poucos arquivos, às vezes apenas um arquivo. Os plug-ins falsos também não seguem as convenções de nomenclatura típicas dos plug-ins do WordPress.

Se você estiver usando um software anulado, pode ter certeza de que esse é provavelmente o motivo pelo qual seu site foi invadido em primeiro lugar. Plugins e temas anulados são atraentes por seus preços baixos, mas têm um custo alto. Os hackers infundem o código com malware ou backdoors, no mínimo, e esperam que as pessoas os instalem, lançando assim um tapete de boas-vindas para suas atividades nefastas.

e. Reinstale o núcleo do WordPress

Agora que você tem novas instalações, é hora de começar a substituir arquivos e pastas. A razão pela qual sugerimos fazer dessa maneira é porque novas instalações cuidarão do malware carregado no diretório de arquivos do seu site.

No entanto, este método também tem seus riscos. Uma instalação ou restauração também pode falhar, portanto, faça backup do seu site, caso ainda não o tenha feito.

Faça login no cPanel da sua conta de hospedagem na web e use a ferramenta Gerenciador de arquivos para acessar os arquivos do seu site. Substitua as seguintes pastas inteiramente:

/wp-admin

/wp-includes

Felizmente, essas 2 pastas contêm apenas arquivos principais do WordPress e raramente mudam mesmo entre as versões. Seu conteúdo e configurações são armazenados em outro lugar, portanto, não serão afetados. Na verdade, essas pastas não devem diferir de suas contrapartes de instalação limpa.

Em seguida, procure por códigos estranhos nestes arquivos críticos:

index.php

wp-config.php

wp-settings.php

wp-load.php

.htaccess

Sabemos que 'código estranho' não é uma diretriz fácil de seguir, mas o malware pode assumir várias formas. Sugerimos procurar scripts que não estejam presentes nas instalações limpas e examiná-los cuidadosamente. Só porque eles não estão lá nas instalações limpas não os torna malware, mas é um bom lugar para começar.

Seja extremamente cuidadoso se decidir bisbilhotar esses arquivos. Uma pequena mudança pode derrubar seu site completamente. Recuperar depois disso é uma tarefa difícil.

Em seguida, o /wp-uploads não deve ter nenhum arquivo PHP (arquivos como wp-tmp.php). Exclua qualquer um que encontrar nessa pasta.

Infelizmente, não podemos dar conselhos mais específicos neste momento. Como dissemos antes, o malware pode se parecer com absolutamente qualquer coisa. Vimos arquivos de imagem e arquivos de ícones hackeados, todos os quais parecem totalmente inócuos à primeira vista.

Se você acha que um arquivo inteiro é malware, coloque-o em quarentena em vez de excluí-lo. Isso significa que você altera a extensão do arquivo para algo que não é executável: como php para pho, por exemplo.

Se você suspeitar que algum código é malicioso, tente excluí-lo para ver o que acontece. Caso seu site quebre, você pode substituir o arquivo pelo mesmo do seu backup.

f. Limpar plugins e pastas de temas

A próxima limpeza é a pasta /wp-content com todos os plugins e arquivos de tema. Repita o mesmo processo que acabou de fazer com os arquivos principais do WordPress, comparando o código cuidadosamente para encontrar alterações e adições.

Mais uma vez, queremos alertá-lo contra a exclusão de qualquer coisa diferente sumariamente. Se você alterou definições e configurações, deve esperar ver algumas alterações no código. No entanto, se você se sentir confortável em eliminar totalmente a personalização, a maneira mais rápida de limpar o malware oculto nesses arquivos é substituir totalmente os plug-ins e os arquivos de temas.

Em nossa experiência, os administradores não estão dispostos a perder nenhuma personalização, e essa é uma postura justa a ser tomada devido ao trabalho envolvido.

Ao limpar o malware, é útil saber como o código funciona no site. Os scripts de malware podem ser totalmente inofensivos, até que outro arquivo os execute. O segundo arquivo também parecerá completamente inofensivo. Esse mecanismo de bloqueio e chave de alguns malwares também dificulta a detecção.

Se o seu site tiver muitos plugins e temas, ativos ou não, essa etapa pode levar vários dias para uma equipe de pesquisa. No interesse do tempo, verifique se há malware nos seguintes arquivos do tema ativo:

header.php

rodapé.php

funções.php

Em uma seção anterior, mencionamos a procura de vulnerabilidades em seus plugins instalados. Comece com esses plug-ins e trabalhe na lista. Não pare de procurar, mesmo se achar que encontrou o malware no meio da sua lista. O malware pode existir em todos os arquivos simultaneamente, então você deve verificar tudo.

g. Limpar malware do banco de dados

Faça o download do banco de dados do seu site, seja do phpMyAdmin ou do backup que você fez. Verifique cada uma das tabelas quanto a scripts inesperados. Comece com postagens e páginas, pois são os mais direcionados e trabalhe a partir daí.

No caso do hack de redirecionamento, o malware infecta cada postagem e página. Portanto, se você encontrar o script de malware em um, poderá usar consultas SQL para encontrar o mesmo script nas outras postagens e páginas e limpá-lo. Nossa advertência anterior ainda se aplica: não pare de olhar no meio do caminho.

Você precisa ter um cuidado especial se o seu site for um e-commerce. Seu banco de dados conterá informações críticas de usuários e pedidos, portanto, tenha 100% de certeza de que você está apenas excluindo malware.

h. Remova todos os backdoors

Depois de eliminar a infecção, é hora de fechar o ponto de entrada. Essas podem ser vulnerabilidades em plugins e temas, que você precisa resolver posteriormente atualizando-os. No entanto, antes disso, você precisa verificar se há backdoors.

Backdoors são os túneis secretos em seu site e, se permanecerem, seu site certamente será infectado novamente. Infelizmente, assim como o malware, um backdoor pode estar em qualquer lugar.

Tente procurar por funções como estas:

avaliação

base64_decode

gzinflate

preg_replace

str_rot13

Este código não significa que sejam backdoors, porque existem usos legítimos para este código. Mas pode ser, então vale a pena conferir. Antes de excluí-los, porém, analise-os cuidadosamente para verificar o que eles fazem.

eu. Recarregue seus arquivos limpos

Depois de ter um site limpo, você deve restaurá-lo. Primeiro, você precisa excluir os arquivos e o banco de dados existentes e, em vez disso, fazer upload das contrapartes limpas. Faça login no cPanel e use o Gerenciador de Arquivos e o phpMyAdmin para fazer isso. Como alternativa, você pode usar o SFTP para gerenciar o processo de restauração.

j. Limpe o cache

Esvazie o cache do WordPress, para que os navegadores dos visitantes carreguem a versão limpa do seu site, não a versão antiga hackeada.

k. Use um scanner de segurança para confirmar que o malware foi definitivamente removido

Isso é basicamente uma verificação para ver se tudo correu conforme o planejado e se você realmente limpou o malware com sucesso. Use o mesmo scanner da seção de digitalização para confirmar.

Por que você deve evitar a limpeza manual de um site WordPress invadido?

Um hack é como uma infecção, e você deve ter visto que nos referimos a malware nesses termos ao longo do artigo. Se você tivesse uma infecção, você gostaria de ir a um especialista para remoção. Você não tentaria encontrar cada instância da infecção em seu sistema e removê-la uma a uma.

Isso pode parecer dramático, mas um site é fundamental para quem os administra. Eles podem ser a base do seu negócio e não devem ser menosprezados. Mesmo os blogs pessoais representam o tempo investido.

As limpezas manuais geralmente dão errado e sites inteiros são perdidos. Trazê-los de volta depois disso é difícil, a menos que você tenha um backup para começar. É por isso que enfatizamos tanto os backups no começo.

Mesmo os especialistas em segurança do WordPress usam ferramentas para encontrar malware, porque é melhor fazê-lo. Um plug-in de segurança é uma ferramenta que você pode usar sem o especialista para liberar seu site das garras do malware.

Remova o site enganoso enviando uma solicitação de revisão ao Google

Neste ponto, o aviso de site enganoso à frente ainda estará lá, mesmo que o malware tenha sido removido. Isso ocorre porque o Google ainda não escaneou seu site recém-limpo. Eles eventualmente irão, mas não há como dizer quanto tempo isso levará, então você precisa tomar medidas para superar o site enganoso com antecedência.

AVISO: antes de enviar uma solicitação de revisão ao Google, você precisa ter 100% de certeza de que seu site não contém vestígios de malware em nenhum lugar. Se o seu site ainda estiver infectado, o Google rejeitará sua solicitação para corrigir a mensagem de aviso de site enganoso do seu site WordPress. Seja rejeitado pelo Google muitas vezes e o Google o sinalizará como um 'infrator reincidente' e você não poderá solicitar uma revisão por 30 dias.

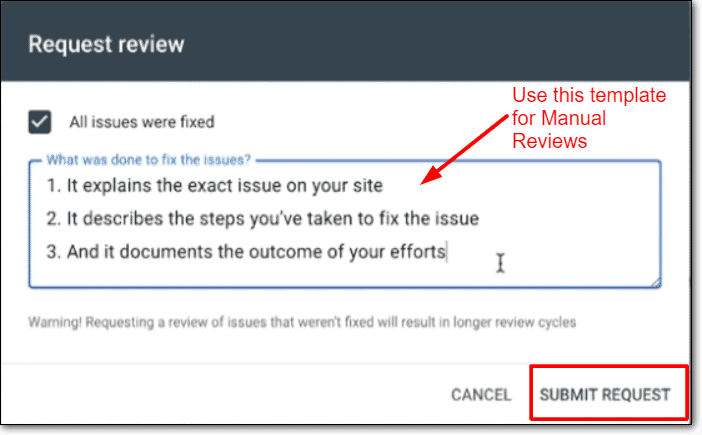

Solicitar uma revisão é um processo simples e cada uma das solicitações é revisada manualmente por sua equipe.

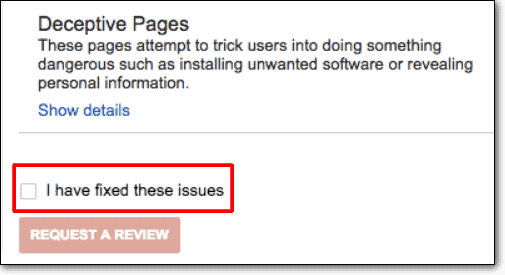

- Faça login no Google Search Console

- Encontre a guia Problemas de segurança e role para baixo até a parte inferior

- Clique no botão 'Solicitar uma avaliação'

- Preencha o formulário com todas as informações relevantes das medidas tomadas para resolver os problemas de segurança

- Enviar pedido

A solicitação de revisão leva alguns dias para ser resolvida e, infelizmente, durante esse período, o aviso Chrome Deceptive Site Ahead permanecerá. Isso não pode ser ajudado nem acelerado. Também é uma prática ruim enviar muitos pedidos de revisão para o Google, e essa estratégia sairá pela culatra se eles o bloquearem como reincidente.

A chave aqui é ser paciente e aguardar os resultados da solicitação.

E se o seu site estiver limpo e a solicitação de revisão ainda falhar?

Frequentemente, recebemos e-mails de pessoas com esse problema, dizendo que seu site limpo está sendo sinalizado por conteúdo enganoso. Isso geralmente é causado por duas situações:

- Se o administrador usou outro plug-in para limpar o site ou tentou fazer isso manualmente, algum malware foi deixado para trás. Portanto, a limpeza foi uma falha e o Google a detectou como tal.

- Se a limpeza foi bem-sucedida, pode haver pequenos vestígios, como links ruins, que estão causando os alertas.

A Navegação segura do Google raramente mostra falsos positivos, mas se o fazem é porque suas ferramentas estão verificando versões em cache do site. Limpe o cache do site e verifique mais uma vez para ter certeza absoluta de que o malware foi removido. Então você pode solicitar outra revisão.

Como evitar que a mensagem de erro Site enganoso à frente reapareça?

Proteja seu site contra malware, e seu site nunca deve ter outro caso da mensagem de site enganoso à frente. Pode parecer simples, mas proteger seu site em meio a um cenário de ameaças em constante evolução, sem ajuda, não é brincadeira.

Aqui estão as etapas que você pode seguir para evitar a reinfecção e proteger seu site, dados e visitantes contra danos:

- Instale um plug-in de segurança como o MalCare , uma solução completa que verifica, limpa e protege seu site

- Implemente políticas de senha fortes , como exigir alterações regulares

- Revise as contas de usuário regularmente e conceda apenas os privilégios mínimos necessários

- Escolha bons plugins e temas de desenvolvedores de renome; definitivamente nenhum software anulado

- Instale o SSL para criptografar a comunicação de volta e do seu site

- Atualize tudo regularmente, especialmente atualizações que corrigem vulnerabilidades de segurança

- Invista em backups para seguros

- Implemente medidas de fortalecimento do WordPress que funcionam com alguns cliques rápidos.

A segurança do site é um processo contínuo, porque o malware está sempre mudando. Um bom plug-in de segurança é uma parte inegociável de uma boa estratégia de segurança e o ajudará a longo prazo.

Por que o Google sinaliza sites perigosos?

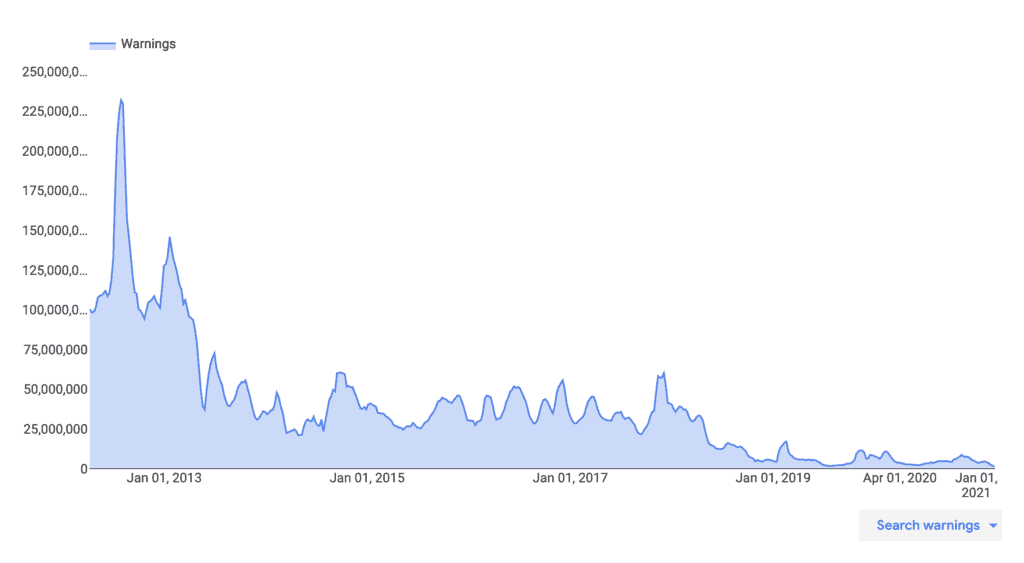

O Google Safe Browsing é um recurso que o Google fornece aos seus usuários de pesquisa, para que eles possam ter uma experiência de navegação segura (como o nome sugere). Portanto, o Google deseja manter seus usuários longe de conteúdo enganoso, conteúdo de spam, código malicioso e sites perigosos.

Um exemplo de experiência de navegação perigosa é quando os hackers podem inserir conteúdo enganoso em um site para induzir os visitantes a compartilhar informações confidenciais, como senhas ou detalhes de cartão de crédito. Isso é conhecido como phishing e é um tipo de ataque de engenharia social.

A Navegação segura do Google também protege os usuários de visitar sites com downloads nocivos. Um hacker também pode usar seu site para infectar muitos dispositivos de usuários, se eles baixarem esse conteúdo.

Hackers e malware são uma ameaça perigosa, e muitas pessoas e empresas sofreram perdas por causa de suas atividades nefastas. O Google e muitas outras empresas responsáveis desejam proteger os usuários na Internet, e o Safe Browsing é uma maneira de fazer isso.

O que faz com que o site enganoso do Google Chrome Ahead apareça em um site?

Sites infectados por malware são usados para espalhar vírus, keyloggers e trojans para outros dispositivos. Eles também podem ser usados para facilitar outros hacks e ataques maliciosos. Em última análise, eles são usados para roubar dados críticos, como credenciais de login e informações financeiras.

Estas são algumas das infecções típicas que vimos que acionam o aviso de site enganoso:

- Phishing é um ataque de engenharia social, o que significa que o hacker criou uma página da Web aparentemente oficial para enganar um usuário a fornecer voluntariamente suas informações, como números de cartão de crédito, número de telefone e e-mail. Esse é o maior motivo pelo qual um site é sinalizado como enganoso, embora a Navegação segura do Google tenha um aviso dedicado a sinalizar sites de phishing.

- O conteúdo de engenharia social incorporado pode promover links maliciosos e negócios ilícitos. Eles também podem redirecionar seus usuários da web para um site malicioso. Muitas vezes, esse conteúdo incorporado fica oculto para os administradores, portanto, apenas os visitantes o veem.

- Os ataques XSS do WordPress podem explorar vulnerabilidades em seu site, plug-ins e temas para inserir JavaScript malicioso em seu código de front-end ou back-end.

- Os ataques de injeção de SQL podem ser usados para se infiltrar, modificar e destruir o banco de dados de um site. Também pode ser usado para enviar uma cópia de todo o banco de dados ao hacker.

- Às vezes , a instalação incorreta do seu certificado SSL pode fazer com que o aviso seja exibido, porque seu site agora tem conteúdo exibido de 2 sites separados: o HTTPS e o HTTP. Isso é mais comumente conhecido como aviso de conteúdo misto, pois o Google trata os sites HTTP e HTTPS como entidades separadas.

Além de infecções por malware, o Google também sinalizará seu site se você tiver “serviços de terceiros rotulados insuficientemente”. Isso significa que, se você estiver operando um site em nome de outra entidade, mas não indicou isso claramente em seu site, seu conteúdo pode ser considerado enganoso.

Qual é o impacto do aviso de site enganoso à frente em seu site?

In short, the impact of deceptive website warning is bad. Even if you don't see the effects immediately, hacks worsen over time. Hackers are out to use your website for their financial gain, and thus can fill your website with deceptive content, links to spammy websites or even use your website to infect devices and other websites.

Typically, the impact of a hack will manifest in the following ways. This list is not exhaustive, but indicative of the kind of damage that a malware can wreak:

- SEO rankings will plummet

- Loss of brand trust and reputation

- Loss of revenue for businesses

- Loss of work and effort put into building the website

- Clean up costs

- Legal issues because of compromised user data

Malware is bad for every stakeholder in your business, right from your business and visitors, to your web host and Google. The only person who benefits is the hacker; someone who has put in zero effort to get your website to where it is, and yet is able to unfairly profit off the backs of your effort.

Conclusão

If you have reached this point of the article, thank you for reading! We have put together this resource in order to help you navigate this scary time, and hope you found the information helpful.

If you have a single takeaway from this article, please let it be that a security plugin with an integrated firewall has to be on all your WordPress websites. Trust us, it will save you a great deal of grief and frustration.

Have thoughts you would like to share? Drop us an email! Nós adoraríamos ouvir de você!

perguntas frequentes

Why is my website showing 'Dangerous' in the address bar?

Your WordPress website has been hacked, and therefore Google Safe Browsing has flagged your website as dangerous. In order to get rid of deceptive site ahead warning, you need to remove the malware, and request a review from Google. This article has the steps to help you do just that.

How to fix the Google chrome deceptive site ahead?

There are 3 steps to fix the Google chrome deceptive site ahead:

- Scan your website for malware

- Remove the malware using a security plugin

- Request a review from Google

How does Google know that your website has been hacked?

Google crawls your website regularly to index your website and its pages. As a part of that exercise, it scans your pages for malware. If malware or suspicious activity is found on your website, it gets listed on the blacklist.

Google uses scanners and other tools to check for malware on your website. For instance, if your website contains links to spam websites or the site is deceptive, Google will recognize this is deceptive content and flag it accordingly.

What to do when your website has been flagged with the google deceptive site ahead?

Remove the malware as fast as possible. We know it is hard to hear that your website has been hacked, and often admins panic. But we assure you that your site is recoverable.