DNS Poisoning também conhecido como DNS Spoofing: significado, prevenção e correção

Publicados: 2022-11-11Os hackers sempre inventam novas maneiras ou inventam novos métodos para invadir ou atacar um site. Você também pode ter ouvido o termo envenenamento de DNS ou falsificação de DNS, que é considerado uma estratégia bastante popular de ataque cibernético. Afinal, é uma das estratégias de ataque cibernético mais fáceis e inteligentes que não podem ser facilmente detectadas.

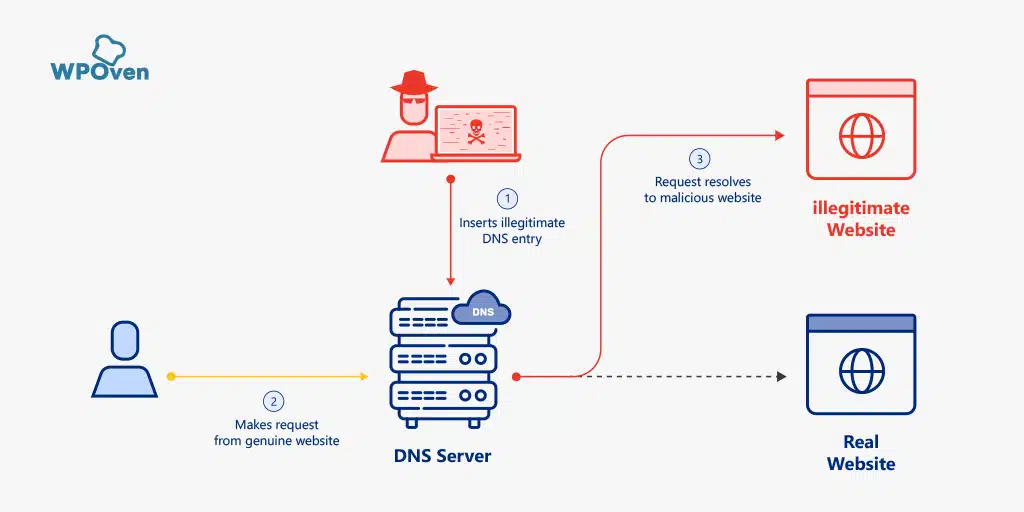

Basicamente, o envenenamento de DNS ou também conhecido como falsificação de cache DNS ou falsificação de DNS, como você quiser chamá-lo, é um dos ataques cibernéticos mais enganosos em que os hackers redirecionam habilmente o tráfego da web de um site para outro site malicioso ou uma web falsa servidor. OU os hackers podem simplesmente restringir os visitantes a carregar o site falsificado.

Esses sites maliciosos ou falsos personificam o site real e tornam um caminho fácil para os hackers roubarem informações confidenciais dos visitantes, como informações de cartão de crédito, dados bancários, senhas ou informações pessoais.

Ao visitar um site falso ou falsificado, um visitante pode não notar nada suspeito. O site pode parecer normal como o original e até funcionar normalmente, parece que tudo parece seguro.

Ou, em outro caso, os visitantes podem achar difícil recarregar o site falsificado sem saber que o site foi invadido. Eles continuam tentando recarregar o site uma vez ou mais e, por frustração, culpam a empresa de hospedagem.

A melhor maneira de combater o envenenamento de DNS é a prevenção. Este artigo tentará explorar todos os termos relacionados ao envenenamento de DNS, que devem conhecer e também compartilhar alguns dos melhores métodos para evitar que isso aconteça.

Então, continue lendo este artigo até o final e aprenda tudo sobre envenenamento de DNS de uma forma bem abrangente. Vamos começar!

O que é o envenenamento de DNS, também conhecido como DNS Spoofing?

Como já discutimos na seção de introdução, o envenenamento de DNS é outro tipo de ataque cibernético, no qual um hacker basicamente personifica um site exatamente como o site original e facilita o roubo de informações confidenciais dos visitantes.

Essa representação de um site geralmente é feita para realizar phishing online ou interromper o fluxo normal de tráfego da web.

Os hackers são capazes de realizar essa técnica de hacking descobrindo as brechas nos sistemas de nomes de domínio (DNS). Quando eles descobrem com sucesso todas as brechas ou vulnerabilidades, eles redirecionam o tráfego da web do site original para o falso.

Se você não sabe nada sobre o termo DNS ou não sabe como ele funciona? Por favor, confira nosso artigo dedicado sobre ” O que é DNS? Como funciona um nome de domínio? ” E aprenda todos os vários termos associados a ele e sua funcionalidade de uma forma muito abrangente.

Para entender melhor, vamos considerar um exemplo. Suponha que alguém tenha pedido seu endereço residencial, mas você não quer que eles venham até sua casa, em vez disso, você fornece um endereço falso. Para fazer as coisas parecerem reais, você foi para aquele endereço falso e mudou todos os números da rua e das casas. Para que, sem dúvida, eles possam realmente acabar na casa ou no destino errado.

Como funciona o envenenamento de DNS e o que o causa?

Todo o mecanismo de envenenamento de DNS gira em torno do básico de como a internet funciona e como ela é capaz de direcionar os usuários para seus sites de destino.

Como seus endereços residenciais ou qualquer local na Terra têm coordenadas exclusivas, cada dispositivo e servidor tem seus próprios endereços IP exclusivos e distintos, que é a mesma analogia que nossos endereços residenciais físicos. Esses endereços IP ou de protocolo de Internet são basicamente uma série de números que estão conectados a todos os dispositivos da rede e usam o protocolo de Internet para comunicação.

Cada site que você visita tem um nome de domínio distinto que ajuda os usuários da Internet a lembrá-los e identificá-los facilmente no front-end. Mas no back-end as coisas funcionam de maneira diferente, quando um usuário insere a URL ou endereço do site na barra de endereços do navegador, o DNS ou servidor de nome de domínio imediatamente mapeia o nome de domínio para seus endereços IP adequados e roteia o tráfego.

Agora, neste ponto, os hackers aproveitaram todas as vulnerabilidades e brechas para redirecionar todo o tráfego da web para um site falso. Na verdade, os hackers se infiltram em um servidor DNS e fazem algumas alterações em seu diretório que direcionam os usuários para um endereço IP ilegítimo diferente. Esse processo é tecnicamente conhecido como envenenamento de DNS.

Depois que os hackers conseguiram se infiltrar no servidor DNS e direcionar o tráfego da Web para o site ilegítimo, essa parte de redirecionamento é conhecida como falsificação de DNS. Ficou confuso entre envenenamento de DNS e falsificação de DNS? Não se preocupe, todas as suas dúvidas serão esclarecidas na próxima seção.

Agora não é o fim, o envenenamento de cache DNS leva todo esse processo um passo adiante. Após a conclusão do envenenamento de DNS, os navegadores do usuário armazenam o endereço IP do site falso em sua memória cache.

Como resultado, sempre que um usuário tentar visitar o site original, ele será redirecionado automaticamente para o site falso, mesmo que o problema tenha sido corrigido. Mas como é possível? Não há protocolos de segurança? Vamos descobrir.

Você também deve ter ouvido falar sobre o ataque DDoS, que é bastante semelhante ao DNS Poisoning, confira este post em “Um guia completo sobre ataque DDoS” e saiba mais sobre isso.

Por que o envenenamento de cache DNS acontece?

Uma das maiores razões que permitem que esse envenenamento de cache DNS aconteça é todo o sistema fraco de roteamento de tráfego da web. Os servidores DNS utilizam UDP ou User Datagram Protocol em que não há necessidade de verificação das informações exigidas entre o remetente e os destinatários durante a comunicação.

Enquanto que no TCP ou no Protocolo de Comunicação de Transmissão, você descobrirá que o remetente e os destinatários são obrigados a realizar um handshake para iniciar a comunicação e também fazer a verificação da identidade do dispositivo.

Portanto, esse UDP surge como uma oportunidade para os hackers enviarem uma mensagem através dele e fingirem que é uma resposta de um servidor legítimo usando uma identidade falsa. Como não há recurso de verificação adicional disponível, se o resolvedor de DNS receber uma resposta falsa, ele aceitará e armazenará os dados em cache sem qualquer dúvida.

Apesar do fato de que o processo de cache de DNS tem muitas falhas, brechas ou vulnerabilidades presentes. Fazer ataques de envenenamento de DNS não é tão fácil quanto parece. Para que isso aconteça, um hacker precisa enviar rapidamente uma resposta falsa em alguns milissegundos, logo antes da resposta do servidor de nomes legítimo entrar em ação.

Envenenamento de DNS versus falsificação de DNS

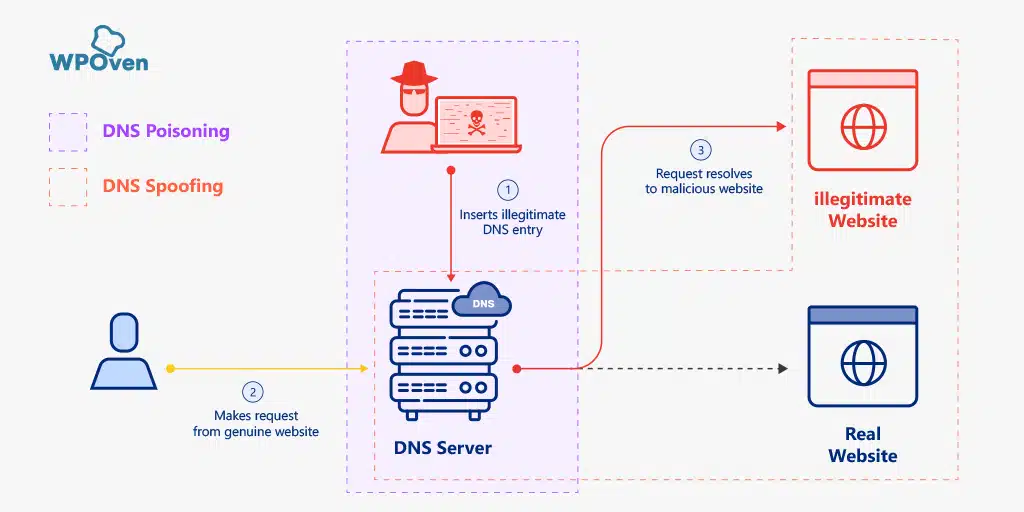

Você pode ter visto; os termos envenenamento de DNS e falsificação de DNS são considerados iguais e frequentemente usados de forma intercambiável. Mas há uma pequena diferença entre esses dois:

- Envenenamento de DNS – É um processo ou método pelo qual hackers ou invasores se infiltram no DNS e fazem certas alterações nas informações para redirecionar o tráfego da Web para um site ilegítimo.

- Falsificação de DNS – Considerando que, na falsificação de DNS, a falsificação de DNS é o resultado final do envenenamento de DNS, onde o tráfego está sendo redirecionado para o site malicioso devido ao envenenamento de cache de DNS.

Em outras palavras, podemos dizer que o envenenamento de DNS é o processo e a falsificação de DNS é o resultado final.

Quais são as maiores ameaças devido ao envenenamento de DNS?

O envenenamento de DNS é um dos ataques mais notórios que podem prejudicar qualquer pessoa ou qualquer organização. É tão grave que, uma vez que você é vítima, torna-se muito difícil detectar e corrigir o problema.

É porque, após o envenenamento de DNS, a pior coisa que acontece a qualquer dispositivo é o envenenamento de cache DNS, que é muito difícil de corrigir porque o usuário será automaticamente redirecionado por padrão para o site malicioso repetidamente.

Além disso, também é muito difícil suspeitar ou detectar envenenamento de DNS, especialmente no caso em que os hackers redirecionaram o tráfego do seu site para um site falso que parece exatamente o mesmo.

Como resultado, os espectadores, sem dúvida, inserem suas informações críticas normalmente e colocam a si mesmos ou suas organizações em alto risco.

Roubo de informações críticas

O envenenamento de DNS permite que os hackers redirecionem o tráfego do seu site para um falso que se passe exatamente pelo seu e roube informações confidenciais dos visitantes, como detalhes do cartão de crédito, credenciais de login e senha, dados bancários ou chaves de segurança, etc.

Infectando dispositivos com vírus e malware

Uma vez que os hackers consigam redirecionar o tráfego do seu site para o site fraudulento e ilegítimo, eles também poderão infectar os dispositivos dos visitantes instalando software malicioso ou hospedando vírus neles. Isso pode levar a várias outras irregularidades, como infectar outros dispositivos com os quais eles entram em contato e também permitir que eles roubem suas informações confidenciais.

Bloqueando atualizações de segurança

Os hackers também podem usar o envenenamento de DNS para redirecionar o tráfego de provedores de segurança e bloqueá-los para obter atualizações e patches de segurança regulares. Esse tipo de ataque tem um efeito de longo prazo e pode ser grave, resultando no enfraquecimento da segurança geral do site e eles estarão mais propensos a outros tipos de ataques, como vírus e malware.

Restrições governamentais

Além de algumas ameaças graves, o envenenamento de DNS também pode beneficiar o governo em termos de restrição ou proibição de acesso de certas informações críticas em domínio público. Com a ajuda dessa técnica, o governo pode controlar seus cidadãos, proibindo-os de visitar determinados sites que não deveriam ver, como sites obscuros, informações militares, etc.

Como prevenir o envenenamento de DNS?

Sempre se diz verdadeiramente que “ é melhor prevenir do que remediar ” e também pode custar muito mais para corrigir um problema do que evitá-lo. Afinal, uma vez que seu dispositivo seja pego no envenenamento de DNS e seu site fique inativo, os visitantes não culparão os hackers por isso, mas culparão diretamente você ou sua empresa.

Embora a prevenção seja necessária para que o envenenamento de DNS aconteça, não é tão fácil, vamos ver o que você pode fazer do seu lado.

Use uma hospedagem na web de renome e segura

A escolha de uma hospedagem web de renome e segura desde o início é sempre incentivada e nunca se deve comprometer isso. Como existem muitos provedores de serviços de hospedagem na web, você deve escolher o único que tenha uma boa reputação e os melhores recursos de segurança do setor.

WPOven é um dos renomados e reputados provedores de serviços de hospedagem na Web nos EUA, que acredita em fornecer uma ótima experiência de hospedagem na web. Todos os sites hospedados no WPOven são fornecidos com segurança de nível empresarial e outros recursos que ninguém pode fornecer a preços acessíveis. Alguns dos recursos de segurança de alto nível do WPOven que você nunca deve perder são:

- SSL baseado em Let's criptografado grátis para todos os seus sites

- Servidores Protegidos

- Firewall de aplicativo da Web

- Proteção de bot integrada

- Verificação antimalware regular

- Suporte especializado em WordPress 24 horas por dia, 7 dias por semana

- Integração global da Cloudflare

- Encenação Ilimitada

- Backup externo diário e restauração com 1 clique

- Suporte anti-hacking

- Atualizações automáticas e seguras , etc.

Para saber mais, você também pode conferir nossa página dedicada em “Hospedagem WordPress altamente segura“.

Ativar extensões de segurança DNS (DNSSEC)

Ativar o DNSSEC pode ser uma das etapas mais importantes que o ajudarão a evitar envenenamento de DNS ou falsificação de DNS. O DNSSEC adiciona uma camada de autenticação que está faltando em seus protocolos de Internet típicos para verificar dados DNS.

Use o software DNS de proteção integrado

Alguns dos softwares de DNS vêm com recursos de proteção integrados, você deve conversar com os desenvolvedores e confirmar o mesmo antes de instalá-lo.

Mantenha seu sistema atualizado

É sempre recomendado que você mantenha seu sistema atualizado com as últimas versões ou definições disponíveis. Da mesma forma, seu DNS também precisa ser atualizado regularmente, o que geralmente adiciona novos protocolos de segurança, correções de bugs e remove vulnerabilidades anteriores. Além disso, as atualizações mais recentes também permitem que você esteja pronto para futuras alterações.

Restringir solicitações de DNS

Restringir ou limitar solicitações de DNS a portas abertas ajudará você a evitar inundações de solicitações, que podem infectar seus dados.

Sempre ativar a criptografia de dados

Habilitar a criptografia de dados nas solicitações de DNS, bem como nas respostas, também pode ser benéfico para evitar o envenenamento de DNS. Isso adiciona uma camada adicional de proteção por meio da qual fica difícil para os hackers interceptarem os dados e continuarem com as irregularidades.

Por exemplo, por acaso um hacker é capaz de se infiltrar em seu DNS e conseguir interceptar esses dados, eles ainda não poderão fazer nada. É porque, como os dados são criptografados, não serão legíveis e os hackers não poderão usar essas informações específicas para representar o site original.

Como detectar envenenamento de DNS?

Agora, se você quiser verificar se seu site foi vítima de envenenamento de DNS ou não, verifique o seguinte:

- Uma queda inesperada no tráfego do seu site pode ser um sinal de envenenamento de DNS porque todo o tráfego do seu site será redirecionado para um site ilegítimo.

- Tente acessar seu site de outro dispositivo ou use uma VPN e veja se seu site é redirecionado para um site desconhecido ou não. Se sim, significa que seu cache DNS foi envenenado.

- Se você notar uma atividade DNS suspeita encontrada em um domínio, seja de uma única fonte para um único domínio ou vários domínios.

Diferentes abordagens para corrigir o envenenamento de DNS

Por enquanto, você sabe como acontece o envenenamento de DNS, quais são suas possíveis ameaças, suas medidas preventivas e como detectá-lo. Mas se você for infeliz o suficiente e seu site se tornar vítima de envenenamento de DNS, como você pode corrigi-lo? Vamos verificar alguns dos métodos que podem ajudá-lo a lidar com isso.

Executar programa antimalware

Se você conseguir detectar o envenenamento de DNS, a primeira coisa que você precisa fazer é certificar-se de que não há nenhuma infecção por malware que esteja ocorrendo. Para garantir isso, execute um programa antimalware e veja se ele é capaz de detectá-lo e resolver o problema. No entanto, alguns dos programas antimalware ainda não conseguem detectar e corrigir o problema de envenenamento de DNS, portanto, você não pode confiar completamente nisso.

Você também deve ter em mente que cada infecção por malware funciona de maneira diferente e, portanto, requer uma abordagem diferente para corrigi-las.

Corrigindo manualmente o envenenamento de DNS

Se o antimalware não funcionar para você, o segundo método que você pode tentar é fazê-lo manualmente. Para isso, a primeira coisa que você precisa fazer é desligar completamente o seu dispositivo de Internet (Wi-Fi) ou desconectar o cabo de rede de qualquer PC. Portanto, o PC não poderá baixar nenhum código malicioso adicional enquanto você estiver tentando corrigir o problema.

Quando você desconectar com sucesso seu dispositivo de qualquer fonte de rede, é hora de começar. Todo o mecanismo de envenenamento de DNS é baseado no redirecionamento do processo de resolução de nomes do Windows.

Na realidade, o próprio sistema operacional Windows usa vários mecanismos de resolução de nomes, em que a maioria deles são apenas resíduos dos dias iniciais.

É assim que a resolução de nomes do Windows funciona. Quando o Windows tenta resolver um nome, a primeira coisa que faz é verificar se o nome não é próprio, depois disso ele verifica o arquivo Hosts. A verificação do arquivo host é obrigatória porque é um dos alvos mais populares para ataques de hackers.

Caso o Windows não consiga resolver o nome do host por meio do arquivo host, ele não terá outra escolha a não ser usar o DNS. Mesmo que o DNS também não funcione, o sistema operacional Windows usará o NetBIOS como sua última opção.

Como todo o mecanismo de resolução de nomes é gerenciado e controlado pelo registro do Windows. É altamente recomendável que você faça um backup do seu dispositivo primeiro e depois prossiga para editar o registro. É porque, por acaso, se algo der errado, poderia danificar todo o seu sistema operacional.

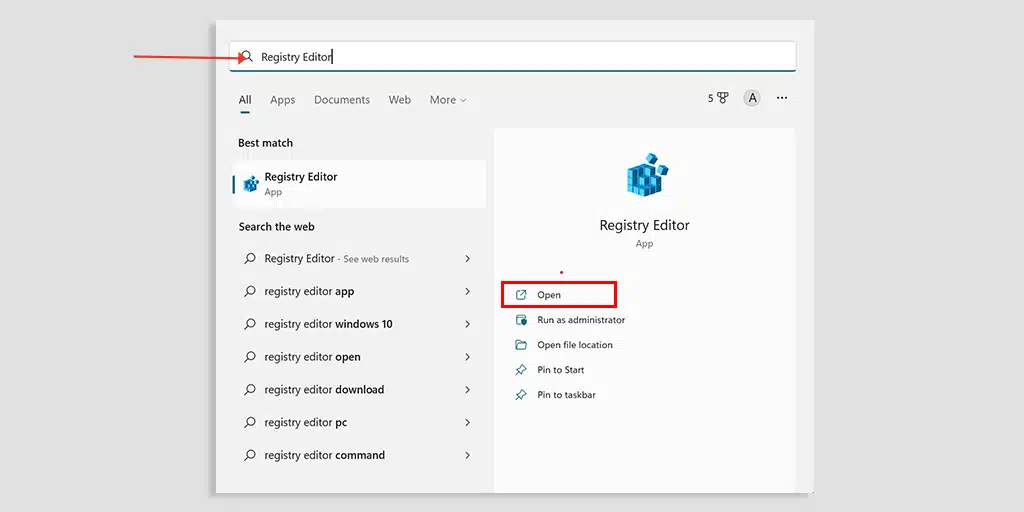

Agora abra o Editor do Registro, você o encontrará no seu sistema operacional Windows simplesmente pesquisando na barra de menus, conforme mostrado na imagem abaixo.

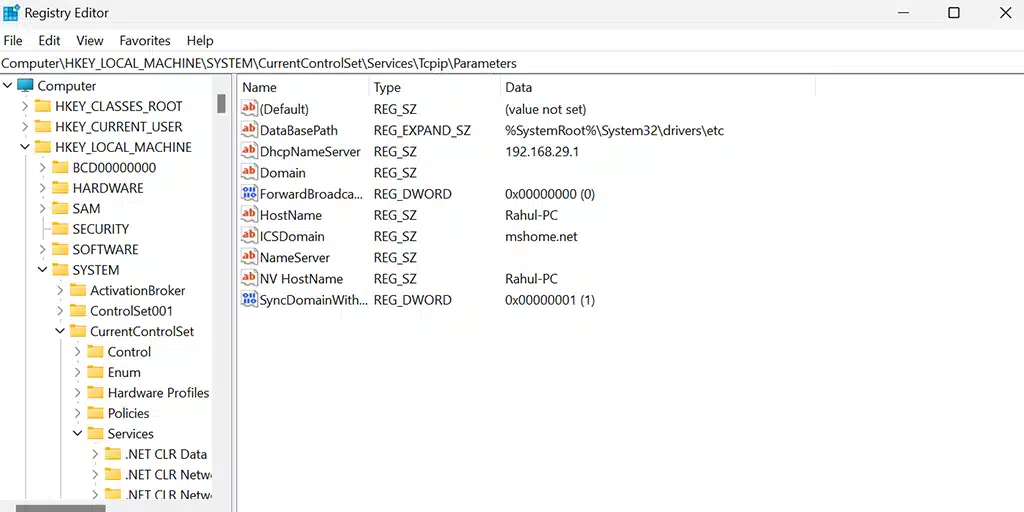

Agora no Editor do Registro vá para HKEY_LOCAL_MACHINE > SYSTEM > CurrentControlSet > Services > Tcpip > Parameters . Como dissemos anteriormente, o Windows inicia o processo de resolução de nomes verificando se o nome do host é próprio ou não. Portanto, na chave HostName, você verá que o nome do host do sistema está sendo armazenado conforme mostrado abaixo.

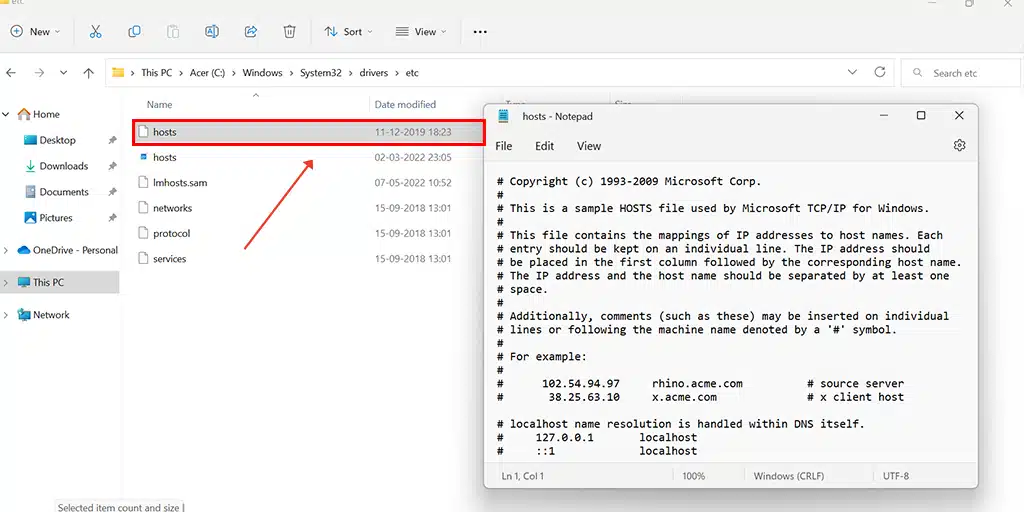

Agora depois de verificar o HostName, na próxima etapa, o sistema operacional faz é verificar o arquivo Host. Os usuários do Windows 10, bem como do 11, podem encontrar o local do arquivo host em C:\Windows\System32\Drivers\etc. Por padrão, todos os comentários mencionados no arquivo host devem começar com um sinal de sustenido (#) , a menos que você tenha feito algumas alterações nele.

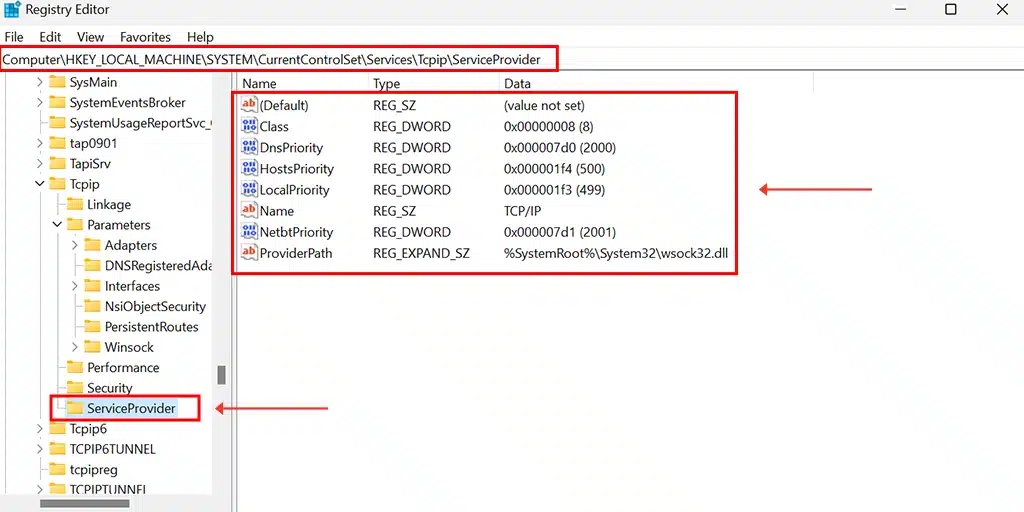

Como discutimos anteriormente todo o mecanismo de resolução de nomes e sua ordem está sendo gerenciada pelo próprio registro, você pode verificar e verificar a ordem indo para o local HEKY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\ServiceProvider no arquivo editor de registro.

Agora, você pode ver que existem diferentes entradas disponíveis, como Dns Priority, HostsPriority, LocalPriority e NEtbtPriority. Cada um deles recebeu um número único que representa sua hierarquia de prioridade. Quanto maior o valor numérico, menor a prioridade e vice-versa. Portanto, LocalPriority com um valor numérico atribuído de (499) mostra uma prioridade mais alta do que HostPriority com um valor numérico atribuído (500) .

Se você não gosta de se aprofundar muito nisso, há duas coisas principais que você pode fazer do seu lado. A primeira coisa a examinar e verificar sua configuração de endereço IP é garantir que seu dispositivo não esteja usando um servidor DNS ilegítimo.

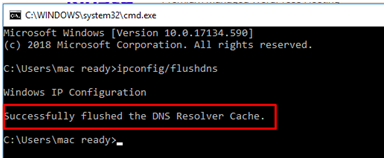

A segunda coisa que você pode fazer é limpar completamente o cache DNS, para se livrar de possíveis entradas suspeitas. Para fazer isso, tudo o que você precisa é abrir um prompt de comando no seu PC com Windows e seguir as etapas simples abaixo:

Aqui estão as etapas para limpar as janelas para liberar o DNS –

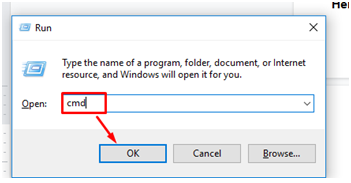

- Entre no modo de prompt de comando:

- A. Pressione os botões Windows + R no teclado

- Isso iniciará uma pequena caixa para Executar Comandos.

- Digite CMD na caixa e pressione enter

- Ele irá abrir a tela do prompt de comando

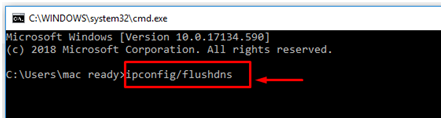

- Digite ipconfig/flushdns e pressione enter como mostrado abaixo

- Ele exibirá a mensagem de sucesso como confirmação do DNS Flush

Não existe uma regra distinta para corrigir uma infecção por envenenamento de DNS. Cada infecção é diferente da outra e requer abordagens diferentes para enfrentá-las. Mas para qualquer infecção, você deve tentar corrigi-la com um programa antimalware antes de passar para o método manual.

Exemplos de envenenamento de DNS

Existem muitos casos de envenenamento de DNS relatados nos quais alguns dos casos de alto perfil são mencionados abaixo:

De acordo com os relatórios da renomada publicação de notícias de tecnologia dos EUA The Register , em 2018, a rede Amazon AWS foi sequestrada por um grupo de ladrões, que roubam um pedaço de criptomoeda da MYEtherWallet.

O grupo de ladrões conseguiu se infiltrar na rede da AWS e realizou envenenamento de DNS devido ao qual eles conseguiram redirecionar todo o tráfego dos domínios hospedados na rede para um site falso de representação.

Uma das principais vítimas desse ataque foi o famoso site de criptomoedas Myetherwallet.com . Os ladrões conseguiram redirecionar todo o tráfego do myetherwallet.com para um site malicioso disfarçado de site real e roubaram todas as informações confidenciais, como as credenciais de login dos visitantes.

Como resultado, os ladrões usaram essas informações para fazer login em suas contas reais da myetherwallet e drenar todos os fundos.

Estima-se que os bandidos conseguiram transferir cerca de US$ 17 milhões em Ethereum para suas próprias carteiras ao longo do tempo.

Resumo

Os ataques de DNS não são mais novos e prevalecem há muito tempo. A melhor maneira de lidar com esses ataques no futuro é seguir medidas preventivas rigorosas e fortes, em vez de procurar uma solução.

É porque esses tipos de ataques são muito difíceis de detectar e cada infecção pode ser diferente das outras, portanto, a solução não é fixa. A melhor coisa que você pode fazer do seu lado é hospedar seu site em um site de hospedagem confiável, confiável e de renome e desfrutar de paz de espírito.

Se você gostaria de adicionar alguns pontos a ele ou tiver alguma dúvida, por favor, deixe-nos saber na seção de comentários abaixo.

Escolher o host certo pode ser seu benefício para salvá-lo de todos os ataques de hackers, ameaças de segurança, problemas de manuseio de sites e muito mais. Você pode experimentar serviços de hospedagem na web com total tranquilidade hospedando seu site nos servidores dedicados altamente seguros, confiáveis e mais rápidos da WPOven . Você será fornecido,

- SSL baseado em Let's criptografado grátis para todos os seus sites

- Servidores Protegidos

- Firewall de aplicativo da Web

- Proteção de bot integrada

- Verificação antimalware regular

- Suporte especializado em WordPress 24 horas por dia, 7 dias por semana

- Integração global da Cloudflare

- Backup externo diário e restauração com 1 clique

- Suporte anti-hacking

- Atualizações automáticas e seguras , etc.

Você pode ter todos esses recursos e muito mais em um único plano a partir de US$ 16,61 por mês com migrações gratuitas ilimitadas, teste ilimitado e uma garantia sem riscos de 14 dias , Inscreva-se agora!

perguntas frequentes

Como saber se meu DNS está envenenado?

Existem algumas maneiras pelas quais você pode detectar ou verificar se seu DNS está envenenado ou não.

1. Verifique se há alguma queda inesperada no tráfego do seu site

2. Monitore seu DNS em busca de atividades suspeitas

3. Tente acessar seu site de outro dispositivo ou use uma VPN e veja se seu site é redirecionado para um site desconhecido ou não.

Quais são os ataques de DNS mais comuns?

Os ataques de DNS mais comuns são:

1. Ataques DDoS

2. Falsificação de DNS

3. Inundação de DNS

4. NXDOAtaque principal

5. Tunelamento de DNS, etc.

Por que os hackers usam o envenenamento de DNS?

Os hackers usam o envenenamento de DNS para realizar falsificação de DNS, devido ao qual todo o tráfego da Web será redirecionado para outro site fraudulento. Esse tipo de ataque abre a porta para hackers roubarem informações confidenciais dos visitantes ou interromperem o tráfego da web.