Seus e-mails estão em conformidade com os novos requisitos de envio de e-mail do Google e do Yahoo?

Publicados: 2024-05-28Em fevereiro de 2024, o Gmail e o Yahoo Mail começaram a aplicar novas regras para proteger os destinatários de e-mail e ajudar a manter suas caixas de entrada mais seguras e com menos spam.

Essas regras exigem que todos os remetentes de e-mail sigam diretrizes específicas para garantir a capacidade de entrega do e-mail.

Este guia completo explica quais são esses novos requisitos e como eles afetam seus negócios.

Abordaremos:

- Novos requisitos de envio de e-mail do Google e do Yahoo

- Compreendendo SPF, DKIM e DMARC

- FPS

- DKIM

- DMARC

- Exemplos de verificação de e-mail

- E-mails que não chegam aos destinatários

- E-mail compatível

- Usando ferramentas de verificação

- Verifique FPS, DKIM e DMARC

- Verifique o PTR

- Melhores práticas para remetentes de e-mail

- Pontos Adicionais e Informações Úteis

- Dicas para envio de e-mail em massa

- Equívocos sobre FPS

- Equívocos sobre DKIM

Novos requisitos de envio de e-mail do Google e do Yahoo

Em outubro de 2023, o gerente de produto do grupo de segurança e confiança do Gmail, Neil Kumaran, anunciou no blog do Google que, a partir de fevereiro de 2024, os remetentes de e-mail precisariam autenticar seus e-mails, permitir o cancelamento fácil da assinatura (remetentes em massa) e permanecer abaixo de um limite de spam relatado para que seus e-mails a serem entregues em endereços do Gmail.

Como esses requisitos estão em vigor, ignorá-los fará com que seu e-mail seja automaticamente rejeitado ou enviado para a pasta de spam do destinatário.

De acordo com Neil, embora as ferramentas de detecção do Gmail evitem que 99,9% dos spams, phishing e malware cheguem às caixas de entrada e bloqueiem quase 15 bilhões de e-mails indesejados todos os dias, o serviço agora enfrenta ameaças cada vez mais complexas do que desde que o serviço foi lançado em abril de 2004. .

Como Neil afirma no blog do Google…

“Por mais básico que pareça, às vezes ainda é impossível verificar de quem é um e-mail, dada a rede de sistemas antiquados e inconsistentes na Internet.”

Os novos requisitos de envio de e-mail foram projetados para ajudar os usuários a manter sua caixa de entrada mais segura e livre de spam.

No entanto, esta iniciativa para combater e-mails fraudulentos ou com spam, impondo requisitos mais rigorosos aos remetentes de e-mail, não vem apenas do Google. Parceiros da indústria como o Yahoo também se juntaram para trabalhar ao lado do Google e do resto da comunidade de e-mail para tornar esses novos requisitos um padrão da indústria e uma prática básica de higiene de e-mail.

As práticas recomendadas para remetentes de e-mail do Yahoo contêm recomendações semelhantes às do Google e incluem um link para um guia completo sobre as melhores práticas comuns para remetentes do Grupo de Trabalho Antiabuso de Mensagens, Malware e Dispositivos Móveis (M3AAWG), uma organização comprometida em ajudar as indústrias a combater e prevenir o abuso online. .

Este documento destina-se a qualquer pessoa envolvida na entrega e conformidade de comunicações eletrónicas, incluindo pessoal de marketing e gestão. Vale a pena fazer o download e aborda as práticas recomendadas mais recentes e eficazes para o envio de mensagens eletrônicas comerciais.

Então, quais são esses novos requisitos e como eles afetam o seu negócio?

Essencialmente, os principais requisitos podem ser resumidos da seguinte forma:

- Sua taxa de reclamação de spam precisa ser inferior a 0,3%.

- A autenticação usando SPF, DKIM e DMARC (remetentes de e-mail em massa) agora é necessária.

- Você deve ter uma opção de cancelamento de inscrição com um clique e remover pessoas que solicitam o cancelamento de sua lista dentro de 1 a 2 dias (remetentes de e-mail em massa).

Os requisitos adicionais para todos os remetentes de e-mail incluem:

- Garantir que os domínios ou IPs de envio tenham registros DNS de encaminhamento e reverso válidos, também chamados de registros PTR.

- Use uma conexão TLS para transmitir e-mail.

- Formate mensagens de acordo com o padrão Internet Message Format, RFC 5322

Existem requisitos adicionais para remetentes de e-mail em massa.

Você pode ler a postagem de Neil Kumaran aqui e verificar as diretrizes para remetentes de e-mail do Google e as práticas recomendadas para remetentes de e-mail do Yahoo para aprender como enviar e-mails com sucesso para contas pessoais do Gmail e do YahooMail.

Compreendendo SPF, DKIM e DMARC

A implementação dos protocolos SPF, DKIM e DMARC melhora a capacidade de entrega de e-mails, protege a reputação do remetente e garante que os e-mails cheguem às caixas de entrada dos destinatários com segurança.

Se você não está familiarizado com SPF, DKIM e DMARC, aqui está uma visão geral:

FPS

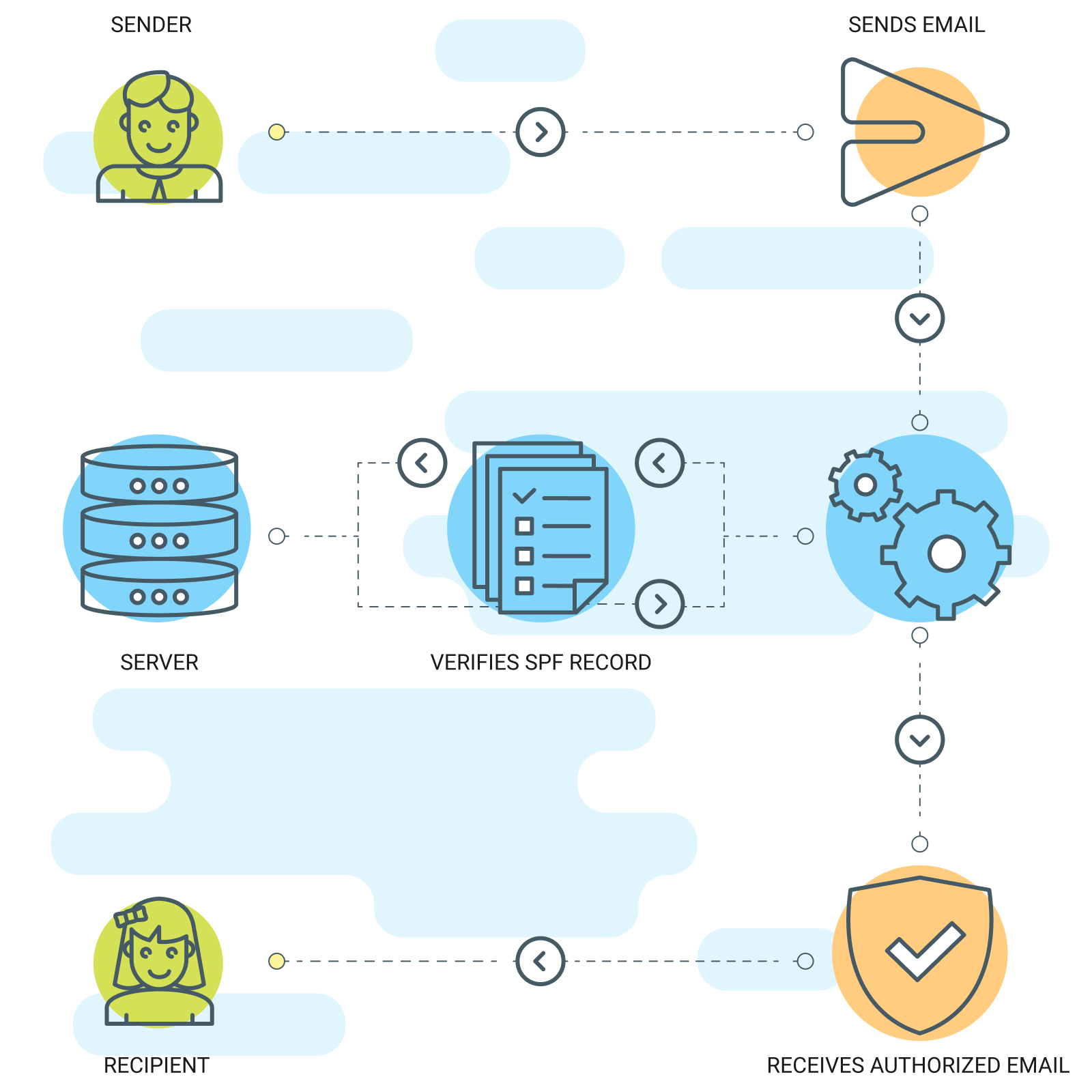

SPF (Sender Policy Framework) é um protocolo que verifica a autenticidade do remetente, verificando se um email foi originado de um servidor autorizado.

Ele garante a legitimidade dos remetentes de e-mail, validando a identidade de um remetente por meio de referência cruzada do endereço IP do servidor de envio de e-mail com uma lista predeterminada de endereços IP de envio autorizados contidos no registro DNS.

Os registros DNS atuam essencialmente como um diretório que mapeia nomes de domínio para seus respectivos endereços IP e podem incluir instruções sobre como lidar com solicitações direcionadas a esse domínio.

Ao verificar a autenticidade da identidade do remetente em relação aos endereços IP de envio autorizados listados no registro DNS de um domínio, o SPF ajuda a evitar falsificação de e-mail e melhora a capacidade de entrega, reduzindo a probabilidade de e-mails serem colocados na lista negra ou marcados como spam.

Aqui estão as etapas envolvidas na criação de um registro SPF para autenticação de e-mail:

1. Colete informações : colete os endereços IP de todos os servidores autorizados a enviar e-mails em nome do seu domínio. Isso inclui seus próprios servidores de e-mail, provedores de serviços de e-mail terceirizados e quaisquer outros servidores usados para enviar e-mails.

2. Identifique os domínios de envio : Faça uma lista de todos os domínios usados para enviar e-mails, mesmo que não estejam ativos no momento. Isso evita tentativas de falsificação de domínio.

3. Criar sintaxe de registro SPF :

- Comece com a tag de versão:

v=spf1 - Adicione endereços IP autorizados: por exemplo,

ip4:192.0.2.0 - Incluir remetentes de terceiros:

include:thirdparty.com - Especifique a política SPF:

-all(falha grave) ou~all(falha suave).

- Comece com a tag de versão:

Depois de seguir as etapas acima, seu registro SPF deverá ficar semelhante ao exemplo mostrado abaixo:

v=spf1 ip4:192.0.2.0 include:thirdparty.com -all

Observação: os registros SPF devem ter menos de 255 caracteres e limitar-se a no máximo dez instruções de inclusão .

4. Publicar registro SPF no DNS : acesse o console de gerenciamento DNS fornecido pelo seu registrador de domínio ou provedor de hospedagem, adicione um novo registro TXT com o nome do host do seu domínio e a sintaxe do registro SPF e salve as alterações.

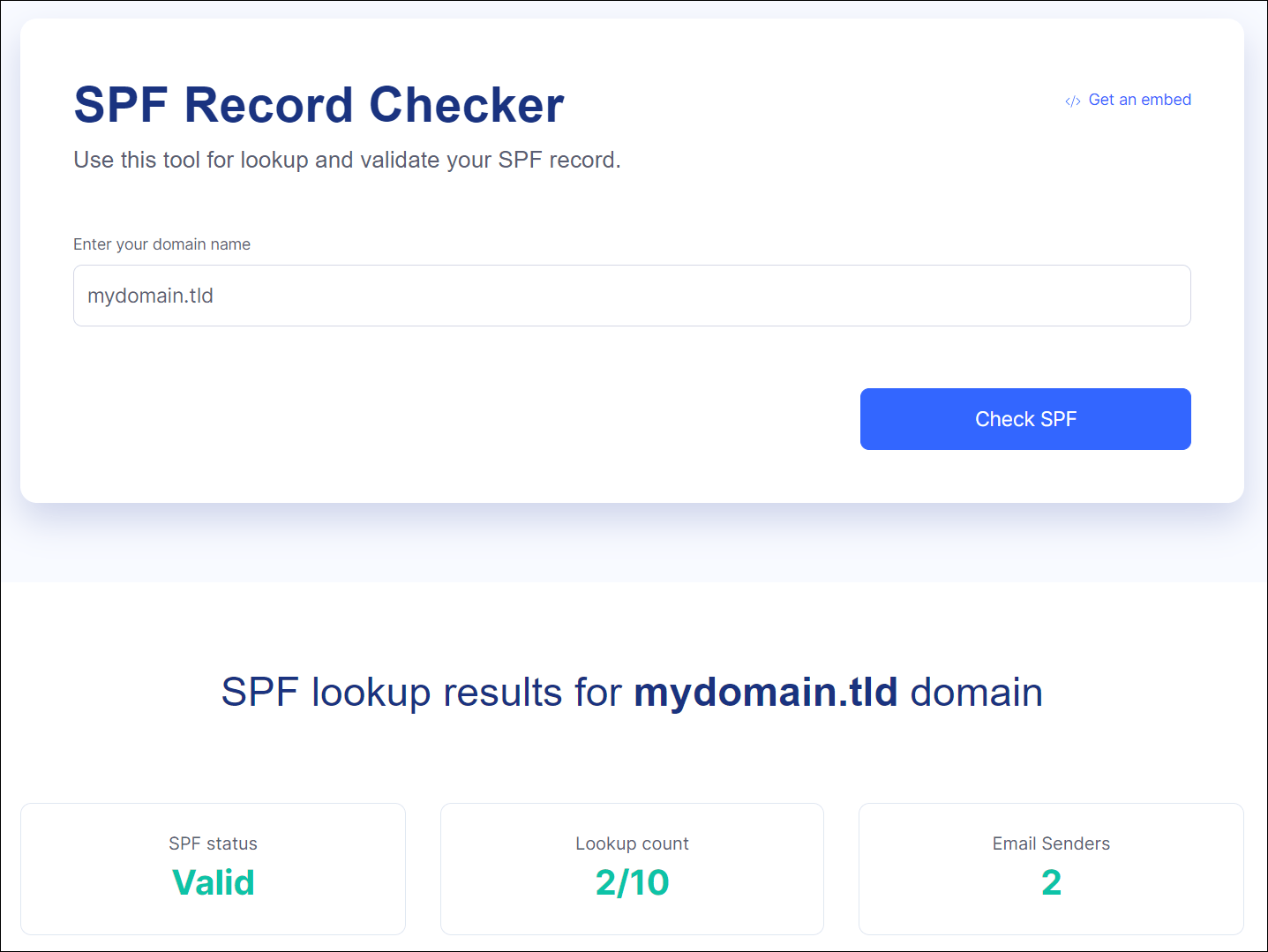

5. Teste o registro SPF : Use ferramentas de verificação SPF (por exemplo, SPF Record Checker do EasyDMARC) para verificar se o registro SPF está presente ou não e garantir que todos os endereços IP de envio legítimos estejam listados e formatados corretamente.

DKIM

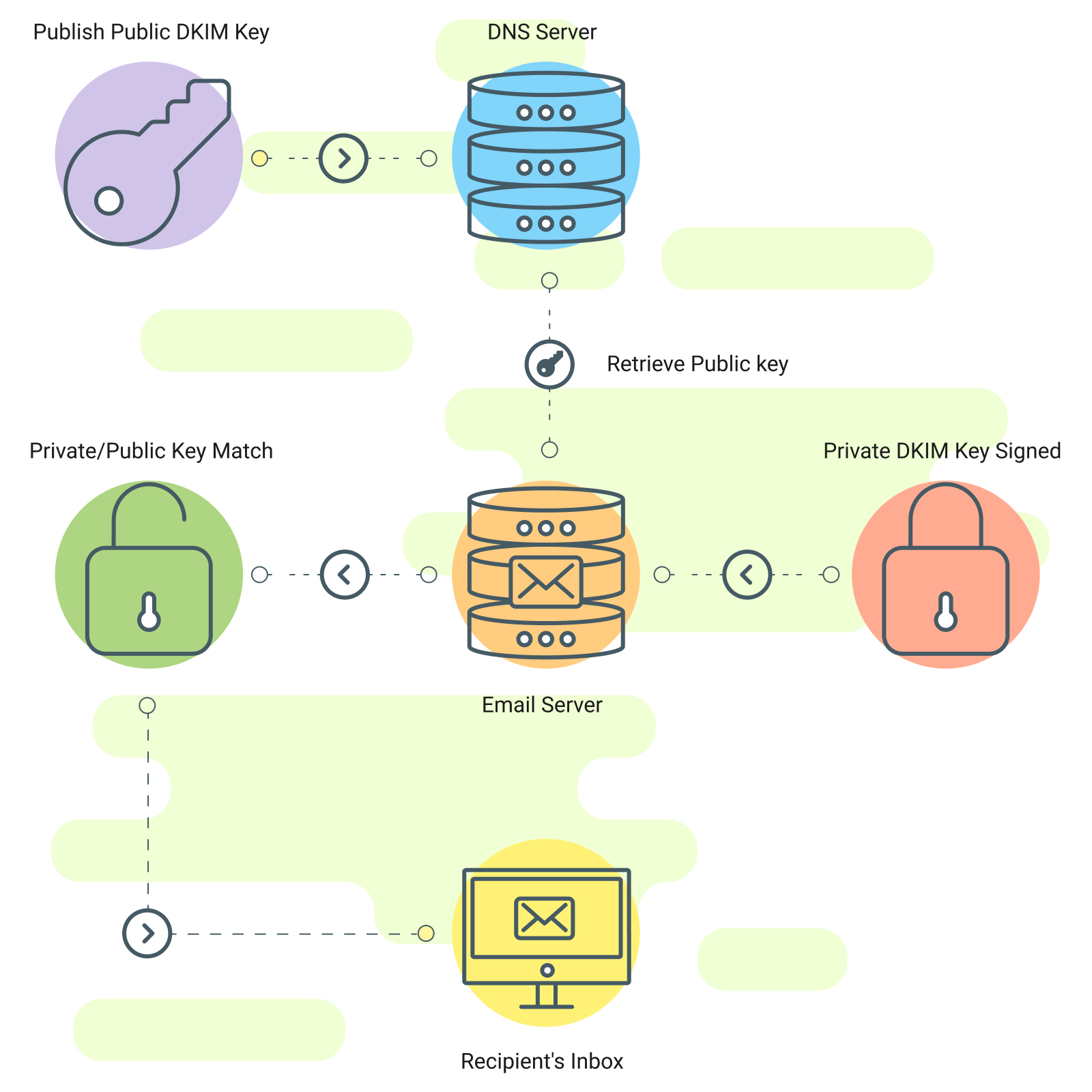

DKIM (DomainKeys Identified Mail) é um método de autenticação de e-mail que adiciona uma assinatura digital aos e-mails enviados.

Esta assinatura é validada pelo servidor de correio do destinatário, garantindo a integridade e autenticidade do email. O DKIM evita a adulteração de e-mails e fortalece a capacidade de entrega dos e-mails, reduzindo a chance de os e-mails serem sinalizados como spam ou phishing.

DKIM é como uma assinatura digital para e-mails, uma forma de o remetente (você) provar que realmente enviou o e-mail e que ele não foi alterado por ninguém.

Um cabeçalho de assinatura DKIM normalmente inclui vários elementos representados por pares tag=valor .

Aqui está um exemplo que ilustra os componentes essenciais necessários para autenticação de e-mail através do DKIM:

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=example.com; s=dkim1; h=From:To:Subject:Date; bh=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX; b=YYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYY

Explicação de cada elemento:

-

v=1: Versão da especificação DKIM que está sendo usada. -

a=rsa-sha256: O algoritmo criptográfico usado para gerar a assinatura. -

c=relaxed/relaxed: Métodos de canonização usados para o cabeçalho e corpo do email. -

d=example.com: o domínio que possui o par de chaves DKIM. -

s=dkim1: O seletor DKIM, que indica a chave específica usada para assinatura. -

h=From:To:Subject:Date: Lista de campos de cabeçalho incluídos na assinatura. -

bh=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX: O hash do corpo do e-mail. -

b=YYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYY: A assinatura digital real gerada usando a chave privada associada ao seletor.

Aqui estão as etapas envolvidas na criação de um registro DKIM:

1. Gere chaves DKIM : Use uma ferramenta geradora de chaves DKIM fornecida pelo seu provedor de serviços de e-mail ou por um serviço de terceiros (veja a lista abaixo). Isso gera um par de chaves pública e privada.

2. Publique a chave pública no DNS :

- Faça login no console de gerenciamento de DNS fornecido pelo seu registrador de domínio ou provedor de hospedagem.

- Navegue até as configurações de DNS do seu domínio.

- Adicione um novo registro TXT com o seletor DKIM como nome do subdomínio e a chave pública como valor do registro. O seletor geralmente é fornecido pelo seu provedor de serviços de e-mail e é específico para sua configuração DKIM.

Exemplo de registro DKIM:

selector._domainkey.example.com. IN TXT "v=DKIM1; k=rsa; p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQC2h9gFo3... (long string)"

3. Verifique o registro DKIM: Após adicionar o registro DKIM, verifique sua exatidão usando ferramentas de pesquisa de DNS e certifique-se de que o registro TXT contém o seletor DKIM e a chave pública corretos.

4. Teste DKIM: Envie e-mails de teste do seu domínio e verifique se eles passam nas verificações de autenticação DKIM usando ferramentas de teste de autenticação de e-mail.

Aqui estão algumas ferramentas que você pode usar para gerar chaves DKIM:

- www.dkimcore.org

- Gerador de registros DKIM da EasyDMARC

- Assistente do gerador DKIM da SocketLabs

DMARC

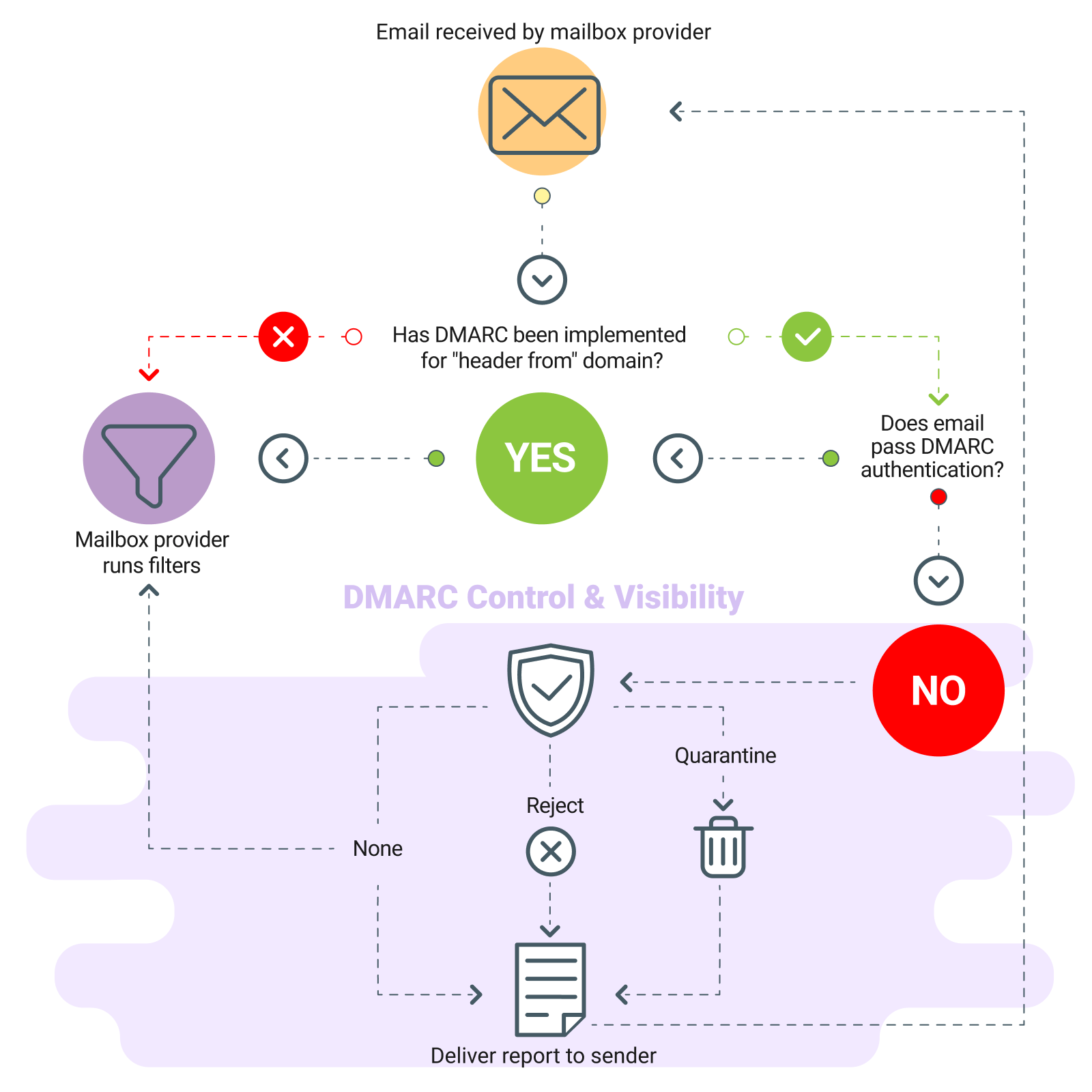

DMARC (Autenticação, Relatórios e Conformidade de Mensagens Baseadas em Domínio) é um protocolo que ajuda a proteger domínios de e-mail contra uso para phishing, spoofing e outras atividades maliciosas, e se baseia em SPF e DKIM para fornecer autenticação de e-mail adicional e recursos de relatórios.

O DMARC ajuda a garantir que os e-mails que você envia são realmente seus. Se alguém tentar falsificar seu endereço de e-mail, o DMARC ajuda a impedir que essas mensagens falsas cheguem a outras pessoas, mantendo a reputação de seu e-mail sã e salva.

DMARC:

- Melhora a capacidade de entrega de e-mail, permitindo que os remetentes monitorem e apliquem políticas de autenticação de e-mail.

- Permite que os proprietários de domínio especifiquem uma política de tratamento para e-mails que falham nas verificações SPF e DKIM, aumentando a transparência e a segurança e reduzindo as tentativas de falsificação e phishing.

- Permite que proprietários de domínios recebam alertas quando partes não autorizadas usam indevidamente o domínio para falsificação de e-mail, protegendo a reputação de sua marca.

Para passar nos critérios do DMARC, o SPF e o DKIM devem estar configurados corretamente para o domínio De do e-mail. O domínio De deve então corresponder ao domínio autenticado por SPF ou DKIM.

Como implementar DMARC

1. Defina a política DMARC : decida qual política DMARC você deseja aplicar. O DMARC oferece 3 opções de política:

- Nenhum : Somente modo de monitoramento, nenhuma ação será executada se um e-mail falhar no DMARC.

- Quarentena : E-mails suspeitos são enviados para a pasta de spam/lixo eletrônico.

- Rejeitar : e-mails suspeitos são rejeitados imediatamente.

2. Gerar registro DMARC : Crie um registro DMARC TXT com a política escolhida. Use a seguinte sintaxe:

_dmarc.example.com. IN TXT "v=DMARC1; p=none; rua=mailto:[email protected]; ruf=mailto:[email protected]"

- Substitua

example.compelo seu domínio. -

v=DMARC1: Indica a versão do DMARC. -

p=none/quarantine/reject: Define a política. -

rua: especifica o endereço de e-mail para receber relatórios agregados. -

ruf: especifica o endereço de e-mail para receber relatórios forenses.

- Substitua

3. Publique o registro DMARC no DNS: Faça login no painel do seu provedor de DNS.

- Navegue até a seção de gerenciamento de DNS do seu domínio.

- Adicione um novo registro TXT com o

host _dmarce o valor do registro DMARC que você gerou.

4. Verifique o registro DMARC : Use ferramentas de pesquisa de DNS para garantir que o registro DMARC seja publicado e propagado corretamente.

5. Monitorar Relatórios : Verifique regularmente os relatórios agregados e forenses enviados para os endereços de e-mail especificados no registro DMARC. Esses relatórios fornecem insights sobre falhas de autenticação de e-mail e ajudam a ajustar sua política DMARC.

Notas:

- Tenha muito cuidado ao criar um registro DMARC, pois qualquer configuração incorreta impactará negativamente na entrega do seu e-mail. Recomendamos seguir estas diretrizes do Google ao começar a usar o DMARC.

- Certifique-se de que SPF e DKIM estejam autenticando e-mails por pelo menos 48 horas ANTES de ativar o DMARC.

Aqui estão algumas ferramentas gratuitas que você pode usar para criar, verificar e validar registros DMARC:

- Ferramentas DMARC por dmarcian.

- Pesquisa e verificador de registros DMARC por EasyDMARC

- Resumos DMARC – Se você configurar um endereço de relatório DMARC, não é recomendado usar seu endereço pessoal ou comercial, pois sua caixa de entrada será inundada com e-mails ininteligíveis. Em vez disso, considere inscrever-se em uma ferramenta de relatórios DMARC para garantir que você autenticou adequadamente todas as ferramentas usadas para enviar e-mail.

Exemplos de verificação de e-mail

Agora que definimos o que significam SPF, DKIM e DMARC, vamos dar uma olhada em alguns exemplos reais desses protocolos em ação, para que você possa entender melhor por que seus e-mails podem ou não estar chegando aos destinatários pretendidos.

E-mails que não chegam aos destinatários

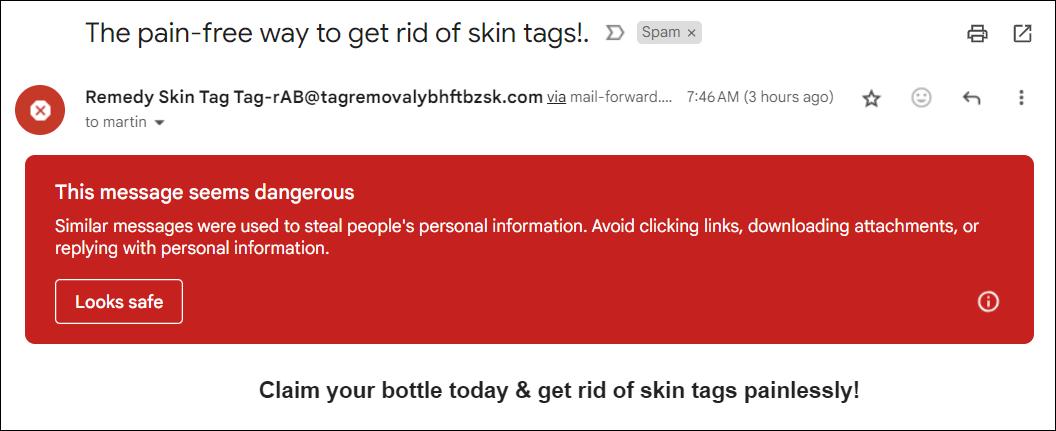

Primeiro, vejamos um e-mail de spam óbvio enviado para um endereço do Gmail. Isso nos ajudará a entender como o Gmail e outros provedores de e-mail filtram automaticamente o lixo eletrônico.

Aqui está um e-mail enviado para meu endereço pessoal do Gmail que nem chegou à minha caixa de entrada. O Gmail filtrou e enviou diretamente para minha pasta de SPAM.

Vamos ignorar o fato de que este é um e-mail de spam óbvio e examinar o cabeçalho do e-mail para ver por que as ferramentas automatizadas do Gmail o detectaram e sinalizaram como spam.

E-LIVRO GRATUITO

Seu roteiro passo a passo para um negócio lucrativo de desenvolvimento web. Desde conquistar mais clientes até crescer como um louco.

E-LIVRO GRATUITO

Planeje, construa e lance seu próximo site WP sem problemas. Nossa lista de verificação torna o processo fácil e repetível.

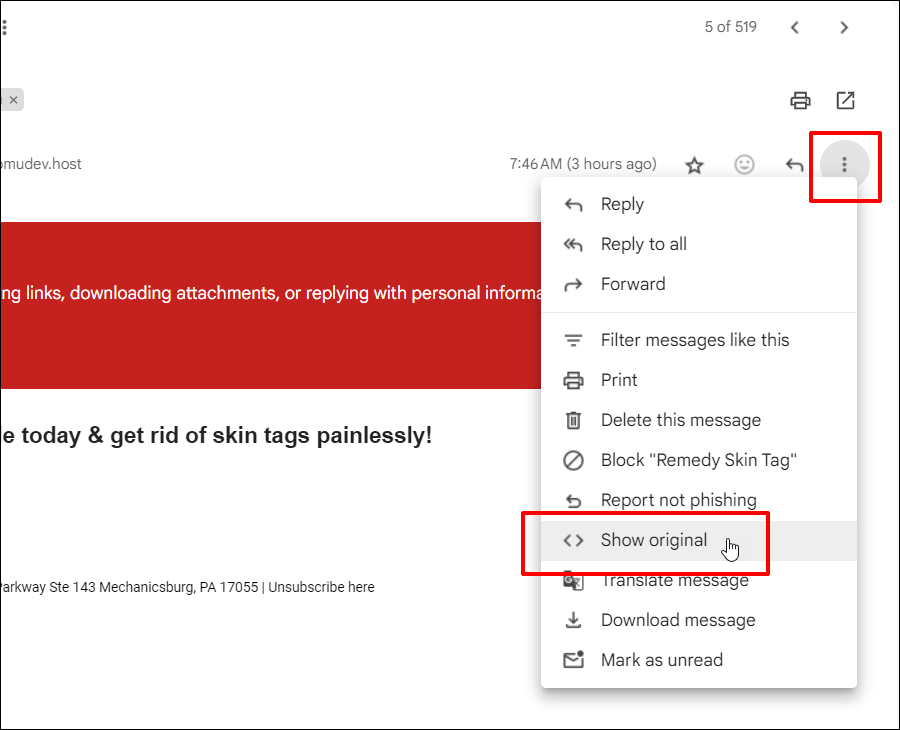

Para fazer isso, visualize o e-mail em sua conta do Gmail (não clique em nenhum link do e-mail, é claro!), Clique no ícone de reticências verticais e selecione Mostrar original nas opções do menu…

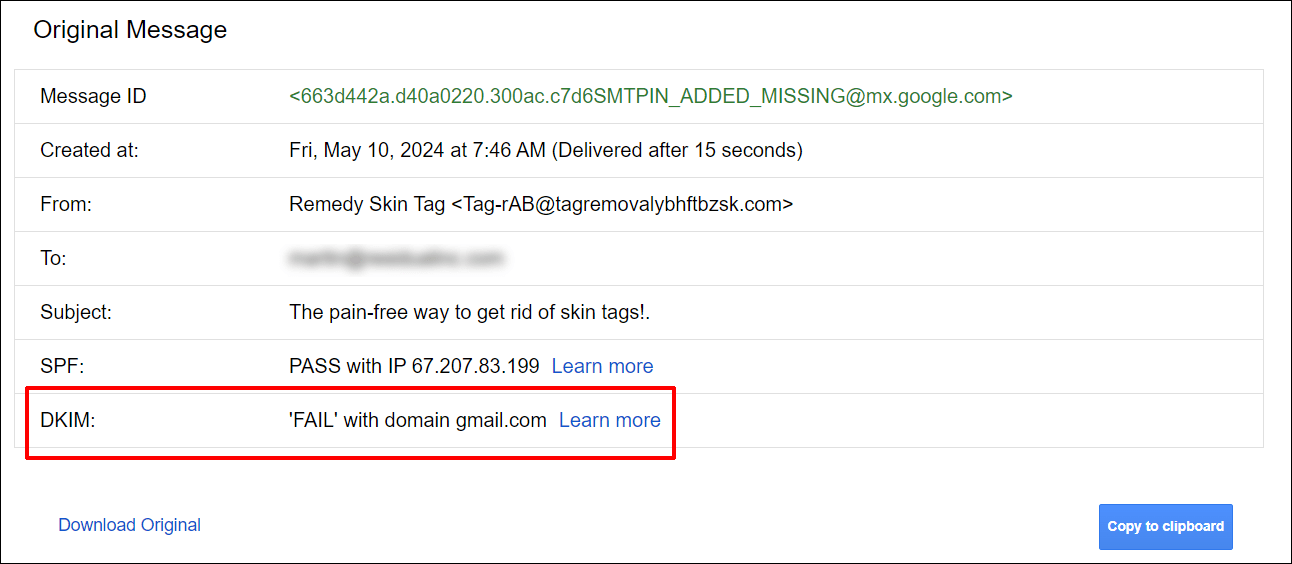

Como você pode ver, este e-mail não atendeu aos requisitos da política DKIM do Gmail.

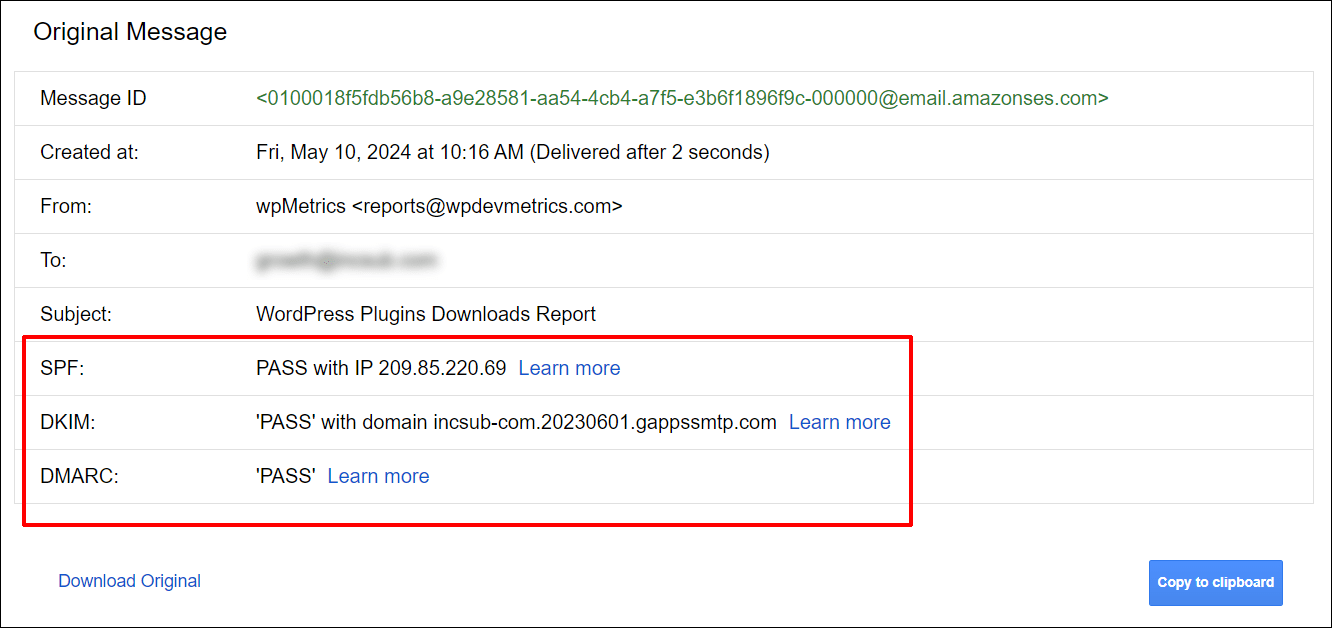

E-mails compatíveis

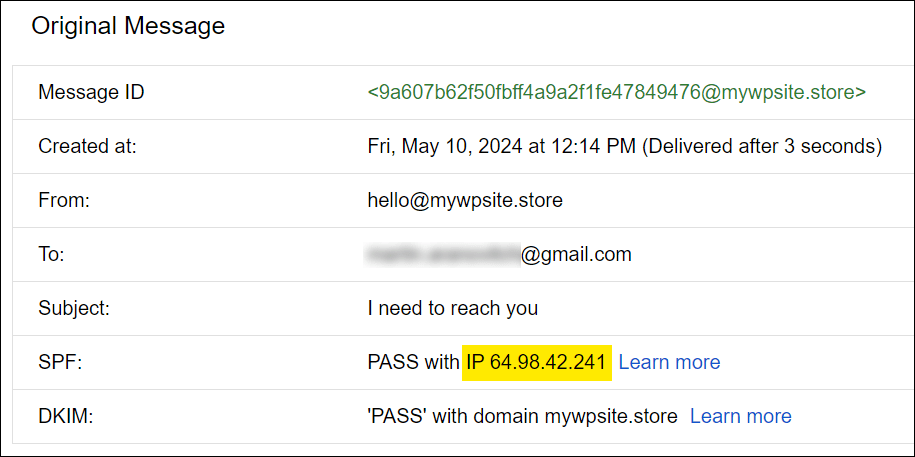

Para efeito de comparação, aqui está o cabeçalho de um e-mail enviado para meu endereço comercial do Gmail por um remetente compatível. Como você pode ver, esta empresa atendeu a todos os requisitos do Gmail para entrega segura de e-mail.

Usando ferramentas de verificação

Conforme mencionado anteriormente, há uma série de ótimas ferramentas que você pode usar para verificar e/ou solucionar problemas se o seu domínio de e-mail (ou o domínio de e-mail de um cliente ou serviço de terceiros) atende aos protocolos exigidos de conformidade com as diretrizes do remetente de e-mail.

Verifique FPS, DKIM e DMARC

Para os exemplos nesta seção, usaremos as ferramentas gratuitas de dmarcian.com.

Vá para a seção de ferramentas gratuitas do dmarcian e clique na ferramenta Verificador de Domínio…

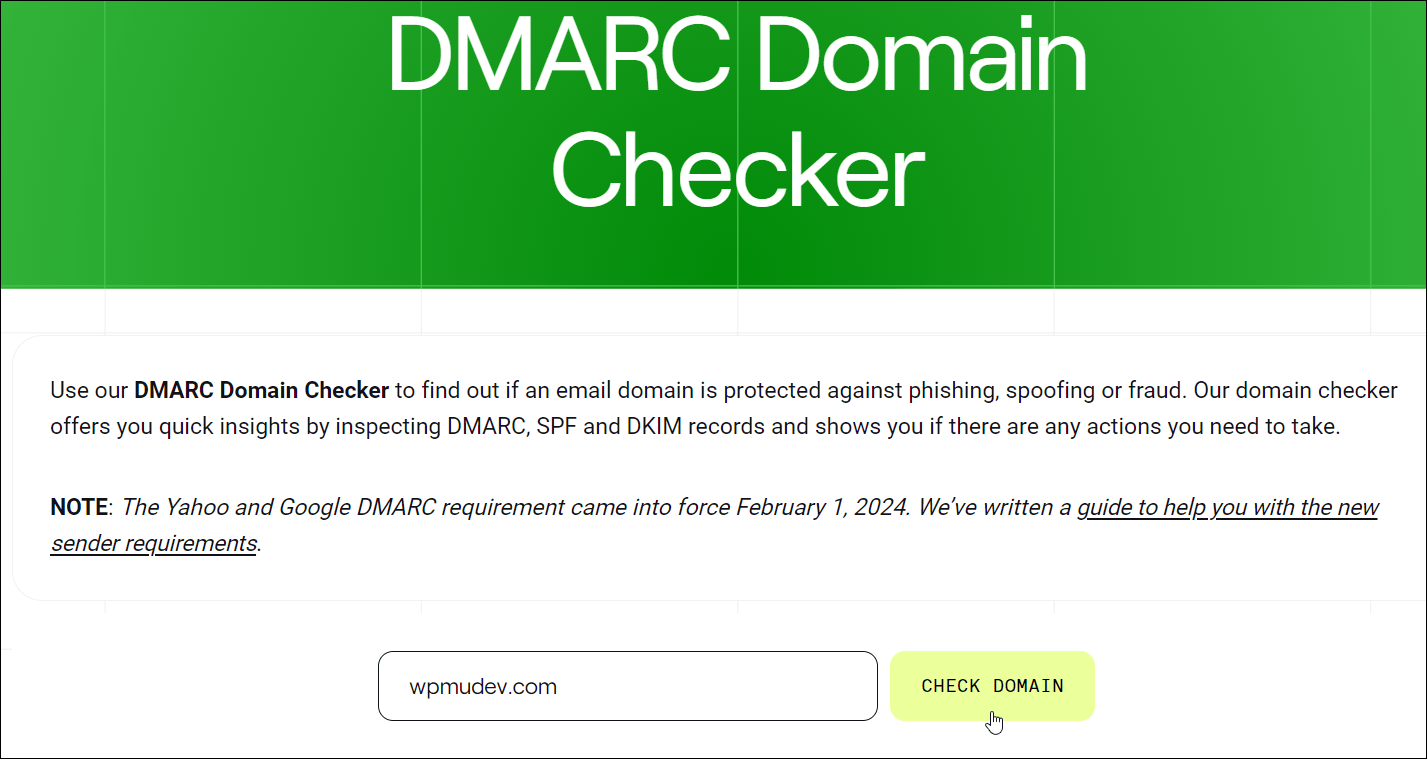

Digite o nome de domínio do e-mail no campo (apenas o domínio, sem endereço@ ) e clique em Verificar domínio …

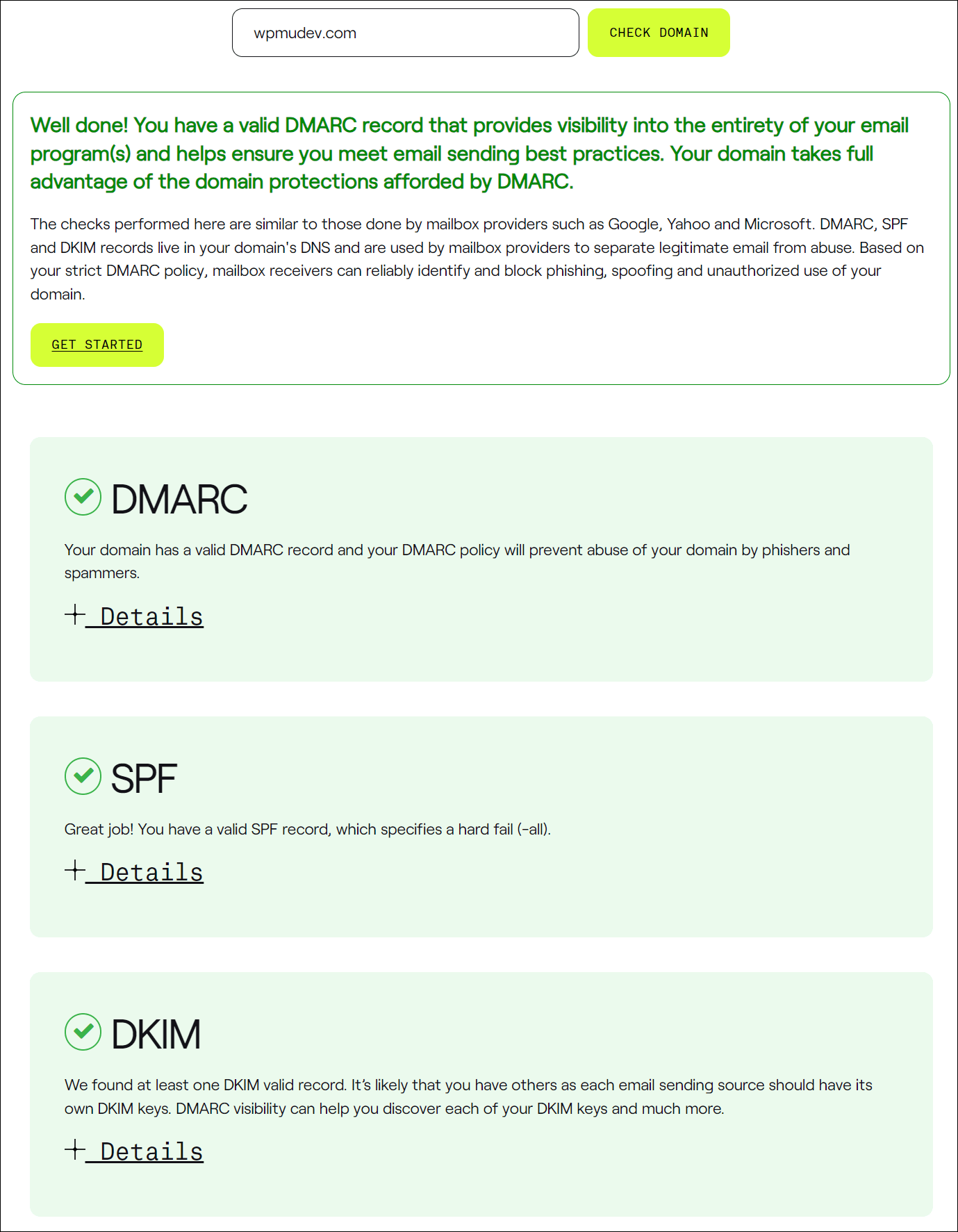

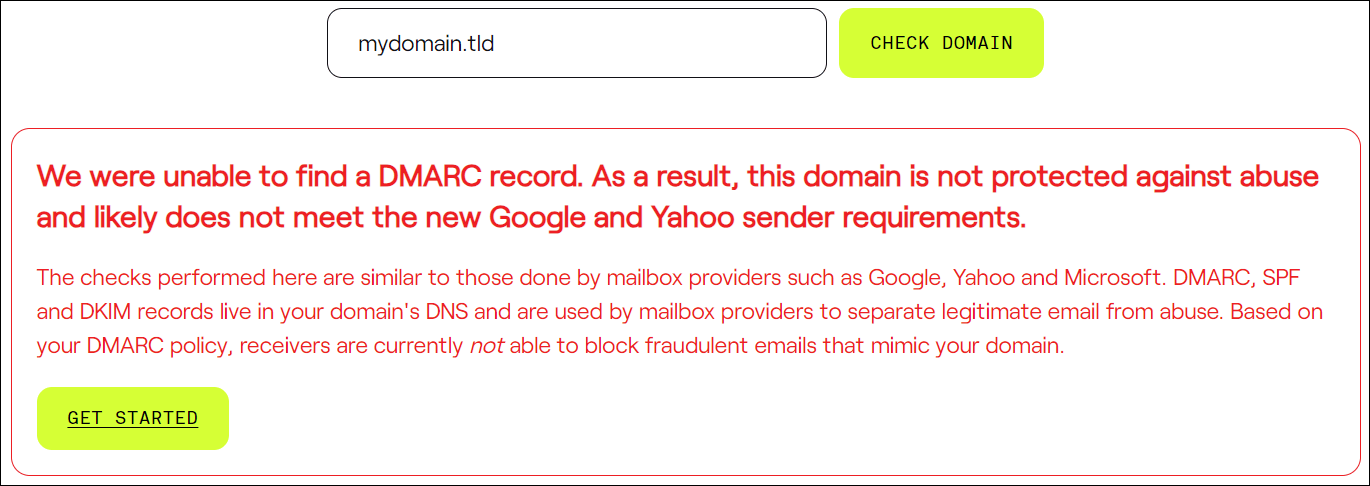

A ferramenta realiza verificações semelhantes às feitas por provedores de caixa de correio como Google, Yahoo e Microsoft e exibe resultados que mostram se os registros do domínio de e-mail atendem ou não aos requisitos SPF, DKIM e DMARC.

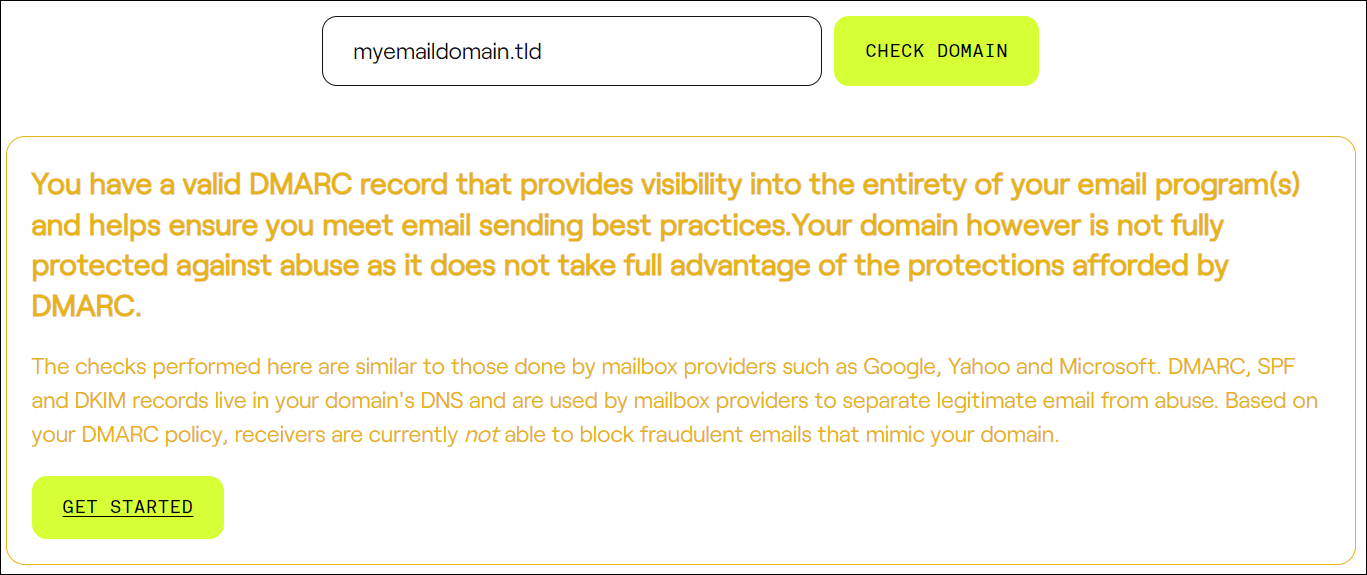

Se um domínio de e-mail não atender às verificações, você verá um resultado semelhante ao mostrado abaixo.

Ocasionalmente, você poderá receber uma mensagem semelhante à mostrada abaixo. A mensagem abaixo infere que seus e-mails atendem à verificação e ainda serão entregues, mas você pode querer usar os serviços da empresa para garantir total conformidade.

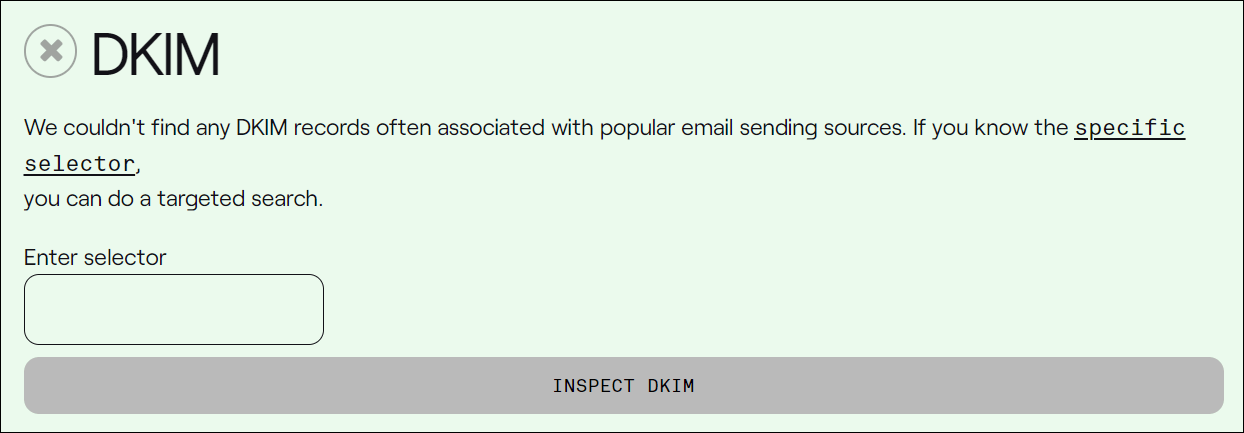

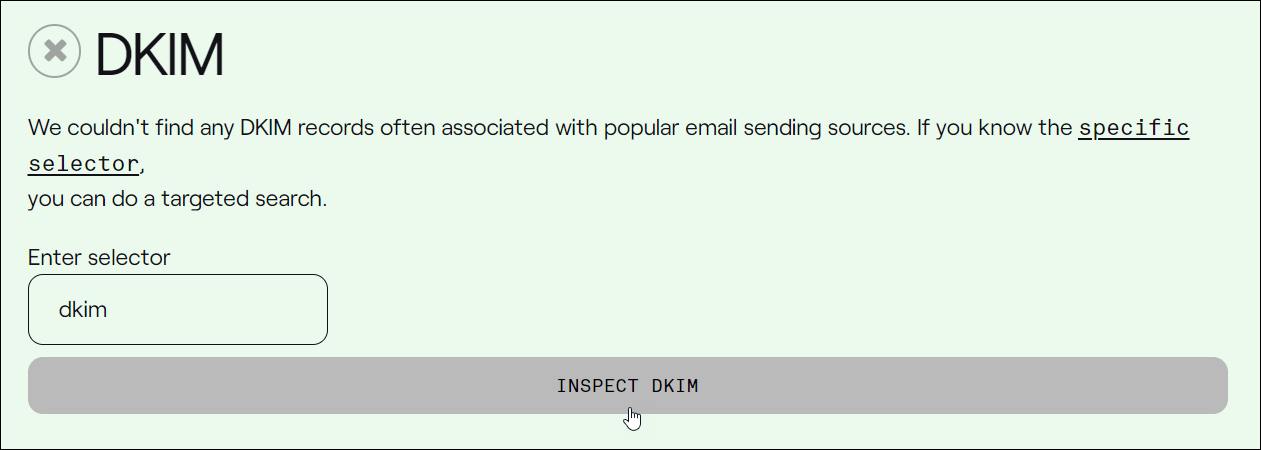

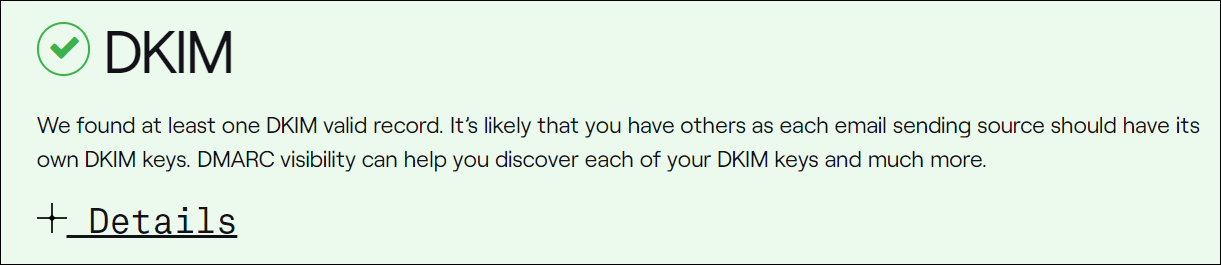

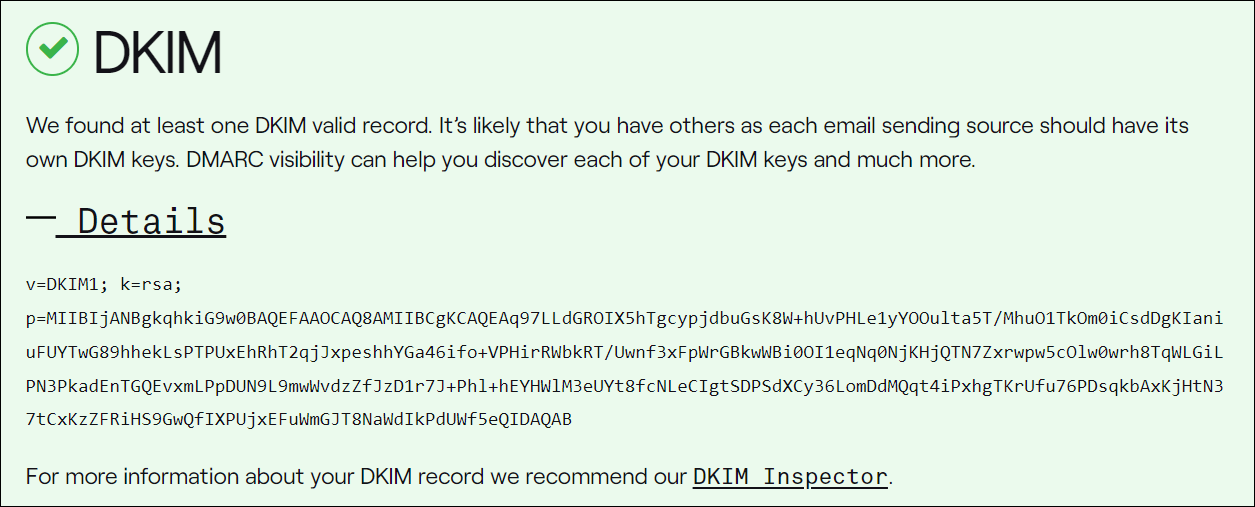

Aqui está mais uma dica útil para ter em mente se você executar um teste em seus domínios de e-mail e obter um resultado de verificação DKIM, conforme mostrado na captura de tela abaixo…

Na verificação acima, a ferramenta não conseguiu encontrar registros DKIM para o domínio de email porque faltava um seletor. Normalmente, um seletor é incluído no registro DKIM quando um email compatível é enviado.

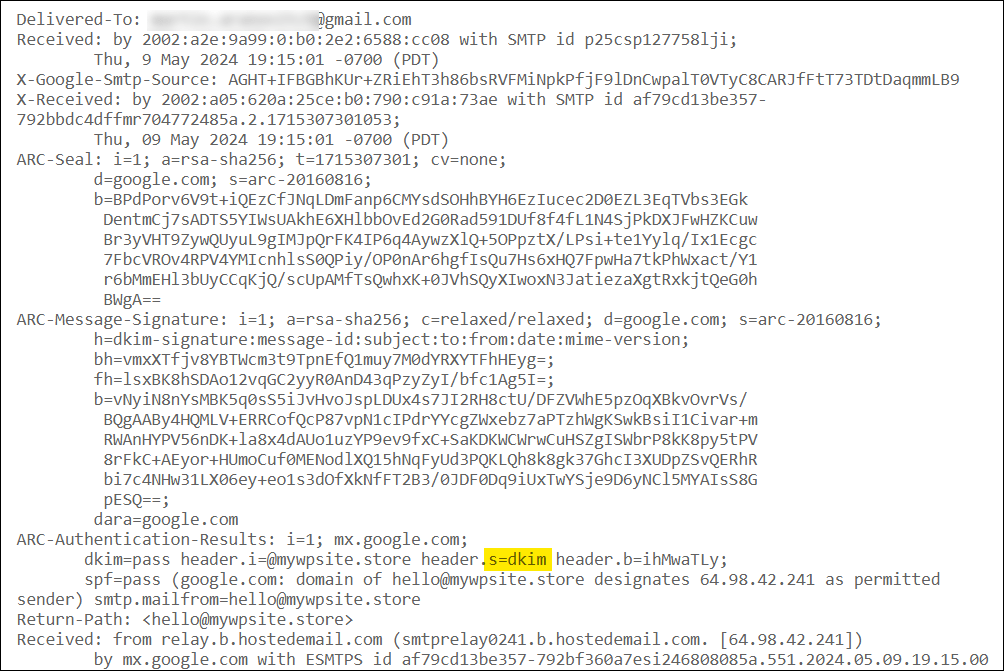

Para encontrar um seletor para concluir esta verificação, faça o seguinte:

- Abra sua conta de e-mail e encontre um e-mail enviado pelo domínio que você está verificando. Neste exemplo, usaremos o Gmail.

- Clique no ícone de reticências verticais e selecione Mostrar original nas opções do menu

- Role para baixo, passando pela seção de cabeçalhos da Internet, até chegar à confusão de códigos.

- Procure a parte

s=do cabeçalho da assinatura DKIM. Este é o seu seletor

Copie a parte do seletor e cole-a na ferramenta de verificação DKIM e clique no botão Inspecionar DKIM.

Isso deve resolver o problema e fazer com que seu e-mail passe na verificação DKIM.

Clique no link Detalhes para ver mais detalhes sobre os resultados.

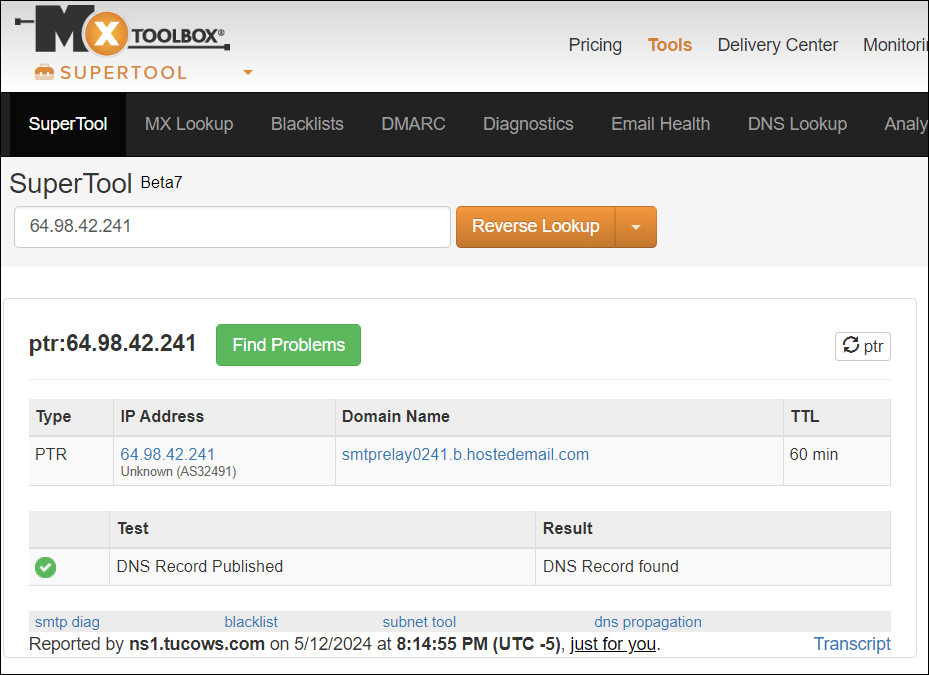

Verifique o PTR

Um registro ponteiro DNS, abreviado como PTR, serve para vincular um endereço IP ao seu nome de domínio correspondente. Ao contrário do registro 'A', que mapeia nomes de domínio para endereços IP, o registro PTR executa a função inversa associando endereços IP a nomes de domínio.

Para verificar se os domínios ou IPs de envio possuem registros DNS de encaminhamento e reverso válidos conforme necessário, primeiro localize e copie o endereço IP do domínio de envio de e-mail no cabeçalho do e-mail…

Em seguida, cole-o em uma ferramenta de pesquisa de DNS reverso, como MXToolbox.com para verificar se o PTR é válido…

Embora as verificações acima forneçam as informações corretas, também recomendamos testar seu e-mail quanto a spam. Isso ajudará a garantir a capacidade de entrega ideal para seus e-mails.

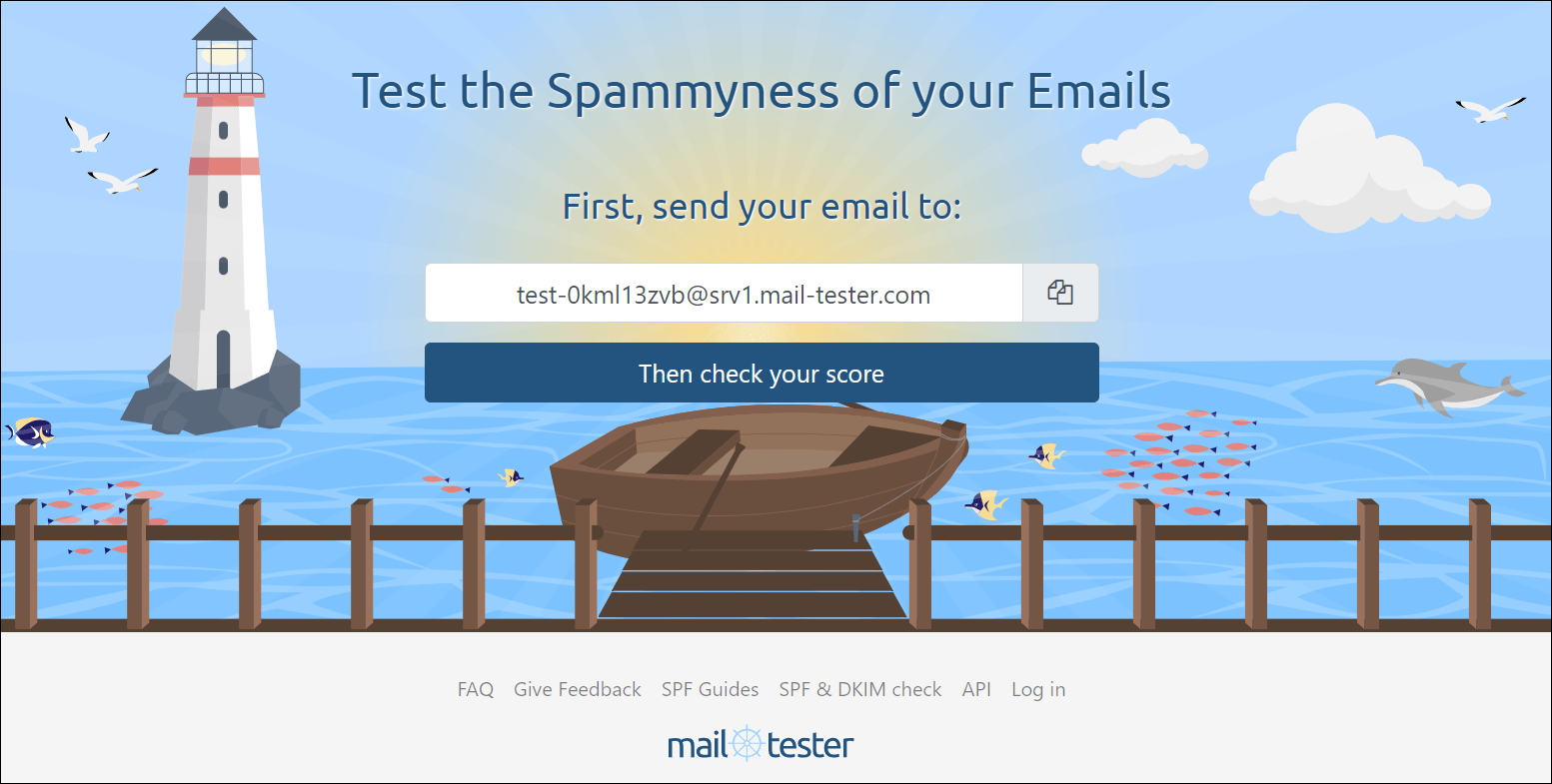

Recomendamos usar um serviço como Mail Tester (eles também possuem uma ferramenta de verificação SPF e DKIM).

Esperamos que este guia tenha lhe dado uma compreensão básica do que significam SPF, DKIM e DMARC e como usar ferramentas para verificar a validade de domínios de e-mail e solucionar possíveis problemas.

Se você usa (ou planeja usar) os serviços de webmail ou hospedagem de e-mail do WPMU DEV, verifique nosso guia sobre como otimizar a capacidade de entrega de e-mail usando os serviços de e-mail do WPMU DEV.

Melhores práticas de envio de e-mail

Se você planeja fazer qualquer tipo de correspondência em massa, aqui está uma visão geral das principais práticas de envio de e-mail a serem seguidas para permanecer em conformidade com as novas diretrizes:

- Assinaturas : envie e-mails apenas para aqueles que aceitaram. Se você for um remetente de e-mail em massa qualificado, poderá usar uma ferramenta gratuita como as Postmaster Tools do Google para evitar marcações de spam e acessar regularmente dados e diagnósticos sobre erros de entrega do Gmail, relatórios de spam, feedback loop e muito mais para garantir que quaisquer taxas de reclamação permaneçam abaixo de 0,3%.

- Gerenciamento de assinatura : ative o cancelamento de assinatura com um clique para cancelamentos eficientes. Permita que os destinatários revisem e cancelem a assinatura de listas de e-mail específicas.

- Formatação de mensagens : Formate e-mails de acordo com os padrões RFC 5322 e HTML. Evite ocultar conteúdo e garanta informações claras sobre o remetente.

- Diretrizes de envio : Autentique e-mails com SPF e DKIM. Mantenha IPs de envio consistentes e categorizar mensagens. Use uma conexão TLS para transmitir e-mail.

- Evite práticas de envio : não misture tipos de conteúdo, se faça passar por outros ou compre listas de e-mail.

- Aumente o volume de envio lentamente : aumente gradualmente o volume e monitore as métricas de entrega.

- Considerações Especiais : Garanta a conformidade com as diretrizes, especialmente para fornecedores terceirizados.

- Exercícios de marketing de afiliados e phishing : monitore regularmente os afiliados e evite enviar e-mails de teste de phishing.

Para obter diretrizes mais detalhadas para remetentes de e-mail, consulte: Ajuda do Google: Diretrizes para remetentes de e-mail

Pontos Adicionais e Informações Úteis

Cobrir tudo o que há para saber sobre a capacidade de entrega de e-mail está além do escopo deste artigo. No entanto, pensamos em incluir algumas informações úteis adicionais aqui para economizar horas de pesquisa.

Envio de e-mail em massa

Aqui estão algumas coisas que você deve ter em mente ao planejar enviar e-mails em massa:

- E-mails falsificados são contabilizados no limite de 5.000 remetentes em massa . De acordo com o Yahoo, “e-mails falsificados contarão para os e-mails que analisamos para aplicação. Se você tiver um problema de falsificação, deverá implementar uma política de aplicação do DMARC (p=quarentena ou p=rejeitar) de qualquer maneira.”

- Os subdomínios também estão sujeitos aos requisitos . E-mails não conformes enviados do subdomínio de um domínio de nível organizacional sujeito à verificação DMARC serão afetados.

Equívocos sobre SPF (Sender Policy Framework)

Compreender o papel do SPF na autenticação de e-mail é importante, mas o protocolo também tem limitações. Aqui estão alguns equívocos populares sobre FPS:

- O SPF protegerá totalmente meu domínio contra falsificação : o SPF não protege totalmente o endereço do remetente visível para o usuário. Verifica a autorização do domínio, mas não protege o endereço do remetente. Use DMARC para proteger nomes de domínio visíveis contra falsificação.

- A implementação do SPF é suficiente para evitar todas as tentativas de falsificação e phishing : embora o SPF seja uma medida crucial, não é uma solução completa contra falsificação e phishing. Outros métodos de autenticação de e-mail (por exemplo, DMARC) são necessários para uma proteção abrangente.

- Incluir o registro SPF de uma empresa em e-mails garante a autenticação adequada : às vezes, as empresas instruem erroneamente os clientes a incluir seu registro SPF. No entanto, isso pode não autenticar e-mails com eficácia e levar a configurações incorretas.

Equívocos sobre DKIM (correio identificado por DomainKeys)

Tal como acontece com o SPF, também é importante compreender o papel que o DKIM desempenha no envio e entrega dos seus e-mails, mas existem alguns equívocos a ter em conta:

- Mal-entendido sobre criptografia : ao contrário da crença popular, o DKIM não criptografa e-mails. Em vez disso, concentra-se na verificação da integridade da mensagem através de hashes nas tags “bh” e “b”, fornecendo proteção contra ataques de modificação e repetição, embora protegendo apenas parcialmente contra roubo de identidade e falsificação. Uma verificação DKIM bem-sucedida indica a autorização do remetente e garante a integridade do conteúdo da mensagem durante o trânsito.

- Falácia da falsificação : existe um equívoco de que as assinaturas DKIM podem ser falsificadas, uma vez que seus detalhes estão disponíveis publicamente nos registros DNS. No entanto, o DKIM depende de uma infraestrutura de chave pública (PKI) com um par de chaves – pública e privada. Embora a chave pública esteja acessível nos registros DNS, a chave privada reside com segurança no servidor do provedor de serviços de e-mail, garantindo a autenticidade da mensagem. Portanto, as assinaturas DKIM não podem ser falsificadas, pois a chave privada é mantida confidencial e usada exclusivamente para assinatura de mensagens.

- Ilusão de solução de spam : embora o DKIM ajude a verificar a autorização do remetente e a integridade da mensagem, ele não fornece uma solução definitiva para spam. Embora reduza a probabilidade de spammers usarem endereços de e-mail forjados ou roubados, não os impede de comprar domínios e configurar registros DKIM para continuar suas atividades. Conseqüentemente, isso pode legitimar inadvertidamente o spam até certo ponto. No entanto, o uso autêntico de domínios pode mitigar ataques de phishing, aumentando a segurança do e-mail contra tentativas maliciosas, como e-mails fraudulentos supostamente provenientes de empresas legítimas.

Para obter as atualizações mais recentes sobre as diretrizes do Google para envio de e-mails para contas pessoais do Gmail e requisitos para envio de e-mails em massa, consulte as Perguntas frequentes sobre as diretrizes para remetentes de e-mail do Google.

Você já recebeu a mensagem?

À medida que a batalha cada vez mais complexa e contínua contra spam de e-mail e phishing de agentes maliciosos sofisticados continua a aumentar, grandes provedores como Google, Yahoo, Microsoft e outros começaram a impor requisitos rigorosos de envio de e-mail para todos os usuários, para garantir a entrega segura de e-mails aos destinatários pretendidos. destinatários.

Esperamos que este artigo tenha fornecido todas as informações de que você precisa para compreender e cumprir todas as diretrizes e requisitos para o envio de e-mails que chegarão às caixas de entrada dos destinatários.

Consulte nosso guia sobre como otimizar a capacidade de entrega de e-mail usando os serviços de e-mail do WPMU DEV para saber como sua empresa pode facilmente cumprir essas novas regras de envio de e-mail.