Vulnerabilidade de upload de arquivo - como impedir que hackers a explorem

Publicados: 2023-04-19Você suspeita que seu site tenha uma vulnerabilidade de upload de arquivo? Você está preocupado que os hackers o explorem para invadir seu site?

Gostaríamos de poder dizer a você que não há nada para se preocupar, mas a verdade é que uma vulnerabilidade de upload de arquivo é um problema sério.

Se um hacker encontrar essa vulnerabilidade em seu site, ele poderá sequestrar seu site e assumir o controle total. Eles podem causar danos graves ao seu site desfigurando suas páginas, excluindo arquivos, roubando dados e até mesmo enviando e-mails de spam para seus clientes. Você pode verificar as principais vulnerabilidades do WordPress aqui.

Além disso, as coisas podem se transformar em problemas de segurança muito maiores. Quando o Google detecta o hack, eles colocam seu site na lista negra imediatamente para impedir que os usuários do Google o acessem. Além disso, seu provedor de servidores da Web suspenderá sua conta.

Mas não se preocupe, você pode impedir que tudo isso aconteça tomando as medidas corretas para corrigir e evitar vulnerabilidades de upload de arquivos em seu site.

Neste artigo, explicaremos o que é uma vulnerabilidade de upload de arquivo e mostraremos as formas mais eficazes de proteger seu site contra ela. Você também pode aprender como os hackers hackeam o WordPress.

[lwptoc skipHeadingLevel=”h1,h3,h4,h5,h6″ skipHeadingText=”Pensamentos Finais”]

O que é uma vulnerabilidade de upload de arquivo?

Muitos sites WordPress oferecem aos visitantes a opção de fazer upload de arquivos para diversos fins. Por exemplo, um portal de empregos permitiria que um usuário carregasse um currículo e certificados. Um site de banco permitiria que você carregasse documentação de apoio, como identidade, endereço e comprovante de renda. Quando um arquivo é carregado em seu site, o WordPress verifica o arquivo e o armazena em uma pasta específica chamada diretório Uploads.

Geralmente, os documentos ou algum arquivo que está sendo carregado por uploaders de arquivos estão em um formato que não pode executar nenhum comando sem mostrar nenhuma mensagem de erro.

Para imagens, os formatos aceitos incluem png e jpeg. Para documentos, os formatos incluem PDF e Docx. E para vídeos, inclui extensão de arquivos mp3 e mp4. Os formatos ou tipos de arquivo permitem que você visualize apenas esses arquivos.

Como dissemos, esses formatos não são executáveis, o que significa que, mesmo que contenham código malicioso, o código não pode executar nenhum comando em seu site.

Geralmente, os campos de upload em um site aceitam apenas arquivos não executáveis. Mas se não funcionar bem, pode começar a aceitar uploads de arquivos irrestritos.

Os hackers podem aproveitar isso e fazer upload de códigos executáveis em formatos de arquivo como arquivo PHP, JavaScript e exe. Esses arquivos podem executar comandos causando estragos em seu site. Você pode verificar como evitar ataques de injeção de SQL.

Isso é conhecido como vulnerabilidade de upload de arquivo.

Nas seções abaixo, você aprenderá como proteger seu site contra essa vulnerabilidade.

Felizmente, existem medidas que você pode tomar para proteger seu site contra essa vulnerabilidade. No entanto, é importante entender como essa vulnerabilidade funciona. Portanto, antes de discutirmos as medidas de proteção, examinaremos mais detalhadamente a vulnerabilidade básica de upload de arquivo na próxima seção.

Quais são os diferentes tipos de vulnerabilidade de upload de arquivo?

Anteriormente, explicamos como funciona a vulnerabilidade de upload de arquivo. Dissemos que em um site WordPress existem campos para upload de arquivos. Você só pode carregar certos tipos de arquivos não executáveis. Mas se o campo de upload não funcionar corretamente (devido a uma vulnerabilidade), os hackers podem fazer upload de arquivos executáveis maliciosos.

Agora, existem duas maneiras pelas quais o campo de upload vulnerável aceita um arquivo.

1. Pode aceitar um arquivo diretamente no site. Nesse caso, os hackers podem fazer upload de arquivos maliciosos diretamente. Isso é chamado de vulnerabilidade de upload de arquivo local .

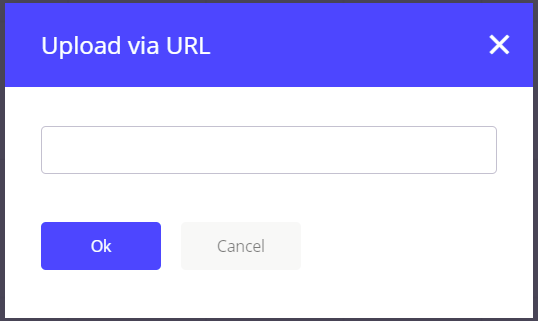

2. Alguns campos de upload não permitem uploads diretos. Eles pedem que você carregue seus arquivos em um site diferente, digamos, em serviços de nuvem como GDrive, Dropbox.

Em seguida, você precisa compartilhar o local na forma de um URL. O site buscará o arquivo do local. É uma forma indireta de fazer upload de arquivos que permite que um invasor carregue arquivos maliciosos em um site. Isso é chamado de vulnerabilidade de upload remoto .

Vulnerabilidade de upload local e vulnerabilidade de upload remoto são os dois tipos diferentes de vulnerabilidades de upload de arquivos.

Um exemplo de vulnerabilidade de upload remoto que vem à mente imediatamente é a vulnerabilidade TimThumb. Era um plugin de redimensionamento de imagem popular e a vulnerabilidade afetou um grande número de sites WordPress. Ele permitia que os usuários importassem imagens de sites de hospedagem de imagens (como imgur.com e flickr.com). No entanto, devido à falta de medidas de segurança, os hackers também conseguiram fazer upload de arquivos maliciosos, no lugar de imagens. Esses arquivos podem ter um nome de arquivo diferente ou vários tamanhos de arquivo. Mas o conteúdo do arquivo pode ser muito perigoso.

Como os hackers exploram uma vulnerabilidade de upload de arquivo?

O processo de invasão de um site é complexo e técnico. Simplificamos o máximo possível e estabelecemos as etapas de uma maneira fácil para qualquer um entender.

→ Os hackers estão sempre atentos a vulnerabilidades com as quais podem obter acesso a sites.

→ Em um site WordPress, é comum encontrar vulnerabilidades em plugins e temas . Quando os desenvolvedores de plugins e temas descobrem essas vulnerabilidades, eles rapidamente lançam uma atualização.

→ As atualizações contêm detalhes da correção, que é como os hackers descobrem que um plug-in ou tema específico tem uma vulnerabilidade que pode ser explorada.

Saiba mais sobre as técnicas comuns de invasão de sites.

O que acontece quando você não atualiza seu site?

→ Os hackers raramente visam um único site. Eles vasculham a Internet para encontrar milhares de sites usando o plug-in vulnerável. Muitos proprietários de sites tendem a adiar as atualizações, pois desconhecem a importância das atualizações do WordPress. Eles continuam rodando em versões antigas do plugin que são vulneráveis.

→ Vamos supor que você esteja usando um plug-in para habilitar uma seção de comentários em seu blog. Os desenvolvedores deste plug-in descobriram recentemente uma vulnerabilidade de upload de arquivo. Para corrigi-lo, eles lançaram um patch por meio de uma atualização. Por algum motivo, você não conseguiu atualizar o plug-in. A vulnerabilidade permanece no plugin. Os hackers descobrem que seu site está usando a versão antiga do plug-in de comentários. Eles carregam arquivos maliciosos em seu site explorando a vulnerabilidade de upload de arquivos (teste de penetração). O arquivo contém scripts com os quais eles podem começar a executar atividades maliciosas.

→ Depois que os arquivos infectados estão dentro do seu site, os hackers executam comandos que permitem que eles roubem dados confidenciais, como as credenciais de login do banco de dados do seu site. Eles podem escalar ainda mais o hack usando os dados para fazer login em seu site e obter controle total de seu site.

Como proteger seu site da vulnerabilidade de upload de arquivo?

Como mencionamos anteriormente, uma vulnerabilidade de upload de arquivo pode ter impactos técnicos devastadores em seu site. No entanto, se você implementar as etapas a seguir, poderá corrigir a vulnerabilidade e proteger seu site contra hackers.

Aqui estão 6 medidas importantes de segurança do site que recomendamos que você tome imediatamente:

1. Instale um plug-in de segurança do WordPress

É uma boa ideia ter um plug-in de segurança do WordPress instalado em seu site. Como mencionamos anteriormente, é provável que apareçam vulnerabilidades e, por algum motivo, se você não conseguir atualizar o plug-in, os hackers vão se aproveitar disso e invadir seu site.

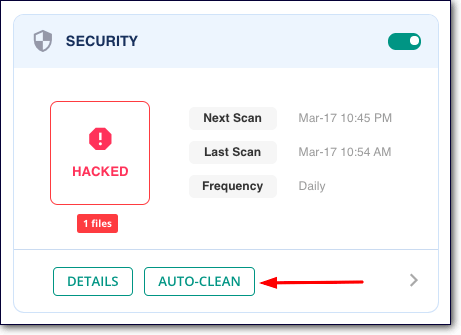

Recomendamos o uso de nosso plugin de segurança – MalCare. Ele vem com um scanner e limpador, entre outras coisas. O scanner usa técnicas avançadas de detecção para encontrar malware oculto. E o limpador é automatizado, o que permite que você limpe seu site com apenas alguns cliques.

O scanner de vulnerabilidade do plug-in verificará seu site todos os dias e o alertará sobre o hack imediatamente. Também ajudará você a limpar seu site em menos de um minuto antes que os hackers possam danificar seu site.

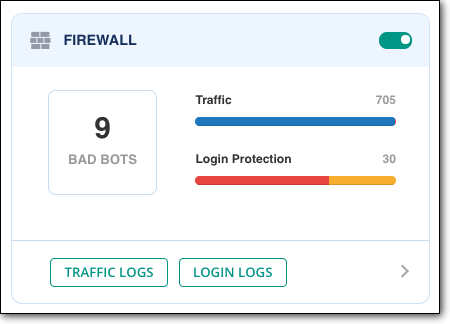

Além disso, os plug-ins de segurança protegem seu site por meio de um firewall do WordPress.

Um firewall do WordPress funciona como seu próprio super-herói de segurança na web, que bloqueia o acesso de tráfego malicioso ao seu site. Ele verifica todo o tráfego de entrada do seu site. Ele permite que o tráfego bom acesse seu site e o tráfego ruim seja imediatamente bloqueado.

Isso significa que, mesmo que seu site contenha vulnerabilidades, os hackers não podem explorá-lo porque estão sendo impedidos de acessar o site pelo firewall.

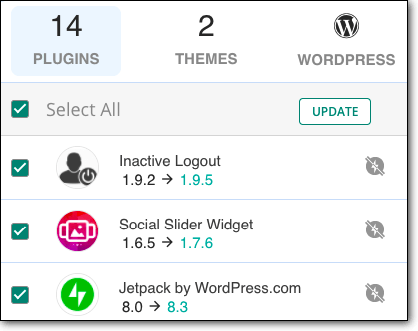

2. Mantenha seu site atualizado

Discutimos anteriormente que, quando os desenvolvedores descobrem uma vulnerabilidade de upload de arquivo em seu plug-in ou tema, eles a corrigem e lançam uma versão atualizada. A nova versão conterá um patch de segurança do aplicativo da web. Depois de atualizar para esta versão, a vulnerabilidade de upload de arquivo será corrigida em seu site.

Dito isto, as atualizações às vezes podem ser um aborrecimento. Eles estão frequentemente disponíveis e às vezes podem fazer com que seu site quebre ou funcione mal. Recomendamos reservar um tempo toda semana para atualizar seu site com segurança usando um site de teste.

Você pode usar nosso plug-in, MalCare, para configurar um site de teste e testar as atualizações antes de instalá-las em seu site ao vivo. Se você executar vários sites, o plug-in permite que você gerencie e atualize todos eles a partir de um painel centralizado. Isso torna as atualizações mais fáceis, rápidas e sem complicações.

3. Compre plugins e temas de mercados de renome

Vulnerabilidades frequentemente se desenvolvem em temas e plugins de baixa qualidade. É por isso que sugerimos usar apenas temas e plugins de boa qualidade. Uma boa maneira de determinar a qualidade do software é comprá-los em mercados de renome como Themeforest, CodeCanyon, Evanto, Mojo Marketplace, etc.

Os mercados de renome têm políticas rígidas e protocolos de segurança para os desenvolvedores seguirem. Portanto, os produtos disponíveis nessas plataformas são criados com cuidado e bem mantidos.

4. Retire a função de upload de arquivo (se possível)

Se você acha que a função de upload de arquivo em seu site não é importante, considere desativar o recurso.

Para alguns sites, como sites de recrutamento, isso pode não ser uma opção. No entanto, se a função de upload de arquivo não for necessária em seu site, sugerimos enfaticamente que você a desative.

Se você estiver usando um plug-in para executar o recurso de upload de arquivos, sugerimos desativar e excluir o plug-in. Isso removerá completamente a possibilidade de uma vulnerabilidade de upload de arquivo.

5. Alterar o local de armazenamento dos arquivos enviados (arriscado)

Tudo carregado em seu site WordPress é armazenado na pasta Uploads. A pasta está localizada dentro do diretório public_html que armazena todos os arquivos críticos do seu site WordPress.

Quando os hackers carregam um arquivo malicioso na pasta Upload, eles podem obter acesso ao diretório public_html, ou seja, todo o seu site.

Se você mover a pasta Upload para fora desse diretório, será muito mais difícil obter o controle do seu site.

AVISO: Mover a pasta Upload requer experiência, portanto, se você não estiver familiarizado com o funcionamento interno do WordPress, sugerimos que você pule esta etapa. Mesmo que você tenha conhecimento do WordPress, recomendamos fazer backups completos do site antes de fazer qualquer alteração. O menor passo em falso pode causar a quebra do seu site.

Estas são as 6 medidas de prevenção de vulnerabilidade de upload de arquivo. Ao tomar essas medidas, seu site estará protegido contra vulnerabilidades de upload de arquivos. Isso nos leva ao fim da prevenção de vulnerabilidades de upload de arquivos em seu site WordPress.

Para concluir

Proteger seu site WordPress contra vulnerabilidades de upload de arquivos é um passo para garantir que seu site esteja seguro e protegido contra ataques de hackers.

No entanto, os hackers têm muitas outras maneiras de tentar invadir seu site. Para evitar qualquer tipo de tentativa de hack em seu site, recomendamos o seguinte –

1. Sempre tenha um plugin de segurança como o MalCare instalado em seu site. O plug-in vem com um scanner de segurança que escaneia e monitora seu site diariamente. Seu firewall também impedirá que hackers acessem seu site.

2. Atualizar seu site WordPress regularmente. Garantir que você esteja usando a versão mais recente do núcleo do WordPress e todos os plugins e temas instalados em seu site.

3. E finalmente, fortaleça seu site WordPress. As medidas de proteção do site garantirão que seu site seja difícil de ser invadido por hackers.

Tome essas medidas para ficar tranquilo sabendo que seu site é seguro.

Experimente o plug-in MalCare Security agora mesmo!