Como corrigir o aviso ERR_SSL_OBSOLETE_VERSION no Chrome

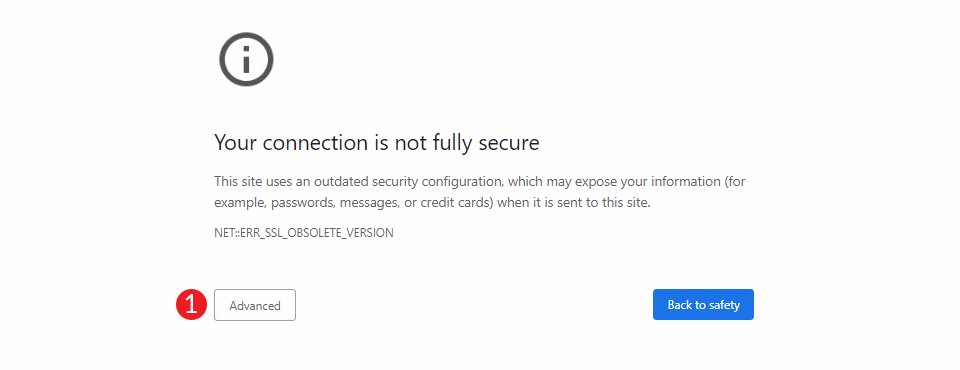

Publicados: 2022-08-28Um dos erros mais preocupantes que os visitantes do seu site podem encontrar é um aviso de segurança. Com todos os ataques de força bruta, malware e ataques de negação de serviço, é extremamente importante que os usuários da Internet naveguem e façam compras com segurança. Se o seu site estiver exibindo o aviso ERR_SSL_OBSOLETE_VERSION, os visitantes não poderão acessar seu site sem clicar em um link no erro que basicamente informa que eles não devem retornar.

Nesta postagem, discutiremos o que é o aviso ERR_SSL_OBSOLETE_VERSION e quais etapas você pode seguir para corrigi-lo. Também mostraremos como testar essas correções localmente nos dois servidores Web mais comuns — Apache e NGINX. Vamos rock and roll.

O que é o aviso ERR_SSL_OBSOLETE_VERSION?

O aviso ERR_SSL_OBSOLETE_VERSION é uma mensagem de erro que os visitantes do seu site veem se o seu certificado de segurança estiver usando uma versão desatualizada, como TLS 1.0 ou 1.1. A partir do lançamento do Chrome 72, essas versões não eram mais compatíveis.

O que é TLS vs SSL?

O Transport Layer Security (TLS) é um protocolo de segurança da Internet que permite autenticação e entrega segura de conteúdo na Internet. Por exemplo, torna seguras coisas como usar um cartão de crédito para compras ou preencher formulários de funcionários com informações confidenciais em sites.

Secure Socket Layers (SSL) é um método obsoleto de criptografar a conexão entre um cliente e um servidor que foi substituído pelo novo método TLS. A diferença entre TLS e SSL atualmente é apenas uma questão de terminologia. A maioria das pessoas ainda usa o termo SSL, embora o TLS seja o protocolo real que está sendo usado.

Por que você deve se preocupar com o TLS se tiver um SSL?

Como mencionado anteriormente, seu site tecnicamente não está mais usando SSL. De um modo geral, todos os certificados SSL são, na verdade , certificados TLS hoje em dia. A maioria dos provedores de hospedagem ainda usa o termo certificado SSL por causa da notoriedade que ele traz, mas usa o TLS por suas vantagens de segurança e velocidade.

Como atualizar a versão TLS do seu servidor pode corrigir ERR_SSL_OBSOLETE_VERSION

Em 2019, o Google anunciou que descontinuaria o TLS 1.0 e 1.1 no Chrome por causa de suas vulnerabilidades de segurança. Desde o lançamento do TLS 1.3 em 2018, o Chrome exigiu pelo menos a versão 1.2 para exibir sites sem aviso. Como resultado, todos os sites que utilizam versões anteriores do TLS recebem uma mensagem desagradável ERR_SSL_OBSOLETE_VERSION. O uso de versões não suportadas do TLS é perigoso – não apenas para o seu site, mas também para seus visitantes.

A maioria dos principais navegadores agora suporta TLS 1.3 (excluindo o IE) e é o padrão para segurança de transporte para Google, Youtube e Netflix desde 2020, entre outros. O TLS 1.3 não apenas oferece níveis mais altos de segurança, mas também transfere dados muito mais rapidamente. Por exemplo, o TLS 1.3 leva metade do tempo para transferir dados do navegador do visitante para o servidor do que o TLS 1.2. Além disso, outros protocolos da Internet, como HTTPS, SMTP e POP3 (usados para e-mails), já estão utilizando versões mais recentes do TLS. Mesmo que você não esteja recebendo um aviso em seu site, verifique se ele está executando pelo menos a versão 1.2 do TLS. A segurança do seu site depende disso.

Como corrigir ERR_SSL_OBSOLETE_VERSION no Chrome

Se você já está vendo esse erro no Chrome ao tentar acessar seu site, é mais provável que seu site esteja executando uma versão TLS desatualizada. Corrigir esse problema exigirá vários métodos diferentes que dependem, em última análise, do seu provedor de hospedagem específico. No entanto, um ótimo lugar para começar é verificar qual versão do TLS seu site está executando.

Como descobrir qual versão do TLS seu site está executando

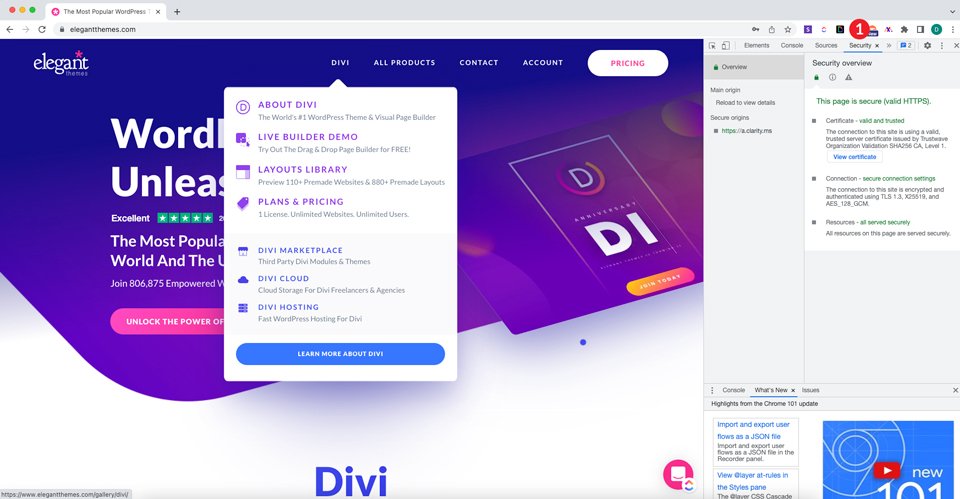

Você pode acessar essas informações no Chrome usando as ferramentas de desenvolvimento e um atalho de teclado. Pressione as teclas Command+Option+C (no Mac) ou Control+Shift+C (no Windows e Linux). Em seguida, clique na guia de segurança . A tela aparecerá e revelará a versão do TLS em execução no seu site.

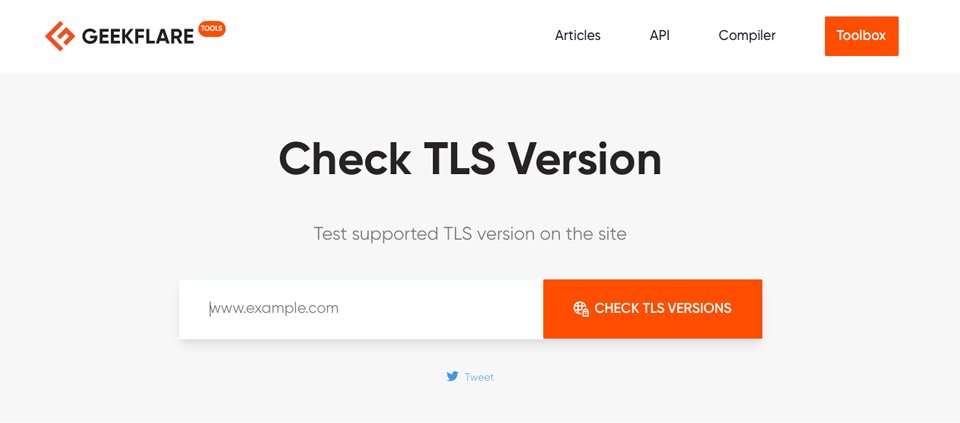

Como descobrir qual versão do TLS seu host/servidor de site está executando

Antes de entrar em contato com seu host ou fazer qualquer alteração nos arquivos do seu host, é uma boa ideia verificar se o seu servidor host suporta TLS 1.2 ou 1.3. Você pode fazer isso visitando o verificador TLS da Geekflare. Digite a URL do seu host e clique em enviar. Quando os resultados aparecerem, role para baixo até ver os protocolos instalados. Procure por TLS 1.2 e 1.3. Se eles forem suportados, você verá sim ao lado de cada um.

Entre em contato ou atualize seu provedor de hospedagem

Depois de verificar que seu site e/ou servidor está executando uma versão desatualizada do TLS, a solução mais simples para o erro ERR_SSL_OBSOLETE_VERSION é entrar em contato com seu provedor de hospedagem para determinar se sua versão do TLS pode ser atualizada. Mudar de TLS 1.0 ou 1.1 para TLS 1.2+ resolveria seu problema. Se isso não for uma opção, é hora de começar a pesquisar um novo host para o seu site.

Realizamos testes em vários dos principais provedores de hospedagem para testar a capacidade de seus servidores para executar o TLS 1.3. Siteground, WP Engine, Pressable, Flywheel, Bluehost e Cloudways o suportam. Portanto, se você hospedar com qualquer um desses provedores, é provável que não veja o erro ERR_SSL_OBSOLETE_VERSION. No entanto, devemos observar que apenas porque um provedor de hospedagem pode oferecer suporte à versão TLS mais atual, isso não significa que ele esteja realmente executando. Alguns hosts da web ainda usam 1.1 por padrão, o que não é ótimo. Por isso é importante verificar qual versão está atualmente instalada em seu site.

Testando uma correção para o erro ERR_SSL_OBSOLETE_VERSION em um servidor local

Se você quiser verificar se a atualização da versão do TLS corrigirá o erro ERR_SSL_OBSOLETE_VERSION do seu site, você sempre poderá testá-lo usando um servidor local.

Se você estiver executando o WordPress, seu provedor de hospedagem provavelmente usa servidores web Apache ou NGINX. Para os propósitos deste tutorial, usaremos um servidor local e o MAMP Pro para editar nossos arquivos SSLProtocol no Apache e no NGINX para desabilitar o TLS 1.0 e 1.1. Em seguida, habilitaremos o suporte para TLS 1.2 e 1.3. Se você estiver usando uma máquina Windows, você pode nos acompanhar usando o WAMP para realizar a mesma tarefa.

Gostaríamos de reiterar que você verifique com seu host para confirmar se ele é compatível com TLS 1.2 ou 1.3. Fazer alterações em seus protocolos SSL sem o suporte adequado resultará na quebra do seu certificado SSL.

Como atualizar a versão TSL no Apache usando o Mamp Pro

Se você estiver usando o MAMP Pro para este tutorial, vamos supor que você já esteja familiarizado com como criar um site WordPress e instalar um SSL. Se você precisar de alguma orientação sobre como fazer isso, confira nosso Ultimate Guide to MAMP Pro for WordPress Users.

Como desativar o TLS 1.0 e 1.1 no Apache

Para desabilitar o TLS 1.0 e 1.1 no Apache, você precisará editar o arquivo de configuração que contém o protocolo SSL para seu servidor web. Dependendo da plataforma que você está usando, esse arquivo pode estar localizado em lugares diferentes.

Em um local padrão do Apache, é provável que esteja localizado aqui:

/usr/local/apache2/conf/extra/httpd-ssl.conf

Se você estiver executando um servidor Ubuntu/Debian, o arquivo provavelmente será encontrado aqui:

/etc/apache2/mods-enabled/ssl.conf

Por fim, se você estiver executando um servidor local no macOS via MAMP Pro (como estamos), você encontrará o arquivo aqui:

/mamp/conf/apache/extra/httpd-ssl.conf

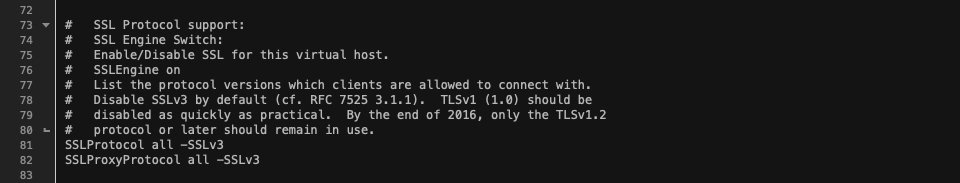

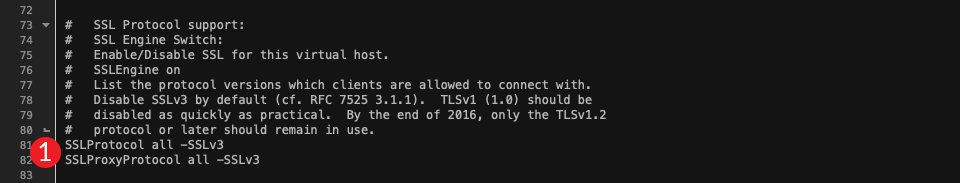

Em seguida, procure a seção SSL Protocol Support , que consistirá em algumas linhas de código. Esta é a configuração padrão do seu arquivo httpd-ssl.conf:

Para determinar quais protocolos estão habilitados, observe as duas últimas linhas de código.

Precisaremos dizer ao Apache para executar apenas versões do TLS 1.2 ou superior. No momento, todas as versões estão habilitadas. Para alterar isso, você alterará SSLProtocol all -SSLv3 SSLProxyProtocol all -SSLv3 para o seguinte:

SSLProtocol TLSv1.1 TLSv1.2

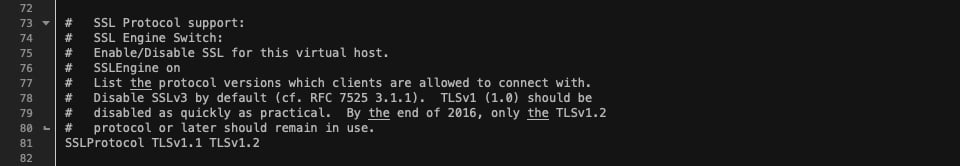

O arquivo agora deve ficar assim:

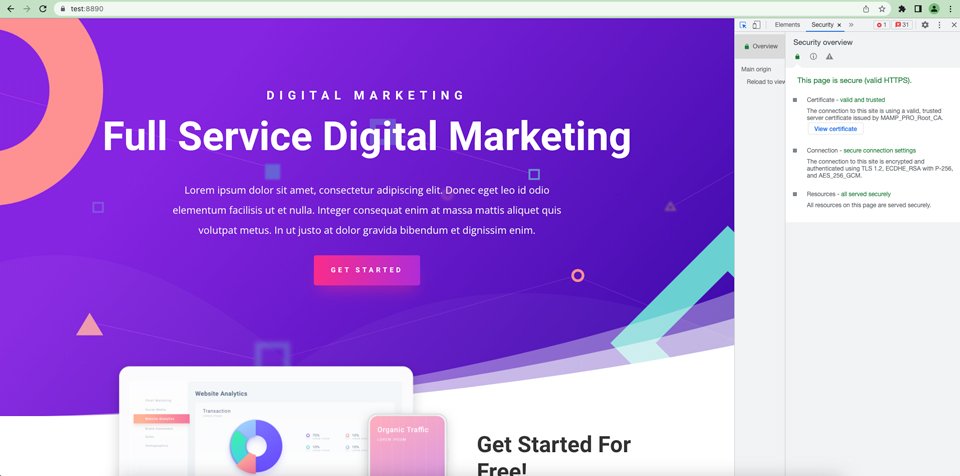

A última etapa é reiniciar o servidor. Depois que o servidor reiniciar, abra seu site em uma janela anônima. O aviso ERR_SSL_OBSOLETE_VERSION deve ter desaparecido. Abra seu site e use as ferramentas de desenvolvimento para visualizar suas configurações de segurança.

Como atualizar a versão TLS no NGINX usando o Mamp Pro

Para atualizar o protocolo SSL em um servidor web NGINX, você precisará localizar os arquivos de configuração do seu site. Ele também pode estar localizado no arquivo de configuração principal do NGINX, como no MAMP Pro. Para editar o arquivo usando MAMP, navegue até mamp/conf/nginx/nginx.conf . Abra o arquivo com seu editor de HTML/texto. Para este tutorial, estamos usando o BBedit, mas qualquer editor serve. Se você não estiver acompanhando o uso do MAMP Pro, o arquivo nginx.conf geralmente está localizado em /etc/nginx/nginx.conf .

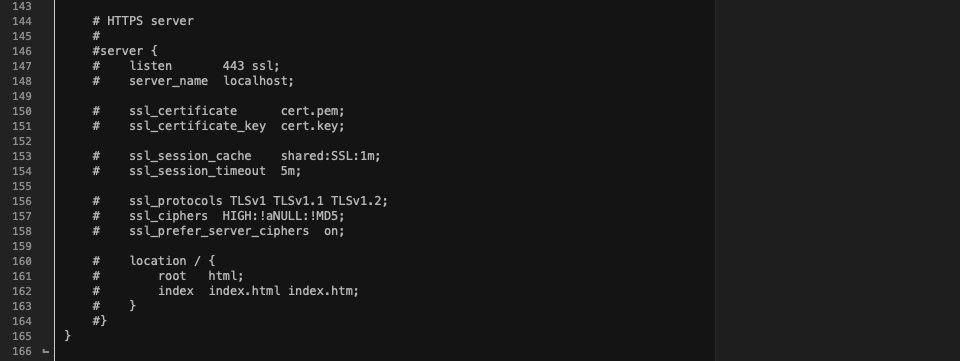

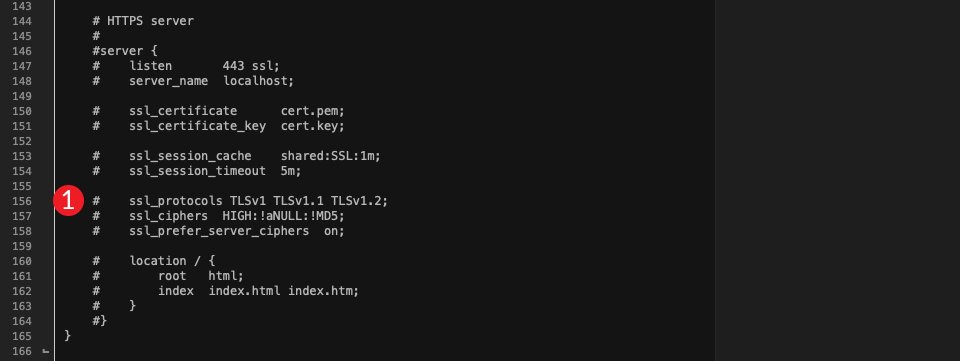

Role para baixo até ver a linha começando com ssl_protocols . Se você tiver todas as versões de TLS habilitadas, seu arquivo ficará assim:

Como você pode ver, TLS 1.0, 1.1 e 1.2 estão habilitados, mas não há suporte para 1.3. Para mudar isso, você vai querer mudar ssl_protocols TLSv1 TLSv1.1 TLSv1.2; ao seguinte:

ssl_protocols TLSv1.2 TLSv1.3;

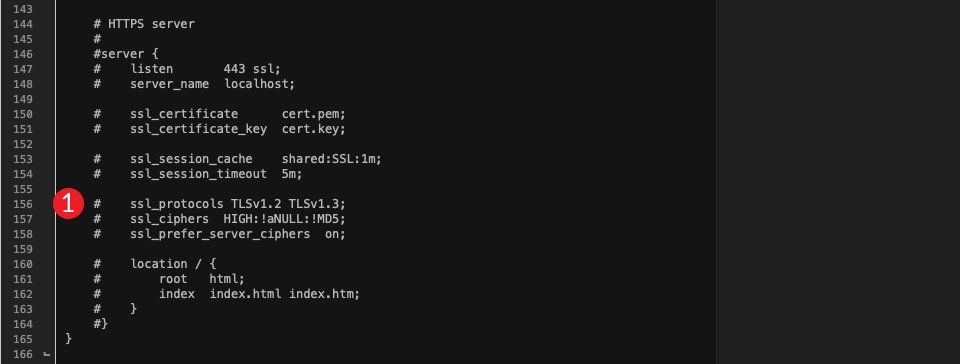

O arquivo agora deve ficar assim:

Seu servidor agora deve estar usando apenas as versões 1.2 e 1.3 do TLS. Para confirmar, reinicie o servidor e abra seu site no Chrome. Verifique suas configurações usando as ferramentas do inspetor de desenvolvimento. Como mencionado anteriormente, você pode fazer isso pressionando as teclas Command+Option+C (no Mac) ou Control+Shift+C (no Windows e Linux) e, em seguida, clicando na guia de segurança .

Gostaríamos de mencionar que as configurações em sua configuração padrão podem ser substituídas por um bloco de servidor de domínio individual. Se você implementou nossa correção e ainda está recebendo o aviso ERR_SSL_OBSOLETE_VERSION, essa pode ser a causa raiz.

Encerrando as coisas

Com as preocupações de segurança crescendo rapidamente, é importante manter seu site atualizado com as versões mais recentes do TLS. Sabemos que os erros do navegador podem ser uma experiência frustrante, especialmente se você não souber o que fazer para corrigi-los. Você pode confirmar o problema usando ferramentas como o Chrome Dev Tools e o verificador TLS da Geekflare. Mas, infelizmente, a solução para o problema é atualizar a versão TLS que só pode ser feita no nível do servidor. Portanto, o melhor a fazer é entrar em contato com seu host ou, se necessário, atualizar seu provedor de hospedagem para garantir que ele seja compatível com as novas versões do TLS. Também pode ser útil testar versões mais recentes do TLS em seu site localmente em servidores da Web Apache e NGINX. Isso ajudará a garantir que seus visitantes não sejam confrontados com o aviso desagradável ERR_SSL_OBSOLETE_VERSION quando você ativar essas alterações.

Você já encontrou o erro de aviso ERR_SSL_OBSOLETE_VERSION no Chrome? Em caso afirmativo, responda na seção de comentários abaixo.

Imagem em destaque valeriya kozoriz, Funtap / shutterstock.com