Como parar um ataque DDoS

Publicados: 2023-03-24O tempo de atividade é a principal preocupação dos desenvolvedores front-end e back-end, mas também é crucial para todos os tipos de administradores do lado do servidor. Infelizmente, uma das maneiras mais eficazes para os malfeitores arruinarem seu site é derrubá-lo usando um ataque distribuído de negação de serviço (DDoS) e reduzir seu tempo de atividade. Dessa forma, a maioria de vocês que trabalha com sites deseja saber como interromper um ataque DDoS ou, pelo menos, mitigá-lo.

Esta postagem examinará como interromper um ataque DDoS. Mas antes de chegarmos às etapas exatas, vamos definir o cenário. Para fazer isso, primeiro veremos o que é um ataque DDoS e aprenderemos como identificá-lo.

O que é um ataque DDoS

Em termos gerais, um ataque regular (não distribuído) de negação de serviço (DoS) procura sobrecarregar os recursos do servidor para colocar um site offline. Um ator mal-intencionado usará solicitações supérfluas para interromper os serviços de um host em uma rede, fazendo com que solicitações legítimas não cheguem ao site.

Você pode pensar nisso como um protesto do lado de fora de uma loja. Se as pessoas bloquearem a entrada do prédio, os clientes não poderão entrar e, com efeito, a loja não poderá negociar de maneira ideal (ou mesmo de forma alguma).

Um ataque DDoS (Distributed Denial of Service) usa muitos computadores remotos em uma rede para atingir esse objetivo. Na verdade, é semelhante ao “efeito Slashdot”, em que o tráfego legítimo e sem precedentes (geralmente devido a um link de um site de alto tráfego) pode causar lentidão ou travamento do site. No entanto, embora isso tenha uma razão legítima para ser, um ataque DDoS é sempre planejado e malicioso.

Por exemplo, muitas das máquinas que um ataque DDoS usará sofreram uma exploração ou injeção de malware. Um invasor controlará esses “bots” usando instruções remotas para atingir um endereço IP específico, e cada um pode parecer legítimo.

Um dos fatores-chave em um ataque DoS bem-sucedido é que o alvo tenha velocidades de internet mais lentas do que o invasor. A tecnologia de computação moderna torna isso difícil, e é por isso que os ataques DDoS têm um desempenho muito melhor para o malfeitor.

No geral, a natureza distribuída de um ataque DDoS dificulta a identificação de um ataque em circunstâncias típicas.

Como identificar um ataque DDoS

Se você quiser aprender como interromper um ataque DDoS, primeiro precisará entender como é. Isso pode ser difícil, pois pode haver uma razão legítima para seus altos números de tráfego.

Em um nível alto, se um site ficar lento ou travar, isso é um sinal para implementar seu plano de desastre (falaremos mais sobre isso mais tarde). A partir daí, você deve ficar atento a vários sinais reveladores:

- Muito tráfego que apresenta assinaturas comuns. Isso pode significar que o tráfego emana do mesmo endereço IP ou intervalo de endereços. Em outros casos, você pode detectar tráfego vindo de um local semelhante, site de referência ou tipo de dispositivo.

- Também pode haver um pico de tráfego para um ponto final de um único site – geralmente uma página específica. Muitos erros 404 também podem ser um sinal claro.

- Padrões de tráfego que não se alinham com o que você espera que seu site receba. Por exemplo, pode ser um pico fora do seu intervalo de tempo normal ou um evento não natural, como picos de atividade de hora em hora.

- Todos e quaisquer destes podem ser legítimos em vez de maliciosos. Dessa forma, você deve se apoiar em seu software de análise para descobrir o que é relevante e relacionado.

Você também deve ter em mente que nem todos os ataques DDoS são iguais e os diferentes tipos podem tornar esse problema muito mais complexo. Portanto, é importante estar ciente desses tipos se você quiser saber como interromper um ataque DDoS.

Os diferentes tipos de ataques DDoS que você encontrará

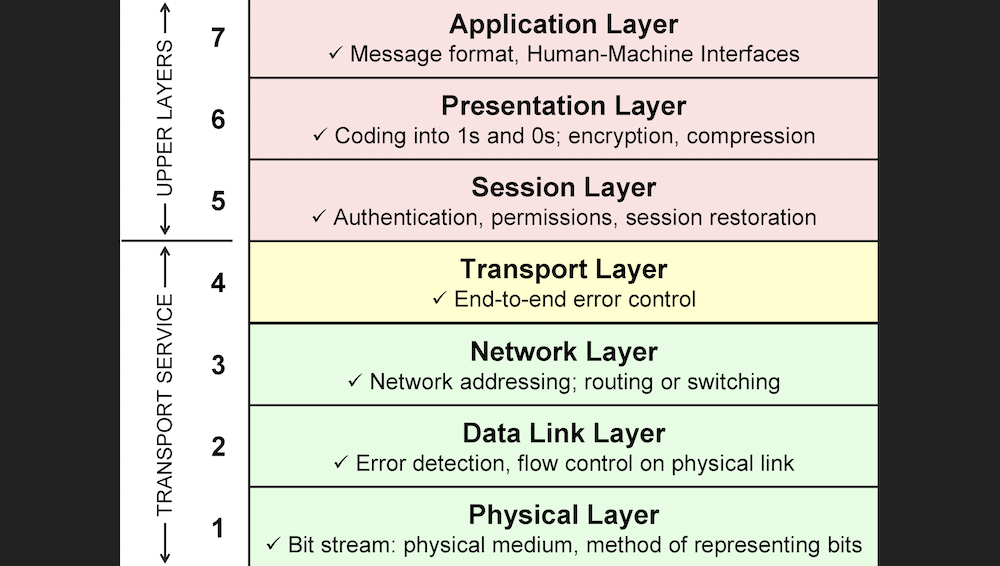

“Conectividade de rede” pode parecer uma frase simples para descrever a forma como os computadores se conectam na web, mas isso é uma falácia. O modelo Open Systems Interconnection (OSI) mostra as complexidades reais em camadas de conexões de rede e sistemas de comunicação:

Os ataques DDoS se enquadram em diferentes categorias com base em qual camada eles visam. Mesmo assim, você pode agrupá-los em grupos diferentes. Embora você possa fazer isso por camada, também é aceitável classificá-los de acordo com o alvo do ataque DDoS.

Por exemplo, ataques volumétricos procuram sobrecarregar as camadas de rede e transporte (três e quatro). Os ataques aqui podem alterar a forma como os dados se movem pela web e a eficácia dos protocolos de transmissão.

Um tipo – um ataque de amplificação do Sistema de Nomes de Domínio (DNS) – usa “botnets” para falsificar o endereço IP de destino e fazer solicitações a um servidor DNS aberto. Isso faz com que o servidor responda ao IP de destino e sobrecarregue os recursos.

Ataques da camada de protocolo

Os ataques de camada de protocolo ou infraestrutura também visam as camadas três e quatro e representam uma maneira típica de conduzir um ataque DDoS. É aqui que os recursos do servidor e o equipamento de rede não conseguem lidar com os dados que chegam.

Um exemplo aqui é um ataque de reflexão UDP (User Datagram Protocol). Isso aproveita a natureza sem estado do UDP. Você pode criar um pacote de solicitação UDP válido usando praticamente qualquer linguagem de programação. Para realizar um ataque bem-sucedido, você só precisa listar o endereço IP do alvo como o endereço UDP de origem.

O servidor para o qual esses dados vão amplificar os dados para criar um pacote de resposta maior e, em seguida, refleti-los de volta para o endereço IP de destino. Como tal, um ator mal-intencionado não precisa fazer uma conexão com o servidor em nenhum momento, o que é barato de produzir.

Quando você se conecta a um servidor web, você conduzirá um “aperto de mão de três vias” entre o cliente e o servidor que envolve pacotes de sincronização ( SYN ) e de confirmação ( ACK ). Enquanto o servidor envia um pacote SYN-ACK combinado, o cliente envia pacotes SYN e ACK singulares.

Com um ataque de inundação SYN , o cliente – neste caso, o usuário mal-intencionado – envia vários pacotes SYN , mas não envia o pacote ACK final. Isso deixa muitas conexões TCP (Transmission Control Protocol) semi-abertas, o que significa que o servidor fica sem capacidade para aceitar novas conexões. É mais uma maneira de manter as conexões disponíveis longe de usuários legítimos.

Ataques na camada de aplicativo

Você não verá apenas ataques DDoS na terceira e quarta camadas. A camada de aplicação – número sete – está no nível superior. Isso significa que ele lida com interações humano-computador e permite que aplicativos acessem serviços de rede.

Como tal, existem muitos ataques DDoS que manipulam essa camada, geralmente usando solicitações HTTP. Para o cliente, uma requisição HTTP é barata, mas para o servidor é caro responder do ponto de vista técnico. Os ataques podem parecer tráfego legítimo, principalmente porque usam os mesmos métodos para acessar um site.

Por exemplo, uma inundação de HTTP é como pressionar o botão de atualização em seu navegador em um ciclo contínuo. Depois que esse tipo de interação DoS se torna um DDoS , ele se torna mais complexo.

O estilo da inundação de HTTP também pode ser complexo, que usará muitos endereços IP diferentes e assinaturas aleatórias para atingir uma grande variedade de URLs da Web para expandir o escopo do ataque. Mesmo uma implementação simples que tenha como alvo um único URL causará muitos danos.

Para um hacker, o ataque Slowloris ocupa menos largura de banda, mas pode causar mais caos. Aqui, cada solicitação leva um tempo infinito para ser processada pelo servidor e monopoliza todas as conexões disponíveis. Como esse ataque é eficaz contra servidores com poucas conexões simultâneas relativamente disponíveis, você verá que isso afeta sites menores com frequência.

Como se preparar para um ataque DDoS

A preparação é como parar um ataque DDoS, porque quanto mais rápido você voltar ao normal, melhor. Na verdade, você provavelmente não pode remover a ameaça em sua totalidade, mas pode reduzir ao mínimo os possíveis problemas.

Antes disso, porém, você deve “calcular” quanto está disposto a gastar, pois o fluxo de caixa pode determinar seu plano de como impedir um ataque DDoS. Você deve começar com o custo de um ataque para o seu negócio e, em seguida, trabalhar para determinar o orçamento disponível para você. Não é um cálculo que você deseja fazer no meio do ataque.

A partir daí, você deve observar três áreas principais nas quais deve se concentrar em sua preparação.

- Crie um plano de desastre e recuperação, pois isso dirá a todos em sua equipe o que fazer em detalhes explícitos.

- A partir daí, você pode gastar parte de sua alocação de orçamento em um serviço de proteção DDoS dedicado. Isso colocará especialistas no local para monitorar sites, “afastar” parte do tráfego malicioso que você recebe e muito mais.

- Aprenda a identificar quando um ataque DDoS começará. A análise do seu site será crucial aqui, pois você pode monitorar os sinais indicadores de um ataque DDoS e reagir antes que algo catastrófico aconteça.

Em um nível técnico, há muito mais que você pode fazer para ajudar a interromper um ataque DDoS antes que ele comece. Abordaremos isso a seguir.

Como Mitigar um Ataque DDoS

Como um dos maiores problemas para interromper um ataque DDoS é a luta para diferenciar o tráfego bom do ruim, você não pode confiar em uma solução apenas para mitigá-lo. Isso é especialmente verdadeiro se você observar ataques DDoS “multivetoriais” – ou seja, aqueles que atacam várias camadas OSI.

Como tal, você também deseja aumentar sua provisão para ajudar suas defesas. Existem algumas maneiras simples de fazer isso:

- Roteamento de buraco negro . É aqui que você filtra o tráfego para uma rota nula e o descarta da rede. Sem uma filtragem específica, você jogará fora todo o tráfego, o que não será o ideal.

- Limitação de taxa . Embora isso não seja suficiente por si só para interromper um ataque DDoS, você pode limitar o número de ações concluídas por cada usuário.

- Difusão em rede . Se você pegar o tráfego que atinge seu site e distribuí-lo por uma rede distribuída, em teoria, espalhará o impacto de um ataque DDoS.

Dessa forma, dimensionar sua largura de banda, conexões de rede e outros recursos são algumas das melhores maneiras de combater um ataque DDoS. Algumas das soluções sobre as quais falaremos posteriormente vêm como um serviço de nuvem, que distribui o tráfego como uma defesa.

Você também pode usar soluções locais, como CAPTCHAs, para proteger terminais importantes em seu site. É aqui que suas páginas de login exigem um alto nível de segurança, porque você pode colocar elementos pesados de recursos do seu site atrás de telas de login ou outros aspectos de proteção.

Além do mais, você pode implementar algumas considerações técnicas manuais. Por exemplo, você pode definir limites SYN ou UDP mais baixos e tempo limite de conexões semi-abertas no servidor.

Uma estratégia de quatro etapas para interromper um ataque DDoS

No restante deste artigo, mostraremos como interromper um ataque DDoS em quatro etapas. A boa notícia é que os conselhos que daremos não são prescritivos e rígidos. Como tal, você pode adaptar as ideias às suas próprias necessidades.

Aqui está o que vamos cobrir:

- Como um plano de resposta e uma estratégia de crise podem salvar seu bacon.

- Qual abordagem você deve usar para defender um servidor da web.

- As vantagens e desvantagens da proteção DDoS local.

- O que a mitigação de DDoS baseada em nuvem pode fazer por você.

Vamos começar com um tópico que já mencionamos – estratégia.

1. Formular uma estratégia e um plano de resposta

É uma ideia fantástica solidificar tudo o que você vai fazer em um plano oficial de resposta e desastre. Este deve ser um dos documentos mais detalhados que você tem em sua empresa e inclui todas as etapas que você executará para interromper o ataque e recuperar seus recursos.

Aqui estão alguns itens de nota para incluir:

- As etapas que cada membro da equipe deve seguir, em ordem, ao responder a um ataque DDoS.

- Deve haver instruções para aqueles de fora da equipe que precisam comunicar problemas aos clientes, clientes, fornecedores, vendedores e qualquer outra parte interessada.

- Você desejará incluir detalhes de contato importantes para o serviço de proteção DDoS do provedor de serviços de Internet (ISP) e outros na linha de frente.

Uma vez que isso esteja em vigor, toda a empresa entenderá o que precisa fazer para proteger o servidor do seu site.

2. Descubra como defender seu servidor web

Existem dois problemas principais com ataques DDoS:

- É difícil dizer quando um ataque acontece.

- Se você tiver que reagir a um ataque em andamento, já é tarde demais.

Para resolver esses dois problemas, você deve contratar um serviço de proteção DDoS. Cloudflare é um dos melhores e inclui arquitetura de servidor dedicada em escala global para interceptar, espalhar e filtrar o tráfego da web de acordo.

Com isso em mente, você não deseja implementar limites de tráfego estático ou preencher sua lista de bloqueio de IP, pois isso não será suficiente e é uma medida reativa na maioria das vezes. Como a escalabilidade é uma das melhores maneiras de interromper um ataque DDoS, o método "homespun" tem restrições de largura de banda que os serviços dedicados fazem melhor.

3. Implemente a proteção local

A proteção DDoS local usa dispositivos de hardware na rede para filtrar o tráfego para servidores protegidos. Essa pode ser uma maneira viável e sofisticada de mitigar e interromper um ataque DDoS.

Radware e F5 produzem unidades de mitigação de DDoS de hardware, e algumas também produzem WAF (Web Application Firewall) de hardware.

No entanto, a proteção local não pode fazer muito e não será capaz de impedir um ataque em grande escala, especialmente um DDoS. Dessa forma, convém complementar com uma configuração DDoS baseada em nuvem para obter a melhor resposta sobre como interromper um ataque DDoS.

4. Considere uma solução DDoS baseada em nuvem

Na realidade, mais sites dependem da proteção em nuvem, pois ela é escalável, sempre ativa e mais barata que o hardware. Os custos de manutenção também são baixos.

Você encontrará alguns serviços DDoS que funcionam apenas no nível do ISP, mas aqueles que funcionam na nuvem têm maior escopo de proteção. Freqüentemente, esses serviços têm redes massivas de computadores para distribuir o tráfego.

Por exemplo, o AWS Shield da Amazon aproveita sua rede para realizar detecção automática e mitigação de um ataque DDoS. Além do mais, você pode personalizar como a ferramenta protege seu servidor junto com o WAF primário.

O Magic Transit da Cloudflare pode funcionar bem como um complemento para sua solução local existente. Você também obterá um conjunto completo de ferramentas para ajudá-lo a gerenciar uma rede virtual, como balanceadores de carga, filtragem avançada de pacotes e muito mais.

Conclusão 🔥

Um ataque DDoS fará com que seu site seja derrotado em face de uma tentativa maliciosa de travá-lo. Embora possa parecer derrotista, não há uma maneira real de impedir completamente qualquer ataque, muito menos ataques DDoS. Como tal, a resposta para como parar um ataque DDoS é complexa.

Mitigar o ataque é uma boa estratégia e há muitas implementações que você pode fazer no nível do servidor. É importante descobrir qual será sua estratégia e como você deseja defender seu servidor da web. A proteção local é uma ideia fantástica e um WAF é quase essencial. Soluções em nuvem, como o AWS Shield, também funcionam, bem como padrões de nuvem no local, como CAPTCHAs.

Você tem alguma dúvida sobre como parar um ataque DDoS? Pergunte na seção de comentários abaixo!