Razões pelas quais os hackers invadem sites WordPress - MalCare

Publicados: 2023-04-13Por que hackers hackear: sites WordPress são um alvo popular para hackers. 714 novos sites WordPress são criados todos os dias, o que torna o WordPress o serviço de gerenciamento de conteúdo que mais cresce no mundo. Esse tipo de popularidade tem um preço. Ele vem com um alvo colocado na parte de trás. Ele explica por que os hackers optam por segmentar o WordPress mais do que qualquer outro CMS, mas a questão permanece: o que os hackers ganham ao invadir sites?

Os sites podem ser invadidos por um motivo ou aleatoriamente porque os hackers aprenderam a utilizar todos os sites. Para entender a natureza exata da recompensa, devemos primeiro entender as intenções dos hackers, que podem ser categorizados em três grupos:

- Hacktivistas

- hackers de chapéu branco

- hackers de chapéu preto

Hacktivistas

Os ativistas que hackeiam sites com o objetivo de conscientizar sobre um problema são chamados de hacktivistas. Na maioria das vezes, os hacktivistas desfiguram as páginas do site e injetam informações confidenciais que desejam que os visitantes vejam. Veja o vazamento dos Panama Papers, onde hacktivistas invadiram sites da CIA e do FBI, extraíram informações oficiais e depois as publicaram online. Outra vez, os hacktivistas desfiguraram o site do ISIS com drogas para melhorar o desempenho. Se o hacktivismo é um crime é uma questão de debate. Enquanto os defensores afirmam que é uma forma de liberdade de expressão, os oponentes argumentam que é a invasão de propriedade que causa danos à visibilidade da marca.

Hackers de chapéu branco

Esses hackers não têm intenções maliciosas porque procuram vulnerabilidades que possam ser relatadas de forma responsável. Os hackers de chapéu branco são os próprios desenvolvedores ou fazem parte de uma equipe de segurança responsável por eliminar vulnerabilidades, contribuindo assim para tornar a comunidade WordPress uma experiência segura.

Hackers de chapéu preto

Os hackers de chapéu preto são aqueles que exploram as vulnerabilidades para seus ganhos pessoais. Eles geralmente são temidos e odiados porque frequentemente invadem sites para roubar, modificar ou utilizar os recursos desse site. Em geral, a maioria dos hackers de chapéu preto não tem como alvo sites específicos, pois não estão procurando promover uma agenda como os hacktivistas nem estão procurando vulnerabilidades específicas para o bem maior. Eles usam principalmente o Kali Linux e não são estranhos ao uso de técnicas de força bruta para encontrar nomes de usuário e senhas para hackear sites WordPress.

Por que os hackers invadem sites do WordPress?

Sua intenção pode ser dividida em 3 categorias, a saber:

- Para reputação

- Exploração de Recurso

- Acesso a informação

1. Para reputação:

Os hackers de chapéu preto que buscam uma reputação na comunidade de hackers podem ser divididos em dois tipos – hackers experientes e script kiddies .

Os script kiddies são amadores que usam ferramentas prontamente disponíveis para invadir sites. Seu principal objetivo é obter reconhecimento entre seus pares e geralmente não têm intenções maliciosas. Além do conhecimento técnico, a comunidade hacker também conta com a fúria que um hacker é capaz de criar por conta própria. Como os script kiddies são amadores, executar hacks para eles é uma experiência de aprendizado. É um caminho para maior experiência e maior reputação e aceitação na comunidade de hackers. Um script kiddy se torna um hacker experiente quando não depende mais de ferramentas para executar hacks e pode contornar as medidas de segurança usuais usando o código malicioso que ele cria.

Hackers experientes estão interessados em escalar a escada da reputação que lhes permitirá ter poder sobre a comunidade e também serão bem pagos por seus serviços . Alguns anos atrás, havia um fórum chamado Darkode que era como um mercado negro online. Os hackers de chapéu preto tinham perfis no site e havia um sistema de classificação em vigor. A classificação dependeria de critérios como o número de sites invadidos, as dificuldades enfrentadas ao fazer o hack, o tamanho dos sites e, finalmente, o grau de satisfação dos clientes com o serviço (supondo que o hack foi feito após uma solicitação feita por um cliente ). Quanto maior a classificação, maior o reconhecimento e os clientes pagariam mais por seus serviços.

Se for um grande site com boa reputação, ou se os hackers tiverem que superar uma grande barreira de segurança, eles serão reverenciados por uma comunidade. Hackers experientes também são proficientes na utilização de recursos. Nem todas as informações que adquirem são úteis para eles, portanto, eles as vendem para compradores que estão dispostos a pagar uma quantia alta pelos dados extraídos.

2. Exploração dos recursos do site

O que constitui um recurso de website? Geralmente, envolve o banco de dados do site, o servidor do site, seus usuários e visitantes. É disso que muitos hackers de chapéu preto estão atrás. Vários hackers invadem o WordPress com a intenção de usar os recursos do site para executar ações como:

- Atacar outros sites

- WordPress Envio de e-mails de spam

- Armazenamento de arquivos ilegais

- Mineração de criptomoeda

- WordPress Pharma hack, etc

Atacar outros sites

Usar um site para atacar outros sites é arriscado porque eles são fáceis de rastrear. Também confiar em um site significa que, se estiver na lista negra, a operação de hack está condenada. É por isso que os hackers estão sempre procurando por novos sites que possam usar para atacar sites direcionados. Mais sites significam maior escala de execução.

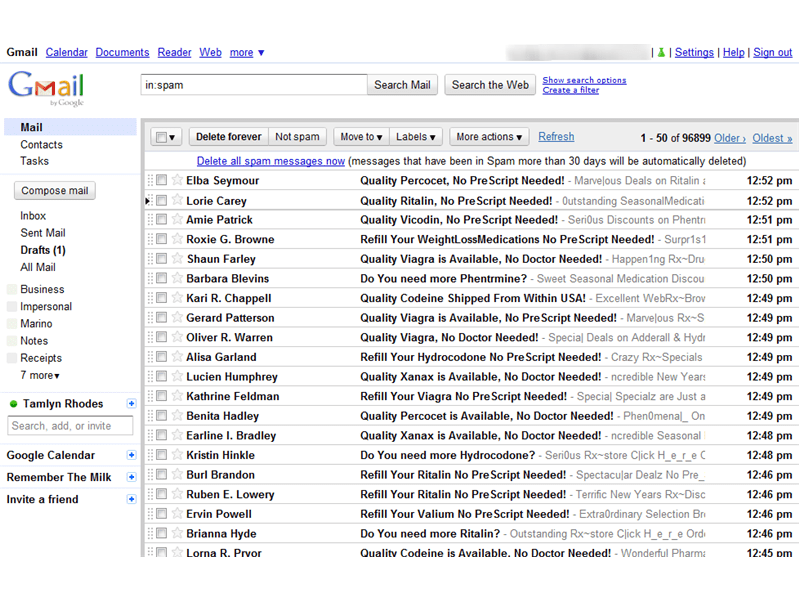

Envio de e-mails de spam

Qualquer pessoa que tenha uma conta de e-mail deve ter se deparado com e-mails de spam. E-mails de spam são inevitáveis. Os hackers costumam usar sites comprometidos para enviar centenas de milhares de e-mails de spam para fins de aquisição de credenciais bancárias ou venda de drogas ilegais etc. Na maioria das vezes, os proprietários de sites não sabem que seu site foi invadido e está sendo usado para enviar e-mails de spam. Os hackers gostam de mantê-lo assim porque, no momento em que o proprietário do site descobrir, eles limparão o site, limparão os backdoors e o hacker não poderá mais acessar o site nem usar seus recursos.

Armazenamento de arquivos ilegais

Às vezes, os hackers armazenam milhões de arquivos como shareware, vídeos mp3, filmes piratas que tendem a ocupar muito espaço em disco do seu site. Quando esses arquivos são executados em seu servidor, eles tendem a sobrecarregar seu site. Quando os hosts da web descobrem, eles suspendem o site invadido e o Google o coloca na lista negra. Isso significa que você perde tráfego orgânico e sua reputação é afetada.

Criptomoeda de mineração

Atualmente, a criptomoeda mais popular é o Bitcoin. É gerado por meio de um processo chamado 'mineração'. Nos últimos anos, o Bitcoin tornou-se tão popular que a comunidade de hackers se interessou especialmente por ele, especialmente indivíduos que desejam enriquecer rapidamente. Para isso, eles invadem sites e instalam mineradores de criptomoedas que geram criptomoedas toda vez que um visitante solicita uma página do site hackeado. Isso tem efeitos adversos no site, como se o Google descobrisse, o site invadido será colocado na lista negra.

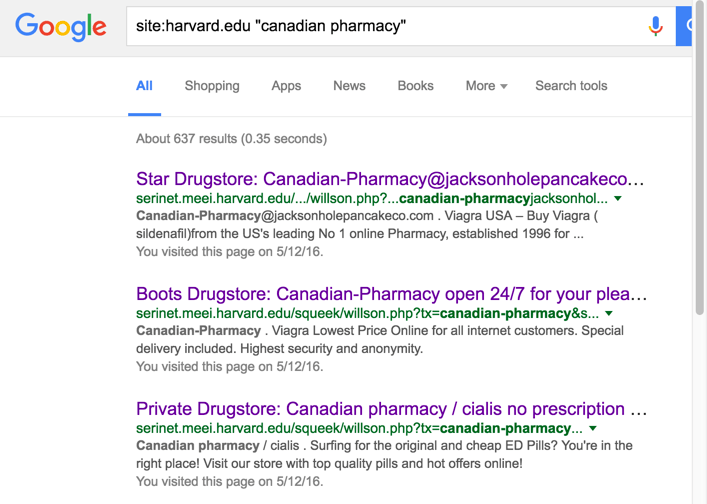

Hacks Farmacêuticos

Na internet, existem restrições a alguns medicamentos farmacêuticos, o que leva algumas empresas farmacêuticas a invadir sites, manipular resultados de pesquisa com palavras-chave de spam e preencher suas páginas com anúncios de medicamentos ilegais. Eles fazem isso para tirar vantagem dos visitantes do seu site, que sentiriam repulsa e nunca mais o visitariam. Ou clicarão no anúncio e serão redirecionados para o site do hacker.

3. Acessando informações

Os dados, especialmente para sites de comércio eletrônico, são valiosos. Esses dados não estão disponíveis publicamente e, portanto, são únicos. Os hackers de chapéu preto às vezes invadem sites para recuperar dados ou informações como endereços de contato, registros médicos, preferências pessoais, fotos, informações financeiras, etc. Os hackers usam essas informações:

- Prejudicar a reputação ao publicar dados confidenciais.

- Para vender essas informações confidenciais online.

- Para chantagear o site de onde os dados foram recuperados e muito mais.

Publicação de informações sem consentimento

Não precisa ser apenas informações financeiras! Mesmo dados como endereço de e-mail podem ser usados para lançar um ataque de spam massivo. Outras tentativas maliciosas podem prejudicar a reputação de um indivíduo ao postar fotos confidenciais. Se o site hackeado realizar negócios online, a publicação de informações do cliente não apenas prejudicará a reputação do estabelecimento, mas também arruinará a confiança de seus clientes.

Venda de informações on-line

Alguns vendem dados de celebridades (veja o caso das fotos do iCloud de Pippa Middleton) por benefícios monetários, outros visam sites médicos para obter dados como números de previdência social, assistência médica e informações médicas. Esses casos de roubo de identidade provam que os hackers não visam apenas informações financeiras. Há uma boa razão também. Para vender dados financeiros, os hackers precisam correr contra o tempo porque informações como a senha podem ser alteradas. Além disso, as pessoas cujos dados são roubados tomam medidas preventivas imediatas, como mudar de banco, bloquear cartões, etc. Os hackers podem obter um bom preço por dados financeiros roubados apenas se eles ainda forem válidos. A validade do roubo de identidade é muito mais longa e, portanto, os retornos são muito maiores.

Não se pode deixar de pensar o que os compradores fazem com as informações? Usando as informações, os compradores:

- Crie IDs falsos que eles usam para executar intenções maliciosas

- Solicitar medicamentos prescritos

- Pegar empréstimos em bancos

- Obter cartões de crédito usando a identidade de outra pessoa

Uma vez que há uma boa demanda por esses dados, o que coloca em grande risco os sites com qualquer tipo de informação do usuário. Com ganhos como os mencionados acima, não é surpresa que os hackers black-hat estejam em demanda. E como os retornos são tão altos, os hackers se esforçam para obter informações confidenciais. Muitas vezes, depois de extrair informações, os hackers deixam backdoors que lhes permitem acessar o site mais tarde. Portanto, o proprietário do site deve planejar o pior com antecedência. Siga as melhores práticas de segurança e espere pelo melhor.