Protegendo Aplicativos Web: Estratégias e Melhores Práticas

Publicados: 2024-06-24- Compreendendo as ameaças de aplicativos da Web

- Melhores práticas para proteger aplicativos da Web

- Conclusão

A segurança dos aplicativos de sites é mais importante porque a Internet assume um papel central nas operações comerciais modernas. As ameaças cibernéticas continuam evoluindo, tornando necessário que as organizações priorizem medidas de segurança.

Os aplicativos da Web são portas de entrada para dados confidenciais, tornando-os alvo de pessoas mal-intencionadas. O setor da cibersegurança continua a mudar, com o surgimento de novos vetores de ataque e vulnerabilidades. Adotar uma abordagem proativa e abrangente à segurança é muito importante.

Você também pode ler mais: Guia de segurança do WordPress para iniciantes 2024

Compreendendo as ameaças de aplicativos da Web

Conhecer a natureza do cenário de ameaças é importante para proteger aplicações web. As ameaças incluem vários tipos de vulnerabilidades que podem comprometer a integridade e a segurança desses aplicativos.

O reconhecimento dessas ameaças permite que as organizações implementem medidas de segurança adequadas e mitiguem riscos. Abaixo estão as ameaças mais comuns que os aplicativos da web enfrentam:

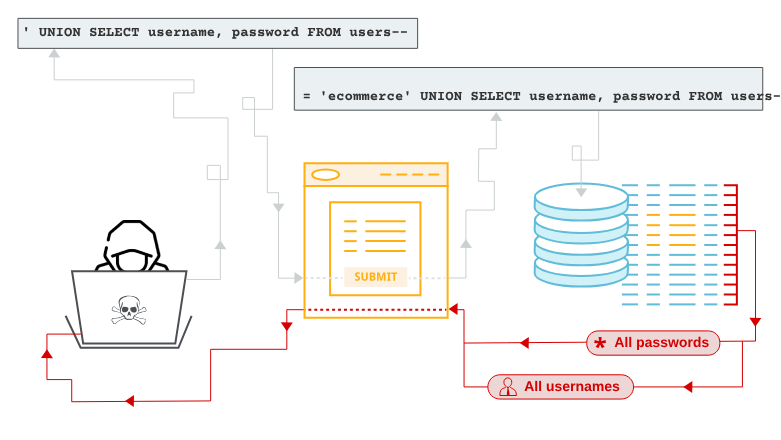

Ataques de injeção

São as ameaças mais prevalentes e perigosas. Eles ocorrem quando links ou dados não confiáveis são enviados como parte de uma consulta ou comando. SQL é o ataque de injeção mais comum que ocorre quando consultas SQL maliciosas são usadas para manipular um banco de dados. Os invasores também podem usar scripts entre sites ou injeção de comando para explorar aplicativos vulneráveis.

Vulnerabilidades de autenticação e gerenciamento de sessão

Autenticação fraca e gerenciamento de sessão deficiente também expõem os aplicativos da web a ameaças. As três principais vulnerabilidades que existem aqui são:

- Senhas fracas: os hackers podem rastrear facilmente senhas simples ou reutilizadas. Isso lhes dá acesso não autorizado ilimitado.

- Sequestro de sessão: Pessoas mal-intencionadas também podem se passar por usuários legítimos, roubando ou falsificando cookies de sessão.

- Geração insegura de tokens: os invasores podem comprometer tokens de sessão facilmente previsíveis, dando-lhes acesso a informações confidenciais.

Configuração incorreta de segurança

Isso ocorre principalmente quando as configurações de segurança não estão configuradas corretamente ou são deixadas no padrão. Usar credenciais padrão, como nomes de usuário e senhas em aplicativos da web, torna-os alvos mais fáceis. Da mesma forma, habilitar recursos desnecessários pode comprometer a segurança das aplicações web. Os hackers podem explorar recursos como modelos de depuração quando necessário.

Exposição de dados confidenciais

Isso ocorre quando aplicativos da Web expõem por engano informações confidenciais, como detalhes pessoais, de autenticação ou de cartão de crédito. Embora raro, isso pode ocorrer devido à transmissão insegura de dados ou armazenamento inadequado. Os hackers podem interceptar a transmissão de dados se forem enviados por redes sem configuração HTTPS. Da mesma forma, armazenar esses detalhes em texto simples ou usar métodos de criptografia fracos pode levar a violações.

Riscos de componentes de terceiros

A maioria das aplicações web depende de componentes de terceiros, especialmente bibliotecas e estruturas. As organizações preferem agilizar o desenvolvimento, aprimorar a funcionalidade e reduzir custos. Embora sejam benéficos, introduzem riscos de segurança significativos se não forem tratados adequadamente. Alguns componentes de terceiros contêm vulnerabilidades que pessoas mal-intencionadas podem explorar. Esses problemas geralmente resultam de erros de codificação ou dependências desatualizadas.

Além disso, a maioria dos componentes de terceiros são mantidos por comunidades de código aberto ou desenvolvedores externos. Eles podem não ser atualizados regularmente, deixando os aplicativos da web expostos a vulnerabilidades básicas.

Melhores práticas para proteger aplicativos da Web

1. Adotando mecanismos de autenticação fortes

A introdução de mecanismos de autenticação fortes é fundamental para garantir a segurança das aplicações web. A autenticação ajuda a verificar a identidade do usuário antes de acessar funcionalidades ou dados confidenciais no aplicativo. Mecanismos fracos podem levar a acessos não autorizados e violações de dados.

As empresas podem melhorar os seus mecanismos de autenticação de várias maneiras. A primeira é por meio de políticas de senha e hash. A implementação de políticas de senhas fortes ajuda a impedir ataques de força bruta e tentativas de adivinhação de senhas. As senhas devem ser complicadas, com letras maiúsculas e minúsculas combinadas, caracteres especiais e números. Eles também devem ser hash antes de serem armazenados.

O segundo mecanismo de autenticação é o gerenciamento de sessões. Isso evita o sequestro e o acesso não autorizado a contas de usuários verificadas. Isso envolve essencialmente intervalos de sessão, onde as sessões ativas expiram automaticamente após algum período de inatividade.

A adoção da autenticação multifator é a terceira e mais eficaz medida de autenticação. Essa camada de segurança adicional exige que os usuários satisfaçam diversas opções de verificação antes de acessar suas contas. Pode ser uma combinação de senhas e biometria. Estas opções reduzem os riscos de acesso não autorizado.

2. Mantenha software e bibliotecas atualizados

As organizações também devem manter seus softwares e bibliotecas atualizados para manter a segurança e a integridade dos aplicativos de seus sites. Os avanços tecnológicos significam que os fornecedores de software e as comunidades de código aberto lançam novas atualizações e patches para códigos maliciosos com vulnerabilidades conhecidas. Não atualizar seus componentes de software a tempo deixa seus aplicativos da web vulneráveis à exploração.

As organizações devem começar automatizando os mecanismos de atualização de software. A implementação de atualizações automatizadas agiliza os processos de aplicação de patches e atualizações de segurança. As organizações devem usar ferramentas como gerenciadores de pacotes para automatizar a detecção, download e instalação de atualizações disponíveis. Isso reduz a carga das equipes de TI.

As organizações devem ter um processo robusto de gerenciamento de patches que garanta atualizações oportunas em suas pilhas de aplicativos. Isso inclui estruturas de aplicativos, servidores web e bibliotecas de terceiros. Eles também devem monitorar regularmente os avisos dos fornecedores e os bancos de dados de vulnerabilidades para se manterem informados sobre os patches e atualizações mais recentes adequados à sua pilha de tecnologia.

A realização regular de verificações e avaliações de vulnerabilidades também é importante. Ajuda as empresas a identificar componentes desatualizados ou vulneráveis em sua pilha de aplicativos. Felizmente, ferramentas de verificação automatizada, como ferramentas de análise de código estático, podem ajudar a detectar vulnerabilidades presentes em bibliotecas de software.

Da mesma forma, eles devem ser testados em um ambiente controlado antes de integrar atualizações aos aplicativos. Isso permite que as organizações avaliem o impacto dessas atualizações no desempenho e na funcionalidade de seus aplicativos Web antes de implantá-los totalmente. Os testes ajudam a mitigar o risco de consequências indesejadas trazidas pelas atualizações.

Por último, as atualizações de software podem ocasionalmente apresentar problemas inesperados, mesmo com testes cuidadosos. As organizações devem estabelecer procedimentos de reversão e planos de contingência. Isso os ajuda a reverter ao estado estável inicial em caso de falhas nas atualizações ou comportamento inesperado. Ter procedimentos de reversão minimiza o tempo de inatividade em caso de emergências inesperadas.

3. Realize avaliações regulares e testes de penetração

Avaliações regulares são uma abordagem proativa para identificar e resolver vulnerabilidades em aplicações web. Essas avaliações ajudam a avaliar o status de segurança dos aplicativos web. Os testes de penetração envolvem a criação de um ataque simulado do mundo real ao aplicativo.

Os hackers éticos usam várias técnicas para identificar possíveis pontos de entrada que os invasores podem usar. A simulação dos diferentes cenários de ataque ajuda as organizações a obter insights sobre sua postura geral de segurança e priorizar a correção de vulnerabilidades identificadas. A importância de realizar tais avaliações inclui:

- Identificação de vulnerabilidades: essas avaliações geralmente começam identificando possíveis vulnerabilidades no aplicativo. Uma combinação de ferramentas de verificação automatizada e revisões manuais de código pode ser usada. Scanners automatizados detectam vulnerabilidades comuns, como falhas de injeção, enquanto revisões manuais de código são feitas por profissionais experientes.

- Priorização de riscos: Nem todas as ameaças apresentam o mesmo nível de risco. As avaliações de segurança ajudam a priorizar os riscos. As organizações podem identificar e focar na mitigação das vulnerabilidades que representam a maior ameaça à integridade do sistema.

- Relatórios e remediação: As organizações devem compilar um relatório detalhado após a avaliação de segurança. O relatório deve destacar as vulnerabilidades identificadas, se houver, os níveis de gravidade e os procedimentos eficazes de remediação.

Lembre-se de que a segurança de aplicativos web deve ser um processo contínuo. As organizações devem avaliar e testar regularmente os seus sistemas. Isso garante que eles se adaptem às ameaças e vulnerabilidades em constante evolução. Estabelecer uma cultura de melhoria contínua, que inclua avaliação de segurança, é prudente. Ajuda as organizações a manter e aprimorar sua postura de segurança. Eles podem minimizar os riscos de violações de segurança ou preparar-se melhor para ameaças emergentes.

4. Implementar cabeçalhos de segurança e política de segurança de conteúdo

Cabeçalhos de segurança e políticas de segurança de conteúdo são medidas de segurança confiáveis para aplicações web. Estas opções fornecem defesa adicional contra vulnerabilidades comuns. Para começar, os cabeçalhos de segurança são essencialmente cabeçalhos de resposta HTTP usados por aplicações web para instruir os navegadores sobre como se comportar em situações específicas.

Ao fazer isso, eles impõem regras sobre transmissão de dados e manipulação de conteúdo, ajudando a mitigar diversas formas de ataques. Por exemplo, o HTTP garante que os navegadores interajam apenas com sites por meio de HTTPS. Isso evita o sequestro de cookies e ataques de downgrade.

Da mesma forma, uma política de segurança de conteúdo é uma estratégia de segurança sólida que evita uma ampla gama de ataques. Ele especifica fontes de conteúdo que podem ser carregadas e executadas pelos navegadores. Isso atenua ataques como scripts entre sites e injeção de dados.

5. Limpe e valide os dados de entrada

A limpeza e a validação dos dados de entrada também ajudam a proteger os aplicativos da Web contra ataques de injeção e outras formas de ameaças. A validação das entradas garante que os dados inseridos no sistema estejam em conformidade com os formatos esperados. Por outro lado, a sanitização remove insumos perigosos para neutralizar ameaças. Manter essa abordagem dupla ajuda a manter a integridade dos dados. Alguns dos benefícios e práticas recomendadas de higienização e validação de dados de entrada incluem:

- Impede ataques de injeção: ataques de injeção como SQL exploram vulnerabilidades enviando links ou dados maliciosos por meio de campos de entrada. A validação adequada evita que invasores injetem códigos prejudiciais. Garante que os dados de entrada não contenham caracteres suspeitos.

- Mantém a integridade dos dados: a validação também garante que os dados de entrada estejam de acordo com os formatos e intervalos esperados. Isto é vital para manter a integridade dos dados e evitar comportamentos anormais nos aplicativos.

- Melhore a segurança e a experiência do usuário: a validação e a higienização melhoram a segurança, pois garantem que apenas dados formatados corretamente sejam processados por aplicativos da web.

As organizações devem observar diversas práticas recomendadas para validação e higienização de insumos. Por exemplo, as organizações devem definir claramente as restrições para cada campo. Estes são os caracteres, formato e tipo permitidos. A aplicação dessas restrições no lado do cliente e do servidor garante que apenas dados válidos sejam inseridos.

Conclusão

A proteção de aplicativos Web requer uma abordagem proativa e um entendimento completo do cenário de ameaças em constante mudança. A implementação de medidas robustas de segurança cibernética, como validação de entradas e mecanismos de autenticação confiáveis, pode mitigar significativamente esses riscos. Além disso, manter-se informado e atualizado sobre ameaças emergentes é importante para manter a integridade das aplicações web no atual ecossistema digital interligado.

Como um dos cofundadores da Codeless, trago para a mesa experiência no desenvolvimento de WordPress e aplicativos web, bem como um histórico de gerenciamento eficaz de hospedagem e servidores. Minha paixão por adquirir conhecimento e meu entusiasmo por construir e testar novas tecnologias me levam a inovar e melhorar constantemente.

Perícia:

Desenvolvimento web,

Designer de Web,

Administração de Sistema Linux,

SEO

Experiência:

15 anos de experiência em Desenvolvimento Web desenvolvendo e projetando alguns dos temas WordPress mais populares, como Specular, Tower e Folie.

Educação:

Sou formada em Engenharia Física e MSC em Ciência de Materiais e Opto Eletrônica.

Twitter, Linkedin