Ataques de engenharia social: como educar os usuários e garantir a segurança do WordPress

Publicados: 2023-10-26Os ataques de engenharia social não são hacks técnicos típicos; envolvem a manipulação de indivíduos para que revelem informações confidenciais ou executem ações que comprometam a segurança. Como usuário ou administrador do WordPress, compreender e defender-se contra essas ameaças é crucial para proteger a integridade do seu site.

Nesta postagem do blog, exploraremos o mundo dos ataques de engenharia social, esclarecendo o que são, como funcionam e, o mais importante, como educar você e seus usuários para garantir a segurança do WordPress .

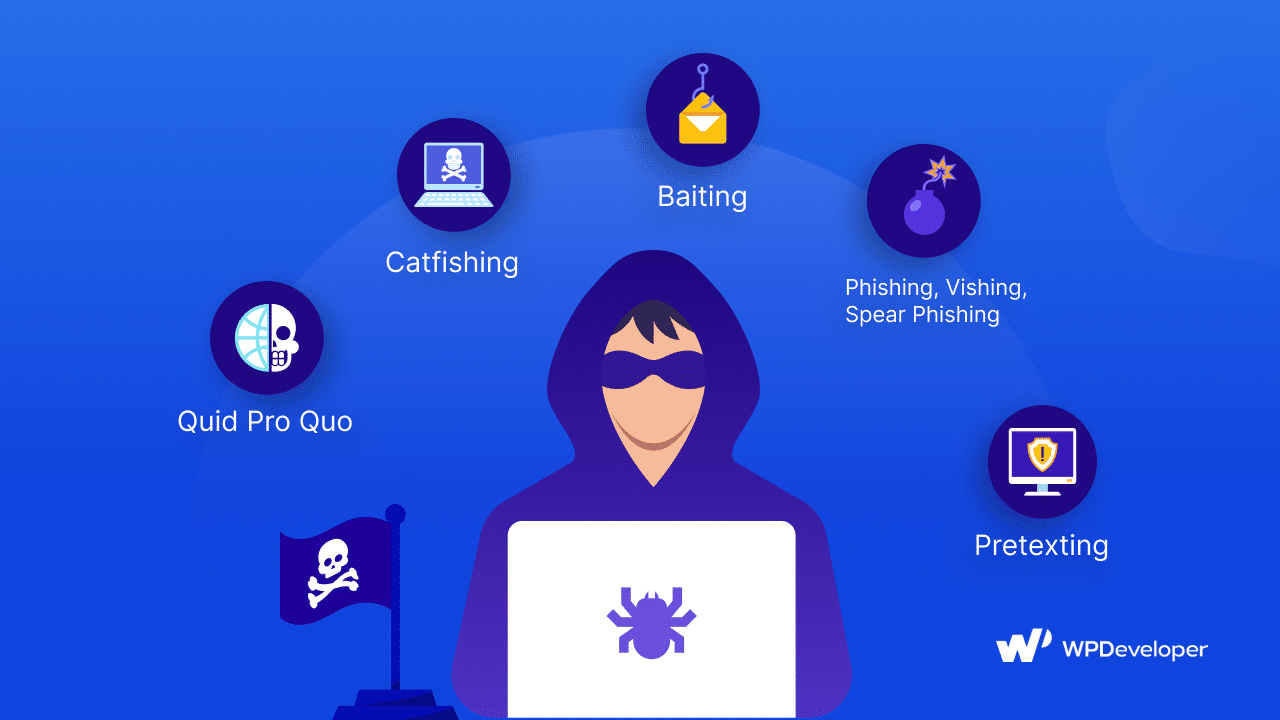

Ataques de engenharia social: tipos, métodos e suas ameaças potentes

Os ataques de engenharia social assumem várias formas, cada uma concebida para explorar a psicologia humana em vez de vulnerabilidades técnicas. Nesta seção, nos aprofundaremos nos diversos tipos de ataques de engenharia social, exploraremos como eles funcionam e avaliaremos os perigos significativos que representam para a segurança de sites e plataformas online WordPress.

Ataques de phishing: a arte de enganar

Como funcionam : Os ataques de phishing envolvem o uso de e-mails, mensagens ou sites fraudulentos que parecem legítimos para induzir os indivíduos a divulgar informações confidenciais, como nomes de usuário, senhas ou detalhes de cartão de crédito.

Nível de perigo: os ataques de phishing estão entre as táticas de engenharia social mais comuns e perigosas. Um ataque de phishing bem-sucedido pode levar ao acesso não autorizado ao painel de administração do WordPress ou ao comprometimento de contas de usuários.

Pretextos: elaborando cenários falsos elaborados

Como funcionam : Pretexting envolve a criação de um cenário ou pretexto fabricado para manipular indivíduos para que revelem informações pessoais ou confidenciais. Os invasores geralmente se apresentam como entidades confiáveis, como representantes de atendimento ao cliente.

Nível de perigo: pretextos podem levar a violações de dados ou roubo de identidade, podendo causar danos significativos aos usuários do WordPress e seus sites.

Ataques de isca: a tentação como arma

Como funcionam : os ataques de isca oferecem downloads ou conteúdos atraentes, como software gratuito, que abrigam malware. Os usuários baixam arquivos maliciosos sem saber quando são tentados pela isca.

Nível de perigo : ataques de isca podem introduzir malware em seu site, causando danos aos visitantes do site e potencialmente levando à desfiguração do site ou a violações de dados.

Ataques Quid Pro Quo: uma falsa promessa

Como funcionam : Em ataques quid pro quo, os cibercriminosos prometem um serviço ou benefício em troca de informações confidenciais. Eles podem se oferecer para resolver um problema, como suporte técnico, em troca de credenciais de acesso.

Nível de perigo : esses ataques podem resultar em acesso não autorizado ao seu site, permitindo que invasores manipulem conteúdo, roubem dados ou causem outros problemas de segurança.

Ataques de utilização não autorizada: a arte de se misturar

Como funcionam : Os ataques de utilização não autorizada envolvem seguir fisicamente uma pessoa autorizada até uma área restrita ou, no mundo digital, persuadir indivíduos a fornecer acesso a informações ou áreas restritas.

Nível de perigo : se o seu ambiente de hospedagem WordPress for comprometido por utilização não autorizada, isso pode levar ao acesso não autorizado, perda de dados ou desfiguração do site.

Compreender os vários tipos e métodos de ataques de engenharia social é o primeiro passo para defender o seu site WordPress contra eles.

Fortaleça a segurança do WordPress contra a pesca social

Para fortalecer a sua presença online e proteger o seu conteúdo valioso do perigo cada vez maior dos ataques de engenharia social, é crucial educar os seus utilizadores.

Aumentar a Conscientização

Treinamento de usuários: conduza sessões regulares de treinamento para conscientizar seus usuários sobre as diversas táticas de engenharia social. Explique como esses ataques funcionam e compartilhe exemplos da vida real para esclarecer os riscos potenciais.

Política de segurança: Desenvolva uma política de segurança abrangente para o seu site, descrevendo as melhores práticas para os usuários. Torne-o facilmente acessível, para que os usuários possam consultá-lo sempre que necessário.

Simulações de phishing

Ataques simulados: considere executar ataques de phishing simulados contra seus usuários. Esses exercícios controlados imitam tentativas reais de phishing para ajudar os usuários a reconhecer e denunciar e-mails e mensagens suspeitas.

Feedback e aprendizado: forneça feedback imediato aos usuários que caem em tentativas simuladas de phishing. Use isto como um momento de ensino para aumentar a sua consciência e resposta a ameaças reais.

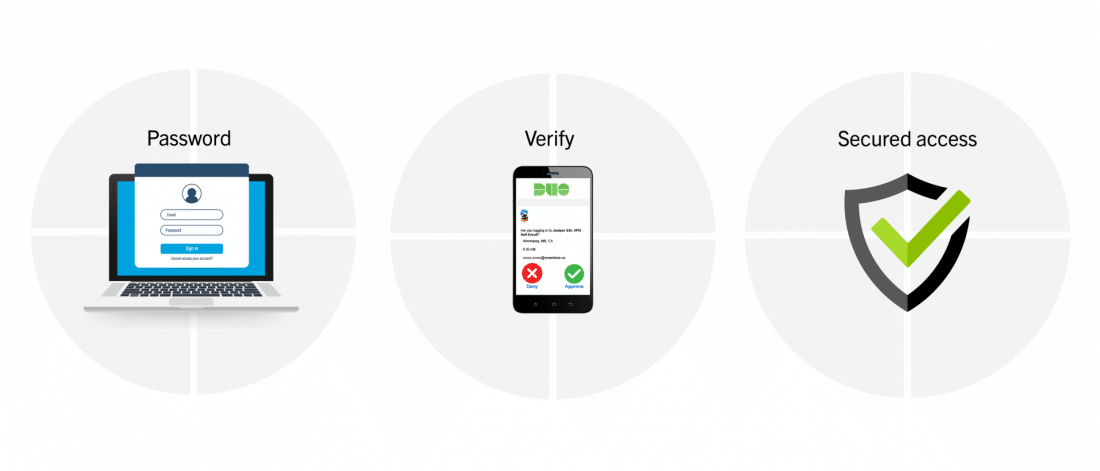

Autenticação multifator (MFA)

Implementação de MFA: incentive ou exija que os usuários habilitem a autenticação multifator ou o bloqueio de IP . A MFA adiciona uma camada extra de segurança, tornando significativamente mais difícil para os invasores obterem acesso não autorizado.

Opções fáceis de usar: ofereça opções de MFA fáceis de usar, como aplicativos de smartphone, mensagens de texto ou biometria, para torná-lo conveniente para seus usuários.

Fonte: Universidade de Manitoba

Atualizações e patches regulares

Manutenção do Sistema: Enfatize a importância de manter seus sistemas e navegadores atualizados. Muitos ataques de engenharia social exploram vulnerabilidades de software desatualizadas.

Atualizações do WordPress: certifique-se de que o núcleo, os temas e os plug-ins do WordPress sejam atualizados regularmente para corrigir quaisquer vulnerabilidades de segurança.

Vigilância em e-mail e comunicação

Verificação: instrua os usuários a verificar a autenticidade de e-mails e mensagens antes de realizar qualquer ação. Verifique a identidade do remetente, especialmente se uma solicitação parecer suspeita.

Denunciar atividades suspeitas : incentive os usuários a relatar qualquer atividade incomum ou suspeita, seja um e-mail estranho, um pop-up estranho ou um comportamento inesperado do sistema.

Gerenciamento de senhas

Senhas Fortes: Promova o uso de senhas fortes e exclusivas. Incentive a adoção de gerenciadores de senhas para simplificar e proteger suas credenciais de login.

Alterações de senha: enfatize a importância de alterar as senhas regularmente e evitar a reutilização de senhas em várias contas.

Controles de acesso

Privilégio mínimo: Implemente o princípio do privilégio mínimo, garantindo que os usuários tenham apenas o acesso e as permissões necessárias para suas funções ou responsabilidades.

Permissões do usuário: revise e ajuste as permissões do usuário regularmente para minimizar o risco de acesso não autorizado.

Plano de Resposta a Incidentes

Treinamento de resposta: eduque os usuários sobre as etapas a serem seguidas no caso de um incidente de segurança. Certifique-se de que eles saibam como denunciar, responder e se recuperar de um ataque.

Teste: teste periodicamente seu plano de resposta a incidentes para garantir que todos conheçam suas funções e responsabilidades.

Cultive uma cultura de vigilância contra ataques sociais

Ao aumentar a conscientização, conduzir simulações e implementar a autenticação multifatorial, você equipa seus usuários para reconhecer e frustrar as táticas astutas dos engenheiros sociais. Atualizações regulares, gerenciamento de senhas fortes e um plano de resposta a incidentes bem estruturado fortalecem ainda mais sua defesa. Juntas, essas medidas criam uma cultura de segurança robusta que protege o seu site WordPress das ameaças implacáveis que enfrenta.

Não se esqueça de visitar nossa página de blog para mais atualizações, blogs ou tutoriais relacionados ao WordPress e outros, e junte-se à nossa amigável comunidade no Facebook para se conectar com todos os especialistas em WordPress.