O que é verificação de vulnerabilidades e como funciona?

Publicados: 2024-08-15Imagine acordar e descobrir que seu site foi hackeado durante a noite. Não é algo divertido de imaginar e algo que nenhuma empresa deseja enfrentar. Felizmente, a verificação de vulnerabilidades pode atuar como uma espécie de cão de guarda para sua presença online.

Mas o que exatamente é a verificação de vulnerabilidades? E como funciona para manter seu site seguro? Aqui, você aprenderá os fundamentos da verificação de vulnerabilidades para desmistificar o processo e mostrar como essa ferramenta – e como o Jetpack em particular – pode proteger seu site contra ameaças potenciais.

O que é verificação de vulnerabilidades?

A verificação de vulnerabilidades é um processo essencial de segurança cibernética projetado para identificar e avaliar possíveis pontos fracos em um sistema, rede ou aplicativo que os invasores possam explorar. É uma medida proativa. Ou seja, você implementa isso antes que surja um problema.

E envolve o uso de ferramentas automatizadas para verificar e detectar vulnerabilidades. Ele procura bugs em software, configurações incorretas e outras falhas de segurança que podem ser alvo de agentes mal-intencionados.

Basicamente, a verificação de vulnerabilidades fornece às empresas uma visão abrangente de quão vulneráveis (e, por sua vez, quão protegidos) são seus sistemas. E ao analisar regularmente os seus sistemas, as empresas podem identificar e resolver potenciais problemas antes que possam ser explorados.

Essas verificações podem ser realizadas interna ou externamente:

- As verificações internas concentram-se na identificação de vulnerabilidades na rede de uma organização.

- As verificações externas têm como alvo sistemas e aplicativos expostos à Internet.

Os scanners de vulnerabilidade também podem realizar verificações autenticadas (que exigem credenciais de login) e verificações não autenticadas, fornecendo uma avaliação completa de possíveis riscos de segurança.

As ferramentas disponíveis variam em complexidade e recursos, mas falaremos mais sobre isso em instantes.

Por que a verificação de vulnerabilidades é crucial para a segurança de sites?

A verificação de vulnerabilidades é um componente vital da segurança de sites, servindo como primeira linha de defesa contra possíveis ameaças cibernéticas. Mas o que o torna tão essencial?

Aqui estão alguns motivos:

Oferece detecção proativa de ameaças

A verificação de vulnerabilidades permite que as organizações identifiquem proativamente pontos fracos de segurança e resolvam-nos antes que um hacker possa explorá-los. Através do monitoramento contínuo, esses scanners podem oferecer um alerta imediato sobre vulnerabilidades. Isso significa que sua empresa pode ficar à frente de possíveis ameaças e reduzir o risco de um ataque cibernético bem-sucedido.

De acordo com o OWASP, a verificação regular ajuda a manter uma “postura de segurança robusta”, descobrindo falhas ocultas que, de outra forma, poderiam passar despercebidas. Ter “olhos” em seus sistemas, aplicativos e redes o tempo todo serve como proverbial guarda na muralha do castelo.

Ajuda com requisitos regulatórios e de conformidade

Algumas indústrias têm de cumprir requisitos regulamentares específicos que envolvem vulnerabilidades de locais. Algumas estruturas de conformidade populares incluem PCI DSS e HIPAA. Mas o mais conhecido online é provavelmente o GDPR. Cada um deles exige que as empresas realizem verificações de rotina para garantir que os dados confidenciais sejam sempre mantidos seguros.

Você é responsável pelos dados que seu site processa. E se houver vulnerabilidades – e você não tiver feito nada para identificá-las ou remediá-las – você poderá ser responsabilizado.

É uma medida de segurança econômica

Abordar as vulnerabilidades antecipadamente por meio de verificações regulares é muito mais econômico do que lidar com as consequências de uma violação de dados. Um ataque cibernético que comprometa as informações do cliente pode causar danos financeiros e à reputação significativos. E se você dirige uma empresa de pequeno e médio porte, esse dano pode levá-lo à falência. Pagar por ferramentas que podem ajudar a mitigar riscos é uma opção muito mais econômica.

Melhora a resposta a incidentes

Os scanners de vulnerabilidade geralmente fornecem relatórios detalhados que destacam possíveis problemas de segurança. Isso torna muito mais fácil saber o que priorizar ao lidar com vulnerabilidades. Isso também significa que você terá uma taxa de resposta a incidentes mais rápida, anulando ameaças com mais eficiência.

Ajuda a manter a confiança do cliente

As pessoas esperam que suas informações pessoais sejam protegidas. A verificação regular de vulnerabilidades ajuda a garantir que seu site seja seguro e mantém a confiança e a fidelidade do cliente. Uma violação pode prejudicar sua reputação, levando à perda de negócios e da confiança do cliente.

Como funciona o processo de verificação de vulnerabilidades?

A verificação de vulnerabilidades é um processo sistemático que ajuda as empresas a identificar e resolver pontos fracos de segurança muito antes que agentes mal-intencionados os encontrem.

Aqui está uma análise dos principais estágios envolvidos no processo de verificação de vulnerabilidades:

Descoberta

A primeira etapa na verificação de vulnerabilidades é a descoberta. Envolve identificar e registrar tudo o que está conectado a uma rede. O scanner examina o aplicativo, host ou rede e identifica tudo que está conectado a ele. Isso é muito importante porque garante que o scanner esteja ciente de tudo que deverá verificar no futuro.

Uma parte do processo de descoberta envolve enumeração. De acordo com o EC-Council Cybersecurity Exchange, a enumeração envolve a identificação de cada dispositivo em um host, portas abertas, nomes de usuário, nomes de diretório e nomes de compartilhamento. Depois de concluído, o scanner compreenderá os possíveis pontos de entrada para invasores.

Identificação

Assim que a fase de descoberta for concluída, o scanner passa para a fase de identificação. Aqui, procura vulnerabilidades nos ativos identificados. Isso é feito verificando as versões e configurações do software em um banco de dados de vulnerabilidades conhecidas, como o disponível por meio do WPScan.

Mas também pode procurar software desatualizado, patches ausentes, software configurado incorretamente e outras falhas de segurança que possam ser exploradas. Em um site WordPress, coisas como plugins ou temas desatualizados, ou com falhas de segurança identificadas, são apontados nesta etapa.

Relatórios

Após a identificação das vulnerabilidades, o scanner gera um relatório detalhado. Este relatório lista todas as vulnerabilidades descobertas, categoriza-as por gravidade e fornece recomendações para corrigi-las.

Esse tipo de relatório é muito útil, pois pode dizer onde concentrar seus esforços e como resolver as lacunas de segurança identificadas. Esses relatórios normalmente incluem etapas práticas a serem tomadas para mitigar cada vulnerabilidade. Mas, pelo menos, incluem uma lista de quais e onde as vulnerabilidades foram encontradas. Então você pode tomar ações corretivas imediatas.

Verificação contínua

A verificação de vulnerabilidades não é uma atividade única. Pelo contrário, é um processo contínuo. Verificações regulares são necessárias para acompanhar as novas ameaças que surgem. E, infelizmente, eles virão . O núcleo, os plug-ins e os temas do WordPress são caminhos para o surgimento de vulnerabilidades, portanto, verificações automatizadas e programadas podem ajudá-lo a manter a segurança do site a longo prazo.

Os diferentes tipos de scanners de vulnerabilidade

Como você já deve ter adivinhado, os scanners de vulnerabilidade vêm em vários tipos, cada um adequado para diferentes aspectos de um ambiente de TI. Os tipos principais incluem aplicativo, rede e host.

Scanners em nível de aplicativo

Os scanners em nível de aplicativo concentram-se na identificação de vulnerabilidades em aplicativos da web, sites e serviços da web. Eles foram projetados para detectar problemas comumente encontrados em aplicativos como injeção de SQL, cross-site scripting (XSS), malware e outras vulnerabilidades específicas da web.

Esses scanners funcionam simulando ataques ao aplicativo para descobrir falhas de segurança exploradas pelos invasores.

Aqui estão alguns exemplos de scanners que se concentram na segurança de aplicativos:

- Acunetix . Esta ferramenta oferece testes de segurança de aplicativos da web, incluindo verificação profunda de aplicativos JavaScript e HTML5.

- Nikto . Esta ferramenta de código aberto é especializada na identificação de vulnerabilidades em servidores e aplicações web, com um banco de dados de mais de 7.000 testes.

- Mochila a jato . Embora o Jetpack ofereça uma variedade de recursos para sites WordPress, ele é especialmente conhecido por seus recursos de segurança. Inclui ferramentas como monitoramento de tempo de inatividade, proteção contra ataques de força bruta e verificação automatizada de malware.

Scanners baseados em rede

Os scanners baseados em rede identificam vulnerabilidades em toda a rede. Eles verificam todos os dispositivos conectados à rede, incluindo servidores, estações de trabalho e equipamentos. E, ao fazer isso, eles podem detectar portas abertas, configurações incorretas e software desatualizado. Esses scanners fornecem uma visão ampla da segurança de uma rede e um relatório do que precisa ser alterado para tornar a rede mais hermética.

Se a segurança da rede é uma prioridade para você, uma ferramenta como o Nmap é uma boa escolha. É um scanner de rede de código aberto amplamente utilizado que funciona rapidamente e oferece informações detalhadas sobre inventários de rede, disponibilidade de host e portas abertas.

Scanners baseados em host

E há também os scanners baseados em host, que se concentram em sistemas individuais. Esses scanners os examinam em busca de vulnerabilidades no software instalado, nas configurações do sistema operacional e nas configurações de segurança. E podem fornecer informações sobre o status de segurança de um host. Com os pontos fracos identificados, você poderá corrigi-los.

Nessus é um scanner de vulnerabilidade popular que cobre uma grande área, incluindo redes e hosts. Após a conclusão da verificação, ele fornece relatórios detalhados sobre vulnerabilidades detectadas e problemas de conformidade.

Vantagens de usar um scanner de vulnerabilidade

Adicionar a verificação de vulnerabilidades à sua estratégia de segurança cibernética é uma jogada inteligente e traz vários benefícios. Na verdade, qualquer plano de segurança completo precisa ter algum tipo de “vigilância” ou recurso de verificação para lidar adequadamente com as ameaças – e para evitá-las completamente.

Embora sua equipe possa tentar revisar regularmente todos os seus softwares e sistemas em busca de vulnerabilidades, essa simplesmente não é uma maneira realista (ou eficaz) de abordar a segurança cibernética na era moderna. Aqui estão as principais vantagens de usar um scanner automatizado de vulnerabilidades:

Economize tempo e dinheiro através da automação

A verificação automatizada de vulnerabilidades economiza muito tempo e dinheiro. Ao contrário das verificações manuais, que são trabalhosas e demoradas, as ferramentas automatizadas realizam verificações completas com rapidez e precisão. E eles ficam totalmente independentes depois de configurados. Isso significa que você ou sua equipe podem se concentrar em outras tarefas críticas de segurança ou na manutenção do site.

E isso sem falar nas economias de custos decorrentes da prevenção de ataques. As violações de dados podem ser caras, portanto você economiza dinheiro em custos associados à correção desses problemas e à implementação de novas medidas de segurança, bem como em multas legais e perda de clientes.

Beneficie-se de bancos de dados de vulnerabilidade atualizados com frequência

Os scanners de vulnerabilidades usam extensos bancos de dados de vulnerabilidades conhecidas, que são atualizados frequentemente para incluir as ameaças mais recentes. Isso garante que seus sistemas estejam protegidos contra as vulnerabilidades mais atuais. E isso significa que você pessoalmente não precisa ficar de olho nas ameaças de segurança mais recentes.

Por exemplo, WPScan oferece o maior catálogo de vulnerabilidades conhecidas relacionadas ao WordPress.

Proteja a reputação da sua marca e a confiança do cliente

A verificação regular e a correção de vulnerabilidades ajudam a proteger a reputação da sua empresa e a manter a confiança do cliente. Violações de dados e incidentes de segurança podem prejudicar gravemente a sua reputação e minar a confiança do cliente ao longo do tempo. Portanto, se você demonstrar compromisso com a segurança e a proteção de dados, fará com que sua empresa pareça mais confiável para clientes potenciais e potenciais.

Nós protegemos seu site. Você administra seu negócio.

O Jetpack Security oferece segurança abrangente e fácil de usar para sites WordPress, incluindo backups em tempo real, firewall de aplicativos da Web, verificação de malware e proteção contra spam.

Proteja seu siteJetpack Security: muito mais do que um scanner de vulnerabilidades do WordPress

Jetpack Security oferece um conjunto abrangente de ferramentas projetadas para proteger seu site WordPress muito além da simples verificação de vulnerabilidades.

Dê uma olhada nos principais recursos que tornam o Jetpack Security uma ferramenta essencial para proteção de sites e por que ele pode servir como sua solução de verificação de vulnerabilidades.

1. Verificação automatizada de malware e vulnerabilidades

O Jetpack fornece verificação de malware em tempo real, alimentado pelo banco de dados WPScan líder do setor que mencionamos anteriormente, garantindo proteção contínua contra ameaças. O scanner identifica e aborda vulnerabilidades potenciais, como plug-ins desatualizados. Em seguida, ele informa imediatamente o que precisa ser feito para corrigir os problemas encontrados. Uma vez configurada, esta é uma solução do tipo “configure e esqueça”.

2. Correções com um clique para a maioria dos problemas

Um dos recursos de destaque do Jetpack Security é a opção de correção com um clique para muitos problemas de segurança. Depois que os problemas forem descobertos, você só precisará clicar em um botão para corrigi-los. Não é necessário mergulhar no código. Isso é ótimo para quem tem experiência técnica mínima ou tempo limitado para se dedicar a tais processos.

3. Notificações instantâneas por e-mail quando ameaças são detectadas

O Jetpack envia notificações instantâneas por e-mail se alguma ameaça for detectada em seu site. Este sistema de alerta imediato ajuda você a se manter informado sobre o status de segurança do seu site e a tomar medidas imediatas, se necessário. Novamente, o fato de você não precisar fazer login no painel do WordPress para ver se há um problema – você é notificado automaticamente – é outra maneira de manter seu site livre de ameaças.

4. Um firewall de site WordPress (WAF) 24 horas por dia, 7 dias por semana

O firewall de aplicativo da web (WAF) sempre ativo fornecido pelo Jetpack ajuda a bloquear o tráfego malicioso antes que ele chegue ao seu site. Esse firewall é uma linha crítica de defesa contra ameaças comuns da Web, incluindo ataques de força bruta e injeção de SQL.

5. Backups em tempo real do seu site WordPress

O Jetpack inclui recursos de backup em tempo real por meio do recurso Jetpack VaultPress Backup. Os backups integrados ajudam a garantir que os dados do seu site sejam continuamente armazenados em backup na nuvem. Dessa forma, se surgir algum problema ou vulnerabilidade for encontrada, você poderá restaurar rapidamente seu site para uma versão anterior – sem problemas. Os backups são feitos em tempo real, portanto, cada novo comentário em uma postagem, edição feita ou venda obtida é salvo imediatamente. Você nunca perderá nada.

6. Proteção contra spam para comentários e formulários

Spam é outro fator que precisa ser cuidado e o Jetpack também ajuda a proteger contra isso. Inclui proteção contra spam de comentários e envio de formulários, e tudo é desenvolvido pelo Akismet. Isso mantém seu site livre de comentários de spam que distraem e garante que a interação do usuário permaneça genuína.

7. Monitoramento de tempo de inatividade

O recurso de monitoramento de tempo de inatividade notifica você imediatamente se o seu site estiver fora do ar. Isso significa que você pode resolver quaisquer problemas – assim que eles surgirem – para garantir que seu site volte a funcionar o mais rápido possível. O monitoramento do tempo de inatividade reduz o tempo que seu site fica off-line, o que significa que menos clientes provavelmente serão afetados.

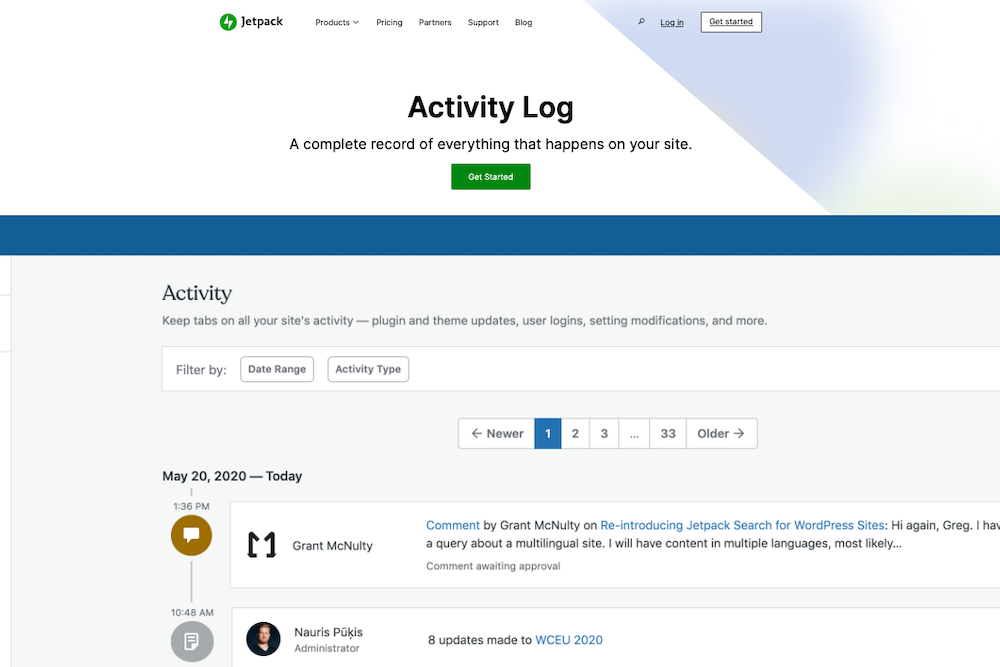

8. Um registro de atividades

Depois, há o registro de atividades, que monitora todas as alterações e ações do usuário em seu site. Ele registra todos os eventos significativos – coisas como logins, atualizações e alterações nas configurações do site – para que você possa voltar e revisá-los mais tarde. Este registro pode ajudá-lo a solucionar problemas, fornecendo um histórico detalhado do que ocorreu em seu site. Caso seu site fique inativo ou uma vulnerabilidade seja descoberta, você poderá acessar o log de atividades para ver o que aconteceu e quando aconteceu para diagnosticar rapidamente o problema.

Jetpack Security combina esses recursos para fornecer uma solução de segurança completa para sites WordPress. E como muitas dessas tarefas essenciais de segurança são automatizadas, você pode se concentrar melhor na execução do seu site e ao mesmo tempo saber que ele está protegido contra ameaças potenciais.

Perguntas frequentes

Esperamos que agora você tenha um conhecimento sólido do que é a verificação de vulnerabilidades, como funciona e como o Jetpack pode oferecer esse recurso (e muito mais). Para encerrar, vamos dar uma olhada em algumas perguntas frequentes sobre o assunto.

Qual é a diferença entre uma verificação de vulnerabilidade e um teste de penetração?

Uma verificação de vulnerabilidade é um processo automatizado que identifica e relata possíveis pontos fracos de segurança em uma rede, host ou aplicativo. Ele usa bancos de dados de vulnerabilidades conhecidas para detectar problemas, como software que não é atualizado há algum tempo ou configurações incorretas.

Um teste de penetração, em contraste com uma verificação de vulnerabilidades, é uma avaliação que simula ataques do mundo real para tornar as vulnerabilidades conhecidas. Os testes de penetração vão além da detecção, visando violar as defesas de segurança para avaliar sua eficácia.

Quais são os riscos potenciais de não realizar verificações regulares de vulnerabilidades?

Não realizar verificações regulares de vulnerabilidades pode deixar seu sistema exposto a ameaças. Se houver pontos fracos na sua segurança, agentes mal-intencionados poderão explorá-los. E se não for supervisionado, isso pode resultar em violação de dados, bem como perda de receita e reputação manchada.

Quais são os principais recursos a serem procurados em uma ferramenta de verificação de vulnerabilidades?

Ao escolher uma ferramenta de verificação de vulnerabilidades, procure recursos como conexão com bancos de dados de vulnerabilidades abrangentes, automação, relatórios detalhados, monitoramento em tempo real e correção rápida. Essa combinação de recursos garante que a ferramenta possa identificar riscos de segurança automaticamente e fornecer sugestões de correções que exigem esforço mínimo de sua parte para serem reparadas.

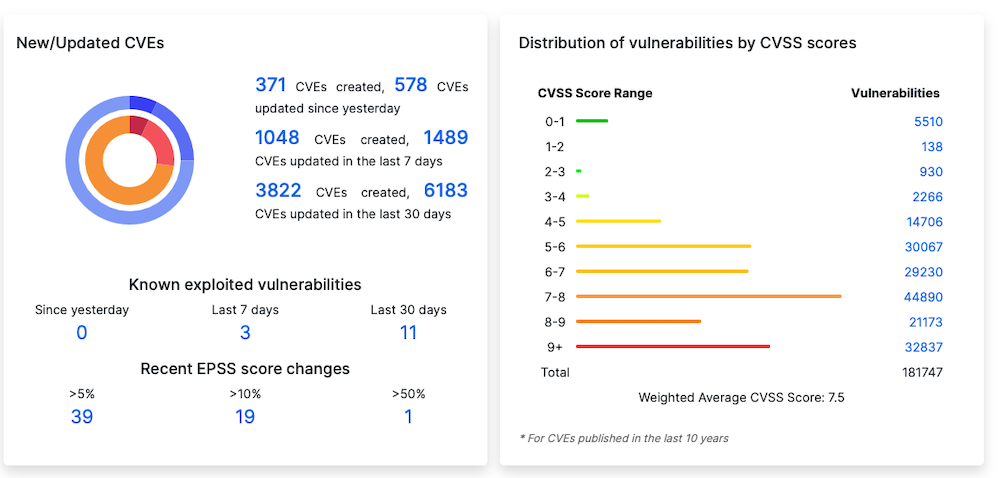

O que é uma pontuação CVE e como ela é usada na verificação de vulnerabilidades?

CVE significa “vulnerabilidades e exposições comuns”. Portanto, uma pontuação CVE é uma classificação padronizada atribuída a vulnerabilidades de segurança conhecidas. Ajuda a priorizar a gravidade das vulnerabilidades com base em seu impacto potencial. As ferramentas de verificação de vulnerabilidades usam essas pontuações para categorizar e priorizar os problemas identificados, o que torna a decisão mais direta para você ao descobrir quais problemas corrigir primeiro.

Quais são as vulnerabilidades mais comuns encontradas em sites WordPress?

Vulnerabilidades comuns em sites WordPress incluem plug-ins e temas desatualizados, senhas fracas, falta de configurações adequadas, injeção de SQL, scripts entre sites (XSS) e exposição a ataques de força bruta.

Com que frequência devo executar verificações de vulnerabilidades no meu site WordPress?

É recomendado executar verificações diárias de vulnerabilidades em seu site WordPress – e verificações em tempo real são ainda melhores.

O Jetpack Security é compatível com todas as versões, temas e plug-ins do WordPress?

O Jetpack Security foi projetado para ser compatível com a grande maioria das versões, temas e plug-ins do WordPress. No entanto, é sempre melhor garantir que o núcleo, os temas e os plug-ins do WordPress estejam atualizados para as versões mais recentes. Isso garantirá que seu site permaneça compatível com o Jetpack e ajudará a evitar problemas de segurança.

Quem desenvolveu o Jetpack Security e por que devo confiar neles?

O Jetpack Security foi desenvolvido pela Automattic, a empresa por trás do WordPress.com. Sua experiência e reputação fazem do Jetpack uma escolha confiável para proteger seu site WordPress.

De onde vem o banco de dados de vulnerabilidades do Jetpack Security?

O Jetpack Security utiliza dados de vulnerabilidade do WPScan. WPScan mantém um banco de dados abrangente de vulnerabilidades conhecidas específicas do WordPress. Isso garante que o Jetpack possa detectar e resolver com precisão todos os problemas de segurança conhecidos em tempo real.

Onde posso aprender mais sobre a segurança do Jetpack?

Você pode aprender mais sobre a segurança do Jetpack aqui. Lá você encontrará informações detalhadas sobre seus recursos, preços e como usar o plugin para proteger melhor seu site WordPress.