O que é uma mesa arco-íris e como prevenir esses ataques

Publicados: 2024-02-20Quanto mais as empresas e os indivíduos dependem de plataformas digitais, maiores serão as implicações de um ataque cibernético. Um dos métodos mais conhecidos de obter acesso a um sistema protegido por senha é um ataque à tabela arco-íris.

Felizmente, para a maioria, os ataques à tabela arco-íris são apenas uma parte da história da segurança cibernética.

O WordPress, por exemplo, lançou uma maneira de impedir ataques à tabela arco-íris já em 2008, quando o núcleo do WordPress implementou hashes salgados.

Os desenvolvedores que contribuem para o WordPress sempre buscam estar um passo à frente das ameaças, portanto, quando novos perigos ou vulnerabilidades são descobertos, eles geralmente são corrigidos rapidamente.

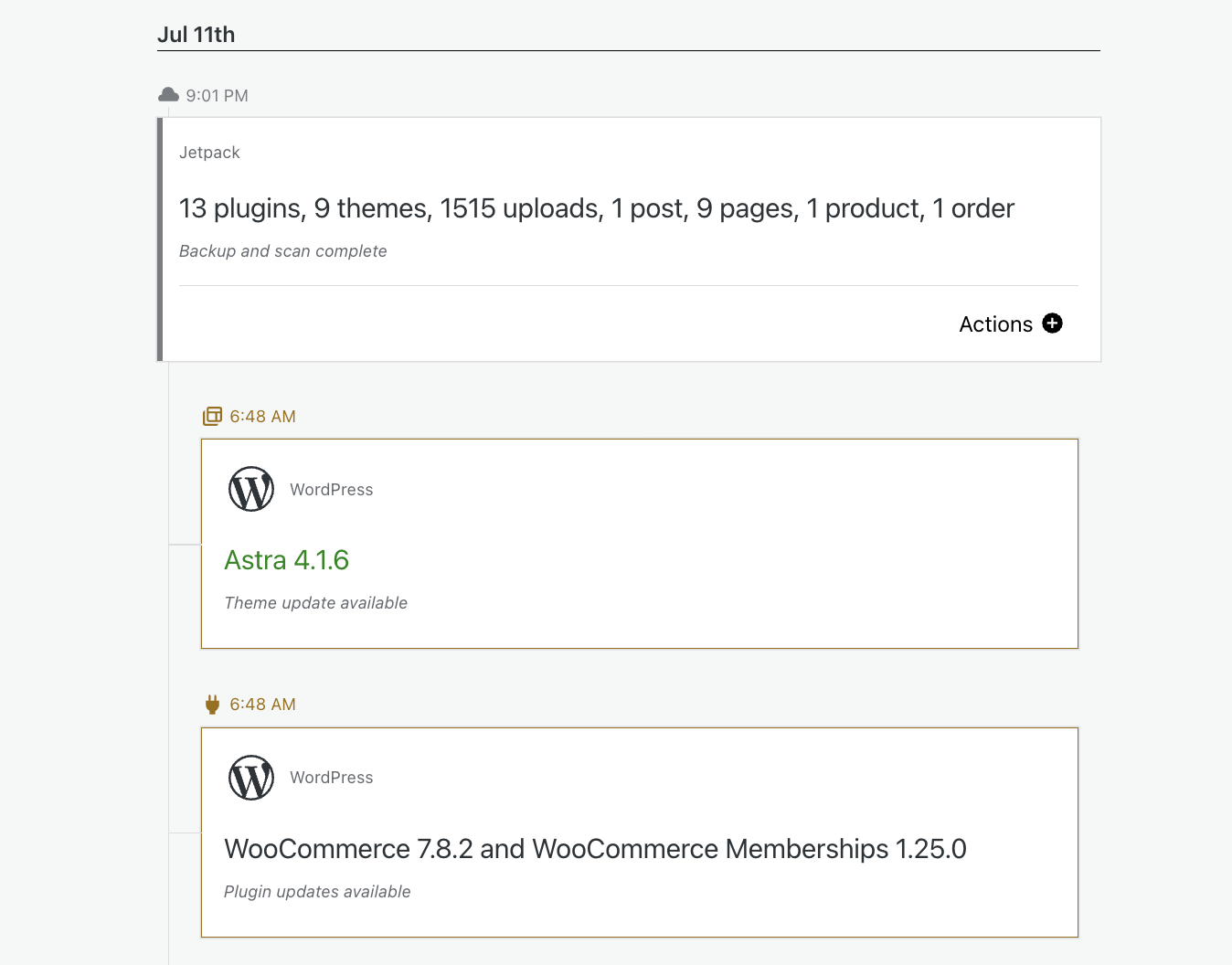

Dito isso, o WordPress não está imune a todos os problemas de segurança cibernética e um plugin de segurança WordPress confiável como o Jetpack é essencial para fortalecer suas defesas contra outras ameaças ainda predominantes.

Se você estiver usando um sistema que pode ser vulnerável a ataques de tabela arco-íris ou se apenas gosta de aprender sobre partes importantes da história da segurança cibernética, continue lendo para entender mais sobre eles e as defesas que funcionam melhor.

O que é uma mesa arco-íris?

Uma tabela arco-íris é uma tabela pré-computada usada para reverter funções hash criptográficas, principalmente para quebrar hashes de senha. Funções hash são algoritmos que transformam um conjunto de dados (como uma senha) em uma sequência de caracteres de tamanho fixo, que normalmente é uma sequência de números e letras. No entanto, a função hash é um processo unilateral – é fácil transformar uma senha em um hash, mas muito difícil transformar um hash novamente em uma senha.

É aqui que entram as tabelas arco-íris. Elas são tabelas grandes e pré-computadas de valores hash para cada combinação possível de caracteres. Um invasor pode usar uma tabela arco-íris para reverter o processo de hash, combinando o hash com uma string na tabela e descobrindo a senha original. Este método pode ser altamente eficaz contra sistemas que usam hashes sem sal, onde a função hash não adiciona dados aleatórios às senhas antes de fazer o hash delas.

Compreender a natureza das tabelas arco-íris é essencial para implementar medidas de segurança eficazes. Eles representam uma vulnerabilidade significativa, especialmente para sistemas que dependem de funções hash simples, sem medidas de segurança adicionais, como salting.

Como funcionam as tabelas arco-íris?

A funcionalidade das tabelas arco-íris depende de uma combinação sofisticada de criptografia e gerenciamento de dados. Para entender como elas funcionam, é importante compreender dois conceitos-chave: funções hash e pré-computação.

As funções hash recebem uma entrada (como uma senha) e produzem uma sequência de caracteres de tamanho fixo, que parece aleatória. Essas funções são projetadas para serem ruas de mão única: gerar um hash a partir de uma entrada é simples, mas descobrir a entrada original do hash é considerado um desafio.

As tabelas Rainbow contornam isso usando um método inteligente chamado pré-computação. Antes de um ataque, os hackers geram uma tabela arco-íris, que é um grande banco de dados que contém um grande número de senhas potenciais e seus valores de hash correspondentes.

Este processo envolve a seleção de uma série de senhas potenciais, a aplicação da função hash a cada uma e o armazenamento dos resultados. Ao fazer esse trabalho com antecedência, os hackers podem comparar rapidamente um hash roubado com sua tabela, encontrar uma entrada correspondente e revelar a senha original.

O que diferencia as tabelas arco-íris das tabelas de pesquisa simples é o uso de uma função de redução. Esta função converte um hash em outra senha, que pode então ser hash novamente, formando uma cadeia de senhas e hashes.

As tabelas Rainbow armazenam apenas o primeiro e o último elemento dessas cadeias. Quando os hackers encontram uma senha com hash, eles usam a função de redução para ver se ela aparece em algum lugar de suas cadeias, reduzindo gradualmente as possibilidades até encontrarem uma correspondência.

Esse método reduz significativamente o espaço de armazenamento necessário para a tabela, tornando os ataques à tabela Rainbow um método viável, embora que consuma muitos recursos, de quebra de senhas. No entanto, eles são menos eficazes contra sistemas com fortes medidas de segurança, como funções hash complexas e o uso de salt (dados aleatórios adicionados a uma senha antes do hash).

Principais motivações por trás dos ataques à tabela arco-íris

Aprender as motivações por trás dos ataques à tabela arco-íris ajuda a explicar por que determinados sistemas são direcionados e como protegê-los melhor. Existem várias motivações principais:

Acesso não autorizado

O objetivo principal da maioria dos ataques à Rainbow Table é obter acesso não autorizado a sistemas e redes. Ao quebrar senhas, os invasores podem se infiltrar nos sistemas, muitas vezes com a intenção de acessar informações confidenciais ou executar atividades maliciosas sem serem detectados.

Roubo de dados e identidade

O acesso a um sistema pode levar ao roubo de dados e identidade. Os hackers podem roubar informações pessoais, detalhes financeiros ou propriedade intelectual. Eles podem então usar esses dados para diversas atividades ilegais, incluindo fraude e venda de informações na dark web.

Controle de conta e sistema

Os ataques à tabela Rainbow também podem ser um passo para assumir o controle de contas ou sistemas inteiros. Uma vez lá dentro, os invasores podem alterar as senhas e bloquear usuários legítimos, essencialmente assumindo o controle do sistema para seus propósitos.

Reciclagem de credenciais

Os invasores costumam usar as senhas obtidas de um sistema para tentar acessar outros sistemas. Essa técnica, conhecida como reciclagem de credenciais, explora o hábito comum de usar a mesma senha em diversas plataformas.

Alvos comuns de ataques à tabela arco-íris

Os ataques à tabela Rainbow não são indiscriminados — eles têm como alvo tipos específicos de sistemas que são mais vulneráveis com base em determinadas características. Compreender esses alvos comuns pode ajudá-lo a priorizar os esforços de segurança.

Sistemas com senhas fracas

Sistemas onde os usuários possuem senhas fracas, comuns ou padrão são os principais alvos. Senhas simples podem ser facilmente quebradas usando tabelas arco-íris, pois provavelmente serão incluídas nos valores de hash pré-computados.

Sistemas com hashes sem sal

Hashing de senhas é uma prática de segurança padrão. No entanto, quando esses hashes não têm sal – não há dados aleatórios adicionados a eles antes do hash – eles se tornam mais vulneráveis. As tabelas Rainbow podem efetivamente fazer engenharia reversa desses hashes sem sal.

Como lembrete, é por isso que os sites WordPress não são mais vulneráveis a ataques de tabelas arco-íris. A adição de hashes salgados no núcleo do WordPress em 2008 eliminou efetivamente a utilidade dessa ameaça cibernética específica.

Sistemas sem autenticação de dois fatores (2FA)

2FA adiciona uma camada extra de segurança além de apenas uma senha. Sistemas que não possuem esse recurso são mais suscetíveis a ataques, pois a única barreira é a senha, que pode ser potencialmente quebrada por meio de tabelas arco-íris.

Riscos e consequências de ataques à tabela arco-íris

Os riscos e consequências dos ataques às tabelas arco-íris são extensos, afetando indivíduos e organizações.

Violações de dados e roubo

A consequência mais direta de um ataque bem-sucedido à Rainbow Table é o acesso não autorizado a dados confidenciais. Isso pode levar a violações de dados significativas, onde informações pessoais, financeiras ou proprietárias são roubadas.

Interrupção de serviço e perda financeira

Além do roubo de dados, esses ataques podem interromper serviços, levando à inatividade do site. Esta perturbação resulta frequentemente em perdas financeiras, tanto em termos de receitas imediatas como de confiança do cliente a longo prazo.

Danos à reputação

Uma violação de segurança, especialmente aquela que leva à perda de dados de clientes, pode prejudicar gravemente a reputação de uma organização. Restaurar a confiança do público pode ser um processo longo e desafiador.

Distribuição de malware e ransomware

Os sistemas comprometidos podem ser usados como plataforma para distribuir malware ou ransomware, aumentando ainda mais o impacto do ataque. Isso pode se transformar em incidentes de segurança adicionais dentro da organização afetada ou até mesmo entre seus contatos.

Consequências legais e ações judiciais

As empresas que sofrem violações de dados podem enfrentar consequências legais, especialmente se não protegerem adequadamente os dados dos clientes. Ações judiciais e multas podem ser financeiramente onerosas e prejudiciais à imagem pública de uma empresa.

Estes riscos realçam a necessidade de estratégias de segurança abrangentes que possam contrariar eficazmente a ameaça de ataques de tabelas arco-íris e proteger ativos digitais valiosos.

Nós protegemos seu site. Você administra seu negócio.

O Jetpack Security oferece segurança abrangente e fácil de usar para sites WordPress, incluindo backups em tempo real, firewall de aplicativos da Web, verificação de malware e proteção contra spam.

Proteja seu siteComo prevenir e mitigar ataques à tabela arco-íris

Prevenir e mitigar ataques à Rainbow Table requer uma abordagem multifacetada, combinando gerenciamento robusto de senhas, configurações de sistema e monitoramento contínuo. Cada elemento desempenha um papel crítico na formação de uma defesa impenetrável contra estes ataques sofisticados.

1. Políticas de senha fortes

A implementação de políticas de senhas fortes é a primeira linha de defesa. Isso envolve definir diretrizes que garantam que todas as senhas usadas no sistema sejam complexas e difíceis de decifrar.

Uma senha forte normalmente inclui uma combinação de letras maiúsculas e minúsculas, números e caracteres especiais. Deve ter um comprimento substancial, de preferência mais de 12 caracteres.

Além disso, incentivar ou impor alterações regulares de senha pode aumentar ainda mais a segurança. No entanto, é essencial equilibrar segurança com facilidade para garantir que os usuários não recorram a práticas inseguras, como anotar senhas.

2. Salga de senha

A salga de senha adiciona uma camada de segurança. Este processo envolve anexar uma sequência exclusiva de caracteres, conhecida como “salt”, a cada senha antes de ser hash.

A adição do sal garante que mesmo que dois usuários tenham senhas idênticas, seus valores de hash serão diferentes. No WordPress, o salting é implementado por padrão. As chaves salt podem ser encontradas e personalizadas no arquivo wp-config.php . Ao alterar essas chaves, os administradores do WordPress podem aumentar a segurança em seus sites, pois isso torna as tabelas arco-íris pré-computadas ineficazes.

3. Limitação de taxa e bloqueio de conta

A implementação de mecanismos de limitação de taxa e bloqueio de conta é uma forma eficaz de impedir tentativas automatizadas de adivinhação de senhas. A limitação de taxa restringe o número de tentativas de login que podem ser feitas em um determinado período, enquanto as políticas de bloqueio de conta bloqueiam uma conta após um certo número de tentativas de login malsucedidas. Essas medidas não apenas evitam ataques de força bruta e de tabelas arco-íris, mas também alertam os administradores sobre possíveis ameaças à segurança.

4. Autenticação de dois fatores (2FA)

A autenticação de dois fatores melhora significativamente a segurança da conta. Ao exigir uma segunda forma de verificação, como uma mensagem de texto ou um aplicativo de autenticação, o 2FA garante que apenas saber a senha não é suficiente para obter acesso. Isso é especialmente eficaz contra ataques de tabelas arco-íris, pois o segundo fator fornece um obstáculo adicional para os invasores.

5. Instale uma solução de segurança completa

Embora os ataques à tabela arco-íris não sejam mais uma ameaça para sites WordPress, os administradores ainda devem instalar uma solução abrangente de segurança WordPress, como Jetpack Security, para proteção contra outros perigos.

Jetpack Security oferece recursos abrangentes, incluindo backups em tempo real, firewall de aplicativos da web, verificação de malware e proteção contra spam. Sua abordagem integrada protege os sites WordPress contra uma série de ameaças.

6. Monitoramento e registro de atividades

O monitoramento contínuo das atividades do sistema e a manutenção de registros detalhados são vitais para a detecção precoce de atividades suspeitas que possam indicar uma violação de segurança. As ferramentas de monitoramento podem alertar os administradores sobre padrões incomuns, como logins em horários estranhos ou em locais inesperados, o que pode significar uma tentativa de uso de credenciais roubadas. Os logs fornecem um registro de atividades que podem ser inestimáveis para investigar e compreender a natureza de quaisquer incidentes de segurança que ocorram.

Ao integrar estas estratégias no seu plano de segurança, os proprietários de sites WordPress podem reduzir significativamente a sua vulnerabilidade a ataques de tabelas arco-íris e outros tipos de ameaças cibernéticas, protegendo os dados da sua organização e dos utilizadores.

Perguntas frequentes

Ao explorar as complexidades que envolvem os ataques à tabela arco-íris, é crucial uma compreensão clara dos conceitos relacionados. Vamos nos aprofundar em algumas perguntas frequentes que esclarecem esses tópicos.

Qual é a diferença entre tabelas arco-íris e ataques de força bruta?

As tabelas Rainbow e os ataques de força bruta são distintos em sua abordagem para quebrar senhas. Os ataques de força bruta tentam metodicamente todas as combinações possíveis de caracteres até que a senha correta seja encontrada. Este processo pode ser demorado e exigente em termos computacionais, especialmente para senhas mais longas.

As tabelas Rainbow, por outro lado, dependem de tabelas pré-computadas que combinam senhas com hash com suas versões de texto simples. Embora mais rápidos para certos tipos de senhas, eles exigem armazenamento substancial e são menos eficazes contra senhas fortes e salgadas.

Qual é a diferença entre tabelas arco-íris e preenchimento de credenciais?

O preenchimento de credenciais é um tipo de ataque cibernético em que credenciais de contas roubadas – normalmente nomes de usuário, endereços de e-mail e senhas – são usadas para obter acesso não autorizado a contas de usuários por meio de solicitações de login automatizadas em grande escala.

Isso difere dos ataques à tabela arco-íris, que se concentram na decifração de senhas com hash usando tabelas pré-computadas. O preenchimento de credenciais depende da reutilização de credenciais em múltiplas plataformas, enquanto as tabelas arco-íris visam o aspecto de criptografia do armazenamento de senhas.

As tabelas Rainbow podem quebrar qualquer tipo de senha?

A eficácia das tabelas arco-íris diminui significativamente em relação a senhas bem seguras. Senhas complexas que são longas, usam uma variedade de caracteres e são salgadas representam um desafio formidável para ataques à tabela arco-íris. Estas medidas aumentam o esforço computacional necessário a tal ponto que as tabelas arco-íris se tornam impraticáveis.

Que tipos de funções hash são mais vulneráveis a ataques de tabelas arco-íris?

Funções hash que produzem resultados previsíveis ou sem sal são mais suscetíveis a ataques de tabelas arco-íris. Funções hash mais antigas ou mais simples, como MD5 ou SHA-1, que geram hashes sem sal, são particularmente vulneráveis. Algoritmos hash mais modernos que incluem salting e maior complexidade computacional fornecem defesas mais fortes contra esses ataques.

Quão eficaz é a salga na prevenção de ataques à mesa arco-íris?

A salga é um método altamente eficaz para neutralizar ataques de tabelas arco-íris. Ao adicionar uma sequência única e aleatória de caracteres a cada senha antes do hash, o salting garante que mesmo senhas idênticas produzirão hashes exclusivos. Eles tornam inúteis as tabelas Rainbow pré-computadas, pois não podem explicar o salt exclusivo aplicado a cada senha.

Qual é a diferença entre salting e peppering no hash de senha?

Tanto o salting quanto o peppering adicionam uma camada extra de segurança ao hash de senha, mas fazem isso de maneiras diferentes. Salting envolve anexar um valor exclusivo a cada senha antes do hash, e o salt normalmente é armazenado no banco de dados junto com o hash. Peppering, no entanto, envolve adicionar um valor secreto à senha antes do hash. Ao contrário do salt, o pepper não é armazenado com o hash e geralmente é um valor fixo usado em todos os hashes de senha.

Como posso saber se meu sistema está vulnerável a ataques de tabelas arco-íris?

Para avaliar a vulnerabilidade, verifique o uso de funções hash sem sal, senhas fracas ou previsíveis e falta de camadas de segurança adicionais como 2FA. Auditorias regulares de segurança e testes de penetração também podem ajudar a identificar vulnerabilidades potenciais.

Como os hashes salgados são implementados por padrão, se você usa o WordPress, não precisa mais se preocupar com os ataques à tabela arco-íris como uma ameaça.

Quais são os sinais de que ocorreu um ataque à mesa arco-íris?

Os indicadores de um ataque à tabela arco-íris incluem acesso não autorizado a contas de usuários, alterações inexplicáveis nos detalhes da conta ou alertas de sistemas de segurança sobre consultas incomuns ao banco de dados. O monitoramento contínuo de atividades anormais é essencial para a detecção precoce.

Qual o papel dos firewalls e dos sistemas de detecção de intrusões na prevenção desses ataques?

Embora os firewalls e os sistemas de detecção de intrusões sejam componentes críticos de uma estratégia de segurança abrangente, o seu papel na prevenção direta de ataques à tabela arco-íris é limitado. Esses sistemas são mais eficazes no monitoramento e gerenciamento do tráfego de rede, detectando tentativas de acesso não autorizado e fornecendo alertas sobre possíveis violações de segurança.

Como podem as pequenas empresas com recursos limitados proteger-se melhor?

As pequenas empresas podem implementar políticas de senha fortes, usar funções hash salgadas, habilitar a autenticação de dois fatores e atualizar e corrigir regularmente seus sistemas. Além disso, soluções de segurança acessíveis e adaptadas para pequenas empresas podem oferecer proteção substancial. Treinar os funcionários em práticas básicas de segurança cibernética também é crucial.

Existe algum plug-in projetado especificamente para proteger contra ataques baseados em senha para WordPress?

Sim, existem vários plug-ins projetados para aumentar a segurança do WordPress contra ataques baseados em senhas. Por exemplo, o Jetpack Security oferece proteção abrangente por meio de recursos como prevenção de ataques de força bruta, autenticação de dois fatores e verificação regular de segurança.

Embora os ataques à tabela arco-íris não sejam mais uma preocupação para os sites WordPress, outros ataques baseados em senha ainda podem ser. O Jetpack Security é especificamente adaptado para fornecer um mecanismo de defesa robusto contra esses tipos de ataques. Ele consegue isso por meio de vários recursos principais:

1. Proteção contra ataques de força bruta. O plugin protege eficazmente contra ataques de força bruta, que podem ser precursores ou alternativas aos ataques de tabela arco-íris, limitando as tentativas de login e monitorando atividades suspeitas.

2. Autenticação de dois fatores. Use o recurso de autenticação segura do Jetpack para ativar o login no WordPress.com e exigir autenticação de dois fatores para os usuários.

3. Verificação de segurança regular. O Jetpack Security verifica regularmente vulnerabilidades e alerta imediatamente os administradores do site sobre possíveis ameaças, permitindo ações imediatas para mitigar os riscos.

Ao integrar o Jetpack Security em sites WordPress, os usuários podem reforçar significativamente suas defesas contra ataques baseados em senhas, tornando sua presença online mais segura e resiliente contra ameaças cibernéticas.

Saiba mais sobre a segurança do Jetpack.