O que é envenenamento de DNS?

Publicados: 2022-11-12Gostaria de saber o que é envenenamento de DNS? O método de envenenamento de DNS, também conhecido como envenenamento de cache DNS e falsificação de DNS, é um ataque cibernético altamente sofisticado que redireciona o tráfego da Web entre servidores falsos e sites de phishing.

Os hackers podem usar sites falsos para induzir os visitantes a compartilhar informações confidenciais, pois geralmente parecem semelhantes ao destino pretendido pelo usuário.

Este artigo explicará o envenenamento de DNS, como ele funciona, por que é tão perigoso e como evitar falsificação de DNS e envenenamento de DNS versus falsificação de DNS.

O que é envenenamento de DNS?

A prática de injetar informações falsas em um cache DNS é chamada de envenenamento de cache DNS porque a resposta incorreta é retornada às consultas DNS, resultando em usuários sendo direcionados para o site errado.

Há também um termo conhecido como DNS Spoofing que se refere ao envenenamento de DNS. Os endereços IP são os 'números de sala' da Internet que permitem que o tráfego da Web seja direcionado para o local certo.

Um cache de resolvedor de DNS geralmente é chamado de 'diretório do campus e, quando estão incorretos, o tráfego é redirecionado para os lugares errados até que as informações em cache sejam corrigidas.

Na ausência de uma maneira de os resolvedores de DNS verificarem os dados em seus caches, as informações de DNS incorretas permanecem no cache até que o tempo de vida (TTL) expire ou até que sejam removidos manualmente pelo resolvedor.

O envenenamento de DNS é possível devido a várias vulnerabilidades, mas a principal preocupação é que o DNS foi projetado para uma Internet comparativamente pequena baseada em confiança, semelhante ao BGP.

Na tentativa de resolver alguns desses problemas, o DNSSEC, um protocolo DNS mais seguro, foi proposto, mas ainda não obteve ampla aceitação.

Como funciona o envenenamento de DNS?

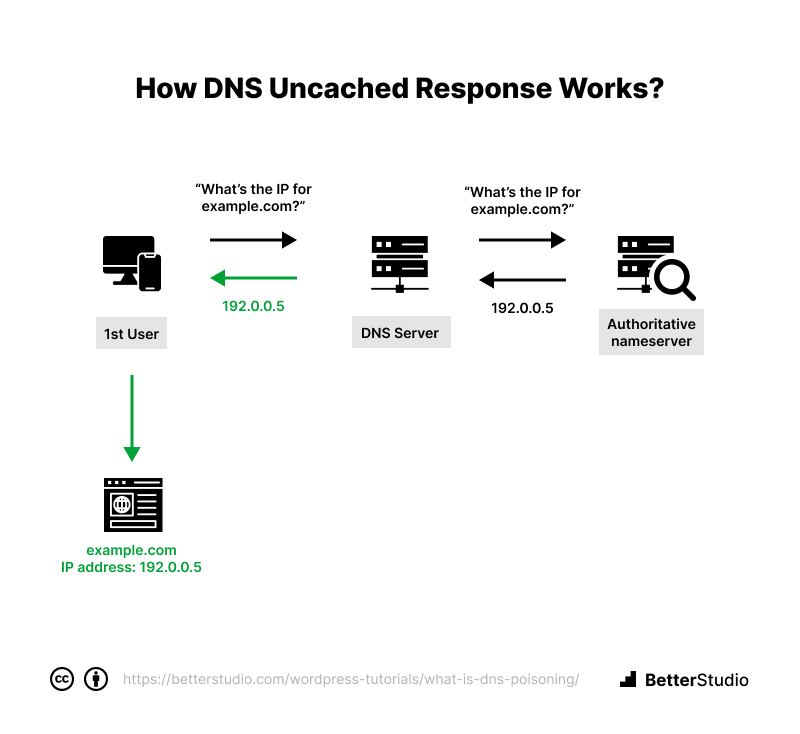

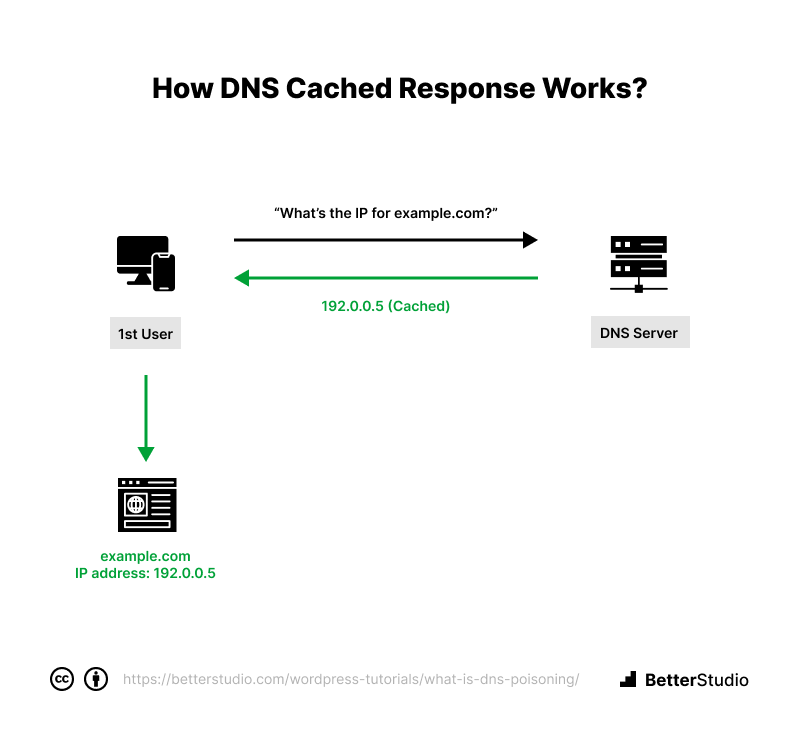

O resolvedor de DNS armazenará as respostas às consultas de endereço IP por um período específico.

Isso permite que o resolvedor responda a consultas futuras com mais rapidez e sem se comunicar com os muitos servidores envolvidos no processo tradicional de resolução de DNS.

Um resolvedor de DNS mantém as respostas em seu cache durante o tempo de vida designado (TTL) associado ao endereço IP.

Resposta sem cache de DNS:

Resposta em cache DNS:

Por que o envenenamento de DNS é tão perigoso?

Existem vários riscos associados ao envenenamento de DNS para indivíduos e organizações.

Como resultado do envenenamento de DNS, uma vez que um dispositivo tenha sido vitimado, especialmente o envenenamento de cache de DNS, pode se tornar um desafio para o dispositivo resolver o problema, pois o padrão será acessar o site ilegítimo.

O problema do envenenamento de DNS é agravado ainda mais pela dificuldade que os usuários têm em detectá-lo, principalmente se os hackers estabelecerem sites falsos para direcionar os visitantes para que pareçam quase idênticos aos reais.

Quando o site é falso, é improvável que os usuários estejam cientes de que estão inserindo informações confidenciais sem perceber que estão expondo a si mesmos e/ou suas organizações a sérias ameaças de segurança.

Geralmente, esses tipos de ataques apresentam os seguintes riscos:

Vírus e malware

Os usuários direcionados a sites fraudulentos podem ser infectados por vírus e malware assim que tiverem acesso a esses sites.

Muitos tipos de malware podem ser usados para acessar o dispositivo e seus dados, desde vírus que infectam seus dispositivos até malwares que fornecem aos hackers acesso contínuo a seus dispositivos e dados.

Roubo

Ao usar o envenenamento de DNS, os hackers podem roubar informações, incluindo informações de login para sites seguros, informações de identificação pessoal, como números de previdência social, e informações confidenciais, como detalhes de pagamento.

Bloqueadores de segurança

Atores mal-intencionados podem usar o envenenamento de DNS como meio de causar sérios danos a longo prazo aos dispositivos, impedindo-os de receber patches e atualizações críticas que fortalecem sua segurança.

Essa abordagem pode tornar os dispositivos cada vez mais vulneráveis ao longo do tempo, permitindo que sejam atacados por cavalos de Troia e vírus e vários outros tipos de ataques.

Censura

No passado, os governos interferiam no tráfego da Web de seu país por meio de envenenamento de DNS para censurar certas informações na Internet.

Esses governos bloquearam efetivamente o acesso dos cidadãos a sites que contêm informações às quais não desejam ser expostos por meio desse método de intervenção.

Exemplos de ataques de falsificação de DNS

Existem vários exemplos de ataques de falsificação de DNS. Os invasores cibernéticos usaram táticas cada vez mais sofisticadas para falsificar endereços DNS ao longo da história.

Não há garantia de que todos os ataques de falsificação de DNS terão a mesma aparência; no entanto, um cenário típico de falsificação de DNS pode ter a seguinte aparência:

- Um invasor pode interceptar a comunicação entre um computador cliente e o computador servidor do site de destino.

- O invasor pode usar uma ferramenta como o arpspoof para enganar o cliente e o servidor a seguir endereços IP maliciosos que levam ao servidor do invasor enganando ambas as partes.

- Como parte do ataque, o invasor cria um site falso no qual o endereço IP malicioso direciona os usuários para adquirir informações confidenciais sobre eles.

Como evitar falsificação de DNS

Tanto a falsificação de DNS quanto o envenenamento de cache podem ser difíceis de detectar porque podem afetar os dispositivos do consumidor e os servidores DNS ao mesmo tempo.

Apesar disso, indivíduos e empresas podem tomar medidas para reduzir o risco de se tornarem vítimas de ataques cibernéticos.

Estas são algumas maneiras de prevenção de ataques de falsificação de DNS:

Nunca clique em links desconhecidos

Sites maliciosos exibem anúncios falsos ou notificações que solicitam que você clique em um link.

Se você clicar em links desconhecidos, poderá expor seu dispositivo a vírus e malware. É melhor evitar clicar em links ou anúncios desconhecidos em um site que você costuma usar.

Configurar DNSSEC

DNSSEC significa Domain Name System Security Extensions, usado para verificar a integridade dos dados DNS e a origem dos registros DNS.

Não havia essa verificação no design original do DNS, e é por isso que o envenenamento de DNS é possível.

Da mesma forma que o TLS/SSL, o DNSSEC emprega criptografia de chave pública para verificar e autenticar dados.

As extensões do DNSSEC foram publicadas em 2005, mas o DNSSEC ainda não foi integrado, permitindo que o DNS permaneça vulnerável a ataques.

O DNSSEC atribui uma assinatura digital aos dados do DNS e analisa os certificados de um domínio raiz para verificar se cada resposta é autêntica. Portanto, é uma excelente maneira de corrigir o envenenamento de DNS.

Dessa forma, cada resposta DNS vem de um site legítimo.

Infelizmente, como o DNSSEC não é amplamente usado, os dados do DNS permanecem não criptografados para a maioria dos domínios

Verificar e remover malware

Como os invasores costumam usar falsificação de DNS para distribuir vírus, worms e outros tipos de malware, você deve garantir que seus dispositivos sejam verificados regularmente em busca de vírus, worms e outras ameaças de malware.

A instalação de um software antivírus permitirá identificar ameaças e removê-las. Além disso, você pode instalar ferramentas para detectar falsificação de DNS se tiver um site ou servidor DNS. Esses sistemas verificam todos os dados de saída para garantir que sejam legítimos.

Usar uma VPN

O uso de uma rede privada virtual (VPN) fornece uma camada adicional de proteção contra rastreamento online por invasores.

Ao contrário de conectar seus dispositivos ao servidor local do seu provedor de internet, uma VPN conecta você a servidores DNS privados em todo o mundo que utilizam criptografia de ponta a ponta.

O benefício disso é que os invasores são impedidos de interceptar seu tráfego e você está conectado a servidores DNS mais protegidos contra falsificação de DNS.

Verifique se sua conexão é segura

Muitas vezes é difícil distinguir entre sites maliciosos e legítimos à primeira vista, mas existem algumas maneiras de determinar se você está ou não conectado a um site autêntico.

Usando o Google Chrome, você verá um pequeno símbolo de cadeado cinza à esquerda do URL na barra de endereço.

Indica que o Google confiou no certificado de segurança do host de domínio e que o site não é uma duplicata de outro site.

Seu navegador pode alertá-lo se você tentar acessar um site não seguro. Sua conexão pode não ser segura se uma mensagem o avisar sobre isso.

Nesse caso, é possível que o site que você está tentando acessar seja uma falsificação ou não tenha um certificado SSL válido.

Um dos tipos mais complexos de ataques cibernéticos para detectar é a falsificação de DNS, mas você pode tomar medidas para proteger a si mesmo e seus dados com várias estratégias.

Considere instalar um programa antivírus confiável ou uma rede privada virtual (VPN) para se proteger contra futuros ataques cibernéticos.

Falsificação de DNS versus envenenamento de DNS

Os efeitos do envenenamento e falsificação de DNS são semelhantes, mas diferem de várias maneiras. Os usuários são induzidos a divulgar informações confidenciais em ambos os casos, o que resulta na instalação de software malicioso no computador de destino.

Os usuários que se comunicam com servidores em redes sem fio públicas correm o risco de roubo de identidade e envenenamento de dados devido à falsificação e envenenamento de DNS.

O envenenamento de DNS altera as entradas em resolvedores ou servidores DNS que armazenam endereços IP. Consequentemente, os usuários de qualquer lugar na Internet serão redirecionados para o site do invasor malicioso se usarem as entradas do servidor DNS envenenado.

É possível que o envenenamento afete usuários globais dependendo do servidor que está envenenado. Um ataque de falsificação de DNS é um termo mais amplo que se refere à manipulação de registros DNS.

Alterar os registros DNS e forçar os usuários a visitar um site controlado por invasores é considerado falsificação, incluindo envenenamento.

Um ataque de falsificação pode levar a ataques diretos em uma rede local em que um invasor pode envenenar os registros DNS de máquinas vulneráveis, permitindo que eles roubem dados comerciais ou pessoais.

perguntas frequentes

Nesta seção, forneceremos algumas respostas para as perguntas mais frequentes:

Domain Name System (DNS) é um sistema para converter nomes de domínio (para usuários) em endereços IP (para máquinas).

Cada dispositivo conectado à Internet recebe um endereço IP exclusivo. Este endereço permite que outras máquinas localizem o dispositivo.

Com o DNS, os usuários não precisam mais memorizar endereços IP longos e complexos, mas podem usar nomes de domínio simples.

O envenenamento de cache DNS pode ser detectado usando soluções de análise de dados que monitoram a atividade DNS.

Existem vários indicadores de envenenamento de DNS:

1. Um aumento nas solicitações de DNS de uma fonte que consulta seu servidor DNS em busca de vários nomes de domínio sem retornar uma resposta.

2. Um aumento significativo na atividade de DNS de uma única fonte para um domínio.

1. Não clique em links que você não conhece.

2. Limpe seu cache DNS para remover quaisquer dados que tenham sido infectados.

3. Usando uma Rede Privada Virtual (VPN), você pode criptografar todo o seu tráfego da Web por meio de servidores criptografados de ponta a ponta.

4. Você deve verificar se há erros ortográficos na barra de endereço de URL para garantir que está sendo direcionado para o site correto.

Conclusão

Este artigo discute o envenenamento de DNS, como ele funciona, por que é tão perigoso, como evitar falsificação de DNS e envenenamento de DNS versus falsificação de DNS.

Esperamos que este artigo lhe forneça informações úteis. Se você tiver dúvidas ou comentários, sinta-se à vontade para publicá-los na seção de comentários.

Os artigos mais recentes que escrevemos estão disponíveis no Facebook e no Twitter, por isso incentivamos você a nos seguir lá.