O que é SQL Injection em segurança cibernética? Como prevenir ataques SQLi

Publicados: 2024-06-20Uma injeção de SQL (SQLi) ocorre quando hackers inserem código prejudicial em um banco de dados para acessar informações confidenciais, como detalhes pessoais ou dados de cartão de crédito. Infelizmente, esta é uma das ameaças mais comuns na web. Portanto, se você é proprietário de um site, vai querer se familiarizar com a prevenção de injeção de SQL.

Depois de aprender sobre os diferentes tipos de ataques SQLi e seus alvos comuns, você estará mais bem equipado para proteger seu site contra eles. Você pode decidir implementar a validação de entrada, implantar um firewall de aplicativo web ou executar um scanner de vulnerabilidade.

Neste post, discutiremos tudo o que você precisa saber sobre injeção de SQL em segurança cibernética. Começaremos respondendo “O que é injeção de SQL?” e outras perguntas sobre os tipos mais comuns de ataques e alvos. Em seguida, veremos alguns dos riscos e impactos potenciais dos ataques SQLi. Por fim, mostraremos como evitar a injeção de SQL.

O que é uma injeção SQL?

Para entender os fundamentos desse ataque cibernético comum, primeiro você precisa ter algum conhecimento de Structured Query Language (SQL). Esta é uma linguagem de programação usada em aplicações web e bancos de dados. Ele permite acessar, gerenciar e manipular dados estruturados ou relacionais. As tabelas de dados SQL consistem em colunas e linhas simples.

Você pode usar consultas SQL ou “comandos” para alterar, adicionar ou excluir informações. Alternativamente, você pode simplesmente extrair conjuntos de dados para análise.

Digamos que você tenha um banco de dados SQL de salários de instrutores e queira ter uma noção ampla de como esses ganhos se comparam. Nesse caso, você pode usar esta consulta SQL:

SELECT Id, Name, Salary, (SELECT Count(*) from instructor ii where ii.salary > i.salary) as num from instructor i;Isso solicita que seu banco de dados retorne o nome de cada instrutor, seu salário e um valor numérico indicando quantas pessoas ganham mais do que o professor específico listado.

Uma injeção de SQL ocorre quando um hacker insere código malicioso em seu aplicativo ou banco de dados para interferir nele. Em muitos casos, o objetivo é aceder a informações ocultas ou contornar mecanismos de autenticação.

Os hackers poderão então alterar ou excluir as informações em suas tabelas de dados. Ataques de injeção de SQL mais graves podem danificar o servidor ou a infraestrutura subjacente do seu site. Se um invasor sobrecarrega seu banco de dados com consultas SQL excessivas, isso é uma variação de um ataque distribuído de negação de serviço (DDoS).

Os diferentes tipos de ataques de injeção SQL

Existem três tipos diferentes de ataques de injeção de SQL. Vamos dar uma olhada neles.

SQLi em banda

Os ataques SQLi em banda (também chamados de SQLi “clássico”) são normalmente os mais fáceis de detectar e explorar. Neste cenário, o hacker utiliza apenas um canal de comunicação para obter uma resposta direta.

Em outras palavras, eles usam o mesmo meio para lançar o ataque e recuperar os resultados. Um exemplo comum disso seria um ataque executado em uma página da web.

As duas principais variações do SQLi em banda são:

- Ataques de injeção SQL baseados em erros . É quando os hackers inserem consultas maliciosas em um banco de dados para acionar intencionalmente uma mensagem de erro. Quando isso acontece, a mensagem de erro resultante revela informações confidenciais que podem permitir a realização de novos ataques e enumeração do banco de dados.

- Ataques de injeção de SQL baseados em união . Nesse caso, o invasor utiliza o operador UNION para extrair dados de mais de uma tabela. Os resultados mostrarão pelo menos um conjunto de dados legítimo, ao mesmo tempo que revelam uma tabela de dados que deve ser ocultada.

Como mencionamos, esses são alguns dos tipos mais comuns de ataques SQLi.

SQLi cego

Outra forma mais sofisticada e secreta de injeção de SQL é o ataque cego de SQLi. Também é chamado de “SQLi inferencial”.

Com esse tipo de ataque cibernético, o hacker insere código malicioso na aplicação web, mas não consegue ver os resultados diretamente (como acontece com o SQLi clássico). Isso significa que eles estão trabalhando “às cegas”, daí o nome.

Para expor os dados desejados, os hackers podem enviar consultas SQL que revelam informações confidenciais com base em atrasos ou comportamento booleano.

Com o SQLi cego baseado em tempo, a consulta maliciosa força o banco de dados a esperar um determinado período de tempo antes de poder responder. Os hackers podem então inferir se a resposta é VERDADEIRA ou FALSA com base no atraso.

Enquanto isso, com ataques SQLi booleanos ou baseados em conteúdo, a consulta força o banco de dados a retornar resultados diferentes. Esses resultados permitem ao hacker inferir se o conteúdo é verdadeiro ou falso.

Os ataques cegos de SQLi normalmente requerem muitas iterações para recuperar informações suficientes para enumerar o banco de dados. Por esse motivo, geralmente são mais lentos e difíceis de executar.

Mas a vantagem (para os hackers) é que, devido à sua sutileza, os ataques cegos do SQLi podem passar despercebidos por longos períodos de tempo. Como resultado, os criminosos cibernéticos podem conseguir extrair dados mais valiosos (e causar mais estragos) do que fariam com um ataque SQLi clássico.

Também é importante notar que os ataques SQLi conduzidos por bots podem ser especialmente perigosos, pois permitem que os hackers trabalhem muito mais rápido.

SQLi fora de banda

O último tipo de ataque de injeção de SQL é o SQLi fora de banda. Ao contrário de uma injeção SQL de entrada, esta variação requer vários canais de comunicação para realizar o ataque.

Normalmente, o SQLi fora de banda funciona apenas para servidores que podem acionar respostas HTTPS ou DNS (que é o caso da maioria dos bancos de dados SQL). Um exemplo comum de SQLi fora de banda é quando hackers inserem código que aciona o servidor para interceptar as credenciais de login dos usuários, enviando-os para um terminal remoto.

Alvos comuns de injeção de SQL

Agora que já falamos sobre as principais formas de injeção de SQL, vamos ver os alvos mais comuns para esses tipos de ataques.

1. Sistemas de gerenciamento de conteúdo (CMS)

Um sistema de gerenciamento de conteúdo (CMS) permite aos usuários criar, modificar e gerenciar conteúdo da web. Alguns exemplos incluem Wix, Joomla e WordPress.

Essas soluções são mais sofisticadas e personalizáveis do que construtores de sites como o Squarespace. Você pode usar um CMS como o WordPress para construir quase todo tipo de site, desde um simples portfólio até uma próspera loja online.

Dito isto, muitos CMSs usam o sistema de banco de dados MySQL para gerenciar conteúdo. Por definição, isso os torna alvo de ataques de injeção de SQL.

Além do mais, alguns CMSs como o WordPress são de código aberto. Isso significa que o download do software é gratuito e qualquer pessoa pode alterá-lo. No caso do WordPress, o CMS também recebe manutenção regular e atualizações de segurança, que incluem importantes patches de vulnerabilidade.

Como o conteúdo dessas atualizações é divulgado online, os hackers podem estudá-los para aprender como explorá-los. Em seguida, eles podem direcionar sites que executam versões mais antigas e menos seguras do WordPress.

Além disso, sites criados com CMSs normalmente incluem recursos de engajamento como formulários de contato, barras de pesquisa e seções de comentários, que podem ser pontos vulneráveis para ataques de injeção de SQL.

2. Plug-ins e integrações de terceiros

Muitos CMSs e outras ferramentas de construção de sites dependem de plug-ins de terceiros para expandir sua funcionalidade. Por exemplo, o WordPress tem um vasto diretório de plugins com quase 60.000 ferramentas.

Você pode usar esses plug-ins para adicionar tudo, desde soluções de segurança como Akismet até ferramentas de otimização de desempenho como Jetpack Boost.

As integrações funcionam de forma semelhante aos plugins e extensões. Por exemplo, muitas soluções de marketing populares, como Mailchimp, oferecem integrações (que geralmente são facilitadas por plug-ins ou extensões).

Basicamente, plug-ins e integrações permitem aos usuários criar um site altamente personalizado. Mas os desenvolvedores do software WordPress principal não controlam todos os plug-ins gratuitos e premium do mercado. Portanto, a integridade e a segurança de cada ferramenta não são regulamentadas. Cabe aos proprietários de sites garantir que estão instalando plug-ins de alta qualidade. Uma maneira de fazer isso é selecionando plug-ins da biblioteca do WordPress.org.

Também cabe aos proprietários de sites garantir que todos os plug-ins estejam atualizados. Caso contrário, os hackers podem usar bancos de dados de vulnerabilidades para explorar software desatualizado (mais sobre isso mais tarde).

3. Aplicativos com uso intensivo de dados

Como discutimos, SQL é uma linguagem de programação usada em sistemas de gerenciamento de banco de dados, e as injeções de SQL têm como alvo esses bancos de dados para extrair, modificar, adicionar ou excluir dados com intenções nefastas.

Naturalmente, as aplicações com uso intensivo de dados tornam-se os alvos mais viáveis para este tipo de ataque cibernético. Os hackers têm mais a ganhar quando há grandes quantidades de dados a serem extraídos.

Portanto, lojas online e grandes sites provavelmente correm maior risco de ataques SQLi.

4. Código legado e sistemas desatualizados

Como mencionamos, softwares e sistemas desatualizados podem aumentar a chance de um site ser hackeado por meio de injeções de SQL. Isso é especialmente verdadeiro quando um site é construído em software de código aberto como WordPress, Drupal ou Joomla.

Isso ocorre porque os ciberataques podem utilizar bancos de dados ou registros públicos de patches de segurança para encontrar e explorar essas vulnerabilidades. O código legado também pode ser um grande problema em sites mais antigos.

5. APIs de dados e serviços web

Conforme discutimos, muitos sites construídos em CMSs usam uma variedade de integrações de plug-ins para agilizar o processo de gerenciamento de sites. A maioria dessas integrações funciona graças a interfaces de programação de aplicativos (APIs) de dados que utilizam SQL.

Por exemplo, a API REST do WordPress permite que o CMS se comunique com todos os aplicativos necessários.

Da mesma forma, Drupal e Joomla possuem suas próprias APIs proprietárias. Essas APIs podem permitir o uso de extensões gratuitas ou premium, bem como outros serviços da web, como análises ou software de segurança.

Como as APIs processam solicitações constantemente, há muitas oportunidades para explorar vulnerabilidades do SQLi.

Motivações por trás dos ataques de SQL Injection

Até agora, explicamos detalhadamente o que envolve a injeção de SQL, mas você ainda pode estar se perguntando sobre as motivações por trás desses ataques.

Aqui estão algumas das intenções mais comuns:

- Roubo e manipulação de dados . Muitos ataques SQLi visam roubar dados ou manipular o banco de dados para realizar solicitações em seu detrimento. Os dados roubados podem então ser usados para cometer outros crimes cibernéticos, como fraude no comércio eletrônico ou roubo de identidade.

- Distribuição de malware e ransomware . Alguns ataques de injeção de SQL tentam comprometer o banco de dados, a infraestrutura ou o servidor de um site usando malware. Eles podem querer derrubar um site ou obter acesso ao servidor raiz (e, portanto, ao conteúdo do banco de dados).

- Impacto na integridade e reputação do site . Uma motivação mais secreta para ataques SQLi é prejudicar a reputação de uma empresa. Por exemplo, hackers que não gostam do seu negócio podem roubar e expor dados de clientes para enviar uma mensagem.

É claro que é importante compreender as motivações por trás desses ataques cibernéticos, mas estar ciente do impacto das injeções maliciosas de SQL também é crucial. Iremos nos aprofundar nisso na próxima seção.

O impacto dos ataques de injeção de SQL

Começaremos com as consequências menos graves para os visitantes do seu site. Na maioria das vezes, são inconvenientes que podem levar a uma experiência do usuário ruim.

Essencialmente, quando invasores SQLi modificam suas tabelas de dados, isso pode levar a problemas contínuos que interferem nas operações de suas páginas da web, formulários online e muito mais. Este resultado negativo não deve ser subestimado, pois os visitantes esperam usar o seu site sem problemas. Ter dificuldades pode fazer com que eles saiam do seu site.

Quando se trata de empresas e organizações, o impacto pode ser mais severo. Em particular, as lojas online tendem a reter muitas informações confidenciais dos clientes, como endereços físicos para envio e números de cartão de crédito para pagamentos.

Se um ataque SQLi levar a uma violação de dados, as informações pessoais de seus clientes poderão ser vendidas a golpistas. Isto pode colocá-los em risco de esquemas de phishing, roubo de identidade, fraude de cartão de crédito e muito mais. Também pode prejudicar a reputação da sua empresa ou levar a perdas monetárias.

Além disso, a falta de proteção de informações confidenciais do usuário pode resultar na não conformidade com certos padrões de segurança online ou leis de proteção de dados, como o PCI-DSS e o GDPR.

Isto pode colocar as empresas em maior risco de litígio no caso de violação de dados. É claro que os riscos aumentam se o seu negócio online estiver num setor regulamentado como o da saúde ou o financeiro, uma vez que essas empresas estão sujeitas a padrões mais elevados de privacidade e proteção de dados. Por exemplo, os consultórios médicos precisarão permanecer em conformidade com a HIPAA.

Como prevenir ataques de injeção de SQL

Agora que você sabe sobre os possíveis impactos da injeção de SQL, mostraremos como evitar a injeção de SQL. Veremos sete estratégias diferentes que você pode implementar.

1. Implementar validação de entrada

Uma das melhores estratégias de prevenção de injeção de SQL é implementar a validação de entrada. Isso pode ajudar a garantir que apenas usuários legítimos interajam com seu banco de dados — e de maneira apropriada.

Existem muitas técnicas poderosas de validação de dados que você pode usar com SQL. Para começar, você pode tentar restrições SQL integradas como UNIQUE ou NOT NULL.

Além disso, você pode querer usar dados e tipos de exibição para definir como as informações são armazenadas e apresentadas. Você também pode usar expressões regulares (RegEx) para definir quais padrões de dados são aceitáveis.

Com qualquer uma dessas estratégias, os invasores SQLi serão interrompidos, pois suas entradas nefastas serão sinalizadas como inválidas.

2. Atualize regularmente seu software e banco de dados

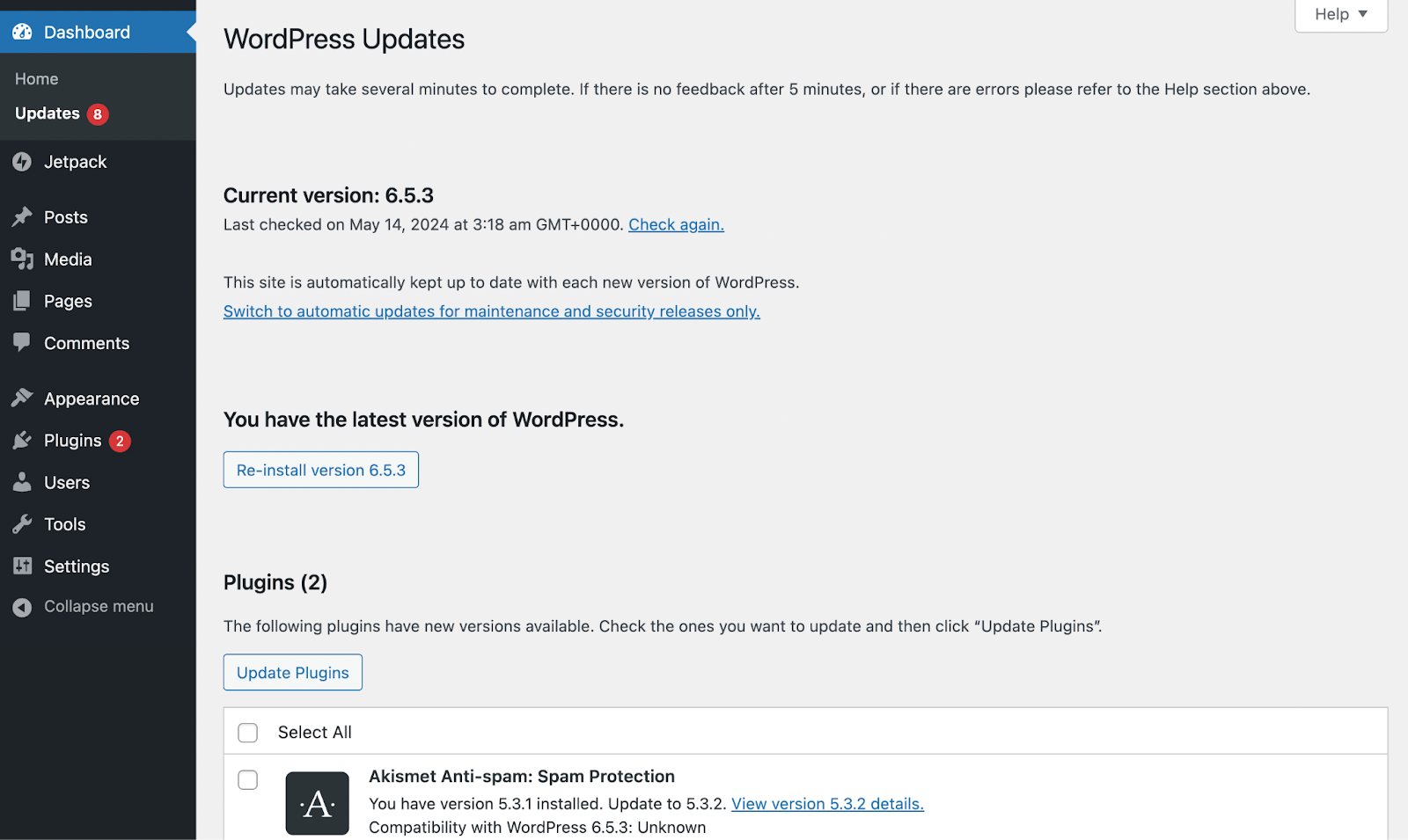

Conforme discutido, vários tipos de software desatualizado podem se tornar alvos de invasores SQLi, especialmente se você estiver usando software de código aberto. Portanto, uma das maneiras mais fáceis de prevenir ataques de injeção de SQL é atualizar regularmente o software e o banco de dados. Este processo dependerá de qual CMS ou construtor de sites você usa.

Com o WordPress, atualizar o software principal é simples. Vá para Painel → Atualizações .

Você verá uma notificação vermelha quando tiver atualizações disponíveis, mas ainda poderá verificá-las a qualquer momento. Na parte superior, você pode atualizar o WordPress. Role para baixo para atualizar quaisquer plug-ins ou temas.

Antes de atualizar qualquer software, é importante fazer um backup do seu site. As atualizações podem causar problemas imprevistos em seu site, especialmente se você instalou muitos plug-ins.

Você não pode prever como o software atualizado irá interagir com outras ferramentas do seu site. Portanto, como regra geral, você deve evitar a instalação de muitos plug-ins do WordPress.

O ideal é que você crie backups automáticos para não perder dados importantes. Alternativamente, você pode querer usar um site de teste para testar as atualizações antes de colocá-las no ar.

Atualizar seu banco de dados pode ser mais complicado. Novamente, isso dependerá da plataforma que você está usando.

Com o WordPress, existem várias maneiras de limpar e otimizar seu banco de dados. Se você for um usuário mais experiente, talvez queira atualizar seu banco de dados usando o phpMyAdmin.

Instalar um plugin como Jetpack Akismet Anti-Spam também pode ajudar a manter seu banco de dados em um estado ideal.

Isso porque minimiza o número de comentários com spam e envios de formulários que você recebe. Isso pode até bloquear ataques SQLi com base em comportamento suspeito.

Nós protegemos seu site. Você administra seu negócio.

O Jetpack Security oferece segurança abrangente e fácil de usar para sites WordPress, incluindo backups em tempo real, firewall de aplicativos da Web, verificação de malware e proteção contra spam.

Proteja seu site3. Implementar controle de acesso baseado em função (RBAC)

Sites maiores tendem a ter muitas pessoas colaborando no back-end. Por exemplo, um site de comércio eletrônico com blog pode ter um desenvolvedor, web designer, gerente de loja, especialista em marketing e vários redatores de blog.

Se esses usuários receberem muitas permissões, eles poderão criar acidentalmente vulnerabilidades de segurança em seu site – incluindo aquelas que levam a ataques SQLi.

Portanto, você desejará implementar o controle de acesso baseado em função (RBAC). Ao fazer isso, considere o princípio do privilégio mínimo, que é uma boa prática em segurança cibernética.

Com essa abordagem, você concederá a cada usuário as permissões mínimas necessárias para executar suas tarefas. Por exemplo, o redator de um blog de um site de roupas só deve poder criar postagens, e não acessar outras partes mais delicadas do site, como o catálogo de produtos.

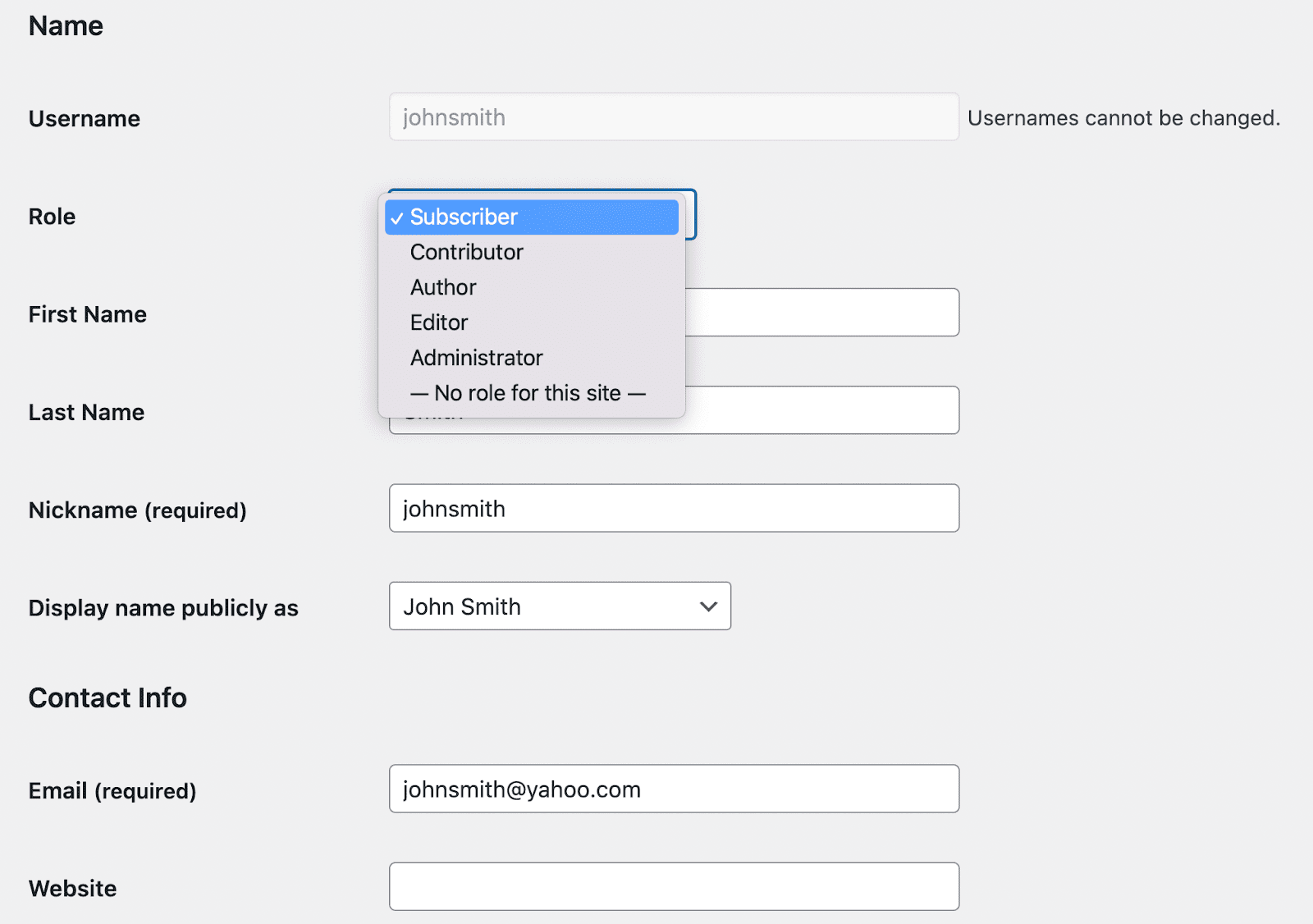

Com o WordPress, você pode atribuir facilmente uma função a todos os usuários. Para fazer isso, vá para Usuários → Todos os usuários . Em seguida, encontre o usuário em questão e clique em Editar .

No menu suspenso Função , você poderá escolher a função mais apropriada para aquela pessoa. Existem cinco funções de usuário do WordPress por padrão, mas você obterá mais ao instalar determinados plug-ins como WooCommerce.

4. Implante um firewall de aplicativo web (WAF)

Um firewall de aplicativo web (WAF) é outra excelente defesa contra ataques de injeção de SQL. Este é um software que fica entre aplicativos clientes e servidores web e filtra todo o tráfego (de entrada e saída).

Um WAF procura atividades e solicitações suspeitas, bloqueando-as quando necessário. Essa solução de segurança é ideal para prevenção de injeção de SQL porque alguns ataques são fáceis de serem detectados por um WAF.

Além disso, alguns WAFs permitem definir regras para endereços IP. Você pode criar listas de permissões e listas de bloqueio para controlar quem pode acessar seu site.

Alguns provedores de hospedagem gerenciada instalarão e gerenciarão um WAF para você. Caso contrário, pode ser necessário adquirir seu próprio firewall. Jetpack Scan é uma solução poderosa para sites WordPress e também oferece verificação automatizada de malware.

5. Execute um scanner de vulnerabilidade

Um scanner de vulnerabilidades pode ajudar a proteger seu site contra muitas ameaças comuns, incluindo ataques SQLi. Ele simplesmente inspeciona seu site regularmente e compara suas descobertas com um banco de dados de vulnerabilidades conhecidas.

Para sites WordPress, o penúltimo banco de dados é o WPScan.

Com mais de 50.000 vulnerabilidades documentadas, este é um dos maiores bancos de dados de vulnerabilidades. Você pode obter acesso a essas informações vitais ao instalar o Jetpack Protect.

6. Realize testes de penetração

Na segurança cibernética, o teste de penetração (ou simplesmente “pentesting”) refere-se a um ataque cibernético simulado cujo objetivo é revelar vulnerabilidades. Isso também é chamado de “hacking ético” e pode ser outra excelente forma de prevenir ataques de injeção de SQL.

Com testes de penetração abrangentes, os especialistas em segurança da web analisam o máximo possível do seu site. Isso pode incluir seus sistemas, redes, software principal, plug-ins, etc.

Depois que um pentester identificar as vulnerabilidades, ele tentará explorá-las (geralmente em um site de teste). Dessa forma, eles podem avaliar os riscos de forma mais eficaz e aconselhar sobre a eliminação dessas vulnerabilidades.

Esta estratégia envolve a contratação de especialistas em segurança web, por isso pode ser dispendiosa. Mas se você possui um grande site ou loja online, o pentesting pode ajudar a proteger seus dados.

7. Instale um plugin de segurança completo

Se você deseja proteger seu site contra ataques SQLi de maneira altamente eficiente, considere usar um plug-in de segurança completo. Isso normalmente incluirá um vasto conjunto de recursos de segurança, incluindo muitas das ferramentas que discutimos até agora.

Por exemplo, pode oferecer WAF, scanner de vulnerabilidades, software anti-spam e backups automáticos.

Jetpack Security vem com tudo que você precisa para prevenção de injeção de SQL no WordPress. Iremos nos aprofundar mais nesses recursos de segurança na próxima seção.

Como o Jetpack Security ajuda a prevenir injeções de SQL no WordPress

Se você é proprietário de um site WordPress, o Jetpack Security é uma das melhores soluções para prevenir ataques de injeção de SQL. Inclui vários plug-ins de segurança do WordPress: Jetpack VaultPress Backup, Jetpack Scan e Akismet Anti-Spam.

Isso significa que o Jetpack Security oferece quase todos os recursos de prevenção de injeção de SQL discutidos neste artigo. Esses incluem:

- Um firewall de aplicativo da web

- Um scanner de vulnerabilidade robusto

- Verificação automatizada de malware

- Software anti-spam (para bloquear spam de comentários e spam de formulários maliciosos)

Além disso, você terá uma solução de backup completa, que oferece backups automáticos em tempo real.

Com o VaultPress Backup, você não terá que se preocupar em criar uma cópia do seu site ao realizar atualizações e manutenções de rotina, porque você sempre terá uma cópia do seu site sob demanda.

Como instalar o Jetpack Security

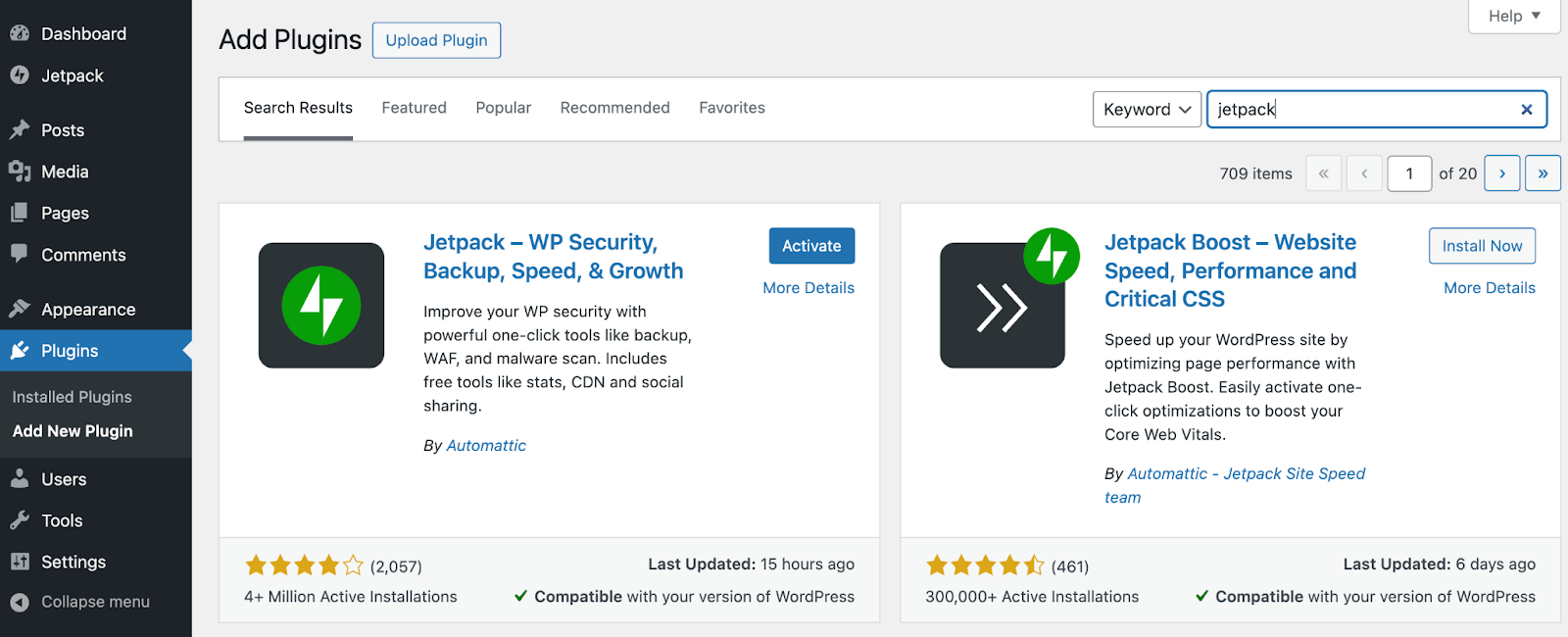

Veja como instalar o Jetpack Security no WordPress. Para começar, navegue até o painel do WordPress. Vá para Plugins → Adicionar novo plug-in e pesquise “Jetpack”.

Clique em Instalar agora seguido de Ativar . Em seguida, você será solicitado a configurar o Jetpack. Se você ainda não possui uma conta no WordPress.com, precisará criar uma e conectá-la ao seu site.

Depois disso, você precisará selecionar o plano Jetpack Security e concluir sua compra. É simples assim!

Você poderá então configurar seu WAF, executar sua primeira verificação de vulnerabilidade e muito mais. Para obter mais detalhes sobre como configurar o Jetpack, confira nosso guia sobre como começar.

Perguntas frequentes

Até agora, já falamos muito sobre injeção de SQL em segurança cibernética. Para encerrar, revisaremos algumas das perguntas mais frequentes sobre o assunto.

O que é SQL?

SQL é uma linguagem de programação popular em aplicativos da web e bancos de dados. Ele permite acessar, gerenciar e manipular dados estruturados ou relacionais. As tabelas de dados SQL consistem em colunas e linhas simples.

O que são consultas SQL?

Consultas SQL, também chamadas de “instruções” ou “comandos”, permitem gerenciar dados. Você pode usá-los para adicionar, excluir ou modificar informações. Ou você pode usá-los para extrair conjuntos de dados. Algumas das consultas SQL mais comuns são SELECT, DELETE, UPDATE, DROP TABLE e INSERT INTO.

O que é injeção de SQL e como funciona?

Uma injeção de SQL acontece quando um hacker insere código malicioso em um aplicativo da web ou banco de dados. Freqüentemente, o objetivo de um ataque SQLi é acessar informações confidenciais ou ignorar medidas de autenticação.

Os hackers SQLi também podem tentar alterar ou excluir as informações nas tabelas de dados e causar estragos nas operações do seu site. Ataques de injeção de SQL mais graves podem danificar seu servidor web ou infraestrutura. Um invasor também pode sobrecarregar seu banco de dados com consultas SQL para conduzir um ataque DDoS.

Quais são os sinais mais comuns de um ataque de injeção de SQL?

Como os ataques de injeção de SQL usam consultas maliciosas para hackear seu site, o maior indicador é um grande volume de consultas incomuns em seu banco de dados.

Da mesma forma, se você perceber que seu aplicativo Web está se comportando de maneira incomum, isso também pode ser um sinal de que invasores SQLi o adulteraram. Você também pode receber solicitações de acesso ao banco de dados, perceber alterações inesperadas em seus dados ou descobrir que determinados usuários receberam mais privilégios do que deveriam.

Como posso saber se meu site está vulnerável a injeções de SQL?

Qualquer site que use SQL está vulnerável a um ataque de injeção de SQL. O risco aumenta se você estiver usando um CMS, ferramentas e plug-ins de terceiros, código legado e sistemas desatualizados, aplicativos com uso intensivo de dados ou APIs de dados.

Qual é o papel dos firewalls de aplicativos da Web (WAFs) na defesa contra ataques SQLi?

Os WAFs filtram todo o tráfego de entrada e saída. Assim, em muitos casos, eles podem identificar e bloquear rapidamente solicitações suspeitas, interrompendo assim os ataques SQLi.

Ao usar um WAF premium, como o que vem com o Jetpack Security, você também pode criar uma lista de permissões. Dessa forma, você pode decidir quais endereços IP têm permissão para interagir com seu site.

Alternativamente, você pode criar listas de bloqueio que impedem que hackers conhecidos tentem atacar seu site.

Como posso garantir que meus plug-ins não introduzam vulnerabilidades de injeção de SQL?

A melhor maneira de garantir que os plug-ins instalados não exponham seu site a possíveis ataques SQLi é usar um scanner de vulnerabilidades como o oferecido no Jetpack Security.

Segurança Jetpack: Proteja seu site WordPress contra injeções de SQL

Os ataques de injeção de SQL ocorrem quando hackers comprometem seu banco de dados usando consultas maliciosas. Eles podem levar a violações de dados e colocar suas informações pessoais em risco. Para empresas online, isso pode se traduzir em danos à reputação e perda de receita. Enquanto isso, pode prejudicar a experiência do usuário e expor seus clientes a golpes online como phishing.

A boa notícia é que existem muitas maneiras de prevenir ataques de injeção de SQL. Você pode começar implementando validação de entrada e controles de acesso baseados em funções. Se você realmente deseja aumentar sua segurança, pode obter um firewall de aplicativo da web e um scanner de vulnerabilidades.

Alternativamente, você pode instalar um plug-in de segurança completo como Jetpack Security para obter vários recursos de segurança agrupados. Isso inclui backups em tempo real, um scanner de malware e software anti-spam. Inscreva-se no Jetpack Security hoje mesmo!