WordPress hackeado? Escanear e limpar site WordPress invadido

Publicados: 2023-04-19WordPress hackeado – essas duas palavras causam medo e confusão nos corações dos administradores do site.

Um site WordPress hackeado pode significar a perda de:

- Tráfego;

- Receita;

- Valor da marca;

E dias de luta tentando e falhando em limpá-lo.

Isso é especialmente verdadeiro para sites WooCommerce, onde você pode literalmente ver sua loja perdendo dinheiro em seu painel!

A parte mais confusa é que você provavelmente nem entende se o seu site WordPress foi realmente hackeado ou não. WordPress pode funcionar mal bastante.

Portanto, a maioria das pessoas faz a coisa lógica e instala um plug-in de verificação de malware. Então eles percebem que a maioria deles não faz um bom trabalho de limpeza do local.

A pior parte?

Enquanto você luta para colocar sua vida de volta nos trilhos, o hacker espera que você falhe na limpeza do seu site.

Hora de apertar o botão de reset.

Neste artigo, vamos ajudá-lo a:

- Descubra com certeza se seu site foi invadido ou não;

- Descubra que tipo de malware infectou seu site hackeado do WordPress;

- Limpe seu site WordPress hackeado em 3 minutos;

- Entenda as consequências de ser hackeado;

- Saiba como você pode ser hackeado e como pode evitá-lo;

Vamos ajudá-lo a voltar aos trilhos, não importa qual seja a situação.

Vamos mergulhar.

TL;DR: A maneira mais eficiente de consertar seu site hackeado do WordPress é usar um plug-in de remoção de malware do WordPress. Existem outras maneiras de fazer isso, mas não recomendamos o uso de métodos de limpeza manual, pois eles podem destruir seu site completamente.

Você realmente tem um site WordPress invadido?

Sabemos que você está confuso.

Você ainda tem um site WordPress hackeado?

A natureza do WordPress é tal que pode funcionar mal. Em muitos casos, o site não é invadido. É só… em apuros regulares.

Então, qual é uma maneira fácil de saber com certeza que seu site foi invadido?

Use o verificador de malware GRATUITO da MalCare.

Leva:

- 1 minuto para instalar;

- 1 minuto para escanear seu site;

Em 2 minutos, você saberá com certeza se tem um site hackeado do WordPress em mãos ou não.

O scanner de malware do MalCare é um plug-in superleve que cria uma cópia do seu site WordPress hackeado em um servidor dedicado. Depois que a cópia é feita, o MalCare executa algoritmos de varredura complexos para identificar o malware em seu site.

Dessa forma, a verificação é mais profunda e precisa do que qualquer outro plug-in de verificação de malware.

A melhor parte?

Não há absolutamente nenhuma carga em seu servidor. Além disso, é totalmente gratuito.

O MalCare usa um algoritmo de aprendizado para ficar cada vez mais inteligente com o tempo, enfrentando mais malware.

Veja o que você precisa fazer para verificar se há malware em seu site:

- Próxima etapa: escaneie seu site WordPress usando o MalCare

Isso é tudo!

Todo o processo leva alguns minutos, na melhor das hipóteses. Se o MalCare sugerir – você não tem um site hackeado do WordPress, então você precisa de conselhos de solução de problemas do WordPress.

Mas se MalCare diz que você tem um site WordPress hackeado, então você precisa seguir o processo de limpeza mais tarde.

De qualquer forma, você precisa primeiro escanear seu site com o MalCare.

Sintomas comuns de alguns sites invadidos pelo WordPress

Vamos diagnosticar seu site WordPress hackeado agora.

Vamos identificar o problema e encontrar uma maneira de corrigi-lo para que você possa voltar a ganhar dinheiro.

É muito provável que você tenha encontrado este artigo devido a um ou mais desses sintomas.

Não se preocupe.

Temos artigos sobre como limpar hacks comuns e, assim que identificarmos seu problema, podemos conversar sobre a solução.

Mesmo que seu site hackeado do WordPress tenha malware incomum, há boas notícias:

“Quase todos os malwares são variantes de algum outro malware. Malware é apenas um código no final do dia. Existem muitas maneiras de hackear um site WordPress e muitas maneiras de infectá-lo. Mas as formas como os hackers operam são quase sempre constantes. Entender o resultado é a melhor maneira de entender o hack – e depois removê-lo”

– Akshat Choudhary, CEO da MalCare

Resumindo: você precisa encontrar uma maneira de limpar seu site para parar o hacker e retomar o controle de sua vida.

Vamos dar uma olhada nos sintomas mais comuns de um site WordPress invadido:

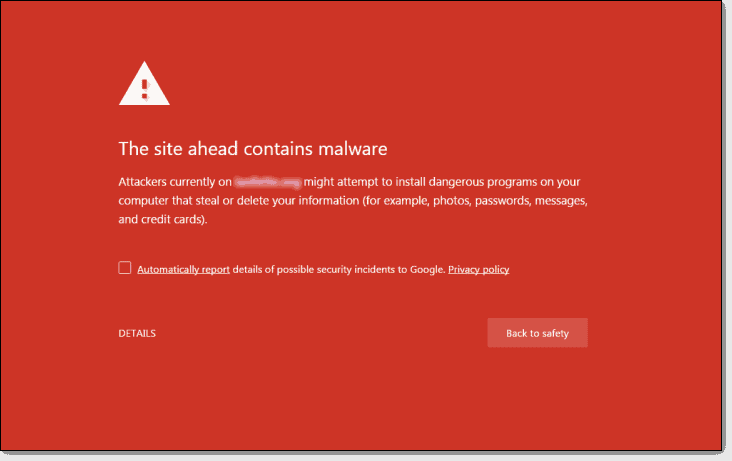

1. O Google Chrome mostra um aviso ao visitar seu site

Um dos sinais mais reveladores de que seu site foi invadido é fazer com que o Google Chrome informe aos visitantes que o “site à frente contém malware”.

Uma notificação do navegador para sites hackeados do WordPress vem do Google Safe Browsing.

Na verdade, Opera, Chrome, Firefox e Safari usam a lista negra do Google para verificar sites comprometidos e notificar os usuários sobre malware.

Uma notificação como essa pode destruir instantaneamente sua reputação e tráfego. Para sites WooCommerce, pode acabar com o seu negócio completamente.

Se é isso que você está passando, respire fundo. Entendemos como você está irritado agora. Esta é uma das notificações mais ambíguas de todos os tempos. É um aviso muito público de que seu site foi invadido. Ao mesmo tempo, não diz NADA sobre o que está realmente errado.

Em seguida, avance para ler como limpar um site WordPress invadido.

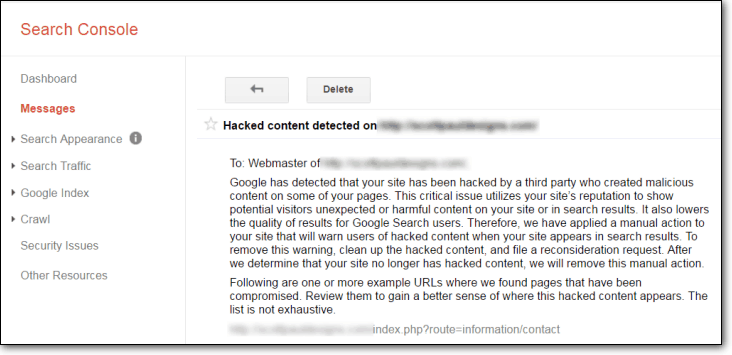

2. Google Search Console envia uma mensagem dizendo que seu site foi invadido ou tem malware

Se a maior parte do seu negócio é orientada por SEO, você não é estranho ao Google Search Console. Se o Google detectar conteúdo malicioso em seu site WordPress invadido, ele enviará uma mensagem no Search Console semelhante a esta:

O Google recomendará que você use 'Fetch as Google' para encontrar o código malicioso. Mas esta não é uma boa ideia. Usar os scanners do Google é bom para uma varredura no nível da superfície. O que ele faz é procurar códigos obviamente maliciosos no HTML e javascript do site.

Então qual é o problema?

O problema é que um site hackeado do WordPress geralmente está infectado com malware muito bem escondido. Um scanner de HTML não é suficiente para identificar a origem do hack.

Recomendamos o uso de um scanner no nível do servidor para descobrir o problema real.

Inscreva-se no MalCare para uma verificação com um clique e ele encontrará o malware mais complexo em 60 segundos.

Recurso adicional: Como remover o aviso “Este site foi invadido” do Google

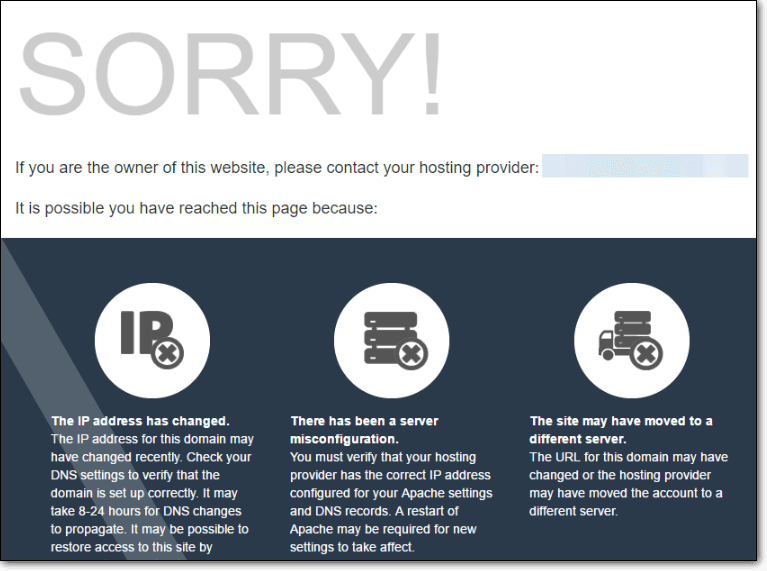

3. Sua empresa de hospedagem desativou seu site

A maioria das empresas de hospedagem verifica seus servidores regularmente em busca de sites invadidos pelo WordPress. Existem alguns sinais reveladores que as empresas de hospedagem procuram:

- Uso excessivo de recursos da CPU

- E-mails de spam enviados em massa

- Domínios na lista negra no Google, Norton Safe Web, Spamhaus, etc.

E eles costumam enviar um e-mail muito confuso:

Em certos casos, as empresas de hospedagem ainda têm parcerias com empresas de hospedagem para verificações regulares de malware. Confira este artigo sobre como MalCare fornece Cloudways com proteção contra bot.

Se esta é a situação em que você está, então você precisa agir rapidamente antes que seja tarde demais.

Algumas empresas de hospedagem, como a GoDaddy, tentarão impor seu próprio serviço de segurança a você. Embora pareça uma ideia decente, na verdade não é. A maioria desses serviços cobra MUITO dinheiro cada vez que você é hackeado. Também pode levar semanas para que seu site seja limpo por um serviço.

Enquanto isso, seu site continuará perdendo tráfego, receita e valor de marca.

Leia tudo sobre como o MalCare ajudou sites WordPress invadidos no GoDaddy.

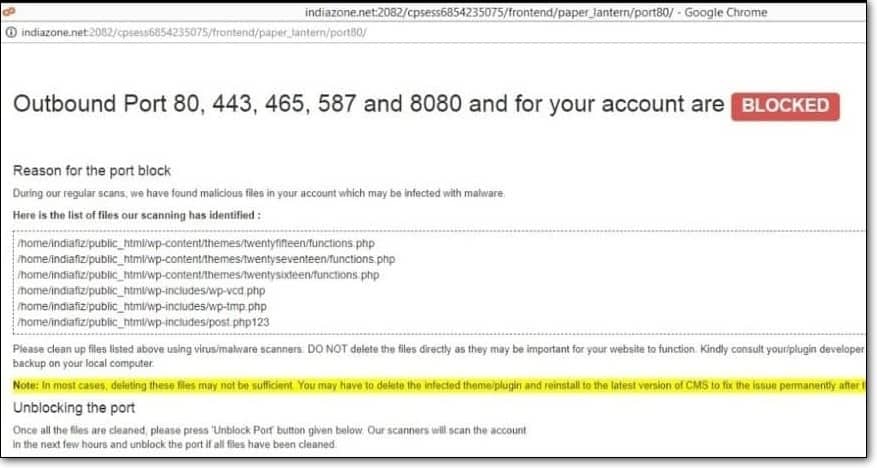

4. As portas de saída 80, 443, 587 e 465 para sua conta estão bloqueadas

Provedores de hospedagem como BigRock, GoDaddy e HostGator primeiro emitirão um aviso antes de excluir seu site. Quando eles enviam um e-mail de aviso, eles também bloqueiam as portas de saída 80, 443, 587 e 465 para que o malware em seu site não se espalhe.

A maioria de suas contas são contas de hospedagem compartilhada .

Portanto, sua primeira prioridade é conter o malware e impedir que um site hackeado do WordPress infecte os outros sites no mesmo servidor.

Novamente, se você ainda não o fez, verifique seu site em busca de malware imediatamente.

5. Clientes reclamam que seu cartão de crédito está sendo cobrado ilegalmente

Usuários WooCommerce: Se você tem um site WordPress hackeado em suas mãos, este é um grande problema para você.

Você sabe com certeza que seu site foi hackeado se seus clientes estiverem reclamando que seus cartões de crédito estão sendo usados sem permissão. Os bancos de dados WooCommerce armazenam todas as informações que um hacker precisaria para roubar informações de cartão de crédito.

Normalmente, isso é indicativo de um backdoor no código – um ponto de entrada em um site hackeado do WordPress que os hackers podem usar para acessar seus arquivos e banco de dados sempre que quiserem.

Esse tipo de ataque pode vir de absolutamente qualquer tipo de malware que seja bem escrito.

Vá em frente e aprenda como limpar seu site WordPress invadido.

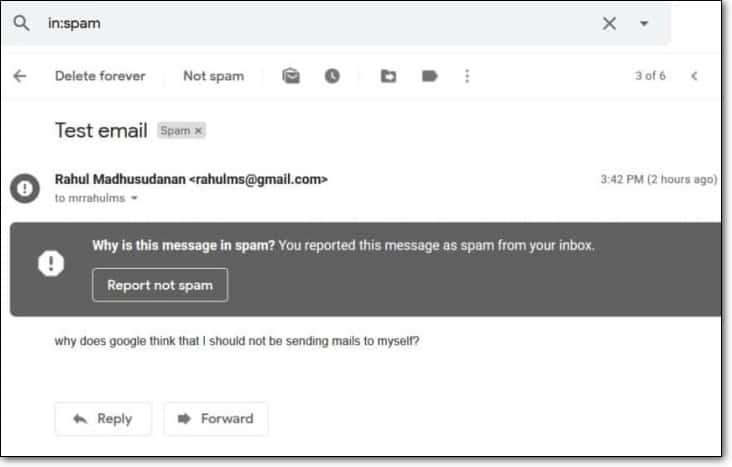

6. Seus e-mails são enviados para a pasta de spam

Se a sua caixa de entrada de e-mail enviar muitos e-mails com spam, a maioria das caixas de entrada de e-mail enviará seus e-mails futuros diretamente para a pasta de spam.

Os hackers podem usar seu site hackeado do WordPress para enviar uma tonelada de e-mails de spam para usuários em todo o mundo.

Se sua pasta 'Enviados' estiver cheia de e-mails que você DEFINITIVAMENTE não enviou, confira nosso artigo sobre o que fazer se seu site estiver enviando e-mails de spam.

7. Seu site fica muito lento

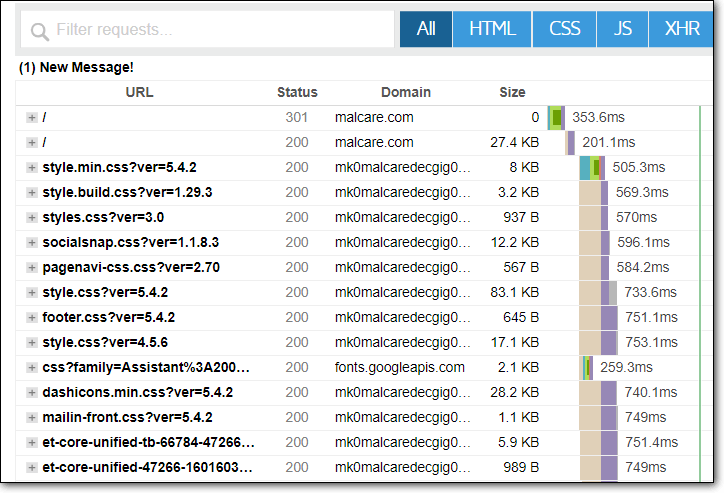

A velocidade do site não é um bom indicador de malware. Há muitas coisas que podem deixar um site WordPress lento. A maneira mais simples de entender o que está acontecendo é acessar o GTMetrix e gerar um relatório de velocidade do site.

Dica profissional: use o gráfico em cascata para entender quais componentes do seu site demoram mais para carregar.

Se você vir algo fora do comum aqui, pode estar infectado com malware.

Alguns dos ataques maliciosos mais comuns que deixam seu site lento são:

- injeções de SQL

- Ataques de Coinhive

- Ataques de força bruta por bots

A boa notícia é que todos esses hacks podem ser limpos.

Apenas no caso de você se sentir um pouco perdido: não se preocupe. É perfeitamente normal sentir-se um pouco sobrecarregado. Estamos neste negócio há mais de 8 anos. É por isso que não hesitamos em códigos maliciosos e diferentes tipos de hacks. Para alguém novo neste mundo, isso pode ser muito para absorver – especialmente se você estiver lidando com um site WordPress invadido pela primeira vez.

É exatamente por isso que criamos o MalCare.

Instale o conjunto completo de recursos de segurança do MalCare para verificar, limpar e proteger seu site 24 horas por dia, 7 dias por semana.

8. Anúncios e pop-ups abertos ao visitar seu site

Se você notou alguns anúncios e pop-ups que você mesmo não colocou, então você precisa de ajuda agora. Lidamos com malware como esse com bastante frequência. Essa é outra forma de desfiguração de site que vemos muito.

A pior parte do adware é que ele pode desviar uma grande parte do seu tráfego. O dano a longo prazo vem do fato de que esses pop-ups podem prejudicar completamente sua reputação. Um site WordPress hackeado pode exibir anúncios de drogas ilegais, pornografia e ódio político.

Não é legal.

A maioria dos anúncios e pop-ups vem de ataques de injeção de SQL. Portanto, se você estiver vendo anúncios e pop-ups não autorizados, precisará limpar seu banco de dados.

IMPORTANTE: Não tente limpar seu banco de dados se você tiver um site WordPress hackeado, a menos que tenha muita experiência como administrador de banco de dados. Pode destruir completamente o seu site para sempre.

9. Seu site está sendo redirecionado para sites invadidos

Já mencionamos isso antes, mas não fica mais claro do que isso:

Você tem um site WordPress invadido.

Isso pode acontecer de muitas maneiras diferentes. Principalmente, é um código de redirecionamento no arquivo wp-config.php ou .htaccess.

Alguns dos possíveis sintomas incluem:

- Seu site mostra uma página em branco e não carrega

- Seu site é redirecionado para algum site malicioso

- Seu site redireciona você para o Google

- Seu site não pode ser acessado pelo Google

- Seu arquivo .htaccess continua sendo modificado

Confira nosso artigo sobre redirecionamento de site WordPress para spam para obter detalhes sobre o malware e como limpá-lo.

10. Você vê um pico de tráfego, às vezes em páginas que não existem

Os hackers podem usar um site WordPress hackeado para 'spamvertising'.

Isso causa um pico de tráfego insano. E-mails de spam são enviados do seu servidor com links para páginas existentes ou novas criadas pelo hacker.

O spamvertising pode vandalizar blogs, sites, fóruns e seções de comentários com hiperlinks para obter uma classificação mais alta no mecanismo de pesquisa para o site do hacker.

Claro, isso não funciona mais – qualquer um em SEO irá te dizer isso .

É uma técnica de blackhat muito desatualizada que é completamente ignorada pelo Google. Mas, ao mesmo tempo, o hacker que está enchendo seu site WordPress hackeado não se importa com isso. O malware destruirá seu site da mesma forma.

Alguns diagnósticos simples para executar

Além desses sintomas, existem 4 diagnósticos simples que você pode executar para verificar se o site do WordPress foi hackeado ou não:

1. JavaScript de aparência estranha no código do seu site

Se houver um Javascript de aparência estranha no código do seu site e você puder entender isso, você é uma pessoa bastante técnica.

Se você não é um técnico, veja o que isso pode fazer com um site hackeado do WordPress:

Felizmente, este é um hack que pode ser identificado com um pouco mais de clareza.

Você tem um desses malwares em seu site hackeado do WordPress:

- Redirecionamento hackeado do WordPress

- script XSS

- Injeção SQL

Tenha muito cuidado!

Esses hacks eventualmente levam à desfiguração do site. Se você não agir agora, poderá perder o controle do site WordPress hackeado muito rapidamente.

A pior parte é que o Javascript pode estar em qualquer lugar do seu site WordPress invadido.

2. Você encontra mensagens de erro inesperadas em seus registros de erro

Nem todo usuário do WordPress verifica seus logs de erro.

Se você é uma das poucas pessoas supertécnicas que podem realmente ler e entender os logs de erros, não há muito que você ainda não saiba.

Tudo o que podemos dizer é que você já entende perfeitamente quanto dano um hacker pode causar se obtiver acesso irrestrito ao seu site.

Pule para a parte em que você aprende como consertar seu site WordPress invadido.

3. Você encontra novos usuários administradores ou contas de FTP que você não criou

Isso é complicado para grandes sites. Pode ser muito difícil ficar de olho em contas de administrador suspeitas e contas de FTP.

Mas se você notou isso, é hora de verificar seus arquivos principais do WordPress. Um site WordPress hackeado geralmente é infectado de uma forma que pode afetar todo o site. Isso torna os arquivos principais do WordPress o alvo ideal.

Em alguns casos, há um código executável oculto em arquivos que parecem benignos. Estranhamente, pode até estar oculto em um arquivo favicon.ico! Basta verificar nosso artigo sobre malware de redirecionamento hackeado do WordPress. Contas de administrador falsas e contas de FTP são muito comuns para esse tipo de malware.

4. Os arquivos foram modificados recentemente

Com a maioria dos malwares, os hackers primeiro infectam um site hackeado do WordPress com código malicioso misturado ao código normal do WordPress.

A maneira mais simples de fazer isso é inserir esse código em arquivos do WordPress, como wp-config.php, .htaccess e assim por diante.

Editar os arquivos em um site hackeado do WordPress é um tema recorrente com malware como o wp-vcd.php. Uma precaução simples é revogar as permissões de edição para seus arquivos principais. No entanto, se o seu site WordPress já estiver invadido, você precisará limpá-lo imediatamente.

Dica profissional: NÃO exclua nada de arquivos e tabelas de banco de dados, a menos que você tenha 100% de certeza de que é malicioso.

Como limpar um site WordPress hackeado

Existem duas maneiras de limpar um site hackeado do WordPress:

- Você pode usar um scanner e limpador de malware;

- Ou você pode mergulhar manualmente no código do seu site e limpá-lo.

Para todos os efeitos, nunca recomendamos fazer uma limpeza manual.

Sempre.

Por que? É muito perigoso.

Um site hackeado do WordPress geralmente possui um código malicioso oculto dentro do código benigno sem o qual o site não funcionaria. A exclusão manual de trechos de código pode levar à quebra permanente do site.

Você pode pensar que pode restaurar seu site a partir de um backup. Mas como saber se o backup também não está infectado? O backup substitui os arquivos infectados?

O que recomendamos, no entanto, é usar um scanner de malware do WordPress e um plug-in de limpeza.

Como limpar um site WordPress hackeado usando o MalCare

O objetivo de um scanner e limpador de malware é facilitar a localização, identificação e limpeza de um site infectado.

O triste é:

- A maioria dos scanners de malware não consegue identificar a origem de um malware complexo;

- Eles recorrem a métodos rudimentares de escaneamento que disparam alarmes falsos;

- Após a verificação, a maioria dos plug-ins de segurança requer uma limpeza manual;

- As limpezas manuais são caras e você paga caro quando está em apuros;

- E então você é cobrado extra por hacks repetidos.

Resumindo: o plug-in de segurança que deve proteger seu site exige resgate e, na melhor das hipóteses, fornece uma solução frágil.

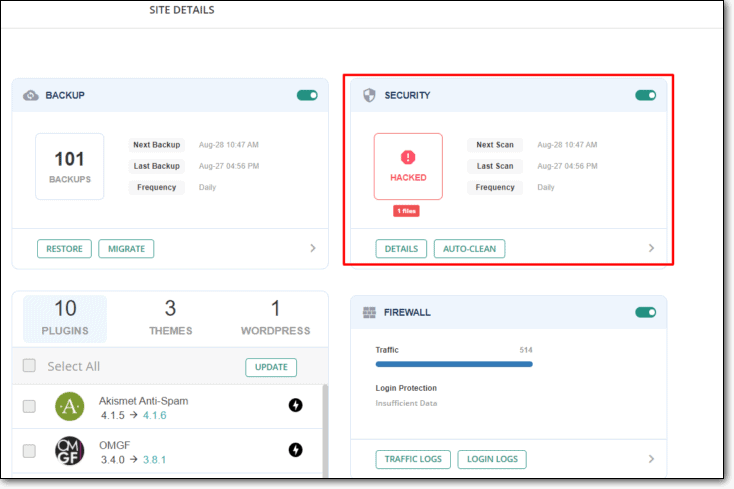

É exatamente por isso que recomendamos que você escaneie seu site usando o MalCare.

O MalCare oferece um conjunto completo de recursos de segurança que verificam, limpam e protegem seu site WordPress contra ataques de malware por hackers.

Com os algoritmos de aprendizado mais avançados para apoiá-lo, o MalCare é de longe o melhor plugin de segurança do WordPress que fica cada vez mais inteligente com o tempo.

Sabemos que isso pode parecer um pouco tendencioso, então aqui estão algumas estatísticas importantes sobre MalCare para lembrar:

- Remoção instantânea de malware com um clique em 3 minutos ou menos;

- 99% dos malwares são detectados e limpos automaticamente sem nenhuma limpeza manual;

- Menos de 0,1% de falsos positivos sinalizados em uma rede de mais de 250.000 sites;

- Sem cobranças extras e sem BS;

- Tudo por $99/ano!

Se isso soa bem para você, podemos torná-lo melhor com apenas duas palavras:

Verdadeiro. História.

Se você ainda não o fez, instale o MalCare e limpe seu site WordPress hackeado hoje.

Veja como você pode fazer isso:

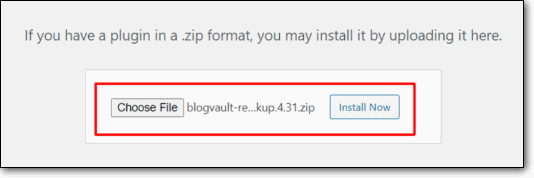

Etapa 1: inscreva-se no MalCare

Inscreva-se no plug-in MalCare em nosso site.

Etapa 2: digitalizar seu site

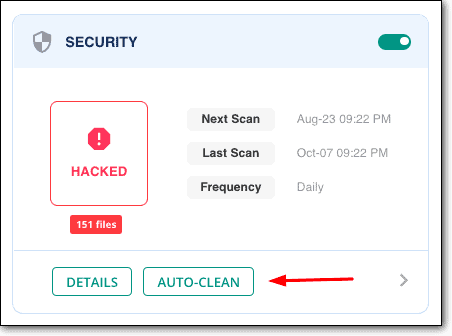

Use o MalCare para escanear seu site automaticamente:

Etapa 3: limpe seu site com 1 clique

Clique em 'Limpeza automática' para limpar instantaneamente:

Depois de fazer tudo isso, você definitivamente deve conferir nosso guia sobre como proteger seu site contra ataques futuros.

Você obtém tudo isso por apenas US$ 89/ano!

Junte-se a 250.000 outros sites e instale o MalCare hoje.

Como limpar um site WordPress invadido manualmente (NÃO RECOMENDADO)

A limpeza manual de um site WordPress hackeado é composta principalmente de três partes:

- Varrer o servidor em busca de códigos maliciosos nos arquivos;

- Varrer o banco de dados em busca de código malicioso;

- Detecção de backdoors e contas falsas de administrador;

Em seguida, remova o malware do seu site WordPress invadido.

Esta é uma simplificação excessiva, no entanto.

Em muitos casos, você pode ter sido colocado na lista negra pelos mecanismos de pesquisa e bloqueado pelo seu host. Nesse caso, não basta apenas limpar seu site, mas também tomar medidas para removê-lo de uma lista negra.

Mas vamos começar:

Nº 1 em busca de códigos maliciosos em arquivos e pastas do WordPress

A maneira mais óbvia pela qual o malware pode ser injetado em um site WordPress invadido por um hacker é fazendo o upload de um arquivo diretamente. Isso raramente é o caso, mas vale a pena tentar.

Procure arquivos com nomes suspeitos. Comece com as pastas do WordPress, como:

- wp-content

- wp-includes

Estas são pastas que não devem conter nenhum arquivo executável. Se houver algum arquivo PHP ou javascript aqui, isso é uma coisa ruim.

Dica profissional: procure especialmente por arquivos PHP. PHP por si só não pode executar código javascript sem uma visão HTML. Javascript normalmente injeta conteúdo no frontend. A primeira coisa que você precisa para se livrar é o código PHP.

Se isso não funcionar, continue lendo.

#2 Procurando padrões de strings maliciosos

A maioria dos malwares deixa alguns pedaços comuns de código chamados padrões de string em um site WordPress invadido.

Portanto, o próximo passo é acessar os arquivos do WordPress e procurar por esses trechos de código. Normalmente, você os encontrará nos arquivos principais do WordPress, como:

- wp-config.php;

- .htaccess

- wp-activate.php

- wp-blog-header.php

- wp-comments-post.php

- wp-config-sample.php

- wp-cron.php

- wp-links-opml.php

- wp-load.php

- wp-login.php

- wp-mail.php

- wp-settings.php

- wp-signup.php

- wp-trackback.php

- xmlrpc.php

CUIDADO: NÃO tente fazer isso a menos que você entenda PHP profundamente. Como você pode ver, quase todos os arquivos no WordPress são arquivos PHP com exceção de .htaccess. Muitas dessas strings podem fazer parte do código regular. Excluir algo baseado apenas nesta lista pode quebrar seu site.

Procure trechos como:

- tmpcontentx

- função wp_temp_setupx

- wp-tmp.php

- derna.top/code.php

- stripos($tmpcontent, $wp_auth_key)

Se essas duas ideias não funcionarem, temos algumas ideias ainda mais avançadas que você pode experimentar.

#3 Verificando o arquivo functions.php

O arquivo functions.php é um dos alvos mais populares em qualquer site WordPress invadido.

Então, dê uma olhada rápida nesse arquivo também.

É difícil dizer exatamente o que você deve procurar aqui. Dependendo do malware, você pode ter diferentes tipos de código malicioso no arquivo.

Você pode verificar se o código functions.php está adicionando recursos não autorizados a um tema ou plug-in. Isso é terrivelmente difícil de encontrar na melhor das hipóteses e é desesperadamente complicado de acertar.

Algumas maneiras simples de verificar se o arquivo functions.php foi adulterado são:

- Se o hack for muito visível, como um redirecionamento hackeado, tente alterar o tema e verifique se o problema persiste.

- Verifique e veja se atualizar o tema resolve alguma coisa. Principalmente não vai ajudar em nada, mas vale a pena tentar.

- Tente fazer login no painel do WordPress. Se não conseguir, pode ser devido a um código malicioso no arquivo functions.php.

Se alguma dessas ideias mostrar uma pequena alteração, você sabe que o functions.php é um bom lugar para começar a procurar.

#4 Execute um verificador de diferenças contra os arquivos principais do WordPress

Um diffchecker é um programa que verifica dois trechos de código e identifica as diferenças entre os dois.

Veja o que você pode fazer:

- Baixe os arquivos principais originais do WordPress do repositório GitHub.

- Baixe os arquivos do seu servidor usando o cPanel.

- Execute um diffchecker entre os dois arquivos.

A pior parte dessa ideia é que você teria que passar por cada arquivo em um site hackeado do WordPress, um de cada vez, e verificar as diferenças. Claro, você teria que descobrir se o código diferente é malicioso ou não.

Se isso parecer muito técnico ou muito trabalhoso, recomendamos que você instale o MalCare.

É uma solução rápida, fácil e acessível.

Por que seu site foi invadido?

Dizem que prevenir é melhor do que remediar.

Nós concordamos. Mas, honestamente, não é tão simples quando você está falando sobre sites hackeados do WordPress.

Os hackers criam 300.000 novos malwares diariamente. Isso significa que quase todos os softwares de segurança existentes se tornam obsoletos ou irrelevantes em dias, se não em horas.

A maioria dos sites hackeados do WordPress tem uma ou mais dessas vulnerabilidades:

- Versão desatualizada do WordPress: muitos webmasters acham que atualizar a versão do WordPress pode danificar seu site. Isso é verdade até certo ponto. Mas não atualizar o WordPress em seu site é uma ideia muito pior. O WordPress declara abertamente suas vulnerabilidades e versões desatualizadas são facilmente exploradas por hackers. Recomendamos o uso de um site de teste para testar as atualizações e lançá-lo depois de corrigir todos os bugs.

- Temas e plug-ins desatualizados: temas e plug-ins desatualizados do WordPress geralmente têm exploits que são muito bem documentados e fáceis de encontrar por hackers. Se houver versões atualizadas por aí, basta atualizar o software. Vale a pena dedicar um tempo para isso.

- Plugins e temas piratas: se você estiver usando plugins e temas anulados ou pirateados, então 100% você tem um site hackeado do WordPress em suas mãos. Use uma alternativa gratuita se não quiser pagar por um plugin ou tema. É simples assim.

- Página de login não segura do WordPress: as páginas de login do WordPress são fáceis de encontrar e altamente suscetíveis a ataques de força bruta. Não há proteção contra bots por padrão. O melhor que você pode obter em uma instalação do WordPress pronta para uso é um bloqueador de múltiplas tentativas de login. Honestamente, é muito fácil passar por esses plugins também.

- Senhas fracas: você ficaria chocado com a frequência com que foi hackeado por sua própria culpa. As senhas mais comuns são algo fraco como 'p@ssword' ou 'Password@1234'. Leva menos de 1 segundo para um algoritmo de força bruta superar algo assim. NÃO confie em regras simplistas como incluir números e caracteres especiais para julgar a força da senha. Essas medidas são grosseiramente insuficientes.

- Funções do WordPress: NÃO deixe a função de usuário padrão do WordPress como administrador. O WordPress tem várias funções de usuário por um motivo. Se muitas pessoas tiverem acesso de administrador, é mais provável que você seja hackeado. A pior parte? Você será hackeado várias vezes sem perceber por que isso está acontecendo com você.

- Capacidade de executar códigos em pastas desconhecidas: o código executável, especialmente o código PHP, deve permanecer apenas em pastas confiáveis. Idealmente, as pastas que contêm os arquivos principais do WordPress, arquivos de tema e plug-ins são as únicas pastas que devem ter código executável.

- Site em execução em HTTP: Se o seu site ainda estiver em execução em HTTP e não em HTTPS, você está simplesmente convidando hackers para oferecer a você um site hackeado do WordPress. E se você estiver executando um site WooCommerce sem um certificado SSL, que Deus o ajude. Instale um certificado SSL ou corra o risco de ter todas as suas informações roubadas.

- Definir permissões de arquivo incorretas: isso pode parecer irrelevante, mas permissões de arquivo incorretas podem dar aos hackers a opção de escrever código em um arquivo desprotegido. Todos os seus arquivos WordPress devem ter o valor 644 como permissão de arquivo. Todas as pastas em seu site WordPress devem ter 755 como permissão de arquivo.

- Configuração desprotegida do WordPress Arquivo wp-config.php: O arquivo wp-config.php é carregado sempre que alguém tenta fazer login no seu site e contém todas as credenciais do seu banco de dados. Se não for seguro, um hacker pode obter acesso ao seu banco de dados usando o arquivo. É uma correção bastante simples, no entanto. Basta adicionar este pequeno trecho de código ao seu arquivo .htaccess:

<files wp-config.php> order allow, deny deny from all </files>- Alterando o prefixo do banco de dados do WordPress: O prefixo padrão do banco de dados do WordPress é 'wp_' e você pode alterá-lo durante a instalação do WordPress em seu site. Deixar isso inalterado torna muito fácil para os hackers adivinharem os nomes do seu banco de dados. Portanto, é altamente recomendável alterar o prefixo do banco de dados no arquivo wp-config.php.

Como você provavelmente pode entender, existem muitas maneiras pelas quais você pode ser hackeado.

Mas como regras gerais:

- Instale um poderoso firewall e proteção contra bots para o seu site

- Instale um certificado SSL que protegerá seu site de novos ataques

- Pare de usar temas e plugins nulos

- Não confie em nenhum fornecedor implicitamente – sempre verifique as URLs de tudo o que você faz

- Se você suspeitar de qualquer jogo sujo, escaneie e limpe seu site imediatamente

Honestamente falando, a maioria dos malwares não começa a danificar seu site WordPress invadido imediatamente. Se você puder escanear e encontrar malware desde o início, poderá removê-lo com sucesso sem causar nenhum dano.

Para esse fim, recomendamos que você verifique seu site em busca de malware imediatamente.

Medidas pós-hack: como evitar que seu site seja invadido novamente

O restante deste artigo é sobre medidas de segurança mais fortes que você pode tomar para proteger seu site contra ataques de malware. Também explicamos alguns dos jargões de segurança mais comuns para que você não se sinta perdido com alguns outros recursos.

Sinta-se à vontade para passar por todos eles e, se tiver alguma dúvida, envie-nos uma mensagem.

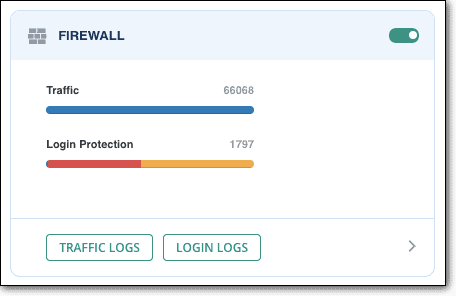

Instale um firewall para impedir o tráfego malicioso de seu site

Um firewall é uma camada de proteção que protege seu site do tráfego de entrada. Ele atua como uma barreira entre uma rede confiável e não confiável. Neste caso: uma barreira entre um bot e seu site que impede que sites invadidos pelo WordPress venham a existir.

Em termos simples: se o seu site estiver recebendo tráfego malicioso ou tentativas de invasão, um firewall impedirá que o site receba esse tipo de tráfego.

Um firewall do WordPress é projetado especificamente para proteger os sites do WordPress de serem invadidos. Ele é executado entre seu site e a Internet para analisar todas as solicitações HTTP recebidas. Quando uma solicitação HTTP contém carga maliciosa, o firewall do WordPress interrompe a conexão.

Assim como um scanner de malware procura por assinaturas de malware malicioso em sites hackeados do WordPress, um firewall do WordPress verifica solicitações HTTP maliciosas.

Alguns firewalls raros, como o que usamos no MalCare, podem realmente aprender com ataques anteriores e ficar mais inteligentes com o tempo. O MalCare pode analisar o tráfego de entrada e reconhecer um IP malicioso de um enorme banco de dados que compilou protegendo mais de 250.000 sites.

Depois que uma solicitação HTTP é sinalizada pelo MalCare como suspeita ou maliciosa, seu site nem carrega o WordPress. Será como se não houvesse tráfego malicioso.

Dica profissional: o MalCare, na verdade, registra todas as tentativas de conexão com seu site nos logs de tráfego. Então, se você estiver usando o MalCare, tente ficar de olho no tipo de tráfego que está recebendo. Cada tentativa de login é codificada por cores para que você possa analisá-la rapidamente.

Os dois hacks mais comuns contra os quais a instalação de um firewall pode proteger são ataques de força bruta e ataques DDoS. Vamos examinar os dois brevemente para que você saiba o que esperar deles.

O que é um ataque de força bruta?

Um ataque de força bruta é uma maneira de adivinhar suas credenciais de acesso usando literalmente todas as senhas possíveis. É um hack simples e deselegante. O computador faz todo o trabalho duro e o hacker fica esperando o programa fazer seu trabalho.

Normalmente, um ataque de força bruta é usado para duas finalidades:

- Reconhecimento: um bot usa força bruta para encontrar vulnerabilidades que pode explorar

- Infiltração: um bot tenta adivinhar as credenciais de acesso para obter o controle do site hackeado do WordPress

O tipo mais primitivo de ataque de força bruta é o ataque de dicionário, no qual o programa usa uma lista de combinações de senha com base em certas suposições sobre a senha.

Uma forma fraca de ataques de dicionário é a reciclagem de credenciais, onde ele usa nomes de usuário e senhas de outros hacks bem-sucedidos para tentar invadir seu site.

Mas a variante mais moderna é uma pesquisa de chave exaustiva. Esses tipos de ataques de força bruta literalmente tentam todas as combinações possíveis de todos os caracteres possíveis em uma senha.

Dica profissional: um algoritmo de força bruta de pesquisa de chave exaustiva pode quebrar uma senha de 8 caracteres com letras maiúsculas e minúsculas, números e caracteres especiais em duas horas. Sempre crie senhas longas e aleatórias com uma boa mistura de caracteres para dificultar o processo.

Os invasores também usam ataques de força bruta para procurar páginas da Web ocultas. As páginas da Web ocultas são páginas ativas que não estão vinculadas a outras páginas. Um ataque de força bruta testa endereços diferentes para ver se eles retornam uma página da Web válida e procuram uma página que possam explorar.

Dica profissional de bônus: se você observar um aumento repentino no tráfego sem motivo aparente, verifique suas análises. Se você vir um monte de erros 404 de páginas que não existem, provavelmente está sendo atacado por um bot de força bruta.

Você pode impedir um ataque de força bruta ao:

- Usando senhas mais longas

- Usando senhas mais complexas

- Limitando as tentativas de login

- Implementando o Captcha da página de login

- Configurando a autenticação de dois fatores do WordPress

Nem é preciso dizer, mas você também precisa de um firewall muito poderoso para o seu site WordPress. Um firewall além de todas essas medidas preventivas ajudará você a proteger sua empresa contra hackers que tentam entrar com força bruta.

Como alternativa a tudo isso, você pode instalar o MalCare. O MalCare vem com um firewall premium integrado que detecta tráfego suspeito e impede que seu site carregue a página de login do WordPress.

To learn more about Login Protection checkout our Guide on WordPress Login Security.

What is a DDoS Attack?

A distributed denial-of-service (DDoS) attack is a malware attack that sends too much traffic to your WordPress website for your server to handle.

Hackers don't hack just one website or device. Instead, they establish an entire army of hacked devices and websites to direct focused DDoS attacks.

The collection of compromised devices used for a DDoS attack acts on an internet called a botnet. Once a botnet is established, the hacker remotely sends instructions to it and causes other servers to be overwhelmed by a huge surge of traffic.

Pro-Tip: If your website is loading very slowly or if your web host refuses to serve your website, check your analytics immediately. DDoS attacks work in patterns that can be discerned:

- Traffic originating from a single IP address or IP range;

- Traffic from users who share a single behavioral profile, such as device type, geolocation, or web browser version;

- An unexplained surge in requests to a single page or WooCommerce endpoint;

- Traffic spikes at odd hours of the day or a spike every 10 minutes;

These are all symptoms of a DDoS attack.

One of the major motivations behind a DDoS attack is extortion under the threat of destruction of property. The only way to prevent a DDoS attack is to use an effective firewall that can clamp down on suspicious traffic immediately.

Install an SSL Certificate to Secure Your Traffic

SSL Certificates are now the staple for almost all cPanel hosting providers and resellers. An SSL certificate is a small digital file that encrypts an organization's details. Commonly, SSL certificates, when installed, binds:

- A domain name, server name, or hostname;

- And the organization's identity and location.

This secure connection ensures that the traffic between the server and the browser is encrypted.

Before we get into the kind of security an SSL certificate provides, let's understand how it works.

SSL certificates use a method of encryption called public key cryptography.

Public key cryptography uses two sets of keys for encryption – a public key and a private key. It's in many ways similar in concept to WordPress Salts and Keys.

In this kind of encryption, if:

- Angelina sends Brad a message, then the message is locked using Brad's public key.

- But for Brad to read the message, he must unlock it using his private key.

If a hacker intercepts the message without having Brad's private key, they will only see encrypted code that not even a computer can decrypt.

What is Man-In-the-Middle Attack?

A MITM attack is when a third party intercepts a communication between two people. Here, the hacker is essentially a 'man in the middle'.

This might sound all fun and frivolous, but this is a very dangerous attack. The hacker can effectively see every request coming in and out of your website including all transactions.

If the hacker can't get admin access, they can send your users fake web pages that can grab their access credentials.

Imagine this for an instant:

The credit card, the phone number, the email address – everything your users submit on your WordPress hacked website is openly accessible to a hacker.

The simplest way to protect against attacks like this one is to install an SSL certificate.

Pro-Tip: Check all your web pages for the 'https' in the URL. If there are pages missing out on that, you may have a mixed content issue. Fix that as soon as possible. A brute force attack could find the vulnerable pages and push for a MITM attack.

Implement WordPress Hardening and Basic Hygeine

This segment is all about protecting your WordPress website from getting hacked again.

Now, the simplest thing you can do is to implement WordPress hardening measures. Hardening makes sure that even if your website gets hacked again, the hacker can't really edit any files and databases.

Another major tip we have: stop using nulled themes and plugins. Nulled themes and plugins are essentially cracked versions of the plugin. The only problem is that nulled themes and plugins are usually chock full of malware.

Also, if you are using a lot of plugins, be careful of zero-day vulnerabilities. A zero-day vulnerability is essentially a security flaw that the developers and vendors know about, but haven't really fixed. Many WordPress hacked websites have plugins with zero-day vulnerabilities.

The most troubling part about a zero-day vulnerability is that people assume that updating the plugin or theme can automatically fix the WordPress hacked website. That's not true, though. You will have to clean up the website first and then update the software to prevent future hacks.

What Are The Consequences of Getting Hacked?

One of the major questions that we get all the time is – why does it matter if my website gets hacked? Unless it completely defaces the website, why should I even care?

Short answer: you really should care because a hacked website can severely damage your business even if it isn't visibly defacing your website.

A WordPress hacked website can damage your traffic, revenue, and brand value (more on this soon).

But the biggest reason to care is:

Almost all malware is created with the intent to make money off your hard work.

In essence, you spend a lot of time and money on building traffic and revenue, and then because you have a WordPress hacked website, the hacker makes money instead of you.

Não é legal.

How Hackers Make Money Off Your WordPress Hacked Site

Hackers make money from your website by using your traffic and here's how it works:

- Illicit ads and pop-ups redirect a huge portion of your traffic to other sites and the hacker gets paid for that traffic.

- URL redirections work in the same way – the hacker can redirect the traffic from your WordPress hacked website to make some quick cash.

- If a hacker gets into a WooCommerce website, they can steal the credit card information of your buyers.

- In some cases, a hacker can redirect to a page that looks like yours. When people buy something from the fake page, the hacker gets paid and you never get to know about it.

- A hacker can easily replace a bank account linked to your WooCommerce store. You'll still make the sales number, but the hacker steals all the money.

Let's put this into perspective:

It's not just you who's getting hacked. And it's definitely not just you who's unprepared for a WordPress hacked website.

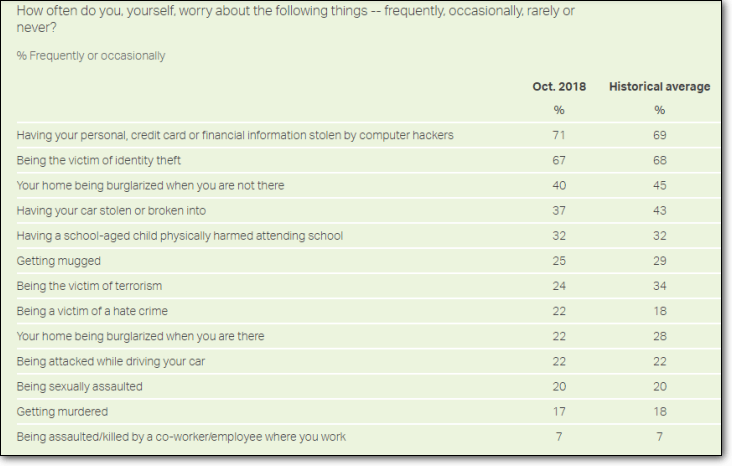

People in America panic a lot more over cybersecurity than personal security:

A study of more than 4,000 organizations across the US, UK, Germany, Spain, and the Netherlands found that 73% of companies are not ready for a cyber attack. (Source: hiscox.co.uk)

We know this sounds bad. But honestly, this is just the tip of the iceberg with WordPress hacked websites.

Believe it or not, it actually gets much worse in the long term.

In the long term, a WordPress hacked website can:

- Completely stop traffic to your business because it got blacklisted

- Destroy your brand's reputation because no one wants to be a victim of cybercrime

- Essentially destroy your revenue channels by destroying trust and stealing traffic

That's not even the worst part.

The worst part is that the hack may not even have visible consequences. You might be getting robbed on a daily basis without ever knowing it.

Now, maybe a security plugin flags a malware along with 10 other false alarms. And maybe you do see it. How often do you take action and check out all the alarms?

And even if you do find the malware and clean it, even if you miss a single backdoor on your WordPress hacked website, you can get infected all over again.

The simplest way to get out of this vicious cycle is to install an automatic malware scanner and removal tool.

Empacotando

Now that you know how to scan and clean a WordPress hacked website, just take the time to set up security measures to prevent future hacks. You have successfully defeated the hacker. You can now go back to building your business after you set up the basic security measures.

Bonus Tip: You can set up WordPress hardening manually or install MalCare and do it in 3 minutes or less.

It's time to take a sip of hot, steaming tea and relax – especially if you're a MalCare user. You never have to worry about WordPress security again.

If you have any questions, feel free to drop a comment below. We have a team of WordPress security experts who can help you resolve any issue you might face.

Até a próxima vez!