O que é um hack do WordPress Pharma?

Publicados: 2022-06-24Uma das técnicas mais comuns para hackear um site envolve a manipulação de índices de pesquisa para incluir conteúdo indigno em posições de pesquisa altas. Este é um tipo de hack de SEO Black Hat, também conhecido como hack de pharma do WordPress ou spam de SEO.

Para milhões de proprietários de sites em todo o mundo, o WordPress é a melhor solução para criar lojas de comércio eletrônico e qualquer outro tipo de site. E devido à popularidade do WordPress CMS, é um alvo frequente de ataques maliciosos e hacks. Mas o que exatamente é um hack farmacêutico do WordPress?

Neste guia, discutiremos os detalhes do que é um hack do WordPress pharma, alguns exemplos proeminentes de como é esse tipo de ataque e como evitá-los. Vamos dar uma olhada.

O que é um hack do WordPress Pharma?

Em poucas palavras, um hack do WordPress pharma é uma técnica de hacking que usa malware para infectar um site WordPress legítimo para redirecionar para páginas de spam que exibem anúncios que vendem versões falsificadas de produtos farmacêuticos de marca, como Cialis e Viagra.

Às vezes, esses hacks direcionam para outros tipos de produtos farmacêuticos. Mas Cialis e Viagra são de longe os mais comuns.

Um pharma hack é um tipo de hack de Black Hat SEO ou spam de SEO.

Por que os hackers exploram sites do WordPress com hacks farmacêuticos?

Há uma resposta simples para o motivo pelo qual os hackers visam sites do WordPress com hacks farmacêuticos: pesquisas online são uma grande fonte de referências de tráfego. Um hack de SEO é a maneira mais fácil de trazer muito mais tráfego de referência sem trabalhar para gerar tráfego organicamente.

Os hacks farmacêuticos do WordPress garantem que o hacker tenha um lugar de destaque nas SERPs (página de resultados do mecanismo de pesquisa) invadindo sites com alta autoridade de pesquisa e infectando-os com hacks de redirecionamento de spam.

Como é um hack do WordPress Pharma?

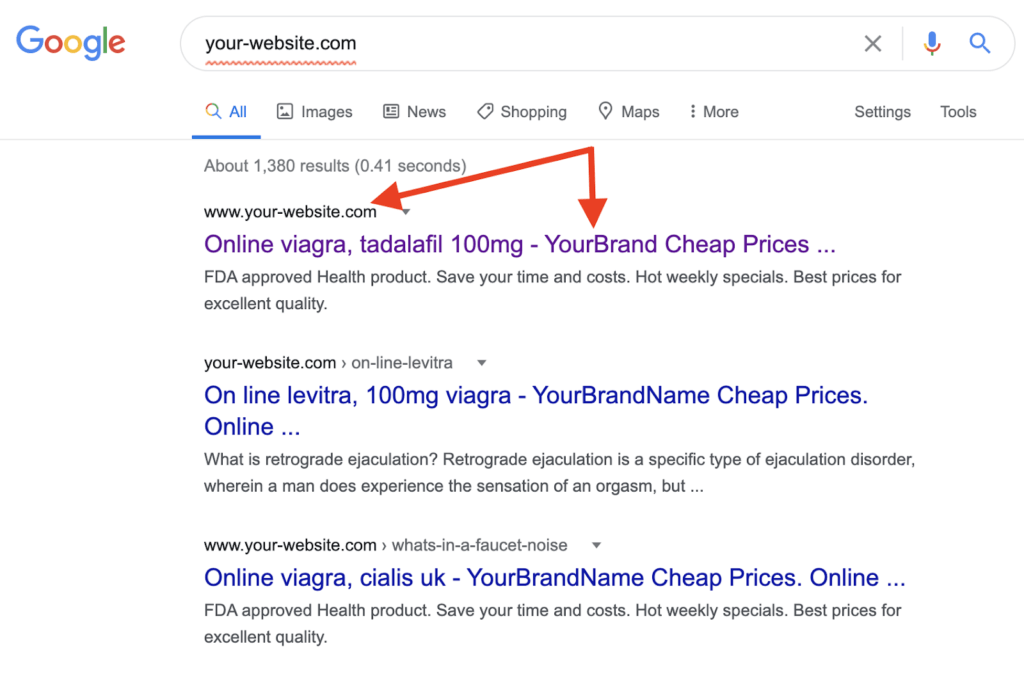

Em um hack farmacêutico recente do WordPress, testemunhamos uma versão muito sofisticada de como é o hack. Nesse ataque farmacêutico, o hacker adaptou os resultados de pesquisa do Google diretamente com o nome de um site no título.

Ao fazer isso, as pessoas acreditam genuinamente que estão clicando em um site legítimo que vende produtos farmacêuticos legais.

Como você pode ver, o hack faz parecer que você está prestes a clicar em um anúncio farmacêutico legítimo, quando na verdade está clicando em spam.

Como saber se seu site WordPress está infectado por um Pharma Hack

Sem saber o que você está procurando, é difícil detectar spam de SEO porque não é imediatamente visível se você for um administrador do WordPress ou gerente de site. Bons hackers sabem como esconder o que estão fazendo seguindo práticas como camuflagem.

No entanto, existem alguns truques e ferramentas simples que você pode empregar para descobrir se seu site foi infectado por um hack farmacêutico.

1. Use um plug-in de segurança do WordPress

Como proprietário de um site WordPress responsável, é importante entender que a segurança do seu site é de extrema importância. Se você estiver executando um site que não é totalmente protegido por um poderoso conjunto de plug-ins de segurança do WordPress, estará colocando todo o seu site e seus usuários em risco de um possível ataque de segurança cibernética.

Um bom plugin de segurança do WordPress precisa ser poderoso, completamente atualizado e fácil de usar para os proprietários de sites.

E o plugin iThemes Security Pro é uma ótima solução. O iThemes Security possui um poderoso recurso Site Scan que se integra ao Google Safe Browsing para mostrar se seu site está listado na Blocklist do Google, o que geralmente indica que você tem algum tipo de malware em seu site.

O iThemes Security também oferece detecção de alteração de arquivo, que é uma maneira poderosa de monitorar qualquer alteração de arquivo em seu site. Hackers geralmente modificam ou alteram arquivos em seu site, portanto, manter um registro dessas alterações (e receber alertas quando os arquivos são alterados) pode ajudar a indicar que algo suspeito aconteceu, o que foi alterado e quando aconteceu.

2. Verifique a Pesquisa Google

Para encontrar sites infectados, pesquise palavras-chave como viagra wp-page . Lembre-se de que, devido às políticas para webmasters do Google, os sites infectados não serão exibidos na primeira página de resultados. Você precisará rolar para as páginas três e quatro, pelo menos.

Se você vir seu site na pesquisa, isso significa que seu site é vítima de um hack do WordPress pharma ou outro spam de SEO black hat.

Você notará que a lista inclui sites infectados, bem como páginas falsas. Se você clicar nessas páginas, provavelmente será redirecionado para outras páginas. Ou o conteúdo de spam pode ser carregado na página do site legítimo como resultado da infecção.

Para descobrir se alguma das páginas do seu site está infectada com spam de SEO para Viagra, basta adicionar a palavra “viagra” ao seu nome de domínio em uma pesquisa do Google ( site viagra:seudominio.com ).

Muitas vezes, apenas algumas páginas do seu site serão infectadas. E essas páginas não são visíveis para você no painel do WordPress. Ao fazer essa pesquisa, você descobrirá quais são essas páginas/URLs infectados.

3. Verifique os resultados como Google Bot

Conforme discutido, essas páginas de spam farmacêutico não são visíveis em um mecanismo de pesquisa padrão. Mas um agente de usuário, como o Googlebot, pode vê-los e detectá-los.

Para ver o que o Googlebot vê, basta usar um User-Agent Switcher do navegador que pode ser instalado no Firefox ou no Chrome.

Veja como:

- Instale um complemento do User-Agent Switcher

- Navegue até a página da Web infectada

- Edite a string User-Agent para qualquer um dos dados abaixo:

- Mozilla/5.0 (compatível; Googlebot/2.1; +http://www.google.com/bot.html)

- Googlebot/2.1 (+http://www.google.com/bot.html)

- Clique com o botão direito do mouse na página e visualize a fonte da página. Isso permitirá que você veja o redirecionamento

Lembre-se de que, se você tiver o User-Agent Switcher ativo por muito tempo, poderá ser colocado na lista negra ou bloqueado de sites que mantêm bons protocolos de segurança. Isso porque, para eles, você aparecerá como Googlebot.

A anatomia de um hack WordPress Pharma

Agora, vamos detalhar a anatomia real do que acontece durante um hack do WordPress pharma.

1. Sua vulnerabilidade a um hack farmacêutico

Para realizar esse tipo de hack, o hacker deve primeiro explorar uma vulnerabilidade conhecida ou um exploit de dia zero.

Algumas das vulnerabilidades mais comuns incluem:

- Injeções SQL de XSS. Isso acontece por causa de padrões de codificação de software ruins dentro do tema ou dos plugins que você executa. Às vezes, esses problemas ocorrem até mesmo no software principal do WordPress. Sempre mantenha o software que você executa no WordPress completamente atualizado, incluindo seus plugins e temas.

- FTP fraco e senhas de contas. Senhas fortes são absolutamente essenciais se você é proprietário de um site WordPress. E isso se aplica a sites de todos os tamanhos. Até mesmo o repositório GitHub do Linux Gen foi hackeado recentemente devido a credenciais de login fracas.

- A exibição de erros e a listagem de conteúdo estão habilitadas. Como resultado, os arquivos críticos do seu site podem ser lidos abertamente por qualquer pessoa na Internet.

2. A persistência de um hack farmacêutico

Um hack do WordPress pharma é bem-sucedido alterando o conteúdo do seu diretório raiz. E a maioria dos ataques de spam acontecerá através de suas pastas /includes ou /misc .

Um spammer ganhará persistência, ou acesso prolongado, usando métodos como:

- Adicionando novas páginas como leftpanelsin.php , cache.php , etc.

- Modificando arquivos PHP como index.php , wp-page.php , nav.php , etc.

- Escondendo os arquivos de spam dentro da pasta /images . Os rastreadores da Web não esperam ver arquivos aqui, o que os impede de serem detectados.

- Ofuscando código usando codificação base64

- Editando xmlrpc.php para evitar detecção por webmasters

- Usando cron jobs para reinfectar

- Cloaking: Diferenciando entre rastreadores da Web com base no agente do usuário. O resultado é que o conteúdo visto pelo Googlebot é diferente do conteúdo que um usuário do Mozilla vê.

- Acrescentar ponto antes da extensão do arquivo. Portanto, renomeie a página como .otherfile para ficar invisível.

3. Os resultados de um hack farmacêutico

O que acontece com você, como proprietário de um site WordPress, quando um hacker consegue um hack farmacêutico em seu site?

- Seu site perderá sua boa reputação, pois agora exibirá anúncios de Cialis e Viagra.

- Você provavelmente será bloqueado pelo Google, o que significa que será muito difícil recuperar a reputação do seu site.

- Os usuários não confiarão mais em seu site e não retornarão.

- Os rankings dos motores de busca vão despencar.

- Seu site estará gerando cliques para outros sites. Os mesmos cliques que você trabalhou tão diligentemente para ganhar irão para outro lugar.

Obviamente, todos esses resultados são prejudiciais ao seu site e ao seu negócio.

Corrigindo um hack do WordPress Pharma

Os hacks farmacêuticos estão ocultos. Como tal, procurar e remover um hack do WordPress pharma pode ser um processo longo e tedioso.

Aqui está o que fazer:

1. Faça backup do seu site

Para garantir que você não perca todo o trabalho que colocou em seu site, baixe o plug-in BackupBuddy e faça um backup completo de seus arquivos principais, banco de dados e arquivos de temas e plug-ins. Sim, até mesmo o malware. Confie em nós, você ficará feliz em saber se há algo errado durante o processo de limpeza.

Obviamente, ajuda se você tiver um backup da versão “limpa” do seu site antes do hack pharma, portanto, certifique-se de implementar backups como medida de segurança preventiva.

2. Verifique vulnerabilidades, malware conhecido e seu status da lista de bloqueio do Google

Use o plug-in iThemes Security Pro discutido anteriormente para executar uma verificação completa do seu site. O recurso Site Scan verifica sua versão principal, plugins e temas do WordPress em busca de quaisquer vulnerabilidades conhecidas que possam ter aberto um backdoor para o ataque. Além disso, o Site Scan se integra ao Google Safe Browsing, que indica se o Google encontrou algum malware conhecido em seu site. Nesse caso, seu site será adicionado à lista de bloqueio do Google. O iThemes Security mostrará o status da sua lista de bloqueio do Google.

3. Remova os arquivos infectados

Use um cliente FTP para se conectar ao seu servidor de hospedagem. Alternativamente, você pode usar um gerenciador de arquivos.

Navegue até a pasta /wp-content/ e procure os plugins e arquivos hackeados. Os arquivos invadidos incluirão palavras como .cache , .class ou .old que são usadas para camuflá-los como arquivos de plug-in legítimos.

Lembre-se de que um ponto colocado no início de um nome de arquivo os torna ocultos. Portanto, certifique-se de ter a opção “mostrar arquivos ocultos” selecionada ao fazer isso.

Ao arquivar esses arquivos, remova-os.

Confira nosso post completo, lista de verificação para download e vídeo sobre como limpar um site WordPress hackeado.

4. Limpe seu arquivo .htaccess

O arquivo .htaccess é um arquivo de configuração de alto nível para o servidor que define como as solicitações do servidor são processadas.

Um hacker pode usar esse arquivo para criar backdoors de sites. No arquivo .htaccess, procure por qualquer código parecido com este:

Rewrite Engine On

RewriteCond %{ENV:REDIRECT_STATUS} 200

Regra de reescrever ^ - [L]

RewriteCond %{HTTP_USER_AGENT} (google|yahoo|msn|aol|bing) [OR] #verifica para Google, Yahoo, msn, aol e rastreador do bing

RewriteCond %{HTTP_REFERER} (google|yahoo|msn|aol|bing)

RewriteRule ^(.*)$ somehackfile.php?$1 [L] #redireciona para um arquivo de hackRenomeie o arquivo .htaccess atual. Em seguida, para regenerar completamente o arquivo .htaccess, basta acessar o painel do WordPress, navegar até Configurações, selecionar Permalink e clicar em salvar.

5. Remova o código malicioso do banco de dados

Esta é uma etapa que você não deve realizar até que tenha um backup completo do site usando o plug-in BackupBuddy.

Depois disso, você pode limpar manualmente seu banco de dados com estas etapas:

- Vá para phpMyAdmin

- Selecione o banco de dados

- Clique na tabela wp_options

- Use a guia Pesquisar para procurar entradas maliciosas

Uma amostra de possíveis entradas maliciosas para pesquisar são:

- fwp

- wp_check_hash

- class_generic_support

- widget_generic_support

- ftp_credentials

Lembre-se de ser extremamente cuidadoso para não excluir nada importante da sua tabela wp_options . Isso pode fazer com que seu site tenha um mau funcionamento grave ou falhe completamente.

É claro que, se você não se sentir à vontade para ir tão longe em seu site, é melhor procurar a ajuda de um especialista.

6. Encontre e remova o código suspeito

Código suspeito é uma das principais causas de hacks de sites WordPress. O código suspeito será algo como:

<ul> <li><a href="hackerdomain.com">Algo2</a></li>

Um código como esse redirecionará seu site para um domínio controlado pelo invasor. É importante verificar se há domínios no código do seu site que não deveriam estar lá.

Na maioria das vezes, um hacker ocultará seu código em base64. Isso os ajuda a evitar serem detectados. O que isso significa é que, em vez de ver o URL do site (hackerdomain.com), ele será parecido com YXR0YWNrZXJkb21haW4uY29t .

Ou, claro, isso torna o código suspeito mais difícil de detectar. Para pesquisar essas codificações base64 em seus arquivos, é útil usar o comando grep:

achar . -name "*.php" -exec grep "base64"'{}'\; -print &> b64-detections.txtEste código pesquisa os arquivos .php que você escolheu para codificações base64. Depois, os resultados são armazenados em b64-detections.txt.

Depois de ter esse arquivo, procure um recurso online que irá decodificá-los para que você possa descobrir o que está acontecendo em seu site nos bastidores.

7. Procure por diferenças de conteúdo

O plug-in iThemes Security Pro pode ser usado para monitorar qualquer alteração de arquivo em seu site e comparará seus arquivos principais do WordPress e arquivos de terceiros no repositório do WordPress para entradas e nomes de arquivos incomuns ou suspeitos.

Depois de determinar quais de seus arquivos foram invadidos, você pode excluir o código infectado ou restaurar seus arquivos de plug-in. É muito importante limpar completamente o código do seu site. O código malicioso deixado para trás pode rapidamente fazer com que seu site seja reinfectado.

8. Restaure a reputação do seu site

Agora que você limpou seu site, precisará fazer uma triagem da reputação do seu site com o Google.

Simplesmente limpar e restaurar seu site WordPress hackeado não restaurará automaticamente a reputação do site. Na verdade, há várias coisas que você precisa fazer para garantir que o Google e os outros mecanismos de pesquisa não continuem a penalizar seu site depois que ele for invadido e limpo.

Muitas vezes, o primeiro sinal que você terá de que seu site foi invadido é que o Google o informa sobre a situação. Para ver como o Google está visualizando seu site atualmente, vá para o Google Search Console.

Se você encontrar alguns Sitemaps estranhos no Search Console que não deveriam estar lá ou parecem estar enviando links de spam, exclua-os imediatamente. Depois disso, você vai querer dar uma olhada em todos os problemas de segurança que existem no Search Console. Se a grande tela vermelha de desgraça e melancolia do Google estiver sendo exibida no momento, você verá algumas grandes bandeiras no Search Console em Problemas de segurança.

É aqui que você solicitará que o Google revise seu site agora que ele foi limpo.

Evitando um hack do WordPress Pharma

Se você encontrar áreas do seu site afetadas por esse tipo de invasão, siga as etapas detalhadas neste guia para resolver o problema o mais rápido possível. Agora que você sabe o que é um pharma hack no WordPress e como garantir que seu site não seja afetado, é hora de trabalhar para proteger seu site contra ataques futuros.

1. Instale e ative o plugin iThemes Security Pro

Comece baixando e instalando o plugin iThemes Security Pro para determinar se seu site foi infectado. O plug-in adiciona várias camadas de segurança ao site monitorando as alterações de arquivos, aumentando a segurança do usuário, verificando seus plug-ins e temas em busca de vulnerabilidades (e, em seguida, atualizando-os automaticamente para você) e fornecendo comparações de arquivos on-line que podem indicar um hack.

No mínimo, ative as seguintes configurações no plug-in iThemes Security:

- Habilite a autenticação de dois fatores para todos os usuários administradores.

- Ative o iThemes Site Scan para verificar seu site duas vezes por dia em busca de plugins, temas e versões principais do WordPress vulneráveis.

- Ative o gerenciamento de versões com correção automática de vulnerabilidades.

- Ativar a detecção de alteração de arquivo

2. Instale e ative o plug-in BackupBuddy

Ter uma estratégia de backup para o seu site é uma parte crucial da prevenção de futuros hacks. Um backup significa que você tem uma cópia do seu site em um determinado momento, como antes de ocorrer um hack. Ter esse backup significa que você pode restaurar facilmente seu site para uma versão anterior. (Apenas certifique-se de proteger quaisquer vulnerabilidades ou backdoors do site) que existam nessa versão do seu site ou o hack poderá ocorrer novamente.

3. Use as práticas recomendadas de segurança do site

Como gerente, administrador ou proprietário de um site, sua segurança online afetará a segurança do seu site.

Por exemplo:

- Nunca reutilize senhas para várias contas.

- Nunca compartilhe suas senhas com outras pessoas.

- Use a autenticação de dois fatores para seu login de administrador do WordPress.

- Nunca instale plugins ou temas do WordPress nulos.

- Mantenha sua versão principal, plugins e temas do WordPress atualizados para as versões mais recentes.

- Use um host da Web respeitável com segurança de servidor sólida.

- Use um plug-in de segurança do WordPress e um plug-in de backup.

4. Fique atento à segurança do seu site

Pesquisas mostram que o tempo médio que leva para encontrar uma violação de segurança ou hack é de 200 dias! Sites negligenciados geralmente são os mais vulneráveis a esses tipos de hacks, portanto, verifique a segurança e o desempenho do seu site, mesmo se você tiver sites nos quais não faz login com frequência.

Basta verificar a aparência do seu site, revisar os logs de segurança e garantir que todos os seus temas, plugins e versões principais do WordPress estejam atualizados ajudará bastante na prevenção de um hack do WordPress pharma. Armado com o conhecimento de como proteger seu site e com algumas ferramentas para ajudar a fazer o trabalho, é mais provável que seu site permaneça seguro e protegido .

Proteja e proteja seu site contra hacks e violações de segurança

Atualmente, o WordPress alimenta mais de 40% de todos os sites, por isso se tornou um alvo fácil para hackers com intenções maliciosas. O plug-in iThemes Security Pro elimina as suposições da segurança do WordPress para facilitar a segurança e a proteção do seu site WordPress. É como ter um especialista em segurança em tempo integral na equipe que monitora e protege constantemente seu site WordPress para você.

Kristen escreve tutoriais para ajudar os usuários do WordPress desde 2011. Como diretora de marketing aqui na iThemes, ela se dedica a ajudá-lo a encontrar as melhores maneiras de construir, gerenciar e manter sites WordPress eficazes. Kristen também gosta de escrever no diário (confira seu projeto paralelo, The Transformation Year !), caminhadas e acampamentos, aeróbica, culinária e aventuras diárias com sua família, esperando viver uma vida mais presente.