WordPress SQL Injection: Guia Completo de Proteção

Publicados: 2023-04-19Com toda a probabilidade, você está perdendo tráfego, receita e a confiança de seus clientes todos os dias em seu site WordPress por causa de algo chamado 'injeções de SQL'.

Por que?

Simples – algum hacker pensou que era uma boa ideia desviar o tráfego da sua empresa e levá-los a:

- Sites adultos;

- sites de drogas ilegais;

- anúncios religiosos;

- ou algum outro site malicioso

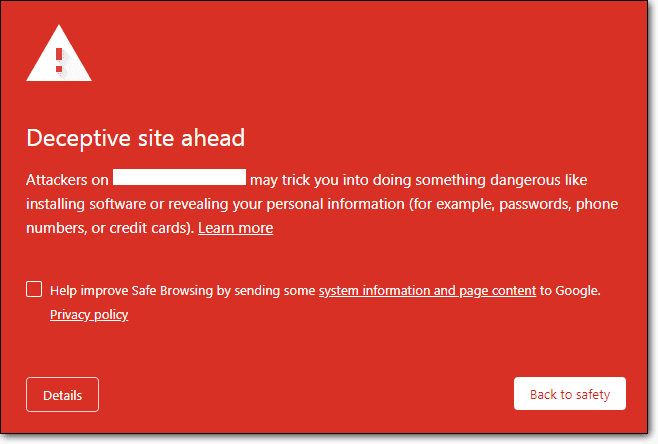

Está colocando seu site na lista negra do Google. Você também está perdendo o respeito de seus clientes e da comunidade devido a avisos como, site enganoso adiante, este site pode ter sido invadido nos resultados de pesquisa.

A pior parte?

Esse hacker sem nome e sem rosto acha que você não pode fazer nada a respeito.

Seu site agora está repleto de pop-ups estranhos, redirecionamentos, palavras-chave com spam e erros 403.

Trabalhamos com mais de um milhão de sites WordPress por mais de uma década e nos deparamos com esses hacks o tempo todo.

Ajudamos a remover o malware de injeção SQL do WordPress de centenas de sites antes que ele pudesse danificar o site.

Neste artigo, mostraremos como você pode se livrar desse hack e fazer com que seu site volte ao estado original o mais rápido possível.

TL;DR : Para remover a injeção de SQL do seu site, instale o MalCare. Ele limpará seu site em menos de 60 segundos. E, em seguida, reforce sua segurança usando os recursos de reforço de segurança do MalCare. Isso manterá seu site protegido contra futuros ataques de injeção de SQL.

Os bots hackers são projetados para realizar centenas de tentativas de injeção de SQL em poucos minutos.

Uma tentativa bem-sucedida arruinará seu site.

Se o seu firewall ou plug-in de segurança detectou dezenas de ataques de injeção de SQL, há uma boa chance de que seu site já tenha sido invadido.

Se não for, então você tem sorte.

Então, como você sabe com certeza se seu site já foi invadido?

E se for, como você remove o malware?

Não se preocupe, mostraremos as etapas exatas que você precisa seguir para detectar e limpar ataques de injeção de SQL em seu site.

Mas antes de entrarmos nisso, é uma boa ideia tentar entender o que realmente é um ataque de injeção de SQL. No entanto, se você precisar verificar com urgência se há infecção em seu site, pule para esta seção.

O que é um ataque de injeção de SQL?

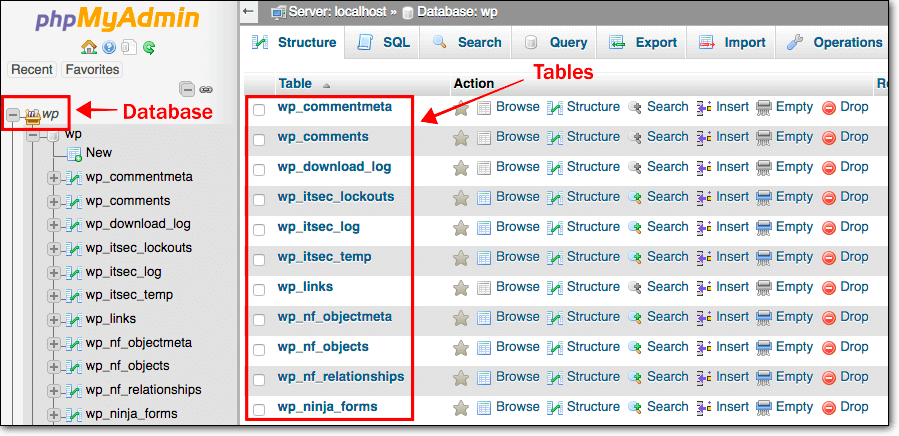

Seu site WordPress usa um banco de dados para gerenciar dados como posts, páginas, comentários, etc. Todos esses dados são armazenados de forma organizada em tabelas de banco de dados.

Os hackers obtêm acesso ao seu banco de dados realizando ataques de injeção de SQL.

Mas por que alguém iria querer acessar seu banco de dados?

Boa pergunta.

Quando os hackers estão tentando invadir seu site, eles pretendem roubar dados confidenciais (como detalhes de login e informações de cartão de crédito) ou danificar seu site.

Se códigos maliciosos forem inseridos em seu banco de dados com a intenção de obter dados, isso é chamado de injeção de SQL em banda . Mas se a intenção é prejudicar seu site excluindo o conteúdo do seu banco de dados, isso é chamado de ataque de injeção cega de SQL .

Sabemos o que você está se perguntando – por que é chamado de ataque de injeção de SQL?

Para que seu site armazene dados no banco de dados, ele precisa interagir com o banco de dados. SQL é uma linguagem que seu site usa para adicionar, atualizar, excluir e pesquisar dados no banco de dados. Os hackers usam a mesma linguagem para tentar invadir o banco de dados.

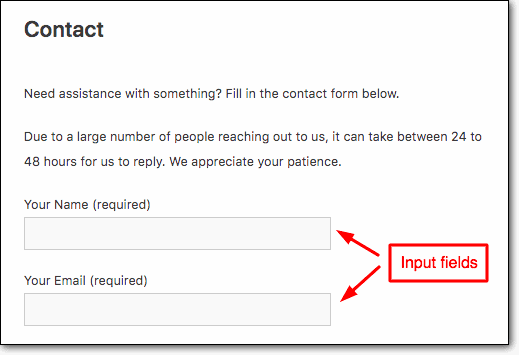

Eles exploram os campos de entrada em seus sites como um formulário de contato ou a barra de pesquisa para injetar scripts maliciosos no banco de dados. Portanto, é chamado de ataque de injeção SQL.

Como remover o WordPress SQL Injection do seu site WordPress

Você está experimentando algum dos seguintes:

- Receber centenas de e-mails do seu formulário de contato em poucos minutos.

- Anúncios redirecionando para sites suspeitos.

- Pop-ups estranhos estão aparecendo em algumas páginas e erros em outras.

Esses são sintomas comuns de um hack de injeção de SQL.

Dito isso, esse tipo de hack pode não ser realmente visível. Os hackers podem ter invadido seu site apenas para roubar informações. Eles não precisam fazer nenhuma modificação em seu site.

Portanto, embora seu site pareça perfeitamente normal, ele ainda pode ter sido invadido. Você precisa escanear seu site para ter certeza.

Há uma abundância de scanners para escolher. Dito isso, muitos plug-ins de verificação não conseguem detectar malwares novos, complexos ou extremamente bem ocultos. Recomendamos o MalCare porque está muito à frente do jogo . Veja como:

- O MalCare não depende da correspondência de padrões para encontrar códigos maliciosos. Em vez disso, vem equipado com sinais inteligentes que avaliam o comportamento do código. Isso permite que o plug-in detecte códigos maliciosos novos e complexos.

- Ele verifica não apenas os arquivos do WordPress, mas também o banco de dados. Ele examina todos os cantos para encontrar códigos maliciosos ou malware.

- Ele realiza varreduras em seu próprio servidor para garantir que seu site não seja sobrecarregado.

- O plug-in verificará automaticamente seu site diariamente. E irá notificá-lo apenas quando encontrar algum malware.

Para detectar um hack com MalCare, você precisa seguir os seguintes passos:

Passo 1: Inscreva-se no MalCare's WordPress Malware Scanner. Instale e ative o plug-in em seu site. Em seguida, adicione seu site ao painel do MalCare.

Ele executará imediatamente uma varredura em seu site.

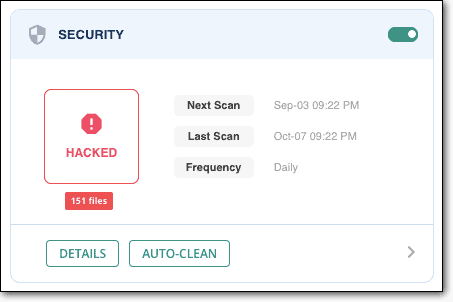

Se detectar que seu site foi invadido, ele notificará você.

Você pode limpar seu site com a mesma ferramenta.

Muitos de vocês provavelmente estão pensando em restaurar um backup para limpar a infecção. Isso não vai funcionar. A restauração de um backup substituirá apenas os arquivos existentes, não removerá os arquivos maliciosos adicionados por hackers.

Aviso justo: embora o scanner seja gratuito, a remoção de malware do MalCare é um recurso premium. Você precisará atualizar para limpar seu site.

Para limpar o hack , basta seguir as instruções abaixo:

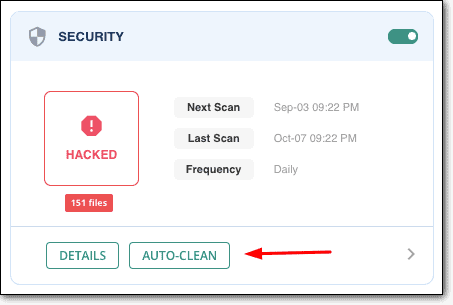

Etapa 2: assim que o MalCare detectar que seu site foi invadido, ele o notificará em seu próprio painel.

Logo abaixo da notificação, você verá um botão Auto-Clean . Clique nisso.

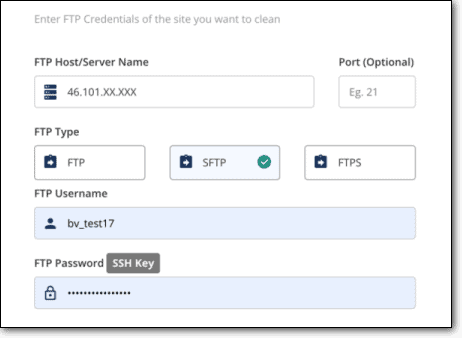

Etapa 3: Em seguida, você precisará inserir suas credenciais de FTP. Se você não sabe o que são ou como encontrá-los, este guia e esses vídeos ajudarão.

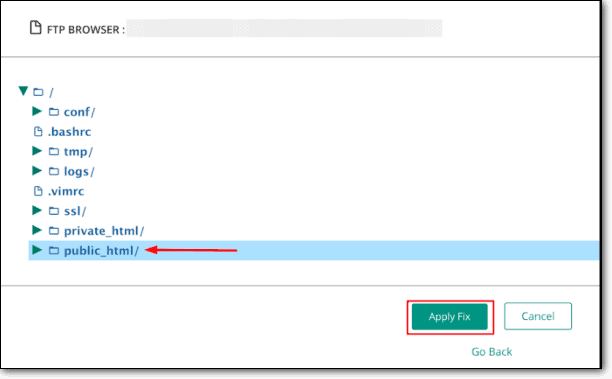

Passo 4: Em seguida, você será solicitado a selecionar a pasta onde seu site WordPress está armazenado. Geralmente, é a pasta public_html.

Alguns proprietários de sites movem seus sites para um local diferente por questões de segurança. Portanto, se você estiver mantendo um site de cliente, é uma boa ideia verificar se o site está realmente localizado na pasta public_html.

Depois de selecionar a pasta, o MalCare começará a limpar seu site.

Levará alguns minutos para remover o malware do seu site.

Além do MalCare, existem muitos outros plugins de segurança que o ajudarão a detectar e limpar seu site. Esses são Wordfence, WebARXSecurity, Astra Security, Sucuri, etc. Você pode dar uma olhada em qualquer um deles.

Como o WordPress lida com ataques de SQL?

Ao longo dos anos, o WordPress não mediu esforços para tentar proteger o banco de dados de ataques de injeção de SQL.

Para proteger sites WordPress contra esse tipo de ataque, os campos de entrada devem primeiro verificar os dados fornecidos pelo usuário antes de inseri-los no banco de dados.

O WordPress possui uma lista de funções que higienizam os dados inseridos nos campos de entrada, impossibilitando a inserção de scripts maliciosos.

No entanto, os sites WordPress são muito dependentes de temas e plugins. As injeções de SQL são realizadas usando temas e plugins vulneráveis. Mais sobre isso na próxima seção.

Como são realizados os ataques de injeção de SQL?

Os hackers podem acessar seu site explorando uma vulnerabilidade presente em seu site.

No caso de ataques de injeção de SQL, os hackers exploram vulnerabilidades nos campos de entrada do seu site, como formulários de contato, caixas de login, caixas de inscrição, seções de comentários ou até mesmo a barra de pesquisa para inserir scripts PHP maliciosos no banco de dados.

Isso significa que ter campos de entrada é perigoso?

A resposta é sim e não, simultaneamente.

Campos de entrada como comentários e formulários de contato são alimentados por plugins ou temas. Como qualquer outro software, plug-ins e temas desenvolvem vulnerabilidades que são exploradas por hackers para realizar ataques de injeção de SQL.

É impossível garantir que plugins e temas estejam seguindo os passos do WordPress na prevenção de ataques de injeção de SQL.

Vamos pegar um plugin de formulário como exemplo.

As informações inseridas no plug-in do formulário devem ser primeiro validadas e higienizadas antes de serem armazenadas no banco de dados.

Mas por que validar e higienizar?

Validação de dados: Garante que os dados sejam recebidos em um formato específico. Um plug-in de formulário que aceita números de telefone deve garantir que os visitantes insiram apenas caracteres numéricos.

Sanitização de dados: Garante que você não está inserindo mais do que o necessário. O plug-in de formulário deve impedir que os visitantes insiram mais de 10 caracteres.

Se o plug-in não estiver verificando as entradas do visitante, será fácil inserir uma sequência de códigos maliciosos no formulário.

O formulário armazenará esses dados em seu banco de dados, dando aos hackers acesso ao banco de dados.

Para a maioria dos usuários do WordPress, é impossível saber se o plug-in ou tema instalado em seu site está filtrando cuidadosamente os dados fornecidos pelo usuário.

Dito isso, existem maneiras de garantir que seu site permaneça protegido contra futuros ataques de injeção de SQL. Para saber mais sobre como proteger seu site contra reinfecções, pule para esta seção.

Impacto dos ataques de injeção de SQL em seu site

As consequências de um ataque de injeção de SQL bem-sucedido são feias. Você pode acabar experimentando qualquer uma ou todas as seguintes ramificações:

1. Perda de dados confidenciais

Você deve ter ouvido falar de violações de dados no Yahoo, Twitter, Adobe, etc, levando ao comprometimento de milhões de contas.

Seu site não é tão grande quanto o Twitter, mas contém informações confidenciais que, se roubadas, levarão a problemas sérios, como quebra de confiança, danos à reputação e até mesmo repercussões legais.

Sites de comércio eletrônico podem ter registros financeiros roubados, sites médicos terão registros de saúde roubados, e assim por diante.

Os hackers podem optar por vender esses registros online ou pedir resgate.

2. Perda de dados do site

Depois que um site é invadido, a maior preocupação dos hackers é ser pego.

Por isso, eles manobram cuidadosamente pelo local, realizando atividades tranquilamente.

Mas, às vezes, eles podem acabar fazendo modificações no banco de dados. Eles podem ser um erro e acabar deletando uma informação. Ou pode ser um ato deliberado em que o objetivo é danificar seu site.

Como consequência, você perde o conteúdo do seu site.

3. Violação de confiança e danos à reputação

As violações de dados afetarão a maneira como seus clientes veem seus negócios e se desejam continuar confiando em seus negócios.

O escândalo de violação de dados da Cambridge Analytica em 2018 levou as pessoas a excluir suas contas do Facebook.

Quando os clientes descobrem que você falhou em proteger sua saúde ou registro financeiro, é improvável que eles queiram fazer negócios com você.

Você pode ser responsabilizado legalmente pela perda de dados, o que definitivamente manchará sua reputação.

4. Lista negra do Google e suspensão de hospedagem

Os hackers fazem o possível para não serem pegos. Eles realizam suas atividades cuidadosamente e em segredo.

Freqüentemente, não há sinais visíveis de hack. Portanto, pode demorar um pouco para você saber que seu site foi invadido.

Mecanismos de busca e servidores de hospedagem são rápidos em detectar atividades maliciosas em um site WordPress. E quando o fazem, eles suspendem rapidamente seu site para proteger seus próprios usuários e impedi-los de acessar seu site.

5. Despesas de Limpeza

Limpar um site invadido não é moleza. Você não pode fazer isso manualmente.

Existem serviços dedicados aos quais você pode recorrer, mas é um assunto caro e demorado.

E se você continuar sendo infectado, esperamos que você tenha bolsos cheios para pagar as contas de pílulas.

Felizmente, um serviço de segurança como o MalCare oferece limpezas ilimitadas por US$ 99 por ano para um único site. Confira os preços do MalCare, se ainda não o fez.

Como você pode proteger seu site de ser infectado novamente?

Seu site WordPress foi hackeado devido a uma vulnerabilidade em um plugin ou tema.

Depois de limpar seu site, você precisa tomar medidas para impedir os hackers de reinfecções.

1. Escolha temas e plugins com cuidado

Antes de instalar um tema ou plug-in em seu site, leia as avaliações dos usuários.

Se a ferramenta estiver desenvolvendo vulnerabilidades que estejam causando a invasão de sites, não a use.

É improvável que uma ferramenta bem construída desenvolva vulnerabilidades com muita frequência.

Mesmo quando isso acontece, é mantido por um grupo de desenvolvedores responsáveis que lançarão rapidamente uma versão melhor.

Isso manterá seu site seguro.

2. Mantenha seu site atualizado

Os ataques de injeção de SQL são bem-sucedidos devido às vulnerabilidades presentes em um tema, plug-in ou núcleo.

A vulnerabilidade permite que hackers injetem código malicioso em um site e obtenham acesso ao banco de dados.

Essas vulnerabilidades podem ser corrigidas aplicando uma atualização.

Quando os desenvolvedores descobrem uma vulnerabilidade em sua ferramenta, eles lançam um patch na forma de uma atualização.

Se você aplicar essa atualização, seu site estará protegido contra ataques de injeção de SQL.

É importante manter seus temas, plugins e até o núcleo atualizados.

Dica profissional: certifique-se de que as atualizações automáticas do WordPress estejam habilitadas. Em 2017, o WordPress lançou uma atualização que corrigia as vulnerabilidades do SQL. Mesmo assim, muitos sites foram invadidos porque as atualizações automáticas foram desativadas.

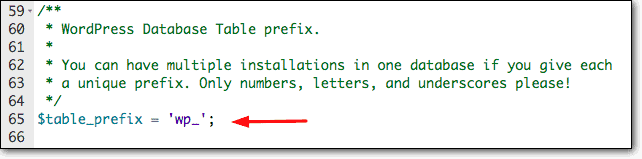

3. Alterar o prefixo da tabela do banco de dados

Isso tornará mais difícil para um hacker acessar o banco de dados.

Quer saber como?

Seu banco de dados possui tabelas que começam com “wp_”

Alterar o prefixo tornará mais difícil localizar suas tabelas.

Dica Profissional: O primeiro passo é fazer um backup do seu site. Não pule esta etapa. Fazer qualquer modificação no back-end do site é perigoso. Se algo der errado, você terá uma cópia do seu site para recorrer.

> Acesse seu arquivo wp-config através de sua conta de hospedagem.

> Basta fazer login na sua conta de hospedagem e ir para cPanel > Gerenciador de Arquivos .

> Encontre o arquivo wp-config.php e abra-o.

> Da frase $table_prefix = 'wp_'; substitua wp_ por outra coisa. Salvar e sair.

4. Use um Firewall

Um firewall oferece proteção a um site WordPress contra hackers.

Ele investiga todos que visitam seu site e bloqueia aqueles que possuem um registro de atividades maliciosas.

Um firewall como o Astra Security analisará as entradas do usuário para detectar e prevenir ataques de injeção de SQL.

Se você usou o MalCare para limpar seu site, não precisa se preocupar em instalar um plug-in de firewall. MalCare Firewall bloqueia automaticamente o tráfego malicioso.

Qual o proximo?

Um site WordPress é composto por um banco de dados e vários arquivos.

Assim como o banco de dados, os arquivos do WordPress são suscetíveis a hacks.

Você precisa tomar medidas para protegê-los contra hackers e bots. Aqui está um guia que o ajudará a fazer exatamente isso – Como proteger um site WordPress.

Embora você possa tomar muitas medidas de segurança, a única etapa que você não pode perder é usar um plug-in de segurança.

Um plug-in de segurança como o MalCare verificará seu site diariamente, notificará você imediatamente se for invadido, ajudará você a limpar o site em menos de 60 segundos e garantirá que seu site esteja protegido contra futuros ataques de hackers.

Proteja seu site 24 horas por dia, 7 dias por semana com o plug- in MalCare Security