Vulnerabilitatea încărcării fișierelor - Cum să preveniți hackerii să o exploateze

Publicat: 2023-04-19Bănuiți că site-ul dvs. web are o vulnerabilitate de încărcare a fișierelor? Vă faceți griji că hackerii îl vor exploata pentru a vă sparge site-ul?

Ne-am dori să vă putem spune că nu trebuie să vă faceți griji, dar adevărul este că o vulnerabilitate de încărcare a fișierelor este o problemă serioasă.

Dacă un hacker găsește această vulnerabilitate pe site-ul dvs., vă poate deturna site-ul și poate prelua controlul deplin. Acestea pot provoca daune grave site-ului dvs. prin deformarea paginilor dvs., ștergerea fișierelor, furtul de date și chiar trimiterea de e-mailuri spam către clienții dvs. Puteți verifica cele mai importante vulnerabilități WordPress aici.

Mai mult decât atât, lucrurile se pot transforma în probleme de securitate mult mai mari. Când Google detectează hack-ul, va pune imediat pe lista neagră site-ul dvs. pentru a împiedica utilizatorii Google să-l acceseze. În plus, furnizorul dvs. de servere web vă va suspenda contul.

Dar nu vă faceți griji, puteți împiedica toate acestea să se întâmple luând pașii potriviti pentru a remedia și a preveni vulnerabilitățile de încărcare a fișierelor pe site-ul dvs.

În acest articol, vă vom explica ce este o vulnerabilitate de încărcare de fișiere și vă vom arăta cele mai eficiente modalități de a vă proteja site-ul împotriva acesteia. De asemenea, puteți afla cum hackerii pirata WordPress.

[lwptoc skipHeadingLevel=”h1,h3,h4,h5,h6″ skipHeadingText=”Gânduri finale”]

Ce este o vulnerabilitate de încărcare a fișierelor?

Multe site-uri WordPress oferă vizitatorilor opțiunea de a încărca fișiere în diverse scopuri. De exemplu, un portal de locuri de muncă ar permite unui utilizator să încarce un CV și certificate. Un site bancar vă va permite să încărcați documente justificative, cum ar fi identitatea, adresa și dovada de venit. Când un fișier este încărcat pe site-ul tău, WordPress verifică fișierul și îl stochează într-un folder specific numit directorul Încărcări.

În general, documentele sau anumite fișiere încărcate de către cei care încarcă fișiere sunt într-un format care nu poate executa nicio comandă fără a afișa mesaje de eroare.

Pentru imagini, formatele acceptate includ png și jpeg. Pentru documente, formatele includ PDF și Docx. Și pentru videoclipuri, include extensia fișierelor mp3 și mp4. Formatele sau tipurile de fișiere vă permit să vizualizați numai aceste fișiere.

După cum am spus, aceste formate nu sunt executabile, ceea ce înseamnă că, chiar dacă există cod rău intenționat în ele, codul nu poate executa nicio comandă pe site-ul dvs.

În general, câmpurile de încărcare de pe un site acceptă numai fișiere neexecutabile. Dar dacă funcționează defectuos, poate începe să accepte încărcări nerestricționate de fișiere.

Hackerii pot profita de acest lucru și pot încărca coduri executabile în formate de fișiere precum fișier PHP, JavaScript și exe. Aceste fișiere pot rula comenzi care fac ravagii pe site-ul dvs. Puteți verifica cum să preveniți atacurile cu injecție SQL.

Aceasta este ceea ce se numește vulnerabilitate de încărcare de fișiere.

În secțiunile de mai jos, veți afla cum să vă protejați site-ul împotriva unei astfel de vulnerabilități.

Din fericire, există măsuri pe care le puteți lua pentru a vă proteja site-ul împotriva unei astfel de vulnerabilități. Cu toate acestea, este important să înțelegeți cum funcționează această vulnerabilitate. Așadar, înainte de a discuta măsurile de protecție, vom analiza mai profund vulnerabilitatea de bază a încărcării fișierelor în secțiunea următoare.

Care sunt diferitele tipuri de vulnerabilitate la încărcarea fișierelor?

Mai devreme am explicat cum funcționează vulnerabilitatea de încărcare a fișierelor. Am spus că într-un site WordPress există câmpuri pentru a încărca fișiere. Puteți încărca numai anumite tipuri de fișiere neexecutabile. Dar dacă câmpul de încărcare nu funcționează (din cauza unei vulnerabilități), hackerii pot încărca fișiere executabile rău intenționate.

Acum există două moduri în care câmpul vulnerabil de încărcare acceptă un fișier.

1. Poate accepta un fișier direct pe site. În acest caz, hackerii pot încărca direct fișiere rău intenționate. Aceasta se numește vulnerabilitate locală de încărcare a fișierelor .

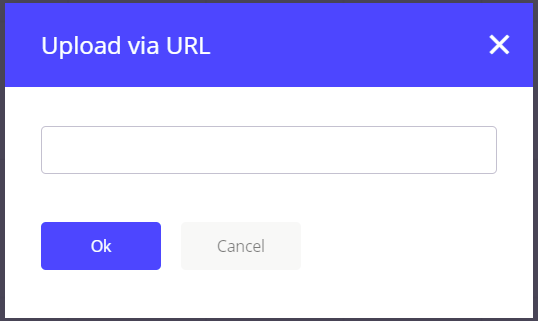

2. Unele câmpuri de încărcare nu permit încărcări directe. Ei vă solicită să vă încărcați fișierele pe un alt site web, de exemplu pe servicii cloud, cum ar fi GDrive, Dropbox.

Apoi, trebuie să partajați locația sub forma unei adrese URL. Site-ul web va prelua fișierul din locație. Este o modalitate indirectă de încărcare a fișierelor care permite unui atacator să încarce fișiere rău intenționate pe un site web. Aceasta se numește vulnerabilitate de încărcare de la distanță .

Vulnerabilitatea de încărcare locală și vulnerabilitatea de încărcare de la distanță sunt cele două tipuri diferite de vulnerabilități de încărcare a fișierelor.

Un exemplu de vulnerabilitate de încărcare de la distanță care îmi vine imediat în minte este vulnerabilitatea TimThumb. A fost un plugin popular de redimensionare a imaginii, iar vulnerabilitatea a afectat un număr mare de site-uri WordPress. Le-a permis utilizatorilor să importe imagini de pe site-uri web de găzduire a imaginilor (cum ar fi imgur.com și flickr.com). Cu toate acestea, din cauza lipsei măsurilor de securitate, hackerii au putut să încarce și fișiere rău intenționate, în locul imaginilor. Aceste fișiere pot avea un nume de fișier diferit sau diferite dimensiuni de fișier. Dar conținutul fișierului poate fi foarte periculos.

Cum exploatează hackerii o vulnerabilitate de încărcare a fișierelor?

Procesul de piratare a unui site web este complex și tehnic. Am simplificat cât de mult am putut și am stabilit pașii într-un mod ușor de înțeles pentru oricine.

→ Hackerii sunt mereu în căutarea vulnerabilităților prin care pot obține acces la site-uri web.

→ Într-un site web WordPress, este obișnuit să găsiți vulnerabilități în pluginuri și teme . Când dezvoltatorii de pluginuri și teme învață despre astfel de vulnerabilități, ei lansează rapid o actualizare.

→ Actualizările conțin detalii ale remedierii, care este modul în care hackerii învață că un anumit plugin sau o temă are o vulnerabilitate care poate fi exploatată.

Aflați mai multe despre tehnicile comune de hacking de site-uri web.

Ce se întâmplă când nu vă actualizați site-ul?

→ Hackerii vizează rareori un singur site web. Ei parcurg internetul pentru a găsi mii de site-uri web folosind plugin-ul vulnerabil. Mulți proprietari de site-uri web tind să amâne actualizările, deoarece nu sunt conștienți de importanța actualizărilor WordPress. Ei continuă să ruleze pe versiuni vechi ale pluginului care sunt vulnerabile.

→ Să presupunem că utilizați un plugin pentru a activa o secțiune de comentarii pe blogul dvs. Dezvoltatorii acestui plugin au descoperit recent o vulnerabilitate de încărcare a fișierelor. Pentru a o remedia, au lansat un patch printr-o actualizare. Din anumite motive, nu ați putut actualiza pluginul. Vulnerabilitatea rămâne în plugin. Hackerii descoperă că site-ul tău folosește versiunea veche a pluginului de comentarii. Aceștia încarcă fișiere rău intenționate pe site-ul dvs. exploatând vulnerabilitatea de încărcare a fișierelor (testare de penetrare). Fișierul conține scripturi prin care pot începe să execute activități rău intenționate.

→ Odată ce fișierele infectate se află în site-ul dvs. web, hackerii execută comenzi care le permit să fure date sensibile, cum ar fi datele de conectare la baza de date a site-ului dvs. web. Ei pot escalada și mai mult hack-ul utilizând datele pentru a vă conecta pe site-ul dvs. și pentru a obține controlul complet asupra site-ului dvs.

Cum să vă protejați site-ul de vulnerabilitatea de încărcare a fișierelor?

După cum am menționat mai devreme, o vulnerabilitate de încărcare a fișierelor poate avea un impact tehnic devastator asupra site-ului dvs. web. Cu toate acestea, dacă implementați următorii pași, puteți remedia vulnerabilitatea și vă puteți proteja site-ul împotriva hackerilor.

Iată 6 măsuri importante de securitate a site-ului web pe care vi le recomandăm să luați imediat:

1. Instalați un plugin de securitate WordPress

Este o idee bună să aveți un plugin de securitate WordPress instalat pe site-ul dvs. După cum am menționat mai devreme, vulnerabilitățile vor apărea și, din anumite motive, dacă nu puteți actualiza pluginul, hackerii vor profita de acest lucru și vor sparge site-ul dvs.

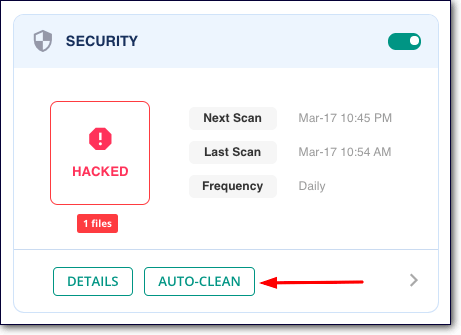

Vă recomandăm să utilizați pluginul nostru de securitate – MalCare. Vine cu un scanner și un dispozitiv de curățare, printre altele. Scanerul folosește tehnici avansate de detectare pentru a găsi malware ascuns. Iar aparatul de curățare este automat, ceea ce vă permite să vă curățați site-ul web cu doar câteva clicuri.

Scanerul de vulnerabilități al pluginului vă va scana site-ul în fiecare zi și vă va avertiza imediat despre hack. De asemenea, vă va ajuta să vă curățați site-ul în mai puțin de un minut înainte ca hackerii să vă deterioreze site-ul.

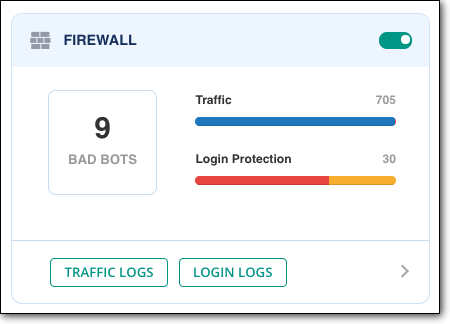

În plus, pluginurile de securitate vă protejează site-ul printr-un firewall WordPress.

Un firewall WordPress funcționează ca propriul super-erou al securității web, care blochează accesul traficului rău intenționat pe site-ul dvs. web. Verifică tot traficul de intrare de pe site-ul dvs. Permite accesul unui trafic bun pe site-ul dvs., iar traficul prost este blocat imediat.

Aceasta înseamnă că, chiar dacă site-ul dvs. conține vulnerabilități, hackerii nu îl pot exploata, deoarece sunt împiedicați să acceseze site-ul de către firewall.

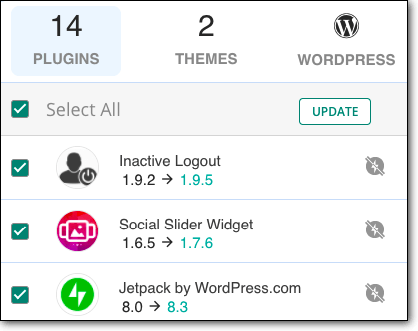

2. Ține-ți site-ul web actualizat

Am discutat mai devreme că, atunci când dezvoltatorii descoperă o vulnerabilitate de încărcare a fișierelor în pluginul sau tema lor, o remediază și lansează o versiune actualizată. Noua versiune va conține o corecție de securitate a aplicației web. Odată ce actualizați la această versiune, vulnerabilitatea de încărcare a fișierelor va fi remediată pe site-ul dvs.

Acestea fiind spuse, actualizările pot fi uneori o bătaie de cap. Sunt disponibile în mod frecvent și uneori pot cauza defectarea sau funcționarea defectuoasă a site-ului dvs. Vă recomandăm să vă rezervați timp în fiecare săptămână pentru a vă actualiza site-ul în siguranță, utilizând un site de pregătire.

Puteți folosi pluginul nostru, MalCare pentru a configura un site de staging și pentru a testa actualizările înainte de a le instala pe site-ul dvs. live. Dacă rulați mai multe site-uri web, pluginul vă permite să le gestionați și să le actualizați pe toate dintr-un tablou de bord centralizat. Acest lucru face actualizările mai ușoare, mai rapide și fără probleme.

3. Cumpărați pluginuri și teme de pe piețele de renume

Vulnerabilitățile se dezvoltă frecvent în teme și pluginuri de calitate slabă. Acesta este motivul pentru care vă sugerăm să utilizați numai teme și pluginuri de bună calitate. O modalitate bună de a determina calitatea software-ului este să le cumpărați de la piețe de renume precum Themeforest, CodeCanyon, Evanto, Mojo Marketplace etc.

Piețele de renume au politici stricte și protocoale de securitate pe care trebuie să le urmeze dezvoltatorii. Deci produsele disponibile pe aceste platforme sunt create cu grijă și bine întreținute.

4. Retrageți funcția de încărcare a fișierelor (dacă este posibil)

Dacă simțiți că funcția de încărcare a fișierelor de pe site-ul dvs. web nu este importantă, puteți lua în considerare dezactivarea funcției.

Pentru unele site-uri web, cum ar fi site-urile de recrutare, aceasta ar putea să nu fie o opțiune. Cu toate acestea, dacă funcția de încărcare a fișierelor nu este necesară pe site-ul dvs. web, vă sugerăm insistent să o retrageți.

Dacă utilizați un plugin pentru a rula funcția de încărcare a fișierelor, vă sugerăm să dezactivați și să ștergeți pluginul. Acest lucru va elimina cu totul posibilitatea unei vulnerabilități de încărcare a fișierelor.

5. Schimbați locația de stocare a fișierelor încărcate (Riscant)

Tot ce este încărcat pe site-ul dvs. WordPress este stocat în folderul Încărcări. Dosarul se află în directorul public_html care stochează toate fișierele critice ale site-ului dvs. WordPress.

Când hackerii încarcă un fișier rău intenționat în folderul Încărcare, le permite să obțină acces la directorul public_html, adică întregul site web.

Dacă mutați folderul Încărcare în afara acestui director, va fi mult mai dificil să obțineți controlul asupra site-ului dvs.

AVERTISMENT: Mutarea folderului Încărcare necesită experiență, așa că dacă nu sunteți familiarizat cu funcționarea interioară a WordPress, vă sugerăm să săriți peste acest pas. Chiar dacă aveți cunoștințe despre WordPress, vă recomandăm insistent să faceți copii de rezervă complete ale site-ului înainte de a face orice modificare. Cel mai mic pas greșit poate duce la stricarea site-ului dvs.

Acestea sunt cele 6 măsuri de prevenire a vulnerabilității la încărcarea fișierelor. Luând aceste măsuri, site-ul dvs. va fi protejat împotriva vulnerabilităților de încărcare a fișierelor. Acest lucru ne duce la capătul prevenirii vulnerabilităților de încărcare a fișierelor pe site-ul dvs. WordPress.

În concluzie

Protejarea site-ului dvs. WordPress împotriva vulnerabilităților de încărcare de fișiere este un pas către asigurarea faptului că site-ul dvs. este în siguranță și protejat împotriva atacurilor de tip hack.

Cu toate acestea, hackerii au multe alte moduri de a încerca să pătrundă în site-ul tău. Pentru a preveni orice fel de tentative de hack pe site-ul dvs., vă recomandăm următoarele -

1. Aveți întotdeauna instalat pe site-ul dvs. un plugin de securitate precum MalCare. Pluginul vine cu un scanner de securitate care va scana și monitoriza site-ul dvs. zilnic. Firewall-ul său va împiedica hackerii să acceseze site-ul dvs.

2. Actualizați-vă site-ul WordPress în mod regulat. Asigurați-vă că utilizați cea mai recentă versiune a nucleului WordPress și toate pluginurile și temele instalate pe site-ul dvs.

3. Și, în sfârșit, întărește-ți site-ul WordPress. Măsurile de întărire a site-ului se vor asigura că site-ul dvs. este dificil de accesat de către hackeri.

Luați aceste măsuri pentru a putea fi liniștit știind că site-ul dvs. este securizat.

Încercați MalCare Security Plugin chiar acum!