Fortificați-vă site-ul WordPress de la injecția SQL: 9 moduri eficiente

Publicat: 2023-09-23Imaginați-vă site-ul web ca pe o fortăreață înaltă, care vă protejează datele și conținutul valoros. Acum, imaginează-ți un hacker viclean, înarmat cu artele întunecate ale intruziunii cibernetice, care încearcă să spargă apărarea castelului tău. În această luptă digitală cu mize mari, una dintre cele mai formidabile arme din arsenalul hackerilor este injecția SQL . Dar cum vă echipați pentru luptă și cum vă pregătiți pentru a vă proteja site-ul web de vulnerabilități? Ei bine, sunteți pe cale să aflați. Așadar, purtați armura și aruncați-vă direct în ghidul nostru detaliat de mai jos.

Injecția SQL este o tehnică sinistră care poate lăsa site-ul dvs. WordPress vulnerabil la exploatare. Este ca un cal troian care se strecoară în sanctuarul interior al site-ului tău web, ocolind măsurile de securitate și făcând ravagii în interior. Prin urmare, nu numai că vom discuta despre vulnerabilitățile SQL pe care trebuie să le urmăriți, dar în acest blog vom discuta și despre modalitățile prin care puteți atenua șansele unui atac din partea hackerilor și a site-urilor de phishing.

Ce este injecția SQL: înțelegerea elementelor de bază

În primul rând, să începem cu elementele de bază. SQL este un limbaj folosit pentru gestionarea și preluarea datelor din baze de date. Când un site web interacționează cu o bază de date, acesta utilizează adesea interogări SQL pentru a prelua sau modifica informații. Dar atunci, ce înseamnă de fapt injecția SQL și de ce ar fi rău pentru site-ul tău?

SQL Injection, abreviat ca SQLi, este un tip de atac cibernetic care exploatează vulnerabilitățile din securitatea unei aplicații web pentru a -și manipula baza de date folosind comenzi SQL (Structured Query Language). Într-un atac cu injecție SQL, un atacator injectează cod SQL rău intenționat în câmpurile de intrare ale aplicației sau adresele URL care interacționează cu baza de date. Aplicația, fără să știe, execută acest cod SQL injectat alături de comenzile sale SQL legitime, ceea ce duce la acces neautorizat, la manipularea datelor sau chiar la distrugerea potențială a bazei de date.

Cum încalcă securitatea prin injecție SQL în WordPress?

Injecția SQL are loc atunci când o aplicație nu validează și nu igienizează corect intrările utilizatorului. Atacatorii exploatează această vulnerabilitate pentru a injecta cod SQL, modificând funcționalitatea dorită a aplicației și accesând baza de date de bază. Iată cum se încalcă de obicei securitatea:

Lipsa validării intrărilor: atunci când o aplicație acceptă intrări ale utilizatorului (cum ar fi formularele de conectare sau casetele de căutare) fără o validare adecvată, poate fi păcălită să accepte cod SQL rău intenționat.

Dezinfectare inadecvată: nedezinfectarea sau evadarea corectă a caracterelor speciale din intrările utilizatorului permite executarea unui cod rău intenționat în interogarea SQL, modificându-i comportamentul.

Tratarea insuficientă a erorilor: mesajele de eroare generate de aplicație pot expune din neatenție informații valoroase despre structura bazei de date, ajutând atacatorii să creeze atacuri eficiente de injecție SQL.

Diferite tipuri de injecție SQL

Aceste tipuri de atacuri se manifestă în diferite forme, fiecare având ca scop exploatarea vulnerabilităților site-ului dvs. WordPress în moduri diferite:

Injecție SQL clasică : Atacatorul manipulează câmpurile de intrare pentru a modifica sau a prelua date, pentru a modifica structura bazei de date sau chiar pentru a executa comenzi administrative.

Blind Injection : aici, atacatorul nu vede direct rezultatele acțiunilor lor rău intenționate. Acestea deduc succesul sau eșecul pe baza răspunsurilor aplicației, adesea folosite pentru a extrage informații sensibile.

Injecție SQL oarbă bazată pe timp : Atacatorii introduc întârzieri în răspunsul aplicației pentru a deduce succesul instrucțiunilor SQL injectate, ajutând la extragerea datelor.

Injecție bazată pe erori : exploatarea mesajelor de eroare pentru a aduna informații despre baza de date, ajutând atacatorii să proiecteze injecții SQL eficiente.

Injecție SQL bazată pe uniuni : Utilizarea operatorului SQL UNION pentru a combina rezultatele din diferite interogări, adesea pentru a extrage date din baza de date.

9 Cele mai bune moduri de a proteja site-ul WordPress de injectarea SQL

Protejarea site-ului dvs. WordPress de astfel de atacuri de injectare este esențială pentru a asigura siguranța datelor dvs. și integritatea aplicației dvs. web. Iată nouă strategii eficiente pentru a preveni injectarea SQL:

Validarea și igienizarea intrărilor

Implementați practici stricte de validare și dezinfectare a intrărilor pentru toate intrările utilizatorilor. Asigurați-vă că datele introduse în formulare sau primite prin adrese URL sunt verificate pentru corectitudine și igienizate pentru a elimina orice caractere potențial dăunătoare. WordPress oferă funcții precum sanitize_text_field() și esc_sql() pentru a ajuta în acest sens.

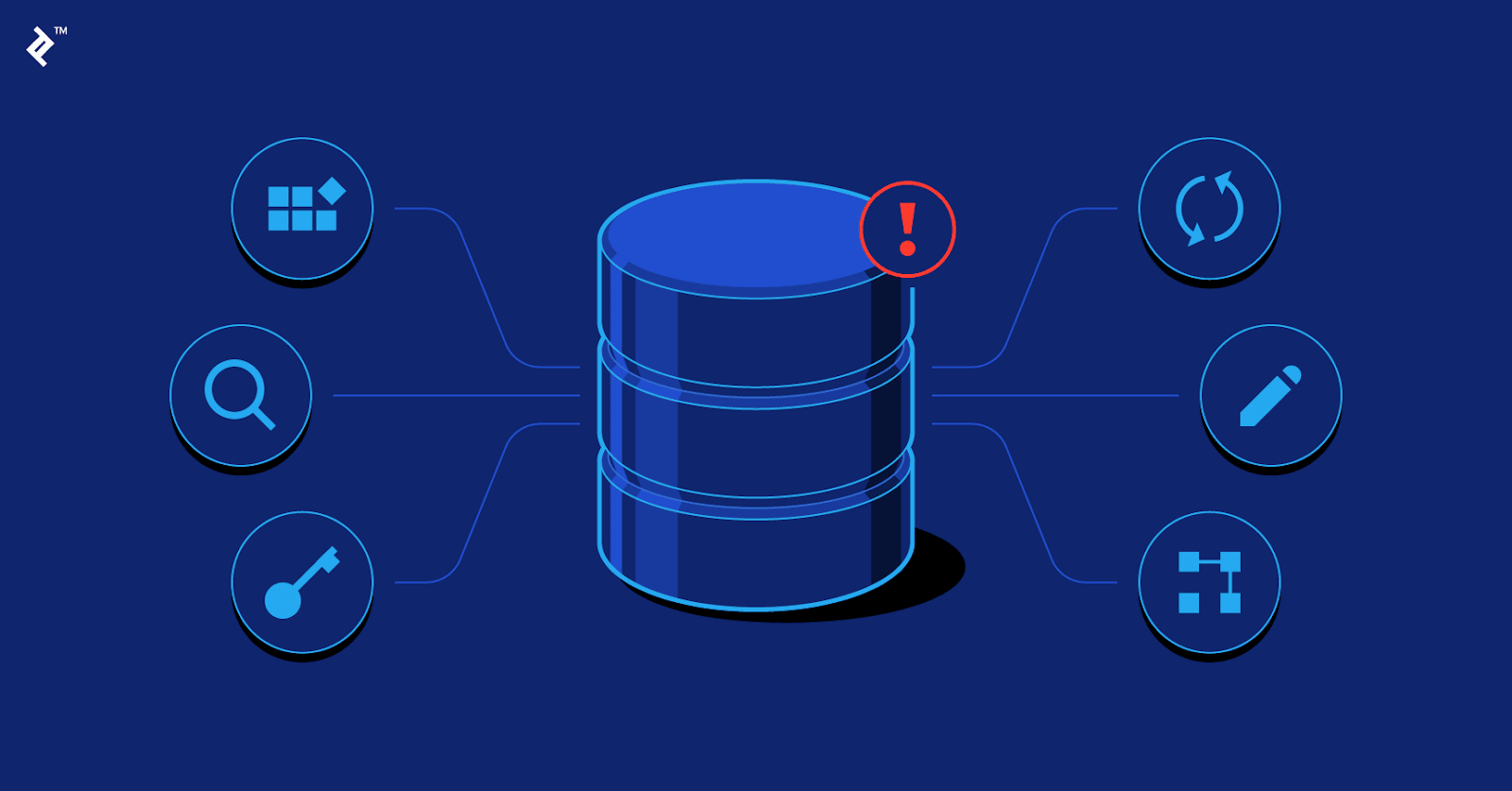

Declarații pregătite (interogări parametrizate)

Utilizați instrucțiuni pregătite și interogări parametrizate atunci când interacționați cu baza de date. Declarațiile pregătite separă codul SQL de intrările utilizatorului, făcând imposibil ca atacatorii să injecteze cod SQL rău intenționat în interogare. WordPress oferă funcții precum $wpdb->prepare() în acest scop.

Sursa: Toptal

Utilizați maparea obiect-relațională (ORM)

Luați în considerare utilizarea unei biblioteci sau a unui cadru ORM, cum ar fi WP_Query sau Doctrine , pentru interacțiunile cu bazele de date. Instrumentele ORM abstrac interogările SQL, reducând riscul de injectare prin gestionarea automată a generării de interogări și a dezinfectării intrărilor.

Evadarea intrărilor utilizatorului

Evadați corect intrările utilizatorului atunci când le încorporați în interogări SQL. WordPress oferă funcții precum $wpdb->prepare() , $wpdb->escape() și esc_sql() pentru a scăpa și igieniza datele înainte de a le folosi în interogări.

Limitați privilegiile bazei de date

Urmați principiul celui mai mic privilegiu pentru utilizatorii bazei de date. Asigurați-vă că contul de utilizator al bazei de date utilizat de aplicația dvs. WordPress are doar permisiunile necesare pentru a efectua operațiunile prevăzute, limitând daunele potențiale pe care un atacator le poate provoca.

Actualizări regulate și corecții

Țineți-vă actualizate nucleul, pluginurile și temele WordPress. Dezvoltatorii lansează adesea actualizări pentru a remedia vulnerabilitățile de securitate, iar menținerea la curent este crucială pentru a preveni atacatorii să exploateze defecte cunoscute.

Web Application Firewall (WAF)

Implementați un Web Application Firewall (WAF) pentru a monitoriza și filtra traficul de intrare pentru potențiale încercări de încălcare a SQL. Un WAF poate ajuta la blocarea cererilor rău intenționate și poate oferi un strat suplimentar de apărare împotriva unor astfel de atacuri.

Pluginuri de securitate

Luați în considerare utilizarea pluginurilor de securitate precum Wordfence sau Sucuri Security , care oferă caracteristici specifice pentru a proteja împotriva injectării de interogări SQL și a altor vulnerabilități comune ale aplicațiilor web. Aceste pluginuri pot oferi monitorizare în timp real și detectarea amenințărilor.

Audituri regulate de securitate și teste de penetrare

Efectuați periodic audituri de securitate și teste de penetrare a site-ului dvs. WordPress. Această abordare proactivă poate ajuta la identificarea și remedierea vulnerabilităților înainte ca atacatorii să le poată exploata.

Armurați-vă site-ul WordPress împotriva încălcării SQL

Prin implementarea acestor nouă strategii eficiente, puteți proteja site-ul WordPress de atacurile de injecție SQL și puteți îmbunătăți postura generală de securitate. Amintiți-vă că o abordare proactivă și stratificată de securitate este cheia pentru a vă proteja datele valoroase și prezența online.

Simțiți-vă liber să vă împărtășiți comentariile în secțiunea de feedback, să vă abonați la blogul nostru și să vă alăturați comunității noastre Facebook pentru actualizări mai interesante.