Cum să adăugați anteturi de securitate HTTP în WordPress

Publicat: 2023-05-18

WordPress este cel mai popular sistem de management al conținutului (CMS) din lume, rulând peste 43% din toate site-urile de pe internet.Cu toate acestea, utilizarea sa pe scară largă îl face o țintă comună pentru hackeri.

Atacurile de forță brută, vulnerabilitățile de încărcare de fișiere și atacurile de scripting între site-uri contribuie toate la amenințarea continuă.

Din fericire, există mai multe moduri de a vă face site-ul mai sigur și mai puțin predispus la atacuri. Și aici intră în imagine anteturile HTTP.

Prin implementarea Antetelor de securitate HTTP, puteți restricționa acțiunile pe care browserele și serverele le pot efectua pe site-ul dvs. web și puteți adăuga un nivel suplimentar de securitate. Aceste anteturi îngreunează mult mai mult atacatorii să exploateze vulnerabilitățile clientului.

În acest articol, vom discuta ce sunt anteturile de securitate HTTP și cum le puteți implementa eficient pe site-ul dvs. web.

Ce sunt mai exact anteturile de securitate HTTP?

Antetele de securitate HTTP sunt un grup de directive utilizate de aplicațiile web pentru a implementa apărările de securitate în browserele web. Aceste anteturi sunt schimbate între browserul web (clientul) și server pentru a identifica parametrii de securitate ai comunicării HTTP. Acest schimb de informații îi spune browserului cum să se comporte în timpul interacțiunilor sale cu site-ul dvs. și guvernează procese precum afișarea erorilor și gestionarea memoriei cache.

Desigur, această securitate suplimentară și eficiență depinde în mare măsură de browser. Browserele web mai vechi nu vor avea același nivel de securitate sau compatibilitate și este posibil să nu proceseze corect, complet sau chiar deloc anteturile de securitate HTTP. Potențial, acest lucru poate însemna că, în ciuda tuturor eforturilor dvs. de a ajuta vizitatorul să rămână în siguranță, browserul lor învechit îi lasă în continuare vulnerabili. În calitate de dezvoltatori de site-uri web, ar trebui să facem tot ce ne stă în putință, dar să acceptăm că, la sfârșitul vizitatorilor, este responsabilitatea lor să se asigure că utilizează software-ul actualizat pe computerul lor. Atâta timp cât folosesc un browser web modern, actualizat, atunci folosirea antetelor de securitate HTTP va funcționa cu software-ul browserului lor pentru a le menține în siguranță.

Preocuparea noastră principală este totuși că anteturile de securitate HTTP împiedică site-ul dvs. web de la atacuri comune, cum ar fi scripturile între site-uri și atacurile cu forță brută.Cele mai eficiente modalități de a implementa aceste antete sunt să le setați la contul dvs. de găzduire WordPress (la nivel de server) și să utilizați un firewall pentru aplicații de site la nivel DNS, cum ar fi Cloudflare.

Dar trebuie să rețineți că, deși adăugarea antetelor de securitate HTTP poate ajuta la îmbunătățirea securității site-ului dvs., este doar un aspect al securității site-ului și ar trebui utilizat împreună cu alte măsuri de securitate. Aceasta include menținerea aplicațiilor și pluginurilor dvs. actualizate, criptarea datelor dvs. sensibile și copierea de rezervă a datelor de site și a fișierelor de configurare.

Înainte de a discuta despre diferite metode de adăugare a antetelor de securitate, să aruncăm o privire asupra fiecărui antet în detaliu și să înțelegem de ce este important.Dacă sunteți deja familiarizat cu anteturile de securitate, puteți sări la secțiunea de mai jos.

Tipurile de anteturi de securitate HTTP WordPress

Există mai multe anteturi de securitate HTTP care pot fi utilizate cu site-ul dvs. WordPress pentru a îmbunătăți protecția. Să aruncăm o privire la unele dintre cele mai importante.

1. Antet de securitate de protecție X-XSS

Acest antet de securitate este folosit pentru a configura cross-site scripting (XSS), o vulnerabilitate de securitate care permite terților neautentificați să execute cod în numele unui alt site web în browser.

Previne multe atacuri XSS pe site-ul dvs., oprind redarea site-ului dacă este detectat un atac. X-XSS folosește opțiunea mai sigură de a nu încărca complet site-ul în loc să încerce să dezinfecteze pagina prin înlocuirea elementelor potențial dăunătoare.

Antetul poate avea una dintre aceste câteva valori:

- X-XSS-Protection: 0 Dezactivează filtrarea XSS (nu este recomandat)

- X-XSS-Protection: 1 Activează filtrarea XSS, care este de obicei implicită în majoritatea browserelor. Dacă este detectat un atac XSS, browserul va elimina părțile nesigure ale paginii (igienizare).

- X-XSS-Protecție: 1; mode=block Activează filtrarea XSS, dar în loc să dezinfecteze pagina, browserul va împiedica redarea paginii (recomandat)

- X-XSS-Protecție: 1; report=<reporting-uri> Activează filtrarea XSS. Browserul va dezinfecta pagina și va raporta încălcarea dacă este detectat un atac de scripting între site-uri.

2. Antet de securitate Opțiuni X-Frame

Antetul de securitate X-Frame-Options poate fi folosit pentru a preveni diferite atacuri de forță brută și atacuri DDOS , dar cea mai eficientă utilizare a acestuia este împotriva iframe-urilor cross-jacking și click-jacking pe site-ul dvs. WordPress.Acest antet vă permite să decideți dacă o pagină de pe site-ul dvs. poate fi sau nu încorporată folosind elemente iframe în browser.

Opțiunea X-Frame vă protejează site-ul web împotriva furtului de clicuri, împiedicând umplerea iframe-urilor cu site-ul dvs. Are două directive diferite din care puteți alege –DENY și SAMEORIGIN. Funcționează cu toate browserele web populare, cum ar fi Chrome, Safari, Firefox și Opera.

X-Frame-Opțiuni: DENY X-Frame-Options: SAMEORIGINCând este specificat cu DENY, antetul X-Frame-Options va provoca o eșec în cazul în care orice browser încearcă să încarce pagina într-un cadru atunci când este încărcată de pe alte site-uri. Încercările de a face acest lucru vor eșua și atunci când sunt încărcate într-un iframe de pe site-ul original. Pe de altă parte, dacă specificăm SAMEORIGIN , putem folosi în continuare pagina într-un cadru – atâta timp cât site-ul care o include într-un cadru este același cu cel care servește pagina.

Acest antet este deosebit de important pentru paginile web care conțin informații sensibile și pagini care încorporează informații, cum ar fi gateway-uri și formulare de plată.

3. Antet HTTP Strict Transport Security (HSTS).

HTTP Strict-Transport-Security este un antet de răspuns de securitate trimis de pe un server web către browserul web al unui utilizator pentru a-l informa că site-ul ar trebui accesat numai folosind HTTP și niciodată prin HTTP necriptat.

Acest antet oferă un mecanism pentru a impune utilizarea HTTPS de către browser , chiar dacă utilizatorul tasta „http://” în bara de adrese sau urmează un link HTTP.De asemenea, poate împiedica utilizatorii să ignore certificatele SSL/TLS expirate sau invalide și alte avertismente ale browserului. Valoarea HSTS este setată pentru fiecare browser care vizitează site-ul web. Nu este setat pe mașină.

Antetul HSTS oferă o opțiune de a include orice subdomenii – puteți utiliza directiva „includeSubDomains” pentru a adopta același nivel de securitate de la domeniul rădăcină. Aceasta înseamnă că orice dezvoltare locală cu domeniul (sau subdomeniile) nu va mai fi accesibilă prin HTTP, deoarece browserul va permite doar trafic HTTPS.

De exemplu, dacă aveți antete HSTS pe example.com cu directiva necesară „includeSubdomains ”, atunci nu veți putea accesa subdomeniile example.com prin conexiuni nesigure după ce ați vizitat example.com. Prin urmare, aveți grijă dacă alegeți să utilizați „includeSubdomains” , ar putea avea implicații pentru celelalte domenii ale dvs.

Odată ce un browser primește un antet HSTS de la un site, își va aminti politica HSTS pentru durata specificată și va actualiza automat toate solicitările viitoare către site la HTTPS. Acest lucru ajută la evitarea atacurilor „man-in-the-middle”, a interceptărilor și a altor forme de falsificare, asigurându-se că toată comunicarea dintre browser și server este criptată.

Sintaxa pentru acest antet este:

# Fără directiva include SubDomains <IfModule mod_headers.c> Set antet Strict-Transport-Security: „max-age=63072000;” </IfModule> # Cu directiva includeSubDomains <IfModule mod_headers.c> Set antet Strict-Transport-Security "max-age=31536000; includeSubDomains; preload" </IfModule>

Directiva max-age=<expire-time> desemnează timpul (în secunde) în care browserul ar trebui să-și amintească că un site poate fi accesat numai folosind HTTPS. De exemplu, în exemplul de mai sus, vârsta maximă este setată la doi ani. Dacă ați ales să aveți Servebolt CDN sau Accelerated Domains de la Servbolt, veți avea automat 1 an de durată HSTS.

4. Referitor - Antet de politică

Acest antet HTTP controlează cât de multe informații de referință trimise prin antetul de referință ar trebui incluse în cereri. Limitează cantitatea de informații care este trimisă atunci când un vizitator al site-ului face clic pe un link. Acest lucru ajută la prevenirea scurgerii de informații sensibile către alte site-uri web , cum ar fi adresa URL a unei pagini cu informații private.

Poate avea mai multe valori – iată o scurtă descriere:

- no-referrer: antetul Referer nu va fi trimis niciodată în nicio circumstanță.

- No-referrer-when-downgrade: antetul Referer nu va fi trimis atunci când navigați de la un site HTTPS la un site HTTP.

- Origine: antetul Referer va include doar originea (schema, gazda și portul) paginii de referință.

- Origine-when-cross-origin: antetul Referer va include adresa URL completă a paginii de referință atunci când navigați între pagini din aceeași origine și numai originea când navigați la o altă origine.

- Origine strictă: antetul Referer va include doar originea paginii de referință și nu va fi trimis pentru solicitări cu origini încrucișate.

- Strict-origin-when-cross-origin: antetul Referer va include originea paginii de referință și nu va fi trimis pentru solicitări cu origini încrucișate, cu excepția originilor pe același site. Vă recomandăm să utilizați această setare, deoarece păstrează utilitatea antetului în timp ce atenuează riscul scurgerii de date.

- Unsafe-url: antetul Referer va trimite originea, calea și șirul de interogare atunci când execută orice solicitare, indiferent de securitate.

Pentru o discuție aprofundată despre antetul politicii de trimitere, citiți articolul Google web.dev despre cele mai bune practici pentru politica de trimitere .

5. Antet X-Content-Type-Options

Antetul X-Content-Type-Options este trimis de server într-un răspuns HTTP pentru a indica browserelor despre tipurile MIME. Scopul acestui antet este de a împiedica browserele să interpreteze fișierele ca un tip MIME diferit de cel specificat în antet.

Acest antet poate avea o singură valoare „nosniff”. Sintaxa este următoarea:

X-Content-Type-Options: nosniffEste foarte eficient împotriva atacurilor de confuzie MIME – utilizarea acestui antet de securitate poate împiedica browserul să interpreteze fișierele în moduri neașteptate care ar putea duce la vulnerabilități de securitate. De exemplu, dacă un atacator încarcă un fișier cu o extensie .jpg, dar care nu conține conținut, deoarece este de fapt un script, setarea antetului X-Content-Type-Options la „nosniff” nu va permite browserului să execute scriptul, protejând astfel utilizatorii de potențiale încălcări.

6. Antet Politica de securitate a conținutului(CSP).

Content-Security-Policy este un antet de securitate folosit pentru a specifica originea conținutului și oferă un mecanism pentru conținutul care poate fi încărcat și executat într-un site web sau într-o aplicație web. Prin specificarea unui set de politici, acest antet poate restricționa tipurile de conținut care sunt permise pe o pagină web și poate atenua diferite tipuri de amenințări la securitate. Este un nivel suplimentar de securitate împotriva atacurilor Cross-Site Scripting (XSS) și Data Injection care sunt utilizate pentru infracțiuni precum furtul de date, deformarea site-ului și distribuirea de malware.

Pe lângă controlul tipurilor de resurse care pot fi încărcate, antetul Content-Security-Policy oferă și o modalitate de a instrui browserul despre cum ar trebui să gestioneze orice încălcare a politicilor specificate în antet. De exemplu, o politică poate specifica că, dacă o resursă încalcă politica, browserul ar trebui să publice un avertisment sau să blocheze încărcarea resursei.

Serverul trebuie configurat pentru a returna antetul Content-Security-Policy pentru ca politicile să funcționeze. Puteți utiliza antetul HTTP CSP pentru a specifica politica astfel:

Content-Security-Policy: politică

Această politică este un șir care conține directivele de politică care descriu politica dvs. de securitate a conținutului. De exemplu, puteți adăuga următoarele linii în fișierul dvs. .htaccess pentru a implementa CSP.

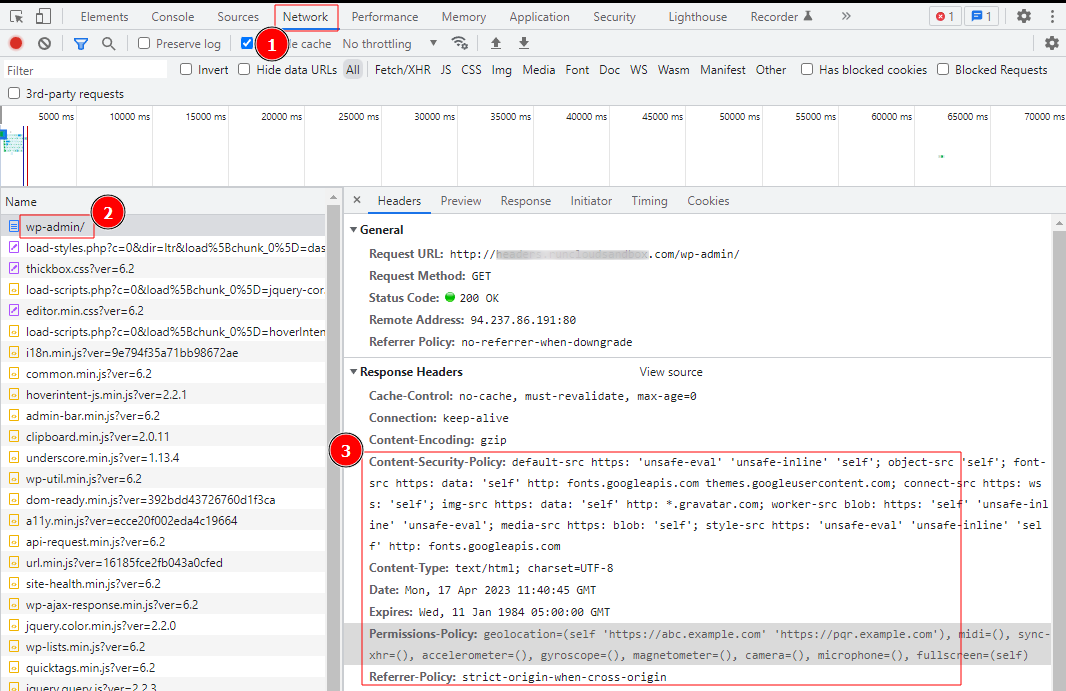

<IfModule mod_headers.c> Set de antet Content-Security-Policy "default-src https: 'unsafe-eval' 'unsafe-inline' 'self'; object-src 'self'; font-src https: data: 'self' http: fonts.googleapis. com themes.googleusercontent.com; connect-src https: wss: 'self'; img-src https: data: 'self' http: *.gravatar.com; worker-src blob: https: 'self' 'unsafe-inline ' 'unsafe-eval'; media-src https: blob: 'self'; style-src https: 'unsafe-eval' 'unsafe-inline' 'self' http: fonts.googleapis.com" </IfModule>

Dacă aplicați CSP pe un site web WordPress, ar trebui să rețineți că „unsafe-inline” și „unsafe-eval” sunt necesare de către WordPress pentru a funcționa corect. Configurația de mai sus este un bun punct de plecare pentru majoritatea site-urilor WordPress. Cu toate acestea, există riscuri asociate cu utilizarea configurației de mai sus fără a înțelege clar ce înseamnă fiecare secțiune. Iată o defalcare a fiecărei directive:

- default-src – Această directivă stabilește politica implicită pentru toate tipurile de resurse, cu excepția cazului în care acestea sunt suprascrise de alte directive.În acest caz, permite încărcarea resurselor din aceeași origine („self”), precum și din surse HTTPS și din scripturi care folosesc „unsafe-eval” sau „unsafe-inline”.

- object-src – Această directivă restricționează tipurile de obiecte care pot fi încorporate într-o pagină, cum ar fi aplicațiile Flash sau Java.Aici, permite încărcarea obiectelor numai din aceeași origine („self”).

- font-src – Această directivă restricționează sursele din care pot fi încărcate fonturile.Aici, permite încărcarea fonturilor din surse HTTPS, schema URI de date și din aceeași origine („self”) sau din surse HTTP din Fonturi Google și Conținutul utilizatorului Google.

- connect-src – Această directivă restricționează sursele care pot fi utilizate pentru solicitările de rețea, cum ar fi cererile AJAX sau WebSockets.Aici, permite ca conexiunile să fie realizate numai prin HTTPS sau WebSockets și din aceeași origine („self”).

- img-src – Această directivă restricționează sursele din care pot fi încărcate imaginile.Aici, permite încărcarea imaginilor din surse HTTPS, schema URI de date și din aceeași origine („self”) sau din surse HTTP de la Gravatar.

- worker-src – Această directivă restricționează sursele din care lucrătorii web pot fi încărcați.Aici, permite lucrătorilor să fie încărcați numai din schema blob URI, surse HTTPS și din scripturi care folosesc „unsafe-eval” sau „unsafe-inline”.

- media-src – Această directivă restricționează sursele din care pot fi încărcate resursele media, cum ar fi audio sau video.Aici, permite încărcarea media numai din surse HTTPS, schema blob URI și din aceeași origine („self”).

- style-src – Această directivă restricționează sursele din care pot fi încărcate foile de stil.Aici, permite încărcarea stilurilor din surse HTTPS și din scripturi care folosesc „unsafe-eval” sau „unsafe-inline”, precum și din aceeași origine („self”) și din surse HTTP din Fonturi Google.

Când utilizați antetul CSP cu instanța dvs. WordPress, este important să rețineți căaplicarea incorectă a antetelor CSP va distruge tabloul de bord WordPress Admin, deoarece anumite plugin-uri și servicii se pot baza pe JavaScript terță parte.

Pentru a remedia acest lucru, va trebui să adăugați manual fiecare regulă de securitate la fișierul antet. O modalitate alternativă, dar mai puțin sigură, este de a dezactiva antetul CSP din tabloul de bord administrativ. De exemplu, iată ce facem pe servebolt.com :

Set antet X-Frame-Options SAMEORIGIN Set de antet Referrer-Policy strict-origin-when-cross-origin Set antet X-XSS-Protection „1; mod=bloc” <Dacă „%{REQUEST_URI} !~ /wp-admin/”> # adăugați antet numai dacă nu ecranul de administrare Antetul setat întotdeauna Content-Security-Policy "default-src 'self' 'unsafe-inline'; script-src 'self' 'unsafe-inline' 'unsafe-eval' *.intercomcdn.com cdn.firstpromoter.com servebolt.containers .piwik.pro *.intercom.io cdn.getreplybox.com platform.twitter.com v0.wordpress.com cdn.jsdelivr.net servebolt.piwik.pro ; media-src „self” *.intercomcdn.com date: ; img -src 'self' 'unsafe-inline' *.intercom.io *.intercomcdn.com *.intercomassets.com date: raskesider.raskesider.no *.servebolt.com secure.gravatar.com servebolt.piwik.pro ; connect- src 'self' ws: nexus-websocket-a.intercom.io *.piwik.pro servebolt.piwik.pro *.intercom.io ; font-src 'self' *.intercomcdn.com data: ; frame-src 'self' „app.getreplybox.com platform.twitter.com player.vimeo.com wordpress.org www.youtube.com caniuse.bitsofco.de video.wordpress.com *.intercom.io; strămoșii cadru „self” *.servebolt. com;manifest-src 'self' ;" </Dacă>

În timp ce aplicați CSP pe site-ul dvs., ar trebui să rețineți că acesta ar putea deteriora mediul dvs. de dezvoltare dacă nu utilizați HTTPS. Dacă nu sunteți sigur cum să generați o politică pentru site-ul dvs., ar trebui să utilizați un instrument grafic, cum ar fi ValidBot – CSP Wizard sau Report URI: CSP generator .

7. Permisiuni - Antet de politică

Politica de permisiuni oferă dezvoltatorilor mecanisme pentru a declara în mod explicit ce funcționalitate poate și nu poate fi implementată pe un site web .Gestionează setul de permisiuni pe care le solicită site-ul web. Acest antet este folosit pentru a restricționa capabilitățile unui site web pentru a preveni anumite riscuri de securitate și confidențialitate, cum ar fi abuzul de API-uri Javascript, urmărirea utilizatorilor și execuția codului infectat.

Politica de permisiuni permite unui server să stabilească dacă o caracteristică poate fi utilizată într-un anumit document. Utilizeazălistele permise – o listă de origini care ia anumite valori predefinite.Valoarea antetului Permission-Policy constă dintr-o listă de nume de directive separate prin virgulă și valorile acestora care descriu diferitele permisiuni necesare unui site web.

Sintaxa generală pentru antetul Permissions-Policy este:

Politica de permisiuni: <directive>=<allowlist>

De exemplu, dacă trebuie să blocăm accesul la geolocalizare, am face acest lucru:

Permisiuni-Politica: geolocation=()Aici, simbolul () înseamnă o listă de permise goală. Pentru a permite accesul la un subset de origini, am face acest lucru:

<IfModule mod_headers.c> Antetul setat întotdeauna Politica de permisiuni „gelocation=(self „https://abc.example.com” „https://pqr.example.com”), midi=(), sync-xhr=(), accelerometru=( ), giroscop=(), magnetometru=(), cameră=(), microfon=(), ecran complet=(auto)" </IfModule>

Să luăm un alt exemplu. Următoarea valoare de antet restricționează un site web doar să execute scripturi dacă sunt difuzate din aceeași origine ca documentul principal:

Politica de permisiuni: script-src 'self'Antetul Permissions-Policy poate fi folosit pentru a înlocui sau completa antetul tradițional Content-Security-Policy, care oferă funcționalități similare, dar cu o sintaxă diferită și o acoperire mai mică în ceea ce privește permisiunile.Acest antet este în prezent o tehnologie experimentală care este acceptată numai în Google Chrome și în alte browsere bazate pe Chromium.Acesta oferă un mecanism mai puternic și mai flexibil pentru controlul permisiunilor, iar adoptarea lui este de așteptat să crească în viitor. Dacă doriți să încercați singuri, puteți utiliza Generatorul de antet politici de permisiuni pentru a genera cu ușurință politici de permisiuni.

Adăugarea antetelor de securitate HTTP utilizând fișierul .htaccess

Modul în care vă recomandăm să adăugați anteturi de securitate HTTP este prin editarea directă a fișierului.htaccess . Acesta este un fișier de configurare a serverului cel mai frecvent utilizat de serverele web Apache. Editând acest fișier, vă asigurați că anteturile de securitate HTTP din WordPress sunt configurate la nivel de server.

Veți avea nevoie de acces la fișierul.htaccessal site-ului dvs. pentru a utiliza această metodă. Poate fi accesat pe serverele Apache folosind un client FTP.Înainte de a face orice modificări, este foarte recomandat să faceți o copie de rezervă a fișierului .htaccesscurent.

În primul rând, pur și simplu conectați-vă la site-ul dvs. folosind un client FTP sau instrumentul de gestionare a fișierelor din panoul de control al găzduirii. În folderul rădăcină al site-ului dvs., găsiți fișierul.htaccessși faceți clic dreapta pe opțiunea „Editare”. Aceasta va deschide fișierul cu un editor de text. Pentru a adăuga anteturi de securitate HTTPS pe site-ul dvs., puteți adăuga codul relevant în partea de jos a fișierului .htaccess.

Următorul cod exemplu poate fi folosit ca punct de plecare.Setează anteturile de securitate HTTP cele mai frecvent utilizate cu setările recomandate.

<IfModule mod_headers.c> Set antet Strict-Transport-Security "max-age=31536000; includeSubDomains; preload" env=HTTPS Set antet X-XSS-Protection „1; mod=bloc” Set antet X-Content-Type-Options „nosniff” Set antet X-Frame-Opțiuni DENY Setul de antet Politica de referință „no-referrer-when-downgrade” Set de antet Content-Security-Policy "default-src https: 'unsafe-eval' 'unsafe-inline' 'self'; object-src 'self'; font-src https: data: 'self' http: fonts.googleapis. com themes.googleusercontent.com; connect-src https: wss: 'self'; img-src https: data: 'self' http: *.gravatar.com; worker-src blob: https: 'self' 'unsafe-inline ' 'unsafe-eval'; media-src https: blob: 'self'; style-src https: 'unsafe-eval' 'unsafe-inline' 'self' http: fonts.googleapis.com" Antetul setat întotdeauna Politica de permisiuni „gelocation=(self „https://abc.example.com” „https://pqr.example.com”), midi=(), sync-xhr=(), accelerometru=( ), giroscop=(), magnetometru=(), cameră=(), microfon=(), ecran complet=(auto)" </IfModule>

Odată ce adăugați configurația de mai sus în fișierul dvs. .htaccess, anteturile relevante vor fi aplicate tuturor solicitărilor web.

Puteți verifica dacă anteturile sunt utilizate deschizând fila „Rețea” din Chrome DevTools și inspectând anteturile de răspuns ale solicitării dvs.

După ce adăugați codul, salvați modificările și vizitați site-ul dvs. web pentru a vă asigura că funcționează conform așteptărilor. De asemenea, trebuie să fiți atenți atunci când editați fișierul .htaccess, deoarece anteturile de cod incorecte sau greșelile de scriere pot declanșa erori precum 500 Internal Server Error .

Adăugarea antetelor de securitate HTTP în WordPress utilizând o rețea de distribuție a conținutului (CDN)

O rețea de livrare a conținutului (CDN) este un grup de servere distribuite geografic care furnizează conținut de internet stocat în cache dintr-o locație de rețea cea mai apropiată de un utilizator pentru a îmbunătăți performanța web. CDN-urile populare, cum ar fi Cloudflare,vă permit, de asemenea, să adăugați anteturi HTTP pe site-ul dvs. web.

Să luăm Cloudflare ca exemplu și să vedem cum putem adăuga anteturi HTTP folosind un CDN. Cloudflare oferă un firewall rudimentar gratuit pentru site-ul web împreună cu serviciul CDN, dar caracteristicile de securitate mai avansate sunt blocate în spatele unui paravan de plată.

Configurarea Cloudflare pe site-ul dvs. WordPress este destul de ușoară. Vă puteți înscrie manual pe site-ul Cloudflare și urmați pașii de pe ecran pentru a-l activa. Odată ce Cloudflare a fost activat pe site-ul dvs., mergeți la pagina SSL/TLS din tabloul de bord al contului dvs. Cloudflare.

Va trebui apoi să comutați la fila „Edge Certificates” și să găsiți secțiunea HTTP Strict Transport Security (HSTS) și să faceți clic pe opțiunea „Enable HSTS”. După ce activați butonul „Activați HSTS”, va apărea o fereastră cu instrucțiuni care vă vor ajuta să activați această funcție pe site-ul dvs. Faceți clic pe butonul „Următorul” pentru a continua procesul și veți vedea opțiunea de a adăuga anteturi de securitate HTTP.

De aici, puteți activa HSTS pe site-ul dvs. și, de asemenea, puteți alege să aplicați HSTS subdomeniilor care utilizează HTTPS. Folosirea acestei metode va oferi site-ului dumneavoastră protecție de bază folosind anteturi de securitate HTTP, dar dezavantajul este că Cloudflare nu vă permite să adăugați X-Frame-Options în prezent.

Merită remarcat faptul că pentru servebolt.com și orice alte domenii din Cloudflare, HSTS este activat implicit.

Adăugarea antetelor de securitate HTTP utilizând un plugin WordPress

O a treia metodă de adăugare și configurare a antetelor HTTP este utilizarea unui plugin. Deși aceasta este una dintre cele mai ușoare modalități de a adăuga anteturi HTTP Security pe site-ul dvs. WordPress, este de obicei puțin mai puțin eficient decât configurarea manuală a antetelor.

Este posibil să fi citit deja în altă parte că multe plugin-uri de securitate includ opțiunea de a adăuga anteturi de securitate. Cu toate acestea, vă recomandăm să nu utilizați un plugin de securitate. Citiți articolul nostru despre pluginurile de securitate WordPress pentru a înțelege de ce și care sunt preocupările legate de utilizarea acestora.

Această secțiune vă va permite să activați sau să dezactivați diferite antete și să setați diferiți parametri pentru acestea. Antetele exacte pe care le puteți activa vor varia în funcție de pluginul ales de dvs., dar cele obișnuite precum X-XSS-Protection, X-Content-Type-Options, X-Frame-Options și Strict-Transport-Security sunt acoperite de majoritatea pluginurilor.

Cum să verificați anteturile de securitate HTTP pe site-ul dvs. web

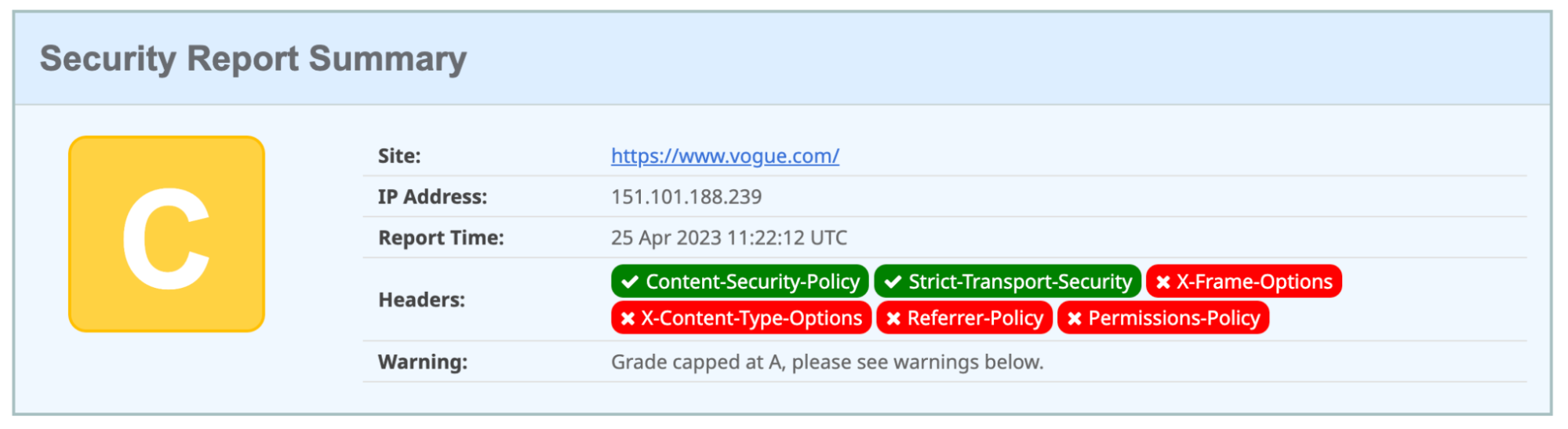

După ce adăugați anteturile de securitate HTTP pe site-ul dvs. WordPress, trebuie să vă asigurați că sunt configurate corect și funcționează conform așteptărilor. Puteți folosi unul dintre numeroasele instrumente gratuite disponibile pe internet pentru a efectua un test. Vă recomandăm să utilizați fie anteturi de securitate , fie SSL Labs , ambele vă oferă o modalitate simplă de a vă testa configurația și de a verifica dacă toate anteturile de securitate funcționează corect.

Aceste instrumente vor evalua anteturile de securitate ale site-ului dvs. și vă vor oferi un raport detaliat. De asemenea, vă spun ce anteturi de securitate HTTP trimite site-ul dvs. și care nu sunt trimise. Site-ul dvs. va primi apoi o notă de la A+ la F, împreună cu o explicație a modului în care a fost determinată nota respectivă.

De exemplu, când am testat site-ul Vogue , am constatat că îi lipsesc multe antete HTTP importante, așa că a obținut doar nota C.

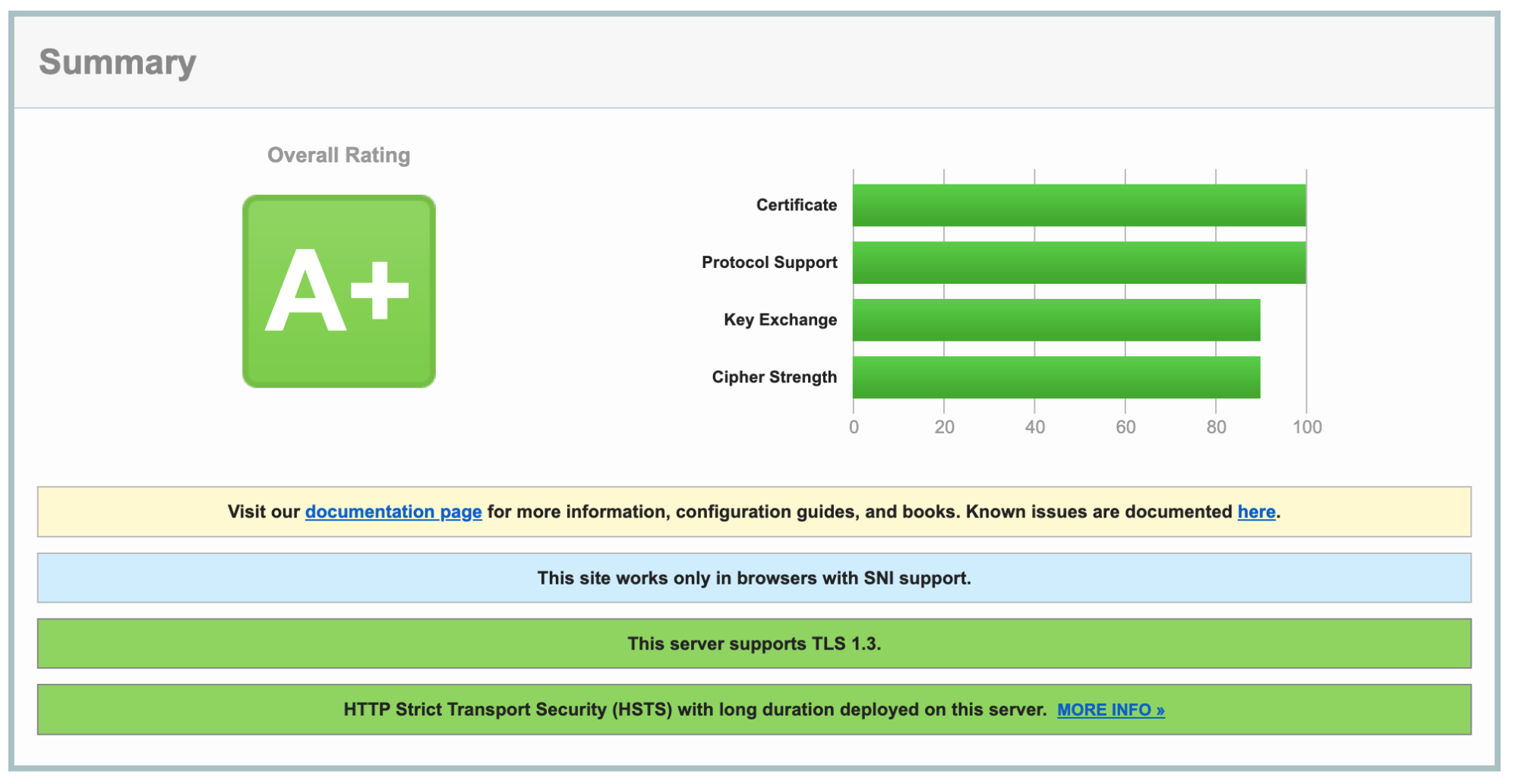

Și, așa cum v-ați putea aștepta atunci când testați propriul nostru site web, acesta obține o notă A+.

Concluzie

Nu există nicio îndoială că implementarea antetelor HTTP este un pas esențial către securizarea site-ului dvs. După ce ați adăugat cu succes anteturi HTTP pe site-ul dvs. web, iată câțiva pași suplimentari pe care ar trebui să luați în considerare și:

- Testați vulnerabilități : este important să testați site-ul dvs. pentru vulnerabilități de securitate comune, cum ar fi Cross-Site-scripting (CSS) și Cross-site-request-Forgery (CSRF).În acest scop, puteți utiliza instrumente precum OWASP ZAP și Burp Suite .

- Monitorizare modificări : trebuie să monitorizați în mod regulat anteturile pentru orice modificări neașteptate, deoarece aceasta indică de obicei că au existat încercări de a exploata o vulnerabilitate.

- Actualizați anteturile : pe măsură ce apar noi amenințări, este important să fiți la curent cu cele mai recente practici de securitate și să vă actualizați anteturile în consecință.

Vă interesează găzduirea gestionată, care este empiric mai rapidă?

Încercați abordarea noastră de găzduire WordPress – începerea este gratuită, iar beneficiile includ:

- Scalabilitate: În testele de sarcină de lucru cu utilizatorii reale, Servebolt a furnizat timpi medii de răspuns de 65 ms, timpi de răspuns de 4,9 ori mai rapid decât al doilea cel mai bun.

- Cei mai rapidi timpi de încărcare la nivel global: timpii medii de încărcare a paginii de 1,26 secunde ne plasează în fruntea listei de rezultate globale WebPageTest.

- Cea mai rapidă viteză de calcul: serverele Servebolt oferă viteze de bază de date nemaivăzute până acum, procesând de 2,44 ori mai multe interogări pe secundă decât media și rulând PHP de 2,6 ori mai rapid decât cel de-al doilea!

- Securitate și timp de funcționare perfecte: Cu un timp de funcționare de 100% pe toate monitoarele și un rating A+ pentru implementarea noastră SSL, puteți fi siguri că site-ul dvs. este online și securizat.

Pe scurt, permițându-ne să eliminăm găzduirea din placa dvs. - veți face îmbunătățirea securității, vitezei și performanței site-ului dvs. mai ușoară. Înscrieți-vă la Servebolt pentru a ne pune la încercare.