Demascat: Ce dezvăluie 10 milioane de parole despre oamenii care le aleg

Publicat: 2022-07-11Se cunosc multe despre parole. Majoritatea sunt scurte, simple și destul de ușor de spart. Dar se știe mult mai puțin despre motivele psihologice pentru care o persoană alege o anumită parolă. Majoritatea experților recomandă să vină cu o parolă puternică pentru a evita încălcarea datelor. Dar de ce atât de mulți utilizatori de internet preferă în continuare parole slabe?

Am analizat alegerea parolelor a 10 milioane de oameni, de la CEO la oameni de știință, pentru a afla ce dezvăluie aceștia despre lucrurile pe care le considerăm ușor de reținut și greu de ghicit.

Cine este primul super-erou care îmi vine în minte? Dar un număr între unu și 10? Și în sfârșit, o culoare vibrantă? Gândește-te rapid la fiecare dintre aceste lucruri, dacă nu ai făcut-o deja, apoi combină-le pe toate trei într-o singură frază.

Acum, este timpul să ghicim.

Este Superman7red ? Nu, nu: Batman3Orange ? Dacă am ghicit corect unul dintre răspunsurile individuale, este pentru că oamenii sunt previzibili. Și asta e problema cu parolele. Adevărat, ne-am oferit avantajul unor întrebări alese pe furiș, dar asta nu este nimic în comparație cu furtunitatea la scară industrială a software-ului special conceput pentru spargerea parolelor. HashCat, de exemplu, poate lua 300.000 de ghiciri la parola dvs. pe secundă (în funcție de modul în care este hashing), așa că, chiar dacă ați alege Hawkeye6yellow , fraza dvs. secretă, mai devreme sau mai târziu, nu ar mai fi secretă.

Parolele sunt adesea ușor de ghicit, deoarece mulți dintre noi se gândesc la cuvinte și numere evidente și le combină în moduri simple. Am vrut să explorăm acest concept și, făcând acest lucru, să vedem ce am putea afla despre cum funcționează mintea unei persoane atunci când el sau ea aranjează cuvintele, numerele și (sperăm) simboluri într-o ordine (probabil nu foarte) unică.

Am început prin a alege două seturi de date de analizat

Două seturi de date, mai multe avertismente

Primul set de date este un depozit de 5 milioane de acreditări care a apărut pentru prima dată în septembrie 2014 pe un forum BitCoin rus. 1 Păreau a fi conturi Gmail (și unele Yandex.ru), dar o inspecție ulterioară a arătat că, deși majoritatea e-mailurilor incluse erau adrese Gmail valide, majoritatea parolelor în text simplu erau fie vechi Gmail (adică nu mai sunt active) sau parole care nu au fost folosite cu adresele Gmail asociate. Cu toate acestea, WordPress.com a resetat 100.000 de conturi și a spus că alte 600.000 sunt potențial în pericol. 2 Depozitul pare a fi în valoare de câțiva ani de parole care au fost colectate din diferite locuri, prin diferite mijloace. În scopurile noastre academice, însă, acest lucru nu a contat. Parolele erau încă alese de deținătorii de conturi Gmail, chiar dacă nu erau pentru propriile conturi Gmail și având în vedere că 98% nu mai erau folosite, am simțit că le putem explora în siguranță. 3

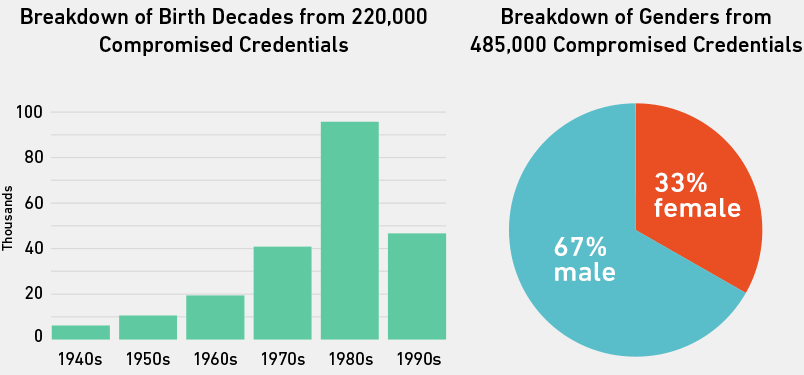

Am folosit acest set de date, pe care îl vom numi „descarcarea Gmail”, pentru a răspunde întrebărilor demografice (în special la cele legate de sexele și vârstele celor care aleg parole). Am extras aceste fapte căutând în cele 5 milioane de adrese de e-mail orice care conținea prenume și ani de naștere. De exemplu, dacă o adresă a fost [email protected], a fost codificată ca un bărbat născut în 1984. Această metodă de inferență poate fi dificilă. Nu vă vom plictisi cu prea multe detalii tehnice aici, dar până la sfârșitul procesului de codificare, aveam 485.000 din cele 5 milioane de adrese Gmail codificate pentru sex și 220.000 codificate pentru vârstă. În acest moment, merită să țineți cont de întrebarea „Utilizatorii care își includ prenumele și anii de naștere în adresele lor de e-mail aleg parole diferite decât cei care nu o fac?” – pentru că teoretic este posibil să o facă. Vom discuta despre asta ceva mai târziu.

Deocamdată, totuși, iată cum au fost împărțiți utilizatorii pe care i-am codificat în funcție de deceniu de naștere și sex.

Depozitul Gmail, sau cel puțin acele persoane din ea cu prenume și/sau ani de naștere în adrese, a fost înclinată către bărbați și oameni născuți în anii '80. Acest lucru se datorează, probabil, profilurilor demografice ale site-urilor ale căror baze de date au fost compromise pentru a forma depozitul. Căutarea adreselor din dump care conținea simbolul + (adăugat de utilizatorii Gmail pentru a urmări ce fac site-urile cu adresele lor de e-mail), a arătat că un număr mare de acreditări provin de la File Dropper, eHarmony, un site de canal pentru adulți și Friendster.

Al doilea set de date, și cel pe care l-am folosit pentru a aduna majoritatea rezultatelor noastre, a fost publicat cu generozitate de consultantul de securitate Mark Burnett, prin site-ul său xato.net. 4 Este format din 10 milioane de parole, care au fost adunate din toate colțurile web pe o perioadă de câțiva ani. Mark a colectat în mod public liste aruncate, scurse și publicate din mii de surse pentru a construi, probabil, una dintre cele mai cuprinzătoare liste de parole reale de până acum. Pentru a citi mai multe despre acest set de date, consultați întrebările frecvente de pe blogul său. 5

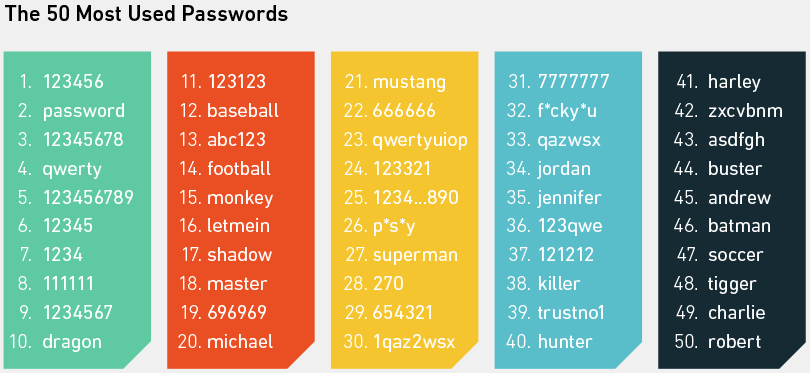

Nu vom petrece prea mult timp oferindu-vă informații de bază despre acest set de date (precum toate mediile). Asta s-a făcut de multe ori înainte. În schimb, să ne uităm doar la cele 50 de parole cele mai utilizate dintre cele 10 milioane. Apoi vom păși într-un teritoriu potențial mai interesant.

După cum puteți vedea, și probabil știți deja, cele mai comune parole sunt toate exemple strălucitoare de lucruri care ies imediat în minte cuiva când un site web îi solicită să creeze o parolă. Toate sunt extrem de ușor de reținut și, în virtutea acestui fapt, este un joc de copii de ghicit folosind un atac de dicționar. Când Mark Burnett a analizat 3,3 milioane de parole pentru a le determina pe cele mai comune în 2014 (toate fiind în lista sa mai mare de 10 milioane), a descoperit că 0,6% erau 123456 . Și folosind primele 10 parole, un hacker ar putea, în medie, să ghicească 16 din 1.000 de parole.

Cu toate acestea, mai puține persoane decât în anii precedenți folosesc tipurile de parole văzute mai sus. Utilizatorii devin puțin mai conștienți de ceea ce face o parolă puternică. De exemplu, adăugarea unui număr sau două la sfârșitul unei fraze text. Asta o face mai bună, nu?

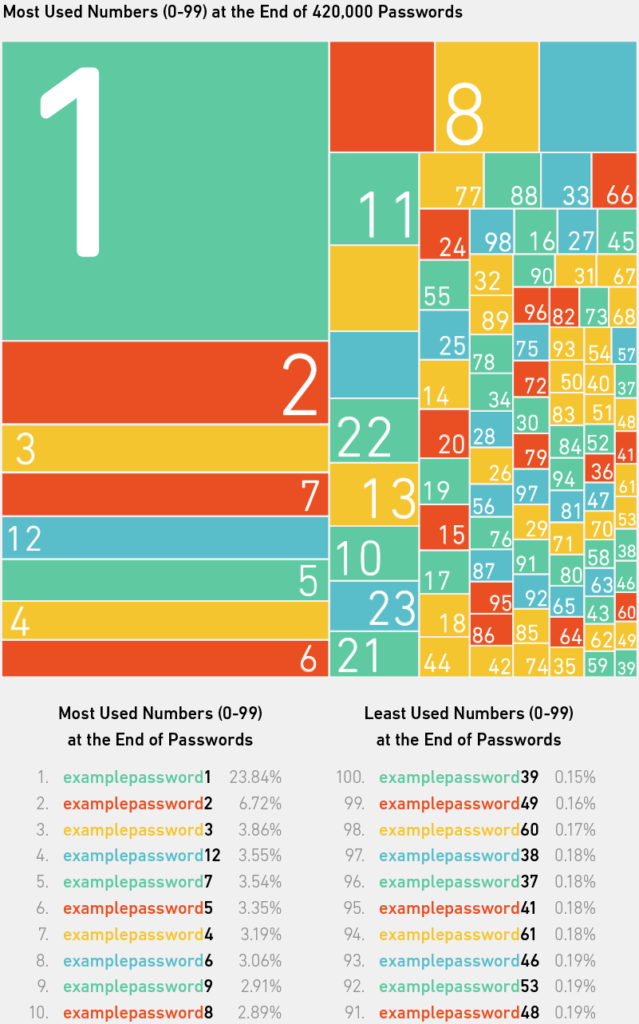

„Voi adăuga un număr pentru a-l face mai sigur.”

Aproape jumătate de milion, sau 420.000 (8,4 la sută), din cele 10 milioane de parole s-au încheiat cu un număr între 0 și 99. Și mai mult de una din cinci persoane care au adăugat acele numere au ales pur și simplu 1 . Poate că au simțit că acesta era cel mai ușor de reținut. Sau poate au fost solicitați de către site să includă un număr cu cuvântul de bază ales. Celelalte alegeri cele mai comune au fost 2, 3, 12 (se presupune că sunt considerate unu-doi, mai degrabă decât 12), 7 și așa mai departe. Sa observat că, atunci când îi ceri unei persoane să se gândească la un număr între unu și 10, majoritatea spun șapte sau trei (de unde presupunerile noastre din introducere), iar oamenii par să aibă părtinire în a se gândi la numere prime. 6, 7 Acest lucru ar putea fi în joc aici, dar este, de asemenea, posibil ca o singură cifră să fie aleasă ca alternative la parolele pe care oamenii le folosesc deja, dar doresc să le folosească din nou fără a-și „compromite” acreditările pe alte site-uri.

Este un aspect discutabil, totuși, când te gândești că un descifrator de parole decent poate adăuga foarte ușor un număr, sau câteva mii, la dicționarul său de cuvinte sau la abordarea cu forță brută. La ce se reduce cu adevărat puterea unei parole este entropia.

Evaluarea entropiei parolei

În termeni simpli, cu cât o parolă are mai multă entropie, cu atât tinde să fie mai puternică. Entropia crește odată cu lungimea parolei și cu variația caracterelor care o compun. Cu toate acestea, în timp ce variația caracterelor utilizate afectează scorul său de entropie (și cât de greu este de ghicit), lungimea parolei este mai semnificativă. Acest lucru se datorează faptului că, pe măsură ce parola devine mai lungă, numărul de modalități în care părțile sale constitutive pot fi amestecate într-o nouă combinație devine exponențial mai mare și, prin urmare, este mult mai greu de acceptat.

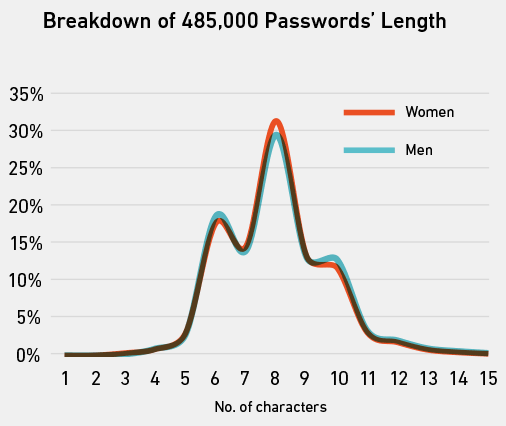

Lungimea medie a unei parole din depozitul Gmail a fost de opt caractere (de exemplu, parola ) și nu a existat nicio diferență semnificativă între lungimea medie a parolelor bărbaților în comparație cu cea a femeilor.

Dar entropia? Care este o reflectare mai precisă a puterii parolei decât numai lungimea caracterelor?

Entropia medie a unei parole din depozitul Gmail a fost de 21,6, ceea ce nu este un lucru deosebit de ușor de conceptualizat. Graficul din stânga oferă o imagine mai clară. Din nou, a existat doar o diferență neglijabilă între bărbați și femei, dar au existat mult mai multe parole cu entropie aproape de zero decât peste 60.

Exemplele de parole variază cu un caracter sau două pe măsură ce intervalele de entropie. În general, entropia se scalează cu lungimea și creșterea gamei de caractere prin includerea de numere, majuscule și simboluri ajută și ele.

Deci, cum am calculat entropia pentru toate cele 5 milioane de parole din depozitul Gmail?

Există o mulțime de moduri de a calcula entropia parolei, iar unele metode sunt mai rudimentare (și mai puțin realiste) decât altele. Cea mai de bază presupune că o parolă poate fi ghicită doar încercând fiecare combinație a caracterelor sale. O abordare mai inteligentă, totuși, recunoaște că oamenii, așa cum am văzut, sunt dependenți de tipare și, prin urmare, se pot face anumite presupuneri cu privire la majoritatea parolelor lor. Și pe baza acestor presupuneri, pot fi stabilite și utilizate reguli pentru încercarea de a ghici parolele lor pentru a accelera semnificativ procesul de spargere (prin împărțirea combinațiilor de caractere în modele utilizate în mod obișnuit). Totul este foarte inteligent și nu ne putem atrage niciun credit pentru asta. În schimb, meritul îi revine lui Dan Wheeler, care a creat estimatorul de entropie pe care l-am folosit. Se numește Zxcvbn și poate fi văzut și citit în detaliu aici. 8

Pe scurt, construiește o „cunoaștere” a modului în care oamenii includ, fără să știe, modele în parolele lor în estimarea sa a ceea ce ar trebui să facă un bun cracker de parole pentru a determina acele modele. De exemplu, parola , după o estimare naivă, are o entropie de 37,6 biți. Cu toate acestea, Zxcvbn îl notează zero (cel mai scăzut și cel mai slab punctaj de entropie) deoarece ține cont de faptul că fiecare listă de cuvinte folosită de crackeri de parole conține cuvântul parolă . Face un lucru similar cu alte modele mai comune, cum ar fi leet speak (adăugând numb3rs la cuvinte la [email protected], aparent mai puțin gue55able).

De asemenea, punctează și alte parole, care la prima vedere par foarte aleatorii, ca având entropie zero. qaz2wsx (a 30-a cea mai comună parolă), de exemplu, pare destul de aleatoriu, nu? De fapt, este orice altceva decât. Este de fapt un model de tastatură (o „mers” ușor repetabil de la o tastă de pe o tastatură la alta). Zxcvbn în sine este numit după un astfel de model.

Am scos cele mai utilizate 20 de modele de tastatură din setul de date de 10 milioane de parole. Am ales să excludem modele de numere, cum ar fi 123456 , pentru că sunt doar un fel de parcurs de tastatură și sunt, de asemenea, atât de multe dintre ele în partea de sus a listei de parole cele mai utilizate, încât nu ar fi fost spațiu pentru a vedea unele dintre ele. cele mai interesante dacă le-am fi inclus.

Nouăsprezece dintre cele 20 de modele de tastatură de mai sus par la fel de previzibile pe cât te-ai putea aștepta, cu excepția ultimului: Adgjmptw . Poți ghici de ce s-a clasat printre cele mai utilizate modele?

Probabil că nu ai nevoie, așa cum aproape sigur te-ai uitat deja mai jos.

Deși ne îndoim foarte mult că suntem primii care l-au descoperit, nu am găsit încă nicio altă referire la acest model de tastatură fiind printre cele mai frecvent utilizate în parole. Cu toate acestea, se află pe locul 20 deasupra.

În cazul în care nu v-ați dat seama, este generat prin apăsarea de la 2 la 9 pe tastatura de apelare a unui smartphone (prima literă a fiecăruia corespunzând fiecărei litere a modelului de taste din parolă).

Am fost inițial confuzi cu privire la acest model, deoarece majoritatea oamenilor nu tastează litere cu tastatura de apelare; folosesc aspectul QWERTY. Apoi ne-am amintit de telefoane precum Blackberries, care au o tastatură fizică cu numere mereu la vedere pe taste.

Acest model ridică o întrebare interesantă: cum se va schimba selecția parolei pe măsură ce mai mulți oameni le creează pe dispozitive tactile care fac anumite caractere (cum ar fi simbolurile și majusculele) mai greu de selectat decât atunci când se utilizează o tastatură obișnuită?

Desigur, modelele de tastatură, în special cele de mai sus, nu reprezintă deloc o problemă pentru orice descifrator de parole bun. Passpat folosește mai multe modele de tastatură și un algoritm inteligent pentru a măsura probabilitatea ca o parolă să fie făcută dintr-un model de tastatură. 9 Și alte instrumente există pentru a genera milioane de modele de tastatură, pentru a le compila și a le folosi ca o listă, mai degrabă decât a pierde timpul încercând să spargă aceleași combinații prin forța brută. 10

Totuși, majoritatea oamenilor nu folosesc modele de tastatură. Ei țin de metoda clasică și adesea nesigură de a alege un cuvânt aleatoriu.

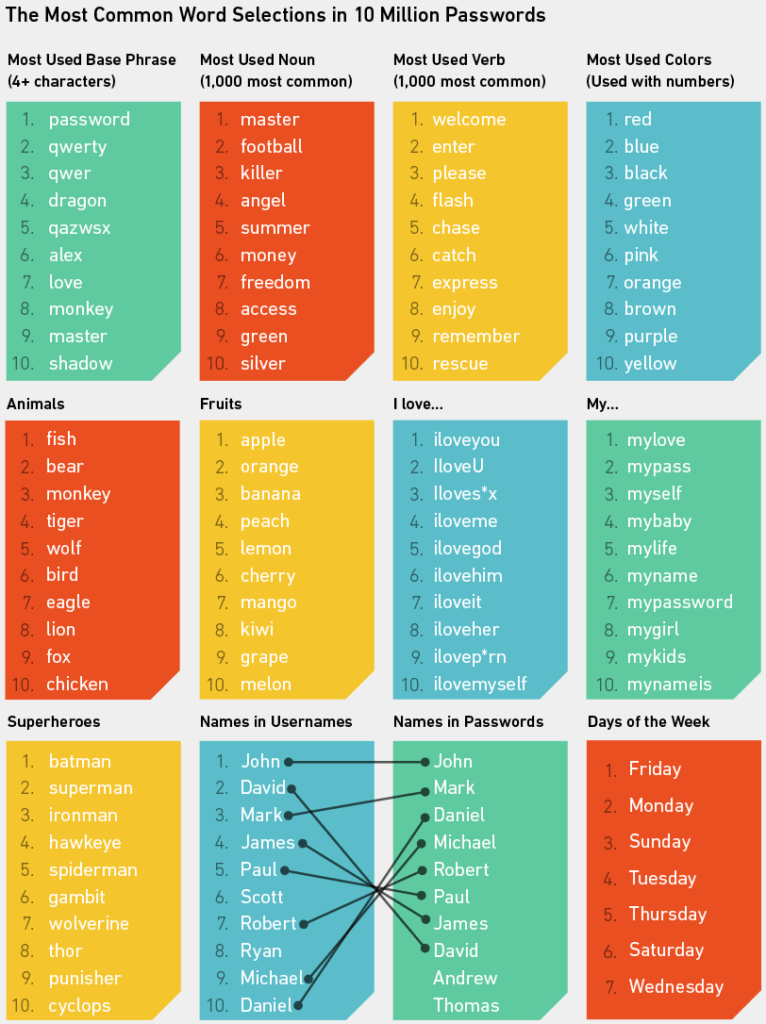

Acum puteți vedea de ce i-am ghicit pe Batman și Superman la începutul acestui articol: sunt cele mai folosite nume de supereroi din setul de date de 10 milioane de parole. Un punct important despre listele de mai sus este că uneori este greu de știut în ce sens o persoană folosește un cuvânt atunci când îl include în parolă. De exemplu, în lista de culori, negru se poate referi uneori la numele de familie Negru ; același lucru este valabil și pentru alte cuvinte cu contexte duale. Pentru a minimiza această problemă atunci când numărăm frecvențele cuvintelor de mai sus, am abordat fiecare listă separat. Culorile, de exemplu, erau numărate doar atunci când parolele începeau cu numele culorii și se terminau cu numere sau simboluri. Astfel, am evitat să numărăm roșul în Alfred și albastrul în BluesBrothers . Folosirea acestei abordări conservatoare va însemna, desigur, că am omis multe nume legitime de culori, dar pare mai bine să știm că lista de mai sus conține doar „definiții”.

Alte liste aveau reguli diferite. Nu am inclus pisicile și câinii în lista de animale, deoarece pisica apare în prea multe alte cuvinte. În schimb, am numărat pisicile și câinii separat și am constatat că sunt folosiți de un număr aproape identic de ori. Cu toate acestea, pisicile este folosită mult mai mult împreună cu Wild- și Bob- (echipe sportive) decât câinii sunt folosiți în alte expresii. Deci am spune că câinii probabil câștigă.

Cele mai comune substantive și verbe au fost numărate doar dacă au apărut în primele 1.000 de substantive și primele 1.000 de verbe folosite în limba engleză de zi cu zi. Altfel, listele ar fi fost pline de substantive precum parola și verbe precum dragostea .

Nu că dragostea nu este un cuvânt interesant. De fapt, este folosit surprinzător de des în parole. L-am găsit de 40.000 de ori separate în cele 10 milioane de parole și multe în cele 5 milioane de acreditări Gmail.

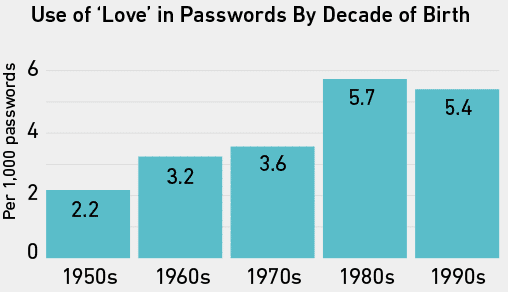

Când am numărat frecvența iubirii în parolele persoanelor ale căror vârste le-am dedus din numele de utilizator, cei născuți în anii '80 și '90 au folosit-o ceva mai des decât persoanele în vârstă.

În datele Gmail, 1,4% dintre parolele femeilor conțineau dragoste , comparativ cu 0,7% dintre parolele bărbaților. Cu alte cuvinte, pe baza acestor date cel puțin, femeile par să folosească cuvântul dragoste în parolele lor de două ori mai des decât bărbații. Această constatare urmează pașii altor cercetări recente privind cuvântul dragoste din parole. O echipă de la Institutul de Tehnologie al Universității din Ontario a raportat că ilove [nume masculin] a fost de patru ori mai frecvent decât ilove [nume feminin]; iloveyou a fost de 10 ori mai frecvent decât iloveme ; iar <3 a fost a doua cea mai comună metodă de a combina un simbol cu un număr. 11

Acum că am învățat puțin despre cele mai comune cuvinte și numere din parole, despre cele mai utilizate modele de tastatură, despre conceptul de entropie a parolei și despre relativa inutilitate a metodelor simple de înfundare a parolelor, cum ar fi leet speak, putem trece la portul final. de apel. Este cel mai personal și, potențial, cel mai interesant.

Parolele celor bogați și puternici

Mark Burnett notează pe site-ul său că depozitele de parole sunt îngrijorător de frecvente. 12 Târându-se cu crawlere de depozite noi, acesta a compilat setul de date de 10 milioane de parole, până la urmă. Celelalte evenimente care par să ajungă pe titlurile din ce în ce mai frecvente sunt hack-uri de profil înalt ale celebrităților și corporațiilor. Jennifer Lawrence și colab. și Sony îmi vin imediat în minte. Eram curioși să vedem cum ar putea fi utilizate datele Gmail pentru a determina ce persoane de profil au fost afectate în special de această descărcare. Cu alte cuvinte, ale cui parole au fost publicate? Am făcut-o utilizând API-ul Full Contact's Person, care preia o listă de adrese de e-mail și le rulează prin API-urile mai multor site-uri de socializare majore, cum ar fi Twitter, LinkedIn și Google+. Apoi oferă noi puncte de date pentru orice găsește, cum ar fi vârsta, sexul și ocupația. 13

Știam deja că câteva persoane destul de cunoscute se aflau în depozitul Gmail. De exemplu, Mashable a remarcat la o lună după publicarea listei că unul dintre reporterii săi a fost inclus (parola listată pentru el era parola lui Gmail, dar veche de câțiva ani și nu mai era folosită). 14 Dar nu credeam că Full Contact va apărea atât de multe.

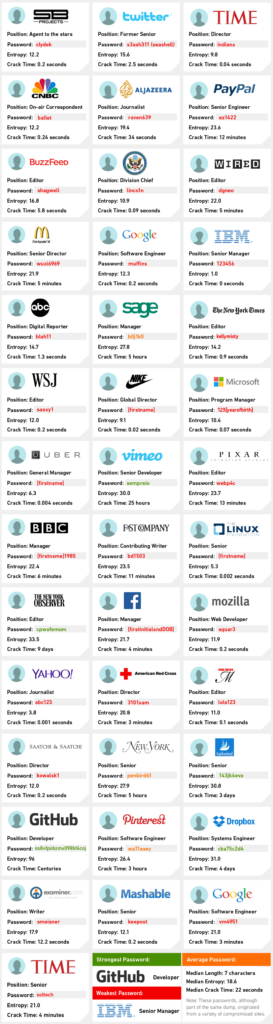

În cele 78.000 de potriviri pe care le-am găsit, au fost sute de oameni de profil foarte înalt. Am selectat mai jos aproximativ 40 dintre cele mai notabile. Câteva puncte foarte importante:

1. În mod deliberat, nu am identificat pe nimeni pe nume.

2. Siglele companiei reprezintă acele organizații pentru care indivizii lucrează acum și nu neapărat când foloseau parola listată pentru ei.

3. Nu există nicio modalitate de a ști unde au fost folosite inițial parolele. Este posibil să fi fost parole personale Gmail, dar este mai probabil să fi fost folosite pe alte site-uri precum File Dropper. Prin urmare, este posibil ca multe dintre parolele slabe să nu fie reprezentative pentru parolele pe care persoanele le folosesc în prezent la serviciu sau oriunde altundeva.

4. Google a confirmat că, atunci când lista a fost publicată, mai puțin de 2 procente (100.000) dintre parole ar fi putut funcționa cu adresele Gmail cu care au fost asociate. Și toți deținătorii de conturi afectați au fost obligați să-și reseteze parolele. Cu alte cuvinte, parolele de mai jos – deși sunt încă educaționale – nu mai sunt folosite. În schimb, acestea au fost înlocuite cu alte combinații, sperăm mai sigure.

Dacă parolele nu ar fi fost resetate însă, situația ar fi mai îngrijorătoare. Mai multe studii au arătat că mulți dintre noi folosesc aceleași parole pentru mai multe servicii. 15 Și având în vedere că lista de mai jos include câțiva directori generali, mulți jurnaliști și cineva foarte înalt la compania de management al talentelor lui Justin Bieber și Ariana Grande, această groapă ar fi putut provoca mult haos. Din fericire, nu a fost, iar acum nu se poate.

Cel mai remarcabil lucru despre parolele de mai sus este cât de multe dintre ele ar fi îngrozitor de ușor de ghicit dacă ar fi folosit un proces de spargere offline împotriva lor. Cel mai puternic din grup a aparținut cândva unui dezvoltator GitHub ( ns8vfpobzmx098bf4coj ) și, cu o entropie de 96, pare aproape prea aleatoriu. Probabil a fost creat de un generator de parole aleatorii sau de un manager de parole. Cel mai slab i-a aparținut unui manager senior IBM ( 123456 ), care, dimpotrivă, pare atât de elementar încât a fost cu siguranță folosit pentru o înscriere de aruncat undeva. Mulți dintre ceilalți găsesc un echilibru suficient între complexitate și simplitate pentru a sugera că proprietarilor lor le păsa să le asigure securitatea și doreau să protejeze conturile pentru care au fost aleși.

Câteva remarcă interesante de terminat: șeful diviziei pentru Departamentul de Stat al SUA a cărui parolă (dar nu nume) a fost linco1n (Lincoln) și scriitorul Huffington Post care a călcat pe urmele lui Mulder (din X-Files) și a ales trustno1 . Și, în general, este interesant să vedem câți dintre oamenii de profil pe care i-am selectat au făcut exact ceea ce facem atât de mulți dintre noi: ne combinăm numele, datele de naștere, cuvintele simple și câteva numere pentru a face rău. parolele. Bănuim că are sens totuși. Chiar și președintele Obama a recunoscut recent că a folosit odată parola 1234567 . O parolă cu un scor de entropie mult mai mare ar fi fost PoTuS.1776 . Deși, pentru un cracker inteligent, asta ar fi putut fi puțin evident.

***

Deci, ce zici de propriile tale parole? În timp ce citești această postare, probabil te-ai gândit la tine și te-ai întrebat: „Ar putea cineva să ghicească parola pentru serviciile bancare online, e-mailul sau blogul meu?” Dacă utilizați unul dintre cei mai mari furnizori de e-mail, cum ar fi Gmail, nu ar trebui să vă faceți griji prea mult pentru ca parola dvs. să fie ghicită printr-un atac cu forță brută. Gmail întrerupe aproape imediat încercările nelegitime. Banca dvs. online este probabil protejată în mod similar. Dacă aveți un blog, situația este mai complicată, deoarece, în termeni simpli, există mai multe modalități potențiale prin care un atacator să găsească o cale de intrare, așa că fiecare trebuie să fie securizat în mod proactiv pentru a le ține departe. Ideea este să nu luați niciodată securitatea parolei de la sine înțeles și să veniți cu un sistem ușor, dar totuși greu de înțeles, pentru a veni cu o parolă sigură.

Echipa de la WP Engine petrece mult timp și efort continuu pentru a menține sigure site-urile WordPress ale clienților noștri. Platforma noastră securizată de găzduire WordPress se integrează în WordPress și protejează site-urile clienților noștri împotriva atacurilor cu forță brută asupra parolelor lor cu un software inteligent, reactiv, care învață constant și se adaptează la amenințări și ia măsuri. De asemenea, îi protejăm pe clienții noștri de atacuri care nu au nimic de-a face cu ghicirea parolelor, cum ar fi tentativele de autentificare și injecțiile SQL. WP Engine oferă cea mai bine gestionată platformă de găzduire WordPress, dând putere mărcilor și întreprinderii să ajungă la publicul global cu tehnologia WordPress.

Descărcați Cartea noastră albă de securitate WordPress și aflați despre cele mai bune 10 practici pentru securizarea unei implementări WordPress, inclusiv cum să generați, să stocați și să schimbați în mod regulat parolele în siguranță.

Referințe

1. http://www.dailydot.com/crime/google-gmail-5-million-passwords-leaked/

2. http://www.eweek.com/blogs/security-watch/wordpress-resets-100000-passwords-after-google-account-leak.html

3. https://xato.net/passwords/ten-million-passwords

4. https://xato.net/passwords/ten-million-passwords-faq/

5. http://groups.csail.mit.edu/uid/deneme/?p=628

6. http://micro.magnet.fsu.edu/creatures/pages/random.html

7. http://www.dailymail.co.uk/news/article-2601281/Why-lucky-7-really-magic-number.html

8. https://blogs.dropbox.com/tech/2012/04/zxcvbn-realistic-password-strength-estimation/

9. http://digi.ninja/projects/passpat.php

10. https://github.com/Rich5/Keyboard-Walk-Generators

11. http://www.thestar.com/news/gta/2015/02/13/is-there-love-in-your-online-passwords.html

12. https://xato.net/passwords/understanding-password-dumps

13. https://www.fullcontact.com/developer/person-api/

14. http://mashable.com/2014/09/10/5-million-gmail-passwords-leak/

15. http://www.jbonneau.com/doc/DBCBW14-NDSS-tangled_web.pdf