Cum să vă protejați site-ul împotriva atacurilor de execuție de cod de la distanță (5 moduri)

Publicat: 2022-05-19Dacă rulați un site WordPress, este posibil să fiți conștienți de numeroasele riscuri de securitate care v-ar putea amenința afacerea. De exemplu, atacurile Remote Code Execution (RCE) pot exploata vulnerabilitățile site-ului dvs. pentru a fura date, pentru a vă distruge conținutul sau pentru a vă prelua complet site-ul.

Din fericire, vă puteți proteja cu ușurință site-ul, înțelegând dezavantajele acestui tip de atac. Cu cunoștințe adecvate, puteți lua pașii necesari pentru a vă asigura site-ul împotriva hackurilor RCE.

În această postare, vom discuta despre atacurile RCE și despre modul în care acestea pot dăuna site-ului dvs. Apoi, vom discuta cinci moduri prin care vă puteți proteja site-ul, inclusiv utilizarea unui Web Application Firewall (WAF). Să ne scufundăm direct!

O prezentare generală a atacurilor de execuție de la distanță

RCE este un atac cibernetic în care un hacker execută de la distanță comenzi de cod pe dispozitivul cuiva. Aceste atacuri se pot întâmpla dacă gazda descarcă fără să știe malware rău intenționat. Apoi, hackerul poate instala malware de furt de date și poate refuza accesul la fișierele utilizatorului până când proprietarul plătește o răscumpărare sau minează criptomonede.

În plus, odată ce un atacator a expus o vulnerabilitate, acesta poate exercita control complet asupra informațiilor și dispozitivului dvs. Datele clienților dvs. pot fi compromise, s-ar putea să vă pierdeți fișierele site-ului, iar reputația dvs. poate fi distrusă pentru totdeauna.

Mai mult, atacurile RCE sunt în creștere, crescând de la 7 la 27% dintre cele mai comune vulnerabilități critice între 2019 și 2020. Această creștere se datorează probabil pandemiei de COVID-19, care a mutat multe întreprinderi într-un mediu virtual.

Cum să vă protejați site-ul împotriva atacurilor de execuție de cod de la distanță (5 moduri)

Tocmai am acoperit pericolele atacurilor RCE. Acum, să discutăm cinci moduri de a vă proteja site-ul web de acestea!

1. Instalați un paravan de protecție pentru aplicații web

Un Web Application Firewall (WAF) este un instrument excelent de prevenire care vă poate proteja site-ul împotriva diferitelor riscuri de securitate, inclusiv atacurile RCE. Monitorizează și filtrează traficul HTTP pentru a împiedica părțile suspecte să vă încalce apărarea. În esență, acționează ca un buffer între serverul dvs. web și traficul de intrare.

De exemplu, un instrument precum Sucuri WAF vă poate proteja site-ul împotriva atacurilor RCE, vă poate accelera timpul de încărcare și chiar crește disponibilitatea site-ului dvs.:

Pe lângă protejarea site-ului dvs. împotriva atacurilor RCE, Sucuri poate elimina codul rău intenționat existent de pe site și poate preveni atacurile DDoS. În funcție de gazda dvs. web, serviciul dvs. de găzduire poate veni și cu protecție WAF.

2. Asigurați-vă că software-ul dvs. este actualizat

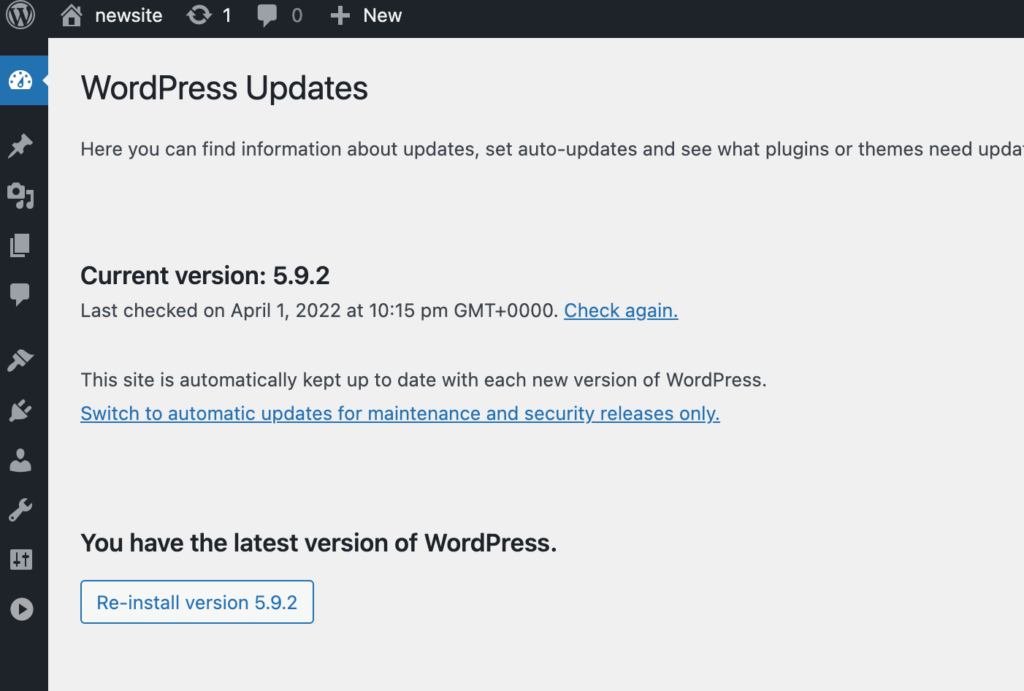

Menținerea la zi a întregului software al site-ului dvs. web este esențială pentru prevenirea RCE. Prin urmare, este esențial să vă monitorizați în mod constant site-ul pentru noi actualizări ale temelor, pluginurilor și software-ului de bază WordPress.

Dezvoltatorii din spatele WordPress, pluginurilor și temelor lansează în mod regulat actualizări care îmbunătățesc securitatea și funcționalitatea. Astfel, actualizarea site-ului dvs. cât mai des posibil reduce la minimum riscurile de securitate pe care hackerii RCE le-ar putea exploata.

Accesați Tabloul de bord > Actualizări în tabloul de bord WordPress pentru a vă actualiza manual software-ul. Aici, puteți vedea toate actualizările disponibile și le puteți activa făcând clic pe ele:

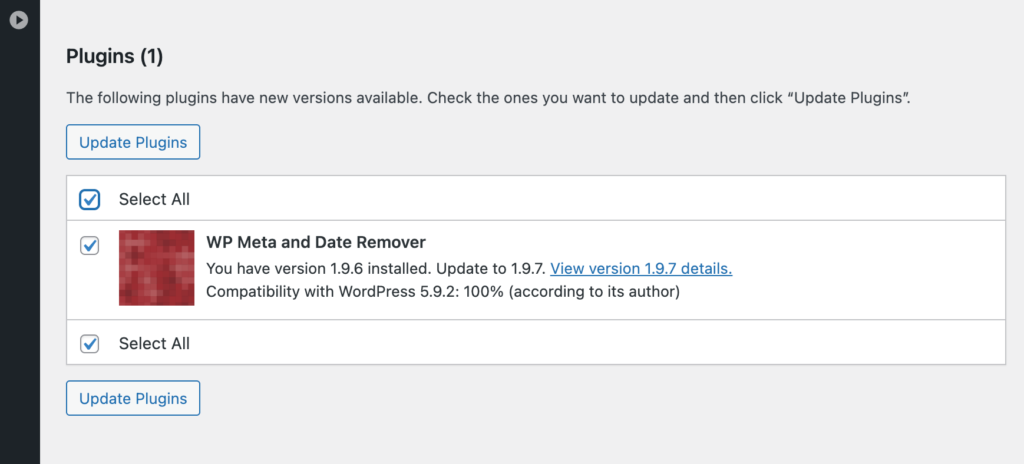

Dacă aveți pluginuri învechite, faceți clic pe Selectați toate și Actualizați pluginurile pentru a ajunge la cele mai recente versiuni:

Alternativ, puteți să vă asociați cu un furnizor de găzduire WordPress gestionat. Această companie se ocupă de mai multe sarcini din culise, cum ar fi actualizări automate, securitatea site-ului web și creșterea performanței. Alegerea unei gazde gestionate vă poate proteja automat site-ul împotriva atacurilor RCE și a altor amenințări de securitate.

De exemplu, WP Engine este o gazdă web de încredere, cu un WAF sofisticat, actualizări automate, copii de rezervă zilnice și acces atât la o rețea de livrare de conținut (CDN), cât și la o certificare SSL:

Planurile de găzduire WP Engine încep de la 23 USD pe lună. Acest pachet acceptă un site web și 25.000 de vizitatori lunari.

3. Utilizați protecția la depășire a tamponului

Un buffer reține datele într-o zonă de stocare a memoriei în timp ce sunt transferate între diferite locații. Overflow are loc atunci când cantitatea de date este mai mare decât capacitatea tamponului. Când se întâmplă acest lucru, programul de scriere a datelor începe să suprascrie alte locații de memorie.

Dacă există o depășire a memoriei tampon, aceasta poate permite exploatatorilor să suprascrie memoria software-ului dvs. Ei pot adăuga cod rău intenționat și pot comite un atac RCE. Prin urmare, protejarea site-ului dvs. împotriva depășirii tamponului este esențială pentru prevenirea amenințărilor RCE.

Din fericire, protecția la depășirea tamponului este de obicei încorporată în majoritatea bibliotecilor de coduri tematice din WordPress. Este posibil ca limbajele precum C/C++ să nu aibă protecție la depășirea tamponului, dar Javascript, PERL și C# au.

Prin urmare, vă recomandăm, de asemenea, să urmați cele mai bune practici de codare pentru a vă proteja împotriva depășirii tamponului atunci când vă dezvoltați site-ul.

4. Limitați permisiunile de acces ale utilizatorilor

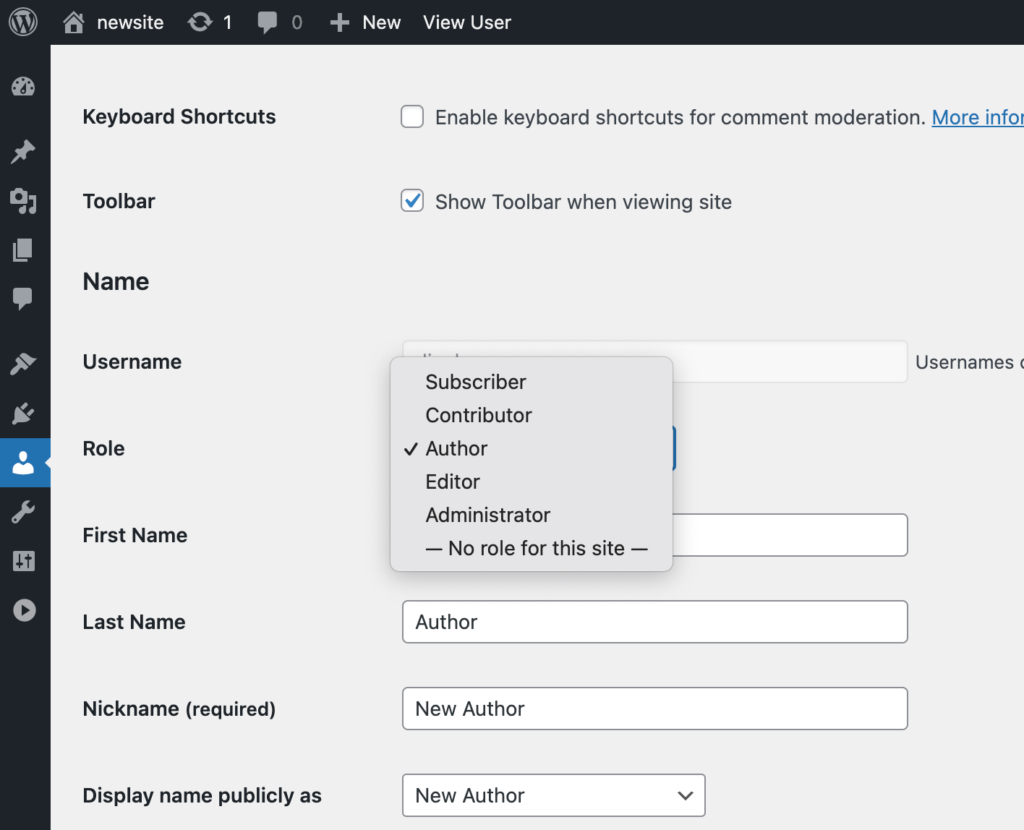

În WordPress, puteți atribui mai multe permisiuni diferite utilizatorilor dvs. De exemplu, există administratori, editori, autori, colaboratori și abonați. Fiecare tip de utilizator are permisiuni diferite și doar administratorul poate edita direct codul.

Asigurându-vă că fiecare utilizator are doar nivelul de acces de care are nevoie pentru a-și face treaba, site-ul dvs. nu va fi complet compromis dacă un hacker se infiltrează într-unul dintre rolurile de utilizator.

De exemplu, dacă aveți scriitori independenți pe blogul dvs., luați în considerare atribuirea acestora ca editori, autori sau colaboratori, în funcție de rolurile lor.

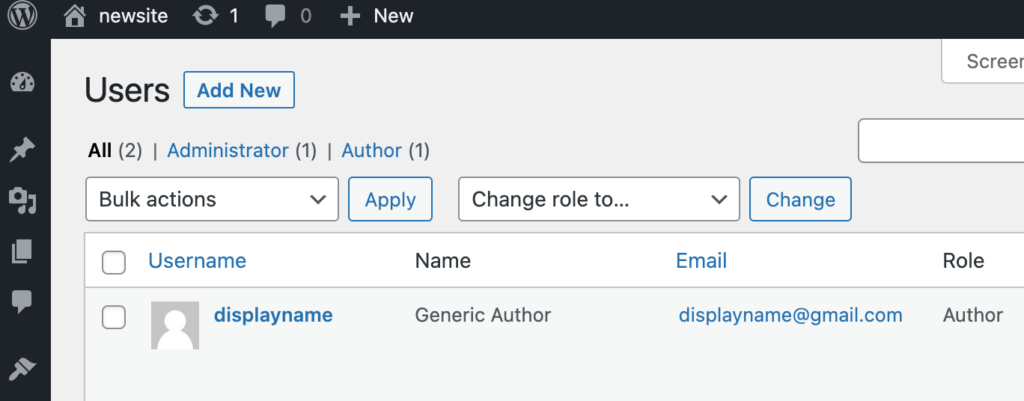

Navigați la Utilizatori > Toți utilizatorii din tabloul de bord WordPress pentru a edita rolurile utilizatorilor. Apoi, faceți clic pe Editare sub utilizatorul pe care doriți să îl modificați:

Apoi, derulați în jos la Rol și selectați un rol adecvat pentru utilizator din meniul derulant:

Ca regulă generală, nu acordați nimănui rolul de Administrator decât dacă doriți ca acesta să aibă acces deplin la site-ul dvs. și la codul acestuia.

5. Utilizați software-ul de detectare a intruziunilor

Software-ul de detectare a intruziunilor (IDS) scanează traficul de intrare și de ieșire al site-ului dvs. și vă anunță dacă detectează activitate suspectă. Cu aceste notificări, veți ști când și dacă trebuie să luați măsuri proactive împotriva atacurilor RCE.

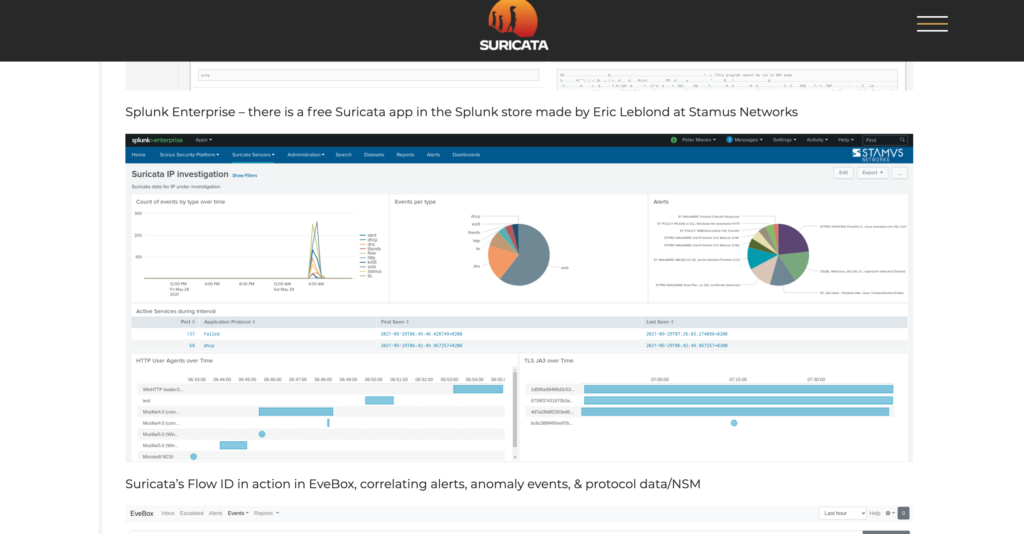

Suricata este un exemplu de instrument IDS gratuit și open-source care vă poate alerta atunci când rețeaua dvs. primește solicitări suspecte:

Pe lângă detectarea intruziunilor, Suricata oferă servicii precum:

- Înregistrare și analiză TLS/SSL

- Înregistrare HTTP

- Înregistrare DNS

De asemenea, Suricata oferă utilizatorilor un panou de control complet de analize, evenimente pe tip, alerte și agenți de utilizator HTTP de-a lungul timpului.

Concluzie

Menținerea securității la zi este o sarcină esențială ca proprietar de site WordPress. Dacă hackerii vă pot accesa site-ul și pot fura datele clienților, probabil vă veți confrunta cu sancțiuni legale și financiare severe. Cu toate acestea, puteți împiedica atacurile cibernetice obișnuite, cum ar fi Remote Code Execution (RCE), luând măsuri de precauție simple.

În această postare, am discutat cinci metode pentru a vă proteja site-ul împotriva atacurilor RCE:

- Instalați un paravan de protecție pentru aplicații web (WAF).

- Asigurați-vă că software-ul site-ului dvs. este actualizat pentru a reduce riscurile de securitate.

- Asigurați-vă că site-ul dvs. este protejat împotriva depășirii tamponului.

- Limitați permisiunile de acces ale utilizatorilor dvs.

- Utilizați software-ul de detectare a intruziunilor (IDS).

Mai aveți întrebări despre atacurile Remote Code Execution și despre cum să vă protejați împotriva acestora? Anunțați-ne în secțiunea de comentarii de mai jos!