Ce este o injecție de comandă?

Publicat: 2023-05-17Arhitectura omniprezentă client-server a web-ului oferă hackerilor o suprafață vastă de atac, lăsând atât site-ul, cât și serverul vulnerabile la exploatarea rău intenționată. Riscurile de securitate cresc semnificativ dacă un site web este configurat să comunice cu mediul gazdei prin furnizarea directă de comenzi sistemului de operare.

Pentru a alimenta anumite funcționalități, este posibil ca site-urile web să fie nevoie să interacționeze cu mediul shell al serverului, invocând comenzi shell sau scripturi externe. Dacă nu este implementat în siguranță, acest lucru poate permite unui atacator să manipuleze variabilele de comunicare și să facă ravagii pe server prin trimiterea unei cereri bine elaborate către sistemul de operare. Acest tip de atac de injecție este cunoscut în mod obișnuit ca injecție de comandă.

Injecțiile de comandă sunt unul dintre cele mai devastatoare tipuri de atacuri cibernetice pe care hackerii le au în seturile lor de instrumente. Capacitatea de a interacționa cu sistemul de operare al gazdei oferă un potențial mare de exploatare care depășește cu mult scopul site-ului vizat. Injecțiile de comandă pot fi atât de puternice încât un hacker poate chiar șterge întregul server din existență, lăsând victima să reconstruiască întreaga infrastructură de la zero.

În acest ghid cuprinzător pentru injecțiile de comandă, veți afla cum atacatorii pot ocoli apărările care separă mediile site-ului web și ale serverului și cum să minimizeze riscul de a deveni victima acestui tip de atac cibernetic.

Înainte de a ne aprofunda în lumea insidioasă a injecțiilor de comandă, să revizuim modul în care funcționează shell-urile sistemului de operare și să analizăm modul în care aplicațiile web pot interacționa cu ele. Acest lucru vă va ajuta să înțelegeți ce vehicul este folosit pentru a livra solicitări rău intenționate în mediul serverului.

Ce este un sistem de operare Shell?

Un shell de sistem de operare este un tip special de program care oferă utilizatorilor o interfață pentru a interacționa cu sistemul de operare. Acționând ca intermediar între utilizatorul final și sistemul de operare al serverului, un shell interpretează comenzile furnizate prin interfața liniei de comandă și asigură executarea acestora în contextul mediului utilizatorului.

Shell-urile permit utilizatorilor și aplicațiilor să trimită instrucțiuni către sistemul de operare folosind un număr de comenzi predefinite. Aceasta include comenzile interne ale shell-ului care fac parte din shell-ul propriu-zis, comenzile externe instalate pe server ca fișiere executabile și alias-uri specifice stabilite de administratorul de sistem.

Shell-urile sistemului de operare sunt utilizate în mod obișnuit pentru a efectua o mare varietate de sarcini, cum ar fi gestionarea fișierelor și directoarelor, instalarea și configurarea serviciilor software și configurarea site-urilor web și a aplicațiilor web. Adesea, site-urile web trebuie să apeleze și comenzi shell pentru a manipula fișiere și pentru a efectua alte sarcini.

Cum interacționează site-urile web cu sistemul de operare al serverului?

Site-urile web și aplicațiile web, sau mai precis, funcționalitățile pe care le oferă, rulează în propriul lor mediu. Acest mediu este complet separat de zonele critice ale sistemului de operare al serverului. Și în timp ce anumite tehnici rău intenționate, cum ar fi traversarea directoarelor, permit atacatorilor să acceseze zone altfel restricționate ale serverului victimei prin intermediul browserului, există mai multe straturi de apărare care interzic un astfel de comportament.

Tot codul este de obicei limitat în rădăcina documentului site-ului web - un director special de pe server dedicat fișierelor site-ului web. Acest lucru, combinat cu mecanismul de protecție al permisiunilor de fișiere, asigură că operațiunile site-ului web sunt limitate la directorul rădăcină al site-ului web și nu pot afecta alte zone ale sistemului.

Funcțiile site-ului sunt, de asemenea, limitate la funcționalitatea oferită de limbajul de programare utilizat, spre deosebire de capabilitățile oferite de comenzile sistemului de operare al serverului. Pentru a interacționa cu mediul serverului, un site web trebuie să utilizeze funcții specifice care vor acționa ca o punte între mediul său conținut și sistemul de operare. Funcțiile system() și exec() sunt utilizate în mod obișnuit în acest scop.

Folosind ficțiuni precum system() sau exec() , un site web poate comunica cu shell-ul serverului executând comenzi shell sau scripturi externe. Cu toate acestea, dacă nu sunt securizate corespunzător, aceste funcții pot introduce riscuri serioase de securitate, făcând site-ul web și sistemul de bază vulnerabile la injecțiile de comandă.

Ce este o injecție de comandă?

O injectare de comandă permite atacatorilor să execute cod arbitrar pe sistemul de operare al serverului prin injectarea de comenzi shell printr-o solicitare HTTP către site-ul web vulnerabil. Atacul este posibil dacă un site web se bazează pe comenzile shell pentru a activa anumite funcționalități și transmite date furnizate de utilizator către sistemul de operare ca parte a instrucțiunilor fără validarea și dezinfectarea intrării.

Atacurile cu injecție de comandă apar atunci când un actor rău intenționat este capabil să injecteze comenzi suplimentare în shell, deghizând codul rău intenționat ca parte a unei cereri legitime. Acest lucru permite atacatorului să acceseze și să modifice informații sensibile, să instaleze programe malware sau să efectueze alte acțiuni dăunătoare împotriva serverului.

Cum funcționează injecțiile de comandă?

Pentru a efectua o injecție de comandă, un atacator folosește caractere speciale, cum ar fi „ ; ”, „ | ”, și „ && ”, pentru a adăuga comenzi rău intenționate la parametrii solicitării. Odată ce șirul este transmis serverului, acele caractere speciale sunt interpretate de shell-ul sistemului, forțându-l să transforme instrucțiunile furnizate într-o serie de solicitări separate. În acest fel, cererea rău intenționată a hackerului este executată ca o instrucțiune izolată, aparent fără legătură cu sarcina principală transmisă pentru execuție de site-ul vulnerabil.

În plus, hackerii pot înlocui o comandă shell legitimă utilizată de un script cu un cod rău intenționat care a fost salvat pe server într-un fișier care are același nume ca și comanda originală. În mod obișnuit, un mediu shell definește variabila $PATH , care este utilizată pentru a specifica o listă de surse pentru comenzi externe în care shell-ul să caute. Prin modificarea acestei variabile, atacatorii pot forța programele rău intenționate să ruleze pe server.

Un exemplu de injecție de comandă

Pentru a efectua un atac cu injecție de comandă, hackerii vizează defecte de securitate în implementarea funcțiilor utilizate pentru a transmite instrucțiuni către shell-ul serverului. Această funcționalitate poate fi necesară pentru a crea și elimina fișiere, printre altele.

De exemplu, să ne imaginăm că un site web permite utilizatorilor să încarce imagini și să le convertească într-un alt format. Programul salvează imaginea încărcată, o convertește și apoi elimină imaginea originală.

Probleme apar dacă programul se bazează pe intrările neigienizate ale utilizatorului pentru a determina numele imaginii de eliminat ulterior. Un hacker poate adăuga cu ușurință o altă comandă shell la șirul de text care conține numele fișierului, care va fi executat de sistemul de operare, rezultând un atac de injecție de comandă cu succes.

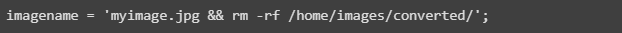

În exemplul de mai jos, unde imagename este numele imaginii care trebuie eliminată, un hacker poate adăuga comenzi suplimentare folosind „ && ”, care va separa șirul în două părți. Prima parte reprezintă un nume de fișier real, care nu va ridica nicio suspiciune, așa că shell-ul va executa și a doua parte a instrucțiunilor.

Instrucțiunea „ rm -rf /home/images/converted ” are potențialul de a elimina toate imaginile convertite care au fost salvate anterior de program dacă utilizatorul de sistem de la care shell-ul a acceptat cererea are permisiuni suficiente pentru această operațiune. Acesta este motivul pentru care permisiunile de fișiere sunt unul dintre cele mai importante mecanisme de securitate la nivelul serverului care, dacă sunt configurate corect, pot oferi un strat de apărare împotriva injecțiilor de comandă și a altor tipuri de atacuri cibernetice.

Desigur, acesta este un exemplu prea simplificat, iar un astfel de program vulnerabil este puțin probabil să existe pe vreun site web. Cu toate acestea, logica din spatele acesteia se aplică atacurilor moderne cu injecție de comandă. Tot ce este nevoie este să găsiți o implementare slabă a unei funcții care se bazează pe transmiterea comenzilor către shell-ul sistemului.

Injecția de comandă și injecția de cod: Care este diferența?

Injecțiile de comandă sunt adesea confundate cu injecțiile de cod, care este un alt tip periculos de atac la nivel de aplicație. Deși ambele aparțin aceluiași grup de atac, există unele diferențe semnificative între cele două.

Injectarea de cod este un termen general care se referă la orice tip de atac la nivel de aplicație în care un hacker este capabil să injecteze cod rău intenționat într-un site web sau aplicație web, de obicei prin exploatarea unei validări insuficiente a intrării sau a altor tipuri de vulnerabilități. Injecția de cod este un întreg grup de atacuri de injecție care include scripturi încrucișate (XSS), atacuri de includere de fișiere și injecții SQL, printre altele.

Injecția de comandă este o formă ridicată de injectare de cod. În loc să efectueze acțiuni dăunătoare împotriva interpretului de cod și să exploateze funcționalitatea site-ului web al victimei, un atacator vizează sistemul de operare al serverului, efectuând acțiuni neintenționate împotriva shell-ului sistemului. Atacurile cu injecție de comandă permit hackerilor să iasă din mediul conținut al site-ului web al victimei, mărind semnificativ amploarea daunelor pe care le pot provoca.

Potențialul distructiv al injecțiilor de comandă este ceea ce le face cel mai periculos tip de atacuri tip injecție. Acesta este motivul pentru care este esențial să știți cum să detectați și să atenuați vulnerabilitățile de injectare de comandă pe site-ul dvs. înainte ca hackerii să aibă posibilitatea de a le folosi în avantajul lor și de a face ravagii asupra activelor critice ale afacerii.

Cum se detectează vulnerabilitățile de injectare de comandă?

Nucleul WordPress menține un cadru de securitate robust care protejează eficient site-urile web împotriva injecțiilor de comandă și a altor tipuri de atacuri prin injecție. Cu toate acestea, opțiunile extinse de personalizare oferite de platforma de creare de site-uri lasă loc pentru ca aceste vulnerabilități să existe pe site-urile WordPress. Chiar și pluginurile și temele WordPress de renume pot conține defecte de securitate care pot expune site-urile web la o gamă largă de atacuri rău intenționate.

iThemes oferă rapoarte săptămânale despre vulnerabilități WordPress care vă permit să identificați și să corectați prompt defecțiunile de securitate recent dezvăluite în pluginurile și temele WordPress, inclusiv vulnerabilitățile de injectare de cod și comandă. Pur și simplu consultați cel mai nou raport de vulnerabilitate pentru a determina dacă au fost descoperite recent slăbiciuni de securitate în plugin-urile și temele pe care le utilizați pe site-ul dvs. WordPress și verificați dacă a fost lansat un patch de securitate.

iThemes Security Pro eficientizează și automatizează gestionarea vulnerabilităților, eliminând nevoia de efort manual. Cu capabilitățile sale cuprinzătoare de scanare a vulnerabilităților, iThemes Security Pro identifică și vă avertizează în mod proactiv cu privire la orice defecte de securitate descoperite pe site-ul dvs. WordPress și instalează automat actualizări de securitate ori de câte ori este disponibil un patch.

Cum să vă apărați site-ul WordPress împotriva injectării comenzii?

Pluginurile și temele vulnerabile fac unul dintre vectorii de atac primari pe care hackerii îi folosesc pentru a obține acces neautorizat la site-urile WordPress pentru a fura informații sensibile, a instala malware și a lansa atacuri de rețea. În timp ce respectarea practicilor de codare sigură este responsabilitatea dezvoltatorilor de pluginuri și teme, proprietarii de site-uri WordPress trebuie să implementeze măsuri de securitate pentru a reduce riscul de a deveni victimă a atacurilor cu injecție de cod și comandă. O abordare cu mai multe fațete a securității WordPress este necesară pentru a gestiona eficient toate riscurile de securitate.

Efectuați actualizări regulate de software

Asigurarea că site-ul dvs. WordPress este actualizat în mod regulat este vital pentru a preveni potențialele atacuri cibernetice. Actualizările software în timp util asigură instalarea de noi corecții de securitate pe site-ul dvs. de îndată ce sunt lansate. Corectarea rapidă a vulnerabilităților nu lasă atacatorilor loc să identifice și să exploateze orice deficiențe de securitate pe site-ul dvs. WordPress.

Cu iThemes Security Pro, noile versiuni de software, inclusiv nucleul WordPress, pluginuri și teme, sunt instalate automat odată ce sunt disponibile pentru comunitatea WordPress. Funcția de gestionare a versiunilor și scanarea avansată a vulnerabilităților țin evidența tuturor actualizărilor pentru dvs., asigurându-vă că site-ul dvs. web rămâne actualizat cu cele mai recente remedieri de securitate pentru a elimina riscul atacurilor de succes cu injectare de comandă.

Dacă gestionați mai multe site-uri WordPress, iThemes Sync Pro oferă o soluție cuprinzătoare pentru actualizări cu un singur clic, monitorizare avansată a timpului de funcționare și copii de rezervă ale site-urilor de la distanță pe toate site-urile, toate dintr-un singur tablou de bord.

Configurați permisiunile pentru fișiere securizate

Permisiunile securizate pentru fișiere sunt o componentă esențială a menținerii site-ului dvs. WordPress protejat împotriva unei game largi de atacuri prin injectare. Atacurile cu injectarea de comenzi și injectarea de cod implică un hacker care exploatează o vulnerabilitate din codul unui site web pentru a executa cod rău intenționat și sunt adesea posibile din cauza permisiunilor nesigure ale fișierelor.

Dacă principiul cel mai mic privilegiu nu este aplicat, atacatorii pot obține acces la date pe care nu ar trebui să le poată accesa, cum ar fi un script care rulează cu privilegii ridicate. Permisiunile securizate pentru fișiere acționează ca un strat suplimentar de apărare împotriva atacurilor prin injectare de comandă, anulând eforturile atacatorilor de a exploata vulnerabilitățile descoperite.

Nu este întotdeauna clar, totuși, cum să configurați permisiunile fișierelor în siguranță, deoarece depinde în mare măsură de mediul de găzduire în care rulează site-ul web. Acesta este motivul pentru care iThemes Security Pro oferă verificări avansate ale permisiunilor de fișiere pentru a vă asigura că sunt valabile permisiunile corecte.

Instalați un paravan de protecție pentru aplicații web

Firewall-urile servesc drept prima linie de apărare împotriva unei game largi de atacuri prin injecție, inclusiv injecții de cod și comandă. Un firewall pentru aplicații web (WAF) acționează ca un gardian pentru site-ul dvs. web, scanând toate solicitările HTTP primite și eliminând cele care se potrivesc cu modelele rău intenționate cunoscute, împiedicându-le astfel să ajungă la serverul web și să îi provoace daune.

Soluțiile robuste de protecție a forței brute și de gestionare a botului oferite de iThemes Security Pro pot împiedica roboții rău intenționați și traficul web dăunător să ajungă vreodată pe site-ul dvs. WordPress. Susținută de adăugarea autentificării multifactoriale bazată pe chei de acces, cu autentificări biometrice, această suită cuprinzătoare de securitate oferă o abordare cu mai multe fațete a securității site-ului WordPress.

Protejați-vă site-ul împotriva injecțiilor de comandă cu iThemes Security Pro

Injecția de comandă este unul dintre cele mai puternice și distructive tipuri de atacuri cibernetice. Găsite în vârful fiecărei scale de evaluare a riscului de vulnerabilitate de injectare, injecțiile de comandă continuă să vizeze site-urile web și aplicațiile web, chiar și cu marea varietate de atenuări impuse de serverele web moderne.

Prin exploatarea deficiențelor de securitate dintr-un site web prin injectare de comandă, atacatorii câștigă capacitatea de a executa comenzi arbitrare împotriva sistemului de operare al gazdei. Acest nivel de acces se extinde cu mult dincolo de compromiterea site-ului web vizat, deschizând o gamă largă de posibilități de exploatare și control asupra întregului sistem.

Apărarea unui site web împotriva injecțiilor de comandă și a altor atacuri cibernetice este o sarcină dificilă. În peisajul amenințărilor actuale, baza pe un singur strat de apărare nu mai este suficientă pentru a asigura securitatea prezenței tale online. Acesta este motivul pentru care iThemes Security Pro și BackupBuddy sunt dedicate pentru a face securitatea robustă a site-ului web ușor accesibilă tuturor proprietarilor de site-uri web WordPress, oferindu-vă instrumentele necesare pentru a vă proteja afacerea online.

Cel mai bun plugin de securitate WordPress pentru a securiza și proteja WordPress

WordPress alimentează în prezent peste 40% din toate site-urile web, așa că a devenit o țintă ușoară pentru hackerii cu intenții rău intenționate. Pluginul iThemes Security Pro elimină presupunerile din securitatea WordPress pentru a facilita securizarea și protejarea site-ului dvs. WordPress. Este ca și cum ai avea în personal un expert în securitate cu normă întreagă care monitorizează și protejează constant site-ul tău WordPress pentru tine.

Kiki are o diplomă de licență în managementul sistemelor informatice și mai mult de doi ani de experiență în Linux și WordPress. În prezent lucrează ca specialist în securitate pentru Liquid Web și Nexcess. Înainte de asta, Kiki a făcut parte din echipa de asistență Liquid Web Managed Hosting, unde a ajutat sute de proprietari de site-uri WordPress și a aflat ce probleme tehnice întâmpină adesea. Pasiunea ei pentru scris îi permite să-și împărtășească cunoștințele și experiența pentru a ajuta oamenii. Pe lângă tehnologie, lui Kiki îi place să învețe despre spațiu și să asculte podcasturi despre crime adevărate.