Ce este injecția SQL în securitatea cibernetică? Cum să preveniți atacurile SQLi

Publicat: 2024-06-20O injecție SQL (SQLi) este atunci când hackerii introduc cod dăunător într-o bază de date pentru a accesa informații sensibile, cum ar fi detaliile personale sau datele cardului de credit. Din păcate, aceasta este una dintre cele mai comune amenințări de pe web. Deci, dacă sunteți proprietarul unui site web, veți dori să vă familiarizați cu prevenirea injectării SQL.

Odată ce ați aflat despre diferitele tipuri de atacuri SQLi și despre țintele lor comune, veți fi mai bine echipat pentru a vă proteja site-ul împotriva acestora. Puteți decide să implementați validarea intrărilor, să implementați un firewall pentru aplicații web sau să rulați un scanner de vulnerabilități.

În această postare, vom discuta tot ce trebuie să știți despre injecția SQL în securitatea cibernetică. Vom începe prin a răspunde „Ce este injecția SQL?” și la alte întrebări despre cele mai comune tipuri de atacuri și ținte. Apoi, ne vom uita la unele dintre riscurile și impacturile potențiale ale atacurilor SQLi. În cele din urmă, vă vom arăta cum să preveniți injectarea SQL.

Ce este o injecție SQL?

Pentru a înțelege elementele de bază ale acestui atac cibernetic obișnuit, va trebui mai întâi să aveți anumite cunoștințe despre Structured Query Language (SQL). Acesta este un limbaj de programare folosit în aplicații web și baze de date. Vă permite să accesați, să gestionați și să manipulați date structurate sau relaționale. Tabelele de date SQL constau din coloane și rânduri simple.

Puteți utiliza interogări SQL sau „comenzi” pentru a modifica, adăuga sau șterge informații. Alternativ, puteți extrage pur și simplu seturi de date pentru analiză.

Să presupunem că aveți o bază de date SQL cu salariile instructorilor și doriți să înțelegeți cum se compară aceste câștiguri. În acest caz, puteți utiliza această interogare SQL:

SELECT Id, Name, Salary, (SELECT Count(*) from instructor ii where ii.salary > i.salary) as num from instructor i;Aceasta vă solicită bazei de date să returneze numele fiecărui instructor, salariul acestuia și o valoare numerică care indică câți oameni câștigă mai mult decât profesorul specific enumerat.

O injecție SQL are loc atunci când un hacker introduce cod rău intenționat în aplicația sau baza de date pentru a interfera cu acesta. În multe cazuri, scopul este de a accesa informații ascunse sau de a ocoli mecanismele de autentificare.

Hackerii ar putea apoi să modifice sau să șteargă informațiile din tabelele de date. Atacurile mai severe cu injecție SQL pot deteriora serverul sau infrastructura de bază a site-ului dvs. web. Dacă un atacator vă supraîncărcă baza de date cu interogări SQL excesive, aceasta este o variantă a unui atac de refuz de serviciu distribuit (DDoS).

Diferite tipuri de atacuri cu injecție SQL

Există trei tipuri diferite de atacuri cu injecție SQL. Să le aruncăm o privire atentă.

SQLi în bandă

Atacurile SQLi în bandă (denumite și SQLi „clasice”) sunt de obicei cele mai ușor de detectat și exploatat. În acest scenariu, hackerul folosește un singur canal de comunicare pentru a obține un răspuns direct.

Cu alte cuvinte, folosesc același mediu pentru a lansa atacul și pentru a prelua rezultatele. Un exemplu comun în acest sens ar fi un atac executat pe o pagină web.

Cele două variante principale ale SQLi în bandă sunt:

- Atacurile de injectare SQL bazate pe erori . Acesta este momentul în care hackerii introduc interogări rău intenționate într-o bază de date pentru a declanșa intenționat un mesaj de eroare. Când se întâmplă acest lucru, mesajul de eroare rezultat dezvăluie informații sensibile care le pot permite să efectueze alte atacuri și să enumere baza de date.

- Atacurile de injecție SQL bazate pe uniune . În acest caz, atacatorul folosește operatorul UNION pentru a extrage date din mai multe tabele. Rezultatele vor arăta cel puțin un set de date legitime, dezvăluind și un tabel de date care ar trebui ascuns.

După cum am menționat, acestea sunt unele dintre cele mai comune tipuri de atacuri SQLi.

SQLi orb

O altă formă mai sofisticată și mai secretă de injectare SQL este atacul orb SQLi. Se mai numește și „SQLi inferențial”.

Cu acest tip de atac cibernetic, hackerul introduce cod rău intenționat în aplicația web, dar nu poate vedea rezultatele direct (ca și în cazul SQLi clasic). Asta înseamnă că lucrează „orb”, de unde și numele.

Pentru a expune datele dorite, hackerii pot trimite apoi interogări SQL care dezvăluie informații sensibile bazate pe întârzieri sau comportament boolean.

Cu SQLi orb bazat pe timp, interogarea rău intenționată forțează baza de date să aștepte o anumită perioadă de timp înainte de a putea răspunde. Hackerii pot deduce apoi dacă răspunsul este ADEVĂRAT sau FALS pe baza întârzierii.

Între timp, în cazul atacurilor booleene sau bazate pe conținut SQLi, interogarea forțează baza de date să returneze rezultate diferite. Aceste rezultate permit hackerului să deducă dacă conținutul este adevărat sau fals.

Atacurile SQLi oarbe necesită de obicei multe iterații pentru a prelua suficiente informații pentru a enumera baza de date. Din acest motiv, ele sunt de obicei mai lente și mai dificil de executat.

Dar avantajul (pentru hackeri) este că, datorită subtilității lor, atacurile orb SQLi pot rămâne nedetectate pentru perioade mai lungi de timp. Drept urmare, autorii cibernetici ar putea să extragă date mai valoroase (și să facă mai multe ravagii) decât ar putea face cu un atac SQLi clasic.

De asemenea, merită remarcat faptul că atacurile SQLi conduse de bot pot fi deosebit de periculoase, deoarece le permit hackerilor să lucreze mult mai rapid.

SQLi în afara benzii

Ultimul tip de atac de injectare SQL este SQLi out-of-band. Spre deosebire de o injecție SQL in-bound, această variație necesită mai multe canale de comunicare pentru a efectua atacul.

De obicei, SQLi out-of-band funcționează numai pentru serverele care pot declanșa răspunsuri HTTPS sau DNS (ceea ce este cazul pentru majoritatea bazelor de date SQL). Un exemplu obișnuit de SQLi out-of-band este atunci când hackerii introduc cod care determină serverul să intercepteze acreditările de conectare ale utilizatorilor, trimițându-le la un punct final la distanță.

Ținte comune de injecție SQL

Acum că am trecut peste principalele forme de injecție SQL, să trecem peste cele mai comune ținte pentru aceste tipuri de atacuri.

1. Sisteme de management al conținutului (CMS)

Un sistem de management al conținutului (CMS) permite utilizatorilor să creeze, să modifice și să gestioneze conținutul web. Unele exemple includ Wix, Joomla și WordPress.

Aceste soluții sunt mai sofisticate și mai personalizabile decât creatorii de site-uri web precum Squarespace. Puteți folosi un CMS precum WordPress pentru a construi aproape orice tip de site web, de la un simplu portofoliu până la un magazin online înfloritor.

Acestea fiind spuse, multe CMS-uri folosesc sistemul de baze de date MySQL pentru a gestiona conținutul. Prin proiectare, acest lucru le face o țintă pentru atacurile cu injecție SQL.

În plus, unele CMS-uri precum WordPress sunt open source. Aceasta înseamnă că software-ul poate fi descărcat gratuit și oricine îl poate modifica. În cazul WordPress, CMS-ul primește și actualizări regulate de întreținere și securitate, care includ patch-uri de vulnerabilitate importante.

Deoarece conținutul acestor actualizări este făcut public online, hackerii le pot studia pentru a învăța cum să le exploateze. Apoi, pot viza site-uri web care rulează pe versiuni mai vechi, mai puțin sigure de WordPress.

În plus, site-urile web create cu CMS-uri includ de obicei funcții de implicare, cum ar fi formulare de contact, bare de căutare și secțiuni de comentarii, care pot fi puncte vulnerabile pentru atacurile cu injecție SQL.

2. Pluginuri și integrări terță parte

Multe CMS-uri și alte instrumente de creare de site-uri se bazează pe pluginuri terțe pentru a-și extinde funcționalitatea. De exemplu, WordPress are un director vast de pluginuri de aproape 60.000 de instrumente.

Puteți folosi aceste pluginuri pentru a adăuga totul, de la soluții de securitate precum Akismet la instrumente de optimizare a performanței precum Jetpack Boost.

Integrările funcționează similar cu pluginurile și extensiile. De exemplu, multe soluții de marketing populare, cum ar fi Mailchimp, oferă integrări (care sunt adesea facilitate folosind plugin-uri sau extensii).

Practic, pluginurile și integrările permit utilizatorilor să creeze un site web foarte personalizat. Dar dezvoltatorii software-ului de bază WordPress nu controlează toate pluginurile gratuite și premium de pe piață. Prin urmare, integritatea și securitatea fiecărui instrument nu este reglementată. Depinde de proprietarii de site-uri web să se asigure că instalează pluginuri de înaltă calitate. O modalitate de a face acest lucru este prin selectarea pluginurilor din biblioteca WordPress.org.

De asemenea, depinde de proprietarii de site-uri web să se asigure că toate pluginurile sunt actualizate. Dacă nu sunt, hackerii pot folosi bazele de date cu vulnerabilități pentru a exploata software-ul învechit (mai multe despre asta mai târziu).

3. Aplicații intensive în date

După cum am discutat, SQL este un limbaj de programare folosit în sistemele de gestionare a bazelor de date, iar injecțiile SQL vizează aceste baze de date pentru a extrage, modifica, adăuga sau șterge date cu intenții nefaste.

Bineînțeles, aplicațiile cu consum mare de date devin cele mai viabile ținte pentru acest tip de atac cibernetic. Hackerii au cel mai mult de câștigat atunci când există cantități mari de date care trebuie extrase.

Prin urmare, magazinele online și site-urile web mari sunt probabil la un risc mai mare de atacuri SQLi.

4. Cod moștenit și sisteme învechite

După cum am menționat, software-ul și sistemele învechite pot crește șansa unui site de a fi piratat prin injecții SQL. Acest lucru este valabil mai ales atunci când un site este construit pe software open-source precum WordPress, Drupal sau Joomla.

Acest lucru se datorează faptului că atacatorii cibernetici pot utiliza baze de date sau înregistrări publice ale corecțiilor de securitate pentru a găsi și exploata aceste vulnerabilități. Codul vechi poate fi, de asemenea, o mare problemă cu site-urile web mai vechi.

5. API-uri de date și servicii web

După cum am discutat, multe site-uri web construite pe CMS-uri folosesc o varietate de integrări de pluginuri pentru a eficientiza procesul de gestionare a site-urilor web. Cele mai multe dintre aceste integrări funcționează datorită interfețelor de programare a aplicațiilor de date (API) care utilizează SQL.

De exemplu, API-ul WordPress REST permite CMS-ului să comunice cu toate aplicațiile necesare.

În mod similar, Drupal și Joomla au propriile lor API-uri proprietare. Aceste API-uri pot permite utilizarea extensiilor gratuite sau premium, precum și a altor servicii web, cum ar fi software de analiză sau de securitate.

Deoarece API-urile procesează în mod constant cereri, există multe oportunități de a exploata vulnerabilitățile SQLi.

Motivațiile din spatele atacurilor SQL Injection

Până acum, am explicat în detaliu ce implică injectarea SQL, dar s-ar putea să vă întrebați încă despre motivațiile din spatele acestor atacuri.

Iată câteva dintre cele mai comune intenții:

- Furtul și manipularea datelor . Multe atacuri SQLi urmăresc să fure date sau să manipuleze baza de date pentru a efectua cereri în detrimentul acesteia. Datele furate pot fi apoi folosite pentru a comite alte infracțiuni cibernetice, cum ar fi frauda de comerț electronic sau furtul de identitate.

- Distribuție de malware și ransomware . Unele atacuri de injecție SQL încearcă să compromită baza de date, infrastructura sau serverul unui site web folosind programe malware. Ei pot dori să elimine un site web sau să obțină acces la serverul rădăcină (și, prin urmare, la conținutul bazei de date).

- Impact asupra integrității și reputației site-ului web . O motivație mai secretă pentru atacurile SQLi este deteriorarea reputației unei companii. De exemplu, hackerii cărora le displace afacerea dvs. pot fura și expune datele clienților pentru a trimite un mesaj.

Desigur, este important să înțelegem motivațiile din spatele acestor atacuri cibernetice, dar este, de asemenea, esențial să fii conștient de impactul injecțiilor SQL rău intenționate. Vom aborda acest lucru în secțiunea următoare.

Impactul atacurilor cu injecție SQL

Vom începe cu consecințele mai puțin grave pentru vizitatorii site-ului dvs. Acestea sunt în mare parte neplăceri care pot duce la o experiență slabă a utilizatorului.

În esență, atunci când atacatorii SQLi vă modifică tabelele de date, poate duce la probleme continue care interferează cu operațiunile paginilor dvs. web, formularelor online și multe altele. Acest rezultat negativ nu trebuie minimizat, deoarece vizitatorii dvs. se așteaptă să vă folosească site-ul fără probleme. Întâmpinarea de dificultăți îi poate determina să părăsească site-ul dvs.

Când vine vorba de afaceri și organizații, impactul poate fi mai sever. În special, magazinele online tind să dețină o mulțime de informații sensibile despre clienți, cum ar fi adrese fizice pentru expediere și numere de card de credit pentru plăți.

Dacă un atac SQLi duce la o încălcare a datelor, informațiile personale ale clienților tăi pot fi vândute escrocilor. Acest lucru i-ar putea expune riscului de scheme de phishing, furt de identitate, fraudă cu cardul de credit și multe altele. De asemenea, poate afecta reputația afacerii dvs. sau poate duce la pierderi monetare.

În plus, eșecul de a proteja informațiile sensibile ale utilizatorilor se poate traduce prin nerespectarea anumitor standarde de securitate online sau a legilor privind protecția datelor, cum ar fi PCI-DSS și GDPR.

Acest lucru poate expune companiile la un risc mai mare de litigii în cazul unei încălcări a datelor. Desigur, riscurile devin mai mari dacă afacerea dvs. online este într-o industrie reglementată, cum ar fi asistența medicală sau finanțele, deoarece astfel de companii sunt supuse unor standarde mai ridicate de confidențialitate și protecție a datelor. De exemplu, practicile medicale vor trebui să rămână conforme cu HIPAA.

Cum să preveniți atacurile cu injecție SQL

Acum că știți despre impactul potențial al injectării SQL, vă vom arăta cum să preveniți injectarea SQL. Vom analiza șapte strategii diferite pe care le puteți implementa.

1. Implementați validarea intrărilor

Una dintre cele mai bune strategii de prevenire a injectării SQL este implementarea validării intrărilor. Acest lucru vă poate ajuta să vă asigurați că numai utilizatorii legitimi interacționează cu baza dvs. de date - și într-un mod adecvat.

Există o mulțime de tehnici puternice de validare a datelor pe care le puteți utiliza cu SQL. Pentru început, puteți încerca constrângeri SQL încorporate precum UNIQUE sau NOT NULL.

În plus, este posibil să doriți să utilizați tipurile de date și de afișare pentru a defini modul în care sunt stocate și prezentate informațiile. De asemenea, puteți utiliza expresii regulate (RegEx) pentru a defini ce modele de date sunt acceptabile.

Cu oricare dintre aceste strategii, atacatorii SQLi vor fi opriți, deoarece intrările lor nefaste vor fi semnalate ca nevalide.

2. Actualizați-vă în mod regulat software-ul și baza de date

După cum sa discutat, diferite tipuri de software învechit pot deveni ținte pentru atacatorii SQLi, mai ales dacă utilizați software open-source. Prin urmare, una dintre cele mai simple modalități de a preveni atacurile prin injecție SQL este să vă actualizați în mod regulat software-ul și baza de date. Acest proces va depinde de ce CMS sau constructor de site-uri web utilizați.

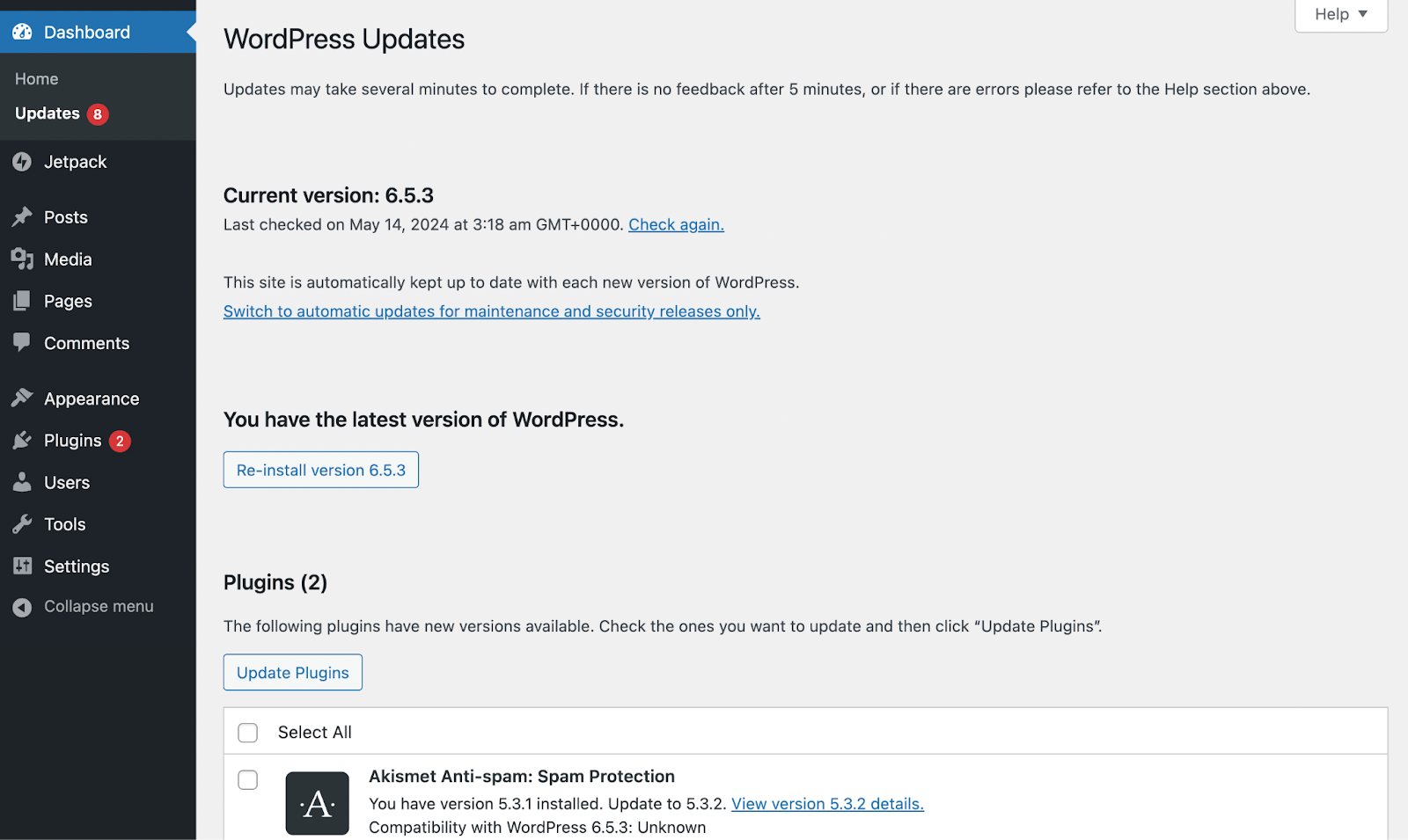

Cu WordPress, actualizarea software-ului de bază este simplă. Accesați Tabloul de bord → Actualizări .

Veți vedea o notificare roșie când aveți actualizări disponibile, dar le puteți verifica oricând. În partea de sus, puteți actualiza WordPress. Derulați în jos pentru a actualiza orice plugin sau teme.

Înainte de a actualiza orice software, este important să faceți o copie de rezervă a site-ului dvs. Actualizările pot duce la probleme neprevăzute pe site-ul dvs., mai ales dacă ați instalat o mulțime de pluginuri.

Nu puteți anticipa modul în care software-ul actualizat va interacționa cu alte instrumente de pe site-ul dvs. Prin urmare, ca regulă generală, veți dori să evitați să instalați prea multe plugin-uri WordPress.

În mod ideal, veți crea copii de rezervă automate, astfel încât să nu pierdeți date importante. Alternativ, ați putea dori să utilizați un site de pregătire pentru a testa actualizările înainte de a le pune live.

Actualizarea bazei de date poate fi mai complicată. Din nou, acest lucru va depinde de platforma pe care o utilizați.

Cu WordPress, există mai multe moduri de a curăța și de a optimiza baza de date. Dacă sunteți un utilizator mai experimentat, poate doriți să vă actualizați baza de date folosind phpMyAdmin.

Instalarea unui plugin precum Jetpack Akismet Anti-Spam poate ajuta, de asemenea, să vă mențineți baza de date într-o stare optimă.

Acest lucru se datorează faptului că minimizează numărul de comentarii spam și de trimiteri de formulare pe care le primiți. Acest lucru poate chiar bloca atacurile SQLi bazate pe un comportament suspect.

Vă păzim site-ul. Îți conduci afacerea.

Jetpack Security oferă securitate cuprinzătoare și ușor de utilizat pentru site-ul WordPress, inclusiv copii de rezervă în timp real, un firewall pentru aplicații web, scanare malware și protecție împotriva spamului.

Asigurați-vă site-ul3. Implementați controlul accesului bazat pe rol (RBAC)

Site-urile web mai mari tind să aibă o mulțime de oameni care colaborează pe back-end. De exemplu, un site de comerț electronic cu un blog poate avea un dezvoltator, un designer web, un manager de magazin, un specialist în marketing și diverși scriitori de blog.

Dacă acestor utilizatori li se acordă prea multe permisiuni, ei pot crea accidental vulnerabilități de securitate pe site-ul dvs., inclusiv cele care duc la atacuri SQLi.

Prin urmare, veți dori să implementați controlul accesului bazat pe rol (RBAC). Când faceți acest lucru, luați în considerare principiul cel mai mic privilegiu, care este o bună practică în securitatea cibernetică.

Cu această abordare, veți acorda fiecărui utilizator permisiunile minime necesare pentru a-și îndeplini sarcinile. De exemplu, un scriitor de blog pentru un site web de îmbrăcăminte ar trebui să poată doar să creeze postări și să nu acceseze alte părți mai delicate ale site-ului, cum ar fi catalogul de produse.

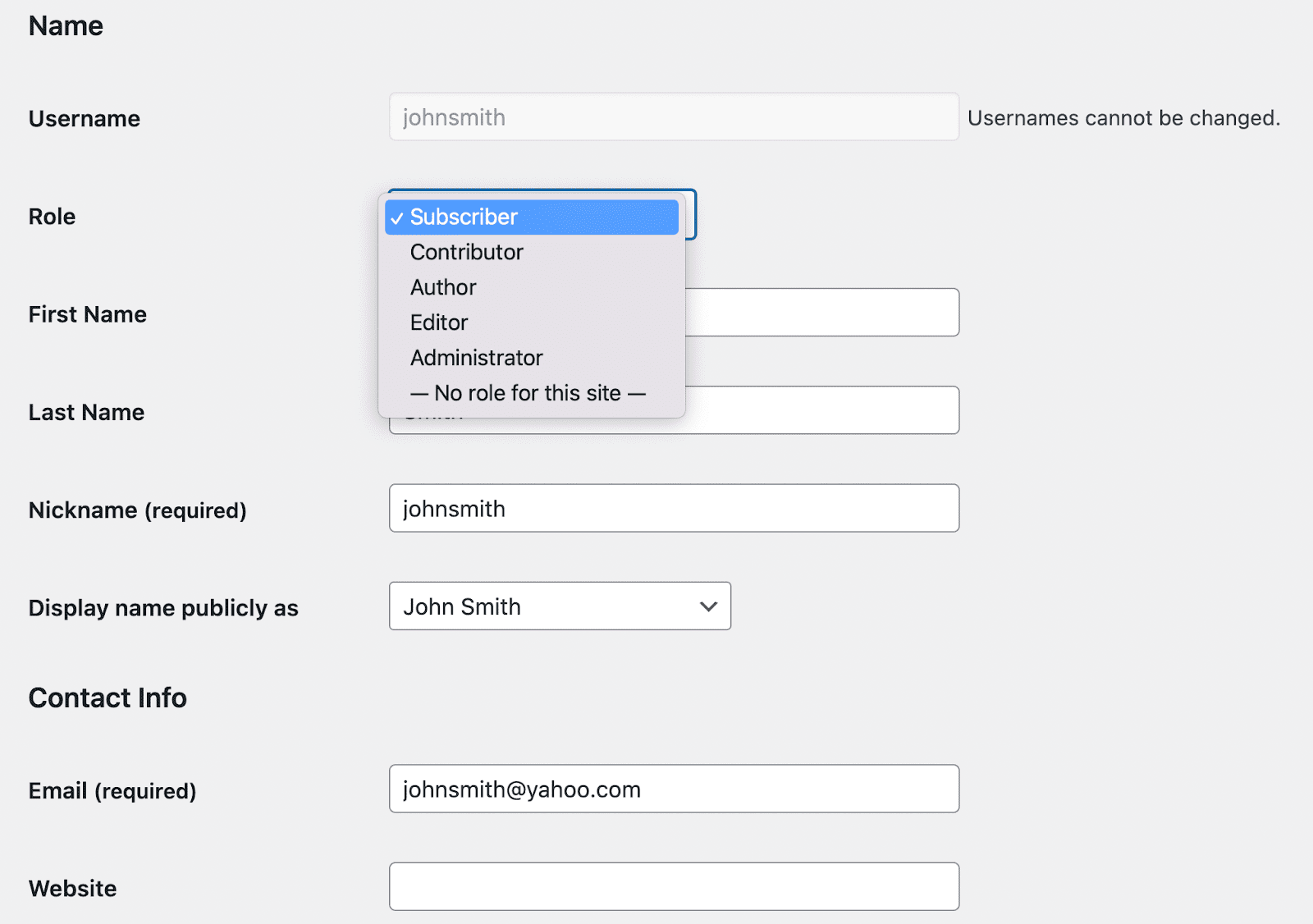

Cu WordPress, puteți atribui cu ușurință tuturor utilizatorilor un rol. Pentru a face acest lucru, accesați Utilizatori → Toți utilizatorii . Apoi, găsiți utilizatorul în cauză și faceți clic pe Editați .

În meniul drop-down Rol , veți putea alege cel mai potrivit rol pentru persoana respectivă. Există cinci roluri de utilizator WordPress în mod implicit, dar veți obține mai multe atunci când instalați anumite plugin-uri precum WooCommerce.

4. Implementați un firewall pentru aplicații web (WAF)

Un firewall pentru aplicații web (WAF) este o altă apărare excelentă împotriva atacurilor cu injecție SQL. Acesta este un software care se află între aplicațiile client și serverele web și filtrează tot traficul (atât la intrare, cât și la ieșire).

Un WAF caută activități și solicitări suspecte, blocându-le atunci când este necesar. Această soluție de securitate este ideală pentru prevenirea injectării SQL, deoarece unele atacuri sunt ușor de detectat de către un WAF.

În plus, unele WAF vă permit să setați reguli pentru adresele IP. Puteți crea liste de permise și liste de blocare pentru a controla cine vă poate accesa site-ul.

Unii furnizori de găzduire gestionați vor instala și gestiona un WAF pentru dvs. În caz contrar, poate fi necesar să-ți achiziționezi propriul firewall. Jetpack Scan este o soluție puternică pentru site-urile WordPress și oferă, de asemenea, scanarea automată a programelor malware.

5. Rulați un scaner de vulnerabilități

Un scaner de vulnerabilități vă poate ajuta să vă protejați site-ul împotriva multor amenințări comune, inclusiv atacuri SQLi. Pur și simplu vă inspectează site-ul în mod regulat și compară constatările sale cu o bază de date cu vulnerabilități cunoscute.

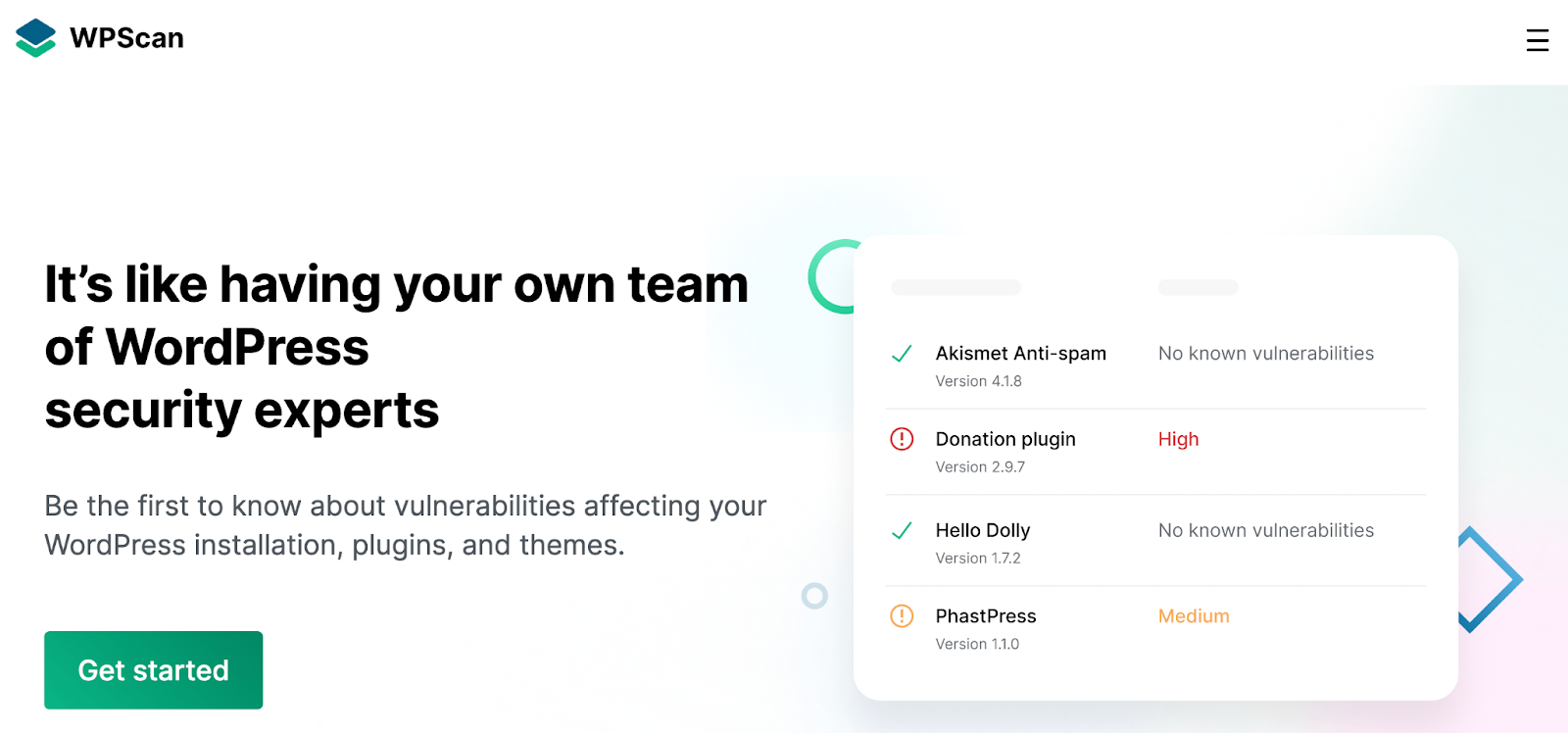

Pentru site-urile WordPress, penultima bază de date este WPScan.

Cu peste 50.000 de vulnerabilități documentate, aceasta este una dintre cele mai mari baze de date de vulnerabilități. Puteți obține acces la aceste informații vitale atunci când instalați Jetpack Protect.

6. Efectuați teste de penetrare

În securitatea cibernetică, testarea de penetrare (sau pur și simplu „pentesting”) se referă la un atac cibernetic simulat care este menit să dezvăluie vulnerabilități. Acest lucru se mai numește și „hacking etic” și poate fi o altă modalitate excelentă de a preveni atacurile prin injecție SQL.

Cu teste de penetrare cuprinzătoare, experții în securitate web analizează cât mai mult site-ul dvs. web. Aceasta poate include sistemele sale, rețelele, software-ul de bază, pluginurile etc.

Odată ce un pentester a identificat vulnerabilități, va încerca să le exploateze (de obicei pe un site de staging). În acest fel, ei pot evalua mai eficient riscurile și pot sfătui cu privire la eliminarea acestor vulnerabilități.

Această strategie presupune angajarea de experți în securitate web, așa că ar putea fi costisitoare. Dar dacă dețineți un site web mare sau un magazin online, pentestingul vă poate ajuta să vă protejați datele.

7. Instalați un plugin de securitate all-in-one

Dacă doriți să vă protejați site-ul web împotriva atacurilor SQLi într-un mod extrem de eficient, ați putea lua în considerare utilizarea unui plugin de securitate all-in-one. Aceasta va include de obicei o suită vastă de funcții de securitate, inclusiv multe dintre instrumentele pe care le-am discutat până acum.

De exemplu, ar putea oferi un WAF, scaner de vulnerabilități, software anti-spam și backup-uri automate.

Jetpack Security vine cu tot ce aveți nevoie pentru prevenirea injectării SQL în WordPress. Ne vom scufunda mai mult în aceste funcții de securitate în secțiunea următoare.

Cum Jetpack Security ajută la prevenirea injecțiilor SQL pe WordPress

Dacă sunteți proprietarul unui site web WordPress, Jetpack Security este una dintre cele mai bune soluții pentru prevenirea atacurilor prin injecție SQL. Include mai multe pluginuri de securitate WordPress: Jetpack VaultPress Backup, Jetpack Scan și Akismet Anti-Spam.

Aceasta înseamnă că Jetpack Security oferă aproape toate caracteristicile de prevenire a injectării SQL discutate în acest articol. Acestea includ:

- Un firewall pentru aplicații web

- Un scaner robust pentru vulnerabilități

- Scanare automată a programelor malware

- Software anti-spam (pentru a bloca comentariile spam și spam-ul rău intenționat)

În plus, veți obține o soluție completă de backup, care vă oferă backup automat în timp real.

Cu VaultPress Backup, nu va trebui să vă faceți griji cu privire la crearea unei copii a site-ului dvs. atunci când efectuați actualizări de rutină și întreținere, deoarece veți avea întotdeauna o copie a site-ului dvs. la cerere.

Cum se instalează Jetpack Security

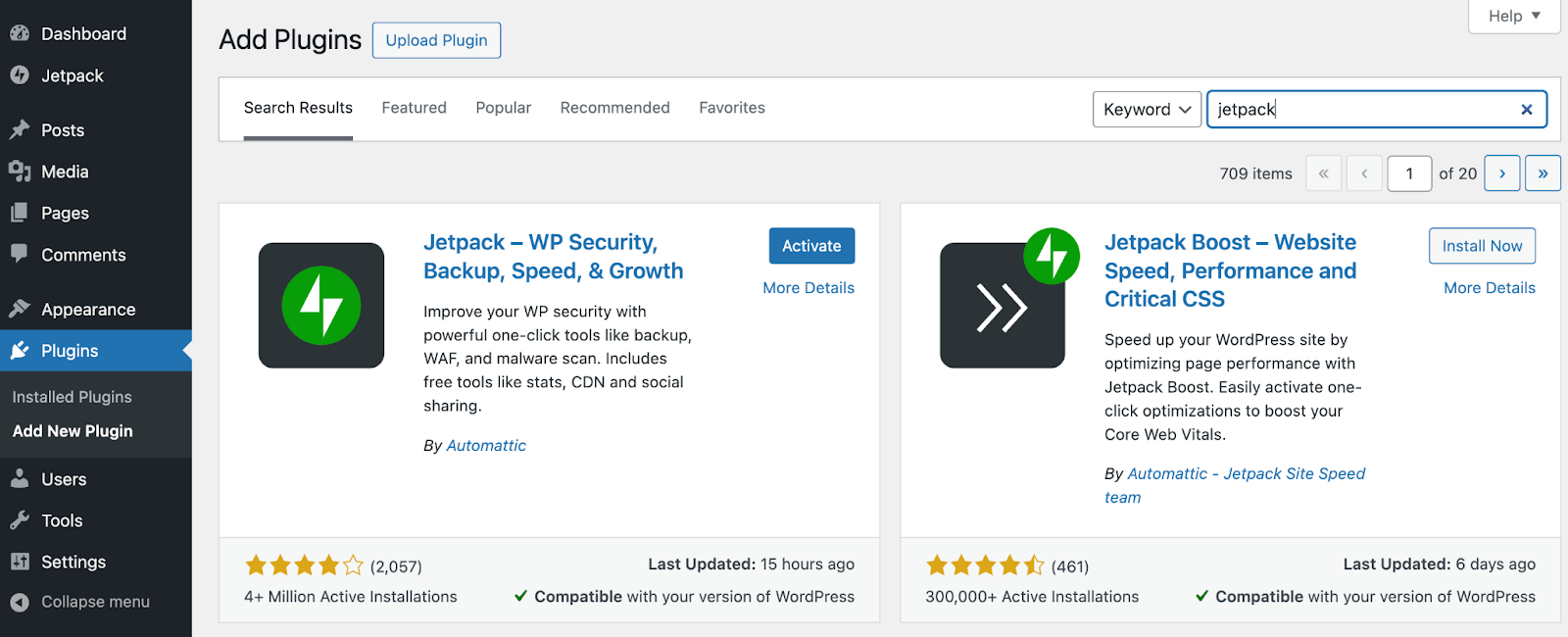

Iată cum se instalează Jetpack Security în WordPress. Pentru a începe, navigați la tabloul de bord WordPress. Accesați Pluginuri → Adăugați un plugin nou și căutați „Jetpack”.

Faceți clic pe Instalare acum urmat de Activare . Apoi, vi se va solicita să configurați Jetpack. Dacă nu aveți deja un cont WordPress.com, va trebui să creați unul și să îl conectați la site-ul dvs.

După aceea, va trebui să selectați planul de securitate Jetpack și să finalizați achiziția. Este la fel de simplu!

Veți putea apoi să vă configurați WAF-ul, să rulați prima scanare a vulnerabilităților și multe altele. Pentru mai multe detalii despre configurarea Jetpack, consultați ghidul nostru despre cum să începeți.

Întrebări frecvente

Până acum, am acoperit multe despre injecția SQL în securitatea cibernetică. Pentru a încheia lucrurile, vom analiza câteva dintre cele mai frecvente întrebări pe această temă.

Ce este SQL?

SQL este un limbaj de programare popular în aplicațiile web și bazele de date. Vă permite să accesați, să gestionați și să manipulați date structurate sau relaționale. Tabelele de date SQL constau din coloane și rânduri simple.

Ce sunt interogările SQL?

Interogările SQL, numite și „instrucțiuni” sau „comenzi”, vă permit să gestionați datele. Le puteți folosi pentru a adăuga, șterge sau modifica informații. Sau le puteți folosi pentru a extrage seturi de date. Unele dintre cele mai comune interogări SQL sunt SELECT, DELETE, UPDATE, DROP TABLE și INSERT INTO.

Ce este injecția SQL și cum funcționează?

O injecție SQL are loc atunci când un hacker introduce cod rău intenționat într-o aplicație web sau într-o bază de date. Adesea, scopul unui atac SQLi este de a accesa informații sensibile sau de a ocoli măsurile de autentificare.

Hackerii SQLi pot încerca, de asemenea, să modifice sau să ștergă informațiile din tabelele de date și să facă ravagii în operațiunile site-ului dvs. Atacurile mai severe de injectare SQL vă pot deteriora serverul web sau infrastructura. Un atacator vă poate supraîncărca baza de date cu interogări SQL pentru a efectua un atac DDoS.

Care sunt cele mai comune semne ale unui atac cu injecție SQL?

Deoarece atacurile cu injecție SQL folosesc interogări rău intenționate pentru a vă sparge site-ul, cel mai mare indicator este un volum mare de interogări neobișnuite în baza de date.

În mod similar, dacă observați că aplicația dvs. web se comportă neobișnuit, acesta ar putea fi, de asemenea, un semn că atacatorii SQLi au manipulat-o. De asemenea, puteți primi solicitări de acces la baza de date, puteți observa modificări neașteptate ale datelor dvs. sau puteți constata că anumitor utilizatori li s-au acordat mai multe privilegii decât ar trebui să aibă.

Cum îmi pot da seama dacă site-ul meu este vulnerabil la injecțiile SQL?

Orice site web care utilizează SQL este vulnerabil la un atac de injecție SQL. Riscul devine mai mare dacă utilizați un CMS, instrumente și pluginuri terță parte, cod vechi și sisteme învechite, aplicații care consumă intens date sau API-uri de date.

Ce rol joacă firewall-urile pentru aplicații web (WAF) în apărarea împotriva atacurilor SQLi?

WAF-urile filtrează tot traficul de intrare și de ieșire. Așadar, în multe cazuri, aceștia pot identifica și bloca rapid cererile suspecte, oprind astfel atacurile SQLi.

Când utilizați un WAF premium, cum ar fi cel care vine cu Jetpack Security, puteți crea și o listă de permise. În acest fel, puteți decide ce adrese IP au voie să interacționeze cu site-ul dvs.

Alternativ, puteți crea liste de blocare care împiedică hackerii cunoscuți să încerce să vă atace site-ul.

Cum mă pot asigura că pluginurile mele nu introduc vulnerabilități de injectare SQL?

Cea mai bună modalitate de a vă asigura că pluginurile instalate nu vă deschid site-ul la potențiale atacuri SQLi este să utilizați un scaner de vulnerabilități precum cel oferit în Jetpack Security.

Securitate Jetpack: Protejează-ți site-ul WordPress de injecțiile SQL

Atacurile cu injecție SQL apar atunci când hackerii vă compromit baza de date folosind interogări rău intenționate. Acestea pot duce la încălcări ale datelor și pot pune în pericol informațiile dvs. personale. Pentru afacerile online, acest lucru se poate traduce printr-o reputație deteriorată și pierderi de venituri. Între timp, poate deteriora experiența utilizatorului și poate expune clienții la escrocherii online, cum ar fi phishingul.

Vestea bună este că există o mulțime de modalități de a preveni atacurile cu injecție SQL. Puteți începe prin a implementa validarea intrărilor și controalele de acces bazate pe roluri. Dacă doriți cu adevărat să vă sporiți securitatea, puteți obține un firewall pentru aplicații web și un scanner de vulnerabilități.

Alternativ, puteți instala un plugin de securitate all-in-one, cum ar fi Jetpack Security, pentru a obține mai multe funcții de securitate combinate. Acestea includ copii de rezervă în timp real, un scanner de programe malware și software anti-spam. Înscrieți-vă la Jetpack Security astăzi!