Cum să vă protejați site-ul de atacuri din forța brută WordPress?

Publicat: 2022-04-22Atacurile de forță brută WordPress sunt copleșitoare, chiar înainte ca un atac să aibă succes.

Mulți administratori de site văd resursele serverului lor epuizându-se rapid, site-urile lor devenind neresponsive sau chiar prăbușind, ceea ce provoacă blocarea utilizatorilor reali. Problema este că vă puteți simți neajutorat în timp ce roboții de forță brută bate pagina de autentificare, încercând să treacă la wp-admin.

Dar nu ești neajutorat. Dacă vedeți mai multe încercări de conectare nereușite pentru un singur utilizator, poate provenind de la mai multe IP-uri, vă aflați la locul potrivit.

În acest articol, vom detalia cum arată un atac de forță brută WordPress și cum să vă protejați site-ul de acestea.

TL;DR Protejați-vă site-ul de forța brută WordPress activând protecția de conectare a MalCare. Împiedicați roboții răi să vă atace site-ul cu un firewall puternic și protecție integrată împotriva botilor. Păstrați-vă site-ul, datele și utilizatorii în siguranță cu MalCare, cel mai bun plugin de securitate împotriva forței brute din WordPress.

Ce este atacul de forță brută WordPress?

Atacurile de forță brută WordPress sunt încercări de a obține acces neautorizat la wp-admin încercând diferite combinații de nume de utilizator și parole . Hackerii au dezvoltat roboți pentru a bombarda continuu o pagină de conectare cu acreditări pe bază de încercare și eroare.

Adesea, boții încearcă o serie de parole dintr-un dicționar și, prin urmare, sunt cunoscuți și ca atacuri de dicționar sau atacuri de ghicire a parolei. Atacurile pot fi configurate să provină de la diferite adrese IP și astfel eludează măsurile de securitate de bază. Există și alte tipuri de atacuri cu forță brută, pe care le vom trata mai târziu în articol.

Scopul unui atac cu forță brută este de a obține acces la wp-admin și apoi, de obicei, instalați malware pe site-ul dvs.

Cum să vă protejați site-ul de atacurile cu forță brută WordPress (9 moduri)

Experimentarea unui atac de forță brută este înfricoșătoare, mai ales pentru că se simte că nu poți face nimic pentru a-l opri. În plus, efectele unui atac sunt imediat vizibile. Majoritatea site-urilor au resurse limitate de server, care se epuizează rapid și adesea un site atacat se va prăbuși complet.

Din fericire, puteți face multe pentru a preveni atacurile cu forță brută în WordPress. Iată o listă cu pașii WordPress de protecție împotriva forței brute care vor bloca majoritatea atacurilor și vor atenua cele mai rele efecte pentru o măsură bună.

1. Limitați încercările de conectare

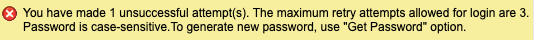

Cel mai bun mod de a opri atacurile de forță brută wordpress este limitarea încercărilor de conectare. Dacă o parolă incorectă este introdusă de prea multe ori în pagina de conectare, contul este blocat temporar. Acest lucru blochează eficacitatea robotului de forță brută, deoarece se bazează pe metoda de încercare și eroare pentru a ghici acreditările. În plus, deoarece botul nu poate încerca câteva mii de combinații, cererile nu sunt trimise către server, iar resursele nu sunt epuizate de activitatea botului.

În mod implicit, WordPress permite încercări de conectare nelimitate, motiv pentru care este susceptibil la atacuri de forță brută în primul rând. Cu MalCare, protecția limitată de conectare este activată automat. De fapt, în cazul în care un utilizator și-a uitat în mod legitim parola, acesta poate rezolva un captcha pentru a trece cu ușurință de bloc. Prin urmare, limitarea încercărilor de conectare ține în afara roboților de forță brută fără a afecta negativ utilizatorii reali.

Pentru mai multe detalii, consultați ghidul nostru despre cum să limitați încercările de conectare în WordPress.

2.Blocați roboții răi

Atacurile cu forță brută sunt aproape întotdeauna efectuate de roboți. Boții sunt programe mici care sunt concepute pentru a îndeplini o sarcină simplă în mod repetitiv și, prin urmare, sunt ideale pentru atacuri cu forță brută. Botul va încerca o serie de acreditări pe o pagină de conectare până când va găsi o potrivire.

În plus, peste 25% din tot traficul site-ului web este format din roți, așa că există o mulțime de sisteme de securitate care au protecție împotriva botului. Cu toate acestea, aici trebuie făcută o distincție importantă: toți roboții nu sunt răi. Există unele bune, precum alte crawler-uri ale motoarelor de căutare și roboți de monitorizare a timpului de funcționare. Doriți ca aceștia să aibă acces la site-ul dvs., așa că este important să obțineți protecție împotriva botului, care blochează în mod inteligent doar roboții răi, cum ar fi MalCare. Există și alte pluginuri de protecție împotriva roților, cum ar fi All in One, dar blochează toți roboții în mod implicit, inclusiv Googlebot.

3. Instalați un firewall pentru aplicații web

Protecția de conectare este o apărare împotriva atacurilor de forță brută în mod specific, în timp ce un firewall este o apărare împotriva tuturor tipurilor de atacuri; inclusiv cele de forță brută.

Firewall-urile folosesc reguli pentru a bloca traficul rău intenționat și fac multe pentru a vă proteja site-ul. În plus, firewall-urile atenuează una dintre cele mai mari probleme cu atacurile cu forță brută - încărcarea excesivă a resurselor serverului - prin blocarea cererilor greșite repetate.

Atacurile cu forță brută sunt adesea configurate pentru a ataca de la IP-uri diferite și, prin urmare, pot ocoli majoritatea firewall-urilor. Cu toate acestea, cu firewall-ul MalCare, site-ul dvs. web devine o parte a protecției IP globale. Firewall-ul învață ce IP-uri sunt rău intenționate din comportamentul înregistrat de pe peste 100.000 de site-uri și blochează în mod proactiv traficul de la acestea. Aceste măsuri reduc în mod semnificativ cantitatea de trafic negativ către site-ul dvs., în primul rând, înainte ca botul să aibă șansa de a forța brută pagina de conectare a site-ului dvs.

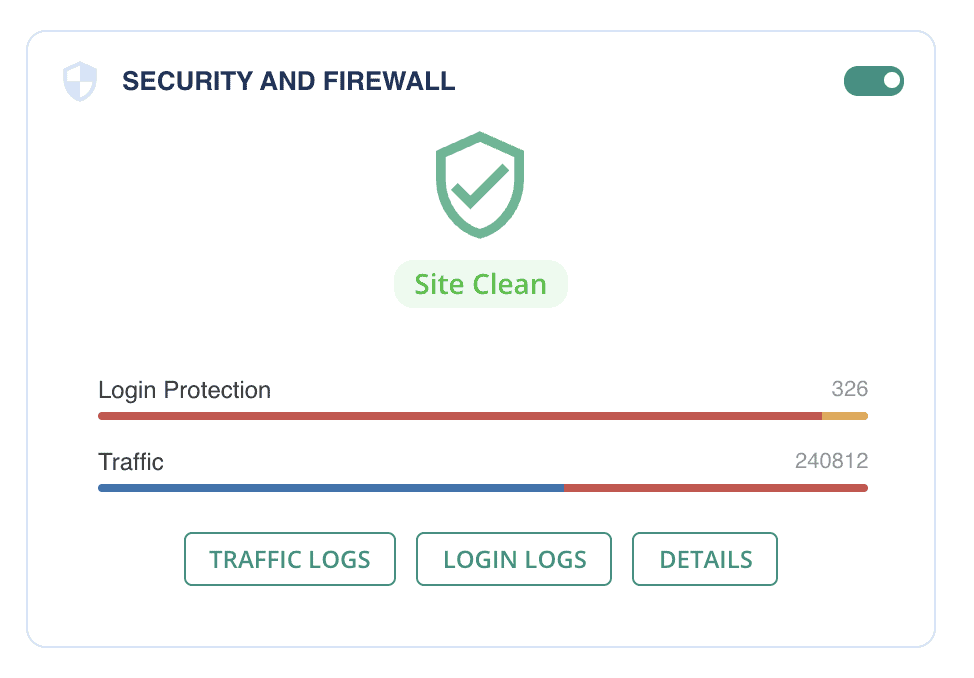

4. Adăugați autentificare cu doi factori în WordPress

Numele de utilizator și parolele pot fi ghicite, așa că autentificarea cu doi factori – sau chiar autentificarea cu mai mulți factori – a apărut ca o modalitate de a avea elemente dinamice pentru a autentifica utilizatorii. Cu autentificarea cu doi factori, un jeton de conectare în timp real, cum ar fi un cod OTP sau QR, este partajat cu dispozitivul utilizatorului. Are o valabilitate limitată, de obicei de aproximativ 10-15 minute și poate autentifica doar un utilizator pentru acea sesiune.

Tokenul suplimentar este greu de spart pe lângă numele de utilizator și parola. Prin urmare, adaugă un alt nivel de securitate paginii de conectare. Puteți instala un plugin precum WP 2FA pentru a adăuga cu ușurință autentificarea cu doi factori site-ului dvs.

Pentru a afla mai multe, consultați ghidul nostru despre autentificarea cu doi factori WordPress.

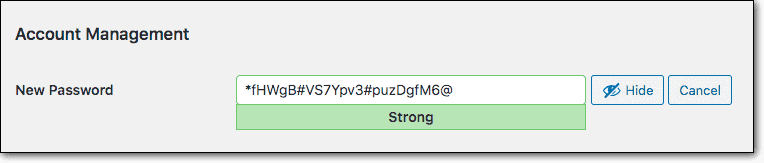

5. Folosiți parole puternice și unice

Cel mai mare defect al securității este utilizatorul însuși și, prin extensie, parolele pe care le stabilesc. Parolele sunt cea mai mare vulnerabilitate din orice sistem de securitate din cauza tendinței umane (înțelese) de a seta parole ușor de reținut și de a le reutiliza în diferite conturi. Acestea sunt de fapt două probleme separate și distincte cu parolele.

În primul rând, nu reutilizați niciodată parolele în diferite conturi. O mulțime de roboți de forță brută folosesc parole furate de la încălcarea datelor pentru a ataca paginile de conectare. În al doilea rând, după cum vă puteți imagina, o parolă precum „parolă” este teribil de ușor de ghicit. Folosiți un minim de 12 caractere de farfurie sau chiar mai bine folosiți o expresie de acces ca parolă.

Vă recomandăm să utilizați un manager de parole precum LastPass sau 1Password pentru a evita reutilizarea parolelor și pentru a genera parole puternice după cum este necesar. În cazul în care bănuiți că un cont a fost compromis, puteți forța resetarea tuturor parolelor din secțiunea de întărire a tabloului de bord MalCare.

Pentru mai multe detalii, consultați articolul nostru despre securitatea parolei WordPress.

6. Dezactivează XML-RPC în WordPress

Fișierul XML-RPC este o altă modalitate de a autentifica utilizatorii. Cu alte cuvinte, este o modalitate alternativă de a obține acces la tabloul de bord administrativ, deci este, de asemenea, susceptibil la atacuri cu forță brută. Este un fișier în mare parte depreciat și nu este utilizat activ de multe plugin-uri sau teme. Continuă să fie inclus în WordPress pentru compatibilitate cu versiunea anterioară și, prin urmare, este relativ sigur de dezactivat.

Iată ghidul nostru despre cum să dezactivați XML-RPC în wordpress.

7. Examinați și eliminați în mod regulat conturile de utilizator neutilizate

Conturile latente sunt adesea ținte pentru hackeri, deoarece sunt șanse ca utilizatorii să nu observe dacă conturile lor sunt deturnate. În plus, conturile latente au aceleași parole pentru perioade lungi de timp, ceea ce le face mai ușor de utilizat forța brută.

Prin urmare, examinați în mod regulat conturile de utilizator și eliminați-le pe cele care nu sunt în uz activ. Pentru credit suplimentar, asigurați-vă că fiecare cont are privilegiile minime de utilizator necesare pentru a-și gestiona contul. Este nesăbuit să-i faci pe toată lumea administrator, de exemplu.

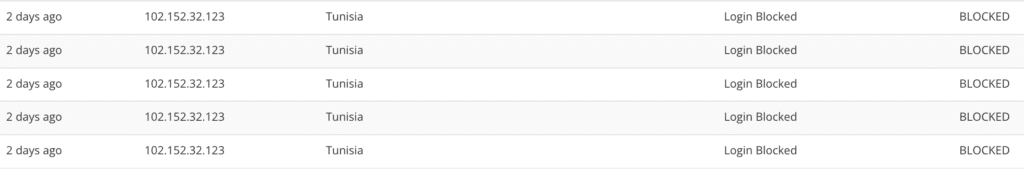

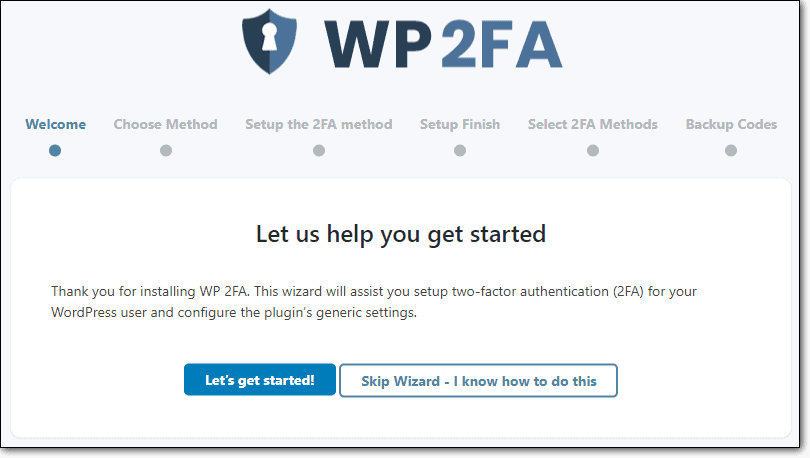

8. Luați în considerare geoblocarea în WordPress

Dacă vedeți mult trafic de bot dintr-o singură locație, puteți lua în considerare blocarea întregii țări. Cu toate acestea, recomandăm discreție atunci când utilizați geoblocking. Este util doar dacă nu anticipați deloc niciun utilizator legitim din acea locație.

În plus, fiți avertizat că poate ține departe roboții buni din acea regiune. De exemplu, Googlebot poate opera din oricare dintre locațiile serverului său din lume și cu siguranță doriți ca Googlebot să vă acceseze site-ul.

Iată un ghid pas cu pas pentru blocarea țărilor în WordPress.

9. Dezactivează navigarea în directoare

În mod implicit, majoritatea folderelor și fișierelor de bază WordPress sunt accesibile în mod deschis printr-un browser. De exemplu, puteți introduce site-ul web.com/wp-includes în bara URL a browserului și întregul conținut al folderului va fi imediat vizibil.

Deși navigarea în directoare în sine nu este o vulnerabilitate, poate dezvălui informații despre site care pot fi la rândul lor folosite pentru a exploata vulnerabilități. Dosarul /wp-content are pluginuri și teme, iar dacă un hacker poate vedea care sunt instalate și numerele lor de versiune, poate găsi și exploata vulnerabilitățile. Acesta este un tip mai puțin popular de atac cu forță brută, numit forță brută director.

Prin urmare, este logic să dezactivați complet navigarea în directoare, ca o măsură de siguranță.

Iată ghidul nostru complet despre dezactivarea navigării în directoare în WordPress.

Lucruri pe care le vei citi în altă parte, dar pe care ar trebui să le eviți să le faci

Există o mulțime de sfaturi de securitate bine intenționate, dar slabe. Deci, pe lângă lista noastră de lucruri de făcut, enumerăm la fel de bine ce nu trebuie făcut.

- Protectie cu parolă directorul wp-admin : Nu faceți deloc acest lucru. Apare practic în fiecare articol de prevenire a forței brute. Protejarea cu parolă a directorului wp-admin va rupe AJAX pentru utilizatorii neconectați, prin restricționarea accesului la fișierul admin-ajax.php.

AJAX este adesea folosit pentru a alimenta aspectele dinamice ale site-urilor web. Să presupunem că există o bară de căutare pe site-ul dvs. Dacă un vizitator îl folosește pentru a căuta prin produse, numai rezultatele căutării se vor reîncărca, nu întregul site. Acesta este un economisitor uriaș de resurse și face ca experiența utilizatorului site-urilor web să fie mult mai rapidă și mai bună.

Veți vedea, de asemenea, o mulțime de soluții pentru excluderea fișierului admin-ajax.php, dar acestea nu funcționează întotdeauna perfect. Concluzia este că efortul pe care îl implică soluțiile nu reflectă o cantitate proporțională de securitate. Prin urmare, este un pas uriaș pentru un beneficiu suplimentar mic. - Schimbarea adresei URL de conectare wp: vedeți adesea acest sfat în articolele de întărire WordPress. Cu toate acestea, vă recomandăm insistent să nu schimbați adresa URL de conectare, deoarece este aproape imposibil de recuperat dacă se pierde.

- Evitați utilizarea admin ca nume de utilizator: deoarece roboții de forță brută încearcă în mod eficient să ghicească combinațiile de nume de utilizator și parolă, există o anumită valoare în evitarea numelor de utilizator evidente, cum ar fi admin. WordPress nu vă permite să schimbați numele de utilizator din tabloul de bord, așa că va trebui să instalați un plugin pentru a face acest lucru.

Cu toate acestea, această măsură are o valoare limitată și vă sfătuim să nu petreceți prea mult timp și efort aici. Există și alte modalități de a recupera nume de utilizator de pe anumite tipuri de site-uri, cum ar fi cele de membru. Efortul necesar pentru a avea nume de utilizator unice pentru membri, pentru a aplica politica și apoi pentru a face față inevitabilelor consecințe atunci când oamenii își uită numele de utilizator unice nu merită efectul benefic limitat.

Impactul unui atac de forță brută în WordPress

Există două moduri de a ne gândi la efectele unui atac cu forță brută. În primul rând, ce se întâmplă în timpul unui atac și, în al doilea rând, ce se întâmplă dacă un atac are succes.

În general, în cazul atacurilor, prima întrebare nu apare adesea, deoarece site-ul web are un impact redus sau deloc, deoarece suferă un atac. Consecințele le revin odată ce un atac are succes. Cu toate acestea, acesta nu este cazul unui atac cu forță brută.

Ce se întâmplă când site-ul dvs. este forțat?

Veți observa un impact imediat asupra resurselor serverului. Deoarece atacul îți bombardează pagina de autentificare cu solicitări, serverul trebuie să răspundă la fiecare. Prin urmare, veți vedea toate efectele utilizării sporite a serverului pe site-ul dvs.: un site mai lent, unii utilizatori nu se pot conecta, timpi de nefuncționare, inaccesibilitate și așa mai departe. Gazdele web se grăbesc, de asemenea, să restricționeze utilizarea serverului care trece prin acoperiș, deoarece acest lucru le va afecta valorile, mai ales dacă utilizați găzduire partajată.

Ce se întâmplă dacă atacul cu forță brută are succes?

Dacă atacul are succes, vă puteți aștepta în mod rezonabil să vedeți malware sau deformare de vreun fel. Există mai multe motive pentru care hackerii doresc acces la site-ul tău web și niciunul dintre ele nu este bun.

Dacă acest lucru nu a fost suficient de rău, site-ul dvs. poate deveni parte a unei rețele bot și poate fi folosit pentru a ataca alte site-uri web fără consimțământul dvs. Acest lucru poate avea ramificații majore, deoarece alte sisteme de securitate vă vor semnala site-ul web ca fiind rău intenționat dacă face parte dintr-o rețea botnet.

Confruntarea cu consecințele atacului de forță brută WordPress

Dacă un atac cu forță brută a avut succes, ar trebui să presupuneți ce este mai rău: site-ul dvs. web a fost compromis. Prin urmare, prima ta prioritate este să-ți securizi site-ul. Iată pașii majori pe care ar trebui să îi luați pentru a limita daunele:

- Forțați deconectarea tuturor utilizatorilor și schimbați toate parolele

- Scanați-vă imediat site-ul web pentru malware

Odată ce sunteți sigur că site-ul dvs. este curat de programe malware, implementați măsurile de prevenire enumerate mai sus. Vă recomandăm insistent să instalați MalCare, care se ocupă de protecția de conectare și de protecția botului, în timp ce includeți un scanner de malware, un dispozitiv de curățare și un firewall avansat pentru o măsură bună. Cu MalCare instalat, poți fi sigur că site-ul tău este ferit de atacurile WordPress.

Este site-ul dvs. susceptibil la atacuri cu forță brută?

Da, toate sistemele sunt vulnerabile la atacuri de forță brută. Datorită modului în care funcționează, atacurile de forță brută pot fi lansate împotriva oricărui sistem cu o pagină de conectare. Site-urile WordPress nu sunt diferite.

Popularitatea WordPress îl face o țintă pentru hackeri. În primul rând, acest lucru se datorează faptului că o mare parte a internetului este alimentat de WordPress și, în al doilea rând, pentru că anumite aspecte ale WordPress sunt bine cunoscute. Într-un exemplu deosebit de relevant pentru atacurile cu forță brută, WordPress nu limitează încercările incorecte de conectare. Puteți corecta acest lucru cu funcția de conectare limită a MalCare, așa cum am vorbit în secțiunea de măsuri.

În plus, mulți proprietari de site-uri tind să folosească nume de utilizator și parole ușor de reținut. Cele obișnuite includ admin ca nume de utilizator și parola1234 sau 12345678 setată ca parolă.

Acești factori fac site-ul dvs. susceptibil la atacuri cu forță brută.

Tipuri de atacuri cu forță brută

Atacurile cu forță brută sunt diferite de alte tipuri de amenințări și atacuri, cum ar fi atacurile de inginerie socială sau atacurile XSS. Atacurile de inginerie socială, cum ar fi phishingul, manipulează oamenii pentru a-și partaja acreditările, pretizând ca o entitate de încredere, în timp ce atacurile XSS exploatează vulnerabilitățile de pe site. Atacurile cu forță brută se bazează pe acreditări slabe sau furate pentru a reuși.

Veți vedea câteva arome de atacuri cu forță brută în sălbăticie. Toate urmează același model de încercare și eroare, dar acreditările pe care le încearcă sau mecanismul pe care îl folosesc pot varia. Iată câteva dintre cele mai comune tipuri de atacuri cu forță brută:

- Atacuri simple: atacurile simple cu forță brută folosesc logica pentru a ghici acreditările pe baza cunoștințelor lor despre utilizator, cum ar fi numele animalelor de companie sau zilele de naștere obținute de pe site-urile de socializare, de exemplu.

- Umplerea acreditărilor: Acest tip de atac folosește date obținute din încălcări, funcționând sub presupunerea că utilizatorii tind să folosească aceleași nume de utilizator și parole pe mai multe sisteme.

- Atacul de dicționar: după cum sugerează și numele, acești roboți folosesc fișiere de dicționar pentru parole. Acesta poate fi un dicționar real sau unul creat special pentru ghicirea parolelor.

- Atacuri cu tabelul curcubeu: Similar ca concept cu un atac de dicționar, un tabel curcubeu este un tip special de listă de dicționar. În loc de o listă de parole, un tabel curcubeu conține în schimb o listă de parole cu hash.

- Pulverizarea parolelor: Acest tip de atac este, în mod logic, un atac invers de forță brută. În atacurile tipice cu forță brută, un anumit nume de utilizator este ținta, iar jocul de ghicire este jucat cu parola. În schimb, cu pulverizarea parolelor, o listă de parole este încercată împotriva mai multor nume de utilizator pentru a găsi o potențială potrivire. Este un atac mai distribuit, în comparație cu unul țintit.

În calitate de administrator de site, este posibil să nu aveți nevoie să cunoașteți diferențele dintre diferitele tipuri de atacuri cu forță brută. Cu toate acestea, acești termeni sunt adesea folosiți interschimbabil, așa că ajută la înțelegerea mecanismelor de bază.

Alte bune practici de securitate

Prevenirea atacurilor de forță brută în WordPress este un obiectiv admirabil, dar este doar o parte a securității site-ului web. Iată câteva dintre recomandările noastre de top pentru a vă menține site-ul în siguranță și fără programe malware:

- Instalați un plugin de securitate cu un scaner și un dispozitiv de curățare bun pentru malware

- Ține totul la zi

- Investește în backup-uri zilnice

Pentru o listă completă de recomandări, consultați ghidul nostru suprem de securitate.

Concluzie

Atacurile cu forță brută pot slăbi un site web, chiar dacă nu au succes. Cel mai bun mod de a face față acestei potențiale amenințări este să instalați un firewall care are protecție integrată împotriva botului, cum ar fi MalCare.

Chiar dacă un atac cu forță brută a avut succes, MalCare vă va ajuta să detectați rapid malware-ul și să îl eliminați. Ca și în cazul tuturor infecțiilor, acțiunea rapidă limitează semnificativ daunele.

Întrebări frecvente

Ce este un atac de forță brută în WordPress?

Un atac de forță brută în WordPress este atunci când un hacker încearcă să obțină acces la wp-admin al site-ului încercând să ghicească acreditările de conectare ale unui cont de utilizator legitim. Atacurile cu forță brută folosesc roboții pentru a încerca sute, mii și, uneori, chiar milioane de parole pe o pagină wp-login, în încercarea de a ghici cea potrivită.

Atacurile cu forță brută nu sunt doar periculoase pentru un site în cazul în care au succes, ci au și un impact uriaș asupra performanței site-ului. Atacul consumă resursele serverului și poate chiar bloca site-ul ocazional.

Cum să vă protejați site-ul WordPress de atacurile cu forță brută?

Cel mai eficient mod de a vă proteja site-ul de atacurile cu forță brută este limitarea încercărilor de conectare. În mod implicit, WordPress permite încercări de conectare nelimitate, astfel încât să puteți utiliza MalCare pentru a vă proteja site-ul de atacurile cu forță brută. Pe lângă protecția de conectare, MalCare include protecție împotriva botului și un firewall avansat, ambele vă ajută să vă protejați site-ul și să atenueze efectele negative ale unui atac cu forță brută.